Déployer une charge globale compatible SCCA avec Cloud Native SCCA LZ dans Oracle Cloud

Cette architecture de référence fournit des conseils aux responsables de mission et aux partenaires d'implémentation du Ministère de la Défense des Etats-Unis (DoD) pour l'utilisation de l'automatisation de plate-forme native du cloud Oracle dans le cadre des exigences sécurisées de l'architecture de cloud computing.

Utilisez une solution SCCA (Secure Cloud Computing Architecture Landing Zone) native Oracle Cloud pour déployer rapidement SCCA dans votre location avec une intervention minimale. Vous déployez ainsi une architecture hautement sécurisée dans votre location en temps opportun.

L'objectif de la SCCA du Ministère de la Défense (DoD) est de fournir une barrière de protection entre le réseau DISN (Information System Network) DoD et les services cloud commerciaux utilisés par le DoD tout en optimisant le commerce coût-performance en matière de cybersécurité. SCCA fournira de manière proactive et réactive une couche de protection globale contre les attaques contre l'infrastructure DISN et les applications de mission fonctionnant dans le cloud commercial.

Elle concerne spécifiquement les attaques provenant d'applications fondamentales qui résident dans l'environnement Cloud Service (CSE) sur l'infrastructure DISN et les locataires voisins dans un environnement colocatif. Il offre un niveau de sécurité indépendant CSP (Content Security Policy) cohérent qui permet l'utilisation des offres Cloud Service disponibles à la vente pour l'hébergement d'applications de mission DoD fonctionnant à tous les niveaux d'impact des systèmes d'information DoD (2, 4, 5 et 6). Les composants SCCA de base comprennent Cloud Access Point (CAP), Virtual Data Center Managed Services (VDSS), Virtual Data Center Management Services (VDMS) et Trusted Cloud Credential Manager (TCCM).

Cette architecture de référence a été publiée par Oracle DoD Cloud pour être conforme aux normes SCCA.

Architecture

Cette zone de destination prend en charge les SCCA DISA et fournit la structure permettant de sécuriser les charges de travail US DoD Impact Level (IL) 4 et 5 sur les régions gouvernementales Oracle Cloud Infrastructure Government Cloud, clé de domaine OC2 et OC3. Il est conçu pour le DoD, mais disponible pour tous les clients qui souhaitent une sécurité accrue dans leur zone de destination.

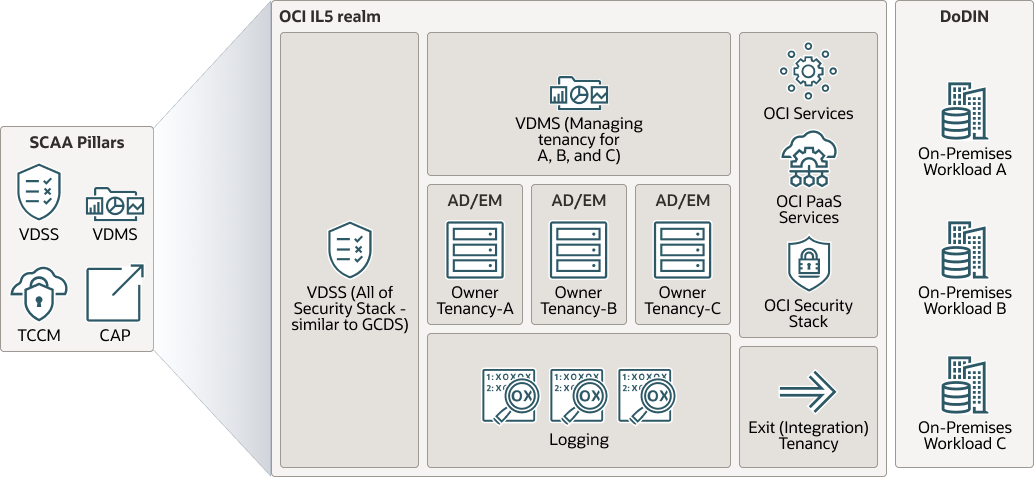

Architecture de référence d'Oracle Cloud Native SCCA Landing Zone

Ce diagramme de l'architecture de référence présente les blocs de construction abstraits pour la construction de composants et de configurations SCCA afin que vous deveniez conforme à SCCA. Vous pouvez déployer cette architecture en fonction des services cloud natifs Oracle Cloud Infrastructure (OCI) trouvés ici. Cette architecture de référence est basée sur la FRD de la DISA et comporte des composants CAP/BCAP, VDSS, VDMS et TCCM.

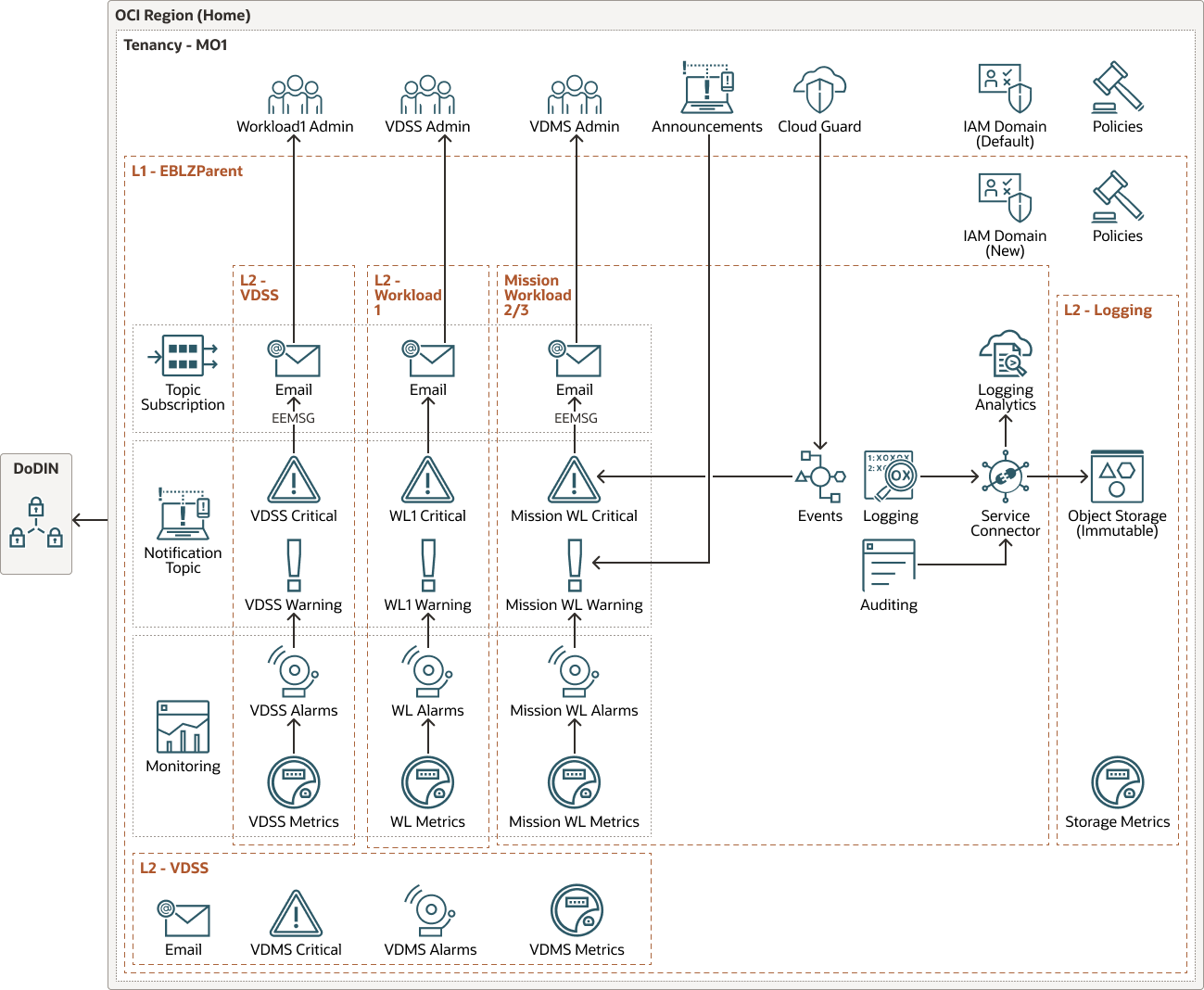

Architecture de surveillance ou déploiement de travaux Oracle Cloud conforme à la norme SCCA DoD

Dans le cadre de cette solution SCCA native du cloud, il existe une structure de surveillance dans les compartiments VDSS, VDMS et de charge de travail qui répond à vos exigences SCCA initiales. Cela peut être ajusté en fonction du modèle opérationnel de votre administrateur. Les services dans OCI fournissent des mesures et des événements qui peuvent être surveillés via votre tableau de bord des mesures. Vous pouvez créer des alertes en fonction des requêtes de ces mesures et événements. Vous pouvez organiser ces alertes en groupes avec des sujets que vous créez. Vous pouvez créer différentes rubriques par compartiment (VDSS, VDMS et charge globale) et leur affecter différentes règles de surveillance.

Architecture technique d'Oracle Cloud Native SCCA Landing Zone

Abréviations

| Abréviation | Définition |

|---|---|

| ARCYBER | Cybercommande de l'armée des États-Unis |

| BCAP | CAP de limite |

| BCND | CND limite |

| CAC | Carte d'accès commune |

| CAP | Point d'accès au cloud |

| CND | Défense du réseau informatique |

| CSE | Environnement Cloud Service |

| CSO | Offres de Cloud Service |

| CSP | Fournisseur Cloud Service |

| CSSP | Fournisseurs de services de cybersécurité |

| DISA | Agence des systèmes d'information de défense |

| DISN | Réseau du système d'information de défense |

| DoD Directeur des systèmes d'information | Directeur des systèmes d'information du Ministère de la Défense |

| DoD | Ministère de la Défense |

| DoDIN | Réseau d'informations du Ministère de la Défense |

| FRD | Document relatif aux exigences fonctionnelles |

| IaaS | Infrastructure as a Service |

| IL | Niveau d'impact |

| LZ | Zone de renvoi |

| MCD | Cyberdéfense de la mission |

| NSG | Groupes de sécurité réseau |

| PaaS | Platform as a Service |

| PIV | Vérification de l'identification personnelle |

| RoT | Racine de confiance |

| SaaS | Software as a Service |

| SCCA | Architecture cloud computing sécurisée |

| SCCA LZ | Zone de destination Secure Cloud Computing Architecture |

| SRG | Guide des ressources de sécurité |

| STIGNE | Guides techniques d'implémentation de la sécurité |

| TCCM | Gestionnaire d'informations d'identification cloud fiables |

| USCYBERCOM | Cybercommande des États-Unis |

| VDMS | Services gérés par centre de données virtuel |

| Palette VDSS | Services de sécurité de centre de données virtuel |

| Point d'accès de test virtuel | Point d'accès de test virtuel |

L'architecture se compose des éléments suivants :

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données autonomes indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées de celles des autres, ce qui garantit la tolérance aux pannes. Les domaines de disponibilité ne partagent ni infrastructure (par exemple, alimentation, système de refroidissement), ni réseau de domaine de disponibilité interne. Ainsi, il est peu probable qu'un problème survenant dans un domaine de disponibilité affecte les autres domaines de disponibilité de la région.

- Autonomous Database

Oracle Autonomous Database est un environnement de base de données entièrement géré et préconfiguré que vous pouvez utiliser pour le traitement des transactions et l'entreposage de données. Il n'est pas nécessaire de configurer ou de gérer du matériel, ni d'installer un logiciel. Oracle Cloud Infrastructure gère la création de la base de données, ainsi que la sauvegarde, l'application de patches, la mise à niveau et le réglage de la base de données.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources à la recherche de faiblesses en matière de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités à risque. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à prendre ces actions, en fonction des recettes de répondeur que vous pouvez définir.

- Compartiment

Les compartiments sont des partitions logiques inter-région au sein d'une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser les ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources d'un compartiment donné, vous définissez des stratégies qui indiquent qui peut accéder aux ressources et les actions réalisables.

- Groupe DRG

Routeur virtuel auquel vous pouvez attacher des réseaux cloud virtuels et des tunnels IPSec.

- Exadata Database Service

Oracle Exadata Database Service vous permet de tirer parti de la puissance d'Exadata dans le cloud. Vous pouvez provisionner des systèmes X8M et X9M flexibles qui vous permettent d'ajouter des serveurs de stockage et des serveurs de calcul de base de données aux systèmes en fonction de l'évolution de vos besoins. Les systèmes X8M et X9M offrent des fonctions de réseau RoCE (RDMA over Converged Ethernet) pour assurer une bande passante élevée et une faible latence, des modules de mémoire persistante (PMEM) et le logiciel Exadata intelligent. Vous pouvez provisionner les systèmes X8M et X9M à l'aide d'une forme équivalente à un système X8 et X9M en quart de rack, puis ajouter des serveurs de base de données et de stockage à tout moment après le provisionnement.

Oracle Exadata Database Service on Dedicated Infrastructure fournit Oracle Exadata Database Machine en tant que service dans un centre de données Oracle Cloud Infrastructure (OCI). L'instance Oracle Exadata Database Service on Dedicated Infrastructure est un cluster de machines virtuelles qui réside dans les racks Exadata d'une région OCI.

Oracle Exadata Database Service on Cloud@Customer fournit Oracle Exadata Database Service qui est hébergé dans votre centre de données.

- FastConnect

Oracle Cloud Infrastructure FastConnect permet de créer facilement une connexion privée dédiée entre le centre de données et Oracle Cloud Infrastructure. FastConnect offre des options de bande passante plus élevée et une expérience réseau plus fiable par rapport aux connexions Internet.

- Domaine de pannes

Un domaine de pannes est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes avec une alimentation et un matériel indépendants. Lorsque vous distribuez des ressources sur plusieurs domaines de pannes, vos applications peuvent tolérer les pannes de serveur physique, de maintenance du système et d'alimentation au sein d'un domaine de pannes.

- pare-feu

Fournit un service de détection et de prévention des intrusions et filtre le trafic entrant en fonction des règles.

- Identité

SCCA LZ suppose que la fonctionnalité de domaine d'identité est disponible dans le domaine dans lequel elle sera déployée. L'indicateur de fonctionnalité X.509 sera activé dans ce déploiement des zones de destination. Les clients DoD devront fournir leur propre fournisseur d'identités X.509 (IdP), qui doit également prendre en charge le profil HOK (Holder-of-Key SAML). Une fois cette configuration effectuée, les utilisateurs fédérés peuvent se connecter à la console OCI avec leur carte CAC (Common Access Card) ou PIV (Personal Identity Verification). Afin de prendre en charge les exigences d'accès SCCA avec la configuration de compartiment ci-dessus, les groupes IAM suivants seront déployés : groupe VDSSAAdmin, groupe d'administration VDMS et groupe d'administration de charge globale.

- Services indépendants

Il s'agit de services à l'échelle de la location qui seront activés pour être utilisés avec LZ, Cloud Guard et VSS.

- Programme d'équilibrage de charge

Le service Oracle Cloud Infrastructure Load Balancing fournit une répartition de trafic automatisée à partir d'un seul point d'entrée vers plusieurs serveurs du back-end.

- Passerelle d'appairage local

Une passerelle d'appairage local vous permet d'appairer un VCN avec un autre VCN dans la même région. L'appairage signifie que les réseaux cloud virtuels communiquent à l'aide d'adresses IP privées, sans que le trafic ne passe par Internet ou ne soit acheminé via votre réseau sur site.

- Connexion

Ce service est disponible dans votre location pour l'audit et inclut un compartiment dans lequel tous les journaux d'audit seront vidés dans un emplacement partagé avec des règles de conservation afin que les journaux ne puissent pas être modifiés. L'exigence DoD est que le bucket soit accessible aux utilisateurs externes, aux auditeurs et similaires sans modifier les droits d'accès de l'environnement restant.

- Logging Analytics

Oracle Logging Analytics est une solution cloud d'OCI qui permet d'indexer, d'enrichir, d'agréger, d'explorer, de rechercher, d'analyser, de corréler, de visualiser et de surveiller toutes les données de journal de vos applications et de votre infrastructure système sur site ou dans le cloud.

- Surveillance

OCI et la zone de destination fournissent plusieurs services qui fonctionnent ensemble pour fournir des fonctionnalités de surveillance dans votre location. Ils créent une structure de surveillance dans les composants VDSS, VDMS et de charge globale qui vous permettent de configurer la surveillance initiale requise.

Ils fournissent un point de départ que les administrateurs peuvent modifier en fonction de leur propre modèle opérationnel. Afin d'éviter un coût excessif et de nombreux messages, toutes ces alertes seront désactivées par défaut pour le déploiement de la zone de destination. En fonction de votre modèle opérationnel, vous pouvez activer les alertes pertinentes à partir de la console OCI.

- Passerelle NAT (Network Address Translation)

Une passerelle NAT permet aux ressources privées d'un VCN d'accéder aux hôtes sur Internet, sans exposer ces ressources aux connexions Internet entrantes.

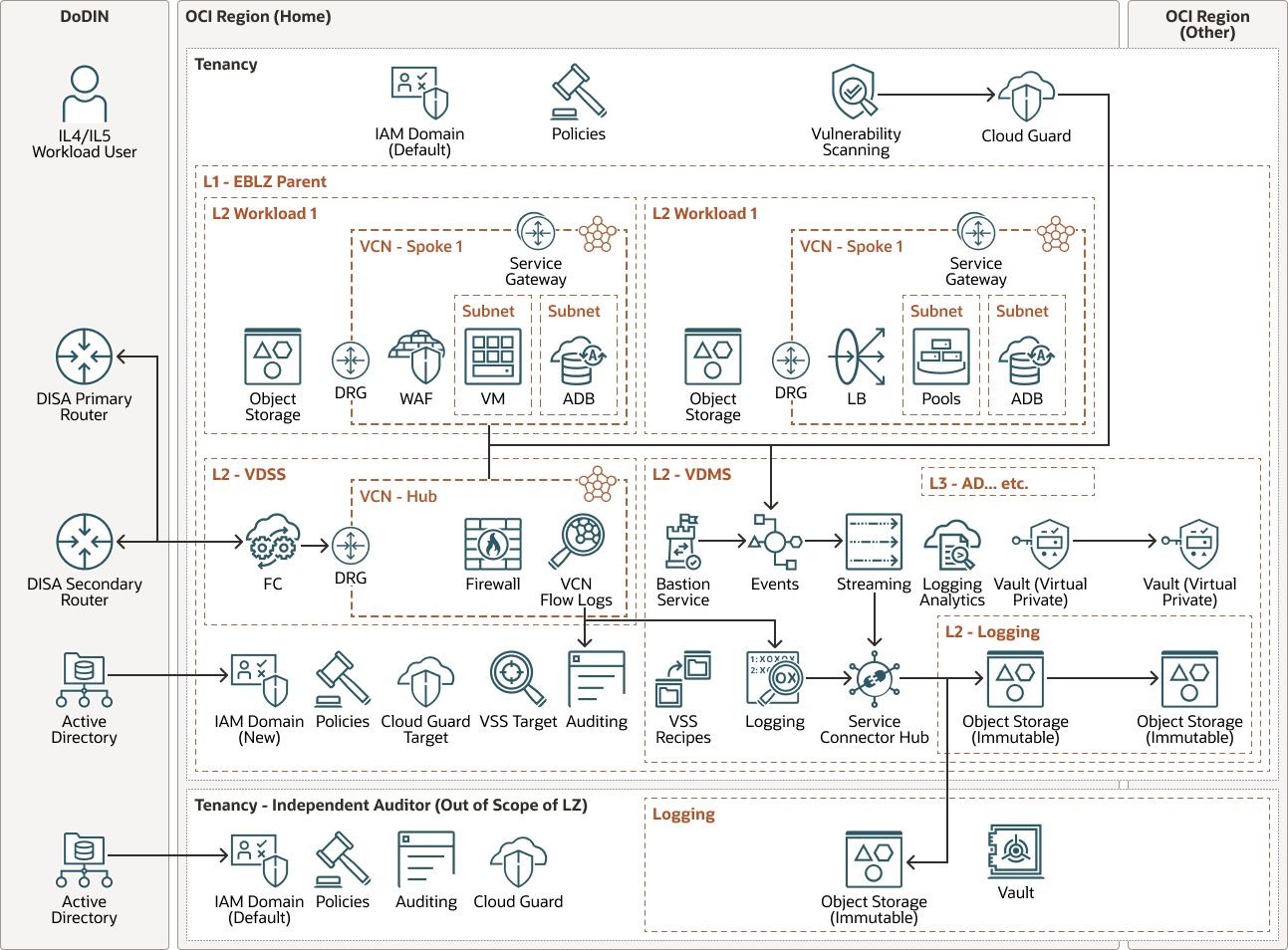

- Fonctions de réseau

Pour protéger tous les flux de trafic (Nord-Sud et Est-Ouest), OCI recommande de segmenter le réseau à l'aide d'une topologie hub-and-spoke, où le trafic est acheminé via un hub central appelé VCN Virtual Datacenter Security Stack (VDSS) et est connecté à plusieurs réseaux distincts (spokes) appelés réseaux VCN Virtual Datacenter Managed Services (VDMS) et réseaux cloud virtuels de charge de travail.

L'ensemble du trafic entre VDMS et Workload, qu'il s'agisse d'Internet, de destination ou de départ sur site, ou d'Oracle Services Network ou entre eux, est acheminé via le VDSS et inspecté avec les technologies multicouches de prévention des menaces du pare-feu Network. Le rôle du pare-feu réseau est essentiel et, en tant que service PaaS, les performances sont gérées par OCI. Le VCN VDSS contient un pare-feu réseau basé sur Palo Alto Technologies, une passerelle Internet Oracle, un DRG et une passerelle Oracle Service. Le VCN VDSS se connecte aux réseaux cloud virtuels (VDMS et charge globale) via un DRG. Chaque VCN est associé au DRG, ce qui leur permet de communiquer entre eux. Pour plus d'informations sur les pièces jointes DRG et VCN, consultez Explorer plus. Tout le trafic satellite (à partir de VDMS et de la charge de travail) utilise des règles de table de routage pour acheminer le trafic via le DRG vers le VDSS en vue d'une inspection par le pare-feu réseau.

L'architecture présente également la possibilité d'utiliser le nouveau service de capture de paquets dans OCI appelé Virtual Testing Access Point (VTAP). Un autre composant clé de l'architecture est l'intégration entre l'équilibreur de charge (déployé dans VDMS et Workload) et le pare-feu d'application Web (WAF).

- Stockage d'objets

Object Storage fournit un accès rapide à de grandes quantités de données, structurées ou non, de n'importe quel type de contenu, y compris des sauvegardes de base de données, des données analytiques et du contenu enrichi tel que des images et des vidéos. Vous pouvez stocker les données, puis les extraire directement à partir d'Internet ou de la plate-forme cloud, et ce, en toute sécurité. Vous pouvez redimensionner le stockage de manière transparente sans dégradation des performances ni de la fiabilité des services. Utilisez le stockage standard pour le stockage "à chaud" auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archive pour le stockage "à froid" que vous conservez pendant longtemps et auquel vous accédez rarement.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (dans des pays voire des continents).

- Sécurité

Les services cloud natifs OCI suivants seront implémentés par la zone de destination SCCA pour aider votre organisation à répondre aux exigences de sécurité SCCA VDMS.

- Vault (Key Management)

- Bucket de stockage d'archivage de journal

- Flux et événements

- Groupe de journaux par défaut

- Connecteur de service

- Vulnerability Scanning Service (VSS)

- Cloud Guard

- Bastion

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui indiquent la source, la destination et le type de trafic qui doivent être autorisés vers et depuis le sous-réseau.

- Zone de sécurité

Les zones de sécurité garantissent dès le départ les meilleures pratiques de sécurité d'Oracle en appliquant des stratégies telles que le cryptage des données et l'accès public aux réseaux pour l'ensemble d'un compartiment. Une zone de sécurité est associée à un compartiment du même nom et inclut des stratégies de zone de sécurité ou une "recette" qui s'applique au compartiment et à ses sous-compartiments. Vous ne pouvez pas ajouter ou déplacer un compartiment standard vers un compartiment de zone de sécurité.

- Service Connector Hub

Votre service pour transférer des données entre services.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic du VCN vers le service Oracle se déplace sur la structure réseau Oracle et ne traverse jamais Internet.

- Transmission en continu

Cette fonctionnalité assimilera et utilisera des flux de données volumineux en temps réel.

- Location

Une location est une partition sécurisée et isolée qu'Oracle configure dans Oracle Cloud lorsque vous êtes inscrit à Oracle Cloud Infrastructure. Vous pouvez créer, organiser et administrer vos ressources dans Oracle Cloud au sein de votre location. Une location est synonyme d'entreprise ou d'organisation. Généralement, une entreprise dispose d'une location unique et reflète sa structure organisationnelle dans cette location. Une location unique est généralement associée à un seul abonnement et un seul abonnement ne comporte généralement qu'une seule location.

- Services côté location

Ces services comprennent les domaines d'identité, IAM, les stratégies, l'audit et Cloud Guard.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur l'environnement réseau. Un réseau cloud virtuel peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après l'avoir créé. Vous pouvez segmenter un réseau cloud virtuel en plusieurs sous-réseaux ciblant une région ou un domaine de disponibilité. Chaque sous-réseau est composé d'une plage contiguë d'adresses qui ne chevauchent pas celles des autres sous-réseaux du réseau cloud virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Services gérés par centre de données virtuel (VDMS)

Correspond à tous les services principaux requis pour la gestion des opérations de l'environnement, tels que Vault, VSS et Object Storage.

- Services de sécurité de centre de données virtuel (VDSS)

L'VCN est le point d'accès entrant et sortant unique de votre trafic dans votre environnement, et votre trafic est isolé et contrôlé par le réseau pour le routage.

- Coffre privé virtuel (VPV)

Service de gestion du cryptage qui stocke et gère les clés de cryptage ainsi que les clés secrètes afin d'accéder aux ressources en toute sécurité. La VPV sera répliquée dans une région de récupération après sinistre pour la redondance et la gestion des clés en cas de sinistre.

- Vulnerability Scanning Service (VSS)

Vous devez l'utiliser pour surveiller en permanence toutes les enclaves de votre environnement de fournisseur cloud.

- Compartiment de charge globale

Chaque charge de travail dispose d'un compartiment dédié et d'un routage VCN via le VDSS et le pare-feu réseau pour communiquer avec les systèmes sur site.

Avertissement

Ce document est fourni à titre d'information uniquement. Il a pour seul but de vous aider à planifier l'implémentation et la mise à niveau des fonctionnalités du produit décrites. Il ne s'agit pas d'un engagement à fournir des composants, du code ou des fonctionnalités et ne doit pas être basé sur une décision d'achat. Le développement, la version et la durée des fonctions décrites restent à la seule discrétion d'Oracle. Ce document peut référencer des produits/services ou des contrôles de sécurité actuellement en cours d'obtention de l'autorisation provisoire de niveau d'impact 5 de DISA.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR situés dans l'espace d'adresses IP privées standard.

Sélectionnez des blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) sur lequel vous souhaitez configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos exigences en matière de sécurité et de flux de trafic. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, ce qui peut servir de limite de sécurité.

- Cloud Guard

Cloner et personnaliser les recettes par défaut fournies par Oracle pour créer des recettes de détecteur et de répondeur personnalisées. Ces recettes vous permettent d'indiquer quel type de violation de sécurité génère un avertissement et quelles actions sont autorisées pour ces violations. Par exemple, vous pouvez détecter les buckets Object Storage dont la visibilité est définie sur Public.

Appliquez Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire la charge administrative liée à la maintenance de plusieurs configurations.

Vous pouvez également utiliser la fonctionnalité Liste gérée pour appliquer certaines configurations aux détecteurs.

- Security Zones

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette définie par Oracle de stratégies de sécurité reposant sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles à partir du réseau Internet public et doivent être cryptées à l'aide de clés gérées par le client. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations par rapport aux stratégies de la recette de zone de sécurité et refuse les opérations qui violent l'une des stratégies.

- Groupes de sécurité réseau

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

- bande passante d'équilibreur de charge

Lors de la création de l'équilibreur de charge, vous pouvez sélectionner une forme prédéfinie qui fournit une bande passante fixe ou indiquer une forme personnalisée (flexible) dans laquelle vous définissez une plage de bande passante et laisser le service redimensionner automatiquement la bande passante en fonction des modèles de trafic. Avec l'une ou l'autre approche, vous pouvez modifier la forme à tout moment après avoir créé l'équilibreur de charge.

Remarques

Tenez compte des points suivants lors du déploiement de cette architecture SCCA LZ.

- Performances

Au sein d'une région, les performances ne sont pas affectées par le nombre de réseaux cloud virtuels. Lorsque vous appairez des réseaux cloud virtuels dans différentes régions, envisagez une latence. Lorsque vous décidez des composants et des applications qui seront déployés dans les compartiments de charge globale VDMS et MO, vous devez examiner attentivement le débit qui devra être implémenté au niveau de la connectivité avec l'environnement sur site sur votre VPN ou OCI FastConnect.

- Sécurité

Utilisez les mécanismes de sécurité appropriés pour protéger la topologie. La topologie que vous déployez à l'aide du code Terraform fourni intègre les caractéristiques de sécurité suivantes :

- La liste de sécurité par défaut du VCN VDSS autorise le trafic SSH à partir de 0.0.0.0/0. Ajustez la liste de sécurité pour autoriser uniquement les hôtes et les réseaux qui doivent disposer d'un accès SSH (ou tout autre port de service requis) à votre infrastructure.

- Les réseaux cloud virtuels satellite (VDMS et MO Workload) ne sont pas accessibles à partir d'Internet.

- Gestion

La gestion des routages est simplifiée car la plupart des routages se trouvent sur le DRG. En utilisant le DRG comme VDSS, il est possible d'avoir jusqu'à 300 attachements.

- Coûts opérationnels

La consommation du cloud doit être étroitement surveillée afin de s'assurer que les coûts opérationnels sont dans le cadre du budget prévu. Le balisage de base au niveau du compartiment a été configuré pour les compartiments VDSS et VDMS. Certaines ressources cloud telles que Virtual Private Vault (dedicated HSM) et Network Firewall sont des exigences SCCA. Ces services ont un coût d'exploitation plus élevé et d'autres services peuvent être pris en compte dans les environnements autres que de production (par exemple, un coffre logiciel partagé peut être utilisé dans un environnement autre que de production).

Déploiement

- Déployez à l'aide de l'exemple de pile dans Oracle Cloud Infrastructure Resource Manager :

- Accédez à Oracle Cloud Infrastructure Resource Manager.

- Connectez-vous (si vous ne l'avez pas déjà fait), en entrant les informations d'identification de la location et de l'utilisateur.

- Sélectionnez la région de déploiement de la pile.

- Suivez les invites à l'écran et les instructions pour créer la pile : cliquez sur Créer une pile, cliquez sur Modèle, cliquez sur Sélectionner un modèle, cliquez sur Architecture, cliquez sur le modèle Zone de destination OCI SCCA, puis sur Sélectionner un modèle.

- Après avoir créé la pile, cliquez sur Actions Terraform et sélectionnez Planifier.

- Attendez que le travail soit terminé et vérifiez le plan.

- Si des modifications sont requises, revenez à la page Détails de la pile, cliquez sur Modifier la pile et apportez les modifications requises, puis réexécutez l'action Planifier.

- Si aucune autre modification n'est nécessaire, revenez à la page Détails de la pile, cliquez sur Actions Terraform et sélectionnez Appliquer.

- Procédez au déploiement à l'aide du code Terraform dans GitHub :

- Accédez à GitHub.

- Clonez ou téléchargez le référentiel sur votre ordinateur local.

- Suivez les instructions du document

README.

En savoir plus

En savoir plus sur Oracle Cloud pour le gouvernement, le domaine DoD et SCCA.

- Pour plus d'informations sur OCI US Federal Cloud avec autorisation DISA de niveau d'impact 5, reportez-vous à Oracle Cloud Infrastructure US Federal Cloud avec autorisation DISA de niveau d'impact 5.

- Guide de l'administrateur SCAA

- Rôles et responsabilités SCAA

- Exigences fonctionnelles de l'architecture SCA (Secure Cloud Computing Architecture) du Ministère de la Défense (DoD)

- Configurer une topologie de réseau hub-and-spoke à l'aide d'une passerelle de routage dynamique

- Passerelles de routage dynamique

- Présentation de VTAP pour Oracle Cloud Infrastructure

- Présentation de Web Application Firewall

- Pour plus d'informations propres à cette solution SCCA native du cloud Oracle, contactez l'équipe Oracle Cloud DoD Product Management.