Implémenter Oracle Retail Xstore Point of Service sur Oracle Cloud Infrastructure

Oracle Retail Xstore Point of Service est une application de point de vente qui fournit des outils pour effectuer des transactions quotidiennes dans les magasins de détail. Cette architecture de référence explique comment créer un pipeline d'intégration continue et de déploiement continu à l'aide du programme d'installation d'Oracle Retail Xstore Point of Service et de la création de conteneurs Docker que vous pouvez déployer sur Oracle Cloud Infrastructure.

- Utilisez les systèmes POS sur les machines virtuelles pour réduire CapEx sur le matériel POS

- Ajouter de nouveaux terminaux de point de vente au magasin pour une utilisation temporaire, par exemple pour les ventes d'événements

- Utilise la technologie cloud de dernière génération pour automatiser la résolution des problèmes.

- Accroître la vitesse de commercialisation Sécurité accrue

- Consolidation

- Simplifier Xstore POS

- Simplifier l'analyse des magasins

Architecture

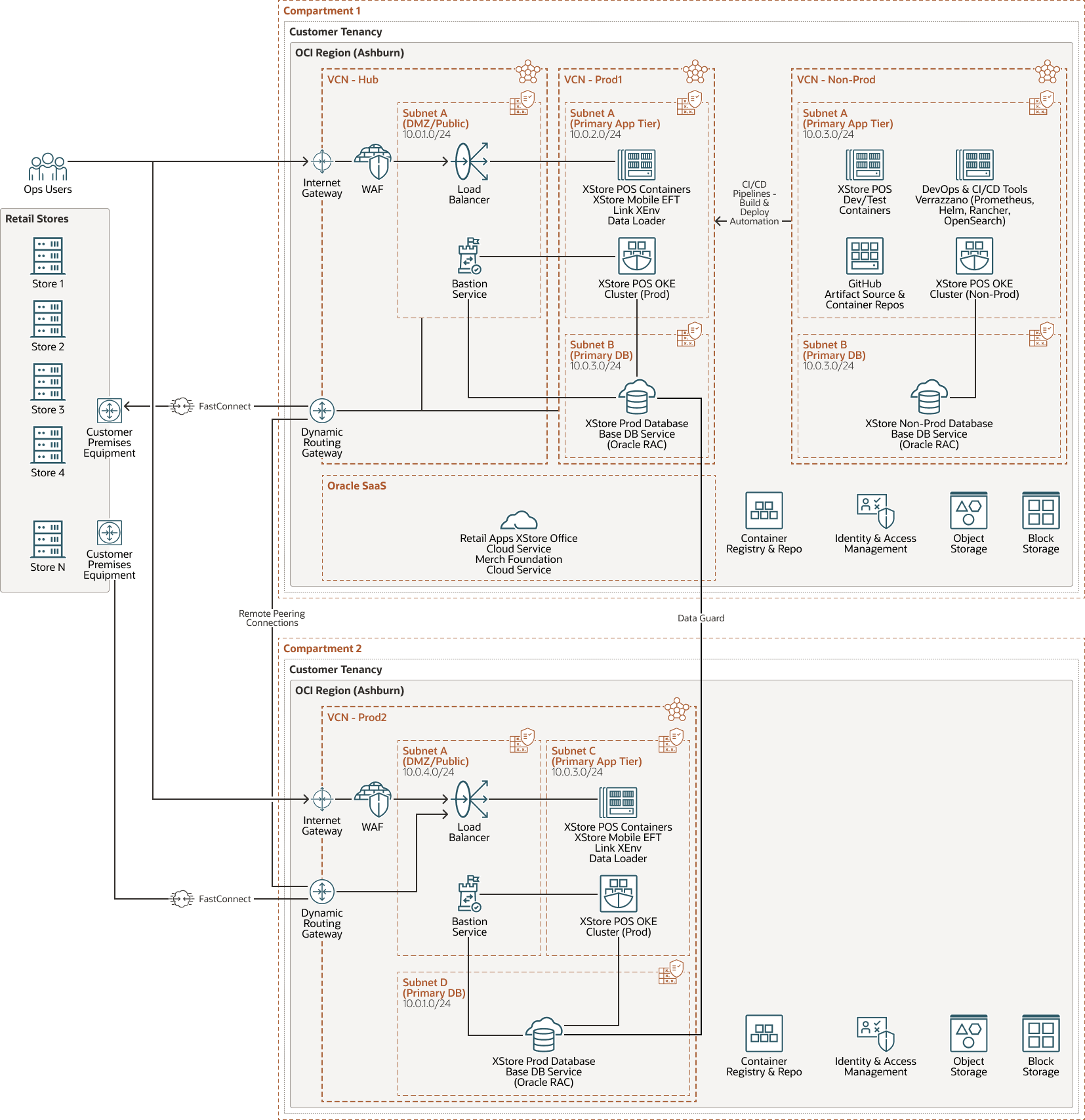

Cette architecture implémente Oracle Retail Xstore Point of Service sur OCI. Cette architecture conteneurise les composants de Xstore Point of Service afin qu'ils puissent être déployés indépendamment sur des terminaux POS ou des terminaux étendus hébergés sur des machines virtuelles cloud.

Le schéma suivant illustre cette architecture de référence.

Description de l'image deploy-xstore-oci.png

déployer-xstore-oci-oracle.zip

- Tenancy

Une location est une partition sécurisée et isolée qu'Oracle configure dans Oracle Cloud lorsque vous souscrivez à Oracle Cloud Infrastructure. Vous pouvez créer, organiser et administrer vos ressources dans Oracle Cloud au sein de votre location. Une location est synonyme d'entreprise ou d'organisation. Habituellement, une entreprise aura une seule location et reflétera sa structure organisationnelle au sein de cette location. Une location unique est généralement associée à un seul abonnement, et un seul abonnement n'a généralement qu'une seule location.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique précise qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les une des autres et peuvent les séparer d'un pays ou d'un continent à l'autre par de grandes distances.

- Compartiment

Les compartiments sont des partitions logiques inter-région au sein d'une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser vos ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources d'un compartiment donné, vous définissez des stratégies qui indiquent qui peut accéder aux ressources et les actions réalisables.

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données autonomes indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées de celles des autres, ce qui garantit la tolérance aux pannes. Les domaines de disponibilité ne partagent ni infrastructure (par exemple, alimentation, système de refroidissement), ni réseau de domaine de disponibilité interne. Il est donc peu probable qu'une panne survenue sur un domaine de disponibilité affecte les autres domaines dans la région.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur l'environnement réseau. Un réseau cloud virtuel peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après l'avoir créé. Vous pouvez segmenter un réseau cloud virtuel en plusieurs sous-réseaux ciblant une région ou un domaine de disponibilité. Chaque sous-réseau est composé d'une plage contiguë d'adresses qui ne chevauchent pas celles des autres sous-réseaux du réseau cloud virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Equilibreur de charge

Le service Oracle Cloud Infrastructure Load Balancing fournit une distribution automatisée du trafic d'un point d'entrée unique vers plusieurs serveurs du back-end. L'équilibreur de charge donne accès à différentes applications.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui indiquent la source, la destination et le type de trafic qui doivent être autorisés à entrer et à sortir du sous-réseau.

- Passerelle NAT

La passerelle NAT permet aux ressources privées d'un VCN d'accéder aux hôtes sur Internet, sans exposer ces ressources aux connexions Internet entrantes.

- Passerelle de service

La passerelle de service fournit un accès à partir d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic provenant du réseau cloud virtuel et à destination du service Oracle emprunte la topologie de réseau Oracle et ne passe jamais par Internet.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources à la recherche de failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités à risque. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

- Zone de sécurité

Les zones de sécurité garantissent les meilleures pratiques de sécurité d'Oracle dès le départ en appliquant des stratégies telles que le chiffrement des données et en empêchant l'accès public aux réseaux pour l'ensemble d'un compartiment. Une zone de sécurité est associée à un compartiment du même nom et inclut des stratégies de zone de sécurité ou une "recette" qui s'applique au compartiment et à ses sous-compartiments. Vous ne pouvez pas ajouter ou déplacer un compartiment standard vers un compartiment de zones de sécurité.

- Object Storage

Le stockage d'objets fournit un accès rapide à des quantités importantes de informations structurées et non, de tout type de contenu, y compris les sauvegardes de base de donnée, les données analytiques et le contenu enrichi tel que des images et des vidéos. Vous pouvez stocker les données, puis les extraire directement à partir d'Internet ou de la plate-forme cloud, et ce, en toute sécurité. Vous pouvez redimensionner le stockage sans dégradation des performances ni de la fiabilité de services. Utilisez le stockage standard pour le stockage "à chaud" auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archive pour le stockage "à froid" que vous conservez durant de longues périodes et auquel il est rare d'y accéder.

- FastConnect

Oracle Cloud Infrastructure FastConnect permet de créer facilement une connexion privée dédiée entre votre centre de données et Oracle Cloud Infrastructure. FastConnect offre davantage d'options de bande passante et des fonctions de réseaux plus fiables et homogène par rapports aux connexions Internet.

- Passerelle d'appairage local (GPL)

Une passerelle d'appairage local vous permet d'appairer un VCN avec un autre VCN dans la même région. L'appairage signifie que les réseaux Cloud virtuels communiquent à l'aide d'adresses IP privées, sans que le trafic ne passe pas par Internet ou que le routage ne soit acheminé via votre réseau sur site.

- Service Bastion

Oracle Cloud Infrastructure Bastion fournit un accès sécurisé limité et limité dans le temps aux ressources qui n'ont pas d'adresses publiques et qui nécessitent des contrôles stricts d'accès aux ressources, tels que les machines virtuelles et Bare Metal, Oracle MySQL Database Service Autonomous Transaction Processing (ATP), Oracle Container Engine for Kubernetes (OKE) et toute autre ressource qui autorise l'accès au protocole SSH (Secure Shell Protocol). Avec le service Oracle Cloud Infrastructure Bastion, vous pouvez activer l'accès aux hôtes privés sans déployer ni gérer d'hôte de saut. En outre, vous bénéficiez d'une meilleure posture de sécurité avec des droits d'accès basés sur les identités et une session SSH centralisée, auditée et limitée dans le temps. Oracle Cloud Infrastructure Bastion élimine le besoin d'une adresse IP publique pour l'accès au bastion, ce qui élimine les tracas et la surface d'attaque potentielle lors de la fourniture d'un accès distant.

- Container Engine for Kubernetes

Oracle Cloud Infrastructure Container Engine for Kubernetes est un service entièrement géré, évolutif et hautement disponible que vous pouvez utiliser pour déployer vos applications en conteneur dans le cloud. Vous pouvez indiquer les ressources de calcul requises pour vos applications, et Container Engine for Kubernetes les provisionne sur Oracle Cloud Infrastructure dans une location existante. Container Engine for Kubernetes utilise Kubernetes pour automatiser le déploiement, le redimensionnement et la gestion des applications conteneurisées sur des clusters d'hôtes.

- Registry

Oracle Cloud Infrastructure Registry est un registre géré par Oracle qui vous permet de simplifier votre workflow de développement à production. Registry facilite le stockage, le partage et la gestion d'artefacts de développement tels que les images Docker. L'architecture hautement disponible et évolutive d'Oracle Cloud Infrastructure vous permet de déployer et de gérer vos applications de manière fiable.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux dans le VCN. Utilisez des blocs CIDR qui se trouvent dans l'espace d'adressage IP privé standard.

Sélectionnez des blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) sur lequel vous prévoyez de configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos exigences en matière de flux de trafic et de sécurité. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, ce qui peut servir de limite de sécurité.

Utilisez des sous-réseaux régionaux.

- Sécurité

Utilisez Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure de manière proactive. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner vos ressources à la recherche de failles de sécurité et pour surveiller les opérateurs et les utilisateurs à la recherche d'activités à risque. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette de stratégies de sécurité définie par Oracle basée sur les meilleures pratiques. Par exemple, les ressources d'une zone d'accès ne doivent pas être accessibles à partir du réseau Internet public et elles doivent être cryptées à l'aide de clés gérées par un client. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations en fonction des stratégies de la recette des zones de sécurité, et refuse les opérations qui violent l'une des stratégies.

- Cloud Guard

Clonez et personnalisez les recettes par défaut fournies par Oracle pour créer des recettes personnalisées de détecteur et de répondeur. Ces recettes vous permettent d'indiquer le type de violation de sécurité qui génère un avertissement et les actions autorisées à y être effectuées. Par exemple, vous pouvez détecter les buckets Object Storage dont la visibilité est définie sur Public.

Appliquez Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire la charge administrative liée à la maintenance de plusieurs configurations.

Vous pouvez également utiliser la fonctionnalité de liste gérée pour appliquer certaines configurations aux détecteurs.

- Zone de sécurité

Les zones de sécurité garantissent les meilleures pratiques de sécurité d'Oracle dès le départ en appliquant des stratégies telles que le chiffrement des données et en empêchant l'accès public aux réseaux pour l'ensemble d'un compartiment. Une zone de sécurité est associée à un compartiment du même nom et inclut des stratégies de zone de sécurité ou une "recette" qui s'applique au compartiment et à ses sous-compartiments. Vous ne pouvez pas ajouter ou déplacer un compartiment standard vers un compartiment de zones de sécurité.

- Groupes de sécurité réseau

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

- Bande passante d'équilibreur de charge

Lors de la création de l'équilibreur de charge, vous pouvez soit sélectionner une forme prédéfinie qui fournit une bande passante fixe, soit indiquer une forme personnalisée (flexible) dans laquelle définir une plage de bande passante et laisser le service redimensionner automatiquement la bande passante en fonction des modèles de trafic. Avec l'une ou l'autre des approches, vous pouvez modifier la forme à tout moment après la création de l'équilibreur de charge.

Points à prendre en compte

Lors de la configuration d'Oracle Retail Xstore Point of Service sur Oracle Cloud Infrastructure, tenez compte des éléments suivants : informations.

- Facilité de gestion

Les conteneurs permettent aux applications d'être déployées, corrigées ou redimensionnées plus rapidement. Les avions Container Control offrent divers outils qui simplifient la gestion des conteneurs, tels que les annulations et les mises à niveau, dans le cadre de la plate-forme. Il gère également l'installation.

- Portabilité

Les applications exécutées dans des conteneurs peuvent être déployées facilement sur plusieurs systèmes d'exploitation, plates-formes matérielles et plates-formes cloud différents.

- Performances

Par rapport aux autres méthodes de virtualisation telles que les machines virtuelles, les conteneurs sont extrêmement légers. L'un des nombreux avantages d'être léger est les temps de démarrage rapides. Comme un conteneur ne dépend pas d'un hyperviseur ou d'un système d'exploitation virtualisé pour accéder aux ressources informatiques, les temps de démarrage sont pratiquement instantanés.

- Sécurité (Security)

L'isolation introduite par la conteneurisation fournit également une couche de sécurité supplémentaire. Les conteneurs étant isolés les uns des autres, vous pouvez être certain que vos applications sont exécutées dans leur propre environnement autonome. Cela signifie que même si la sécurité d'un conteneur est compromise, les autres conteneurs sur le même hôte restent sécurisés.

- Coût

La solution prend en charge une empreinte matérielle réduite dans les magasins de détail.