En savoir plus sur les étapes de la feuille de route Cloud

L'objectif de cette feuille de route d'adoption du cloud est de vous aider à migrer votre système de gestion des accès sur site vers Oracle Identity Cloud Service, et à intégrer vos applications cloud et sur site à l'accès avec connexion unique fourni par Oracle Identity Cloud Service.

Cette feuille de route comporte quatre étapes. Le processus de migration d'une étape à une autre est unique, car vous avez vos propres priorités et échéanciers. La feuille de route contient les exigences minimales que vous devez remplir pour chaque étape afin de pouvoir migrer vers l'étape suivante.

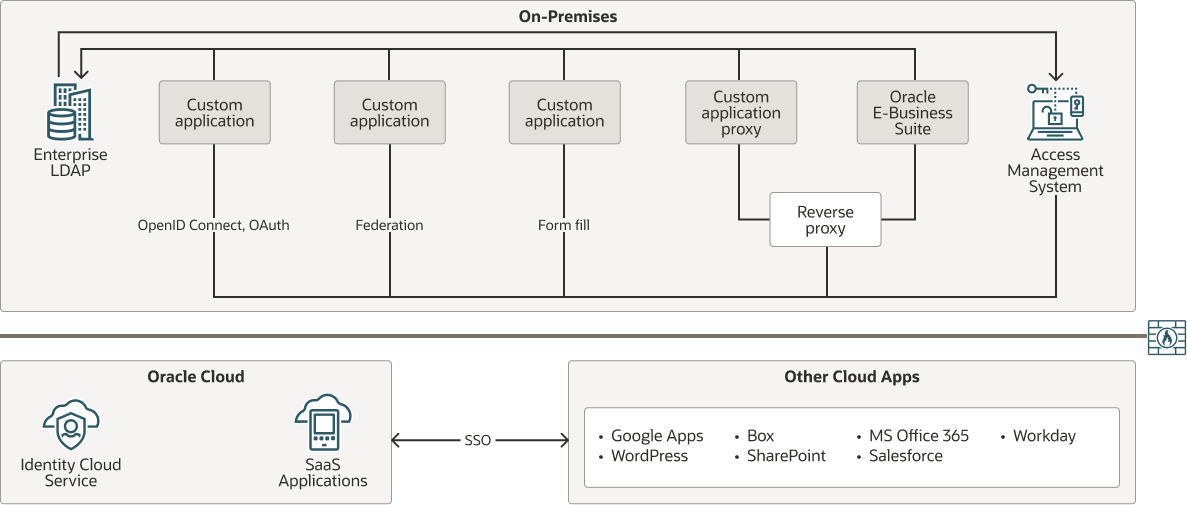

Comprendre l'étape 1

A ce stade, vous disposez d'environnements distincts pour vos applications on-premise et cloud. Ces applications ne sont pas intégrées à des fins d'authentification. Les utilisateurs doivent se connecter pour accéder aux applications sur site, puis se reconnecter pour accéder aux applications cloud, via différents flux d'authentification.

Description de l'illustration cloud-roadmap-stage-1.png

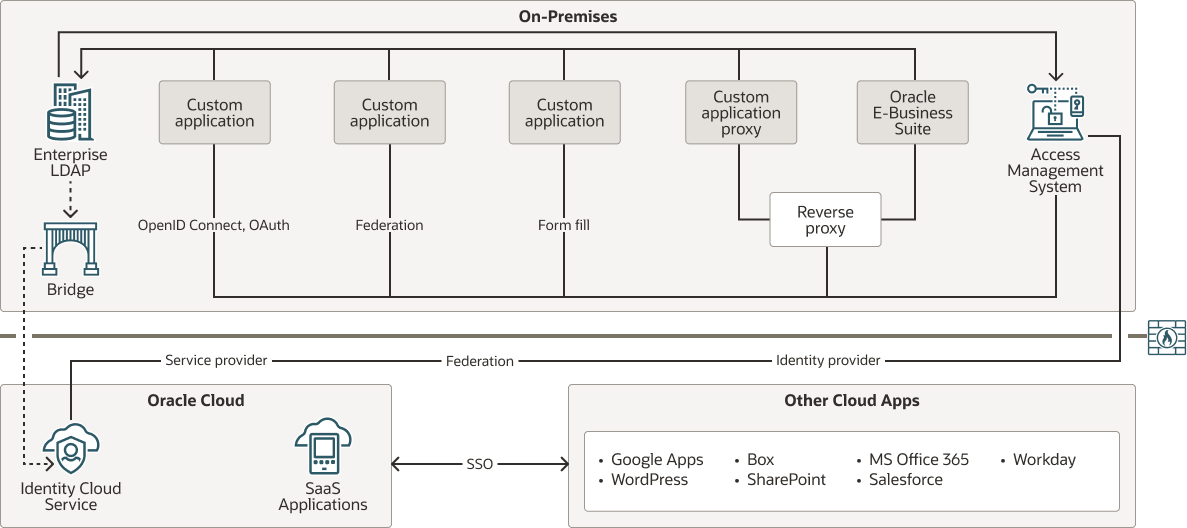

Comprendre l'étape 2

Au cours de cette phase, vous utilisez Oracle Identity Cloud Service pour établir une connexion unique (SSO) entre les applications sur site et cloud.

Si vous ne souhaitez pas affecter vos utilisateurs en modifiant la façon dont ils se connectent à leurs applications sur site, vous pouvez utiliser SAML (Security Assertion Markup Language) pour intégrer votre système de gestion des accès sur site à Oracle Identity Cloud Service. Le système de gestion des accès agit en tant que fournisseur d'identités et Oracle Identity Cloud Service en tant que fournisseur de services.

Lorsque les utilisateurs essaient d'accéder à une application cloud intégrée à Oracle Identity Cloud Service, Oracle Identity Cloud Service délègue l'authentification au système de gestion des accès sur site. Le système de gestion des accès présente sa page de connexion et les utilisateurs envoient leurs informations d'identification au système.

Description de l'illustration cloud-roadmap-stage-2.png

Si vous souhaitez que vos utilisateurs accèdent à leurs applications sur site en vous connectant à Oracle Identity Cloud Service, vous pouvez également modifier la relation d'approbation entre le système de gestion des accès sur site et Oracle Identity Cloud Service. Ainsi, Oracle Identity Cloud Service fonctionne en tant que fournisseur d'identités et le système de gestion des accès agit en tant que fournisseur de services. Lorsque les utilisateurs essaient d'accéder à une application cloud intégrée à Oracle Identity Cloud Service, Oracle Identity Cloud Service l'authentifie. Si l'utilisateur tente ensuite d'accéder à une application sur site qui a été intégrée au système de gestion des accès sur site, le système délègue l'authentification à Oracle Identity Cloud Service.

En utilisant Oracle Identity Cloud Service en tant que fournisseur d'identités, vous pouvez exploiter ses fonctionnalités, telles que celles répertoriées dans la phase 4. Vous pouvez également personnaliser la page de connexion Oracle Identity Cloud Service ou marquer cette page pour qu'elle respecte les normes de votre société. Vous réduisez ainsi l'effet des modifications du flux d'authentification pour les utilisateurs.

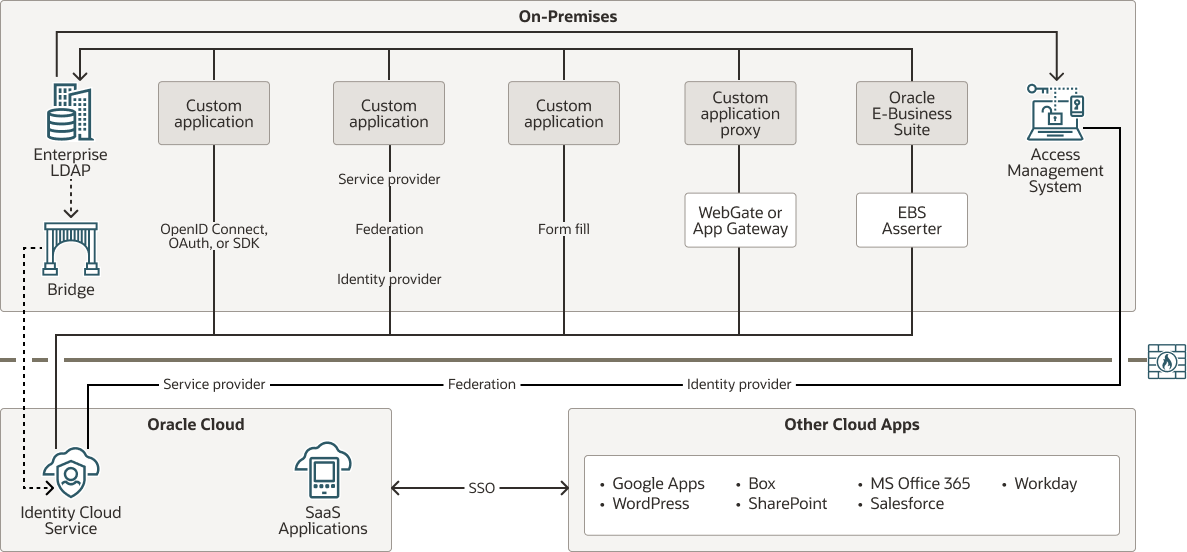

Comprendre l'étape 3

A ce stade, vous intégrez directement vos applications sur site à Oracle Identity Cloud Service.

Vous devez identifier les méthodes d'intégration prises en charge par Oracle Identity Cloud Service pour intégrer vos applications à des fins d'accès avec connexion unique, par exemple :

- Modèles d'application, pour les applications répertoriées dans le catalogue d'applications.

- Fédération, pour une application SAML (Security Assertion Markup Language), où votre application est un fournisseur de services et Oracle Identity Cloud Service un fournisseur d'identités.

- OpenID Connect, pour une application qui prend en charge OpenID Connect.

- Assesseur EBS, pour une application Oracle E-Business Suite.

- Kit de développement logiciel (SDK), pour une application dans laquelle vous avez accès au code source.

- WebGate, pour une application protégée par WebGate.

- Secure Form Fill, lorsque OpenID Connect, OAuth, des kits SDK ou SAML ne s'appliquent pas à votre application.

- Passerelle d'application, pour une application d'entreprise prise en charge par la passerelle.

Description de l'illustration cloud-roadmap-stage-3.png

Vous devez évaluer les efforts requis pour migrer vos applications d'un système de gestion des accès sur site vers Oracle Identity Cloud Service. En outre, il se peut que vous ne puissiez pas migrer certaines de vos applications, de sorte que ces dernières restent dépendantes de votre système de gestion des accès.

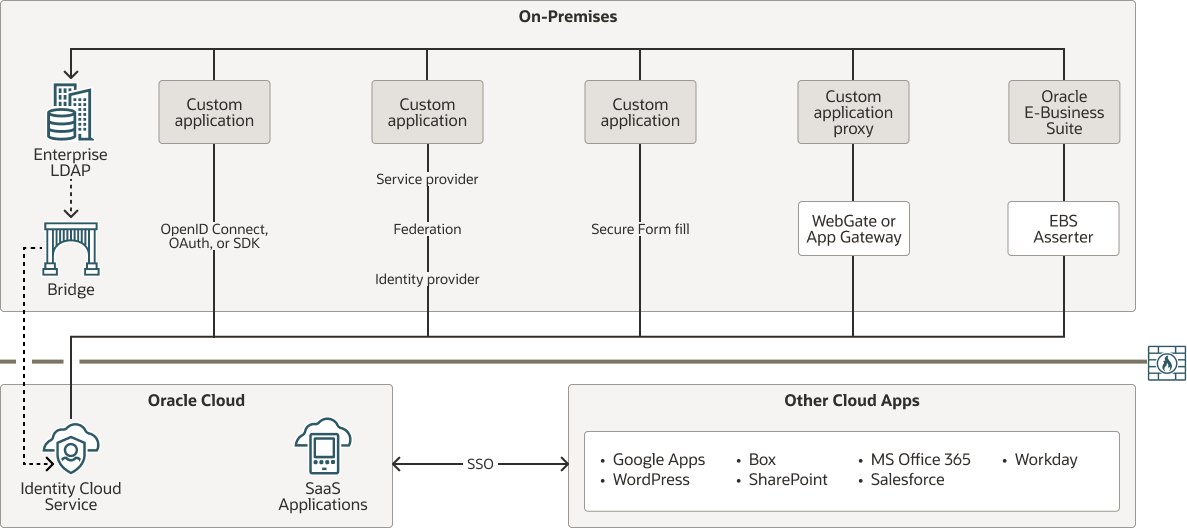

Comprendre l'étape 4

A ce stade, les applications sur site ne dépendent plus du système de gestion des accès.

Vous pouvez déconnecter Oracle Identity Cloud Service du système de gestion des accès sur site et commencer à tirer parti des fonctionnalités d'Oracle Identity Cloud Service. Voici quelques fonctionnalités de ce type :

- Sécurité adaptative : fournit des fonctionnalités d'authentification fortes en fonction du comportement de vos utilisateurs dans Oracle Identity Cloud Service. Lorsqu'elle est activée, Adaptive Security peut analyser le profil de risque d'un utilisateur en fonction de son comportement historique, tel qu'un trop grand nombre de tentatives de connexion infructueuses et d'authentification à plusieurs facteurs.

- Stratégies de connexion : critères définis par l'administrateur qui autorisent la connexion ou empêchent un utilisateur de se connecter à Oracle Identity Cloud Service.

- MFA : nécessite deux facteurs pour vérifier l'identité d'un utilisateur. Le premier facteur est une invite de nom d'utilisateur et de mot de passe. Le second facteur est une autre vérification consistant en des informations supplémentaires ou un second dispositif pour vérifier l'identité de l'utilisateur et terminer le processus de connexion. Les deux facteurs travaillent ensemble pour ajouter une autre couche de sécurité.

- La récupération de compte : aide les utilisateurs à accéder à leur compte s'ils ne parviennent pas à se connecter, qu'ils sont bloqués ou qu'ils ont oublié leur mot de passe. Les administrateurs peuvent configurer trois facteurs de récupération de compte : les questions de sécurité, les courriels et les messages texte.

- Connexion sur réseau social : les utilisateurs peuvent utiliser leurs comptes de réseau social pour se connecter à Oracle Identity Cloud Service.

Etant donné qu'Oracle Identity Cloud Service fonctionne désormais en tant que système de gestion des accès, il est important d'évaluer vos annuaires d'entreprise sur site. Si vous avez besoin des annuaires, poursuivez la synchronisation des utilisateurs à partir de votre annuaire Enterprise Active Directory (AD) ou de votre protocole LDAP (Lightweight Directory Access Protocol) vers Oracle Identity Cloud Service. Pour ce faire, utilisez l'un des ponts suivants :

- Pont AD : fournit un lien entre votre structure d'annuaire d'entreprise AD et Oracle Identity Cloud Service. Oracle Identity Cloud Service peut synchroniser cette structure d'annuaire de sorte que tous les enregistrements utilisateur nouveaux, mis à jour ou supprimés soient transférés dans Oracle Identity Cloud Service. Le pont recherche les modifications apportées à ces enregistrements dans AD et les place dans Oracle Identity Cloud Service. Par conséquent, si un utilisateur est supprimé dans AD, cette modification est propagée dans Oracle Identity Cloud Service.

- Pont de provisionnement : fournit un lien entre votre annuaire LDAP d'entreprise, tel qu'Oracle Internet Directory, et Oracle Identity Cloud Service. Grâce à la synchronisation, les données de compte créées et mises à jour directement sur LDAP sont extraites dans Oracle Identity Cloud Service et stockées pour les utilisateurs correspondants. Toute modification apportée à ces enregistrements est transférée vers Oracle Identity Cloud Service.

Description de l'illustration cloud-roadmap-stage-4.png

Pour les applications qui ne peuvent pas être migrées et qui restent dépendantes de votre système de gestion des accès sur site, modifiez la relation de confiance entre le système de gestion des accès et Oracle Identity Cloud Service. Ainsi, Oracle Identity Cloud Service fonctionne en tant que fournisseur d'identités et le système de gestion des accès agit en tant que fournisseur de services.