En savoir plus sur la migration d'un système de gestion des accès sur site vers Oracle Identity Cloud Service

Les clients commencent à passer d'un environnement d'application sur site à un environnement contenant à la fois des applications sur site et cloud, ou à remplacer certaines applications sur site par des applications cloud.

- Contient des applications de plusieurs fournisseurs, mais les applications peuvent s'appuyer sur un mécanisme d'authentification unique, propriétaire et central (mécanisme d'authentification d'entreprise).

- Comporte des applications étroitement associées à ce mécanisme d'authentification.

- Il est utilisé par les utilisateurs qui connaissent bien le flux d'authentification et l'écran de connexion fournis par ce mécanisme d'authentification.

D'autre part, les applications cloud :

- Venir de plusieurs fournisseurs, chacun utilisant son propre mécanisme d'authentification central ou aucun mécanisme d'authentification central du tout.

- Ils sont étroitement liés à leur mécanisme d'authentification. Pour cette raison, vous pouvez remplacer ce mécanisme d'authentification par un mécanisme externe.

- Ils sont utilisés pour les utilisateurs protégés du flux d'authentification de l'environnement cloud.

- Ils nécessitent moins d'efforts pour s'intégrer à d'autres applications, car ils respectent les normes.

Avant de commencer

Oracle Identity Cloud Service fournit la gestion des identités, l'accès avec connexion unique (SSO) et la gouvernance des identités pour les applications sur site, dans le cloud ou sur des appareils mobiles. Les utilisateurs peuvent accéder aux applications en toute sécurité à tout moment, de n'importe où et sur n'importe quel appareil. Oracle Identity Cloud Service s'intègre directement aux répertoires et aux systèmes de gestion des identités existants et facilite l'accès aux applications pour les utilisateurs. Il fournit la plate-forme de sécurité pour Oracle Cloud, qui permet aux utilisateurs d'accéder, de développer et de déployer facilement et en toute sécurité des applications métier et des services de plate-forme.

Motifs de migration d'un système de gestion des accès sur site vers Oracle Identity Cloud Service :

- Services intégrés d'infrastructure et de plate-forme pour des activités plus simples et plus efficaces.

- Capacité à accélérer la mise sur le marché des nouvelles initiatives en matière de sécurité.

- Respect strict des normes de sécurité pour répondre aux exigences de conformité.

- Une plate-forme consolidée pour de nombreuses applications Oracle et non Oracle.

Oracle Identity Cloud Service est suffisamment flexible pour que vos applications cloud et sur site puissent l'utiliser. Cependant, du temps et des efforts sont nécessaires pour permettre aux applications cloud et sur site de fonctionner afin que les utilisateurs puissent accéder à ces applications via SSO. C'est pourquoi Oracle vous fournit une feuille de route pour migrer votre système de gestion des accès sur site vers Oracle Identity Cloud Service par étapes.

Cette solution fournit des détails sur la feuille de route, explique ses étapes, explique comment identifier l'étape qui correspond le mieux à vos besoins et explique comment migrer d'une étape à une autre.

Architecture

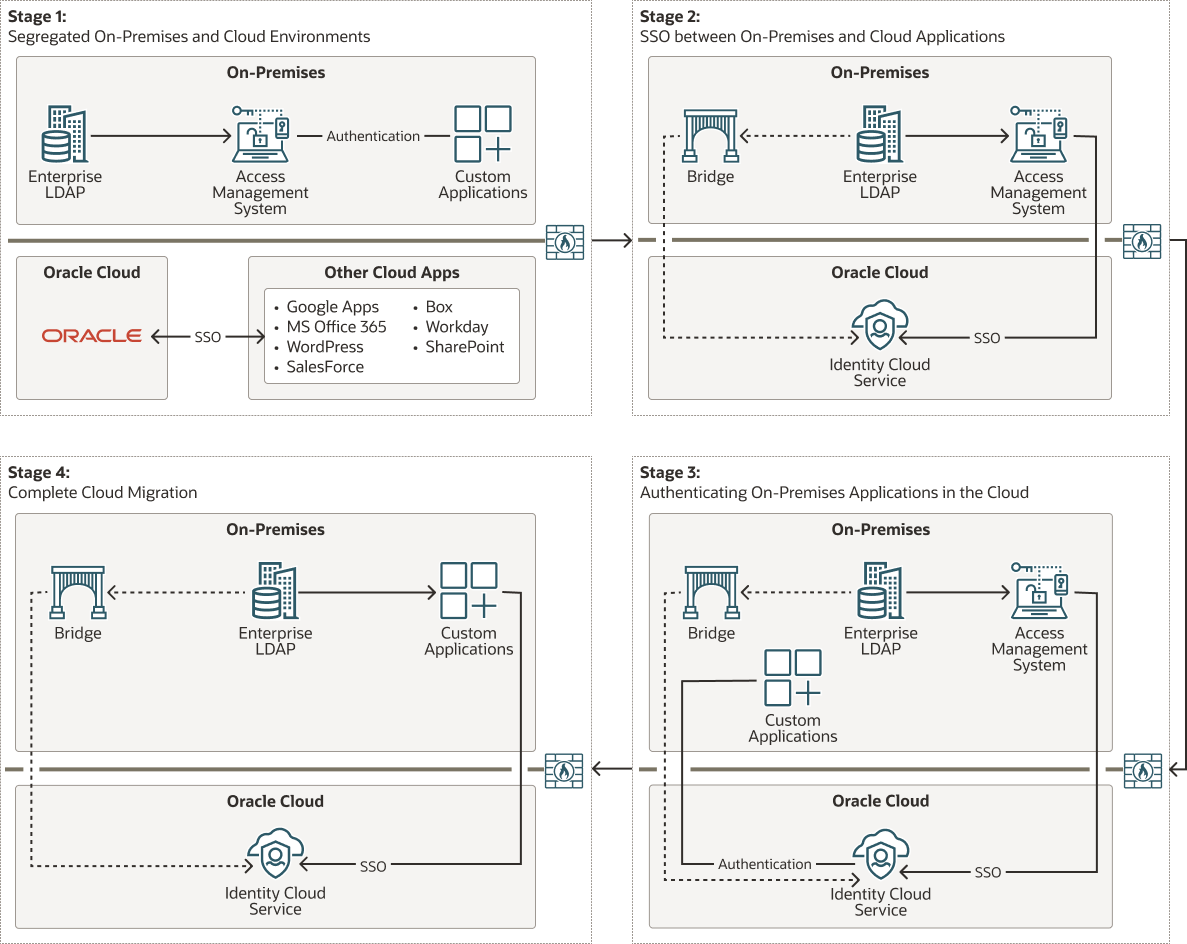

La feuille de route pour migrer votre environnement d'un système de gestion des accès sur site vers Oracle Identity Cloud Service comprend quatre étapes. Ces étapes passent d'environnements cloud et on-premise complètement isolés à un environnement entièrement intégré. Chaque étape traite des avantages, des objectifs, des tâches à accomplir et des exigences à remplir pour passer à l'étape suivante.

Le schéma suivant met en évidence les principaux composants architecturaux de chaque étape :

Dans ce diagramme d'architecture, le système de gestion des accès sur site représente le mécanisme d'authentification hérité et Oracle Identity Cloud Service le mécanisme basé sur le cloud. La source sécurisée de l'utilisateur d'entreprise est représentée par un protocole LDAP (Lightweight Directory Access Protocol) d'entreprise. Les applications sur site sont regroupées par méthodes d'intégration, telles que OAuth, SAML, méthodes de proxy inverse, etc.

A propos de la feuille de route

Les étapes de la feuille de route sont appelées étapes de cloud hybride car elles représentent des applications sur site et basées sur le cloud coexistant dans l'environnement d'un client.

- Dans un premier temps, votre environnement sur site est complètement séparé de l'environnement cloud.

- L'intégration des deux environnements commence dans la deuxième phase, lorsque vous intégrez votre mécanisme d'authentification sur site en tant que fournisseur d'identités à Oracle Identity Cloud Service en tant que fournisseur de services. Par conséquent, vous pouvez accéder à vos applications via l'accès avec connexion unique (SSO). SSO se produit de manière transparente pour l'utilisateur car le processus de connexion n'a pas changé.

- Dans la troisième phase, vous devez reconfigurer ou reconstruire vos applications sur site pour les intégrer directement à Oracle Identity Cloud Service.

- Au cours de la quatrième étape, la dépendance du système de gestion des accès sur site est complètement supprimée : toutes les applications utilisent le mécanisme SSO Oracle Identity Cloud Service et vous pouvez améliorer la sécurité de votre processus de connexion. Vous pouvez configurer des stratégies d'inscription et de fournisseur d'identités, configurer l'authentification à plusieurs facteurs, activer la sécurité adaptative et personnaliser la page de connexion Oracle Identity Cloud Service.

Pour les étapes 2, 3 et 4, Oracle Identity Cloud Service doit pouvoir synchroniser les utilisateurs avec la banque d'utilisateurs de votre entreprise. Vous pouvez propager les utilisateurs créés dans votre protocole LDAP (Lightweight Directory Access Protocol) vers Oracle Identity Cloud Service afin qu'ils puissent se connecter à Oracle Identity Cloud Service via SSO. En outre, si vous enlevez des utilisateurs de LDAP, ils sont également supprimés d'Oracle Identity Cloud Service et ne peuvent pas se connecter pour accéder aux ressources protégées par Oracle Identity Cloud Service.