Migration d'applications et activation de la récupération après sinistre avec CloudAny

Architecture

Si nécessaire, vous pouvez utiliser CloudAny pour automatiser la récupération après sinistre dans des environnements de cloud physique, virtuel ou public vers OCI. Voici quelques-unes des fonctionnalités de CloudAny :

- Migration vers le cloud : migration automatisée par migration directe avec réplication continue et tests illimités. Permet de migrer des machines Windows Server et Linux entre des plates-formes sur site et d'autres plates-formes cloud vers OCI.

- Récupération après sinistre dans le cloud : assure la continuité des activités avec une solution de récupération après sinistre automatisée optimisée pour OCI qui répond aux objectifs critiques de RPO et de RTO. Fournit une reprise après sinistre en un clic, intégrée à différentes plates-formes. Vous pouvez personnaliser davantage vos scripts utilisateur.

- Migration d'applications héritées simplifie la virtualisation et l'actualisation matérielle des applications héritées. La technologie de réplication basée sur les blocs migre les applications et les données vers OCI sans réinstaller l'application ni restaurer les données.

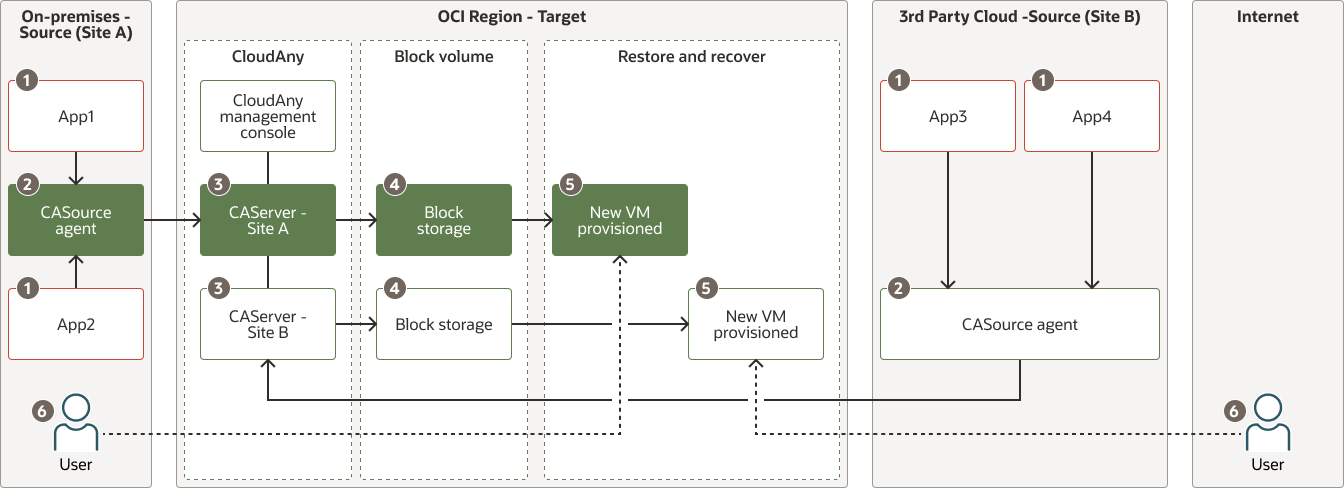

Le diagramme suivant illustre le workflow à partir de sources cloud sur site et tierces vers OCI.

Description de l'illustration cloudany-migration-dr-logical-arch.png

cloudany-migration-dr-logical-arch-oracle.zip

- L'agent CASource est installé sur site ou sur le cloud tiers. Il capture les modifications de niveau bloc à partir d'applications en dehors d'OCI et les envoie à CAServer dans la région OCI cible.

- L'agent CAServer est installé sur la région OCI cible. Il extrait les données de réplication à partir de l'agent CASource et gère le processus de réplication.

- CAServer enregistre les données répliquées dans le stockage de blocs sur OCI. Le stockage de blocs fournit une solution de stockage évolutive et fiable pour les données répliquées.

- Provisionnez des machines virtuelles à la demande sur OCI à l'aide des données stockées. Cela permet un déploiement rapide et flexible des machines virtuelles dans le cloud cible selon les besoins.

- Les utilisateurs peuvent accéder à la machine virtuelle sur OCI sur site ou sur Internet.

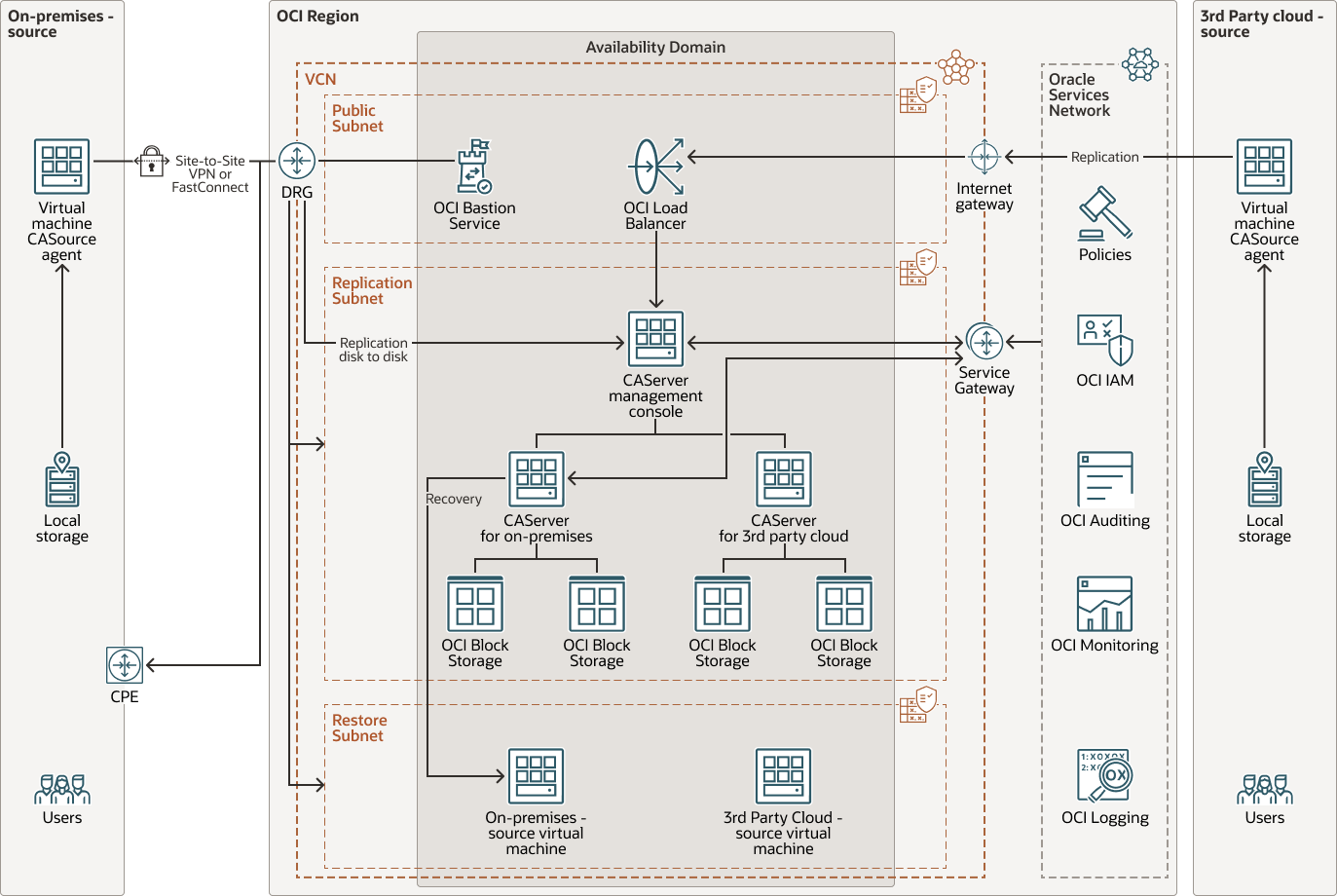

Le diagramme suivant illustre l'architecture OCI :

Description de l'illustration cloudany-migration-dr-arch.png

cloudany-migration-dr-arch-oracle.zip

L'architecture comporte les composants CloudAny suivants :

- CASource Agent

L'agent CASource capture les modifications de niveau bloc et envoie les données à la cible CAServer. L'agent est installé sur le serveur source. Dans cette architecture, le serveur source est situé dans le site A sur site et le site B dans un cloud 3e partie.

- CAServer

CAServer reçoit les données de réplication de l'agent CASource sur site et gère le processus de réplication. Dans cette architecture, CAServer est installé dans un sous-réseau privé (sous-réseau de réplication) sur OCI.

- CloudAny console de gestionLa console de gestion CloudAny centralise le contrôle et la coordination des processus de réplication et de récupération. Dans cette architecture, la console de gestion est installée dans un sous-réseau privé (sous-réseau de réplication) sur OCI. Il exécute les fonctions suivantes :

- Gère les enregistrements de serveur et de client

- échange des informations et des commandes

- Automatisation des opérations cloud

- Sert d'interface pour les tâches

- Stocke les données d'exécution pour référence future

- Prise en charge de la réplication n à n

L'architecture comporte les composants OCI suivants :

- Région

Une région Oracle Cloud Infrastructure est une zone géographique précise qui contient un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (à travers des pays voire des continents).

- Availability domains

Les domaines de disponibilité sont des centres de données autonomes indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées de celles des autres, ce qui garantit la tolérance aux pannes. Les domaines de disponibilité ne partagent ni infrastructure (par exemple, alimentation, système de refroidissement), ni réseau de domaine de disponibilité interne. Par conséquent, une panne sur un domaine de disponibilité ne doit pas affecter les autres domaines de disponibilité de la région.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, ils vous donnent le contrôle sur l'environnement réseau. Un réseau cloud virtuel peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après l'avoir créé. Vous pouvez segmenter un réseau cloud virtuel en plusieurs sous-réseaux ciblant une région ou un domaine de disponibilité. Chaque sous-réseau est composé d'une plage contiguë d'adresses qui ne chevauchent pas celles des autres sous-réseaux du réseau cloud virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Hôte du bastion

Le bastion est une instance de calcul qui sert de point d'entrée sécurisé et contrôlé vers la topologie depuis l'extérieur du cloud. Le bastion est généralement provisionné dans une zone démilitarisée (DMZ). Il vous permet de protéger les ressources sensibles en les plaçant sur des réseaux privés inaccessibles directement depuis l'extérieur du cloud. La topologie comporte un seul point d'entrée connu que vous pouvez surveiller et auditer régulièrement. Vous pouvez donc éviter d'exposer les composants les plus sensibles de la topologie sans compromettre l'accès à ces composants.

- Service Bastion

Oracle Cloud Infrastructure Bastion fournit un accès sécurisé limité et limité dans le temps aux ressources qui n'ont pas d'adresses publiques et qui nécessitent des contrôles stricts d'accès aux ressources, tels que les machines virtuelles et Bare Metal, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE), ainsi que toute autre ressource autorisant l'accès SSH (Secure Shell Protocol). Avec le service OCI Bastion, vous pouvez activer l'accès aux hôtes privés sans déployer et gérer un hôte de saut. En outre, vous bénéficiez d'une meilleure posture de sécurité avec des droits d'accès basés sur l'identité et une session SSH centralisée, auditée et limitée dans le temps. OCI Bastion élimine la nécessité d'une adresse IP publique pour l'accès au bastion, éliminant ainsi les tracas et la surface d'attaque potentielle lors de la fourniture d'un accès à distance.

- Load balancer

Le service Oracle Cloud Infrastructure Load Balancing fournit une répartition de trafic automatisée à partir d'un point d'entrée unique vers plusieurs serveurs dans le back-end.

- Oracle Base Database Service

Oracle Base Database Service est un service de base de données Oracle Cloud Infrastructure (OCI) qui vous permet de créer, de mettre à l'échelle et de gérer des bases de données Oracle complètes sur des machines virtuelles. Oracle Base Database Service utilise le stockage OCI Block Volumes au lieu du stockage local et peut exécuter Oracle Real Application Clusters (Oracle RAC) pour améliorer la disponibilité.

- Block volume

Avec Oracle Cloud Infrastructure Block Volumes, vous pouvez créer, attacher, connecter et déplacer des volumes de stockage, et modifier leurs performances afin de répondre à vos exigences en matière de stockage, de performances et d'application. Une fois un volume attaché et connecté à une instance, vous pouvez l'utiliser comme un disque dur classique. Vous pouvez également déconnecter un volume et l'attacher à une autre instance sans perdre de données.

- Oracle Services Network

Oracle Services Network (OSN) est un réseau conceptuel d'Oracle Cloud Infrastructure réservé aux services Oracle. Ces services possèdent des adresses IP publiques auxquelles vous pouvez accéder par Internet. Les hôtes en dehors d'Oracle Cloud peuvent accéder à OSN en privé à l'aide d'Oracle Cloud Infrastructure FastConnect ou de VPN Connect. Les hôtes de vos réseaux cloud virtuels peuvent accéder au réseau OSN en privé via une passerelle de service.

- FastConnect

Oracle Cloud Infrastructure FastConnect permet de créer facilement une connexion privée dédiée entre le centre de données et Oracle Cloud Infrastructure. FastConnect offre des options de bande passante plus élevée et une expérience réseau plus fiable par rapport aux connexions Internet.

- Internet gateway

La passerelle Internet autorise le trafic entre les sous-réseaux publics d'un VCN et le réseau Internet public.

- Service gateway

La passerelle de service permet d'accéder à d'autres services à partir d'un VCN, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic du VCN vers le service Oracle transite par la structure réseau Oracle et ne traverse pas Internet.

- Dynamic routing gateway (DRG)

Le DRG est un routeur virtuel qui fournit un chemin pour le trafic de réseau privé entre les réseaux cloud virtuels de la même région, entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- Groupe de sécurité réseau

Le groupe de sécurité réseau fait office de pare-feu virtuel pour vos ressources cloud. Avec le modèle de sécurité zéro confiance d'Oracle Cloud Infrastructure, tout le trafic est refusé et vous pouvez contrôler le trafic réseau à l'intérieur d'un VCN. Un groupe de sécurité réseau se compose d'un ensemble de règles de sécurité entrantes et sortantes qui s'appliquent uniquement à un ensemble spécifié de cartes d'interface réseau virtuelles dans un seul VCN.

- Route table

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic des sous-réseaux vers des destinations en dehors d'un VCN, généralement via des passerelles.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR qui se trouvent dans l'espace d'adressage IP privé standard.

Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) vers lequel vous prévoyez de configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos exigences en matière de flux de trafic et de sécurité. Attachez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, qui peut servir de limite de sécurité.

- Network security groups (NSGs)

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

- Résolution réseau et DNS

La résolution réseau et DNS est généralement configurée et gérée séparément lors de l'utilisation de scénarios de récupération après sinistre.

- Load balancer bandwidth

Lors de la création de l'équilibreur de charge, vous pouvez sélectionner une forme prédéfinie fournissant une bande passante fixe ou indiquer une forme personnalisée (flexible) dans laquelle vous définissez une plage de bande passante et laisser le service redimensionner automatiquement la bande passante en fonction des modèles de trafic. Selon l'une ou l'autre approche, vous pouvez modifier la forme à tout moment après avoir créé l'équilibreur de charge.

- Configuration système pour CloudAny Disaster Recovery

Utilisez les recommandations suivantes pour configurer vos systèmes :

- Spécification de serveur minimale : machine virtuelle avec 8 coeurs, 16 Go de RAM et un disque de 100 Go.

- Utilisez l'image CloudAny prédéfinie pour provisionner et configurer le logiciel CAServer dans le cloud cible OCI.

Points à prendre en compte

Lors de l'activation de la migration et de la récupération après sinistre avec CloudAny, tenez compte des points suivants :

- Evolutivité

La solution CloudAny est conçue pour évoluer efficacement en fonction des besoins de votre entreprise. Il prend en charge l'ajout dynamique de nouveaux serveurs et ressources, garantissant ainsi une croissance transparente de l'infrastructure de récupération après sinistre avec une augmentation des demandes de données et de charges de travail.

- Sécurité

CloudAny utilise des mesures de sécurité robustes, y compris un cryptage de bout en bout et des protocoles de transfert de données sécurisés. Toutes les données en transit et au repos sont protégées, ce qui garantit que les informations sensibles restent sécurisées tout au long des processus de réplication et de récupération.

- Coût

CloudAny offre une solution de récupération après sinistre rentable en optimisant l'utilisation des ressources et en fournissant des modèles de tarification flexibles. La structure de paiement à l'utilisation permet de gérer les coûts efficacement, ce qui permet aux entreprises de ne payer que pour les ressources réellement utilisées.

Fonctionnalités

- Entièrement intégré aux API de plate-forme

La solution s'intègre aux API de plate-forme pour fournir des workflows complexes avec simplicité et automatisation. Il fournit également des API RESTful pour la personnalisation et pour répondre à diverses spécifications.

- Prend en charge toutes les infrastructures réseau

CloudAny prend en charge diverses architectures de réseau IP, telles que LAN, NAT, VPN et Internet vers ou depuis n'importe quel environnement. Il est optimisé pour une utilisation sur Internet avec une nouvelle tentative et un chiffrement automatiques pour assurer un transfert de données fiable.

- Récupération d'une stratégie unique pour tous

Un schéma de protection unifié s'applique à la plupart des scénarios de récupération, qu'il s'agisse d'un centre de données vers le cloud, d'un cloud vers le cloud ou d'un cloud vers un centre de données. Cela réduit les obstacles à la maintenance et à l'apprentissage, ce qui facilite le processus de récupération.

- Identification de cible intelligente

La solution identifie automatiquement l'environnement cible pour créer un disque et une machine récupérables amorçables. Cela minimise l'intervention humaine et simplifie le flux de récupération.

- Impact source minimal

CloudAny permet une consommation de bande passante personnalisable avec une faible utilisation de l'UC et de la mémoire. Cela évite d'avoir un impact sur les processus métier quotidiens tout en maximisant la vitesse de réplication.