Migration vers Oracle Exadata Database Service on Dedicated Infrastructure

Cette section explique comment migrer vos charges de travail Oracle Exadata vers Oracle Exadata Database Service on Dedicated Infrastructure, et comment migrer vos applications VMware vers Oracle Cloud VMware Solution.

Architecture

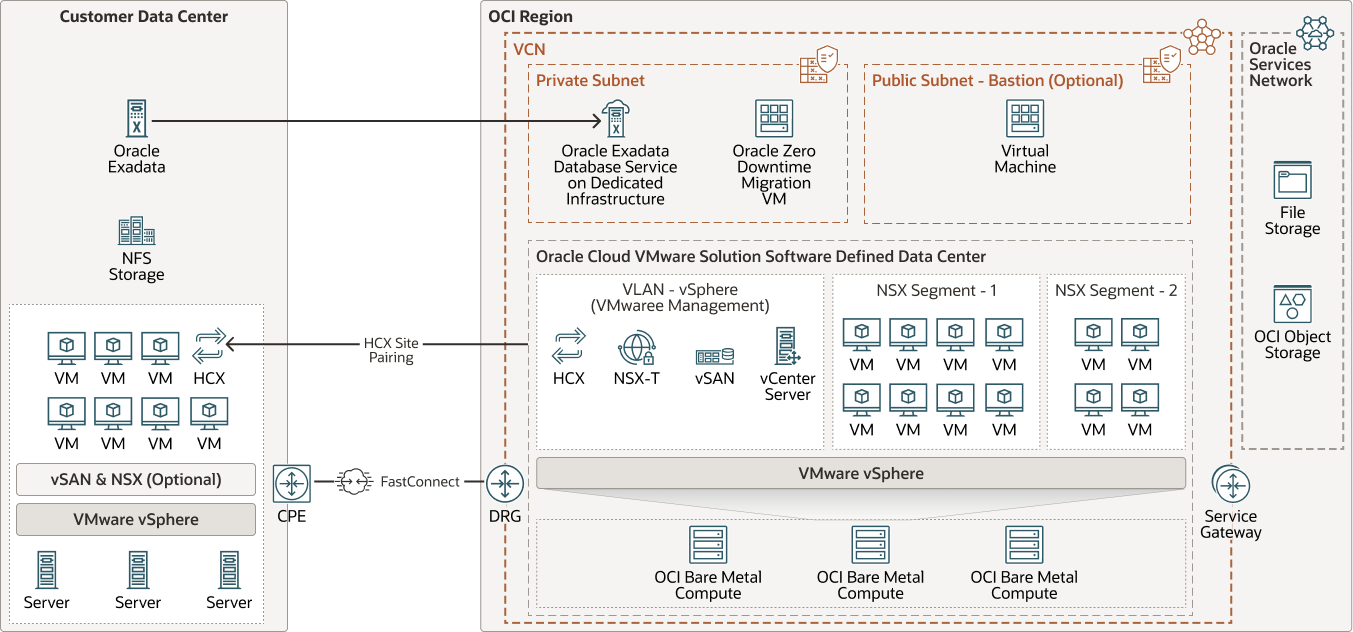

Cette architecture présente une migration des bases de données Oracle Exadata sur site et des applications VMware vers Oracle Exadata Database Service on Dedicated Infrastructure et Oracle Cloud VMware Solution.

A l'aide d'Oracle Zero Downtime Migration, automatisez la migration de votre base de données tout en subissant un temps d'inactivité minimal lors de la migration de vos données sur site vers le cloud.

Migrez vos applications sur site exécutées sur VMware vers Oracle Cloud VMware Solution à l'aide d'outils VMware tels que HCX et vMotion. Oracle Cloud VMware Solution vous offre une implémentation entièrement automatisée d'un centre de données défini par logiciel (SDDC) VMware dans votre location OCI, exécuté sur des instances Bare Metal OCI.

Le diagramme suivant illustre cette architecture de référence.

migrate-vmware-cloud-solution-exadata-dedicated-architecture.zip

Cette architecture prend en charge les composants suivants :

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (dans des pays voire des continents).

- Réseau cloud virtuel (VCN) et sous-réseau

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur l'environnement réseau. Un réseau cloud virtuel peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après l'avoir créé. Vous pouvez segmenter un réseau cloud virtuel en plusieurs sous-réseaux ciblant une région ou un domaine de disponibilité. Chaque sous-réseau est composé d'une plage contiguë d'adresses qui ne chevauchent pas celles des autres sous-réseaux du réseau cloud virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Oracle Exadata Database Service on Dedicated Infrastructure

Oracle Exadata Database Service on Dedicated Infrastructure fournit Oracle Exadata Database Machine en tant que service dans un centre de données OCI. Le service Oracle Exadata Database Service on Dedicated Infrastructure peut héberger de nombreuses bases de données Oracle qui s'exécutent dans des clusters de machines virtuelles qui s'exécutent sur un rack Exadata unique dans une région OCI. Oracle Exadata Database Service on Dedicated Infrastructure est une plate-forme idéale pour la consolidation de bases de données.

- Oracle Cloud VMware Solution - Centre de données défini par logiciel (SDDC)

Oracle et VMware se sont associés pour développer une implémentation de centre de données défini par logiciel (SDDC) certifié VMware à utiliser dans Oracle Cloud Infrastructure. Cette implémentation, appelée Oracle Cloud VMware Solution, utilise Oracle Cloud Infrastructure pour héberger un SDDC VMware hautement disponible. Elle permet également une migration transparente de toutes vos charges globales de SDDC VMware sur site vers Oracle Cloud VMware Solution. Oracle Cloud VMware Solution contient les composants VMware suivants :

- VMware vSphere ESXi

- VMware vSAN

- VMware vCenter

- VMware NSX-T

- VMware HCX (facultatif)

- Bare Metal

Un centre de données défini par logiciel (SDDC) Oracle Cloud VMware Solution contient des serveurs Bare Metal hébergeant Oracle Cloud VMware Solution. Le serveur Bare Metal prend en charge les applications qui nécessitent un nombre élevé de coeurs, de grandes quantités de mémoire et une bande passante élevée (comme Oracle Cloud VMware Solution). Vous pouvez déployer Oracle Cloud VMware Solution sur des serveurs Bare Metal et configurer des machines virtuelles avec des améliorations significatives des performances par rapport aux autres clouds publics et centres de données sur site.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic du VCN vers le service Oracle se déplace sur la structure réseau Oracle et ne traverse jamais Internet.

- Dynamic routing gateway (DRG)

Le DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre les réseaux cloud virtuels de la même région, entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- FastConnect

Oracle Cloud Infrastructure FastConnect permet de créer facilement une connexion privée dédiée entre le centre de données et Oracle Cloud Infrastructure. FastConnect offre des options de bande passante plus élevée et une expérience réseau plus fiable par rapport aux connexions Internet.

- Stockage de fichiers

OCI File Storage est utilisé lors de la migration logique pour importer la base de données migrée à partir d'un système de fichiers partagé.

- Stockage d'objets

OCI Object Storage est utilisé pour la migration logique et physique du stockage temporaire pendant la migration.

Avant de commencer

Avant de commencer, vérifiez les versions des principaux composants utilisés dans cette configuration et consultez la documentation du produit pour référence ultérieure.

Vérifier les conditions requises

- Assurez-vous que la base de données source exécute Oracle Database version 19.18 Enterprise Edition ou supérieure.

- La base de données cible doit être Oracle Exadata Database Service on Dedicated Infrastructure X8 ou une version plus récente, sur Oracle Database version 19.18 Enterprise Edition ou supérieure.

- Oracle Zero Downtime Migration doit être version 21.4 ou supérieure.

- Le stockage intermédiaire doit inclure OCI Object Storage, Oracle ZFS Storage Appliance (NAS) et OCI File Storage.

Consulter la documentation

Ce guide de solution explique comment migrer les charges de travail de base de données. Reportez-vous à la solution ci-dessous pour savoir comment migrer vos charges de travail VMware. Les ressources supplémentaires sont utiles pour le contexte, les détails et la référence de votre migration de base de données.

Découvrez comment migrer les composants VMware de votre charge globale vers Oracle Cloud VMware Solution.

Consultez les ressources Oracle Zero Downtime Migration :

- Oracle Zero Downtime Migration

- Vidéo Oracle Zero Downtime Migration

- Installer le logiciel Oracle Zero Downtime Migration

Vérifiez les ressources de migration physique :

- Guide étape par étape de la migration physique sans temps d'arrêt d'Oracle

- "Paramètres de migration physique de la migration sans temps d'inactivité" dans le Guide de migration vers Oracle Cloud à l'aide de la migration sans temps d'inactivité

Vérifiez les ressources de migration logique :

- Guide étape par étape - Migration logique en ligne et mise à niveau en vol d'un système sur site vers Oracle Exadata Database Service on Dedicated Infrastructure

- "Définition des paramètres de migration logique" dans le Guide de migration vers Oracle Cloud à l'aide de la migration sans temps d'inactivité

Consultez les ressources Oracle Database :

A propos des produits et rôles requis

Cette solution requiert les produits suivants :

- Oracle Cloud Infrastructure Identity and Access Management

- Calcul OCI

- OCI Object Storage

- Stockage de fichiers OCI

- Oracle Zero Downtime Migration

- Oracle Exadata

- Oracle Exadata Database Service on Dedicated Infrastructure

Il s'agit des rôles nécessaires pour chaque produit.

| Nom du produit : Rôle | Requis pour... |

|---|---|

Oracle Cloud Infrastructure Identity and Access Management : OCI_user |

|

OCI Compute : admin |

Créer une instance OCI Compute pour exécuter le logiciel Oracle Zero Downtime Migration |

OCI Object Storage : Storage Admin |

Créer des buckets OCI Object Storage pour la migration logique et physique |

Stockage de fichiers OCI : Storage Admin |

Création d'OCI File Storage pour la migration logique |

Oracle Zero Downtime Migration : opc |

Créez zdmuser pour installer et exécuter le logiciel Oracle Zero Downtime Migration.

|

Oracle Zero Downtime Migration : zdmuser |

|

Oracle Exadata : root/sudoer user |

|

Base de données Oracle Exadata : sys/system |

|

Oracle Exadata Database Service on Dedicated Infrastructure : Database Admin |

Créer une base de données Oracle Exadata Database Service on Dedicated Infrastructure cible |

Noeuds de cluster de machines virtuelles Oracle Exadata Database Service on Dedicated Infrastructure : opc |

|

Oracle Exadata Database Service on Dedicated Infrastructure Database : sys/system |

|

Pour obtenir tout ce dont vous avez besoin, reportez-vous à Produits, solutions et services Oracle.

A propos de la migration logique et physique

Oracle Zero Downtime Migration prend en charge deux types de migration de base de données d'Oracle Exadata vers Oracle Exadata Database Service on Dedicated Infrastructure : migration logique et migration physique.

La migration logique utilise une combinaison d'Oracle Data Pump et d'Oracle GoldenGate, tandis que la migration physique utilise une combinaison d'Oracle Recovery Manager (RMAN) et d'Oracle Data Guard. Le tableau suivant décrit les scénarios dans lesquels une migration logique ou physique doit être utilisée.

| Migration logique | Migration physique |

|---|---|

| Recommandé lorsque quelques bases de données pluggables et/ou schémas sont migrés. | Recommandé lorsque les bases de données complètes sont migrées. Par exemple, les bases de données Conteneur avec toutes les bases de données pluggables, ou la migration et le transfert. |

| Il est possible de migrer des bases de données pluggables et/ou des schémas sélectifs. | Les bases de données Conteneur seront migrées vers les bases de données Conteneur, et celles-ci seront migrées vers des bases de données non Conteneur. |

Le mot de passe Sys sur la source et la cible peut être différent. Les noms de base de données entre la source et la cible peuvent être différents.

|

Le mot de passe Sys et le nom de base de données sur la source et la cible doivent être identiques. DB_UNIQUE_NAME sur la source et la cible doit être différent.

|

| Les bases de données peuvent être mises à niveau pendant la migration. | Les bases de données ne peuvent pas être mises à niveau dans le cadre de la migration. |

Migration logique

Cette section décrit comment effectuer une migration logique hors ligne. Pour la migration en ligne, reportez-vous à la section Consulter la documentation.

Avant d'effectuer votre migration, tenez compte des points suivants.

- La base de données source sur Oracle Exadata n'a pas besoin d'être cryptée. Oracle Zero Downtime Migration chiffre la base de données cible pendant la migration.

- Les bases de données source et cible ne doivent pas avoir le même mot de passe

sys, le même mot de passe de portefeuille, la même version de base de données, le même nom de base de données et le même niveau de patch. - Oracle Zero Downtime Migration permet de migrer certaines bases de données pluggables (PDB) et/ou schémas vers des bases de données pluggables dans Oracle Exadata Database Service on Dedicated Infrastructure.

- Un système de fichiers partagé est requis pour les migrations logiques. Lors de la migration logique, Oracle Zero Downtime Migration n'exporte pas les données directement vers OCI Object Storage. Sur la base de données Exadata source, Oracle Zero Downtime Migration exporte les données vers un système de fichiers partagé (système de fichiers réseau ou Oracle Advanced Cluster File System). Les données exportées sont ensuite téléchargées vers OCI Object Storage. Oracle Zero Downtime Migration déplace ensuite les vidages de données d'OCI Object Storage vers OCI File Storage. Enfin, Oracle Exadata Database Service on Dedicated Infrastructure peut importer les données à partir d'OCI File Storage via un système de fichiers réseau.

- Oracle Exadata sur site peut exécuter des bases de données à instance unique et RAC. Oracle Exadata Database Service on Dedicated Infrastructure exécute des bases de données RAC. Lors de la migration de la base de données, Oracle Zero Downtime Migration convertit une instance unique en bases de données RAC si nécessaire.

- Dans Oracle Exadata sur site, l'utilisation d'Oracle Transparent Data Encryption pour crypter les bases de données est facultative. Lors de la migration de bases de données d'Exadata vers Oracle Exadata Database Service on Dedicated Infrastructure, la base de données Oracle Exadata Database Service on Dedicated Infrastructure cible sera toujours cryptée.

- Les étapes suivantes supposent qu'il existe une connectivité réseau directe entre le centre de données où Oracle Exadata est installé et le réseau cloud virtuel OCI où Oracle Exadata Database Service on Dedicated Infrastructure et la machine virtuelle Oracle Zero Downtime Migration sont configurés (via le VPN FastConnect ou IPSec, comme indiqué dans le diagramme de l'architecture).

Les étapes suivantes décrivent comment effectuer une migration logique hors ligne.

Migration physique

Cette section décrit comment effectuer une migration physique hors ligne. Pour la migration en ligne, reportez-vous à la section Consulter la documentation.

Avant d'effectuer votre migration physique, tenez compte des points suivants.

- Il existe un nouveau paramètre pour la gestion du cryptage de tablespace dans Oracle Database 19.16. Ce paramètre peut entraîner des conflits pour les migrations physiques. Pour plus d'informations, reportez-vous à la section Review Documentation de Tablespace Encryption Management.

- Oracle Exadata sur site peut exécuter des bases de données à instance unique et RAC. Oracle Exadata Database Service on Dedicated Infrastructure exécute des bases de données RAC. Lors de la migration de la base de données, Oracle Zero Downtime Migration convertit une instance unique en bases de données RAC si nécessaire.

- Un portefeuille Transparent Data Encryption (TDE) doit être défini sur la base de données source avant la migration, même si la base de données source n'est pas cryptée.

- Dans Oracle Exadata sur site, l'utilisation d'Oracle Transparent Data Encryption pour crypter les bases de données est facultative. Lors de la migration de bases de données d'Exadata vers Oracle Exadata Database Service on Dedicated Infrastructure, la base de données Oracle Exadata Database Service on Dedicated Infrastructure cible sera toujours cryptée.

- Les étapes suivantes supposent qu'il existe une connectivité réseau directe entre le centre de données où Exadata est installé et le réseau cloud virtuel OCI où Oracle Exadata Database Service on Dedicated Infrastructure et la machine virtuelle Oracle Zero Downtime Migration sont configurés (via le VPN FastConnect ou IPSec, comme indiqué dans le diagramme de l'architecture).

- La base de données source sur Oracle Exadata n'a pas besoin d'être cryptée. Oracle Zero Downtime Migration chiffre la base de données cible pendant la migration.

- Le mot de passe

sys, le mot de passe de portefeuille, la version de base de données et le niveau de patch des bases de données source et cible doivent être identiques. - Oracle Zero Downtime Migration migre la base de données de conteneur (CDB) vers la base de données Conteneur et la base de données non-CDB vers une base de données non-CDB.

- Oracle Zero Downtime Migration utilise Oracle Database Backup Cloud Service pour sauvegarder la base de données Exadata source dans OCI Object Storage. Oracle Zero Downtime Migration restaure ensuite la base de données cible à partir de cette sauvegarde.

Les étapes suivantes décrivent comment effectuer une migration physique hors ligne.

Activer le mode de consignation des archives

Le mode Archivelog doit être activé sur la base de données source pour les migrations physiques Oracle Zero Downtime Migration. Ces étapes décrivent comment configurer le mode Archivelog sur la base de données source.

Configuration d'un fichier de clés Transparent Data Encryption (TDE)

Les migrations physiques Oracle Zero Downtime Migration nécessitent un portefeuille/fichier de clés de cryptage TDE auto_login (même si la base de données source n'est pas cryptée). Ce fichier de clés doit être configuré avec le même mot de passe que le fichier de clés de la base de données cible. Ces étapes décrivent comment configurer un fichier de clés d'accès sur la base de données source.