En savoir plus sur la migration d’IBM Db2 vers Oracle Autonomous Database

Convertissez une base de données IBM Db2 (LUW) en Oracle Autonomous Data Warehouse dans Oracle Cloud Infrastructure afin de bénéficier des fonctionnalités étendues offertes par Oracle PL/SQL et une base de données autonome. Une base de données autonome évolue de manière flexible et offre des performances de requête rapides sans administration de base de données à frais généraux élevés.

Avant de commencer

Architecture

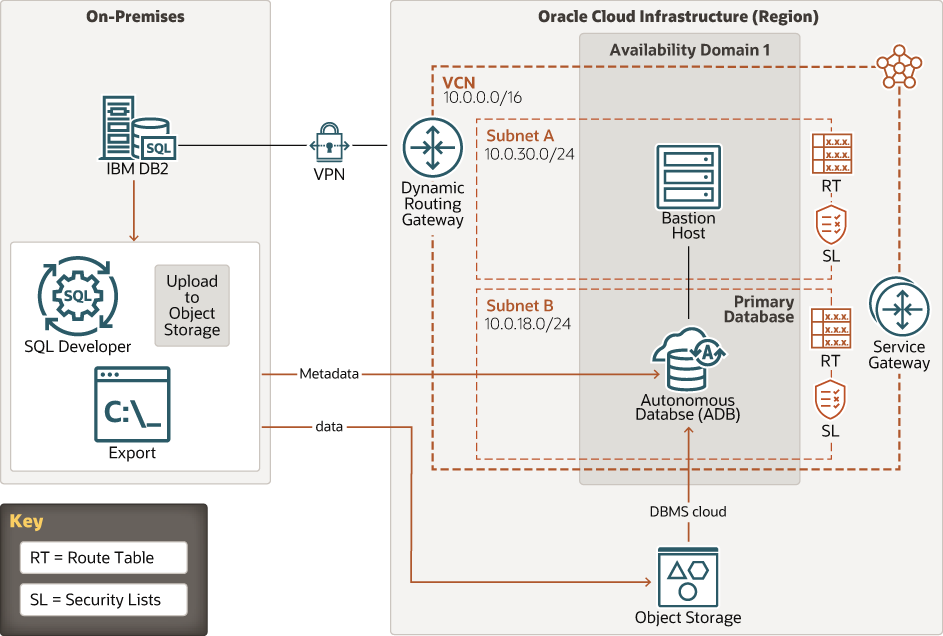

Cette architecture montre comment les données et les métadonnées sont migrées d'une base de données IBM Db2 sur site vers Oracle Autonomous Data Warehouse.

Le diagramme suivant illustre cette architecture de référence.

Description de l'illustration ibmdb-object-storage-and-adb.png ci-après

ibmdb-object-storage-and-adb-oracle.zip

Le centre de données sur site présenté dans cette architecture comprend les composants suivants :

- Equipement sur site client (CPE)

CPE est l'adresse sur site pour l'interconnexion VPN Connect ou Oracle Cloud Infrastructure FastConnect entre le centre de données sur site et le réseau cloud virtuel (VCN) dans Oracle Cloud Infrastructure.

- Base de données IBM Db2

La base de données IBM Db2 (également appelée Db2 pour Linux, UNIX et Windows, ou base de données Db2 LUW) version 11.5.5 est un SGBDR tiers utilisé pour créer des applications d'entreposage de données à grande échelle. SGBDR tiers utilisé pour créer des applications d'entreposage de données à grande échelle.

- Oracle SQL Developer

Oracle SQL Developer est un environnement de développement qui simplifie le développement et la gestion d’Oracle Database. Il propose un développement complet de bout en bout de vos applications PL/SQL, une feuille de calcul pour l'exécution de requêtes et de scripts, une console DBA pour la gestion de la base de données, une interface de rapports, une solution de modélisation de données complète, Oracle REST Data Services intégré et une plate-forme de migration pour le déplacement de vos bases de données tierces vers Oracle, comme IBM Db2 vers Oracle.

Oracle SQL Developer est certifié pour s'exécuter sur toutes les bases de données Oracle prises en charge.

- SQL Loader

SQL*Loader charge des données à partir de fichiers externes dans des tables d'une base de données Oracle Database. SQL*Loader utilise les spécifications de champ du fichier de contrôle pour interpréter le format du fichier de données, analyser les données d'entrée et alimenter les tableaux de liaison qui correspondent à une instruction SQL INSERT à l'aide de ces données. Oracle Database accepte les données et exécute l'instruction INSERT pour stocker les données dans la base de données.

- utilitaire d'export

L'utilitaire de programme d'exportation copie en masse les données entre une instance de la base de données IBM Db2 et un fichier de données dans un format spécifié par l'utilisateur. L'utilitaire d'export peut être utilisé pour exporter des données de tables dans des fichiers de données.

Le côté Oracle Cloud Infrastructure de l'architecture comporte les composants suivants :

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes d'autres régions et de grandes distances peuvent les séparer (entre les pays voire les continents).

- Compartiment

Les compartiments sont des partitions logiques inter-région dans une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser vos ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources dans un compartiment donné, vous définissez des stratégies qui indiquent qui peut accéder aux ressources et les actions qu'elles peuvent effectuer.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteurs que vous pouvez définir pour examiner vos ressources afin d'identifier les lacunes en matière de sécurité et pour surveiller les opérateurs et les utilisateurs pour les activités risquées. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

- Domaine de disponibilité

Les domaines de disponibilité sont des centres de données autonomes et indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui assure la tolérance de pannes. Les domaines de disponibilité ne partagent pas d'infrastructure telle que l'alimentation ou le refroidissement ou le réseau interne du domaine de disponibilité. Par conséquent, il est improbable qu'un problème affecte les autres domaines de disponibilité de la région.

- Domaine de pannes

Un domaine de panne est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes dotés d'une alimentation et d'un matériel indépendants. Lorsque vous distribuez des ressources entre plusieurs domaines de pannes, vos applications peuvent tolérer les pannes de serveur physique, la maintenance du système et les pannes d'alimentation au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable et défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux cloud virtuels traditionnels, vous bénéficiez d'un contrôle total sur votre environnement réseau. Un VCN peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être ciblés vers une région ou un domaine de disponibilité. Chaque sous-réseau se compose d'une plage contiguë d'adresses qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

Chaque instance Compute est déployée dans un VCN pouvant être segmenté en sous-réseaux.

- VPN Connect

VPN Connect fournit une connectivité VPN IPSec site-à-site entre votre réseau sur site et vos réseaux cloud virtuels dans Oracle Cloud Infrastructure. La suite de protocoles IPSec crypte le trafic IP avant que les paquets soient transférés de la source vers la destination, et décrypte le trafic lorsqu'il arrive.

- Passerelle de routage dynamique

DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic du VCN vers le service Oracle circule sur la structure réseau Oracle et ne parcourt jamais Internet.

- Table de routage

Les tables de routage virtuel contiennent des règles permettant d'acheminer le trafic des sous-réseaux vers des destinations situées en dehors d'un VCN, généralement via des passerelles.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui spécifient la source, la destination et le type de trafic qui doivent être autorisés en entrée et en sortie du sous-réseau.

- Hôte bastion ou service bastion

Cette architecture utilise un bastion. Toutefois, vous pouvez utiliser un bastion ou un service de bastion Oracle Cloud Infrastructure :

- Bastion

L'hôte de base est une instance de calcul qui sert de point d'entrée sécurisé et contrôlé vers la topologie en dehors du cloud. Le bastion est généralement provisionné dans une zone démilitarisée (DMZ). Il permet de protéger les ressources sensibles en les plaçant dans des réseaux privés inaccessibles directement depuis l'extérieur du cloud. La topologie possède un seul point d'entrée connu que vous pouvez surveiller et auditer régulièrement. Ainsi, vous pouvez éviter d'exposer les composants les plus sensibles de la topologie sans compromettre l'accès à ces composants.

- Service de bastion

Oracle Cloud Infrastructure Bastion fournit un accès sécurisé limité et limité dans le temps aux ressources qui ne disposent pas d'adresses publiques et qui nécessitent des contrôles stricts d'accès aux ressources, telles que les machines virtuelles et Bare Metal, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Container Engine for Kubernetes (OKE) et toute autre ressource autorisant l'accès SSH (Secure Shell Protocol). Avec le service Oracle Cloud Infrastructure Bastion, vous pouvez activer l'accès à des hôtes privés sans déployer ni gérer d'hôte de saut. En outre, vous gagnez en posture de sécurité avec des droits d'accès basés sur l'identité et une session SSH centralisée, auditée et liée au temps. Oracle Cloud Infrastructure Bastion élimine le besoin d'une adresse IP publique pour accéder au bastion, ce qui élimine le problème et la surface d'attaque potentielle lors de la fourniture d'un accès à distance.

- Bastion

- Base de données autonome

Les bases de données autonomes Oracle Cloud Infrastructure sont des environnements de base de données préconfigurés entièrement gérés que vous pouvez utiliser pour le traitement des transactions et les charges de travail d'entreposage de données. Vous n'avez pas besoin de configurer ou de gérer du matériel, ni d'installer un logiciel. Oracle Cloud Infrastructure gère la création de la base de données, ainsi que la sauvegarde, l'application de patches, la mise à niveau et le réglage de la base de données.

- Object Storage

Object Storage fournit un accès rapide à de grandes quantités de données structurées et non structurées de tout type de contenu, y compris des sauvegardes de base de données, des données analytiques et du contenu enrichi, comme des images et des vidéos. Vous pouvez stocker des données en toute sécurité, puis les extraire directement à partir d'Internet ou de la plate-forme cloud. Vous pouvez faire évoluer le stockage de manière transparente sans subir de dégradation des performances ou de la fiabilité du service. Utilisez le stockage standard pour le stockage à chaud auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archive pour un stockage "à froid" que vous conservez pendant de longues périodes et rarement ou rarement accès.

A propos des services et rôles requis

Cette solution requiert les services et rôles suivants :

-

Oracle Autonomous Data Warehouse

- Oracle Cloud Infrastructure Object Storage

-

Oracle SQL Developer (Oracle SQL Developer Web et SQL*Developer)

Il s'agit des rôles nécessaires pour chaque service.

| Service Name : Role | Requis pour... |

|---|---|

| Oracle Autonomous Data Warehouse : Admin | Créez les informations d'identification. |

| Oracle Cloud Infrastructure Object Storage : Admin | Stocker les données pour la migration vers Autonomous Data Warehouse. |

| Oracle SQL Developer : Admin | Migrez les données. |

Reportez-vous à Découvrez comment obtenir les services Oracle Cloud pour les solutions Oracle pour obtenir les services cloud dont vous avez besoin.

Reportez-vous à la section Use Bastion service to access resources in a private subnet pour utiliser un service de bastion au lieu d'un bastion.