Transfert d'Infor LN et du système d'exploitation Infor vers Oracle Cloud Infrastructure

Infor LN est un ERP de fabrication discrète utilisé par de nombreuses organisations du monde entier. En règle générale, un déploiement Infor LN sera accompagné d'un système d'exploitation Infor qui joue le rôle d'outil de transformation numérique capable d'appliquer l'automatisation, la prévision et les informations commerciales.

Vous pouvez utiliser Infor LN et le système d'exploitation Infor avec Oracle Cloud Infrastructure (OCI) pour créer un avantage concurrentiel durable pour les déploiements qui offrent des perspectives différentes et offrent une optimisation de la structure des coûts, une planification de la capacité à la demande, une agilité de déploiement, une sécurité et un délai de mise sur le marché plus court. Cette architecture de référence est une base de référence pour le déploiement d'Infor LN et d'Infor OS sur OCI.

Architecture

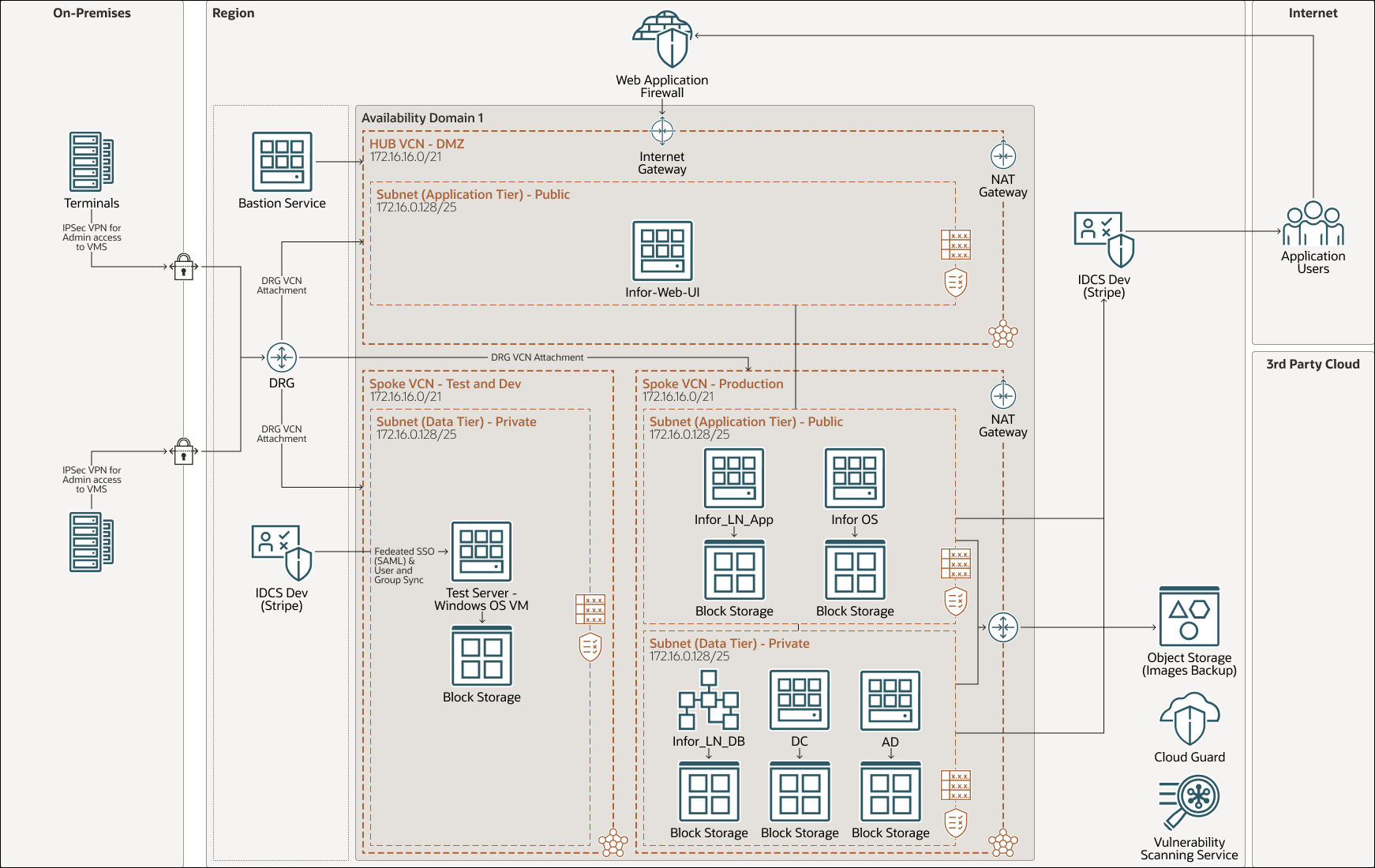

Le diagramme architectural suivant illustre la configuration et les ressources de zone de destination requises pour déployer Infor LN et Infor OS sur OCI. Cette architecture suppose que les systèmes d'exploitation Infor LN et Infor partagent la même base de données et utilisent Microsoft Active Directory (AD) avec le contrôleur de domaine (DC), également hébergé dans OCI, en tant que fournisseur d'identités. Oracle Identity Cloud Service gère l'identification de la fédération entre AD et Infor LN/Infor, et l'activation de l'accès avec connexion unique.

Description de l'illustration infor-oci-arch.png

- Location

Lorsque vous inscrivez-vous à Oracle Cloud Infrastructure, Oracle crée une location pour votre société. Une location est une partition sécurisée et isolée dans Oracle Cloud Infrastructure, dans laquelle vous pouvez créer, organiser et administrer vos ressources cloud.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique précise contenant des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (elles peuvent se trouver dans des pays voire des continents différents).

- Compartiment

Les compartiments sont des partitions logiques inter-région au sein d'une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser vos ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources d'un compartiment donné, vous définissez des stratégies qui indiquent qui peut accéder aux ressources et les actions qu'elles peuvent effectuer.

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données indépendants et autonomes au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui assure une tolérance de panne. Les domaines de disponibilité ne partagent ni infrastructure (système d'alimentation ou de refroidissement par exemple), ni le réseau interne du domaine de disponibilité. Ainsi, il est peu probable qu'un problème survenant dans un domaine de disponibilité affecte les autres domaines de disponibilité de la région.

- Domaines de pannes

Un domaine de disponibilité est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes avec une alimentation et un matériel indépendants. Lorsque vous distribuez des ressources entre plusieurs domaines de pannes, les applications peuvent tolérer les pannes de serveur physique, de maintenance système et d'alimentation au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur votre environnement réseau. Un VCN peut contenir plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être ciblés sur une région ou sur un domaine de disponibilité. Chaque sous-réseau se compose d'une plage d'adresses contiguës qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- équilibreur de charge

Le service Oracle Cloud Infrastructure Load Balancing fournit une répartition de trafic automatisée à partir d'un point d'entrée unique vers plusieurs serveurs du back-end. L'équilibreur de charge fournit un accès à différentes applications.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui indiquent la source, la destination et le type de trafic qui doivent être autorisés vers et depuis le sous-réseau.

- passerelle NAT

La passerelle NAT permet aux ressources privées d'un VCN d'accéder à des hôtes sur Internet, sans les exposer à des connexions Internet entrantes.

- passerelle de service

La passerelle de service fournit l'accès à partir d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic entre le VCN et le service Oracle passe par la structure réseau Oracle et ne traverse jamais Internet.

- Database Application Firewall

Oracle Cloud Infrastructure Web Application Firewall (Oracle WAF) est un service de sécurité globale basé sur le cloud qui protège les applications du trafic Internet malveillant et indésirable. WAF, entièrement intégré à la console de gestion Oracle Cloud Infrastructure, peut protéger toutes les applications Web Internet, et assurer l'application cohérente des règles sur les différentes applications Web d'une organisation.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner les failles de sécurité de vos ressources et pour surveiller les activités risquées des opérateurs et des utilisateurs. Lorsqu'une mauvaise configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

- Zone de sécurité

Les zones de sécurité garantissent les meilleures pratiques d'Oracle en matière de sécurité dès le départ en appliquant des stratégies telles que le cryptage des données et la prévention de l'accès public aux réseaux pour l'ensemble d'un compartiment. Une zone de sécurité est associée à un compartiment du même nom et inclut des stratégies de zone de sécurité ou une "recipe" qui s'applique au compartiment et à ses sous-compartiments. Vous ne pouvez pas ajouter ou déplacer un compartiment standard vers un compartiment de zone de sécurité.

- Object Storage

Object Storage permet d'accéder rapidement à de grandes quantités de données structurées et non structurées de tout type de contenu, y compris des sauvegardes de base de données, des données analytiques et du contenu enrichi tel que des images et des vidéos. Vous pouvez stocker et extraire en toute sécurité les données directement à partir d'Internet ou de la plate-forme cloud. Vous pouvez adapter le stockage de manière transparente sans aucune dégradation des performances ou de la fiabilité du service. Utilisez un stockage standard pour un stockage "à chaud" auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archives pour un stockage "à froid" que vous conservez pendant de longues périodes, et rarement pour un accès.

- Oracle Database Cloud Service

Oracle Database Cloud Service facilite la création, la mise à l'échelle et la sécurité des bases de données Oracle dans le cloud. Vous créez des bases de données sur des systèmes de base de données en tant que machines virtuelles avec des volumes de blocs, toutes deux offrant de hautes performances et un tarif économique. Le service permet également l'implémentation d'Oracle RAC "first" sur les serveurs de machine virtuelle à la couche de réseau cloud virtuel.

- Passerelle Internet

Passerelle Internet en tant que routeur virtuel facultatif qui relie la bordure du VCN à Internet. Pour utiliser la passerelle, les hôtes des deux extrémités de la connexion doivent disposer d'adresses IP publiques pour le routage. Les connexions provenant de votre VCN et destinées à une adresse IP publique (à l'intérieur ou à l'extérieur du VCN) passent par la passerelle Internet. Les connexions provenant de l'extérieur du VCN et destinées à une adresse IP publique au sein du VCN passent par la passerelle Internet.

- Passerelle de routage dynamique

Un groupe DRG fait office de routeur virtuel, fournissant ainsi un chemin pour le trafic entre vos réseaux on-premise et les réseaux cloud virtuels, et peut également être utilisé pour acheminer le trafic entre les réseaux cloud virtuels. A l'aide de différents types de pièce jointe, vous pouvez construire des topologies de réseau personnalisées à l'aide de composants dans différentes régions et locations. Chaque attachement DRG est associé à une table de routage qui est utilisée pour acheminer les paquets entrant dans DRG vers leur saut suivant. Outre les routes statiques, les routes des réseaux connectés sont importées dynamiquement dans les tables de routage DRG à l'aide de distributions de routage d'import facultatives.

- Service Bastion

Oracle Cloud Infrastructure Bastion fournit un accès restreint et limité dans le temps aux ressources cible qui ne disposent pas d'adresses publiques. Les bastions permettent aux utilisateurs autorisés de se connecter à partir d'adresses IP spécifiques à des ressources cible à l'aide de sessions SSH (Secure Shell). Lorsqu'ils sont connectés, les utilisateurs peuvent interagir avec la ressource cible à l'aide de n'importe quel logiciel ou protocole pris en charge par SSH. Par exemple, vous pouvez utiliser RDP (Remote Desktop Protocol) pour vous connecter à un hôte Windows ou Oracle Net Services pour vous connecter à une base de données.

- Service cloud d'identité

Oracle Identity Cloud Service (IDCS) est une solution Identity-as-a-Service (IDaaS) disponible dans Oracle Public Cloud (OPC). Elle a été conçue pour étendre les contrôles d'entreprise en automatisant le provisionnement et le dé-provisionnement des comptes PaaS et SaaS. Elle simplifie l'expérience utilisateur pour accéder aux applications cloud en assurant une intégration transparente aux banques d'identités et aux services d'authentification de l'entreprise, ainsi que en facilitant les activités de conformité grâce à des rapports clairs sur l'utilisation des applications cloud.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR se trouvant dans l'espace d'adresses IP privées standard.

Sélectionnez les blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) sur lequel vous comptez configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et enlever ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte des exigences de sécurité et de flux de trafic. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, qui peut servir de limite de sécurité.

Utilisez des sous-réseaux régionaux.

- Sécurité

Utilisez Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure de manière proactive. Cloud Guard utilise des recettes de détecteur que vous pouvez définir pour examiner les failles de sécurité de vos ressources et pour surveiller les activités risquées des opérateurs et des utilisateurs. Lorsqu'une mauvaise configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette de stratégies de sécurité définie par Oracle basée sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles à partir du réseau Internet public et doivent être cryptées à l'aide de clés gérées par le client. Lorsque vous créez et mettez à jour des ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations par rapport aux stratégies de la recette de zone de sécurité et refuse les opérations qui violent les stratégies.

- Cloud Guard

Clonez et personnalisez les recettes par défaut fournies par Oracle pour créer des recettes de détecteur et de répondeur personnalisées. Ces recettes vous permettent d'indiquer le type des violations de sécurité qui génèrent un avertissement et les actions autorisées à les exécuter. Par exemple, vous pouvez être amené à détecter les buckets Object Storage dont la visibilité est définie sur Public.

Appliquez Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire la charge administrative liée à la gestion de plusieurs configurations.

Vous pouvez également utiliser la fonctionnalité Liste gérée pour appliquer certaines configurations aux détecteurs.

- Zones de sécurité

Clonez et personnalisez les recettes par défaut fournies par Oracle pour créer des recettes de détecteur et de répondeur personnalisées. Ces recettes vous permettent d'indiquer le type des violations de sécurité qui génèrent un avertissement et les actions autorisées à les exécuter. Par exemple, vous pouvez être amené à détecter les buckets Object Storage dont la visibilité est définie sur Public.

Appliquez Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire la charge administrative liée à la gestion de plusieurs configurations.

Vous pouvez également utiliser la fonctionnalité Liste gérée pour appliquer certaines configurations aux détecteurs.

- Groupes de sécurité réseau

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau de VCN des exigences de sécurité de votre application.

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau de VCN des exigences de sécurité de votre application.

- Bande passante d'équilibreur de charge

Lors de la création de l'équilibreur de charge, vous pouvez sélectionner une forme prédéfinie fournissant une bande passante fixe ou indiquer une forme personnalisée (flexible) où vous définissez une plage de bande passante et laisser le service redimensionner la bande passante automatiquement en fonction des modèles de trafic. Avec l'une ou l'autre des approches, vous pouvez modifier la forme à tout moment après avoir créé l'équilibreur de charge.

Remarques

Tenez compte des facteurs suivants lors du déploiement de cette architecture de référence.

- Environnements

Cette architecture tient compte de l'environnement de test et de développement pour Infor-LN et Infor-OS sur une seule machine. Dans l'environnement de production, un modèle singleton est appliqué, sans redondance.

- Sécurité

L'accès VPN est maintenu afin de faciliter l'accès des terminaux sur site aux ressources OCI. Accès Internet protégé par le pare-feu d'applications Web. L'accès au niveau de l'application est maintenu par IDCS

- Disponibilité

Cette architecture suppose l'utilisation de noeuds uniques pour Infor-LN et Infor-OS. Ce déploiement peut être étendu afin d'implémenter une configuration haute disponibilité pour les deux applications

- Coût

Cette architecture a été considérée comme un moyen rentable pour le déploiement du point de vue des ressources . Un environnement pour Inofr-LN et Infor-OS pour la non-production et un serveur unique pour chaque application en production avec une base de données consolidée.