Déploiement d'Oracle Database Service for Microsoft Azure multicloud dans une topologie Hub et Spoke

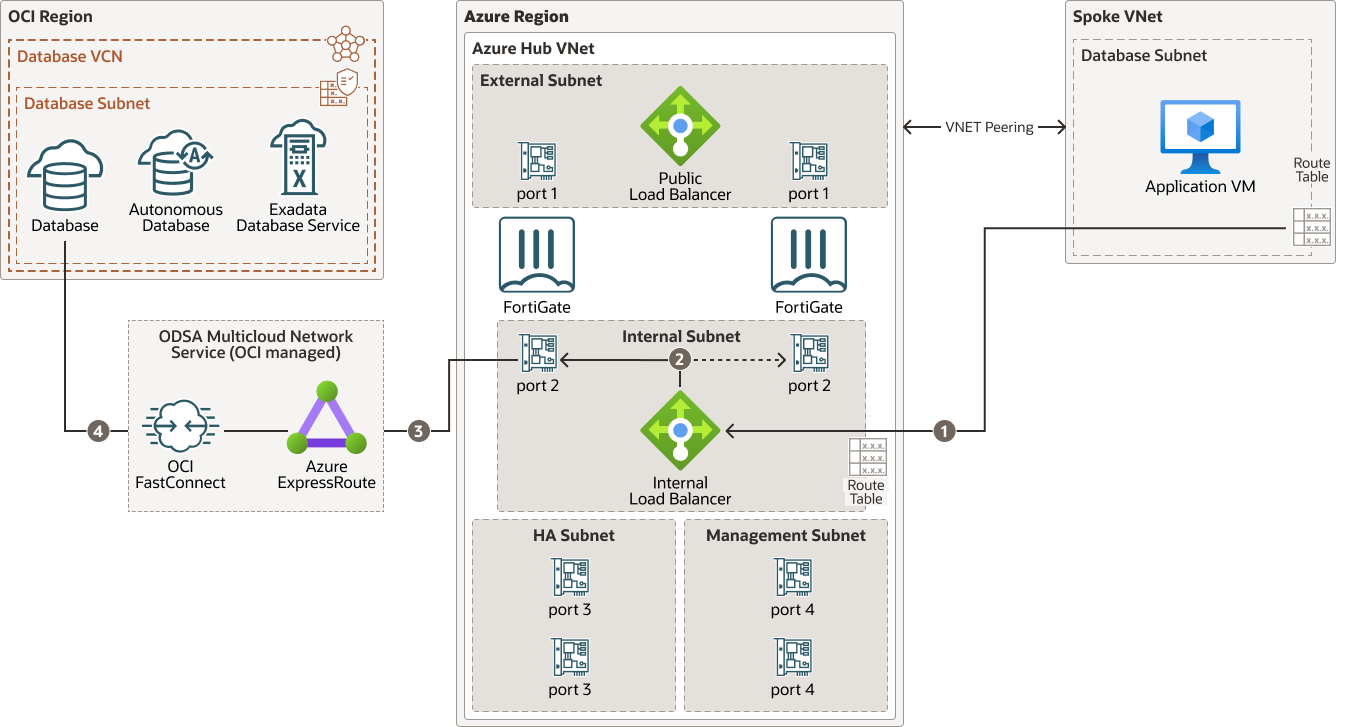

Cette architecture de référence déploie Oracle Database Service for Microsoft Azure (ODSA) et FortiGate, le pare-feu de nouvelle génération de Fortinet, dans une topologie de hub et de satellite dans Microsoft Azure.

Oracle Cloud Infrastructure (OCI) offre des processus opérationnels et de sécurité de pointe pour les architectures multicloud et hybrides, tandis que Fortinet fournit une solution de sécurité cloud d'entreprise qui étend le Fortinet Security Fabric pour inclure l'intégration native avec les fournisseurs de services cloud.

Ensemble, ils protègent les applications dans des environnements multiclouds en offrant des performances évolutives et en alliant l'orchestration de la sécurité avancée et la protection unifiée des menaces.

Architecture

La conception du réseau Microsoft Azure utilise une topologie hub et satellite.

Le réseau virtuel hub est le point central de connectivité pour le trafic entrant et sortant du réseau (trafic nord-sud) et pour le trafic au sein du réseau (trafic est-ouest). Cette architecture offre une conception modulaire et hautement évolutive permettant de connecter plusieurs rayons.

Les pare-feu de nouvelle génération FortiGate sont déployés dans un schéma actif/de secours haute disponibilité dans le hub Azure pour assurer la sécurité et l'inspection du trafic. Le composant de base de données du service Oracle Database Service for Microsoft Azure (ODSA) est déployé dans un VCN dans Oracle Cloud Infrastructure (OCI).

Le schéma suivant illustre cette architecture de référence.

odsa-fortigate-azure-architecture-oracle.zip

Trafic Est-Ouest

Le trafic d'Azure transmis par VNets au segment de base de données ODSA (trafic est acheminé vers le cluster FortiGate à des fins d'inspection via un équilibreur de charge interne et l'interface de confiance.

Le diagramme d'architecture présente le flux de trafic entre la machine virtuelle d'application et ODSA :

- La machine virtuelle d'application demande une connexion à la base de données sur OCI à l'aide de ports de base de données spécifiques, tels que SQL : TCP/1521. Une table de routage avec des routes définies par l'utilisateur (UDR) est associée au sous-réseau satellite pour gérer le trafic par défaut dans Azure. La demande de connexion est transmise à l'adresse IP frontale de l'équilibreur de charge interne qui fait partie du déploiement actif/passif FortiGate.

- L'équilibreur de charge dans Azure dirige automatiquement le trafic vers la machine virtuelle active du cluster FortiGate. Le port 2 est la carte d'interface réseau virtuelle interne de la machine virtuelle FortiGate qui gère le trafic sécurisé entrant.

- En fonction de la stratégie de pare-feu configurée, FortiGate autorise ou rejette les demandes de connexion. Si le trafic est autorisé, les paquets sont transférés vers l'adresse IP du prochain saut désignée. L'adresse IP du saut suivant est configurée dans le cadre du déploiement ODSA et est spécifique au déploiement client ODSA concerné. Le routage du trafic est géré par la définition de la table de routage et par les routes définies par l'utilisateur (UDR).

- Les paquets sont transmis au serveur de base de données OCI via la liaison réseau ODSA.

Le retour du trafic du segment de base de données ODSA vers Azure suit le chemin inverse.

ODSA exige l'ouverture de stratégies avec les ports et protocoles suivants :

| Composant | Protocole | Port |

|---|---|---|

| Niveau Applications | TCP/HTTPS | 443 |

| Port SSH | TCP | 22 |

| Niveau base de données | TCP | 1521–1522 |

| Port ONS et FAN | TCP | 6200 |

| Port TCPS | TCP | 2484 |

Une table de routage pour la configuration VNet satellite est requise pour manipuler le comportement de routage par défaut. Pour les CIDR de destination spécifiques (ODSA_DB_CIDR dans cet exemple), le trafic est transmis à l'adresse IP du saut suivant (ILB_FrontEnd_FortiGate_HA dans ce cas). La même table de routage peut être associée à plusieurs sous-réseaux dans le même VNets ou dans des VNets différents.

Table de routage Azure pour la configuration UDR satellite VNet :

| Adresses IP de destination | Type de saut suivant | Adresse de saut suivante |

|---|---|---|

| ODSA_DB_CIDR | Appliance virtuelle | ILB_FrontEnd_FortiGate_HA |

Table de routage Azure pour la configuration UDR du hub VNet :

| Adresses IP de destination | Type de saut suivant | Adresse de saut suivante |

|---|---|---|

| ODSA_DB_CIDR | Appliance virtuelle | ILB_FrontEnd_ODSA |

Table de routage FortiGate :

| Adresses IP de destination | Adresse de saut suivante |

|---|---|

| ODSA_DB_CIDR | Passerelle par défaut du sous-réseau sécurisé |

| APP_SPOKE_CIDR | Passerelle par défaut du sous-réseau sécurisé |

L'architecture comprend les composants suivants :

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes des autres régions, et de grandes distances peuvent les séparer (entre les pays ou même les continents).

- Réseau cloud virtuel (VCN) et sous-réseau

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Tout comme les réseaux de centres de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur votre environnement réseau. Un VCN peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être ciblés vers une région ou vers un domaine de disponibilité. Chaque sous-réseau se compose d'une plage contiguë d'adresses qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui spécifient la source, la destination et le type de trafic à autoriser à l'entrée et à la sortie du sous-réseau.

- Oracle Database Service pour Microsoft Azure

Oracle Database Service for Microsoft Azure (ODSA) vous permet d'intégrer facilement Oracle Cloud Infrastructure Database dans votre environnement cloud Azure. ODSA utilise une approche basée sur les services et constitue une alternative à la création manuelle de déploiements inter-cloud complexes pour vos piles d'applications.

- Systèmes de base de données Oracle disponibles

Oracle Database Service for Microsoft Azure propose les produits suivants :

- Oracle Exadata Database Service : vous pouvez provisionner des systèmes Exadata flexibles qui vous permettent d'ajouter des serveurs de calcul et des serveurs de stockage de base de données à votre système à tout moment après le provisionnement.

- Oracle Autonomous Database sur une infrastructure Exadata partagée : Autonomous Database fournit une base de données facile à utiliser et entièrement autonome, qui évolue de manière élastique, offre des performances de requête rapides et ne nécessite aucune administration de base de données.

- Base de données de base : à l'aide d'ODSA, vous pouvez déployer des bases de données Oracle Enterprise Edition ou Oracle Standard Edition 2 sur des systèmes de base de données de machine virtuelle. Vous pouvez déployer des systèmes à noeud unique ou des systèmes RAC à 2 noeuds.

- Lien multicloud ODSA

Une liaison multicloud est établie entre un compte OCI et un compte Azure pour déployer le service Oracle Database dans OCI et une application dans Azure. Pour effectuer des tâches élémentaires de gestion de base de données et d'infrastructure, servez-vous du portail ODSA, qui est une interface OCI. Le portail Azure vous permet de consulter les mesures et les événements de base de données. Les mesures apparaissent dans Azure Application Insights et les événements dans Azure Log Analytics.

- Lien réseau ODSA

Une liaison réseau est créée à l'aide de l'interconnexion Oracle pour Microsoft Azure, une connexion de tunnel privé haute performance, faible latence et faible gigue pour le trafic réseau entre OCI et Azure. Oracle s'est associé à Azure pour offrir cette connexion dans un ensemble spécifique de régions OCI du monde entier. Lorsque vous vous inscrivez à ODSA, le service configure la connexion privée aux ressources de base de données dans le cadre du processus de liaison de comptes.

- Azure VNet

Azure Virtual Network (VNet) est le bloc de construction fondamental de votre réseau privé dans Azure. VNet permet à de nombreux types de ressources Azure, telles que les machines virtuelles Azure, de communiquer en toute sécurité entre elles, Internet et les réseaux sur site.

- Carte d'interface réseau virtuelle (VNIC)

Les services des centres de données Azure disposent de cartes d'interface réseau (NIC) physiques. Les instances de machine virtuelle communiquent à l'aide de cartes d'interface réseau virtuelles (VNIC) associées aux cartes d'interface réseau physiques. Chaque instance dispose d'une VNIC principale qui est créée et attachée automatiquement lors du lancement et qui est disponible pendant toute la durée de vie de l'instance.

- Table de routage Azure (routage défini par l'utilisateur - UDR)

Les tables de routage virtuelles contiennent des règles permettant d'acheminer le trafic de sous-réseaux vers des destinations en dehors d'un VNet, généralement via des passerelles. Les tables de routage sont associées à des sous-réseaux dans un VNet.

- Pare-feu de nouvelle génération Fortinet FortiGate

FortiGate est le pare-feu de nouvelle génération de Fortinet. Il fournit des services de réseau et de sécurité tels que la protection contre les menaces, l'inspection SSL et la latence ultra-faible pour la protection des segments internes et des environnements stratégiques. Cette solution est disponible pour le déploiement directement sur Oracle Cloud Marketplace et prend en charge la virtualisation d'E/S à racine unique directe (SR-IOV) pour des performances améliorées.

- Equilibreur de charge Azure

Le service Azure Load Balancing permet d'automatiser la distribution du trafic d'un point d'entrée unique vers plusieurs serveurs du back-end.

Déployer

Pour déployer Oracle Database Service for Microsoft Azure à l'aide de Fortinet Security Fabric, procédez comme suit :

- Configurez le pare-feu haute disponibilité FortiGate dans une topologie de hub et de satellite Azure en sélectionnant et en installant une version de FortiGate :

- Configurez Oracle Database Service for Microsoft Azure (ODSA) en demandant un lien multicloud à l'adresse suivante. Lorsque vous vous inscrivez à ODSA, le service configure la connexion privée aux ressources de base de données dans le cadre du processus de liaison de comptes. Vous êtes invité à fournir un nom d'organisation reconnu ou une adresse électronique :

Demander un lien multicloud Oracle Database Service for Microsoft Azure

- Déployez ODSA et établissez la liaison réseau.

- Configurez les routages statiques sur FortiGate.

- Configurez la table de routage pour le sous-réseau satellite sur Azure VNet.

- Créez une stratégie de pare-feu dans FortiGate.

- Déployez le serveur d'applications dans le message VNet.

En savoir plus

En savoir plus sur cette architecture de référence et sur les architectures de référence associées.

Documents de référence Oracle Cloud Infrastructure :

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Présentation de la sécurité dans Oracle Cloud Infrastructure

- Déploiement de pare-feu FortiGate et sécurisation des charges de travail sur OCI (atelier LiveLabs)