Utilisez Oracle Integration pour connecter E-Business Suite avec Financials Cloud

La migration d’Oracle E-Business Suite vers le Cloud crée de nombreuses opportunités de moderniser et d’intégrer d’autres services Cloud. Bien souvent, ces projets concernent l'adoption de nouvelles applications SaaS qui ajoutent des fonctionnalités et des processus métier.

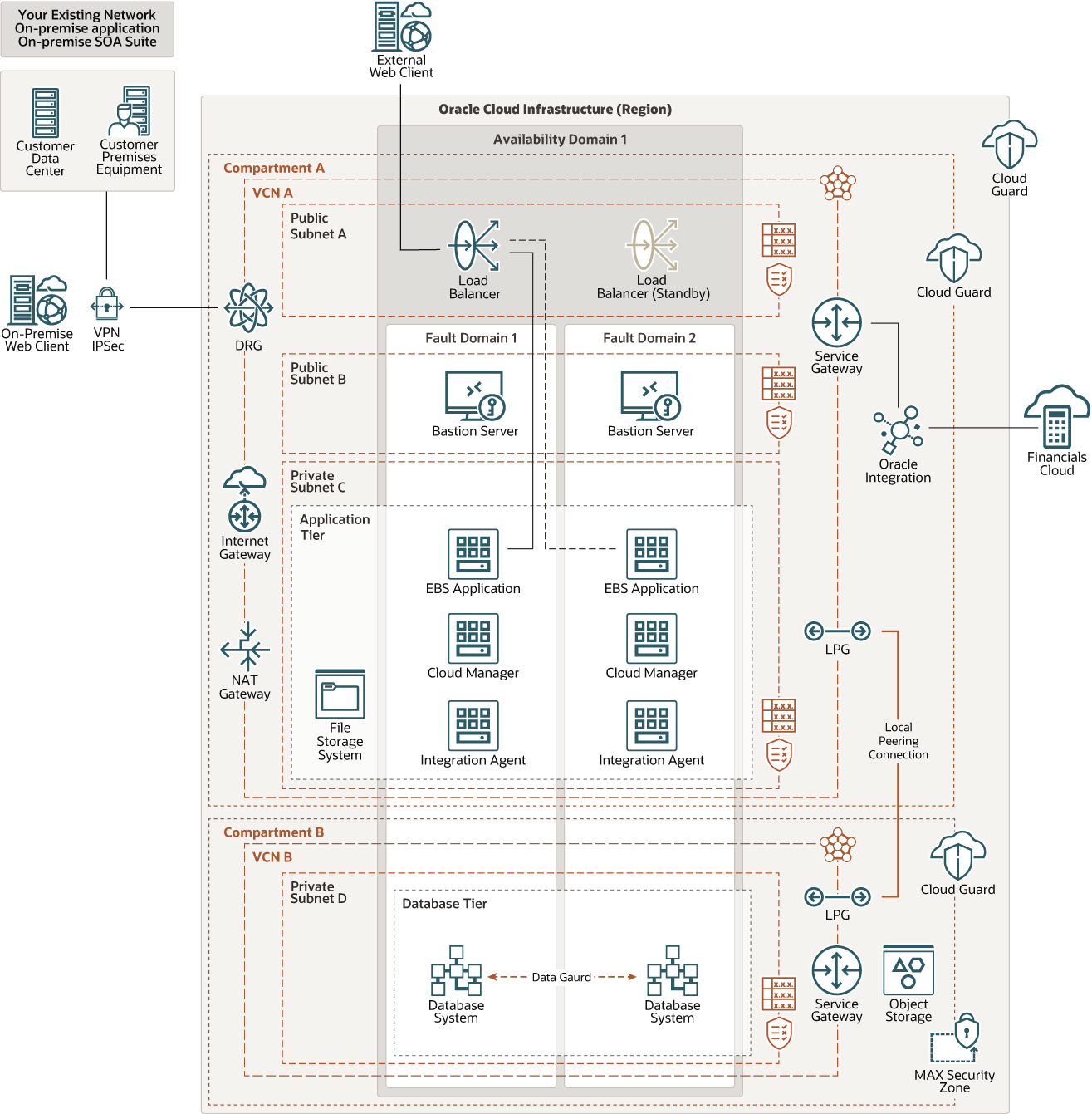

Oracle Integration est un service régional Oracle Cloud doté d'un puissant ensemble d'adaptateurs qui fournissent connectivité et intégration à Oracle E-Business Suite, services et technologies cloud et applications SaaS en tant qu'Oracle Financials Cloud. Cette architecture présente une topologie permettant de connecter une instance EBS sur Oracle Cloud Infrastructure (OCI) à Oracle Financials SaaS à l'aide d'Oracle Integration.

Architecture

Cette architecture présente le déploiement d'Oracle E-Business Suite dans un domaine de disponibilité unique au sein d'une région OCI, ainsi que les intégrations créées à l'aide d'Oracle Integration. Oracle Integration est connecté à Oracle E-Business Suite à l'aide d'Oracle E-Business Suite Adapter déployé avec l'agent de connectivité Oracle Integration.

L'architecture comprend deux compartiments, Cloud Guard étant activé pour assurer une sécurité maximale en fonction des meilleures pratiques de sécurité d'Oracle. En outre, le compartiment dans lequel le système de base de données et l'adresse privée de base de données autonome sont déployés est un compartiment de zone de sécurité.

Chaque compartiment contient un réseau cloud virtuel (VCN), qui est connecté via une passerelle d'appairage local, permettant le trafic réseau entre les deux. Les composants se trouvent dans différents sous-réseaux et domaines de pannes pour fournir une haute disponibilité. Les bases de données sont accessibles uniquement via l'hôte de bastion et les machines virtuelles d'application (VM) sont accessibles via les équilibreurs de charge. La base de données et les instances d'application déployées dans leurs sous-réseaux privés sur OCI sont sauvegardées sur OCI Object Storage à l'aide d'une passerelle de service. Une passerelle de service permet d'accéder à Object Storage sans passer par Internet. Vous pouvez utiliser la fonctionnalité de sauvegarde automatique et à la demande pour sauvegarder les applications et la base de données.

Utilisez une passerelle NAT (Network Address Translation, traduction d'adresse réseau) pour activer la connexion sortante des instances d'application des sous-réseaux privés à Internet afin de télécharger les patches et d'appliquer les mises à jour du système d'exploitation et de l'application. Avec une passerelle NAT, les hôtes du sous-réseau privé peuvent établir des connexions à Internet et recevoir des réponses, mais ne peuvent pas recevoir de connexions entrantes initiées à partir d'Internet.

Le diagramme suivant illustre cette architecture de référence.

Description de l'illustration ebs_integration_erp-1.png

L'architecture comporte les composants suivants :

- CPE

CPE est l'adresse sur site pour l'interconnexion VPN Connect ou OCI FastConnect entre le centre de données sur site et le VCN dans OCI.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes d'autres régions et de grandes distances peuvent les séparer (dans les pays voire les continents).

- Domaines de disponibilité

Les domaines de disponibilité sont des centres de données autonomes et indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui assure la tolérance de pannes. Les domaines de disponibilité ne partagent ni infrastructure telle que l'alimentation ou le refroidissement, ni réseau interne. Par conséquent, il est improbable qu'un problème affecte les autres domaines de disponibilité de la région.

- Domaines de pannes

Un domaine de pannes est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes avec une alimentation et un matériel indépendants. Lorsque vous distribuez des ressources entre plusieurs domaines de pannes, vos applications peuvent tolérer les pannes de serveur physique, la maintenance du système et les pannes d'alimentation au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable et défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux cloud virtuels traditionnels, vous bénéficiez d'un contrôle total sur votre environnement réseau. Un VCN peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être ciblés vers une région ou un domaine de disponibilité. Chaque sous-réseau se compose d'une plage contiguë d'adresses qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Bastion

L'hôte de base est une instance de calcul qui sert de point d'entrée sécurisé et contrôlé vers la topologie en dehors du cloud. Le bastion est généralement provisionné dans une zone démilitarisée (DMZ). Il permet de protéger les ressources sensibles en les plaçant dans des réseaux privés inaccessibles directement depuis l'extérieur du cloud. La topologie possède un seul point d'entrée connu que vous pouvez surveiller et auditer régulièrement. Ainsi, vous pouvez éviter d'exposer les composants les plus sensibles de la topologie sans compromettre l'accès à ces composants.

- Compartiment

Les compartiments sont des partitions logiques inter-région dans une location Oracle Cloud Infrastructure. Utilisez des compartiments pour organiser vos ressources dans Oracle Cloud, contrôler l'accès aux ressources et définir des quotas d'utilisation. Pour contrôler l'accès aux ressources dans un compartiment donné, vous définissez des stratégies qui indiquent qui peut accéder aux ressources et les actions qu'elles peuvent effectuer.

- Cloud Guard

Vous pouvez utiliser Oracle Cloud Guard pour surveiller et maintenir la sécurité de vos ressources dans Oracle Cloud Infrastructure. Cloud Guard utilise des recettes de détecteurs que vous pouvez définir pour examiner vos ressources afin d'identifier les lacunes en matière de sécurité et pour surveiller les opérateurs et les utilisateurs pour les activités risquées. Lorsqu'une erreur de configuration ou une activité non sécurisée est détectée, Cloud Guard recommande des actions correctives et aide à effectuer ces actions, en fonction des recettes de répondeur que vous pouvez définir.

- Passerelle de routage dynamique

DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- File Storage

Le service Oracle Cloud Infrastructure File Storage offre un système de fichiers réseau durable, évolutif, sécurisé et adapté à l'entreprise. Vous pouvez vous connecter à un système de fichiers de service File Storage à partir de n'importe quelle instance Bare Metal, de machine virtuelle ou de conteneur dans un VCN. Vous pouvez également accéder à un système de fichiers en dehors du VCN à l'aide d'Oracle Cloud Infrastructure FastConnect et du VPN IPSec.

- Object Storage

Object Storage fournit un accès rapide à de grandes quantités de données structurées et non structurées de tout type de contenu, y compris des sauvegardes de base de données, des données analytiques et du contenu enrichi, comme des images et des vidéos. Utilisez le stockage standard pour le stockage à chaud auquel vous devez accéder rapidement, immédiatement et fréquemment. Utilisez le stockage d'archive pour un stockage "à froid" que vous conservez pendant de longues périodes et rarement ou rarement accès.

- équilibreur de charge

Le service Oracle Cloud Infrastructure Load Balancing fournit une répartition de trafic automatisée à partir d'un seul point d'entrée vers plusieurs serveurs du back-end.

- Système de base de données de machine virtuelle

Le système de base de données Oracle VM est un service de base de données Oracle Cloud Infrastructure (OCI) qui vous permet de créer, de redimensionner et de gérer des bases de données Oracle complètes sur des machines virtuelles. Un système de base de données VM utilise le stockage OCI Block Volumes au lieu du stockage local et peut exécuter Oracle Real Application Clusters (Oracle RAC) pour améliorer la disponibilité.

- passerelle NAT

La passerelle NAT permet aux ressources privées d'un VCN d'accéder aux hôtes sur Internet sans les exposer aux connexions Internet entrantes.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic du VCN vers le service Oracle circule sur la structure réseau Oracle et ne parcourt jamais Internet.

- Passerelle Internet

La passerelle Internet autorise le trafic entre les sous-réseaux publics d'un VCN et le réseau Internet public.

- Passerelle d'appairage local

Une passerelle d'appairage local permet d'appairer un VCN avec un autre VCN dans la même région. L'appairage signifie que les réseaux cloud virtuels communiquent à l'aide d'adresses IP privées, sans que le trafic passe par Internet ou ne passe par votre réseau sur site.

- Zone de sécurité

Les zones de sécurité garantissent dès le départ les meilleures pratiques de sécurité d'Oracle en appliquant des stratégies telles que le cryptage des données et la prévention de l'accès public aux réseaux pour l'ensemble d'un compartiment. Une zone de sécurité est associée à un compartiment du même nom et inclut des stratégies de zone de sécurité ou un "recipe" qui s'applique au compartiment et à ses sous-compartiments. Vous ne pouvez pas ajouter ou déplacer un compartiment standard vers un compartiment de zone de sécurité.

- Intégration

Oracle Integration est un service entièrement géré qui permet d'intégrer vos applications, d'automatiser les processus, d'obtenir des informations sur vos processus métier et de créer des applications visuelles.

- Agent de connectivité d’intégration avec adaptateur EBS

L'agent de connectivité d'intégration déployé dans une machine virtuelle connecte l'intégration aux ressources d'un sous-réseau privé. L'adaptateur Oracle E-Business Suite dans Oracle Integration sert d'outil de connexion permettant d'accéder aux services Oracle E-Business Suite dans le cloud. Il fournit la connectivité pour les services d'intégration EBS, en tant que services REST EBS SOA Gateway, passerelle XML, API PL et SQL, programmes de traitements simultanés, API Java, vues et tables d'interface ouvertes, et interfaces personnalisées.

- Cloud Financials

L'application Financials Cloud expose les services Web, les API, les objets métier et les événements de publication. L'adaptateur Oracle ERP Cloud inclus dans Oracle Integration fournit la connectivité à Financials sans avoir à connaître les détails spécifiques impliqués dans l'intégration.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR compris dans l'espace d'adresse IP privée standard.

Sélectionnez des blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données on-premise ou un autre fournisseur cloud) auquel vous souhaitez configurer des connexions privées.

Après avoir créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos exigences en matière de flux de trafic et de sécurité. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, ce qui peut servir de limite de sécurité.

- Groupes de sécurité réseau

Vous pouvez utiliser des groupes de sécurité réseau pour définir un ensemble de règles entrantes et sortantes qui s'appliquent à des cartes d'interface réseau virtuelles spécifiques. Nous vous recommandons d'utiliser des groupes de sécurité réseau plutôt que des listes de sécurité, car les groupes de sécurité réseau vous permettent de séparer l'architecture de sous-réseau du VCN des exigences de sécurité de votre application.

- Security Zones

Pour les ressources nécessitant une sécurité maximale, Oracle recommande d'utiliser des zones de sécurité. Une zone de sécurité est un compartiment associé à une recette définie par Oracle de stratégies de sécurité basées sur les meilleures pratiques. Par exemple, les ressources d'une zone de sécurité ne doivent pas être accessibles à partir du réseau Internet public et doivent être chiffrées à l'aide de clés gérées par le client. Lors de la création et de la mise à jour de ressources dans une zone de sécurité, Oracle Cloud Infrastructure valide les opérations par rapport aux stratégies de la recette de zone de sécurité et refuse les opérations qui violent les stratégies.

- Cloud Guard

Clonez et personnalisez les recettes par défaut fournies par Oracle pour créer des recettes de détecteur et de répondeur personnalisées. Ces recettes vous permettent de spécifier le type de violation de sécurité qui génère un avertissement et les actions autorisées à y être exécutées. Par exemple, vous pouvez détecter les buckets Object Storage dont la visibilité est définie sur Public.

Appliquez Cloud Guard au niveau de la location pour couvrir la portée la plus large et réduire la charge administrative liée à la maintenance de plusieurs configurations.

Vous pouvez également utiliser la fonction Liste gérée pour appliquer certaines configurations aux détecteurs.

Remarques

Tenez compte des points suivants lors du déploiement de cette architecture de référence.

- Evolutivité

Lors de la création d'instances Oracle Integration, les administrateurs indiquent le nombre de packs de messages qu'ils envisagent d'utiliser pour chaque instance.

- Limites de ressources

Tenez compte des meilleures pratiques, des limites par service et des quotas de compartiment pour votre location.

- Sécurité

Utilisez les stratégies OCI Identity and Access Management (IAM) pour contrôler qui peut accéder à vos ressources cloud et les opérations qui peuvent être effectuées. Pour protéger les mots de passe de base de données ou tout autre secret, envisagez d'utiliser le service OCI Vault.

- Performances et coûts

OCI propose des formes de calcul adaptées à un large éventail d’applications et de cas d’utilisation. Choisissez attentivement les formes de vos instances de calcul. Sélectionnez des formes offrant des performances optimales pour votre chargement au coût le plus bas. Si vous avez besoin de plus de performances, de mémoire ou de bande passante réseau, vous pouvez passer à une forme plus grande.

- Disponibilité

Envisagez d'utiliser une option de haute disponibilité en fonction de vos besoins de déploiement et de votre région. Les options incluent la répartition des ressources entre plusieurs domaines de disponibilité d'une région et la répartition des ressources entre les domaines de pannes d'un domaine de disponibilité.

Les domaines de pannes offrent la meilleure résilience pour les charges de travail déployées dans un seul domaine de disponibilité. Pour une haute disponibilité dans le niveau d'application, déployez les serveurs d'applications dans différents domaines de pannes et utilisez un équilibreur de charge pour distribuer le trafic client sur les serveurs d'applications.

- Surveillance et alertes

Configurez la surveillance et des alertes sur l'utilisation de l'UC et de la mémoire pour vos noeuds, afin que vous puissiez augmenter ou réduire la forme selon vos besoins.