Préparer l'environnement pour utiliser le pare-feu d'applications Web

Préparez votre environnement pour pouvoir utiliser le service Web Application Firewall (WAF) d'Oracle Cloud Infrastructure afin de sécuriser votre application.

Avant de commencer

employee-helidon-lb déjà déployé. Reportez-vous à Déployer une application RESTful Java basée sur des microservices vers Oracle Cloud.

Accédez à l'adresse EXTERNAL-IP de l'équilibreur de charge de l'exemple d'application Employé. Cette opération sera nécessaire pour créer la stratégie WAF ultérieurement.

kubectl get service employee-helidon-lbLa commande précédente devrait renvoyer une sortie similaire à la suivante :

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

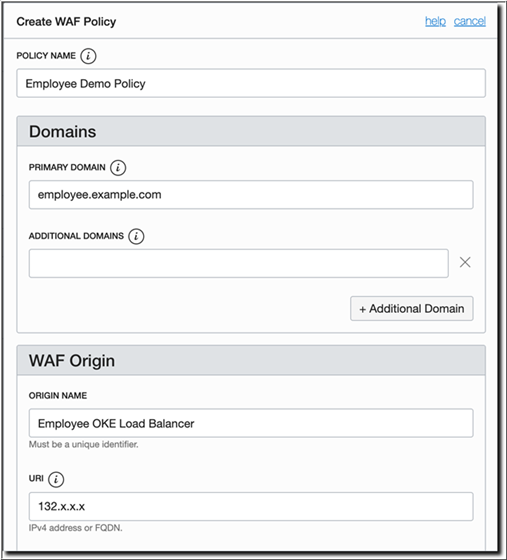

employee-helidon-lb LoadBalancer 10.X.X.X 132.X.X.X 80:31437/TCP 5mL'option EXTERNAL-IP affichée par Kubernetes est identique à l'adresse IP publique affichée lorsque vous accédez à Core > Networking > Load Balancers dans la console Oracle Cloud Infrastructure.

Créer une stratégie WAF

Pour sécuriser votre application à l'aide de WAF, vous devez d'abord créer une stratégie WAF.

Routage du trafic d'application à l'aide de WAF

Pour acheminer le trafic via WAF, le domaine principal spécifié et tout domaine supplémentaire doivent être résolus en fonction de la valeur CNAME Target répertoriée dans les informations de la stratégie WAF. Cette information est présentée lorsque la stratégie est créée pour la première fois.

Si l'application est réellement configurée dans une zone DNS, vous créez normalement un enregistrement CNAME ou ALIAS pour employee.example.com en utilisant WAF_Target comme valeur.

example.com pour l'exemple d'application Employee, vous devez configurer votre ordinateur (à partir duquel vous accéderez à l'application) pour résoudre l'hôte.

L'application s'exécute maintenant sur WAF.