Sécurisation de votre application à l'aide de WAF

Une fois que votre application est acheminée via le pare-feu d'applications Web (WAF), sécurisez votre application à l'aide des diverses fonctions de sécurité proposées par WAF.

Vous pouvez sécuriser votre application en :

- Configuration des règles de protection

- Utilisation de la gestion des bots

- Ajout de règles d'accès

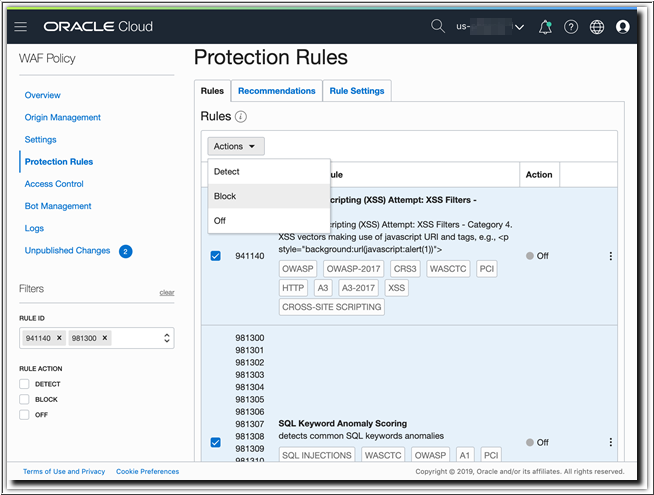

Configuration des règles de protection

Vous pouvez sécuriser l'application à l'aide de règles permettant de bloquer les attaques par exécution de scripts inter-sites (XSS) et par injection SQL (SQLi).

Vérifier les règles de protection

Block. Maintenant, revenez aux détails de la stratégie WAF dans la console Oracle Cloud Infrastructure pour consulter les journaux.

- Ouvrez la stratégie de démonstration du salarié.

- Cliquez sur Journaux.

- Sélectionnez une plage de dates/heures qui couvre l'heure à laquelle vous avez tenté les attaques SQLi et XSS.

- Identifiez les éléments avec

Action: Block, développez les détails de ligne sur une demande bloquée, puis cliquez sur Visualiser JSON. - Visualisez les messages répertoriés sous la forme

protectionRuleDetectionset d'autres détails de demande.

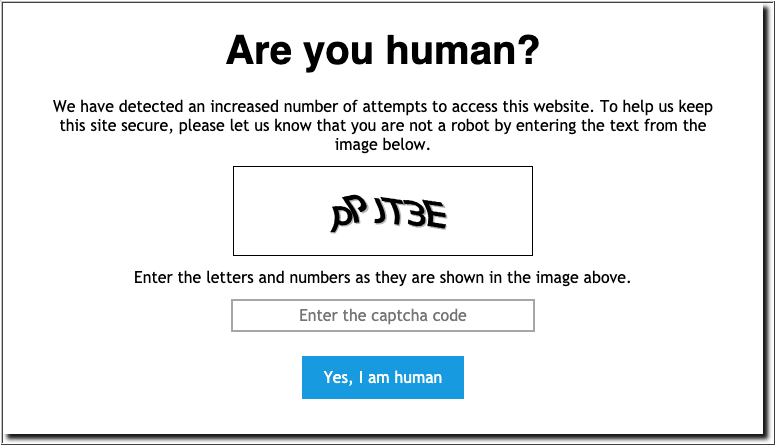

Utiliser la gestion des bots

Une autre fonctionnalité du service Oracle Cloud Infrastructure Web Application Firewall (WAF) est ses fonctionnalités de gestion de bot.

Dans de nombreux cas, le trafic non-humain constitue le plus grand pourcentage de trafic vers un site. Même si certains "bots corrects" sont favorables, d'autres bots "incorrects peuvent tenter de capturer du contenu, de spamcher, d'attaques en force brute ou d'attaques DDoS par couche d'application.

Par exemple, vous pouvez mettre sur liste blanche certains bots connus à des fins d'optimisation du moteur de recherche (SEO) et de classement du contenu, mais aussi limiter la vérification d'un utilisateur humain à certaines interactions. Ce type de scénario est facilement réalisé à l'aide des paramètres de gestion WAF policy Bot.

Ajouter une question de vérification CAPTCHA

L'une des fonctions salient de gestion des bots est CAPTCHA. L'utilisation de CAPTCHA constitue un moyen simple de vérification par l'utilisateur qui garantit l'interaction humaine, sans qu'aucune modification ne soit nécessaire dans l'application sous-jacente.

Une fois le code saisi, vous devez entrer le site Web sans que d'autres questions de vérification portant sur une période correspondant à la valeur Session Duration dans la configuration Challenge.

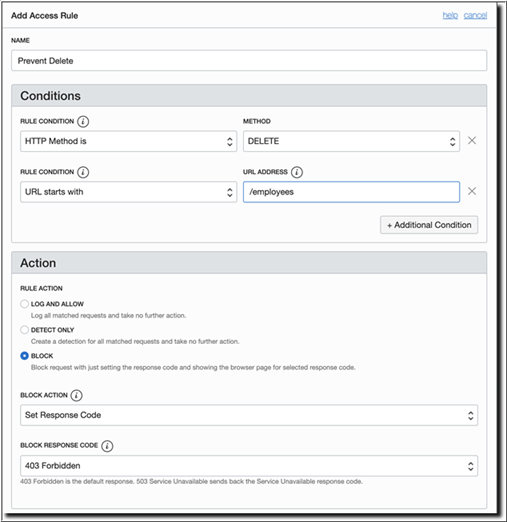

Ajouter une règle de contrôle d'accès

Le contrôle d'accès à WAF fournit une couche de sécurité supplémentaire en limitant ou en bloquant l'accès aux données et services disponibles dans une application.

- En-têtes HTTP

- Modèles d'URL

- Adresses IP

- Géolocalisation

Dans l'application Employé échantillon, vous pouvez supprimer les détails des employés de la base de données. Vous devrez peut-être restreindre l'utilisation de la fonctionnalité Delete à des fins de sécurité. Vous pouvez créer et appliquer une règle d'accès afin de bloquer les demandes de suppression.

Une fois les modifications publiées et la stratégie WAF reprend avec l'état ACTIVE :

- Ouvrez l'onglet Réseau à partir de la page Outils de développement de votre navigateur.

- Accédez à l'exemple d'application de l'employé,

http://employee.<example.com>/public/, à partir de votre navigateur. - Sélectionnez un enregistrement d'employé, puis cliquez sur le bouton Supprimer.

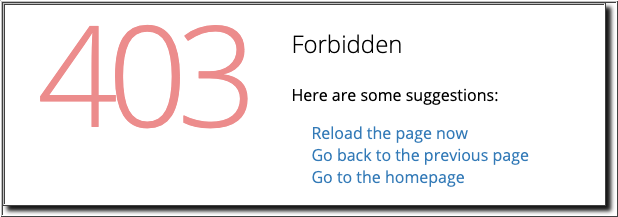

Dans l'onglet Réseau de la section Outils de développement du navigateur, vous remarquerez que WAF a intercepté cette demande et l'a bloquée avec une réponse 403 Forbidden.

Les fonctionnalités d'Oracle Cloud Infrastructure WAF traitées dans cette solution se concentrent sur la sécurisation d'une application exemple de base. Les scénarios d'utilisation sont propres à chaque application et vous pouvez configurer WAF en conséquence.