Résolution transparente des enregistrements DNS dans les architectures multicloud OCI

Pour les charges globales exécutées dans les architectures multicloud Oracle Cloud Infrastructure (OCI), les services exécutés dans Azure peuvent résoudre de manière transparente les enregistrements DNS hébergés dans OCI.

Architecture

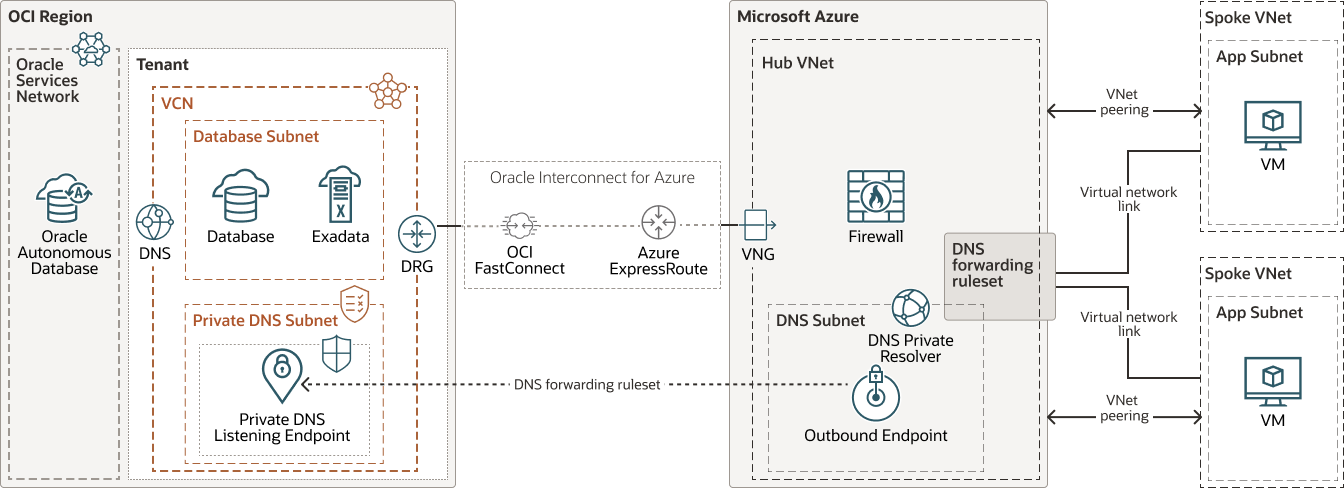

Cette architecture prend en charge les charges globales multicloud exécutées dans Oracle Cloud Infrastructure (OCI) et Microsoft Azure dans différentes topologies, notamment la split-stack, la mobilité des charges de travail, l'intégration d'applications à des applications, l'intégration de SaaS à la plate-forme et le pipeline d'analyse de données.

Un hub VNet héberge l'ensemble de règles de transfert DNS. A l'aide du résolveur privé DNS Azure, le satellite VNets, qui est lié à l'ensemble de règles de transfert DNS, résout les domaines OCI. Cela simplifie la conception du DNS de deux façons :

- Il n'est pas nécessaire de mettre à jour manuellement les enregistrements OCI dans Azure.

- Un ensemble de règles de transfert DNS centralisé peut servir différents Azure spoke VNets.

Cette architecture suppose que la connexion entre OCI et Azure a été établie avec Oracle Interconnect for Microsoft Azure.

Le diagramme suivant illustre l'architecture :

dns-resolve-oci-azure-oracle.zip

L'architecture comporte les composants Oracle suivants :

- Location

Une location est une partition sécurisée et isolée configurée par Oracle dans Oracle Cloud lors de l'inscription à Oracle Cloud Infrastructure. Vous pouvez créer, organiser et administrer vos ressources dans Oracle Cloud au sein de votre location. Une location est synonyme d'une entreprise ou d'une organisation. Habituellement, une entreprise a une location unique et reflète sa structure organisationnelle au sein de cette location. Une location unique est généralement associée à un seul abonnement, et un seul abonnement n'a généralement qu'une location.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique précise qui contient un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes les unes des autres et de grandes distances peuvent les séparer (à travers les pays ou même les continents).

- Réseau cloud virtuel (VCN) et sous-réseaux

Un VCN est un réseau personnalisable défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de centre de données traditionnels, les réseaux cloud virtuels vous donnent un contrôle total sur l'environnement réseau. Un réseau cloud virtuel peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après l'avoir créé. Vous pouvez segmenter un réseau cloud virtuel en plusieurs sous-réseaux ciblant une région ou un domaine de disponibilité. Chaque sous-réseau est composé d'une plage contiguë d'adresses qui ne chevauchent pas celles des autres sous-réseaux du réseau cloud virtuel. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- Table de routage

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic des sous-réseaux vers des destinations en dehors d'un VCN, généralement via des passerelles.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui indiquent la source, la destination et le type de trafic qui doivent être autorisés à entrer et sortir du sous-réseau.

- Groupe de sécurité réseau

Le groupe de sécurité réseau fait office de pare-feu virtuel pour vos ressources cloud. Avec le modèle de sécurité zéro confiance d'Oracle Cloud Infrastructure, tout le trafic est refusé et vous pouvez contrôler le trafic réseau à l'intérieur d'un VCN. Un groupe de sécurité réseau se compose d'un ensemble de règles de sécurité entrantes et sortantes qui s'appliquent uniquement à un ensemble spécifié de cartes d'interface réseau virtuelles dans un seul VCN.

- Dynamic routing gateway (DRG)

Le DRG est un routeur virtuel qui fournit un chemin pour le trafic de réseau privé entre les réseaux cloud virtuels de la même région, entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- Résolveurs DNS privés

Un résolveur DNS privé répond aux requêtes DNS pour un VCN. Un résolveur privé peut être configuré pour utiliser des vues et des zones, ainsi que des règles de transmission conditionnelles afin de définir la façon de répondre aux requêtes DNS.

- Adresse d'écoute

Une adresse d'écoute reçoit des requêtes provenant du VCN ou d'autres résolveurs VCN, du DNS d'autres fournisseurs de services cloud (tels qu'AWS, GCP ou Azure) ou du DNS de votre réseau sur site. Une fois créée, aucune configuration supplémentaire n'est nécessaire pour une adresse d'écoute.

- Oracle Interconnect for Microsoft Azure

Oracle Interconnect for Microsoft Azure crée une liaison réseau, qui est une connexion de tunnel privée hautes performances à faible latence et à faible gigue pour le trafic réseau entre OCI et Microsoft Azure. Oracle s'est associé à Microsoft pour offrir cette connexion dans un ensemble spécifique de régions OCI du monde entier.

Lorsque vous souscrivez à Oracle Database Service for Microsoft Azure, le service configure la connexion privée à vos ressources de base de données dans le cadre du processus de liaison de comptes.

L'architecture comporte les composants Microsoft Azure suivants :

- Réseau virtuel (VNet) et sous-réseau

Un VNet est un réseau virtuel que vous définissez dans Microsoft Azure. Une instance VNet peut comporter plusieurs sous-réseaux de blocs CIDR qui ne se chevauchent pas et que vous pouvez ajouter après avoir créé l'instance VNet. Vous pouvez segmenter un élément VNet en sous-réseaux, qui peuvent être ciblés sur une région ou sur une zone de disponibilité. Chaque sous-réseau est constitué d'une plage contiguë d'adresses qui ne chevauchent pas les autres sous-réseaux dans VNet. Utilisez VNet pour isoler logiquement vos ressources Azure au niveau du réseau.

- Résolveur privé DNS

Azure Private DNS fournit un service DNS fiable et sécurisé pour vos réseaux virtuels. Azure Private DNS gère et résout les noms de domaine dans le réseau virtuel sans avoir à configurer une solution DNS personnalisée.

- Ensemble de règles de transfert DNS

Un ensemble de règles de transfert DNS vous permet de spécifier des serveurs DNS personnalisés pour répondre aux requêtes concernant des espaces de noms DNS spécifiques. Les règles individuelles d'un jeu de règles déterminent la façon dont ces noms DNS sont résolus. Les ensembles de règles peuvent également être liés à des réseaux virtuels, ce qui permet aux ressources de VNets d'utiliser les règles de transfert que vous configurez.

- Adresse sortante

L'adresse sortante du résolveur traite les requêtes DNS en fonction d'un ensemble de règles de transfert DNS.

- Liens de réseau virtuel

Lorsque vous liez un ensemble de règles à un réseau virtuel, les ressources de ce réseau virtuel utilisent les règles de transfert DNS activées dans l'ensemble de règles. Les réseaux virtuels liés ne sont pas tenus d'appairer avec le réseau virtuel où l'adresse sortante existe, mais ces réseaux peuvent être configurés en tant qu'homologues.

Recommandations

Vos exigences peuvent différer de l'architecture décrite ici.

- Sécurité

Affectez un groupe de sécurité réseau à l'adresse d'écoute OCI et configurez le groupe de sécurité en suivant une posture de sécurité refusée, autorisant uniquement l'adresse IP sortante Azure et le port DNS UDP:53.

- Haute disponibilité

Cette architecture présente une conception Azure simplifiée. Dans un déploiement en production, assurez-vous que votre conception respecte les meilleures pratiques de haute disponibilité d'Azure. Dans OCI, nous vous recommandons d'utiliser un sous-réseau régional pour l'adresse d'écoute DNS OCI.

- Architecture

Créez des sous-réseaux dédiés dans Azure et OCI pour héberger l'adresse sortante DNS et l'adresse d'écoute. Pour des conceptions de réseau OCI avancées, envisagez d'utiliser un résolveur OCI DNS privé avec des vues privées personnalisées.

Points à prendre en compte

Lors de l'implémentation d'une architecture de résolution DNS multicloud, notez que le coût total de l'architecture DNS dépend du coût des ressources Azure suivantes :

- Adresse sortante du résolveur privé DNS Azure

- Ensembles de règles de résolveur privé DNS Azure

- Requêtes DNS/mois

Déployez

- Créez une adresse d'écoute dans le résolveur DNS dans le VCN OCI.

- Créez un résolveur privé DNS dans le hub Azure VNet et configurez une adresse sortante.

- Créez un ensemble de règles de transfert DNS.

- Définissez l'adresse sortante créée à l'étape précédente.

- Créez des liens de réseau virtuel vers le satellite VNets.

- Configurez les règles à partir du tableau ci-dessous. Il s'agit de règles généralement requises et d'autres règles peuvent être nécessaires pour des services OCI spécifiques.

| Nom du domaine * | Adresse IP de destination : port | Utilisez la commande |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | Adresse IP d'adresse d'écoute OCI. Port 53 | Noms d'hôte DNS VCN |

| <oci-region-identifier>.oraclecloudapps.com. | Adresse IP d'adresse d'écoute OCI. Port 53 | Outils Oracle (Apex, actions de base de données) |

| <oci-region-identifier>.oraclecloud.com. | Adresse IP d'adresse d'écoute OCI. Port 53 | Connexion de base de données |

*Reportez-vous à Régions et domaines de disponibilité pour obtenir les dernières informations sur les régions et les domaines de disponibilité.

En savoir plus

En savoir plus sur les caractéristiques de cette architecture et sur les architectures associées.