Sécurisez vos charges de travail cloud avec le pare-feu de la série VM Palo Alto Networks et simplifiez votre conception

La sécurité dans le Cloud repose sur un modèle de responsabilité partagée. Oracle est responsable de la sécurité de l’infrastructure sous-jacente, notamment des installations de centre de données, du matériel et des logiciels permettant de gérer les opérations et services cloud. Les clients sont chargés de sécuriser leurs charges de travail et de configurer leurs services et applications en toute sécurité afin de respecter leurs obligations de conformité.

Oracle Cloud Infrastructure (OCI) offre des processus opérationnels et des technologies de sécurité de pointe pour sécuriser ses services Cloud d’entreprise. Les pare-feu de la série VM pour OCI assurent une prévention cohérente des menaces et une sécurité réseau intégrée dans tous les environnements cloud, ce qui aide les équipes de sécurité réseau à regagner en visibilité et en contrôle sur le trafic sur leurs réseaux cloud. Dans le cadre de la famille des NGFW alimentés par Palo Alto Networks, la série VM offre toutes les mêmes fonctionnalités que les pare-feu matériels leaders du secteur Palo Alto dans un format de machine virtuelle, ce qui en fait un préalable très évolutif pour les environnements cloud.

La série VM étend les fonctionnalités de pare-feu de couche 7 en s'intégrant de manière transparente dans les abonnements de sécurité fournis par le cloud Palo Alto Networks, tels que les autres pare-feu de nouvelle génération de Palo Alto Networks (pare-feu de conteneurs CN-Series et pare-feu physiques PA-Series) et Prisma Access. Ces abonnements de sécurité fournis par le Cloud coordonnent les fonctions d'intelligence et fournissent des protections sur tous les vecteurs d'attaque. Cette sécurité élimine les lacunes de couverture générées par des outils de sécurité réseau disparates et offre une expérience de plate-forme cohérente pour protéger votre entreprise contre les menaces les plus avancées et les plus évasives.

Cette architecture de référence explique comment utiliser le pare-feu VM-Series pour sécuriser vos charges de travail et fournit un modèle basé sur Terraform pour déployer l’architecture.

Architecture

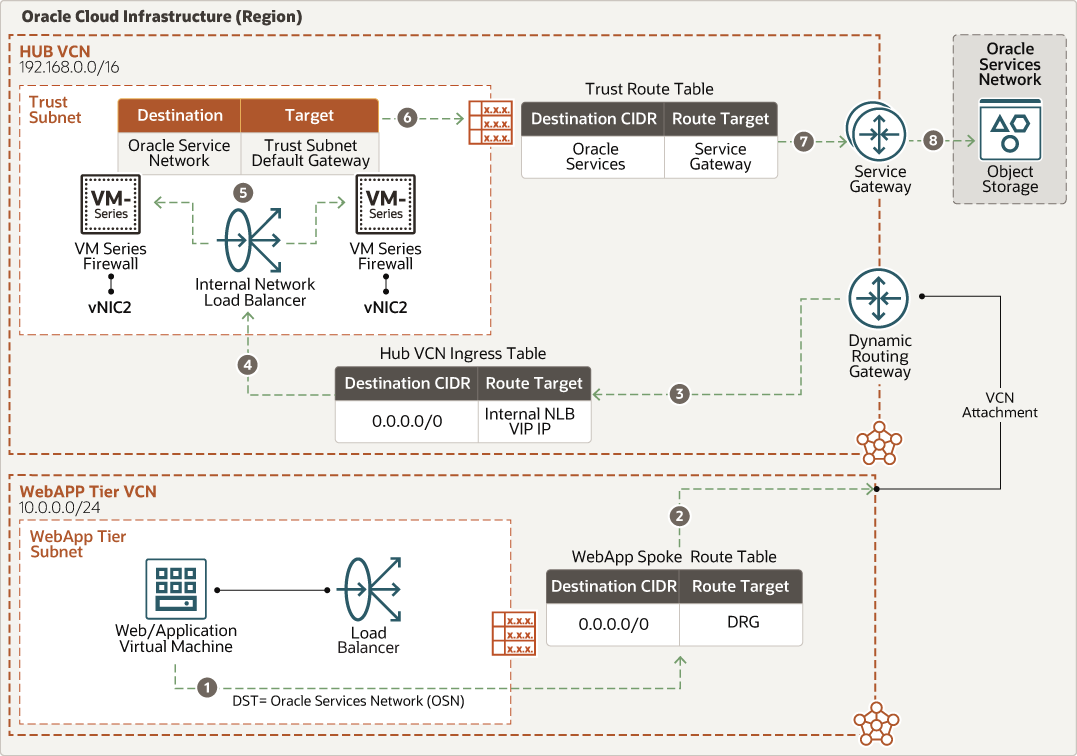

Cette architecture de référence illustre la manière dont les organisations peuvent protéger les applications Oracle, telles qu'Oracle E-Business Suite, PeopleSoft et les applications déployées dans OCI à l'aide du pare-feu Palo Alto Networks VM-Series avec des équilibreurs de charge réseau flexibles et simplifier la conception à l'aide de passerelles de routage dynamiques (DRG).

Pour protéger ces flux de trafic, Palo Alto Networks recommande de segmenter le réseau à l'aide d'une topologie de hub et de réseau, où le trafic est acheminé via un hub central et est connecté à plusieurs réseaux distincts (spokes). Assurez-vous d'avoir déployé plusieurs instances VM-Series entre des équilibreurs de charge réseau flexibles, considérés comme une topologie sandwich. Tout le trafic entre les rayons d'accès, qu'ils soient à destination ou en provenance d'Internet, vers et à partir d'un système on-premise ou vers Oracle Services Network est acheminé via le hub et inspecté avec les technologies de prévention des menaces multicouches du pare-feu Palo Alto Networks VM-Series.

Déployez chaque niveau de votre application dans son propre réseau cloud virtuel (VCN), qui fait office de réseau satellite. Le hub VCN contient un cluster actif-actif de pare-feu Palo Alto Networks, une passerelle Internet Oracle, un DRG, Oracle Service Gateway et des équilibreurs de charge réseau flexibles internes et externes.

Le VCN de hub se connecte aux réseaux cloud virtuels de satellite via une DRG. Chaque VCN possède une pièce jointe au DRG, qui leur permet de communiquer entre eux. Tout le trafic satellite utilise des règles de table de routage pour acheminer le trafic via le DRG vers le hub à l'aide d'un équilibreur de charge réseau flexible pour l'inspection par le cluster de pare-feu Palo Alto Networks VM-Series.

Vous pouvez configurer et gérer le pare-feu Palo Alto Networks localement, ou vous pouvez le gérer de manière centralisée à l'aide du système de gestion de la sécurité centralisé Palo Alto Networks. Panorama aide les clients à réduire la complexité et les frais administratifs liés à la gestion de la configuration, des stratégies, des logiciels et des mises à jour de contenu dynamique. A l'aide de groupes de périphériques et de modèles dans Panorama, vous pouvez gérer la configuration propre au pare-feu localement sur un pare-feu et appliquer des stratégies partagées à tous les pare-feu ou groupes de périphériques.

Le diagramme suivant illustre cette architecture de référence.

Description de l'image drg_nlb_oci_pan_arch.png

Chaque flux de trafic garantit que la translation d'adresse réseau (NAT) et les stratégies de sécurité sont ouvertes sur un pare-feu de série VM. L'équilibreur de charge réseau flexible actuellement pris en charge nécessite que vous activiez le NAT source sur les pare-feu à partir desquels le trafic sort.

Trafic Internet entrant Nord-Sud

Le schéma suivant illustre comment le trafic entrant nord-sud accède au niveau de l'application Web à partir d'Internet.

Description de l'image nord_south_inbound.png

Trafic Internet sortant nord-sud

Le schéma suivant illustre comment les connexions sortantes des niveaux application Web et base de données vers Internet fournissent des mises à jour logicielles et un accès à des services Web externes.

Description de l'image nord_south_outbound.png

Trafic East-west (Web vers base de données)

Le schéma suivant illustre comment le trafic passe de l'application Web au niveau de la base de données.

Description de l'image east_west_w2db.png

Trafic East-west (base de données vers le Web)

Le schéma suivant illustre comment le trafic passe du niveau de base de données à l'application Web.

Description de l'image east_west_db2w.png

Trafic East-west (application Web vers Oracle Services Network)

Le diagramme suivant illustre le déplacement du trafic de l'application Web vers Oracle Services Network.

Description de l'image east_west_webapp2osn.png

Trafic East-west (Oracle Services Network to Web Application)

Le schéma suivant illustre comment le trafic passe d'Oracle Services Network à l'application Web.

Description de l'image east_west_osn2webapp.png

- Pare-feu Palo Alto Networks série VM

Fournit toutes les fonctionnalités des pare-feu physiques de nouvelle génération sous forme de machine virtuelle, offrant ainsi une sécurité réseau en ligne et une prévention des menaces afin de protéger de manière cohérente les Clouds publics et privés.

- Niveau d'application Oracle E-Business Suite ou PeopleSoft

Composé de serveurs d'applications et de systèmes de fichiers Oracle E-Business Suite ou PeopleSoft.

- Niveau base de données Oracle E-Business Suite ou PeopleSoft

Composé d'Oracle Database, sans s'y limiter, avec le service Oracle Exadata Database Cloud ou les services Oracle Database.

- Région

Une région OCI est une zone géographique localisée qui contient des centres de données, appelés domaines de disponibilité. Les régions sont indépendantes d'autres régions et de grandes distances peuvent les séparer (entre les pays voire les continents).

- Domaine de disponibilité

Les domaines de disponibilité sont des centres de données autonomes et indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui assure la tolérance de pannes. Les domaines de disponibilité ne partagent pas d'infrastructure telle que l'alimentation ou le refroidissement ou le réseau interne du domaine de disponibilité. Par conséquent, il est improbable qu'un problème affecte les autres domaines de disponibilité de la région.

- Domaine de pannes

Un domaine de panne est un regroupement de matériel et d'infrastructures au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes dotés d'une alimentation et d'un matériel indépendants. Lorsque vous distribuez des ressources entre plusieurs domaines de pannes, vos applications peuvent tolérer les pannes de serveur physique, la maintenance du système et les pannes d'alimentation au sein d'un domaine de pannes.

- Réseau cloud virtuel (VCN) et sous-réseau

Un VCN est un réseau personnalisable et défini par logiciel que vous configurez dans une région OCI. Comme les réseaux cloud virtuels traditionnels, vous bénéficiez d'un contrôle total sur votre environnement réseau. Un VCN peut comporter plusieurs blocs CIDR qui ne se chevauchent pas et que vous pouvez modifier après avoir créé le VCN. Vous pouvez segmenter un VCN en sous-réseaux, que vous pouvez définir sur une région ou un domaine de disponibilité. Chaque sous-réseau se compose d'une plage contiguë d'adresses qui ne chevauchent pas les autres sous-réseaux du VCN. Vous pouvez modifier la taille d'un sous-réseau après sa création. Un sous-réseau peut être public ou privé.

- VCN du hub

Le hub VCN est un réseau centralisé sur lequel des pare-feu Palo Alto Networks sont déployés. Elle fournit une connectivité sécurisée à tous les réseaux cloud virtuels satellite, services OCI, adresses publiques et clients, ainsi qu'aux réseaux de centre de données sur site. VCN par satellite au niveau application Le VCN par satellite contient un sous-réseau privé qui héberge des composants Oracle E-Business Suite ou PeopleSoft.

- VCN appelé niveau base de données

Le VCN par satellite du niveau de base de données contient un sous-réseau privé pour l’hébergement de bases de données Oracle.

- Equilibreur de charge

Le service OCI Load Balancing fournit une distribution automatisée du trafic d'un point d'entrée unique à plusieurs serveurs dans le back-end.

- Equilibreur de charge réseau flexible

L'équilibreur de charge réseau flexible d'OCI assure la distribution automatique du trafic d'un point d'entrée à plusieurs serveurs back-end dans vos réseaux cloud virtuels. Elle fonctionne au niveau de la connexion et les équilibreurs de charge accèdent aux connexions client entrantes vers les serveurs back-end en bon état en fonction des données Layer3 ou Layer4 (protocole IP).

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui spécifient la source, la destination et le type de trafic qui doivent être autorisés en entrée et en sortie du sous-réseau.

- Table de routage

Les tables de routage virtuel contiennent des règles permettant d'acheminer le trafic des sous-réseaux vers des destinations situées en dehors d'un VCN, généralement via des passerelles. Dans le VCN du hub, vous disposez des tables de routage suivantes :

- Table de routage de gestion associée au sous-réseau de gestion, dont la route par défaut est connectée à la passerelle Internet.

- Table de routage non sécurisée associée au sous-réseau non sécurisé ou au VCN par défaut pour le routage du trafic à partir du VCN hub vers des cibles de réseaux cloud virtuels par satellite sur site ou sur Internet via le DRG. Cette table de routage contient également des entrées pour chaque routage de bloc CIDR de réseaux cloud virtuels satellite via des passerelles de routage dynamique.

- Table de routage de confiance associée au sous-réseau de confiance pointant vers le bloc CIDR des réseaux cloud virtuels satellite via le DRG.

- Table de routage d'équilibreur de charge réseau (NLB) attachée au sous-réseau NLB, pointant vers le bloc CIDR des réseaux cloud virtuels satellite via le groupe DRG.

- Pour chaque rayon attaché au hub par un DRG, une table de routage distincte est définie et la cible de routage est utilisée en tant que DRG. Cette table de routage transfère tout le trafic (0.0.0.0/0) du VCN satellite vers DRG via l'équilibreur de charge réseau flexible interne, ou vous pouvez également le définir au niveau granulaire.

- Table de routage de passerelle de service Oracle associée à la passerelle de service Oracle pour la communication Oracle Services Network. Cette route transfère tout le trafic (0.0.0.0/0) vers l'adresse IP virtuelle de l'équilibreur de charge réseau privé interne.

- Pour maintenir la symétrie du trafic, des routes sont également ajoutées à chaque pare-feu Palo Alto Networks série VM pour pointer le bloc CIDR du trafic satellite vers l'adresse IP de passerelle par défaut du sous-réseau sécurisé (interne) et le bloc CIDR par défaut (0.0.0.0/0) pointant vers l'adresse IP de passerelle par défaut du sous-réseau non sécurisé. L'adresse IP de passerelle par défaut est disponible dans le sous-réseau sécurisé sur le VCN du hub.

- Passerelle Internet

La passerelle Internet autorise le trafic entre les sous-réseaux publics d'un VCN et le réseau Internet public.

- passerelle NAT

La passerelle NAT permet aux ressources privées d'un VCN d'accéder aux hôtes sur Internet sans les exposer aux connexions Internet entrantes.

- Passerelle de routage dynamique

Le DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre un VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région OCI, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'OCI Object Storage. Le trafic du VCN vers le service Oracle circule sur la structure réseau Oracle et ne parcourt jamais Internet.

- FastConnect

OCI FastConnect est un moyen facile de créer une connexion privée dédiée entre votre centre de données et OCI. FastConnect fournit des options de bande passante plus élevée et une expérience de réseau plus fiable par rapport aux connexions Internet.

- Carte d'interface réseau virtuelle (VNIC)

Les services des centres de données OCI disposent de cartes d'interface réseau (NIC) physiques. Les instances de machine virtuelle communiquent à l'aide de cartes d'interface réseau virtuelles (VNIC) associées aux cartes d'interface réseau physiques. Chaque instance dispose d'une carte d'interface réseau virtuelle principale créée et attachée automatiquement lors du déploiement et disponible pendant la durée de vie de l'instance. DHCP est uniquement proposé à la carte d'interface réseau virtuelle principale. Vous pouvez ajouter des VNIC secondaires après le déploiement de l'instance. Définissez des adresses IP statiques pour chaque interface.

- Adresses IP privées

Adresse IPv4 privée et informations associées pour l'adressage d'une instance. Chaque carte d'interface réseau virtuelle est dotée d'une adresse IP privée principale. Vous pouvez également ajouter et enlever des adresses IP privées secondaires. L'adresse IP privée principale d'une instance est attachée lors du déploiement de l'instance et ne change pas pendant la durée de vie de l'instance. Les adresses IP secondaires appartiennent également au même CIDR que le sous-réseau de la carte d'interface réseau virtuelle. L'adresse IP secondaire est utilisée comme adresse IP flottante car elle peut se déplacer entre différentes cartes d'interface réseau virtuelles sur différentes instances au sein du même sous-réseau. Vous pouvez également l'utiliser comme adresse différente pour héberger différents services.

- Adresses IP publiques

Les services réseau définissent une adresse IPv4 publique choisie par Oracle mappée avec une adresse IP privée. Les adresses IP publiques sont de type :

- Ephémère : cette adresse est temporaire et existe pendant toute la durée de vie de l'instance.

- Réservé : cette adresse persiste au-delà de la durée de vie de l'instance. Elles peuvent être réaffectées à une autre instance.

- Vérification de la source et de la destination

Chaque VNIC exécute la vérification de source et de destination sur son trafic réseau. La désactivation de cet indicateur permet au pare-feu Palo Alto Networks série VM de gérer le trafic réseau non ciblé par le pare-feu.

- Forme de calcul

La forme d'une instance Compute indique le nombre d'UC et la quantité de mémoire allouées à l'instance. La forme Compute détermine également le nombre de cartes d'interface réseau virtuelles et la bande passante maximale disponibles pour l'instance de calcul.

Recommandations

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher aux sous-réseaux du VCN. Utilisez des blocs CIDR compris dans l'espace d'adresse IP privée standard.

Sélectionnez des blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données on-premise ou un autre fournisseur cloud) auquel vous souhaitez configurer des connexions privées.

Une fois que vous avez créé un VCN, vous pouvez modifier, ajouter et supprimer ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos exigences en matière de flux de trafic et de sécurité. Associez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, ce qui peut servir de limite de sécurité.

Si vous souhaitez inspecter l'ensemble du trafic du réseau VCN satellite, utilisez des sous-réseaux régionaux et assurez-vous que le CIDR du VCN satellite est entièrement associé aux sous-réseaux satellite.

- Pare-feu Palo Alto Networks série VM

- Déployez un cluster actif-actif et ajoutez les instances nécessaires.

- Lorsque cela est possible, déployez dans des domaines de pannes distincts à un minimum ou à des domaines de disponibilité différents.

- Assurez-vous que la MTU est définie sur 9000 sur toutes les VNIC. Utiliser les interfaces VFIO.

- Gestion de pare-feu Palo Alto Networks série VM

- Si vous créez un déploiement hébergé dans OCI, créez un sous-réseau dédié pour la gestion.

- Utilisez des listes de sécurité ou des passerelles de service réseau pour restreindre l'accès entrant aux ports 443 et 22, provenant d'Internet pour l'administration de la stratégie de sécurité et pour afficher les journaux et les événements.

- Stratégies de pare-feu Palo Alto Networks série VM

Reportez-vous à la documentation du pare-feu dans la section Explore pour plus d'informations à jour sur les stratégies de sécurité, les ports et les protocoles requis. Assurez-vous d'avoir configuré les stratégies de traduction d'adresse réseau requises activées sur les instances de pare-feu de la série VM.

Remarques

Lorsque vous sécurisez les charges de travail Oracle E-Business Suite ou PeopleSoft sur OCI à l'aide de pare-feu Palo Alto Networks VM-Series, tenez compte des facteurs suivants :

- Performances

- La sélection de la taille d'instance appropriée, déterminée par la forme Compute, détermine le débit maximal disponible, l'UC, la RAM et le nombre d'interfaces.

- Les entreprises doivent savoir quels types de trafic traversent l'environnement, déterminer les niveaux de risque appropriés et appliquer les contrôles de sécurité appropriés selon les besoins. Différentes combinaisons de contrôles de sécurité activés ont un impact sur les performances.

- Envisagez d'ajouter des interfaces dédiées pour les services VPN ou FastConnect.

- Envisagez d'utiliser des formes de calcul volumineuses pour un débit plus élevé et un accès à davantage d'interfaces réseau.

- Exécutez des tests de performance pour valider la conception afin de maintenir les performances et le débit requis.

- Sécurité

Le déploiement d’un pare-feu Palo Alto Networks série VM dans OCI permet une configuration et une surveillance centralisées des stratégies de sécurité de toutes les instances de série VM Palo Alto Networks physiques et virtuelles.

- Disponibilité

- Déployez votre architecture dans des régions géographiques distinctes pour une redondance maximale.

- Configurer des VPN site à site avec des réseaux organisationnels pertinents pour une connectivité redondante avec des réseaux sur site.

- Coût

Le pare-feu Palo Alto Networks VM-Series est disponible dans les modèles de licence BYOL (apportez votre propre licence) et Pay As You Go (Paiement à l'utilisation) pour les packages 1 et 2 dans Oracle Cloud Marketplace.

- Le groupe 1 inclut la licence de capacité de la série VM, la licence de prévention des menaces et un droit au support premium.

- Le groupe 2 inclut la licence de capacité VM-Series avec la suite complète de licences qui inclut la prévention des menaces, WildFire, le filtrage d'URL, la sécurité DNS, GlobalProtect et un droit de support premium.

déploiement

- Déployer à l'aide de la pile dans Oracle Cloud Marketplace :

- Configurez l'infrastructure réseau requise comme indiqué dans le diagramme de l'architecture. Reportez-vous à l'exemple de configuration d'une topologie de réseau hub-and-parle.

- Déployez l'application (Oracle E-Business Suite, PeopleSoft ou applications) dans votre environnement.

- Oracle Cloud Marketplace propose plusieurs offres pour différentes configurations et exigences de licence. Par exemple, la fonction d'énumération suivante utilise votre propre licence (BYOL) ou payée. Pour chaque liste que vous choisissez, cliquez sur Get App et suivez les invites à l'écran :

- Effectuez un déploiement en utilisant le code Terraform dans GitHub :

- Accédez à GitHub.

- Clonez ou téléchargez le référentiel sur votre ordinateur local.

- Suivez les instructions du document

README.

Voir plus

Pour en savoir plus sur les fonctionnalités de cette architecture et sur les ressources associées, consultez les publications suivantes :

- Structure des meilleures pratiques pour Oracle Cloud Infrastructure

- Guide de la sécurité d'Oracle Cloud Infrastructure

- Palo Alto Networks Documentation officielle

- En savoir plus sur le déploiement d'Oracle E-Business Suite sur Oracle Cloud Infrastructure

- En savoir plus sur le déploiement de PeopleSoft sur Oracle Cloud Infrastructure

- Présentation de Flexible Network Load Balancing

- Passerelles de routage dynamique