Charges globales cloud sécurisées avec la sécurité réseau CloudGuard Check Point

Déplacez ou étendez les charges de travail de l'application à partir d'Oracle E-Business Suite ou de PeopleSoft dans le cloud à l'aide de Check Point CloudGuard Network Security (CGNS) pour augmenter les options de sécurité natives sans modifications importantes de configuration, d'intégration ou de processus métier.

La sécurité dans le cloud repose sur un modèle de responsabilité partagée. Oracle est responsable de la sécurité de l'infrastructure sous-jacente, telle que les installations du centre de données, et du matériel et des logiciels pour gérer les opérations et les services cloud. Les clients sont responsables de la sécurité de leurs charges de travail et de la configuration sécurisée de leurs services et applications afin de respecter leurs obligations en matière de conformité.

Oracle Cloud Infrastructure propose des technologies de sécurité et des processus opérationnels de pointe pour sécuriser ses services Enterprise Cloud. Check Point CloudGuard Network Security for Oracle Cloud Infrastructure fournit une sécurité avancée et multicouche pour protéger les applications contre les attaques tout en permettant une connectivité sécurisée contre les réseaux cloud hybrides et d'entreprise.

Ensemble, ils protègent les applications dans les centres de données et les environnements cloud sur site offrant des performances évolutives et apportant une orchestration de sécurité avancée et une protection unifiée contre les menaces.

Les contrôles de sécurité comprennent les éléments suivants :

- Contrôles d'accès (pare-feu)

- Journalisation

- Contrôle d'application

- Prévention des intrusions (IPS)

- Prévention avancée des menaces (anti-virus/anti-bot/SandBlast Zero-Day Protection)

- Réseau privé virtuel (VPN) de site à site pour la communication avec le réseau sur site

- VPN accès à distance pour la communication avec les utilisateurs itinérants

- Traduction d'adresse réseau pour le trafic lié à Internet

Architecture

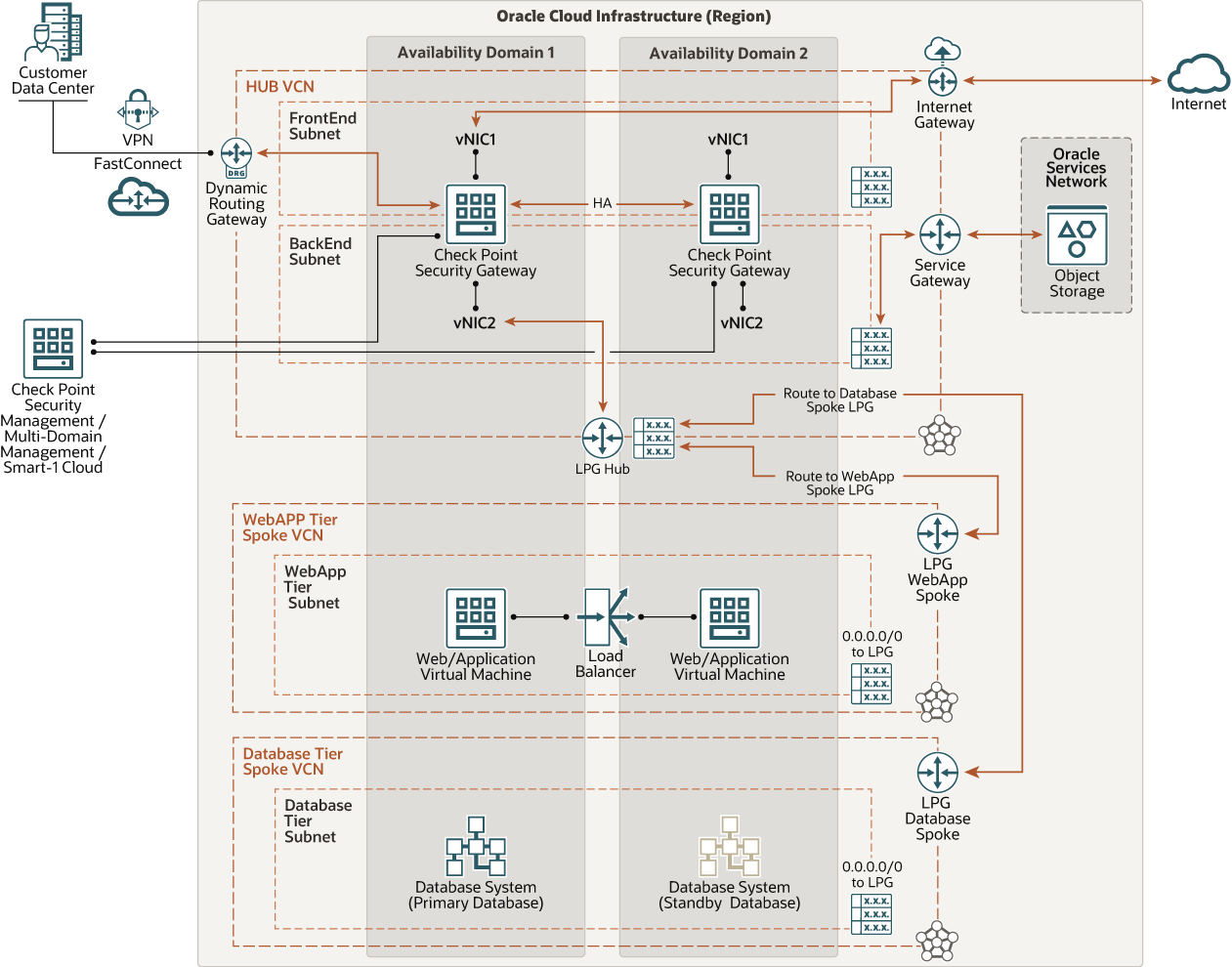

Cette architecture de référence illustre comment les organisations peuvent protéger les applications Oracle telles qu'Oracle E-Business Suite et PeopleSoft déployées dans Oracle Cloud Infrastructure à l'aide des passerelles Check Point CloudGuard Network Security (CGNS).

Pour protéger ces flux de trafic, Check Point recommande de segmenter le réseau à l'aide d'une topologie de hub et d'haut-parleurs où le trafic est acheminé à travers un hub central et est connecté à plusieurs réseaux distincts (haut-parleurs). Tout le trafic entre les rayons, à destination et à partir d'Internet, à destination et à partir du site, ou vers le réseau de services Oracle est acheminé via le hub et inspecté avec les technologies de prévention des menaces multicouches de Check Point CloudGuard Network Security.

Déployez chaque niveau de votre application dans son propre réseau cloud virtuel (VCN), qui agit en tant que porte-parole. Le VCN du hub contient un cluster de haute disponibilité CGNS Check Point, une passerelle Internet Oracle, une passerelle de routage dynamique (DRG), Oracle Service Gateway et des passerelles d'appariement locales (LPG).

Le hub VCN se connecte aux VCN parlé via des LPG ou en attachant des cartes d'interface réseau virtuel secondaire (VNIC) aux passerelles CGNS. Tout le trafic parlé utilise des règles de table de routage pour acheminer le trafic à travers les GPL vers le hub pour inspection par le cluster de haute disponibilité CGNS Check Point.

Utilisez l'une des méthodes suivantes pour gérer l'environnement :

- Gérez l'environnement de manière centralisée avec un serveur de gestion de la sécurité Check Point ou un serveur de gestion multidomaine, déployé dans son propre sous-réseau dans le hub VCN ou en tant que serveur client préexistant accessible au hub.

- Gérez l'environnement de manière centralisée à partir de Smart-1 Cloud Management-as-a-Service de Check Point.

Le diagramme suivant illustre cette architecture de référence.

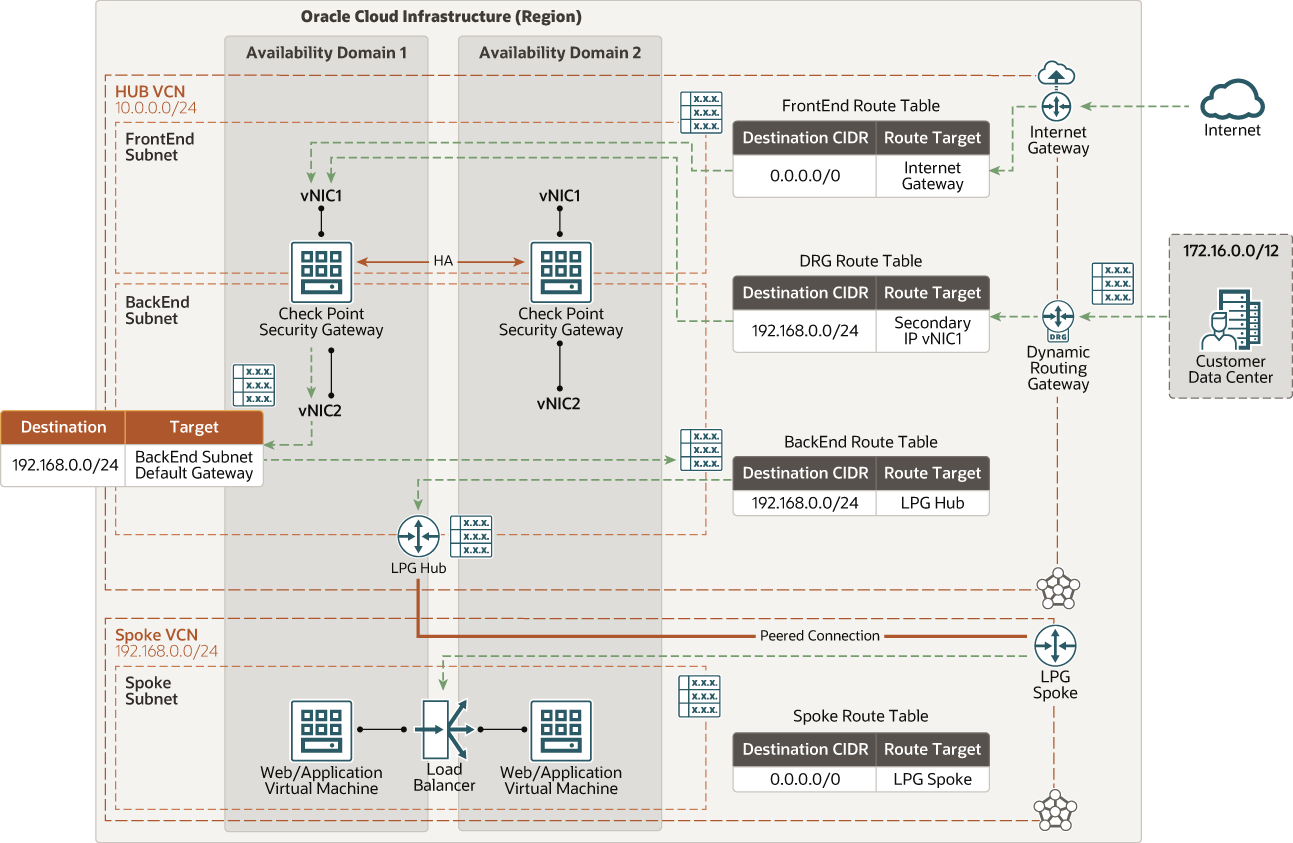

Trafic entrant Nord-Sud

Le diagramme suivant illustre comment le trafic entrant nord-sud accède au niveau d'application Web à partir d'Internet et des centres de données distants.

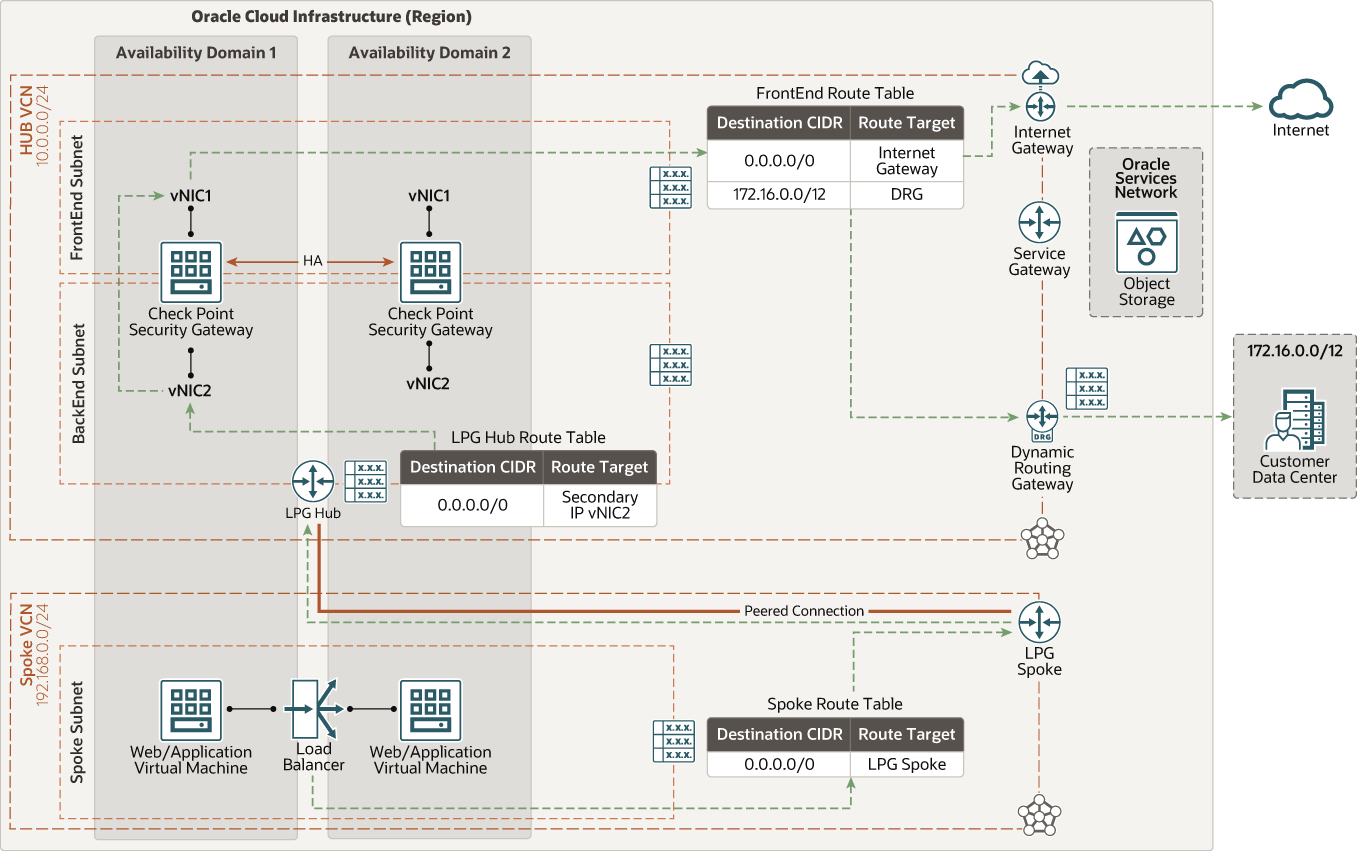

Trafic sortant Nord-Sud

Le diagramme suivant illustre comment les connexions sortantes des niveaux d'application Web et de base de données à Internet fournissent des mises à jour logicielles et un accès à des services Web externes. Assurez-vous que le NAT masqué est configuré dans votre stratégie de sécurité Check Point pour les réseaux concernés.

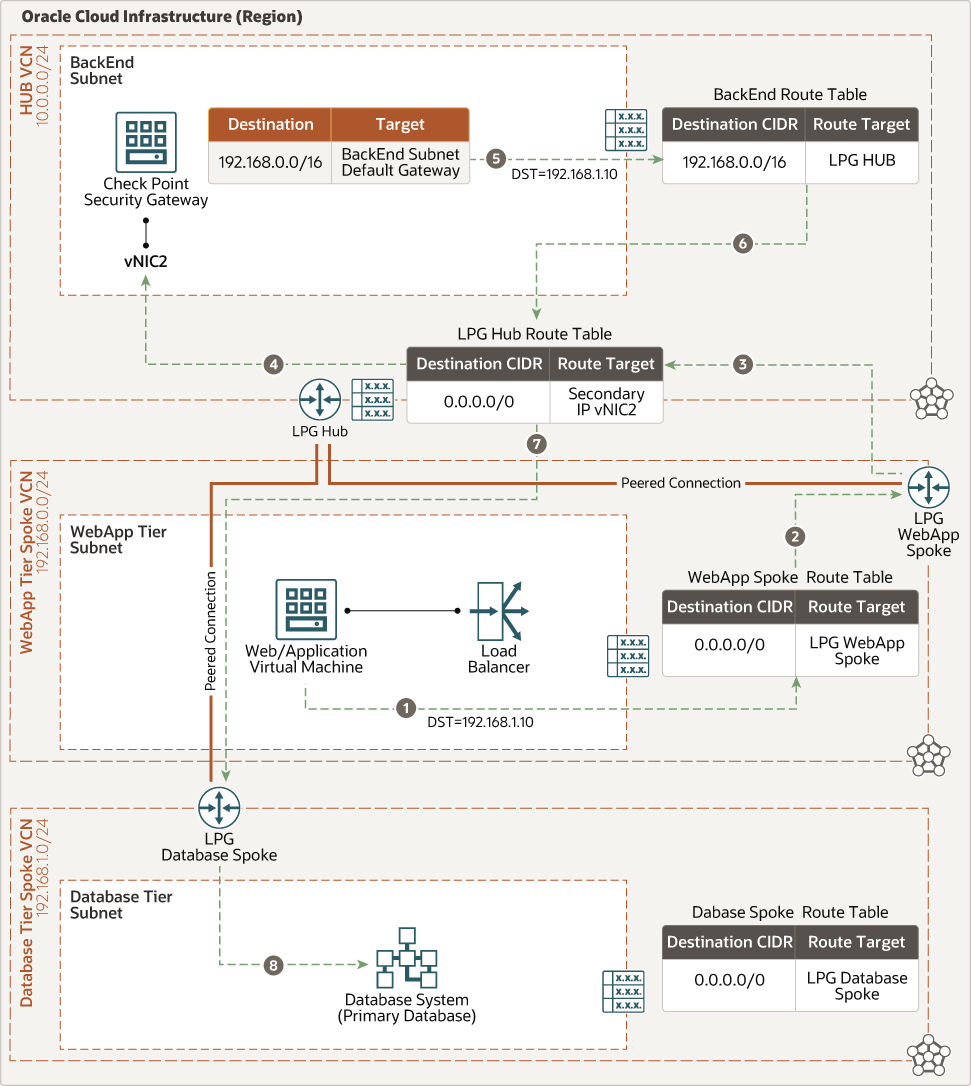

Trafic Est-Ouest (Web vers la base de données)

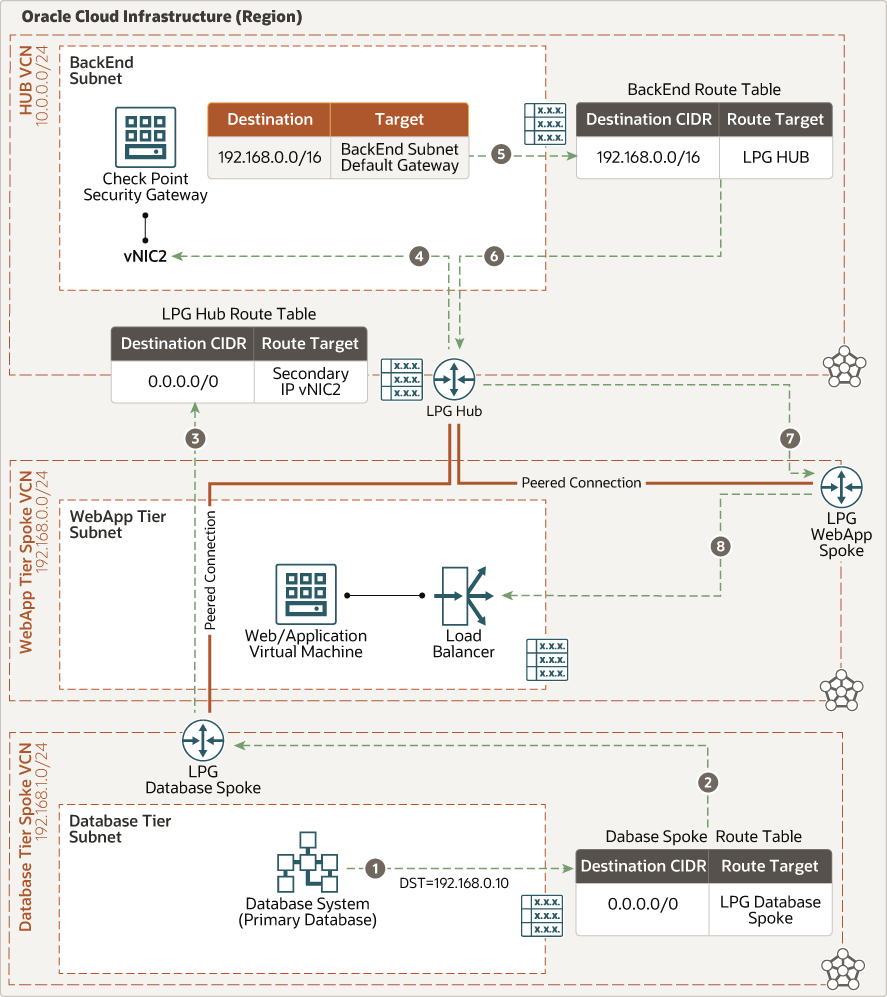

Le diagramme suivant illustre comment le trafic passe de l'application Web au niveau de la base de données.

Trafic Est-Ouest (base de données vers le Web)

Le diagramme suivant illustre comment le trafic passe du niveau de base de données à l'application Web.

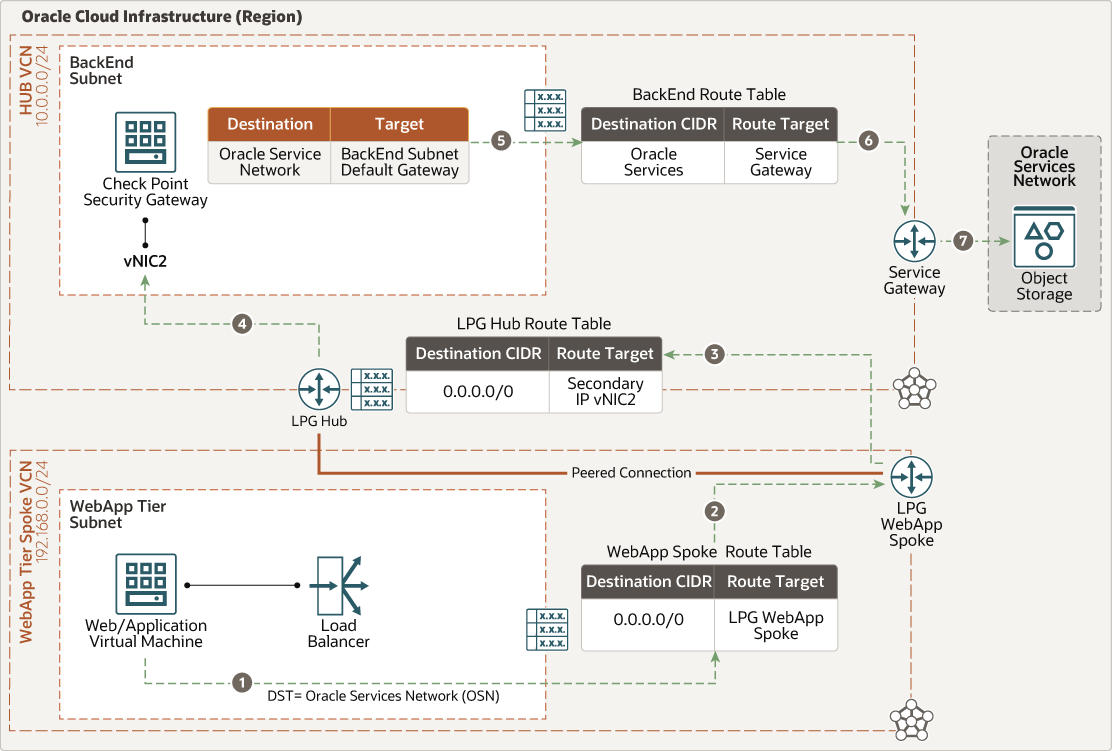

Trafic Est-Ouest (Application Web au réseau Oracle Services)

Le diagramme suivant illustre comment le trafic passe de l'application Web au réseau Oracle Services.

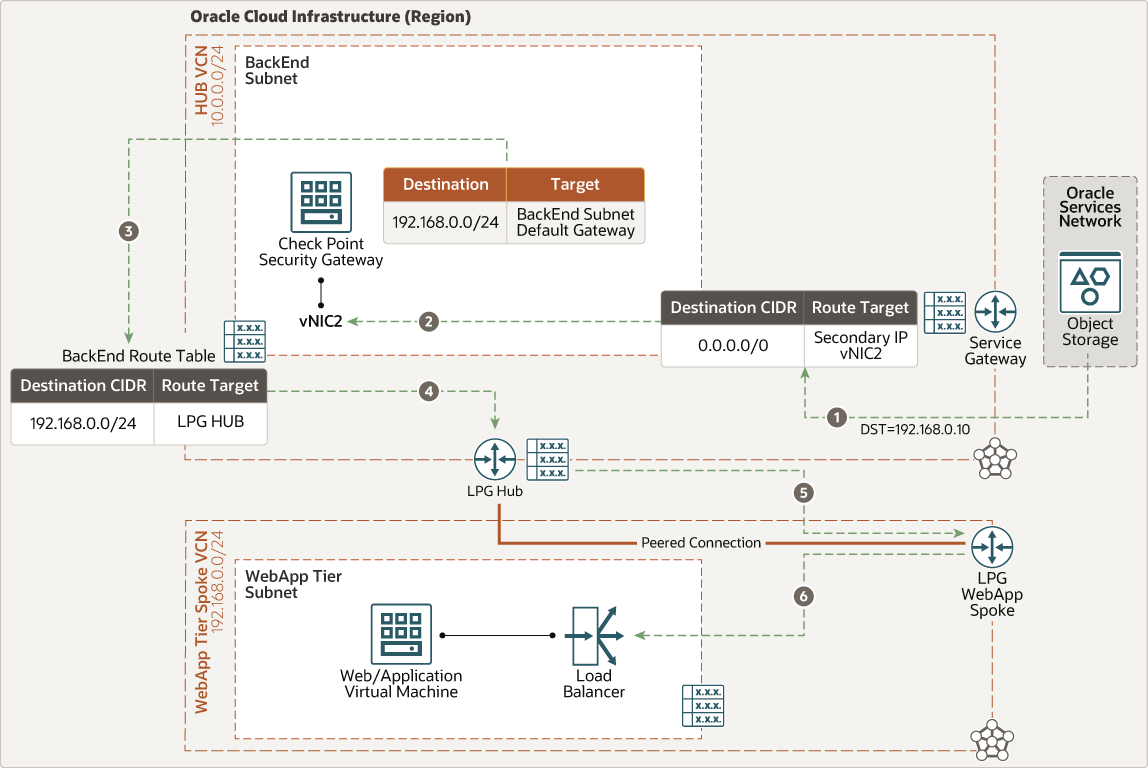

Trafic Est-Ouest (Oracle Services Network to Web Application)

Le diagramme suivant illustre comment le trafic passe du réseau Oracle Services à l'application Web.

L'architecture comporte les composants suivants :

- Vérifier les passerelles de sécurité réseau CloudGuard Point

Fournit une prévention avancée des menaces et une sécurité de réseau cloud pour les nuages hybrides.

- Gestion de la sécurité des points de reprise

- Serveur Security Management Server

- Gestion multidomaine

- Smart-1 Cloud Management-as-a-Service

- Niveau d'application Oracle E-Business Suite ou PeopleSoft

Composé de serveurs d'applications et de systèmes de fichiers Oracle E-Business Suite ou PeopleSoft.

- Niveau de base de données Oracle E-Business Suite ou PeopleSoft

Composé d'Oracle Database, mais non limité au service Oracle Exadata Database Cloud ou aux services Oracle Database.

- Région

Une région Oracle Cloud Infrastructure est une zone géographique localisée contenant un ou plusieurs centres de données, appelés domaines de disponibilité. Les régions sont indépendantes des autres régions et de vastes distances peuvent les séparer (d'un pays à l'autre ou même d'un continent à l'autre).

- Domaine de disponibilité

Les domaines de disponibilité sont des centres de données autonomes et indépendants au sein d'une région. Les ressources physiques de chaque domaine de disponibilité sont isolées des ressources des autres domaines de disponibilité, ce qui offre une tolérance aux pannes. Les domaines de disponibilité ne partagent pas d'infrastructure telle que l'alimentation ou le refroidissement, ni le réseau de domaine de disponibilité interne. Il est donc peu probable qu'un échec dans un domaine de disponibilité affecte les autres domaines de disponibilité de la région.

- Domaine de pannes

Un domaine de pannes est un regroupement de matériel et d'infrastructure au sein d'un domaine de disponibilité. Chaque domaine de disponibilité comporte trois domaines de pannes dotés d'une alimentation et d'un matériel indépendants. Lorsque vous distribuez des ressources dans plusieurs domaines de panne, vos applications peuvent tolérer les pannes physiques du serveur, la maintenance du système et les pannes d'alimentation dans un domaine de panne.

- Réseau cloud virtuel (VCN) et sous-réseau

Un VCN est un réseau personnalisé et défini par logiciel que vous configurez dans une région Oracle Cloud Infrastructure. Comme les réseaux de datacenters traditionnels, les VCN vous donnent un contrôle complet sur votre environnement réseau. Un VCN peut avoir plusieurs blocs CIDR sans chevauchement que vous pouvez modifier après avoir créé VCN. Vous pouvez segmenter un VCN en sous-réseaux, qui peuvent être étendus à une région ou à un domaine de disponibilité. Chaque sous-réseau se compose d'une plage d'adresses contiguë qui ne chevauchent pas les autres sous-réseaux de VCN. Vous pouvez modifier la taille d'un sous-réseau après la création. Un sous-réseau peut être public ou privé.

- Hub VCN

Le hub VCN est un réseau centralisé où les NSG CloudGuard Check Point sont déployés. Il fournit une connectivité sécurisée à tous les VCN parlé, aux services Oracle Cloud Infrastructure, aux adresses publiques et aux clients, ainsi qu'aux réseaux de centres de données sur site.

- VCN parlé au niveau de l'application

VCN de niveau application contient un sous-réseau privé pour héberger les composants Oracle E-Business Suite ou PeopleSoft.

- VCN de niveau de base de données

VCN de niveau base de données contient un sous-réseau privé pour l'hébergement des bases de données Oracle.

- Equilibreur de charge

Le service Oracle Cloud Infrastructure Load Balancing fournit une distribution automatisée du trafic à partir d'un point d'entrée unique vers plusieurs serveurs dans le back-end.

- Liste de sécurité

Pour chaque sous-réseau, vous pouvez créer des règles de sécurité qui spécifient la source, la destination et le type de trafic qui doivent être autorisés dans et hors du sous-réseau.

- Table de routage

Les tables de routage virtuelles contiennent des règles pour acheminer le trafic de sous-réseaux vers des destinations en dehors d'un VCN, généralement via des passerelles.

Dans le hub VCN, vous disposez des tables de routage suivantes :

- Table de routage frontale attachée au sous-réseau frontal ou à VCN par défaut pour acheminer le trafic du hub VCN vers Internet ou des cibles sur site.

- Table de routage back-end attachée au sous-réseau back-end pointant vers le bloc CIDR des VCN parlé via les GPL associés.

- Pour chaque haut-parleur attaché au hub, une table de routage distincte est définie et attachée à un GPL associé. Cette table de routage transmet tout le trafic (0.0.0.0/0) à partir du GPL parlé associé via l'adresse IP flottante de back-end CGNS Check Point.

- Table d'acheminement de passerelle de service Oracle attachée à la passerelle de service Oracle pour la communication Oracle Services Network. Cette route achemine tout le trafic (0.0.0.0/0) vers l'adresse IP flottante de back-end CGNS Check Point.

- Pour maintenir la symétrie du trafic, des itinéraires sont également ajoutés à chaque membre du cluster CGNS Check Point (O/S Gaia) pour pointer le bloc CIDR du trafic Spoke vers l'adresse IP par défaut du sous-réseau back-end (interne) (première adresse IP disponible dans le sous-réseau back-end sur Hub VCN).

- Passerelle Internet

La passerelle Internet permet le trafic entre les sous-réseaux publics dans un VCN et Internet public.

- Passerelle NAT

La passerelle NAT permet aux ressources privées d'un VCN d'accéder aux hôtes sur Internet, sans exposer ces ressources à des connexions Internet entrantes.

- Passerelle d'appairage local (GPL)

Un GPL vous permet d'apparier un VCN avec un autre VCN dans la même région. Peering signifie que les VCN communiquent à l'aide d'adresses IP privées, sans le trafic traversant Internet ou le routage via votre réseau sur site.

- Passerelle de routage dynamique (DRG)

DRG est un routeur virtuel qui fournit un chemin pour le trafic réseau privé entre VCN et un réseau en dehors de la région, tel qu'un VCN dans une autre région Oracle Cloud Infrastructure, un réseau sur site ou un réseau dans un autre fournisseur cloud.

- Passerelle de service

La passerelle de service fournit l'accès d'un VCN à d'autres services, tels qu'Oracle Cloud Infrastructure Object Storage. Le trafic entre VCN et le service Oracle parcourt le tissu réseau Oracle et ne traverse jamais Internet.

- FastConnect

Oracle Cloud Infrastructure FastConnect offre un moyen facile de créer une connexion privée dédiée entre votre centre de données et Oracle Cloud Infrastructure. FastConnect offre des options de bande passante plus élevées et une expérience réseau plus fiable par rapport aux connexions Internet.

- Virtual Network Interface Card (VNIC)

Les services des centres de données Oracle Cloud Infrastructure possèdent des cartes d'interface réseau physique (NIC). Les instances de machine virtuelle communiquent à l'aide de cartes d'interface réseau virtuelles (VNIC) associées aux cartes d'interface réseau physiques. Chaque instance dispose d'une carte VNIC principale créée et jointe automatiquement lors du lancement et disponible pendant toute la durée de vie de l'instance. DHCP est offert uniquement à la carte VNIC principale. Vous pouvez ajouter des cartes VNIC secondaires après le lancement de l'instance. Vous devez définir des adresses IP statiques pour chaque interface.

- Adresses IP privées

Adresse IPv4 privée et informations connexes permettant de traiter une instance. Chaque carte VNIC possède une adresse IP privée principale et vous pouvez ajouter et supprimer des adresses IP privées secondaires. L'adresse IP privée principale d'une instance est jointe lors du lancement de l'instance et ne change pas pendant la durée de vie de l'instance. Les adresses IP secondaires doivent également appartenir au même CIDR du sous-réseau de la carte VNIC. L'adresse IP secondaire est utilisée comme adresse IP flottante car elle peut se déplacer entre différentes cartes VNIC sur différentes instances du même sous-réseau. Vous pouvez également l'utiliser en tant qu'adresse différente pour héberger différents services.

- Adresses IP publiques

Les services de réseau définissent une adresse IPv4 publique choisie par Oracle mappée avec une adresse IP privée.

- Ephémérale : Cette adresse est temporaire et existe pendant toute la durée de vie de l'instance.

- Réservé : cette adresse persiste au-delà de la durée de vie de l'instance. Il peut être désaffecté et réaffecté à une autre instance.

- Vérification de source et de destination

Chaque VNIC effectue la vérification de la source et de la destination sur son trafic réseau. La désactivation de cet indicateur permet à CGNS de gérer le trafic réseau qui n'est pas ciblé pour le pare-feu.

- Forme de calcul

La forme d'une instance de calcul indique le nombre d'UC et la quantité de mémoire allouée à l'instance. La forme de calcul détermine également le nombre de cartes VNIC et la bande passante maximale disponible pour l'instance de calcul.

Recommandations

Utilisez les recommandations suivantes comme point de départ pour sécuriser les charges de travail Oracle E-Business Suite ou PeopleSoft sur Oracle Cloud Infrastructure à l'aide de Check Point CloudGuard Network Security.

- VCN

Lorsque vous créez un VCN, déterminez le nombre de blocs CIDR requis et la taille de chaque bloc en fonction du nombre de ressources que vous prévoyez d'attacher à des sous-réseaux dans VCN. Utilisez les blocs CIDR qui se trouvent dans l'espace d'adresse IP privé standard.

Sélectionnez des blocs CIDR qui ne chevauchent aucun autre réseau (dans Oracle Cloud Infrastructure, votre centre de données sur site ou un autre fournisseur cloud) auquel vous souhaitez configurer des connexions privées.

Une fois que VCN a été créé, vous pouvez modifier, ajouter et enlever ses blocs CIDR.

Lorsque vous concevez les sous-réseaux, tenez compte de vos besoins en matière de flux de trafic et de sécurité. Attachez toutes les ressources d'un niveau ou d'un rôle spécifique au même sous-réseau, qui peut servir de limite de sécurité.

Utilisez des sous-réseaux régionaux.

Vérifiez le nombre maximal de GPL par VCN dans vos limites de service, au cas où vous souhaitez étendre cette architecture à plusieurs environnements et applications.

- Vérifier la sécurité réseau CloudGuard Point

- Déployez un cluster haute disponibilité.

- Dans la mesure du possible, déployez dans des domaines de pannes distincts au minimum ou dans des domaines de disponibilité différents.

- Assurez-vous que MTU est défini sur 9000 sur toutes les cartes VNIC.

- Utilisez les interfaces SRIOV et VFIO.

- Créer une deuxième topologie hub-spoke dans une région distincte pour la récupération après sinistre ou la géo-redundance.

- Ne limitez pas le trafic via les listes de sécurité ou les NSG car tout le trafic est sécurisé par la passerelle de sécurité.

- Par défaut, les ports 443 et 22 sont ouverts sur la passerelle et d'autres ports sont ouverts en fonction des stratégies de sécurité.

- Gestion de la sécurité des points de reprise

- Si vous créez un déploiement hébergé dans Oracle Cloud Infrastructure, créez un sous-réseau dédié à la gestion.

- Déployez un serveur de gestion secondaire (haute disponibilité de gestion) dans un domaine ou une région de disponibilité différent.

- Utilisez des listes de sécurité ou des NSG pour restreindre l'accès entrant aux ports 443, 22 et 19009 provenant d'Internet pour l'administration de la stratégie de sécurité et pour visualiser les journaux et événements.

- Créez une liste de sécurité ou NSG permettant le trafic entrant et sortant vers les passerelles de sécurité à partir du serveur de gestion de la sécurité.

- Stratégies de sécurité de point de contrôle

Reportez-vous à la documentation relative à l'application de la section Explorer plus pour obtenir les informations les plus récentes sur les ports et protocoles requis.

Remarques

Lors de la sécurisation des charges de travail Oracle E-Business Suite ou PeopleSoft sur Oracle Cloud Infrastructure à l'aide de Check Point CloudGuard Network Security, tenez compte des éléments suivants:

- Performances

- La sélection de la taille d'instance appropriée, déterminée par la forme de calcul, détermine le débit maximal disponible, l'UC, la RAM et le nombre d'interfaces.

- Les organisations doivent savoir quels types de trafic traverse l'environnement, déterminer les niveaux de risque appropriés et appliquer des contrôles de sécurité appropriés au besoin. Différentes combinaisons de contrôles de sécurité activés ont une incidence sur les performances.

- Envisagez d'ajouter des interfaces dédiées pour les services FastConnect ou VPN.

- Envisagez d'utiliser de grandes formes de calcul pour un débit plus élevé et un accès à plus d'interfaces réseau.

- Exécuter des tests de performance pour valider la conception peut supporter les performances et le débit requis.

- Sécurité

- Le déploiement de Check Point Security Management dans Oracle Cloud Infrastructure permet de centraliser la configuration de la stratégie de sécurité et la surveillance de toutes les instances de passerelle de sécurité de point de contrôle physique et virtuel.

- Pour les clients Check Point existants, la migration de Security Management vers Oracle Cloud Infrastructure est également prise en charge.

- Définir un groupe ou une stratégie dynamique Identity and Access Management (IAM) distinct par déploiement de cluster.

- Disponibilité

- Déployez votre architecture dans des régions géographiques distinctes pour une redondance maximale.

- Configurez les VPN site à site avec les réseaux organisationnels pertinents pour une connectivité redondante avec les réseaux sur site.

- Coût

- Check Point CloudGuard est disponible dans les modèles de licence BYOL (Bring-your-own-license) et pay-as-you-go pour Security Management et Security Gateways dans Oracle Cloud Marketplace.

- Vérifier que la licence CloudGuard Network Security Gateway est basée sur le nombre de vCPUs (une OCPU équivaut à deux vCPUs).

- Les licences BYOL de point de contrôle sont portables entre les instances. Par exemple, si vous migrez des charges globales à partir d'autres clouds publics qui utilisent également des licences BYOL, vous n'avez pas besoin d'acheter de nouvelles licences à partir de Check Point. Vérifiez auprès de votre représentant du point de contrôle si vous avez des questions ou si vous avez besoin de vérifier le statut de votre licence.

- Check Point Security Management est autorisé par passerelle de sécurité gérée. Par exemple, deux clusters comptent quatre pour la licence Security Management.

Déployer

Pour sécuriser les charges de travail Oracle E-Business Suite ou PeopleSoft sur Oracle Cloud Infrastructure à l'aide de Check Point CloudGuard Network Security, procédez comme suit:

Explorer plus

En savoir plus sur les caractéristiques de cette architecture et sur les ressources connexes.