En savoir plus sur l'infrastructure pour l'hébergement d'applications SaaS à locataire unique

Avant de commencer

Architecture

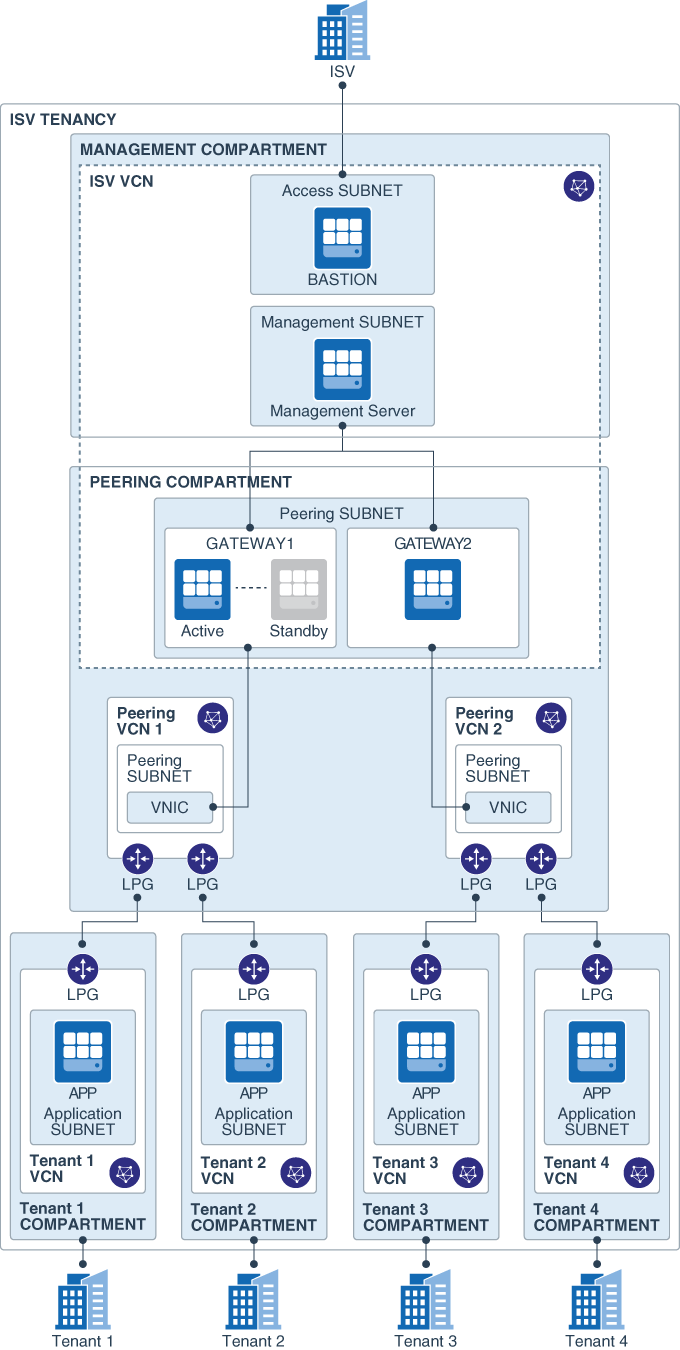

Cette architecture indique la topologie réseau échantillon pour laquelle la solution fournit du code Terraform. L'exemple de topologie prend en charge quatre locataires. Tous les composants de la topologie se trouvent dans une région unique dans une location Oracle Cloud Infrastructure.

L'infrastructure de gestion du fournisseur SaaS et les ressources d'application de chaque locataire sont isolées dans des compartiments et des réseaux cloud virtuels distincts. L'isolation de réseau garantit que les applications et les données sont isolées des autres déploiements dans la location. Les compartiments garantissent l'isolement logique des ressources et permettent un contrôle d'accès granulaire.

Cette topologie contient les composants suivants :

- Compartiment de gestion

Le compartiment de gestion est un conteneur logique pour toutes les ressources propres à ISV nécessaires à l'infrastructure commune utilisée pour gérer les déploiements d'applications de locataire individuels. Elle contient les ressources suivantes :

- ISV VCN

Les ressources requises pour l'ISV SaaS afin d'accéder à ses locataires et de les gérer sont connectées à l'ISV VCN.

- Basation

Le serveur de base est une instance de calcul dans un sous-réseau public, ISV VCN. Le trafic entre Internet et le serveur bastion est acheminé via une passerelle Internet.

Les utilisateurs administratifs d'ISV peuvent accéder à toutes les ressources de la location, y compris aux adresses privées des ressources dans les compartiments de locataire, via l'hôte de base. Les administrateurs d'ISV peuvent également accéder aux ressources privées de la location à l'aide d'un tunnel VPN IPSec ou d'un circuit Oracle Cloud Infrastructure FastConnect.

- Management Server

Le serveur de gestion est une instance de calcul dans un sous-réseau privé. Il est attaché à un sous-réseau privé dans le lecteur VCN ISV. Le serveur de gestion peut communiquer avec les serveurs des compartiments de locataires via les passerelles de routage.

Vous pouvez utiliser le serveur de gestion pour installer et exécuter une application de surveillance d'infrastructure, telle que Nagios Core.

- ISV VCN

- Compartiment d'appairage

Pour la communication privée entre les ressources de l'ISV VCN et les ressources de locataire, une relation d'appairage local est nécessaire entre l'ISV VCN et chaque locataire VCN. Mais VCN peut compter jusqu'à 10 relations d'appairage local uniquement. Pour surmonter cette limite de mise à l'échelle, l'architecture utilise des passerelles de routage capables de se connecter à plusieurs réseaux cloud virtuels appairés. Chaque appairage VCN peut entretenir une relation d'appairage local avec un maximum de 10 réseaux cloud virtuels (VCN) de locataire. Vous pouvez ainsi faire évoluer la topologie en ajoutant des passerelles de routage et des réseaux cloud virtuels appairés dans le compartiment homologue.

- Sous-réseau d'appairage

Le sous-réseau appairage fait partie d'ISV VCN. Toutes les passerelles de routage sont attachées à ce sous-réseau.

- Passerelles de routage et réseaux cloud virtuels d'appairage

Chaque passerelle de routage est une instance de calcul Oracle Linux qui achemine le trafic du serveur de gestion vers les réseaux cloud virtuels de locataire, via un appairage VCN.

Pour démontrer la haute disponibilité (HA) de la passerelle de routage, une paire en mode actif-passif d'instances de calcul avec une adresse IP flottante est utilisée pour l'une des passerelles de routage. Pacemaker et Corosync sont installés pour assurer un basculement automatique. La deuxième passerelle de routage est une instance unique (non HA).

La carte d'interface réseau virtuelle principale de chaque instance de passerelle de routage est attachée au sous-réseau homologue dans l'adaptateur VCN ISV.

Les instances de passerelle de routage utilisent la formeVM.Standard.2.2, qui prend en charge une VNIC secondaire. La VNIC secondaire de chaque instance de passerelle de routage est attachée à un sous-réseau d'un VCN appairage. Chaque appairage VCN peut être connecté à un maximum de 10 réseaux cloud virtuels de locataire. Dans cet exemple de topologie, chaque appairage VCN est connecté à deux réseaux cloud virtuels de locataire.-

En utilisant des formes plus grandes pour les instances de passerelle de routage, vous pouvez étendre la topologie afin de prendre en charge davantage de réseaux cloud virtuels d'appairage. Par exemple, si vous utilisez la forme

VM.Standard.2.4pour une instance de passerelle de routage, vous pouvez associer jusqu'à trois VNIC secondaires à l'instance et connecter la passerelle de routage à un maximum de trois réseaux cloud virtuels appairés. La passerelle de routage peut ainsi prendre en charge un maximum de 30 réseaux cloud virtuels. N'oubliez pas que la bande passante réseau disponible de l'instance de passerelle de routage est partagée par toutes ses cartes VNIC. -

La bande passante réseau entre chaque locataire VCN et l'ISV VCN dépend de la forme de calcul que vous sélectionnez pour la passerelle de routage. La bande passante réseau disponible est partagée entre toutes les cartes VNIC de l'instance de passerelle. Par exemple, si vous sélectionnez la forme

VM.Standard2.4pour l'instance de passerelle de routage, la bande passante maximale disponible est de 4.1 Gbits/s, ce qui est partagé par la VNIC principale et jusqu'à trois VNIC secondaires. Envisagez ce facteur lorsque vous décidez de la forme de l'instance de passerelle et du nombre de réseaux cloud virtuels appairés que chaque passerelle doit servir.

-

- Sous-réseau d'appairage

- Compartiments de locataires

Les ressources pour chacun des quatre locataires de cette topologie se trouvent dans un compartiment distinct. Chaque compartiment de locataire contient un VCN auquel toutes les ressources de ce locataire sont attachées. Les ressources pour chaque locataire utilisent donc un espace d'adressage unique dans un réseau isolé de tous les autres locataires de la topologie.

Dans chaque compartiment de locataire, une instance de calcul est créée. Vous pouvez utiliser cette instance pour installer et exécuter un agent de surveillance d'infrastructure. Par exemple, si vous installez Nagios Core sur le serveur de gestion de l'ISV VCN, vous pouvez installer l'agent Nagios dans l'instance de calcul de chaque compartiment de locataire. L'agent peut surveiller les serveurs dans le compartiment et envoyer les mesures au serveur de surveillance Nagios.

Lorsque vous ajoutez de nouveaux locataires d'application, les ressources nécessaires pour le nouveau locataire sont provisionnées dans un nouveau compartiment.

Les locataires peuvent accéder à leur application via le réseau Internet public ou via une connexion privée (VPN IPSec ou FastConnect). Pour accéder à partir d'un réseau Internet public, chaque locataire VCN requiert une passerelle Internet. Pour accéder à l'aide d'un VPN ou de FastConnect, vous devez utiliser un appareil DRG. Le diagramme d'architecture n'affiche pas les passerelles Internet et les passerelles DRG pour les réseaux cloud virtuels du locataire.

A propos des services et des stratégies obligatoires

Cette solution exige les services et stratégies de gestion des accès suivants :

| Service | Stratégies obligatoires pour... |

|---|---|

| Oracle Cloud Infrastructure Identity and Access Management | Créer et gérer des compartiments. |

| Oracle Cloud Infrastructure Networking | Créer et gérer des réseaux cloud virtuels, des sous-réseaux, des passerelles Internet, des tables de routage, des listes de sécurité, des LPN et des DRG |

| Oracle Cloud Infrastructure Compute | Créer et gérer des instances de calcul. |