A propos de la configuration de SSO entre Azure AD et Oracle Access Manager pour Oracle E-Business Suite

Vous allez maintenant effectuer les étapes nécessaires pour inscrire un nouveau fournisseur de services fédérés dans Azure AD, enregistrer un nouveau fournisseur d'identités (E-Business Suite) dans Oracle Access Manager et apporter les modifications de configuration requises pour effectuer l'authentification SSO fédérée avec Azure AD et E-Business Suite à l'aide d'Oracle Access Manager.

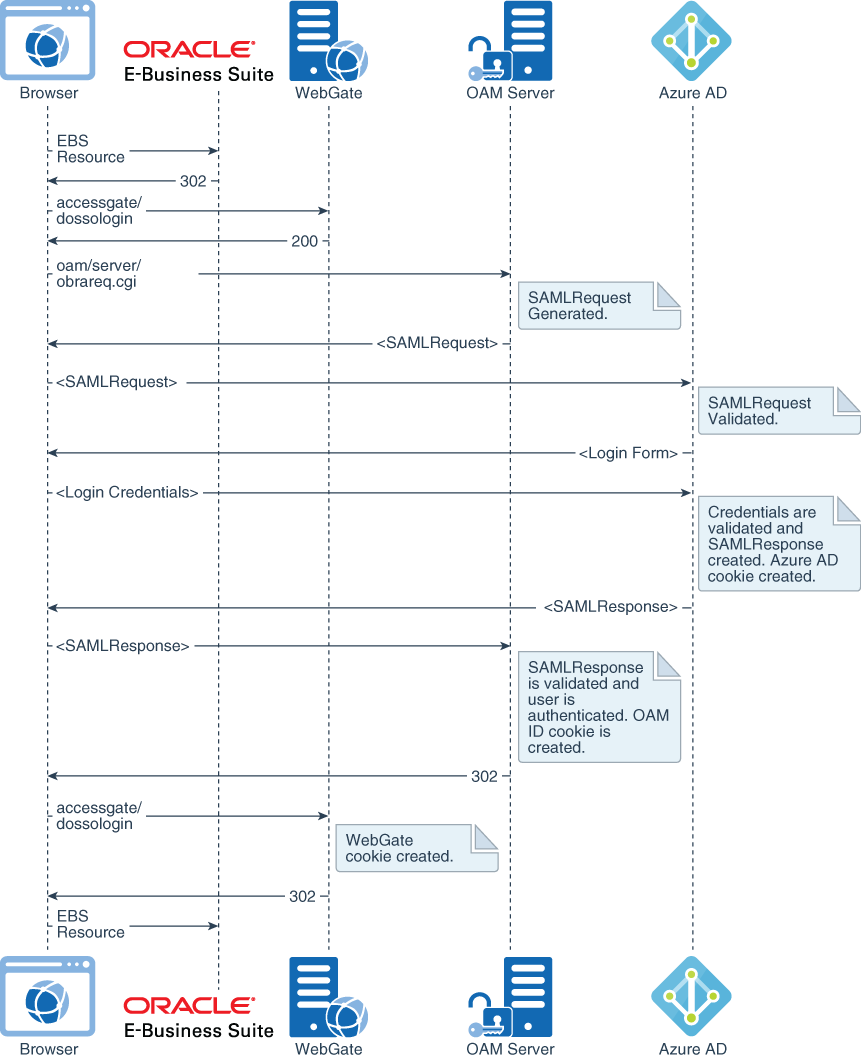

Comprendre le flux de fédération Azure AD et E-Business Suite

Avant de poursuivre la configuration, vous devez comprendre le flux de fédération Azure AD et E-Business Suite.

Description de l'illustration ebiz-federation-flow.png

Dans ce scénario, les utilisateurs accèdent à E-Business Suite avec des informations d'identification stockées dans Azure AD. Cet accès est obtenu via une configuration d'authentification fédérée avec le protocole SAML 2.0, dans laquelle Azure AD est le fournisseur d'identités et E-Business Suite est le fournisseur de services. Oracle Access Manager étant déployé devant E-Business Suite pour SSO, il s'agit également du composant qui fournit les fonctionnalités de fédération à E-Business Suite. Cette section fournit les étapes requises pour implémenter la fédération d'identités entre Azure AD et Oracle Access Manager.

Notez que nous sommes principalement intéressés par un flux de fédération lancé sur l'accès à une adresse protégée par E-Business Suite. En termes de protocole SAML, il s'agit d'un flux initié par un fournisseur de services (initié par un fournisseur de services) qui est illustré dans la figure 2. Dans ce flux, le serveur Oracle Access Manager (OAM) détecte l'accès à une ressource protégée par E-Business Suite, crée une demande d'authentification (SAMLRequest) et redirige le navigateur vers Azure AD pour authentification. Azure AD demande à l'utilisateur des informations d'identification, les valide, crée un élément SAMLResponse en réponse à la demande d'authentification reçue et l'envoie à Oracle Access Manager. A son tour, Oracle Access Manager valide l'assertion et associe les informations d'identification utilisateur imbriquées dans l'assertion, en accordant l'accès à la ressource protégée.

La configuration présentée dans cette section prend également en compte le flux initié par le fournisseur d'identités (IdP), dans lequel une demande est initialement adressée à l'URL intersite SAML Azure AD, qui envoie à son tour un élément SAMLResponse non sollicité au serveur Oracle Access Manager.

La déconnexion unique initiée par le SP (où le flux de déconnexion est lancé par E-Business Suite) est également prise en charge par la configuration présentée. Au moment de la publication initiale de ce document, la déconnexion unique initiée par le fournisseur d'identités (où le flux de déconnexion est initié par le portail Azure) n'est pas prise en charge. Pour plus d'informations, reportez-vous à la section "Problème connu" à la fin de ce document.

Configurer Azure AD en tant que fournisseur d'identités

Tout d'abord, vous devez configurer Azure AD en tant que fournisseur d'identités.

Affecter des utilisateurs à l'application

Ensuite, affectez des utilisateurs à l'application. Une fois qu'Azure AD a reçu une demande d'authentification de l'application, seuls les utilisateurs que vous affectez à l'application peuvent se connecter.