A propos de la configuration de l'accès SSO entre Azure AD et Oracle Access Manager pour Oracle E-Business Suite

Lorsqu'un client souhaite exécuter une application Oracle, telle qu'Oracle E-Business Suite, sur Microsoft Azure, mais utiliser Oracle Access Manager sur site en tant que fournisseur de services, l'accès avec connexion unique fédéré est requis entre Azure AD et OAM sur site.

Etant donné qu'il bénéficie logiquement de la meilleure prise en charge de l'intégration dans le cloud lors de l'utilisation d'autres applications cloud, la solution idéale est de configurer SAML 2.0 pour fournir l'architecture SSO fédérée nécessaire.

Avant de commencer

Reportez-vous à En savoir plus sur l'interconnexion d'Oracle Cloud avec Microsoft Azure.

Architecture

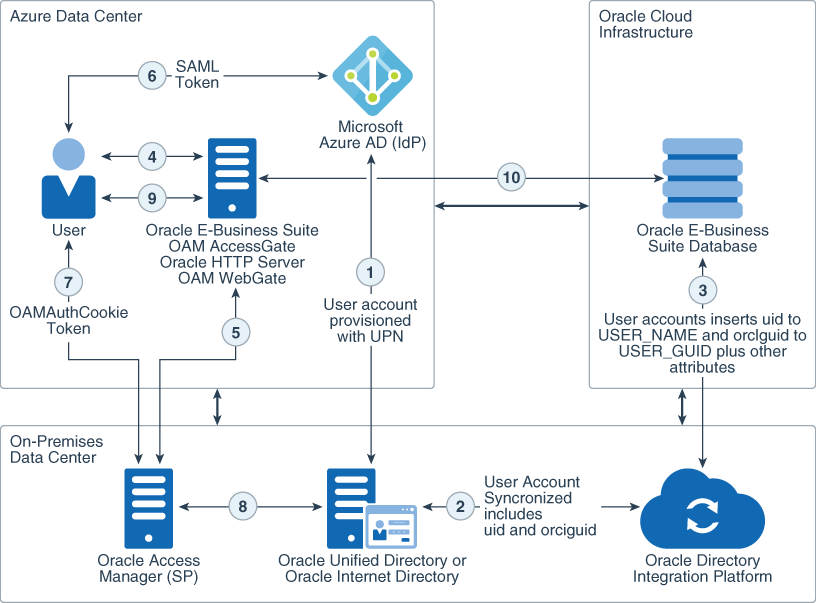

Cette solution présente une architecture hybride pour une intégration sur site déjà documentée entre Oracle Access Manager et E-Business Suite.

- Il place Oracle E-Business Suite dans Azure.

- Il utilise Azure Active Directory (Azure AD) en tant que fournisseur d'identités fédéré pour authentifier un utilisateur auprès d'E-Business Suite.

- Vous exécutez Oracle Access Manager en tant que fournisseur de services sur site avec son serveur LDAP back-end (Oracle Unified Directory ou Oracle Internet Directory).

Description de l'illustration ebiz-architecture.png

Cette approche permet de se rapprocher de la migration d'une partie de votre infrastructure vers le cloud. Il n'est pas nécessaire de s'arrêter uniquement avec E-Business Suite : Oracle Access Manager, Oracle Unified Directory ou Oracle Internet Directory peuvent également être déplacés vers le cloud.

Une autre partie clé de cette architecture est le provisionnement des comptes utilisateur. Ce document suppose qu'Azure AD est la source d'informations fiables pour les comptes utilisateur. Cela signifie qu'une méthode de provisionnement telle que la synchronisation Oracle Directory Integration Platform ou un outil de gestion des identités tel que Microsoft Identity Manager ou Oracle Identity Manager doit être utilisée pour provisionner des comptes utilisateur dans le serveur LDAP Oracle Access Manager (Oracle Unified Directory ou Oracle Internet Directory). Ensuite, Oracle Directory Integration Platform utilisé en tant que service de synchronisation bidirectionnelle peut synchroniser ce compte dans la base de données E-Business Suite. Certains attributs clés importants pour SSO seront traités plus loin dans ce document.

Présentation des composants

Les composants de cette architecture hybride, comme illustré ci-dessus, sont décrits dans le tableau suivant.

| Centre de données | Composant |

|---|---|

| Azure |

|

| Oracle Cloud Infrastructure | Oracle E-Business Suite Database 12.2 ou version ultérieure |

| Client sur site |

|

Comprendre le provisionnement et les flux de fédération

Le diagramme précédent illustre les flux de provisionnement et de fédération combinés définis pour cette architecture.

Ce flux de provisionnement (décrit ci-dessous dans les transactions 1 à 3) illustre un exemple de création d'un compte utilisateur dans Azure AD, provisionné sur le serveur LDAP Oracle Access Manager et synchronisé à l'aide d'Oracle Directory Integration Platform avec la base de données E-Business Suite. Le flux de fédération est illustré dans les transactions 4 à 10. Des détails supplémentaires sur le flux de fédération sont décrits dans Comprendre le flux de fédération Azure AD et E-Business Suite.

- Un compte utilisateur initial qui inclut le nom de principal utilisateur (UPN) est provisionné à partir d'Azure AD vers le serveur LDAP Oracle Access Manager (Oracle Unified Directory ou Oracle Internet Directory). Ce provisionnement n'est pas de la responsabilité d'Oracle Directory Integration Platform, mais est effectué par un type de provisionnement en dehors de la portée de ce livre de jeux.

- Oracle Directory Integration Platform écoute les journaux des modifications d'Oracle Unified Directory et provisionne le compte utilisateur vers la base de données E-Business Suite.

- Oracle Directory Integration Platform provisionne le compte utilisateur, en mettant en correspondance l'UID avec USER_NAME et orclguid avec USER_GUID, avec la base de données E-Business Suite.

- L'utilisateur demande un accès à E-Business Suite et WebGate recherche le jeton OAMAuthCookie.

- WebGate vérifie que l'utilisateur n'a pas de jeton OAMAuthCookie. Il vérifie donc avec Oracle Access Manager la marche à suivre.

- Oracle Access Manager indique à WebGate de rediriger l'utilisateur vers Azure AD pour authentification fédérée, et Azure AD invite l'utilisateur à se connecter.

- Azure AD valide les informations d'identification de l'utilisateur, puis envoie une assertion SAML 2.0 à Oracle Access Manager, en utilisant l'attribut de messagerie comme mappage utilisateur.

- Oracle Access Manager accepte l'assertion SAML 2.0 et renvoie l'utilisateur correspondant dans Oracle Unified Directory à l'aide de l'UPN. Dans la réponse, il fournit les éléments USER_NAME (uid) et USER_ORCLGUID (orclguid) d'Oracle Unified Directory dans l'en-tête défini dans la stratégie.

- WebGate redirige l'utilisateur vers E-Business Suite et envoie USER_NAME et USER_ORCLGUID en tant qu'en-têtes vers AccessGate.

- AccessGate recherche USER_NAME et USER_ORCLGUID dans la base de données E-Business Suite pour vérifier que l'utilisateur existe. En cas de succès, il définit sa propre session et renvoie la page du portail E-Business Suite à l'utilisateur.

A propos des services et des rôles requis

Cette solution nécessite la combinaison de services et de rôles spécifiques au sein de ces services.

- Oracle Cloud Infrastructure

- Oracle Access Manager

- Une instance Oracle E-Business Suite entièrement fonctionnelle déployée sur Azure

- PUBLICITÉ Microsoft Azure

| Nom de service : rôle | Obligatoire pour... |

|---|---|

| Oracle Cloud Infrastructure : administrateur | Créer et gérer les ressources d'identité |

| Oracle Access Manager : Administrateur | Configurer et gérer les paramètres utilisateur sur site |

| E-Business Suite : rôles d'administration, y compris administrateur de base de données et administrateur LDAP | Configurer E-Business Suite et modifier les paramètres de sécurité |

| Azure AD : contributeur Azure AD ou compte privilégié supérieur | Pour obtenir un abonnement Azure |

| Azure AD : application Azure ou administrateur global | Gérer la configuration et la configuration côté Azure |