En savoir plus sur la configuration de l'authentification unique entre Azure AD et Oracle Identity Cloud Service

Lorsque vous déplacez votre application E-Business Suite vers le cloud et que vous y accédez via Microsoft Azure, les utilisateurs doivent se connecter au portail Azure et entrer à nouveau les informations d'identification pour se connecter aux applications E-Business Suite.

La fédération d'identités aide les entreprises à réduire les coûts, car il n'est pas nécessaire de créer et de gérer les comptes utilisateur séparément dans chaque système de gestion des identités. Le processus de synchronisation utilisateur permet de s'assurer que les identités sont propagées vers tous les systèmes fédérés.

Avant de commencer

Reportez-vous à En savoir plus sur l'interconnexion d'Oracle Cloud avec Microsoft Azure.

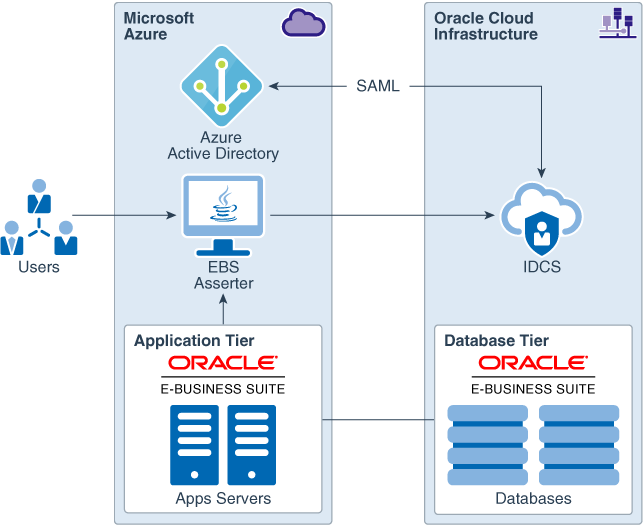

Architecture

Ce diagramme d'architecture couvre un modèle permettant de configurer SSO avec des applications Oracle comme E-Business Suite dans lesquelles Oracle Identity Cloud Service fait office de pont entre les applications et Azure AD. Cette configuration permet aux scénarios dans lesquels les utilisateurs peuvent héberger Oracle Database dans Oracle Cloud Infrastructure, tout en utilisant Azure AD comme fournisseur d'identités.

Le diagramme présente l'interaction entre l'assesseur E-Business Suite et E-Business Suite et Oracle Identity Cloud Service. L'assesseur E-Business Suite est déployé vers une instance Oracle WebLogic Server distincte et interagit avec Oracle Identity Cloud Service via OpenID Connect (OIDC). L'assesseur E-Business Suite redirige le navigateur Web de l'utilisateur vers Oracle Identity Cloud Service et vers E-Business Suite.

Flux d'authentification

Lorsque vous exécutez dans Microsoft Azure une application connectée à une base de données dans Oracle Cloud, Azure AD peut être le fournisseur d'identités pour contenir les informations d'identification et de connexion utilisateur.

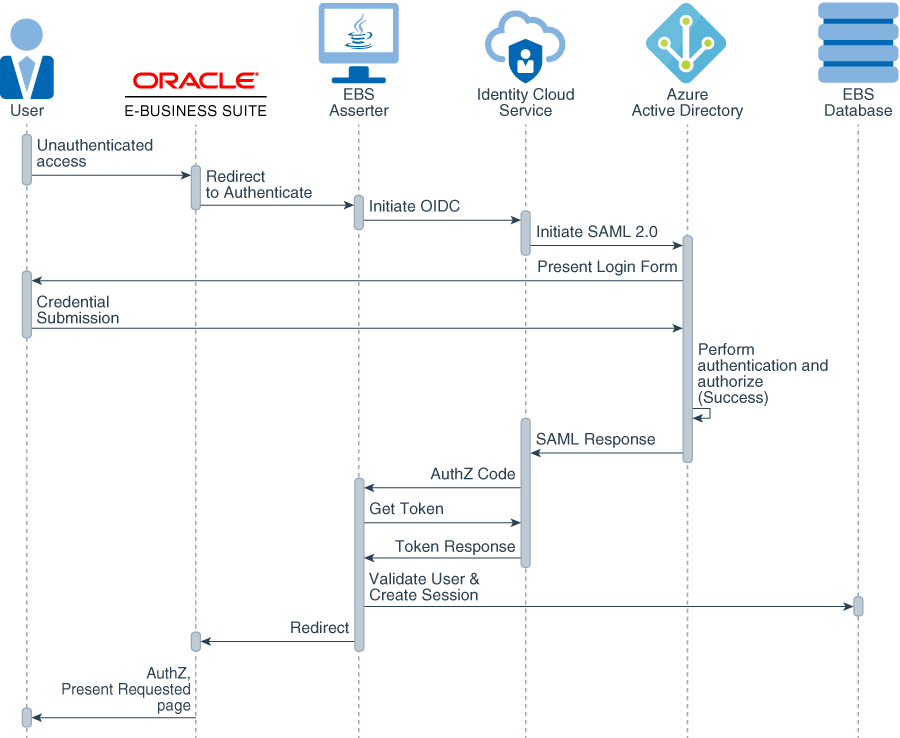

Le diagramme suivant illustre le flux d'authentification utilisateur.

Description de l'illustration ebs-auth-flow.png

Un utilisateur accède directement à l'application E-Business Suite en accédant à la page E-Business Suite AppsLogin ou au portail Mes applications. Les étapes suivantes décrivent le flux d'authentification entre les différents composants :

- L'utilisateur demande l'accès à une ressource protégée Oracle E-Business Suite.

- Oracle E-Business Suite redirige le navigateur utilisateur vers l'application d'assesseur E-Business Suite.

- L'assesseur E-Business Suite utilise un kit SDK Oracle Identity Cloud Service pour générer l'URL d'autorisation, puis redirige le navigateur vers Oracle Identity Cloud Service.

- Oracle Identity Cloud Service redirige l'utilisateur vers Azure AD.

- L'utilisateur fournit les informations d'identification et de connexion nécessaires pour se connecter à l'application.

- Une fois l'authentification utilisateur effectuée, Azure AD génère un jeton SAML et l'envoie à Oracle Identity Cloud Service via le navigateur.

- Oracle Identity Cloud Service utilise le jeton d'authentification, génère un jeton OpenID Connect (OIDC) et envoie le jeton à l'assesseur E-Business Suite.

- L'assesseur E-Business Suite crée un cookie Oracle E-Business Suite et redirige le navigateur utilisateur vers Oracle E-Business Suite.

- Oracle E-Business Suite propose la ressource protégée demandée par l'utilisateur.

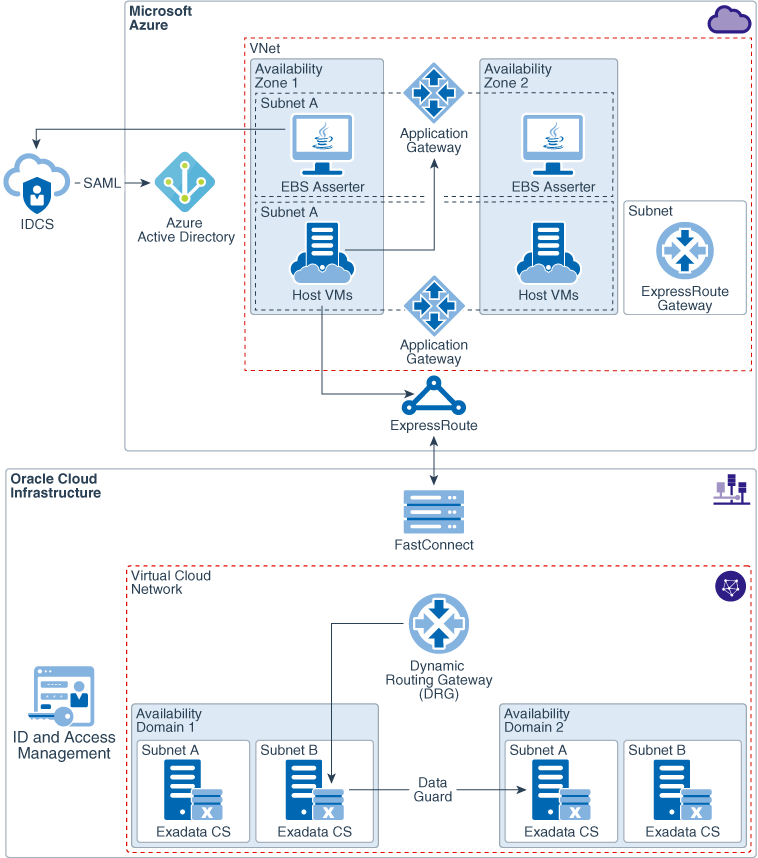

Sécurité réseau et haute disponibilité de l'assesseur E-Business Suite

Pour communiquer avec Identity Cloud Service, vérifiez si votre machine virtuelle de fournisseur d'assertion E-Business Suite comporte une adresse IP publique ou si votre assesseur est derrière un équilibreur de charge public, puis assurez-vous que l'assesseur peut accéder à l'adresse de jeton Oracle Identity Cloud Service.

Pour une sécurité ajoutée, vous devez placer la machine virtuelle de l'assesseur E-Business Suite dans son propre sous-réseau dans Azure Virtual Network (VNet) et configurer le groupe de sécurité réseau (NSG) pour contrôler le flux de trafic réseau.

A propos des services, produits et rôles requis

Un administrateur Oracle Identity Cloud Service doit pouvoir accéder à la console Oracle Identity Cloud Service pour configurer et activer des applications.

- Oracle Identity Cloud Service

- Oracle Cloud Infrastructure

- Une instance E-Business Suite entièrement fonctionnelle d'Oracle déployée sur Microsoft Azure

- Microsoft Azure

Il s'agit des rôles nécessaires pour chaque service.

| Nom de service : Rôle | Obligatoire pour... |

|---|---|

| Administrateur du serveur | Configurer E-Business Suite et modifier les paramètres de sécurité |

| Administrateur de domaine d'identité : administrateur de sécurité | Enregistrer une application |

| compte doté de privilèges Azure dédié ou supérieur | Obtenir l'abonnement Azure |

| Administrateur d'application ou administrateur global | Gérer la configuration et la configuration du côté Azure |

Reportez-vous à Obtenir les services Oracle Cloud pour les solutions Oracle pour obtenir les services cloud dont vous avez besoin.