Configurazione delle regole di sicurezza VCN per lo storage dei file

Prima di poter installare un file system, è necessario configurare le regole di sicurezza per consentire il traffico verso la VNIC della destinazione di accesso utilizzando protocolli e porte specifici. Le regole di sicurezza abilitano il traffico per gli elementi riportati di seguito.

- Protocollo della utility rpcbind Open Network Computing Remote Procedure Call (ONC RPC)

- Protocollo NFS

- Protocollo MOUNT (Network File System)

- Protocollo NLM (Network Lock Manager)

- Protocollo LDAPS (se si utilizza NFS v.3 autenticazione Kerberos o LDAP per l'autorizzazione)

- Protocollo DNS (se si utilizza un DNS gestito dal cliente)

Scenari delle regole di sicurezza dello storage di file

Esistono diversi scenari di base che richiedono regole di sicurezza diverse per lo storage di file:

Utilizzare subnet separate per le destinazioni e le istanze di accesso per controllare esattamente gli indirizzi IP assegnati alle istanze ed evitare interferenze o interruzioni della disponibilità a causa dei requisiti IP della destinazione di accesso.

Per ulteriori informazioni, vedere Errore nella creazione dell'istanza dovuto all'allocazione degli indirizzi IP per le destinazioni di accesso e Indirizzi IP non allocati insufficienti durante il failover negli argomenti di risoluzione dei problemi.

In questo scenario, la destinazione di accesso che esporta il file system si trova in una subnet diversa dall'istanza in cui si desidera eseguire il MOUNT del file system. Le regole di sicurezza devono essere configurate per sia la destinazione di accesso che l'istanza in una lista di sicurezza per ogni subnet oppure in un gruppo di sicurezza di rete (NSG) per ogni risorsa.

Impostare le regole di sicurezza riportate di seguito per la destinazione di installazione. Specificare l'indirizzo IP o il blocco CIDR dell'istanza come origine per le regole di entrata:

- Ingresso con conservazione dello stato da CIDR istanza di origine TUTTE le porte di origine alle porte di destinazione 111, 2048, 2049 e 2050, protocollo TCP.

- Ingresso con conservazione dello stato da CIDR istanza di origine TUTTE le porte di origine alle porte di destinazione 111 e 2048, protocollo UDP.

Si consiglia di limitare i client NFS alle porte riservate. A tale scopo, impostare l'intervallo Porta di origine su 1-1023. È inoltre possibile impostare le opzioni di esportazione per un file system in modo che i client richiedano la connessione da una porta di origine con privilegi. Per ulteriori informazioni, vedere Utilizzo delle opzioni di esportazione e esportazione NFS.

L'operazione successiva consiste nell'impostare le regole di sicurezza seguenti per l'istanza. Specificare l'indirizzo IP o il blocco CIDR della destinazione di accesso come destinazione per le regole di uscita:

- Uscita con conservazione dello stato da TUTTE le porte di origine al CIDR di destinazione di accesso destinazione, porte 111, 2048, 2049 e 2050, protocollo TCP.

- Uscita con conservazione dello stato da TUTTE le porte di origine al CIDR di destinazione di accesso destinazione, porte 111 e 2048, protocollo UDP.

Di seguito è riportato un esempio delle regole per questo scenario impostate nelle regole della lista di sicurezza per l'istanza e la destinazione di accesso. Questo esempio mostra le regole per blocchi CIDR di origine e destinazione specifici.

Regole di ingresso per il gruppo di sicurezza NSG o la lista di sicurezza della subnet della destinazione di accesso. Il blocco CIDR istanza 10.0.0.0/24 è l'origine:

Regole di uscita per il gruppo di sicurezza NSG o della subnet dell'istanza. La destinazione destinazione di installazione del blocco CIDR 10.0.1.0/24 è la seguente:

Uso di una lista di sicurezza

Le liste di sicurezza sono associate alle subnet. Se utilizzi le liste di sicurezza per impostare le regole di sicurezza, devi impostare le regole della destinazione di accesso nella subnet della destinazione di accesso e le regole dell'istanza nella subnet dell'istanza. È possibile aggiungere le regole alla lista di sicurezza predefinita per ogni subnet o creare nuove liste di sicurezza.

Uso di un gruppo di sicurezza di rete (NSG)

Un altro metodo per applicare le regole di sicurezza è impostarle in un gruppo di sicurezza di rete (NSG), quindi aggiungere la destinazione e l'istanza di accesso al gruppo NSG. A differenza delle regole della lista di sicurezza che si applicano a tutte le VNIC nella subnet, i gruppi NSG si applicano solo alle VNIC delle risorse aggiunte al gruppo NSG.

Per una panoramica di questi metodi e le istruzioni su come utilizzarli per impostare le regole di sicurezza, vedere Modalità di abilitazione delle regole di sicurezza per lo storage di file.

Si consiglia di utilizzare subnet separate per controllare esattamente gli indirizzi IP assegnati alle istanze ed evitare interruzioni di interferenza o disponibilità a causa dei requisiti IP della destinazione di accesso.

Per ulteriori informazioni, vedere Errore nella creazione dell'istanza dovuto all'allocazione degli indirizzi IP per le destinazioni di accesso e Indirizzi IP non allocati insufficienti durante il failover negli argomenti di risoluzione dei problemi.

In questo scenario, la destinazione di accesso che esporta il file system si trova nella stessa subnet dell'istanza in cui si desidera eseguire il MOUNT del file system.

- Ingresso con conservazione dello stato da CIDR istanza di origine TUTTE le porte di origine alle porte di destinazione 111, 2048, 2049 e 2050, protocollo TCP.

- Ingresso con conservazione dello stato da CIDR istanza di origine TUTTE le porte di origine alle porte di destinazione 111 e 2048, protocollo UDP.

- Uscita con conservazione dello stato da TUTTE le porte di origine al CIDR di destinazione di accesso destinazione, porte 111, 2048, 2049 e 2050, protocollo TCP.

- Uscita con conservazione dello stato da TUTTE le porte di origine al CIDR di destinazione di accesso destinazione, porte 111 e 2048, protocollo UDP.

Si consiglia di limitare i client NFS alle porte riservate. A tale scopo, impostare l'intervallo Porta di origine su 1-1023. È inoltre possibile impostare le opzioni di esportazione per un file system in modo che i client richiedano la connessione da una porta di origine con privilegi. Per ulteriori informazioni, vedere Utilizzo delle opzioni di esportazione e esportazione NFS.

Di seguito è riportato un esempio delle regole per questo scenario impostate per una singola subnet che contiene entrambe la destinazione di accesso e l'istanza. In questo esempio, sia la destinazione di accesso che l'istanza si trovano nel blocco CIDR 10.0.0.0/24:

Uso di una lista di sicurezza

Le liste di sicurezza sono associate alle subnet. È possibile impostare le regole di sicurezza necessarie nella lista di sicurezza predefinita per la subnet della destinazione di accesso oppure creare una nuova lista di sicurezza. Le regole della lista di sicurezza si applicano a tutte le risorse nella subnet.

Uso di un gruppo di sicurezza di rete (NSG)

Un altro metodo per applicare le regole di sicurezza è impostarle in un gruppo di sicurezza di rete (NSG), quindi aggiungere la destinazione di accesso al gruppo NSG. A differenza delle regole della lista di sicurezza che si applicano a tutte le VNIC nella subnet, i gruppi NSG si applicano solo alle VNIC delle risorse aggiunte al gruppo NSG.

Per una panoramica di questi metodi e le istruzioni su come utilizzarli per impostare le regole di sicurezza, vedere Modalità di abilitazione delle regole di sicurezza per lo storage di file.

In questo scenario, la cifratura in transito protegge i dati tra le istanze e i file system attivati utilizzando la cifratura TLS v.1.2 (Transport Layer Security). Per ulteriori informazioni, vedere Using In-transit TLS Encryption.

Puoi limitare l'origine all'indirizzo IP o al blocco CIDR di tua scelta.

Impostare le regole di sicurezza riportate di seguito per la destinazione di installazione.

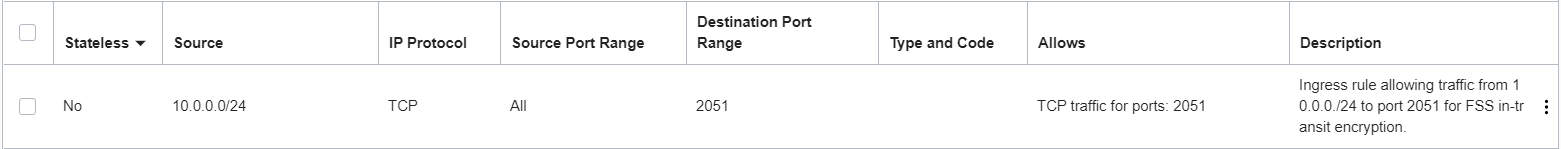

- Ingresso con conservazione dello stato da CIDR di origine TUTTE le porte di origine alla porta di destinazione 2051, protocollo TCP.

Di seguito è riportato un esempio della regola per questo scenario impostata nella lista di sicurezza per il gruppo NSG o la subnet della destinazione di accesso. Questo esempio mostra le regole per il blocco CIDR di origine specifico 10.0.0.0/24 come origine:

Uso di una lista di sicurezza

Le liste di sicurezza sono associate alle subnet. È possibile impostare le regole di sicurezza necessarie nella lista di sicurezza predefinita per la subnet della destinazione di accesso oppure creare una nuova lista di sicurezza. Le regole della lista di sicurezza si applicano a tutte le risorse nella subnet.

Uso di un gruppo di sicurezza di rete (NSG)

Un altro metodo per applicare le regole di sicurezza è impostarle in un gruppo di sicurezza di rete (NSG), quindi aggiungere la destinazione di accesso al gruppo NSG. A differenza delle regole della lista di sicurezza che si applicano a tutte le VNIC nella subnet, i gruppi NSG si applicano solo alle VNIC delle risorse aggiunte al gruppo NSG.

Per una panoramica di questi metodi e le istruzioni su come utilizzarli per impostare le regole di sicurezza, vedere Modalità di abilitazione delle regole di sicurezza per lo storage di file.

In questo scenario è consentito il traffico tra una destinazione di accesso e la porta LDAPS di un server LDAP.

È possibile limitare l'origine all'indirizzo IP della destinazione di accesso e l'indirizzo IP di destinazione alla subnet del server LDAP.

Impostare le regole di sicurezza riportate di seguito per la destinazione di installazione.

- Esci con conservazione dello stato da TCP ALL porte a IP server LDAP (o CIDR corrispondente) porta 636.Nota

Questa regola presuppone che LDAPS utilizzi la porta predefinita 636. Modificare questo valore se il server LDAP utilizza una porta diversa.

Se si utilizza un server DNS gestito dal cliente, la destinazione di installazione richiede anche le regole di sicurezza riportate di seguito.

- Esci con conservazione dello stato da TCP ALL porte a IP server DNS (o CIDR corrispondente) porta 53.

- Esci con conservazione dello stato da UDP ALL porte a IP server DNS (o CIDR corrispondente) porta 53.

Uso di una lista di sicurezza

Le liste di sicurezza sono associate alle subnet. È possibile impostare le regole di sicurezza necessarie nella lista di sicurezza predefinita per la subnet della destinazione di accesso oppure creare una nuova lista di sicurezza. Le regole della lista di sicurezza si applicano a tutte le risorse nella subnet.

Uso di un gruppo di sicurezza di rete (NSG)

Un altro metodo per applicare le regole di sicurezza è impostarle in un gruppo di sicurezza di rete (NSG), quindi aggiungere la destinazione di accesso al gruppo NSG. A differenza delle regole della lista di sicurezza che si applicano a tutte le VNIC nella subnet, i gruppi NSG si applicano solo alle VNIC delle risorse aggiunte al gruppo NSG.

Per una panoramica di questi metodi e le istruzioni su come utilizzarli per impostare le regole di sicurezza, vedere Modalità di abilitazione delle regole di sicurezza per lo storage di file.

Modalità di abilitazione delle regole di sicurezza per lo storage dei file

Il servizio Networking offre due funzionalità firewall virtuali che utilizzano entrambe le regole di sicurezza per controllare il traffico a livello di pacchetto. Le due funzionalità sono le seguenti.

- Liste di sicurezza: la funzione firewall virtuale originale del servizio di networking. Quando si crea una VCN, viene creato anche un elenco di sicurezza predefinito. Aggiungere le regole necessarie alla lista di sicurezza per la subnet che contiene la destinazione di accesso. Se si sta impostando Scenario A: destinazione di accesso e istanza in subnet diverse (consigliato), è necessario aggiungere regole per entrambe le subnet. Per istruzioni, vedere Impostazione delle regole obbligatorie in una lista di sicurezza.

- Gruppi di sicurezza di rete (NSG): funzione successiva progettata per i componenti dell'applicazione con impostazioni di sicurezza diverse. Creare un gruppo NSG contenente le regole necessarie, quindi aggiungere la destinazione di accesso al gruppo NSG. In alternativa, è possibile aggiungere le regole necessarie a un gruppo NSG esistente in precedenza e aggiungere la destinazione di accesso al gruppo NSG. Ogni destinazione di accesso può appartenere a un massimo di cinque (5) gruppi NSG. Se si sta impostando Scenario A: destinazione di accesso e istanza in subnet diverse (consigliato), è necessario aggiungere sia la destinazione di accesso che l'istanza a un gruppo NSG contenente le regole di sicurezza necessarie. Per istruzioni, vedere Impostazione delle regole richieste in un gruppo di sicurezza di rete (NSG).

È possibile utilizzare le liste di sicurezza da sole, i soli gruppi di sicurezza di rete o entrambi insieme. Dipende dalle vostre particolari esigenze di sicurezza.

Se si sceglie di utilizzare sia le liste di sicurezza che i gruppi di sicurezza di rete, il set di regole che si applica a una determinata VNIC di destinazione di accesso è la combinazione di questi elementi:

- Le regole di sicurezza negli elenchi di sicurezza associati alla subnet della VNIC

- Le regole di sicurezza in tutti i gruppi NSG in cui si trova la VNIC

Non importa quale metodo utilizzi per applicare le regole di sicurezza alla VNIC della destinazione di accesso, a condizione che le porte per i protocolli necessari per lo storage di file siano configurate correttamente nelle regole applicate.

Per ulteriori informazioni, esempi e scenari sull'interazione di queste funzioni nella rete, vedere Regole di sicurezza, Elenchi di sicurezza e Gruppi di sicurezza di rete. La panoramica sulla rete fornisce informazioni generali sulla rete. Per informazioni sul funzionamento delle regole di sicurezza con altri tipi di sicurezza nello storage di file, vedere Informazioni sulla sicurezza dello storage di file.

Critico di servizio IAM necessario

Per utilizzare Oracle Cloud Infrastructure, un amministratore deve essere membro di un gruppo a cui è stato concesso l'accesso di sicurezza in un criterio da un amministratore della tenancy. Questo accesso è necessario, indipendentemente dal fatto che si stia utilizzando la console o l'API REST con un SDK, un'interfaccia CLI o unaltro strumento. Se viene visualizzato un messaggio che informa che non si dispone dell'autorizzazione o che non si è autorizzati, verificare con l'amministratore della tenancy il tipo di accesso di cui si dispone e il compartimento in cui funziona l'accesso.

Per gli amministratori: il criterio in Consenti agli amministratori di rete di gestire una rete cloud riguarda la gestione di tutti i componenti di rete, incluse le liste di sicurezza e i gruppi NSG. Per ulteriori informazioni, consulta il riferimento ai criteri.

Se non si ha familiarità con i criteri, vedere Gestione dei domini di Identity e Criteri comuni.

Utilizzo di Console

Impostazione delle regole obbligatorie in una lista di sicurezza

Puoi aggiungere le regole necessarie a un elenco di sicurezza preesistente associato a una subnet, ad esempio la lista di sicurezza predefinita creata insieme alla VCN. Per ulteriori informazioni, vedere Creazione di una lista di sicurezza.

- Aprire il menu di navigazione , selezionare Networking, quindi selezionare Reti cloud virtuali.

-

Nella sezione Ambito, selezionare il compartimento che contiene la VCN in cui si trova la subnet.

- Fare clic sul nome della VCN.

- Nella pagina dei dettagli per la rete cloud, in Risorse, quindi fare clic su Elenchi di sicurezza.

- Fare clic sul nome della lista di sicurezza utilizzata dalla subnet.

- In Risorse, fare clic su Regole di entrata.

-

Fare clic su Aggiungi regole di entrata.

- Specificare che si tratta di una regola con conservazione dello stato lasciando deselezionata la casella di controllo. Per ulteriori informazioni sulle regole con conservazione dello stato e senza conservazione dello stato, vedere Regole con conservazione dello stato e senza conservazione dello stato. Per impostazione predefinita, le regole sono con conservazione dello stato a meno che non si specifichi diversamente.

- Per consentire il traffico dalla subnet della rete cloud, fare clic su Tipo di origine, scegliere CIDR, quindi immettere il blocco CIDR per la subnet. Ad esempio

10.0.0.0/24. - Fare clic su Protocollo IP, quindi scegliere il protocollo. ad esempio TCP.

-

In Intervallo porte di origine specificare l'intervallo di porte da cui si desidera consentire il traffico. In alternativa, accettare il valore predefinito Tutti per consentire il traffico da qualsiasi porta di origine.

- Fare clic su Intervallo di porte di destinazione, quindi immettere singole porte o un intervallo di porte. ad esempio 2048-2050.

- Fare clic su + Regola di entrata aggiuntiva per creare altre regole di entrata.

- Al termine, fare clic su Aggiungi regole di entrata.

- Creare quindi le regole di uscita. In Risorse, fare clic su Regole di uscita.

-

Fare clic su Aggiungi regole di uscita.

- Specificare che si tratta di una regola con conservazione dello stato lasciando deselezionata la casella di controllo.

- Fare clic su Tipo di destinazione, scegliere CIDR, quindi immettere il blocco CIDR per la subnet. Ad esempio

10.0.0.0/24. - Fare clic su Protocollo IP, quindi scegliere il protocollo. ad esempio TCP.

-

In Source Port Range, quindi immettere singole porte o un intervallo di porte. ad esempio 2048-2050.

- In Intervallo porte destinazione, accettare l'impostazione predefinita Tutto per consentire il traffico verso qualsiasi porta di destinazione.

- Fare clic su + Regola di uscita aggiuntiva per creare altre regole di uscita.

- Al termine, fare clic su Aggiungi regole di uscita.

Impostazione delle regole richieste in un gruppo di sicurezza di rete (NSG)

Il processo generale per l'impostazione dei gruppi NSG che funzionano con lo storage di file è:

- Creare un gruppo NSG con le regole di sicurezza necessarie. In alternativa, è possibile aggiungerli a un gruppo NSG esistente in precedenza.

- Aggiungere la destinazione di accesso (o più specificamente la VNIC della destinazione di accesso) al gruppo NSG. È possibile eseguire questa operazione quando si crea la destinazione di accesso oppure aggiornare la destinazione di accesso e aggiungerla a uno o più gruppi NSG contenenti le regole di sicurezza necessarie.

- Se si sta impostando Scenario A: destinazione di accesso e istanza in subnet diverse (scelta consigliata), sarà necessario aggiungere sia la destinazione di accesso che l'istanza a un gruppo NSG contenente le regole di sicurezza necessarie.

Prerequisito: acquisire familiarità con le parti delle regole di sicurezza.

- Aprire il menu di navigazione , selezionare Networking, quindi selezionare Reti cloud virtuali.

- Fare clic sulla VCN a cui si è interessati.

- In Risorse, fare clic su Gruppi di sicurezza di rete.

- Fare clic su Crea gruppo di sicurezza di rete.

-

Immettere quanto riportato di seguito.

- Nome: un nome descrittivo per il gruppo di sicurezza di rete. Il nome non deve essere univoco e può essere modificato in un secondo momento. Evitare di inserire informazioni riservate.

- Crea nel compartimento: il compartimento in cui si desidera creare il gruppo di sicurezza di rete, se diverso dal compartimento in cui si sta attualmente lavorando.

- Mostra opzioni di applicazione tag: se si dispone delle autorizzazioni per creare una risorsa, si dispone anche delle autorizzazioni per applicare le tag in formato libero a tale risorsa. Per applicare una tag defined, è necessario disporre delle autorizzazioni per utilizzare la tag namespace. Per ulteriori informazioni sull'applicazione di tag, vedere Tag risorsa. Se non si è certi di applicare le tag, saltare questa opzione o chiedere a un amministratore. È possibile applicare le tag in un secondo momento.

-

Fare clic su Successivo.

-

Immettere le regole di entrata.

- Specificare che si tratta di una regola con conservazione dello stato lasciando deselezionata la casella di controllo. Per ulteriori informazioni sulle regole con conservazione dello stato e senza conservazione dello stato, vedere Regole con conservazione dello stato e senza conservazione dello stato. Per impostazione predefinita, le regole sono con conservazione dello stato a meno che non si specifichi diversamente.

- In Direzione, scegliere In entrata.

- Per consentire il traffico dalla subnet della rete cloud, fare clic su Tipo di origine, scegliere CIDR, quindi immettere il blocco CIDR per la subnet. Ad esempio

10.0.0.0/24. - Fare clic su Protocollo IP, quindi scegliere il protocollo. ad esempio TCP.

-

In Intervallo porte di origine specificare l'intervallo di porte da cui si desidera consentire il traffico. In alternativa, accettare il valore predefinito Tutti per consentire il traffico da qualsiasi porta di origine.

- Fare clic su Intervallo di porte di destinazione, quindi immettere singole porte o un intervallo di porte. ad esempio 2048-2050.

- Fare clic su + Altra regola per creare altre regole di entrata.

-

Immettere le regole di uscita.

- Specificare che si tratta di una regola con conservazione dello stato lasciando deselezionata la casella di controllo.

- In Direzione, scegliere Uscita.

- Fare clic su Tipo di destinazione, scegliere CIDR, quindi immettere il blocco CIDR per la subnet. Ad esempio

10.0.0.0/24. - Fare clic su Protocollo IP, quindi scegliere il protocollo. ad esempio TCP.

-

In Source Port Range, quindi immettere singole porte o un intervallo di porte. ad esempio 2048-2050.

- In Intervallo porte destinazione, accettare l'impostazione predefinita Tutto per consentire il traffico verso qualsiasi porta di destinazione.

- Fare clic su + Altra regola per creare altre regole di uscita.

- Al termine, fare clic su Crea.

- Quando si crea una destinazione di attivazione insieme a un file system: vedere Creazione di un file system.

- Quando si crea solo la destinazione di accesso: vedere Creazione di una destinazione di accesso.

-

Per una destinazione di accesso esistente:

- Aprire il menu di navigazione e selezionare Memorizzazione. In Storage di file, selezionare Attiva destinazioni.

-

Nella sezione Ambito lista selezionare un compartimento.

-

Trovare la destinazione di accesso desiderata, fare clic sul menu , quindi fare clic su Visualizza dettagli destinazione di accesso.

-

Nella scheda Attiva informazioni sulla destinazione, fare clic sul collegamento Modifica accanto a Gruppi di sicurezza di rete.

- Selezionare un compartimento e un NSG dalla lista.

- Fare clic su Salva.

Per istruzioni su come aggiungere un'istanza a un gruppo NSG, vedere Aggiunta o rimozione di una risorsa da un gruppo NSG.