Scopri le best practice per impostare la tua tenancy

Dopo che Oracle avrà creato la tenancy in Oracle Cloud Infrastructure, un amministratore dell'azienda dovrà eseguire alcuni task di impostazione e stabilire un piano dell'organizzazione per le risorse e gli utenti cloud. Utilizzare le informazioni contenute in questo argomento per iniziare.

Per rendere rapidamente operativi alcuni utenti mentre si è ancora in fase di pianificazione, vedere Aggiunta di utenti.

Per ulteriori informazioni sulla gestione delle tenancy, vedere anche Gestione della tenancy.

Crea un piano

Prima di aggiungere utenti e risorse, è necessario creare un piano per la tenancy. Fondamentale per creare il tuo piano è comprendere i componenti di Oracle Cloud Infrastructure Identity and Access Management (IAM). Assicurati di leggere e comprendere le funzioni di IAM. Vedere Panoramica di Identity and Access Management.

Il piano deve includere la gerarchia del compartimento per l'organizzazione delle risorse e le definizioni dei gruppi di utenti che dovranno accedere alle risorse. Queste due cose avranno un impatto sul modo in cui scrivi i criteri per gestire l'accesso e quindi dovrebbero essere considerate insieme.

Utilizzare i seguenti argomenti della Guida per iniziare a utilizzare il piano:

Descrizione dei compartimenti

I compartimenti sono gli elementi di base principali utilizzati per organizzare le risorse cloud. Puoi utilizzare i compartimenti per organizzare e isolare le risorse in modo da semplificare la gestione e la protezione dell'accesso.

Quando viene eseguito il provisioning della tenancy, viene creato automaticamente un compartimento radice (la tenancy è il compartimento radice). Il compartimento radice contiene tutte le risorse cloud. Puoi pensare al compartimento radice come a una cartella radice in un file system.

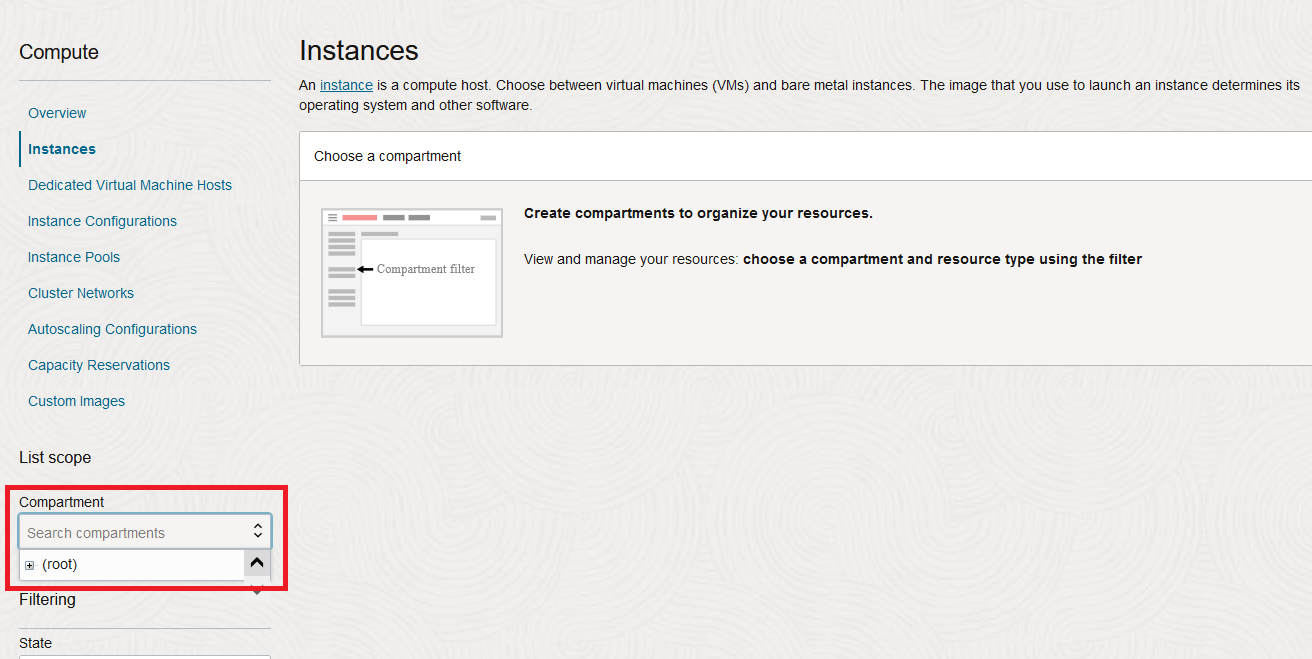

La prima volta che si accede alla console e si seleziona un servizio, verrà visualizzato il compartimento radice.

Puoi creare compartimenti nel compartimento radice per organizzare le risorse cloud in modo da allinearle agli obiettivi di gestione delle risorse. Quando crei i compartimenti, controlli l'accesso a essi creando criteri che specificano le azioni che i gruppi di utenti possono intraprendere sulle risorse in tali compartimenti.

Quando si inizia a lavorare con i compartimenti, tenere presente quanto riportato di seguito.

- Quando crei una risorsa (ad esempio, un'istanza, un volume di storage a blocchi, una VCN o una subnet), devi decidere in quale compartimento posizionarla.

- I compartimenti sono logici e non fisici, pertanto è possibile posizionare i componenti delle risorse correlati in compartimenti diversi. Ad esempio, le subnet di rete cloud con accesso a un gateway Internet possono essere protette in un compartimento separato dalle altre subnet della stessa rete cloud.

- È possibile creare una gerarchia di compartimenti fino a sei compartimenti in profondità sotto la tenancy (compartimento radice).

- Quando si scrive una regola dei criteri per concedere a un gruppo di utenti l'accesso a una risorsa, si specifica sempre il compartimento a cui applicare la regola di accesso. Pertanto, se scegli di distribuire le risorse tra i compartimenti, ricorda che dovrai fornire le autorizzazioni appropriate per ciascun compartimento per gli utenti che dovranno accedere a tali risorse.

- Nella console i compartimenti si comportano come un filtro per la visualizzazione delle risorse. Quando si seleziona un compartimento, vengono visualizzate solo le risorse presenti nel compartimento selezionato. Per visualizzare le risorse in un altro compartimento, è innanzitutto necessario selezionare tale compartimento. Puoi utilizzare la funzione Cerca per ottenere una lista di risorse in più compartimenti. Vedere Panoramica della ricerca.

- Puoi utilizzare Tenancy Explorer per ottenere una vista completa di tutte le risorse (tra le aree) che risiedono in un compartimento specifico. Vedere Visualizzazione di tutte le risorse in un compartimento.

- Se si desidera eliminare un compartimento, è necessario prima eliminare tutte le risorse nel compartimento.

- Infine, quando pianifichi i compartimenti, dovresti considerare come vuoi che i dati di utilizzo e di audit vengano aggregati.

Considera chi dovrebbe avere accesso a quali risorse

Un'altra considerazione principale quando si pianifica l'impostazione della tenancy è chi dovrebbe avere accesso a quali risorse. La definizione di come diversi gruppi di utenti dovranno accedere alle risorse ti aiuterà a pianificare come organizzare le tue risorse in modo più efficiente, semplificando la scrittura e la gestione dei criteri di accesso.

Ad esempio, potresti avere utenti che hanno bisogno di:

- Visualizzare la console, ma non è consentito modificare o creare risorse

- Crea e aggiorna risorse specifiche in diversi compartimenti (ad esempio, amministratori di rete che devono gestire le reti e le subnet cloud)

- Avvia e gestisci istanze e volumi a blocchi, ma non hai accesso alla tua rete cloud

- Disporre di autorizzazioni complete per tutte le risorse, ma solo in un compartimento specifico

- Gestire le autorizzazioni e le credenziali di altri utenti

Per visualizzare alcuni criteri di esempio, vedere Criteri comuni.

Approcci di esempio per l'impostazione dei compartimenti

Inserire tutte le risorse nella tenancy (compartimento radice)

Se la tua organizzazione è di piccole dimensioni o se sei ancora nella fase di verifica pratica della valutazione di Oracle Cloud Infrastructure, potresti prendere in considerazione l'idea di inserire tutte le tue risorse nel compartimento radice (tenancy). Questo approccio semplifica la visualizzazione e la gestione rapide di tutte le risorse. È comunque possibile scrivere criteri e creare gruppi per limitare le autorizzazioni per risorse specifiche solo agli utenti che necessitano dell'accesso.

Task di alto livello per impostare l'approccio a compartimento singolo:

- (Best practice) Creare un compartimento sandbox. Anche se il piano prevede di mantenere le risorse nel compartimento radice, Oracle consiglia di impostare un compartimento sandbox in modo da poter offrire agli utenti uno spazio dedicato per provare le funzioni. Nel compartimento sandbox è possibile concedere agli utenti le autorizzazioni per creare e gestire le risorse, pur mantenendo autorizzazioni più rigide sulle risorse nel compartimento (radice) della tenancy. Vedere Creare un compartimento sandbox.

- Creare gruppi e criteri. Vedere Criteri comuni.

- Aggiungi utenti. Vedere Gestione degli utenti.

Crea compartimenti per allinearti ai progetti della tua azienda

Considerare questo approccio se l'azienda dispone di più reparti che si desidera gestire separatamente o se l'azienda dispone di diversi progetti distinti che sarebbero più facili da gestire separatamente.

In questo approccio, è possibile aggiungere un gruppo di amministratori dedicati per ogni compartimento (progetto) che può impostare i criteri di accesso solo per quel progetto. Gli utenti e i gruppi devono ancora essere aggiunti a livello di tenancy. È possibile concedere a un gruppo il controllo su tutte le proprie risorse, senza concedere loro i diritti di amministratore per il compartimento radice o per qualsiasi altro progetto. In questo modo, puoi consentire a diversi gruppi della tua azienda di impostare i propri "sub-cloud" per le proprie risorse e di amministrarli in modo indipendente.

Task di alto livello per impostare l'approccio a più progetti:

- Creare un compartimento sandbox. Oracle consiglia di impostare un compartimento sandbox in modo da poter offrire agli utenti uno spazio dedicato per provare le funzioni. Nel compartimento sandbox è possibile concedere agli utenti le autorizzazioni per creare e gestire le risorse, pur mantenendo autorizzazioni più rigide sulle risorse nel compartimento (radice) della tenancy.

- Creare un compartimento per ogni progetto, ad esempio ProjectA, ProjectB.

- Creare un gruppo di amministratori per ogni progetto, ad esempio ProjectA_Admins.

-

Creare un criterio per ogni gruppo di amministratori.

Esempio:Allow group ProjectA_Admins to manage all-resources in compartment ProjectA) - Aggiungi utenti. Vedere Gestione degli utenti.

- Consenti agli amministratori di ProjectA e ProjectB di creare compartimenti secondari all'interno del compartimento designato per gestire le risorse.

- Consenti agli amministratori di ProjectA e ProjectB di creare i criteri per gestire l'accesso ai relativi compartimenti.

Crea compartimenti per allinearti ai tuoi requisiti di sicurezza

Considerare questo approccio se l'azienda dispone di progetti o applicazioni che richiedono livelli di sicurezza diversi.

Una zona di sicurezza è associata a un compartimento e a una ricetta della zona di sicurezza. Quando crei e aggiorni le risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida queste operazioni in base ai criteri nella ricetta della zona di sicurezza. Se viene violato un criterio della zona di sicurezza, l'operazione viene negata. Per impostazione predefinita, anche tutti i compartimenti secondari si trovano nella stessa zona di sicurezza.

I criteri delle zone di sicurezza sono in linea con i principi di sicurezza Oracle, tra cui:

- Impossibile copiare i dati in una zona di sicurezza in un compartimento non presente nella zona perché potrebbe essere meno sicuro.

- Le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica.

- Le risorse in una zona di sicurezza devono utilizzare solo configurazioni e modelli approvati da Oracle.

In questo approccio, puoi creare compartimenti e zone di sicurezza per i progetti che devono essere conformi alla nostra architettura di massima sicurezza e alle best practice. Per i progetti che non richiedono questo livello di conformità alla sicurezza, puoi creare compartimenti che non si trovano nelle zone di sicurezza. È inoltre possibile creare ricette personalizzate per le zone di sicurezza che abilitano solo un subset di criteri disponibili.

Analogamente all'approccio precedente, è possibile aggiungere un gruppo di amministratori dedicato per ogni compartimento che può quindi impostare i criteri di accesso per il singolo progetto.

- I criteri IAM (Access) consentono agli utenti di gestire determinate risorse in un compartimento.

- I criteri delle zone di sicurezza garantiscono che le operazioni di gestione in un compartimento delle zone di sicurezza siano conformi alle best practice di sicurezza di Oracle.

Per garantire l'integrità dei dati, non è possibile spostare determinate risorse da un compartimento in una zona di sicurezza a un compartimento che non si trova in una zona di sicurezza.

Per ulteriori informazioni, vedere Panoramica delle zone di sicurezza.