Perché dovresti integrare le tue applicazioni?

L'integrazione delle applicazioni semplifica l'accesso degli utenti con Single Sign-On e consente di gestire le autorizzazioni in modo centralizzato. L'integrazione delle applicazioni include la protezione degli utenti, la protezione delle risorse all'interno delle applicazioni e la possibilità per gli utenti di accedere alle applicazioni mediante Single Sign-On (SSO). L'integrazione delle tue applicazioni con IAM offre all'utente un'esperienza perfetta. A causa di SSO, l'utente non deve ricordare ID e password diversi per ogni applicazione. Quando le applicazioni sono integrate con IAM, il sovraccarico amministrativo viene notevolmente ridotto in quanto è possibile gestire i criteri e gli utenti per le applicazioni da un'unica posizione centrale. Dal punto di vista della conformità, IAM ti offre un'unica posizione in cui puoi gestire l'accesso degli utenti alle tue applicazioni.

Nell'ambito dell'integrazione delle applicazioni, IAM può essere utilizzato come provider di identità o di servizi per le applicazioni. Un provider di identità, noto anche come provider di asserzione delle identità, fornisce identificativi per gli utenti che desiderano interagire con IAM utilizzando un sito Web esterno a IAM. Un provider di servizi è un sito Web che ospita le applicazioni. È possibile abilitare un provider di identità e definire uno o più provider di servizi. Gli utenti possono quindi accedere alle applicazioni ospitate dai provider di servizi direttamente dal provider di identità.

Ad esempio, un sito Web può consentire agli utenti di accedere a IAM con le proprie credenziali Google. Google funge da provider di identità e IAM funge da provider di servizi. Google verifica che l'utente sia un utente autorizzato e restituisce informazioni a IAM (ad esempio, il nome utente e l'indirizzo e-mail dell'utente, se l'indirizzo e-mail differisce dal nome utente).

Alcune applicazioni potrebbero richiedere l'esistenza di un account utente nell'area di memorizzazione delle identità locale prima che l'utente possa collegarsi per accedere a queste applicazioni.

Gli utenti che non vengono creati in IAM o importati in IAM da un file sequenziale devono essere sincronizzati da un'origine affidabile, ad esempio un'applicazione HR o una directory LDAP aziendale. Per questo scenario, l'origine affidabile e l'applicazione devono essere integrate con IAM a scopo di provisioning e sincronizzazione.

Quale metodo di integrazione utilizzare?

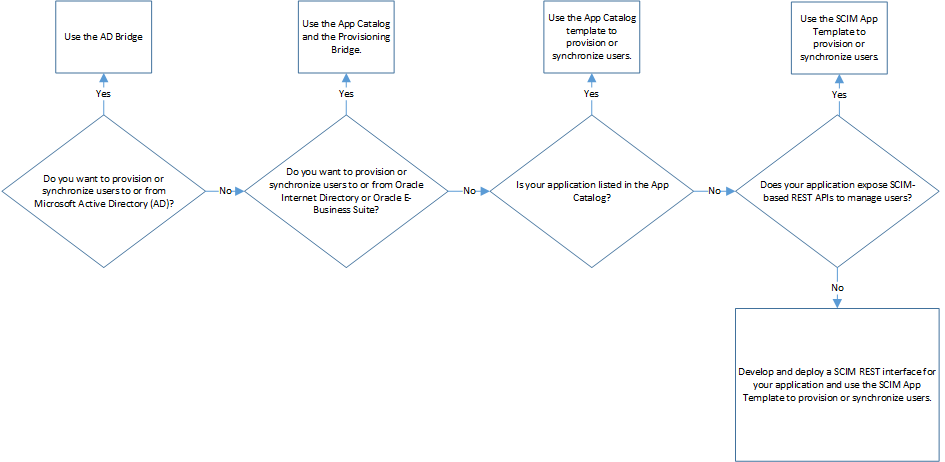

Utilizzare il diagramma di flusso riportato di seguito per sapere quale metodo utilizzare per integrare l'applicazione con IAM.

In questo grafico di flusso viene descritto il metodo da utilizzare per integrare l'applicazione con Oracle Identity Cloud Service. Si desidera sincronizzare gli utenti in o da Microsoft Active Directory (AD)? In tal caso, utilizzare il bridge AD. In caso contrario, si desidera sincronizzare gli utenti da un protocollo LDAP, ad esempio Oracle Internet Directory? In questo caso, utilizzare il catalogo applicazioni e il bridge di provisioning. In caso contrario, l'applicazione viene elencata nel catalogo applicazioni? In tal caso, utilizzare il modello Catalogo applicazioni per eseguire il provisioning o sincronizzare gli utenti. In caso contrario, la tua applicazione espone le API REST basate su SCIM per gestire gli utenti? In tal caso, utilizzare uno dei modelli SCIM generici per eseguire il provisioning o la sincronizzazione degli utenti. In caso contrario, sviluppa e distribuisci un'interfaccia REST SCIM per la tua applicazione e utilizza il modello di applicazione SCIM per eseguire il provisioning o sincronizzare gli utenti.

Gli scenari riportati di seguito consentono di comprendere questo diagramma di flusso a scopo di sincronizzazione e provisioning.

Scenari per sincronizzazione utente

Durante la sincronizzazione di utenti e gruppi da origini autorevoli è possibile applicare uno degli scenari riportati di seguito.

Un'applicazione HR come origine affidabile

Quando un'azienda assume un dipendente, un rappresentante HR aggiunge direttamente le informazioni di tale dipendente nell'applicazione HR. L'applicazione HR contiene informazioni sull'utente, ad esempio il nome, il cognome, il ruolo professionale e l'ubicazione della mansione. Queste informazioni vengono utilizzate per creare un account per l'utente e assegnare le applicazioni all'utente. Per questo scenario, si desidera sincronizzare l'account utente in IAM dall'applicazione HR.

IAM supporta l'integrazione con l'applicazione HR utilizzando il catalogo applicazioni. Se l'applicazione non è elencata nel catalogo applicazioni, è possibile creare il proprio connettore o utilizzare il modello di applicazione SCIM generico. Questo modello facilita la configurazione dell'applicazione personalizzata quando le API SCIM vengono esposte. Se la tua applicazione non espone le API SCIM, puoi sviluppare un gateway SCIM personalizzato che funga da interfaccia tra IAM e la tua applicazione.

Un LDAP aziendale come origine affidabile

Alcuni clienti memorizzano utenti e gruppi in un protocollo LDAP, AD esempio Microsoft Active Directory (AD) o Oracle Internet Directory. Questi utenti e gruppi possono eseguire l'autenticazione in IAM utilizzando SSO. Affinché ciò si verifichi, è necessario in primo luogo sincronizzare gli utenti e i gruppi dal protocollo LDAP in IAM. A tale scopo, utilizzare il bridge Microsoft Active Directory (per AD) o il bridge di provisioning (per Oracle Internet Directory).

Scenario per provisioning utente

IAM consente di utilizzare i modelli di applicazione per eseguire il provisioning degli utenti alle applicazioni. Nel catalogo applicazioni è disponibile una lista di modelli di applicazione che supportano il provisioning. Questi modelli consentono di integrare rapidamente queste applicazioni con IAM. Se l'applicazione non è elencata nel catalogo applicazioni, utilizzare il modello di applicazione SCIM generico.

Ora che sai come utilizzare il diagramma di flusso per selezionare un metodo per integrare l'applicazione con IAM a scopo di provisioning e sincronizzazione, analizziamo in modo più dettagliato ogni tipo di integrazione.

Integra IAM con le applicazioni dal catalogo applicazioni

Questa sezione fornisce le risposte alle seguenti domande per comprendere come utilizzare il catalogo applicazioni per integrare IAM con le applicazioni Software-as-a-Service (SaaS):

argomenti:

Perché eseguire l'integrazione con le applicazioni SaaS?

Negli ultimi anni, i clienti stanno migrando il loro sistema di gestione degli accessi da un ambiente on-premise a uno basato sul cloud. Ciò include lo spostamento degli asset (ad esempio le applicazioni on-premise) nel cloud. A causa della proliferazione di applicazioni SaaS basate su cloud sul mercato, IAM deve essere in grado di integrarsi con queste applicazioni. IAM offre integrazioni pronte all'uso per migliaia di applicazioni SaaS. Quando non è disponibile un'integrazione predefinita per un'applicazione SaaS, IAM fornisce set di strumenti SAML e SCIM che consentiranno ai clienti di integrarsi con essa. Integrando le tue applicazioni SaaS con IAM, hai un unico punto centrale in cui puoi non solo gestire le tue applicazioni, ma anche l'accesso che i tuoi utenti hanno a loro.

Definizione di catalogo applicazioni

App Catalog è una raccolta di modelli di applicazione parzialmente configurati per migliaia di applicazioni SaaS, come Amazon Web Services e Google Suite. I modelli consentono di definire un'applicazione, configurare SSO e configurare il provisioning. Oracle crea e gestisce automaticamente il catalogo applicazioni e fornisce istruzioni dettagliate per la configurazione delle applicazioni.

Quali sono i vantaggi dell'utilizzo del catalogo applicazioni?

Il catalogo applicazioni dispone di integrazioni pronte all'uso per migliaia di applicazioni SaaS. Quando un'applicazione è disponibile nel catalogo applicazioni, la maggior parte dei metadati che IAM deve integrare con l'applicazione esiste già, pertanto non è necessario definirla. Per la maggior parte delle applicazioni, la loro configurazione richiede meno di cinque minuti in modo che possano essere integrate con IAM. È sufficiente andare al catalogo applicazioni, cercare un'applicazione, creare un'istanza dell'applicazione e fornire i dettagli di connettività richiesti da IAM per comunicare con essa. Durante l'impostazione delle applicazioni, IAM include procedure guidate che consentono di configurarle ulteriormente. Ciò offre un approccio coerente quando si utilizza il catalogo applicazioni per integrare le applicazioni con IAM.

Utilizzare i bridge per integrare IAM con le applicazioni in locale

In questa sezione vengono fornite le risposte alle domande riportate di seguito per comprendere come utilizzare i bridge per integrare IAM con le applicazioni on premise, tra cui Microsoft Active Directory (AD), un protocollo LDAP aziendale (AD esempio Oracle Internet Directory) e un'applicazione business (AD esempio Oracle E-Business Suite) utilizzata per gestire e automatizzare i processi aziendali.

argomenti:

Perché utilizzare i bridge per integrare IAM nelle applicazioni on premise?

La maggior parte dei clienti ha Microsoft Active Directory (AD) come servizio di directory centrale. Questi clienti utilizzano anche AD come directory di rete. Questa directory è dove tutte le loro workstation sono connesse e dove gestiscono i loro utenti.

Oltre all'AD, i clienti utilizzano:

- Un LDAP aziendale per centralizzare tutte le identità degli utenti. Pertanto, un cliente utilizza AD per gestire i propri dipendenti, ma nel protocollo LDAP centralizzato il cliente gestisce i propri partner, consumatori e qualsiasi altro utente con cui il cliente ha relazioni.

- Applicazioni aziendali per gestire e automatizzare i processi in tutta l'azienda. Questi processi includono i processi di gestione delle relazioni con i clienti (CRM), di pianificazione delle risorse aziendali (ERP) e di supply chain management (SCM).

Per questi motivi, è fondamentale che IAM possa integrarsi con AD, un LDAP aziendale (AD esempio, Oracle Internet Directory) e un'applicazione aziendale on-premise (AD esempio Oracle E-Business Suite) per gestire e automatizzare i processi relativi al CRM, all'ERP, all'SCM e AD altri processi aziendali.

Quali sono i tipi di integrazioni delle applicazioni in locale?

Utilizzando IAM, i clienti possono controllare quando migreranno le loro applicazioni basate su directory nel cloud. Nel frattempo, possono utilizzare una delle seguenti opzioni:

-

Bridge AD: questo bridge fornisce un collegamento tra la struttura di directory enterprise AD e IAM. IAM può eseguire la sincronizzazione con questa struttura di directory in modo che tutti i record utente o gruppo nuovi, aggiornati o eliminati vengano trasferiti in IAM. Ogni minuto, il bridge esegue il polling di AD per rilevare eventuali modifiche a questi record e li porta in IAM. Pertanto, se un utente viene eliminato in AD, questa modifica verrà propagata in IAM. A causa di questa sincronizzazione, lo stato di ogni record viene sincronizzato tra AD e IAM. Dopo la sincronizzazione dell'utente da Microsoft Active Directory a IAM, se si attiva o disattiva un utente, si modificano i valori degli attributi dell'utente o si modificano le appartenenze ai gruppi per l'utente in IAM, queste modifiche vengono propagate a Microsoft Active Directory tramite il bridge AD. Vedere Impostazione di un bridge Microsoft Active Directory (AD).

-

Bridge di provisioning: questo bridge fornisce un collegamento tra l'applicazione business LDAP enterprise o in locale, ad esempio Oracle Internet Directory o Oracle E-Business Suite, e IAM. Attraverso la sincronizzazione, i dati dell'account creati e aggiornati direttamente sul protocollo LDAP o sull'applicazione business vengono estratti in IAM e memorizzati per gli utenti e i gruppi IAM corrispondenti. Qualsiasi modifica apportata a questi record verrà trasferita in IAM. Per questo motivo, lo stato di ogni record viene sincronizzato tra l'applicazione LDAP o business e IAM.

Dopo aver eseguito la sincronizzazione degli utenti dall'applicazione business in locale a IAM, è possibile utilizzare anche il bridge di provisioning per eseguire il provisioning degli utenti nell'applicazione. Il provisioning consente di utilizzare IAM per gestire il ciclo di vita degli utenti nell'applicazione. Ciò include la creazione, la modifica, la disattivazione, l'attivazione e la rimozione di utenti e dei relativi profili nell'applicazione. Tutte le modifiche apportate agli utenti o ai relativi profili in IAM vengono propagate all'applicazione business tramite il bridge di provisioning. Vedere Gestione dei bridge di provisioning.