Provisioning JIT da ADFS a IAM OCI

In questa esercitazione è possibile configurare il provisioning JIT (Just-In-Time) tra OCI e Microsoft ADFS, dove ADFS funge da IdP.

È possibile impostare il provisioning JIT in modo che le identità possano essere create nel sistema di destinazione durante il runtime, come e quando effettuano una richiesta di accesso al sistema di destinazione.

Questa esercitazione descrive i seguenti passi:

- Aggiornare le configurazioni delle parti riceventi in ADFS.

- Aggiornare ADFS IdP in IAM OCI per JIT.

- Test che consente di eseguire il provisioning degli utenti da ADFS a OCI IAM.

Questa esercitazione è specifica di IAM con domini di Identity.

Per eseguire questa esercitazione, è necessario disporre dei seguenti elementi:

- Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Installazione di ADFS. Nota

Questa esercitazione descrive l'utilizzo del software ADFS fornito con Microsoft Windows Server 2016 R2. - Inoltre, è necessario verificare che:

- Lo stesso utente esiste in OCI e ADFS.

- ADFS funziona.

- Aprire la utility di gestione ADFS. Ad esempio, nella utility Windows 2016 Server Manager selezionare Strumenti, quindi selezionare Microsoft Active Directory Federation Services Management.

- In ADFS selezionare Fidati parte ricevente.

- Fare clic con il pulsante destro del mouse sul Trust di Relying Partying precedentemente configurato per OCI denominato

OCI IAMnell'esercitazione SSO tra OCI e ADFS. - Scegliere Modifica criterio di emissione richiesta.

- Modificare la richiesta e-mail per aggiungere altre tre regole di richiesta per Nome, Cognome e Gruppo.

Attributo del nome:

- Attributo LDAP:

Given-Name - Tipo di richiesta in uscita:

Given Name

Attributo del cognome:

- Attributo LDAP:

Surname - Tipo di richiesta in uscita:

Surname

Attributo gruppo:

- Attributo LDAP:

Token-Groups - Unqualified Names - Tipo di richiesta in uscita:

Group

- Attributo LDAP:

- Selezionare OK nella pagina Regole, quindi di nuovo OK.

È possibile aggiungere attributi aggiuntivi per soddisfare i requisiti aziendali, ma sono necessari solo per questa esercitazione.

Nella console IAM OCI configurare ADFS IdP per JIT.

-

Aprire un browser supportato e immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity che verrà utilizzato per configurare SSO.

- Accedi con nome utente e password.

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Domini.

- Selezionare il dominio di Identity in cui ADFS è già stato configurato come IdP nel passo 1 dell'esercitazione "SSO tra OCI e ADFS".

- Selezionare Sicurezza dal menu a sinistra, quindi Provider di identità.

- Selezionare ADFS IdP.

- Nella pagina IdP ADFS selezionare Configura JIT.

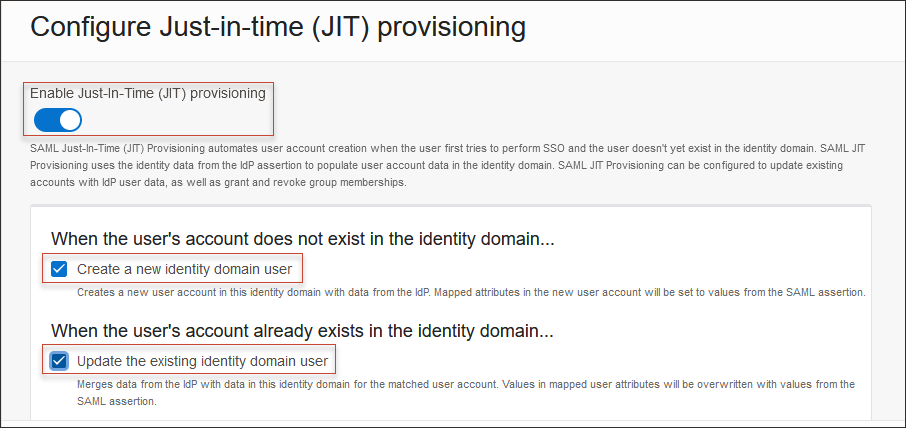

- Nella pagina Configura provisioning JIT (Just-in-time):

- Selezionare Abilita provisioning JIT (Just-In-Time).

- Selezionare Crea un nuovo utente del dominio di Identity.

- Selezionare Aggiorna l'utente del dominio di Identity esistente.

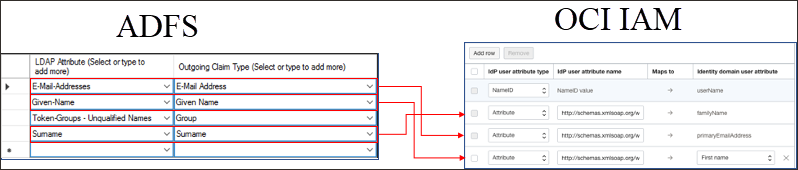

- In Mappa attributi utente:

- Lasciare invariata la prima riga per

NameID. - Per altri attributi, in IdP attributo utente selezionare

Attribute. - Fornire il nome dell'attributo utente IdP come indicato di seguito.

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Selezionare Aggiungi riga.

- In IdP, attributo utente selezionare

Attribute. - Per il nome attributo utente IdP, immettere

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- In IdP, attributo utente selezionare

- Lasciare invariata la prima riga per

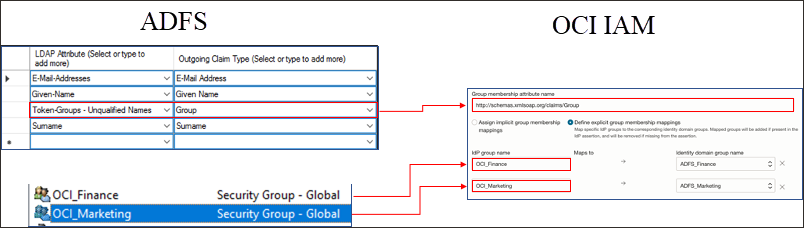

- Selezionare Assegna mapping dei gruppi.

- Immettere il nome attributo appartenenza al gruppo. Usare

http://schemas.xmlsoap.org/claims/Group. - Selezionare Definisci mapping espliciti dell'appartenenza ai gruppi.

- In IdP il nome del gruppo viene mappato al nome del gruppo di domini di Identity, effettuare le operazioni riportate di seguito.

- In IdP Nome gruppo, fornire il nome del gruppo in ADFS che sarà presente nell'asserzione SAML inviata da ADFS.

- In Nome gruppo di domini di identità, in IAM OCI selezionare il gruppo in IAM OCI da mappare al gruppo corrispondente in ADFS.

- In Regole di assegnazione selezionare le seguenti opzioni:

- Quando si assegnano le appartenenze a gruppi: Unisci con appartenenze a gruppi esistente

- Quando un gruppo non viene trovato: Ignora il gruppo mancante

Nota

Selezionare le opzioni in base ai requisiti dell'organizzazione. - Selezionare Salva modifiche.

- In ADFS creare un utente in ADFS che non esiste in IAM OCI.

- Riavviare il browser e immettere l'URL della console per accedere a OCI Console:

cloud.oracle.com - Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

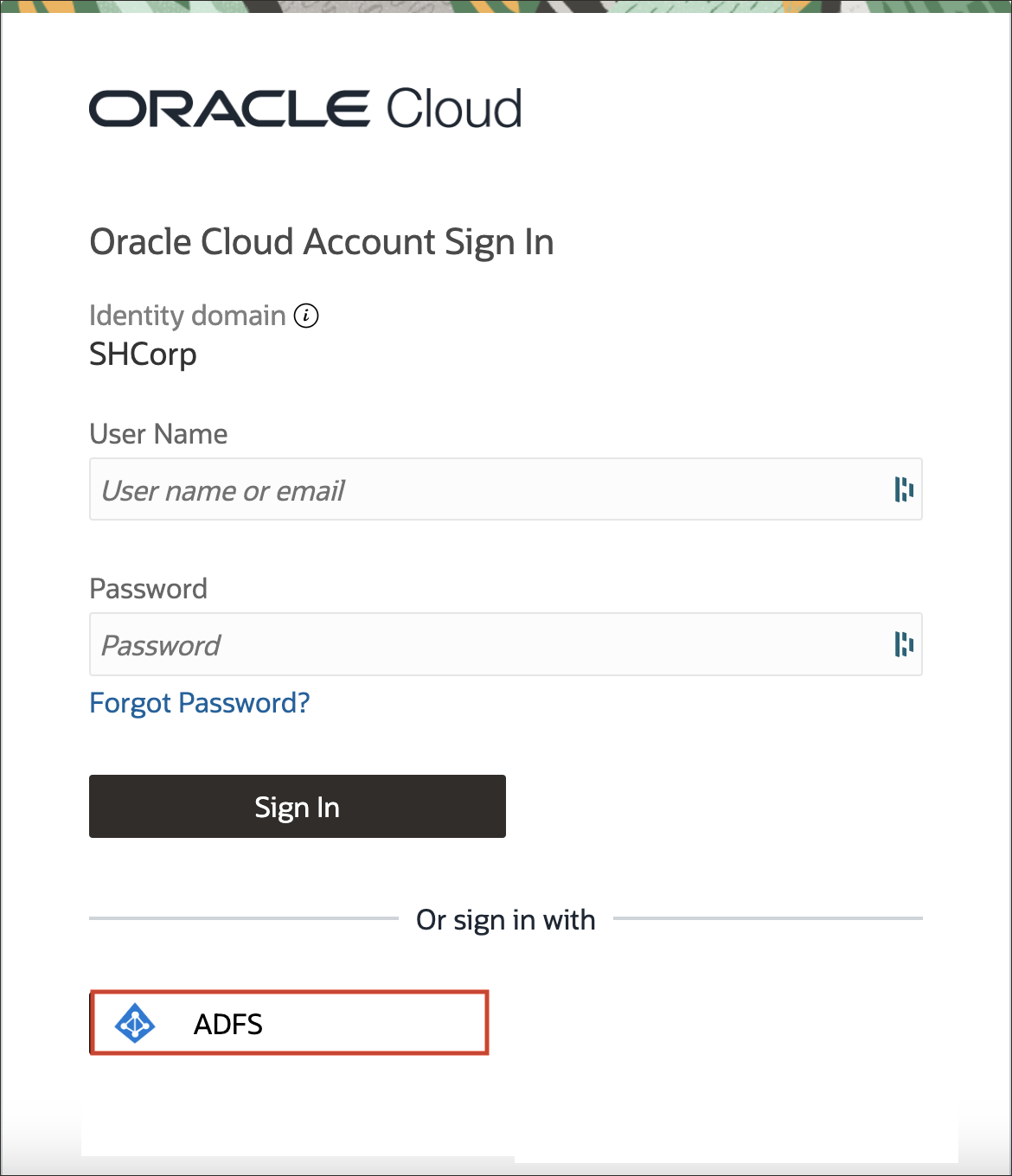

- Selezionare il dominio di Identity in cui è stata abilitata la configurazione JIT.

- Dalle opzioni di accesso selezionare ADFS.

- Nella pagina di login ADFS, fornire le credenziali dell'utente appena creato.

- Quando l'autenticazione riesce, viene creato un account per l'utente in IAM OCI e l'utente è connesso a OCI Console.

È possibile visualizzare il nuovo utente nel dominio OCI e verificare che abbia gli stessi attributi di identità e le stesse appartenenze ai gruppi immessi.

Congratulazioni. Impostazione del provisioning JIT tra ADFS e IAM OCI riuscita.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: