Esercitazione 1: Entra ID come origine affidabile per gestire le identità mediante l'applicazione Entra ID Gallery

Configurare l'ID Entra come area di memorizzazione delle identità affidabile per gestire le identità in OCI IAM utilizzando un modello di applicazione da Entra ID Gallery.

- Configurare OCI IAM in modo che Entra ID sia l'area di memorizzazione delle identità per gestire le identità in OCI IAM. In IAM OCI creare un'applicazione riservata.

- Generare un token segreto dall'ID client e dal segreto client del dominio di Identity IAM OCI. Utilizzare questo, insieme all'URL del dominio, in Entra ID.

- Creare un'applicazione in Entra ID e utilizzare il token segreto e l'URL del dominio di Identity per specificare il dominio di Identity OCI IAM e dimostrare che funziona eseguendo il push degli utenti da Entra ID a OCI IAM.

- Assegnare gli utenti e i gruppi di cui si desidera eseguire il provisioning a OCI IAM all'applicazione Entra ID.

- Inoltre, istruzioni su come

- Impostare lo stato federato degli utenti in modo che vengano autenticati dal provider di identità esterno.

- Impedisci agli utenti di ricevere e-mail di notifica quando il loro account viene creato o aggiornato.

In questa sezione, è possibile configurare Entra ID in modo che funga da Identity Manager in modo che gli account utente vengano sincronizzati da Entra ID a OCI IAM.

- Nel dominio di Identity si sta lavorando, selezionare Applicazioni.

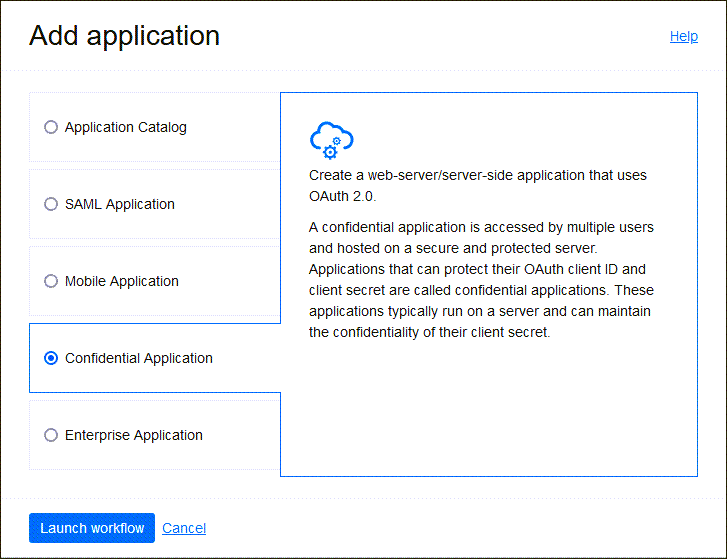

- Selezionare Aggiungi applicazione, quindi scegliere Applicazione riservata e selezionare Avvia workflow.

- Immettere un nome per l'applicazione, ad esempio

Entra ID, selezionare Successivo. - In Configurazione client, selezionare Configurare questa applicazione come client ora.

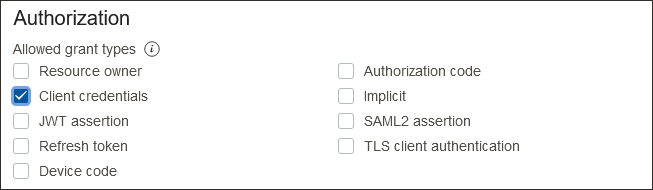

- In Autorizzazione, selezionare Credenziali client.

- In Tipo di client selezionare Riservato.

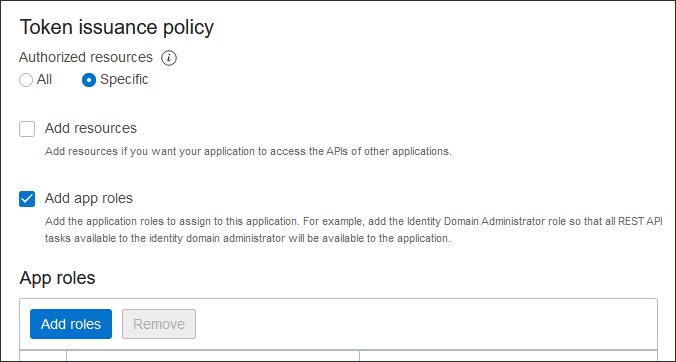

- Scorrere verso il basso e, nella sezione Criteri di emissione token, impostare Risorse autorizzate su Specifiche.

- Selezionare Aggiungi ruoli applicazione.

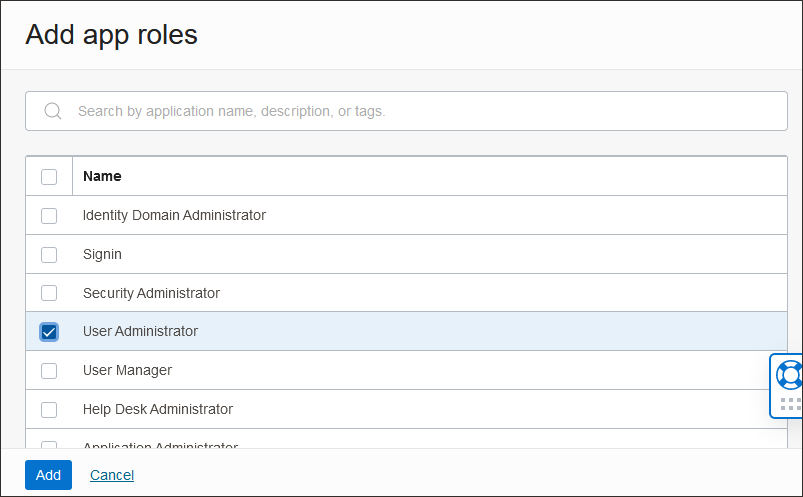

- Nella sezione Ruoli applicazione, selezionare Aggiungi ruoli e nella pagina Aggiungi ruoli applicazione selezionare Amministratore utente, quindi selezionare Aggiungi.

- Selezionare Successivo, quindi Fine.

- Nella pagina della panoramica dell'applicazione, selezionare Attiva e confermare che si desidera attivare l'applicazione.

L'applicazione riservata è attivata.

Sono necessarie due informazioni da utilizzare come parte delle impostazioni di connessione per l'applicazione enterprise creata in Entra ID:

- L'URL del dominio.

- Token segreto generato dall'ID client e dal segreto client.

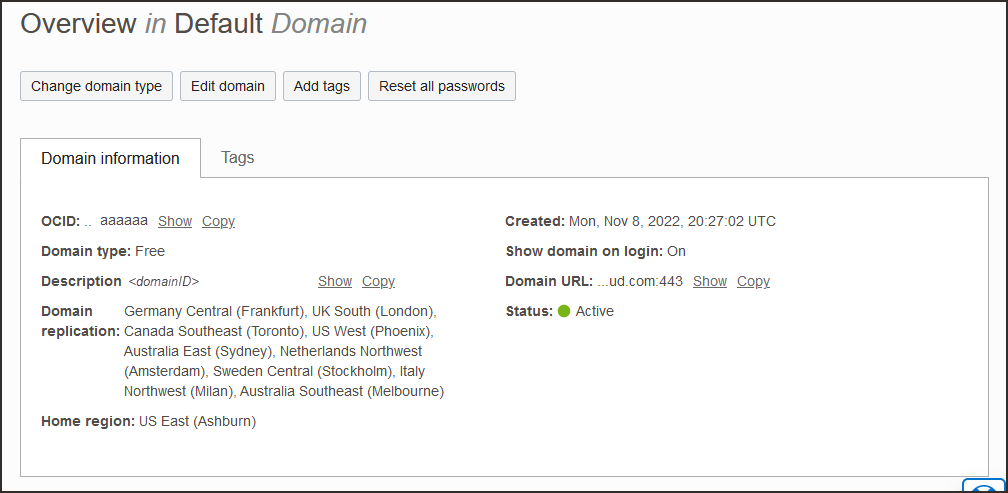

- Tornare alla panoramica del dominio di Identity selezionando il nome del dominio di Identity negli indicatori di percorso. Selezionare Copia accanto a URL dominio nelle informazioni sul dominio e salvare l'URL in un'applicazione in cui è possibile modificarlo.

- Nell'applicazione riservata in IAM OCI selezionare OAuth configurazione in Risorse.

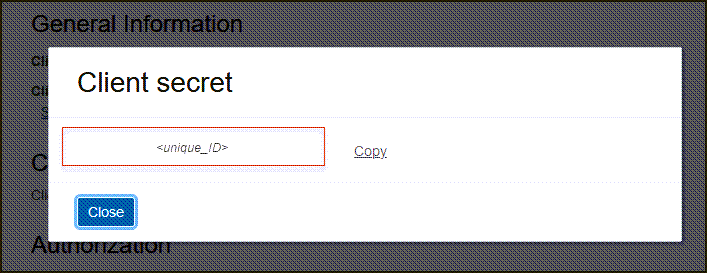

- Scorrere verso il basso e trovare l'ID client e il segreto client in Informazioni generali.

- Copiare l'ID client e memorizzarlo

- Selezionare Mostra segreto, copiare il segreto e memorizzarlo.Il token segreto è la codifica base64 di

<clientID>:<clientsecret>oppurebase64(<clientID>:<clientsecret>)Questi esempi mostrano come generare il token segreto in Windows, Linux o MacOS.

In un ambiente Windows, aprire CMD e utilizzare questo comando powershell per generare la codifica base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))In Linux, utilizzareecho -n <clientID>:<clientsecret> | base64 --wrap=0In MacOS, utilizzareecho -n <clientID>:<clientsecret> | base64Viene restituito il token segreto. Ad esempioecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Prendere nota del valore del token segreto.

Configurare l'ID Entra per consentire a Entra ID di essere l'area di memorizzazione delle identità affidabile per gestire le identità in IAM.

- Nel browser, accedere a Microsoft Entra ID utilizzando l'URL:

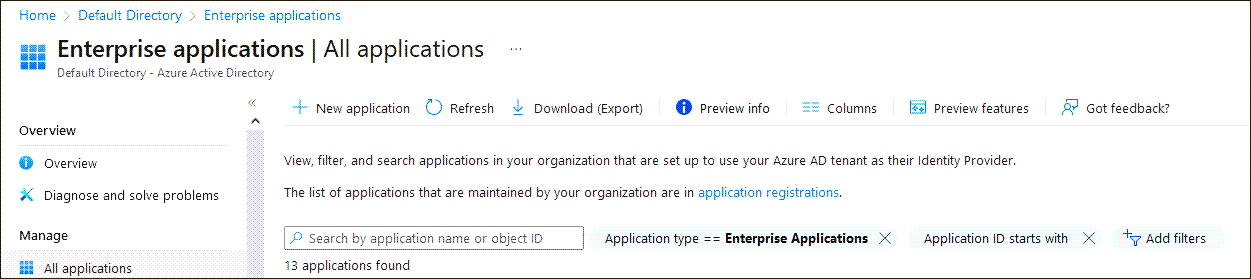

https://portal.azure.com - Selezionare Identità, quindi Applicazioni.

- Selezionare Applicazioni aziendali.

- Nella pagina Applicazioni enterprise, selezionare Nuova applicazione, quindi Oracle.

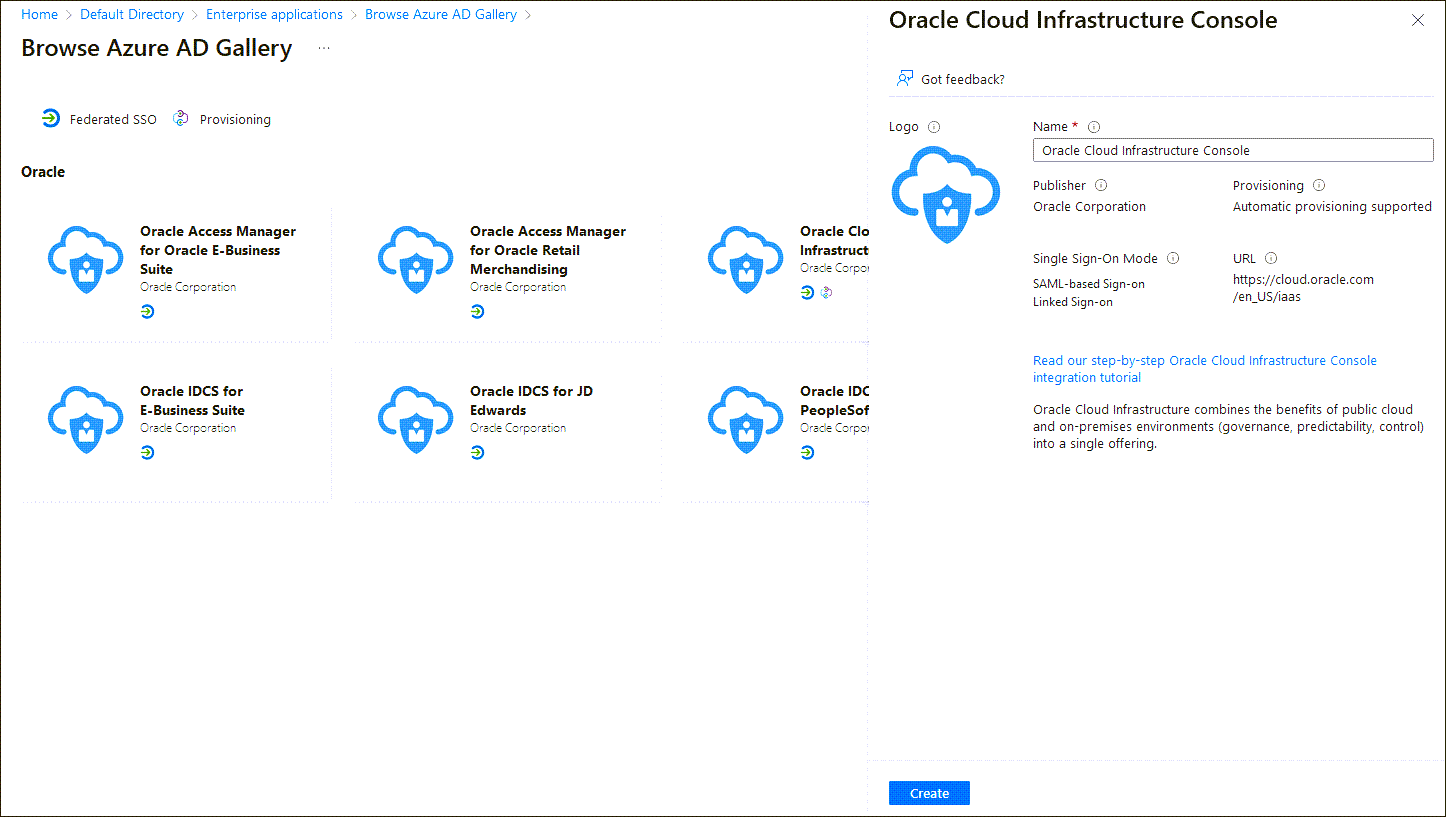

- Selezionare Console di Oracle Cloud Infrastructure.

- Immettere un nome o accettare l'impostazione predefinita

Oracle Cloud Infrastructure Console. - Selezionare Crea.

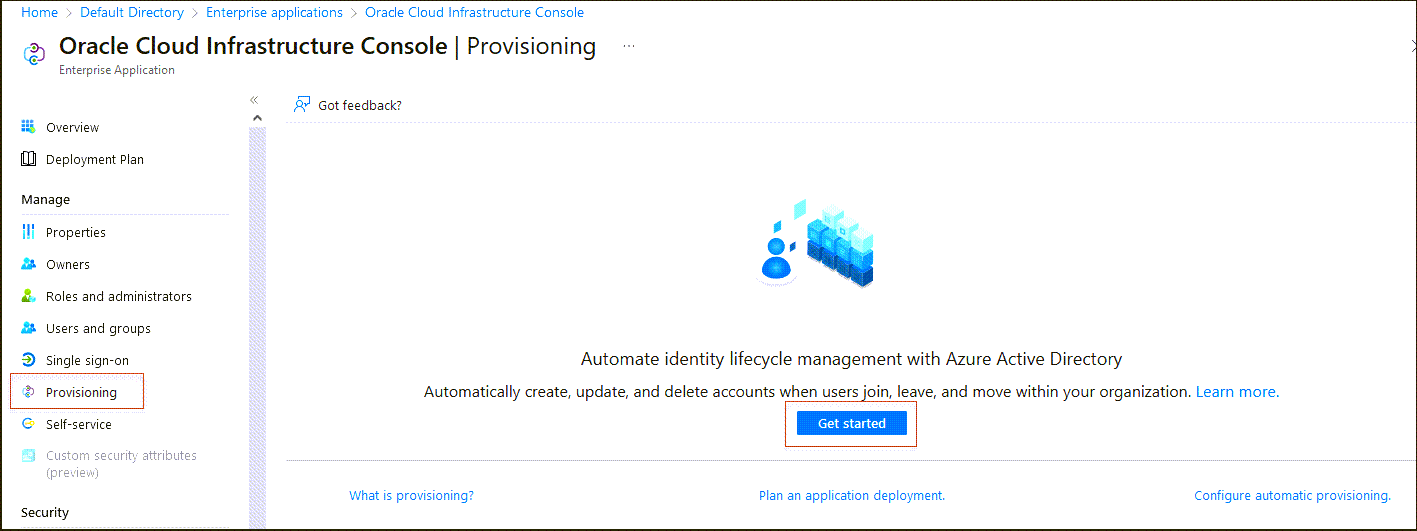

- Scegliere Provisioning dal menu a sinistra in Gestisci.

- Selezionare Inizia e modificare la modalità provisioning in Automatico.

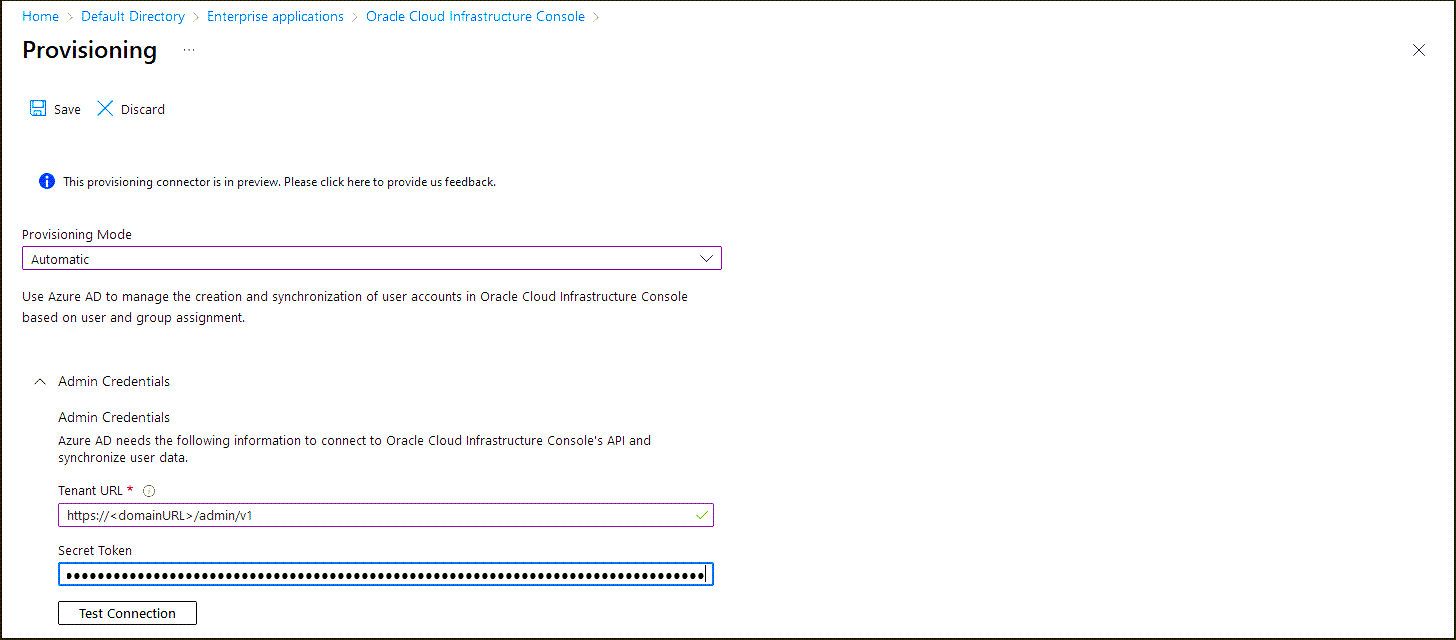

- In URL tenant immettere l'URL del dominio IAM OCI da 2. Trovare l'URL del dominio e generare un token segreto seguito da

/admin/v1. L'URL del tenant èhttps://<domainURL>/admin/v1 - Immettere il token segreto generato in 2. Trovare l'URL del dominio e generare un token segreto.

- Selezionare Test connessione. Quando viene visualizzato questo messaggio, la connessione riesce

Testing connection to Oracle Cloud Infrastructure Console The supplied credentials are authorized to enable provisioning - Scegliere Provisioning dal menu a sinistra in Gestisci e selezionare Avvia provisioning. Il ciclo di provisioning viene avviato e viene visualizzato lo stato del provisioning.

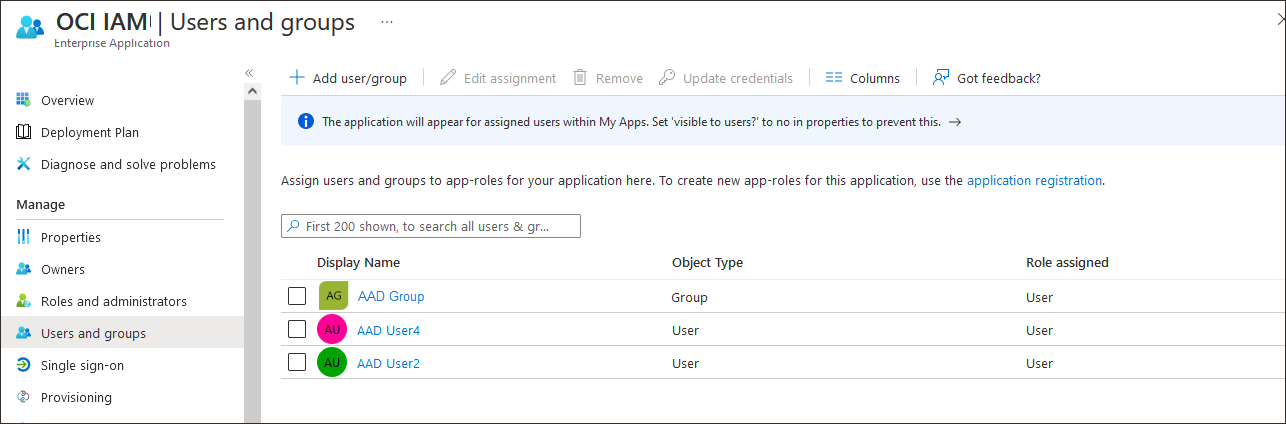

Assegnare gli utenti di cui si desidera eseguire il provisioning a OCI IAM all'applicazione Entra ID.

- In Entra ID, nel menu a sinistra selezionare Applicazioni enterprise.

- Selezionare l'applicazione creata in precedenza,

Oracle Cloud Infrastructure Console. - Nel menu a sinistra in Gestisci, selezionare Utenti e gruppi.

- Nella pagina Utenti e gruppi, selezionare Aggiungi utente/gruppo.

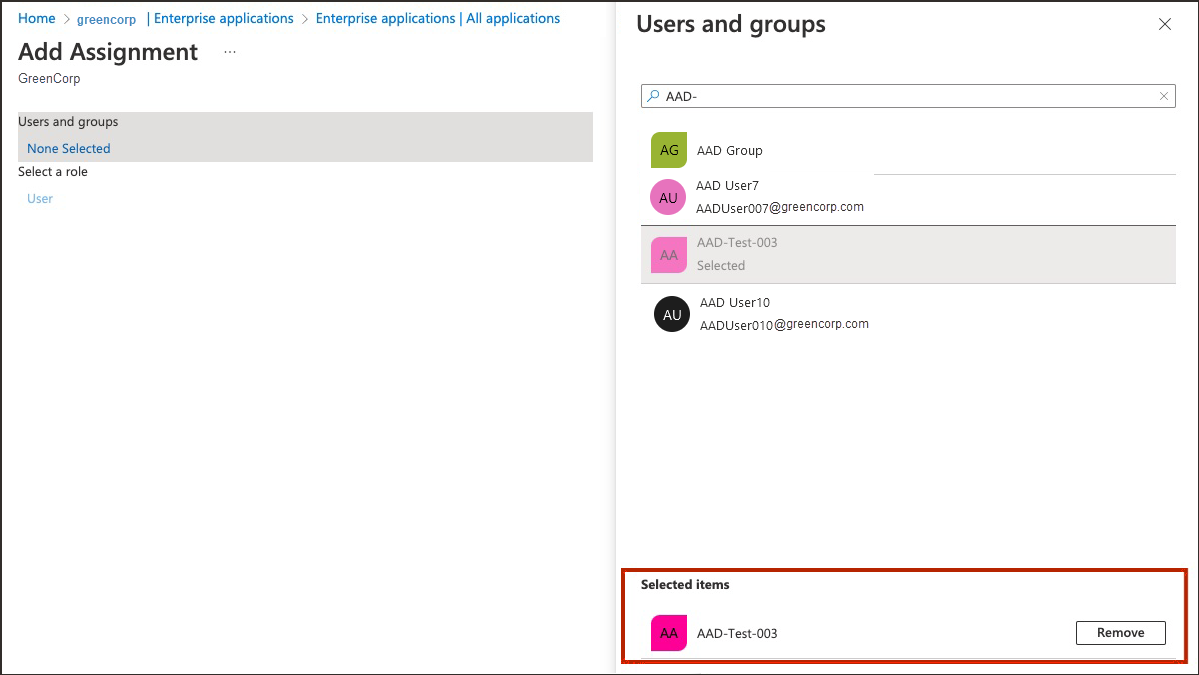

- Nella pagina Aggiungi assegnazione, a sinistra in Utenti e gruppi, selezionare Nessuna selezione.

Viene visualizzata la pagina Utenti e gruppo.

- Selezionare uno o più utenti o gruppi dall'elenco selezionandoli. Gli elementi selezionati sono elencati in Elementi selezionati.

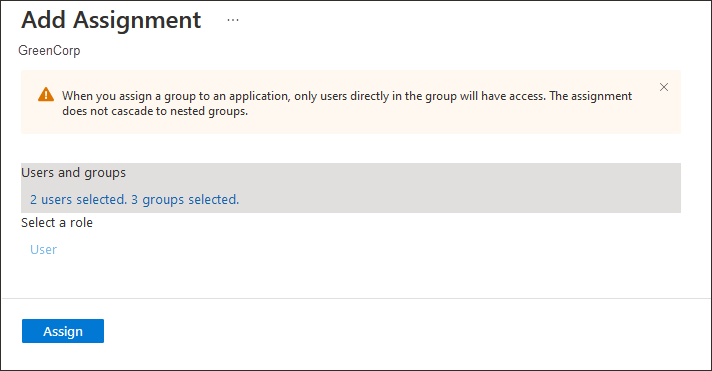

- Selezionare Seleziona. Il numero di utenti e gruppi selezionati viene visualizzato nella pagina Aggiungi assegnazione.

- Nella pagina Aggiungi assegnazione, selezionare Assegna.

La pagina Utenti e gruppo ora mostra gli utenti e i gruppi scelti.

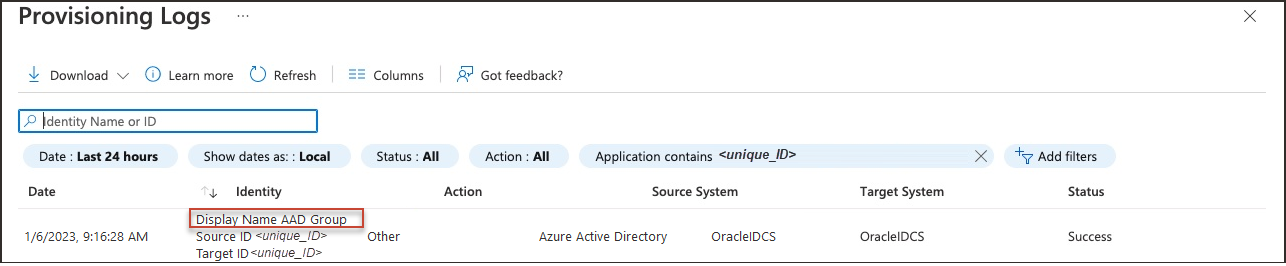

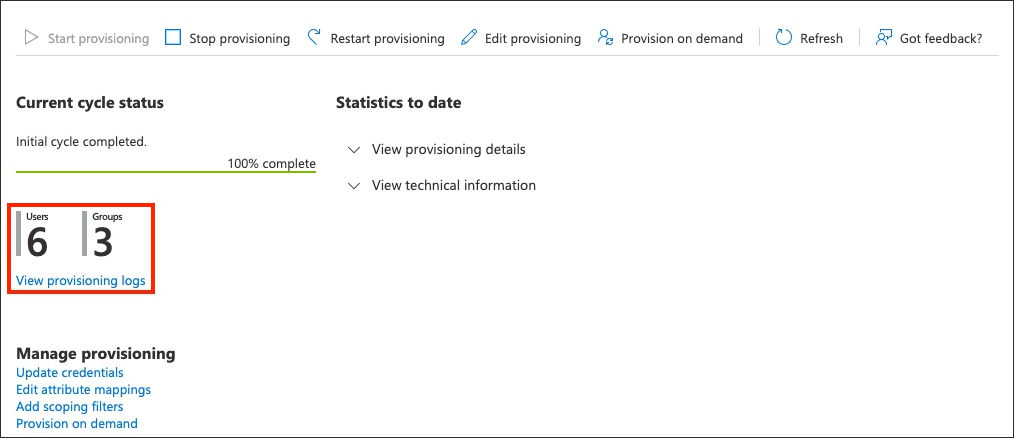

- Selezionare Provisioning nel menu a sinistra per eseguire il provisioning dei gruppi e degli utenti. Il log di provisioning mostra lo stato.

- Quando il provisioning è riuscito, lo stato del ciclo corrente indica che il ciclo incrementale è stato completato e che viene visualizzato il numero di utenti di cui è stato eseguito il provisioning a IAM OCI.

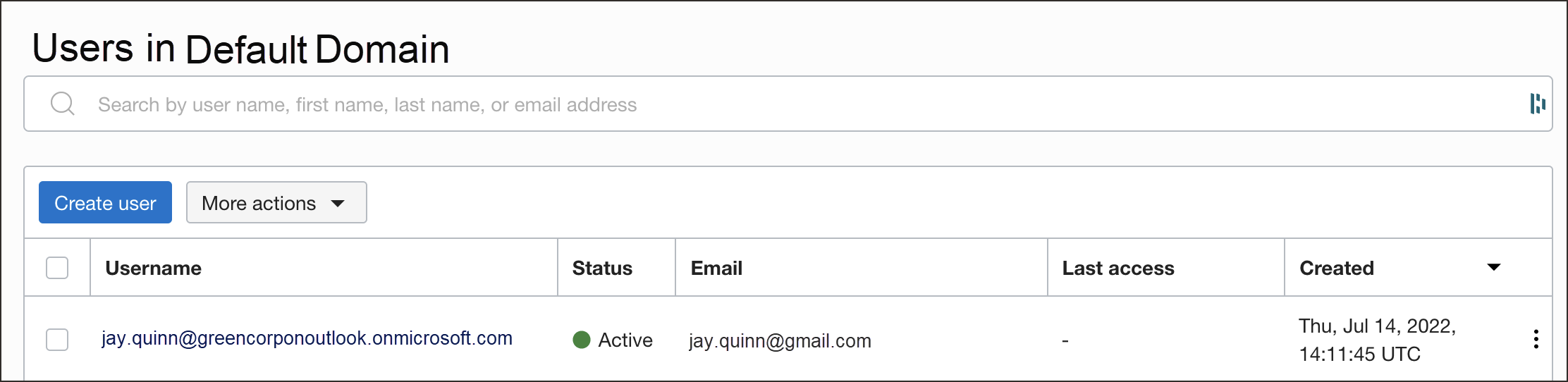

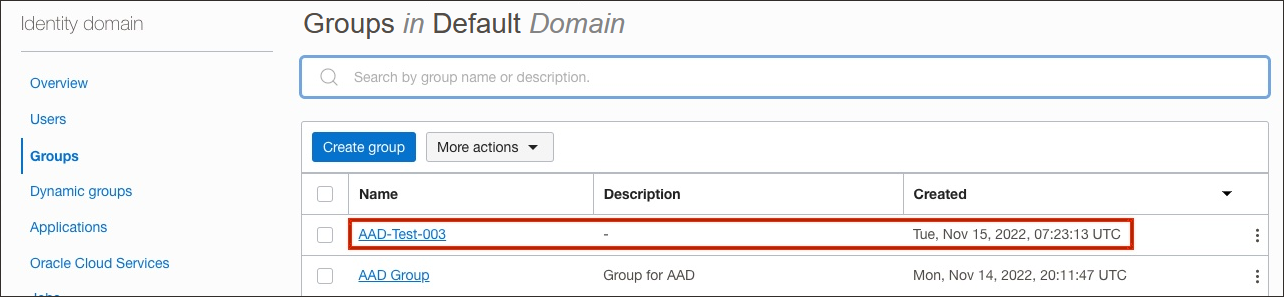

In OCI IAM, ora è possibile visualizzare gli utenti e i gruppi di cui è stato eseguito il provisioning da Entra ID.

Nota

Quando si rimuovono gli utenti dall'applicazione della console di Oracle Cloud Infrastructure su Entra ID, l'utente verrà disattivato solo su OCI IAM.

- È possibile impostare lo stato federato degli utenti in modo che vengano autenticati dal provider di identità esterno.

- È possibile disabilitare le e-mail di notifica inviate all'utente quando il relativo account viene creato o aggiornato.

Gli utenti federati non dispongono delle credenziali per collegarsi direttamente a OCI. Vengono invece autenticate dal provider di identità esterno. Se si desidera che gli utenti utilizzino i propri account federati per connettersi a OCI, impostare l'attributo federato su true per tali utenti.

Per impostare lo stato federato dell'utente:

- Nel browser, accedere a Microsoft Entra ID utilizzando l'URL:

https://portal.azure.com - Selezionare Identità, quindi Applicazioni.

- Selezionare Applicazioni aziendali.

- Selezionare l'applicazione creata in precedenza,

Oracle Cloud Infrastructure Console. - Nel menu a sinistra in Gestisci, selezionare Provisioning, quindi selezionare Modifica provisioning.

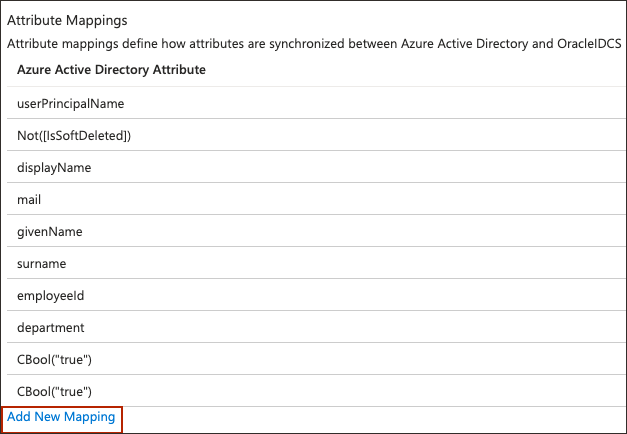

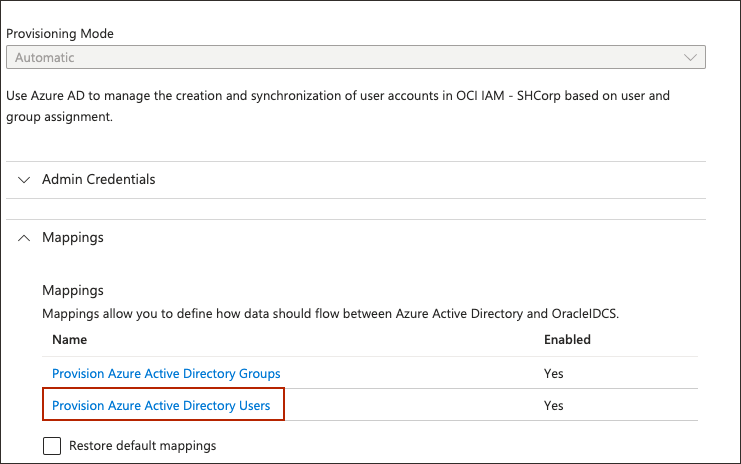

- Nella pagina Provisioning selezionare Mapping.

-

In Mapping selezionare Provisioning degli utenti ID Entra.

- In Mapping attributi, scorrere verso il basso e selezionare Aggiungi nuovo mapping.

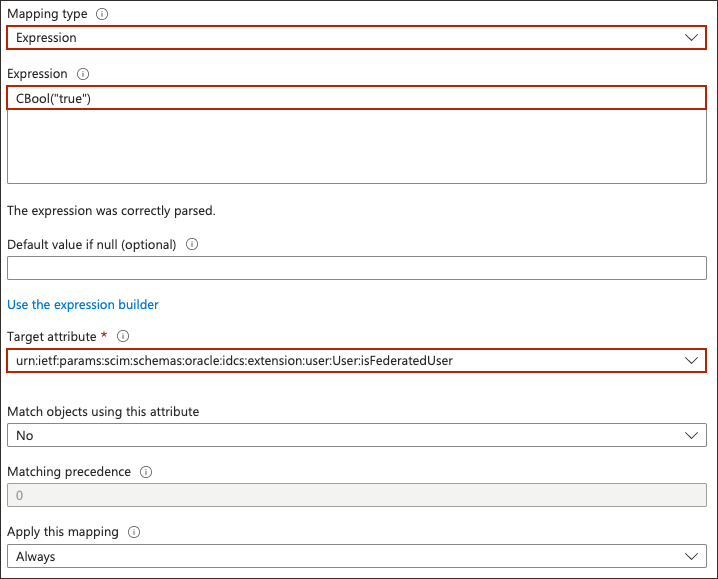

- Nella pagina Modifica attributo effettuare le operazioni riportate di seguito.

- Per Tipo di mapping, scegliere

Expression. - Per Espressione, immettere

CBool("true"). - Per Attributo target, scegliere

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederatedUser.

- Per Tipo di mapping, scegliere

- Selezionare OK.

- Nella pagina Mapping attributi, selezionare Salva.

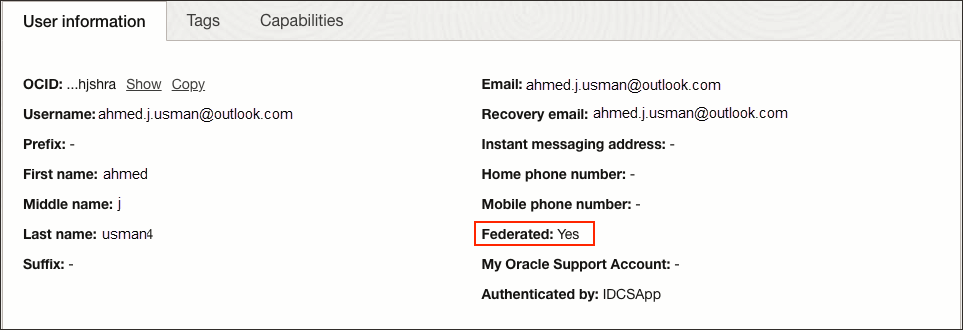

Ora, quando agli utenti viene eseguito il provisioning da Entra ID a OCI, il loro stato federato è impostato su true. È possibile visualizzarlo nella pagina del profilo dell'utente.

- Nella console OCI andare al dominio di Identity in uso, selezionare Utenti e selezionare l'utente per visualizzare le informazioni sull'utente.

-

Federato viene visualizzato come

Yes.

Il flag di notifica bypass controlla se viene inviata una notifica di posta elettronica dopo la creazione o l'aggiornamento di un account utente in OCI. Se non si desidera che gli utenti ricevano una notifica relativa alla creazione dell'account, impostare il flag di notifica bypass su true.

Per impostare il flag di notifica bypass:

- Nel browser, accedere a Microsoft Entra ID utilizzando l'URL:

https://portal.azure.com - Selezionare Identità, quindi Applicazioni.

- Selezionare Applicazioni aziendali.

- Selezionare l'applicazione creata in precedenza,

Oracle Cloud Infrastructure Console. - Nel menu a sinistra in Gestisci, selezionare Provisioning, quindi selezionare Modifica provisioning.

- Nella pagina Provisioning selezionare Mapping.

-

In Mapping selezionare Provisioning degli utenti ID Entra.

- In Mapping attributi, scorrere verso il basso e selezionare Aggiungi nuovo mapping.

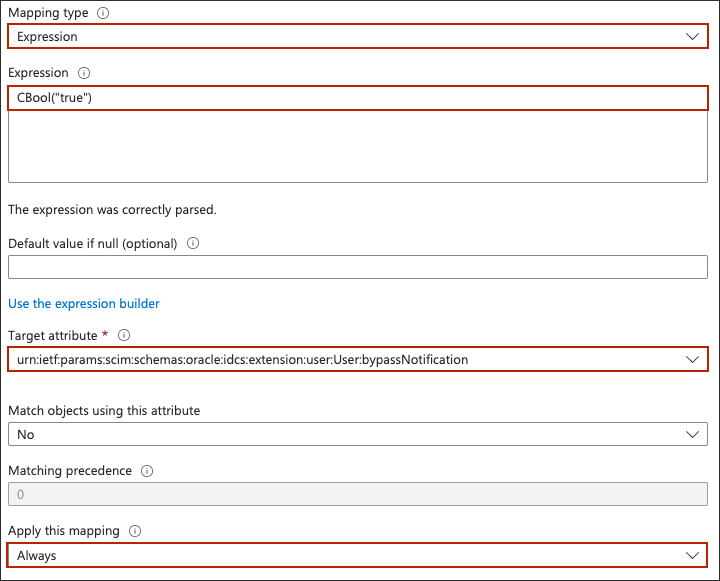

- Nella pagina Modifica attributo effettuare le operazioni riportate di seguito.

- Per Tipo di mapping, scegliere

Expression. - Per Espressione, immettere

CBool("true"). - Per Attributo target, scegliere

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification.

- Per Tipo di mapping, scegliere

- Selezionare OK.

- Nella pagina Mapping attributi, selezionare Salva.