SSO tra OCI e Microsoft Entra ID

In questa esercitazione configurare SSO tra OCI IAM e Microsoft Entra ID, utilizzando Entra ID come provider di identità (IdP).

Questa esercitazione di 30 minuti mostra come integrare OCI IAM, in qualità di provider di servizi (SP), con Entra ID, in qualità di IdP. Impostando la federazione tra Entra ID e OCI IAM, puoi abilitare l'accesso degli utenti ai servizi e alle applicazioni in OCI utilizzando le credenziali utente autenticate da Entra ID.

Questa esercitazione descrive l'impostazione di Entra ID come IdP per OCI IAM.

- In primo luogo, scaricare i metadati dal dominio di Identity IAM OCI.

- Nei passi successivi si crea e si configura un'applicazione in Entra ID.

- In Entra ID, impostare SSO con OCI IAM utilizzando i metadati.

- In Entra ID, modificare gli attributi e le richieste in modo che il nome e-mail venga utilizzato come identificativo per gli utenti.

- In Entra ID, aggiungere un utente all'applicazione.

- Per i passi successivi, tornare al dominio di Identity per completare l'impostazione e configuration.In OCI IAM, aggiornare il criterio IdP predefinito per aggiungere Entra ID.

- Test che l'autenticazione federata funziona tra OCI IAM e Entra ID.

Questa esercitazione è specifica di IAM con domini di Identity.

Per eseguire questa esercitazione, è necessario disporre dei seguenti elementi:

-

Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Un account Entra ID con uno dei seguenti ruoli Entra ID:

- Amministratore globale

- Amministratore applicazione cloud

- Amministratore dell'applicazione

Per il funzionamento di SSO, l'utente utilizzato per Single Sign-On (SSO) deve esistere sia in OCI IAM che in Entra ID. Dopo aver completato questa esercitazione SSO, è disponibile un'altra esercitazione, Identity Lifecycle Management Between OCI IAM and Entra ID. Questa altra esercitazione descrive come eseguire il provisioning degli account utente da Entra ID a OCI IAM o da OCI IAM a Entra ID.

È necessario che i metadati SP del dominio di Identity OCI IAM vengano importati nell'applicazione ID Entra SAML creata. IAM OCI fornisce un URL diretto per scaricare i metadati del dominio di Identity in uso. Per scaricare i metadati, attenersi alla procedura riportata di seguito.

-

Aprire un browser supportato e immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity a cui connettersi. Dominio di Identity utilizzato per configurare SSO, ad esempio

Default. - Accedi con nome utente e password.

- Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Domini.

- Fare clic sul nome del dominio di Identity in cui si desidera lavorare. Potrebbe essere necessario modificare il compartimento per trovare il dominio desiderato, Quindi, fare clic su Impostazioni, quindi su Impostazioni dominio.

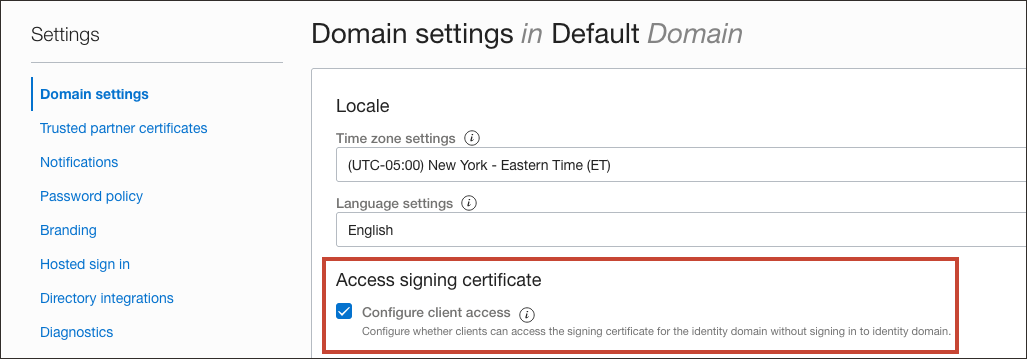

- In Certificato di firma di accesso, selezionare Configura accesso client.

Ciò consente a un client di accedere alla certificazione di firma per il dominio di Identity senza eseguire la connessione al dominio.

- Selezionare Salva modifiche.

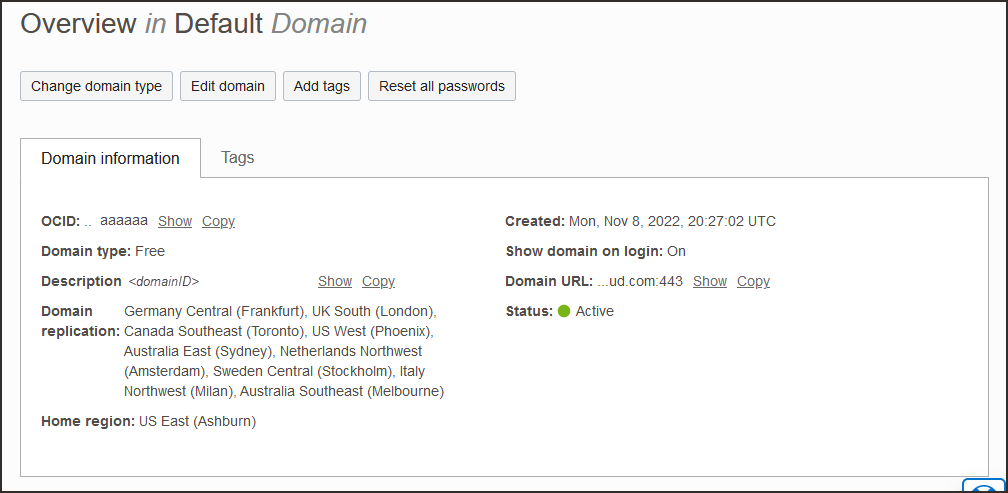

- Tornare alla panoramica del dominio di Identity selezionando il nome del dominio di Identity nel percorso di navigazione dell'indicatore di percorso. Selezionare Copia accanto a URL dominio nelle informazioni sul dominio e salvare l'URL in un'applicazione in cui è possibile modificarlo.

- In una nuova scheda del browser incollare l'URL copiato e aggiungere

/fed/v1/metadataalla fine.Ad esempio:

https://idcs-<unique_ID>.identity.oraclecloud.com:443/fed/v1/metadata - I metadati per il dominio di Identity vengono visualizzati nel browser. Salvarlo come file XML con il nome

OCIMetadata.xml.

Per i prossimi passi, si sta lavorando in Entra ID.

Creare un'applicazione enterprise SAML in ID Entra.

- Nel browser, accedere a Microsoft Entra utilizzando l'URL:

https://entra.microsoft.com - Selezionare Identità, quindi Applicazioni.

- Selezionare Applicazioni aziendali, quindi Nuova applicazione.

- In Cerca applicazioni digitare

Oracle Cloud Infrastructure Console. - Selezionare la casella Console di Oracle Cloud Infrastructure per Oracle Corporation.

- Immettere un nome per l'applicazione, ad esempio

Oracle IAM, quindi selezionare Crea.L'applicazione enterprise viene creata in Entra ID.

Impostare SSO per l'applicazione SAML Entra ID ed eseguire il download dei metadati SAML Entra ID. In questa sezione è possibile utilizzare il file di metadati SP IAM OCI salvato in 1. Recupera i metadati del provider di servizi da OCI IAM.

- Nella pagina Guida introduttiva selezionare Inizia in Imposta Single Sign-On.

- Selezionare SAML, quindi selezionare Carica file di metadati (pulsante nella parte superiore della pagina). Individuare il file XML contenente i metadati del dominio di Identity OCI,

OCIMetadata.xml. - Fornire l'URL di collegamento. Ad esempio

https://idcs-<domain_ID>.identity.oraclecloud.com/ui/v1/myconsole - Selezionare Salva.

- Chiudere la pagina Carica file di metadati dalla X in alto a destra. Se ti viene chiesto se vuoi testare l'applicazione ora, scegli di non farlo perché testerai l'applicazione in seguito in questa esercitazione.

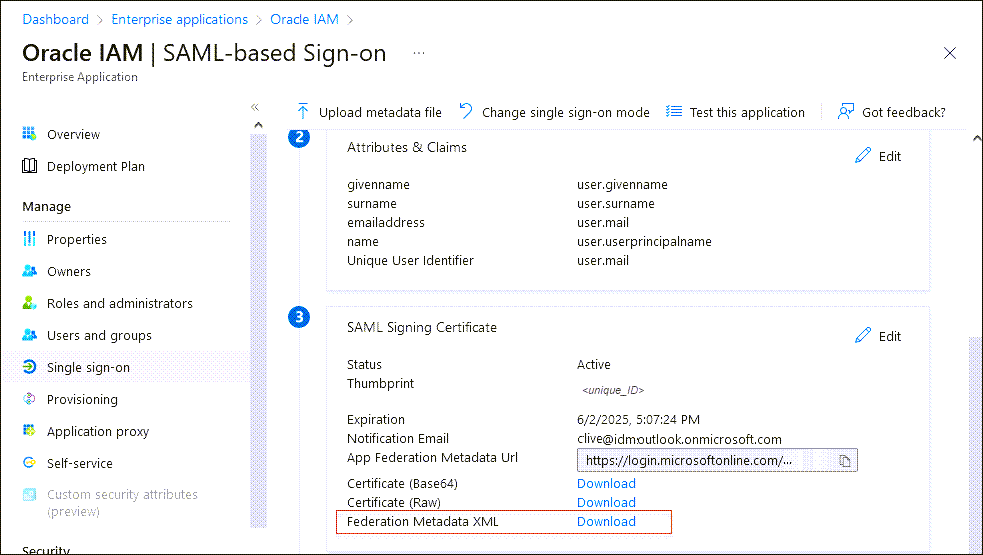

- Nella pagina Imposta Single Sign-On con SAML, scorrere verso il basso e nel certificato di firma SAML selezionare Scarica accanto a XML metadati federazione.

- Quando richiesto, scegliere Salva file. I metadati vengono salvati automaticamente con il nome file predefinito

<your_enterprise_app_name>.xml. Ad esempio,OracleIAM.xml.

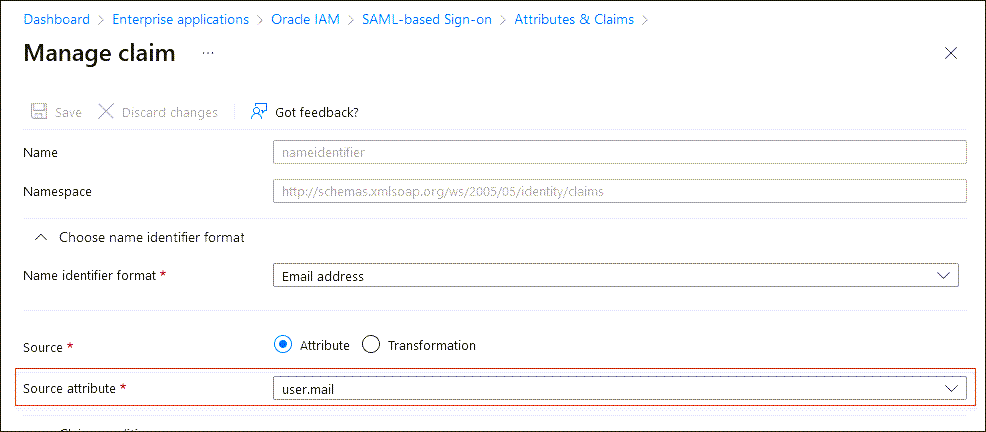

Modificare gli attributi e le richieste nella nuova applicazione SAML ID Entra in modo che l'indirizzo di posta elettronica dell'utente venga utilizzato come nome utente.

- Nell'applicazione enterprise, dal menu a sinistra, selezionare Single Sign-On.

- In Attributi e richieste, selezionare Modifica.

- Selezionare la richiesta di risarcimento richiesta:

Unique User Identifier (Name ID) = user.mail [nameid-format:emailAddress] - Nella pagina Gestisci richiesta, modificare l'attributo Origine da

user.userprinciplenameinuser.mail. - Selezionare Salva.

Configurazioni ID Entra aggiuntive

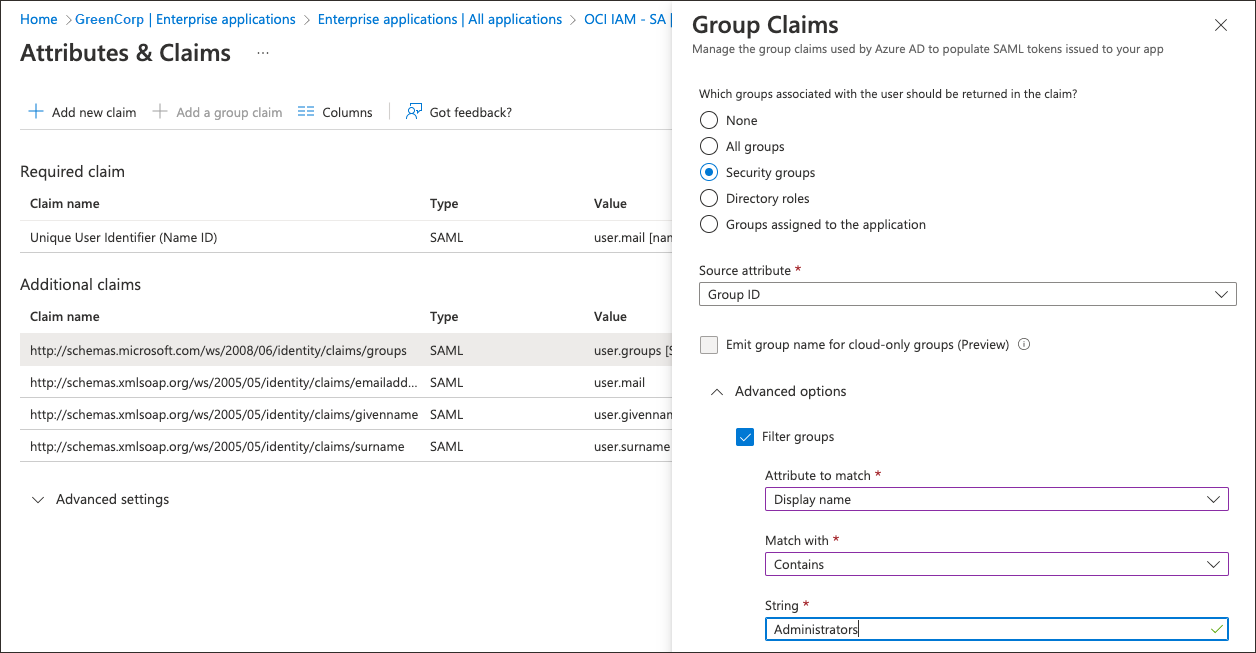

In Entra ID, è possibile filtrare i gruppi in base al nome del gruppo o all'attributo sAMAccountName.

Ad esempio, si supponga che solo il gruppo Administrators debba essere inviato tramite SAML:

- Selezionare la richiesta di rimborso gruppo.

- In Richieste di risarcimento di gruppo espandere Opzioni avanzate.

- Selezionare Gruppi di filtri.

- Per Attributo da abbinare, selezionare

Display Name. - Per Corrispondenza con, selezionare

contains. - Per Stringa, fornire il nome del gruppo, ad esempio

Administrators.

- Per Attributo da abbinare, selezionare

Ciò consente alle organizzazioni di inviare solo i gruppi richiesti a OCI IAM da Entra ID.

Creare un utente di test per l'applicazione Entra ID. In seguito, questo utente può utilizzare le credenziali Entra ID per connettersi a OCI Console.

- Nel centro di amministrazione Microsoft Entra selezionare Identità, quindi Utenti e infine Tutti gli utenti.

- Selezionare Nuovo utente, quindi Crea nuovo utente, creare un utente e immettere il relativo ID e-mail.Nota

Assicurarsi di utilizzare i dettagli di un utente presente in IAM OCI con lo stesso ID e-mail. - Tornare al menu dell'applicazione enterprise. In Guida introduttiva selezionare Assegna utenti e gruppi. In alternativa, selezionare Utenti in Gestisci nel menu a sinistra.

- Selezionare Aggiungi utente/gruppo e nella pagina successiva in Utenti selezionare Nessuna selezione.

- Nella pagina Utenti, selezionare l'utente di test creato. Quando viene selezionato, l'utente viene visualizzato in Elementi selezionati. Selezionare Seleziona.

- Nella pagina Aggiungi assegnazione, selezionare Assegna.

Per questi passi, stai lavorando in OCI IAM.

Aggiungere Entra ID come IdP per OCI IAM. In questa sezione è possibile utilizzare il file di metadati Entra ID salvato in 3. Impostare Single Sign-On per l'applicazione Entra ID Enterprise, ad esempio Oracle IAM.xml.

- Nella console OCI del dominio in cui si sta lavorando, selezionare Sicurezza, quindi Provider di identità.

- Selezionare Aggiungi IdP, quindi selezionare Aggiungi SAML IdP.

- Immettere un nome per SAML IdP, ad esempio

Entra ID. Selezionare Next. - Assicurarsi che sia selezionata l'opzione Importa metadati provider di identità e sfogliare e selezionare oppure trascinare e rilasciare il file XML dei metadati Entra ID

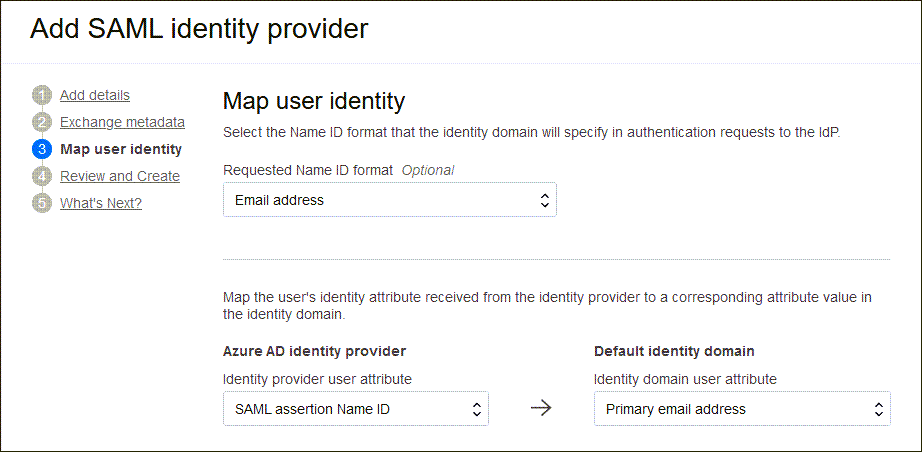

Oracle IAM.xmlin Metadati provider di identità. File di metadati salvato durante l'utilizzo di 3. Impostazione di Single Sign-On per l'applicazione Entra ID Enterprise. Selezionare Next. - In Mappa identità utente, impostare quanto segue

- In Formato NameID richiesto selezionare

Email address. - In Attributo utente provider di identità selezionare l'ID

SAML assertion Name. - In Attributo utente del dominio di Identity selezionare

Primary email address.

- In Formato NameID richiesto selezionare

- Selezionare Next.

- In Rivedi e crea, verificare le configurazioni e selezionare Crea IdP.

- Selezionare Attiva.

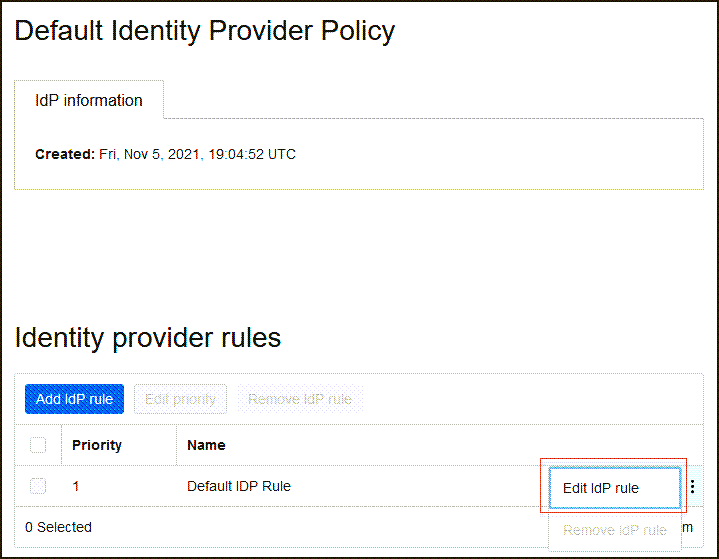

- Selezionare Aggiungi a regola criteri IdP.

-

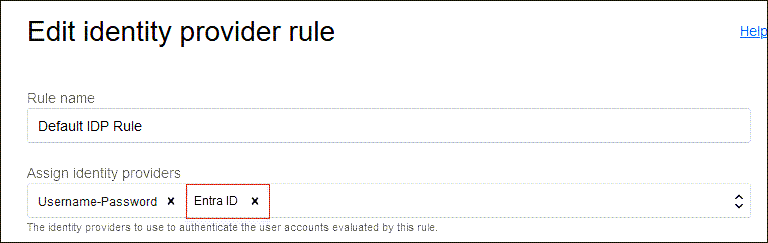

Selezionare Criterio provider di identità predefinito per aprirlo, selezionare il menu e selezionare Modifica regola IdP.

-

Selezionare Assegna provider di identità, quindi selezionare ID aggiuntivo per aggiungerlo alla lista.

- Selezionare Salva modifiche.

Perché questo funzioni, l'utente utilizzato per SSO deve essere presente sia in OCI IAM che in Entra ID. Inoltre, l'utente deve essere assegnato all'applicazione IAM OCI creata in Entra ID.

Al riguardo vi sono due modalità:

- È possibile creare manualmente un utente di test sia in IAM OCI che in Entra ID.

- Tuttavia, se desideri eseguire il test con un utente in tempo reale, devi impostare il provisioning tra Entra ID e OCI IAM seguendo i passi dell'esercitazione, Identity Lifecycle Management Between OCI IAM and Entra ID.

Sorry, but we're having trouble signing you in.

AADSTS50105: Your administrator has configured

the application application-name ('<unique_ID>')

to block users unless they are specifically granted

('assigned') access to the application.Eseguire il test dell'SSO avviato da SP.

-

Aprire un browser supportato e immettere l'URL di OCI Console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity in cui è stata configurata la federazione Entra ID.

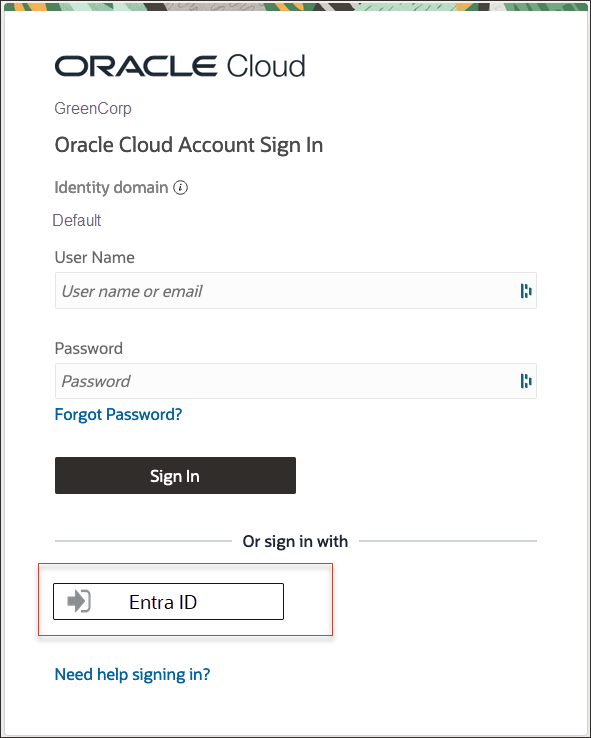

- Nella pagina di accesso, è possibile visualizzare un'opzione per accedere con Entra ID.

- Selezionare Entra ID. Si viene reindirizzati alla pagina di login di Microsoft.

- Fornire le credenziali Entra ID.

- Una volta completata l'autenticazione, si è connessi a OCI Console.

Congratulazioni. Impostazione di SSO tra Entra ID e OCI IAM riuscita.

Se si dispone già di un utente creato in Entra ID e assegnato all'applicazione, di cui è stato eseguito il provisioning in OCI IAM, è stato possibile eseguire il test dell'autenticazione della federazione tra OCI IAM e Entra ID. Se non si dispone di un utente di questo tipo, è possibile crearne uno seguendo una delle esercitazioni su Identity Lifecycle Management Between OCI IAM and Entra ID.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: