Provisioning JIT da Okta a IAM OCI

In questa esercitazione è possibile configurare il provisioning JIT (Just-In-Time) tra OCI Console e Okta, utilizzando Okta come provider di identità (IdP).

È possibile impostare il provisioning JIT in modo che le identità possano essere create nel sistema di destinazione al momento della richiesta di accesso al sistema di destinazione. Questo può essere più facile da configurare che avere tutti gli utenti creati in anticipo.

Questa esercitazione descrive i seguenti passi:

- Configura gli attributi SAML inviati da Okta.

- Configurare gli attributi JIT in IAM OCI.

- Eseguire il test del provisioning JIT tra IAM OCI e Okta.

Questa esercitazione è specifica di IAM con domini di Identity.

Per eseguire questa esercitazione, è necessario disporre dei seguenti elementi:

-

Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Un account Okta con uno dei seguenti ruoli Okta:

- Amministratore globale

- Amministratore applicazione cloud

- Amministratore dell'applicazione

Inoltre, è necessario aver completato l'esercitazione SSO con OCI e Okta e aver raccolto l'ID oggetto dei gruppi che si intende utilizzare per il provisioning JIT.

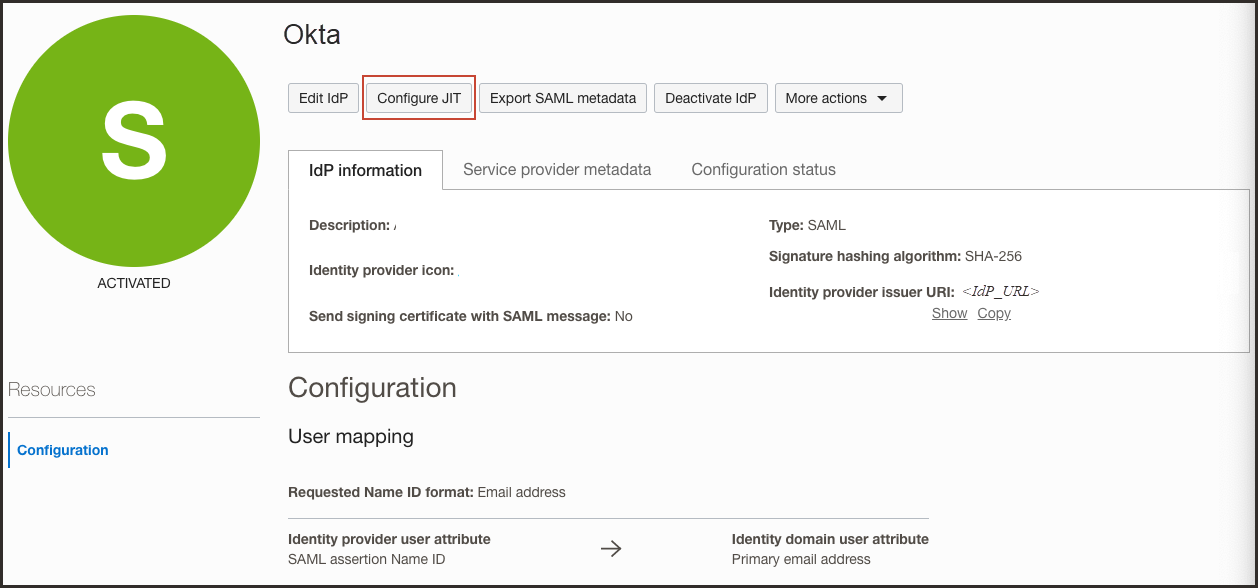

In OCI IAM, aggiornare Okta IdP per JIT.

-

Aprire un browser supportato e immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity che verrà utilizzato per configurare SSO.

- Accedi con nome utente e password.

- Aprire il menu di navigazione e selezionare Identità e sicurezza.

- In Identità selezionare Domini.

- Selezionare il dominio di Identity in cui Okta è stato configurato come IdP.

- Selezionare Sicurezza nel menu a sinistra, quindi Provider di identità.

- Selezionare Okta IdP.

- Selezionare Configura JIT.

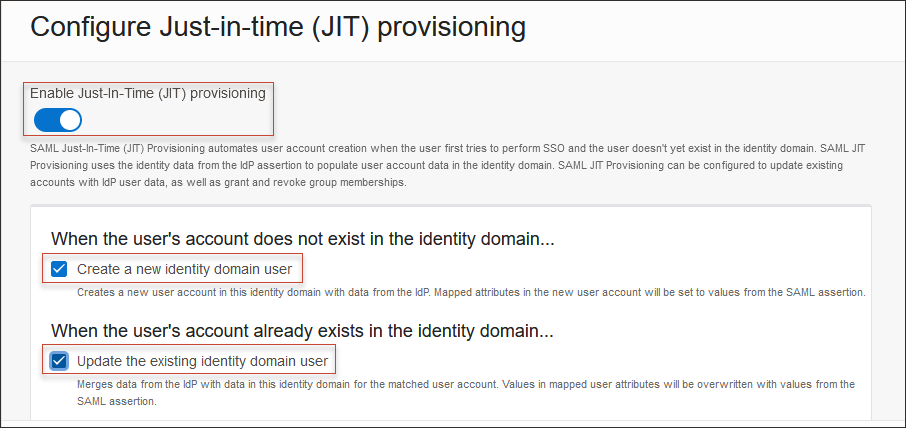

- Nella pagina Configura provisioning JIT (Just-in-time):

- Selezionare Provisioning JIT (Just-In-Time).

- Selezionare Crea un nuovo utente del dominio di Identity.

- Selezionare Aggiorna l'utente del dominio di Identity esistente.

- Sotto Attributi utente mappa:

- Lasciare invariata la prima riga per

NameID. - Per altri attributi, in IdP attributo utente selezionare

Attribute. - Fornire il nome attributo utente IdP come indicato di seguito.

- familyName:

familyName - primaryEmailAddress:

email

- familyName:

- Selezionare Aggiungi riga e immettere:

firstName.Per l'attributo utente del dominio di Identity, scegliere

First name.Nota

Se sono stati configurati attributi utente aggiuntivi da inviare come parte dell'asserzione utente da Okta, è possibile mapparli agli attributi utente del dominio di Identity aggiungendo righe aggiuntive.

- Lasciare invariata la prima riga per

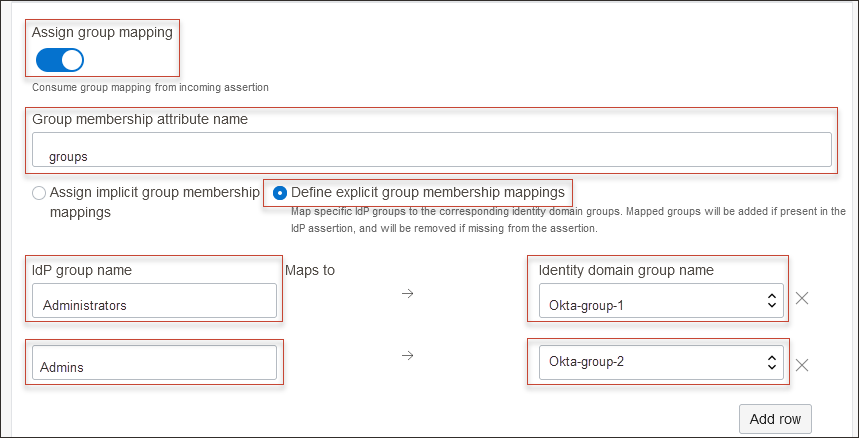

- Selezionare Assegna mapping dei gruppi.

- Immettere il nome attributo appartenenza al gruppo. In questa esercitazione, utilizzare

groups.Nota

Prendere nota del nome dell'attributo di appartenenza al gruppo, perché verrà utilizzato nella sezione successiva. - Selezionare Definisci mapping espliciti dell'appartenenza ai gruppi.

- In IdP il nome del gruppo è mappato al nome del gruppo di domini di Identity, effettuare le operazioni riportate di seguito.

- In IdP Nome gruppo fornire il nome del gruppo in Okta.

- In Nome gruppo di domini di Identity, selezionare il gruppo in IAM OCI a cui mappare il gruppo Okta.Nota

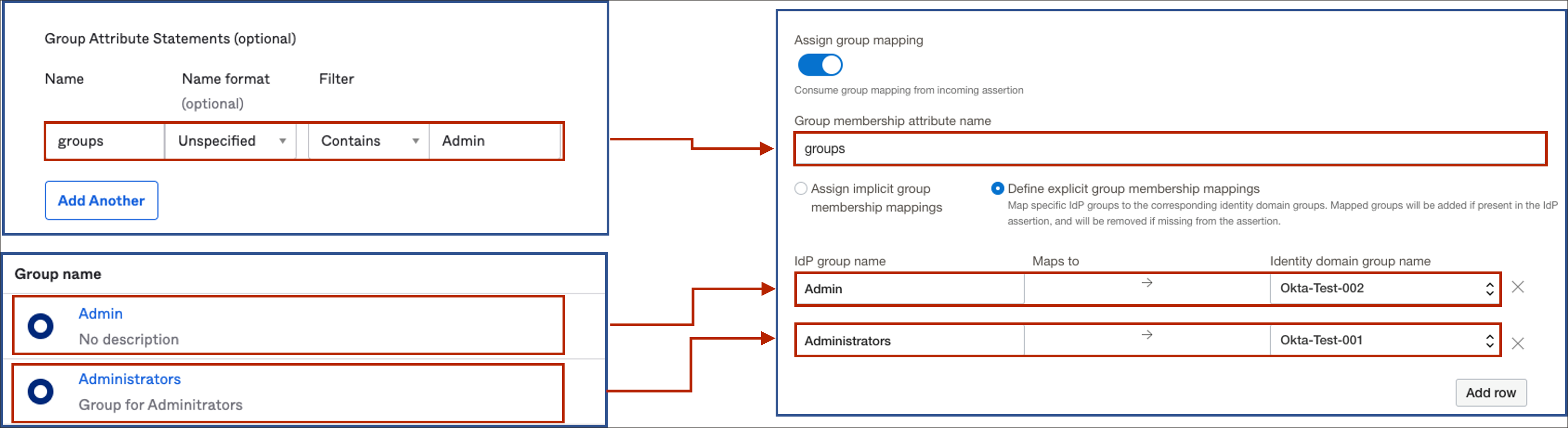

È possibile eseguire il mapping di altri gruppi selezionando Aggiungi riga.Questo diagramma mostra gli attributi configurati in Okta a sinistra e gli attributi mappati in IAM OCI a destra.

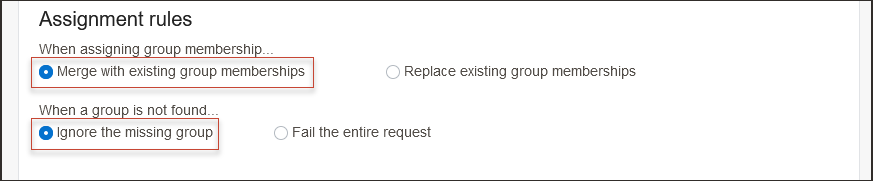

- In Regole di assegnazione, selezionare quanto segue:

- Quando si assegnano le appartenenze a gruppi: Unisci con appartenenze a gruppi esistente

- Quando un gruppo non viene trovato: Ignora il gruppo mancante

Nota

Selezionare le opzioni in base ai requisiti dell'organizzazione. - Selezionare Salva modifiche.

In Okta, aggiornare la configurazione dell'applicazione IAM OCI per inviare gli attributi utente e il nome del gruppo nell'asserzione SAML.

- In Okta, nell'applicazione enterprise creata per OCI IAM, selezionare la scheda Connetti.

- Selezionare Modifica accanto a Impostazioni.

- In Saml 2.0, selezionare > accanto ad Attributi (facoltativo).

- Fornire i valori riportati di seguito.

Nome Formato nome Value firstNameUnspecifieduser.firstNamefamilyNameUnspecifieduser.lastNameemailUnspecifieduser.emailÈ possibile aggiungere attributi aggiuntivi per soddisfare i requisiti aziendali, ma sono necessari solo per questa esercitazione.

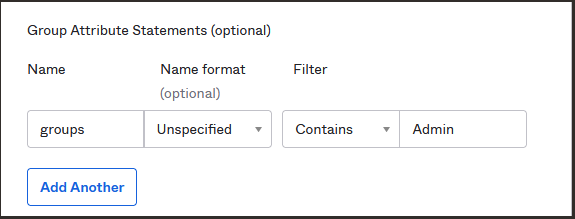

- In Rendiconti attributi gruppo, inserire questi valori.Nota

Okta fornisce un meccanismo per filtrare i gruppi che possono essere inviati nell'asserzione SAML. Il filtro include opzioni qualiStarts with,Equals,ContainseMatches regex. In questo tutorial, usiamo il filtroContains, il che significa che Okta invia solo quei gruppi che sono associati all'utente e che contengono la stringa specificata. In questo esempio è stato specificatoAdmincome stringa, pertanto tutti i gruppi che contengono la stringaAdmine sono associati all'utente vengono inviati nell'asserzione SAML.Nome Formato nome Filtra Value groupsUnspecifiedContainsAdmin - Selezionare Salva.

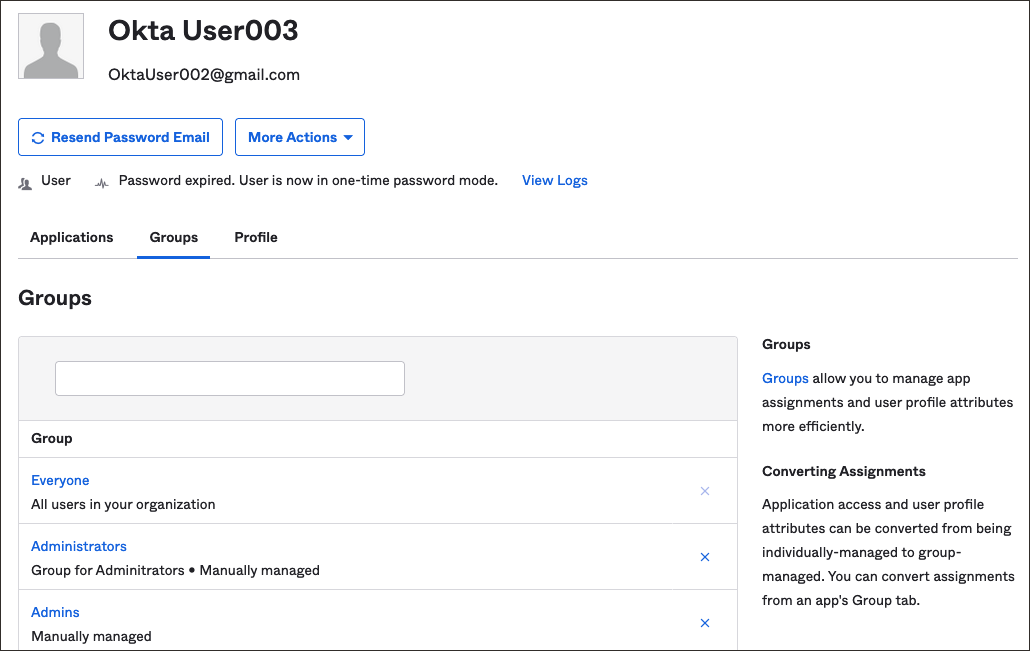

- Nella console di Okta creare un nuovo utente con un ID di posta elettronica non presente in IAM OCI.

- Assegnare l'utente ai gruppi richiesti, ad esempio

Administrators and Admins. - Disconnessione da Okta.

- Assegnare l'utente all'applicazione IAM OCI in Okta.

- Nel browser, aprire OCI Console.

- Selezionare il dominio di Identity in cui è stata abilitata la configurazione JIT.

- Nelle opzioni di accesso selezionare Okta.

- Nella pagina di login di Okta, fornire l'ID utente appena creato.

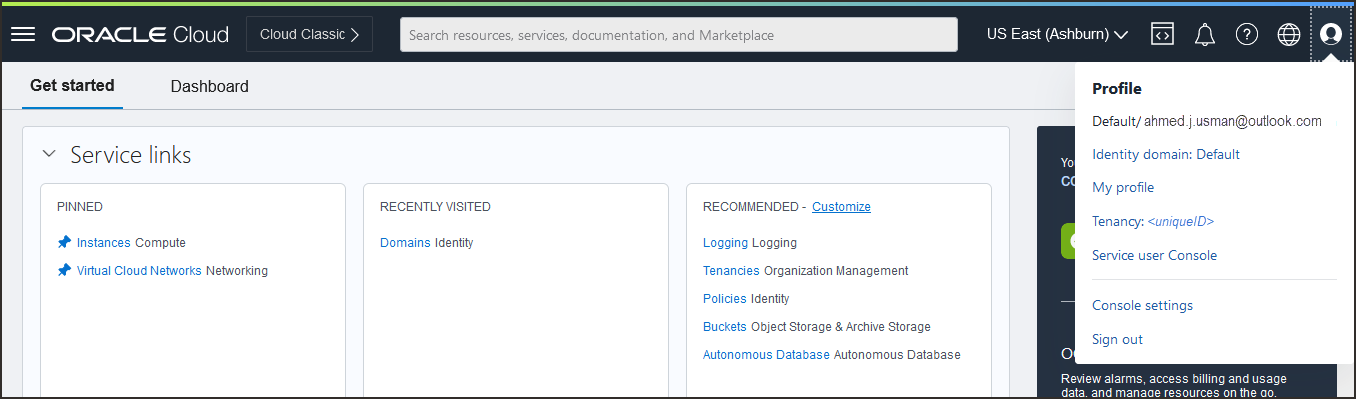

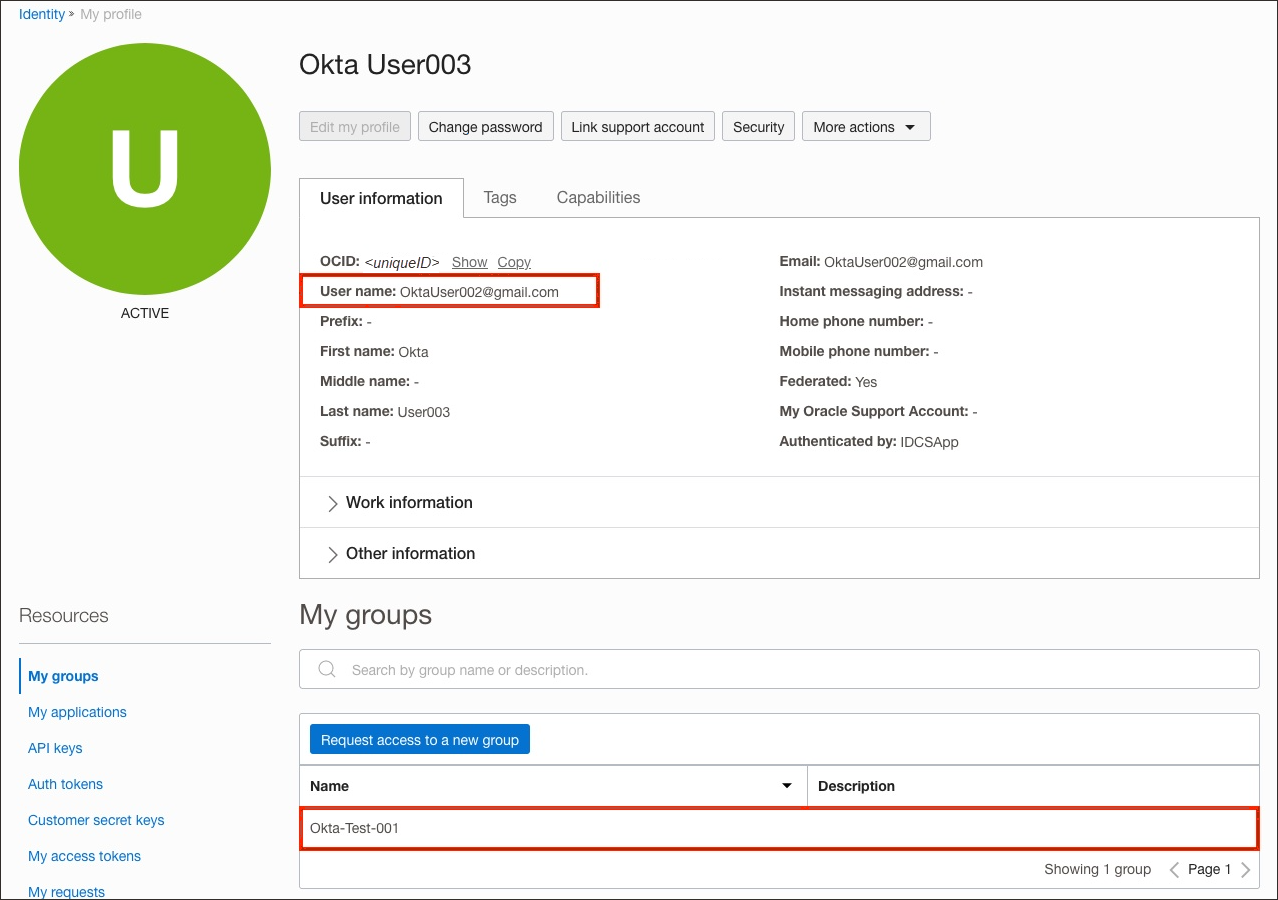

- Al completamento dell'autenticazione da Okta:

- L'account utente viene creato in IAM OCI.

- L'utente è collegato a OCI Console.

-

Nel menu di navigazione selezionare il menu Profilo

, quindi selezionare Impostazioni utente. Controllare le proprietà dell'utente, ad esempio ID e-mail, nome, cognome e gruppi associati.

, quindi selezionare Impostazioni utente. Controllare le proprietà dell'utente, ad esempio ID e-mail, nome, cognome e gruppi associati.

Congratulazioni. Impostazione del provisioning JIT tra Okta e IAM riuscita.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: