SSO con OCI e Okta

In questa esercitazione è possibile impostare Single Sign-On tra OCI e Okta, dove Okta funge da provider di identità (IdP) e OCI IAM è provider di servizi (SP).

Questa esercitazione di 15 minuti mostra come impostare Okta come IdP e OCI IAM come SP. Se si imposta la federazione tra Okta e OCI IAM, si abilita l'accesso degli utenti ai servizi e alle applicazioni in OCI IAM utilizzando le credenziali utente autenticate da Okta.

- In primo luogo, raccogliere le informazioni necessarie da OCI IAM.

- Configurare Okta come IdP per OCI IAM.

- Configurare IAM OCI in modo che Okta funga da IdP.

- Creare criteri IdP in IAM OCI.

- Test che l'autenticazione federata funziona tra OCI IAM e Okta.

Per eseguire una di queste esercitazioni, è necessario disporre dei seguenti elementi:

-

Account Oracle Cloud Infrastructure (OCI) a pagamento o account di prova OCI. Consulta Oracle Cloud Infrastructure Free Tier.

- Ruolo di amministratore del dominio di Identity per il dominio di Identity IAM OCI. Vedere Introduzione ai ruoli amministratore.

- Account Okta con privilegi di amministratore per configurare il provisioning.

Si raccolgono le informazioni aggiuntive necessarie dai passi di ogni tutorial:

- Ottenere i metadati OCI IdP e il certificato di firma per il dominio di Identity.

- Recupera il certificato di firma del dominio di Identity.

È necessario che i metadati SAML IdP del dominio di Identity OCI IAM vengano importati nell'applicazione Okta creata. IAM OCI fornisce un URL diretto per scaricare i metadati del dominio di Identity in uso. Okta utilizza l'URL del dominio OCI per connettersi a IAM OCI.

-

Aprire un browser supportato e immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Selezionare il dominio di Identity a cui connettersi. Dominio di Identity utilizzato per configurare SSO, ad esempio

Default. - Accedi con nome utente e password.

- Aprire il menu di navigazione e selezionare Identità e sicurezza. In Identità selezionare Domini.

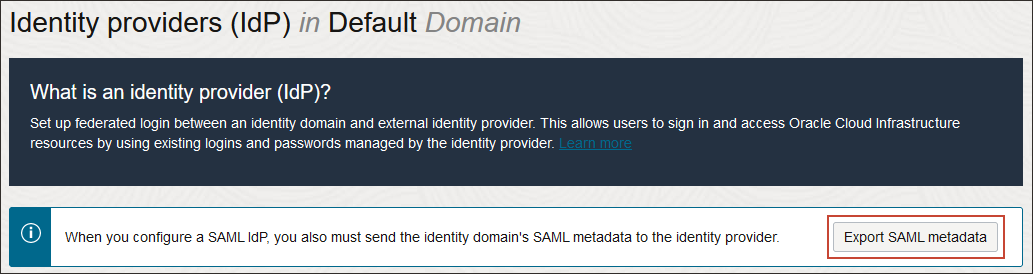

- Selezionare il nome del dominio di Identity in cui si desidera lavorare. Potrebbe essere necessario modificare il compartimento per trovare il dominio desiderato. Quindi fare clic su Sicurezza, quindi su Provider di identità.

- Selezionare Esporta metadati SAML.

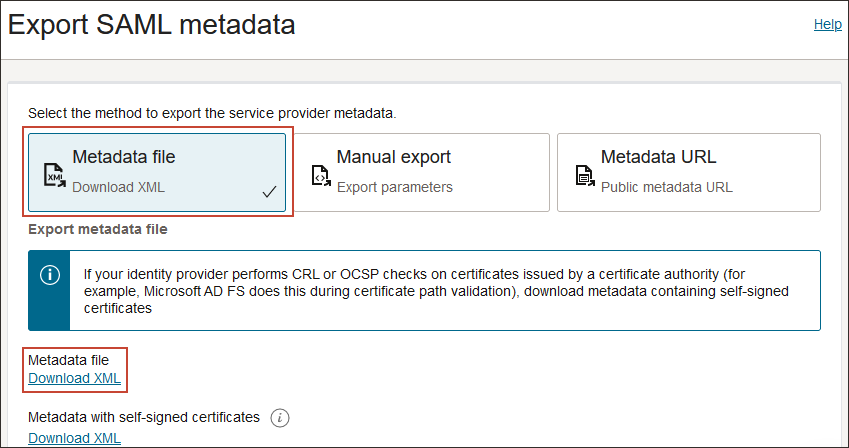

- Selezionare l'opzione File metadati e selezionare Scarica XML.

- Rinominare il file XML scaricato in

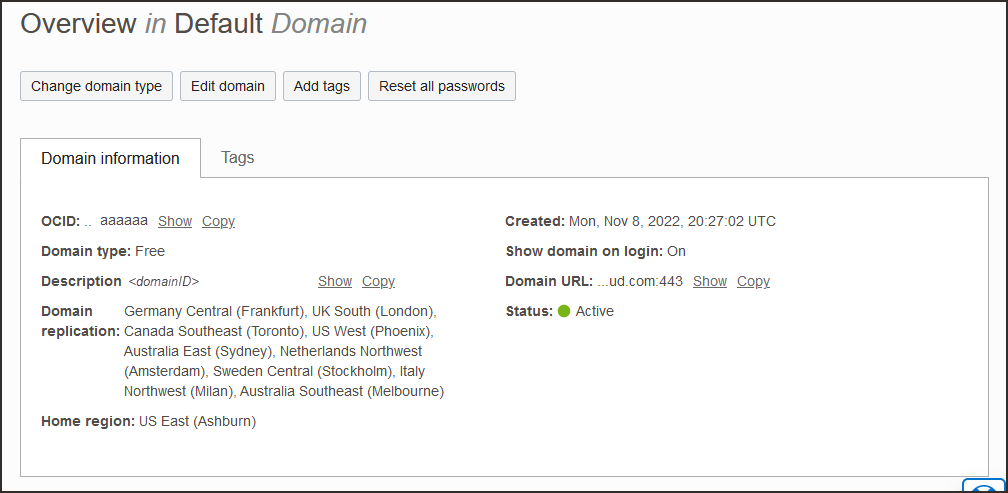

OCIMetadata.xml. - Tornare alla panoramica del dominio di Identity selezionando il nome del dominio di Identity nel percorso di navigazione dell'indicatore di percorso. Selezionare Copia accanto a URL dominio nelle informazioni sul dominio e salvare l'URL. Questo è l'URL del dominio IAM OCI che verrà utilizzato in un secondo momento.

Crea un'app in Okta e prendi nota dei valori di cui avrai bisogno in seguito.

- Nel browser, accedere a Okta utilizzando l'URL:

https://<OktaOrg>-admin.okta.comdove

<OktaOrg>è il prefisso per l'organizzazione con Okta. - Nel menu a sinistra selezionare Sicurezza, quindi scegliere Applicazioni, quindi selezionare Sfoglia applicazione Catalogo.

- Cerca

Oracle Cloude seleziona Oracle Cloud Infrastructure IAM tra le opzioni disponibili. - Selezionare Aggiungi integrazione.

- In Impostazioni generali, immettere un nome per l'applicazione, ad esempio

OCI IAM, quindi selezionare Fine. - Nella pagina dei dettagli dell'applicazione per la nuova applicazione, selezionare la scheda Connetti e in Certificati di firma SAML selezionare Visualizza istruzioni di impostazione SAML.

- Nella pagina Visualizza istruzioni di impostazione SAML, prendere nota di quanto riportato di seguito.

- ID entità

- URL SingleLogoutService

- URL SingleSignOnService

- Scaricare e salvare il certificato con un'estensione di file

.pem.

Creare un IdP per Okta nella console OCI.

- Nella console OCI del dominio in cui si sta lavorando, selezionare Sicurezza, quindi Provider di identità.

- Selezionare Aggiungi IdP, quindi selezionare Aggiungi SAML IdP.

- Immettere un nome per SAML IdP, ad esempio

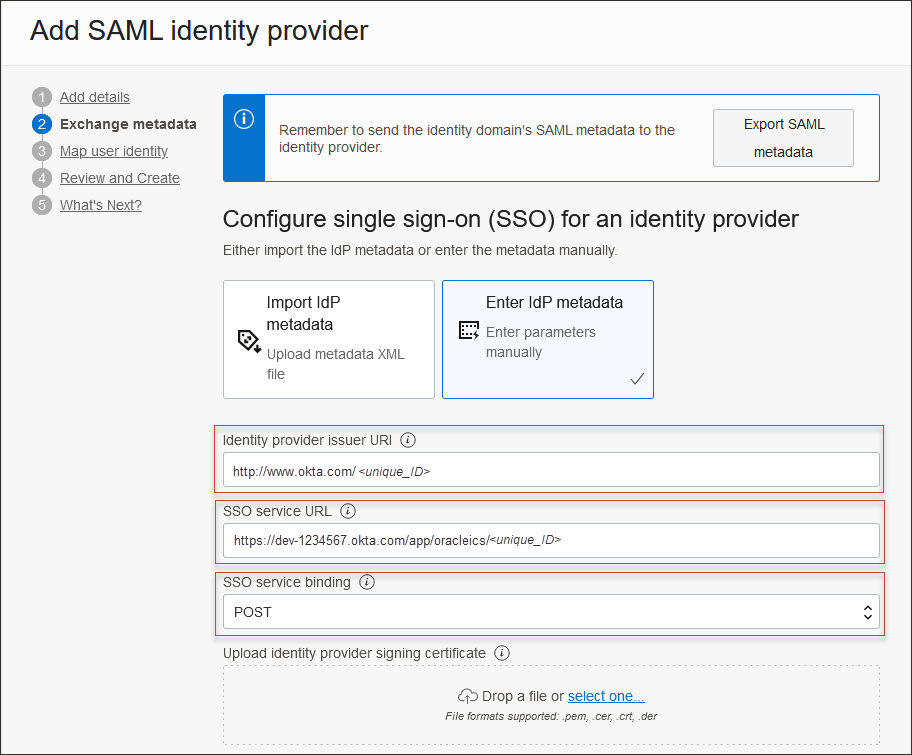

Okta. Selezionare Next. - Nella pagina Metadati di Exchange, assicurarsi che sia selezionata l'opzione Immetti metadati IdP.

- Inserire quanto segue dal passo 8 in 2. Crea un'applicazione in Okta:

- Per URI emittente provider di identità: immettere l'ID.

- Per URL servizio SSO: immettere l'URL SingleSignOnService.

- Per Associazione servizio SSO: selezionare

POST. - Per Carica certificato di firma del provider di identità: utilizzare il file

.pemdella certificazione Okta.

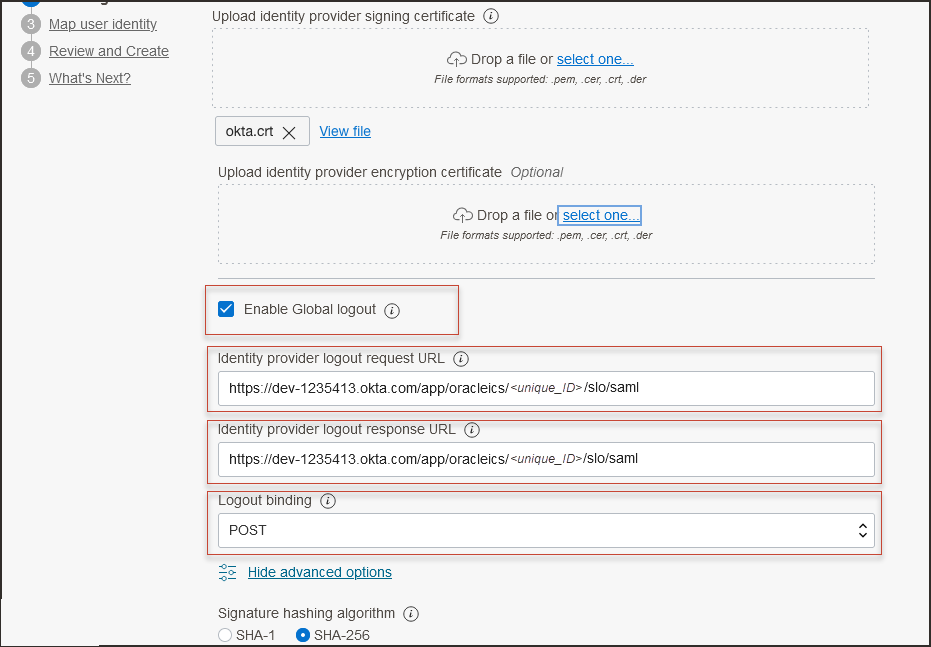

Più avanti nella pagina, assicurarsi che sia selezionata l'opzione Abilita logout globale e immettere quanto segue.

- Per URL richiesta di logout IDP: immettere l'URL SingleLogoutService.

- Per URL risposta di logout IDP: eEnter tbhe URL SingleLogoutService.

- Assicurarsi che l'associazione di logout sia impostata su POST.

- Selezionare Next.

- Nella pagina Attributi mappa:

- Per Formato NameId richiesto, scegliere

Email address. - Per Attributo utente provider di identità: scegliere l'ID nome asserzione SAML.

- Per l'attributo utente del dominio di Identity: scegliere l'indirizzo di posta elettronica primario.

- Per Formato NameId richiesto, scegliere

- Selezionare Next.

- Rivedere e selezionare Crea IDP.

- Nella pagina Successivo selezionare Attiva, quindi selezionare Aggiungi a criterio IdP.

- Selezionare Criterio provider di identità predefinito per aprirlo, quindi selezionare il menu per la regola e selezionare Modifica regola IdP.

- Selezionare Assegna provider di identità, quindi selezionare Okta per aggiungerlo alla lista.

- Selezionare Salva modifiche.

- Scarica il certificato SP:

- Nella console OCI del dominio in cui si sta lavorando, selezionare Sicurezza, quindi Provider di identità.

- Selezionare Okta.

- Nella pagina IdP di Okta, selezionare Metadati provider di servizi.

- Selezionare Scarica accanto al certificato di firma del provider di servizi per scaricare il certificato di firma del provider di servizi e salvarlo.

- Nella console di Okta, selezionare Applicazione, quindi selezionare la nuova applicazione

OCI IAM. - Andare alla scheda Collega e selezionare Modifica.

- Selezionare Abilita logout unico.

- Individuare il certificato scaricato dalla console IAM OCI nel passo precedente e selezionare Carica.

- Scorrere fino a Impostazioni di accesso avanzato.

- Inserire quanto segue:

- GUID IAM di Oracle Cloud Infrastructure: immettere l'URL del dominio IAM OCI dal passo 10 in 1. Recupera i metadati del provider di identità OCI e l'URL del dominio.

- Impostare il formato nome utente applicazione su

Email.

- Selezionare Salva.

- Andare alla scheda Assegnazioni e assegnare gli utenti che si desidera avere accesso a questa applicazione.

- Selezionare Next.

-

Immettere l'URL della console:

- Immettere il nome account cloud, indicato anche come nome della tenancy, quindi selezionare Successivo.

- Accedi con nome utente e password.

- Selezionare il dominio per il quale è stato configurato Okta IdP.

- Nella pagina di accesso, selezionare l'icona Okta.

- Immettere le credenziali Okta. È stato effettuato il collegamento a OCI Console.

Congratulazioni. Impostazione di un SSO tra Okta e IAM OCI riuscita in due modi diversi.

Per ulteriori informazioni sullo sviluppo con i prodotti Oracle, dai un'occhiata a questi siti: