FortiGate

Questo argomento fornisce la configurazione per un software FortiGate in esecuzione versione 6.0.4.

Si consiglia l'esperienza FortiGate. Per maggiori dettagli su come utilizzare i prodotti FortiGate, visita il loro sito ufficiale. Per la documentazione FortiGate relativa all'alta disponibilità (HA) o alla distribuzione manuale, consultare la libreria di documenti Fortinet.

Oracle fornisce istruzioni di configurazione per una serie di vendor e dispositivi testati. Utilizzare la configurazione corretta per il fornitore e la versione software.

Se la versione del dispositivo o del software utilizzata da Oracle per verificare la configurazione non corrisponde esattamente al dispositivo o al software, è comunque possibile creare la configurazione necessaria sul dispositivo. Consultare la documentazione del fornitore ed apportare le modifiche necessarie.

Se il dispositivo proviene da un fornitore non incluso nell'elenco di dispositivi e fornitori verificati o se si ha già familiarità con la configurazione del dispositivo per IPSec, consultare l'elenco dei parametri IPSec supportati e consultare la documentazione del fornitore per assistenza.

VPN da offersSite a sito Oracle Cloud Infrastructure, una connessione IPSec sicura tra una rete on premise e una rete cloud virtuale (VCN).

Il diagramma riportato di seguito mostra una connessione IPSec di base a Oracle Cloud Infrastructure con tunnel ridondanti. Gli indirizzi IP utilizzati in questo diagramma sono solo a scopo di esempio.

Procedure ottimali

Questa sezione descrive le best practice generali e le considerazioni da tenere presenti per l'utilizzo della VPN da sito a sito.

Configura tutti i tunnel per ogni connessione IPSec

Oracle distribuisce due headend IPSec per le connessioni per fornire alta disponibilità per i carichi di lavoro mission-critical. Per quanto riguarda Oracle, questi due headend si trovano su router diversi a scopo di ridondanza. Si consiglia di configurare tutti i tunnel disponibili per la massima ridondanza. Questa è una parte fondamentale della filosofia "Design for Failure".

Disporre di CPE ridondanti nelle posizioni di rete in locale

Consigliamo a ogni sito che si connette con IPSec a Oracle Cloud Infrastructure di disporre di dispositivi edge ridondanti (noti anche come customer-premise equipment (CPE)). Ogni CPE viene aggiunto alla console Oracle e viene creata una connessione IPSec separata tra un gateway di instradamento dinamico (DRG) e ogni CPE. Per ogni connessione IPSec, Oracle esegue il provisioning di due tunnel in headend IPSec ridondanti a livello geografico. Per ulteriori informazioni, consulta la Guida alla ridondanza della connettività (PDF).

Considerazioni sul protocollo di instradamento

Quando si crea una connessione VPN da sito a sito IPSec, sono disponibili due tunnel IPSec ridondanti. Oracle ti consiglia di configurare il CPE in modo che utilizzi entrambi i tunnel (se il CPE lo supporta). In passato, Oracle ha creato connessioni IPSec con un massimo di quattro tunnel IPSec.

Sono disponibili i tre tipi di instradamento seguenti e si seleziona il tipo di instradamento separatamente per ogni tunnel nella VPN da sito a sito:

- Instradamento dinamico BGP: gli instradamenti disponibili vengono acquisiti in modo dinamico tramite BGP. Il DRG apprende in modo dinamico gli instradamenti dalla rete in locale. Sul lato Oracle, il gateway DRG pubblica le subnet della VCN.

- Instradamento statico: quando si imposta la connessione IPSec al DRG, si specificano gli instradamenti specifici alla rete in locale di cui si desidera che la VCN sia a conoscenza. Inoltre, devi configurare il dispositivo CPE con instradamenti statici alle subnet della VCN. Questi percorsi non vengono appresi in modo dinamico.

- Instradamento basato su criteri: quando si imposta la connessione IPSec al DRG, si specificano gli instradamenti specifici alla rete in locale di cui si desidera che la VCN sia a conoscenza. Inoltre, devi configurare il dispositivo CPE con instradamenti statici alle subnet della VCN. Questi percorsi non vengono appresi in modo dinamico.

Per ulteriori informazioni sull'instradamento con VPN da sito a sito, inclusi i suggerimenti Oracle su come manipolare l'algoritmo di selezione del percorso migliore BGP, vedere Instradamento per VPN da sito a sito.

Altre importanti configurazioni CPE

Assicurarsi che le liste di accesso nel CPE siano configurate correttamente per non bloccare il traffico necessario da o verso Oracle Cloud Infrastructure.

Se si dispone di più tunnel contemporaneamente, si potrebbe verificare l'instradamento asimmetrico. Per tenere conto dell'instradamento asimmetrico, assicurarsi che il CPE sia configurato per gestire il traffico proveniente dalla VCN in uno qualsiasi dei tunnel. Ad esempio, è necessario disabilitare l'ispezione ICMP, configurare il bypass dello stato TCP. Per ulteriori dettagli sulla configurazione appropriata, contattare il supporto del fornitore CPE. Per configurare l'instradamento in modo che sia simmetrico, vedere Instradamento per VPN da sito a sito.

Grotte e limitazioni

Questa sezione riguarda le caratteristiche e le limitazioni generali importanti della VPN da sito a sito di cui essere a conoscenza. Per visualizzare un elenco dei limiti applicabili e le istruzioni per richiedere un incremento del limite, vedere Limiti per servizio.

Instradamento asimmetrico

Oracle utilizza il routing asimmetrico tra i tunnel che compongono la connessione IPSec. Configurare i firewall tenendo presente questo aspetto. In caso contrario, i test di ping o il traffico dell'applicazione attraverso la connessione non funzionano in modo affidabile.

Quando utilizzi diversi tunnel per Oracle Cloud Infrastructure, ti consigliamo di configurare l'instradamento per instradare il traffico in modo deterministico attraverso il tunnel preferito. Per utilizzare un tunnel IPSec come primario e un altro come backup, configurare instradamenti più specifici per il tunnel primario (BGP) e instradamenti meno specifici (instradamento sintetico o predefinito) per il tunnel di backup (BGP/statico). In caso contrario, se si pubblica lo stesso instradamento (ad esempio, un instradamento predefinito) attraverso tutti i tunnel, restituire il traffico da una VCN a un instradamento di rete in locale a uno qualsiasi dei tunnel disponibili. Questo perché Oracle utilizza l'instradamento asimmetrico.

Per suggerimenti di instradamento Oracle specifici su come forzare l'instradamento simmetrico, vedere Instradamento per VPN da sito a sito.

VPN da sito a sito basata su instradamento o criteri

Il protocollo IPSec utilizza le associazioni di sicurezza (SA) per decidere come cifrare i pacchetti. All'interno di ogni SA, è possibile definire i domini di cifratura per mappare l'indirizzo IP di origine e destinazione di un pacchetto e il tipo di protocollo a una voce nel database SA per definire come cifrare o decifrare un pacchetto.

Altri fornitori o documentazione di settore potrebbero utilizzare il termine ID proxy, indice dei parametri di sicurezza (SPI) o selettore del traffico quando si fa riferimento ad SA o domini di cifratura. Gli elenchi di accesso sono anche un termine comune di Cisco per i domini di cifratura.

Esistono due metodi generali per l'implementazione dei tunnel IPSec:

- Tunnel basati su instradamento: chiamato anche tunnel basati sul prossimo hop. La ricerca della tabella di instradamento viene eseguita sull'indirizzo IP di destinazione di un pacchetto. Se l'interfaccia di uscita di tale instradamento è un tunnel IPSec, il pacchetto viene cifrato e inviato all'altra estremità del tunnel.

- Tunnel basati su criteri: l'indirizzo IP e il protocollo di origine e destinazione del pacchetto corrispondono a una lista di istruzioni dei criteri. Se viene trovata una corrispondenza, il pacchetto viene cifrato in base alle regole in tale istruzione di criterio.

I backend VPN da sito a sito Oracle utilizzano tunnel basati su instradamento, ma possono funzionare con tunnel basati su criteri con alcune avvertenze elencate nelle sezioni riportate di seguito.

Se il CPE supporta tunnel basati su instradamento, utilizzare tale metodo per configurare il tunnel. Questa è la configurazione più semplice con la massima interoperabilità con l'headend VPN di Oracle.

IPSec basato su instradamento utilizza un dominio di cifratura con i valori riportati di seguito.

- Indirizzo IP di origine: qualsiasi (0.0.0.0/0)

- Indirizzo IP di destinazione: qualsiasi (0.0.0.0/0)

- Protocollo: IPv4

Se è necessario essere più specifici, è possibile utilizzare un unico instradamento di riepilogo per i valori del dominio di cifratura anziché un instradamento predefinito.

Quando si utilizzano i tunnel basati su criteri, ogni voce di criterio (un blocco CIDR su un lato della connessione IPSec) definita genera un'associazione di sicurezza (SA) IPSec con ogni voce idonea sull'altra estremità del tunnel. Questa coppia viene definita dominio di cifratura.

In questo diagramma, l'estremità DRG Oracle del tunnel IPSec contiene voci dei criteri per tre blocchi CIDRIPv4 CIDR IPv4 e un blocco CIDR IPv6. La fine CPE in locale del tunnel contiene le voci dei criteri due blocchi CIDRIPv4 CIDR IPv4 e due blocchi CIDR IPv6. Ogni voce genera un dominio di cifratura con tutte le voci possibili sull'altra estremità del tunnel. Entrambi i lati di una coppia SA devono utilizzare la stessa versione di IP. Il risultato è un totale di otto domini di cifratura.

Se il CPE supporta solo tunnel basati su criteri, tenere presenti le limitazioni riportate di seguito.

- La VPN da sito a sito supporta più domini di cifratura, ma ha un limite massimo di 50 domini di cifratura.

- Se si è verificata una situazione simile all'esempio precedente e sono stati configurati solo tre dei sei possibili domini di cifratura IPv4 sul lato CPE, il collegamento verrà elencato in uno stato "Partial UP" poiché tutti i possibili domini di cifratura vengono sempre creati sul lato DRG.

- A seconda di quando è stato creato un tunnel, potrebbe non essere possibile modificare un tunnel esistente per utilizzare l'instradamento basato su criteri e potrebbe essere necessario sostituire il tunnel con un nuovo tunnel IPSec.

- I blocchi CIDR utilizzati all'estremità del tunnel del DRG Oracle non possono sovrapporsi ai blocchi CIDR utilizzati all'estremità CPE in locale del tunnel.

- Un dominio di cifratura deve sempre trovarsi tra due blocchi CIDR della stessa versione IP.

Se il CPE si trova dietro un dispositivo NAT

In generale, l'identificativo CPE IKE configurato all'estremità in locale della connessione deve corrispondere all'identificativo CPE IKE utilizzato da Oracle. Per impostazione predefinita, Oracle utilizza l'indirizzo IP pubblico del CPE, fornito quando si crea l'oggetto CPE nella console Oracle. Tuttavia, se un CPE si trova dietro un dispositivo NAT, l'identificativo CPE IKE configurato all'interno dell'ambiente on premise potrebbe essere l'indirizzo IP privato del CPE, come mostrato nel diagramma seguente.

Alcune piattaforme CPE non consentono di modificare l'identificativo IKE locale. In caso contrario, è necessario modificare l'ID IKE remoto nella console Oracle per trovare la corrispondenza con l'ID IKE locale del CPE. È possibile fornire il valore quando si imposta la connessione IPSec o in un secondo momento modificando la connessione IPSec. Oracle prevede che il valore sia un indirizzo IP o un nome dominio completamente qualificato (FQDN), ad esempio cpe.example.com. Per istruzioni, consulta la sezione relativa alla modifica dell'identificativo CPE IKE utilizzato da Oracle.

Parametri IPSec supportati

Per un elenco indipendente dal fornitore dei parametri IPSec supportati per tutte le aree, vedere Parametri IPSec supportati.

L'ASN BGP Oracle per il realm cloud commerciale è 31898. Se si sta configurando una VPN da sito a sito per US Government Cloud, vedere Parametri VPN da sito a sito obbligatori per Government Cloud e anche ASN BGP di Oracle. Per Oracle UK Sovereign Cloud, consulta Aree.

Configurazione CPE

Le istruzioni di configurazione in questa sezione sono fornite da Oracle Cloud Infrastructure per questo CPE. Se hai bisogno di supporto o ulteriore assistenza, contatta direttamente il supporto del fornitore CPE.

La figura seguente mostra il layout di base della connessione IPSec.

Per impostazione predefinita, FortiGate esegue il provisioning del tunnel IPSec in modalità basata sugli instradamenti. Questo argomento è incentrato su FortiGate con una configurazione VPN basata su percorso.

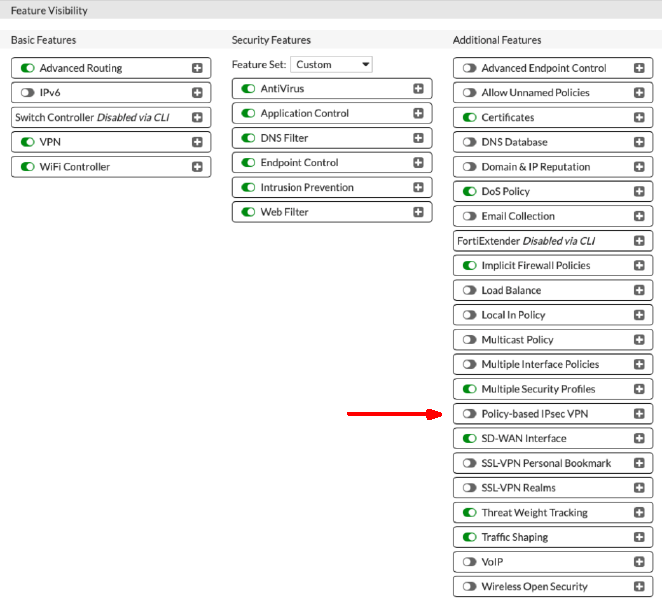

È possibile disporre del provisioning del tunnel IPSec in FortiGate in modalità basata su criteri. Per abilitare la funzione, passare a Sistema, quindi a Visibilità funzione. In Funzioni aggiuntive, abilitare la funzione IPSec VPN basata su criteri.

Informazioni sull'utilizzo di IKEv2

Oracle supporta Internet Key Exchange versione 1 (IKEv1) e versione 2 (IKEv2). Se si configura la connessione IPSec nella console per utilizzare IKEv2, è necessario configurare il CPE in modo che utilizzi solo IKEv2 e i parametri di cifratura IKEv2 correlati supportati dal CPE. Per un elenco dei parametri supportati da Oracle per IKEv1 o IKEv2, vedere Parametri IPSec supportati.

Per utilizzare IKEv2, utilizzare una variazione in uno dei task descritti nella sezione successiva. In task 2, durante la configurazione dell'autenticazione, selezionare IKE versione 2.

Processo di configurazione

Prima di iniziare, assicurati di disporre di una licenza valida o di una licenza di prova per configurare FortiGate.

- Andare a VPN, quindi a IPSec Wizard per creare un nuovo tunnel VPN.

- Nella pagina Creazione guidata VPN specificare i seguenti elementi:

- Nome: descrizione utilizzata per identificare il tunnel IPSec. Evitare di inserire informazioni riservate.

- Tipo di modello: dal sito al sito

- Tipo di dispositivo remoto: Cisco

- Configurazione NAT: nessun NAT tra i siti

- Selezionare Next.

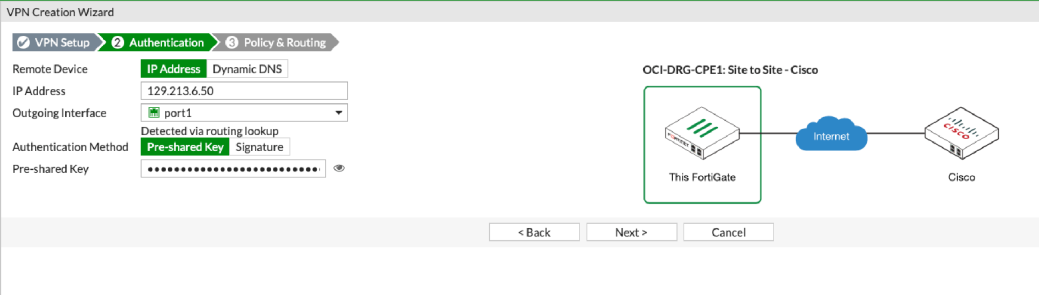

- Nella pagina Autenticazione specificare gli elementi riportati di seguito.

- Dispositivo remoto: indirizzo IP

- Indirizzo IP: indirizzo IP per l'headend VPN Oracle. Questo valore è stato generato da Oracle durante la creazione del tunnel IPSec.

- Interfaccia in uscita: l'interfaccia WAN configurata per il traffico esterno.

- Metodo di autenticazione: chiave precondivisa. Oracle supporta solo chiavi segrete condivise.

- Chiave predefinita: il segreto condiviso. Questo valore è stato generato da Oracle durante la creazione del tunnel IPSec.

- Selezionare Next.

- Nella pagina Criterio e ciclo, specificare gli elementi riportati di seguito.

- Interfaccia locale: l'interfaccia LAN configurata per il traffico interno.

- Subnet locali: subnet utilizzata per il traffico interno.

- Sottoreti remote: le subnet VCN Oracle in grado di accedere al tunnel IPSec.

- Accesso a Internet: nessuno

-

Selezionare Crea.

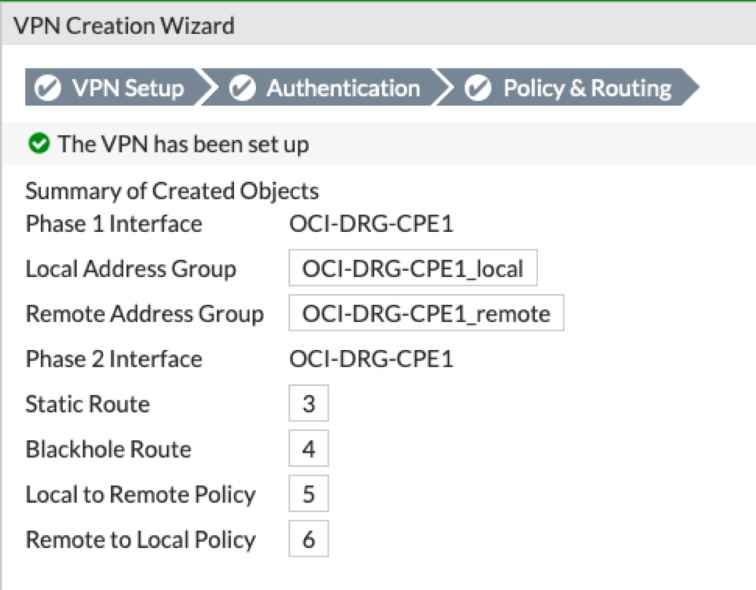

Viene visualizzato un messaggio di riepilogo con i dettagli sulla configurazione. Si noti che la procedura guidata crea automaticamente criteri di sicurezza con le subnet specificate e aggiunge gli instradamenti statici richiesti.

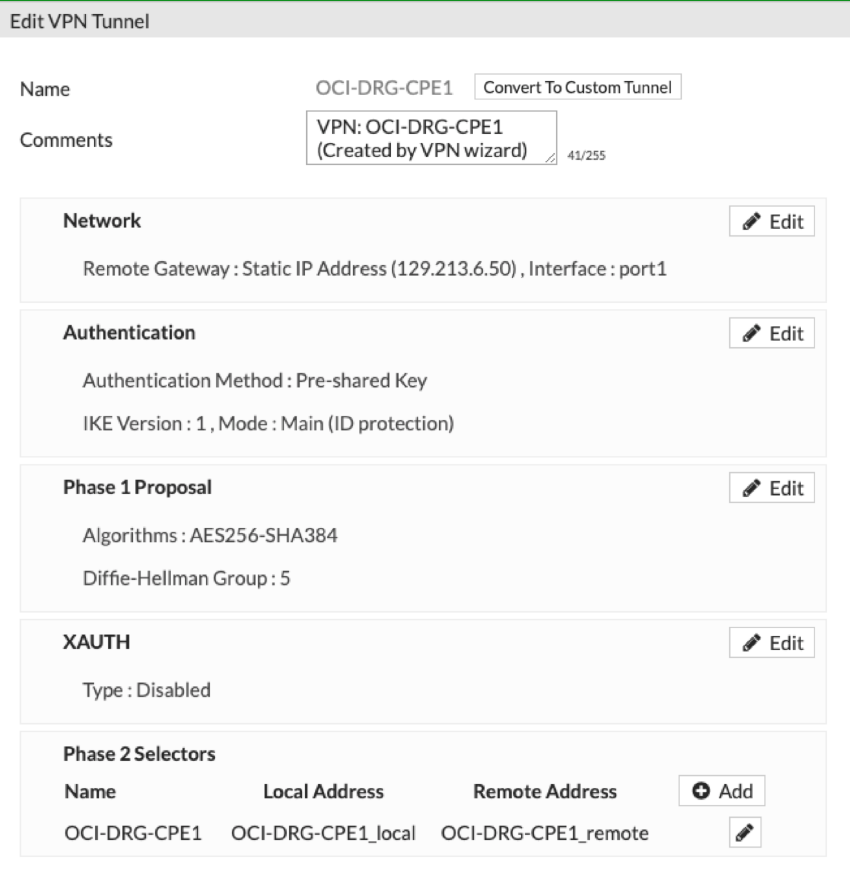

Per aggiungere i parametri consigliati per la fase 1 e la fase 2, è necessario convertire ogni tunnel IPSec appena creato in un tunnel personalizzato.

Eseguire i passi riportati di seguito per ogni tunnel.

- Andare a VPN, quindi selezionare IPsec Tunnel.

- Selezionare il tunnel e selezionare Modifica per visualizzare la pagina Modifica tunnel VPN.

-

Selezionare Converti in tunnel personalizzato.

-

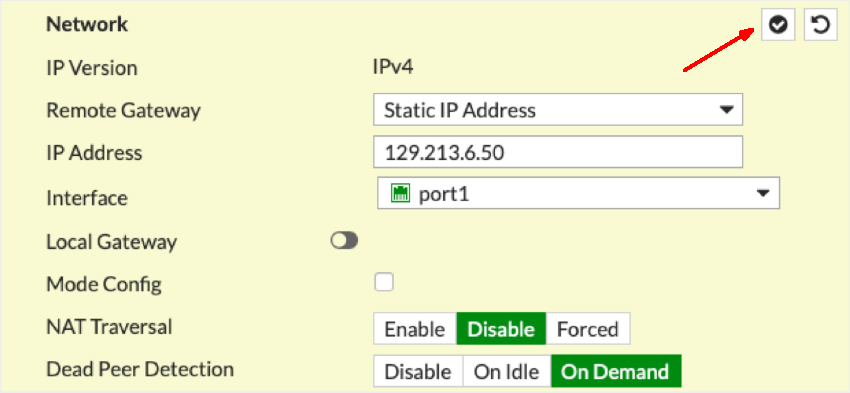

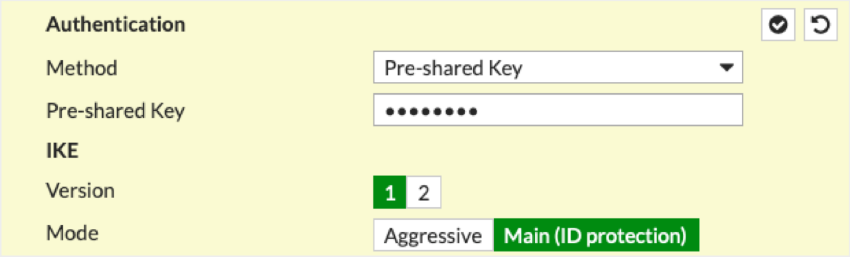

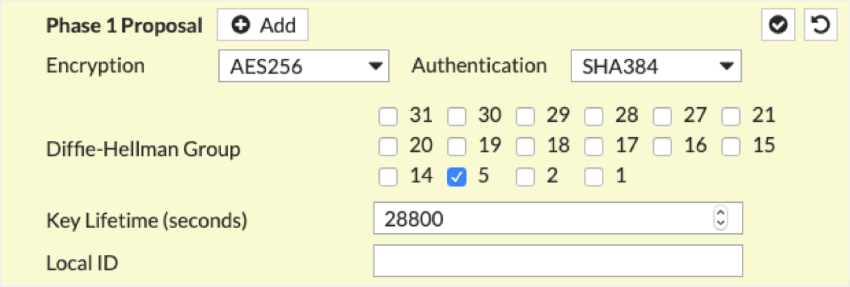

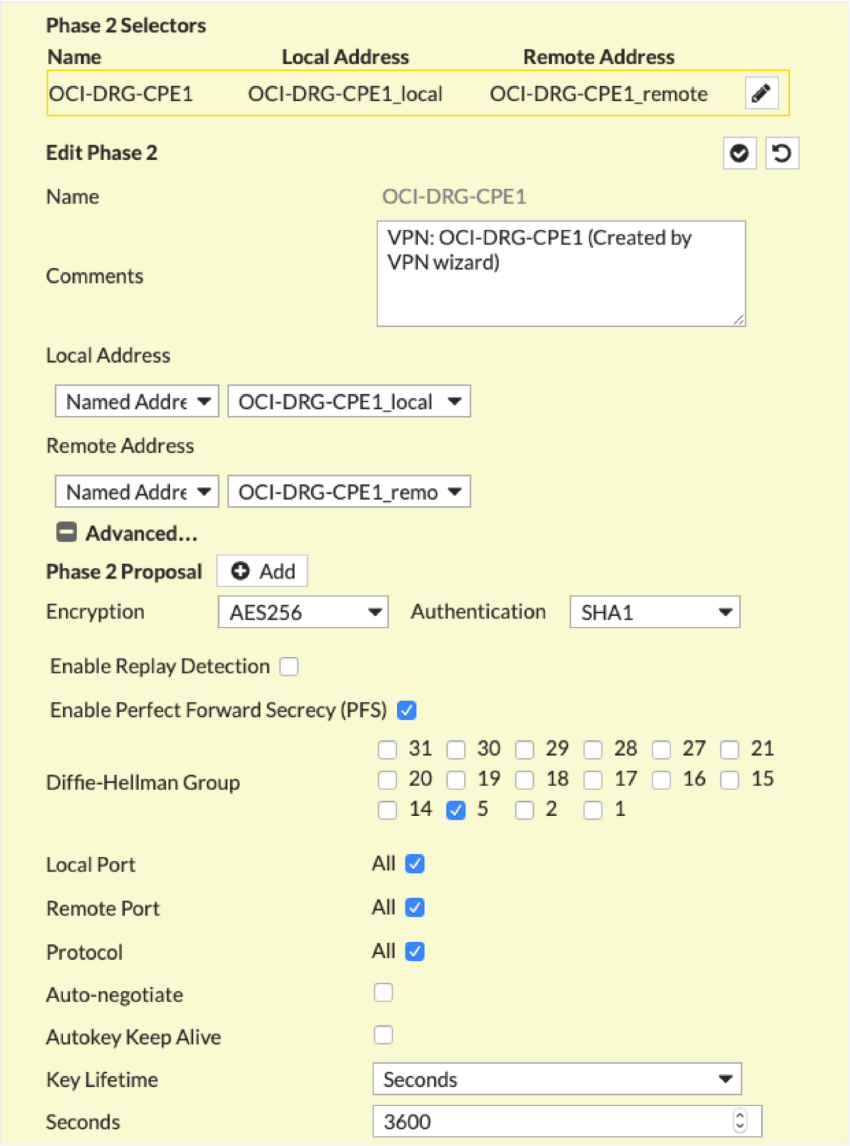

Modificare le sezioni pertinenti in modo che corrispondano alle impostazioni richieste visualizzate nelle schermate riportate di seguito. Ricordarsi di selezionare l'icona del segno di spunta nell'angolo superiore destro di ogni sezione dopo aver apportato le modifiche.

L'indirizzo IP mostrato nella prima schermata è un indirizzo di esempio.

Si noti che per utilizzare IKEv2 nella schermata Autenticazione, selezionare invece IKE versione 2.

- Dopo aver configurato tutte le sezioni, selezionare OK per salvare e chiudere le finestre di dialogo.

A questo punto, il tunnel IPSec non viene stabilito per impostazione predefinita perché FortiGate utilizza l'indirizzo IP assegnato nell'interfaccia WAN. In questo caso, questo indirizzo IP è un indirizzo IP privato perché Oracle esegue la funzione NAT 1:1. Questo indirizzo IP privato viene utilizzato come ID IKE locale e non corrisponde a quello previsto nel DRG di Oracle. Per risolvere questo problema, è possibile modificare manualmente l'ID IKE locale in FortiGate utilizzando l'interfaccia CLI del CPE oppure è possibile modificare il valore utilizzato da Oracle nella console di Oracle (vedere le istruzioni riportate di seguito). In entrambi i casi, risolve l'incompatibilità e richiama il tunnel IPSec.

- Aprire il menu di navigazione e selezionare Networking. In Connettività cliente, selezionare VPN Site-to-Site.

Viene visualizzata la lista delle connessioni IPSec nel compartimento che si sta visualizzando. Se il criterio che si sta cercando non viene visualizzato, verificare che si stia visualizzando il compartimento corretto. Per visualizzare i criteri collegati a un compartimento diverso, in Ambito lista selezionare tale compartimento dalla lista.

-

Per la connessione IPSec a cui si è interessati, selezionare il menu , quindi selezionare Modifica.

L'identificativo CPE IKE corrente utilizzato da Oracle viene visualizzato nella parte inferiore della finestra di dialogo.

- Immettere i nuovi valori per Tipo di identificativo CPE IKE e Identificativo CPE IKE, quindi selezionare Salva modifiche.

Ridondanza con BGP su IPSec

Per la ridondanza, si consiglia di utilizzare BGP su IPSec. Per impostazione predefinita, se si dispone di due connessioni dello stesso tipo (ad esempio, due VPN IPSec che utilizzano entrambi BGP) e si pubblicizzano gli stessi instradamenti in entrambe le connessioni, Oracle preferisce l'instradamento stabilito più vecchio quando risponde alle richieste o avvia le connessioni. Per forzare l'instradamento a essere simmetrico, si consiglia di utilizzare il percorso BGP e AS prima degli instradamenti per influenzare il percorso utilizzato da Oracle durante la risposta e l'avvio delle connessioni. Per ulteriori informazioni, vedere Dettagli ciclo per connessioni alla rete in locale.

DRG Oracle utilizza /30 o /31 come subnet per configurare gli indirizzi IP nei tunnel di interfaccia. Ricorda che l'indirizzo IP deve far parte del dominio di crittografia VPN da sito a sito e deve essere consentito nel criterio firewall per raggiungere la VPN peer attraverso il tunnel dell'interfaccia. Potrebbe essere necessario implementare un instradamento statico tramite l'interfaccia tunnel per l'indirizzo IP peer.

L'ASN BGP di Oracle per il cloud commerciale è 31898, ad eccezione dell'area centrale della Serbia (Jovanovac), che è 14544. Se si sta configurando una VPN da sito a sito per Government Cloud, vedere Parametri VPN da sito a sito obbligatori per Government Cloud e anche ASN BGP di Oracle.

Per il lato on-premise, puoi utilizzare un ASN privato. Gli ASN privati sono compresi tra 64512 e 65534.

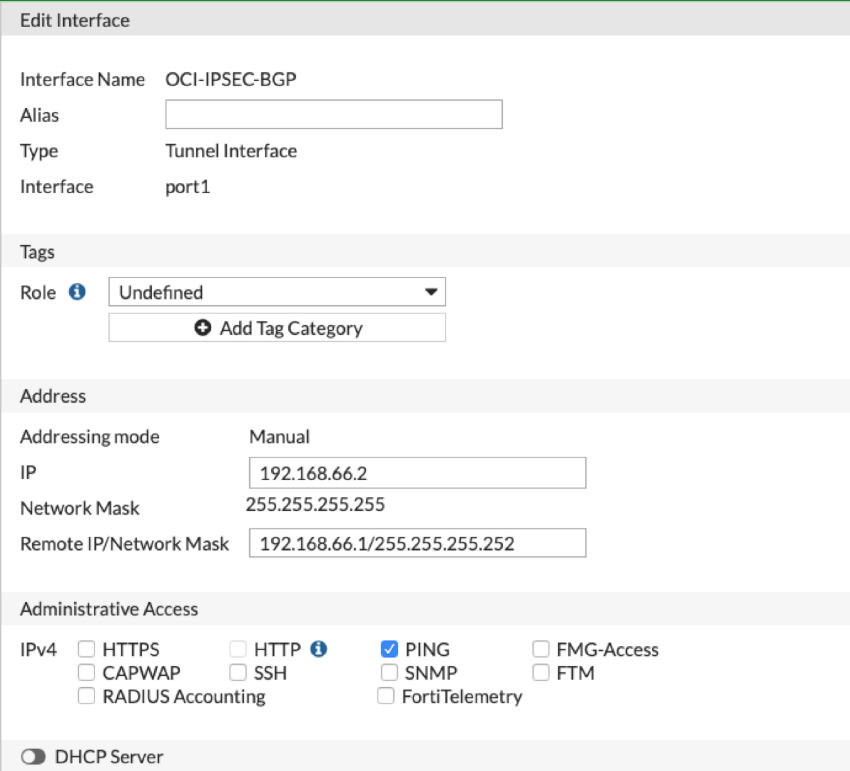

Nel primo task, si aggiunge l'indirizzo IP BGP all'interfaccia del tunnel FortiGate appena creata.

Eseguire i passi riportati di seguito per ogni tunnel.

- Passare a Network, quindi a Interfaccia.

- Selezionare l'interfaccia a cui si è interessati e selezionare Modifica.

- Configurare i seguenti elementi:

- IP: immettere l'indirizzo IP BGP assegnato all'estremità FortiGate dell'interfaccia del tunnel. Lo screenshot seguente mostra un esempio di valore 192.168.66.2.

- Maschera IP/rete remota: aggiungere l'indirizzo IP BGP assegnato all'estremità Oracle dell'interfaccia del tunnel. Includere una maschera /30 o /31, a seconda di come sono stati specificati gli indirizzi nella console Oracle. Nel seguente screenshot è stato utilizzato 192.168.66.0/30, dove 192.168.66.2 è assegnato all'estremità FortiGate e 192.168.66.1 è assegnato all'estremità Oracle.

-

Accesso al ping (consigliato): nella sezione Accesso amministrativo abilitare l'accesso al ping.

- Selezionare OK.

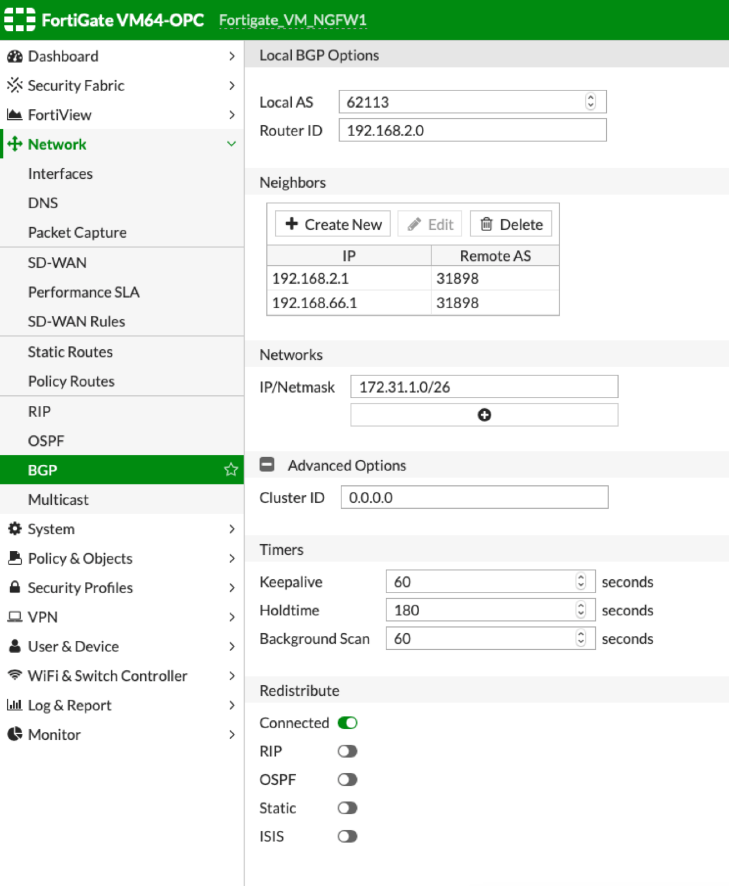

Eseguire i passi riportati di seguito per ogni tunnel.

- Passare a Rete, quindi a BGP.

- Inserire i seguenti elementi:

- AS locale: ASN BGP on-premise. È possibile utilizzare un ASN privato. Gli ASN privati sono compresi tra 64512 e 65534.

- ID router: un valore che fornisce un'identità univoca per questo router BGP tra i relativi peer.

- Vigili: selezionare Crea nuovo e immettere l'indirizzo IP BGP per l'estremità Oracle del tunnel e l'ASN Oracle BGP. L'ASN BGP di Oracle per il cloud commerciale è 31898, ad eccezione dell'area centrale della Serbia (Jovanovac) che è 14544. Se si sta configurando una VPN da sito a sito per la connessione a Government Cloud, vedere ASN BGP di Oracle.

-

Reti: facoltativamente, utilizzare questo campo per pubblicare una subnet specifica su BGP. È inoltre possibile pubblicizzare le subnet utilizzando la sezione Ridistribuisci nella sezione Opzioni avanzate.

- Selezionare OK.

Verifica

Il seguente comando CLI è utile per raccogliere dati statistici come il numero di pacchetti cifrati e decifrati, il numero di byte inviati e ricevuti, l'identificativo del dominio di cifratura (SPI) e così via. Questo tipo di informazioni può essere fondamentale per trovare un problema con la VPN.

diagnose vpn tunnel listIl comando seguente indica la mancanza di criteri firewall, la mancanza di instradamento inoltro e problemi di ordinamento dei criteri. Se non si verificano problemi di comunicazione, questo comando restituisce un output vuoto.

diagnose debug flowIl comando seguente verifica le informazioni sullo stato BGP neighbor. Ricorda che uno stato "Attivo" non significa che la sessione BGP sia attiva. "Attivo" si riferisce a un messaggio di stato BGP. Per ulteriori informazioni, vedere BGP Background and Concepts nella documentazione di FortiGate.

get router info bgp summaryIl comando seguente fornisce informazioni più dettagliate su un vicino BGP.

get router info bgp neighborsUn servizio di monitoraggio è disponibile anche da Oracle Cloud Infrastructure per monitorare attivamente e passivamente le risorse cloud. Per informazioni sul monitoraggio di una VPN da sito a sito, vedere Metriche VPN da sito a sito.

In caso di problemi, vedere Risoluzione dei problemi relativi alle VPN da sito a sito.