servizi di sicurezza

Scopri i servizi di sicurezza in Oracle Cloud Infrastructure che offrono isolamento dei clienti, gestione delle identità, autorizzazione, cifratura dei dati, rilevamento delle vulnerabilità, monitoraggio e altro ancora.

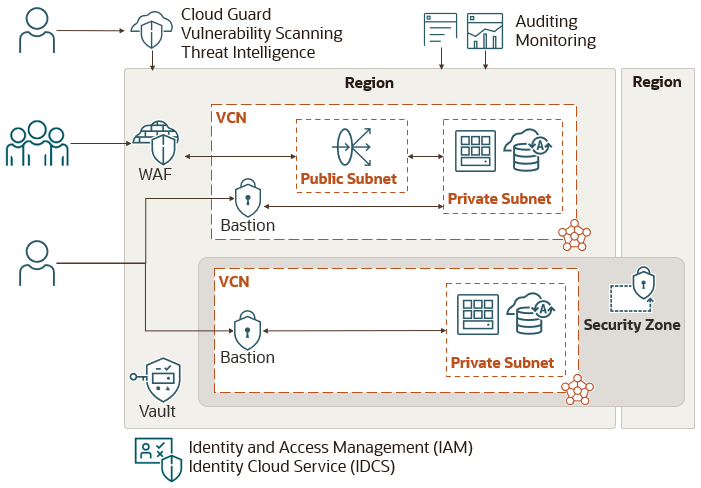

Il diagramma riportato di seguito illustra i servizi di sicurezza in Oracle Cloud Infrastructure.

Aree e domini di disponibilità

Un'area Oracle Cloud Infrastructure è il componente di livello superiore dell'infrastruttura. Ogni region è un'area geografica separata con più posizioni isolate dagli errori denominate domini di disponibilità. Un dominio di disponibilità è un sottocomponente di un'area ed è indipendente ed estremamente affidabile. Ogni dominio di disponibilità è costruito con un'infrastruttura completamente indipendente: edifici, generatori di corrente, apparecchiature di raffreddamento e connettività di rete. Con la separazione fisica arriva la protezione contro i disastri naturali e di altro tipo.

I domini di disponibilità all'interno della stessa area sono connessi da una rete sicura, ad alta velocità e a bassa latenza che ti consente di creare ed eseguire applicazioni e carichi di lavoro altamente affidabili con impatto minimo su latenza e prestazioni dell'applicazione. Tutti i collegamenti tra i domini di disponibilità vengono cifrati.

Per ulteriori informazioni, vedere Aree e domini di disponibilità.

Oracle Cloud Infrastructure offre anche region con caratteristiche specifiche per soddisfare i requisiti di sicurezza e compliance delle organizzazioni governative:

Identity and Access Management (IAM)

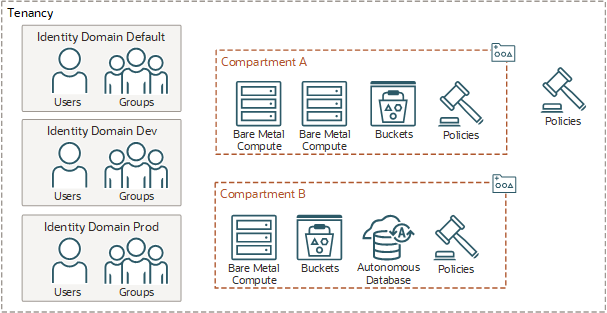

Il servizio Oracle Cloud Infrastructure Identity and Access Management fornisce autenticazione e autorizzazione per tutte le risorse e i servizi Oracle Cloud Infrastructure. È possibile utilizzare una singola tenancy condivisa da varie business unit, team e individui, mantenendo al contempo sicurezza, isolamento e governance.

IAM utilizza i componenti descritti in questa sezione. Per comprendere meglio il modo in cui i componenti si integrano, vedere Scenario di esempio.

- COMPARTIMENTO

- Insieme di risorse correlate. I compartimenti sono un componente fondamentale di Oracle Cloud Infrastructure per organizzare e isolare le tue risorse cloud. Le puoi utilizzare per separare chiaramente le risorse ai fini della misurazione dell'uso e della fatturazione, dell'accesso (attraverso l'uso dei criteri) e dell'isolamento (separando le risorse per un progetto o una business unit da un altro). Un approccio comune è quello di creare un compartimento per ogni settore principale dell'organizzazione. Per ulteriori informazioni, vedere Ulteriori informazioni sulle best practice per l'impostazione della tenancy.

- GRUPPI DINAMICI

- Un tipo speciale di gruppo che contiene risorse (ad esempio istanze di computazione) che corrispondono a regole definite dall'utente, pertanto l'appartenenza può cambiare dinamicamente quando vengono create o eliminate risorse corrispondenti. Queste istanze fungono da elementi "principali" e possono effettuare chiamate API ai servizi in base ai criteri scritti per il gruppo dinamico.

- FEDERAZIONE

- Relazione configurata da un amministratore tra un provider di identità e un provider di servizi. Quando si federa Oracle Cloud Infrastructure con un provider di identità, si gestiscono utenti e gruppi nel provider di identità. L'autorizzazione viene gestita nel servizio IAM di Oracle Cloud Infrastructure.

- GRUPPO

- Insieme di utenti che condividono un set simile di privilegi di accesso. Gli amministratori possono concedere i criteri di accesso che autorizzano un gruppo a utilizzare o gestire le risorse all'interno di una tenancy. Tutti gli utenti di un gruppo ereditano lo stesso set di privilegi.

- AREA ORIGINE

- L'area in cui risiedono le tue risorse IAM. Tutte le risorse IAM sono globali e disponibili in tutte le aree, ma il set principale di definizioni risiede in un'unica area, l'area di origine. È necessario apportare modifiche alle risorse IAM nella propria area di origine. Le modifiche verranno propagate automaticamente a tutte le aree. Per ulteriori informazioni, vedere Gestione delle aree.

- DOMINIO DI IDENTITÀ

-

Un dominio di identità è un contenitore per la gestione di utenti e ruoli, la federazione e il provisioning degli utenti, l'integrazione sicura delle applicazioni tramite la configurazione Oracle Single Sign-On (SSO) e l'amministrazione OAuth. Rappresenta una popolazione di utenti in Oracle Cloud Infrastructure e le configurazioni e le impostazioni di sicurezza associate (ad esempio MFA).

- PROVIDER DI IDENTITÀ

- Relazione sicura con un provider di identità federato. Gli utenti federati che tentano di eseguire l'autenticazione alla console di Oracle Cloud Infrastructure vengono reindirizzati al provider di identità configurato. Dopo aver eseguito correttamente l'autenticazione, gli utenti federati possono gestire le risorse Oracle Cloud Infrastructure nella console proprio come un utente IAM nativo.

- MFA

- L'autenticazione a più fattori (MFA) è un metodo di autenticazione che richiede l'uso di più fattori per verificare l'identità di un utente.

- ORIGINE DELLA RETE

- Gruppo di indirizzi IP autorizzati ad accedere alle risorse nella tenancy. Gli indirizzi IP possono essere indirizzi IP pubblici o indirizzi IP da una VCN all'interno della tenancy. Dopo aver creato l'origine di rete, utilizzare i criteri per limitare l'accesso solo alle richieste che provengono dagli IP nell'origine di rete.

- RESOURCE

- Oggetto cloud che si crea e utilizza durante l'interazione con i servizi Oracle Cloud Infrastructure. Ad esempio, istanze di computazione , volumi di storage a blocchi, reti cloud virtuali (VCN ), subnet, database, applicazioni di terze parti, applicazioni Software-as-a-Service (SaaS), software on-premise e applicazioni Web retail.

- ROLE

- Set di privilegi amministrativi che possono essere assegnati a un utente in un dominio di Identity.

- CRITERI DI SICUREZZA

- Documento che specifica chi può accedere a determinate risorse e in che modo. Puoi scrivere criteri per controllare l'accesso a tutti i servizi all'interno di Oracle Cloud Infrastructure. L'accesso viene concesso a livello di gruppo e compartimento. Ciò significa che è possibile definire un criterio che assegna a un gruppo un tipo specifico di accesso all'interno di un compartimento specifico o nella tenancy stessa. Se si concede a un gruppo l'accesso alla tenancy, il gruppo ottiene automaticamente lo stesso tipo di accesso a tutti i compartimenti all'interno della tenancy. Per ulteriori informazioni, vedere Scenario di esempio e Panoramica sui criteri IAM. La parola "criterio" viene utilizzata dalle persone in diversi modi: per indicare una singola istruzione scritta nel linguaggio dei criteri; per indicare una raccolta di istruzioni in un singolo documento denominato "criterio" (a cui è assegnato un ID Oracle Cloud (OCID)); e per indicare il corpo complessivo dei criteri utilizzati dall'organizzazione per controllare l'accesso alle risorse.

- CRITERIO DI ACCESSO

- Un criterio di accesso consente agli amministratori del dominio di Identity, agli amministratori della sicurezza e agli amministratori dell'applicazione di definire i criteri che determinano se consentire a un utente di collegarsi a un dominio di Identity.

- TAG

- Le tag ti consentono di organizzare le risorse in più compartimenti per finalità di reporting o per eseguire azioni in blocco.

- TENANCY

- Compartimento radice che contiene tutte le risorse Oracle Cloud Infrastructure dell'organizzazione. Oracle crea automaticamente la tenancy della tua azienda. Direttamente all'interno della tenancy sono presenti le entità IAM (utenti, gruppi, compartimenti e alcuni criteri; puoi anche inserire i criteri nei compartimenti all'interno della tenancy). Gli altri tipi di risorse cloud (ad esempio, istanze, reti virtuali, volumi di storage a blocchi e così via) vengono posizionati all'interno dei compartimenti creati dall'utente.

- UTENTE

- Singolo dipendente o sistema che deve gestire o utilizzare le risorse Oracle Cloud Infrastructure dell'azienda. Gli utenti potrebbero dover avviare istanze, gestire dischi remoti, utilizzare la rete cloud virtuale e così via. Gli utenti finali dell'applicazione in genere non sono utenti IAM. Gli utenti dispongono di una o più credenziali IAM (vedere Credenziali utente).

Compartimenti

Un compartimento è un gruppo di risorse che possono essere gestite come un'unica unità logica, fornendo un modo semplificato per gestire un'infrastruttura di grandi dimensioni. Ad esempio, puoi creare un compartimento HR-Compartment per ospitare un set specifico di reti cloud, istanze di computazione, volumi di storage e database necessari per le sue applicazioni HR.

Utilizzare i compartimenti per separare chiaramente le risorse per un progetto o una business unit da un altro progetto o business unit. Un approccio comune è quello di creare un compartimento per ogni parte principale di un'organizzazione.

Credenziali

Ogni utente dispone di una o più credenziali per autenticarsi su Oracle Cloud Infrastructure. Gli utenti possono generare e ruotare le proprie credenziali. Inoltre, un amministratore della sicurezza della tenancy può reimpostare le credenziali per qualsiasi utente all'interno della propria tenancy.

- Password della console: utilizzata per autenticare un utente nella console di Oracle Cloud Infrastructure.

- Chiave API: tutte le chiamate API vengono firmate utilizzando una chiave privata RSA a 2048 bit specifica dell'utente. L'utente crea una coppia di chiavi pubbliche e carica la chiave pubblica nella console.

- Token di autenticazione: i token di autenticazione sono stringhe di token generate da Oracle che è possibile utilizzare per l'autenticazione con API di terze parti che non supportano l'autenticazione basata su firma di Oracle Cloud Infrastructure. Ad esempio, utilizzare un token di autenticazione per eseguire l'autenticazione con un client Swift. Per garantire una complessità sufficiente, il servizio IAM crea il token e non è possibile fornirne uno.

- Chiave segreta del cliente: utilizzata dai client Amazon S3 per accedere all'API compatibile con S3 del servizio di storage degli oggetti. Per garantire una complessità sufficiente, il servizio IAM crea questa password e non è possibile fornirne una.

Oracle Cloud Infrastructure supporta la federazione con Microsoft Active Directory, Microsoft Azure Active Directory e altri provider di identità che supportano il protocollo SAML (Security Assertion Markup Language) 2.0. I gruppi federati vengono mappati ai gruppi IAM nativi, che determinano le autorizzazioni di un utente federato.

Domini di Identity

Se Oracle Cloud Infrastructure ha eseguito l'upgrade dell'area di origine della tenancy, è anche possibile creare domini di Identity nella tenancy. Un dominio di Identity è un contenitore per la gestione di utenti e gruppi, la federazione e il provisioning degli utenti, la configurazione di Single Sign-On (SSO) e la configurazione di OAuth. Ogni tenancy include un dominio di Identity predefinito. Vedere Si dispone dell'accesso ai domini di Identity?

Utilizzare più domini di Identity nella tenancy se, ad esempio, gli standard di sicurezza nell'organizzazione:

- Impedisci agli ID utente di sviluppo di esistere negli ambienti di produzione

- Richiedere ad amministratori diversi di avere il controllo su ambienti utente diversi

I domini di Identity supportano OpenID Connect e OAuth per offrire un servizio di token multi-tenant altamente scalabile per proteggere l'accesso programmatico alle applicazioni personalizzate da altre applicazioni personalizzate.

- Utilizzare OAuth 2.0 per definire l'autorizzazione per le applicazioni personalizzate. Il framework OAuth 2.0 viene comunemente utilizzato per le richieste di autorizzazione di terze parti con il consenso. Le applicazioni personalizzate possono implementare flussi OAuth a due e tre fasi.

- Utilizzare OpenID Connect per esternalizzare l'autenticazione per le applicazioni personalizzate. OpenID Connect dispone di un protocollo di autenticazione che fornisce SSO federato, utilizzando il framework di autorizzazione OAuth 2.0 come metodo per federare le identità nel cloud. Le applicazioni personalizzate partecipano a un flusso di connessione Open ID.

Criteri

Tutte le chiamate dei clienti per accedere alle risorse Oracle Cloud Infrastructure vengono prima autenticate dal servizio IAM (o dal provider federato) e poi autorizzate in base ai criteri IAM. È possibile creare un criterio che conceda a un set di utenti l'autorizzazione per accedere alle risorse dell'infrastruttura (rete, computazione, storage e così via) all'interno di un compartimento nella tenancy. Queste politiche sono flessibili e sono scritte in una forma leggibile che è facile da capire e controllare. Un criterio contiene una o più istruzioni criterio che seguono la seguente sintassi:

Allow group <group_name> to <verb>

<resource-type> in compartment <compartment_name>

Il seguente criterio di esempio consente al gruppo GroupAdmins di creare, aggiornare o eliminare qualsiasi gruppo:

Allow group GroupAdmins to manage groups in tenancyIl criterio di esempio riportato di seguito consente al gruppo TestNetworkAdmins di creare, aggiornare o eliminare qualsiasi rete nel compartimento TestCompartment.

Allow group TestNetworkAdmins to manage virtual-network-family in compartment TestCompartmentPer ulteriori informazioni, fare riferimento agli argomenti sotto riportati.

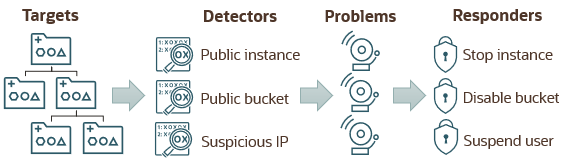

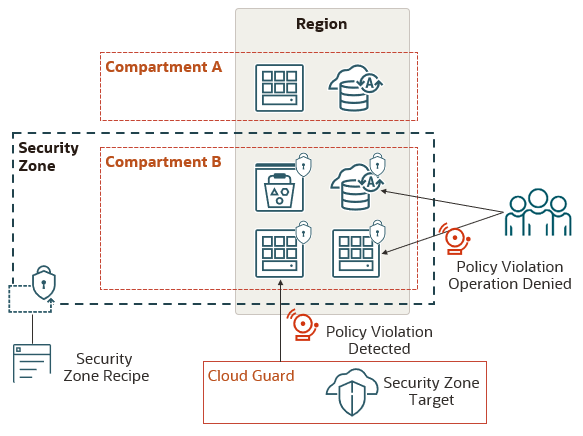

Cloud Guard

Utilizza Cloud Guard per esaminare le tue risorse Oracle Cloud Infrastructure per individuare punti deboli nella sicurezza legati alla configurazione e per esaminare operatori e utenti per attività rischiose. Al momento del rilevamento, Cloud Guard suggerisce azioni correttive e può essere configurato per eseguire automaticamente determinate azioni. Ad esempio:

- Rileva un'istanza accessibile pubblicamente (con un indirizzo IP pubblico o in una subnet pubblica ) e arresta l'istanza.

- Rileva un bucket di storage degli oggetti accessibile pubblicamente e disabilita il bucket.

- Rileva il login di un utente da un indirizzo IP sospetto e limita il traffico da questo indirizzo.

- Rileva le attività degli utenti che potrebbero indicare un account compromesso o una minaccia insider.

Oracle consiglia di abilitare Cloud Guard nella tenancy. Puoi configurare una destinazione Cloud Guard per esaminare l'intera tenancy (compartimento radice e tutti i compartimenti secondari) oppure puoi configurare le destinazioni per controllare solo compartimenti specifici.

Ogni destinazione è associata alle ricette del rilevatore, che definiscono azioni utente specifiche o configurazioni di risorse che causano la segnalazione di un problema da parte di Cloud Guard. Oracle fornisce diverse ricette predefinite del rilevatore Cloud Guard, che è possibile utilizzare così com'è o personalizzare in base alle esigenze. Ad esempio, è possibile modificare il livello di rischio o le impostazioni associate a determinate regole del rilevatore. Quando Cloud Guard aggiunge nuove regole del rilevatore, queste vengono abilitate automaticamente nelle ricette gestite da Oracle e disabilitate nelle ricette personalizzate.

La ricetta del rilevatore di minacce in Cloud Guard contiene un set di regole progettate specificamente per rilevare pattern sottili di attività nella tenancy che potrebbero alla fine rappresentare un problema di sicurezza.

Una ricetta del rispondente Cloud Guard definisce l'azione o il set di azioni da eseguire in risposta a un problema identificato da un rilevatore. Puoi anche utilizzare i servizi Eventi e Notifiche per inviare notifiche ogni volta che Cloud Guard rileva un tipo di problema per il quale desideri ricevere una notifica. È possibile inviare notifiche tramite e-mail o Slack oppure eseguire codice personalizzato nel servizio Funzioni.

Per ulteriori informazioni, vedere Cloud Guard.

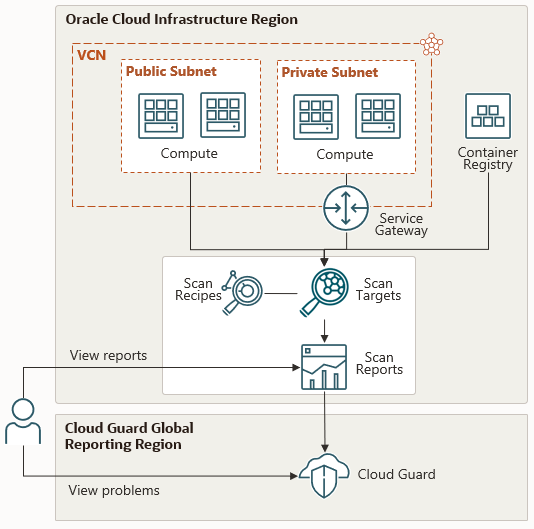

Analisi delle vulnerabilità

Oracle Cloud Infrastructure Vulnerability Scanning Service ti aiuta a migliorare il livello di sicurezza controllando regolarmente le istanze di computazione e le immagini dei container per potenziali vulnerabilità. Il servizio genera report con metriche e dettagli su queste vulnerabilità e assegna a ciascuno un livello di rischio. Ad esempio:

- Le porte che vengono lasciate aperte involontariamente potrebbero essere un potenziale vettore di attacco alle risorse cloud o consentire agli hacker di sfruttare altre vulnerabilità.

- Pacchetti del sistema operativo che richiedono aggiornamenti e patch per risolvere le vulnerabilità

- Configurazioni del sistema operativo che gli hacker potrebbero sfruttare

- Benchmark standard di settore pubblicati dal Center for Internet Security (CIS) per il sistema operativo di destinazione

Puoi anche monitorare queste vulnerabilità in Cloud Guard. Al momento del rilevamento di una vulnerabilità, Cloud Guard suggerisce azioni correttive e può essere configurato per eseguire automaticamente determinate azioni.

Per ulteriori informazioni, vedere Panoramica della scansione.

Zone di sicurezza

Security Zones ti garantisce che le tue risorse Compute, Networking, Object Storage, Database e altre risorse siano conformi ai principi e alle best practice di sicurezza di Oracle. Una zona di sicurezza è associata a uno o più compartimenti e a una recipe della zona di sicurezza. Quando crei e aggiorni le risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida queste operazioni rispetto ai criteri delle zone di sicurezza nella recipe della zona. Se viene violato un criterio della zona di sicurezza, l'operazione viene negata.

Di seguito sono riportati alcuni esempi di criteri delle zone di sicurezza.

- Le subnet in una zona di sicurezza non possono essere pubbliche. Tutte le subnet devono essere private.

- Anche il volume di avvio per un'istanza di computazione in una zona di sicurezza deve trovarsi in una zona di sicurezza.

- I bucket di storage degli oggetti in una zona di sicurezza devono utilizzare una chiave di cifratura master gestita dal cliente.

- Non è possibile spostare determinate risorse, ad esempio volumi a blocchi e istanze di computazione, da una zona di sicurezza a un compartimento standard.

Prima di creare le zone di sicurezza, è necessario abilitare Cloud Guard. Cloud Guard consente di rilevare le violazioni dei criteri nelle risorse esistenti create prima della zona di sicurezza.

Per ulteriori informazioni, vedere Panoramica delle zone di sicurezza.

Vault

È possibile utilizzare il servizio Vault per creare e gestire le risorse riportate di seguito.

- Vault

- Chiavi

- Segreti

Un vault include le chiavi di cifratura e le credenziali segrete utilizzate per proteggere i dati e connettersi a risorse protette. In qualità di risorse gestite dal cliente, hai il controllo completo su chi ha accesso ai tuoi vault, chiavi e segreti. Puoi anche controllare cosa possono fare gli utenti e i servizi autorizzati con le risorse Vault. I livelli di accesso possono variare da qualcosa di granulare come se una singola chiave possa essere utilizzata da un determinato servizio ad attività di gestione del ciclo di vita di maggiore impatto, ad esempio se un utente può eliminare una chiave da un vault per impedirne l'utilizzo del tutto.

Le chiavi vengono memorizzate su moduli HSM (Hardware Security Module) ad alta disponibilità e durata che soddisfano la certificazione di sicurezza FIPS (Federal Information Processing Standards) 140-2 Livello 3. I segreti e le versioni segrete sono codificati in base64 e cifrati con chiavi di cifratura master, ma non risiedono all'interno dell'HSM.

Gli algoritmi di cifratura delle chiavi supportati dal servizio Vault includono l'Advanced Encryption Standard (AES), l'algoritmo Rivest-Shamir-Adleman (RSA) e l'algoritmo di firma digitale della curva ellittica (ECDSA). È possibile creare e utilizzare chiavi simmetriche AES e chiavi asimmetriche RSA per la cifratura e la decifrazione. È inoltre possibile utilizzare le chiavi asimmetriche RSA o ECDSA per la firma dei messaggi digitali.

I criteri delle zone di sicurezza richiedono di cifrare le risorse utilizzando, ove possibile, chiavi gestite dal cliente. I servizi riportati di seguito supportano l'uso di chiavi gestite dal cliente per la cifratura delle risorse.

- Volume a blocchi

- Motore Kubernetes

- Oracle Cloud Infrastructure Database

- Storage file

- Storage degli oggetti

- Streaming

Per ulteriori informazioni, vedere Panoramica del vault.

Security Advisor

Security Advisor ti aiuta a creare risorse cloud in linea con i principi e le best practice di sicurezza di Oracle. Inoltre, garantisce che le risorse soddisfino i requisiti applicati dai criteri delle zone di sicurezza. Ad esempio, è possibile creare rapidamente risorse cifrate con una chiave di cifratura master gestita dal cliente utilizzando il servizio Vault.

Ad esempio, è possibile utilizzare Security Advisor per creare le risorse riportate di seguito.

- Storage degli oggetti bucket

- file system di storage dei file

- istanza di computazione (computazione) (e volume di avvio associato)

- Volume di storage a blocchi volume

Per ulteriori informazioni, vedere Panoramica di Security Advisor.

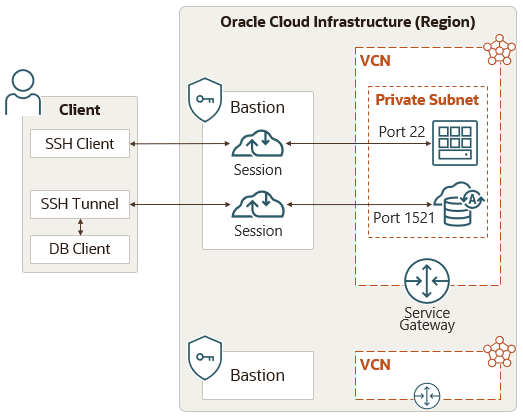

Bastion

Oracle Cloud Infrastructure Bastion fornisce un accesso limitato e limitato nel tempo alle risorse di destinazione che non hanno endpoint pubblici.

Tramite la configurazione di un bastion, è possibile consentire agli utenti autorizzati di connettersi alle risorse di destinazione sugli endpoint privati mediante sessioni SSH (Secure Shell). Quando si è connessi, gli utenti possono interagire con la risorsa di destinazione utilizzando qualsiasi software o protocollo supportato da SSH. Ad esempio, è possibile eseguire comandi RDP (Remote Desktop Protocol) o connettersi a un database utilizzando Oracle Net Services. Le destinazioni possono includere risorse come le istanze di computazione , i sistemi DB e i database Autonomous AI Transaction Processing.

I bastion risiedono in una subnet pubblica e stabiliscono l'infrastruttura di rete necessaria per connettere un utente a una risorsa di destinazione in una subnet privata . L'integrazione con il servizio IAM fornisce l'autenticazione e l'autorizzazione degli utenti. I bastion forniscono un ulteriore livello di sicurezza consentendo di specificare gli indirizzi IP che possono connettersi a una sessione ospitata dal bastion.

Per ulteriori informazioni, vedere Bastion.

Threat Intelligence

Oracle Cloud Infrastructure Threat Intelligence aggrega i dati di intelligence sulle minacce in molte fonti diverse e cura questi dati per fornire linee guida fruibili per il rilevamento e la prevenzione delle minacce in Oracle Cloud Guard e in altri servizi Oracle Cloud Infrastructure.

Gli attori malintenzionati spesso utilizzano tecniche note per attaccare gli ambienti target. Le informazioni contestuali sugli indicatori di minaccia presenti nell'ambiente possono aiutarti a dare priorità agli avvisi e a comprendere il panorama delle minacce. Threat Intelligence fornisce insight dai ricercatori di sicurezza Oracle d'élite, dalla nostra telemetria unica, dai feed open source standard del settore e dai partner di terze parti.

Quando la ricetta del rilevatore di minacce è abilitata in Cloud Guard, confronta i dati di Threat Intelligence con i log di audit e la telemetria per rilevare attività sospette e segnalarle come un problema.

Per ulteriori informazioni, vedere Panoramica di Threat Intelligence.

Web Application Firewall

Oracle Cloud Infrastructure Web Application Firewall (WAF) è un servizio di sicurezza basato su cloud, conforme a PCI (Payment Card Industry), che protegge le applicazioni dal traffico Internet dannoso e indesiderato. WAF è in grado di proteggere qualsiasi endpoint che si interfaccia con Internet, garantendo un'applicazione coerente delle regole in tutte le applicazioni.

Utilizza WAF per creare e gestire le regole di protezione per le minacce Internet, tra cui Cross-Site Scripting (XSS), SQL Injection e altre vulnerabilità definite da OWASP. È possibile limitare l'ingresso di bot non desiderati e, al contempo, consentire l'accesso di quelli più appropriati. È inoltre possibile definire e applicare regole di protezione personalizzate alle configurazioni WAF utilizzando il linguaggio delle regole ModSecurity.

Utilizzare WAF per creare regole di accesso che definiscono azioni esplicite per le richieste che soddisfano varie condizioni. Ad esempio, le regole di accesso possono limitare le richieste in base all'area geografica o alla firma della richiesta. È possibile impostare un'azione della regola per registrare e consentire, rilevare, bloccare, reindirizzare, ignorare o mostrare un CAPTCHA per tutte le richieste che soddisfano le condizioni.

Per ulteriori informazioni, vedere Panoramica di Web Application Firewall.

Esegui audit

Il servizio Oracle Cloud Infrastructure Audit registra tutte le chiamate API alle risorse nella tenancy e nell'attività di login di un cliente dalla console. È possibile raggiungere gli obiettivi di sicurezza e conformità utilizzando il servizio di audit per monitorare tutte le attività utente all'interno della tenancy. Poiché tutte le chiamate alla console, all'SDK e alla riga di comando (CLI) passano attraverso le nostre API, viene inclusa tutta l'attività da tali origini. I record di audit sono disponibili tramite un'interfaccia API di query autenticata e filtrabile oppure possono essere recuperati come file in batch da Oracle Cloud Infrastructure Object Storage. I contenuti del log di audit includono l'attività che si è verificata, l'utente che l'ha avviata, la data e l'ora della richiesta, nonché l'IP di origine, l'user agent e le intestazioni HTTP della richiesta.

Per ulteriori informazioni, vedere Panoramica del controllo.