Imposta criteri di gestione delle identità e degli accessi

Data Flow richiede l'impostazione di criteri comuni in IAM (Identity and Access Management) per gestire ed eseguire le applicazioni Spark.

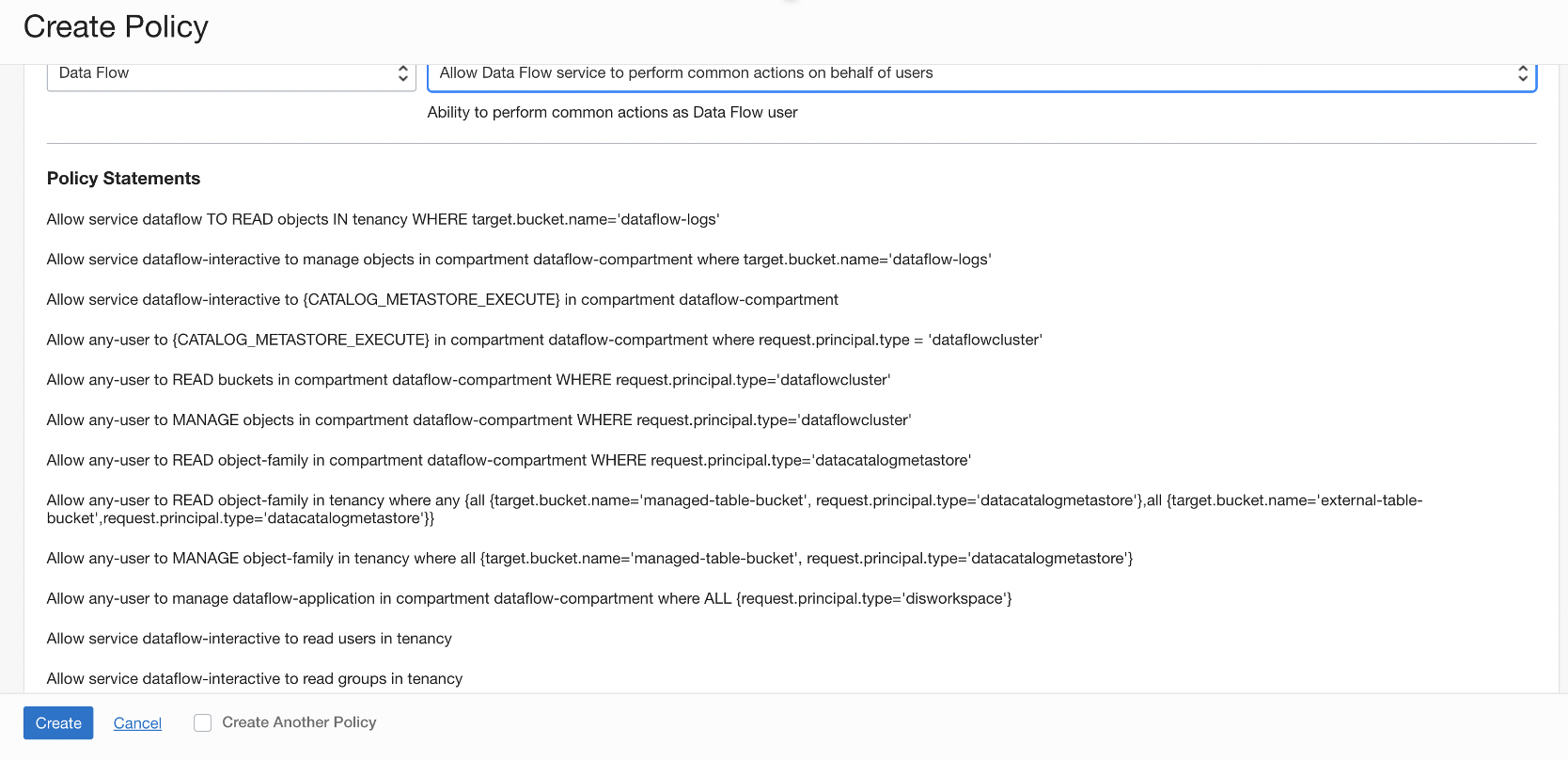

- criteri a livello di servizio del flusso di dati

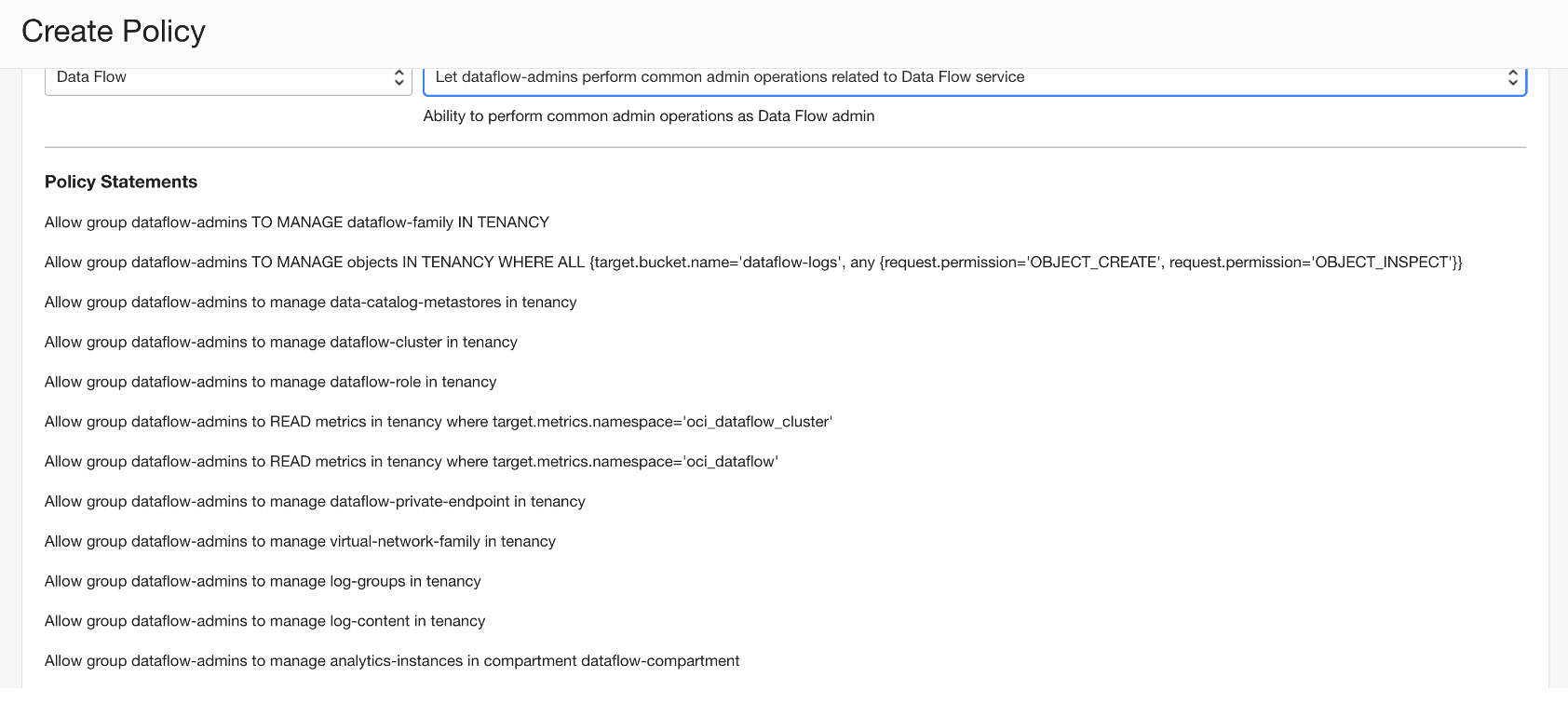

- criterio dataflow-admins

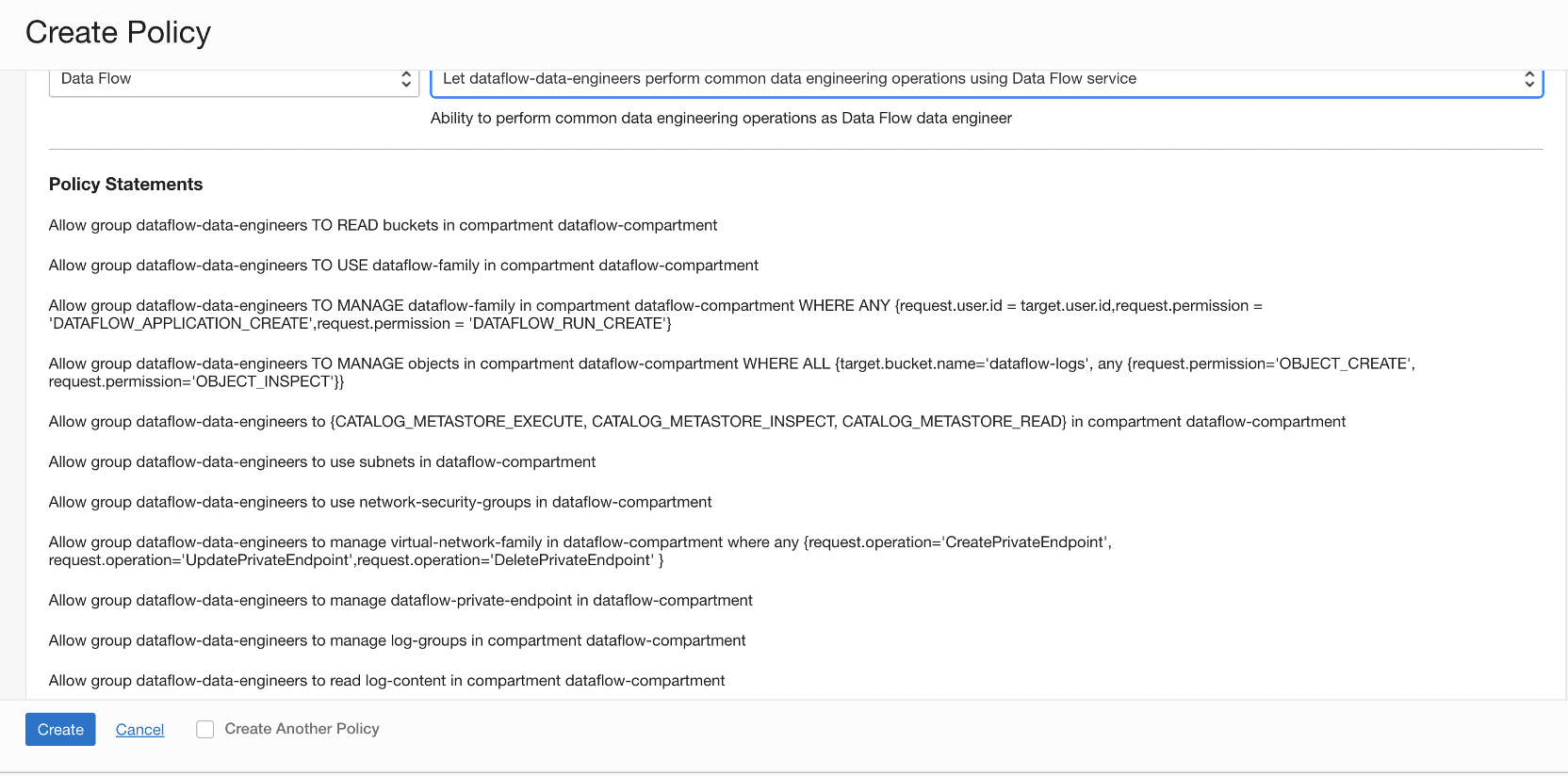

- dataflow-data-engineers-policy

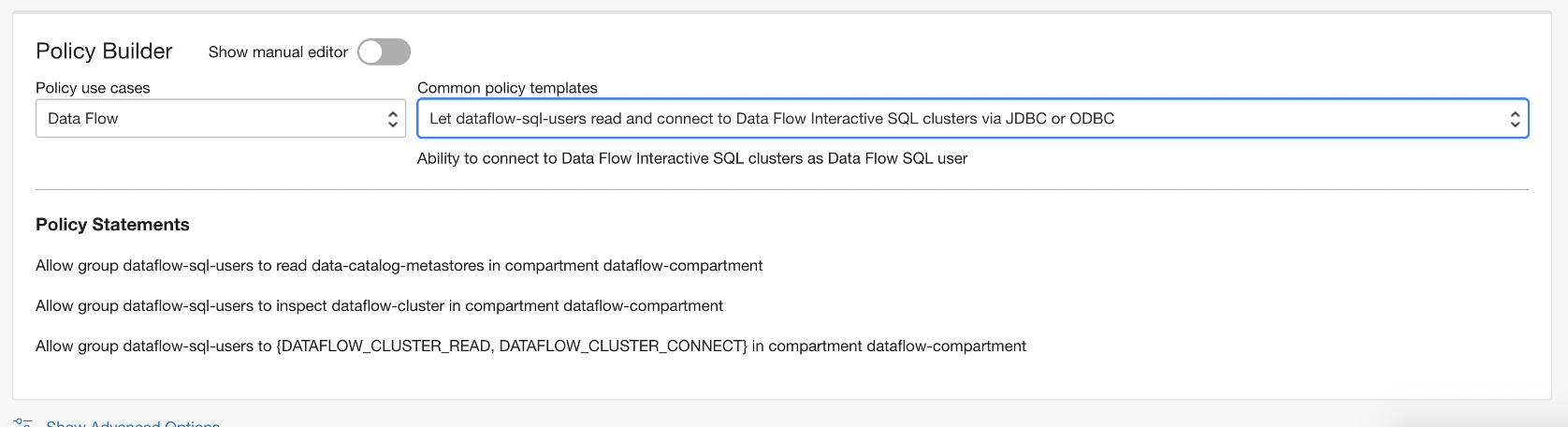

- criterio dataflow-sql-users-user

Modelli criteri flusso di dati

Il flusso di dati include quattro modelli di criteri comuni. Vengono elencati nell'ordine in cui è necessario creare i criteri.

- Lascia agli amministratori di Data Flow la gestione di tutte le applicazioni e le esecuzioni

- Per gli utenti di tipo amministrazione (o utenti privilegiati) del servizio che possono eseguire qualsiasi azione sul servizio, inclusa la gestione delle applicazioni di proprietà di altri utenti e delle esecuzioni avviate da qualsiasi utente all'interno della propria tenancy in base ai criteri assegnati al gruppo

- Lascia agli utenti di Data Flow la gestione di tutte le proprie applicazioni ed esecuzioni.

- Tutti gli altri utenti autorizzati solo a creare ed eliminare le proprie applicazioni. Possono tuttavia eseguire qualsiasi applicazione all'interno della propria tenancy e non dispongono di altri diritti amministrativi, ad esempio l'eliminazione delle applicazioni di proprietà di altri utenti o l'annullamento delle esecuzioni avviate da altri utenti.

- Consente al servizio Data Flow di eseguire azioni per conto dell'utente o del gruppo sugli oggetti all'interno della tenancy.

- Il servizio Data Flow deve essere autorizzato a eseguire azioni per conto dell'utente o del gruppo su oggetti all'interno della tenancy.

- (Facoltativo) Consentire agli utenti di Data Flow di creare, modificare o modificare endpoint privati.

- Questo modello di criteri consente l'utilizzo della virtual-network-family, consente l'accesso a risorse più specifiche, consente l'accesso a operazioni specifiche e consente la modifica della configurazione di rete.

Creazione di criteri mediante i modelli di Policy Builder IAM

Utilizzare i modelli di Policy Builder IAM per creare i criteri per il flusso di dati.

- Dal menu di navigazione, selezionare Identità e sicurezza.

- In Identità selezionare Criteri.

Crea criteri manualmente

Anziché utilizzare i modelli in IAM per creare i criteri per il flusso di dati, è possibile crearli personalmente in IAM Policy Builder.

Attenersi alla procedura descritta in Gestione dei criteri in IAM con i domini di Identity o senza i domini di Identity per creare manualmente i criteri riportati di seguito.

- Per gli utenti (o gli utenti privilegiati) di tipo amministrativo del servizio che possono eseguire qualsiasi azione sul servizio, inclusa la gestione delle applicazioni di proprietà di altri utenti e delle esecuzioni avviate da qualsiasi utente all'interno della propria tenancy in base ai criteri assegnati al gruppo:

- Creare un gruppo nel servizio di identità denominato

dataflow-admine aggiungere utenti a questo gruppo. - Creare un criterio denominato

dataflow-admine aggiungere le istruzioni seguenti:ALLOW GROUP dataflow-admin TO READ buckets IN <TENANCY>ALLOW GROUP dataflow-admin TO MANAGE dataflow-family IN <TENANCY>ALLOW GROUP dataflow-admin TO MANAGE objects IN <TENANCY> WHERE ALL {target.bucket.name='dataflow-logs', any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT'}}

dataflow-logs. - Creare un gruppo nel servizio di identità denominato

- La seconda categoria è riservata a tutti gli altri utenti autorizzati solo a creare ed eliminare le proprie applicazioni. Possono tuttavia eseguire qualsiasi applicazione all'interno della propria tenancy e non dispongono di altri diritti amministrativi, ad esempio l'eliminazione delle applicazioni di proprietà di altri utenti o l'annullamento delle esecuzioni avviate da altri utenti.

- Creare un gruppo nel servizio di identità denominato

dataflow-userse aggiungere utenti a questo gruppo. - Creare un criterio denominato

dataflow-userse aggiungere le istruzioni seguenti:ALLOW GROUP dataflow-users TO READ buckets IN <TENANCY>ALLOW GROUP dataflow-users TO USE dataflow-family IN <TENANCY>ALLOW GROUP dataflow-users TO MANAGE dataflow-family IN <TENANCY> WHERE ANY {request.user.id = target.user.id, request.permission = 'DATAFLOW_APPLICATION_CREATE', request.permission = 'DATAFLOW_RUN_CREATE'}ALLOW GROUP dataflow-users TO MANAGE objects IN <TENANCY> WHERE ALL {target.bucket.name='dataflow-logs', any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT'}}

- Creare un gruppo nel servizio di identità denominato

Questi criteri ti consentono di utilizzare Oracle Cloud Infrastructure Logging con Data Flow.

log-group, ma per cercare il contenuto dei log, è necessario utilizzare il tipo di risorsa log-content. Aggiungere i criteri seguenti:allow group dataflow-users to manage log-groups in compartment <compartment_name>

allow group dataflow-users to manage log-content in compartment <compartment_name>

Impostazione di un criterio per lo streaming Spark

Per utilizzare lo streaming Spark con Data Flow, sono necessari più criteri comuni.

È necessario aver creato i criteri comuni utilizzando i modelli di Policy Builder IAM o manualmente.

Puoi utilizzare la Costruzione guidata criteri IAM per gestire l'accesso alle origini e distribuire le applicazioni di streaming da o in cui vengono prodotte. Ad esempio, il pool di flussi specifico o il bucket di storage degli oggetti specifico che si trovano in una posizione selezionata. In alternativa, è possibile effettuare le operazioni riportate di seguito per creare manualmente un criterio.