Federazione (facoltativo)

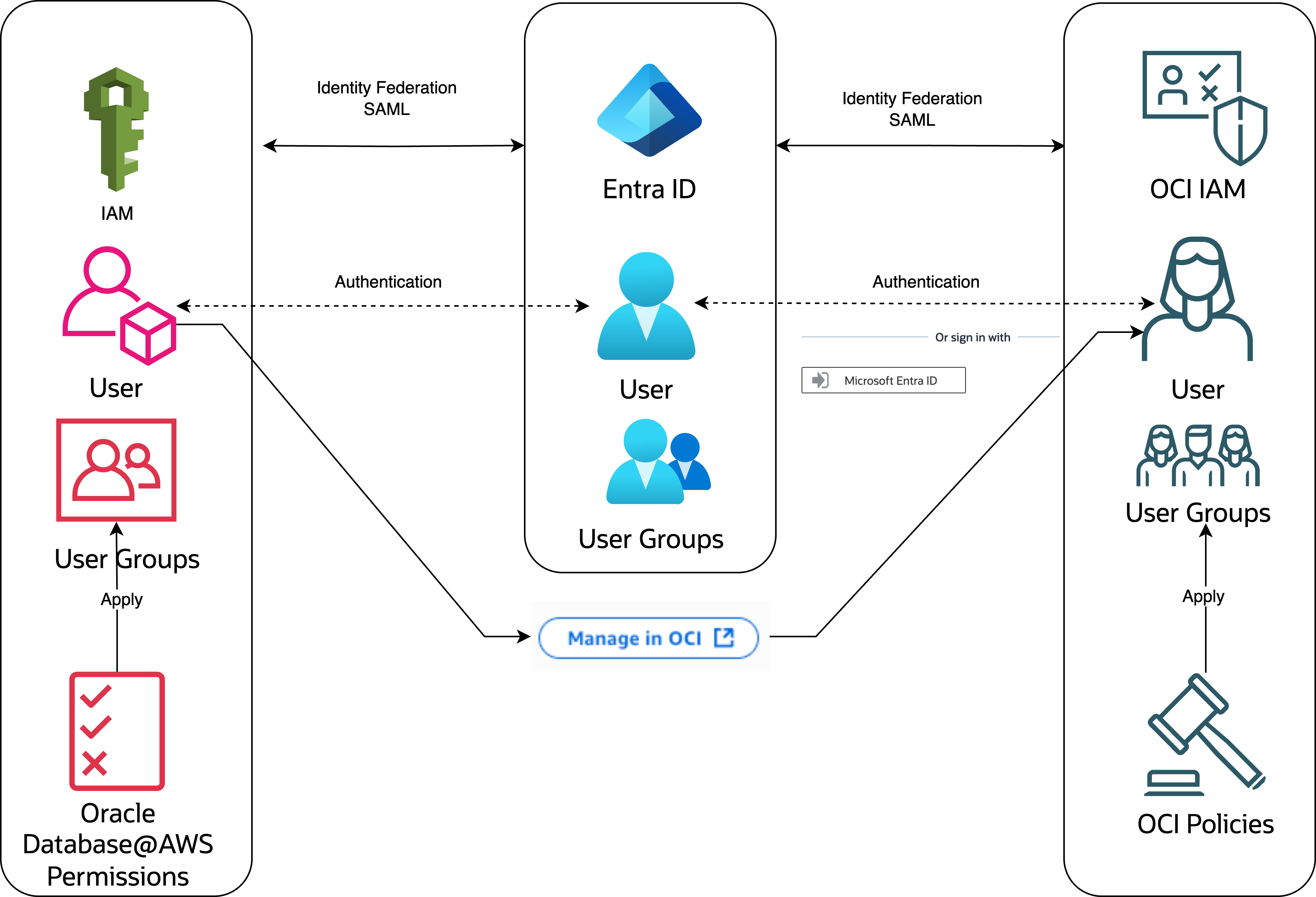

Identity Federation è una funzionalità di sicurezza aziendale che consente agli amministratori di gestire le credenziali dei dipendenti in un unico repository di identità aziendale affidabile e consente l'esperienza Single Sign-On per i propri dipendenti.

L'impostazione della federazione identità per Oracle Database@AWS è facoltativa. Federation consente agli amministratori di configurare la capacità degli utenti di connettersi alla tenancy OCI associata al provider di identità esistente. Mentre le operazioni di distribuzione vengono eseguite nella console AWS e non richiedono la console di Oracle Cloud, altri task di gestione del database richiedono l'accesso alla console di Oracle Cloud.

Per semplificare la gestione della sicurezza e ridurre al minimo il sovraccarico amministrativo, i clienti di Oracle Database@AWS possono configurare la federazione delle identità tra il provider di identità esistente e la tenancy OCI. Con la federazione in atto, gli utenti autorizzati possono accedere alla console di Oracle Cloud utilizzando le credenziali enterprise esistenti di Azure Entra ID, semplificando il login e migliorando la gestione della sicurezza.

Senza federazione, gli utenti di Oracle Database@AWS devono creare e mantenere credenziali separate per gli utenti OCI quando accedono alla console di Oracle Cloud utilizzando il pulsante "Gestisci in OCI".

OCI IAM supporta SAML, OAuth 2.0 e OpenID Connect (OIDC) e può essere federato con qualsiasi IDP che supporta questi protocolli.

Nel diagramma riportato di seguito, AWS IAM è federato con provider di identità di terze parti (Azure EntraID, Google Cloud IAM, Okta). IAM OCI viene federato con lo stesso provider.

Gli utenti vengono assegnati ai gruppi e le autorizzazioni di accesso vengono gestite tramite criteri. Si consiglia di definire i gruppi e assegnare le autorizzazioni in base al principio dell'approccio basato sui privilegi minimi. Per istruzioni, consulta gli esempi di gruppi e criteri predefiniti nelle autorizzazioni OCI e AWS in Controllo dell'accesso basato sui ruoli.

I passi di alto livello riportati di seguito mostrano come impostare OCI IAM Identity Federation con Azure Entra ID, già federato con AWS IAM.

- Configurare l'ID Azure Entra per l'integrazione con OCI IAM, utilizzando le esercitazioni riportate di seguito

- ID in entrata

- Crea gruppi Oracle Database@AWS

- Si consiglia di seguire la convenzione di denominazione OCI

- Facoltativo: sincronizza i gruppi con AWS

- Si consiglia di seguire la convenzione di denominazione OCI

- Aggiungi utenti ai gruppi

- Crea gruppi Oracle Database@AWS

- In AWS

- Definire i criteri (in base ai requisiti RBAC)

- Crea gruppi (se non sincronizza)

- Associa criteri e gruppi

- Aggiungi utenti ai gruppi

- In IAM OCI

- Configura federazione con ID Azure Entra

- Verificare che l'automazione (dal provisioning di Oracle Database@AWS) abbia creato i criteri e i gruppi necessari

Federazione AWS

Per configurare AWS IAM con il provider di identità, consultare la documentazione AWS: https://docs.aws.amazon.com/singlesignon/latest/userguide/tutorials.html

Per configurare la federazione IAM OCI con il provider di identità scelto, consultare la documentazione OCI pertinente:

- Azure EntraID: Federazione (facoltativo)

- Okta: IAM OCI con le esercitazioni su Okta

- PingOne Identity: Imposta Single Sign-On tra Oracle Cloud Infrastructure Identity and Access Management e PingOne

- Microsoft Active Directory Federation Services (ADFS): IAM OCI con esercitazioni ADFS