Federazione tramite domini di identità con Microsoft Azure Active Directory per Oracle US Government Cloud

Scopri come eseguire la federazione utilizzando i domini di Identity con Microsoft Azure Active Directory in Oracle US Government Cloud.

Le organizzazioni aziendali in genere utilizzano un provider di identità (IdP) per gestire i login e le password degli utenti e per autenticare gli utenti per l'accesso a siti Web, servizi e risorse sicuri. Per ulteriori informazioni, vedere Federazione con provider di identità. Puoi utilizzare il tuo IdP preferito, AD esempio Azure Active Directory (AD), Okta o altri IdPs, e federare in Oracle Cloud Infrastructure con l'autorizzazione FedRAMP High Joint Authorization Board.

Il processo di federazione nel cloud del governo degli Stati Uniti è simile al processo di federazione nel cloud commerciale, ad eccezione di alcune differenze nell'ordine in cui si eseguono alcuni passi. Per ulteriori informazioni sul processo di federazione nel cloud commerciale, vedere Federazione con Microsoft Active Directory.

Identity and Access Management (IAM) utilizza i domini di identità per fornire funzioni di gestione degli accessi e delle identità come autenticazione, Single Sign-On (SSO) e gestione del ciclo di vita delle identità per Oracle Cloud Infrastructure e per applicazioni Oracle e non Oracle, su SaaS, in hosting sul cloud o in locale. È possibile creare più domini di Identity per ambienti separati, ad esempio sviluppo e produzione. È inoltre possibile utilizzare i domini di Identity per le applicazioni rivolte ai consumatori e consentire agli utenti consumer di eseguire l'autoregistrazione e l'accesso social.

Per le tenancy OCI esistenti senza domini di Identity, vedere OCI US Government Cloud federation with Microsoft Azure AD.

Requisiti indispensabili

Una tenancy cloud del governo degli Stati Uniti con domini di identità.

Un account Azure AD con utenti e gruppi.

Task 1: Portale Microsoft Azure

Nel portale di Azure, fare clic su Applicazioni enterprise, quindi selezionare Nuova applicazione.

Selezionare Oracle Cloud, quindi specificare Oracle Cloud Infrastructure Console.

Specificare un nome e fare clic su Crea.

Nella pagina Guida introduttiva selezionare Imposta Single Sign-On, quindi selezionare SAML. Viene visualizzata la pagina in cui si imposta Single Sign-On con SAML.

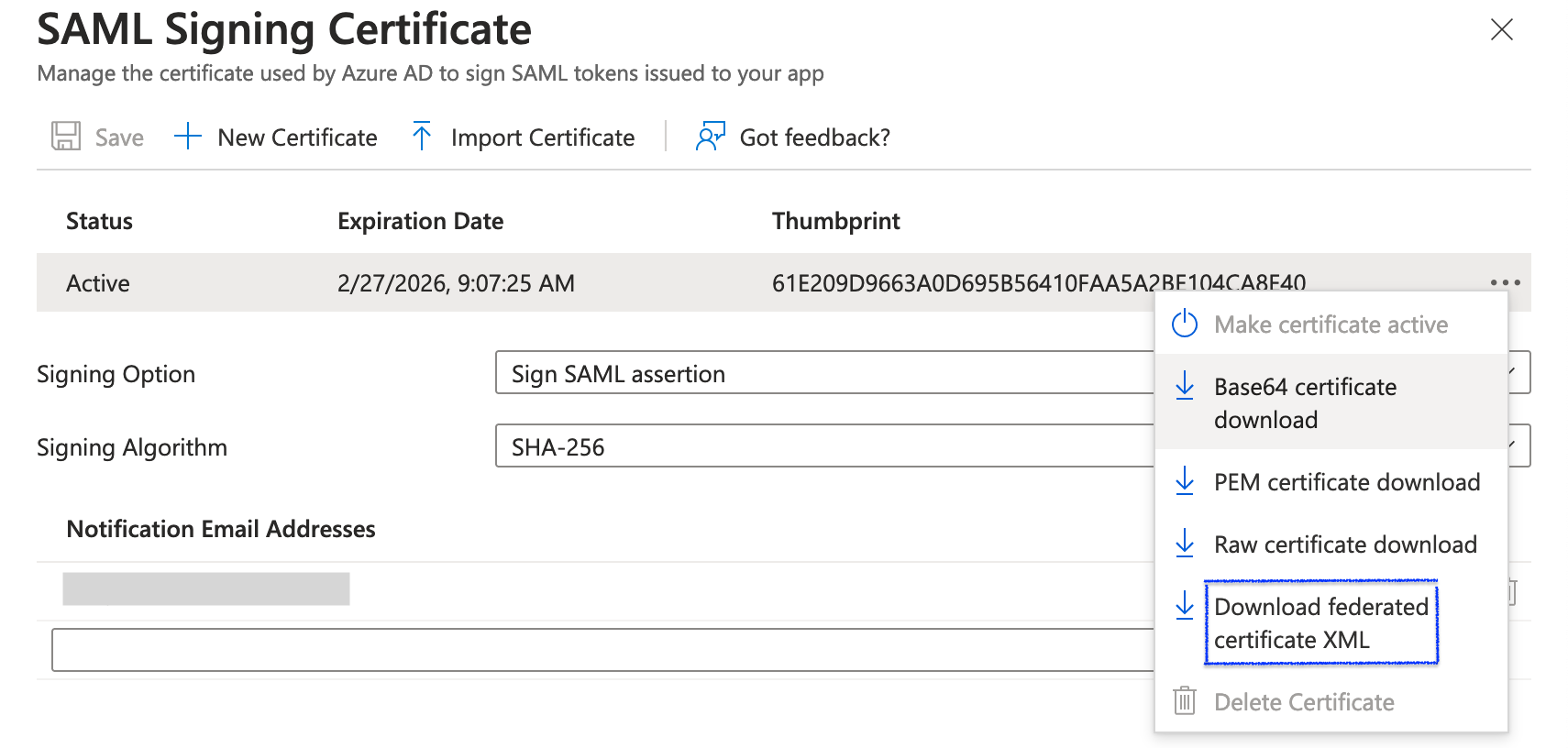

Nella sezione Certificati SAML fare clic su Modifica.

Nota

Per impostazione predefinita, i metadati del provider di servizi Oracle non sono disponibili nel cloud del governo degli Stati Uniti da caricare in Azure. È necessario utilizzare il certificato SAML esistente disponibile in Azure IdP.-

Fare clic sul menu , quindi selezionare Scarica XML certificato federato, come mostrato nella schermata riportata di seguito.

Nella sezione Oracle della pagina Single Sign-On del portale di Azure, generare i metadati del provider di servizi, quindi passare al passo successivo.

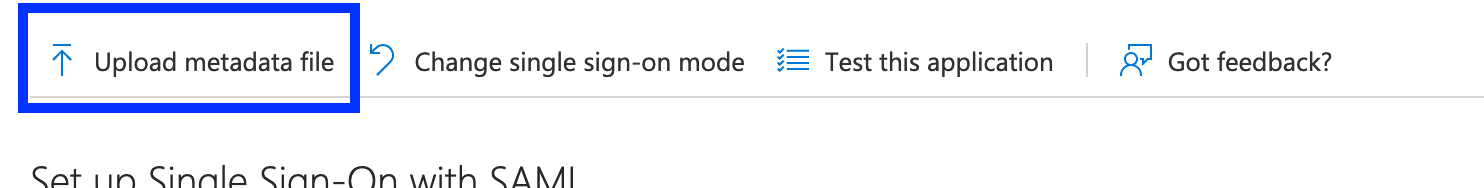

Dopo aver generato i metadati, selezionare Carica file di metadati, quindi fare clic su Aggiungi, come mostrato nella schermata seguente.

Dopo aver caricato i metadati, selezionare Configurazione SAML di base, quindi immettere l'URL di accesso della console. Ad esempio, l'URL di accesso alla console dell'area East (Ashburn) del governo degli Stati Uniti è https://console.us-langley-1.oraclegovcloud.com/. Per ulteriori informazioni, vedere URL di accesso alla console. Fare clic su Salva.

Nella sezione Certificati AML scaricare e salvare il file XML dei metadati di federazione.

Task 2: console di Oracle Cloud Infrastructure

Nella console, aprire il menu di navigazione e fare clic su Identità e sicurezza. In identità fare clic su Domini.

Fare clic sul nome del dominio di Identity (ad esempio, Predefinito) in cui si desidera che gli utenti vengano federati da Azure AD. Potrebbe essere necessario modificare il compartimento per trovare il dominio desiderato.

Selezionare Sicurezza, quindi Provider di identità.

Fare clic su Aggiungi IdP, quindi su Aggiungi SAML IdP.

Immettere Nome, Descrizione e Icona del provider di identità. quindi fare clic su Successivo.

Nella pagina Configura IdP trascinare il file XML per caricare i metadati oppure fare clic su seleziona per cercare il file di metadati scaricato nel passo 6 di Task 1: Microsoft Azure Portal. Fare clic su Avanti.

Nota

Se è già stato generato il nuovo SAML IdP, utilizzare l'XML del Passo 9 di Task 1: portale Microsoft AzureLa sezione Esegui mapping attributi mappa gli attributi di identità degli utenti ricevuti da IdP a un dominio di Identity ed è facoltativa. Queste opzioni variano in base al file IdP.

Fare clic su Crea IdP.

Nota

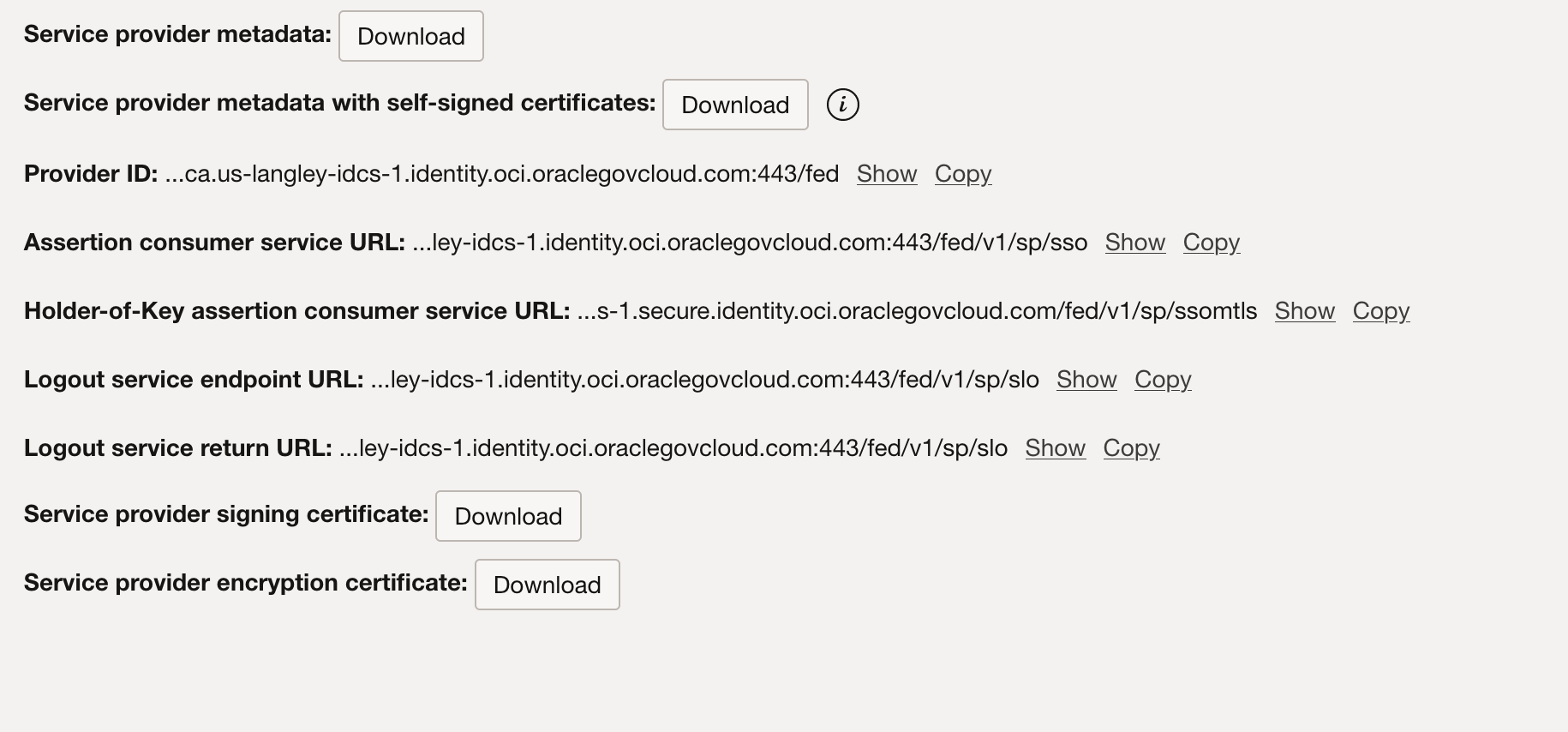

Se Azure IdP è già stato creato utilizzando i metadati del provider di servizi, saltare i passi da 8 a 10 e procedere invece al passo 11.Nella sezione Aggiungi provider di identità SAML fare clic su Scarica per i metadati del provider di servizi, come mostrato nella schermata seguente. Questi sono i metadati utilizzati per l'importazione in Azure AD.

Non eseguire il test o attivare IdP a questo punto, perché eliminerai e quindi ricreerai IdP con il file XML dei metadati di Azure corretto, utilizzando il processo descritto nei passi da 1 a 8. Fare clic su Annulla per uscire dal processo di impostazione, quindi fare clic sul menu Azioni (tre punti). Fare clic su Disattiva per disattivare IdP, quindi fare clic su Elimina.

Andare al passo 8 del Task 1: Microsoft Azure Portal e completare l'impostazione di IdP utilizzando i metadati corretti del provider di servizi generato nel passo 8 di questa procedura.

Nella pagina Esporta fare clic su Avanti, quindi fare di nuovo clic su Avanti per la pagina Aggiungi provider di identità SAML.

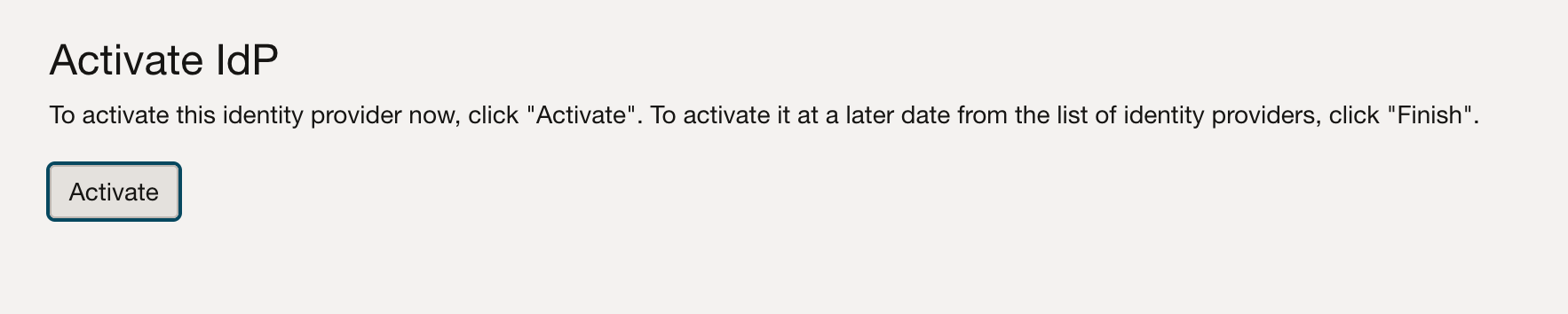

Fare clic su Attiva per attivare IdP, come mostrato nella schermata seguente, quindi fare clic su Fine.

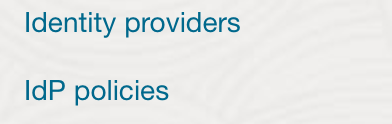

Nella pagina predefinita per i provider di identità, fare clic su Criteri IdP, come mostrato nella schermata seguente, per assegnare i provider di identità al criterio.

Selezionare il nome del criterio IdP a cui assegnare un criterio IdP, ad esempio Criterio IdP predefinito.

In Risorse fare clic sulle regole del provider di identità.

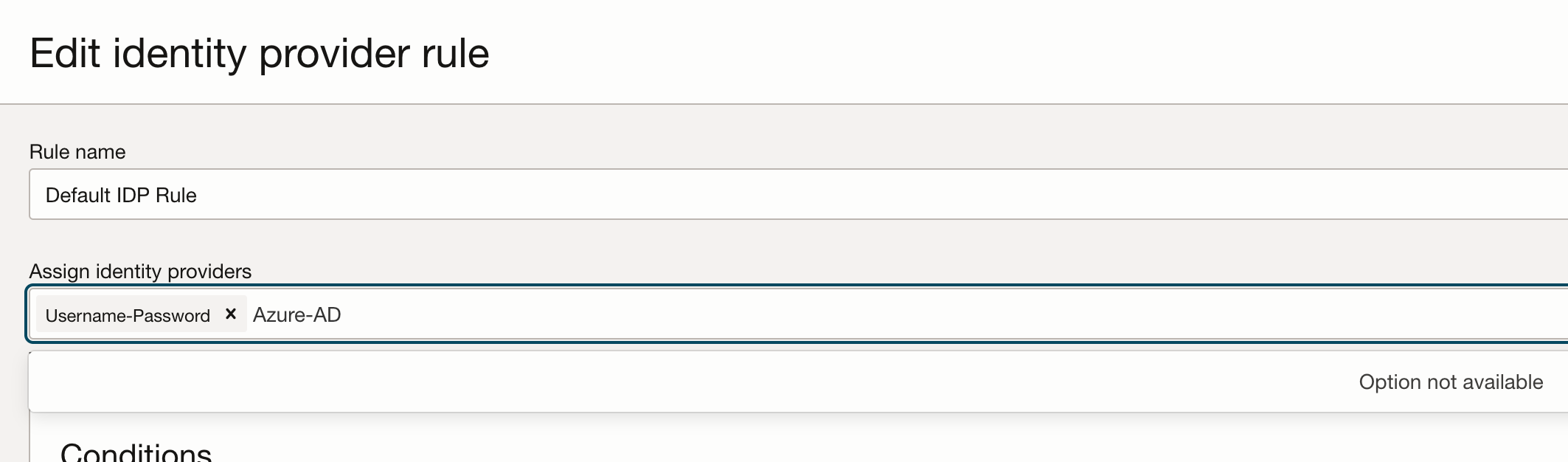

Fare clic sul menu Azioni (tre puntini) per la regola a che si desidera assegnare IdP, fare clic su Modifica regola IdP, quindi assegnare il provider IdP creato, come mostrato nella schermata riportata di seguito.

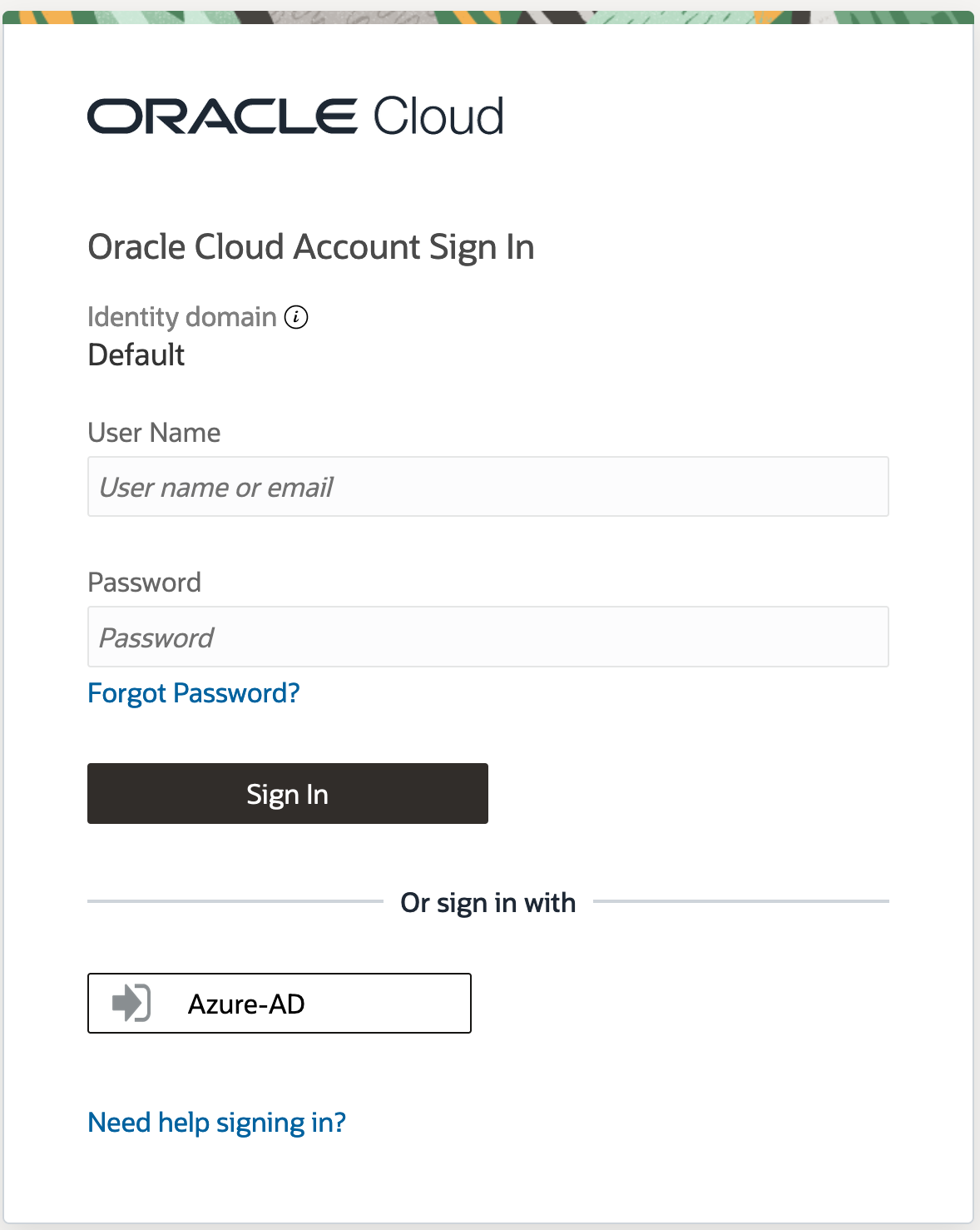

Il processo di federazione è stato completato. Se ci si scollega e si tenta di accedere di nuovo, è necessario visualizzare il nome del provider di identità, in questo caso Azure-AD, come mostrato nella schermata seguente. Fare clic sul nome per passare alla pagina di accesso federato.

Risorse

Il cloud del governo degli Stati Uniti ha ottenuto l'accreditamento FedRAMP High JAB P-ATO, così come tutti i servizi OCI e platform-as-a-service (PaaS) disponibili in tali aree.

Per ulteriori informazioni, fare riferimento agli argomenti sotto riportati.