Gestire le chiavi di cifratura master in Azure Key Vault

Autonomous AI Database supporta chiavi TDE (Transparent Data Encryption) gestite dal cliente che risiedono in Azure Key Vault.

- Prerequisiti per l'uso delle chiavi di cifratura gestite dal cliente in Azure Key Vault

Descrive i passi dei prerequisiti per utilizzare le chiavi di cifratura principali gestite dal cliente in Autonomous AI Database che risiedono in Azure Key Vault. - Usa chiavi di cifratura gestite dal cliente in Autonomous Database con Azure Key Vault

Mostra i passi per cifrare Autonomous AI Database utilizzando le chiavi di cifratura master gestite dal cliente che risiedono in Azure Key Vault.

Argomento padre: Gestire le chiavi di cifratura su Autonomous AI Database

Prerequisiti per l'uso delle chiavi di cifratura gestite dal cliente in Azure Key Vault

Descrive i passi dei prerequisiti per utilizzare le chiavi di cifratura master gestite dal cliente in Autonomous AI Database che risiedono in Azure Key Vault.

- Azure Key Vault è supportato solo nelle aree commerciali.

- Azure Key Vault non è supportato negli standby Autonomous Data Guard tra più region.

-

Le forme e le dimensioni delle chiavi supportate sono le seguenti:

- RSA 2048, 3072 e 4096

- EC-P256, EC-P256K, EC-P384, EC-P521

Attenersi alla procedura seguente:

Argomento padre: Gestisci chiavi di cifratura master in Azure Key Vault

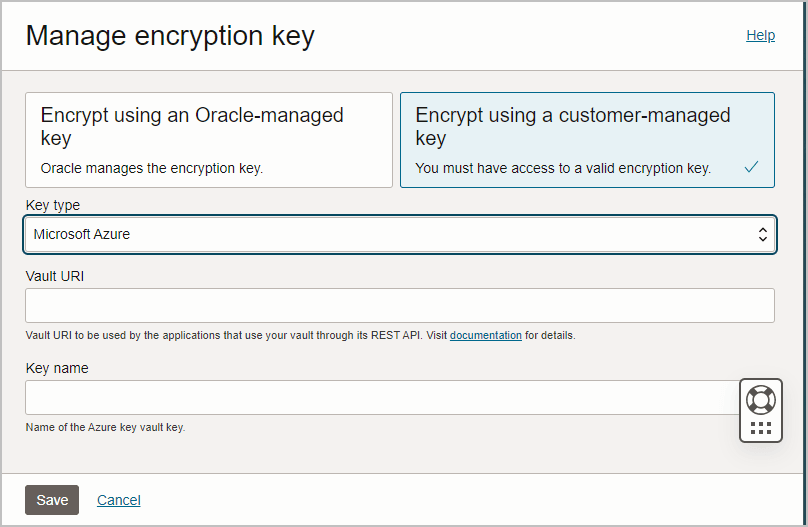

Usa chiavi di cifratura gestite dal cliente in Autonomous Database con Azure Key Vault

Mostra i passi per cifrare Autonomous AI Database utilizzando le chiavi di cifratura master gestite dal cliente che risiedono in Azure Key Vault.

Attenersi alla procedura seguente:

Lo stato del ciclo di vita passa a Aggiornamento. Al termine della richiesta, in Stato del ciclo di vita viene visualizzato Disponibile.

Al termine della richiesta, nella console di Oracle Cloud Infrastructure, le informazioni chiave vengono visualizzate nella pagina Informazioni su Autonomous Database sotto l'intestazione Cifratura. Quest'area mostra la chiave di cifratura è chiave gestita dal cliente (Microsoft Azure) e visualizza l'URI del vault e il nome chiave.

Ad esempio:

Descrizione dell'immagine sec_az_results.png

Per ulteriori informazioni, consulta le note sull'uso di chiavi gestite dal cliente con Autonomous AI Database.

Argomento padre: Gestisci chiavi di cifratura master in Azure Key Vault