Guida introduttiva a Oracle Exadata Database Service sulla distribuzione dell'infrastruttura Exascale

Dopo aver completato i task di preparazione in Preparazione per Oracle Exadata Database Service su infrastruttura Exascale, inizia a distribuire il tuo sistema Oracle Exadata Database Service su infrastruttura Exascale seguendo queste procedure.

- Disponibilità regionale per Exadata Database Service su un'infrastruttura Exascale

Scopri quali region OCI supportano Oracle Exadata Database Service su un'infrastruttura Exascale (ExaDB-XS). - Applicazione di tag a Oracle Exadata Database Service sulle risorse dell'infrastruttura Exascale

L'applicazione di tag è un potente servizio di base per Oracle Cloud Infrastructure (OCI) che consente agli utenti di cercare, controllare l'accesso ed eseguire azioni in blocco su un set di risorse basato sulla tag. - Riavvio di una VM per la manutenzione pianificata

Per facilitare la manutenzione di Oracle Exadata Database Service sulle virtual machine (VM) dell'infrastruttura Exascale, Oracle invia una notifica per i riavvii pianificati delle VM. - Connessione a una VM dell'infrastruttura Oracle Exadata Database Service su Exascale

Scopri come connettersi a una virtual machine (VM) Oracle Exadata Database Service su infrastruttura Exascale utilizzando SSH o SQL Developer. - Limiti di capacità per Exadata Database Service sull'infrastruttura Exascale

Per comprendere le funzioni di scalabilità e la capacità delle risorse del servizio ExaDB-XS, esaminare queste tabelle e liste. - Best practice per le VM dell'infrastruttura Oracle Exadata Database Service su Exascale

Oracle consiglia di seguire le linee guida relative alle best practice riportate di seguito per garantire la gestibilità di Oracle Exadata Database Service sulle virtual machine (VM) dell'infrastruttura Exascale.

Disponibilità regionale per Exadata Database Service on Exascale Infrastructure

Scopri quali region OCI supportano Oracle Exadata Database Service sull'infrastruttura Exascale (ExaDB-XS).

Nelle tabelle di questo argomento è possibile trovare le aree di Oracle Cloud Infrastructure (OCI) che offrono Exadata Database Service on Exascale Infrastructure.

Laddove l'area supporta più domini di disponibilità (AD), è supportato un solo dominio di disponibilità con Oracle Exadata Database Service on Exascale Infrastructure.

Asia/Pacifico (APAC)

| Nome dell'area | Chiave area | Ubicazione regione |

|---|---|---|

|

Australia orientale |

SYD |

Sydney, Australia |

|

Australia sud-orientale |

MEL |

Melbourne, Australia |

|

India meridionale |

HYD |

Hyderabad (India) |

|

India occidentale |

Distinta base |

Mumbai |

|

Giappone Centrale |

KIX |

Osaka, Giappone |

|

Giappone orientale |

NRT |

Tokyo, Giappone |

|

Singapore |

SIN |

Singapore, Singapore |

|

Singapore Ovest |

XSP |

Singapore, Singapore |

|

Corea del Sud centrale |

ICN |

Seoul (Corea del Sud) |

|

Corea del Sud - Nord |

YNY |

Chuncheon (Corea del Sud) |

Europa, Medio Oriente e Africa (EMEA)

| Nome dell'area | Chiave area | Ubicazione regione |

|---|---|---|

|

Francia Centrale |

CDG |

Parigi, Francia |

|

Francia Sud |

MRS |

Marsiglia, Francia |

|

Germania centrale |

FRA |

Francoforte, Germania |

|

Arabia Saudita Ovest |

GIAPPONE |

Gedda (Arabia Saudita) |

|

Sud Africa centrale |

JNB |

Johannesburg, Sud Africa |

|

Svizzera Nord |

ZRH |

Zurigo, Svizzera |

|

Emirati Arabi Uniti centrali |

UA |

Abu Dhabi (Emirati Arabi Uniti) |

|

Regno Unito - Sud |

LHR |

Londra, Regno Unito |

|

Regno Unito occidentale |

CWL |

Newport, Regno Unito |

|

Svizzera Nord |

ZRH |

Zurigo, Svizzera |

America Latina (LATAM)

| Nome dell'area | Chiave area | Ubicazione regione |

|---|---|---|

|

Brasile orientale |

GRU |

San Paolo, Brasile |

|

Brasile sud-orientale |

VCP |

Vinhedo (Brasile) |

|

Cile centrale |

SCL |

Santiago (Cile) |

|

Columbia Centrale |

BOG |

Bogata (Colombia) |

Nord America (NA)

| Nome dell'area | Chiave area | Ubicazione regione |

|---|---|---|

|

Canada sudorientale |

YYZ |

Toronto (Canada) |

|

Canada sudorientale |

LUG |

Montreal (Canada) |

|

Stati Uniti (Est) - Ashburn |

IAD |

Ashburn,Virginia |

|

Stati Uniti occidentali |

PHX |

Phoenix, Arizona |

|

Stati Uniti occidentali |

SJC |

San Jose (CA) |

Per eseguire il provisioning di Exadata Database Service su risorse Exascale in un'area supportata, la tenancy OCI deve essere sottoscritta a tale area. Ad esempio, per eseguire il provisioning delle risorse per Exadata Database on Exascale Infrastructure nell'area orientale degli Stati Uniti, la tenancy OCI deve essere sottoscritta a US East (Ashburn). Per ulteriori informazioni, vedere Gestione delle aree e Sottoscrizione a un'area di infrastruttura.

Applicazione di tag a Oracle Exadata Database Service su risorse dell'infrastruttura Exascale

L'applicazione di tag è un potente servizio di base per Oracle Cloud Infrastructure (OCI) che consente agli utenti di cercare, controllare l'accesso ed eseguire azioni in blocco su un set di risorse basate sulla tag.

Importanza dell'applicazione di tag

Grazie al sistema di tagging OCI (Oracle Cloud Infrastructure), puoi etichettare le risorse in base al tuo schema organizzativo, che ti consente di raggruppare le risorse, gestire i costi e fornire insight sull'uso. I tag ti aiutano inoltre a creare un modello di governance basato sulla sicurezza e sulla Maximum Availability Architecture (MAA). Man mano che la tua organizzazione espande la propria struttura cloud, può diventare difficile tenere traccia delle architetture di implementazione, delle best practice di sicurezza, del MAA, del livello di applicazione e così via. L'uso delle tag metadati per identificare gli attributi del carico di lavoro può aiutarti a tenere il passo con la sicurezza e la disponibilità della tua tenancy senza sovraccarichi di costi.

Per consentire ai clienti di gestire le risorse OCI in modo sicuro ed economico, Oracle fornisce un set di tag predefiniti in linea con le best practice per l'applicazione di tag alle risorse. Queste tag sono raggruppate in due spazi di nomi, lo spazio di nomi oracleStandard e lo spazio di nomi OracleApplicationName. Puoi pensare a uno spazio di nomi tag come a un container dedicato alle tue chiavi di tag.

Si consideri uno scenario in cui l'organizzazione dispone di più risorse cloud, ad esempio infrastruttura Exadata, cluster VM, home DB, Oracle Database e reti cluster VM, in più compartimenti della tenancy. Si supponga di voler tenere traccia di queste risorse cloud per scopi specifici, creare report su di esse o eseguire azioni in blocco. In tal caso, sarà necessario un sistema che consenta di raggruppare queste risorse in base a criteri diversi quali ambiente, criticità, utenti target, applicazione e così via. È possibile ottenere questo risultato applicando tag appropriate a queste risorse.

Ad esempio, è possibile assegnare tag a tutte le risorse nello stack di sviluppo con Oracle-Standard.Environment=Dev o per uno stack di applicazioni business-critical impostato Oracle-Standard.Criticality=High o Extreme. In caso di interruzioni del servizio dovute a vari motivi, sarai in grado di identificare rapidamente tutte le risorse OCI associate a un'applicazione o a una funzione aziendale o di separare i carichi di lavoro critici e non critici.

L'applicazione di tag può anche aiutarti a distribuire configurazioni ottimizzate in base agli attributi del carico di lavoro identificati tramite le tag. Ad esempio, le distribuzioni di database per l'applicazione PeopleSoft richiedono una configurazione specifica. L'impostazione delle tag ApplicationName e AppMajorVersion durante la distribuzione di un Oracle Database può garantire che il database sia configurato e pronto per l'applicazione specifica (in questo caso, PeopleSoft).

Inoltre, l'integrazione con il servizio Cloud Advisor OCI può fornirti insight diretti e approfonditi su come i tuoi servizi cloud rispettano le linee guida aziendali e aiutano la tua gestione a governare con una visione. Per ulteriori dettagli, vedere Panoramica di Cloud Advisor.

Aggiunta di tag

Puoi etichettare le risorse utilizzando la console di Oracle Cloud Infrastructure (OCI), l'interfaccia della riga di comando o l'SDK.

Esistono molte risorse cloud che possono essere contrassegnate in una distribuzione di Oracle Exadata Database Service sull'infrastruttura Exascale. L'infrastruttura Exadata, il cluster VM, la home DB, Oracle Database, il cluster VM Autonomous Exadata, l'Autonomous Container Database, l'Autonomous Database e le reti di cluster VM sono alcuni di questi. Le tag possono essere applicate durante la creazione delle risorse o modificate in un secondo momento. Ad esempio, puoi applicare le tag a un Autonomous Container Database (ACD) durante il provisioning dell'ACD o aggiungerle in un secondo momento dalla pagina Dettagli.

Per ulteriori informazioni sull'uso delle tag, vedere Funzionamento dell'applicazione di tag. L'applicazione di tag si integra con il sistema di autorizzazione Oracle Cloud Infrastructure. È possibile utilizzare i controlli dei criteri IAM per abilitare la delega o la limitazione della manipolazione delle tag. Per informazioni sulle autorizzazioni necessarie per utilizzare tag definite e in formato libero, vedere Autenticazione e autorizzazione. (Obbligatorio) Inserire qui il testo introduttivo, inclusa la definizione e lo scopo del concetto.

Suggerimento

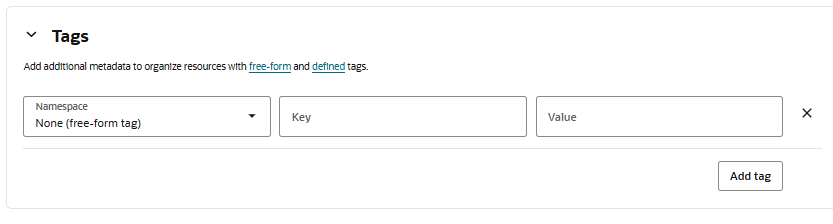

Per un'esercitazione che dimostri l'implementazione delle tag in Oracle Autonomous Database, fai riferimento a Lab 14: Oracle Standard Tags nel workshop per gli amministratori della flotta di Oracle Autonomous Database dedicato su Oracle LiveLabs.Le tenancy vengono fornite con una libreria di tag definite standard che possono essere applicate alla maggior parte delle risorse, disponibili nella lista di campi Spazio di nomi. Queste tag sono attualmente disponibili come set di spazi di nomi tag che gli amministratori della governance possono distribuire. Le best practice OCI consigliano di applicare queste tag a tutte le risorse a cui è possibile applicare una tag standard. Oltre al reporting e alla governance, l'automazione dei servizi OCI può fornire ottimizzazioni specifiche del carico di lavoro basate su valori di tag standard. È inoltre possibile creare tag in formato libero con nomi di chiave personalizzati nel campo Chiave e valori personalizzati nel campo Valore. Dopo aver fornito le impostazioni, fare clic su Aggiungi tag per aggiungere la tag.

Figura 4-1 Esempio di applicazione di tag

Tag standard Oracle

Gli amministratori della governance della tenancy possono distribuire le tag definite standard a livello di tenancy. Gli amministratori possono anche contrassegnare determinate tag come necessarie, applicando in tal modo le tag sulle risorse in tali compartimenti. Di seguito sono riportate le tag standard definite nello spazio di nomi denominato OracleStandard. Per ulteriori informazioni sull'importazione di tag standard, vedere Per importare tag standard nella sezione Gestione degli spazi di nomi tag.

Tabella 4-1 Tag definite standard Oracle

| Chiave tag | Opzioni valore tag | Descrizione |

|---|---|---|

|

|

|

Consente il livellamento delle risorse in linea con gli standard di classificazione delle applicazioni aziendali. La governance dei clienti può utilizzare questa tag per generare report e garantire che le risorse siano configurate in base alle linee guida per il livello a cui appartengono. Ad esempio, una risorsa di database con |

|

|

|

Indica un ciclo di vita delle risorse. Nel caso dei database, consente di determinare la densità di consolidamento, la distribuzione del database tra i container, impostare piani di manutenzione e gestire le copie. |

|

|

|

Tag di classificazione dell'applicazione o del database. |

|

|

Per i valori, fare riferimento a Elenco dei regolamenti di conformità. |

Indica una o più normative di conformità a cui una risorsa deve attenersi. Gli amministratori di tag possono aggiungere valori alla lista dalla console di OCI Governance and Administration. Per ulteriori informazioni, vedere Utilizzo di valori predefiniti. |

|

|

|

Indica gli utenti finali di una risorsa. Un'altra forma di classificazione delle risorse che consente di determinare gli utenti target e consente ai team di governance di impostare standard aziendali in base all'utente o al tipo di applicazione. |

|

|

|

Conteggio approssimativo degli utenti finali. Questa tag consente di determinare il numero di utenti interessati o il raggio di esplosione durante un evento di disponibilità o sicurezza. Ciò aiuta anche a dare la priorità alle attività di ripristino in caso di gravi interruzioni che interessano un gran numero di risorse cloud. |

|

|

Tag in formato libero. Ad esempio, john.smith@example.com o app_support_grp@example.com |

Indica l'indirizzo e-mail del proprietario della risorsa. |

|

|

|

Identifica la linea business o il reparto del cliente che possiede o utilizza la risorsa. Ciò può essere utile per i report di aggregazione dei costi e per determinare l'uso tra gli amministratori units.Tag aziendali può aggiungere valori pertinenti alla lista dalla console di OCI Governance and Administration. Per ulteriori informazioni, vedere Utilizzo di valori predefiniti. |

|

|

|

Campo in formato libero per centro di costo. |

|

|

0-10.080 |

Tempo in minuti. Indica il tempo massimo entro il quale la risorsa deve essere recuperata da un errore. |

|

|

0-1.440 |

Tempo in minuti. Tolleranza massima alla perdita di dati per una risorsa del data store, ad esempio un database o un dispositivo di storage. |

Argomenti correlati

Riavvio di una VM per la manutenzione pianificata

Per facilitare la manutenzione di Oracle Exadata Database Service sulle virtual machine (VM) dell'infrastruttura Exascale, Oracle invia una notifica per i riavvii pianificati delle VM.

Quando Oracle pianifica un riavvio della VM, la manutenzione pianificata non influirà sulle altre VM in tale cluster VM. Gli altri nodi del cluster continuano a rimanere disponibili nell'ambito della strategia HA (High Availability).

Connessione a una VM dell'infrastruttura Oracle Exadata Database Service on Exascale

Scopri come connettersi a una virtual machine (VM) Oracle Exadata Database Service on Exascale Infrastructure utilizzando SSH o SQL Developer.

La modalità di connessione dipende dall'impostazione della rete cloud. È possibile trovare informazioni su vari scenari di rete in Panoramica di rete, ma per suggerimenti specifici su come connettersi a un database nel cloud, contattare l'amministratore della sicurezza di rete.

Oracle Exadata Database Service sui server dell'infrastruttura Exascale non può essere unito ai domini Active Directory e il servizio non supporta l'uso di Active Directory per l'autenticazione e l'autorizzazione degli utenti.

- Prerequisiti per l'accesso a Oracle Exadata Database Service sull'infrastruttura Exascale

Per utilizzare il protocollo SSH per accedere a un nodo di calcolo in un'istanza di Oracle Exadata Database Service sull'infrastruttura Exascale (ExaDB-XS), sono necessarie queste informazioni. - Impostazione della porta del listener SCAN

Quando si crea un cluster VM cloud, è possibile designare un numero di porta del listener SCAN diverso. - Connessione a una Virtual Machine con SSH

È possibile connettersi alle virtual machine in un sistema Oracle Exadata Database Service on Exascale Infrastructure utilizzando una connessione Secure Shell (SSH). - Uso di Oracle Net Services per connettersi a un database

Oracle Database Oracle Exadata Database Service sull'infrastruttura Exascale supporta l'accesso remoto al database utilizzando Oracle Net Services. - Connettiti a Oracle Exadata Database Service on Exascale Infrastructure Service

Scopri come connettersi a un sistema Oracle Exadata Database Service on Exascale Infrastructure utilizzando SSH e come connettersi a un database Oracle Exadata Database Service on Exascale Infrastructure utilizzando Oracle Net Services (SQL*Net).

Prerequisiti per l'accesso a Oracle Exadata Database Service su infrastruttura Exascale

Per utilizzare la shell SSH per accedere a un nodo di calcolo in un'istanza di Oracle Exadata Database Service on Exascale Infrastructure (ExaDB-XS), sono necessarie queste informazioni.

Prima di poter accedere a ExaDB-XS, è necessario aver configurato il servizio di database Exadata nell'infrastruttura Exascale.

-

Il percorso completo del file che contiene la chiave privata associata alla chiave pubblica utilizzata all'avvio del sistema.

-

Indirizzo IP pubblico o privato dell'istanza di Oracle Exadata Database Service on Exascale Infrastructure.

Utilizzare l'indirizzo IP privato per connettersi al sistema dalla rete on premise o dalla rete cloud virtuale (VCN, Virtual Cloud Network). È inclusa la connessione da un host situato in locale che si connette tramite una VPN o FastConnect alla VCN o da un altro host nella stessa VCN. Utilizza l'indirizzo IP pubblico per connetterti al sistema dall'esterno del cloud (senza VPN). Puoi trovare gli indirizzi IP nella console di Oracle Cloud Infrastructure. Nella pagina Dettagli cluster VM Exadata fare clic su Virtual Machine nella lista Risorse.

I valori vengono visualizzati nelle colonne Indirizzo IP pubblico e Indirizzo IP privato e nome DNS della tabella che visualizza le Virtual Machine o i nodi dell'istanza di Oracle Exadata Database Service sull'infrastruttura Exascale.

Argomento principale: Connessione a Oracle Exadata Database Service su VM dell'infrastruttura Exascale

Impostazione porta listener SCAN

Quando si crea un cluster VM cloud, è possibile designare un numero di porta del listener SCAN diverso.

La porta listener SCAN predefinita per i cluster VM cloud è 1521. Con la console, hai la possibilità di designare un numero di porta del listener SCAN diverso al provisioning del cluster VM. Questa opzione viene visualizzata nella console OCI in Opzioni avanzate durante la creazione del cluster.

La modifica manuale della porta del listener SCAN di un cluster VM dopo il provisioning mediante il software backend non è supportata. Questa modifica può impedire il provisioning di Data Guard.

Argomento principale: Connessione a Oracle Exadata Database Service su VM dell'infrastruttura Exascale

Connessione a una virtual machine con SSH

È possibile connettersi alle virtual machine in un sistema di infrastruttura Oracle Exadata Database Service su Exascale utilizzando una connessione SSH (Secure Shell).

La maggior parte dei sistemi di tipo Unix (inclusi Linux, Oracle Solaris e macOS) include un client SSH. Per i sistemi Microsoft Windows, è possibile scaricare un client SSH gratuito denominato PuTTY dal seguente sito: "http://www.putty.org".

- Connessione da un sistema Unix-Style

Per accedere a una virtual machine su un sistema ExaDB-XS Oracle da un sistema di tipo Unix mediante SSH, utilizzare questa procedura. - Connessione a una Virtual Machine da un sistema Microsoft Windows mediante PuTTY

Scopri come accedere a una Virtual Machine da un sistema Microsoft Windows utilizzando PuTTY. - Accesso a un database dopo la connessione alla virtual machine

Dopo la connessione a una virtual machine, è possibile utilizzare la serie di comandi riportata di seguito per identificare un database e connettersi ad esso.

Argomenti correlati

Argomento principale: Connessione a Oracle Exadata Database Service su VM dell'infrastruttura Exascale

Connessione da un sistema Unix-Style

Per accedere a una virtual machine su un sistema ExaDB-XS Oracle da un sistema di tipo Unix utilizzando il protocollo SSH, attenersi alla procedura riportata di seguito.

Argomento padre: connessione a una Virtual Machine con SSH

Connessione a una Virtual Machine da un sistema Microsoft Windows mediante PuTTY

Scopri come accedere a una virtual machine da un sistema Microsoft Windows utilizzando PuTTY.

- L'indirizzo IP della virtual machine

- File della chiave privata SSH che corrisponde alla chiave pubblica associata alla distribuzione. Questo file di chiavi private deve essere in formato PuTTY

.ppk. Se il file di chiave privata è stato originariamente creato sulla piattaforma Linux, è possibile utilizzare il programma PuTTYgen per convertirlo nel formato.ppk.

Informazioni preliminari

Per connettersi a una macchina virtuale utilizzando il programma PuTTY in Windows:

Argomento padre: connessione a una Virtual Machine con SSH

Accesso a un database dopo la connessione alla Virtual Machine

Dopo aver eseguito la connessione a una virtual machine, è possibile utilizzare la serie di comandi riportata di seguito per identificare un database e connettersi ad esso.

-

Accedere alla VM utilizzando SSH come utente

opc. -

Eseguire il login come utente Oracle. Ad esempio:

sudo su oracle -

Utilizzare la utility

srvctlsituata nella directory home di Oracle Grid Infrastructure per elencare i database nel sistema. Ad esempio:/u01/app/12.2.0.1/grid/bin/srvctl config database -v nc122 /u02/app/oracle/product/12.2.0/dbhome_6 12.2.0.1.0 s12c /u02/app/oracle/product/12.2.0/dbhome_2 12.2.0.1.0 -

Identificare le istanze di database per il database a cui si desidera accedere. Ad esempio:

/u01/app/12.2.0.1/grid/bin/srvctl status database -d s12c Instance s12c1 is running on node node01 Instance s12c2 is running on node node02 -

Configurare le impostazioni di ambiente per il database a cui si desidera accedere. Ad esempio:

. oraenv ORACLE_SID = [oracle] ? s12c The Oracle base has been set to /u02/app/oracleexport ORACLE_SID=s12c1 -

È possibile utilizzare il comando

svrctlper visualizzare informazioni più dettagliate sul database. Ad esempio:srvctl config database -d s12c Database unique name: s12c Database name: Oracle home: /u02/app/oracle/product/12.2.0/dbhome_2 Oracle user: oracle Spfile: +DATAC4/s12c/spfiles12c.ora Password file: +DATAC4/s12c/PASSWORD/passwd Domain: example.com Start options: open Stop options: immediate Database role: PRIMARY Management policy: AUTOMATIC Server pools: Disk Groups: DATAC4 Mount point paths: Services: Type: RAC Start concurrency: Stop concurrency: OSDBA group: dba OSOPER group: racoper Database instances: s12c1,s12c2 Configured nodes: node01,node02 CSS critical: no CPU count: 0 Memory target: 0 Maximum memory: 0 Default network number for database services: Database is administrator managed -

È possibile accedere al database utilizzando SQL*Plus. Ad esempio:

sqlplus / as sysdba SQL*Plus: Release 12.2.0.1.0 Production ... Copyright (c) 1982, 2016, Oracle. All rights reserved. Connected to: Oracle Database 12c EE Extreme Perf Release 12.2.0.1.0 - 64bit Production

Argomento padre: connessione a una Virtual Machine con SSH

Utilizzo di Oracle Net Services per connettersi a un database

Oracle Database Oracle Exadata Database Service su infrastruttura Exascale supporta l'accesso remoto al database utilizzando Oracle Net Services.

Poiché Oracle Exadata Database Service su Exascale Infrastructure utilizza Oracle Grid Infrastructure, puoi creare connessioni Oracle Net Services utilizzando le connessioni Single Client Access Name (SCAN). SCAN è una funzione che fornisce un meccanismo coerente per consentire ai client di accedere alle istanze di Oracle Database in esecuzione in un cluster.

Per impostazione predefinita, SCAN è associato a tre indirizzi IP virtuali (VIP). Ogni VIP SCAN è inoltre associato a un listener SCAN che fornisce un endpoint di connessione per le connessioni a Oracle Database utilizzando Oracle Net Services. Per massimizzare la disponibilità, Oracle Grid Infrastructure distribuisce i VIP SCAN e i listener SCAN nei nodi cluster disponibili. Inoltre, se si verifica una chiusura o un errore del nodo, viene eseguita automaticamente la migrazione dei VIP SCAN e dei listener SCAN in un nodo rimasto. L'uso delle connessioni SCAN consente di migliorare la capacità dei client Oracle Database di disporre di un set affidabile di endpoint di connessione in grado di servire tutti i database in esecuzione nel cluster.

I listener SCAN si aggiungono ai listener Oracle Net eseguiti su ogni nodo del cluster, noti anche come listener dei nodi. Quando una connessione Oracle Net Services viene eseguita tramite una connessione SCAN, il listener SCAN instrada la connessione a uno dei listener dei nodi e non svolge alcuna ulteriore parte nella connessione. Una combinazione di fattori, tra cui la disponibilità del listener, il posizionamento delle istanze di database e la distribuzione del carico di lavoro, determina quale listener di nodi riceve ogni connessione.

Questa documentazione fornisce i requisiti di base per la connessione ai database dell'infrastruttura Oracle Exadata Database Service su Exascale utilizzando Oracle Net Services.

- Prerequisiti per la connessione a un database con Oracle Net Services

Esaminare i prerequisiti per la connessione a un'istanza di Oracle Database su Oracle Oracle Exadata Database Service sull'infrastruttura Exascale utilizzando Oracle Net Services. - Connessione a un database con SQL Developer

È possibile connettersi a un database con SQL Developer utilizzando uno dei metodi riportati di seguito. - Connessione a un database mediante SCAN

Per creare una connessione Oracle Net Services utilizzando i listener SCAN, è possibile scegliere tra due approcci. - Connessione a un database mediante un listener dei nodi

Per connettersi a un'istanza di Oracle Database su Oracle Exadata Database Service nell'infrastruttura Exascale con un descrittore di connessione che ignora i listener SCAN, utilizzare questa procedura per instradare la connessione direttamente a un listener dei nodi.

Argomento principale: Connessione a Oracle Exadata Database Service su VM dell'infrastruttura Exascale

Prerequisiti per la connessione a un database con Oracle Net Services

Rivedere i prerequisiti per connettersi a un'istanza di Oracle Database su Oracle Oracle Exadata Database Service sull'infrastruttura Exascale utilizzando Oracle Net Services.

Per connettersi a un Oracle Database su Oracle Exadata Database Service su infrastruttura Exascale con Oracle Net Services, sono necessari i seguenti:

- Gli indirizzi IP dei VIP SCAN o il nome host o l'indirizzo IP di una virtual machine che ospita il database a cui si desidera accedere.

- L'identificativo del database. Può essere l'identificativo del sistema di database (SID) o un nome di servizio.

Argomento padre: Utilizzo di Oracle Net Services per la connessione a un database

Connessione a un database con SQL Developer

È possibile connettersi a un database con SQL Developer utilizzando uno dei metodi riportati di seguito.

- Creare un tunnel SSH temporaneo dal computer al database. Questo metodo fornisce l'accesso solo per la durata del tunnel. Al termine dell'utilizzo del database, assicurarsi di chiudere il tunnel SSH uscendo dalla sessione SSH.

- Aprire la porta utilizzata come listener SCAN Oracle aggiornando la lista di sicurezza utilizzata per la risorsa cluster VM cloud nell'istanza di Exadata Cloud Service. La porta predefinita del listener SCAN è 1521. Questo metodo garantisce un accesso più duraturo al database. Per ulteriori informazioni, vedere Aggiornamento della lista di sicurezza.

Dopo aver creato un tunnel SSH o aperto la porta del listener SCAN come descritto in precedenza, è possibile connettersi a un'istanza di Oracle Exadata Database Service on Exascale Infrastructure utilizzando gli indirizzi IP SCAN o gli indirizzi IP pubblici, a seconda della configurazione della rete e della posizione da cui ci si connette. È possibile trovare gli indirizzi IP nella console nella pagina dei dettagli del database.

- Per connettersi utilizzando gli indirizzi IP SCAN

È possibile connettersi al database utilizzando gli indirizzi IP SCAN se il client è in locale e si sta effettuando la connessione utilizzando una connessione VPN FastConnect o Site-to-Site. - Per connettersi utilizzando indirizzi IP pubblici

È possibile utilizzare l'indirizzo IP pubblico del nodo per connettersi al database se il client e il database si trovano in VCN diverse o se il database si trova in una VCN che dispone di un gateway Internet.

Argomento padre: Utilizzo di Oracle Net Services per la connessione a un database

Per connettersi utilizzando gli indirizzi IP SCAN

È possibile connettersi al database utilizzando gli indirizzi IP SCAN se il client è in locale e si sta eseguendo la connessione utilizzando una connessione VPN FastConnect o da sito a sito.

-

Utilizzare gli indirizzi IP SCAN privati, come mostrato nell'esempio

tnsnames.orariportato di seguito.testdb= (DESCRIPTION = (ADDRESS_LIST= (ADDRESS = (PROTOCOL = TCP)(HOST = <scanIP1>)(PORT = 1521)) (ADDRESS = (PROTOCOL = TCP)(HOST = <scanIP2>)(PORT = 1521))) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = <dbservice.subnetname.dbvcn.oraclevcn.com>) ) ) -

Definire un nome SCAN esterno nel server DNS in locale. L'applicazione può risolvere questo nome SCAN esterno negli indirizzi IP SCAN privati del cluster VM e quindi utilizzare una stringa di connessione che include il nome SCAN esterno. Nell'esempio

tnsnames.orariportato di seguito,extscanname.example.comviene definito nel server DNS in locale.testdb = (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST = <extscanname.example.com>)(PORT = 1521)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = <dbservice.subnetname.dbvcn.oraclevcn.com>) ) )

Argomento padre: Connessione a un database con SQL Developer

Per connettersi utilizzando indirizzi IP pubblici

È possibile utilizzare l'indirizzo IP pubblico del nodo per connettersi al database se il client e il database si trovano in VCN diverse o se il database si trova in una VCN con un gateway Internet.

Tuttavia, ci sono importanti implicazioni da considerare:

- Quando il client utilizza l'indirizzo IP pubblico, il client ignora il listener SCAN e raggiunge il listener del nodo, in modo che il bilanciamento del carico lato server non sia disponibile.

- Quando il client utilizza l'indirizzo IP pubblico, non può usufruire della funzione di failover VIP. Se un nodo non è più disponibile, i nuovi tentativi di connessione al nodo si bloccheranno fino a quando non si verifica un timeout TCP/IP. È possibile impostare i parametri sqlnet lato client per limitare il timeout TCP/IP.

L'esempio tnsnames.ora riportato di seguito mostra una stringa di connessione che include il parametro CONNECT_TIMEOUT per evitare i timeout TCP/IP.

test=

(DESCRIPTION =

(CONNECT_TIMEOUT=60)

(ADDRESS_LIST=

(ADDRESS = (PROTOCOL = TCP)(HOST = <publicIP1>)(PORT = 1521))

(ADDRESS = (PROTOCOL = TCP)(HOST = <publicIP2>)(PORT = 1521))

)

(CONNECT_DATA =

(SERVER = DEDICATED)

(SERVICE_NAME = <dbservice.subnetname.dbvcn.oraclevcn.com>)

)

)Argomento padre: Connessione a un database con SQL Developer

Connessione a un database mediante SCAN

Per creare una connessione Oracle Net Services utilizzando i listener SCAN, è possibile scegliere tra due approcci.

- Connessione a un database mediante un descrittore di connessione che fa riferimento a tutti i VIP SCAN

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service su un sistema di infrastruttura Exascale utilizzando più listener SCAN. - Connessione a un database Usa un descrittore di connessione che fa riferimento a un nome SCAN personalizzato

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service sul sistema di infrastruttura Exascale utilizzando un nome SCAN personalizzato.

Argomento padre: Utilizzo di Oracle Net Services per la connessione a un database

Connessione a un database mediante un descrittore di connessione che fa riferimento a tutti i VIP SCAN

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service sul sistema di infrastruttura Exascale utilizzando più listener SCAN.

Questo approccio richiede di fornire tutti gli indirizzi VIP (Virtual IP) SCAN (Single Client Access Name) e consente a Oracle Net Services di connettersi a un listener SCAN disponibile.

Argomento padre: Connessione a un database mediante SCAN

Connessione a un database Utilizzare un descrittore di connessione che fa riferimento a un nome SCAN personalizzato

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service sul sistema di infrastruttura Exascale utilizzando un nome SCAN personalizzato.

Utilizzando questo approccio, si definisce un nome SCAN (Single Client Access Name) personalizzato nel server dei nomi di dominio (DNS), che viene risolto nei tre indirizzi IP virtuali SCAN (VIP).

Argomento padre: Connessione a un database mediante SCAN

Connessione a un database mediante un listener di nodi

Per connettersi a un'istanza di Oracle Database su Oracle Exadata Database Service nell'infrastruttura Exascale con un descrittore di connessione che ignora i listener SCAN, utilizzare questa procedura per instradare la connessione direttamente a un listener del nodo.

Utilizzando questo metodo, si rinuncia all'alta disponibilità e al bilanciamento del carico forniti da SCAN. Tuttavia, questo metodo potrebbe essere auspicabile se si desidera indirizzare le connessioni a un nodo o a un'interfaccia di rete specifica. Ad esempio, è possibile assicurarsi che le connessioni da un programma che esegue il caricamento di massa dei dati utilizzino la rete di backup.

Questo approccio consente di indirizzare la connessione utilizzando il nome host o l'indirizzo IP del nodo.

Esempio 4-1 Definizione di un alias di servizio di rete che fa riferimento direttamente al nodo

alias-name = (DESCRIPTION=

(CONNECT_TIMEOUT=timeout)

(ADDRESS_LIST=(ADDRESS=(PROTOCOL=tcp)(HOST=node)(PORT=1521)))

(CONNECT_DATA=(sid-or-service-entry)))Dove:

alias-name è il nome utilizzato per identificare l'alias.

timeout specifica un periodo di timeout (in secondi), che consente di terminare un tentativo di connessione senza dover attendere un timeout TCP. Il parametro (CONNECT_TIMEOUT=timeout) è facoltativo.

node è il nome host o l'indirizzo IP della virtual machine che si desidera utilizzare.

sid-or-service-entry identifica il SID del database o il nome del servizio utilizzando uno dei seguenti formati:

SID=sid-name. Ad esempio,SID=S12C1.SERVICE_NAME=service-name. Ad esempio,SERVICE_NAME=PDB1.example.oraclecloudatcust.com.

node:1521/sid-or-service-entryexa1node01.example.com:1521/S12C1exa1node01.example.com:1521/PDB1.example.oraclecloudatcust.comArgomento padre: Utilizzo di Oracle Net Services per la connessione a un database

Connettersi a Oracle Exadata Database Service su servizio infrastruttura Exascale

Scopri come connetterti a un sistema Oracle Exadata Database Service su infrastruttura Exascale utilizzando SSH e come connetterti a un database Oracle Exadata Database Service su infrastruttura Exascale utilizzando Oracle Net Services (SQL*Net).

- Connessione a un database con SQL Developer

È possibile connettersi a un database con SQL Developer utilizzando uno dei metodi riportati di seguito. - Connessione a un database con Oracle Net Services

È possibile connettersi alle virtual machine in un sistema Oracle Exadata Database Service on Exascale Infrastructure utilizzando Oracle Net Services.

Argomento principale: Connessione a Oracle Exadata Database Service su VM dell'infrastruttura Exascale

Connessione a un database con SQL Developer

È possibile connettersi a un database con SQL Developer utilizzando uno dei metodi riportati di seguito.

- Creare un tunnel SSH temporaneo dal computer al database. Questo metodo fornisce l'accesso solo per la durata del tunnel. Al termine dell'utilizzo del database, assicurarsi di chiudere il tunnel SSH uscendo dalla sessione SSH.

- Aprire la porta utilizzata come listener SCAN Oracle aggiornando la lista di sicurezza utilizzata per la risorsa cluster VM cloud nell'istanza di Exadata Cloud Service. La porta predefinita del listener SCAN è 1521. Questo metodo garantisce un accesso più duraturo al database. Per ulteriori informazioni, vedere Aggiornamento della lista di sicurezza.

Dopo aver creato un tunnel SSH o aperto la porta del listener SCAN come descritto in precedenza, è possibile connettersi a un'istanza di Oracle Exadata Database Service on Exascale Infrastructure utilizzando gli indirizzi IP SCAN o gli indirizzi IP pubblici, a seconda della configurazione della rete e della posizione da cui ci si connette. È possibile trovare gli indirizzi IP nella console nella pagina dei dettagli del database.

Argomento principale: Connettiti a Oracle Exadata Database Service on Exascale Infrastructure Service

Connessione a un database con Oracle Net Services

Puoi connetterti alle virtual machine in un sistema di infrastruttura Oracle Exadata Database Service su Exascale utilizzando Oracle Net Services.

- Uso di Oracle Net Services per connettersi a un database

Oracle Database Oracle Exadata Database Service on Exascale Infrastructure supporta l'accesso remoto al database utilizzando Oracle Net Services. - Prerequisiti per la connessione a un database con Oracle Net Services

Esaminare i prerequisiti per connettersi a un'istanza di Oracle Database su Oracle Oracle Exadata Database Service on Exascale Infrastructure utilizzando Oracle Net Services. - Connessione a un database mediante SCAN

Per creare una connessione Oracle Net Services utilizzando i listener SCAN, è possibile scegliere tra due approcci. - Connessione a un database mediante un listener di nodi

Per connettersi a un'istanza di Oracle Database su Oracle Exadata Database Service on Exascale Infrastructure con un descrittore di connessione che ignora i listener SCAN, utilizzare questa procedura per instradare la connessione direttamente a un listener di nodi.

Argomento principale: Connettiti a Oracle Exadata Database Service on Exascale Infrastructure Service

Utilizzo di Oracle Net Services per connettersi a un database

Oracle Database Oracle Exadata Database Service su infrastruttura Exascale supporta l'accesso remoto al database utilizzando Oracle Net Services.

Poiché Oracle Exadata Database Service su Exascale Infrastructure utilizza Oracle Grid Infrastructure, puoi creare connessioni Oracle Net Services utilizzando le connessioni Single Client Access Name (SCAN). SCAN è una funzione che fornisce un meccanismo coerente per consentire ai client di accedere alle istanze di Oracle Database in esecuzione in un cluster.

Per impostazione predefinita, SCAN è associato a tre indirizzi IP virtuali (VIP). Ogni VIP SCAN è inoltre associato a un listener SCAN che fornisce un endpoint di connessione per le connessioni a Oracle Database utilizzando Oracle Net Services. Per massimizzare la disponibilità, Oracle Grid Infrastructure distribuisce i VIP SCAN e i listener SCAN nei nodi cluster disponibili. Inoltre, se si verifica una chiusura o un errore del nodo, viene eseguita automaticamente la migrazione dei VIP SCAN e dei listener SCAN in un nodo rimasto. L'uso delle connessioni SCAN consente di migliorare la capacità dei client Oracle Database di disporre di un set affidabile di endpoint di connessione in grado di servire tutti i database in esecuzione nel cluster.

I listener SCAN si aggiungono ai listener Oracle Net eseguiti su ogni nodo del cluster, noti anche come listener dei nodi. Quando una connessione Oracle Net Services viene eseguita tramite una connessione SCAN, il listener SCAN instrada la connessione a uno dei listener dei nodi e non svolge alcuna ulteriore parte nella connessione. Una combinazione di fattori, tra cui la disponibilità del listener, il posizionamento delle istanze di database e la distribuzione del carico di lavoro, determina quale listener di nodi riceve ogni connessione.

Questa documentazione fornisce i requisiti di base per la connessione ai database dell'infrastruttura Oracle Exadata Database Service su Exascale utilizzando Oracle Net Services.

Argomento padre: Connessione a un database con Oracle Net Services

Prerequisiti per la connessione a un database con Oracle Net Services

Rivedere i prerequisiti per connettersi a un'istanza di Oracle Database su Oracle Oracle Exadata Database Service sull'infrastruttura Exascale utilizzando Oracle Net Services.

Per connettersi a un Oracle Database su Oracle Exadata Database Service su infrastruttura Exascale con Oracle Net Services, sono necessari i seguenti:

- Gli indirizzi IP dei VIP SCAN o il nome host o l'indirizzo IP di una virtual machine che ospita il database a cui si desidera accedere.

- L'identificativo del database. Può essere l'identificativo del sistema di database (SID) o un nome di servizio.

Argomento padre: Connessione a un database con Oracle Net Services

Connessione a un database mediante SCAN

Per creare una connessione Oracle Net Services utilizzando i listener SCAN, è possibile scegliere tra due approcci.

- Identificazione degli indirizzi IP mediante l'SDK o l'interfaccia CLI

È possibile utilizzare l'SDK o l'interfaccia CLI OCI per identificare gli indirizzi IP di Oracle Exadata Database Service sui nodi di calcolo dell'infrastruttura Exascale. È quindi possibile utilizzare gli indirizzi IP per connettersi al sistema. - Connessione a un database mediante un descrittore di connessione che fa riferimento a tutti i VIP SCAN

È possibile impostare un descrittore di connessione per il sistema Oracle Exadata Database Service on Exascale Infrastructure utilizzando più listener SCAN. - La connessione a un database utilizza un descrittore di connessione che fa riferimento a un nome SCAN personalizzato

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service on Exascale Infrastructure System utilizzando un nome SCAN personalizzato.

Argomento padre: Connessione a un database con Oracle Net Services

Identificazione degli indirizzi IP mediante l'SDK o l'interfaccia CLI

È possibile utilizzare l'SDK o l'interfaccia CLI OCI per identificare gli indirizzi IP di Oracle Exadata Database Service sui nodi di calcolo dell'infrastruttura Exascale. È quindi possibile utilizzare gli indirizzi IP per connettersi al sistema.

- Utilizzare l'API

GetDbNodeper restituire i dettagli di Oracle Exadata Database Service sull'infrastruttura ExascaledbNode. Prendere nota degli OCID restituiti per i parametrihostIpIdebackupIpIddel dbNode. - Con gli OCID trovati nei parametri

hostIpIdebackupIpId, è possibile utilizzare l'interfaccia API GetPrivateIp per ottenere gli indirizzi IP privati utilizzati dalle subnet client e di backup. Per gli indirizzi IP della subnet pubblica, utilizzare l'API GetPublicIpByPrivateIpId.

Argomento padre: Connessione a un database mediante SCAN

Connessione a un database mediante un descrittore di connessione che fa riferimento a tutti i VIP SCAN

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service sul sistema di infrastruttura Exascale utilizzando più listener SCAN.

Questo approccio richiede di fornire tutti gli indirizzi VIP (Virtual IP) SCAN (Single Client Access Name) e consente a Oracle Net Services di connettersi a un listener SCAN disponibile.

Argomento padre: Connessione a un database mediante SCAN

Connessione a un database Utilizzare un descrittore di connessione che fa riferimento a un nome SCAN personalizzato

È possibile impostare un descrittore di connessione per Oracle Exadata Database Service sul sistema di infrastruttura Exascale utilizzando un nome SCAN personalizzato.

Utilizzando questo approccio, si definisce un nome SCAN (Single Client Access Name) personalizzato nel server dei nomi di dominio (DNS), che viene risolto nei tre indirizzi IP virtuali SCAN (VIP).

Argomento padre: Connessione a un database mediante SCAN

Connessione a un database mediante un listener di nodi

Per connettersi a un'istanza di Oracle Database su Oracle Exadata Database Service nell'infrastruttura Exascale con un descrittore di connessione che ignora i listener SCAN, utilizzare questa procedura per instradare la connessione direttamente a un listener del nodo.

Utilizzando questo metodo, si rinuncia all'alta disponibilità e al bilanciamento del carico forniti da SCAN. Tuttavia, questo metodo potrebbe essere auspicabile se si desidera indirizzare le connessioni a un nodo o a un'interfaccia di rete specifica. Ad esempio, è possibile assicurarsi che le connessioni da un programma che esegue il caricamento di massa dei dati utilizzino la rete di backup.

Questo approccio consente di indirizzare la connessione utilizzando il nome host o l'indirizzo IP del nodo.

Esempio 4-2 Definizione di un alias di servizio di rete che fa riferimento direttamente al nodo

alias-name = (DESCRIPTION=

(CONNECT_TIMEOUT=timeout)

(ADDRESS_LIST=(ADDRESS=(PROTOCOL=tcp)(HOST=node)(PORT=1521)))

(CONNECT_DATA=(sid-or-service-entry)))Dove:

alias-name è il nome utilizzato per identificare l'alias.

timeout specifica un periodo di timeout (in secondi), che consente di terminare un tentativo di connessione senza dover attendere un timeout TCP. Il parametro (CONNECT_TIMEOUT=timeout) è facoltativo.

node è il nome host o l'indirizzo IP della virtual machine che si desidera utilizzare.

sid-or-service-entry identifica il SID del database o il nome del servizio utilizzando uno dei seguenti formati:

SID=sid-name. Ad esempio,SID=S12C1.SERVICE_NAME=service-name. Ad esempio,SERVICE_NAME=PDB1.example.oraclecloudatcust.com.

node:1521/sid-or-service-entryexa1node01.example.com:1521/S12C1exa1node01.example.com:1521/PDB1.example.oraclecloudatcust.comArgomento padre: Connessione a un database con Oracle Net Services

Limiti di capacità per Exadata Database Service su infrastruttura Exascale

Per comprendere le funzioni di scalabilità e la capacità delle risorse del servizio ExaDB-XS, esaminare queste tabelle ed elenchi.

Dimensione minima cluster VM

- Cluster VM a nodo singolo

- 8 ECPU totali per VM

- 220 GB (per 26ai) e 260 GB (per 19c) di storage del file system per VM

- 300 GB di storage del database vault Exascale per cluster VM

Opzioni scalabilità VM

I cluster VM possono essere ridimensionati in modo rapido e semplice per soddisfare le tue esigenze:

- È possibile abilitare un subset delle ECPU totali assegnate alla VM.

- Quando si abilita una maggiore quantità di ECPU riservate per la VM, è possibile ridimensionare le ECPU senza riavviare la VM.

- È possibile ridimensionare la memoria con incrementi di 2,75 GB per ECPU totale.

- È possibile eseguire aggiunte o rimozioni a caldo delle VM

- Puoi ridimensionare lo storage VM (tuttavia, il ridimensionamento dello storage VM richiede un riavvio).

- È possibile eseguire il ridimensionamento in tempo reale e in linea dello storage del database Exascale

Dimensione massima cluster VM

La lista riportata di seguito fornisce il numero massimo di opzioni di configurazione del cluster VM.

- Numero di VM nel cluster VM: 10 VM.

- ECPU per VM: 200 ECPU

- Storage del file system per VM: 2 TB

- Storage del vault Exascale per cluster VM: 100 TB

Capacità minima di Database Storage Vault

La capacità minima totale fatturata per i vault ExaDB-XS è di 300 GB. Le immagini vengono memorizzate in Oracle Advanced Cluster File System (ACFS). Lo spazio rimanente è disponibile per il primo database, come illustrato nella tabella riportata di seguito.

Tabella 4-2 ExaDB - Capacità minima di Database Storage Vault per l'uso dei sistemi e del database

| Scopo | Capacità minima |

|---|---|

| Uso del sistema (immagini memorizzate in ACFS) | 50 GB |

| Uso database (provisioning di un primo database) | 250 GB |

Capacità minima di storage file system VM

La capacità minima totale fatturata per lo storage delle virtual machine (VM) è di 220 GB (per 26ai) e 260 GB (per 19c). Le capacità minime del file system sono elencate nella tabella seguente.

Tabella 4-3 Capacità fatturata minima dello storage del file system VM ExaDB-XS

| File system | Capacità totale minima (GB) per cluster VM ExaDB-XS 26ai | Capacità totale minima (GB) per il cluster VM 19c ExaDB-XS |

|---|---|---|

|

|

15 |

15 |

|

|

15 |

15 |

|

|

4 |

4 |

|

|

5 | 5 |

|

|

5 |

5 |

|

|

18 |

18 |

|

|

3 |

3 |

|

|

10 |

10 |

|

|

62 |

62 |

|

|

42 |

82 |

|

File system interni |

41 |

41 |

|

Dimensione totale file system per VM (GB) |

220 |

260 |

Best practice per Oracle Exadata Database Service su VM dell'infrastruttura Exascale

Oracle consiglia di seguire queste linee guida sulle best practice per garantire la gestibilità delle virtual machine (VM) Oracle Exadata Database Service on Exascale Infrastructure.

Una volta seguite, le linee guida sulle best practice possono evitare problemi che possono influire sulla gestibilità e sulle prestazioni di yourOracle Exadata Database Service sulle VM dell'infrastruttura Exascale:

- Ove possibile, utilizza le interfacce cloud fornite da Oracle, come la console, l'API o l'interfaccia CLI di Oracle Cloud Infrastructure o strumenti specifici del cloud, come

dbaascli, per eseguire operazioni di gestione del ciclo di vita e amministrative sulla VM Oracle Exadata Database Service on Exascale Infrastructure. Ad esempio, utilizzare la console, l'API, l'interfaccia CLI odbaascliOCI per applicare le patch di Oracle Database anziché eseguire manualmenteopatch. Inoltre, se è possibile eseguire un'operazione utilizzando la console e una utility della riga di comando, Oracle consiglia di utilizzare la console. Ad esempio, utilizzare la console anziché utilizzaredbaascliper creare i database. - Non modificare gli utenti del sistema operativo guest né manipolare manualmente le impostazioni delle chiavi SSH.

- Applicare solo le patch disponibili tramite il servizio di database. Non applicare patch da qualsiasi altra origine a meno che non venga richiesto dal Supporto Oracle.

- Applicare le patch trimestrali regolarmente, se possibile ogni trimestre.

- Non modificare le porte per Oracle Net Listener.