Configura più aree di identità per Oracle Integration Generation 2

Per Oracle Integration Generation 2, lo striping primario viene federato automaticamente utilizzando gruppi preconfigurati. Tuttavia, puoi creare ambienti separati per un singolo servizio o applicazione cloud (ad esempio, creare un ambiente per lo sviluppo e uno per la produzione), in cui ogni ambiente ha requisiti di identità e sicurezza diversi. L'implementazione di uno o più striping secondari consente di creare e gestire più istanze di Oracle Identity Cloud Service per proteggere le applicazioni e i servizi Oracle Cloud.

Una volta eseguito il provisioning, non è possibile modificare lo striping di Oracle Identity Cloud Service o modificare l'associazione dell'istanza di Oracle Integration a un altro dominio IAM.

![]() Questo argomento si applica solo alle tenancy che non utilizzano i domini di Identity. Vedere Differenze tra tenancy con e senza domini di Identity.

Questo argomento si applica solo alle tenancy che non utilizzano i domini di Identity. Vedere Differenze tra tenancy con e senza domini di Identity.

È possibile federare manualmente uno o più striping secondari con Oracle Cloud Infrastructure utilizzando la federazione SAML IDP in cui più striping di Oracle Identity Cloud Service sono associati allo stesso account cloud. Si noti che il proprietario dell'account gestisce sia le righe primarie che secondarie, ma le identità all'interno delle righe sono isolate l'una dall'altra.

Per informazioni sui vantaggi derivanti dall'uso di più istanze di Oracle Identity Cloud Service, vedere Informazioni su più istanze.Attenersi alla procedura riportata di seguito per federare manualmente uno striping secondario per l'account cloud. È necessario essere il proprietario del conto.

- Definisci convenzione di denominazione striping

- Creare un gruppo IDCS per gli utenti dello striping secondario

- Creare un client OAuth nello striping secondario

- Crea un gruppo Oracle Cloud Infrastructure per gli utenti Stripe secondari

- Creare la Federazione e il relativo mapping di gruppi

- Crea un criterio Oracle Cloud Infrastructure per gli utenti federati per creare istanze

- Fornire l'accesso a uno striping federato nel gruppo di console di Oracle Cloud Infrastructure per gli utenti dello striping secondario

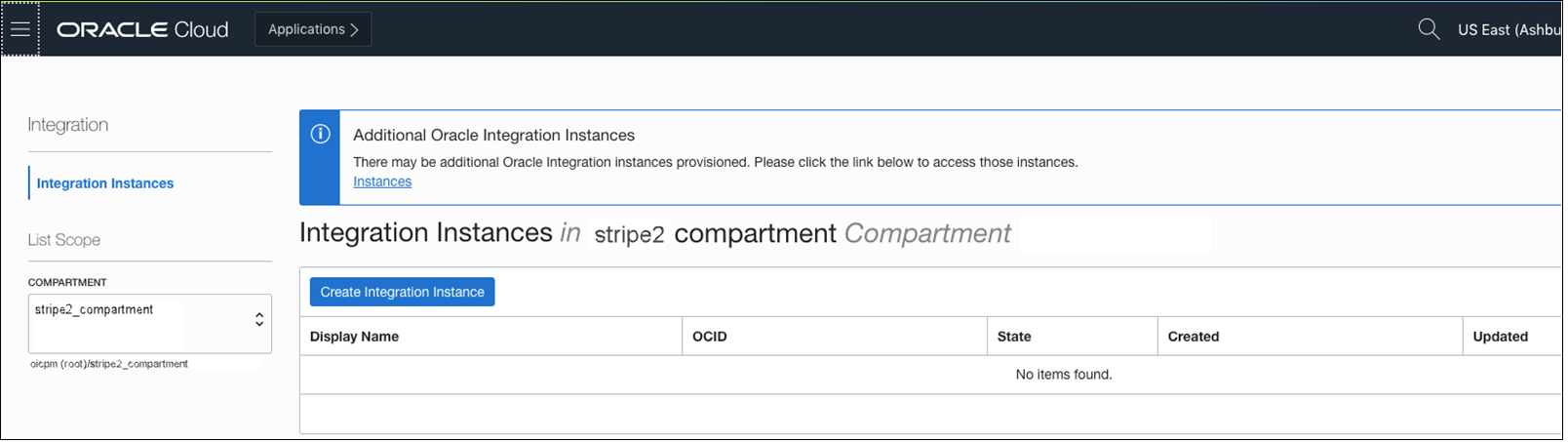

- Crea istanze di Oracle Integration nel compartimento striping secondario

Definisci convenzione di denominazione striping

È consigliabile definire un valore <stripename> per tutte le entità create in modo specifico per lo striping. È importante identificare in modo univoco le configurazioni associate a uno striping, soprattutto quando sono configurate più striping.

Nelle sezioni seguenti verrà utilizzato stripename in queste entità:

| Entità | Convenzione di denominazione |

|---|---|

|

Gruppo IDCS |

|

|

Gruppo OCI |

|

|

Compartimento |

|

|

Provider di identità |

|

|

Criteri |

|

|

Istruzione criteri |

|

Creare un gruppo IDCS per gli utenti dello striping secondario

In IDCS, creare un gruppo nello striping secondario e aggiungere utenti dallo striping secondario al gruppo.

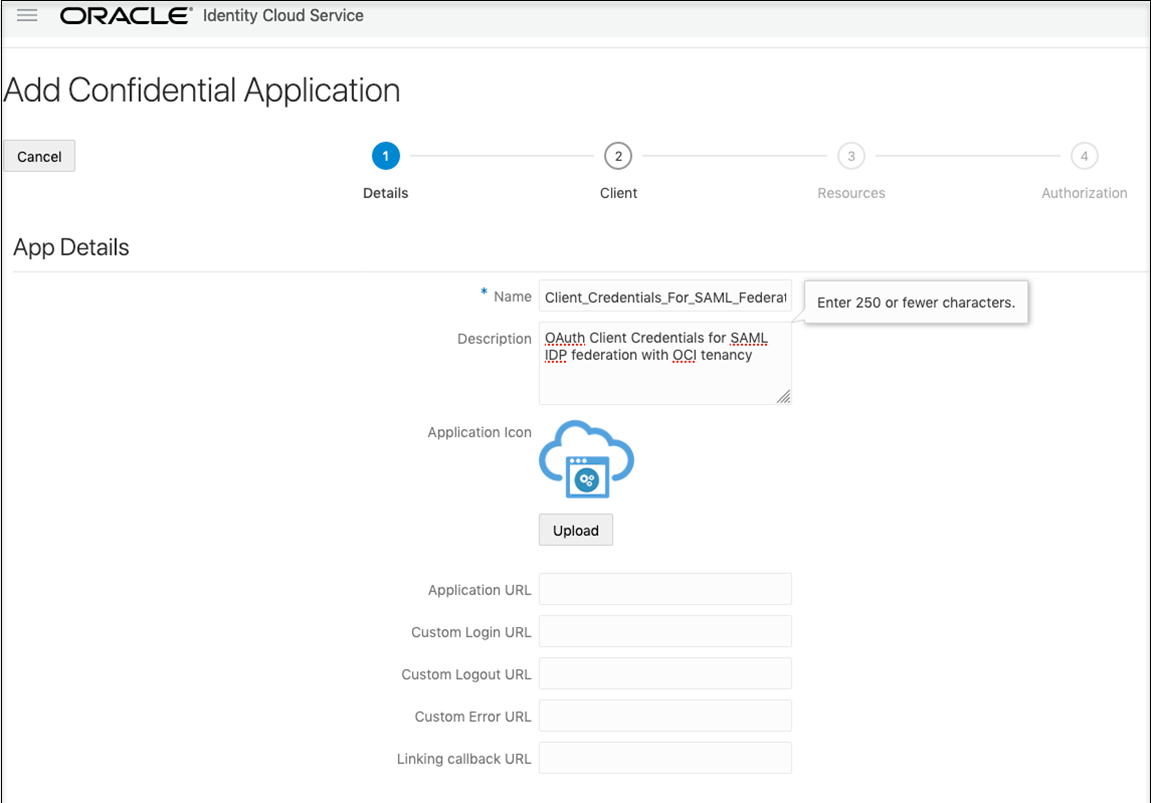

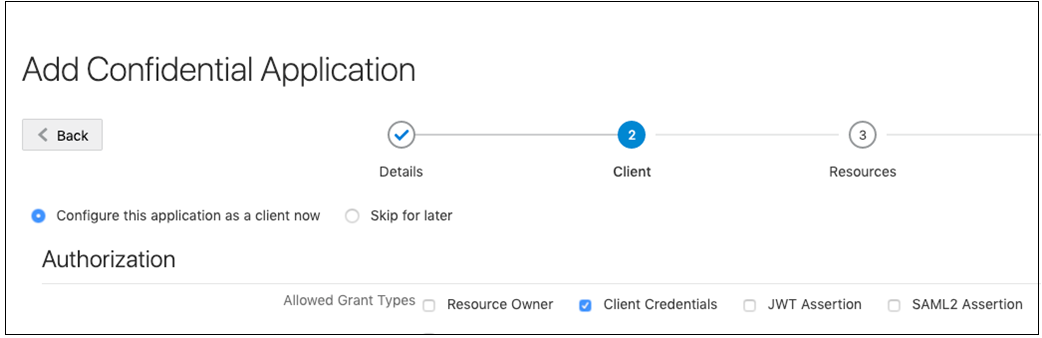

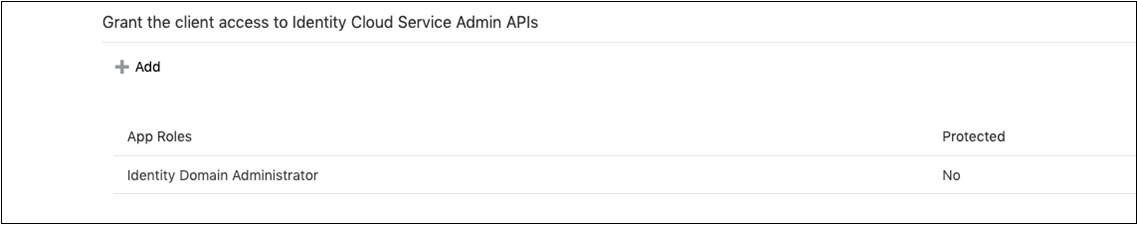

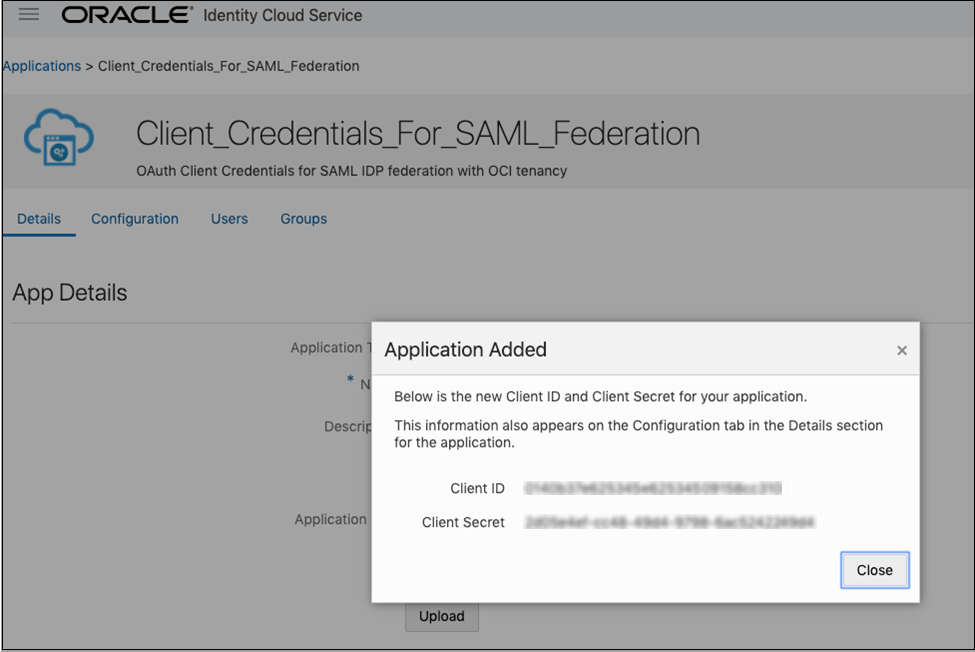

Creare un client OAuth nello striping secondario

Creare un'applicazione riservata IDCS che utilizzi le credenziali client OAuth e a cui sia assegnato il ruolo di amministratore del dominio IDCS. È necessario creare un'applicazione riservata per ogni striping secondario.

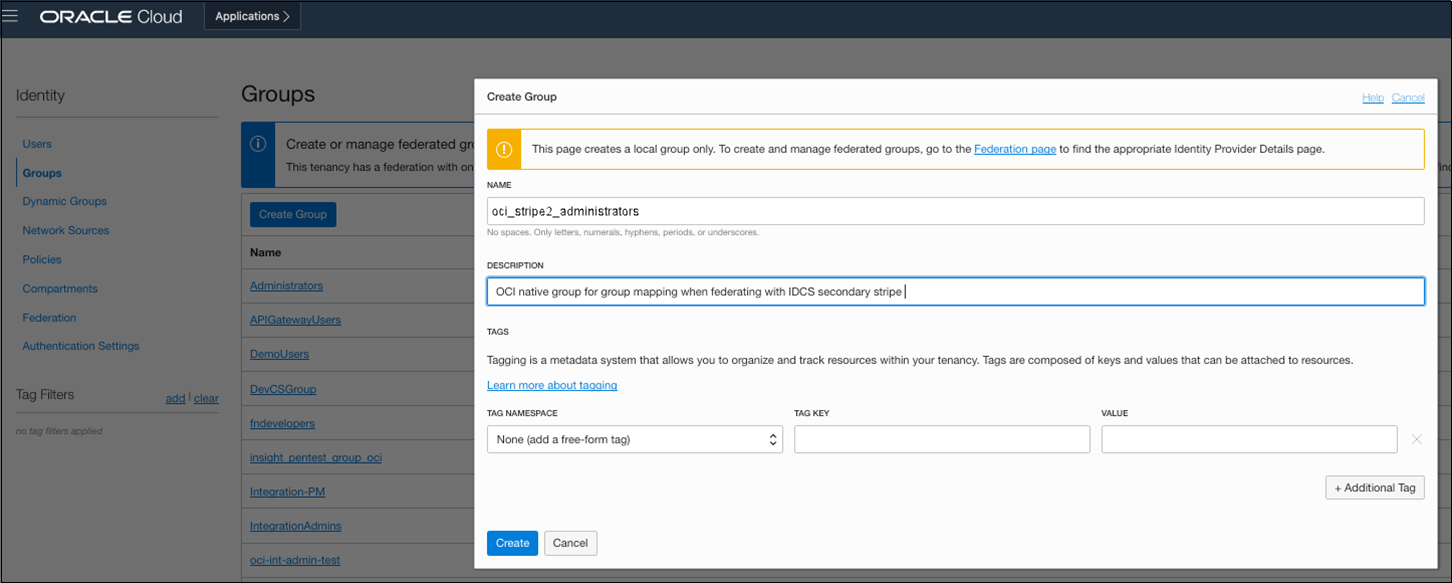

Crea un gruppo Oracle Cloud Infrastructure per gli utenti Stripe secondari

Questo gruppo è necessario perché la federazione IDP SAML di Oracle Cloud Infrastructure richiede il mapping dei gruppi per federare gli utenti dall'IDP (IDCS) federato e l'appartenenza ai gruppi nativi OCI è necessaria per definire e concedere le autorizzazioni (criteri) di Oracle Cloud Infrastructure per gli utenti federati.

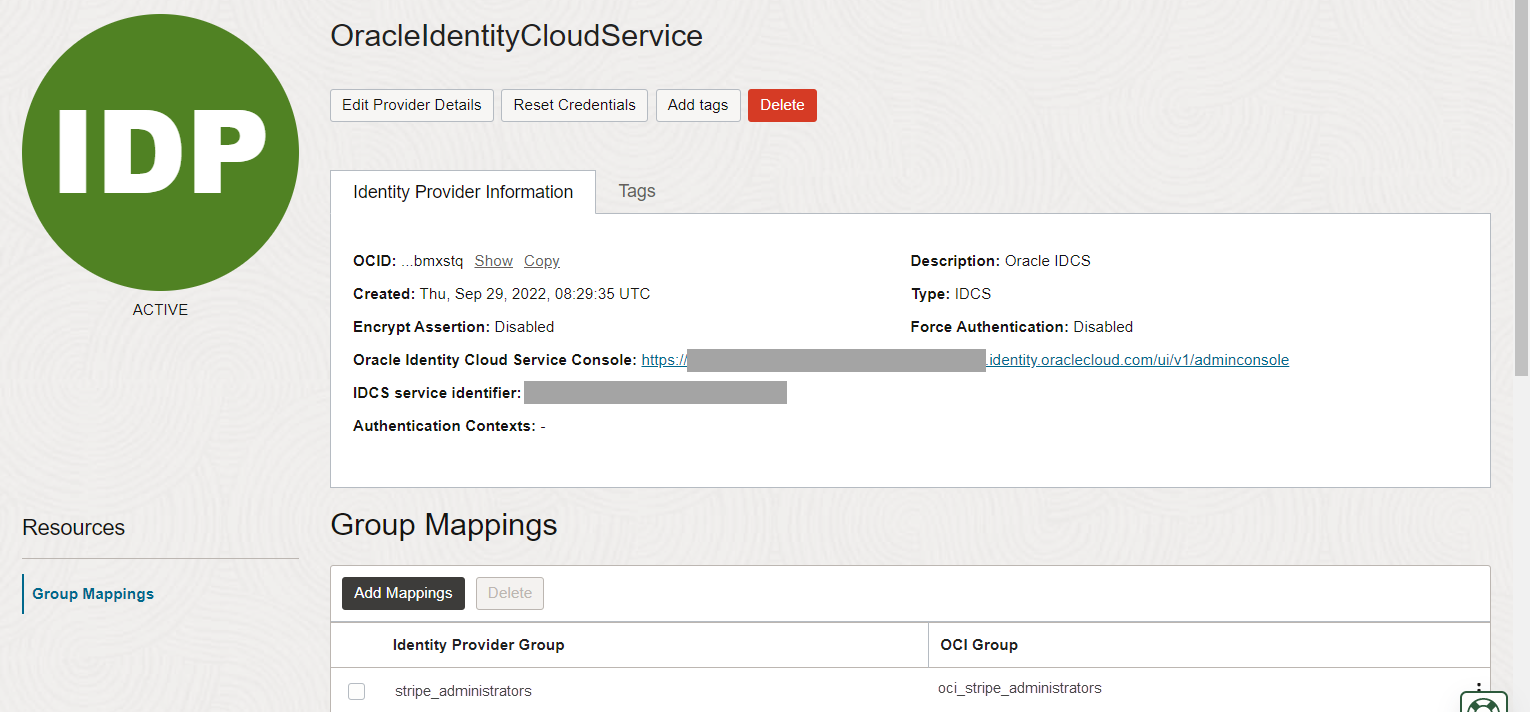

Creare la Federazione e il relativo mapping di gruppi

Ora che hai creato i gruppi IDCS e Oracle Cloud Infrastructure e le informazioni client necessarie, crea il provider di identità IDCS e mappa i gruppi.

Creare un criterio di Oracle Cloud Infrastructure per gli utenti federati per creare istanze

Al termine della federazione, impostare i criteri di Oracle Cloud Infrastructure che consentono agli utenti federati dello striping IDCS secondario di creare istanze di Oracle Integration. Come pattern comune, il criterio viene applicato a un compartimento.

Fornire l'accesso a uno striping federato nel gruppo di console di Oracle Cloud Infrastructure per gli utenti dello striping secondario

Eseguire passi aggiuntivi per consentire all'amministratore dello striping secondario e a tutti gli altri utenti dello striping secondario di visualizzare gli striping nella federazione.

Quando ci si collega come utente nel gruppo Oracle Identity Cloud Service precedente, è possibile creare utenti e gruppi nella console di Oracle Cloud Infrastructure e assegnare le autorizzazioni come si farebbe in uno striping primario.

Informazioni aggiuntive sulle clausole Where

Si supponga di definire un criterio per un gruppo (come nell'esempio riportato di seguito) che utilizza il verbo manage con una clausola WHERE che lo limita a un provider di identità (ocid) specifico.

Criterio di esempio:

allow group OCISecStripeAdmin to manage identity-providers in tenancy where target.identity-provider.id='ocid1.saml2idp.oc1..aaaaaaaa...’

Quando un utente del gruppo accede alla console di Oracle Cloud Infrastructure e passa alla pagina Federazione, nella tabella viene visualizzato il messaggio seguente: Autorizzazione non riuscita o risorsa richiesta non trovata.

L'aggiunta del seguente criterio aggiuntivo consente agli utenti del gruppo di passare alla stessa pagina e visualizzare i provider di identità. Possono ispezionare entrambi, ma possono visualizzare solo i mapping di gruppo (lette) del provider di identità consentito:

Criterio di esempio aggiuntivo: allow group OCISecStripeAdmin to inspect identity-providers in tenancy