Configurare un vault per un endpoint personalizzato

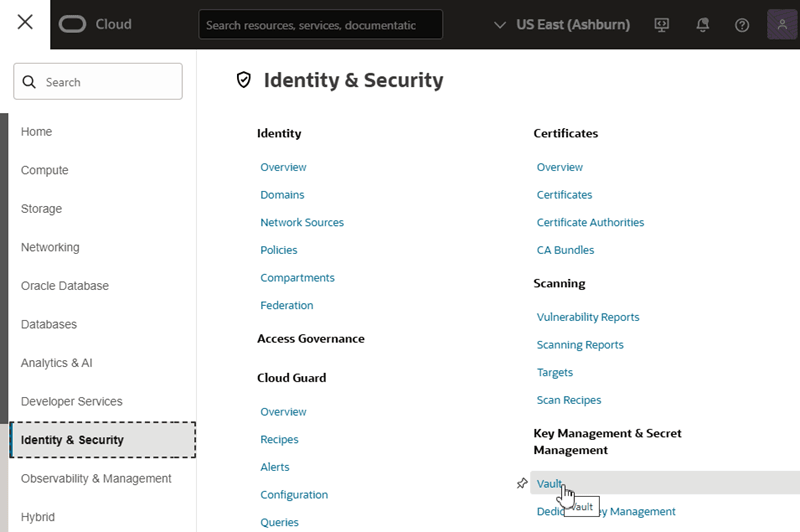

Per creare un endpoint personalizzato per l'istanza di Visual Builder, è possibile utilizzare il servizio di gestione delle chiavi in OCI per creare un vault in cui memorizzare le chiavi di cifratura principali e i segreti utilizzati per proteggere l'accesso all'endpoint personalizzato.

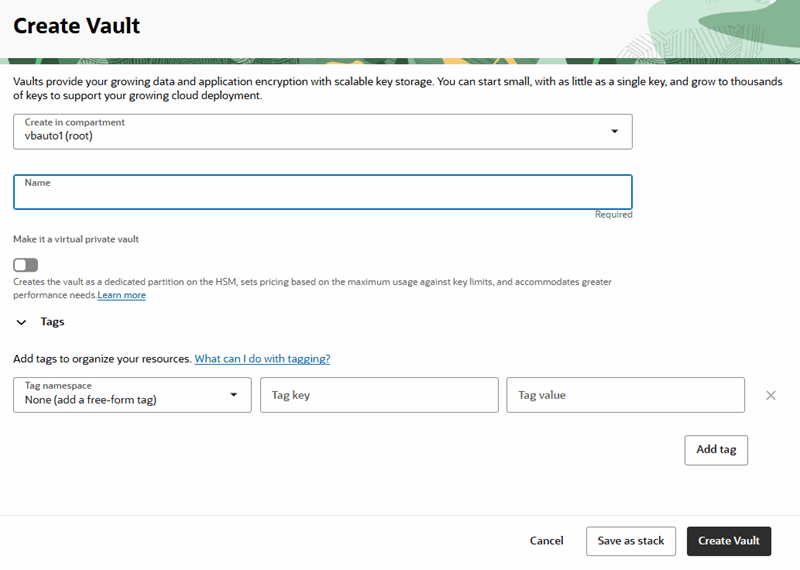

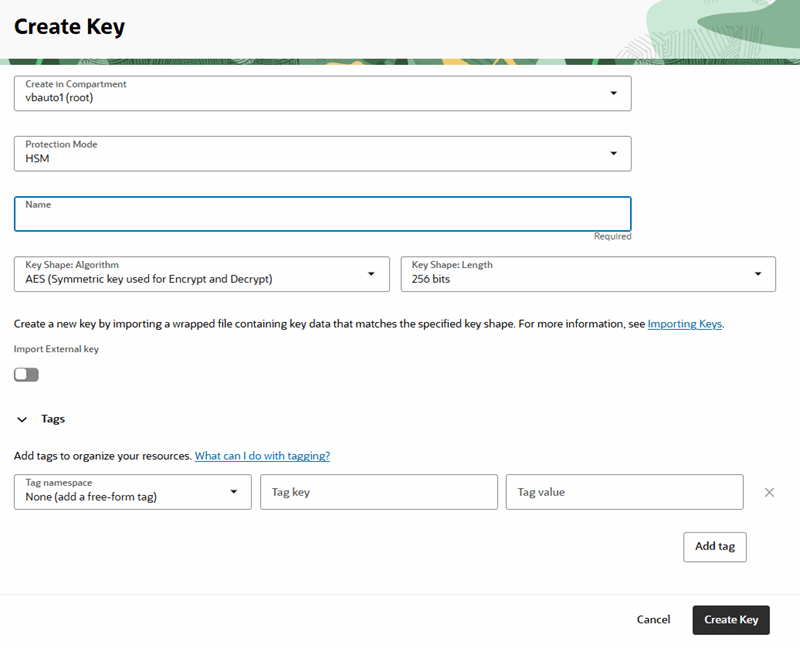

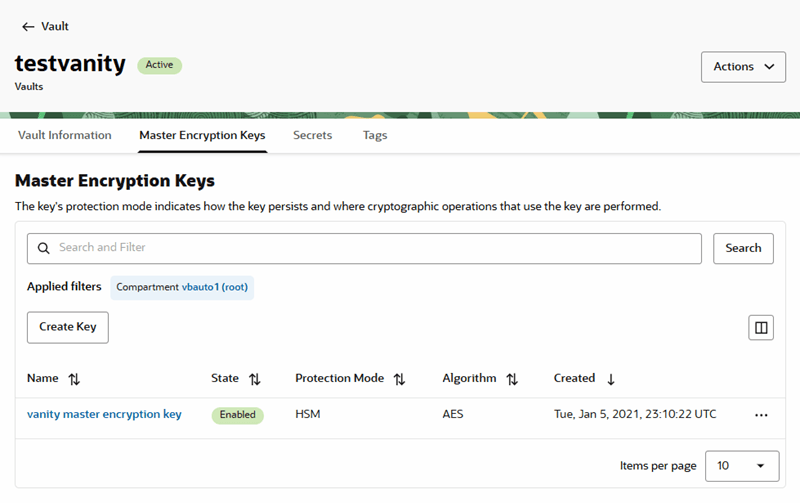

In OCI Console è possibile creare un vault OCI nel compartimento in cui si desidera creare l'endpoint personalizzato. Per ulteriori dettagli sull'utilizzo dei vault, vedere Utilizzo dei compartimenti, Panoramica del vault e Creazione di un nuovo vault.

Se si utilizza un WAF e un load balancer per proteggere l'endpoint personalizzato, non è necessario creare un vault.

Dopo aver creato e configurato un vault in OCI Console, è possibile configurare il primo endpoint personalizzato (primario) dell'istanza nella pagina dei dettagli dell'istanza di Visual Builder. Se l'istanza dispone già di un endpoint primario e si desidera aggiungerne un altro, è necessario creare un endpoint alternativo dalla riga di comando. Analogamente, se l'istanza dispone già di più endpoint personalizzati e si desidera modificarne uno qualsiasi, è necessario farlo anche dalla riga di comando. Per i dettagli, vedere Crea e aggiorna endpoint alternativi.

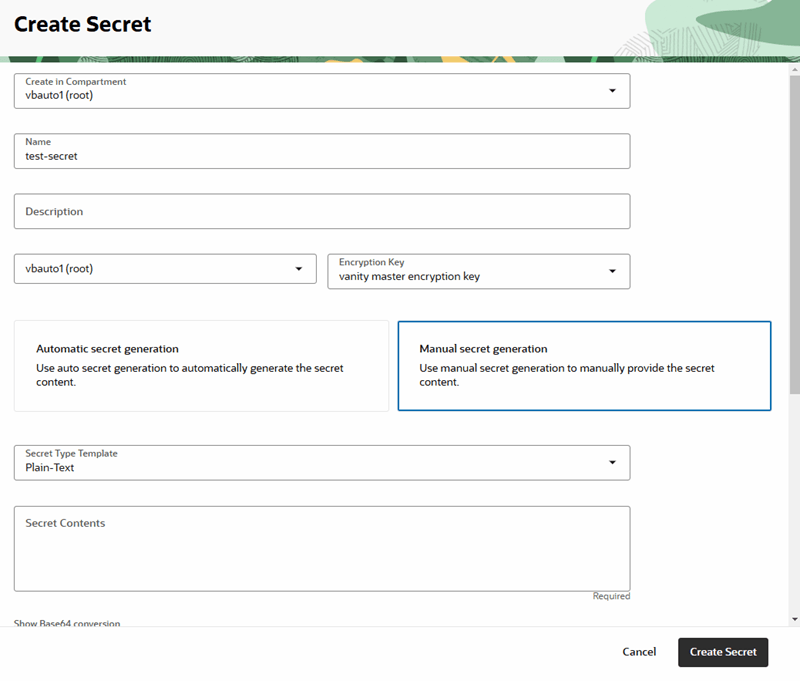

Quando crei il segreto nel tuo vault, dovrai fornire un certificato segreto che contenga:

- il certificato SSL del nome host,

- la chiave privata corrispondente, e

- tutti i certificati intermedi nella catena SSL.

Dovrai anche fornire una passphrase se il certificato SSL ne richiede una. È possibile ottenere questi dal provider di certificati SSL.

Per creare e configurare un vault OCI nella console OCI, effettuare le operazioni riportate di seguito.