Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Accedi e gestisci un'istanza di computazione Linux utilizzando Oracle Cloud Infrastructure

Introduzione

In questo tutorial vi spiegheremo come accedere alla console di un'istanza Linux per installare applicazioni o eseguire operazioni di gestione.

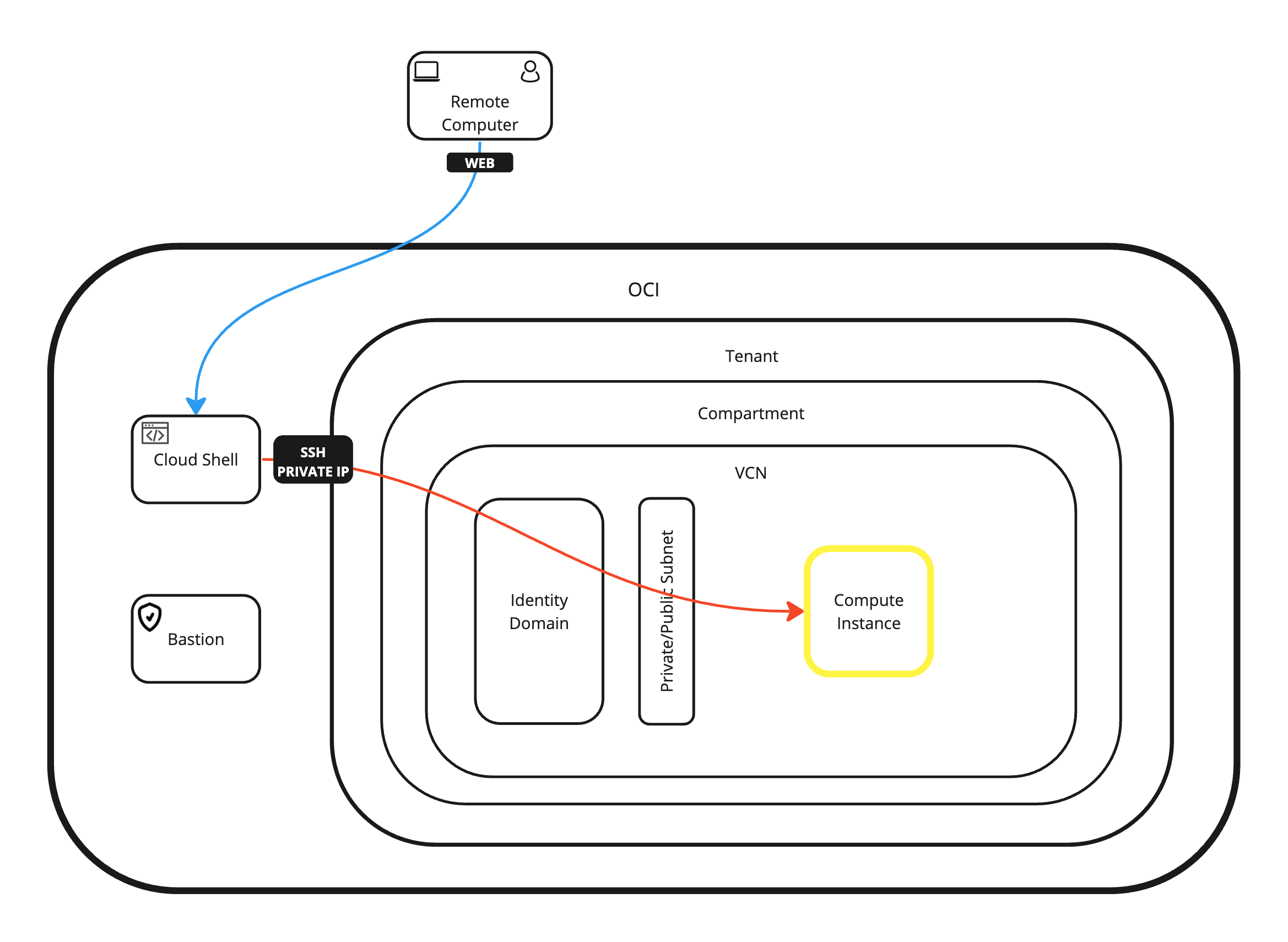

Approcci alla connettività

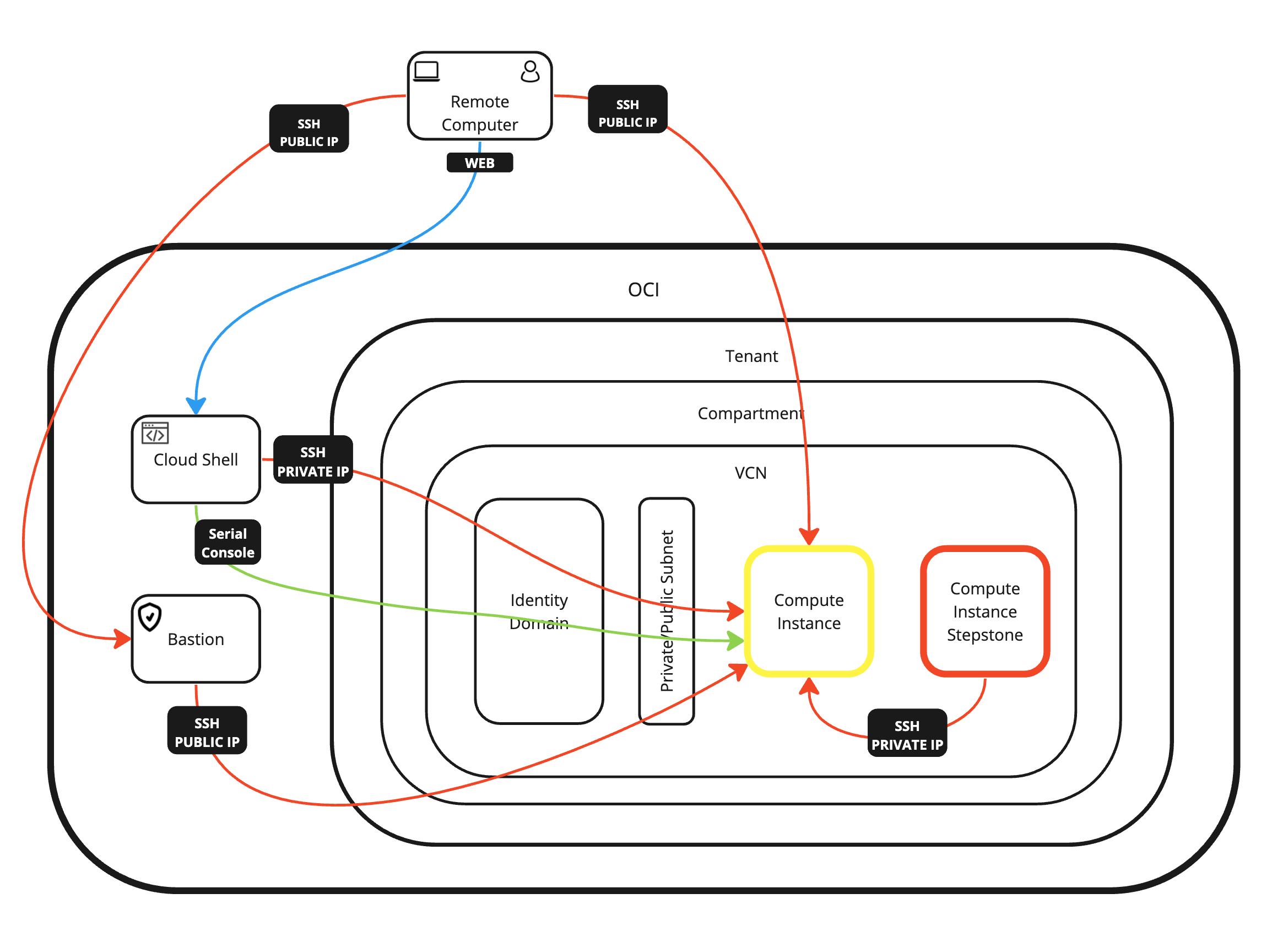

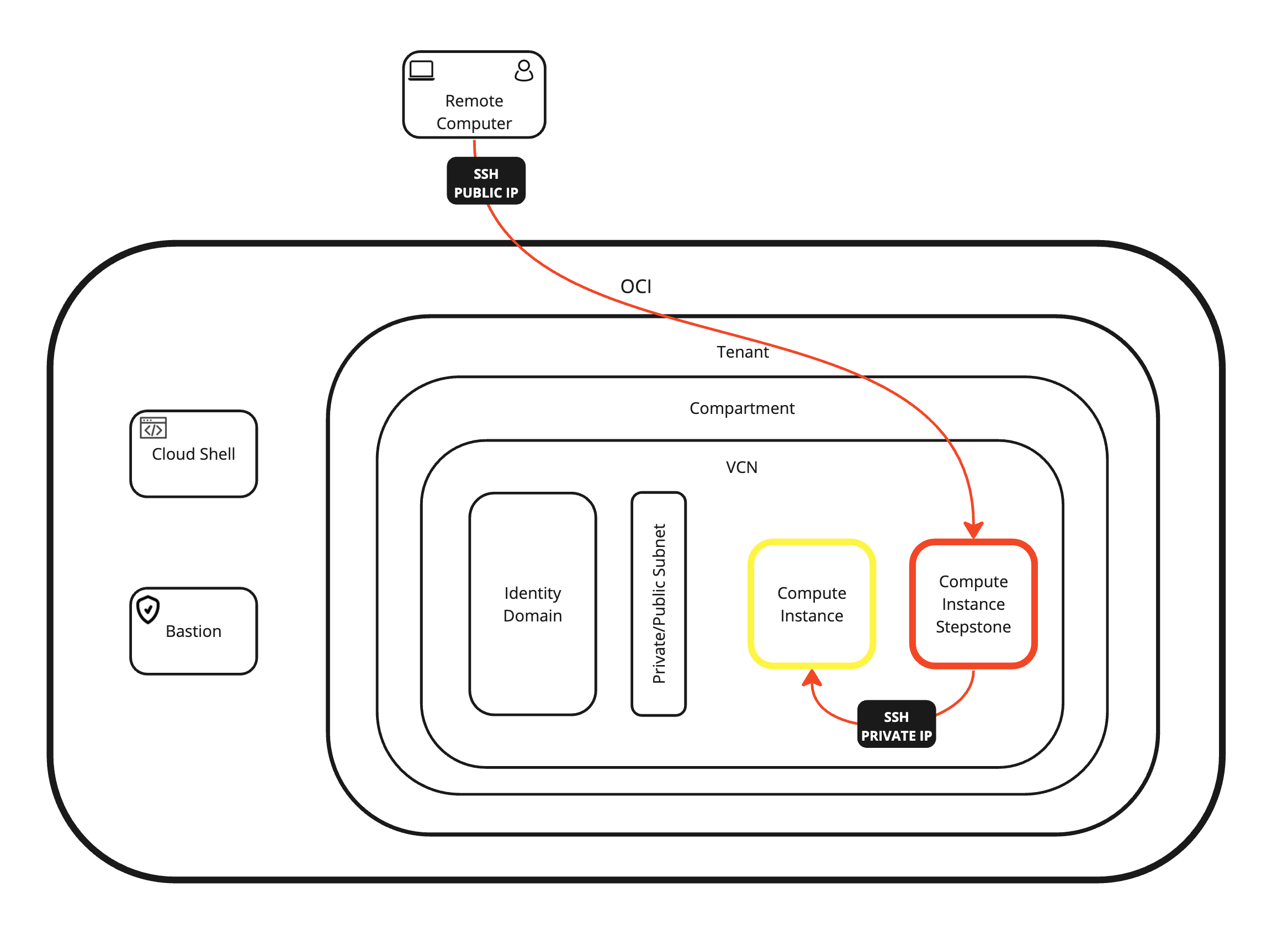

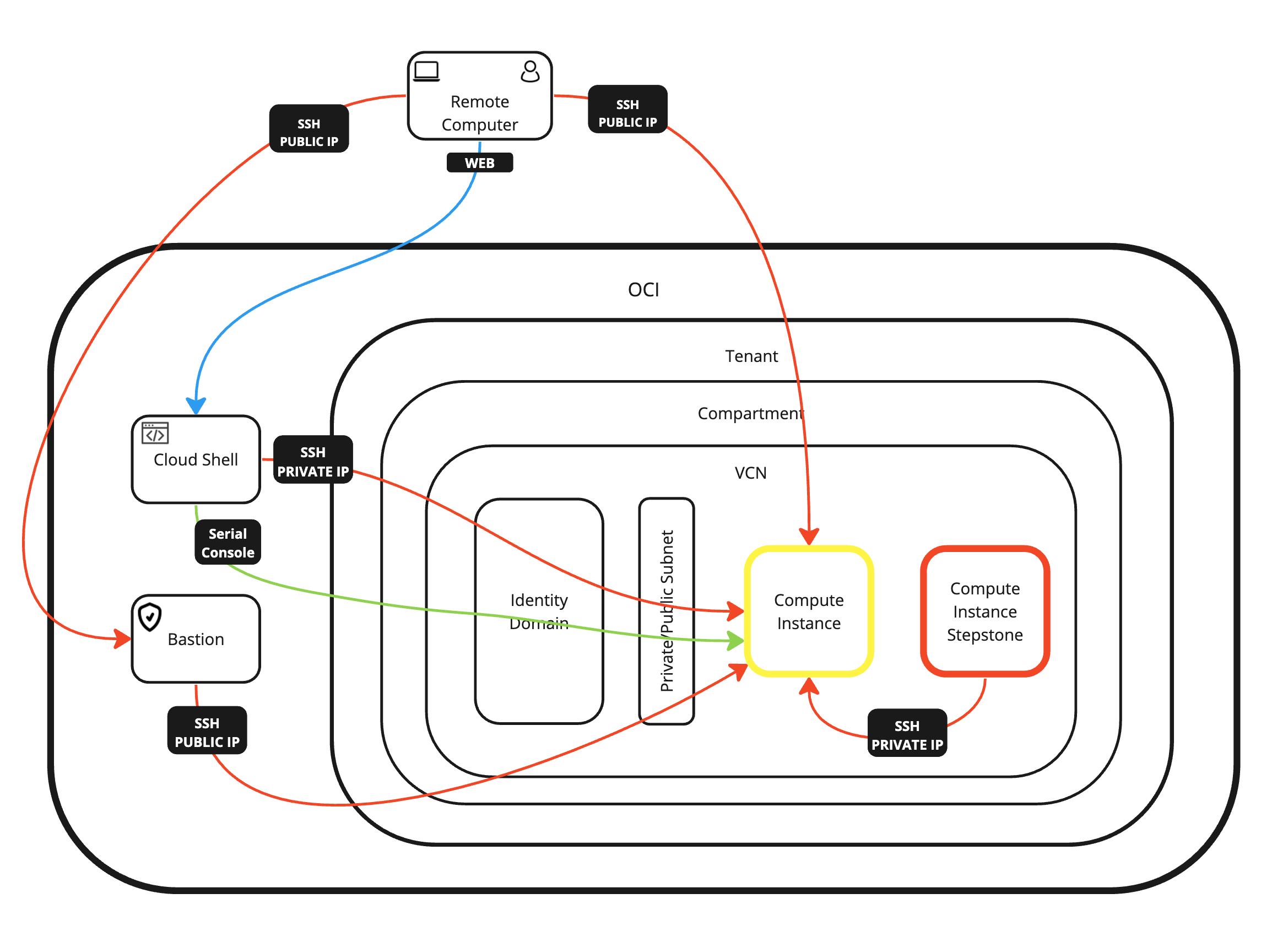

È possibile accedere alle istanze di computazione Linux utilizzando più approcci. Abbiamo elencato gli approcci più comuni.

-

1° approccio: connettersi tramite SSH all'indirizzo IP pubblico dell'istanza di computazione utilizzando una chiave privata SSH con il terminale macOS.

-

2 agosto: connettiti tramite la console del terminale all'istanza di computazione utilizzando il nome utente e la password SSH con la console Cloud Shell Oracle Cloud Infrastructure (OCI).

-

3 circa: connettiti tramite SSH all'indirizzo IP pubblico dell'istanza di computazione utilizzando una chiave privata SSH con l'applicazione Royal TSX.

-

4° approccio: connettiti tramite SSH all'indirizzo IP privato dell'istanza di computazione utilizzando una chiave privata SSH con OCI Cloud Shell.

-

5 circa: connettiti tramite SSH all'indirizzo IP privato dell'istanza di computazione utilizzando il nome utente e la password SSH con OCI Cloud Shell.

-

6 circa: connettiti tramite SSH all'indirizzo IP privato dell'istanza di computazione utilizzando una chiave privata SSH con l'host Bastion OCI.

-

7° approccio: utilizza un'istanza di computazione Stepstone all'interno di una rete cloud virtuale (VCN).

Obiettivi

- Accedi e gestisci un'istanza di computazione Linux utilizzando Oracle Cloud Infrastructure.

Approccio 1: connettersi tramite SSH all'indirizzo IP pubblico dell'istanza di computazione utilizzando una chiave privata SSH con il terminale macOS

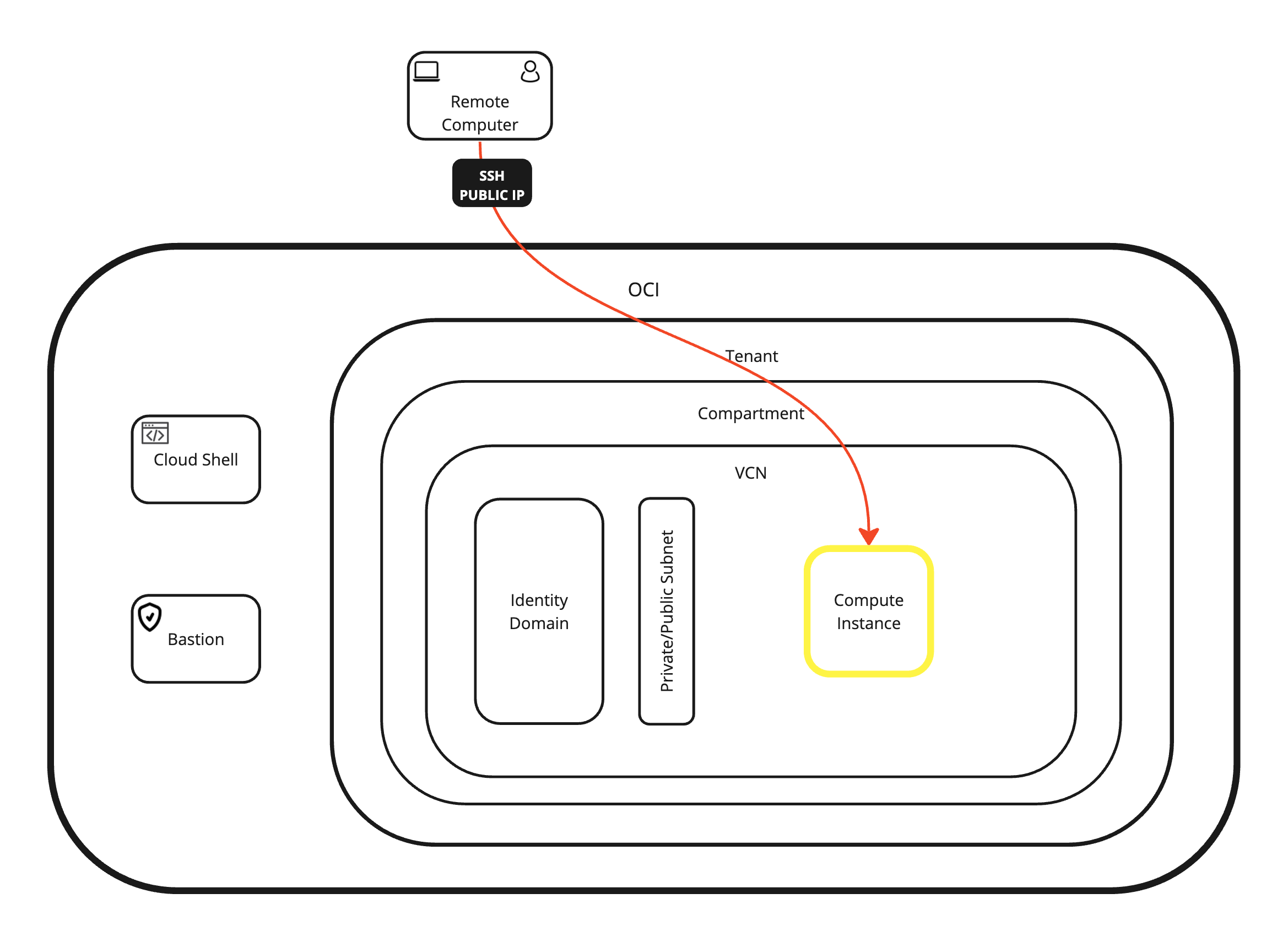

In questo approccio, ci connetteremo a un'istanza Linux utilizzando SSH e l'indirizzo IP pubblico fornito da OCI per connettersi direttamente all'istanza utilizzando il terminale macOS.

-

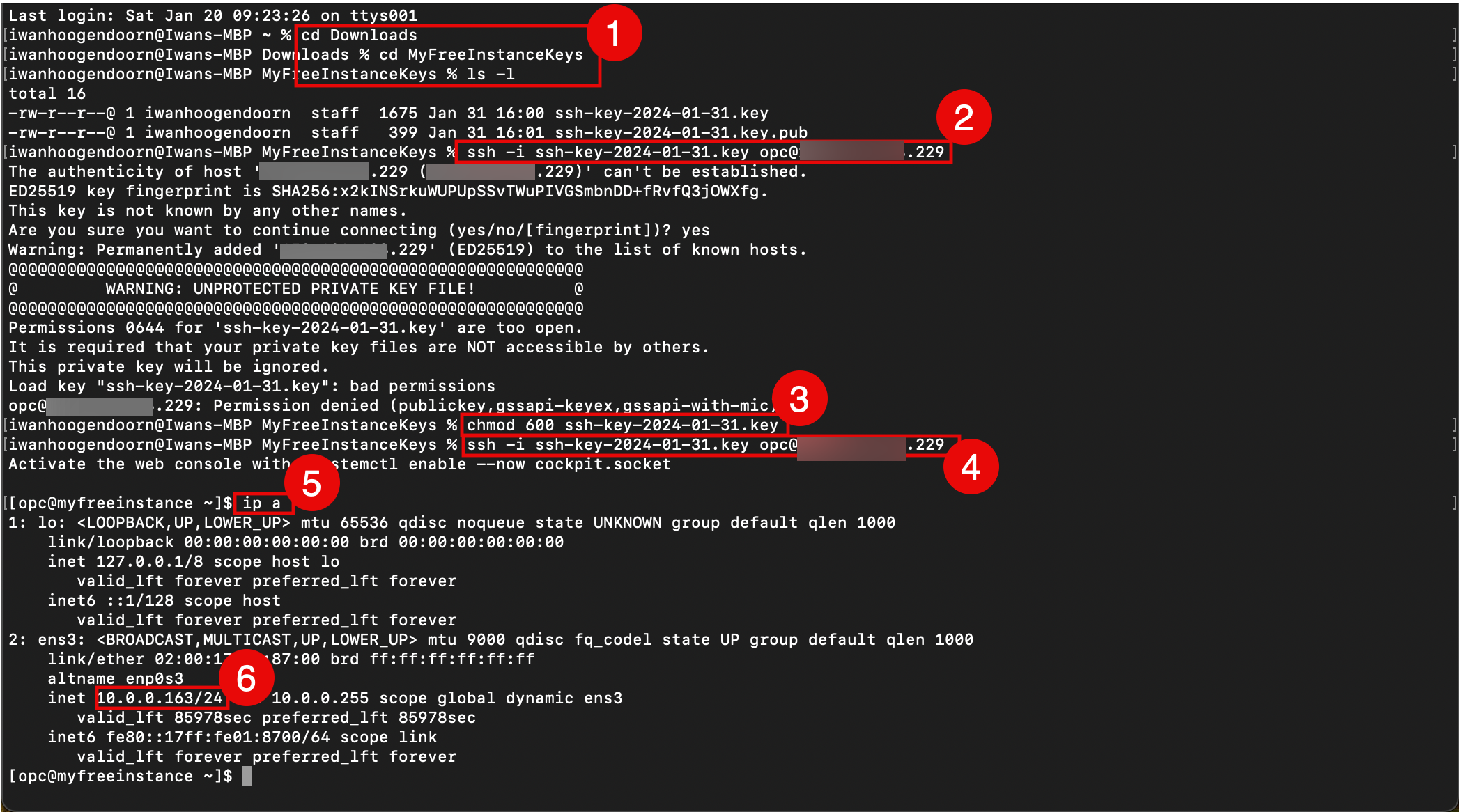

Eseguire i comandi seguenti.

-

Utilizzare l'interfaccia della riga di comando (CLI, Command Line Interface) per passare alla cartella in cui sono memorizzate le chiavi pubbliche e private.

cd Downloads cd MyFreeInstanceKeys ls -l -

Connettersi all'istanza utilizzando il comando SSH in cui si specifica la chiave privata.

-

Limitare le autorizzazioni della chiave privata e assicurarsi che l'accesso sia limitato prima di poterlo utilizzare.

chmod 600 ssh-key-2024-01-31.key -

Connettersi all'istanza utilizzando il comando SSH in cui si specifica la chiave privata.

ssh -i ssh-key-2024-01-31.key opc@xxx.xxx.xxx.229 -

Eseguire il comando seguente per verificare l'indirizzo IP.

ip a -

Verificare l'indirizzo IP.

-

Approccio 2: connettersi tramite la console del terminale all'istanza di computazione utilizzando il nome utente e la password SSH con la console OCI Cloud Shell

Questo approccio può essere utilizzato come backdoor quando non si dispone di alcuna connettività di rete all'istanza e non è possibile eseguire il login con SSH.

Prerequisiti per l'approccio 2

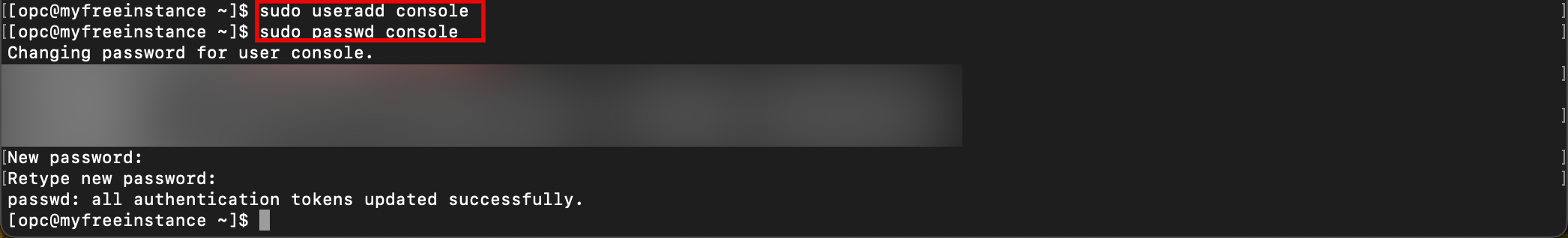

Dobbiamo prima creare il nome utente e la password locali e per farlo dobbiamo eseguire il login con SSH utilizzando la chiave privata utilizzando uno degli altri approcci. Questo è fatto nell'approccio 1, 3, 4, 5 e 6.

-

Quando eseguiamo il login con SSH utilizzando una chiave privata, possiamo creare un nuovo nome utente locale e assegnare una password al nuovo nome utente. Eseguire i comandi seguenti.

sudo useradd console sudo passwd console

È inoltre possibile creare un nuovo nome utente e una nuova password locali durante il processo di creazione dell'istanza. Ma lo mostreremo in un altro tutorial.

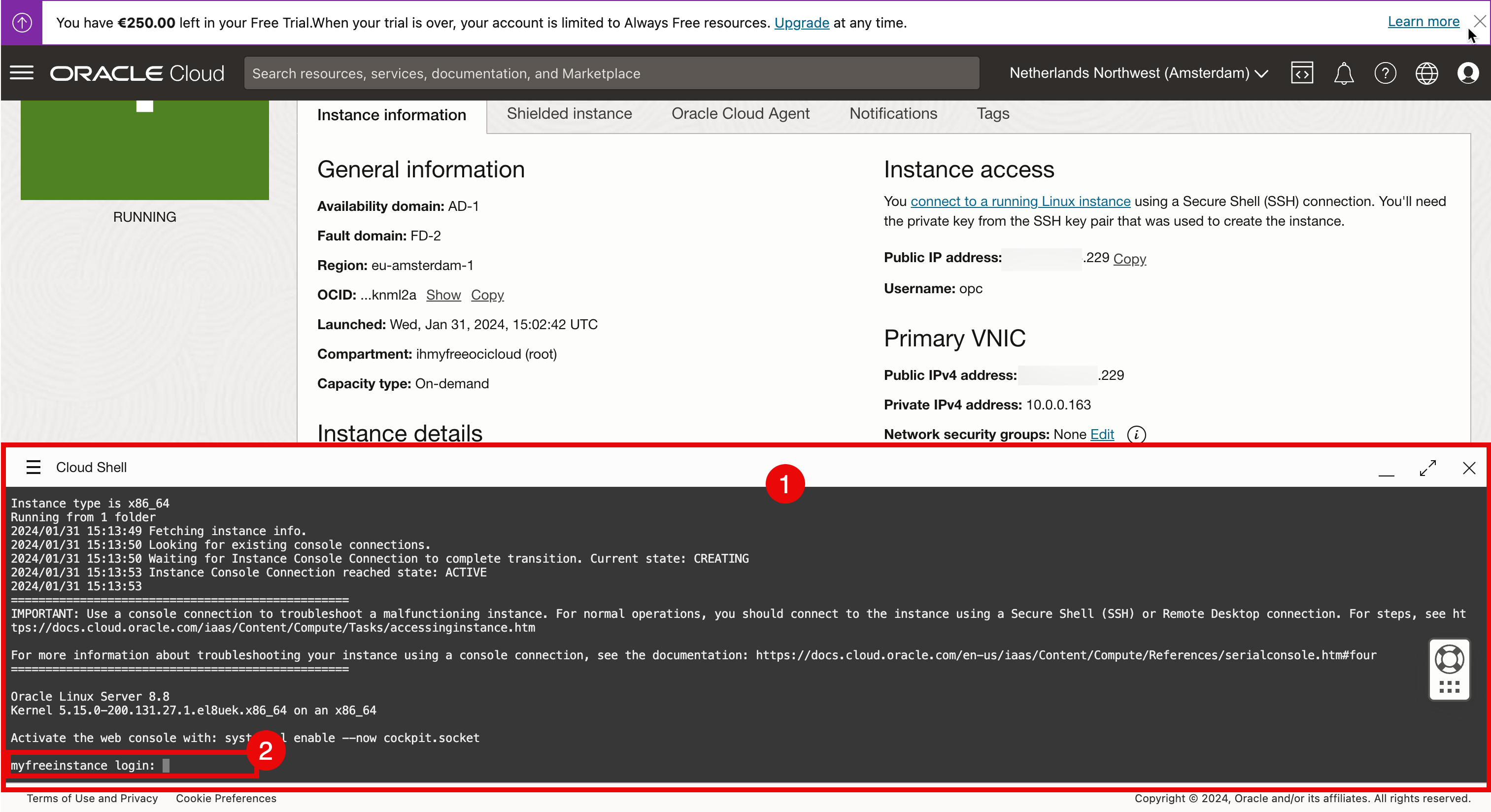

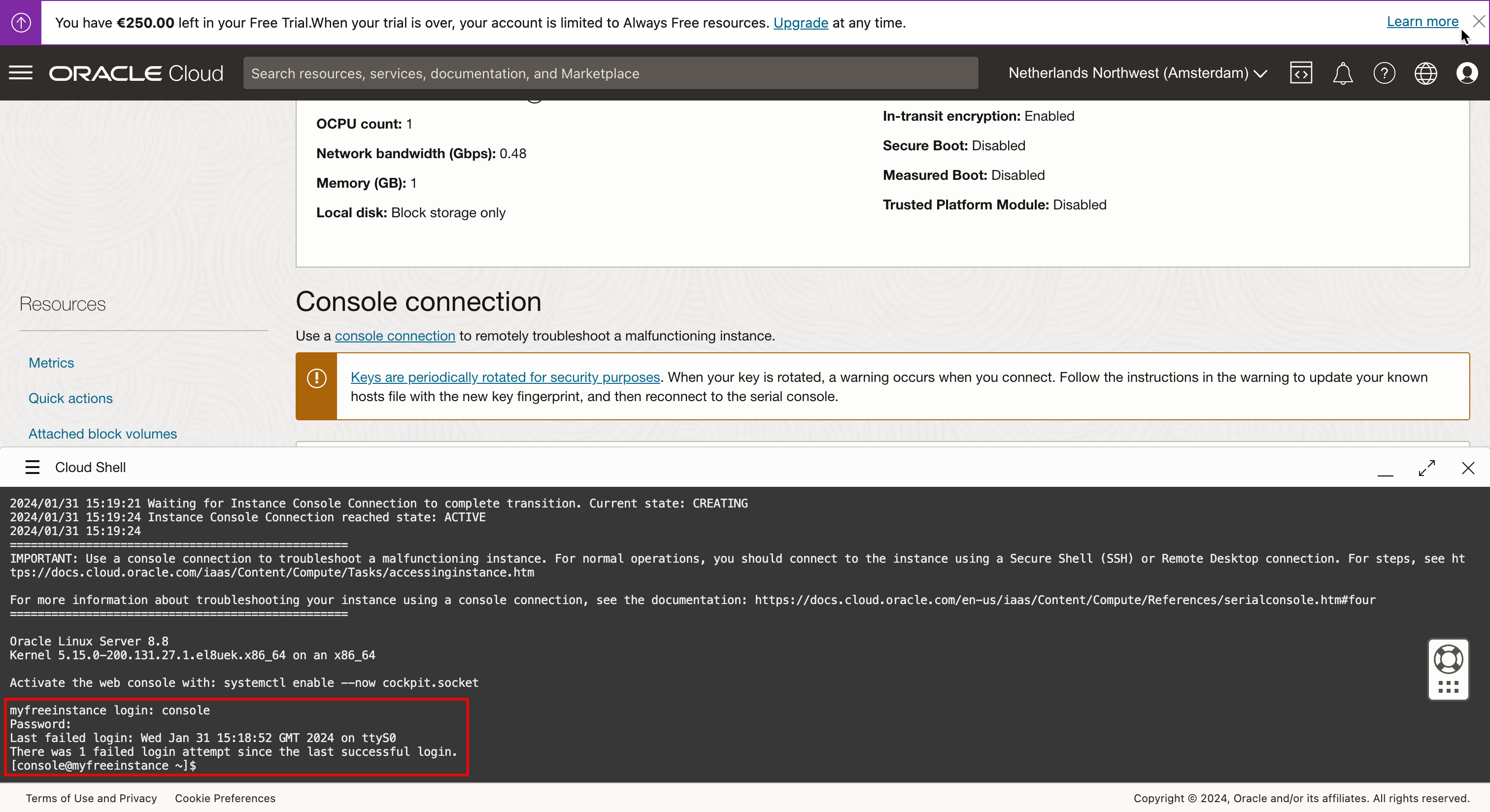

Continuare con l'approccio 2

Ora che abbiamo creato il nome utente e la password locali, possiamo continuare a connetterci tramite la console del terminale all'istanza di computazione utilizzando il nome utente e la password SSH con la console OCI Cloud Shell.

In questo approccio, ci connetteremo a un'istanza Linux utilizzando la console locale fornita da OCI per connettersi direttamente all'istanza utilizzando OCI Cloud Shell.

-

Connettersi a OCI Cloud Shell.

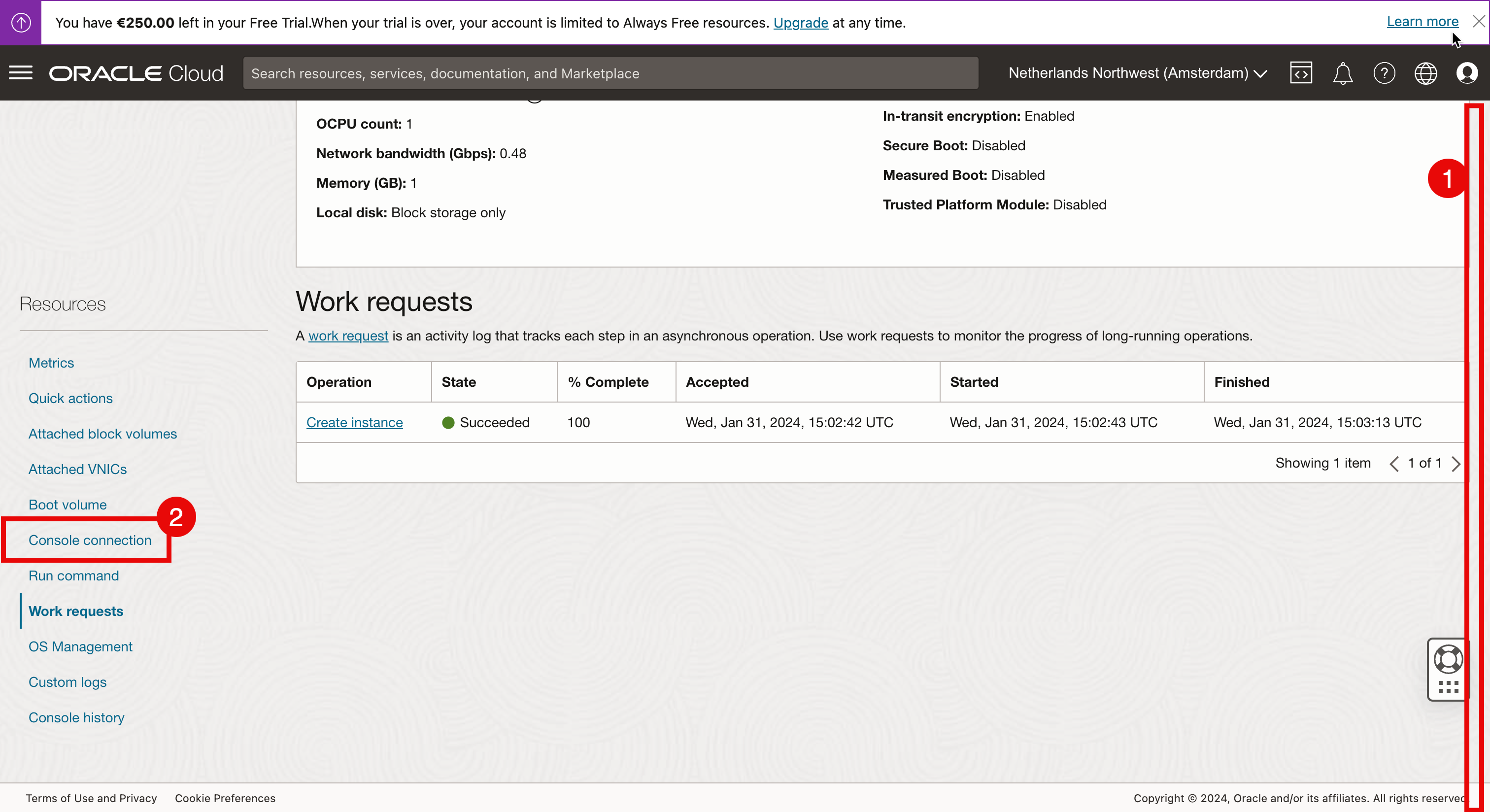

- Nella pagina dei dettagli Istanza, scorrere verso il basso.

- Fare clic su Connessione alla console per avviare OCI Cloud Shell e connettersi alla console.

-

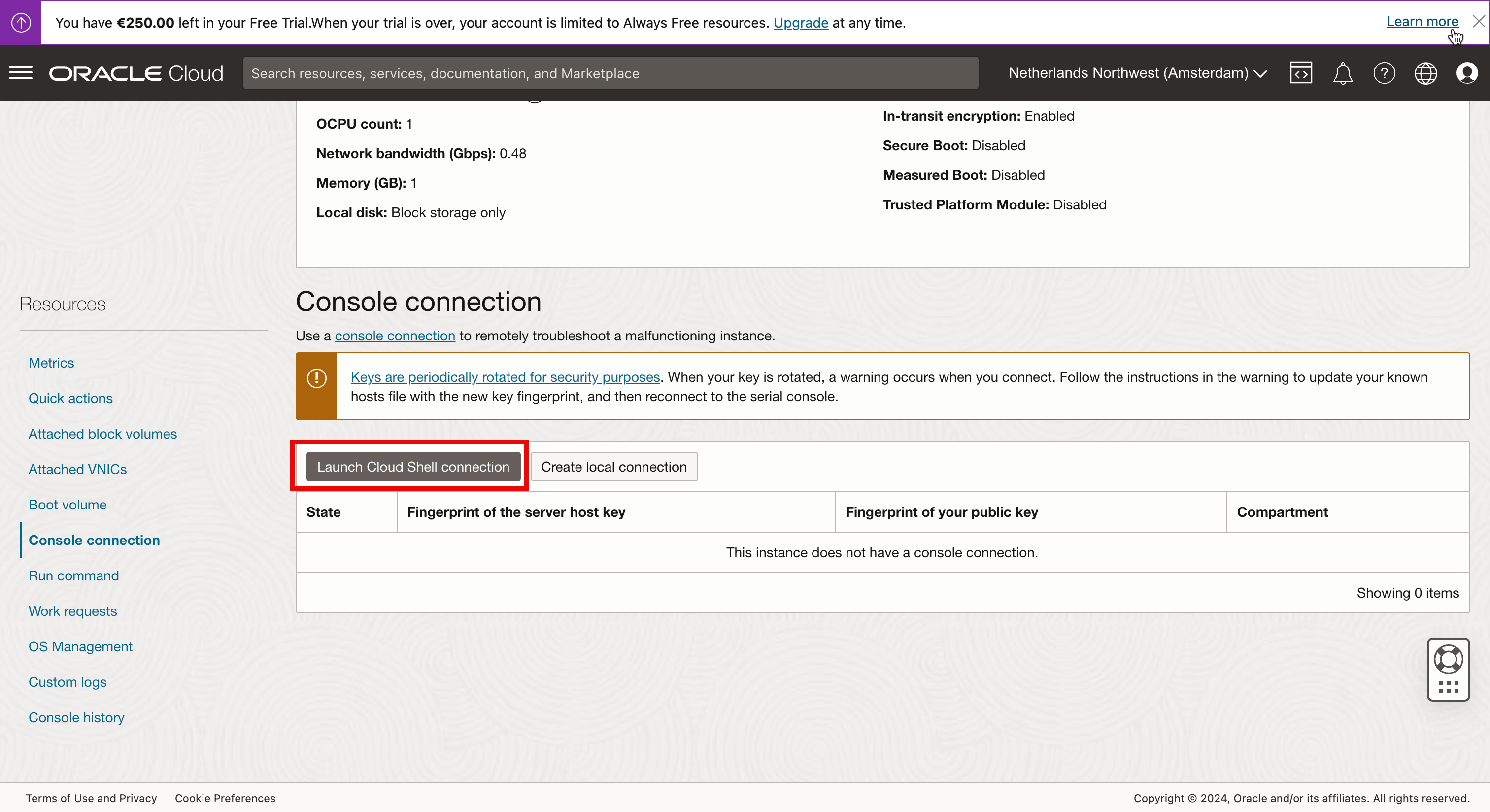

Fare clic su Avvia connessione Cloud Shell.

-

La finestra Cloud Shell OCI fornisce solo un nome utente e non una password.

-

Il nome utente e la password devono essere creati e non sono presenti per impostazione predefinita.

- Verrà aperta la finestra OCI Cloud Shell.

- Il prompt contiene un nome utente.

-

Digitare il nome utente e la password locali nel terminale della console.

Approccio 3: connettersi tramite SSH all'indirizzo IP pubblico dell'istanza di computazione utilizzando una chiave privata SSH con l'applicazione Royal TSX

In questo approccio, ci connetteremo a un'istanza Linux utilizzando SSH e l'indirizzo IP pubblico fornito da OCI per connettersi direttamente all'istanza utilizzando l'applicazione Royal TSX.

-

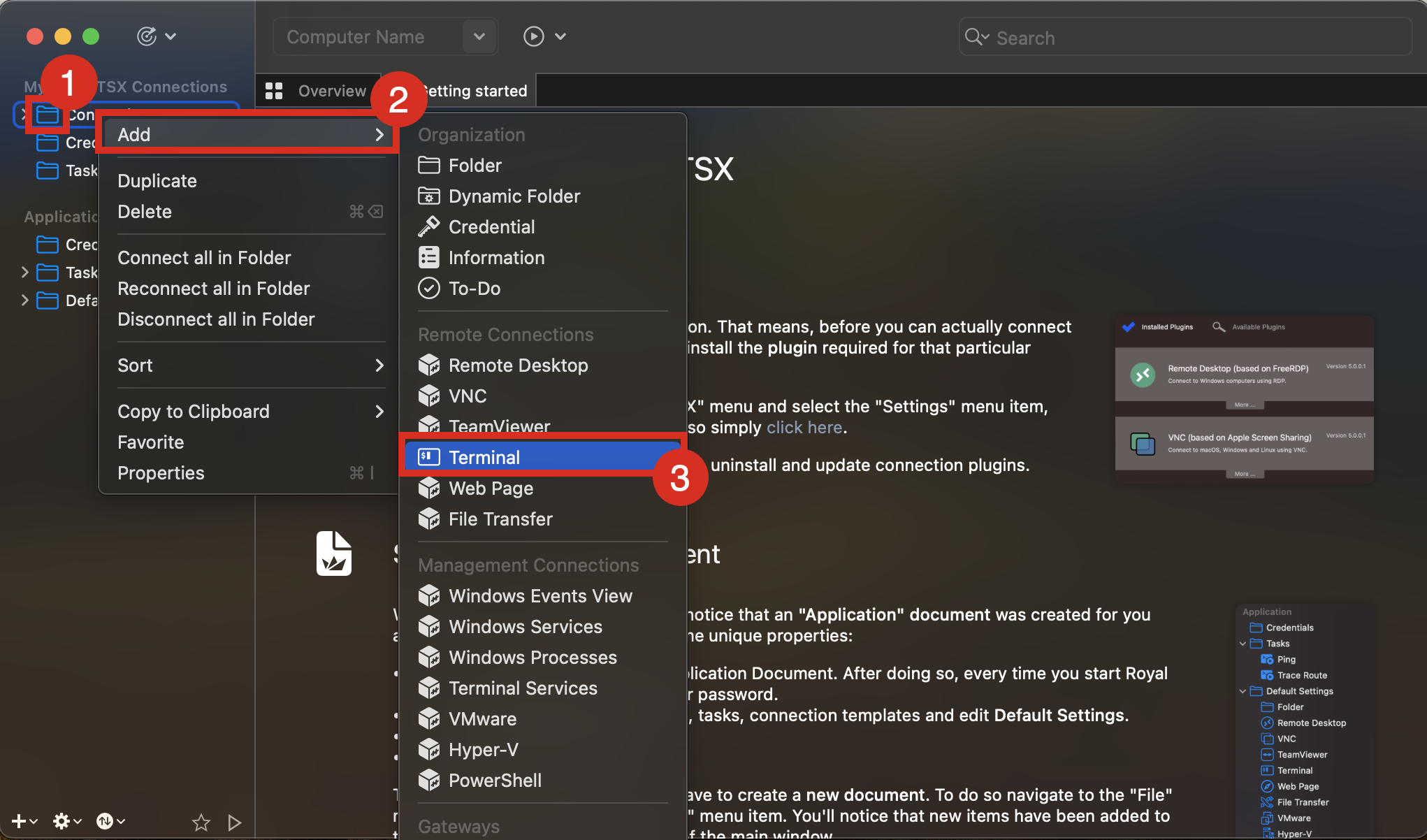

Aprire l'applicazione Royal TSX e creare un nuovo documento.

- Fare clic con il pulsante destro del mouse sulla cartella Connessioni.

- Fare clic su Aggiungi.

- Fare clic su Terminale.

-

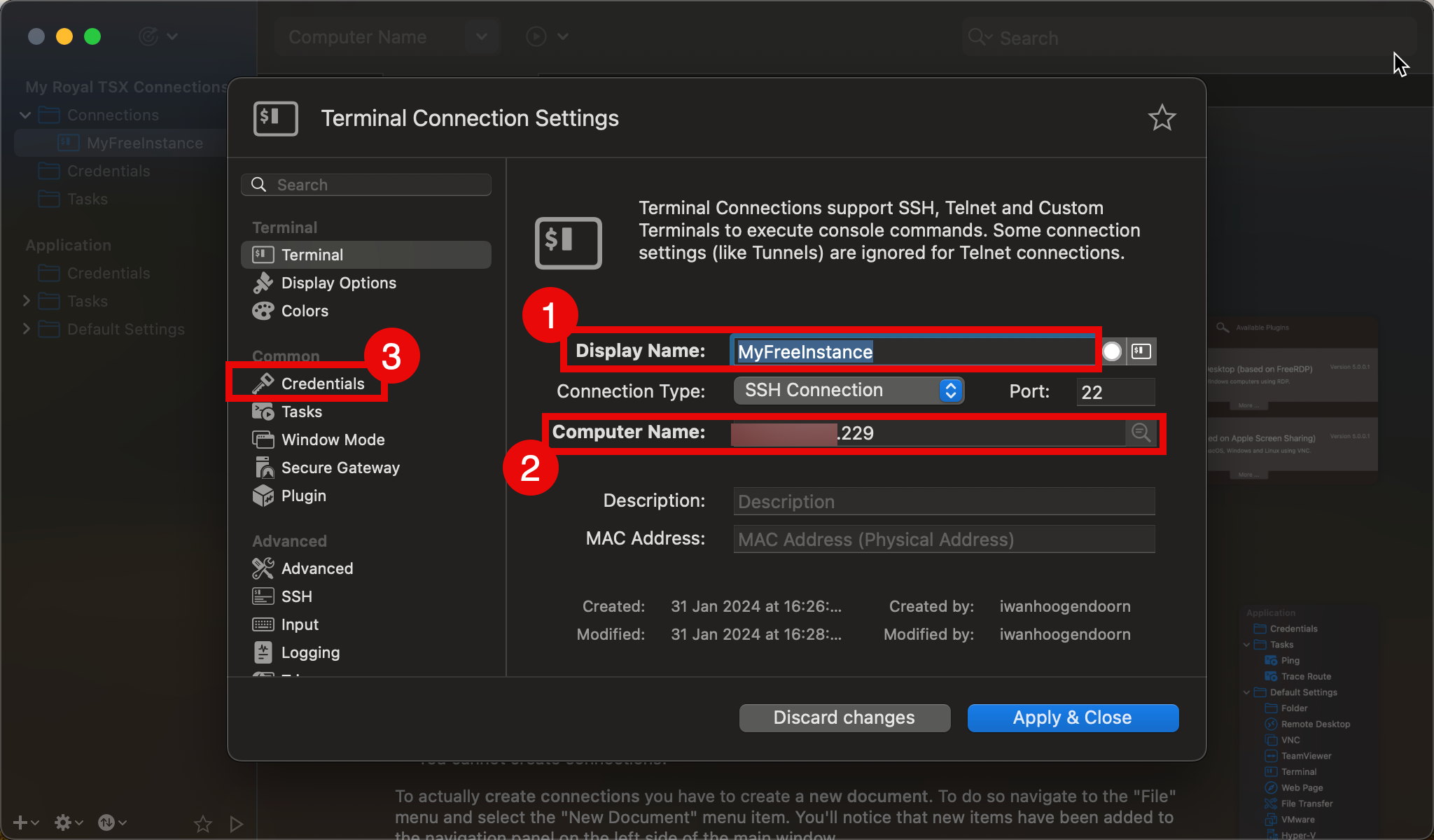

Nella scheda Terminale, immettere le informazioni riportate di seguito.

- Immettere il nome visualizzato.

- Immettere l'indirizzo IP pubblico o il nome FQDN dell'istanza in Nome computer.

- Fare clic su Credenziali.

-

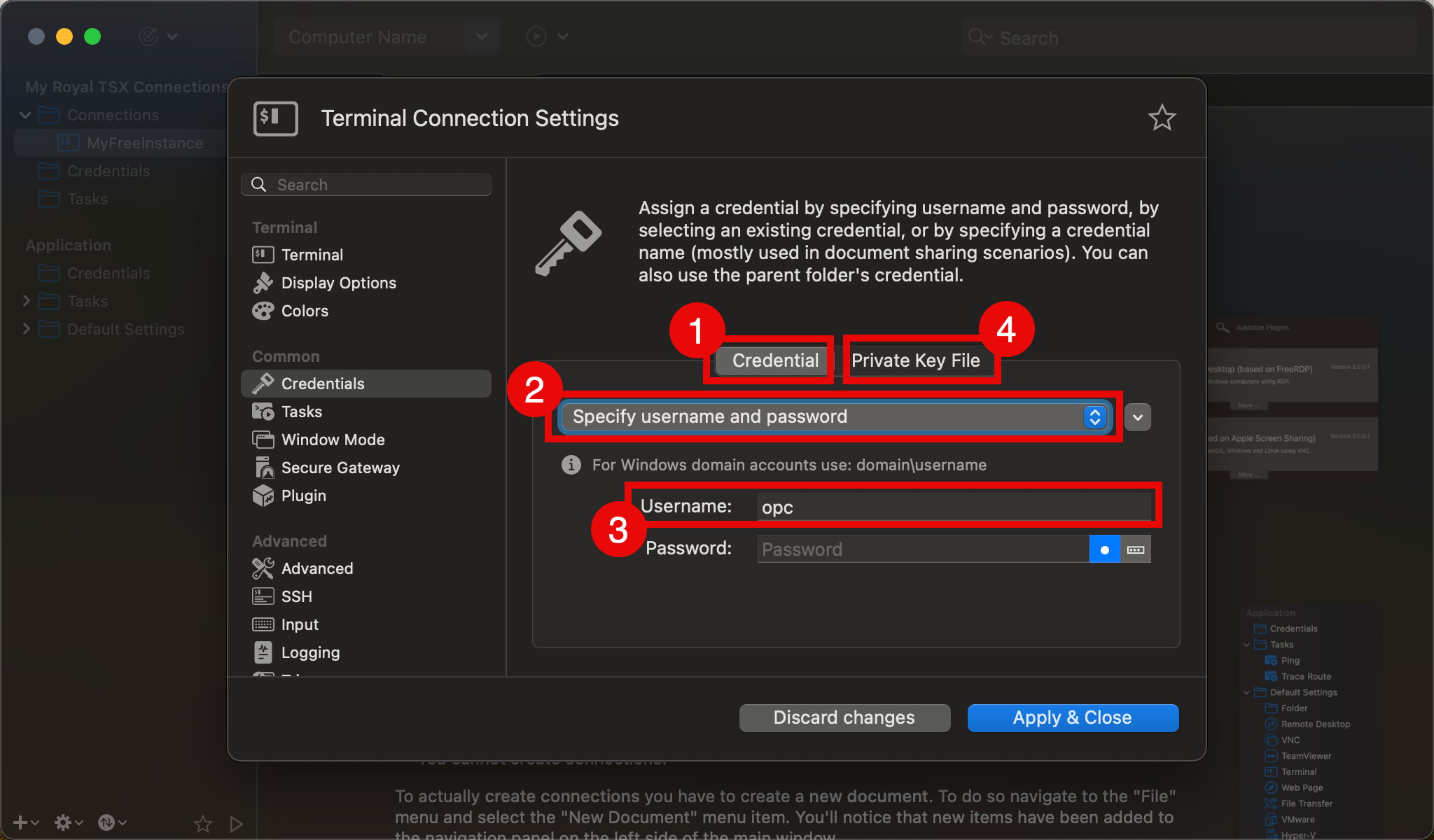

Nella scheda Credenziali immettere le informazioni riportate di seguito.

- Assicurarsi che sia selezionata l'opzione Credenziale.

- Selezionare Specificare il nome utente e la password.

- Immettere il nome utente.

- Selezionare la scheda File di chiavi private.

-

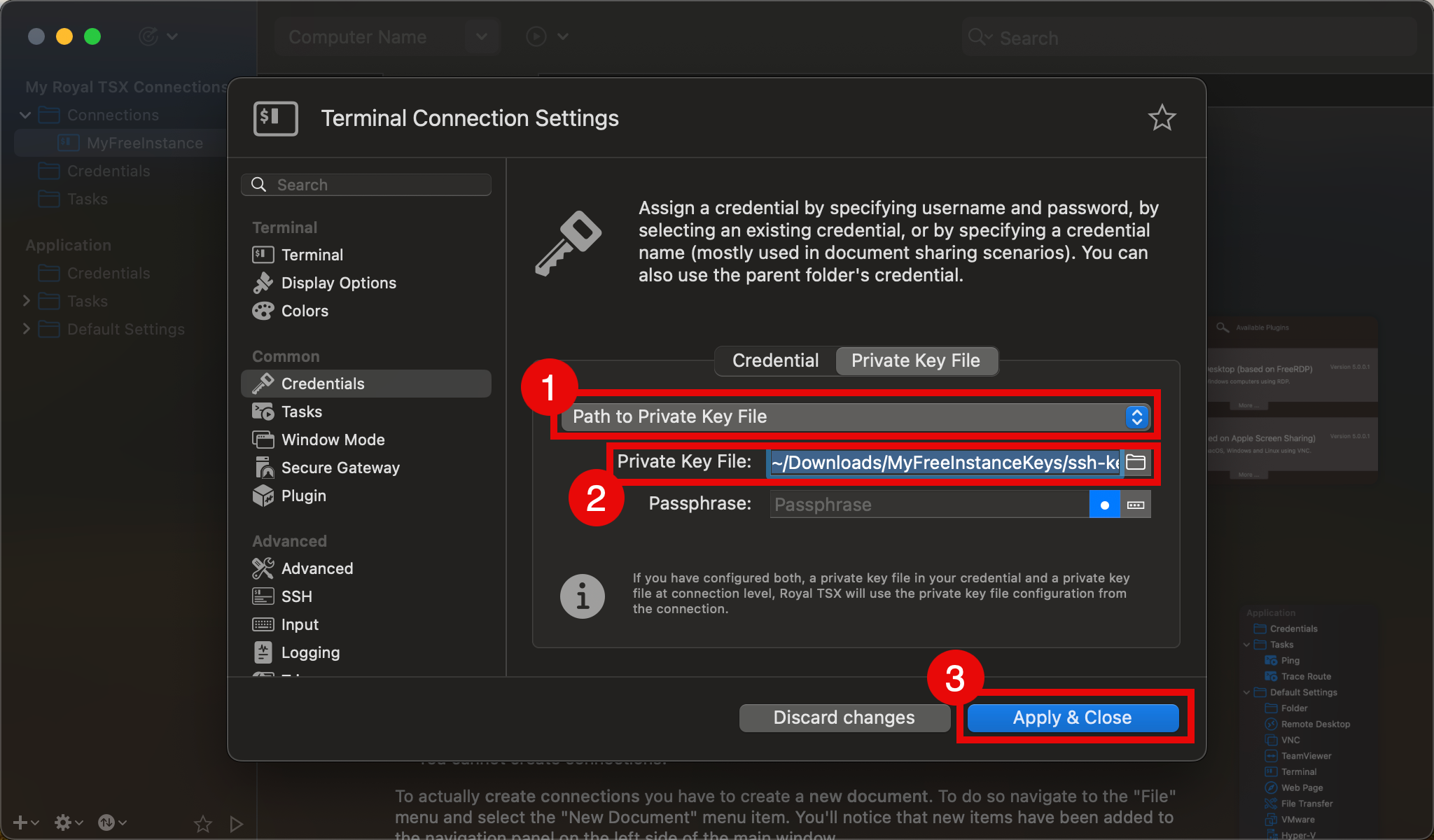

Nella scheda File di chiavi private, immettere le informazioni riportate di seguito.

- Selezionare Percorso al file di chiavi private.

- Selezionare il percorso File di chiave privata.

- Fare clic su Applica e chiudi.

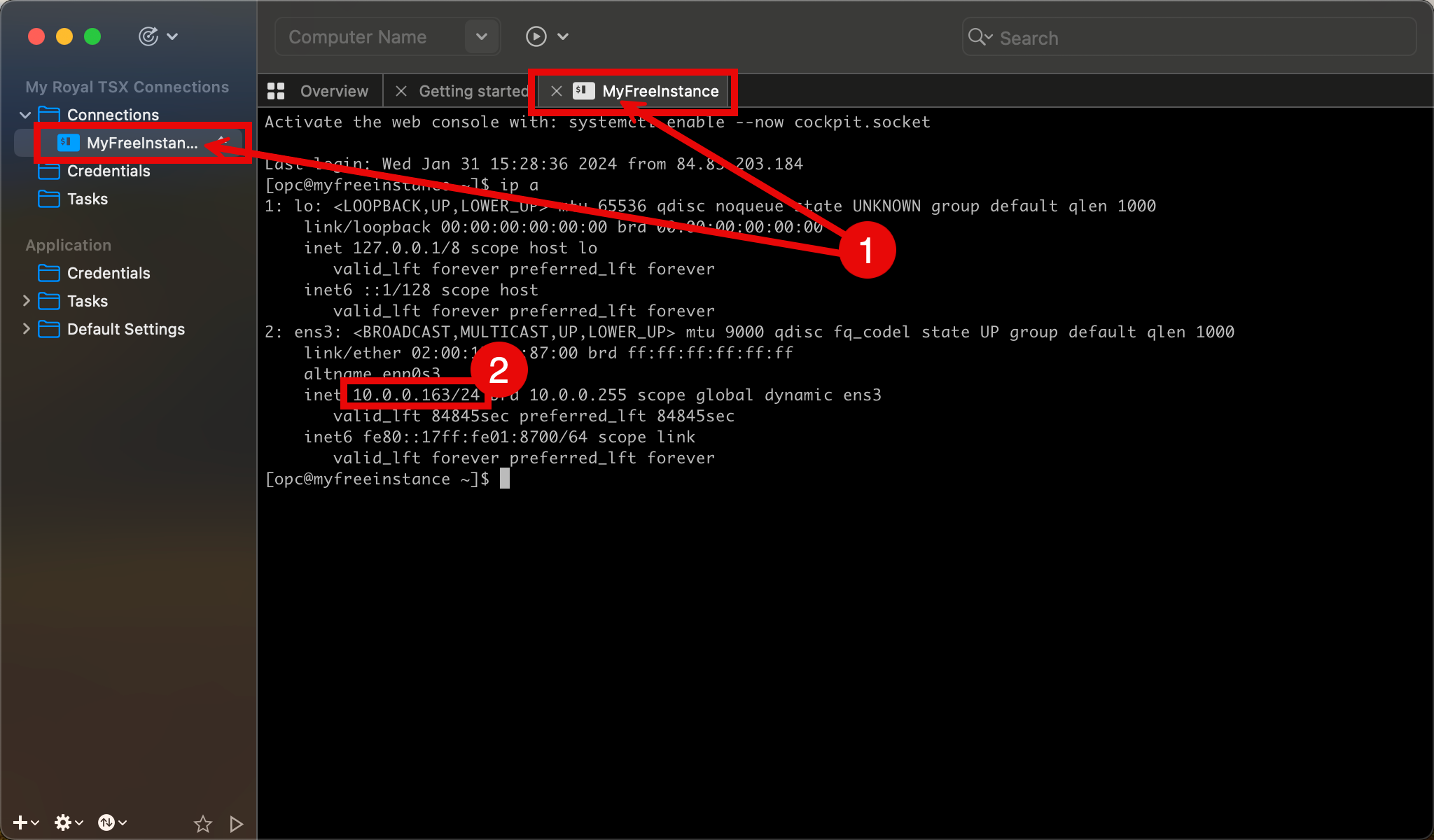

- Fare doppio clic sulla nuova connessione di creazione per eseguire il login.

- Eseguire il comando

ip aper esaminare l'indirizzo IP privato.

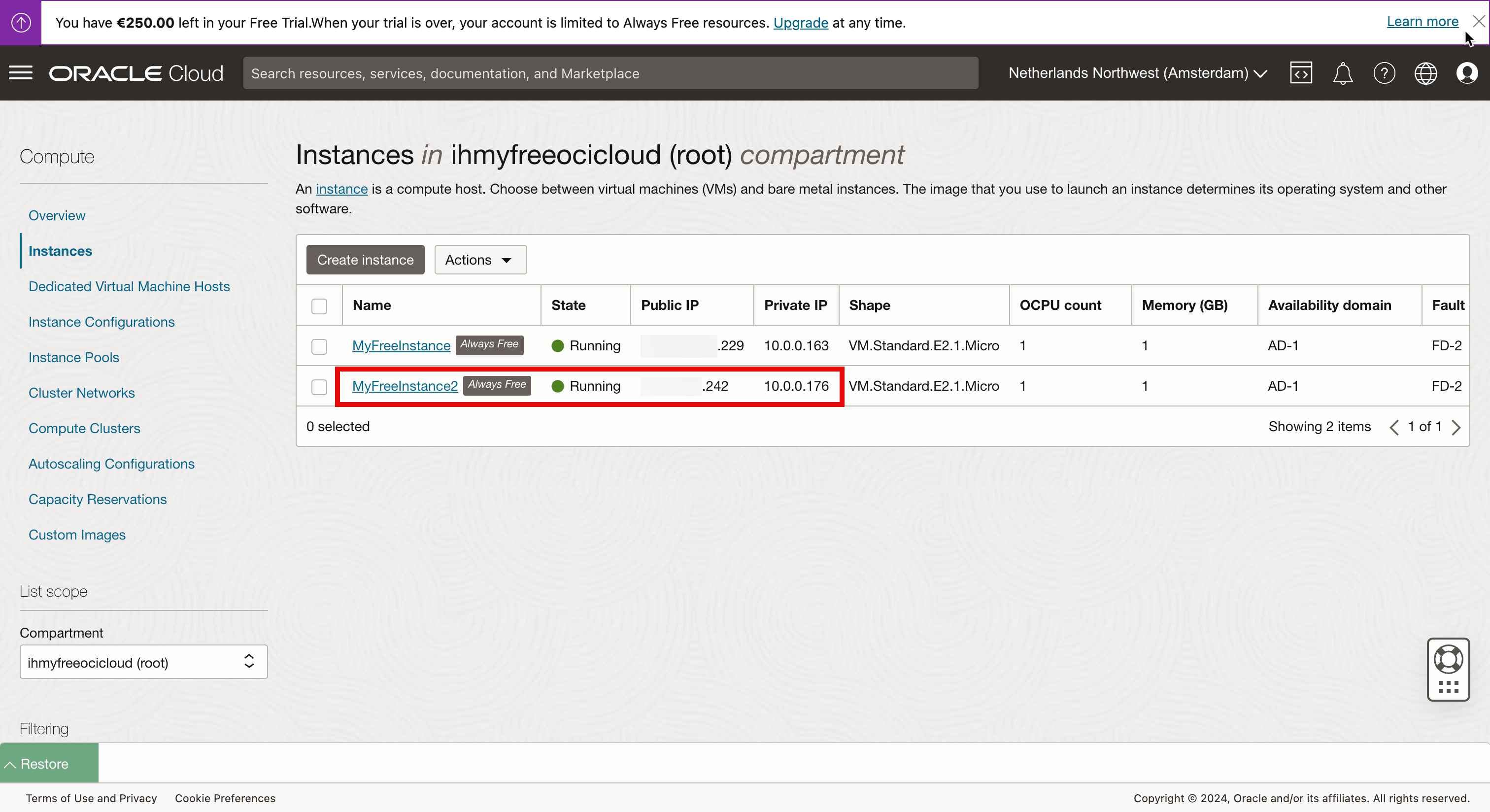

Approccio 4: connettersi tramite SSH all'indirizzo IP privato dell'istanza di computazione utilizzando una chiave privata SSH con OCI Cloud Shell

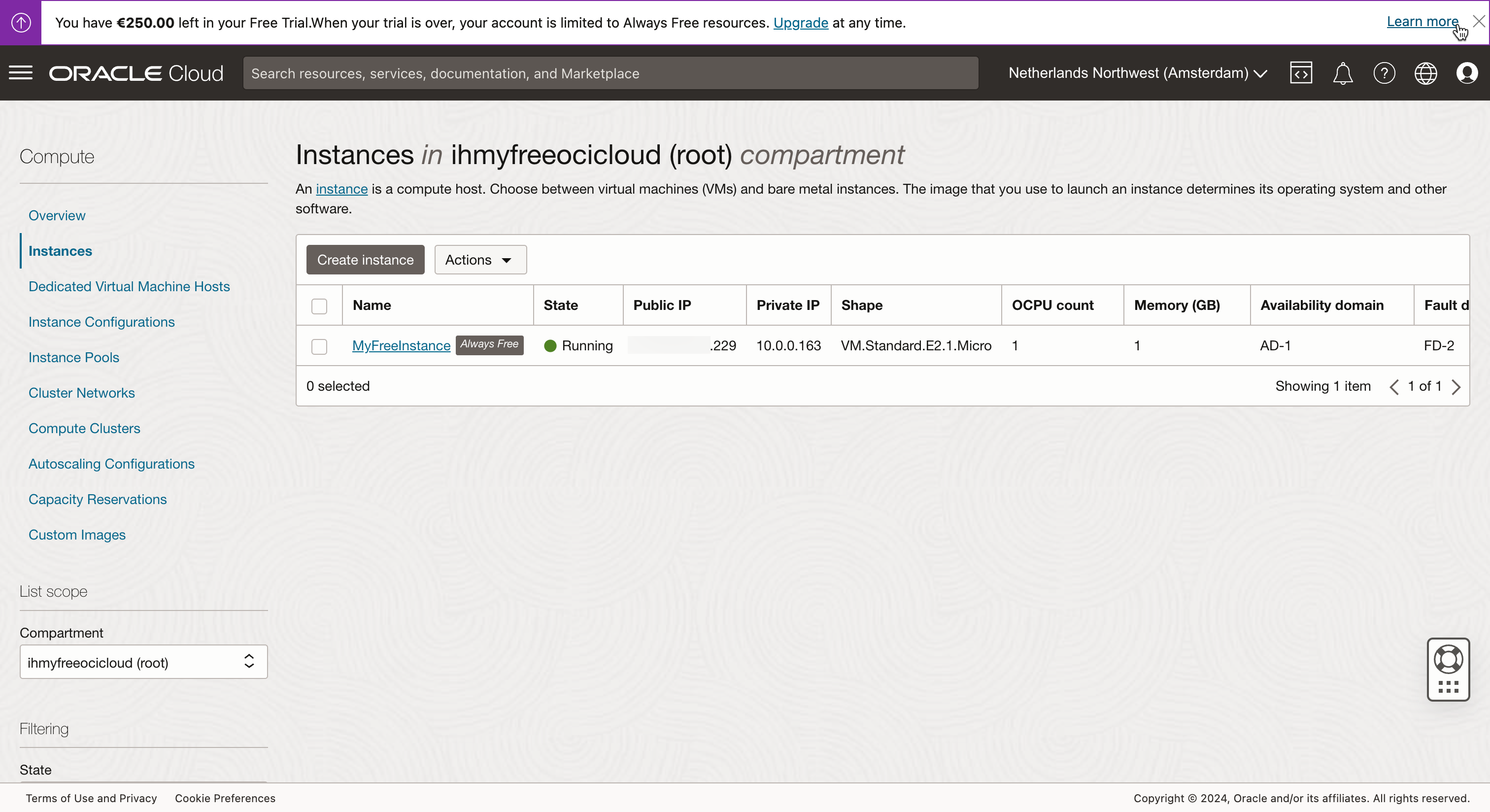

In questo approccio, ci connetteremo all'istanza Linux utilizzando OCI Cloud Shell fornita da OCI e ci connetteremo all'istanza utilizzando l'indirizzo IP privato.

-

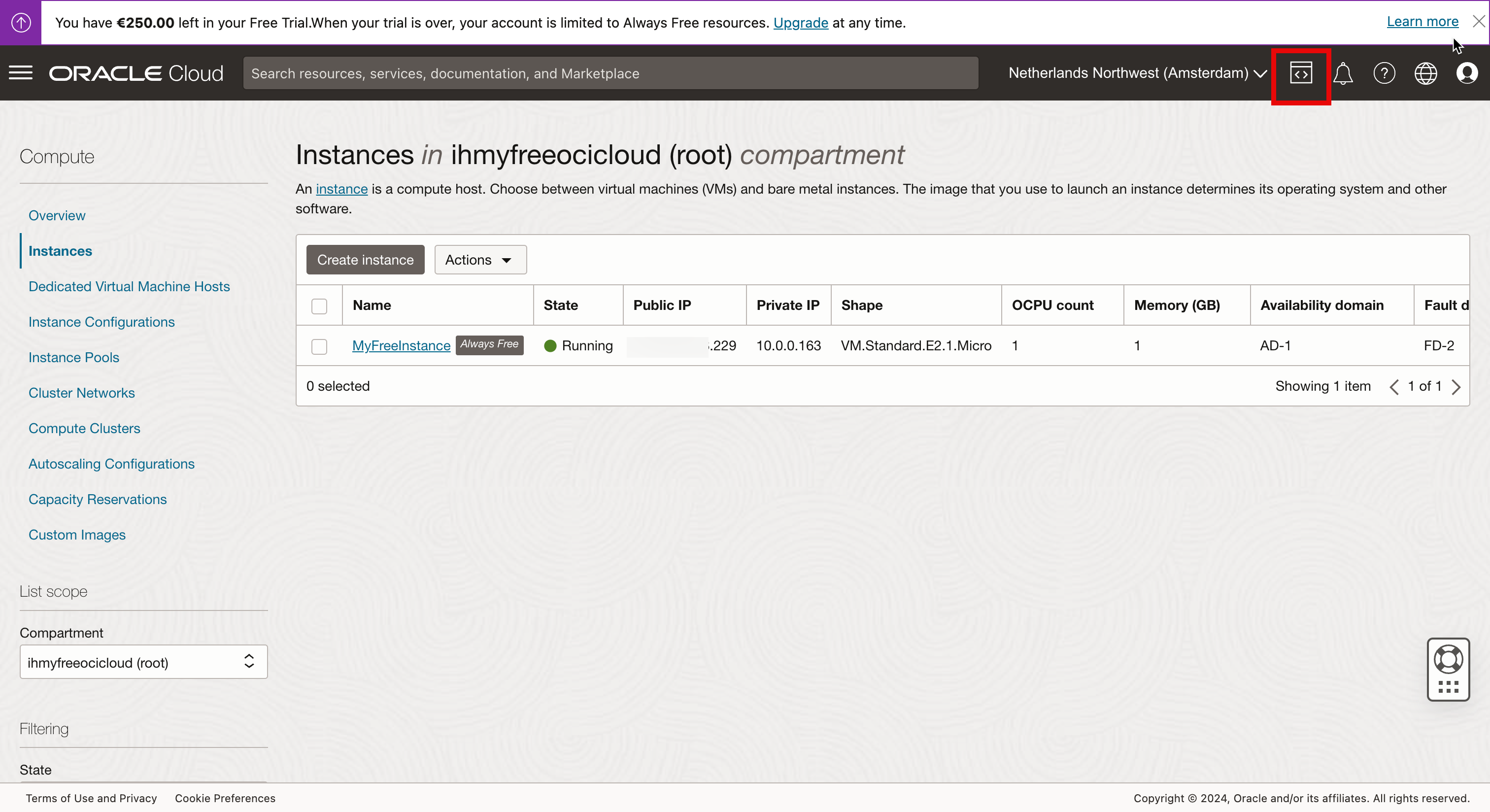

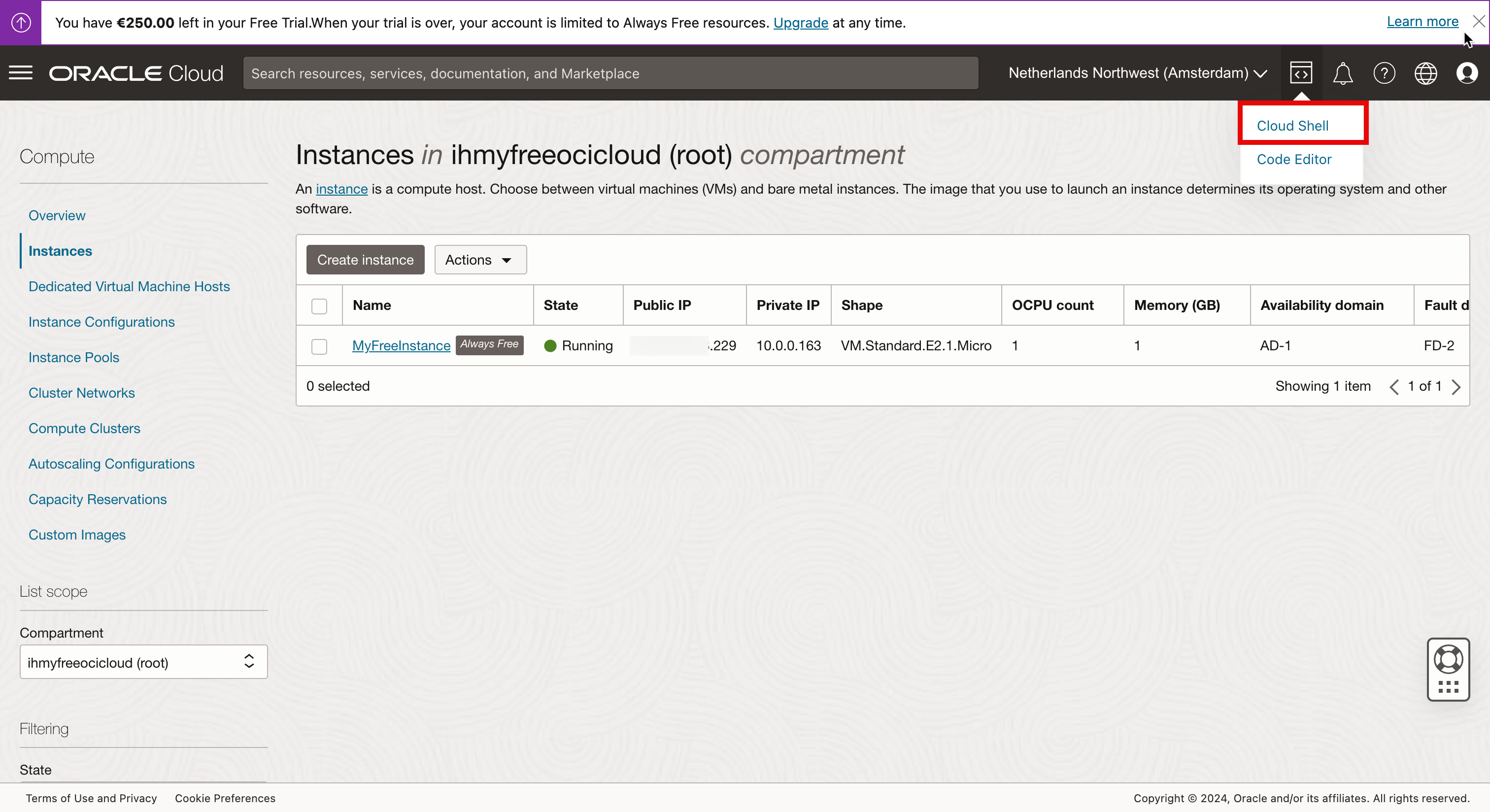

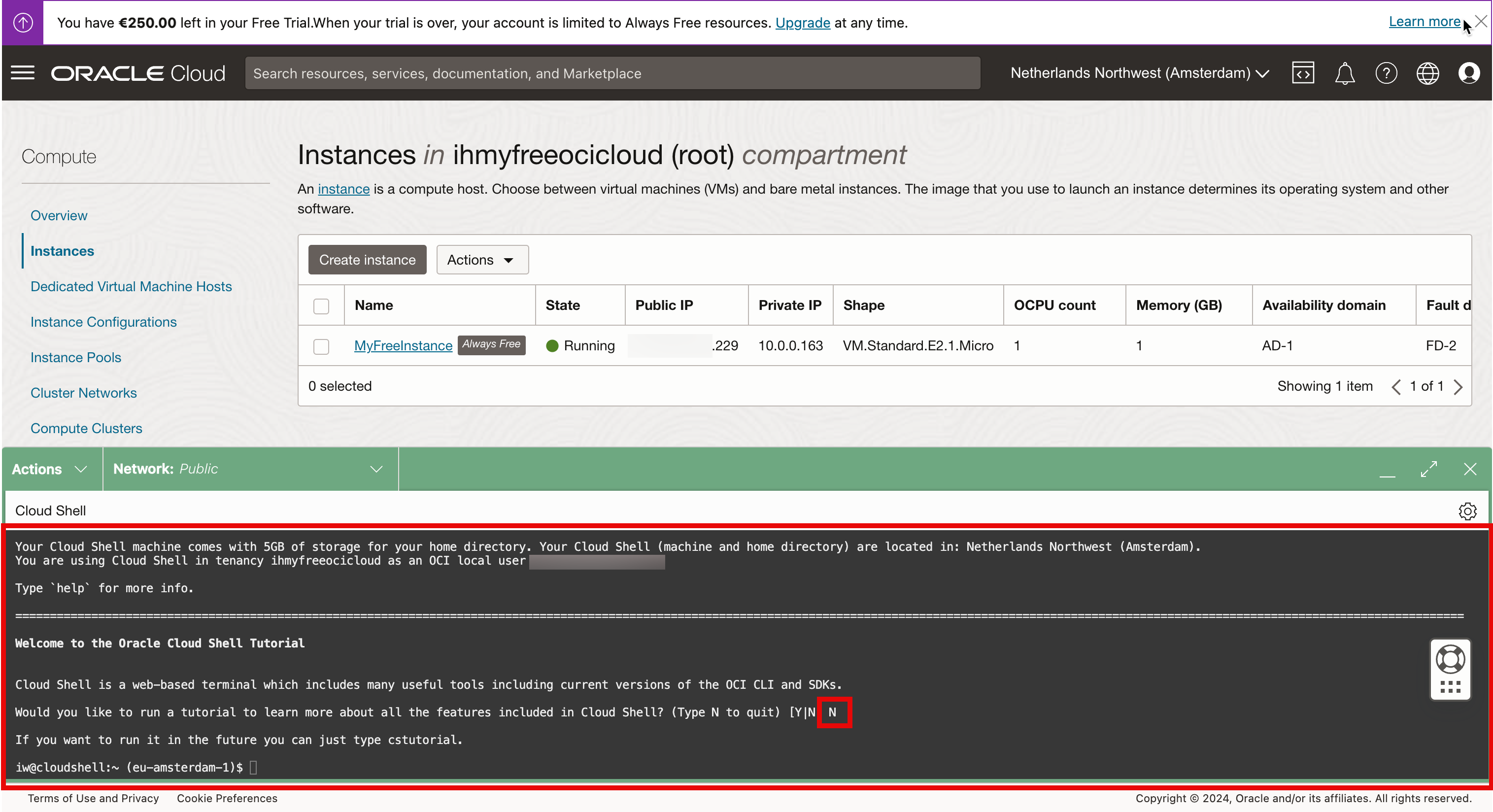

Eseguire il login a OCI Console e fare clic sull'icona OCI Cloud Shell per aprire la console Cloud Shell.

-

Fare clic su Cloud Shell.

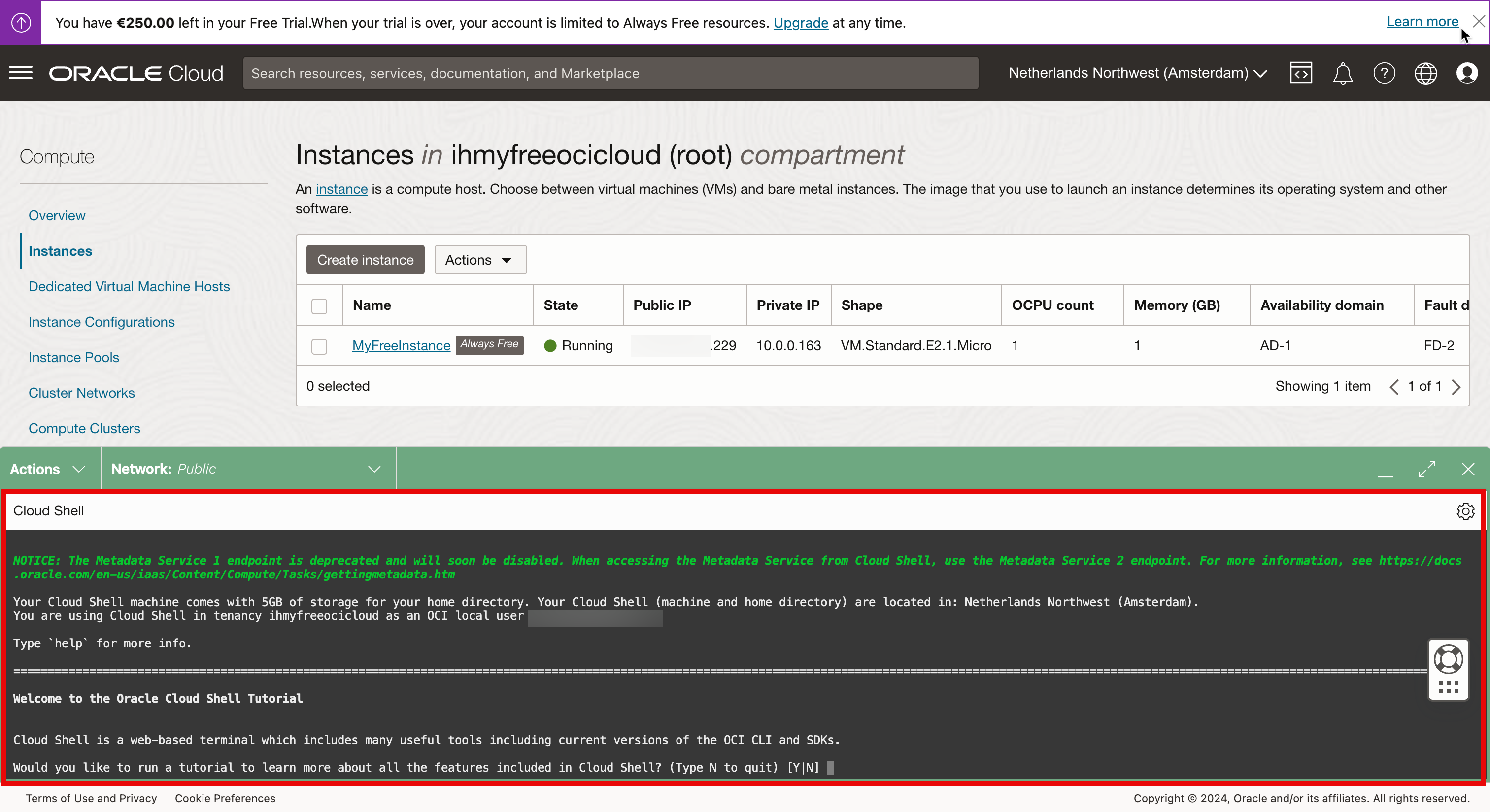

Assicurarsi che venga aperta la finestra Cloud Shell.

-

Immettere

Nper saltare l'esercitazione per il momento.

Per connettersi all'istanza Linux utilizzando l'indirizzo IP privato, è importante che Cloud Shell acceda alla stessa subnet a cui è connessa l'istanza Linux.

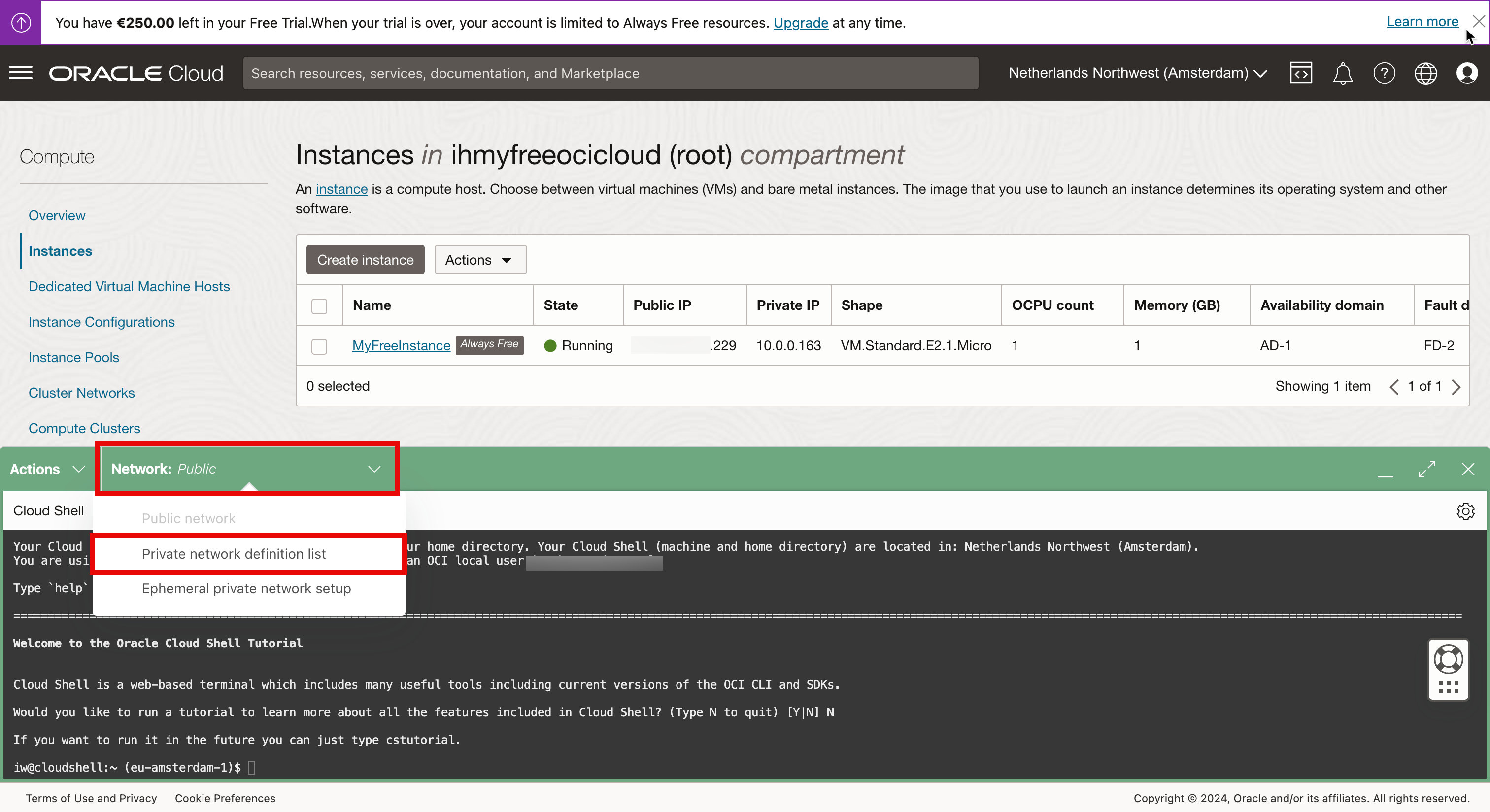

Per eseguire questa operazione, connettere Cloud Shell nella stessa VCN e subnet in cui risiede anche l'istanza Linux. Per impostazione predefinita, la rete è impostata su Pubblica, ma sarà possibile modificarla creando immediatamente una nuova rete privata.

-

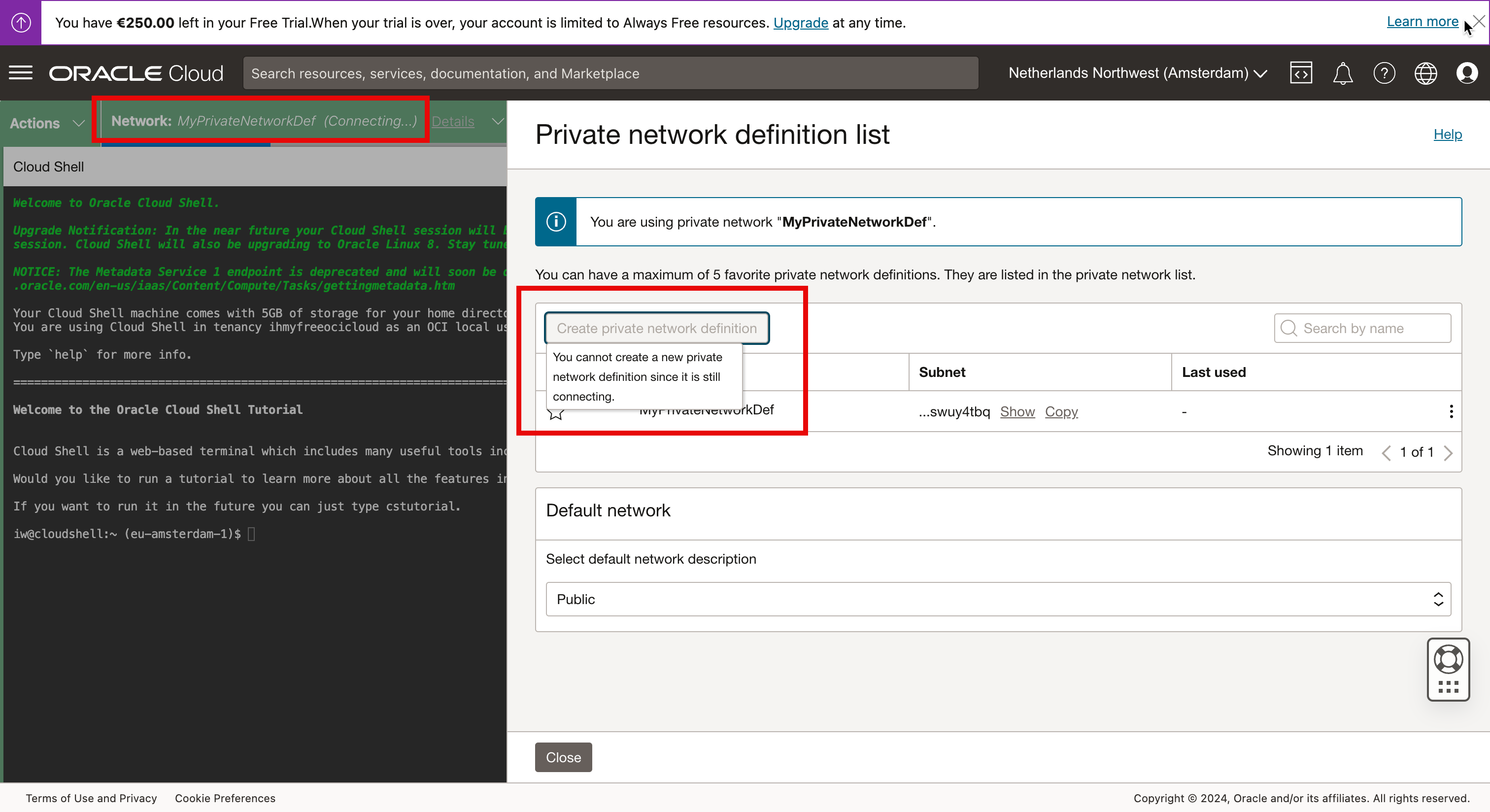

Fare clic su Rete e selezionare Lista di definizioni di rete privata.

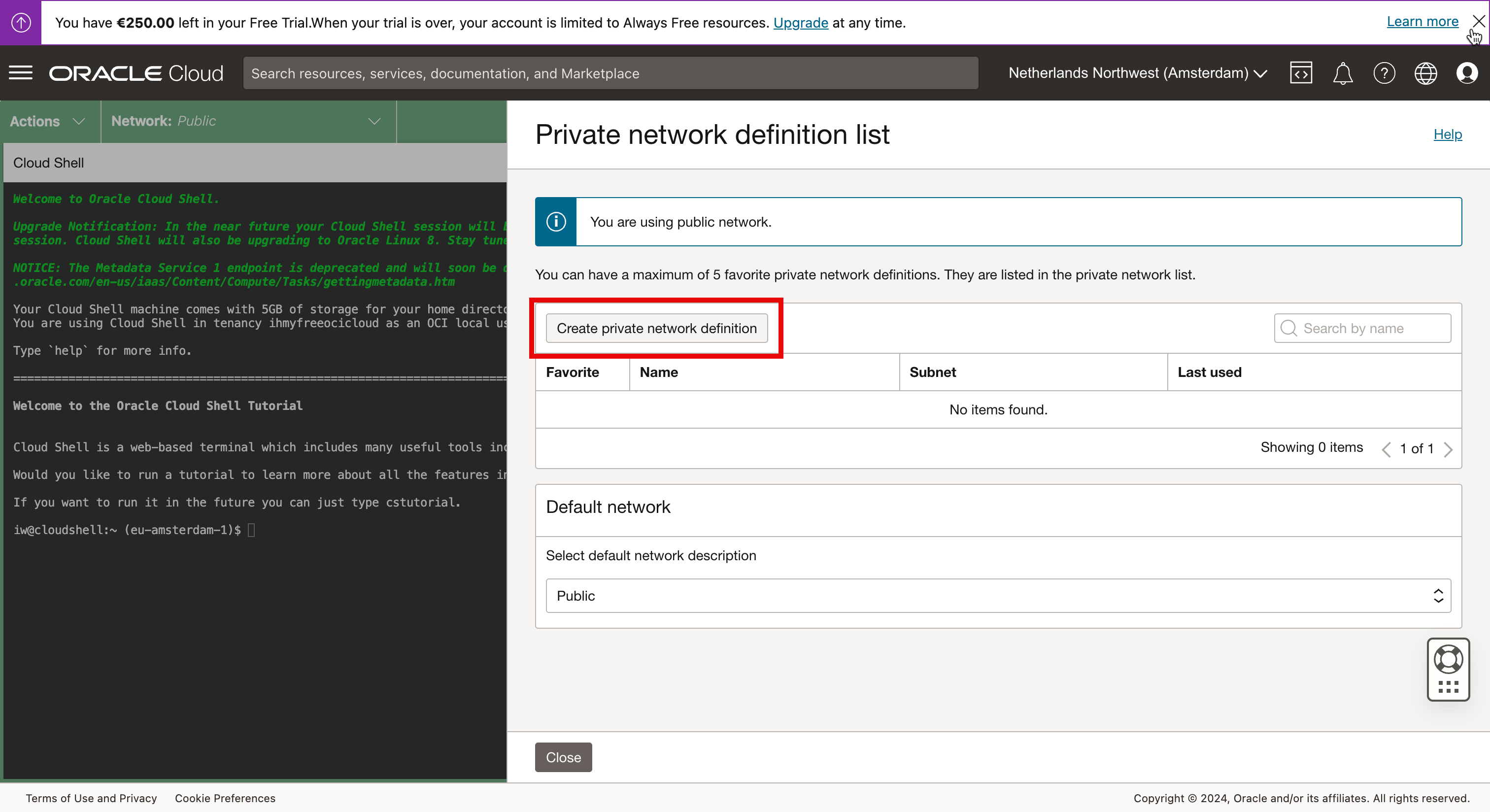

-

Fare clic su Crea definizione di rete privata.

-

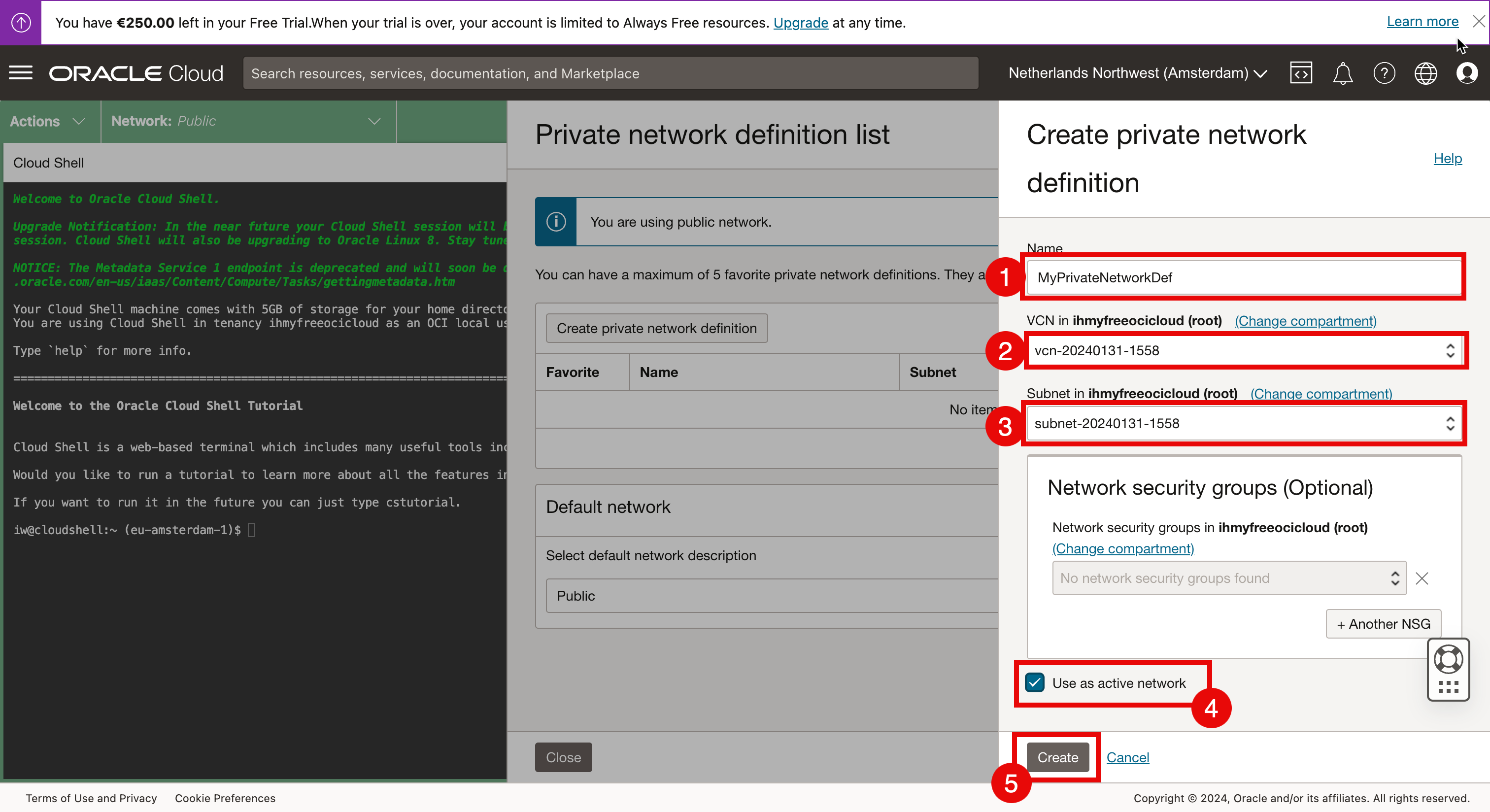

In Crea definizione di rete privata, immettere le informazioni riportate di seguito.

- Immettere un nome.

- Selezionare la VCN corrispondente in cui risiede l'istanza Linux.

- Selezionare la subnet in cui risiede l'istanza Linux.

- Selezionare Usa rete attiva per attivare immediatamente la rete privata.

- Fare clic su Crea.

-

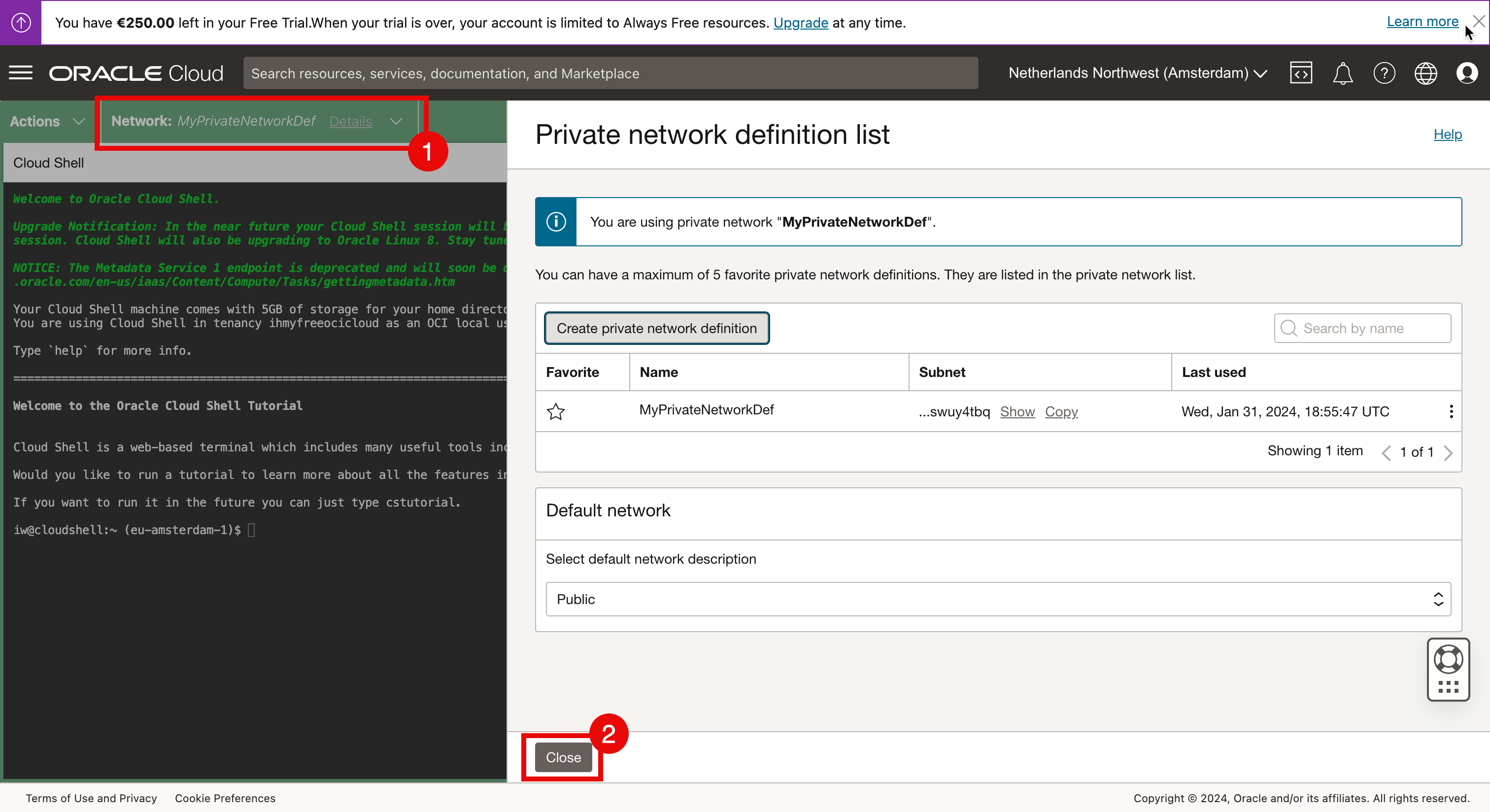

Si noti che lo stato della rete passerà alla rete privata appena creata con Connessione. Il completamento di questa operazione richiederà alcuni secondi.

- La rete privata è connessa.

- Fare clic su Chiudi per chiudere l'elenco di definizioni di rete privata.

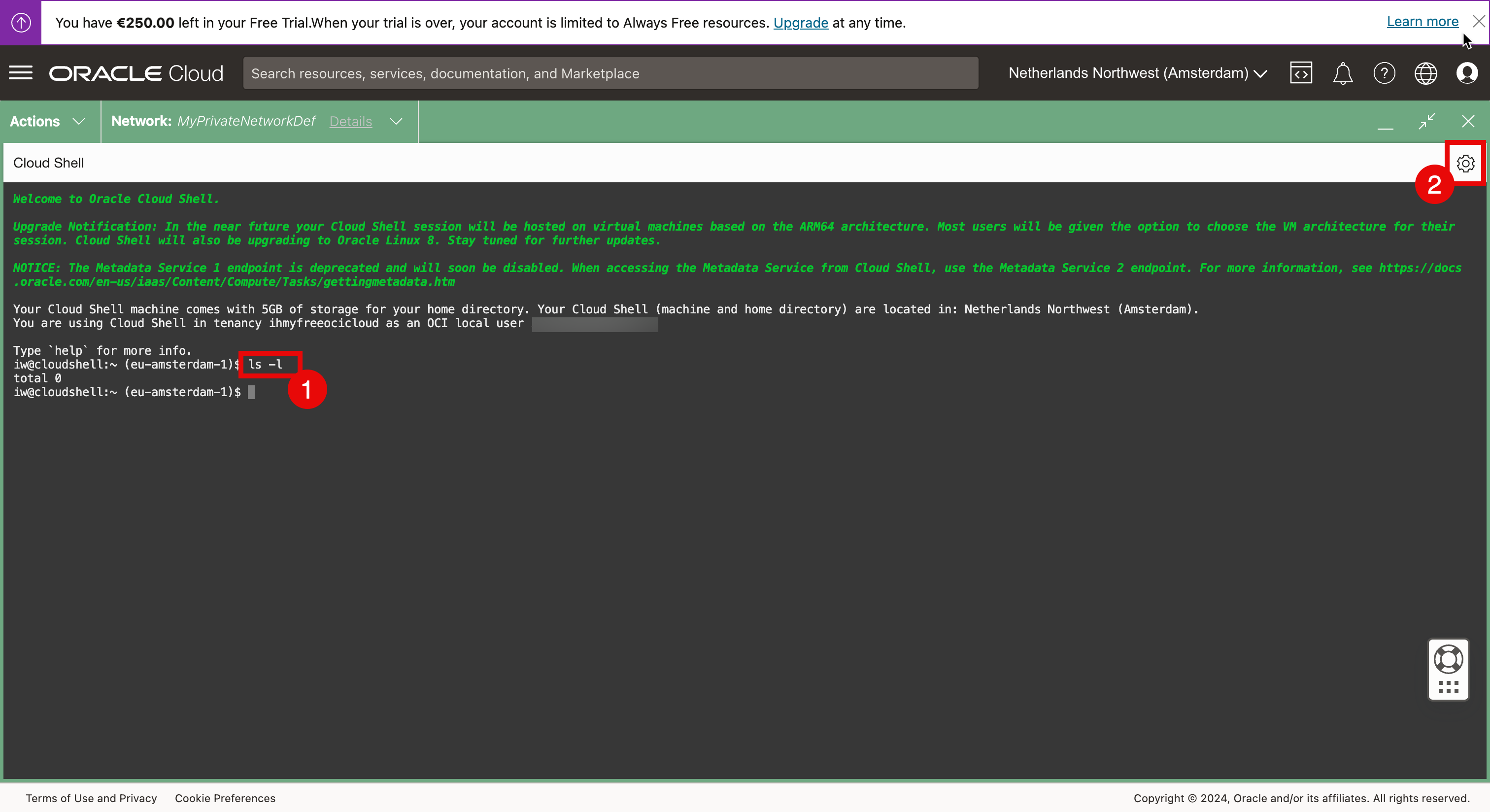

- Eseguire il comando

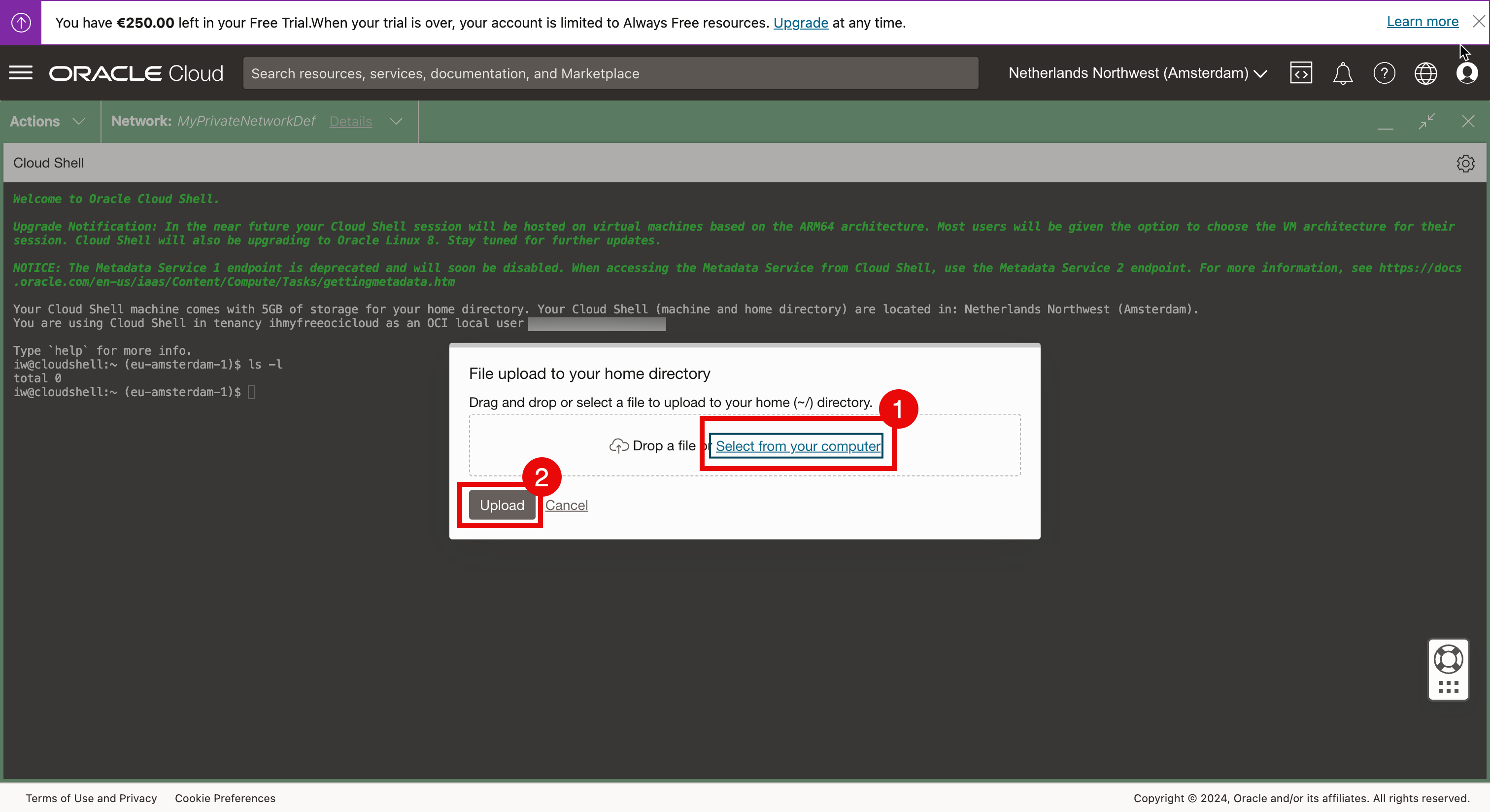

ls-le verificare che la chiave privata non sia presente nella cartella home. - Per caricare la chiave privata, fare clic sulla ruota.

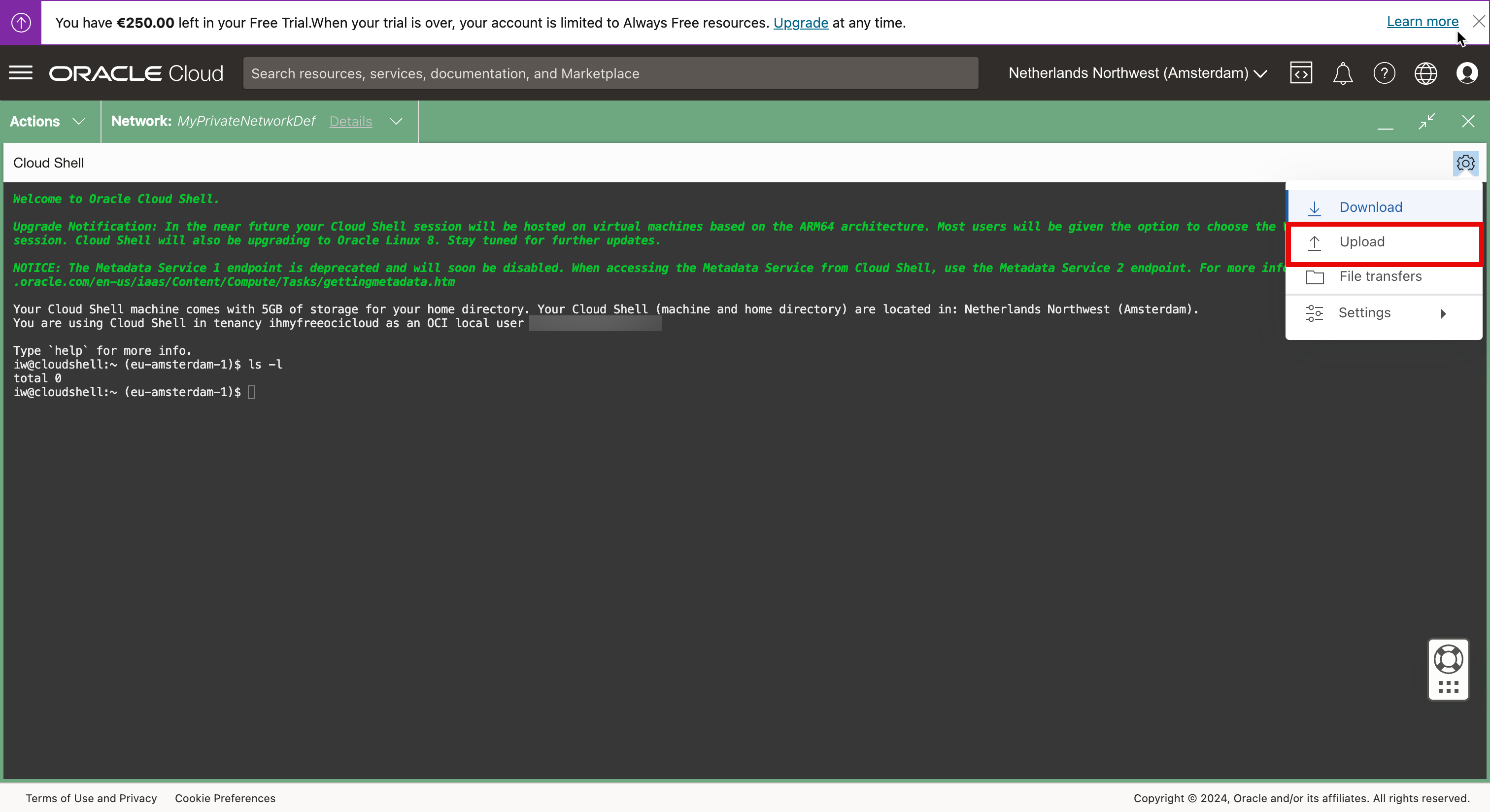

- Fare clic su Carica.

- Fare clic su Seleziona dal computer.

- Fare clic su Carica.

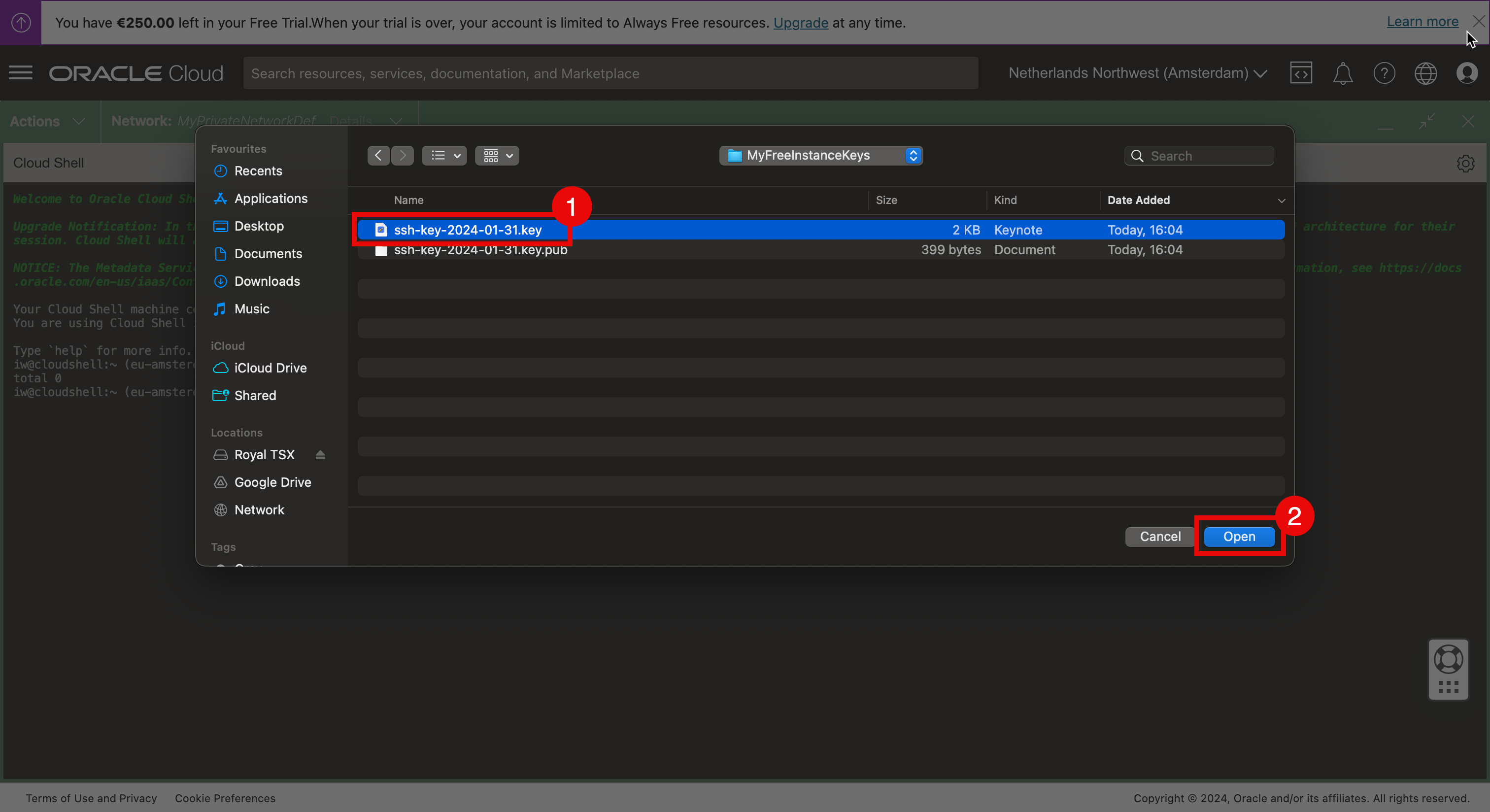

- Selezionare la chiave privata dal computer locale.

- Fare clic su Apri.

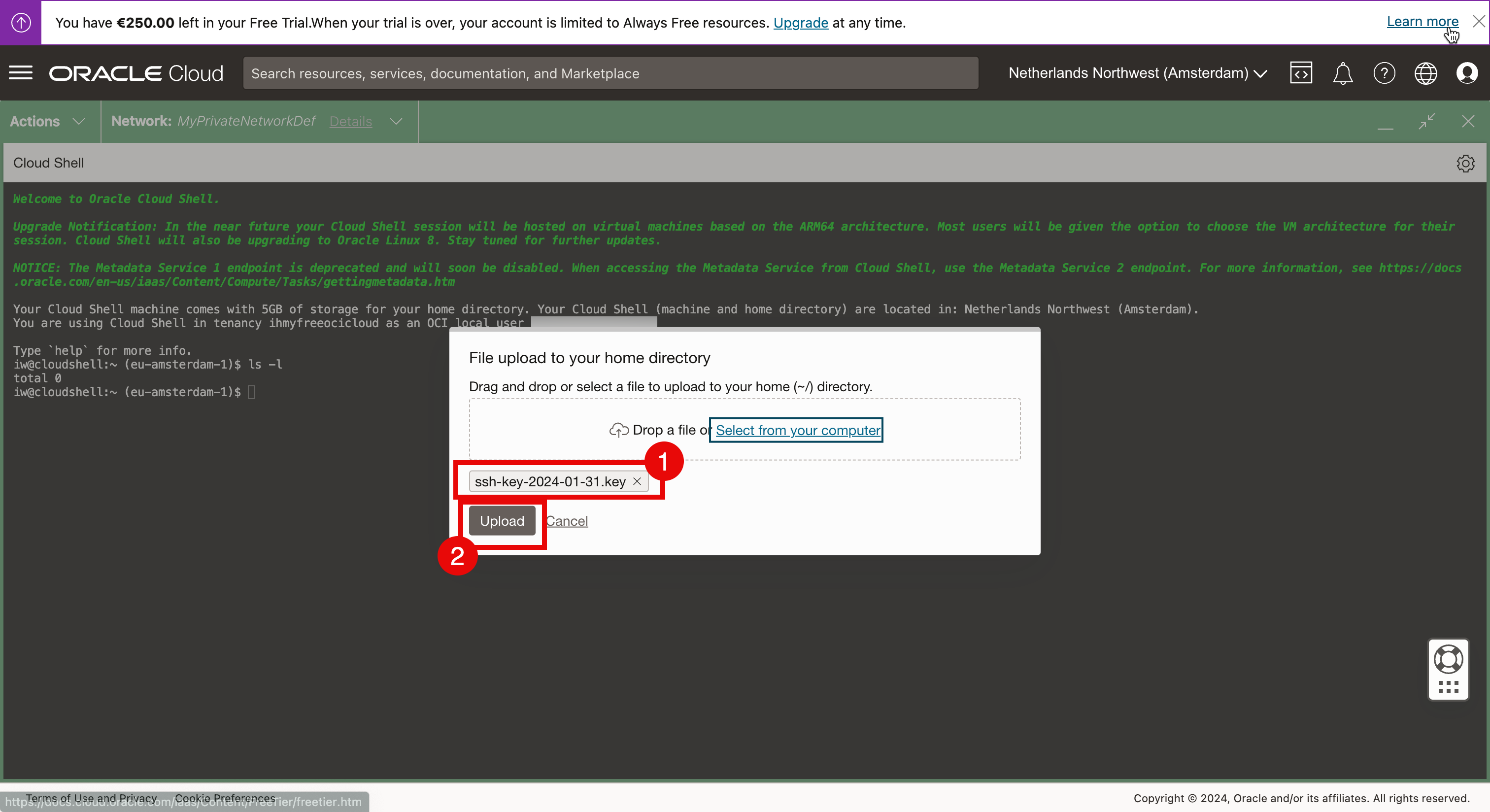

- Esaminare la chiave selezionata nel passo precedente.

- Fare clic su Carica.

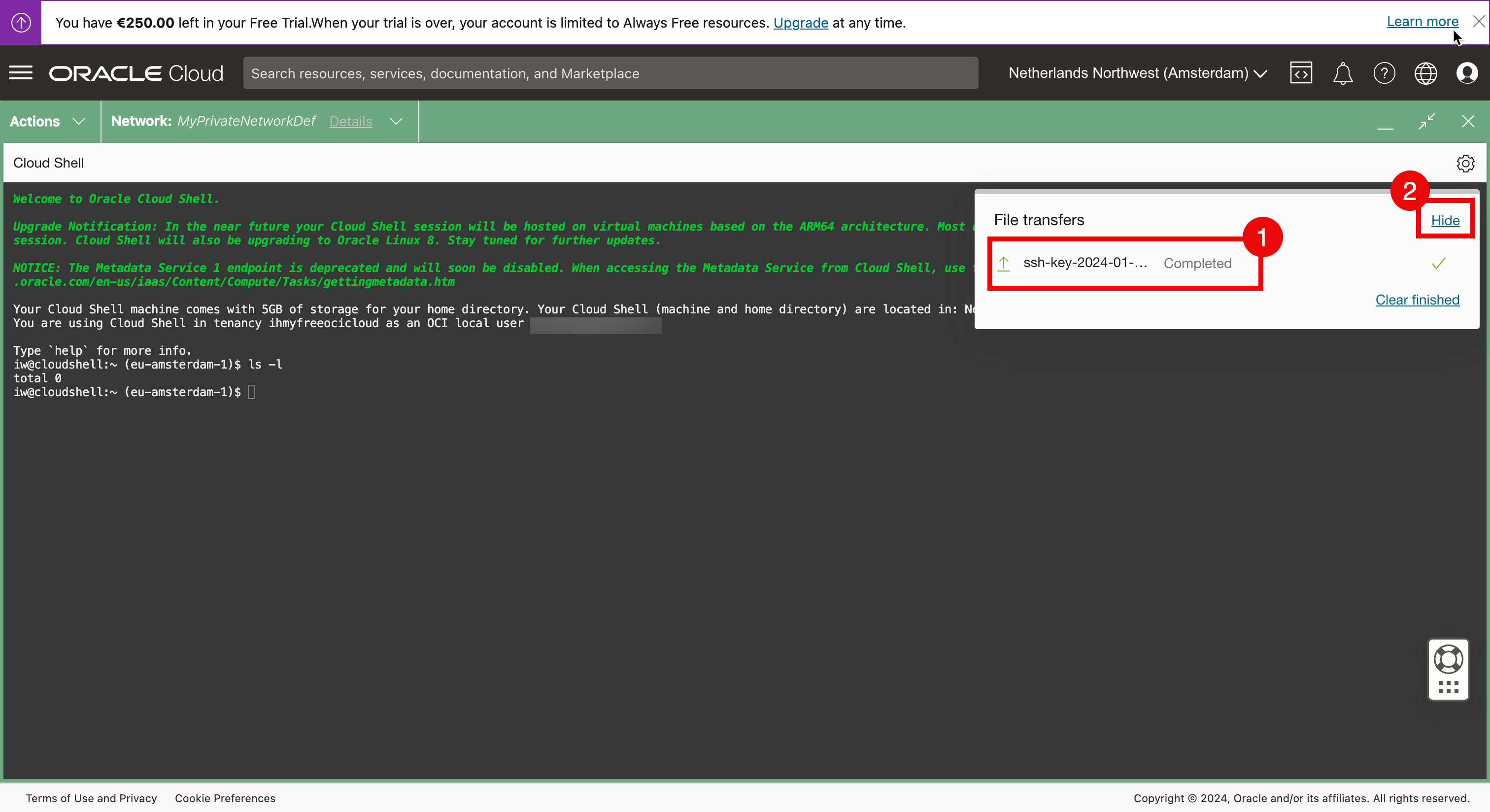

- Assicurarsi che il caricamento sia stato completato.

- Fare clic su Nascondi.

-

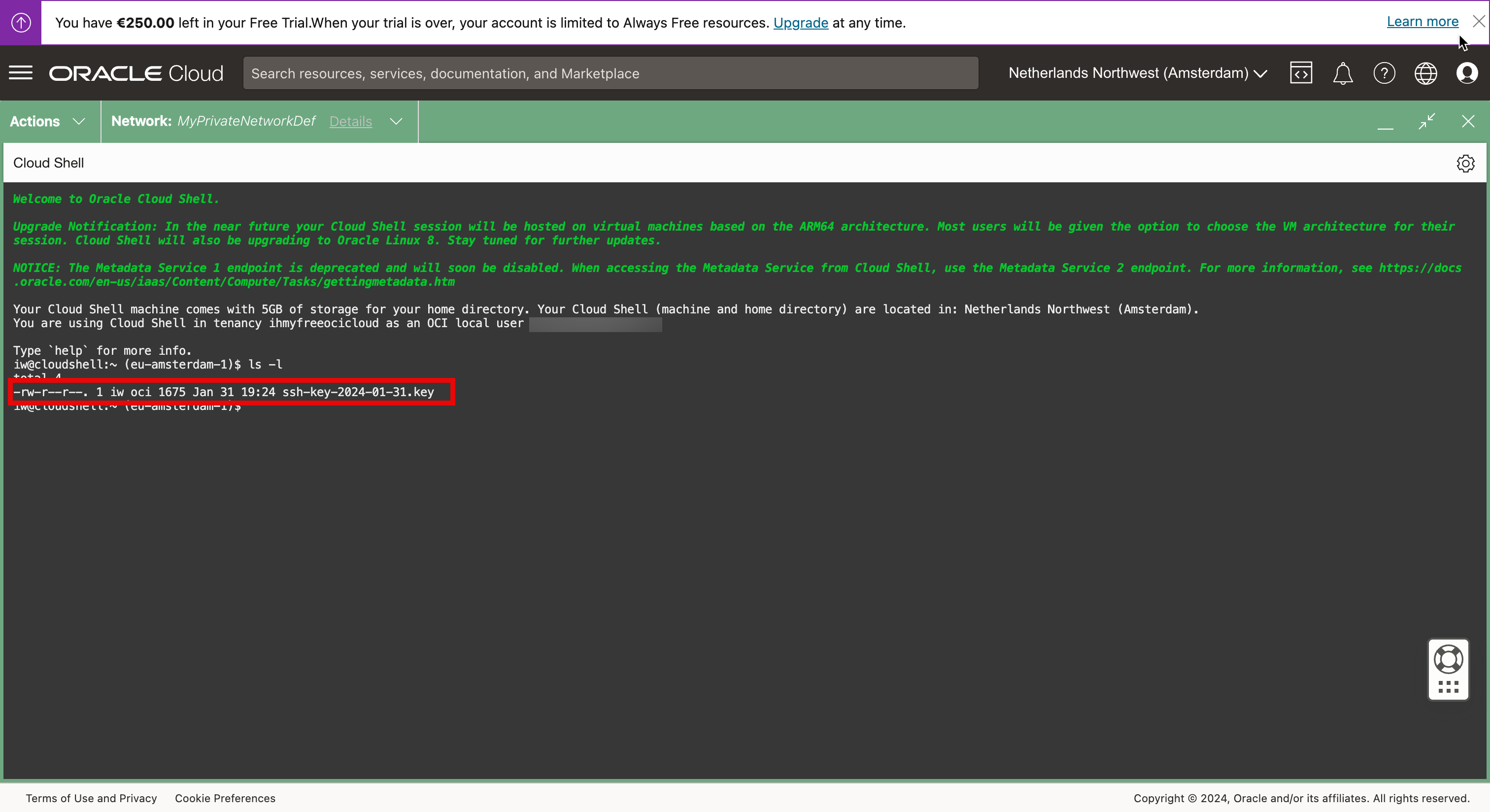

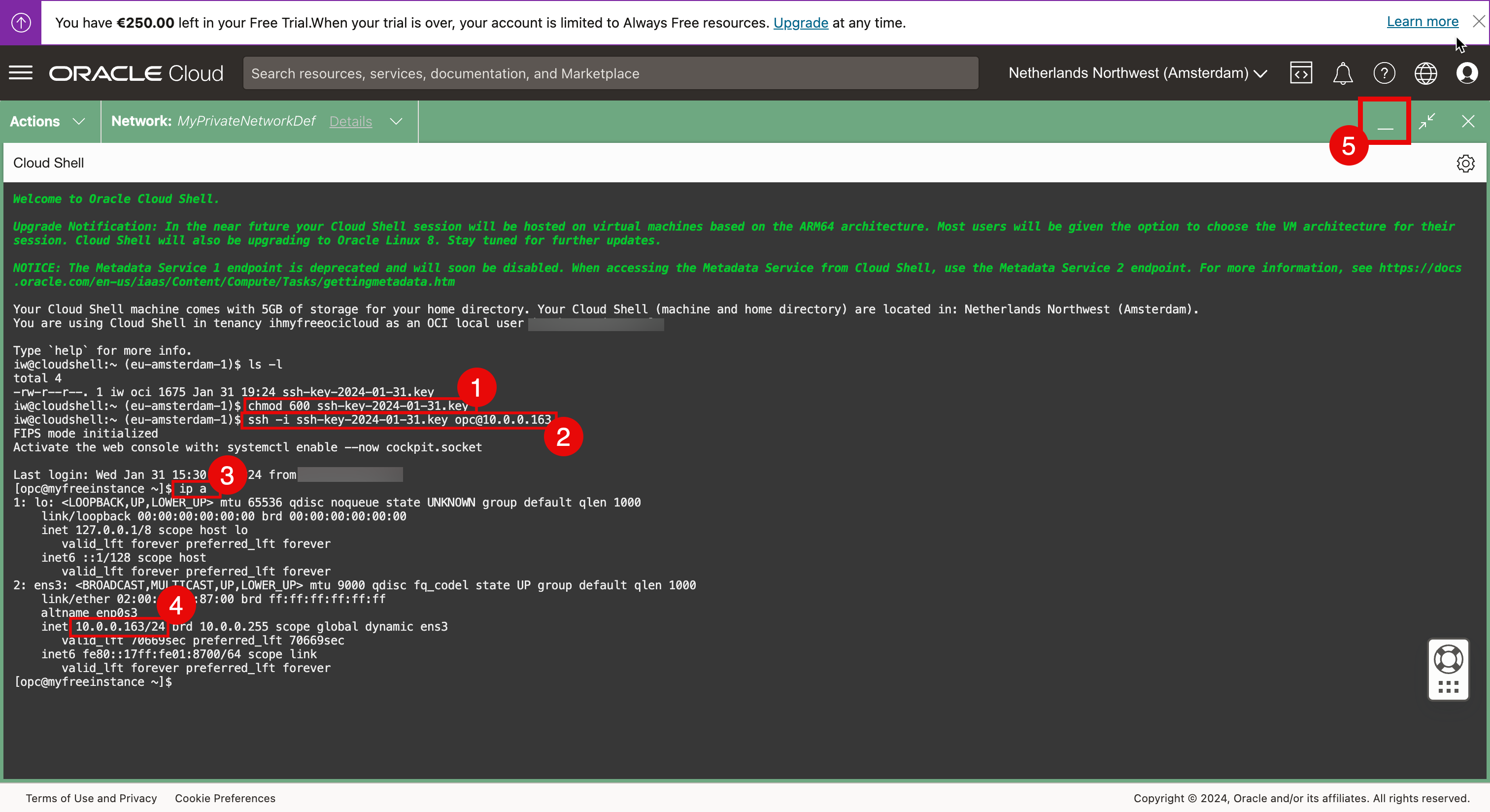

Eseguire il comando

ls-lper controllare la chiave privata.

- Limitare le autorizzazioni della chiave privata e assicurarsi che l'accesso sia limitato prima di poterlo utilizzare.

- Connettersi all'istanza utilizzando il comando SSH e specificare la chiave privata.

- Eseguire il comando seguente per verificare l'indirizzo IP.

- Verificare l'indirizzo IP.

- Ridurre a icona la console di Cloud Shell.

-

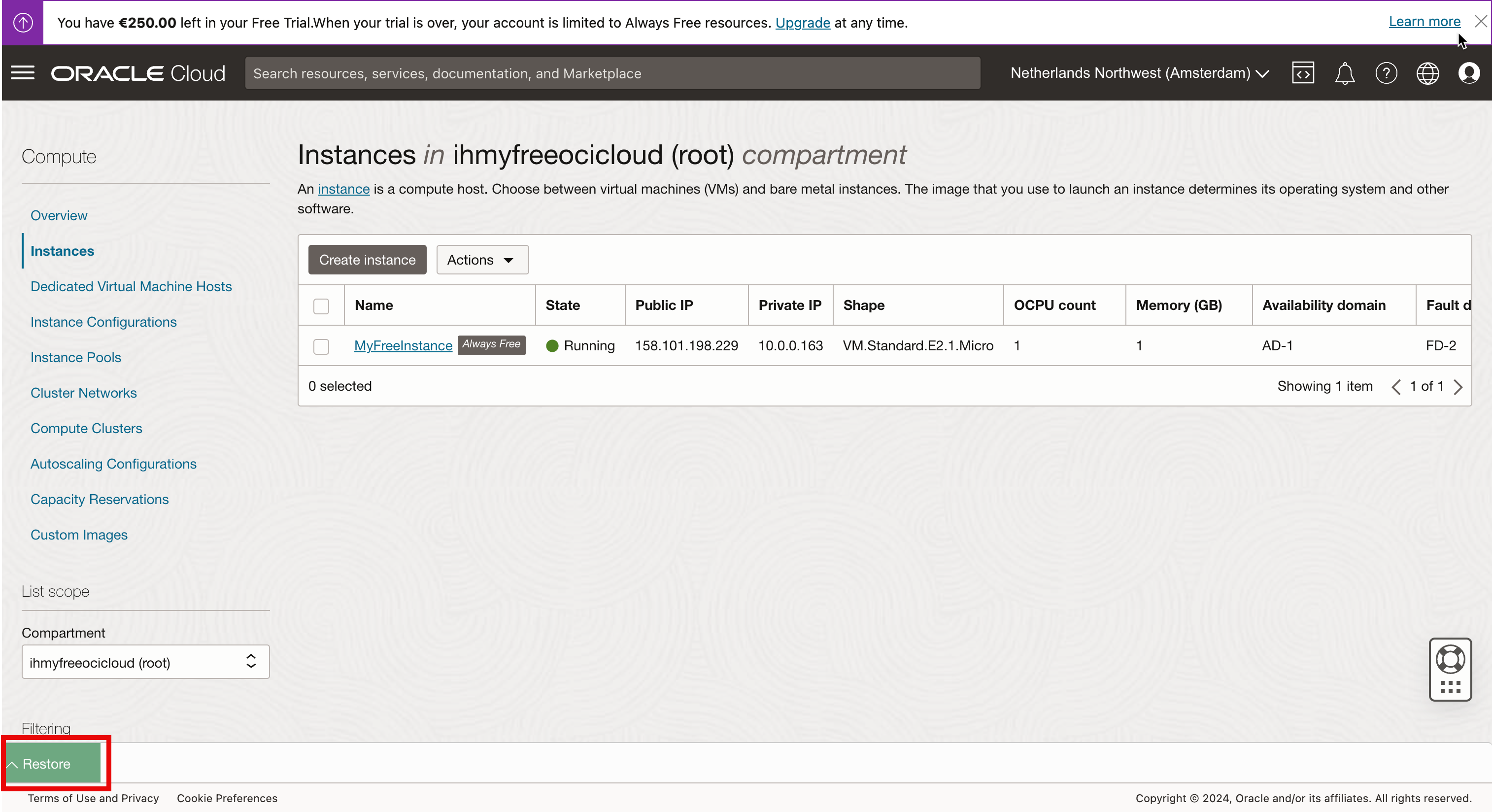

La console Cloud Shell è ridotta a icona. Fare clic su Ripristina per ripristinare la console di Cloud Shell.

-

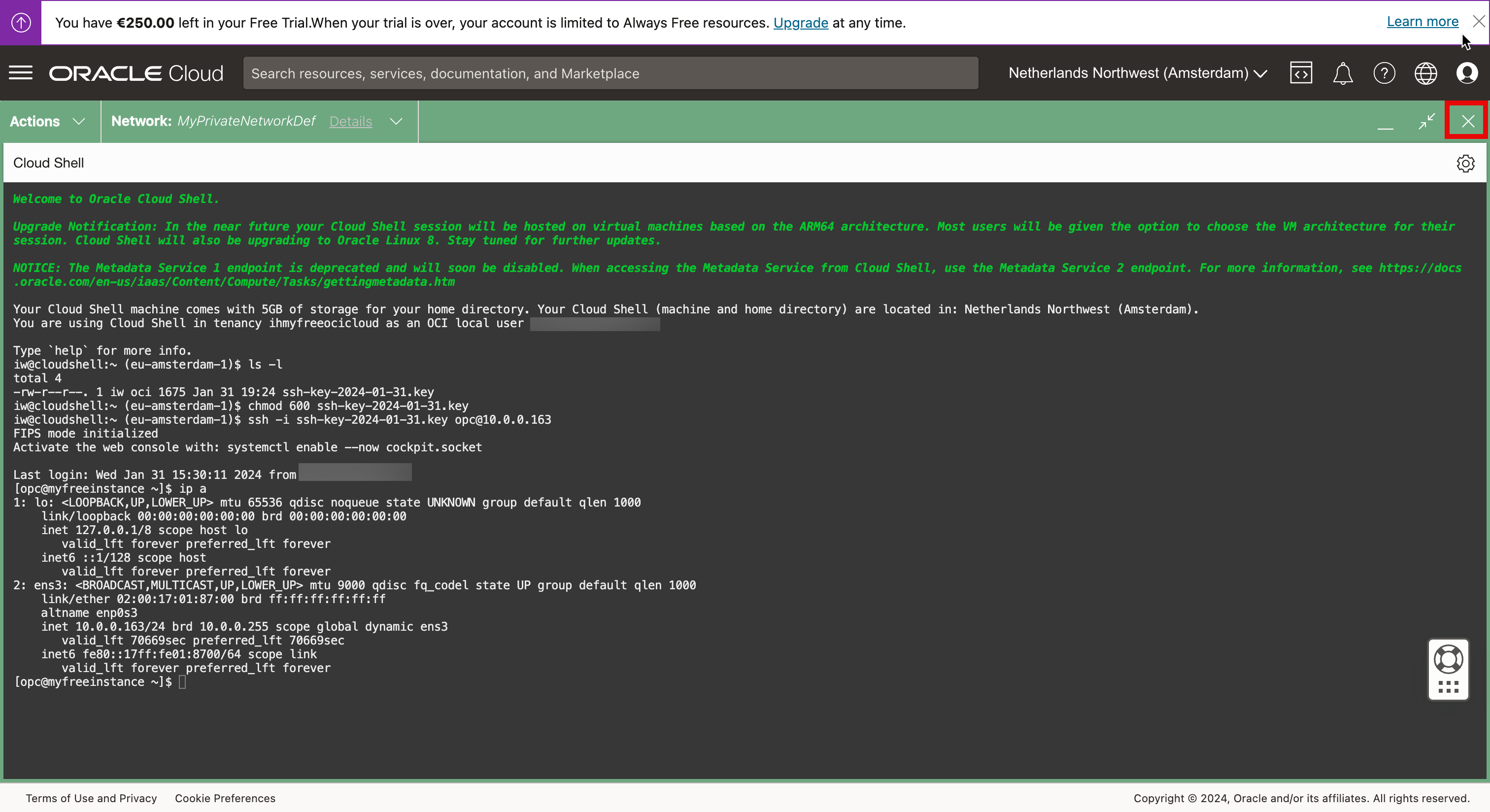

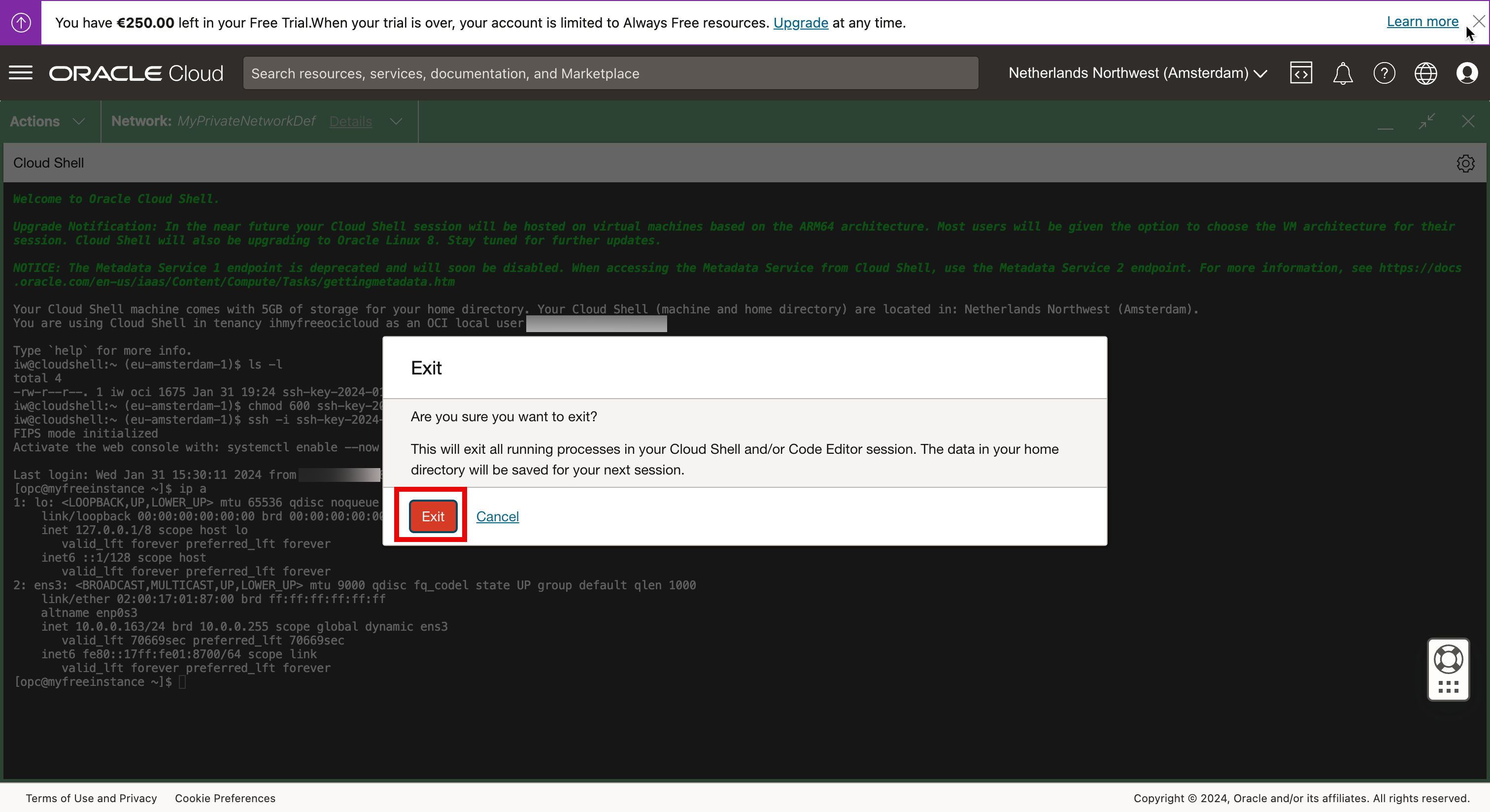

Rivedere la console Cloud Shell ripristinata. Fare clic su X per chiudere la finestra Cloud Shell.

-

Fare clic su Esci per chiudere la finestra Cloud Shell.

Ora, siamo di nuovo nella panoramica dell'istanza.

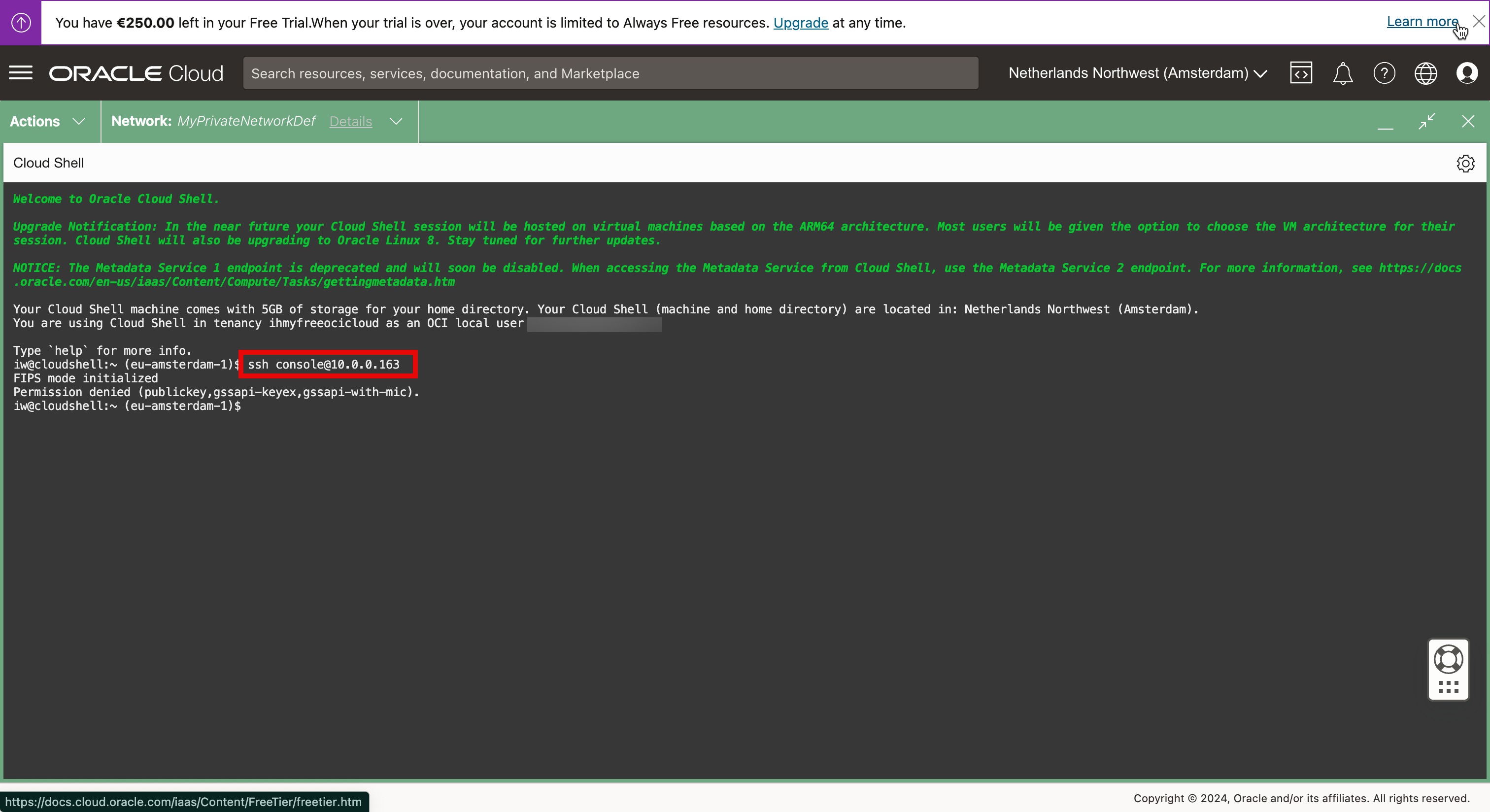

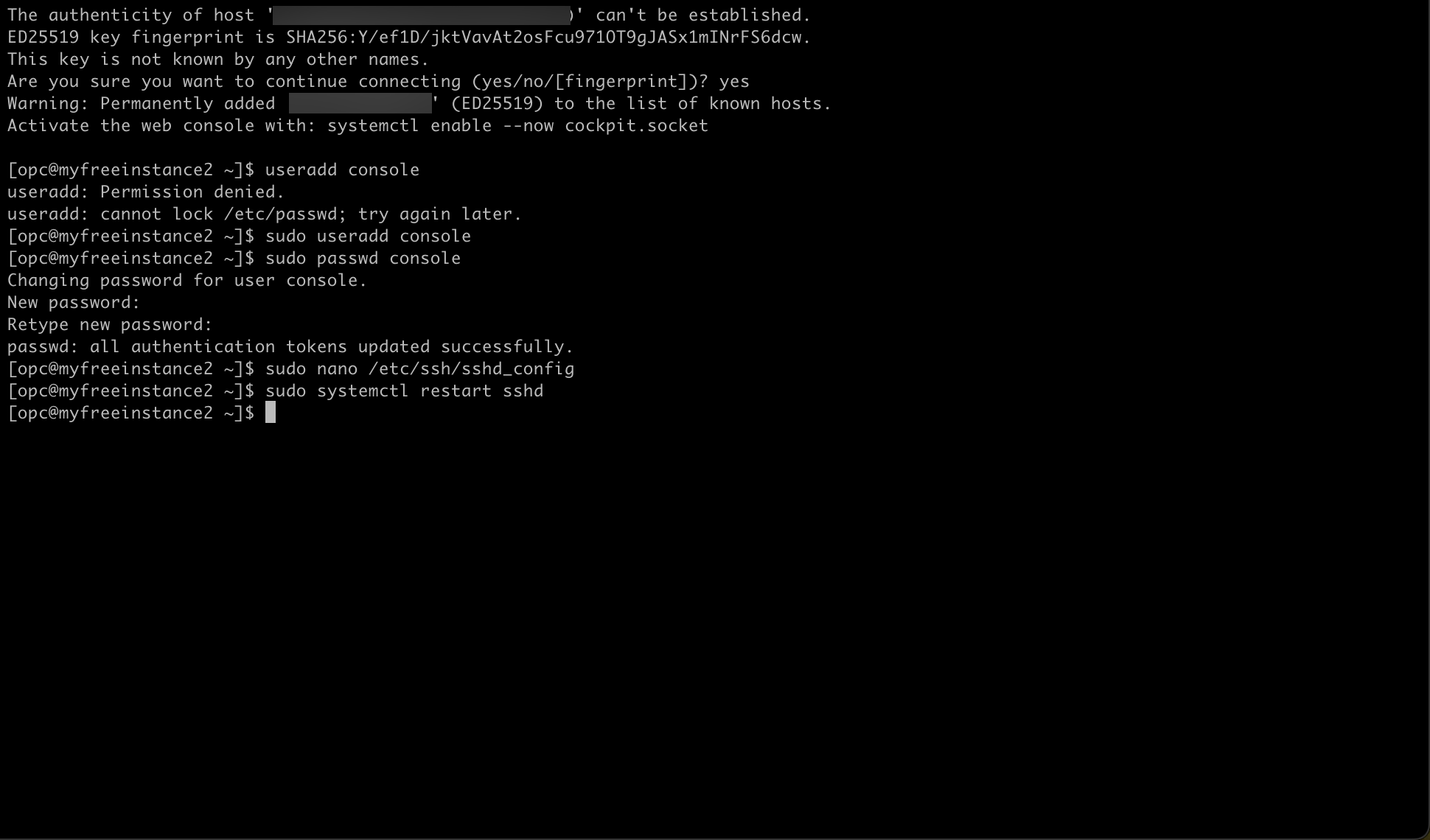

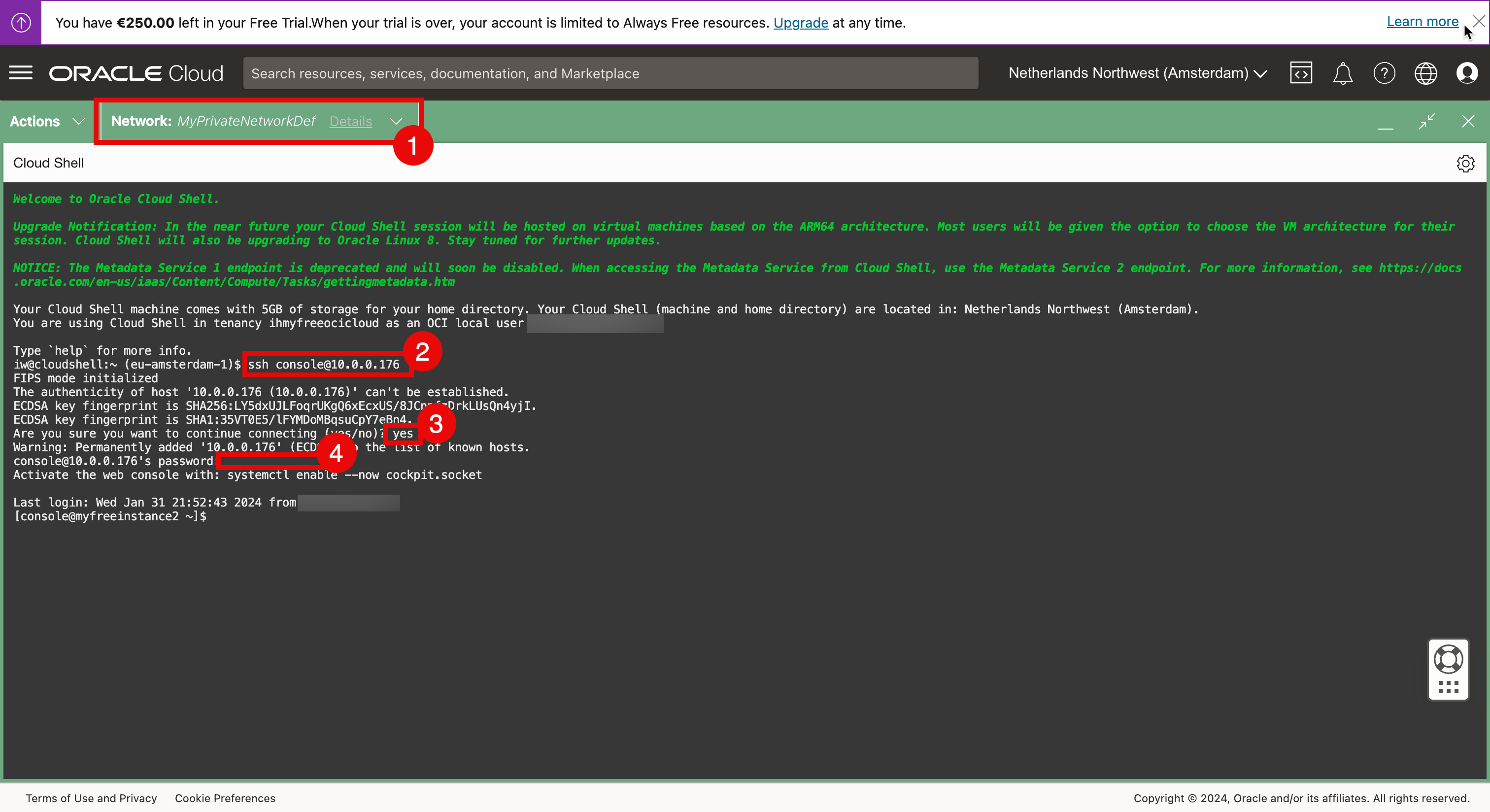

Approccio 5: connettersi tramite SSH all'indirizzo IP privato dell'istanza di computazione utilizzando il nome utente e la password SSH con OCI Cloud Shell

Nell'approccio 4, abbiamo usato la chiave privata per accedere all'istanza Linux. In questo modo, utilizzeremo il nome utente e la password.

-

Eseguire il login utilizzando il seguente comando SSH con un nome utente e notare che si sta ottenendo un errore di autorizzazione negata.

Nota: abbiamo utilizzato lo stesso utente creato in precedenza con il nome utente

console.ssh console@10.0.0.163

-

Per eseguire il test e correggere l'errore, creare una nuova istanza di computazione Linux.

Eseguire il login con SSH utilizzando una chiave privata e creare un nome utente e una password locali nella nuova istanza di Linux.

Per impostazione predefinita, la configurazione SSH dell'immagine Linux consentirà di eseguire il login solo utilizzando la chiave privata, non con un nome utente e una password utilizzando SSH. In precedenza, eravamo in grado di utilizzare il nome utente e la password, ma questo era attraverso una connessione diretta alla console.

-

Modificare le impostazioni nel file

/etc/ssh/sshd_config.

-

Usare il comando seguente per modificare il file

sshd_config.sudo more /etc/ssh/sshd_configIl file

/etc/ssh/sshd_configcontiene le seguenti impostazioni:[opc@myfreeinstance2 ssh]$ sudo more /etc/ssh/sshd_config # $OpenBSD: sshd_config,v 1.103 208/04/09 20:41:22 tj Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/local/bin:/usr/bin:/usr/local/sbin:/usr/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. # If you want to change the port on a SELinux system, you have to tell # SELinux about this change. # semanage port -a -t ssh_port_t -p tcp #PORTNUMBER # #Port 22 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: HostKey /etc/ssh/ssh_host_rsa_key HostKey /etc/ssh/ssh_host_ecdsa_key HostKey /etc/ssh/ssh_host_ed25519_key # Ciphers and keying #RekeyLimit default none # This system is following system-wide crypto policy. The changes to # crypto properties (Ciphers, MACs, ...) will not have any effect here. # They will be overridden by command-line options passed to the server # on command line. # Please, check manual pages for update-crypto-policies(8) and sshd_config(5). # Logging #SyslogFacility AUTH SyslogFacility AUTHPRIV #LogLevel INFO # Authentication: #LoginGraceTime 2m PermitRootLogin yes #StrictModes yes #MaxAuthTries 6 #MaxSessions 10 #PubkeyAuthentication yes # The default is to check both .ssh/authorized_keys and .ssh/authorized_keys2 # but this is overridden so installations will only check .ssh/authorized_keys AuthorizedKeysFile .ssh/authorized_keys #AuthorizedPrincipalsFile none #AuthorizedKeysCommand none #AuthorizedKeysCommandUser nobody # For this to work you will also need host keys in /etc/ssh/ssh_known_hosts #HostbasedAuthentication no # Change to yes if you don't trust ~/.ssh/known_hosts for # HostbasedAuthentication #IgnoreUserKnownHosts no # Don't read the user's ~/.rhosts and ~/.shosts files #IgnoreRhosts yes # To disable tunneled clear text passwords, change to no here! #PasswordAuthentication yes #PermitEmptyPasswords no PasswordAuthentication no # Change to no to disable s/key passwords #ChallengeResponseAuthentication yes ChallengeResponseAuthentication no # Kerberos options #KerberosAuthentication no #KerberosOrLocalPasswd yes #KerberosTicketCleanup yes #KerberosGetAFSToken no #KerberosUseKuserok yes # GSSAPI options GSSAPIAuthentication yes GSSAPICleanupCredentials no #GSSAPIStrictAcceptorCheck yes #GSSAPIKeyExchange no #GSSAPIEnablek5users no # Set this to 'yes' to enable PAM authentication, account processing, # and session processing. If this is enabled, PAM authentication will # be allowed through the ChallengeResponseAuthentication and # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication via ChallengeResponseAuthentication may bypass # the setting of "PermitRootLogin without-password". # If you just want the PAM account and session checks to run without # PAM authentication, then enable this but set PasswordAuthentication # and ChallengeResponseAuthentication to 'no'. # WARNING: 'UsePAM no' is not supported in RHEL and may cause several # problems. UsePAM yes #AllowAgentForwarding yes #AllowTcpForwarding yes #GatewayPorts no X11Forwarding yes #X11DisplayOffset 10 #X11UseLocalhost yes #PermitTTY yes # It is recommended to use pam_motd in /etc/pam.d/sshd instead of PrintMotd, # as it is more configurable and versatile than the built-in version. PrintMotd no #PrintLastLog yes #TCPKeepAlive yes #PermitUserEnvironment no #Compression delayed #ClientAliveInterval 0 #ClientAliveCountMax 3 #UseDNS no #PidFile /var/run/sshd.pid #MaxStartups 10:30:100 #PermitTunnel no #ChrootDirectory none #VersionAddendum none # no default banner path #Banner none # Accept locale-related environment variables AcceptEnv LANG LC_CTYPE LC_NUMERIC LC_TIME LC_COLLATE LC_MONETARY LC_MESSAGES AcceptEnv LC_PAPER LC_NAME LC_ADDRESS LC_TELEPHONE LC_MEASUREMENT AcceptEnv LC_IDENTIFICATION LC_ALL LANGUAGE AcceptEnv XMODIFIERS # override default of no subsystems Subsystem sftp /usr/libexec/openssh/sftp-server # Example of overriding settings on a per-user basis #Match User anoncvs # X11Forwarding no # AllowTcpForwarding no # PermitTTY no # ForceCommand cvs server [opc@myfreeinstance2 ssh]$ -

Aggiungere il codice seguente al file per consentire il login con SSH utilizzando il nome utente e la password.

PasswordAuthentication yes -

Dopo il salvataggio del file. Eseguire il comando seguente e riavviare il server SSH sull'istanza Linux.

sudo systemctl restart sshd -

Aprire OCI Cloud Shell.

- Assicurarsi che Cloud Shell sia ancora connesso alla rete privata in cui è disponibile l'immagine Linux.

- Eseguire il login con il comando SSH utilizzando il nome utente.

- Immettere

yesper continuare. - Immettere la password per eseguire il login.

Approccio 6: connettersi tramite SSH all'indirizzo IP privato dell'istanza di computazione utilizzando una chiave privata SSH con l'host Bastion OCI

In questo approccio, ci connetteremo all'istanza Linux utilizzando il servizio OCI Bastion e da lì ci connetteremo all'istanza utilizzando l'indirizzo IP privato tramite una connessione tunnel.

-

Prima di poter utilizzare il servizio OCI Bastion, è necessario creare il servizio OCI Bastion.

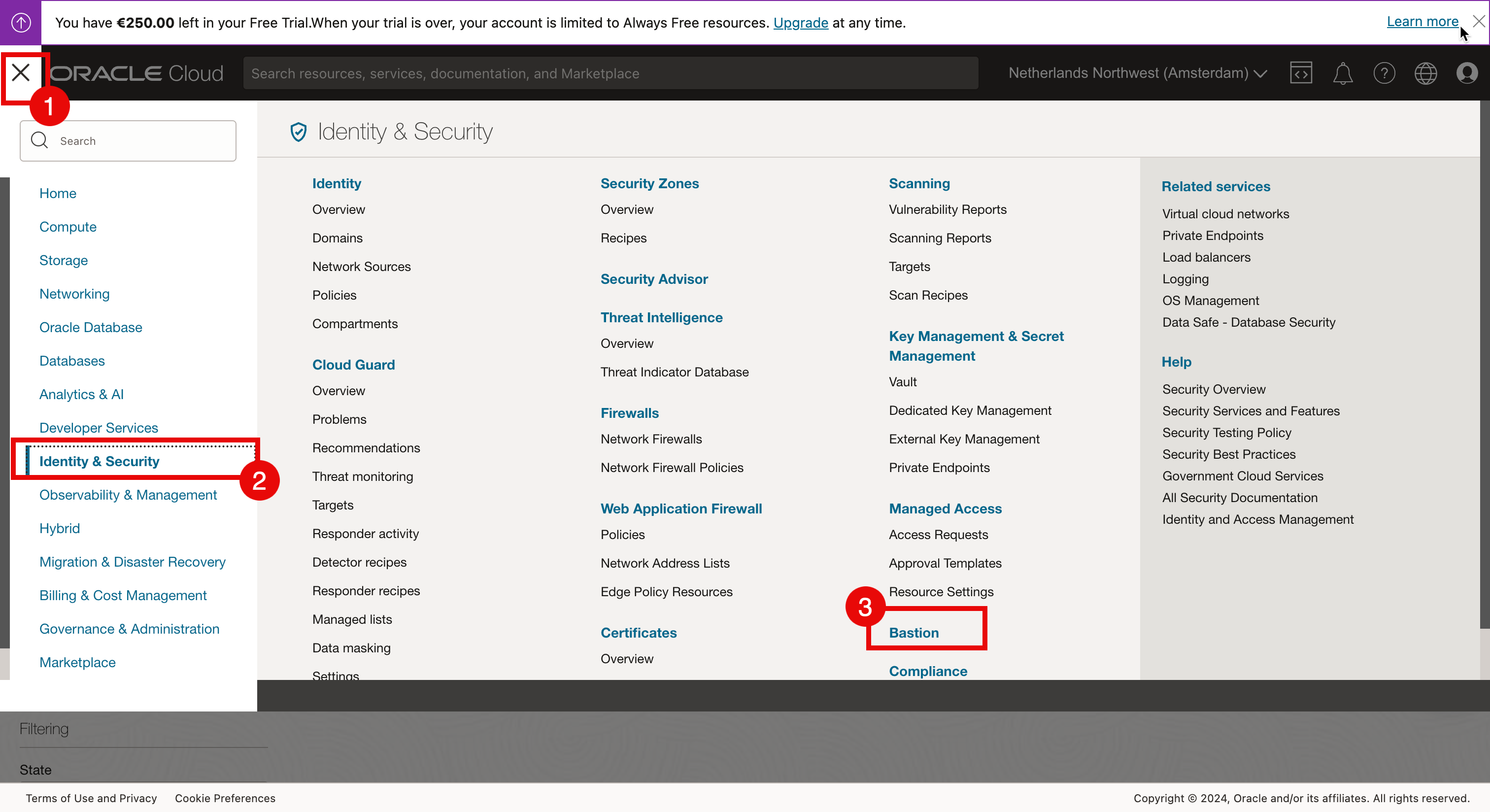

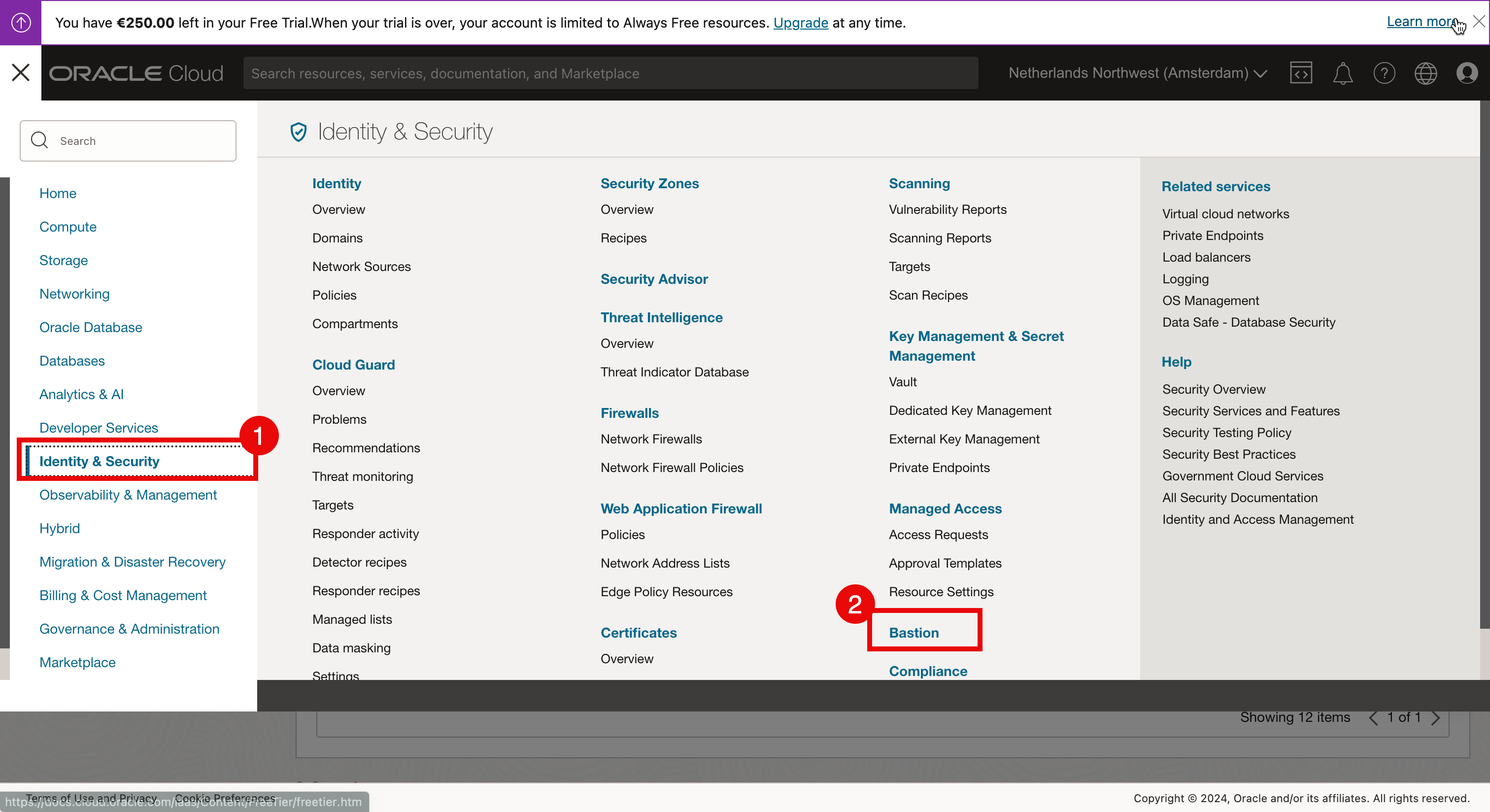

- Aprire la console OCI e fare clic sul menu hamburger.

- Fare clic su identità e sicurezza.

- Fare clic su Bastion.

-

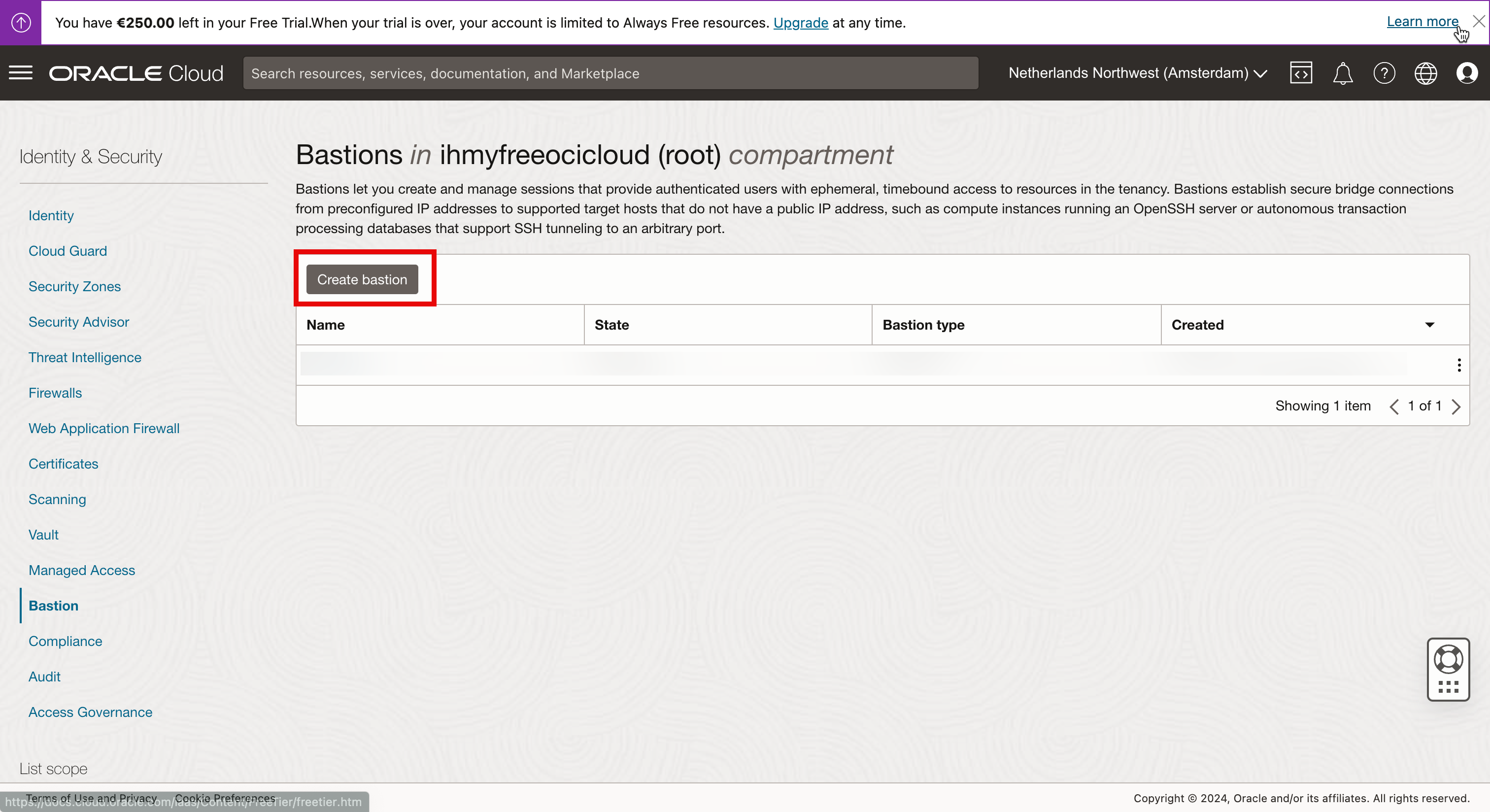

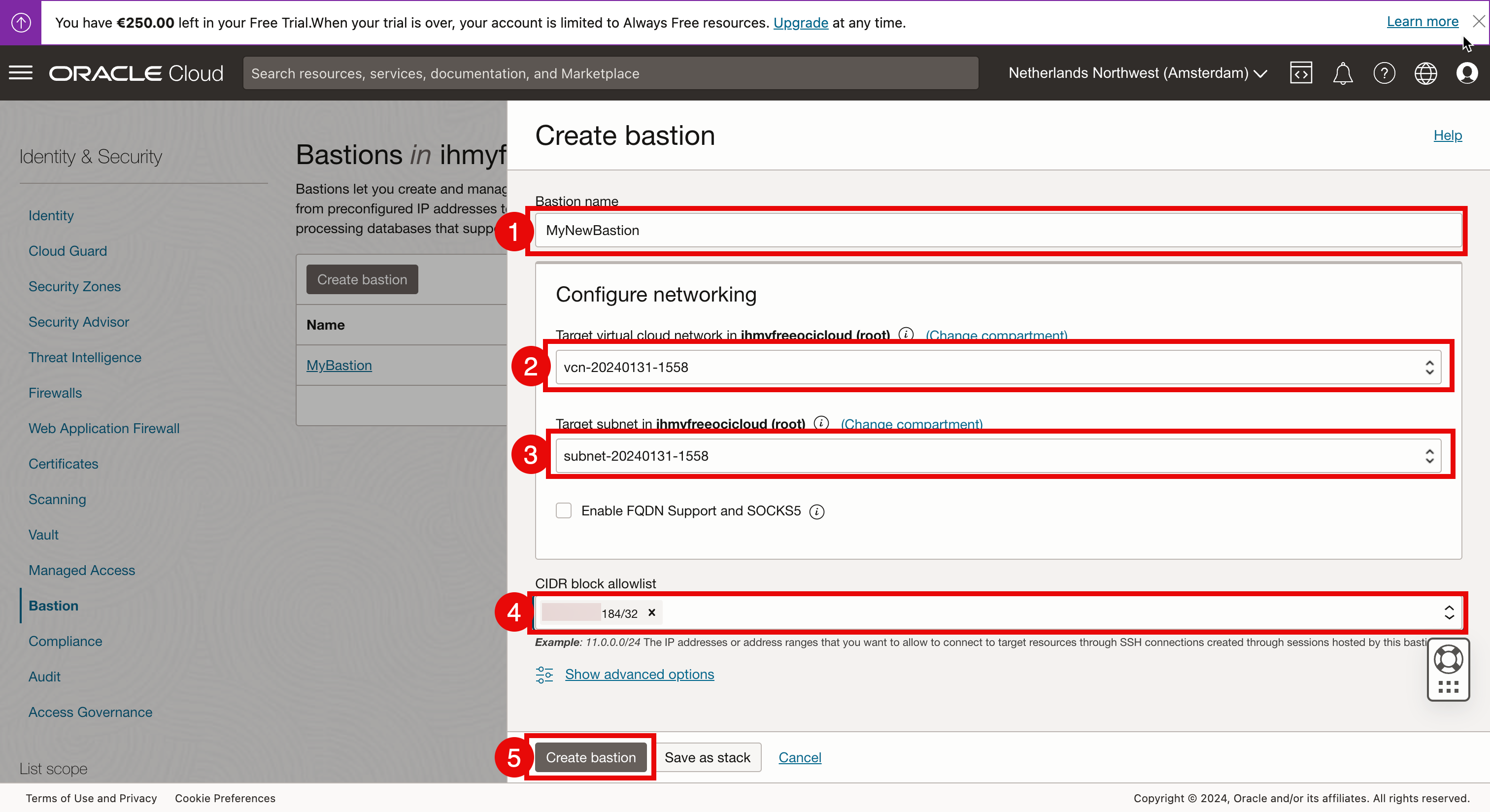

Fare clic su Crea bastion e immettere le informazioni seguenti.

- Immettere il nome della divisione.

- Selezionare la VCN a cui si desidera accedere con il servizio Bastion.

- Selezionare la subnet a cui si desidera accedere con il servizio Bastion.

- Immettere un indirizzo IP o un CIDR che si desidera consentire al servizio Bastion. Per questo tutorial, utilizziamo l'indirizzo IP della connessione ISP.

- Fare clic su Crea bastion.

-

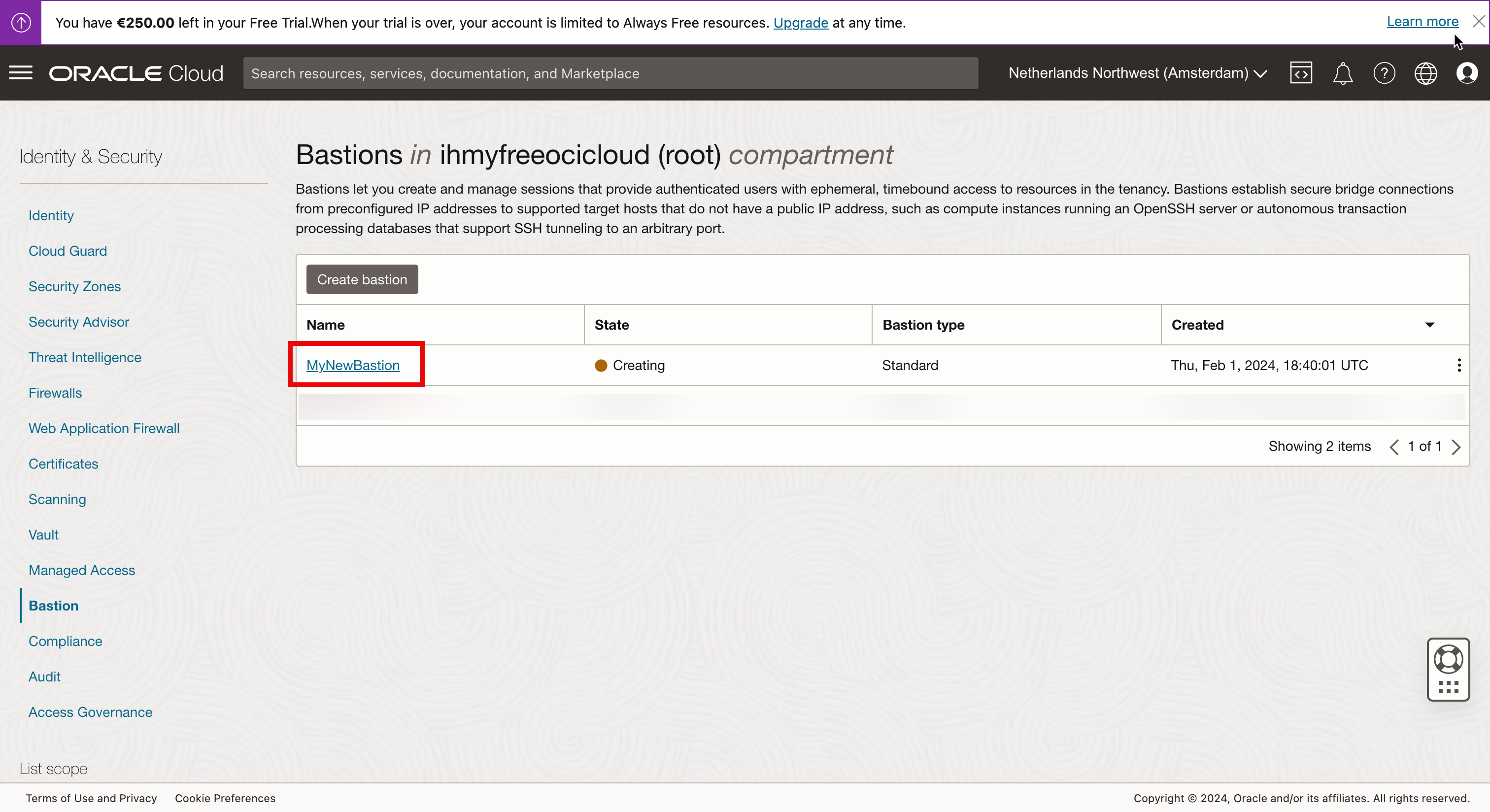

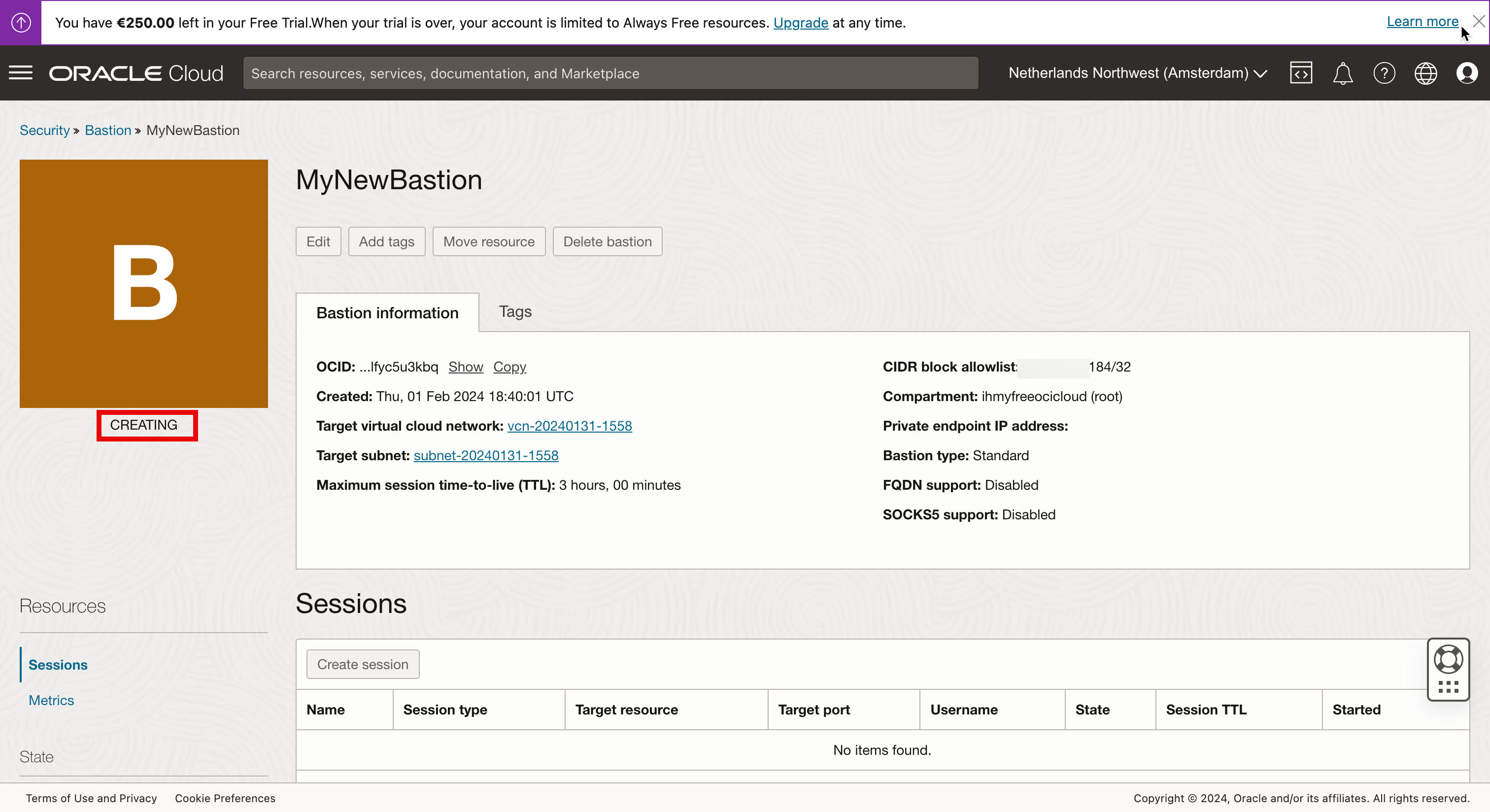

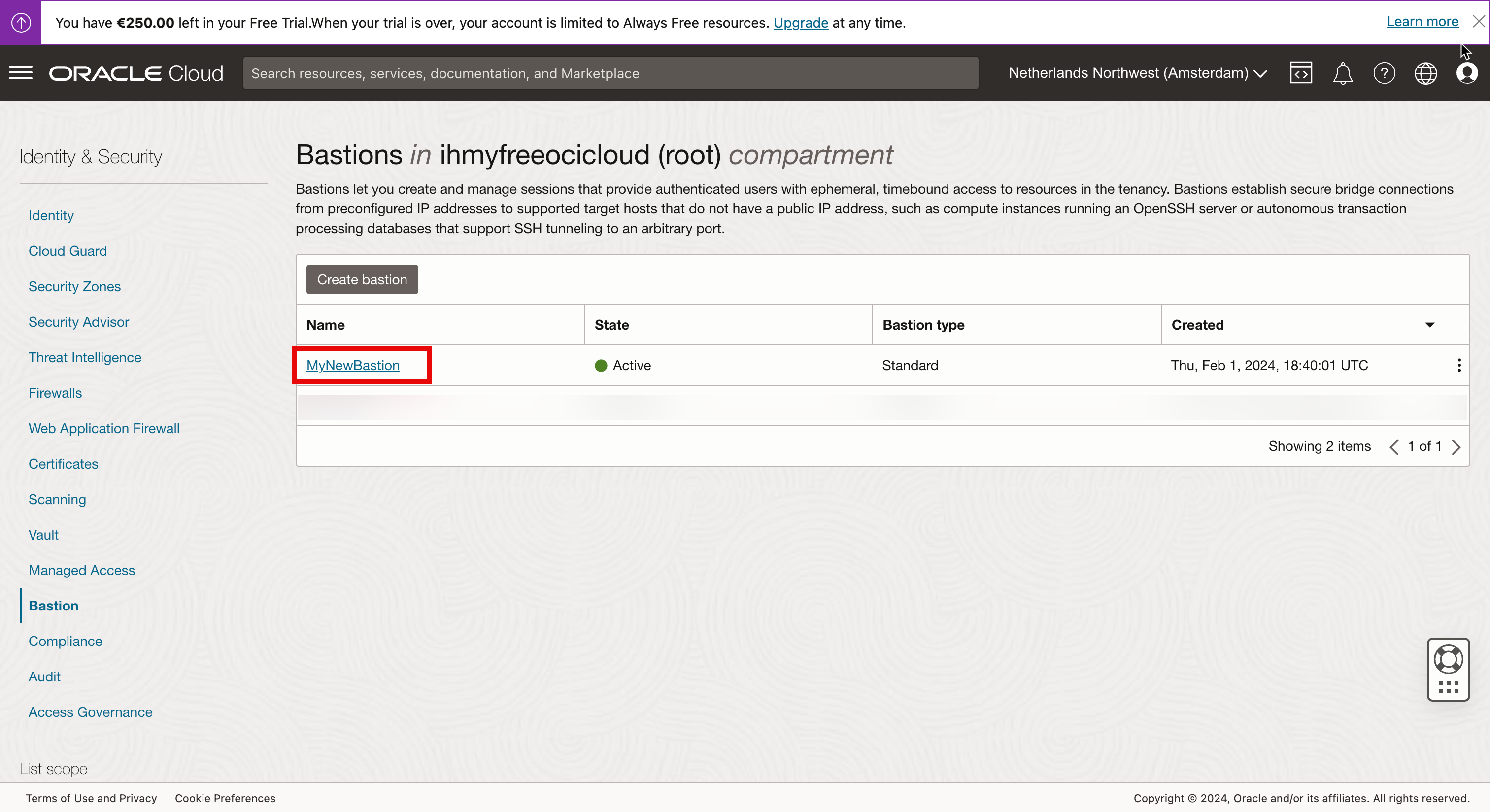

Fare clic sul servizio Bastion appena creato.

-

Lo stato è impostato su CREATING.

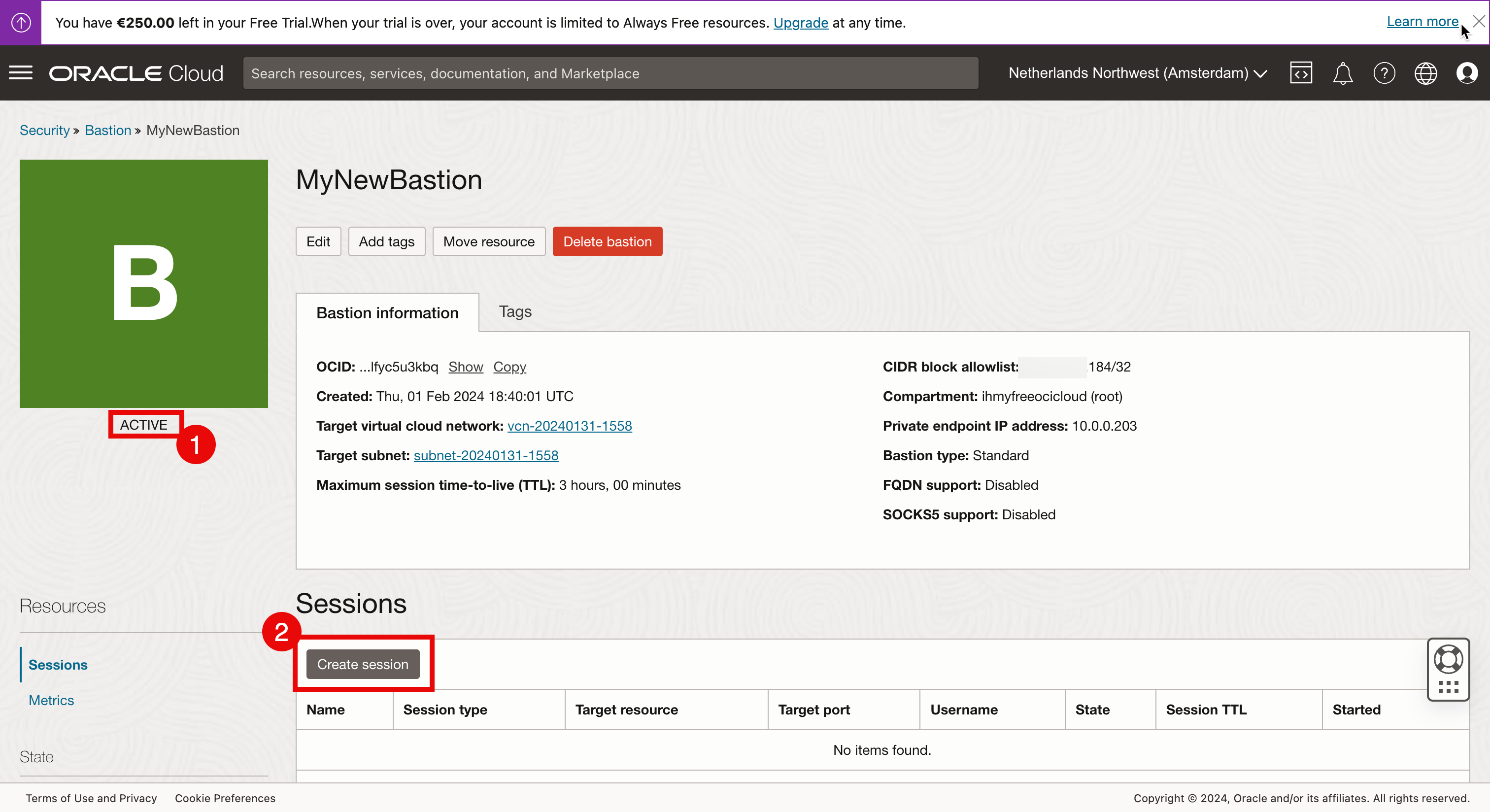

- Dopo alcuni secondi, lo stato verrà modificato in ACTIVE.

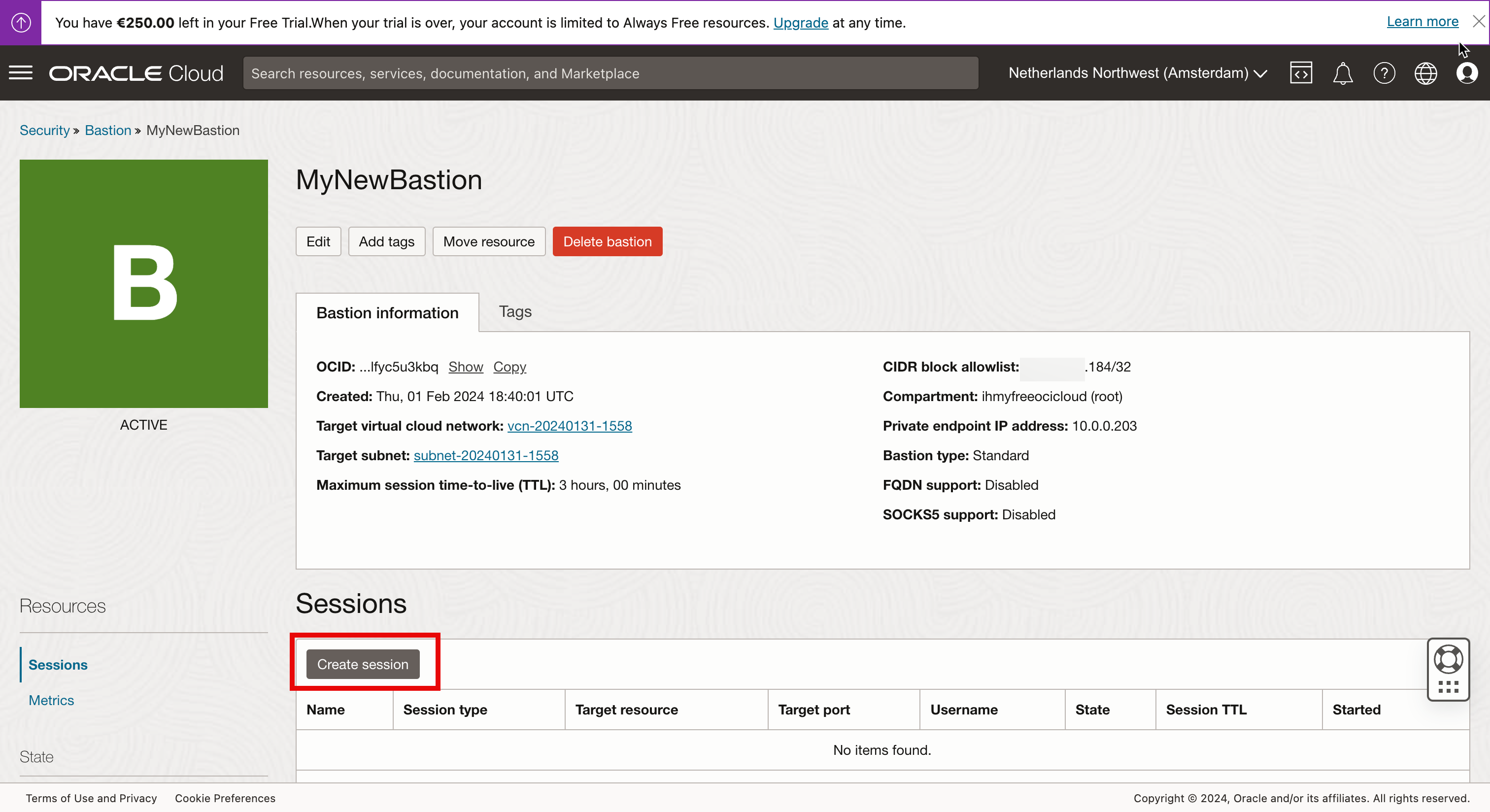

- Fare clic su Crea sessione per creare una sessione per l'istanza Linux che si desidera gestire.

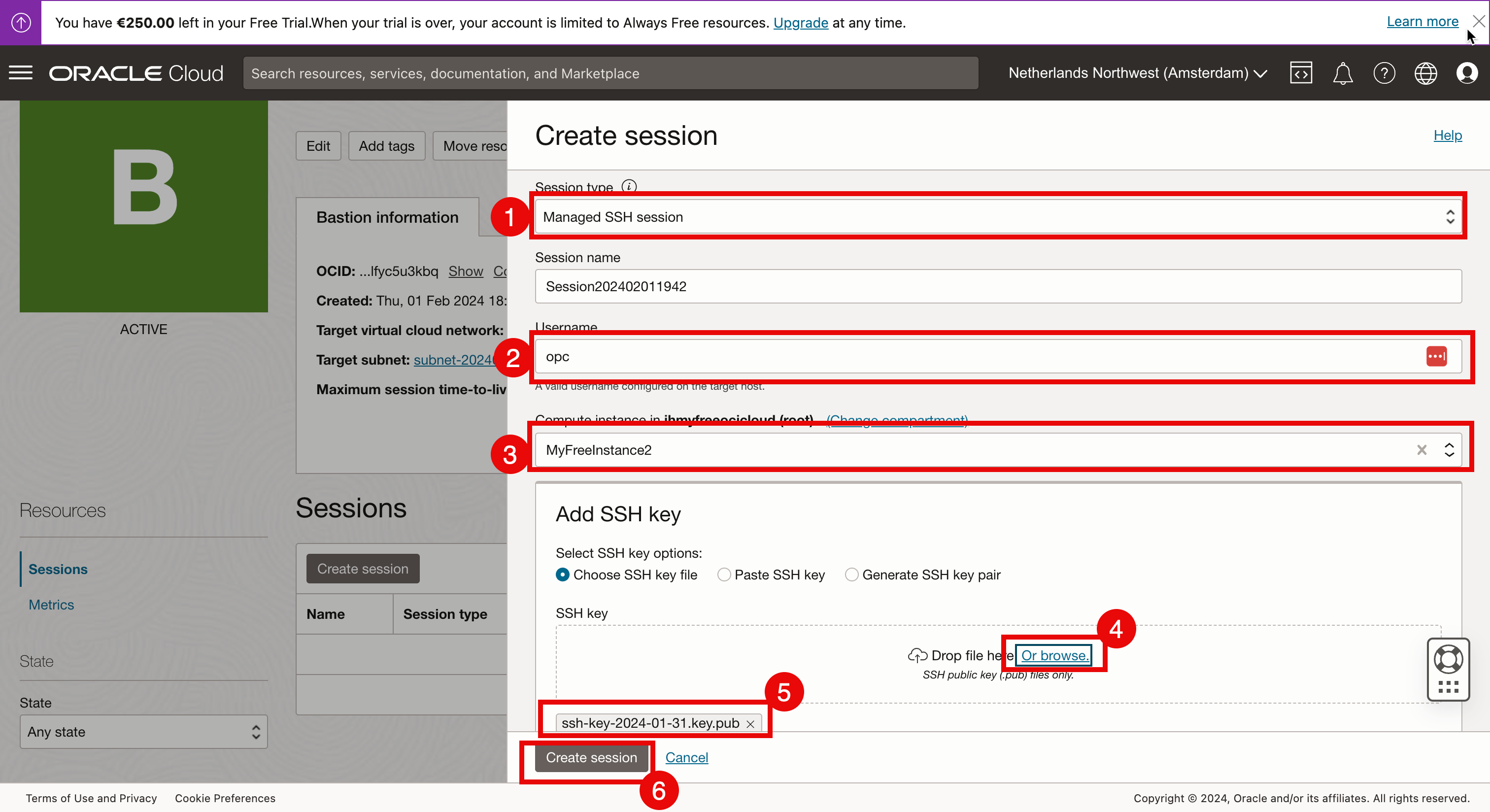

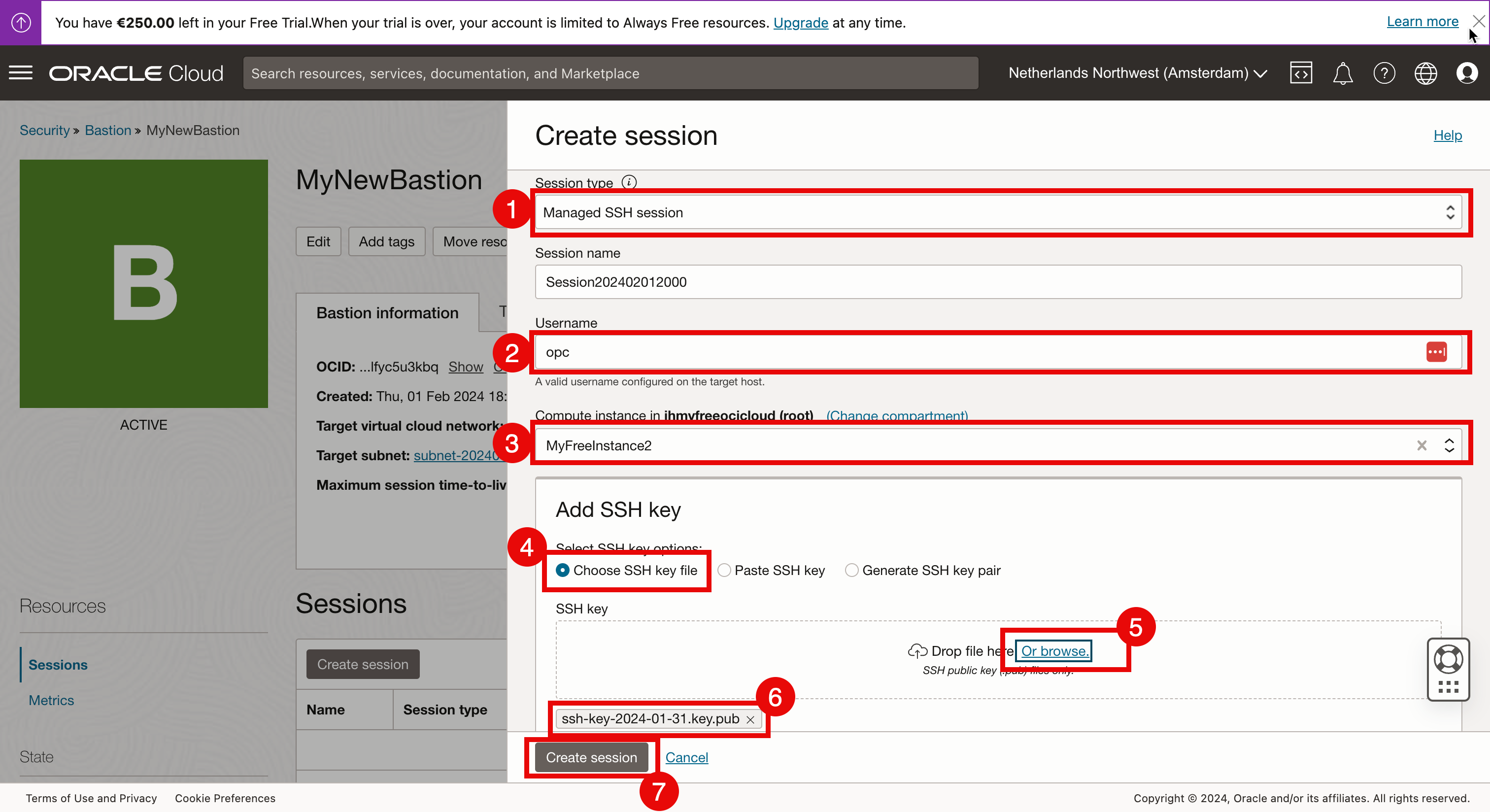

- Selezionare il tipo di sessione come sessione SSH gestita.

- Immettere il nome utente.

- Immettere l'istanza di computazione Linux a cui si desidera connettersi tramite il servizio Bastion.

- Selezionare una chiave pubblica da configurare per questa sessione specifica.

- Assicurarsi che la chiave pubblica sia selezionata.

- Fare clic su Crea sessione.

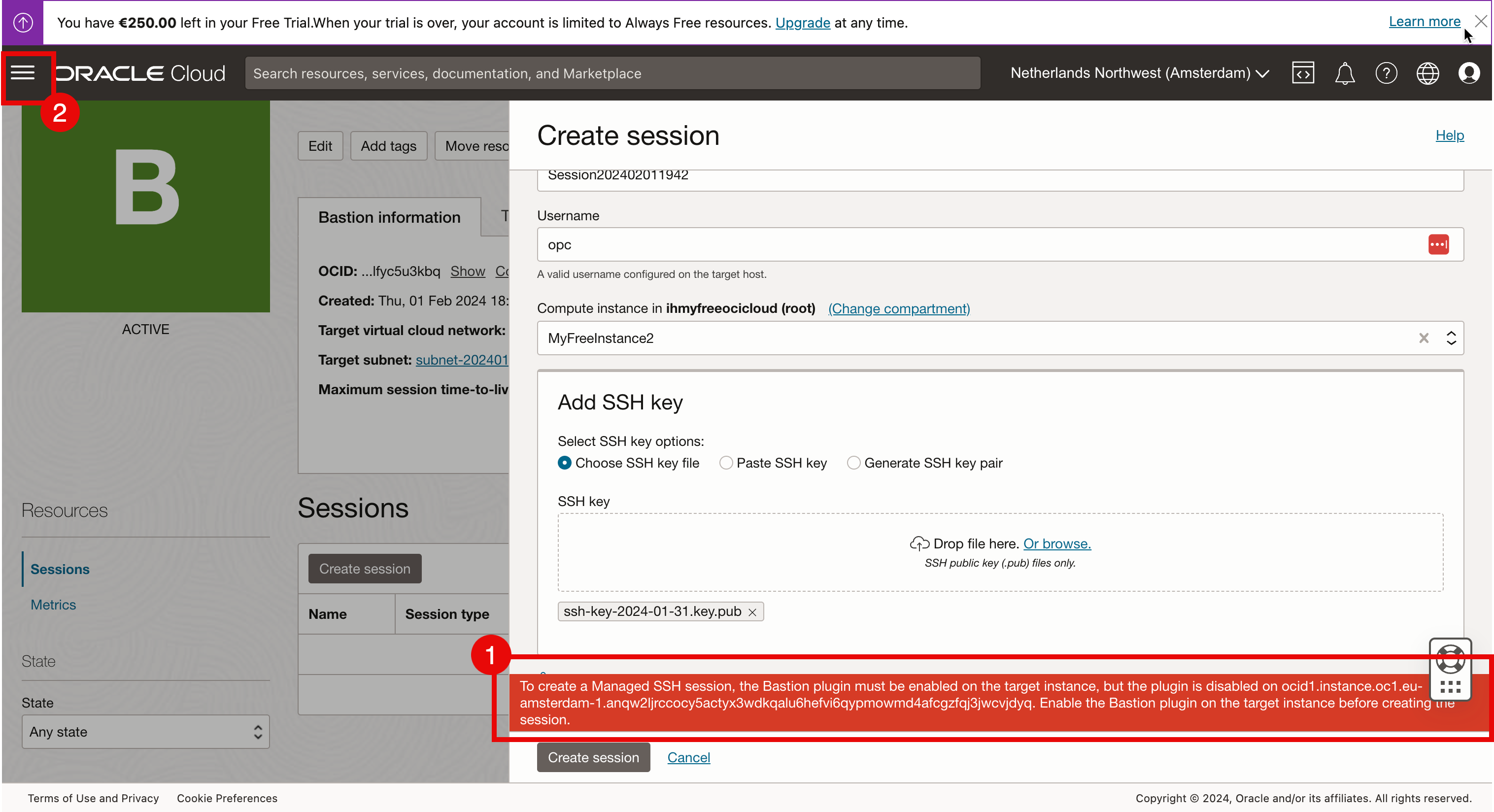

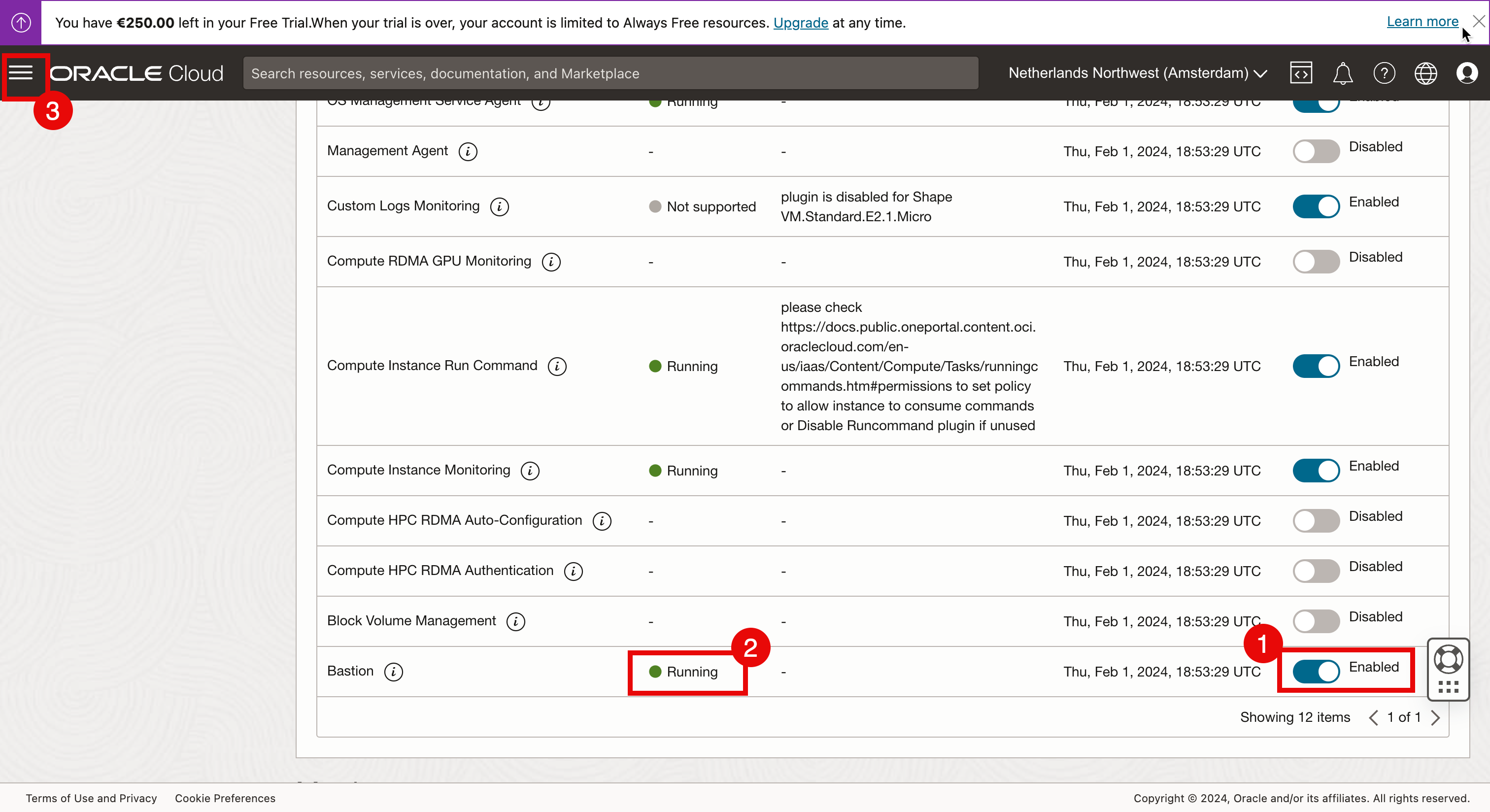

- Si noti il seguente errore: Per creare una sessione SSH gestita, il plugin Bastion deve essere abilitato nell'istanza di destinazione, ma il plugin è disabilitato. Ciò significa che per connettersi a un'istanza Linux utilizzando Bastion, è necessario installare un componente software o un plugin sull'istanza Linux e il plugin deve essere abilitato.

- Abilitiamo questo plugin nell'istanza Linux e nella console OCI, fare clic sul menu hamburger.

-

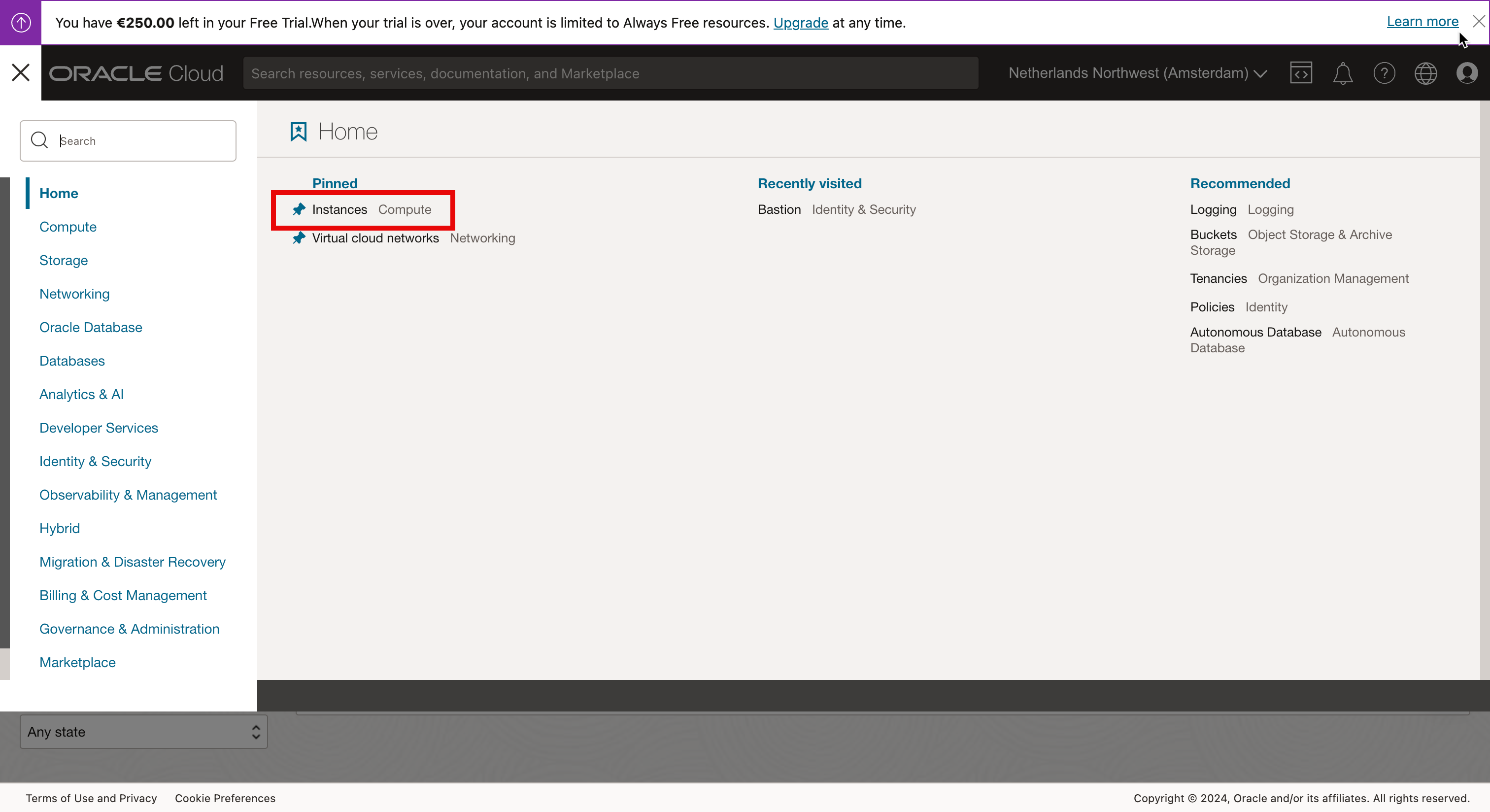

Fare clic su Istanze.

-

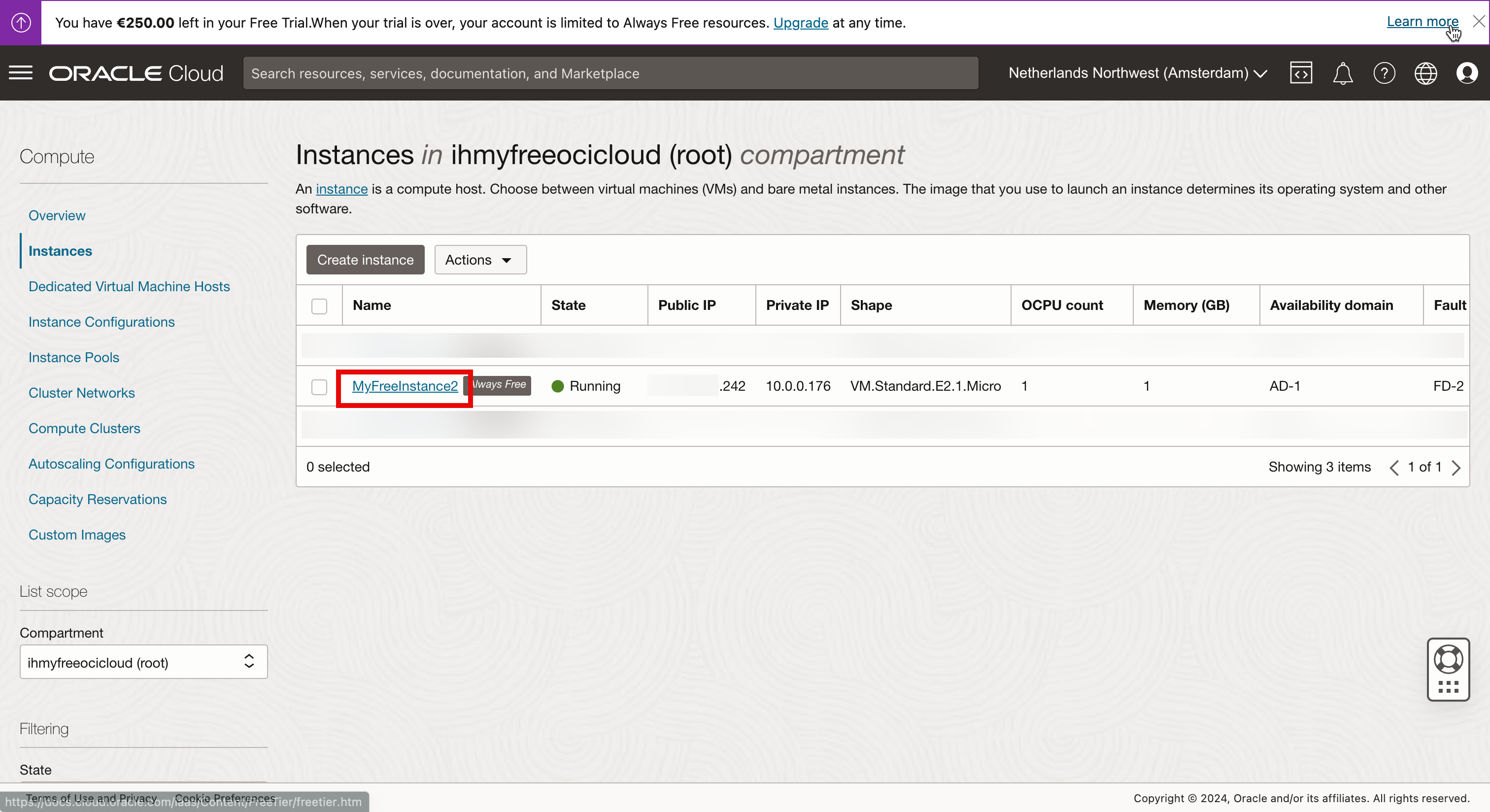

Selezionare l'istanza di computazione Linux.

-

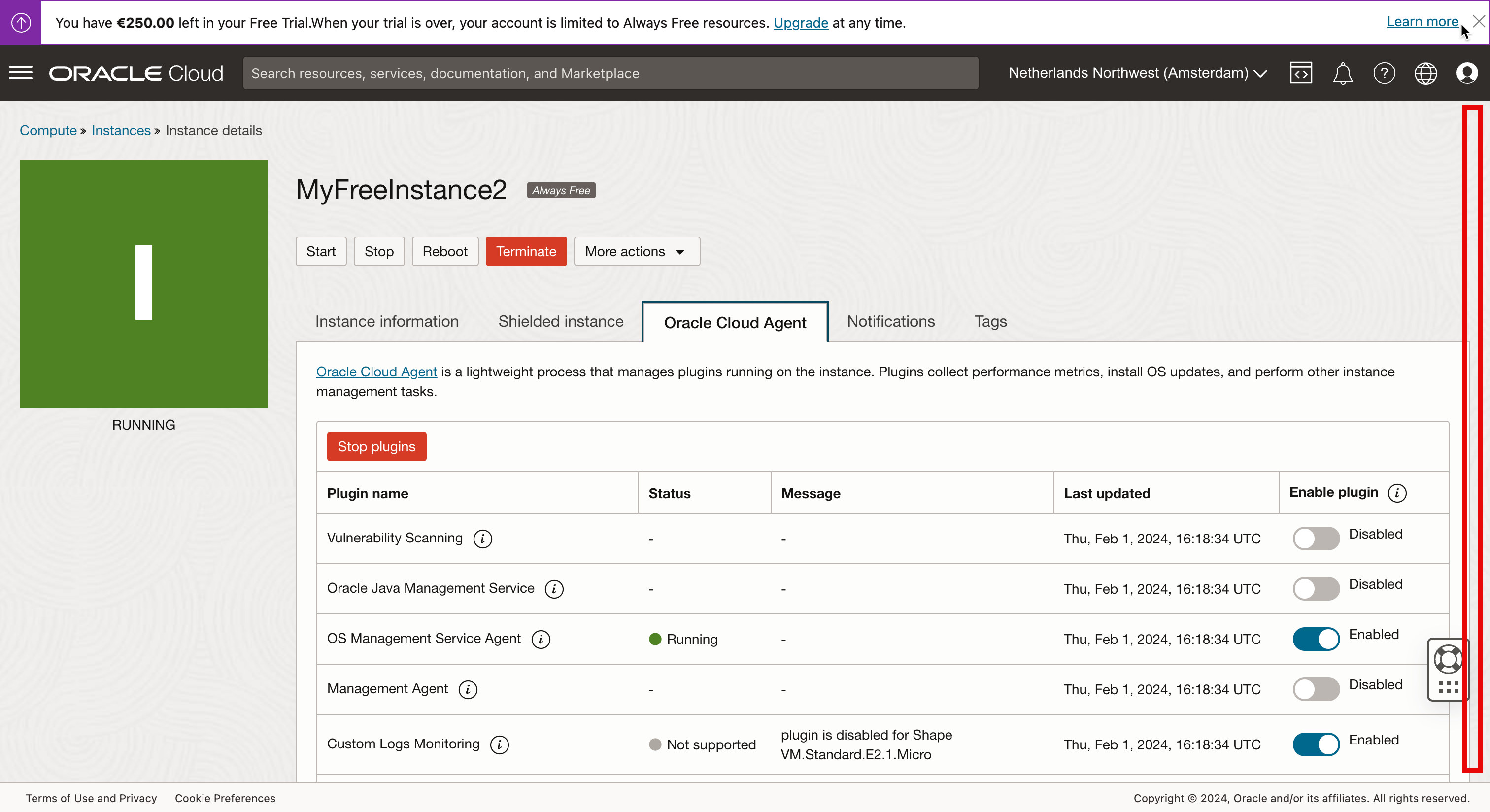

Scorrere in basso.

-

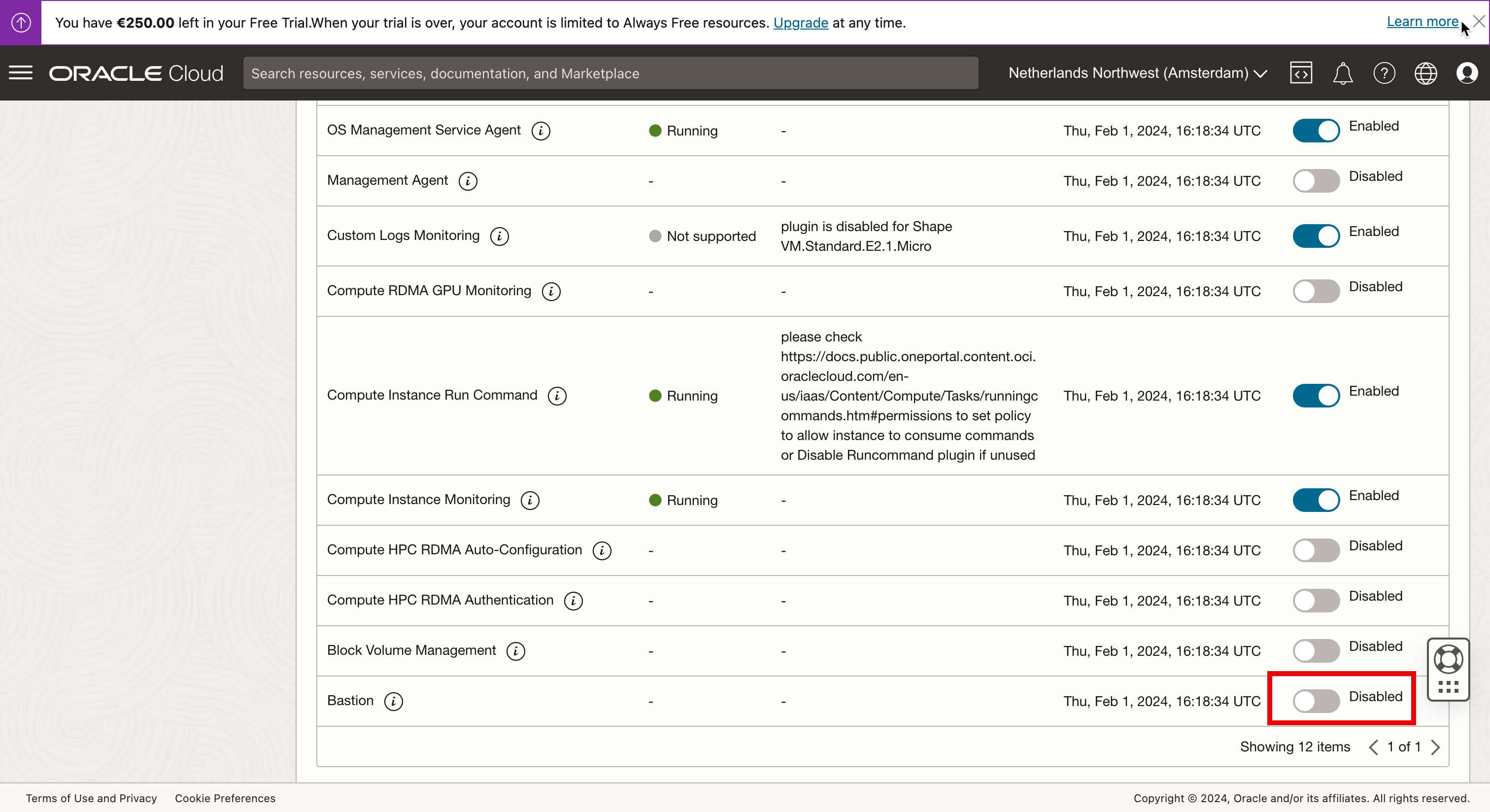

Si noti che il plugin Bastion è impostato su disabilitato.

-

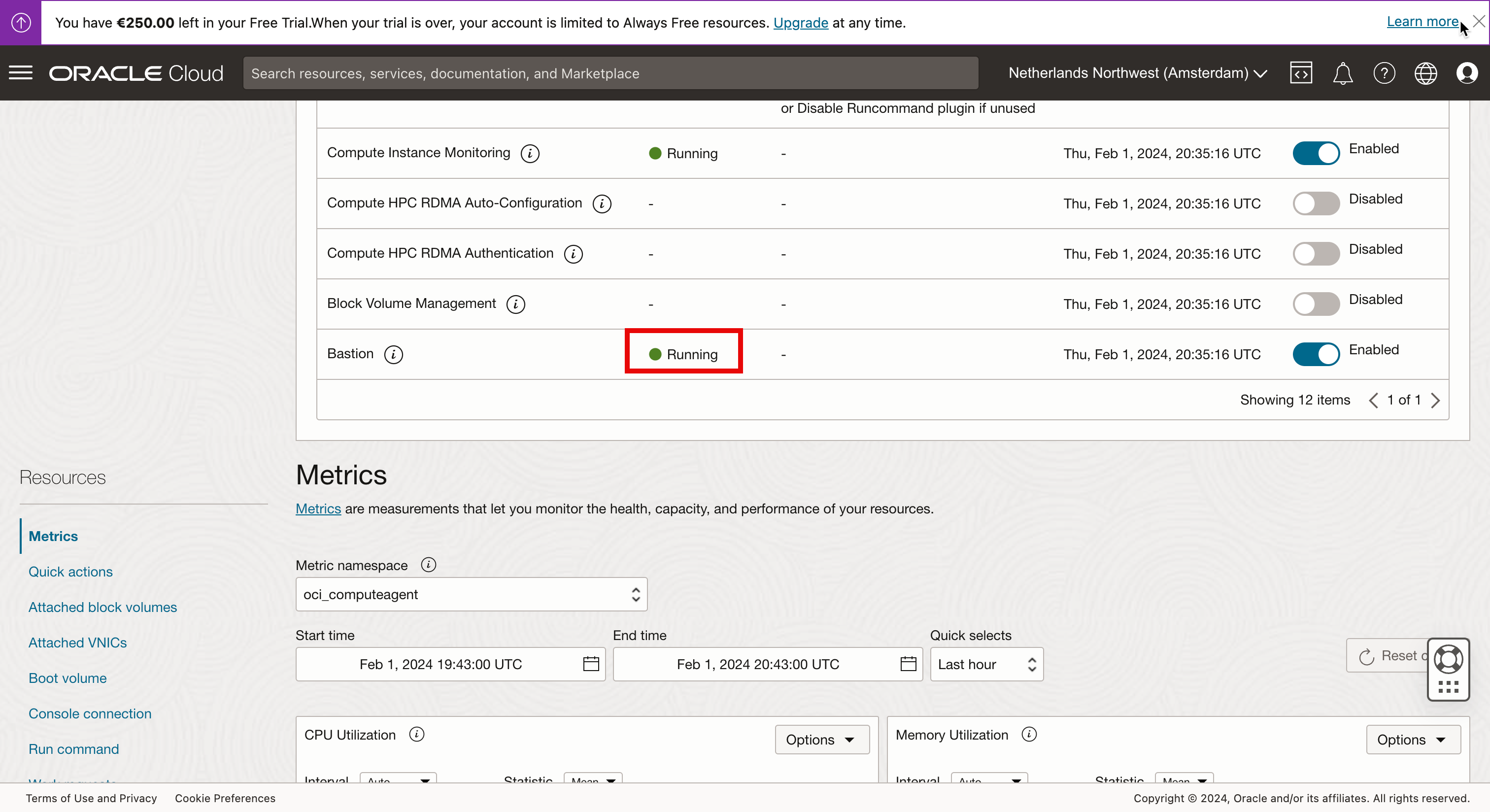

Per abilitare il plugin Bastion, seguire le istruzioni.

- Fare clic su Attiva/disattiva per abilitare il plugin Bastion.

-

Attendere che lo stato mostri In esecuzione.

Nota: quando si modifica l'opzione di attivazione/disattivazione da Disabilitato a Abilitato, può essere necessario un minuto prima che lo stato venga effettivamente modificato, poiché in background il plugin deve essere scaricato, installato e avviato e questo richiede tempo.

- Ricreiamo la sessione sul plugin Bastion. Nella console OCI, fare clic sul menu hamburger.

- Fare clic su identità e sicurezza.

- Fare clic su Bastion.

-

Fare clic sul bastion.

-

Fare clic su Crea sessione per creare una sessione per l'istanza Linux che si desidera gestire.

- Selezionare il tipo di sessione come sessione SSH gestita.

- Immettere il nome utente.

- Selezionare l'istanza di computazione Linux a cui si desidera connettersi tramite il bastion.

- Selezionare Scegli file di chiavi SSH.

- Selezionare una chiave pubblica da configurare per questa sessione specifica.

- Assicurarsi che la chiave pubblica sia selezionata.

- Fare clic su Crea sessione.

-

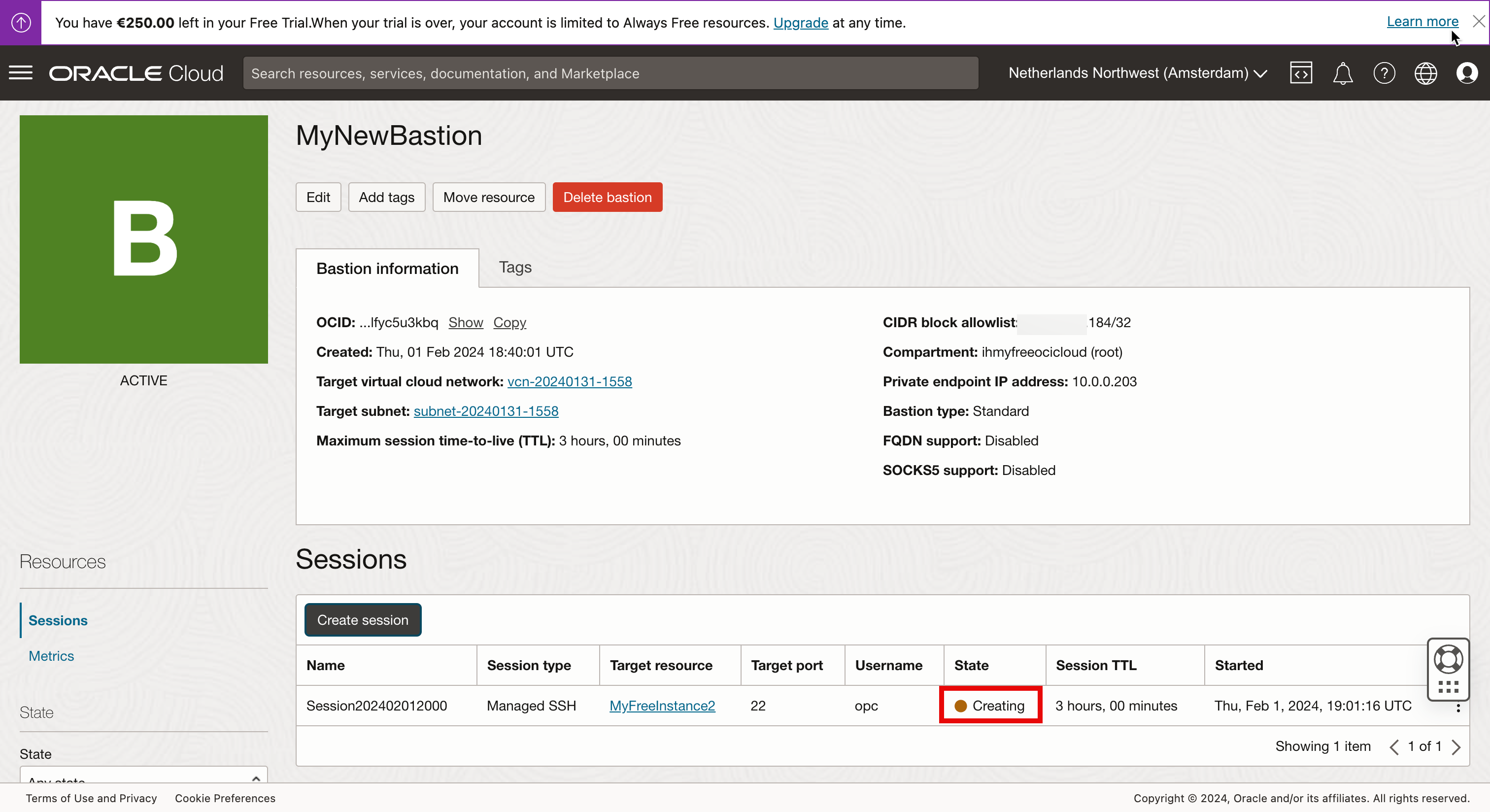

Lo stato è Creazione.

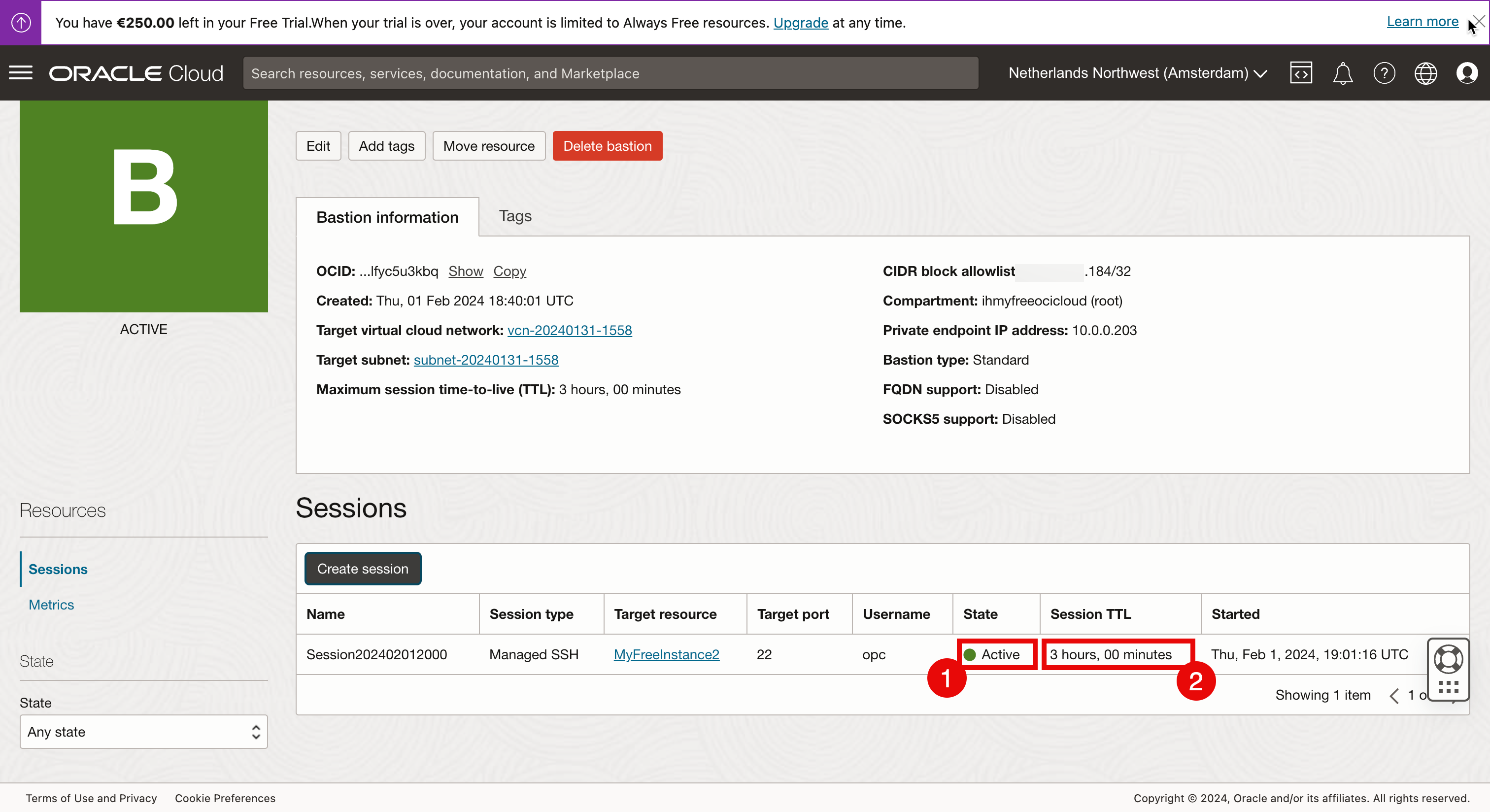

- Quando viene creata la sessione, vedere che lo stato è Attivo.

- Si noti che l'ora predefinita della sessione è di 3 ore. Dopo 3 ore la sessione verrà interrotta automaticamente e non saremo più in grado di utilizzare la sessione e dobbiamo creare una nuova sessione.

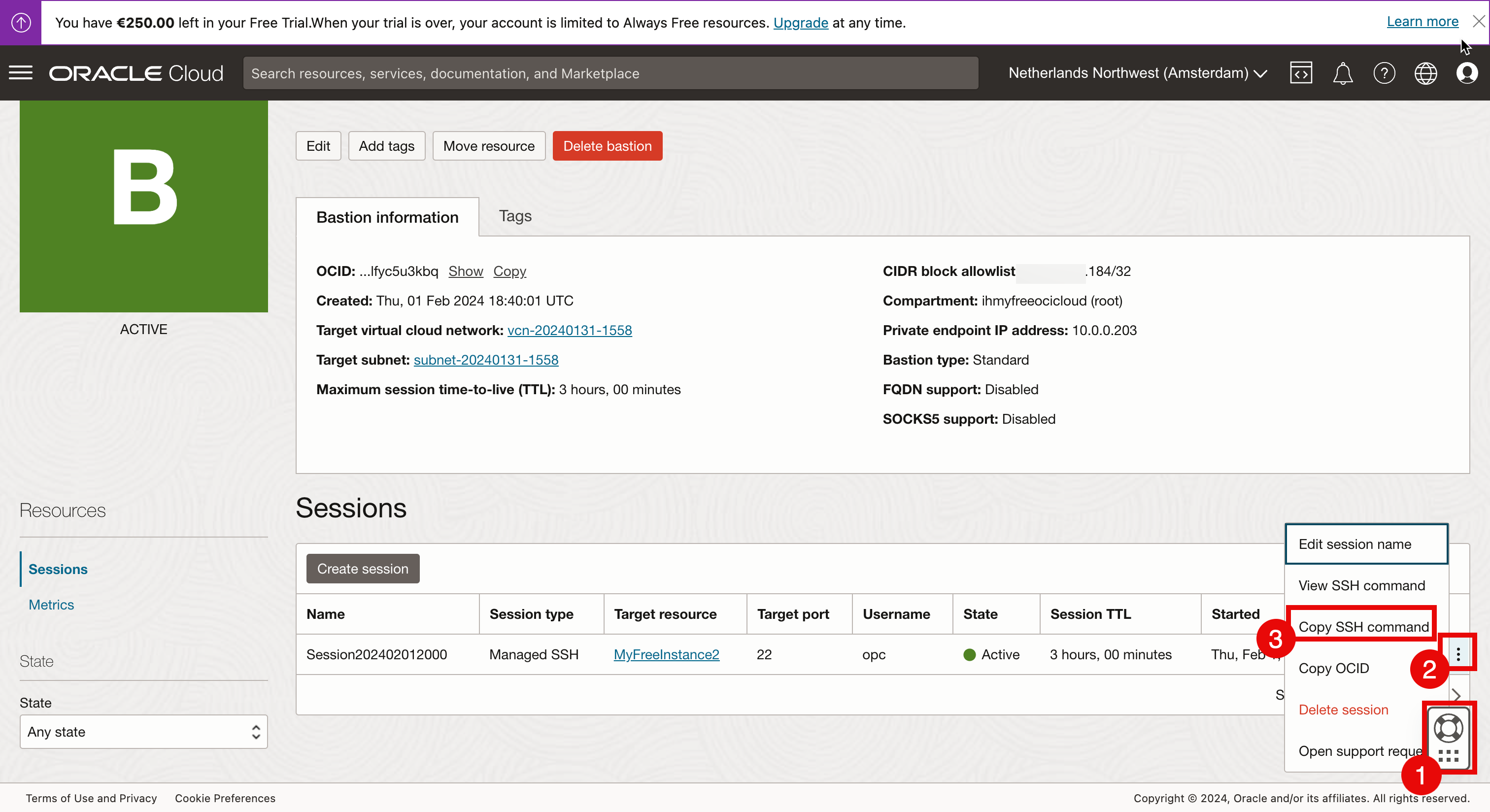

- Trascinare il menu help in un'altra posizione in modo da poter accedere al menu della sessione.

- Fare clic su tre punti per accedere al menu della sessione.

- Selezionare Copia comando SSH.

-

Incollare il comando SSH in un editor di testo e notare i segnaposto

<privatekey>.

Sostituire i segnaposto

<privatekey>con il nome della chiave privata. Utilizzare la chiave privata che corrisponde alla chiave pubblica utilizzata al momento della creazione della sessione bastion.

Esempio

-

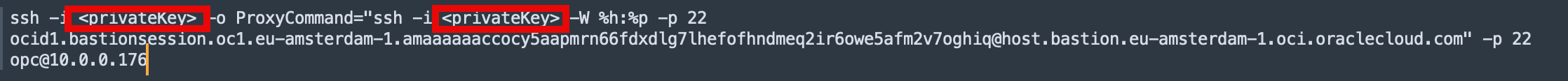

Comando originale.

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 ocid1.bastionsession.oc1.eu-amsterdam-1.amaaaaaaccocy5aapmrn66fdxdlg7lhefofhndmeq2ir6owe5afm2v7oghiq@host.bastion.eu-amsterdam-1.oci.oraclecloud.com" -p 22 opc@10.0.0.176 -

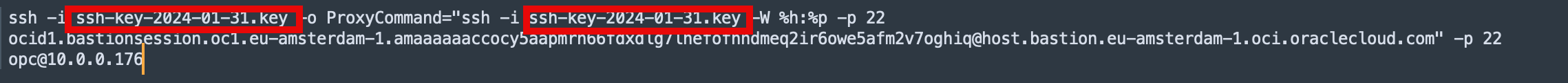

Comando modificato.

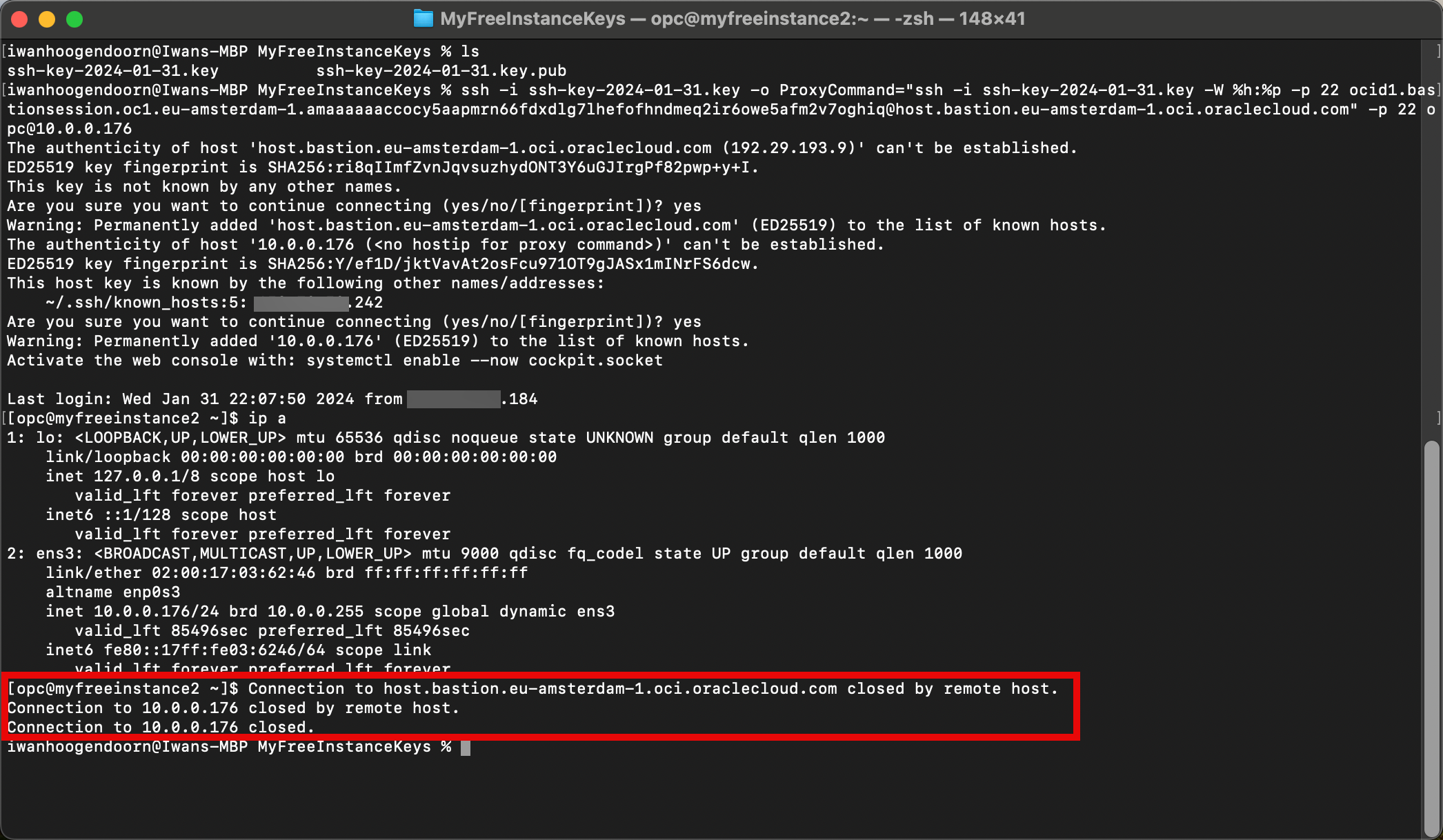

ssh -i ssh-key-2024-01-31.key -o ProxyCommand="ssh -i ssh-key-2024-01-31.key -W %h:%p -p 22 ocid1.bastionsession.oc1.eu-amsterdam-1.amaaaaaaccocy5aapmrn66fdxdlg7lhefofhndmeq2ir6owe5afm2v7oghiq@host.bastion.eu-amsterdam-1.oci.oraclecloud.com" -p 22 opc@10.0.0.176

-

-

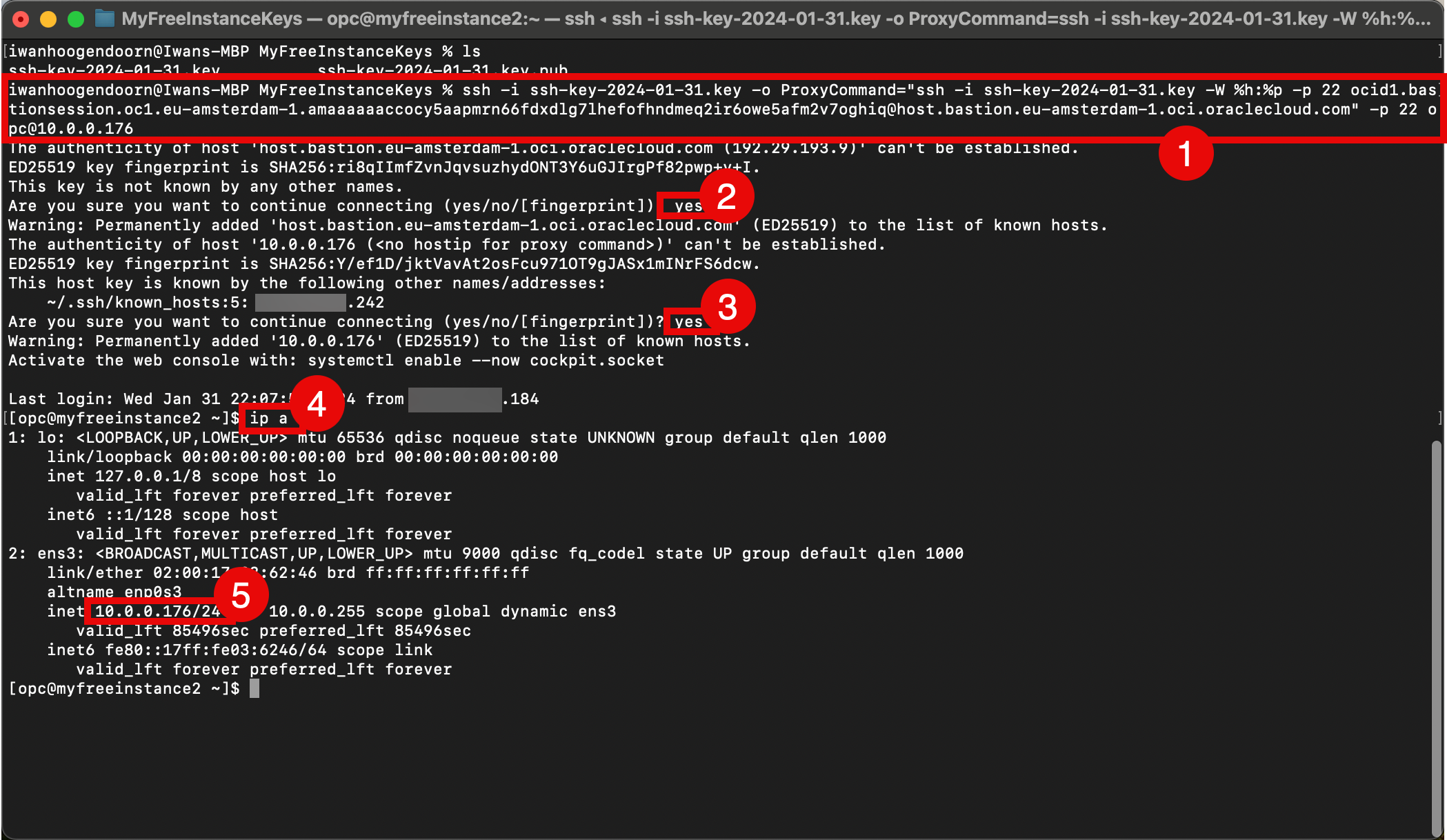

Connettersi all'istanza Linux tramite la sessione Bastion.

- Utilizzare il comando copiato completo con le chiavi private aggiunte dal computer in cui sono memorizzate le chiavi private mediante il terminale macOS per connettersi all'istanza Linux tramite la sessione Bastion.

- Immettere Sì per continuare.

- Immettere Sì per continuare.

- Eseguire il comando seguente per verificare l'indirizzo IP.

- Verificare l'indirizzo IP.

-

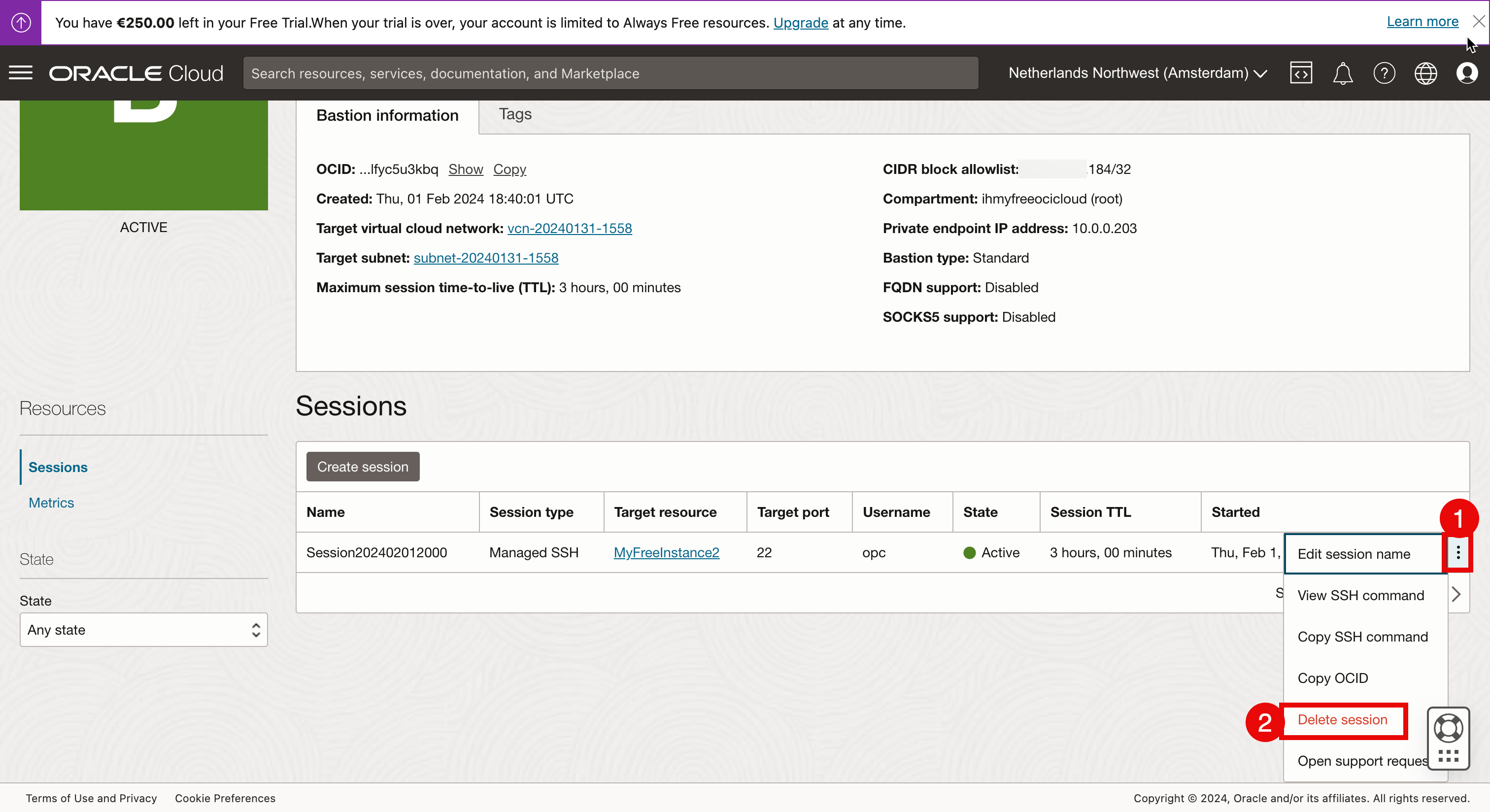

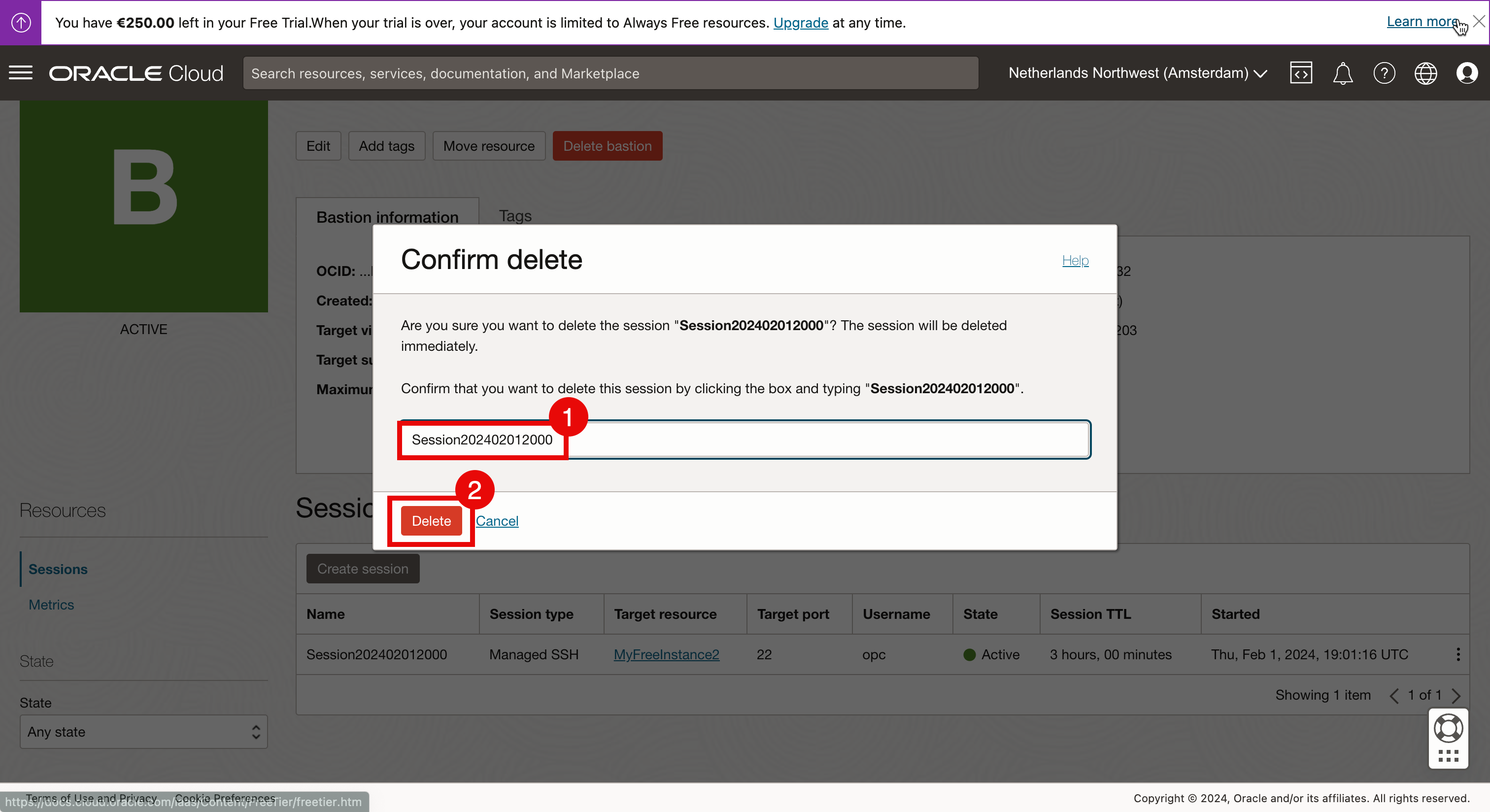

Aprire le impostazioni della sessione Bastion nella console OCI.

- Fare clic su tre punti per accedere al menu della sessione.

- Selezionare Elimina sessione.

- Immettere il nome della sessione per confermare la rimozione della sessione.

- Fare clic su Elimina.

-

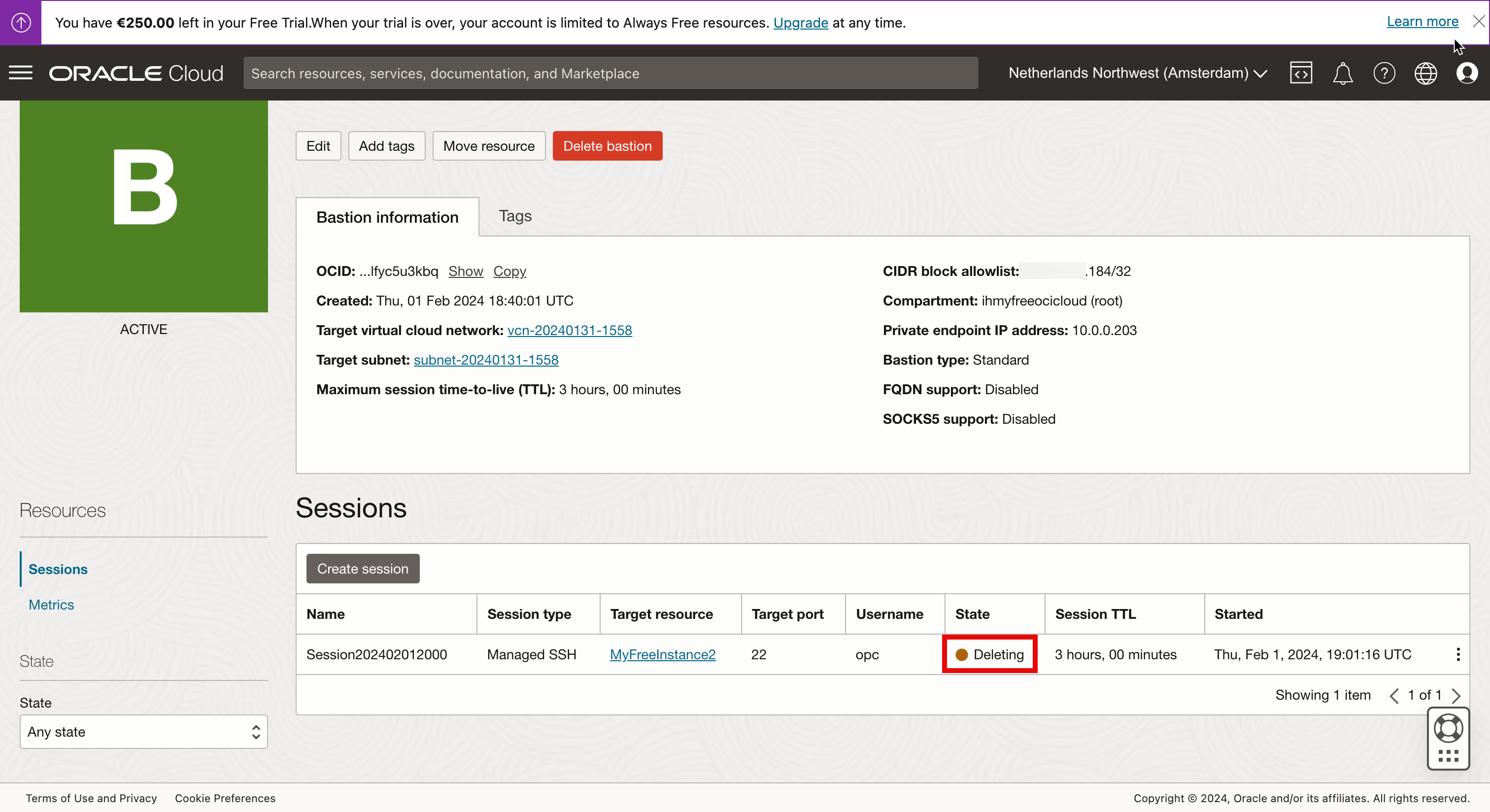

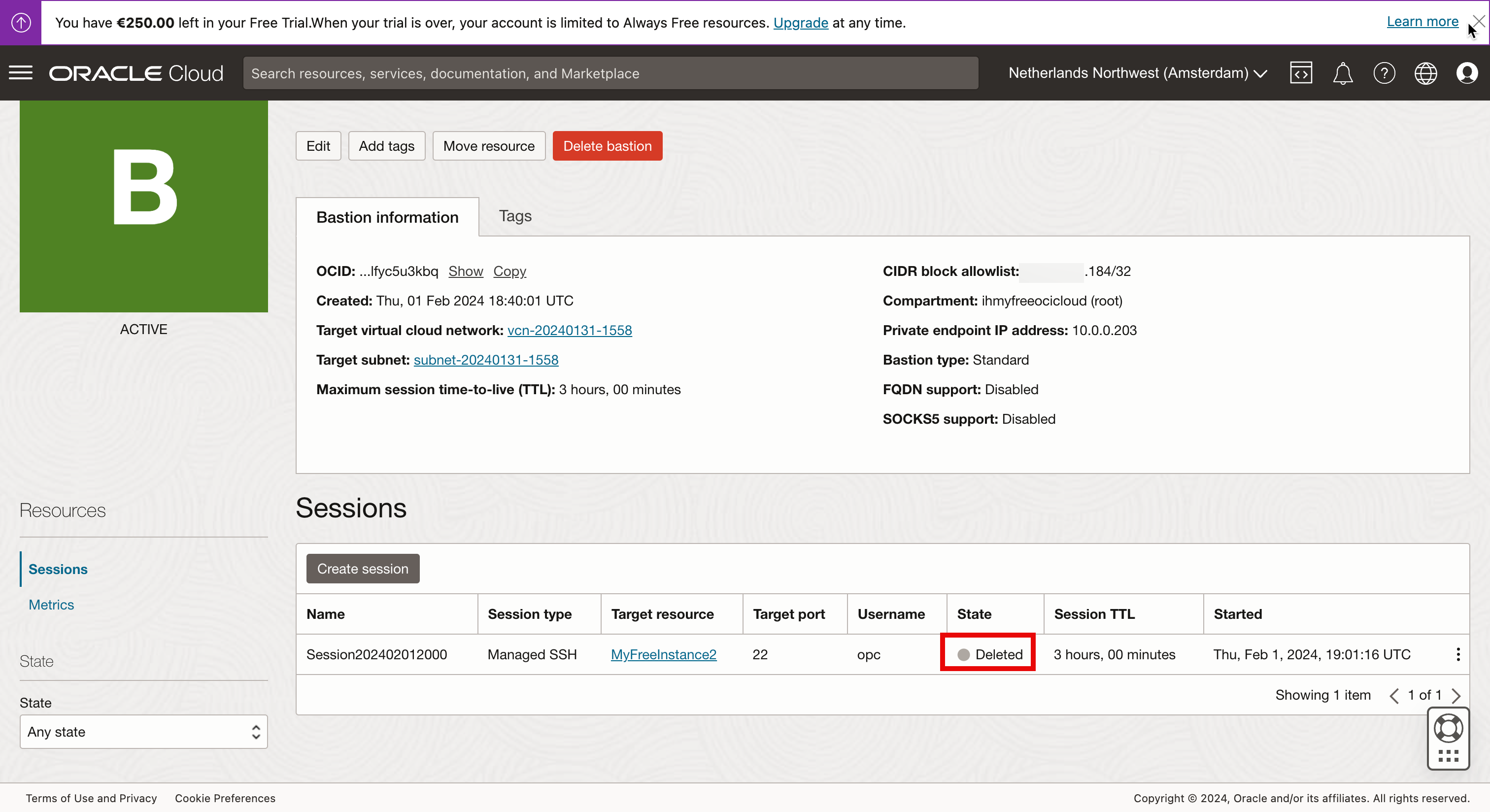

Esaminare lo stato Eliminazione.

Quando la sessione viene eliminata, lo stato viene impostato su Eliminato.

Quando la sessione viene eliminata, anche la sessione SSH aperta tramite il terminale macOS viene terminata.

Il plugin Bastion non è presente.

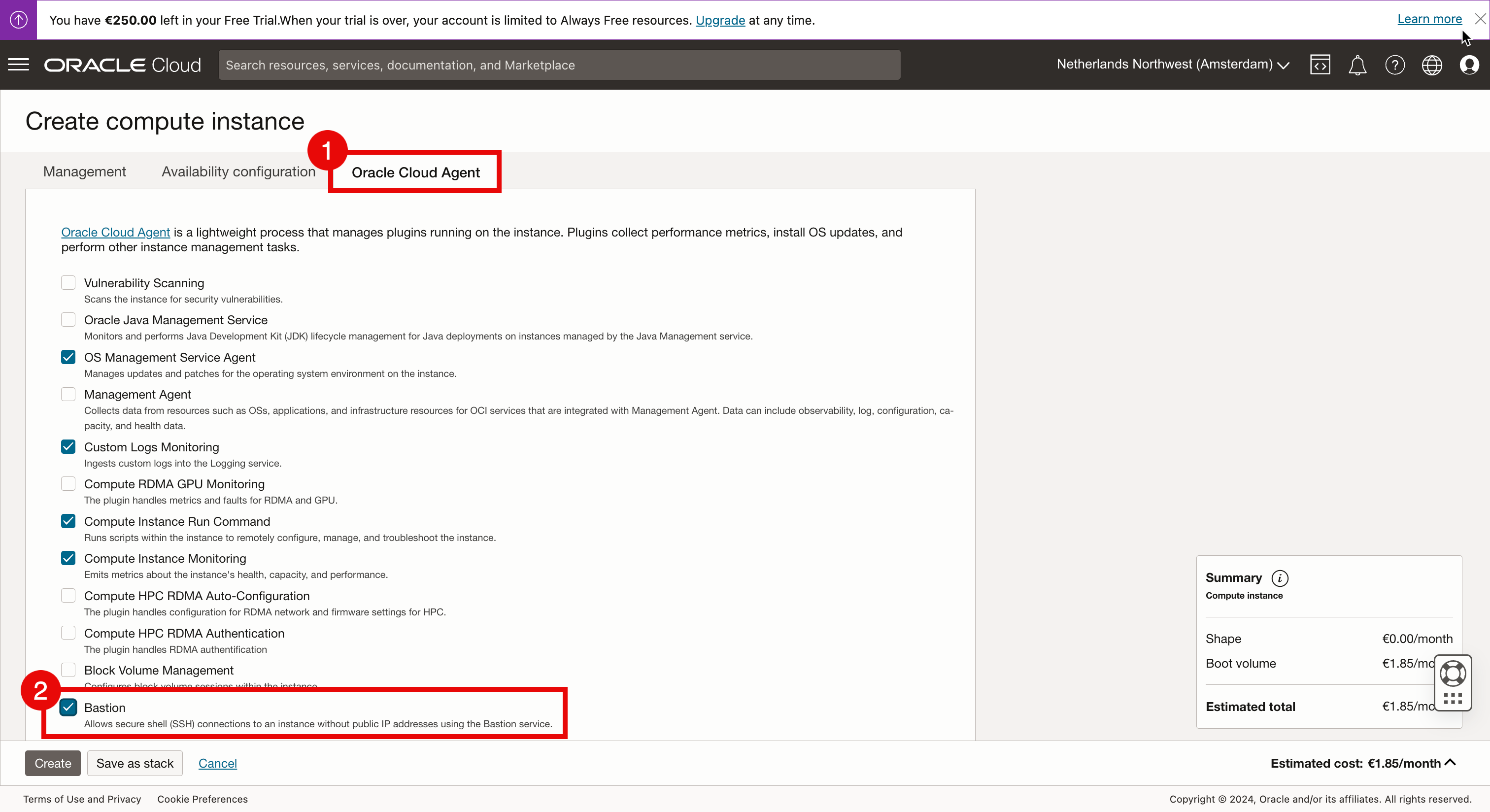

In questo approccio, abbiamo abilitato il plugin Bastion su un'istanza Linux già in esecuzione. Possiamo anche abilitare il plugin Bastion quando creiamo un'istanza dall'inizio.

Selezionare le opzioni avanzate, selezionare le seguenti opzioni e continuare con la creazione dell'istanza.

- Fare clic su Agente Oracle Cloud.

- Selezionare Bastione.

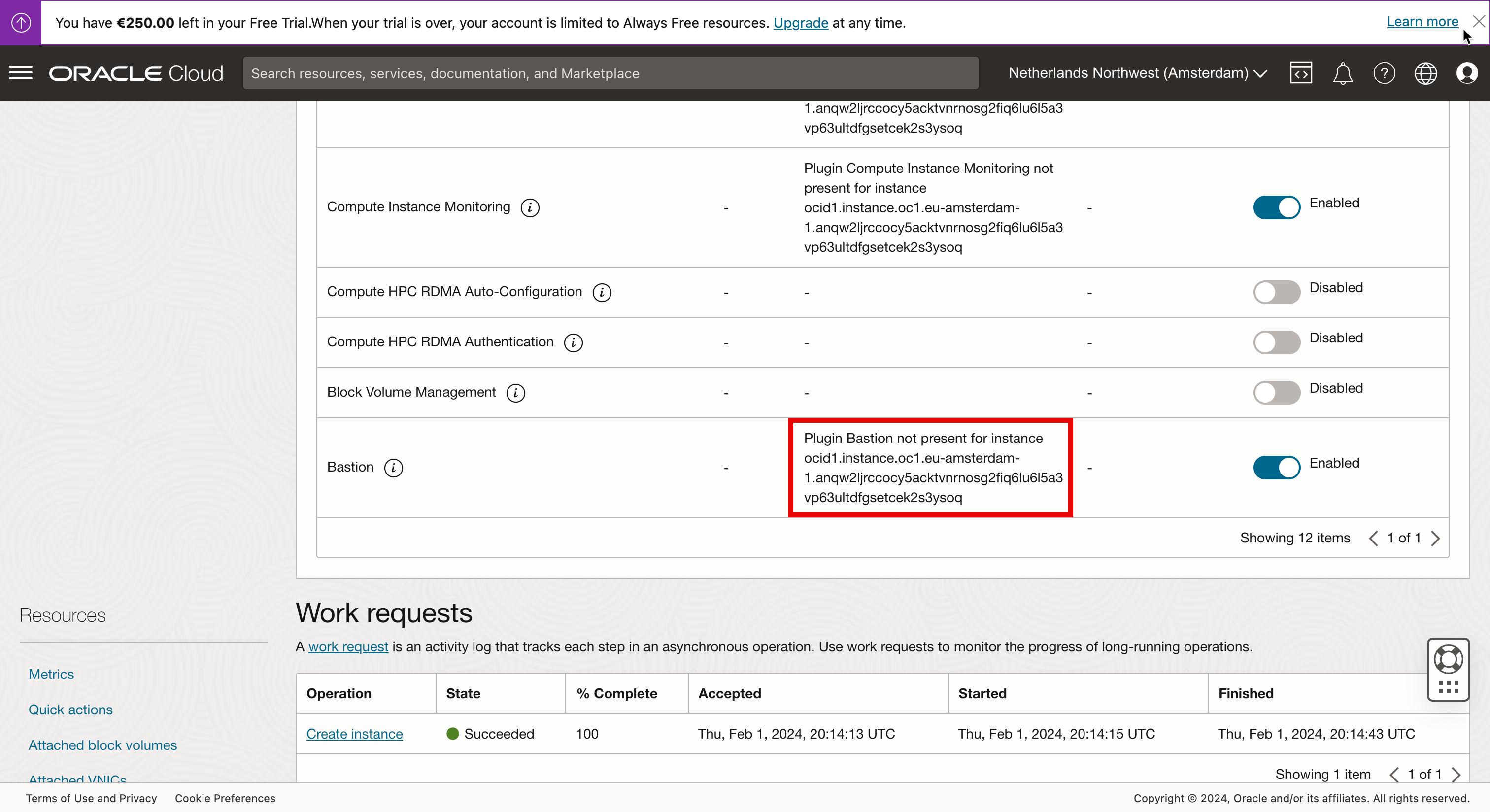

Quando viene creata una nuova immagine dall'inizio e lo stato viene controllato dopo che il plugin Bastion è stato creato subito dopo l'istanza e lo stato è RUNNING*, è possibile che venga visualizzato un messaggio di errore con Plugin Bastion non presente....

Può essere necessario un minuto prima che lo stato venga effettivamente modificato. Perché in background il plugin deve essere scaricato, installato e avviato e questo richiede tempo. Attendere 5 minuti finché lo stato non viene modificato in In esecuzione.

Quando lo stato non viene modificato e il messaggio rimane Plugin Bastion non presente..., è possibile che l'istanza Linux non sia in grado di raggiungere Internet per scaricare il plugin Bastion. Risolvi i problemi relativi a Internet, NAT e gateway di servizi all'interno della VCN per assicurarti che la tua istanza sia in grado di accedere a Internet.

Approccio 7: utilizzare un'istanza di computazione Stepstone all'interno di una rete cloud virtuale

In questo approccio, creeremo un'istanza Linux dedicata che possiamo utilizzare come una sorta di stepstone o bastion dedicato e da lì accederemo all'altra istanza Linux. Stiamo utilizzando risorse che potrebbero costare più soldi rispetto all'uso del servizio OCI Bastion offerto gratuitamente da Oracle.

Non entreremo nei dettagli di questo approccio in quanto si tratta di una combinazione degli approcci che abbiamo spiegato in precedenza.

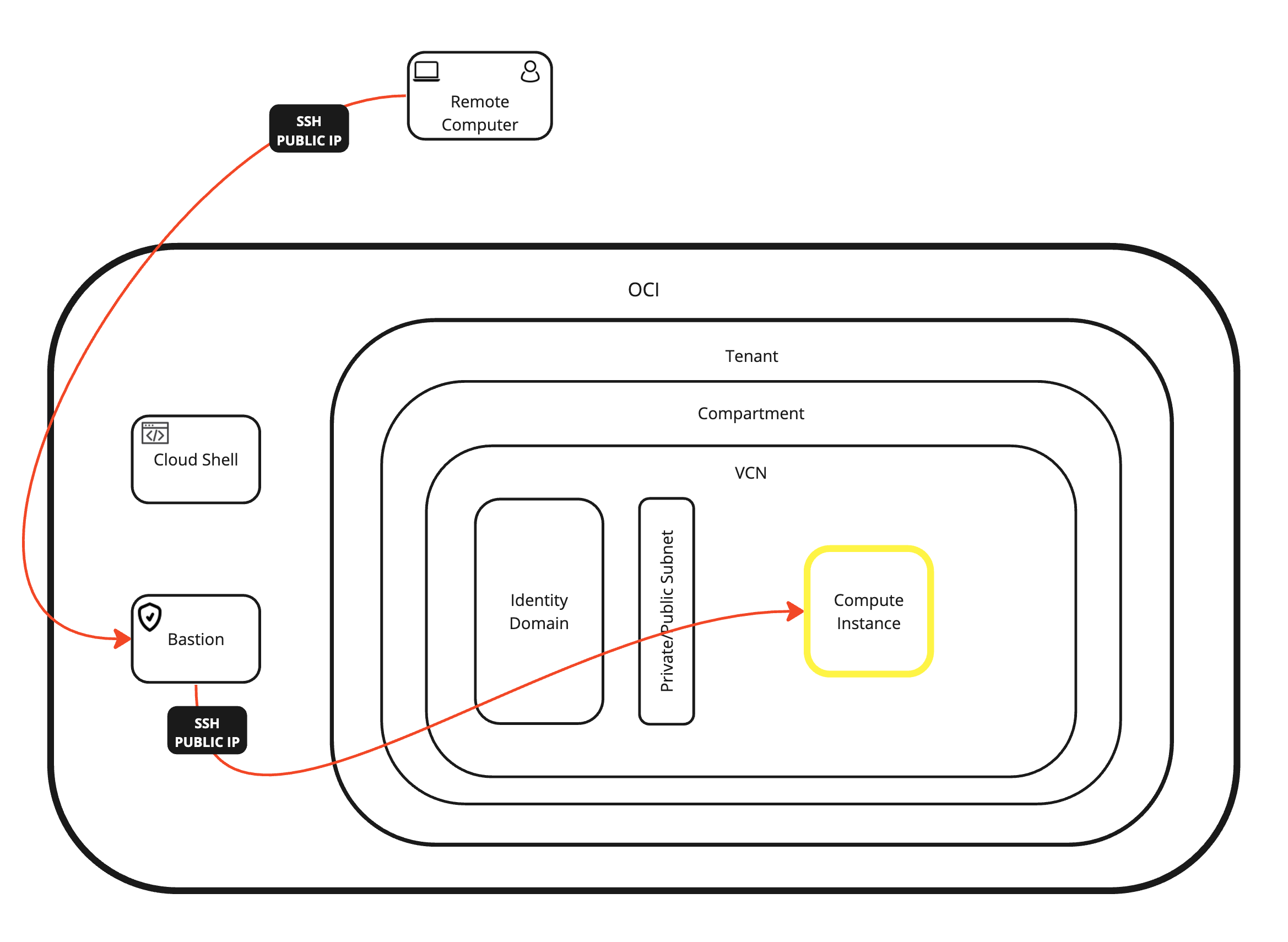

Passi successivi

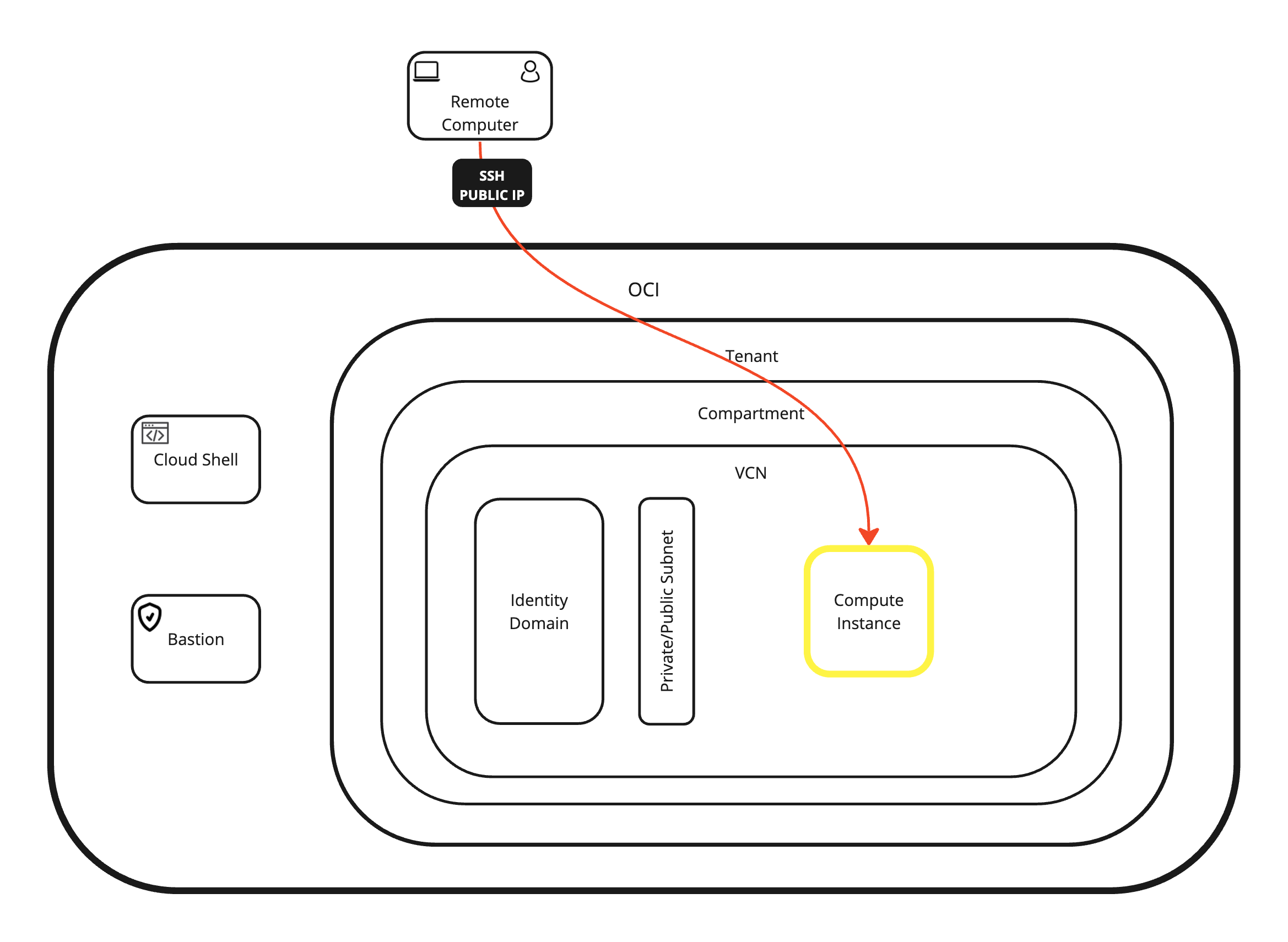

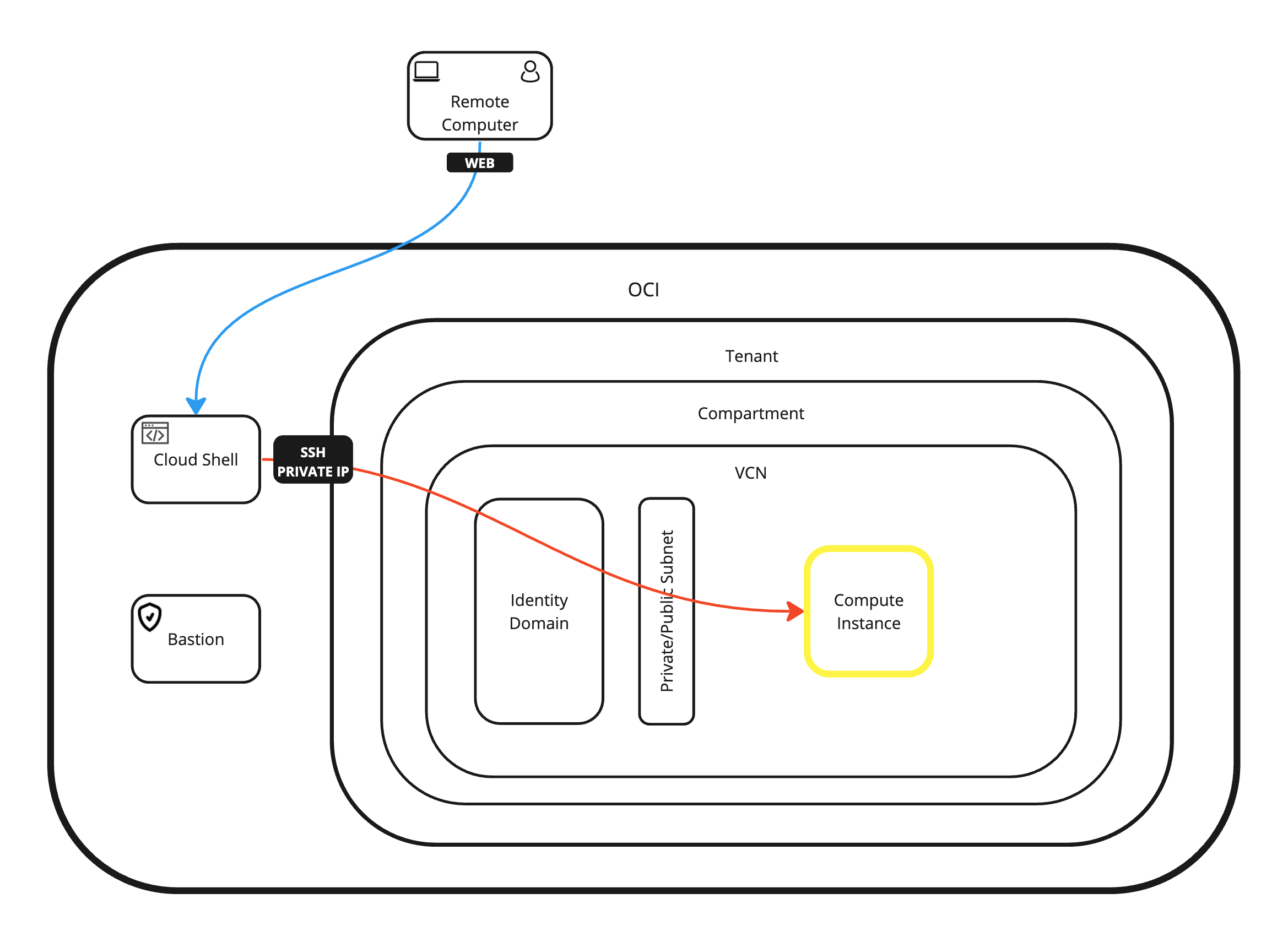

In questo tutorial, abbiamo tutti i possibili approcci per accedere e gestire un'istanza Linux all'interno di OCI. Possiamo accedere all'istanza Linux direttamente da Internet e dalla console oppure possiamo utilizzare un passo fondamentale intermedio come OCI Cloud Shell, Bastion o un'istanza dedicata.

Abbiamo anche mostrato come possiamo connetterci all'istanza con SSH utilizzando la chiave privata o pubblica e con un nome utente e una password locali.

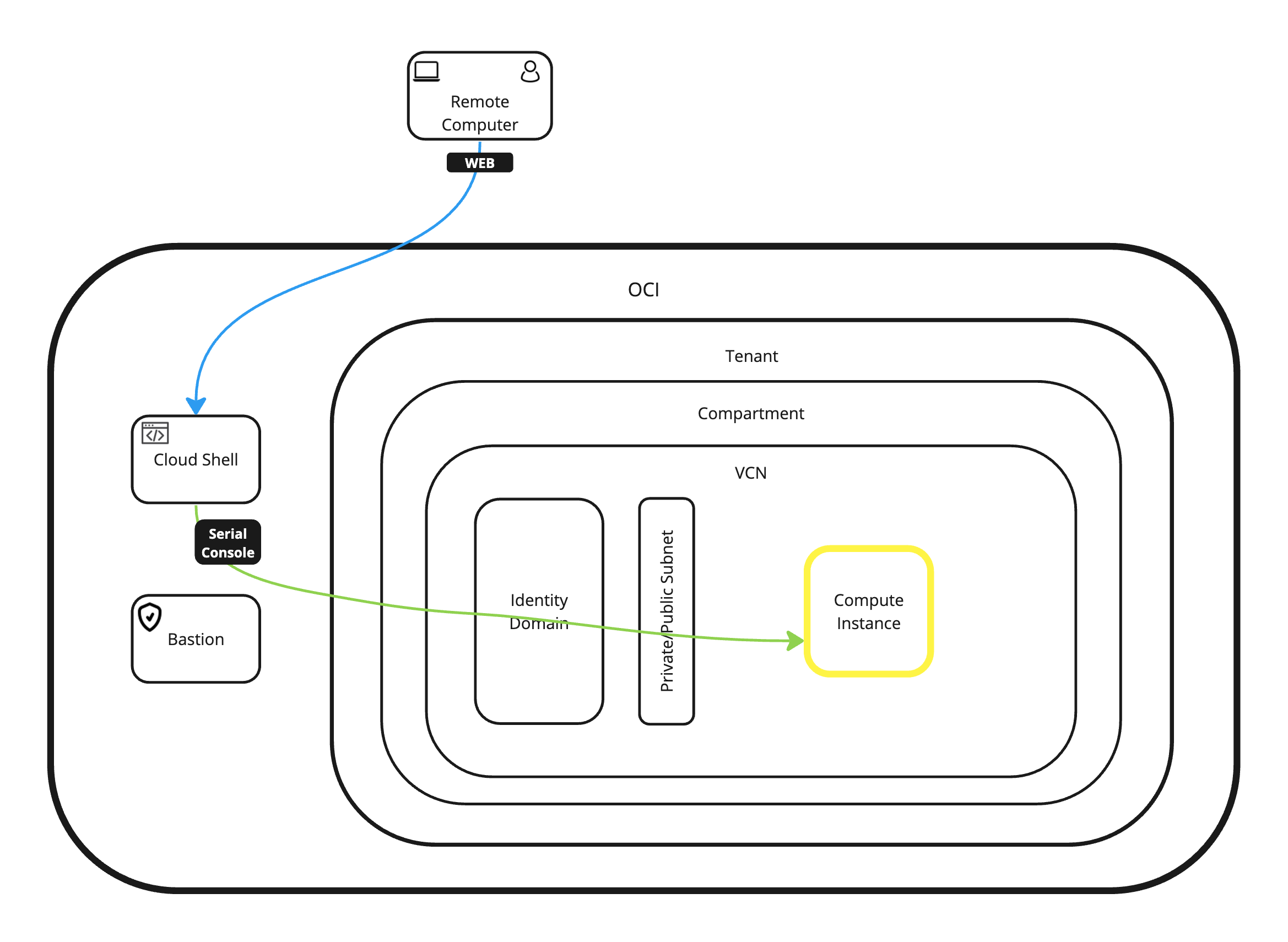

Tutti i possibili approcci di connessione sono mostrati nella seguente immagine.

Conferme

- Autore - Iwan Hoogendoorn (esperto di rete OCI)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Access and Manage a Linux Compute Instance using Oracle Cloud Infrastructure

F93488-02

August 2024