Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Configurare un Oracle Data Guard tra più aree per Oracle Base Database Service con OCI Vault

Introduzione

Siamo lieti di annunciare la disponibilità generale (GA) dell'integrazione di Oracle Cloud Infrastructure (OCI) Vault per Oracle Data Guard in più aree su Oracle Base Database Service. Con questa funzione, è possibile impostare un Oracle Data Guard tra più aree tra due database se le relative chiavi risiedono in un vault privato virtuale (VPV, Virtual Private Vault) e sono gestite dal servizio OCI Vault.

I clienti Oracle Data Guard preferiscono che le chiavi di cifratura utilizzate per i database primari e in standby siano disponibili rispettivamente nelle region primarie e in standby per la protezione da un singolo punto di errore per la chiave OCI Vault. Il servizio OCI Vault fornisce funzionalità di replica tra più aree (CRR) per replicare le chiavi vault OCI nelle aree all'interno di un realm e queste chiavi possono essere assegnate ai database primari e in standby. Una volta abilitato il CRR per un VPV nell'area di origine, le chiavi vengono replicate automaticamente e in modo asincrono nell'area di destinazione.

Obiettivi

-

Abilitare l'associazione Data Guard su un sistema di database Oracle Base Database Service (sistema DB) quando il database primario utilizza la cifratura gestita dal cliente.

-

Eseguire la migrazione dalle chiavi gestite da Oracle alle chiavi gestite dal cliente per una configurazione Oracle Data Guard tra più aree esistente.

Prerequisiti

-

È necessario creare un vault privato virtuale e una chiave di cifratura nell'area in cui si creerà il database primario. Il metodo di protezione della chiave può essere l'Hardware Security Module (HSM) o il software. L'algoritmo della chiave di cifratura da utilizzare deve essere AES-256.

-

Il vault privato virtuale deve essere replicato nell'area in cui si creerà il database di standby.

-

I criteri Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) devono essere configurati per consentire al sistema DB Oracle Base Database Service di gestire il vault e le chiavi.

-

Database di sistema DB VM Oracle Base Database Service protetto da chiavi Virtual Private Vault.

Task 1: abilitare Oracle Data Guard su un sistema DB Oracle Base Database Service

Supponendo di aver creato un database basato su VPV in Oracle Base Database Service, puoi passare al sistema DB e abilitare Oracle Data Guard su un sistema DB quando il database primario utilizza la cifratura gestita dal cliente. Durante la creazione del database di standby, selezionare un'area con una replica del vault. Una volta impostato Oracle Data Guard, il database primario utilizzerà la chiave nell'area primaria e il database di standby utilizzerà la chiave replicata nell'area replicata.

Eseguire i passi riportati di seguito per abilitare Oracle Data Guard nel sistema DB quando il database primario utilizza la cifratura gestita dal cliente.

-

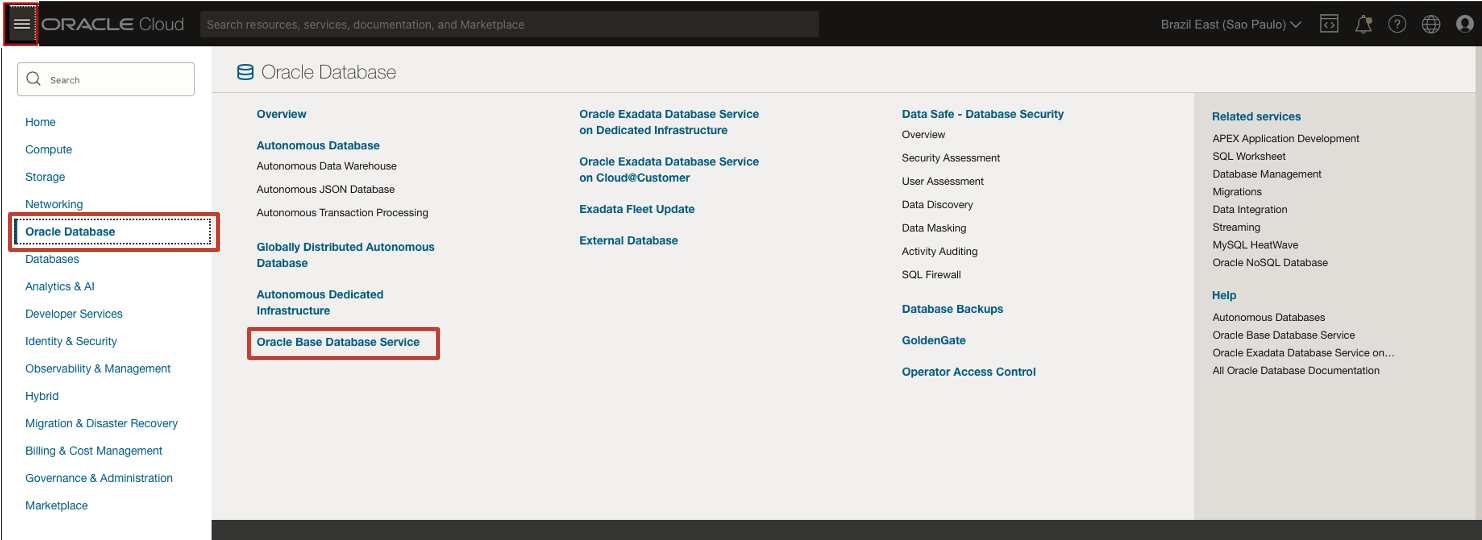

Aprire il menu di navigazione e fare clic su Oracle Database e Oracle Base Database Service.

-

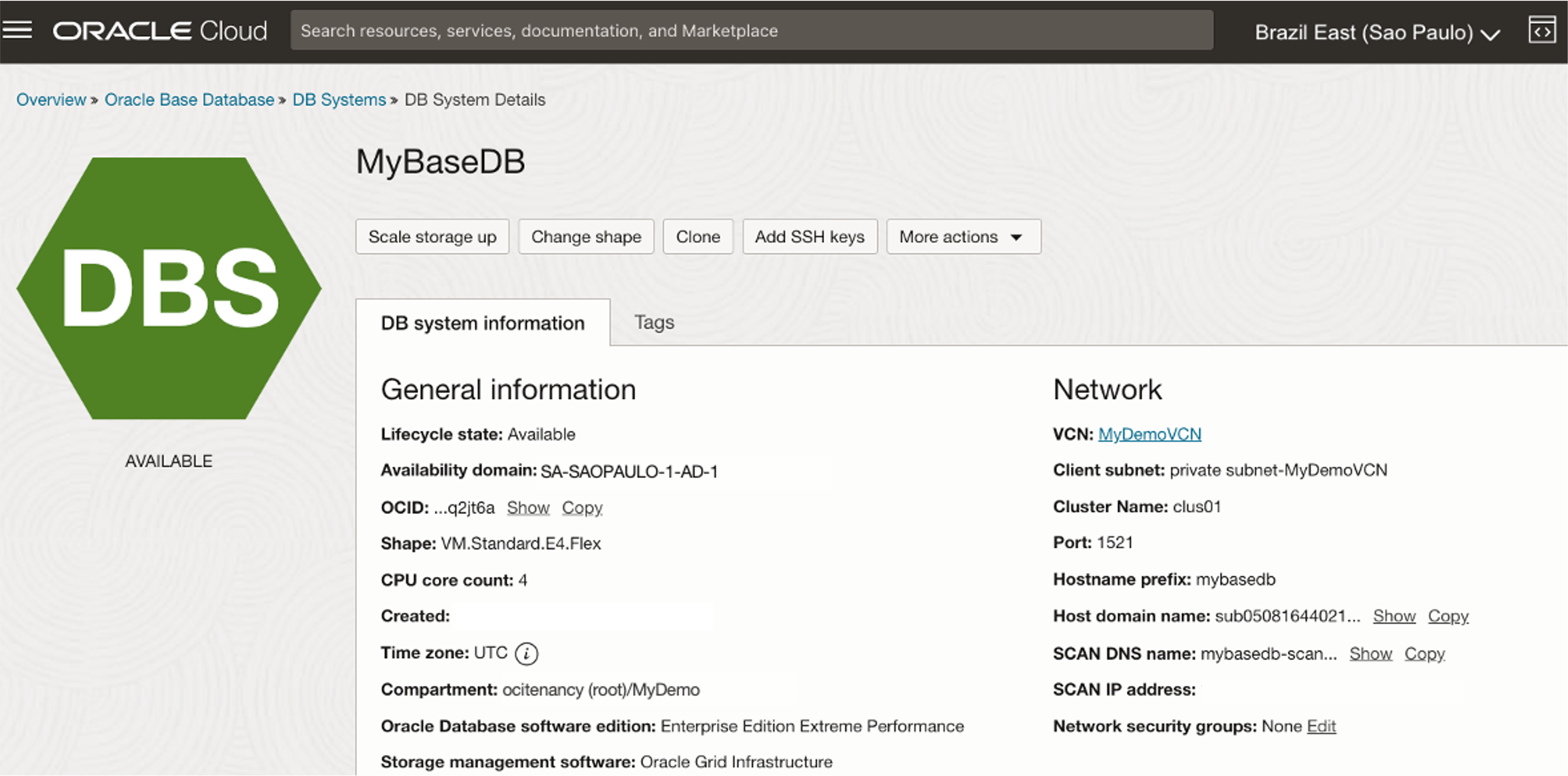

Fare clic sul sistema DB contenente il database che si desidera assumere il ruolo primario per Oracle Data Guard.

-

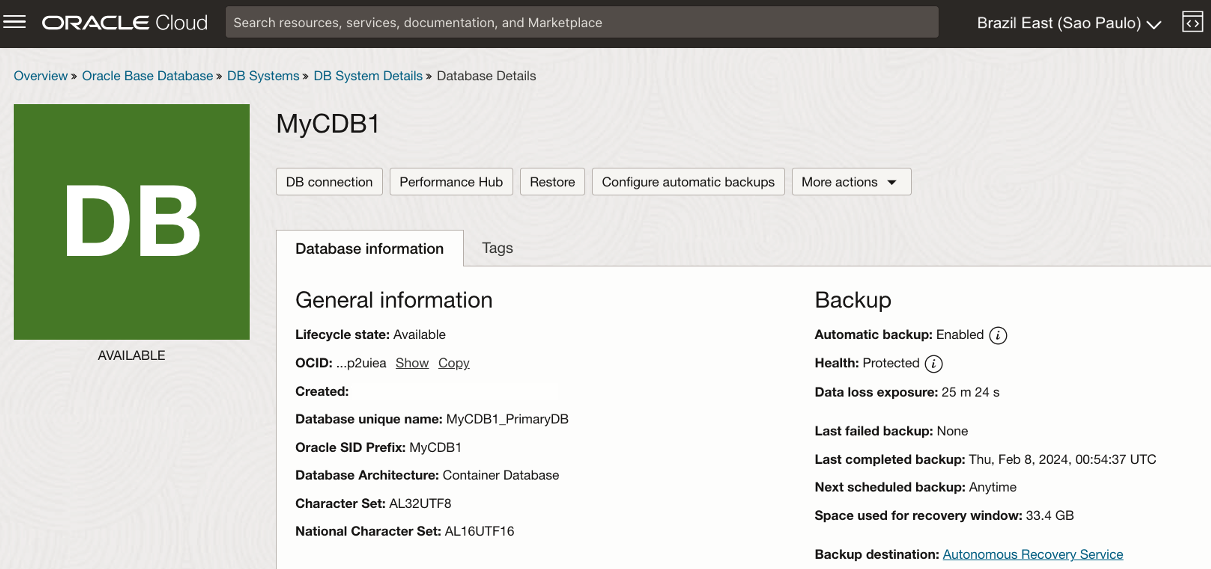

Nella pagina Dettagli sistema DB, nella sezione Database, fare clic sul database che si desidera rendere primario.

-

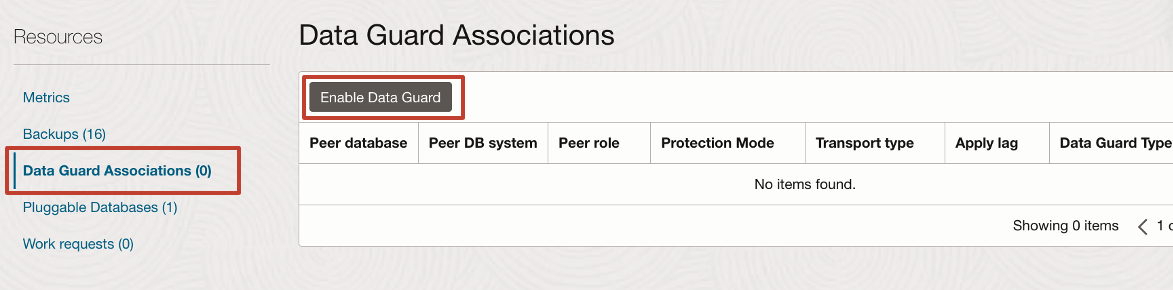

Nella pagina Dettagli database, nella sezione Risorse, fare clic su Associazioni Data Guard, quindi su Abilita Data Guard.

-

Nella pagina Crea sistema DB peer, immettere le informazioni necessarie per il sistema DB peer e fare clic su Abilita Data Guard.

Nota:

- In Area, selezionare l'area del nuovo sistema DB peer che dispone di una replica di Virtual Private Vault.

- Una volta impostato Oracle Data Guard, il database primario utilizzerà la chiave nell'area primaria e il database di standby utilizzerà la chiave replicata nell'area replicata.

-

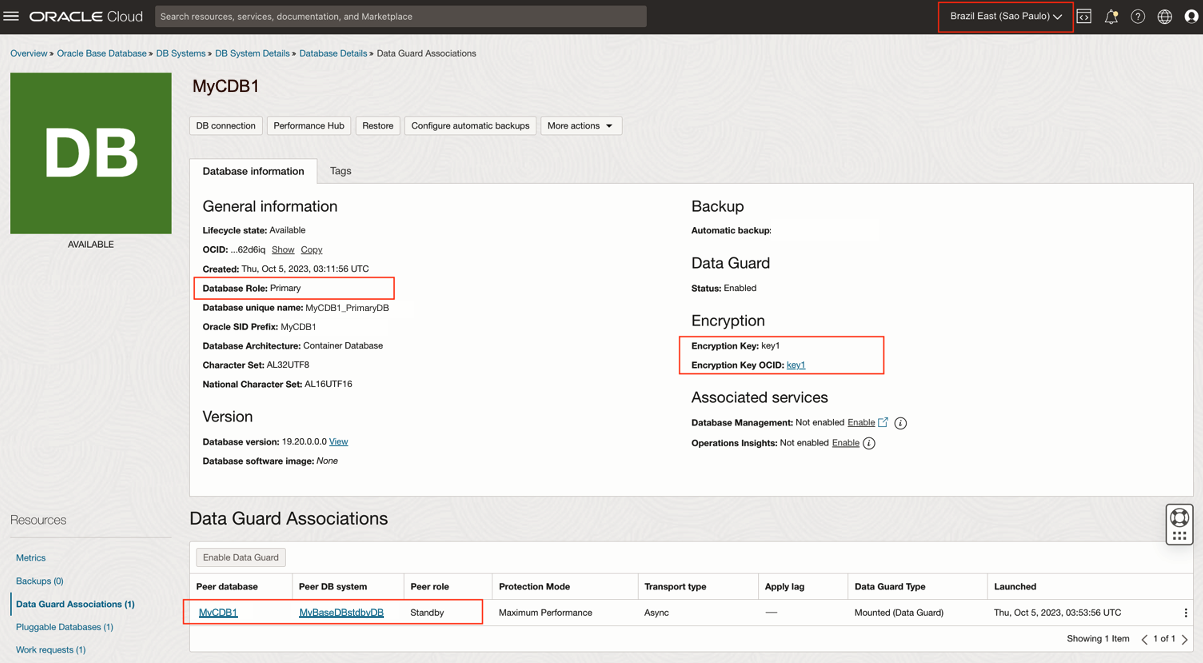

Nella pagina dei dettagli del database primario è possibile visualizzare le informazioni sul database primario e sul relativo peer e i rispettivi ruoli come Principale o In standby.

-

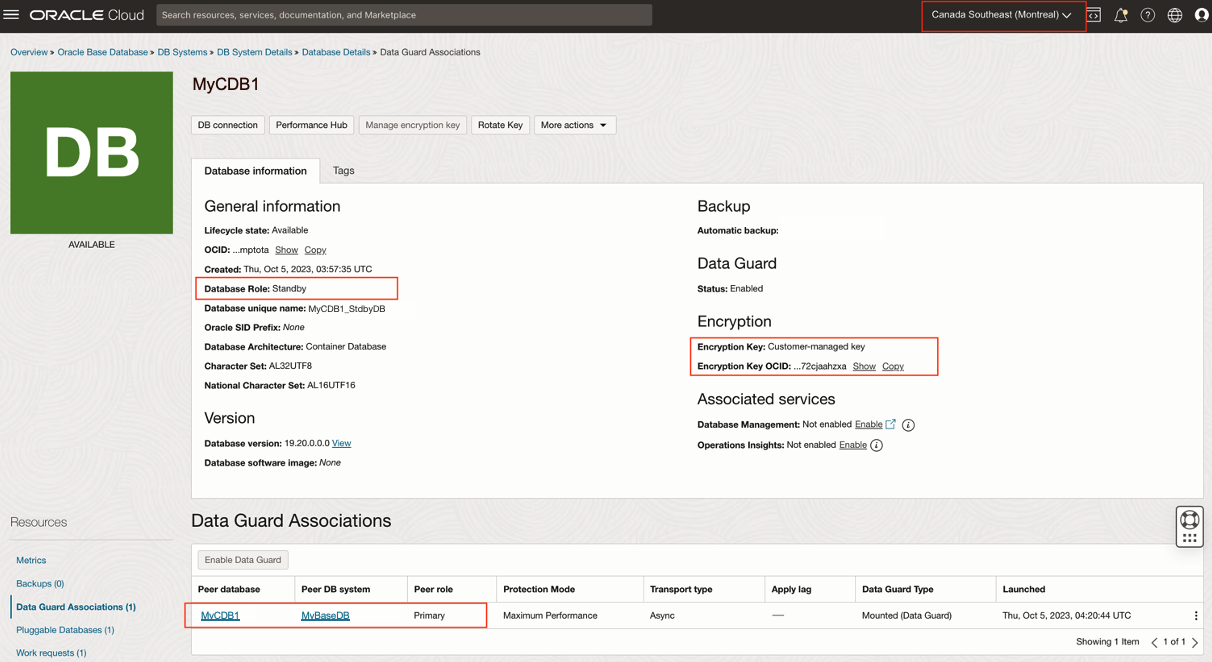

La pagina dei dettagli del database di standby fornisce le informazioni sul database di standby e i relativi dettagli peer (database primario).

Task 2: eseguire la migrazione dalle chiavi gestite da Oracle alle chiavi gestite dal cliente per una configurazione Oracle Data Guard tra più aree esistente

Se si dispone di un'impostazione di Oracle Data Guard tra più aree tra database che utilizzano chiavi gestite da Oracle, è possibile spostarle in modo che utilizzino chiavi gestite dal cliente che fanno parte di Virtual Private Vault.

Eseguire i passi riportati di seguito per eseguire la migrazione dalle chiavi gestite da Oracle alle chiavi gestite dal cliente per una configurazione Oracle Data Guard tra più aree esistente.

-

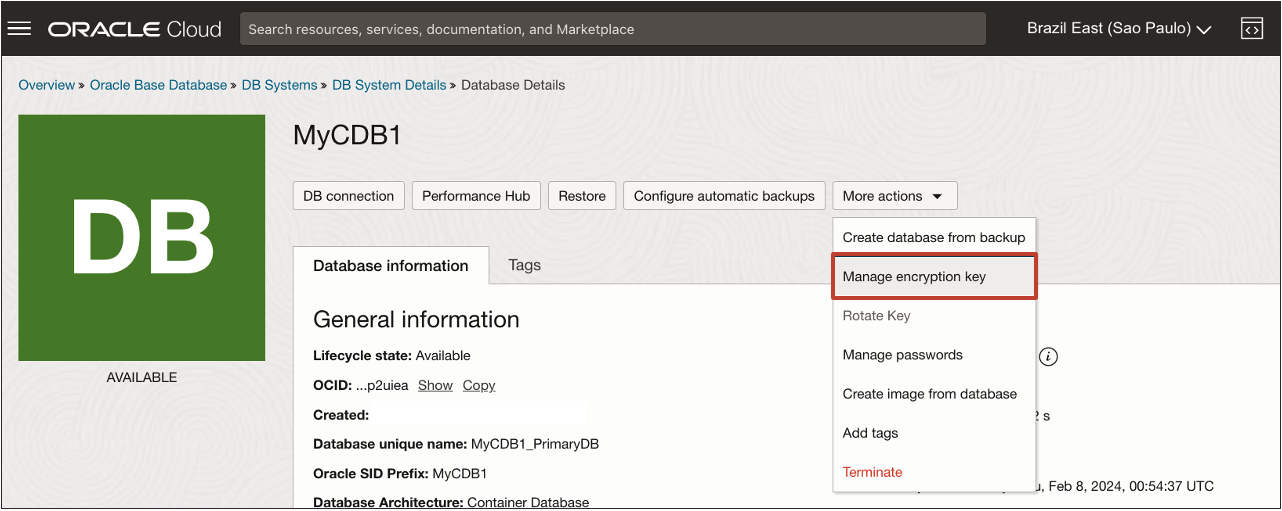

Passare alla pagina Dettagli database del database primario, fare clic sul menu Altre azioni, quindi fare clic su Gestisci chiave di cifratura.

-

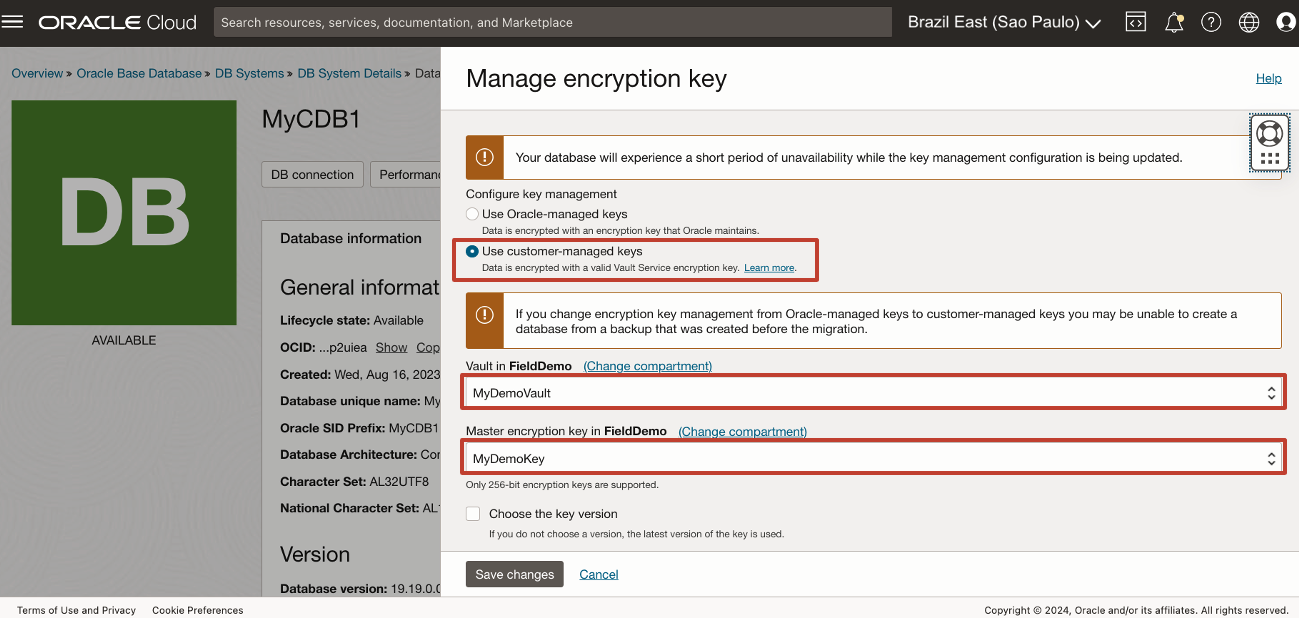

Nella pagina Gestisci chiave di cifratura, selezionare Usa chiavi gestite dal cliente, Vault (Virtual Private Vault), Chiave di cifratura master e fare clic su Salva modifiche.

Collegamenti correlati

Conferme

- Autori - Pravin Jha, Tammy Bednar, Leo Alvarado (Product Management)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Configure a Cross-Region Oracle Data Guard for Oracle Base Database Service with OCI Vault

F93003-01

February 2024

Copyright © 2024, Oracle and/or its affiliates.