Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Segui i pacchetti nell'architettura di instradamento della VCN hub e spoke all'interno di Oracle Cloud Infrastructure

Introduzione

Istanze, database e servizi di rete sono gli elementi di base tipici dell'applicazione all'interno di Oracle Cloud Infrastructure (OCI). Quando costruiamo un'applicazione sulla rete, è buona norma sapere se il traffico che stai inviando da una fonte sta raggiungendo la destinazione. OCI offre Network Path Analyzer per verificare il percorso, ma a volte si desidera avere un po 'più di informazioni su ciò che sta accadendo sugli endpoint stessi su base hop-by-hop.

Questa esercitazione fornirà alcuni scenari che è possibile utilizzare per seguire i pacchetti in un'architettura di rete hub e spoke all'interno di OCI.

Scenari flusso ciclo

In un'architettura di instradamento VCN hub e spoke sono applicabili più scenari di flusso di instradamento.

- Scenario 1: seguire il pacchetto da un'istanza della VCN spoke a un'altra istanza della VCN spoke

- Scenario 2: seguire il pacchetto dall'istanza della VCN spoke all'istanza dell'hub

- Scenario 3: seguire il pacchetto dall'istanza dell'hub all'istanza della VCN spoke

- Scenario 4: seguire il pacchetto dall'istanza della VCN spoke a Internet

- Scenario 5: seguire il pacchetto dall'istanza della VCN spoke alla rete del servizio OCI

- Scenario 6: seguire il pacchetto dall'istanza dell'hub a Internet

- Scenario 7: seguire il pacchetto da Internet all'istanza dell'hub

- Scenario 8: seguire il pacchetto dall'istanza in locale all'istanza VCN spoke

- Scenario 9: seguire il pacchetto dall'istanza della VCN spoke a quella on premise

- Scenario 10: seguire il pacchetto dal computer remoto al load balancer per l'istanza della VCN spoke

Spiegheremo solo come puoi seguire il pacchetto con Scenario 1. Per gli altri scenari, è possibile utilizzare lo stesso metodo.

Obiettivi

- Questa esercitazione descrive un metodo per tracciare i pacchetti di rete all'interno di un ambiente tenant OCI utilizzando un'architettura di instradamento di rete Hub e Spoke. Utilizzeremo la combinazione di acquisizioni di pacchetti, TCPdumps e log a livello di subnet all'interno delle reti VCN per raccogliere i dati necessari. Attraverso la successiva analisi dei dati, identificheremo il percorso completo del pacchetto. Questo approccio faciliterà la risoluzione dei problemi della connettività end-to-end e sarà facile da trovare in quale hop si verifica un possibile problema.

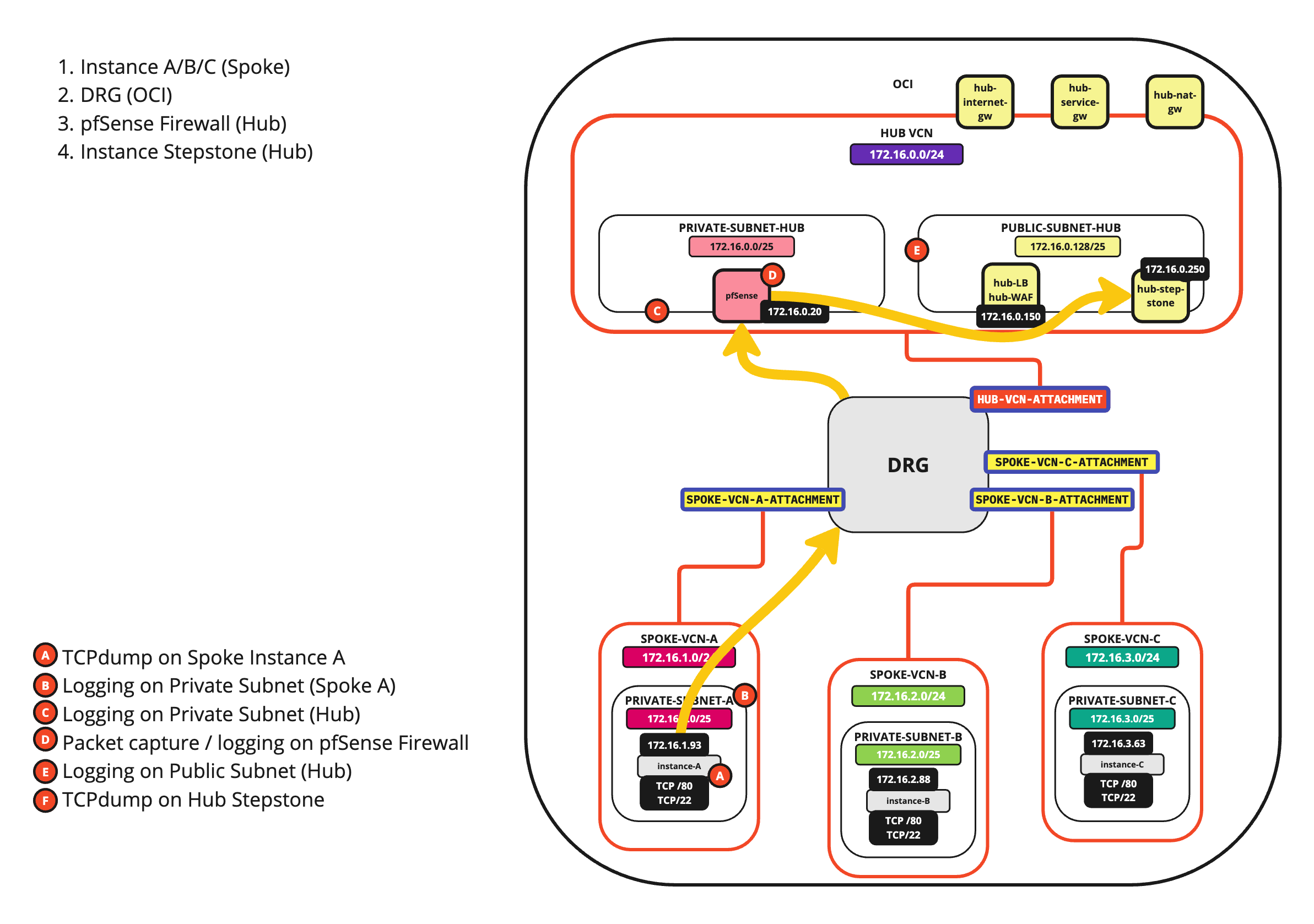

Scenario 1: seguire il pacchetto da un'istanza della VCN spoke a un'altra istanza della VCN spoke

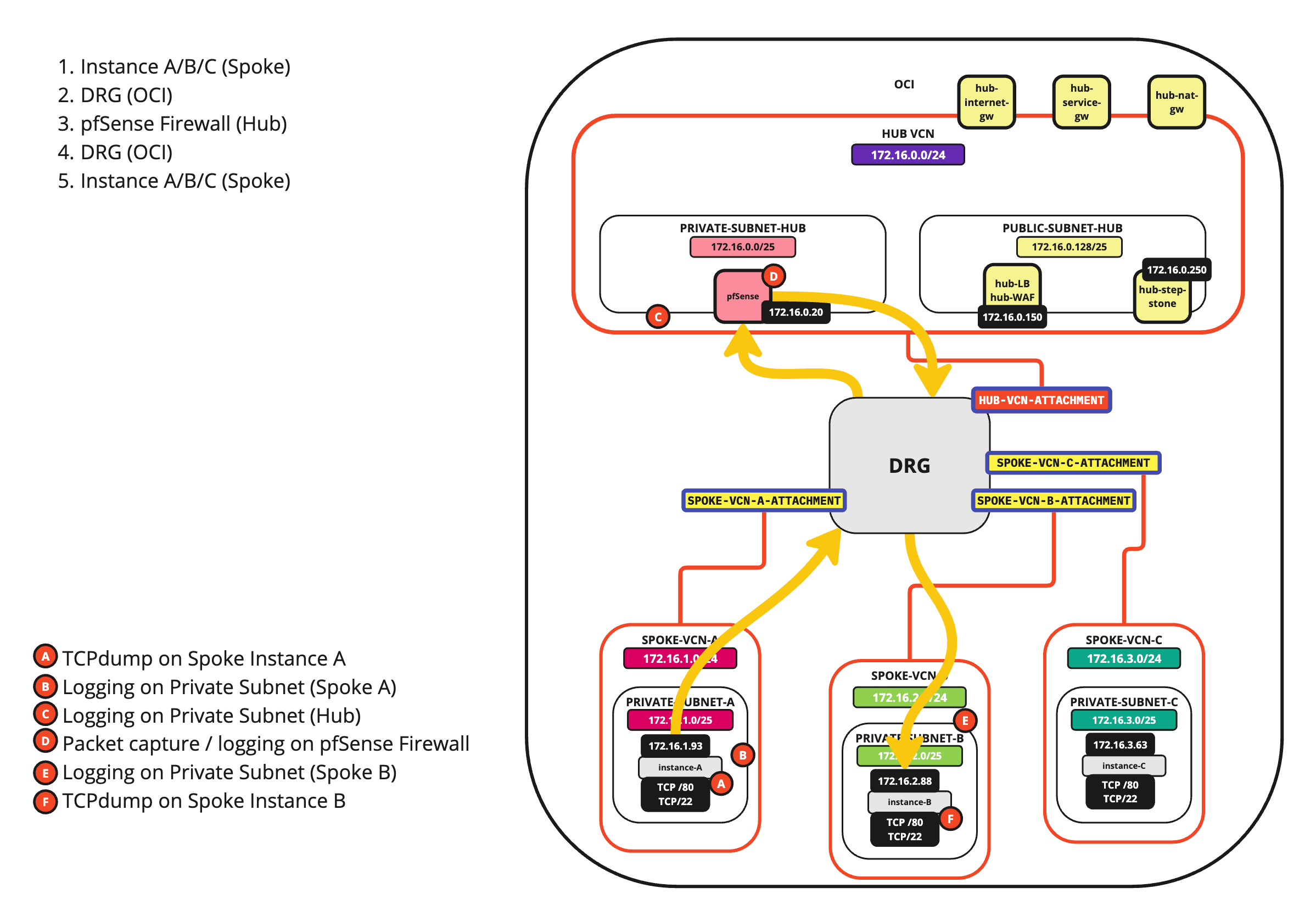

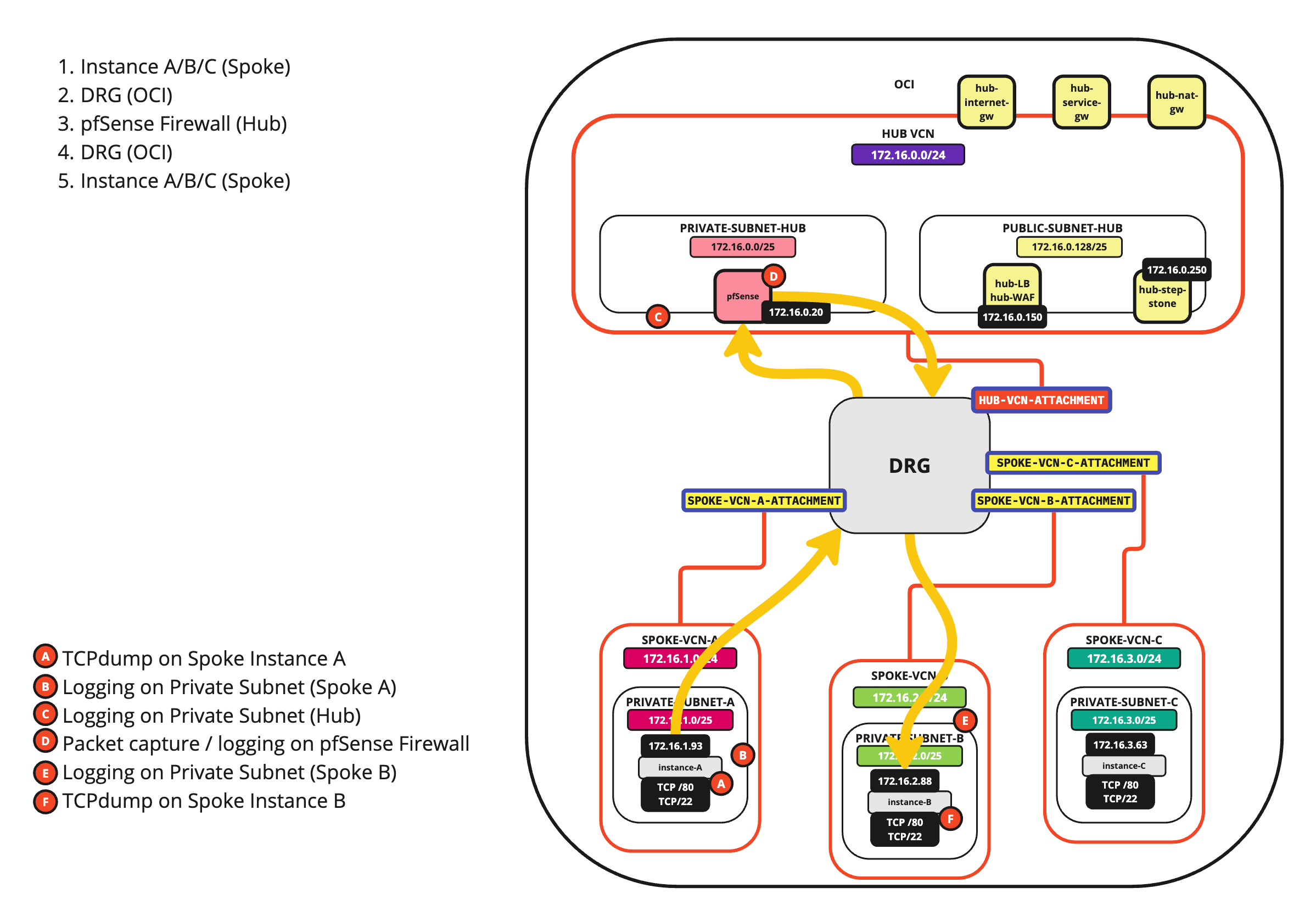

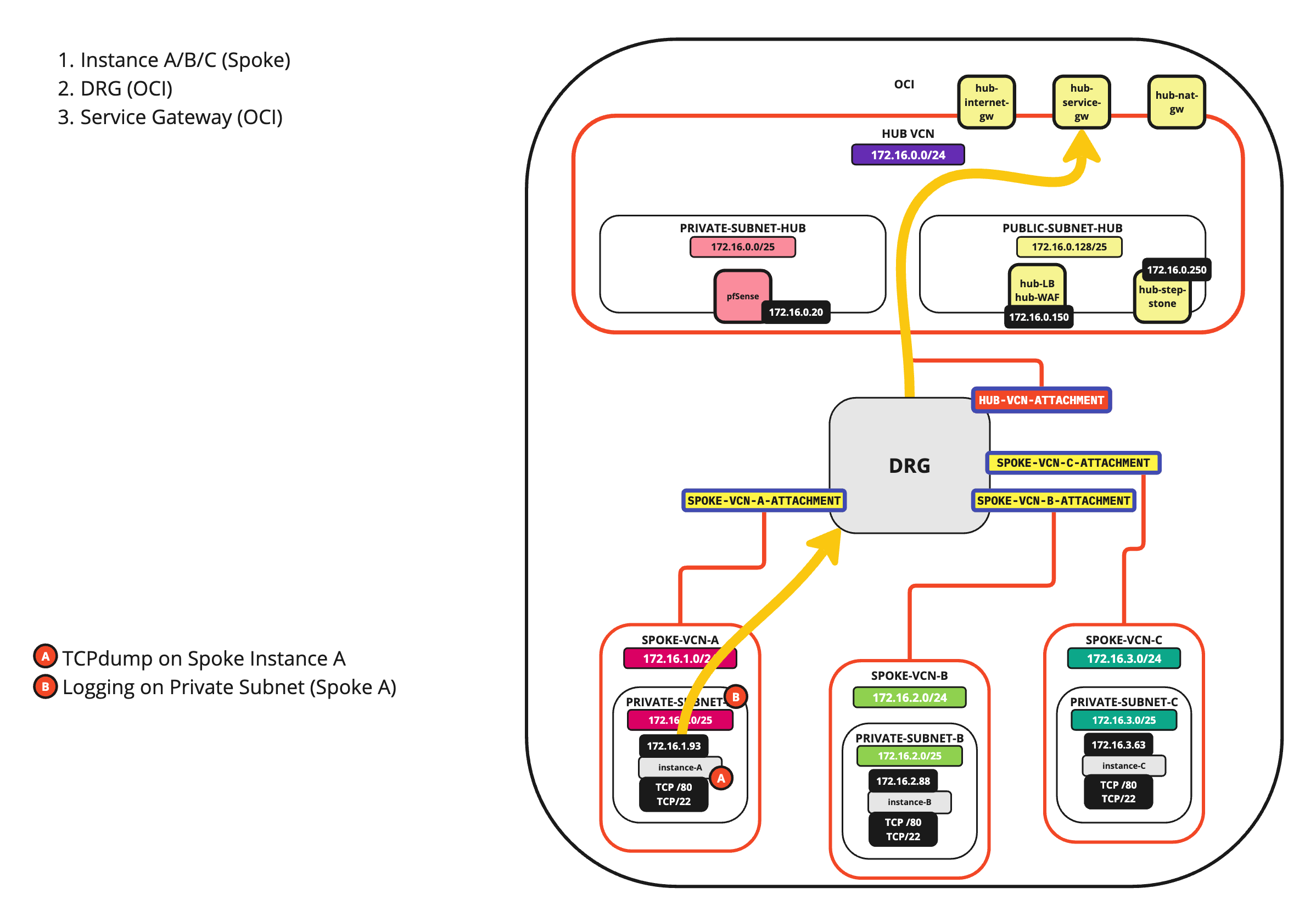

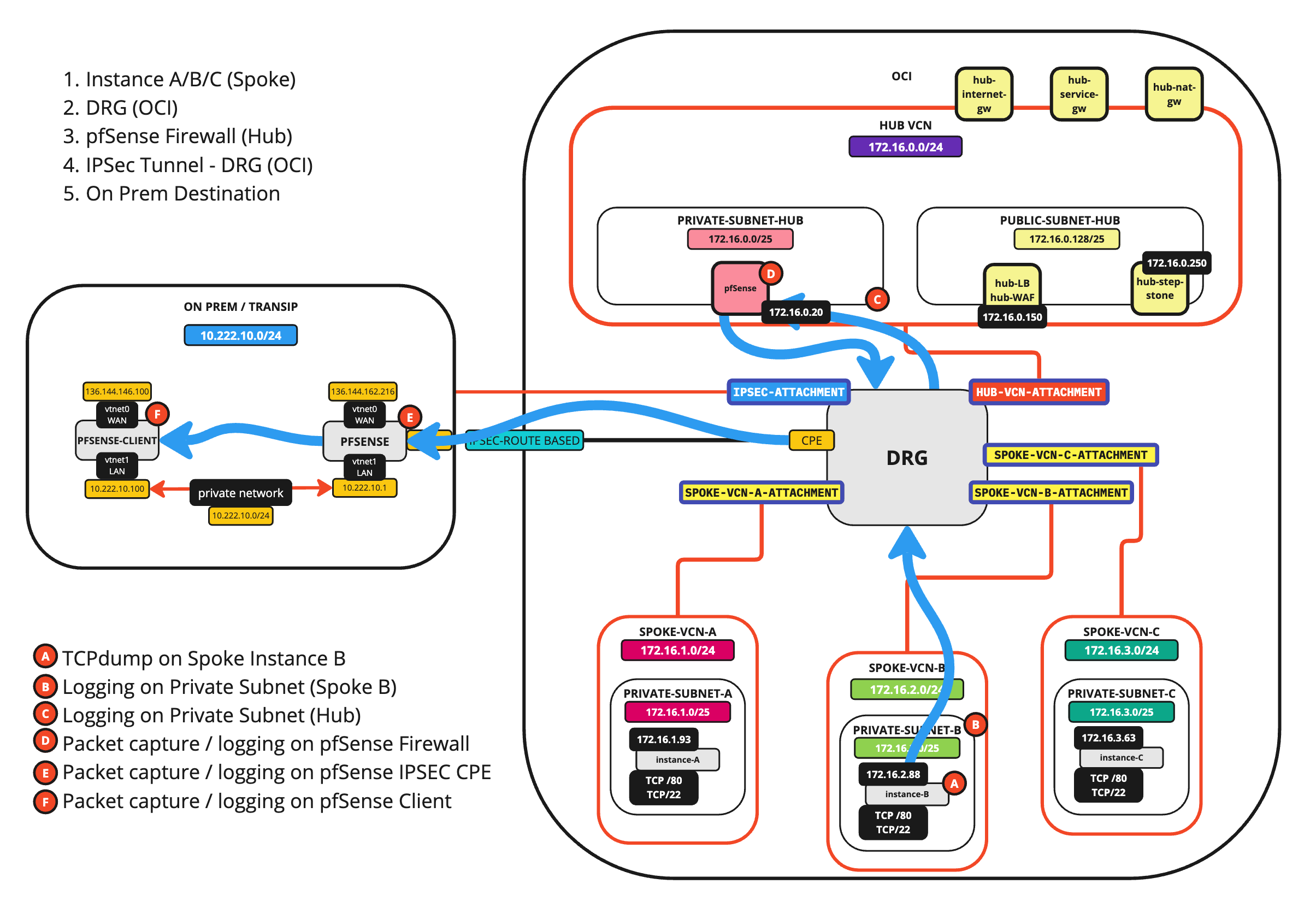

In questo scenario, il pacchetto verrà seguito da un'istanza della VCN spoke a un'istanza di un'altra VCN spoke.

Viene visualizzato il seguente diagramma con i hop specificati. I punti da A a F indicano i punti in cui è possibile abilitare una qualche forma di registrazione o acquisizione di pacchetti. Esploreremo tutti questi luoghi uno per uno in modo da poter seguire il pacchetto.

Dobbiamo determinare la nostra fonte, destinazione e il porto con cui andremo a testare. Questo ci assicurerà di avere un modo mirato di analizzare il pacchetto senza distrazioni.

In questo esempio verranno utilizzate le seguenti origini, destinazioni e porte.

| Origine | Obiettivo | Porta di destinazione |

|---|---|---|

| 172.16.1.93 | 172.16.2.88 | TCP/80 |

Per iniziare correttamente questo viaggio, l'ordine delle operazioni è importante per essere il più efficace possibile con l'impostazione della registrazione, l'acquisizione e la raccolta delle informazioni correttamente.

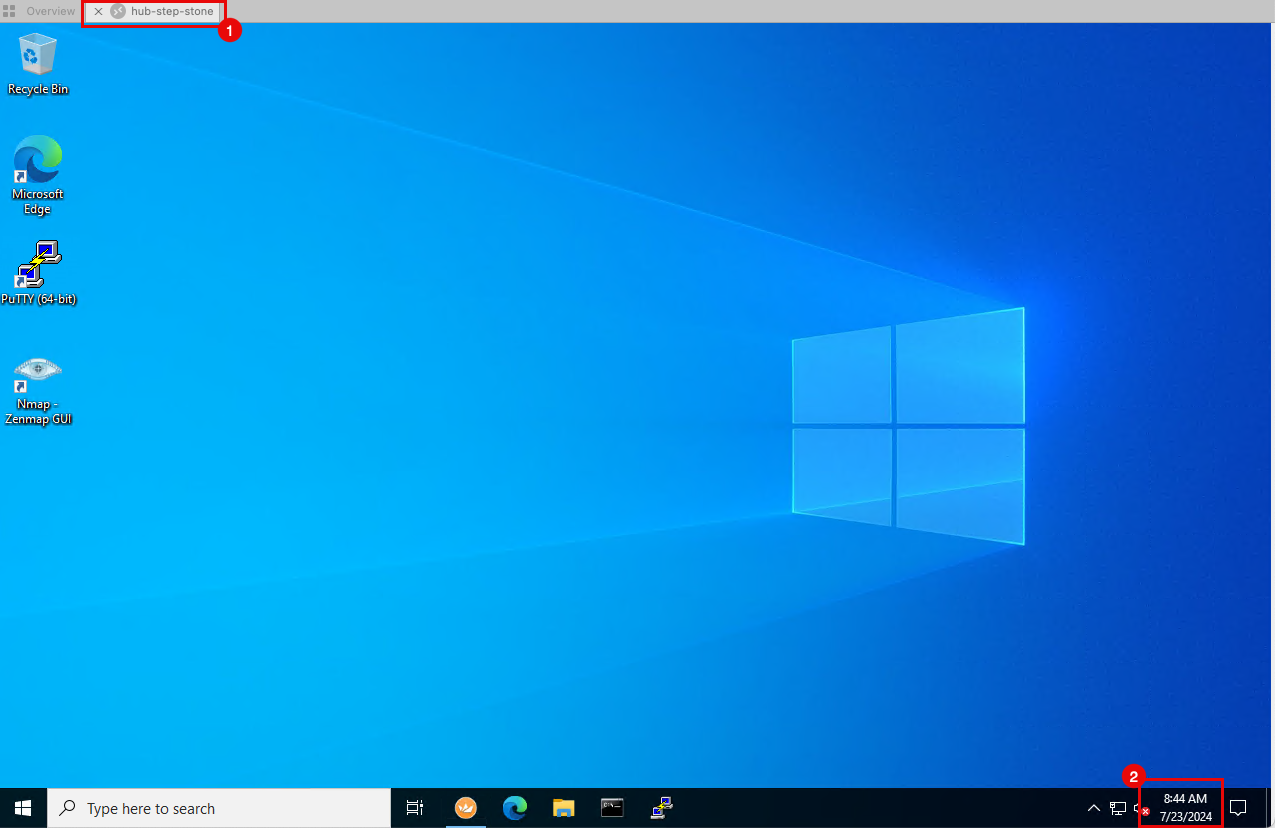

Task 1: Nota inattiva

-

In questo tutorial, stiamo utilizzando un computer centrale per raccogliere tutti i dati.

-

Prendere nota del momento in cui si avvia l'analitica. Per questo esempio, è

8:44AM.

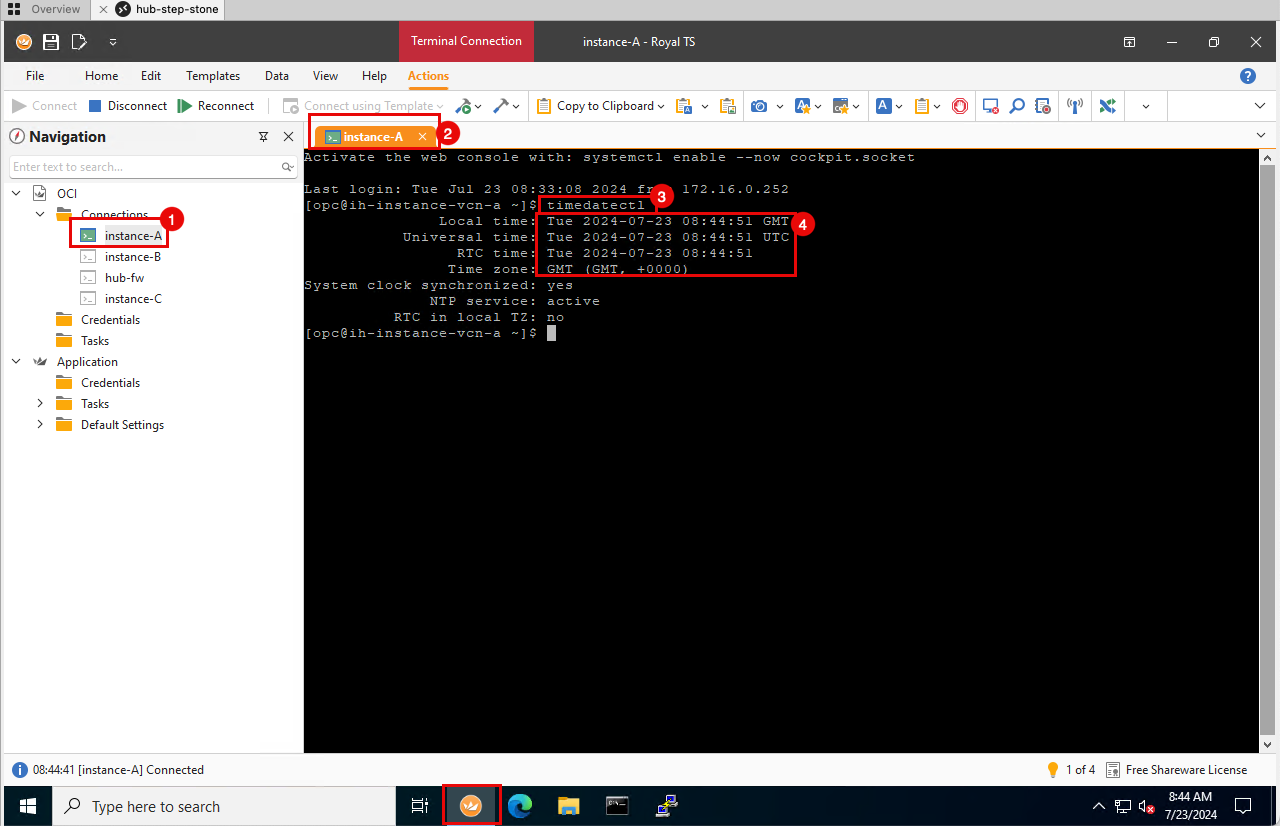

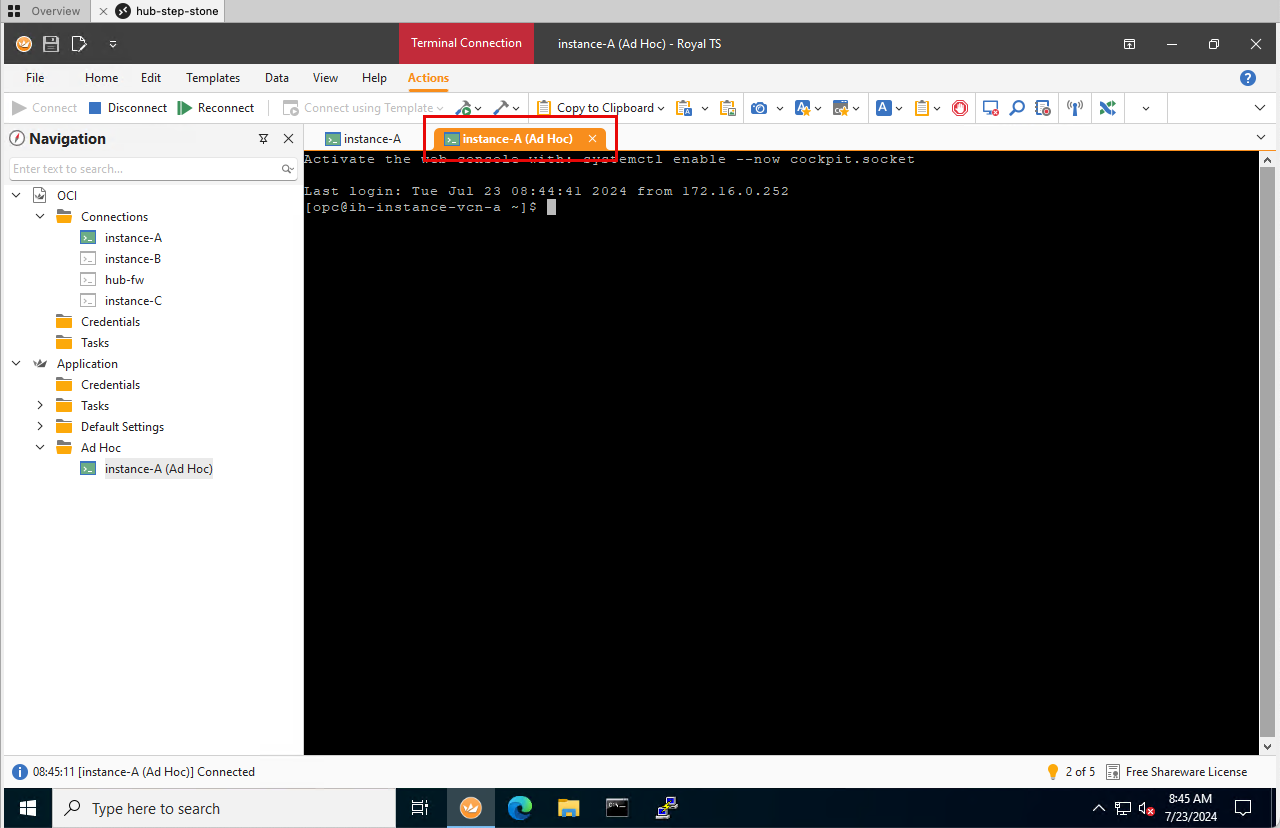

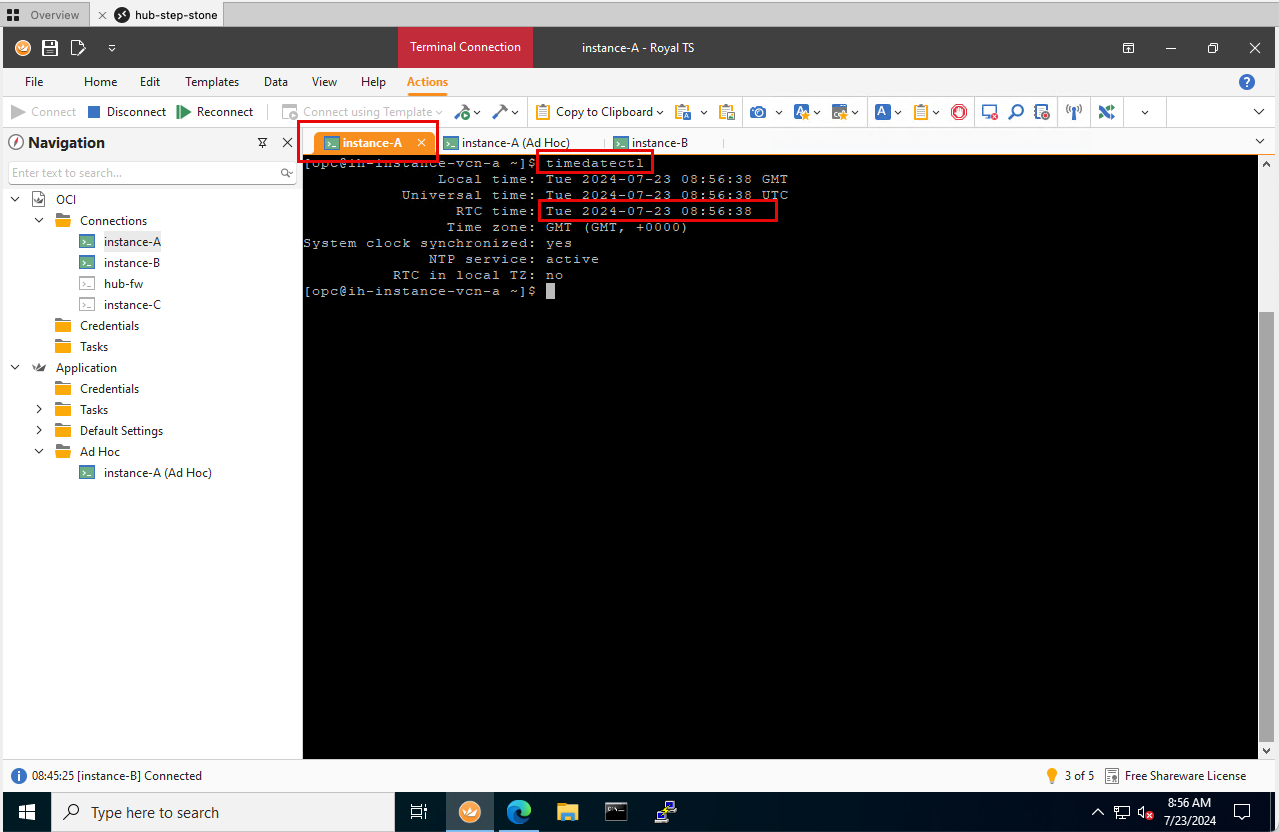

Task 2: aprire la prima sessione SSH sull'istanza A

-

Questa sessione verrà utilizzata per avviare la connessione HTTP alla destinazione.

- Connettersi con SSH al terminale dell'istanza A situato nella VCN A.

- Provare a utilizzare una connessione a schede. Ciò consente di passare rapidamente da una sessione all'altra.

- Eseguire il comando

timedatectlper ottenere l'ora corrente dell'istanza. - Assicurarsi che l'impostazione dell'ora sia corretta. Per questo esempio, è

8:44AM.

Task 3: aprire una seconda sessione SSH sull'istanza A

-

Aprire una seconda connessione all'istanza A situata nella VCN A.

-

Useremo questa sessione per abilitare i comandi

tcpdumpin modo da poter avviare il pacchetto seguendotcpdump.

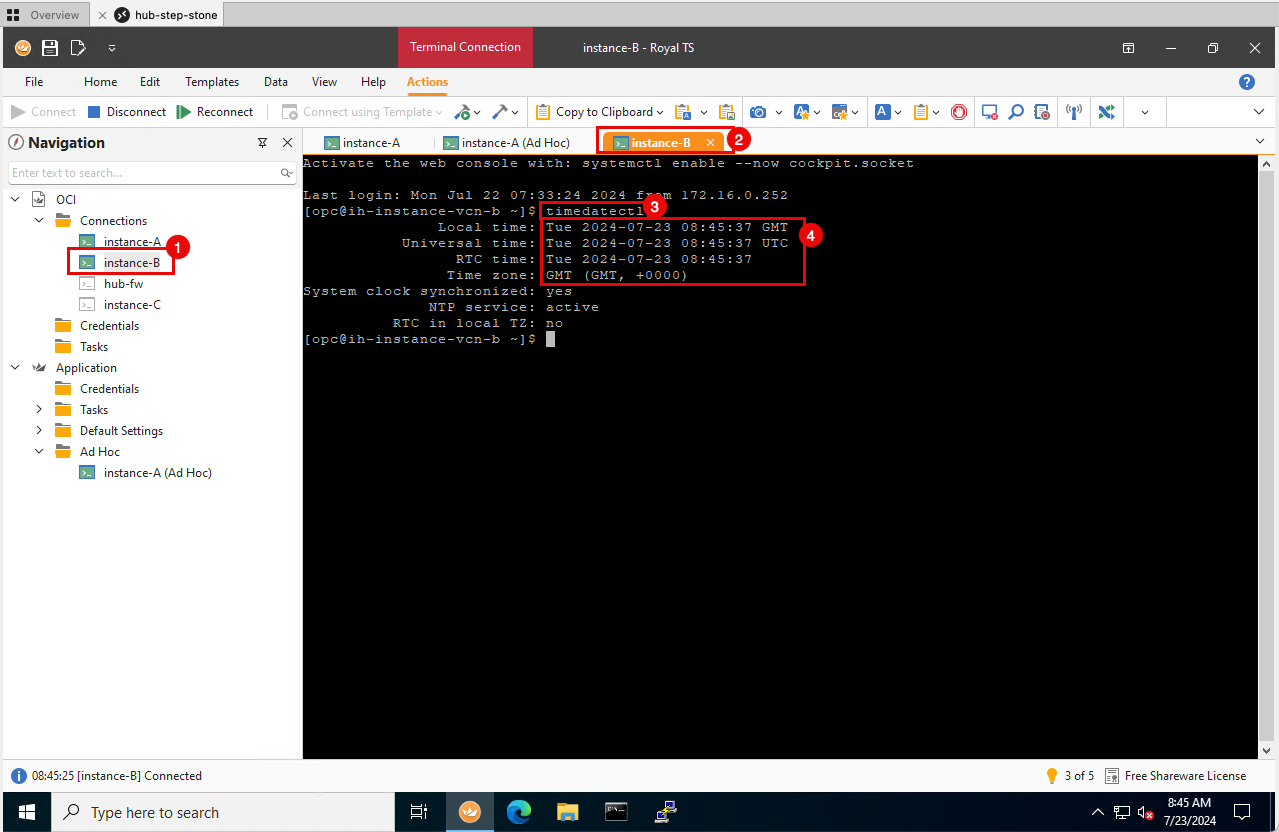

Task 4: aprire una sessione SSH sull'istanza B

-

Questa sessione verrà utilizzata per ricevere la connessione HTTP dall'origine.

- Connettersi con SSH al terminale dell'istanza B situato nella VCN B.

- Provare a utilizzare una connessione a schede. Ciò consente di passare rapidamente da una sessione all'altra.

- Eseguire il comando

timedatectlper ottenere l'ora corrente dell'istanza. - Assicurarsi che l'impostazione dell'ora sia corretta. Per questo esempio, è

8:45 AM.

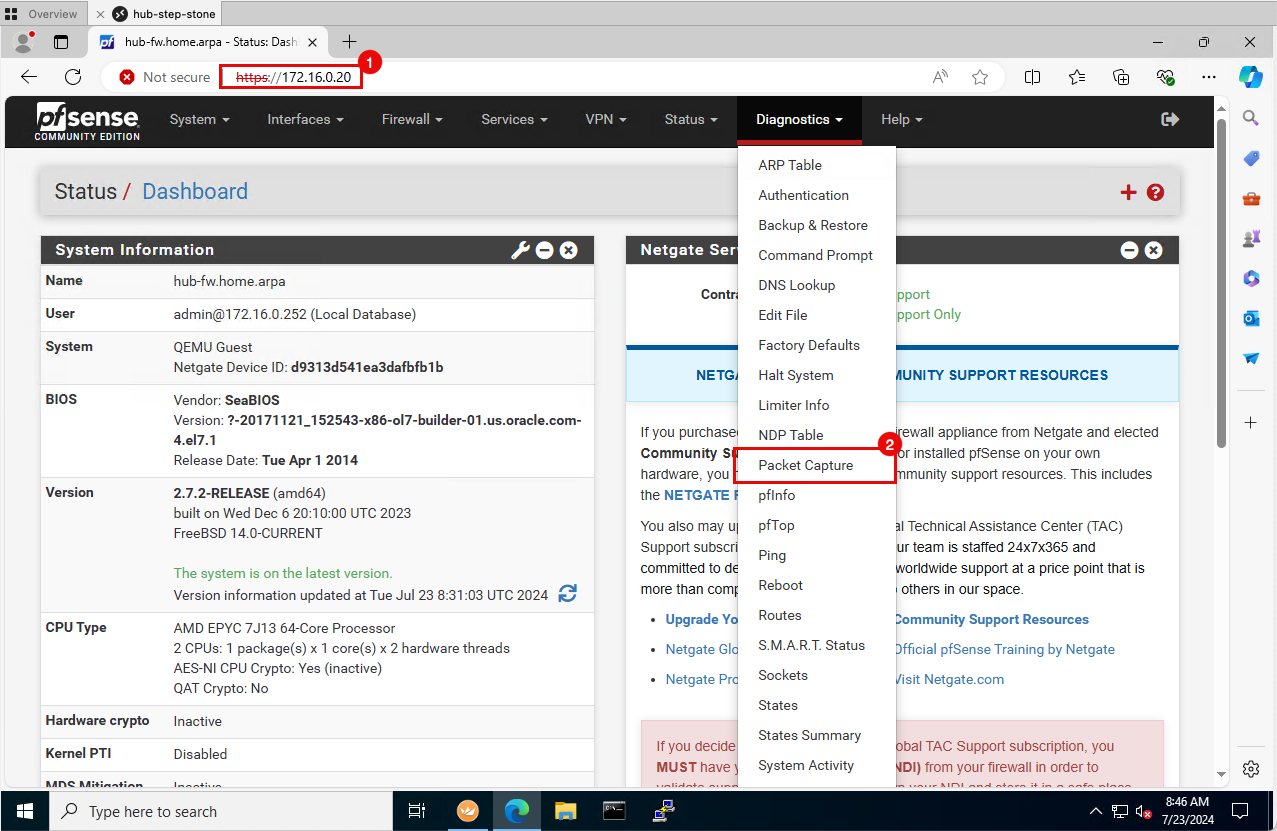

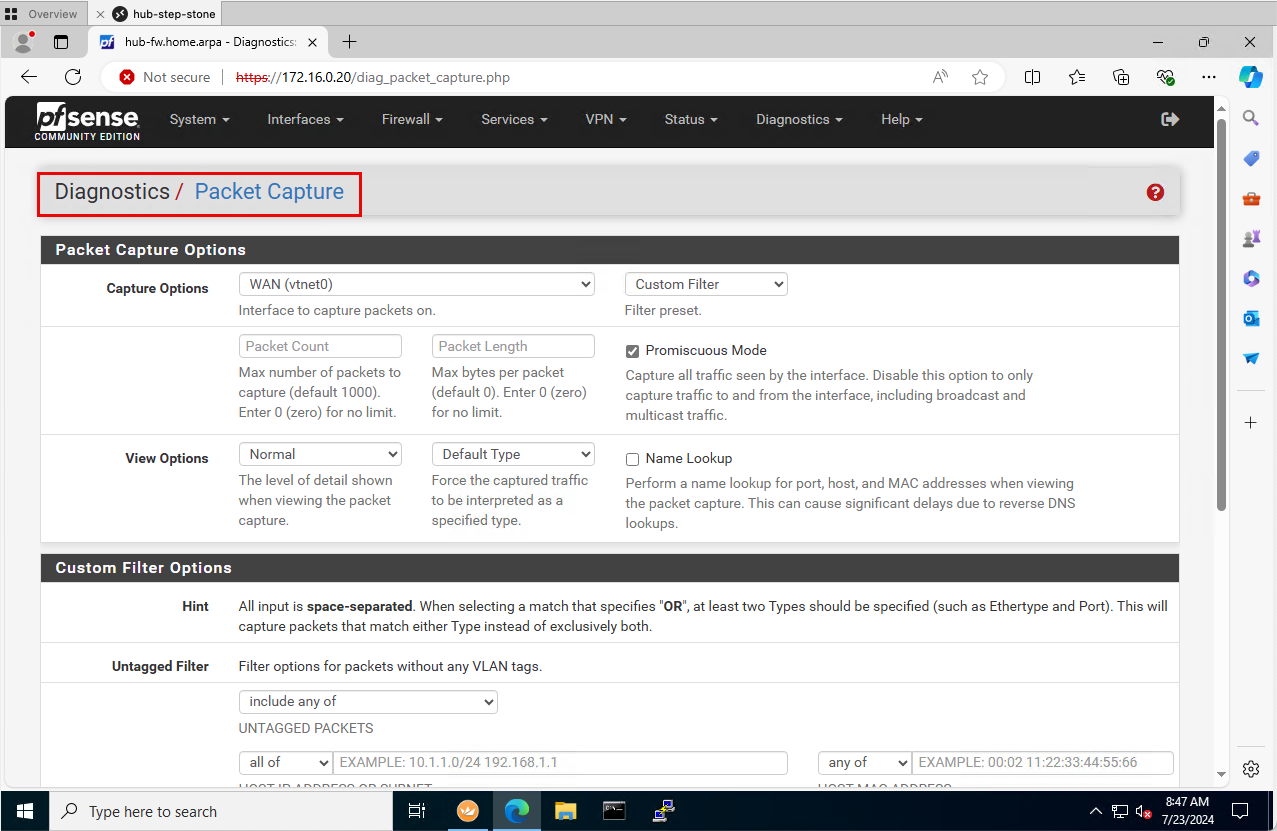

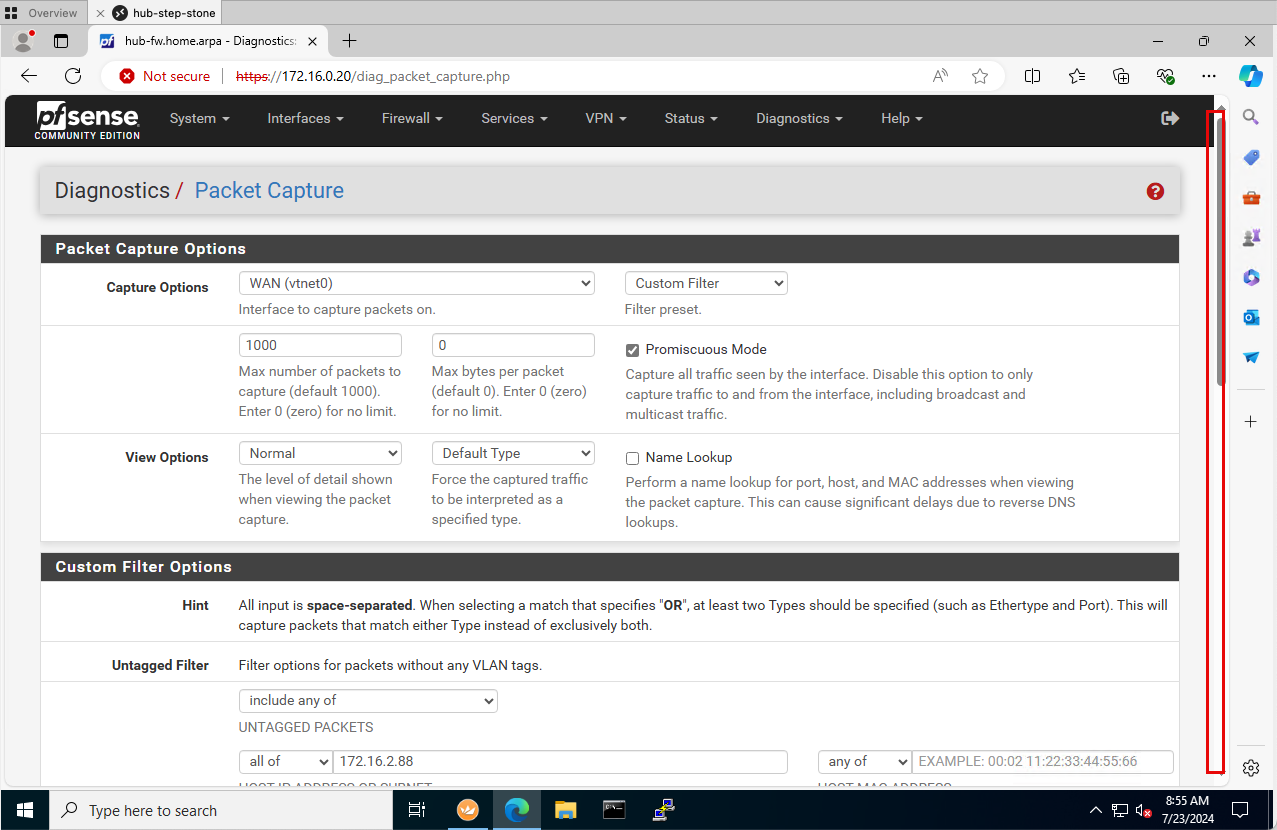

Task 5: aprire una sessione Web nel firewall pfSense

-

Poiché stiamo utilizzando un'architettura di instradamento VCN hub e spoke, il traffico transiterà il firewall pfSense se il traffico proviene da uno spoke a un altro spoke. Il firewall pfSense consente o nega il traffico. Vogliamo vedere questo nel firewall pfSense utilizzando le acquisizioni di pacchetti.

- Aprire la console di gestione del firewall pfSense.

- Fare clic su Diagnostica e Acquisizione pacchetti.

-

Si verrà reindirizzati alla pagina Acquisizione pacchetto. Non avviare l'acquisizione del pacchetto, vogliamo solo aprirlo.

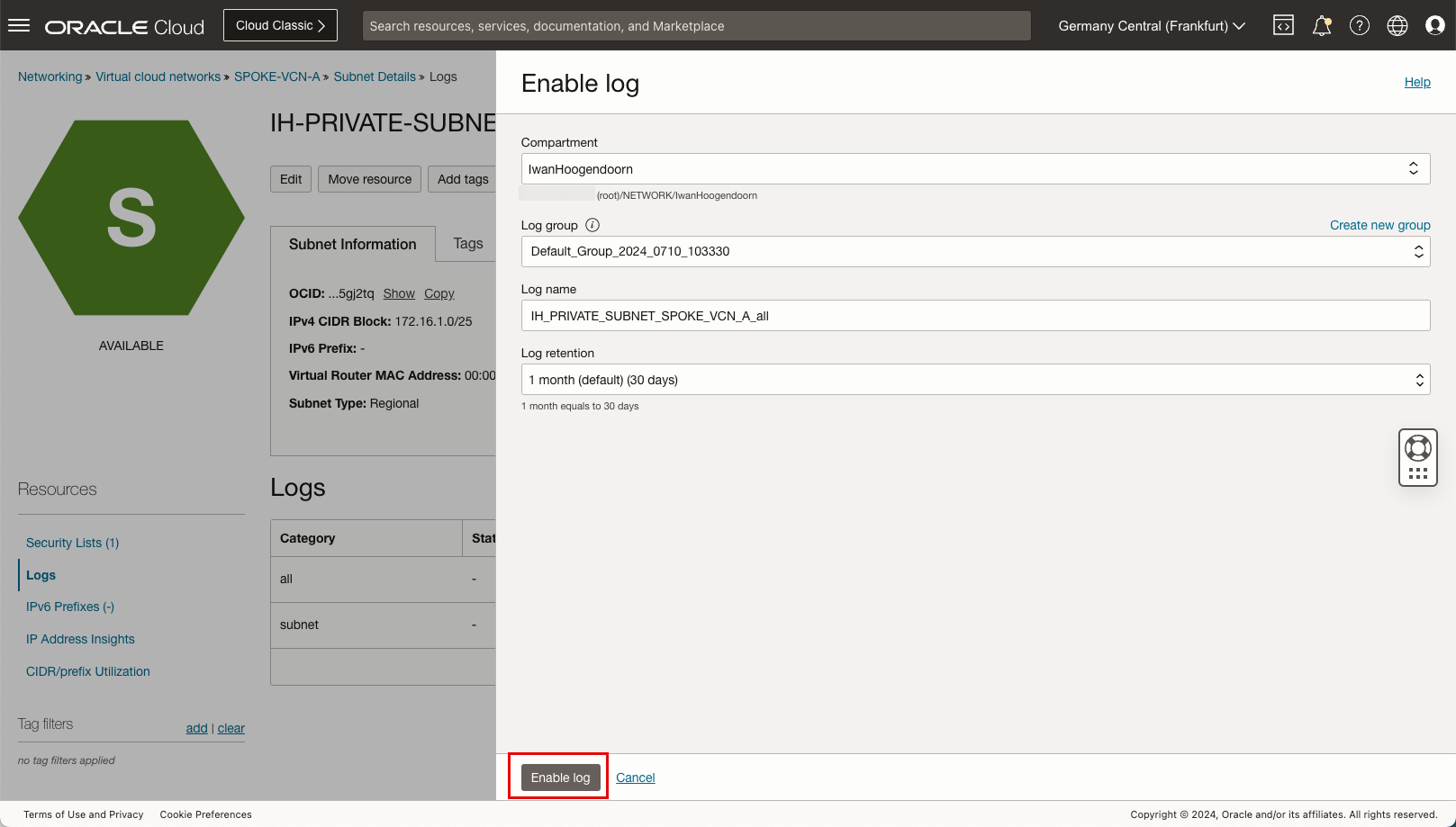

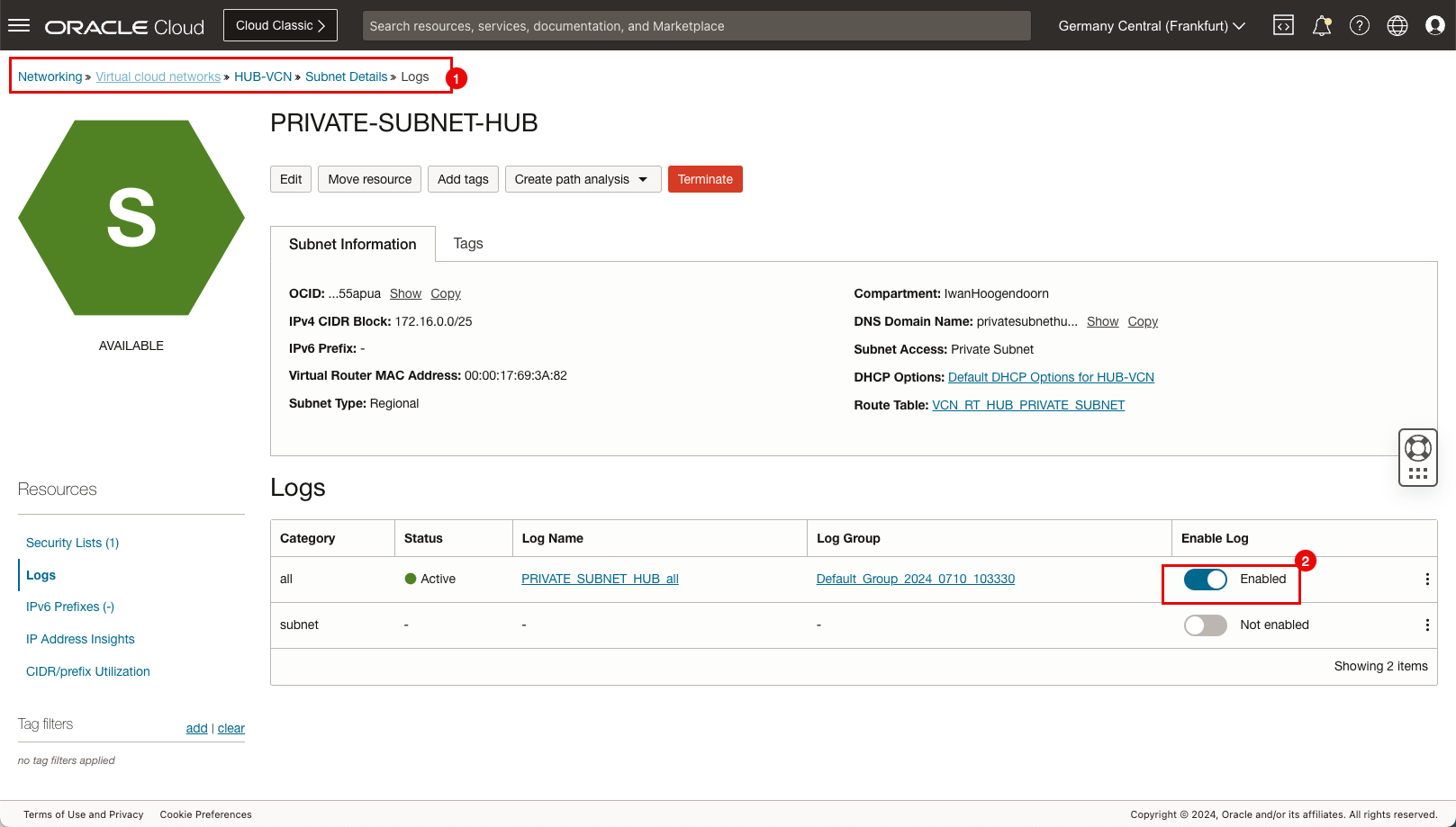

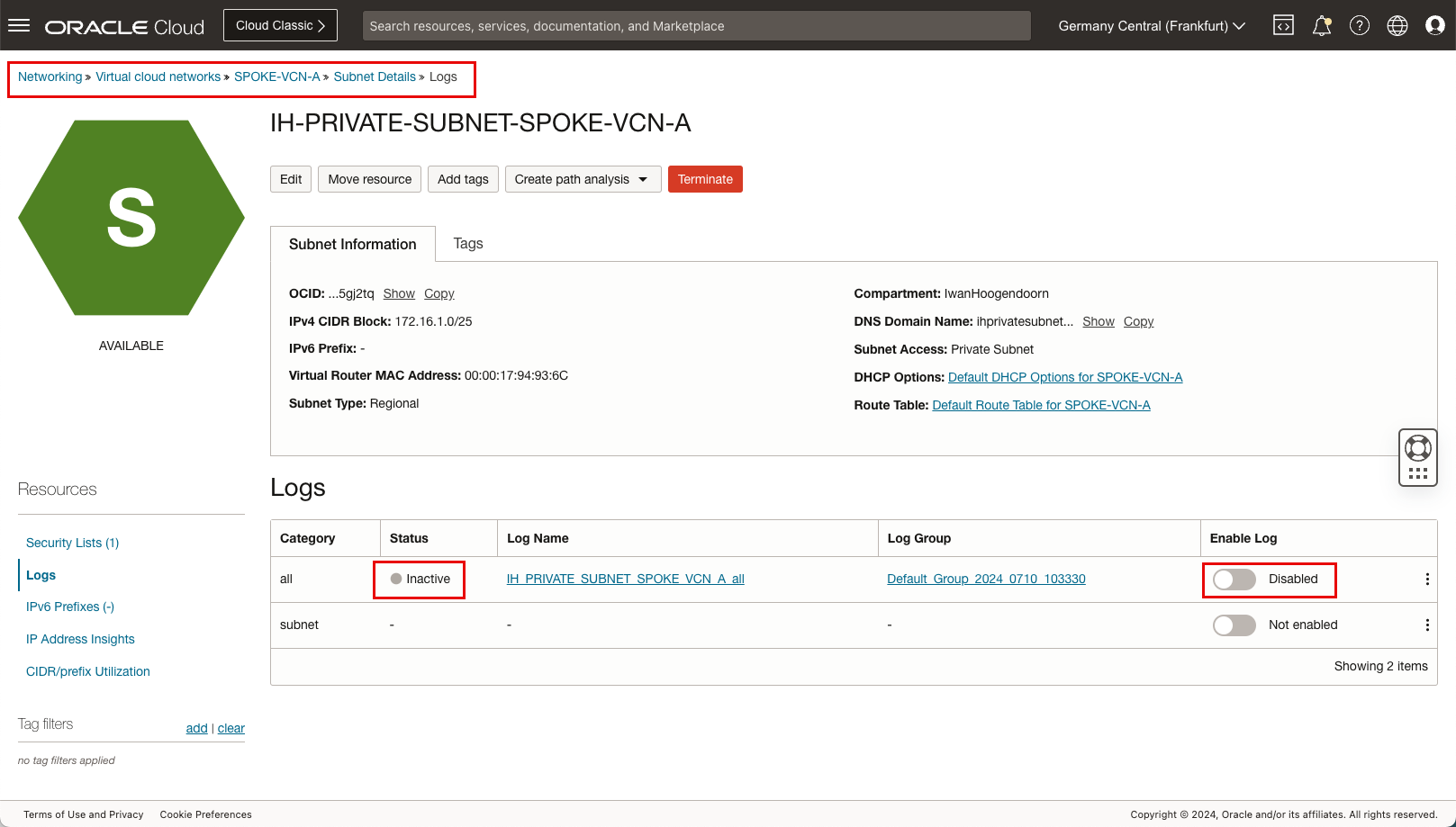

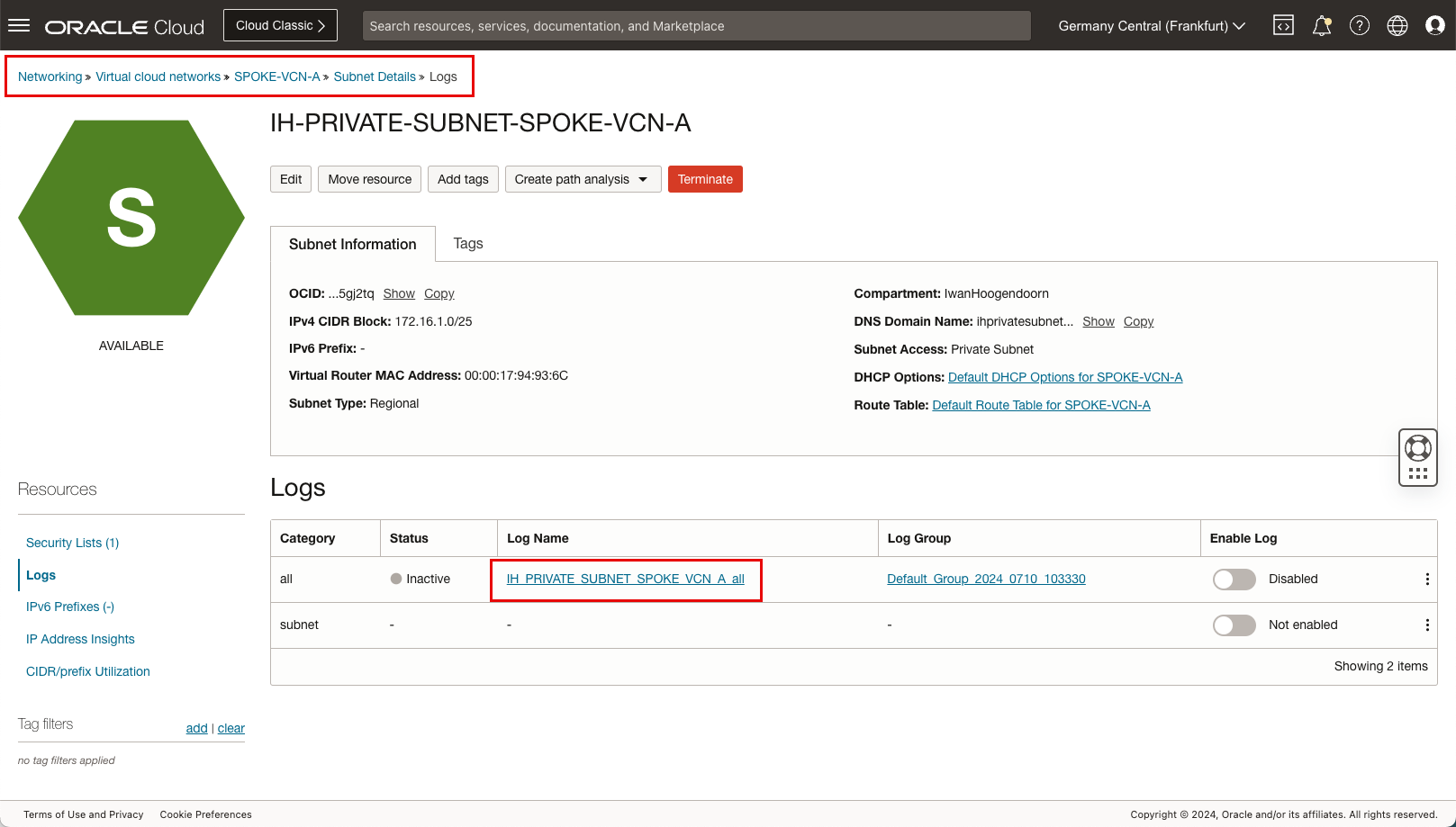

Task 6: Abilita registrazione (tutti i log) in una subnet privata spoke

-

Poiché la nostra origine è collegata alla subnet privata nella VCN spoke A, abiliteremo il log a livello di subnet nella VCN.

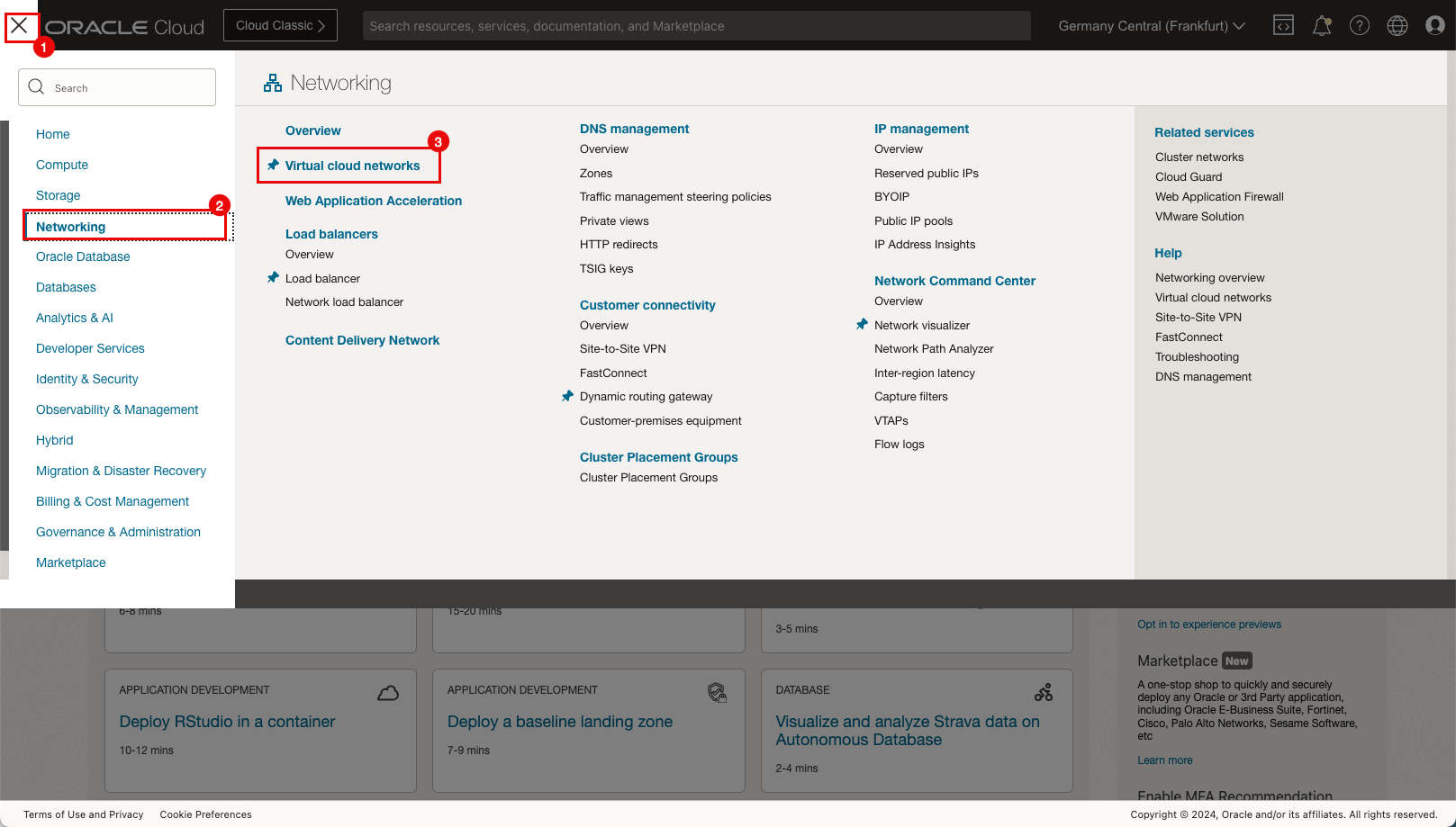

- Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Reti cloud virtuali.

-

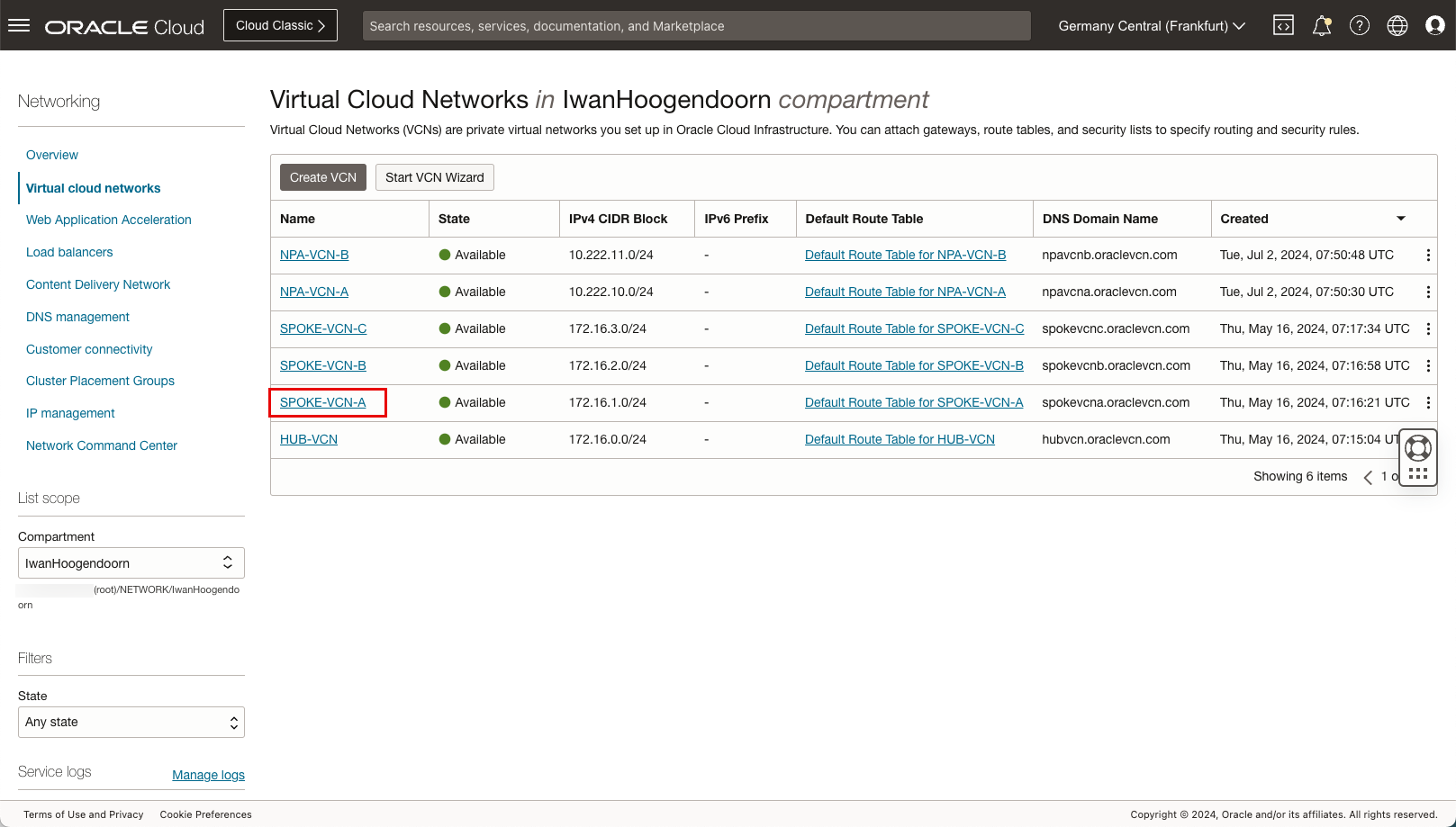

Fare clic su una VCN spoke.

-

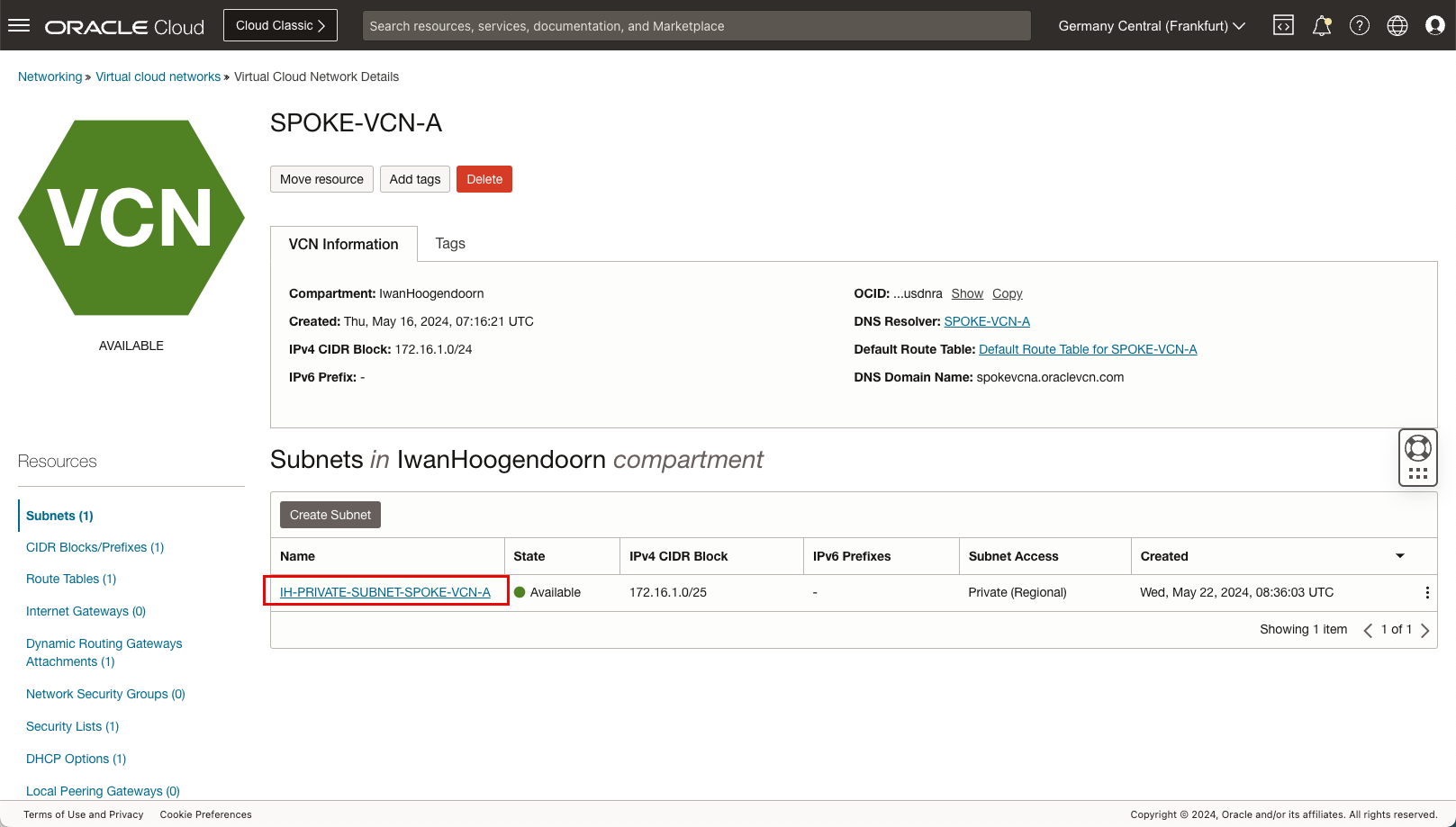

Fare clic sulla subnet privata all'interno della VCN A.

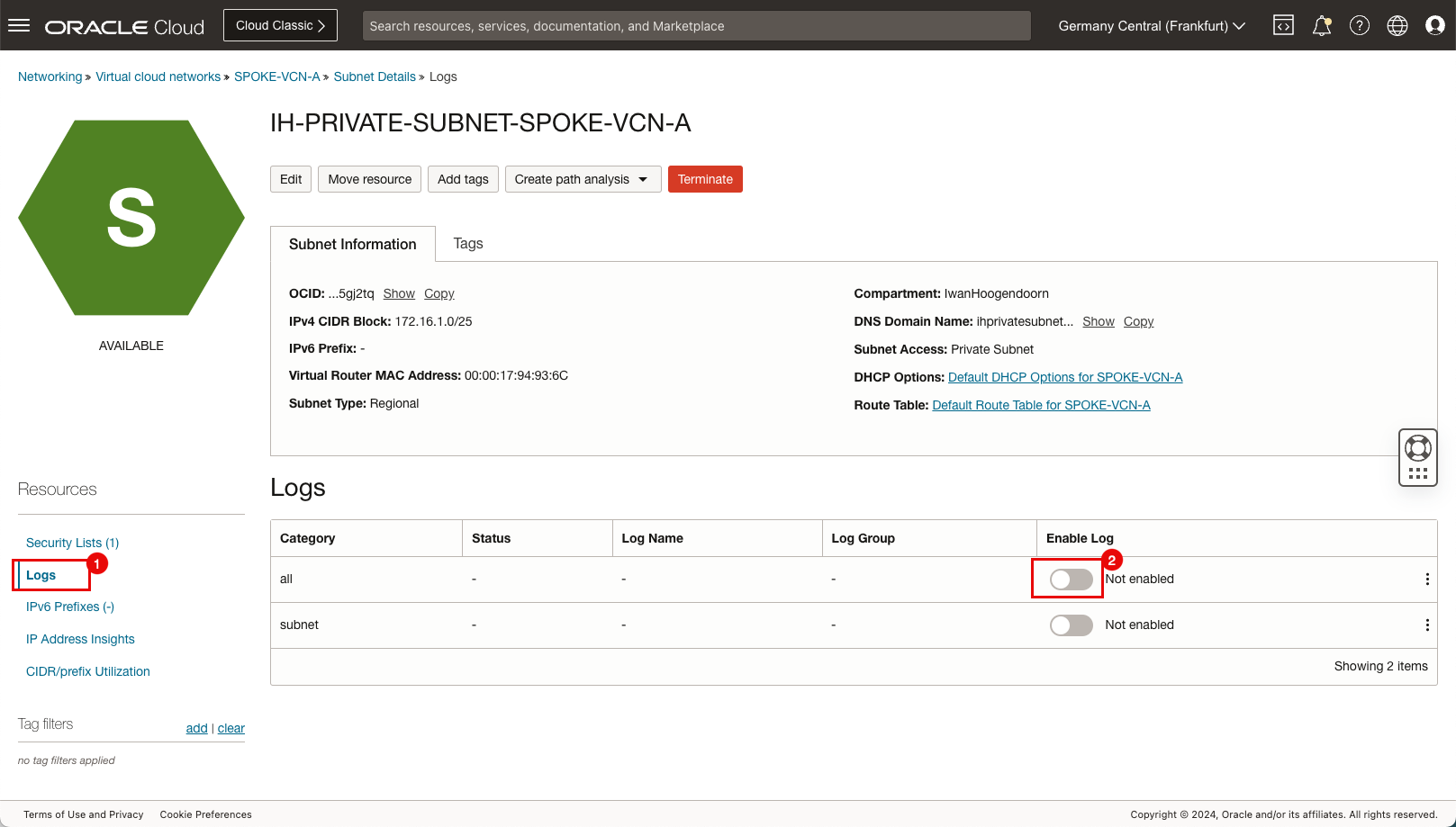

- Fare clic su Log.

- Selezionare Abilita log per tutti i log e impostarlo su abilitato.

-

Mantenere tutte le impostazioni predefinite dei log e fare clic su Abilita log.

-

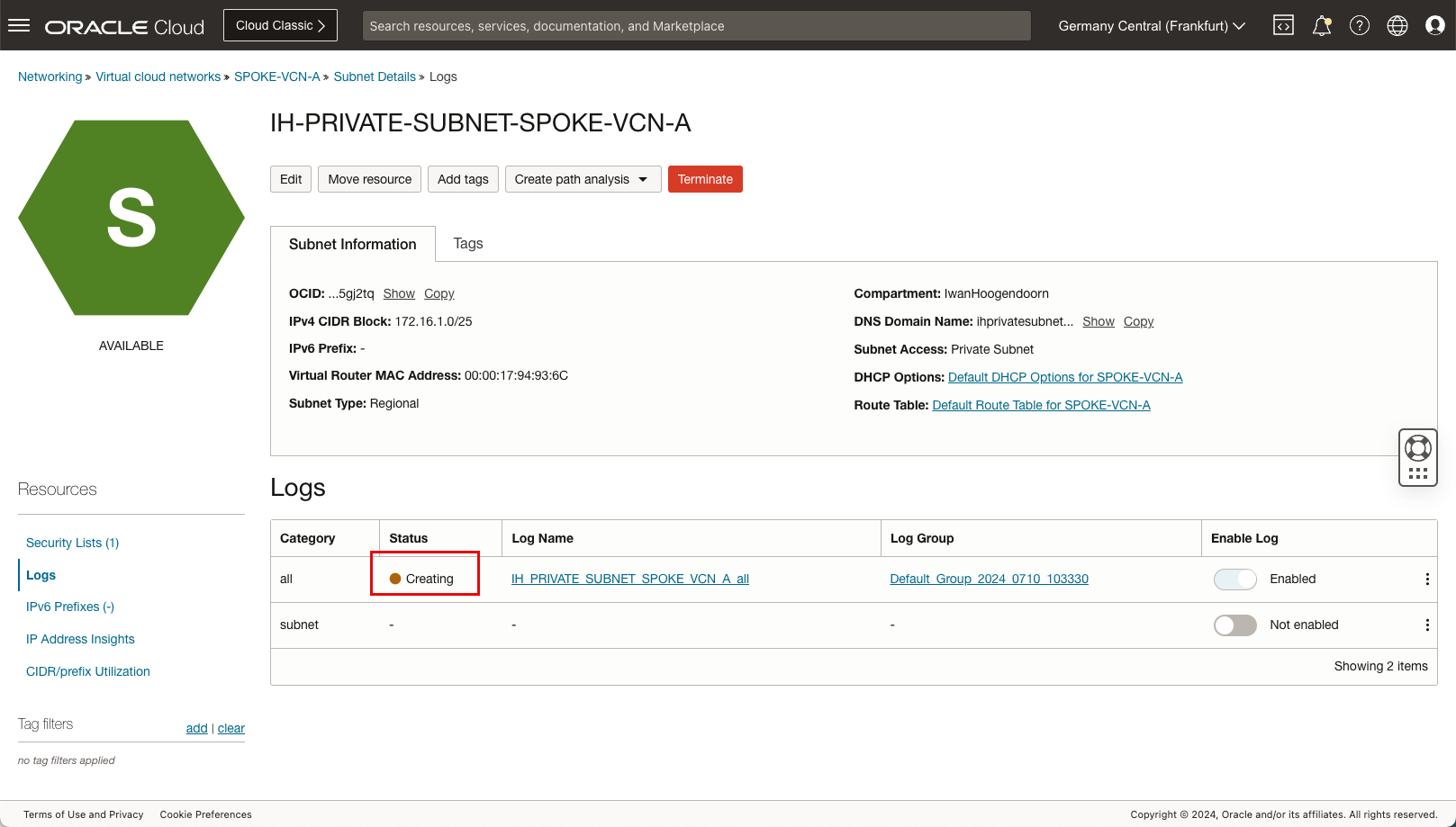

Si noti che lo stato è Creazione.

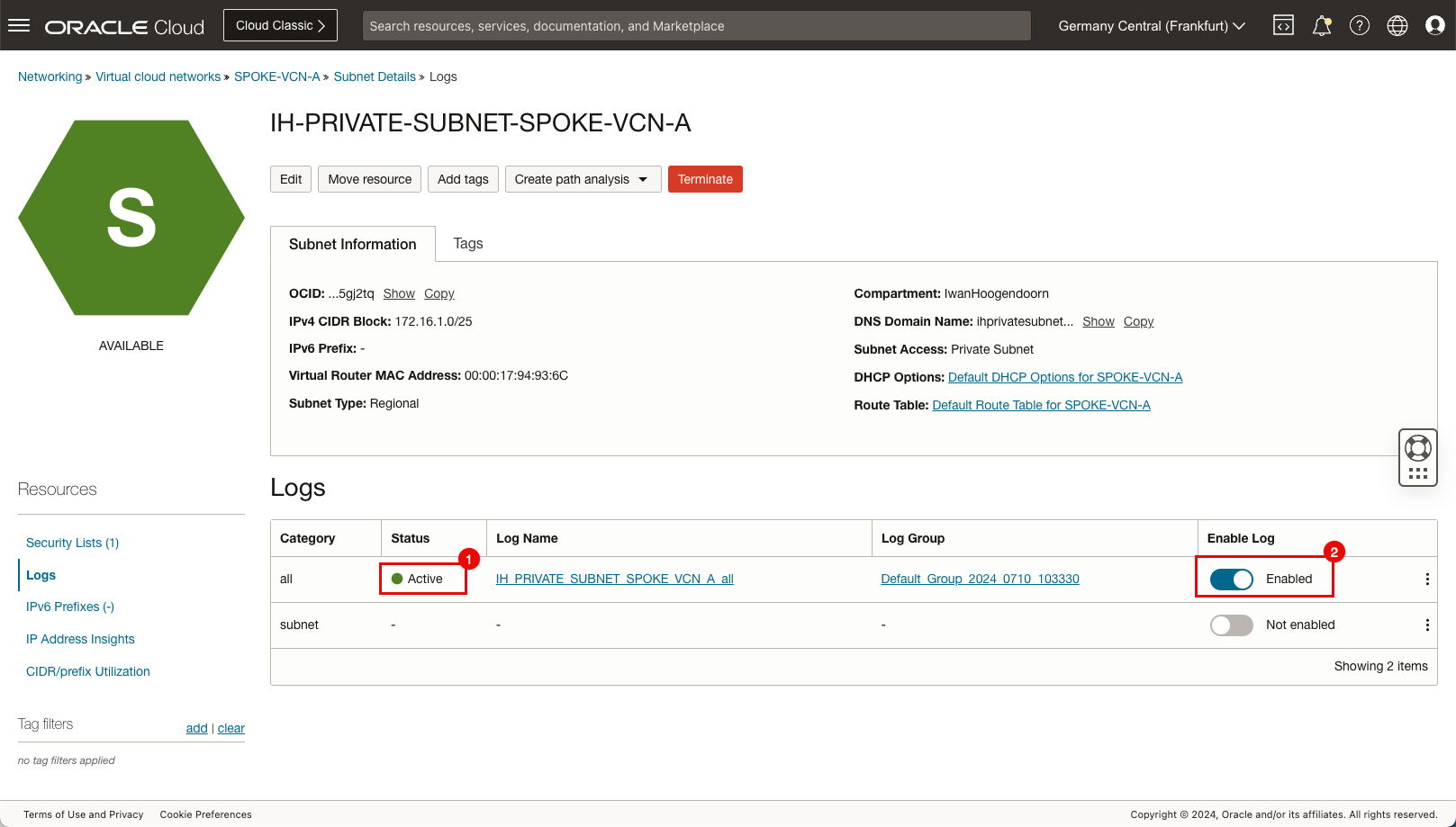

- Dopo alcuni minuti lo stato diventerà Attivo.

- Si noti che l'opzione Abilita log per tutti è impostata su Abilitato.

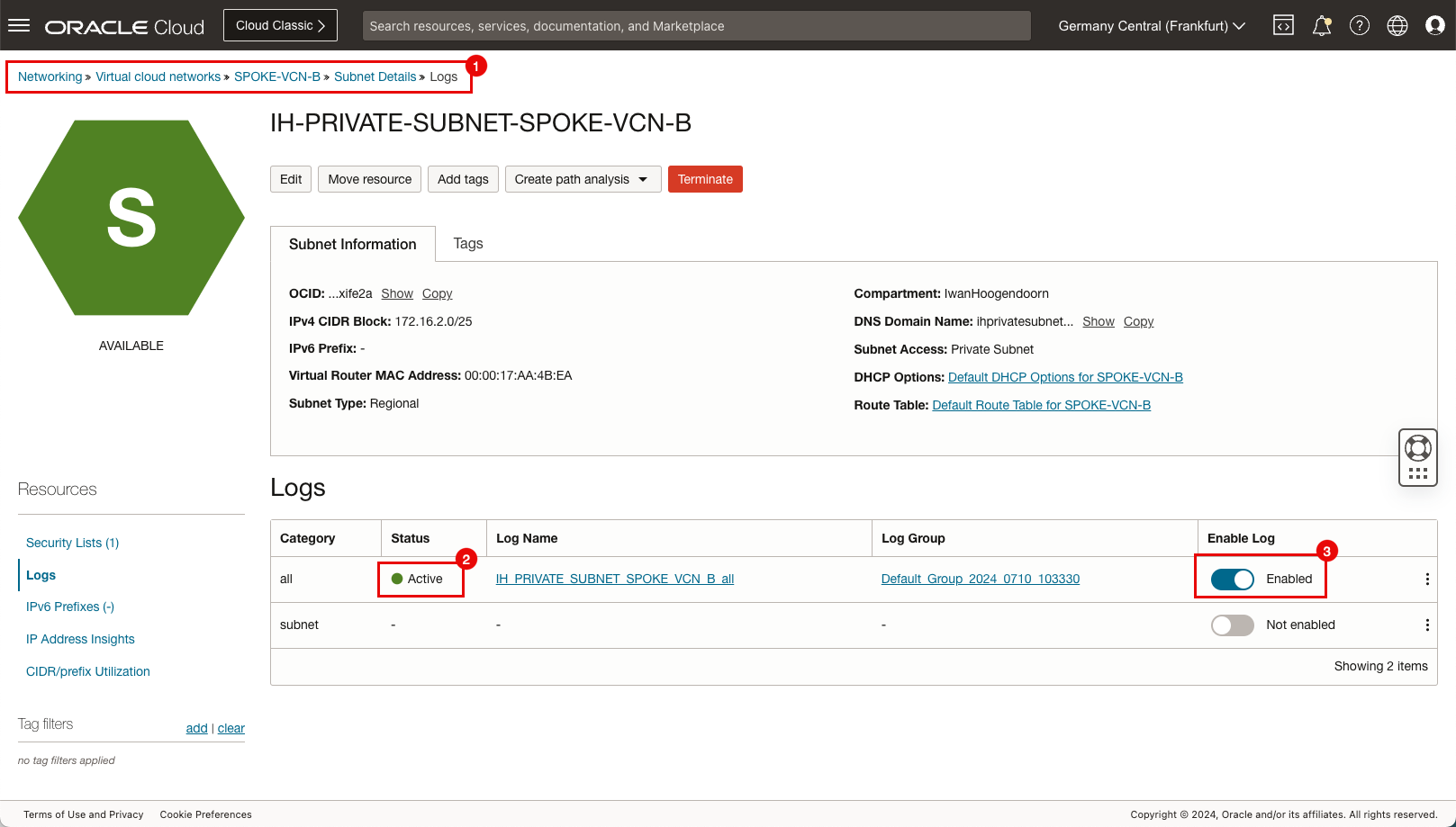

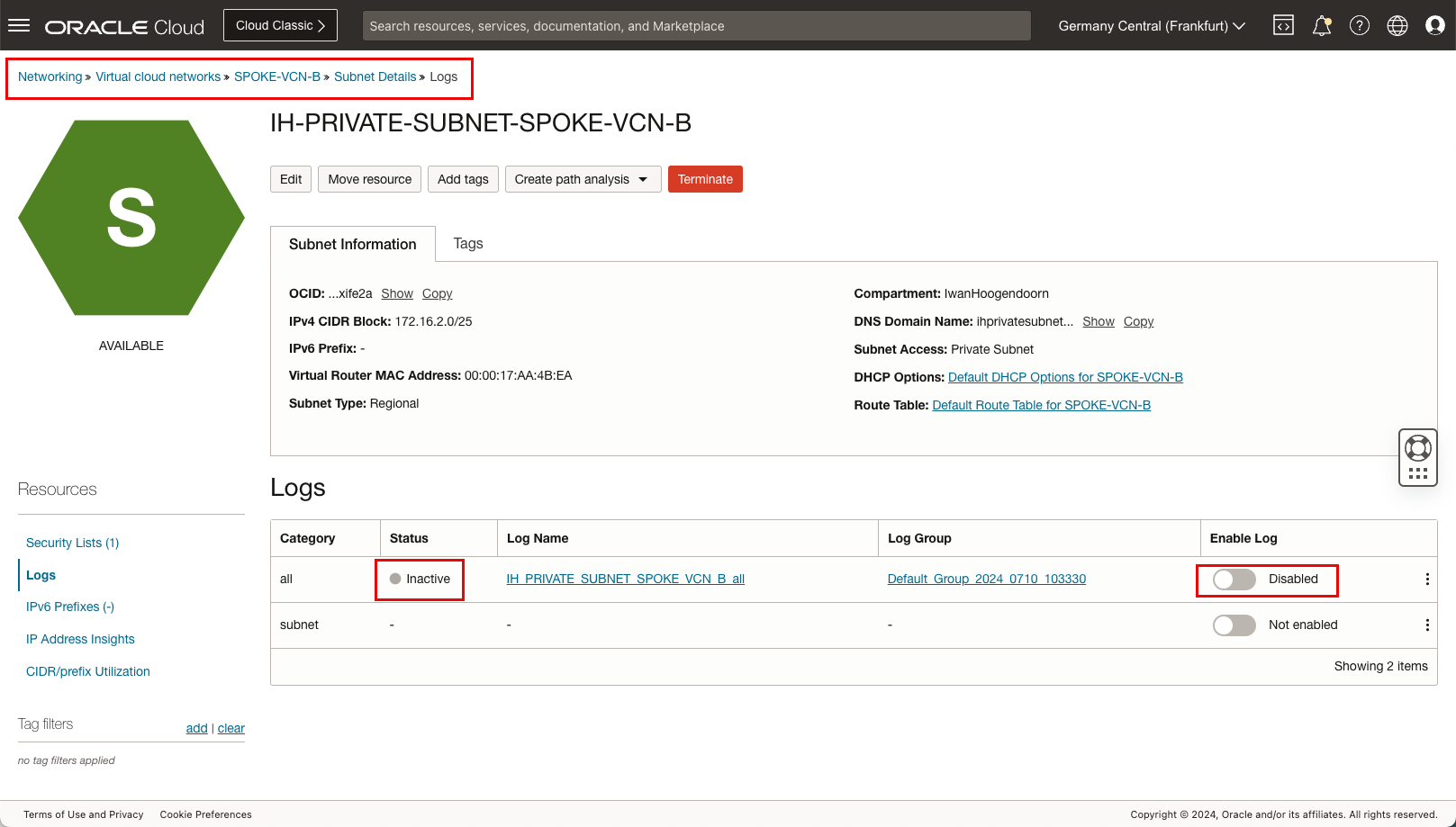

Task 7: Abilita registrazione (tutti i log) nella subnet privata spoke B

-

Eseguire i passi per la subnet privata della VCN B spoke allo stesso modo del task 6.

- Passare a Networking, Networking cloud virtuale, VCN SOA, Dettagli subnet e Log.

- Dopo alcuni minuti lo stato diventerà Attivo.

- Si noti che l'opzione Abilita log per tutti è impostata su Abilitato.

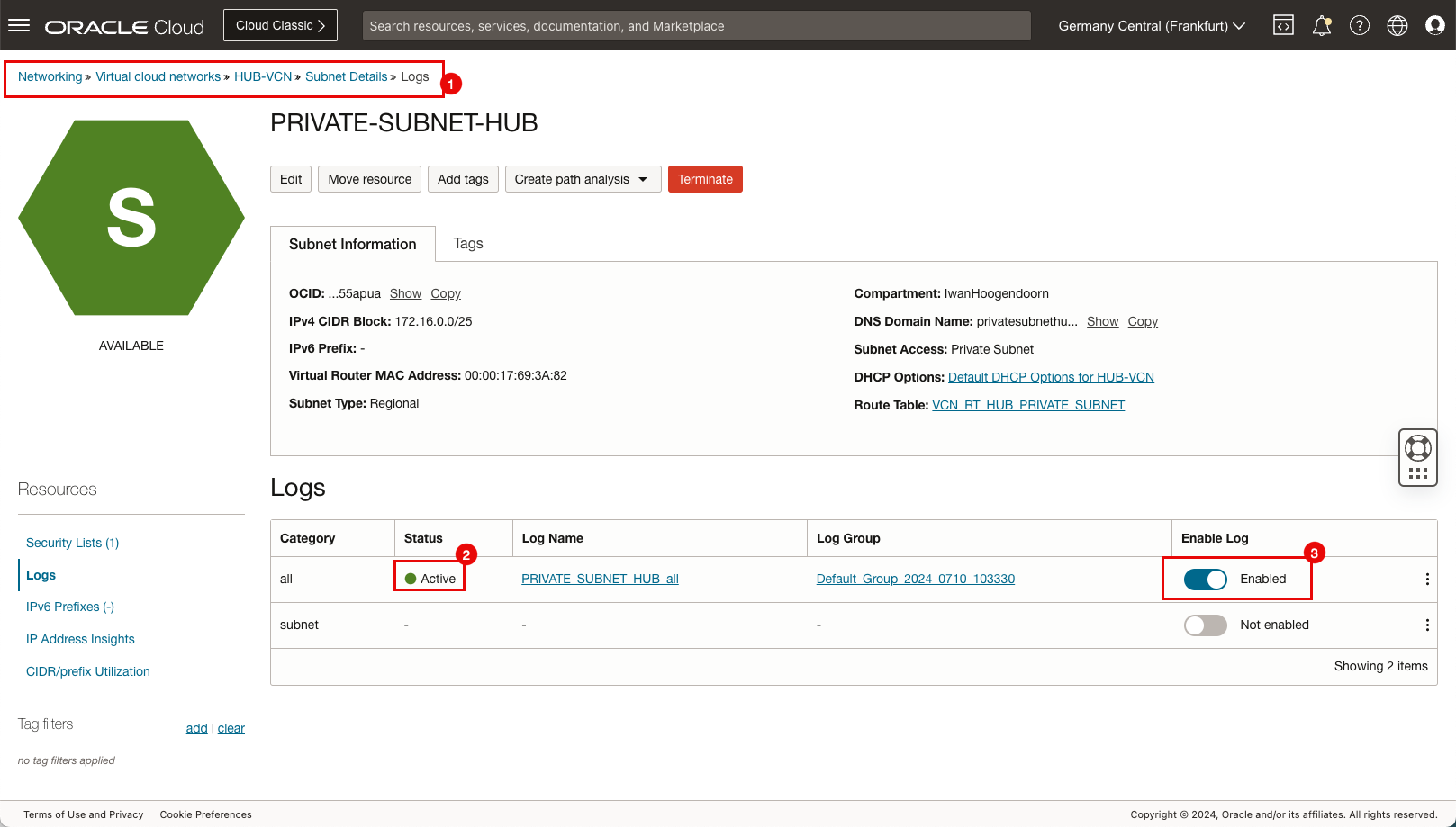

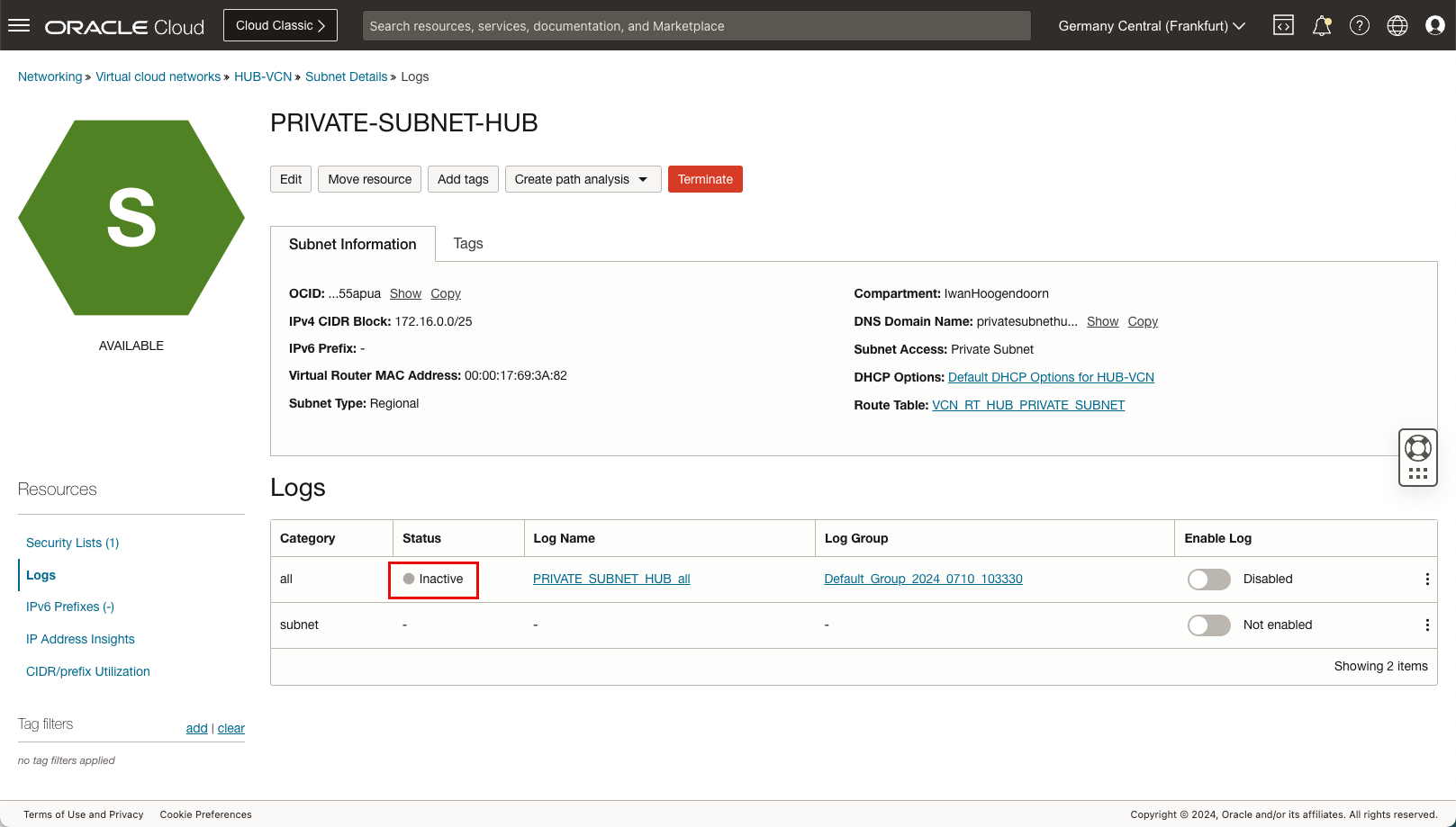

Task 8: Abilita log (tutti i log) nella subnet privata dell'hub

-

Attenersi alla procedura per la subnet privata dell'hub come il task 6.

- Passare a Networking, Networking cloud virtuale, VCN hub, Dettagli subnet e Log.

- Dopo alcuni minuti lo stato diventerà Attivo.

- Si noti che l'opzione Abilita log per tutti è impostata su Abilitato.

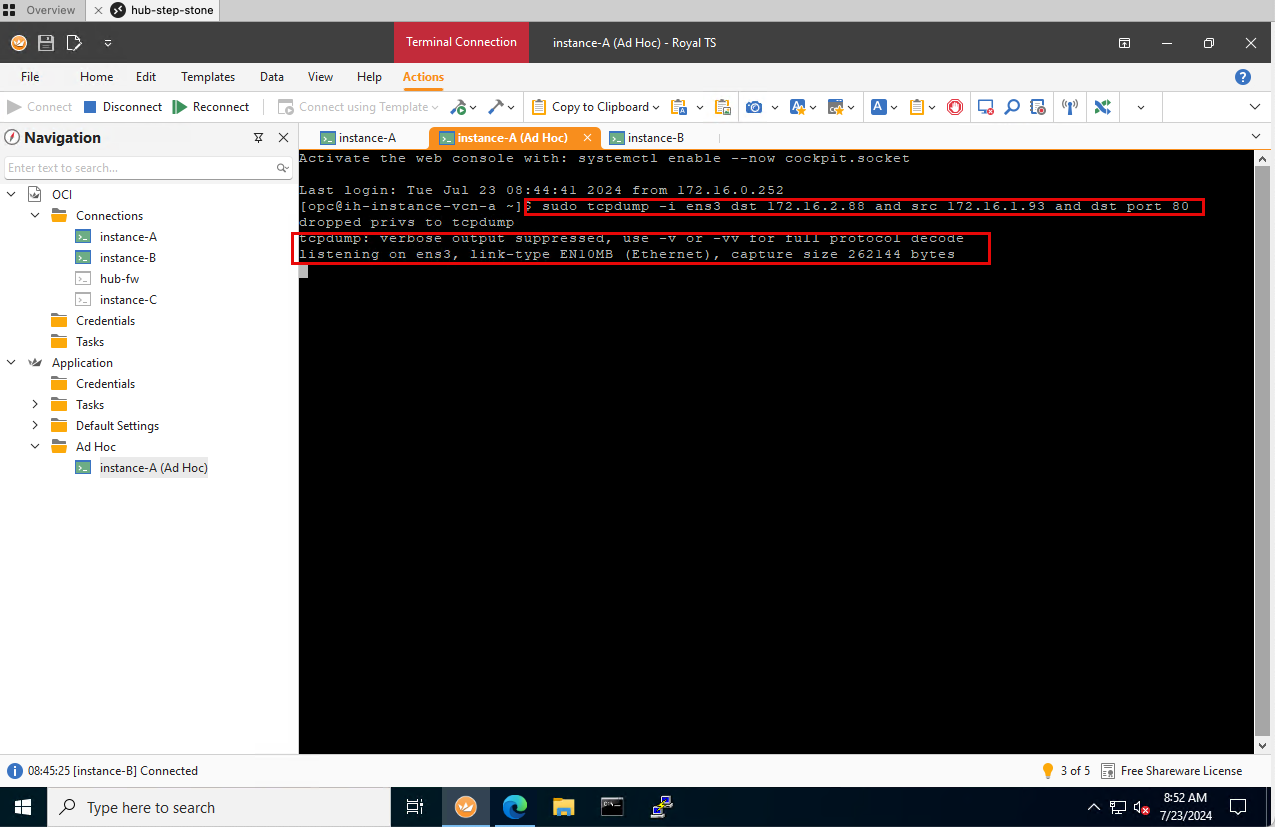

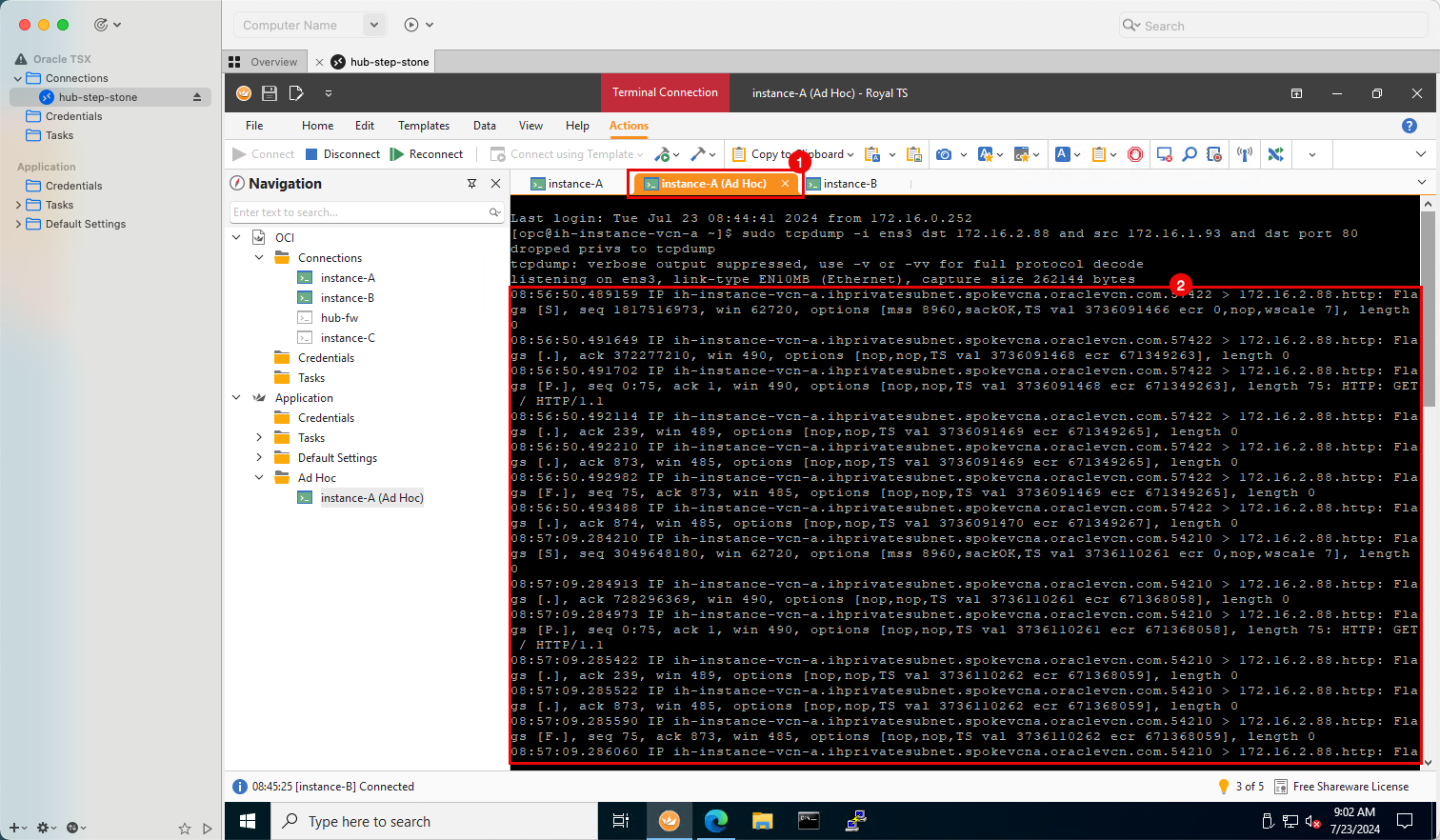

Task 9: avviare la sessione tcpdump sulla seconda sessione SSH dell'istanza A

-

Andare alla seconda sessione SSH dell'istanza A.

-

Eseguire il comando seguente per abilitare tcpdump:

sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80.Nota: nel comando

tcpdumpassicurarsi di utilizzare i filtri appropriati, in modo da poter visualizzare solo le informazioni sul traffico che si sta cercando. In questo esempio vengono specificate l'origine, la destinazione e la porta. -

Tenere presente che tcpdump verrà abilitato.

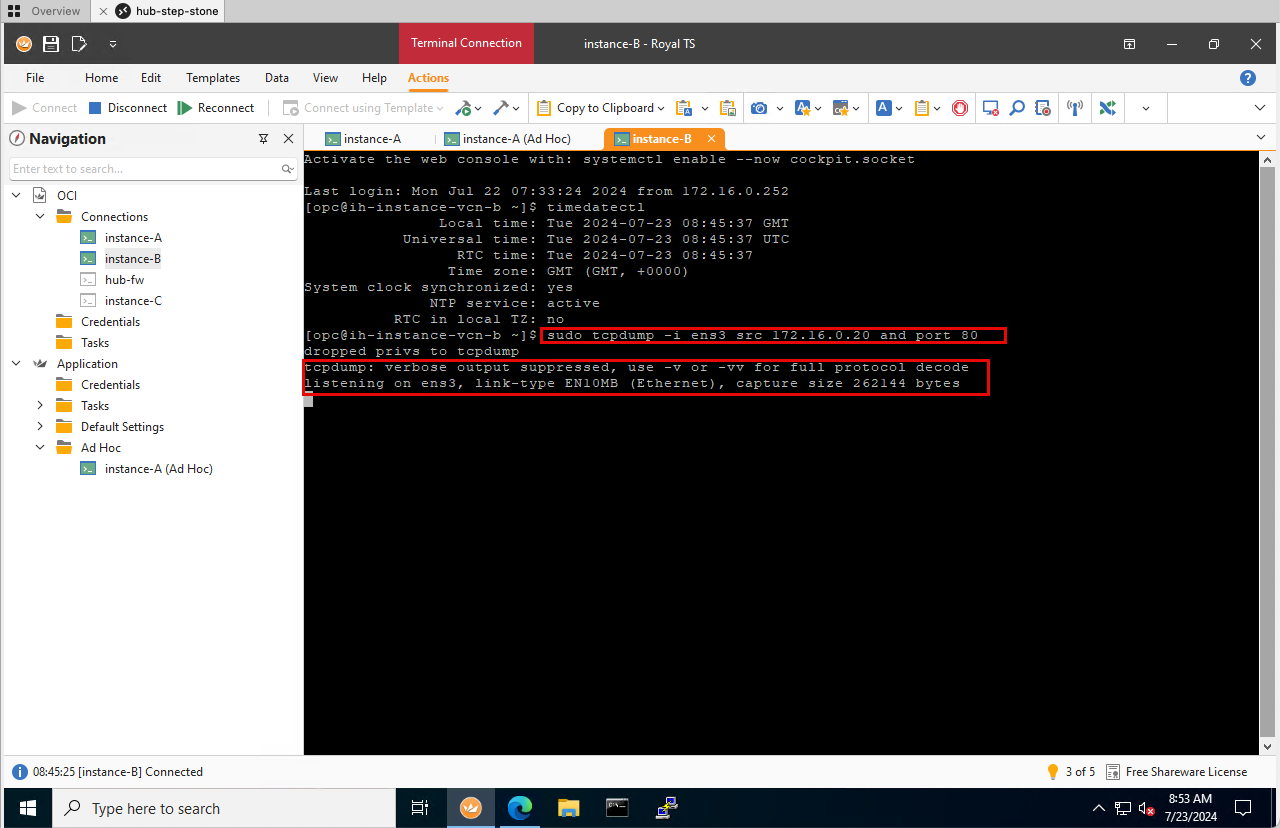

Task 10: avviare la sessione tcpdump sulla sessione SSH sull'istanza B

-

Andare alla sessione SSH dell'istanza B.

-

Eseguire il comando seguente per abilitare tcpdump:

sudo tcpdump -i ens3 src 172.16.0.20 and port 80. -

Tenere presente che tcpdump verrà abilitato.

`

`

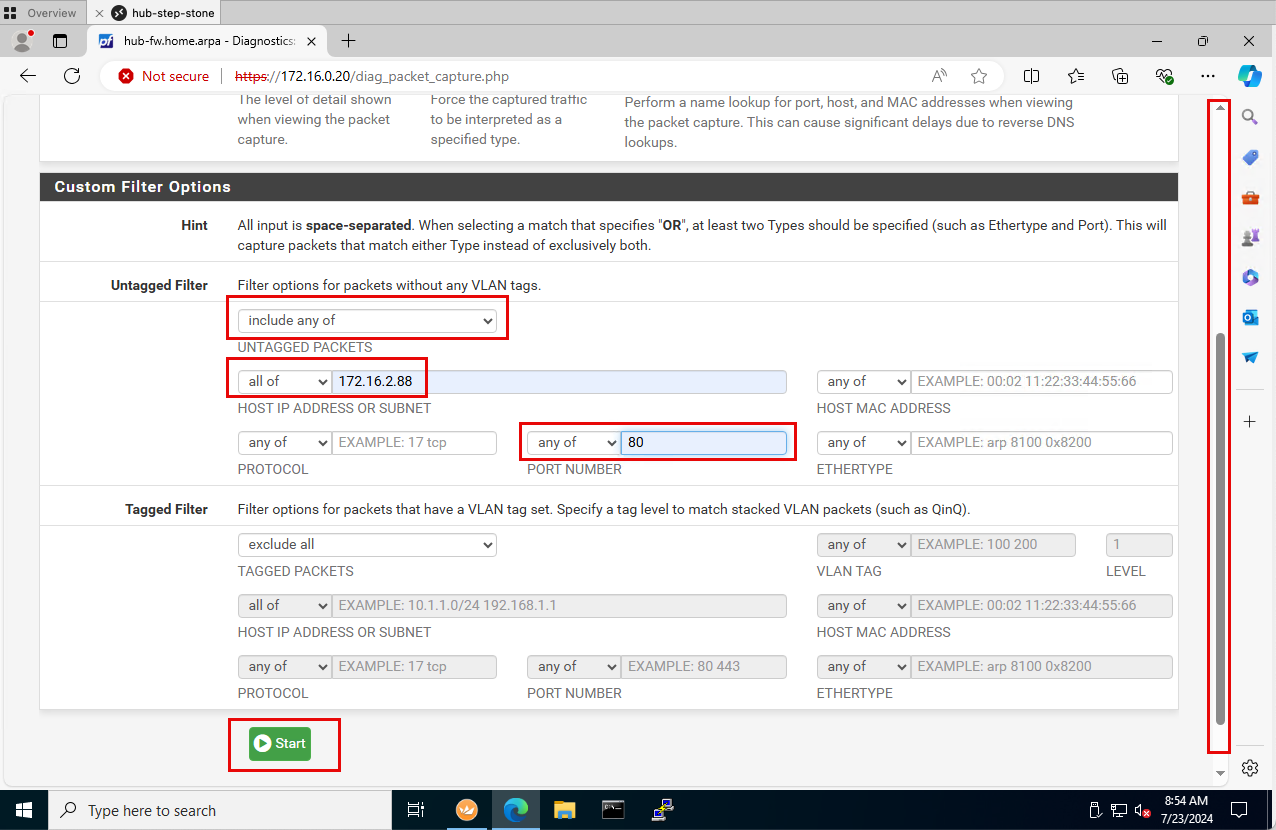

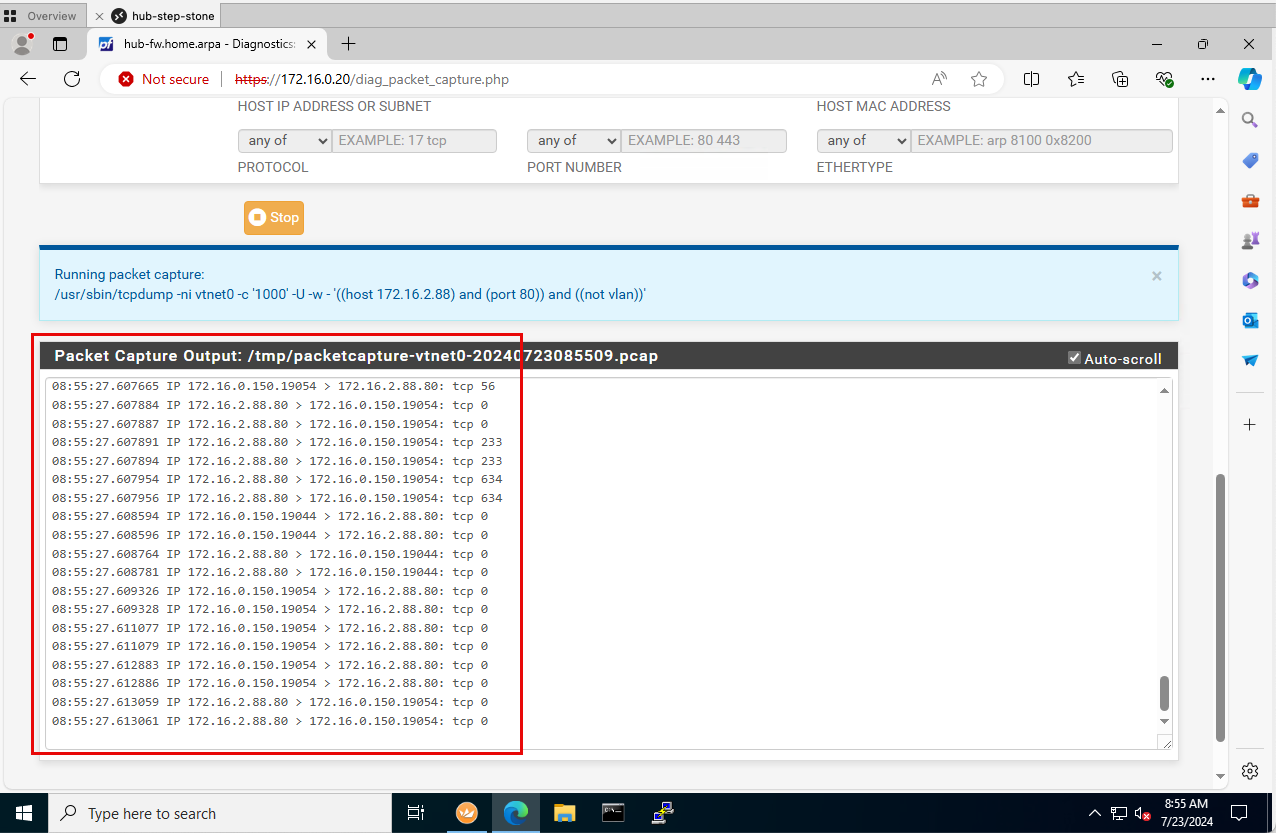

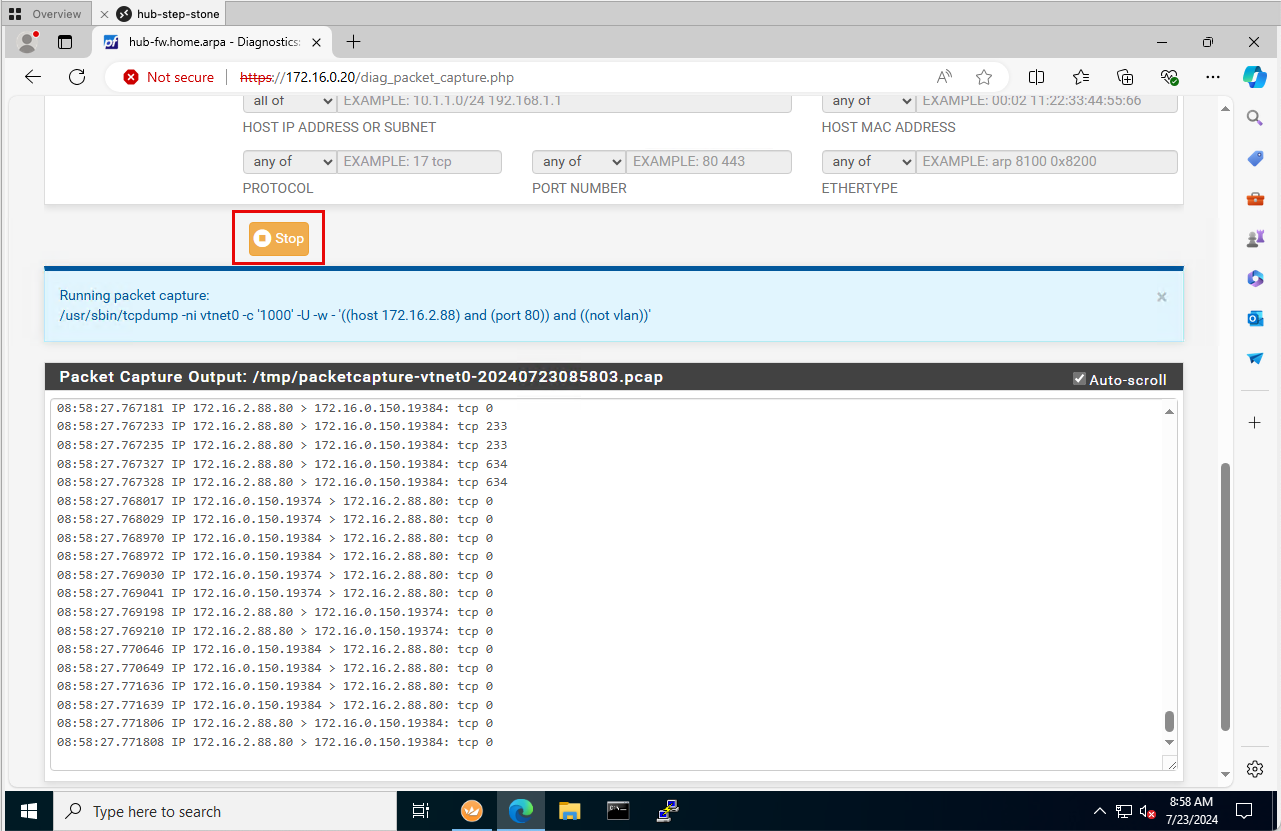

Task 11: avviare l'acquisizione dei pacchetti nel firewall pfSense

-

Andare alla console del firewall pfSense.

-

Scorrere fino alla sezione Opzioni filtro personalizzate.

-

Nella sezione Filtro non contrassegnato immettere le informazioni riportate di seguito e fare clic su Avvia.

- Selezionare include any of.

- INDIRIZZO ID HOST O SUBNET: per la destinazione, selezionare tutto e immettere

172.16.2.88. - PROTOCOLLO E NUMERO DI PORTA: per la porta, selezionare qualsiasi di e immettere

80.

-

Scorrere in basso.

-

Si noti che sono già stati acquisiti pacchetti. Questo sarà tutto il traffico che si trova sulla porta 80 e che è per il nostro indirizzo IP di destinazione (

172.16.2.88). Il traffico è già visibile perché è attivo un load balancer che sta eseguendo anche controlli dello stato sulla porta 80. -

Lasceremo la cattura per alcuni minuti mentre facciamo il nostro test HTTP dalla nostra fonte in modo da poter utilizzare l'applicazione Wireshark in seguito per filtrare le informazioni corrette che stiamo cercando.

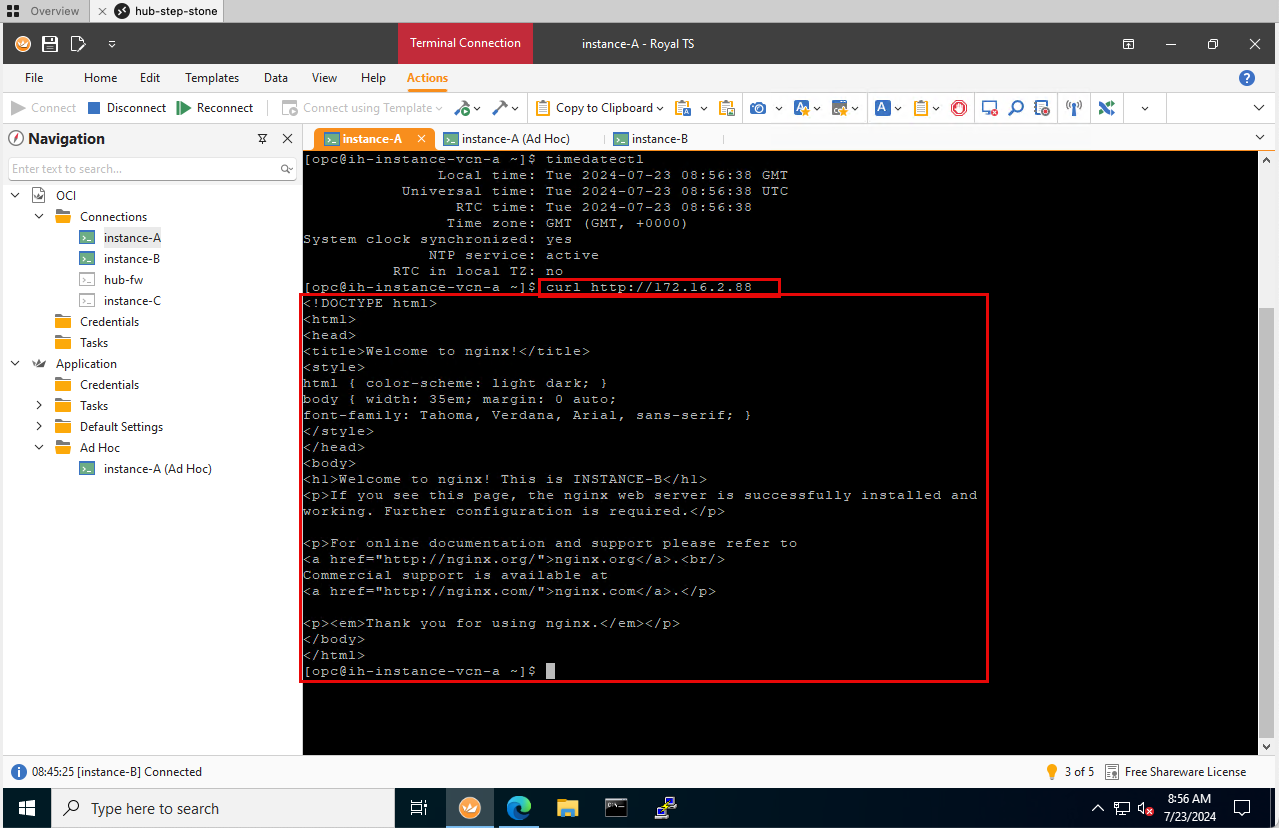

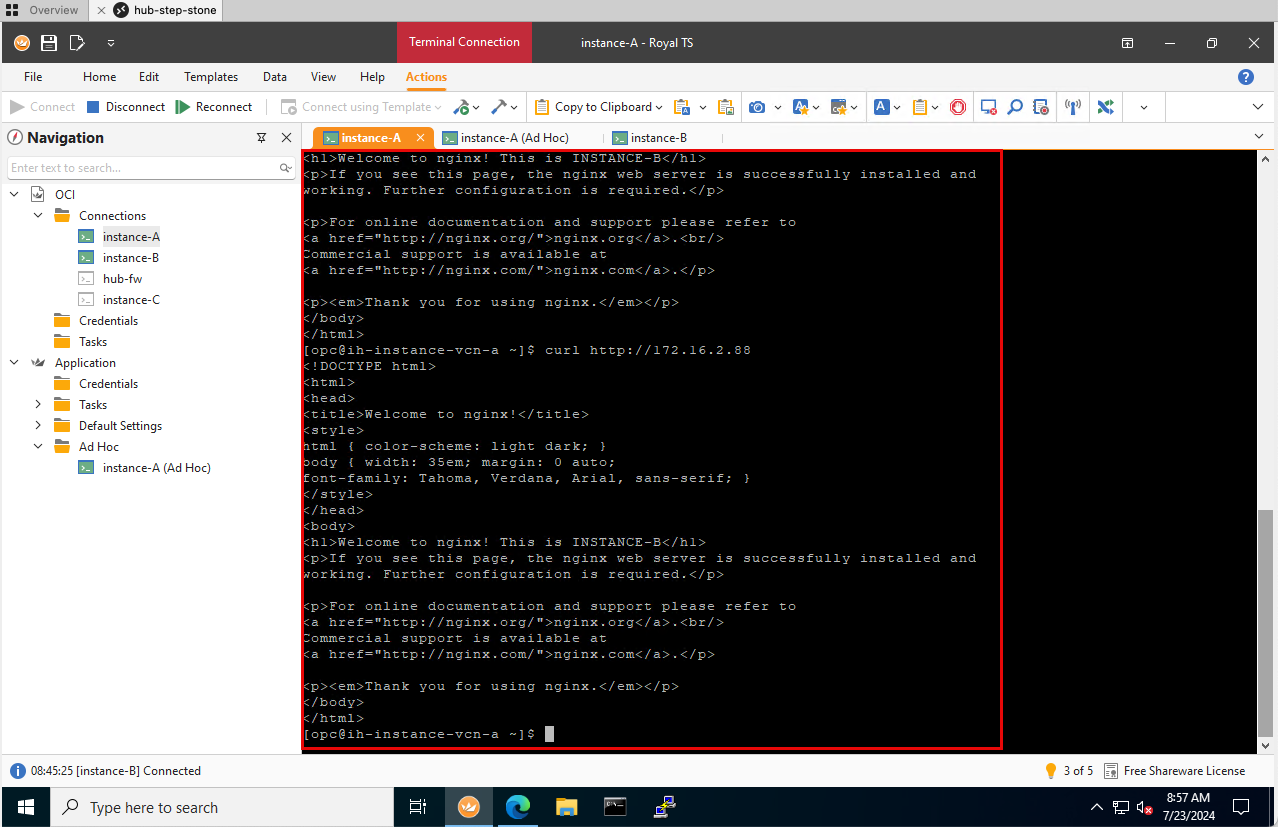

Task 12: invio del traffico HTTP al server Web dell'istanza B dalla prima sessione SSH dell'istanza A

-

Avvia il traffico dall'origine alla destinazione.

- Andare alla prima sessione SSH dell'istanza A.

- Eseguire di nuovo il comando

timedatectlper ottenere l'ora corrente dell'istanza. - Prendi nota dell'ora. Per questo esempio, è

8:56 AM.

-

Eseguire il comando seguente per inviare il traffico HTTP:

curl http://172.16.2.88. -

Si noti che il server Web nell'istanza B risponde con il contenuto HTML.

-

Ripetere il processo eseguendo lo stesso comando tre o quattro volte per inviare traffico HTTP più volte.

Task 13: Guarda tutti i punti di registrazione e le acquisizioni di pacchetti e segui il percorso

Possiamo iniziare a raccogliere le informazioni in modo da poter seguire il pacchetto.

Interrompi tutti i log, acquisizioni di pacchetti e tcpdumps:

Prima di iniziare le informazioni di raccolta, interrompere tutte le registrazioni, le acquisizioni di pacchetti e tcpdumps per assicurarci di non ottenere troppe informazioni.

-

Arresta tcpdump dell'istanza A e dell'istanza B.

- Andare alla seconda sessione SSH dell'istanza A e fare clic su ctrl+c per arrestare tcpdump.

- Andare alla sessione SSH dell'istanza B e fare clic su ctrl+c per arrestare tcpdump.

-

Accedere alla console di gestione del firewall pfSense e arrestare l'acquisizione del pacchetto.

-

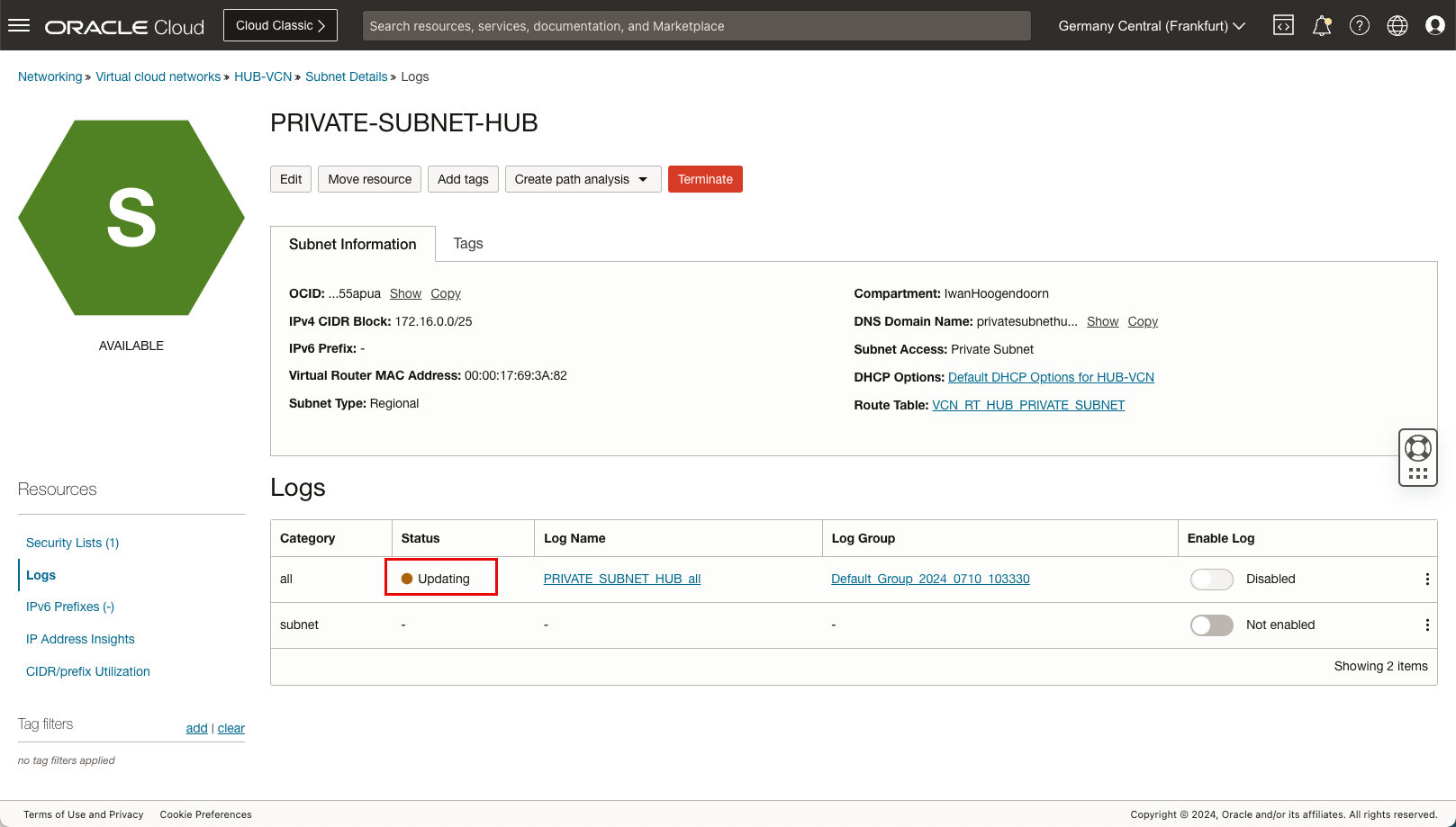

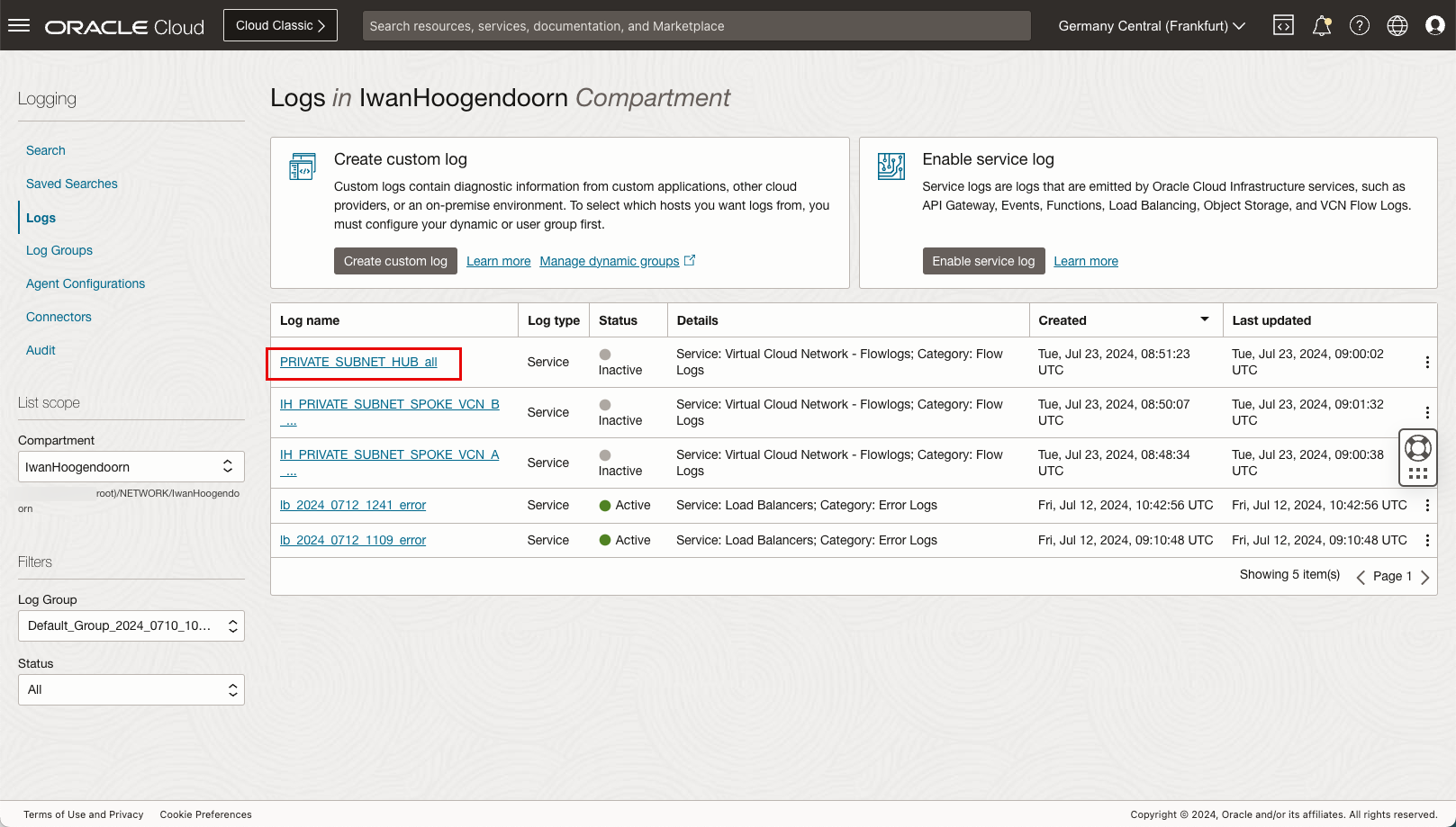

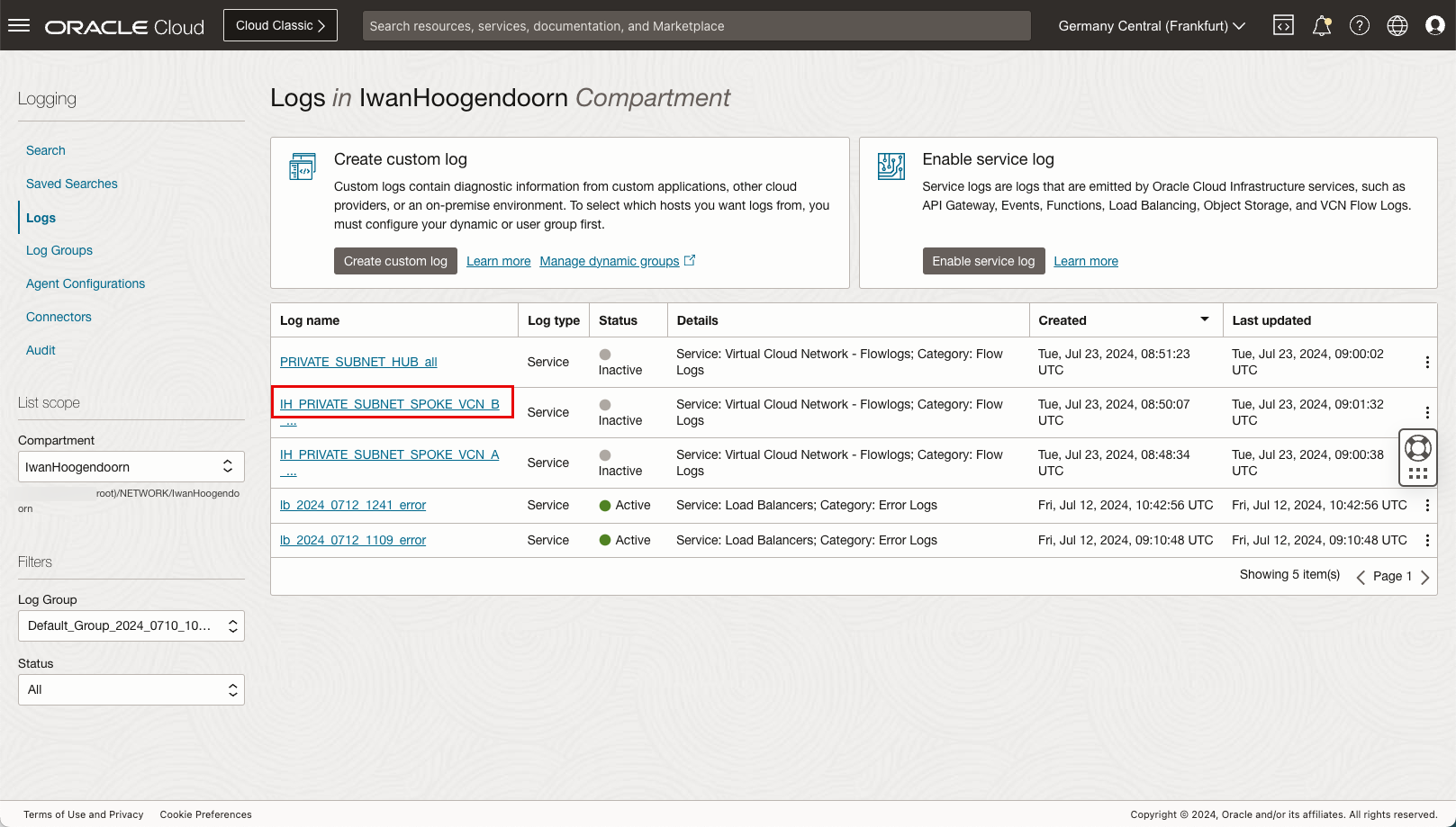

Disabilitare il log sulla VCN hub.

- Andare a Networking, Networking cloud virtuale, VCN dell'hub, Dettagli subnet e fare clic su Log.

- Attivare Abilita log per consentire a tutti di disabilitare il log.

-

Lo stato è Aggiornamento.

-

Dopo alcuni minuti lo stato diventerà Inattivo.

-

Disabilitare il log sulla VCN A spoke.

- Andare a Networking, Networking cloud virtuale, Spoke VCN A, Dettagli subnet e fare clic su Log.

- Dopo alcuni minuti lo stato diventerà Inattivo.

- Assicurarsi che l'opzione Abilita log per tutti sia impostata su Disabilitato.

-

Disabilitare il log sulla VCN B spoke.

- Andare a Networking, Networking cloud virtuale, Spoke VCN B, Dettagli subnet e fare clic su Log.

- Dopo alcuni minuti lo stato diventerà Inattivo.

- Assicurarsi che l'opzione Abilita log per tutti sia impostata su Disabilitato.

-

Abbiamo disabilitato tutti i log, le acquisizioni di pacchetti e tcpdumps, è il momento di guardare i dati.

Il diagramma riportato di seguito mostra tutti i punti di registrazione A, B, C, D, E e F

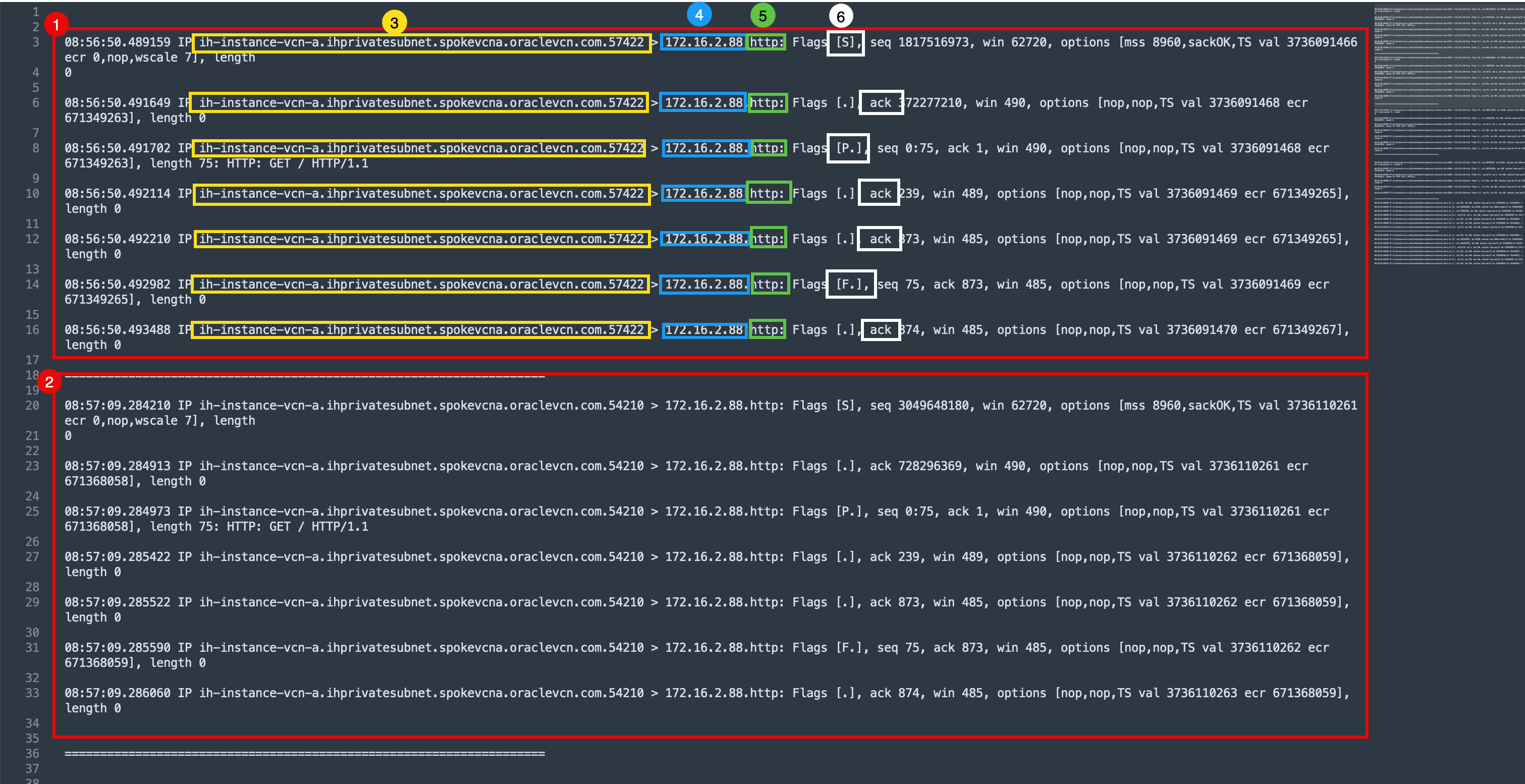

Punto di registrazione A: tcpdump sull'istanza A

- Andare alla seconda sessione SSH dell'istanza A.

- Si noti che l'output tcpdump generato.

-

Uscita Tcpdump.

[opc@ih-instance-vcn-a ~]$ sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489159 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491649 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491702 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492114 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492982 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493488 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.284913 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.284973 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285422 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285522 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285590 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286060 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.963760 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964504 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964551 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965048 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965135 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965351 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965865 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.663598 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664381 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664430 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665005 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.665129 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.665297 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 6714 08:58:23.666655 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], l 08:58:24.529502 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 0 08:58:24.530337 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 6714433 08:58:24.530386 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 6714 / HTTP/1.1 08:58:24.530886 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.530966 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.531347 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 6714 08:58:24.531891 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], l 08:58:25.562327 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 0 08:58:25.563186 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444 08:58:25.563244 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 6714 / HTTP/1.1 08:58:25.563718 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.563845 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.564627 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 6714 08:58:25.565113 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], l -

Analizzare l'output. Questo output indica che il traffico HTTP è stato inviato dall'istanza A.

- La prima sezione di output della richiesta curl eseguita.

- La seconda sezione di output della richiesta curl eseguita.

- Il DNS/IP di origine.

- Il DNS/IP di destinazione.

- Il porto.

- Flag TCP.

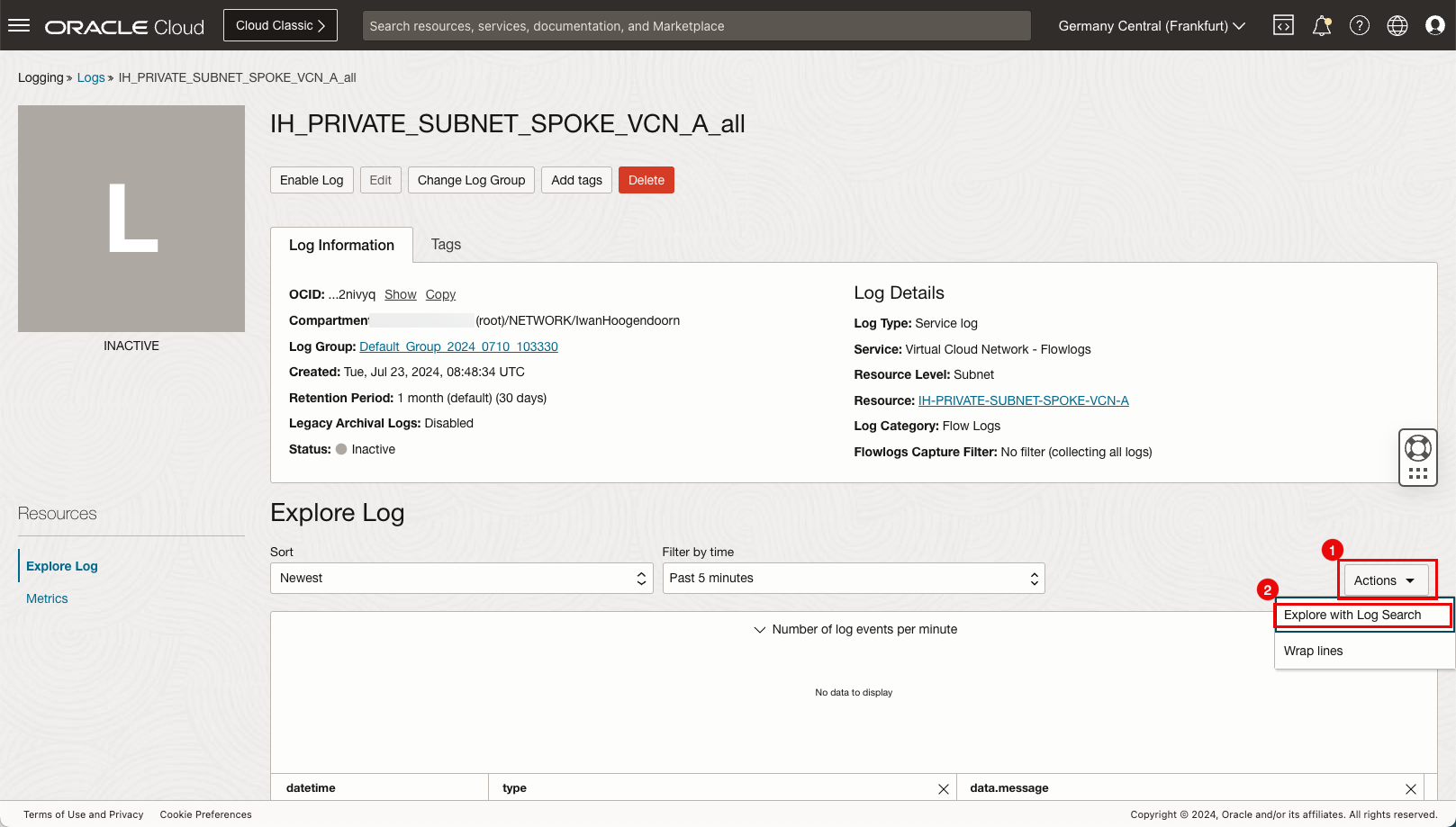

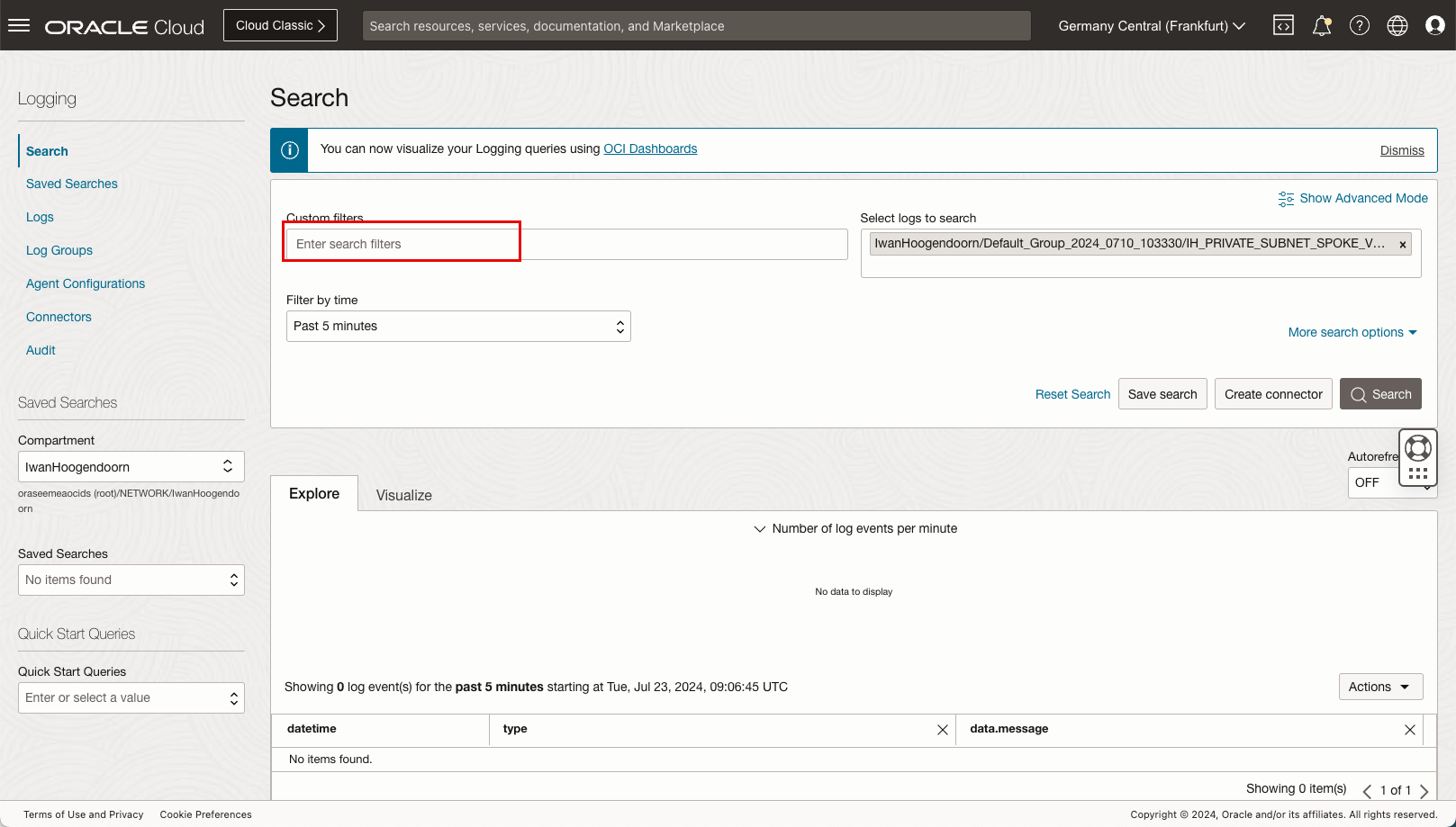

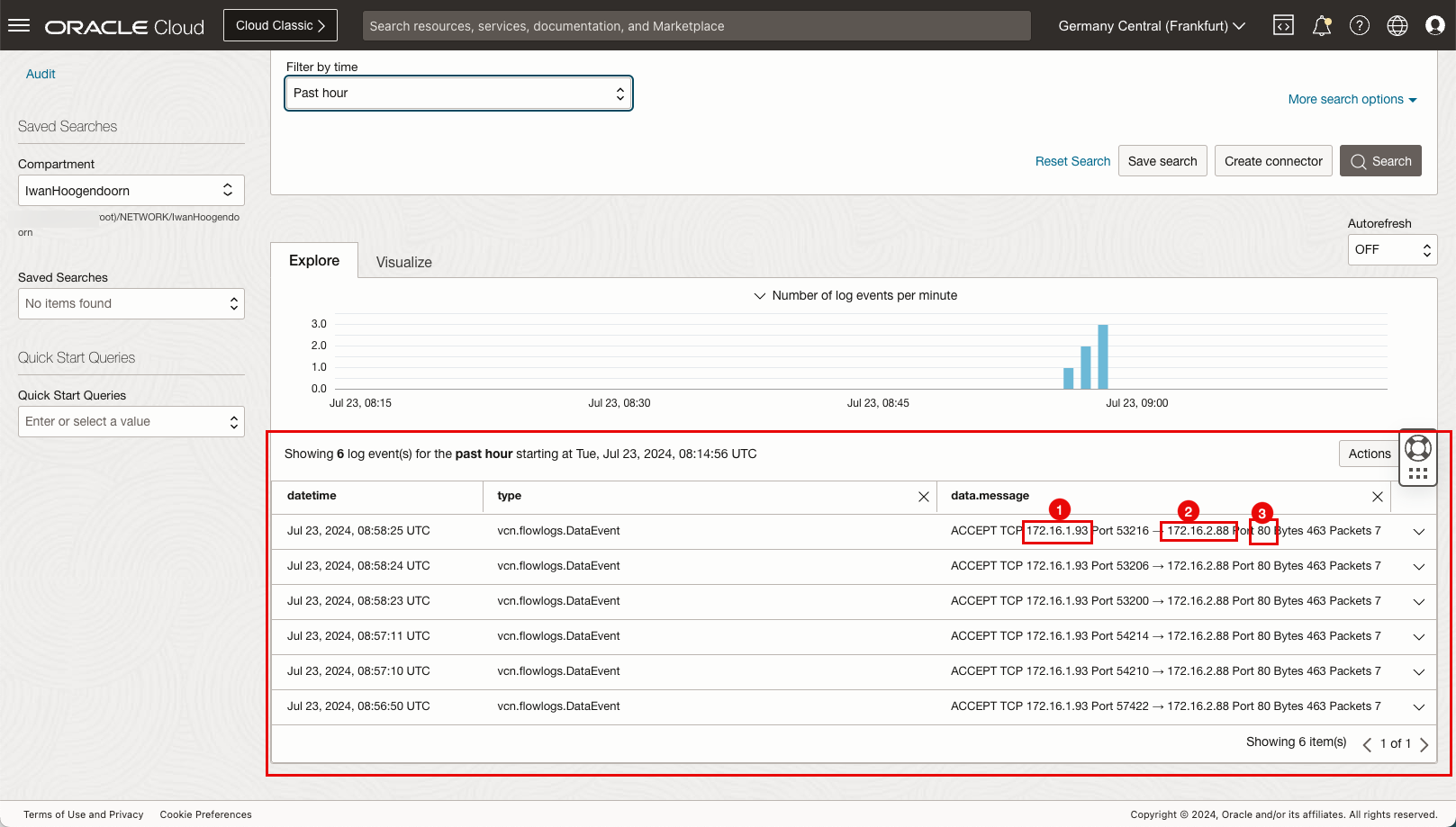

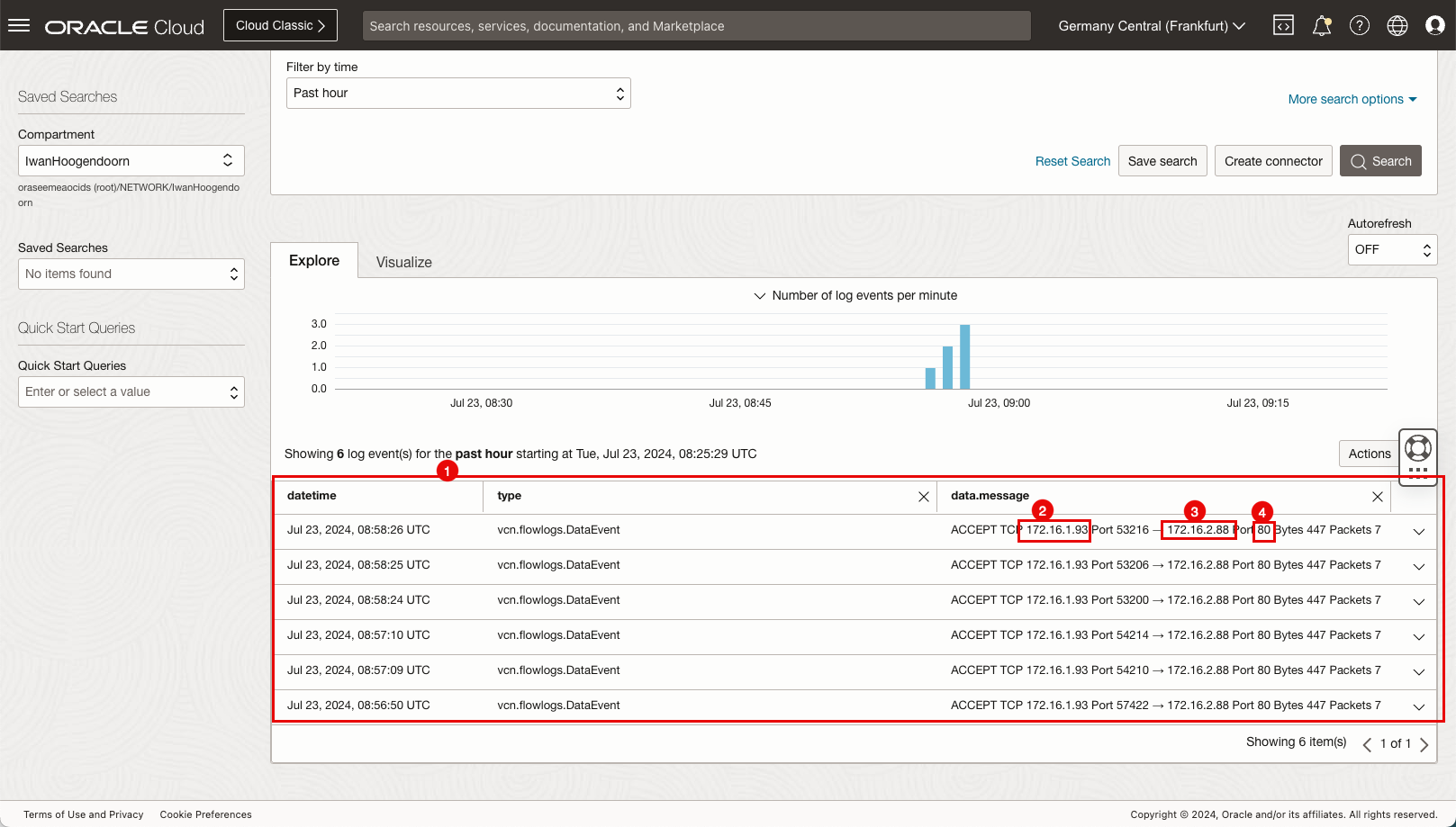

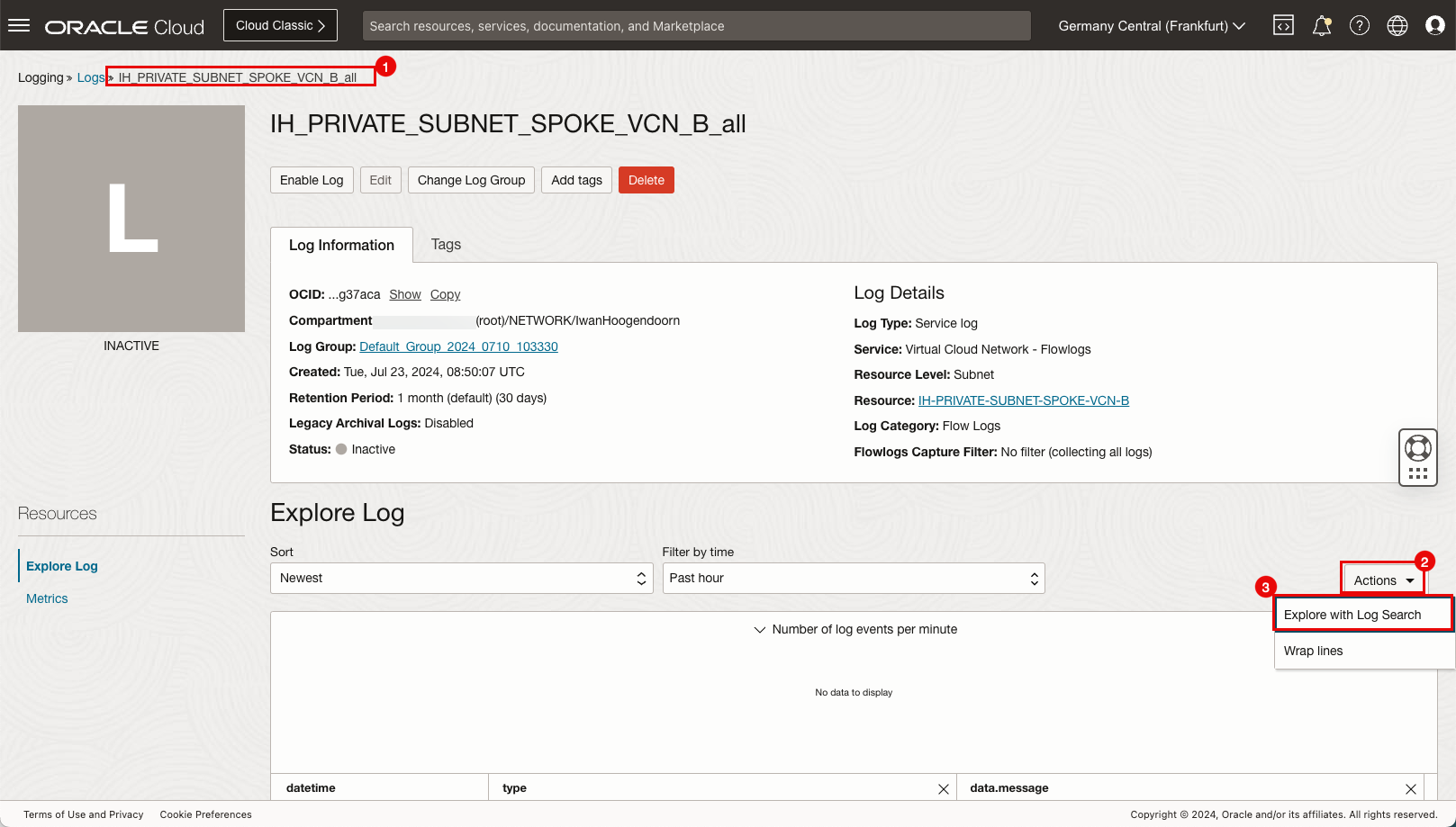

Punto di log B: log nella VCN spoke di una subnet privata

Ora, guarda il log a livello di subnet per vedere se i pacchetti sono visibili nella subnet della VCN.

-

Passare a Networking, Reti cloud virtuali, Spoke VCN A, Dettagli subnet (privato), Log e fare clic sul nome del log per la categoria

all.

- Fare clic sul menu a discesa Azioni.

- Fare clic su Esplora con la ricerca basata sui log.

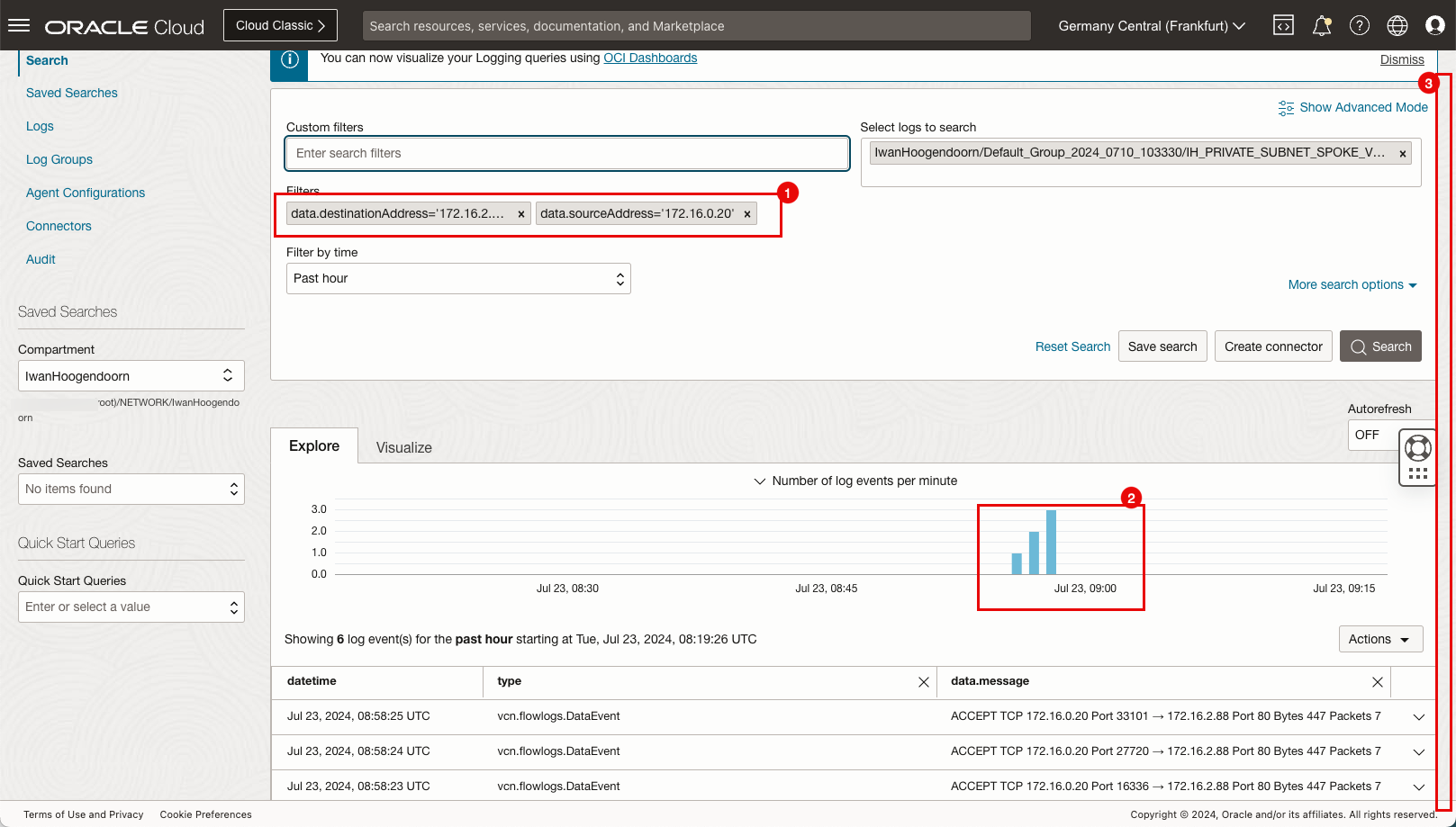

-

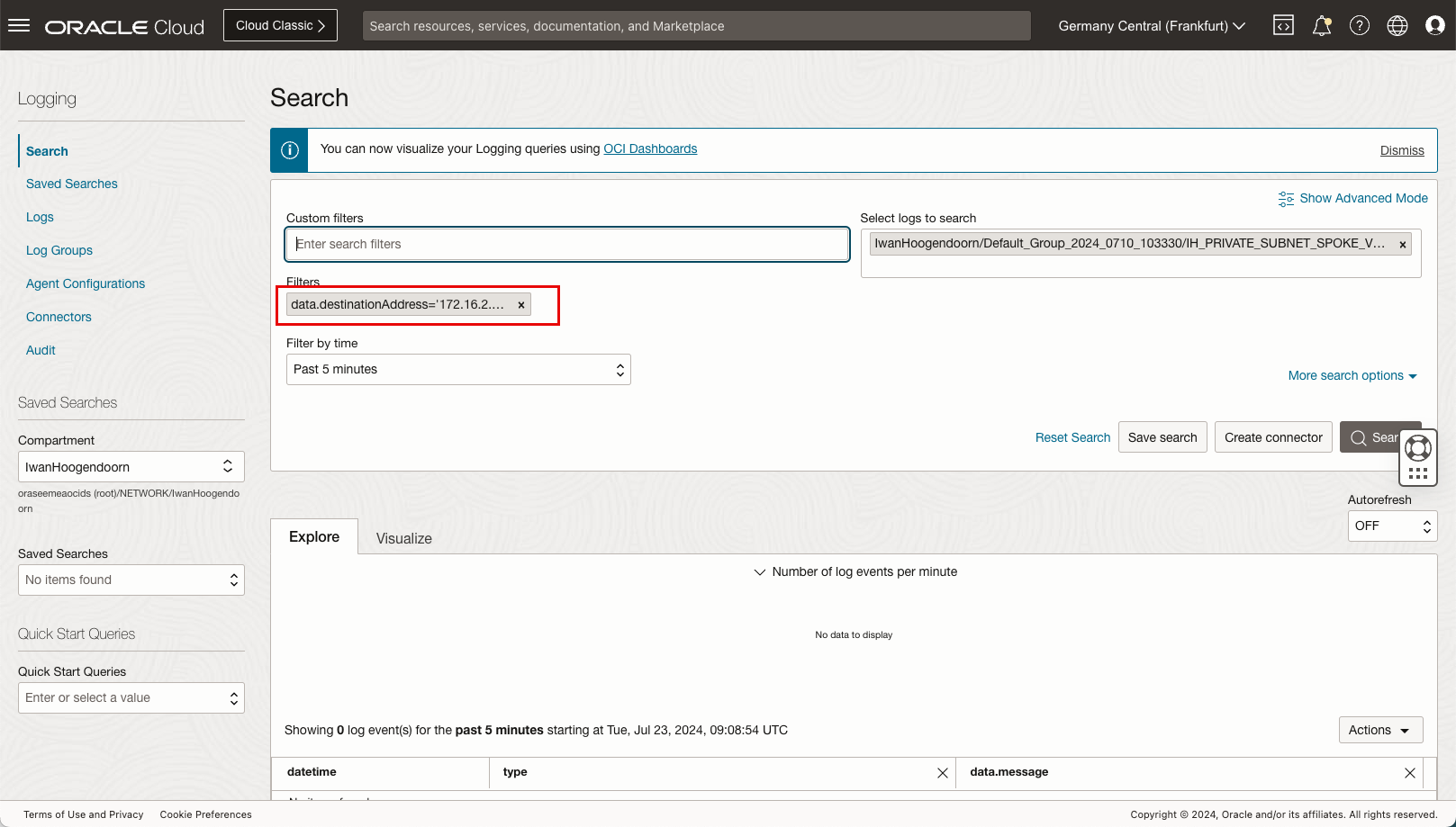

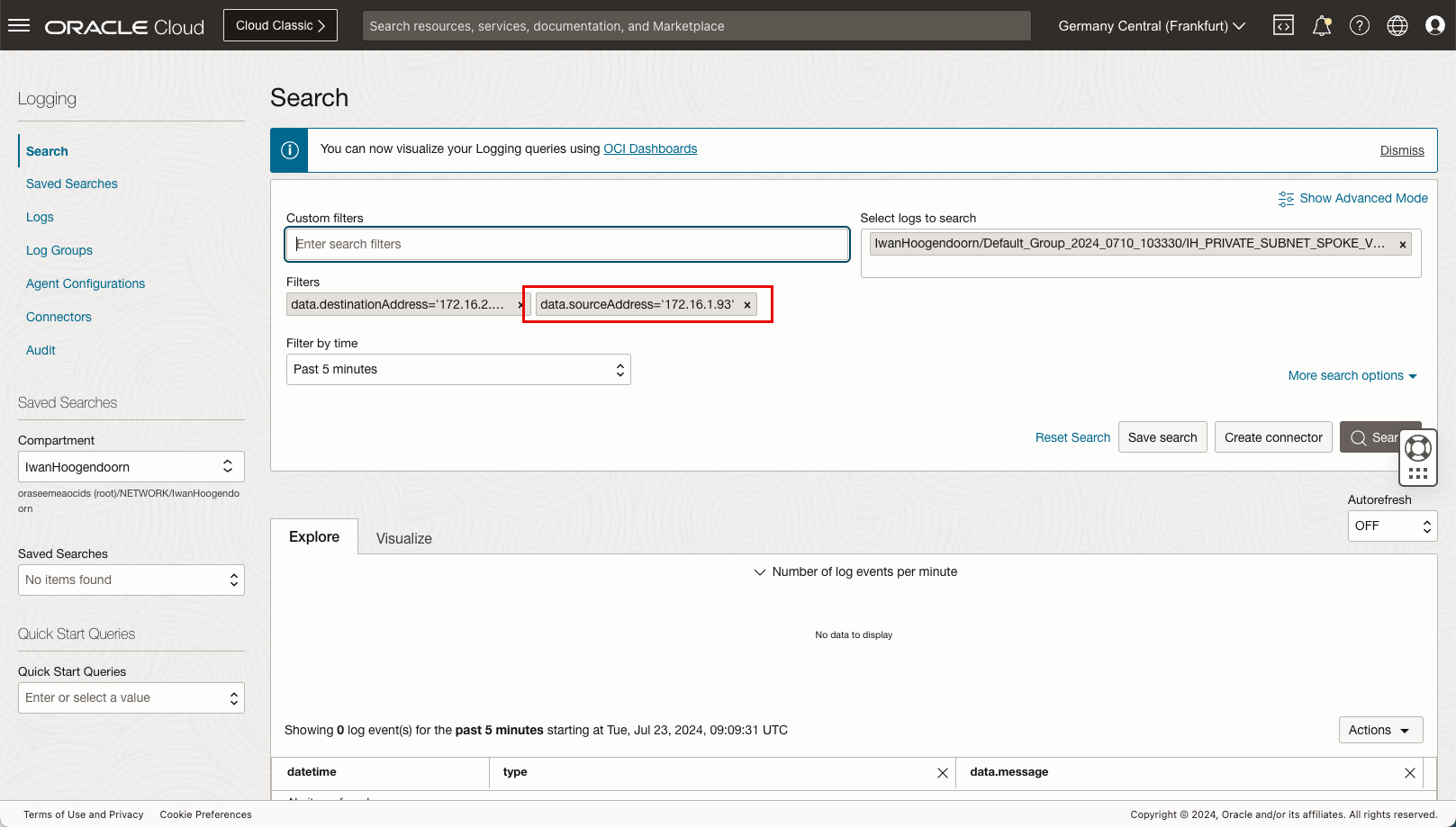

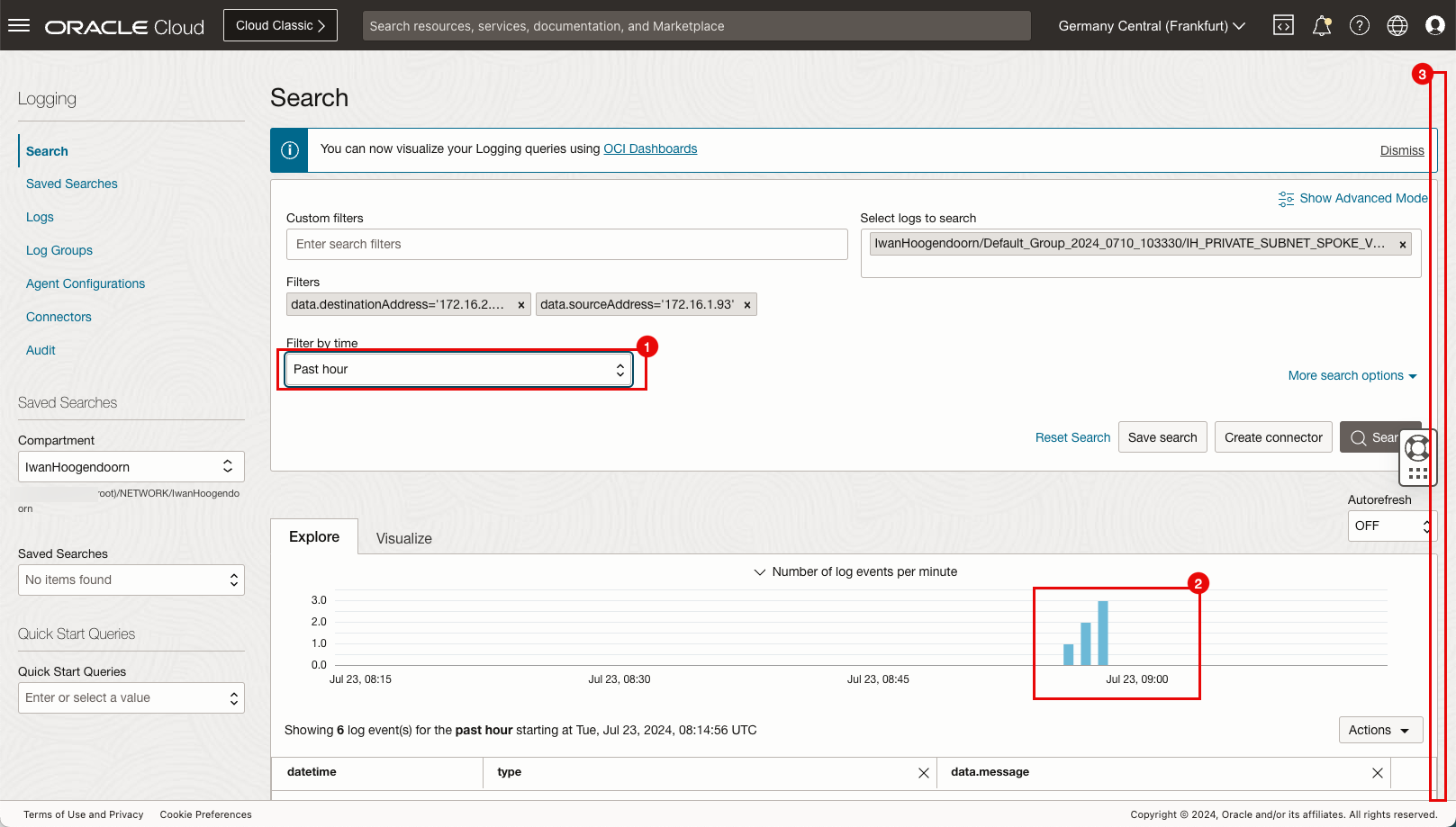

In Filtri personalizzati, immettere i seguenti filtri.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.1.93'.

-

Viene aggiunto il filtro per la destinazione.

-

Viene aggiunto il filtro per l'origine.

- Filtra per ora: selezionare Ultima ora.

- Il grafico a barre indica che sono disponibili dati di log per l'origine e la destinazione utilizzate nel filtro.

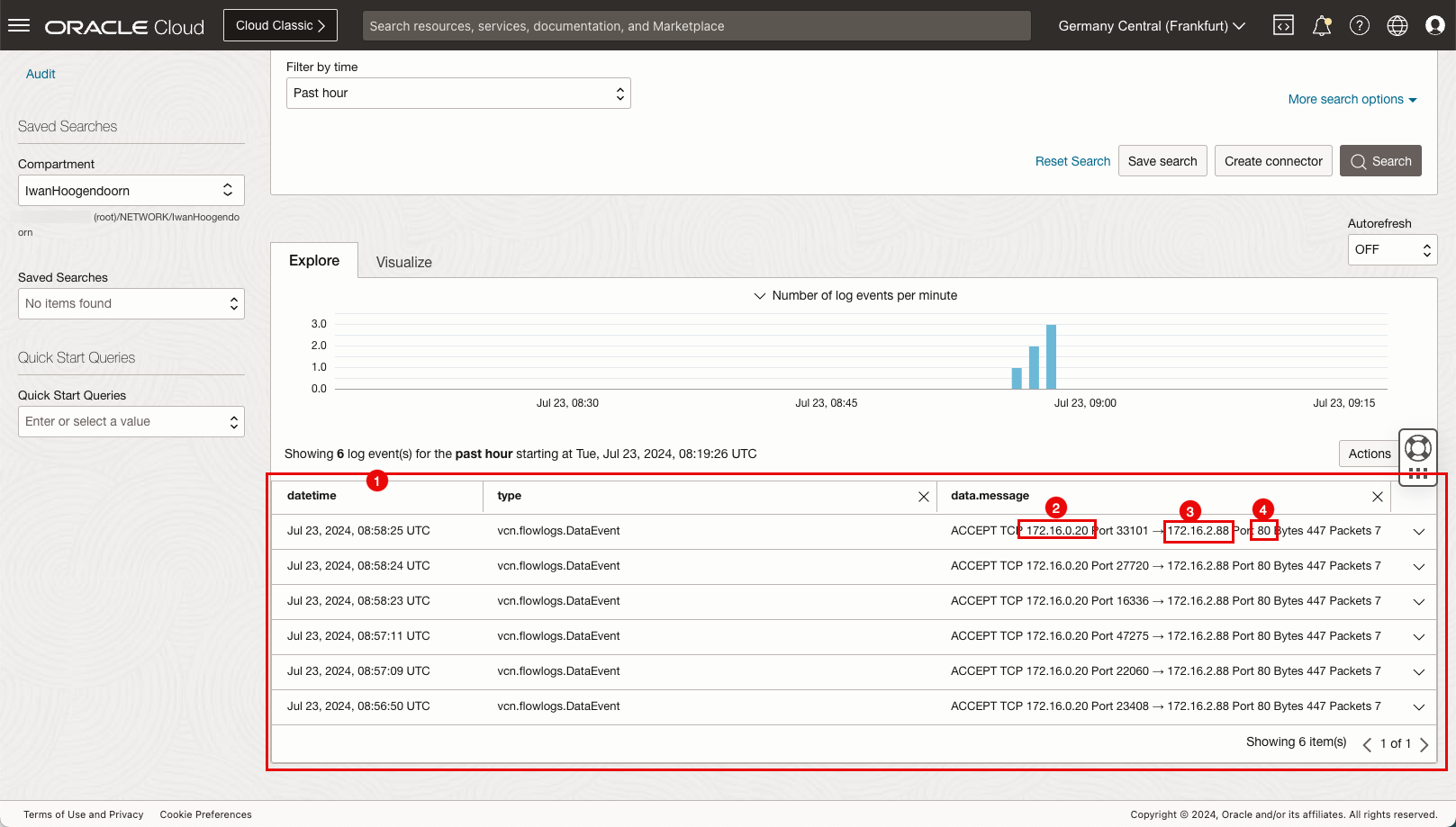

- Scorrere in basso.

- Notare l'IP di origine.

- Notare l'IP di destinazione.

- Notare la porta.

- Scorri in alto.

- Fare clic su Log.

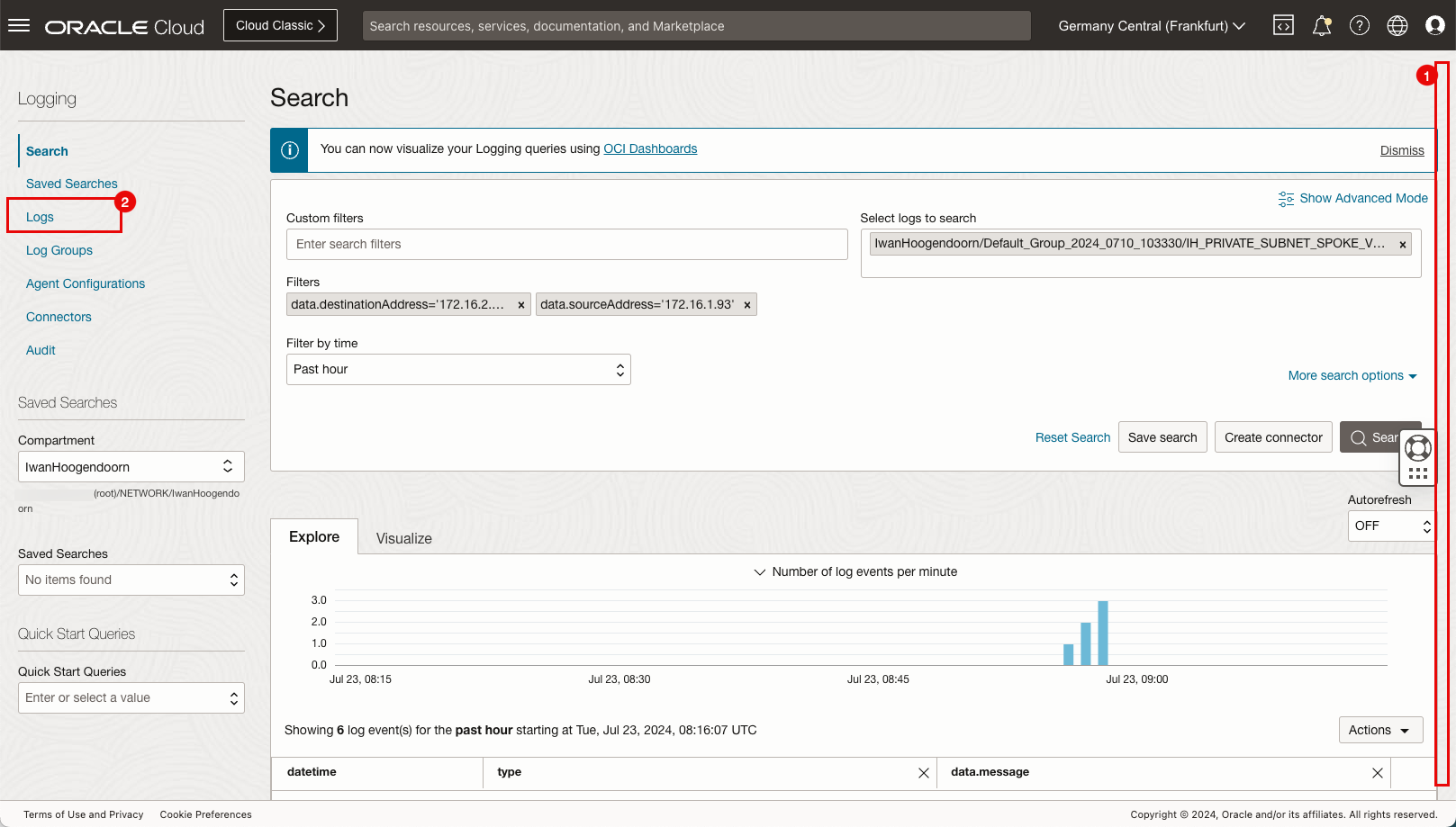

Punto di log C: log nella subnet privata della VCN hub

-

Fare clic sul nome log per la VCN hub.

-

Il traffico non passa dal firewall alla VCN dell'istanza B, pertanto è necessario modificare i filtri di origine e destinazione.

- In Filtri personalizzati, immettere i seguenti filtri.

data.destinationAddress='172.16.0.20'data.sourceAddress='172.16.1.93'data.destinationPort='80'

- Il grafico a barre indica che sono disponibili dati di log per l'origine e la destinazione utilizzate nel filtro.

- Scorrere in basso.

- Prendere nota della sezione di registrazione dettagliata.

- Prendere nota dell'IP di origine.

- Prendere nota dell'IP di destinazione.

- Prendere nota della porta.

- In Filtri personalizzati, immettere i seguenti filtri.

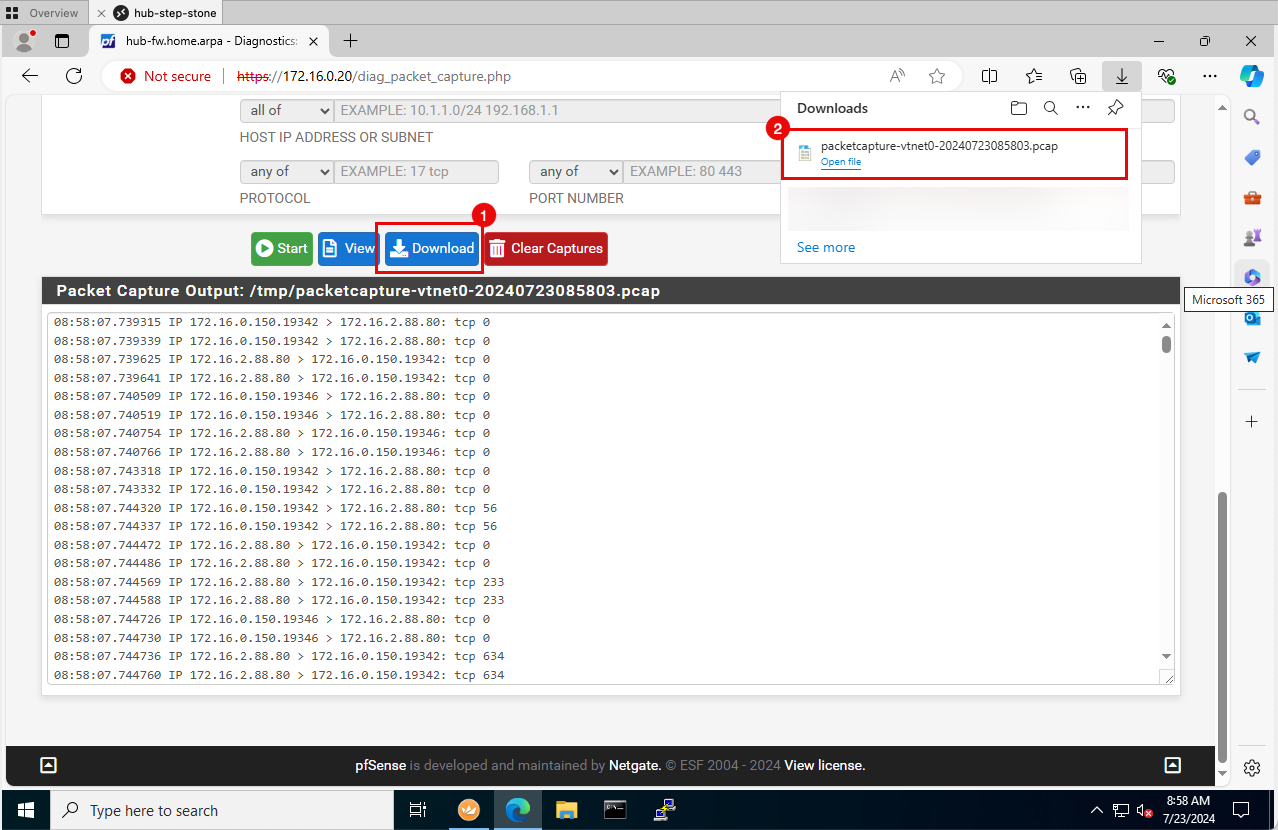

Punto di registrazione D: acquisizione dei pacchetti nel firewall pfSense

-

Accedere alla console di gestione del firewall pfSense.

- Fare clic su scarica.

- Accertarsi che l'acquisizione sia stata scaricata.

-

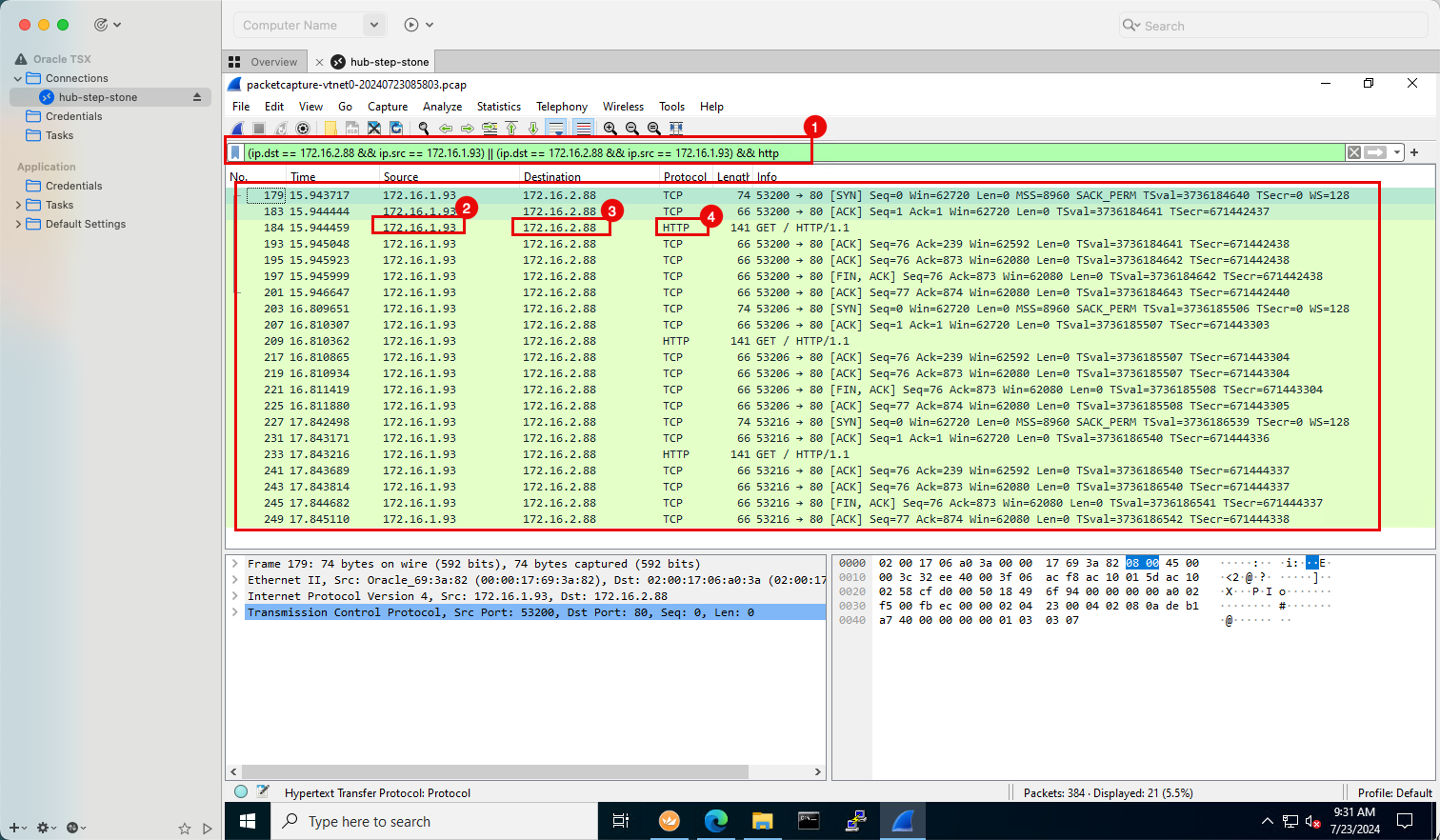

Aprire la cattura del pacchetto in Wireshark.

- Immettere il filtro Wireshark seguente.

(ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) || (ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) && http

- Prendere nota dell'IP di origine.

- Prendere nota dell'IP di destinazione.

- Prendere nota della porta o del protocollo.

- Immettere il filtro Wireshark seguente.

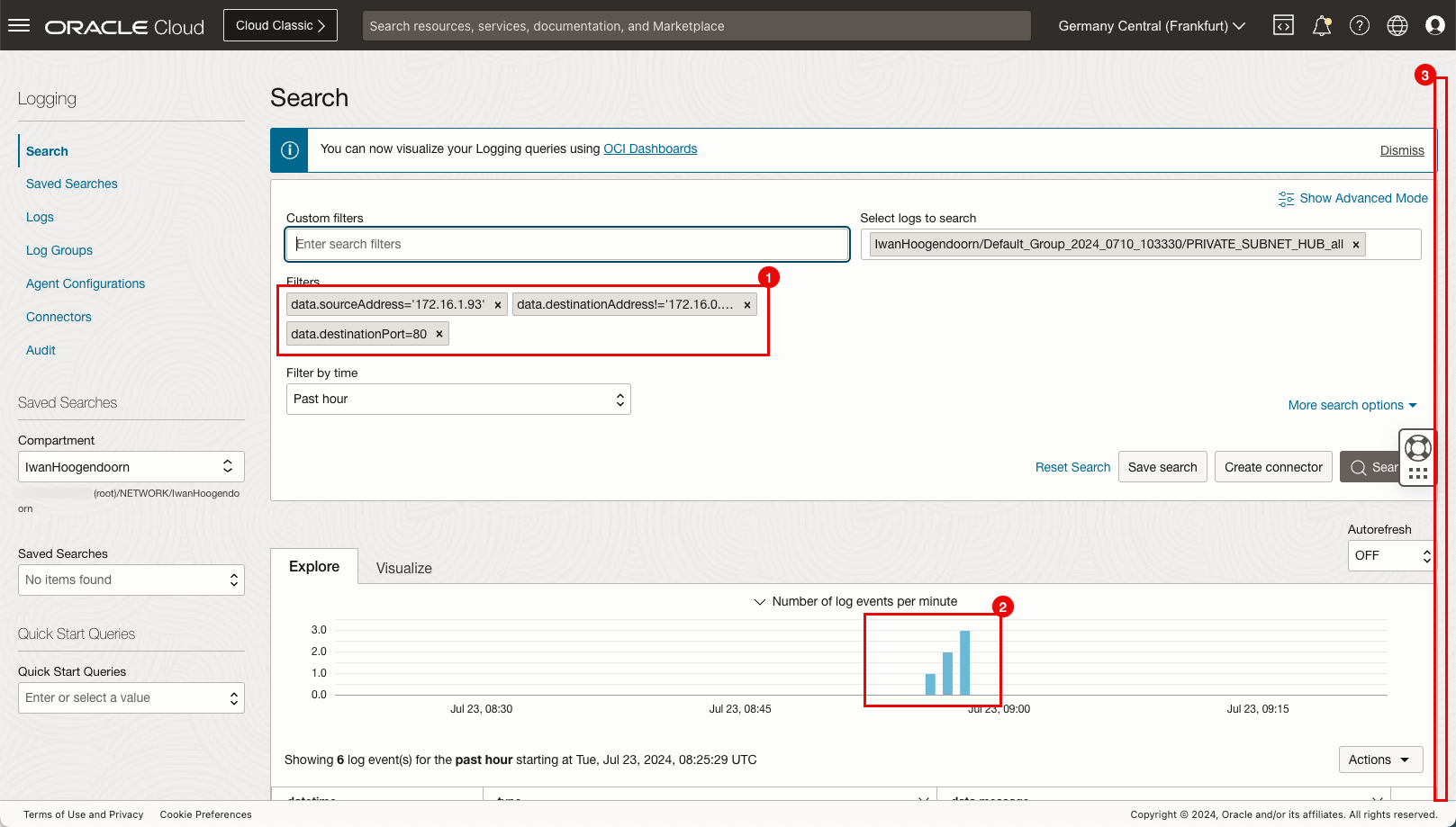

Punto di log E: log nella subnet privata della VCN B spoke

-

Passare a Log, Log e fare clic sul nome del log per la VCN B spoke.

- Fare clic sul menu a discesa Azioni.

- Fare clic su Esplora con la ricerca basata sui log.

- In Filtri personalizzati, immettere i seguenti filtri.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.0.20'.

- Il grafico a barre indica che sono disponibili dati di log per l'origine e la destinazione utilizzate nel filtro.

- Scorrere in basso.

- Prendere nota della sezione di registrazione dettagliata.

- Prendere nota dell'IP di origine.

- Prendere nota dell'IP di destinazione.

- Prendere nota della porta.

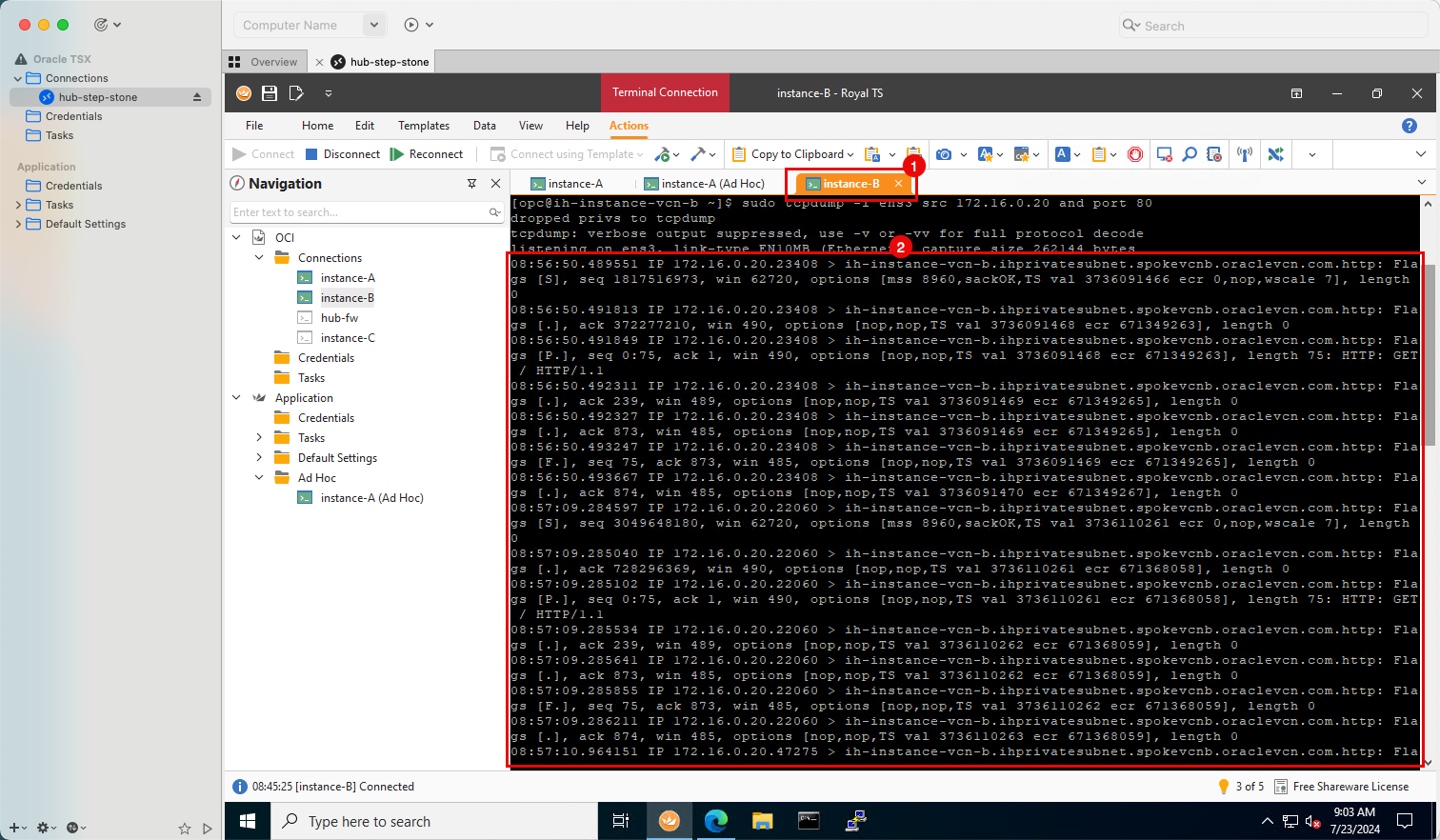

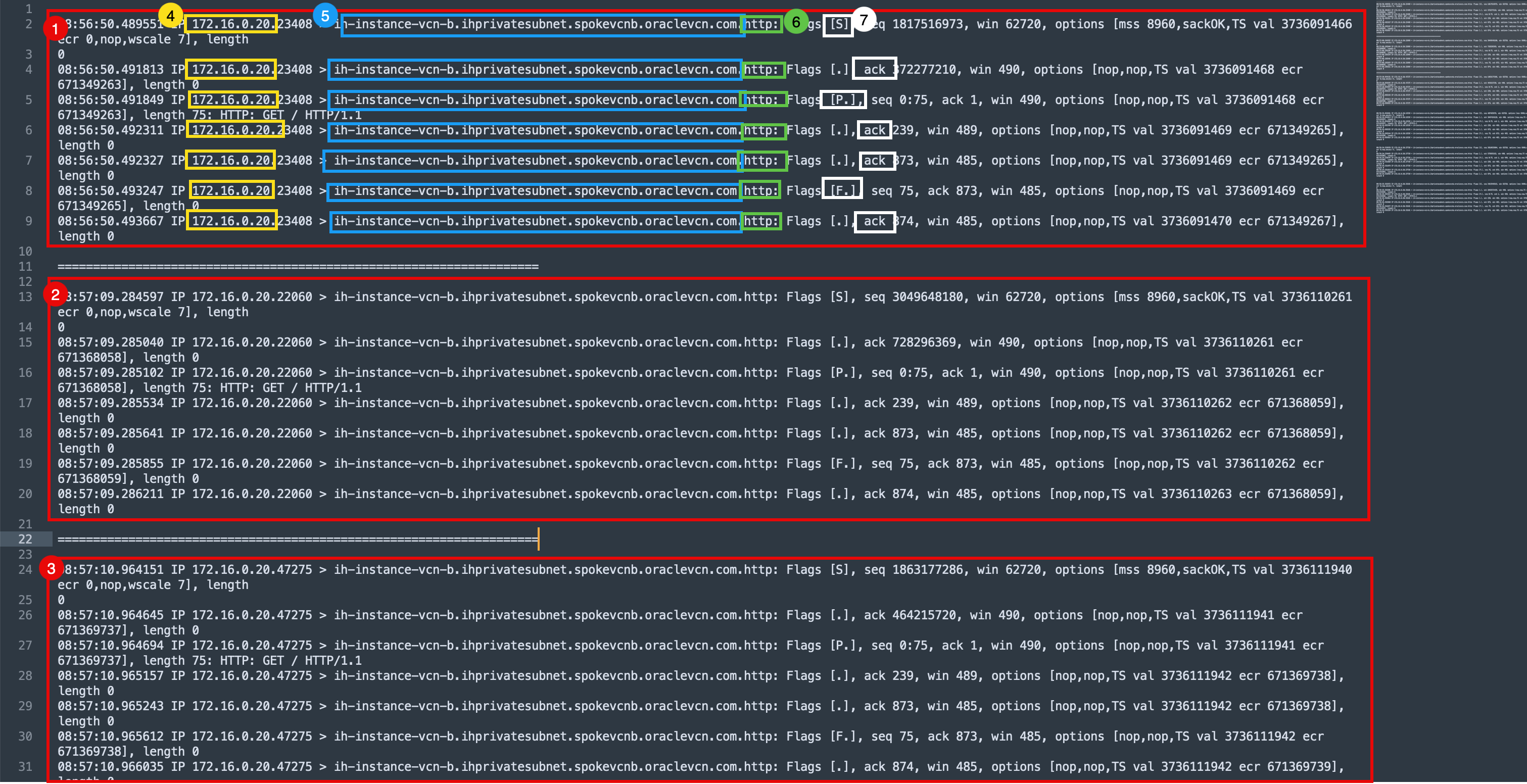

Punto di registrazione F: Tcpdump sull'istanza B

- Andare alla sessione SSH dell'istanza B.

- Prendere nota dell'output tcpdump generato.

-

Uscita Tcpdump.

[opc@ih-instance-vcn-b ~]$ sudo tcpdump -i ens3 src 172.16.0.20 and port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489551 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491813 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491849 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492311 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492327 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493247 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493667 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284597 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.285040 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.285102 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285534 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285641 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285855 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286211 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.964151 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964645 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964694 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965157 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965243 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965612 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.966035 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.664041 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664613 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664620 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665349 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.666335 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666344 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666816 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], length 0 08:58:24.529970 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 ecr 0,nop,wscale 7], length 0 08:58:24.530465 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 0 08:58:24.530545 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 75: HTTP: GET / HTTP/1.1 08:58:24.531020 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531079 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531619 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 671443304], length 0 08:58:24.532042 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], length 0 08:58:25.562872 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 ecr 0,nop,wscale 7], length 0 08:58:25.563301 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 0 08:58:25.563424 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 75: HTTP: GET / HTTP/1.1 08:58:25.563812 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.563960 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.564877 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 671444337], length 0 08:58:25.565259 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], length 0 -

Analizzare l'output. Questo output indica che il traffico HTTP è stato ricevuto dall'IP del firewall hub.

- La prima sezione di output della richiesta curl eseguita.

- La seconda sezione di output della richiesta curl eseguita.

- La terza sezione di output della richiesta di curl eseguita.

- Il DNS/IP di origine.

- Il DNS/IP di destinazione.

- Il porto.

- Flag TCP.

Nota: per altri scenari, raccogliere i log, le acquisizioni di pacchetti e i tcpdump uguali a Scenario 1.

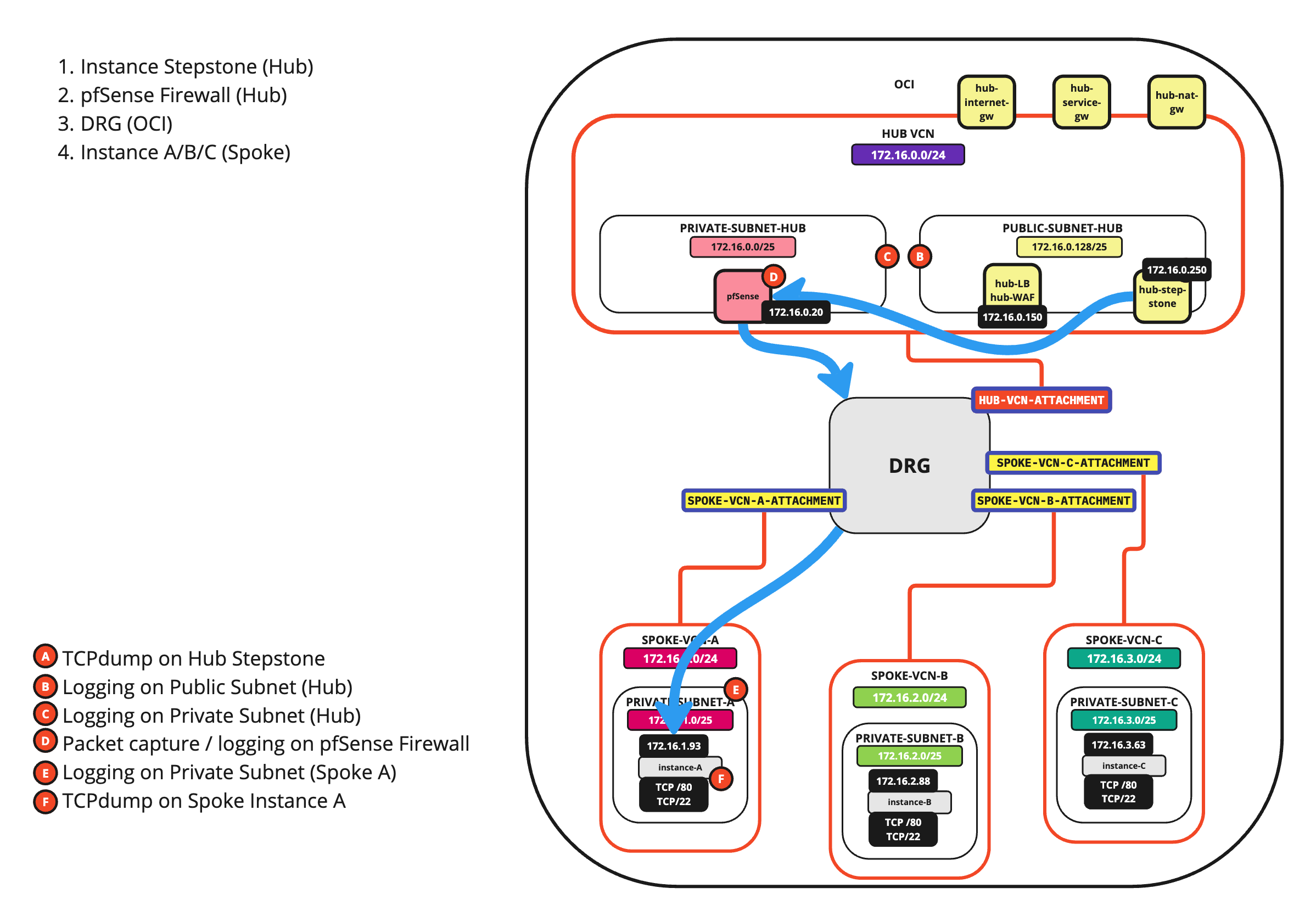

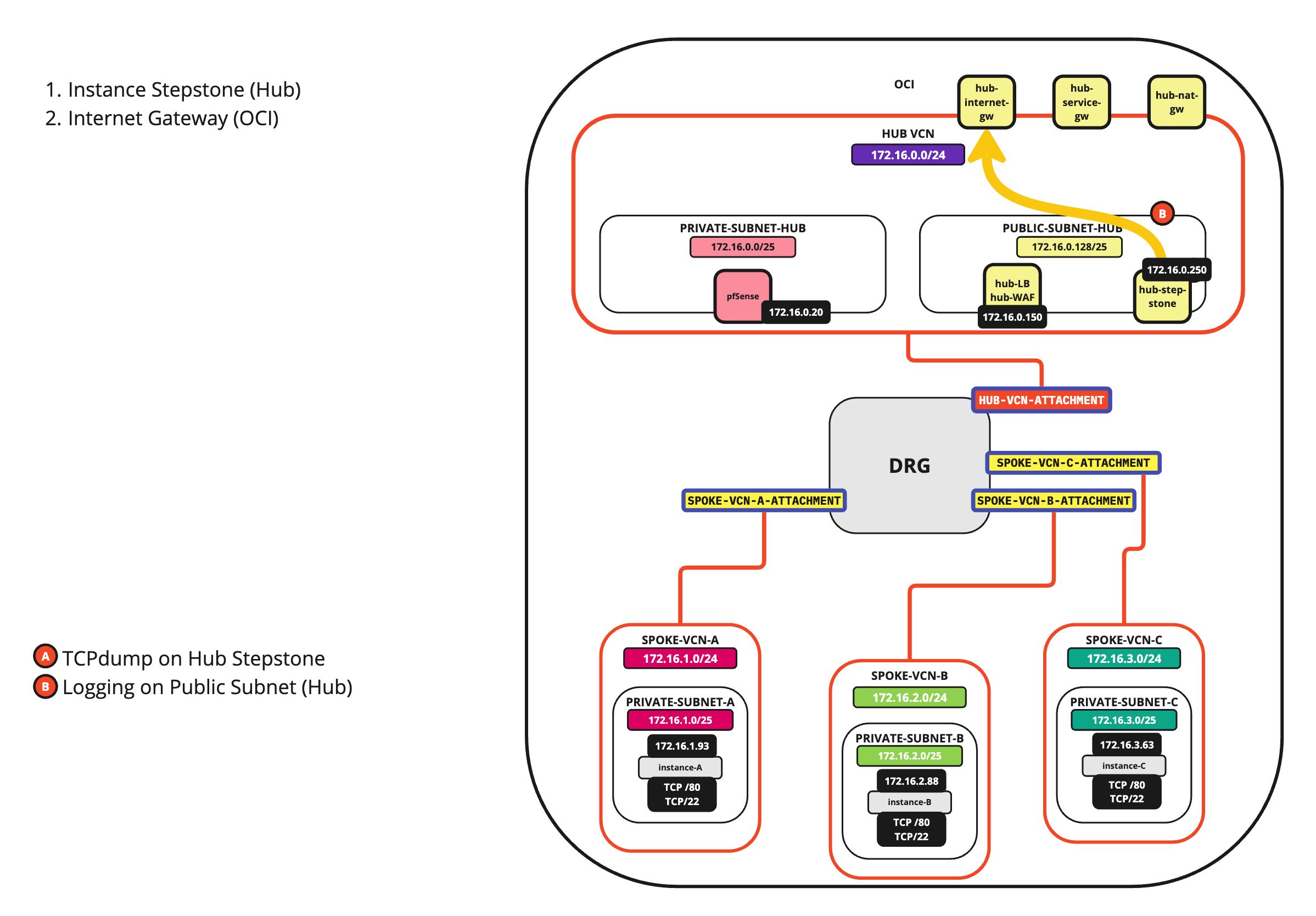

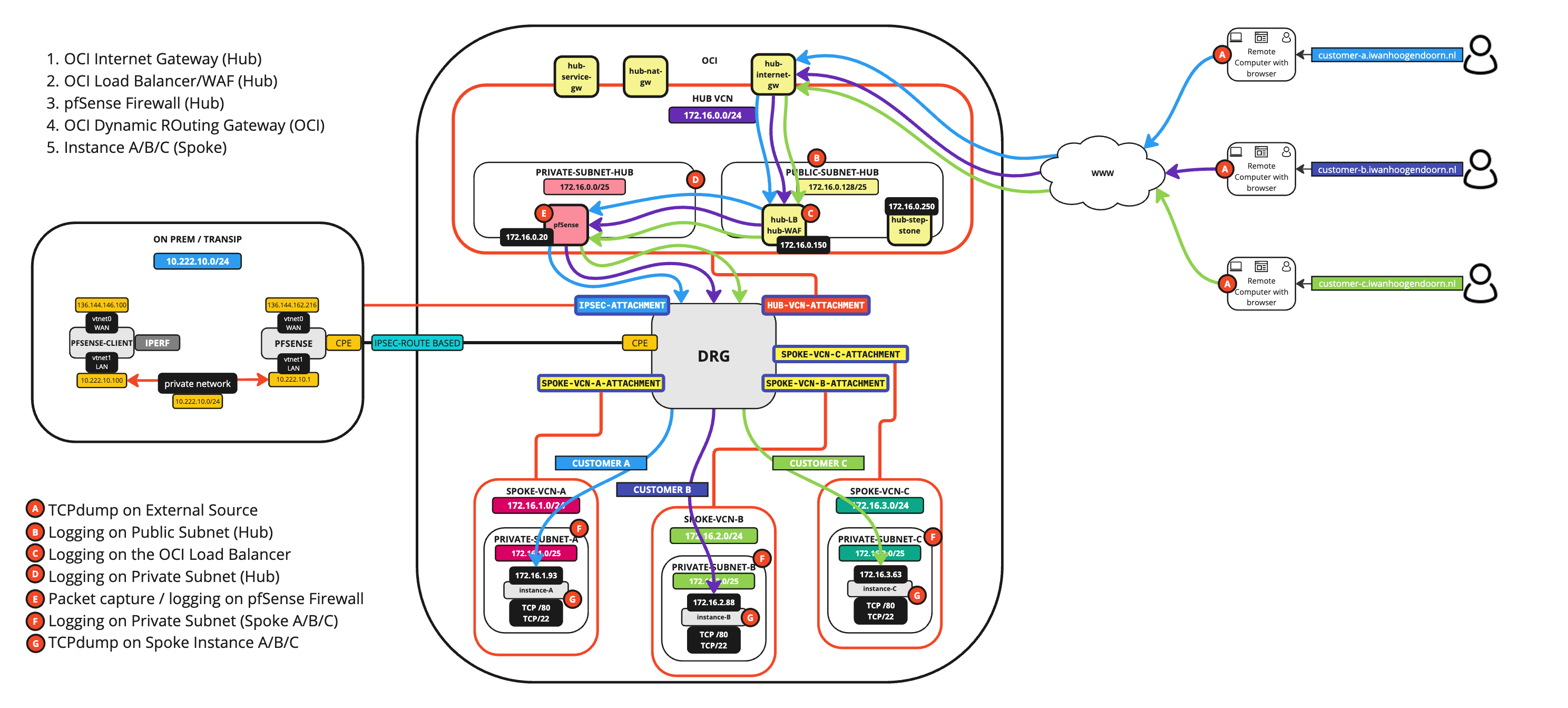

Scenario 2: seguire il pacchetto dall'istanza della VCN spoke all'istanza dell'hub

Scenario 3: seguire il pacchetto dall'istanza dell'hub all'istanza della VCN spoke

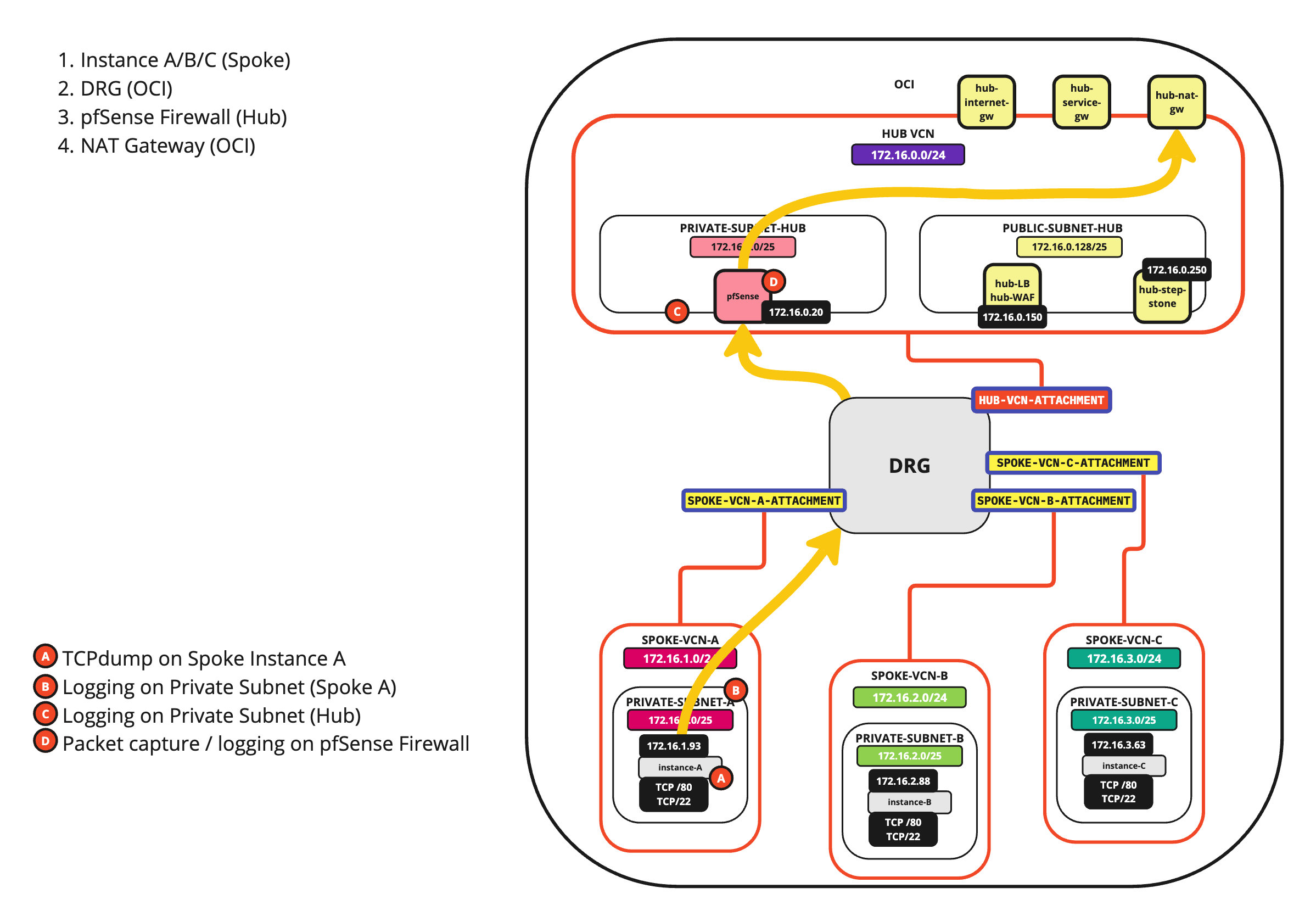

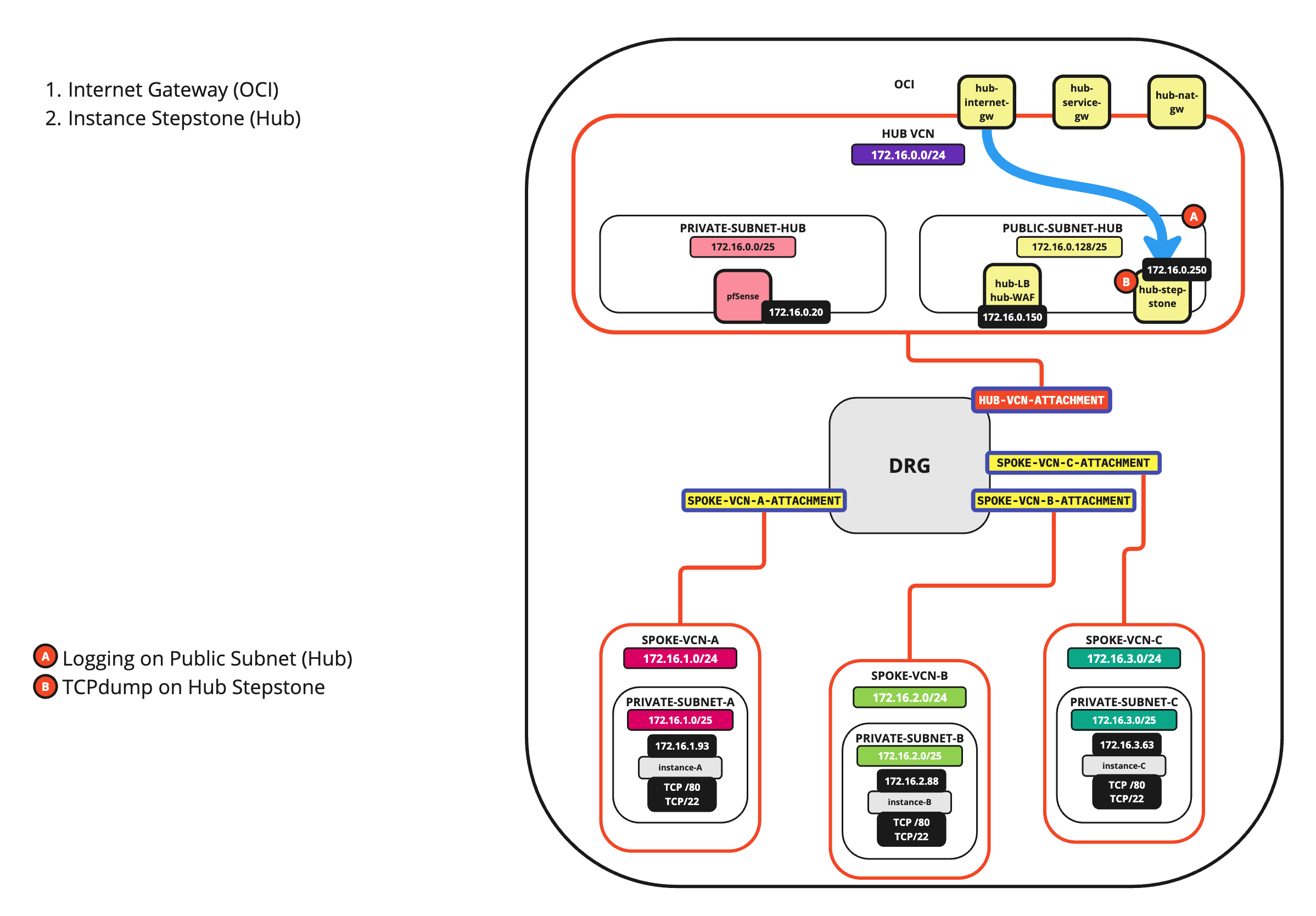

Scenario 4: seguire il pacchetto dall'istanza della VCN spoke a Internet

Scenario 5: seguire il pacchetto dall'istanza della VCN spoke alla rete del servizio OCI

Scenario 6: seguire il pacchetto dall'istanza dell'hub a Internet

Scenario 7: seguire il pacchetto da Internet all'istanza dell'hub

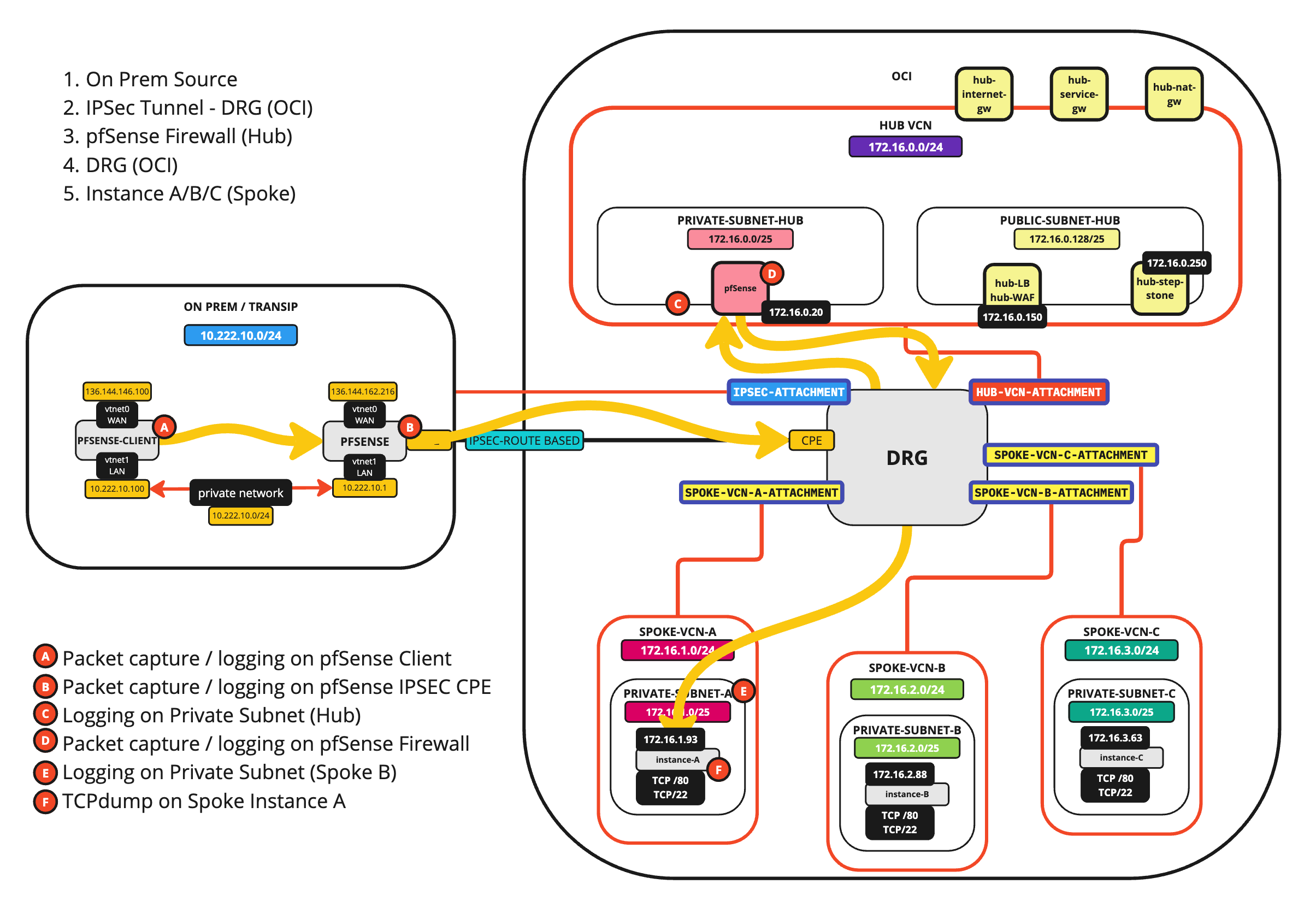

Scenario 8: seguire il pacchetto dall'istanza in locale all'istanza VCN spoke

Scenario 9: seguire il pacchetto dall'istanza della VCN spoke a quella on premise

Scenario 10: seguire il pacchetto dal computer remoto al load balancer per l'istanza della VCN spoke

Conferme

- Autore - Iwan Hoogendoorn (esperto di rete OCI)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Follow the Packets in a Hub and Spoke VCN Routing Architecture inside Oracle Cloud Infrastructure

G12469-02

August 2024