Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Integra istanze di computazione Oracle Cloud Infrastructure nel dominio gestito dei servizi di dominio Microsoft Entra

Introduzione

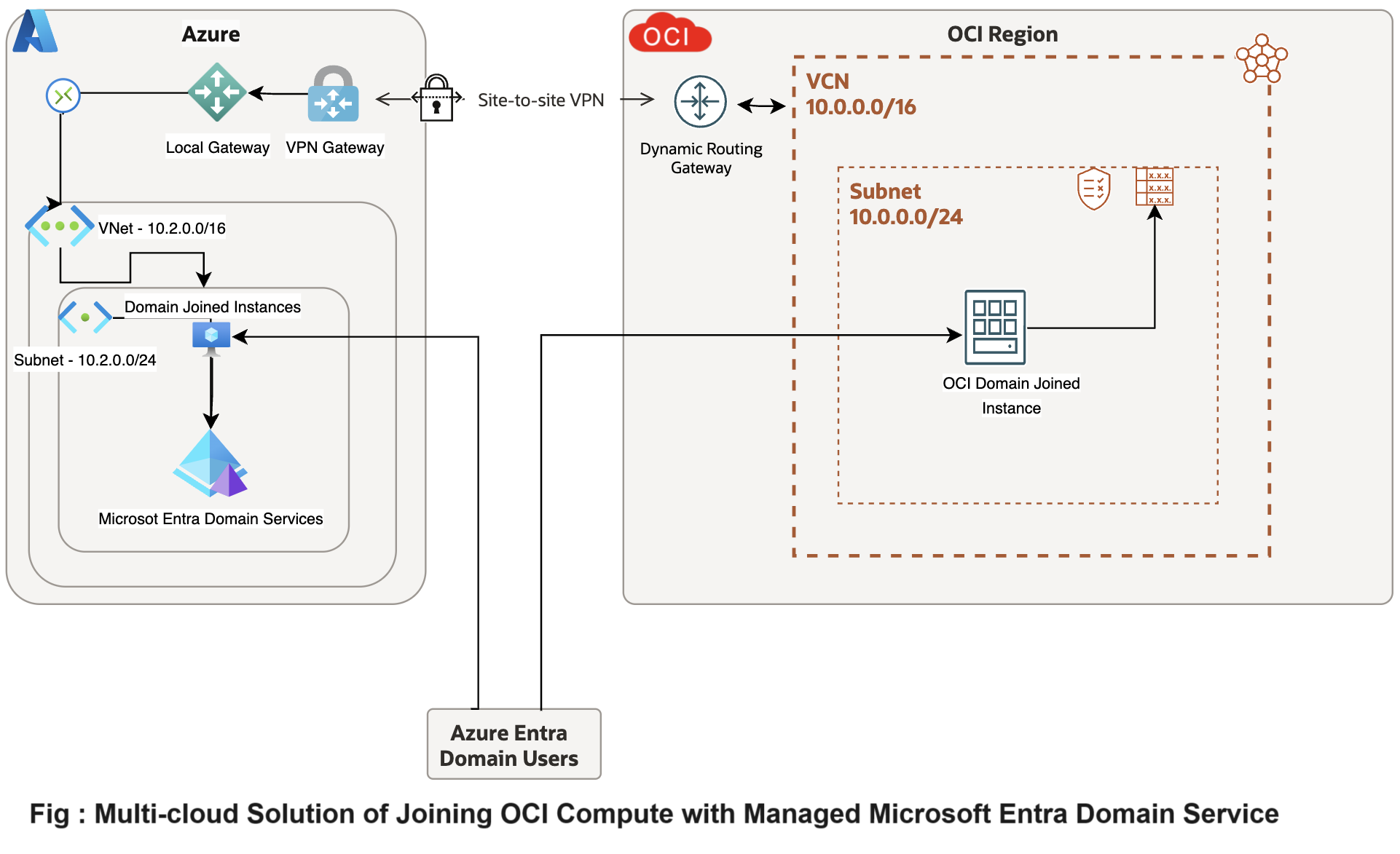

Nei moderni ambienti multicloud e cloud ibrido, una gestione efficace della rete e una perfetta integrazione tra diversi servizi cloud sono fondamentali. Una di queste sfide di integrazione è l'adesione a un'istanza di computazione Oracle Cloud Infrastructure (OCI) a Microsoft Entra Domain Services (precedentemente noto come Azure Active Directory Domain Services). Questa impostazione consente alle organizzazioni di sfruttare le solide funzionalità di gestione delle identità di Microsoft durante l'esecuzione dei carichi di lavoro di calcolo su OCI.

Per raggiungere questo obiettivo, è essenziale configurare correttamente l'infrastruttura di rete, incluse le reti cloud virtuali (VCN), le subnet, le tabelle di instradamento e stabilire una connessione di rete tra OCI e Microsoft Azure. Questa connessione può essere raggiunta utilizzando una VPN da sito a sito OCI o soluzioni di interconnessione dedicate come OCI FastConnect e Azure ExpressRoute. Inoltre, la gestione delle opzioni DHCP (Dynamic Host Configuration Protocol) in OCI per puntare ai server DNS (Domain Name System) corretti dei servizi di dominio Microsoft Entra è fondamentale per le operazioni di join dei domini.

Questa esercitazione fornisce una guida per impostare le configurazioni di rete per consentire alle istanze OCI di entrare nei servizi di dominio Microsoft Entra. Distribuiremo le reti VCN, stabiliremo una VPN site-to-site tra OCI e Azure, configureremo le tabelle di instradamento per la comunicazione tra cloud, creeremo e assoceremo i set di opzioni DHCP o con le regole di inoltro al servizio gestito da Azure aggiunge gli IP del servizio nel resolver DNS in OCI, distribuire le istanze di computazione e verificare il processo di connettività e join del dominio. Seguendo queste attività, le organizzazioni possono ottenere una perfetta integrazione tra OCI e Microsoft Azure, consentendo un ambiente multicloud unificato e sicuro.

Obiettivi

- Integra le istanze di OCI Compute nel dominio gestito dei servizi di dominio Microsoft Entra. Questa esercitazione fornisce una semplice guida per impostare l'inoltro DNS in OCI per l'integrazione con i servizi di dominio Microsoft Entra. Creeremo un'istanza di computazione, uniremo il dominio Microsoft Azure Entra, i resolver DNS e le regole di inoltro in OCI per indirizzare query di dominio specifiche ai servizi di dominio Microsoft Entra senza modificare le opzioni DHCP per la VCN.

Prerequisiti

-

Tenancy cloud OCI e Microsoft Azure.

-

Autorizzazioni della tenancy OCI e Microsoft Azure per distribuire e aggiornare le risorse.

-

Conoscenza di base della rete: DNS, DHCP e routing di rete.

Task 1: configurare una VPN da sito a sito o un'interconnessione dedicata tra OCI e Microsoft Azure

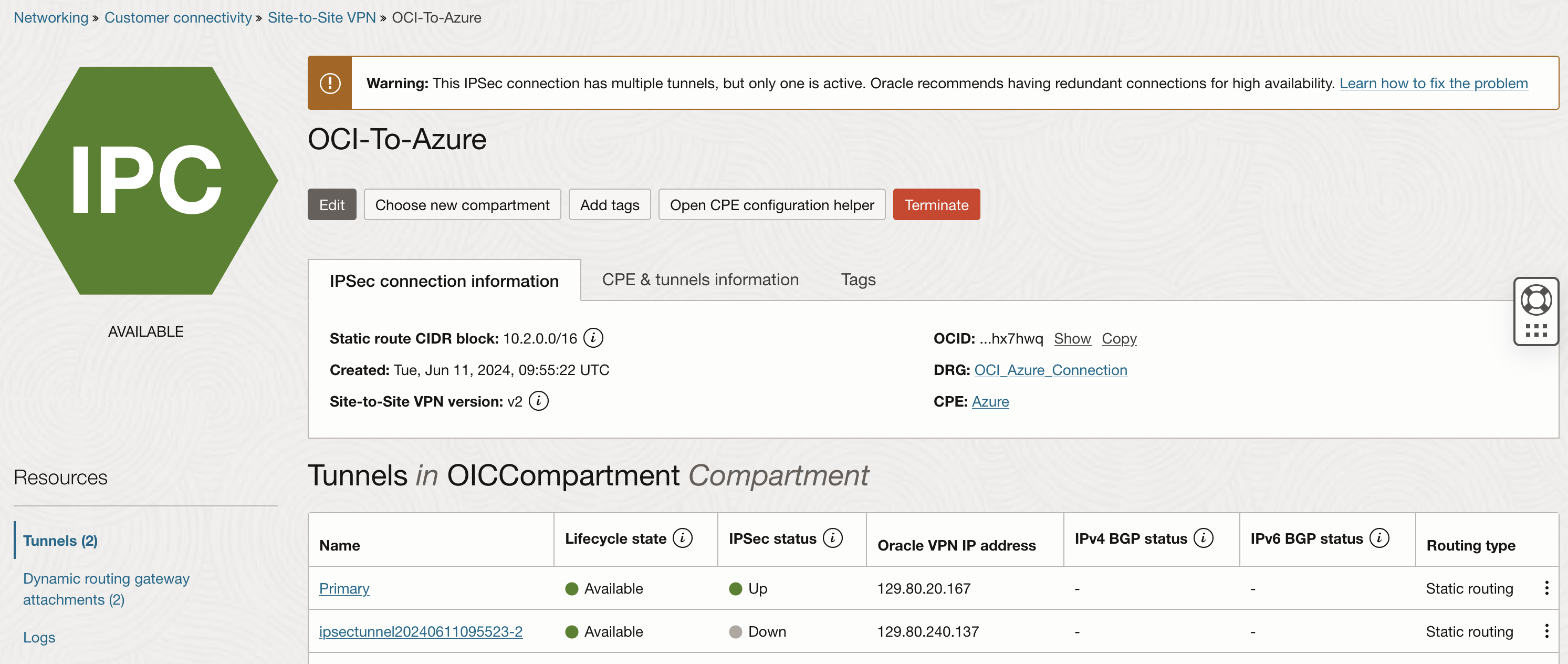

Per abilitare una comunicazione sicura tra OCI e Microsoft Azure, utilizziamo una VPN site-to-site. Questa VPN crea un tunnel sicuro su Internet, connettendo la rete cloud virtuale (VCN) di OCI con la rete virtuale di Azure (VNet). Per le organizzazioni che richiedono elevata affidabilità, bassa latenza e larghezza di banda dedicata, è preferibile utilizzare OCI FastConnect. OCI FastConnect offre una connessione privata, bypassando la rete Internet pubblica per una maggiore sicurezza e prestazioni coerenti. Tuttavia, in questa configurazione, optiamo per la semplicità e l'economicità di una VPN site-to-site, essenziale per l'integrazione di servizi come i servizi di dominio Microsoft Entra. Per ulteriori informazioni, consulta la sezione relativa alla connessione VPN ad Azure.

-

Crea e configura un gateway VPN in OCI.

-

Eseguire il login a OCI Console, andare a Networking e selezionare Gateway di instradamento dinamico (DRG).

-

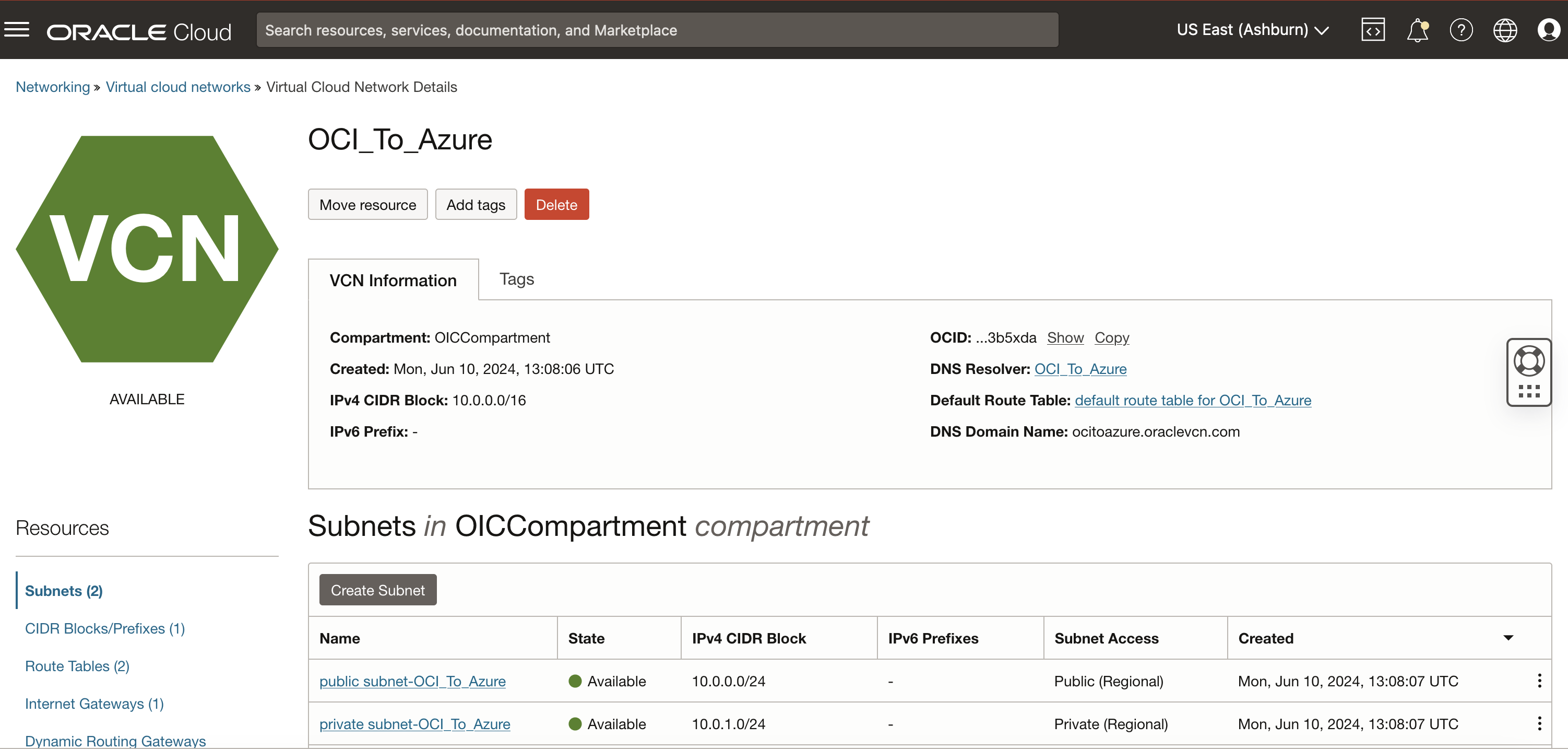

Crea un DRG e collegalo alla tua VCN. Per questa esercitazione, la VCN OCI è

10.0.0.0/16. -

Impostare un oggetto Customer-Premises Equipment (CPE) con l'indirizzo IP pubblico del gateway VPN di Azure.

-

Creare una connessione IPSec tra il gateway DRG e il gateway VPN di Azure utilizzando la configurazione IPSec fornita.

-

-

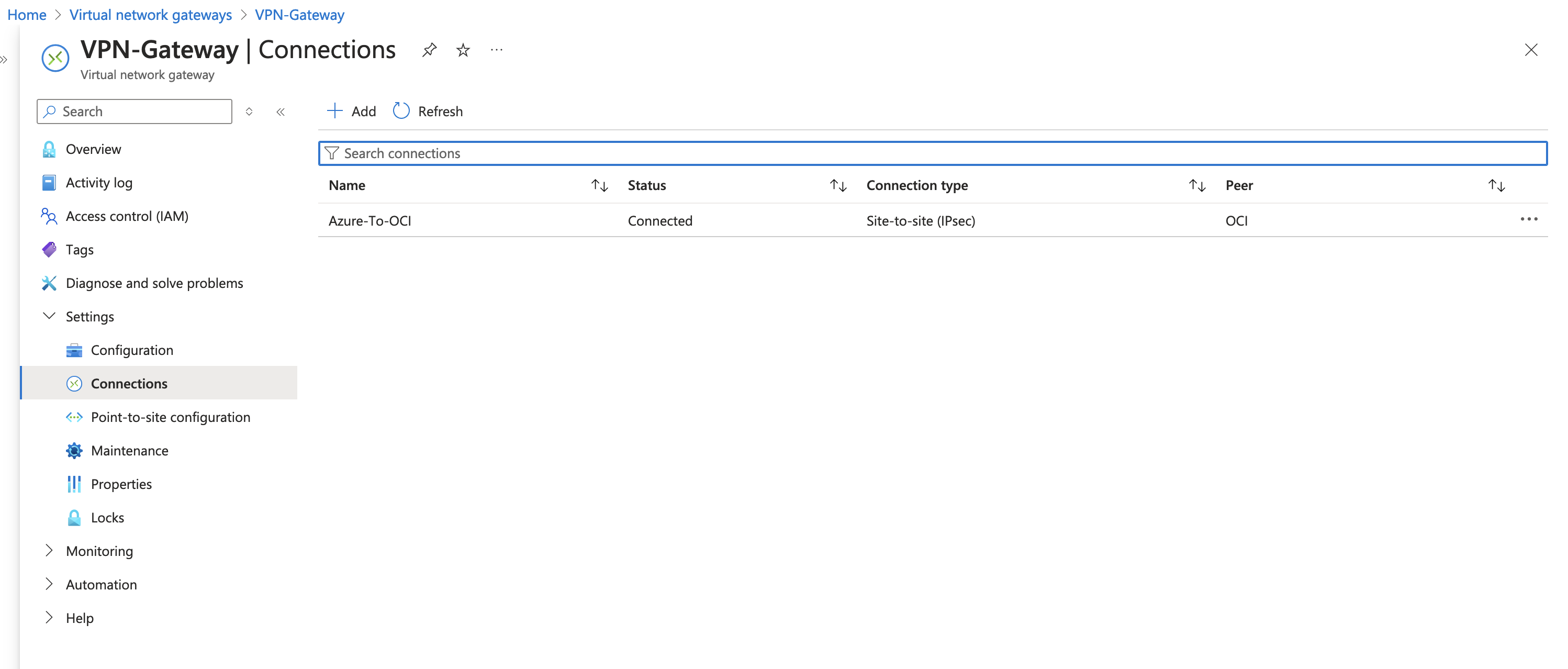

Configura il gateway VPN in Microsoft Azure.

-

Eseguire il login al portale Microsoft Azure, passare a Gateway di rete virtuale.

-

Creare un gateway VPN in Azure VNet. Per questa esercitazione, Azure VNet è

10.2.0.0/16. -

Impostare un gateway di rete locale con l'indirizzo IP pubblico del gateway VPN OCI.

-

Stabilire una connessione VPN IPSec VPN al DRG OCI utilizzando i dettagli di configurazione da OCI.

-

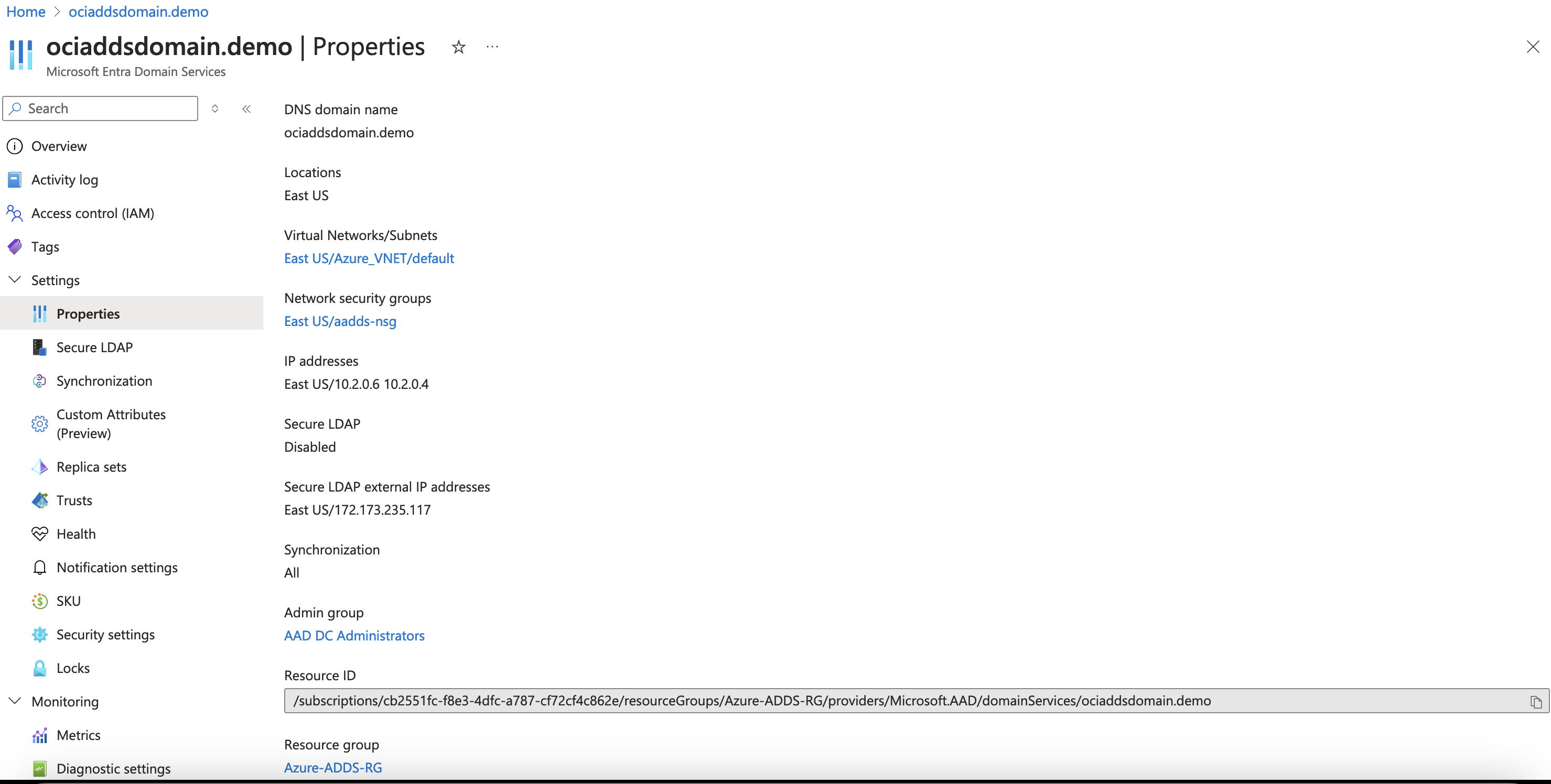

Task 2: Impostazione dei servizi di dominio Microsoft Entra

Dopo aver stabilito la VPN site-to-site tra OCI e Microsoft Azure, procedere con l'impostazione dei servizi di dominio Microsoft Entra in Microsoft Azure. Questo servizio semplifica la gestione delle identità con funzioni quali il join di dominio e il protocollo LDAP (Lightweight Directory Access Protocol), senza richiedere i controller di dominio tradizionali.

-

Distribuire e configurare i servizi di dominio Microsoft Entra in Microsoft Azure.

-

Distribuire i servizi di dominio Microsoft Entra utilizzando il portale Microsoft Azure.

-

Configura le impostazioni del dominio per soddisfare le esigenze dell'organizzazione.

-

Assicurarsi di utilizzare una subnet all'interno della stessa VCN in cui è configurata la VPN site-to-site con OCI.

-

-

Ottenere gli indirizzi IP privati dei server DNS Microsoft Entra Domain Services.

-

Prendere nota degli indirizzi IP privati dei server DNS collegati ai servizi di dominio Microsoft Entra.

-

Configurare questi IP per la risoluzione DNS nella rete cloud virtuale (VCN) di OCI per abilitare la risoluzione dei nomi di dominio.

-

Task 3: configurare la risoluzione DNS nella VCN OCI

Configurare la risoluzione DNS nella rete cloud virtuale (VCN) di OCI per abilitare la risoluzione dei nomi di dominio. Utilizzare la stessa VCN in cui è stata configurata la VPN da sito a sito OCI stabilita con Microsoft Azure.

-

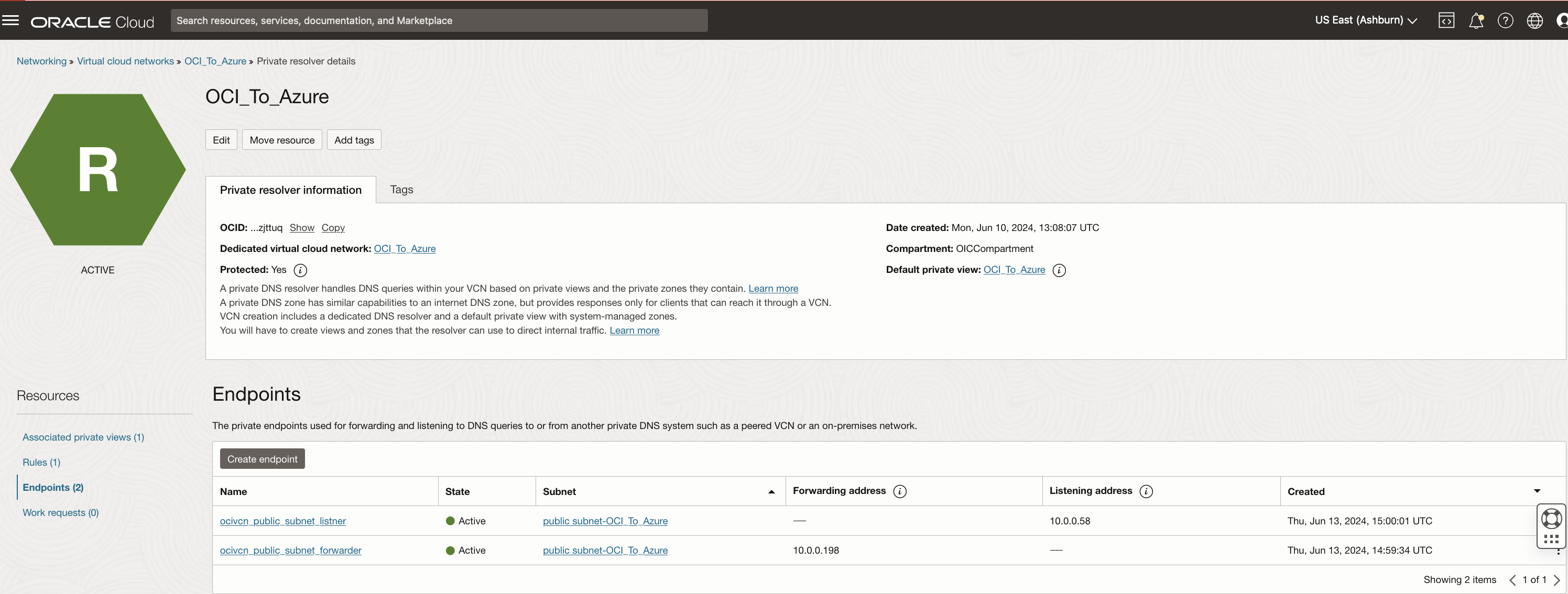

Andare alla console OCI, andare a Networking, Rete cloud virtuale e Risolutore DNS.

-

Crea endpoint di ascolto e inoltro.

-

Impostare gli endpoint per inoltrare le query DNS per il dominio gestito da Microsoft Entra Domain Services.

-

In Endpoint fare clic su Crea endpoint per configurare l'inoltro DNS.

-

Immettere il nome per l'endpoint.

-

Selezionare una subnet VCN dalla lista (stessa subnet VCN per la quale è stata configurata la connessione da sito a sito con Azure VNet) e selezionare Tipo di endpoint come Inoltro. Lasciare i campi facoltativi e fare clic su Crea.

-

Ripetere i passi secondari da 1 a 4 per gli endpoint di ascolto.

-

-

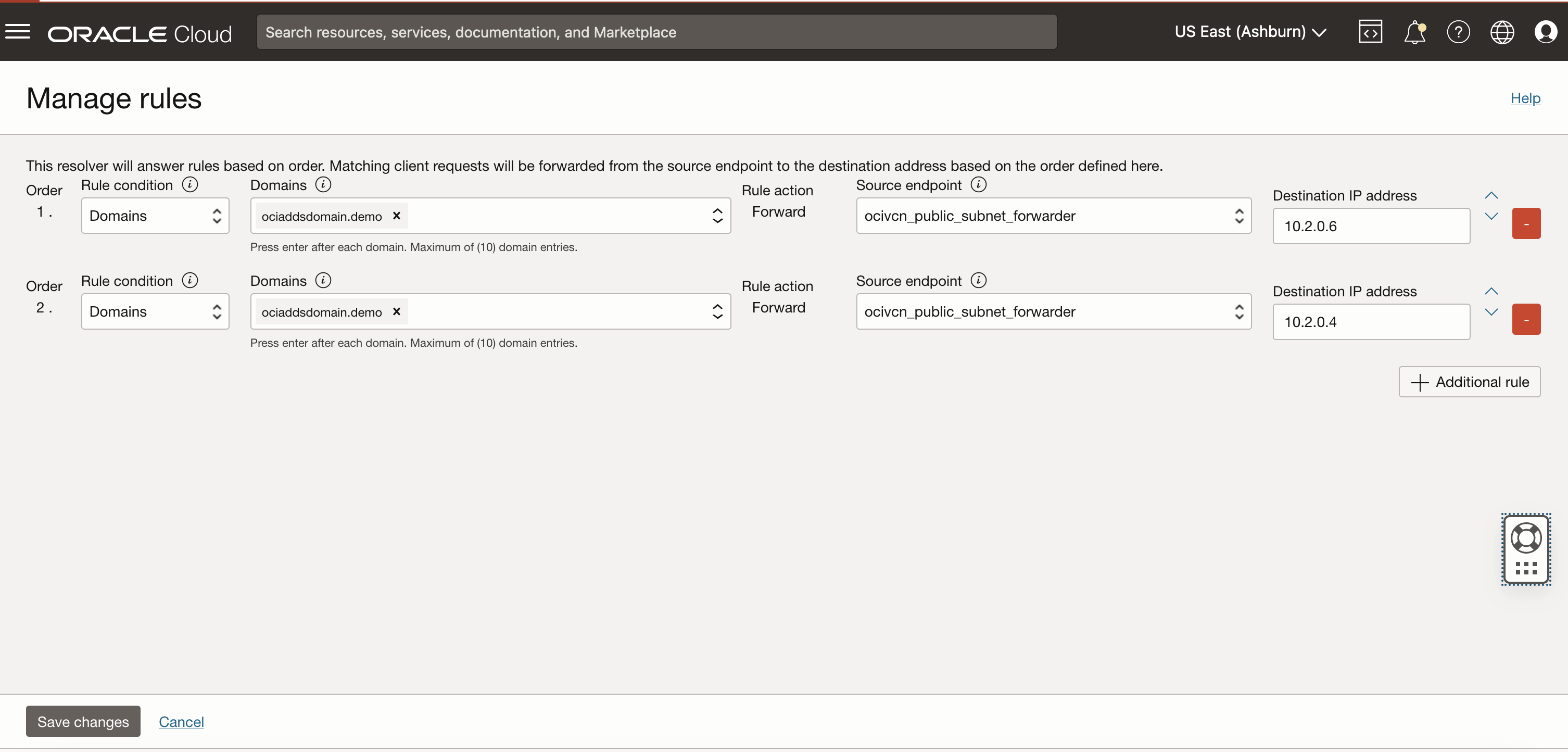

Configurare le regole in OCI.

-

Definisci le regole per controllare il traffico DNS all'interno della VCN.

-

Configura le regole di inoltro per indirizzare le query per il dominio gestito da Microsoft Entra Domain Services agli endpoint creati nel task 3.2.

-

In Condizione regola, fare clic su Domini e su Gestisci regole.

-

In Domini, immettere il dominio creato nel task 2.

-

In Endpoint di origine selezionare gli endpoint creati nel task 3.2.

-

Immettere l'indirizzo IP dei servizi di dominio Microsoft Entra indicati nel task 2.

-

Ripetere i passi secondari da 1 a 6 per il secondo indirizzo IP.

-

La risoluzione DNS impostata nella VCN OCI garantisce che le istanze OCI possano risolvere in modo sicuro i nomi di dominio gestiti dai servizi di dominio Microsoft Entra tramite la connessione VPN stabilita a Microsoft Azure.

Nota: se si desidera impostare i server di dominio Microsoft Entra come server DNS delle istanze OCI, è possibile saltare il task 3 e modificare le opzioni DHCP predefinite -> Tipo DNS: selezionare Custom Resolver -> Immettere l'indirizzo IP dei server DNS (IP del servizio di dominio di Azure) -> Selezionare il dominio di ricerca personalizzato e nel dominio di ricerca indicare il nome di dominio del "servizio di dominio Microsoft Entra creato". Arresta e avvia tutti i server di OCI per riflettere.

Task 4: Verifica della configurazione DNS e della connettività di rete

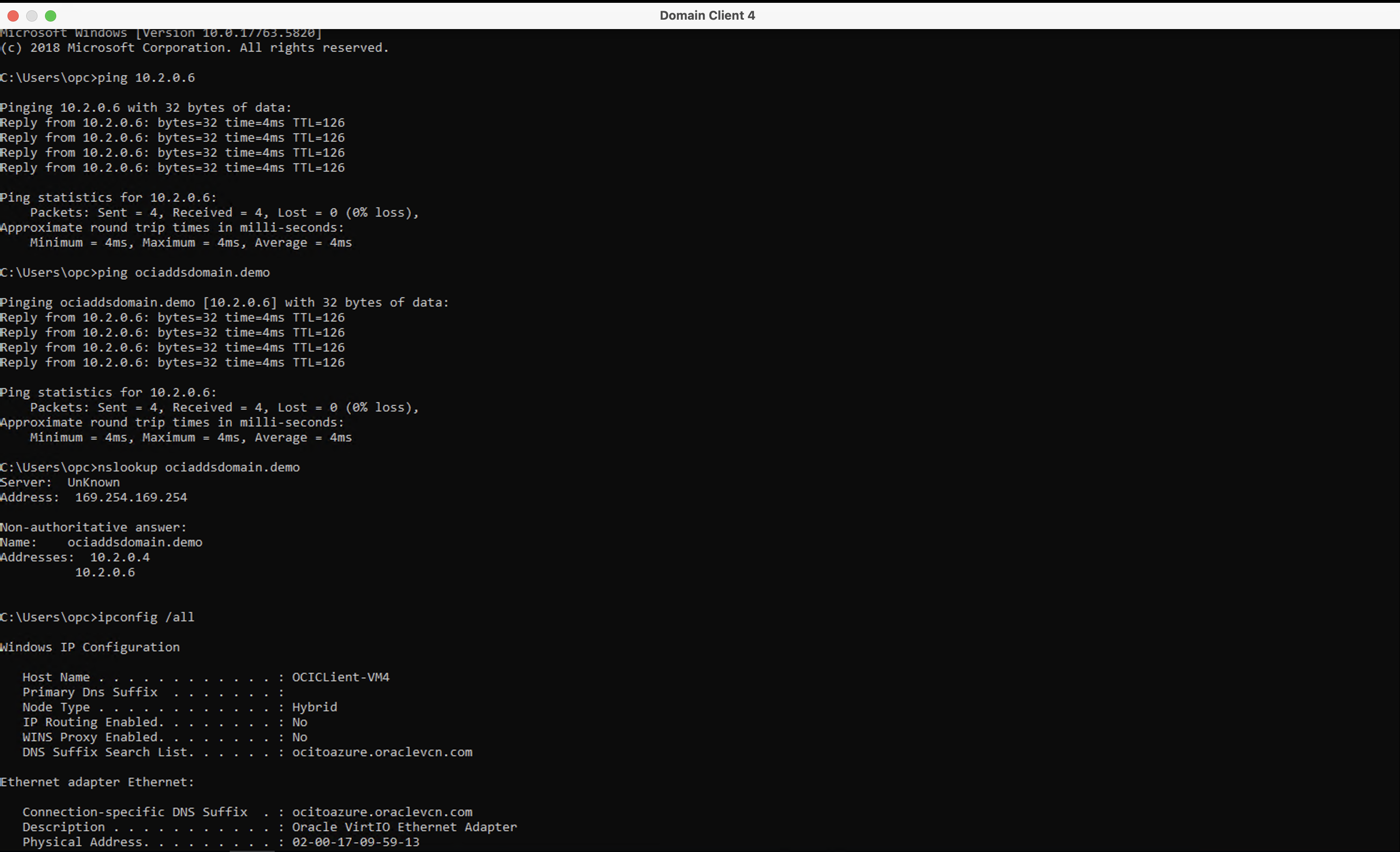

Abbiamo configurato la risoluzione DNS nella VCN OCI e nelle VM distribuite. A questo punto, verificare l'impostazione e abilitare il ping ICMP (Internet Control Message Protocol) all'IP dei servizi di dominio Microsoft Entra dalle istanze di OCI Windows Server.

-

Crea VM Windows Server in OCI.

-

Andare alla console OCI, andare a Computazione e Istanze.

-

Fare clic su Crea istanza.

-

Selezionare l'immagine Windows Server 2016 o 2019 Standard dalle immagini disponibili.

-

Specificare la subnet in cui sono configurate la risoluzione DNS e la connettività VPN.

-

Configurare altri dettagli dell'istanza in base alle esigenze (forma, volume di avvio e rete).

-

-

Configurare le regole di sicurezza di rete in OCI.

-

Andare alla console OCI, andare a Networking e Virtual Cloud Networks (VCN).

-

Modificare la lista di sicurezza associata alla subnet in cui è distribuita la VM di Windows Server.

-

Aggiungere una regola di entrata per consentire il traffico TCP sulla porta

3389(RDP) dalla rete. -

Aggiungere una regola di entrata per consentire il traffico ICMP (ping) dall'intervallo CIDR VNet di Azure (

10.2.0.0/16) all'indirizzo IP delle VM di Azure.

-

-

Verificare la connettività di rete.

-

Eseguire il login alla VM di Windows Server in OCI.

-

Aprire il prompt dei comandi e utilizzare il comando

pingper eseguire il test della connettività all'indirizzo IP privato dei servizi di dominio Microsoft Entra.Comandi di esempio:

ping <Azure Entra Domain Service IP>ping <Azure Entra Domain>nslookup <Azure Entra Domain>

Il ping ICMP e il test

nslookupconfermano la connettività tra le istanze di Windows Server OCI e i servizi di dominio Microsoft Entra. -

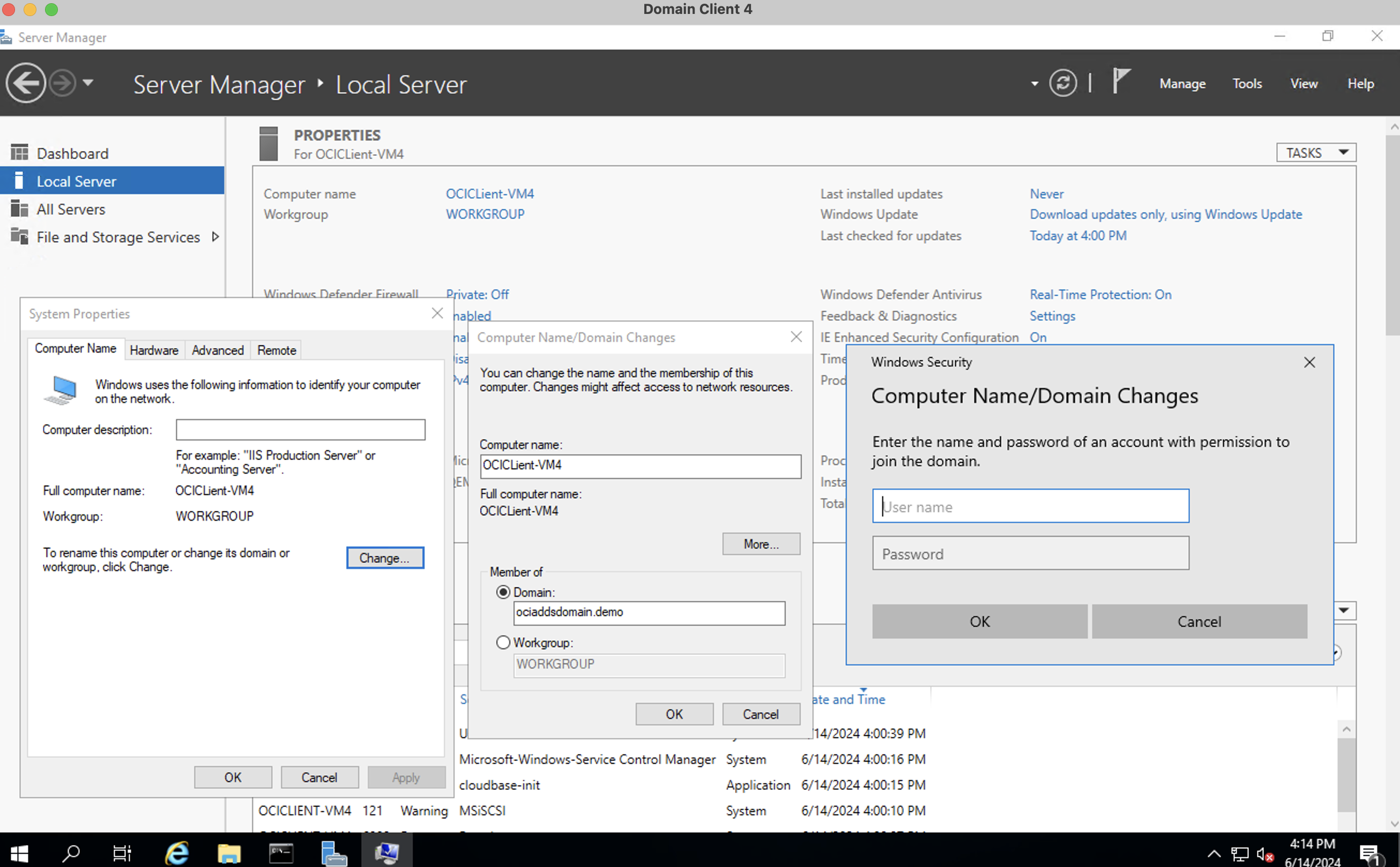

Task 5: Unisciti a Windows Server VM ai servizi di dominio Microsoft Entra

Dopo aver verificato la connettività DNS e di rete, il task successivo consiste nell'unire la VM Windows Server OCI ai servizi di dominio Microsoft Entra. Attenersi alla procedura riportata di seguito per completare il processo di join del dominio.

-

Accedere alle proprietà di sistema.

-

In Server Manager, fare clic su Server locale nel riquadro sinistro.

-

Nella sezione Proprietà, fare clic su Nome computer/ WorkGroup per visualizzare la finestra delle proprietà di sistema.

-

-

Entra nel dominio.

-

Fare clic su Modifica nella finestra Proprietà di sistema.

-

Selezionare Dominio e immettere il nome del dominio Microsoft Entra Domain Services.

-

Fare clic su OK.

-

-

Immettere le credenziali.

- Quando richiesto, immettere le credenziali di un utente membro del gruppo Amministratori AD DC.

- Utilizzare il formato

username@domain.com, gli utenti ID di Microsoft Entra che sono membri del gruppo di amministratori Amministratori AD DC.

- Utilizzare il formato

- Quando richiesto, immettere le credenziali di un utente membro del gruppo Amministratori AD DC.

-

Riavviare la VM per completare il processo di join del dominio.

Seguendo questi task, la VM Windows Server in OCI verrà unita ai servizi di dominio Microsoft Entra.

Collegamenti correlati

Conferme

- Autore - Akarsha I K (Cloud Architect)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Integrate Oracle Cloud Infrastructure Compute Instances to Microsoft Entra Domain Services Managed Domain

G10593-01

June 2024