Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Usa l'autenticazione Oracle Cloud Infrastructure Identity and Access Management con Oracle Autonomous Database

Introduzione

Una password del database Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) consente a un utente IAM di eseguire il login a un'istanza di Oracle Autonomous Database quando gli utenti di Oracle Database in genere eseguono il login con un nome utente e una password. L'utente immette il nome utente IAM e la password del database IAM. Una password del database IAM è diversa dalla password della console di Oracle Cloud Infrastructure (OCI). Utilizzando un utente IAM con il verificatore password è possibile eseguire il login ad Autonomous Database con qualsiasi client di database supportato.

IAM OCI garantisce che solo le persone giuste possano accedere ai dati e alle risorse di un'organizzazione. Puoi configurare Oracle Database in modo che utilizzi l'autenticazione e l'autorizzazione IAM OCI per consentire agli utenti IAM di accedere al database con le credenziali IAM. La centralizzazione della gestione di utenti e credenziali in IAM migliora la sicurezza, la gestibilità e l'esperienza utente per gli utenti del database.

Destinatari

Professionisti e amministratori di IAM OCI.

Obiettivo

Configurare Oracle Autonomous Database in modo che utilizzi l'autenticazione e l'autorizzazione IAM OCI per consentire agli utenti IAM di accedere a Oracle Autonomous Database con credenziali IAM.

Prerequisiti

-

Autonomous Database di cui è stato eseguito il provisioning in OCI.

-

Tenancy dei domini di Identity IAM OCI con privilegio di amministratore.

-

Strumento Oracle Database per il test della connessione ad Autonomous Database. Vedere Connettersi ad Autonomous Database utilizzando gli strumenti di Oracle Database. In questa esercitazione viene utilizzata l'interfaccia della riga di comando di SQL*Plus nel sistema Windows Nuova installazione client Oracle.

Task 1: Creare gruppi di database, utenti e criteri

-

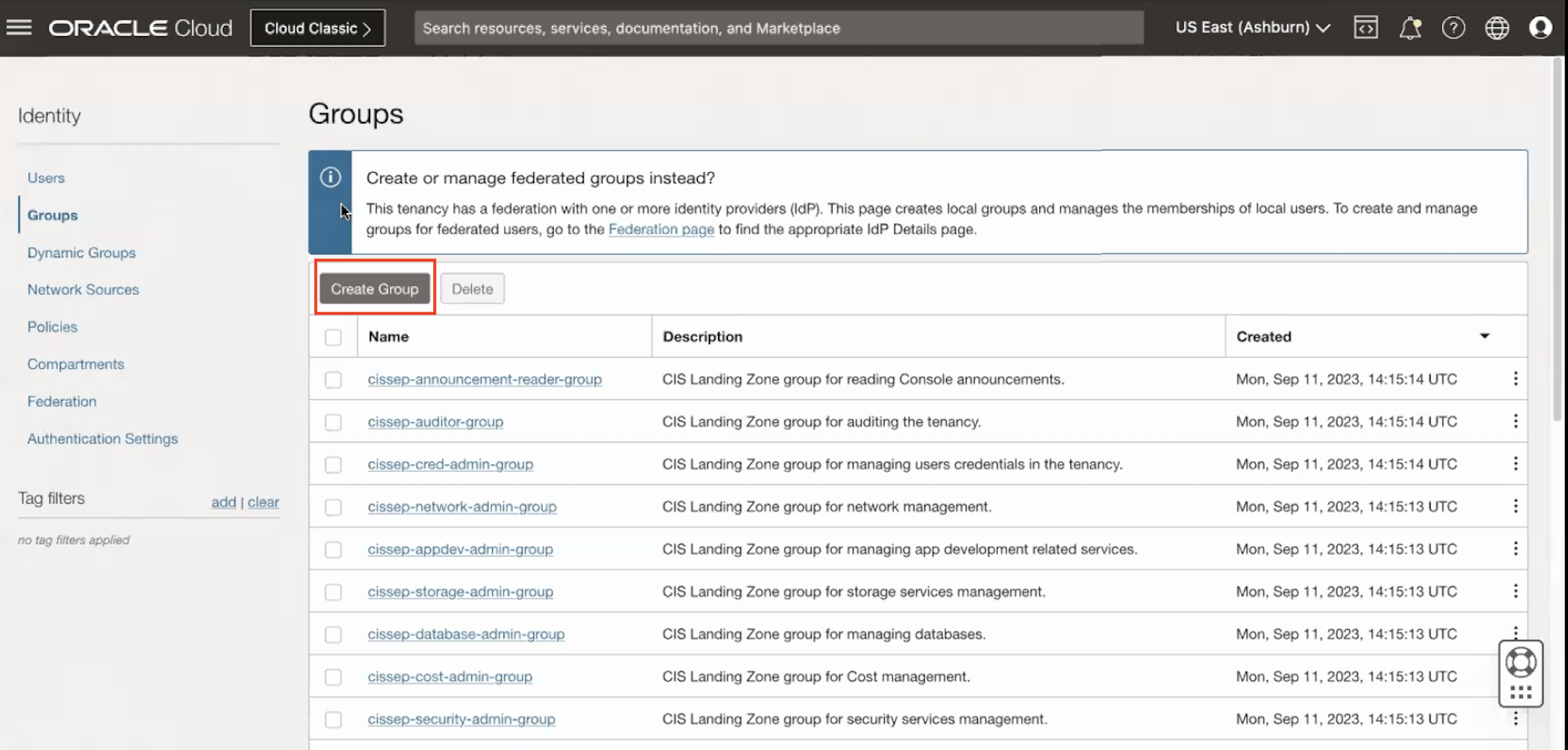

Passare a Identità e sicurezza, Gruppi, quindi fare clic su Crea gruppo. Fornire i dettagli riportati di seguito per creare i gruppi:

DB_AdminseDB_Users.

-

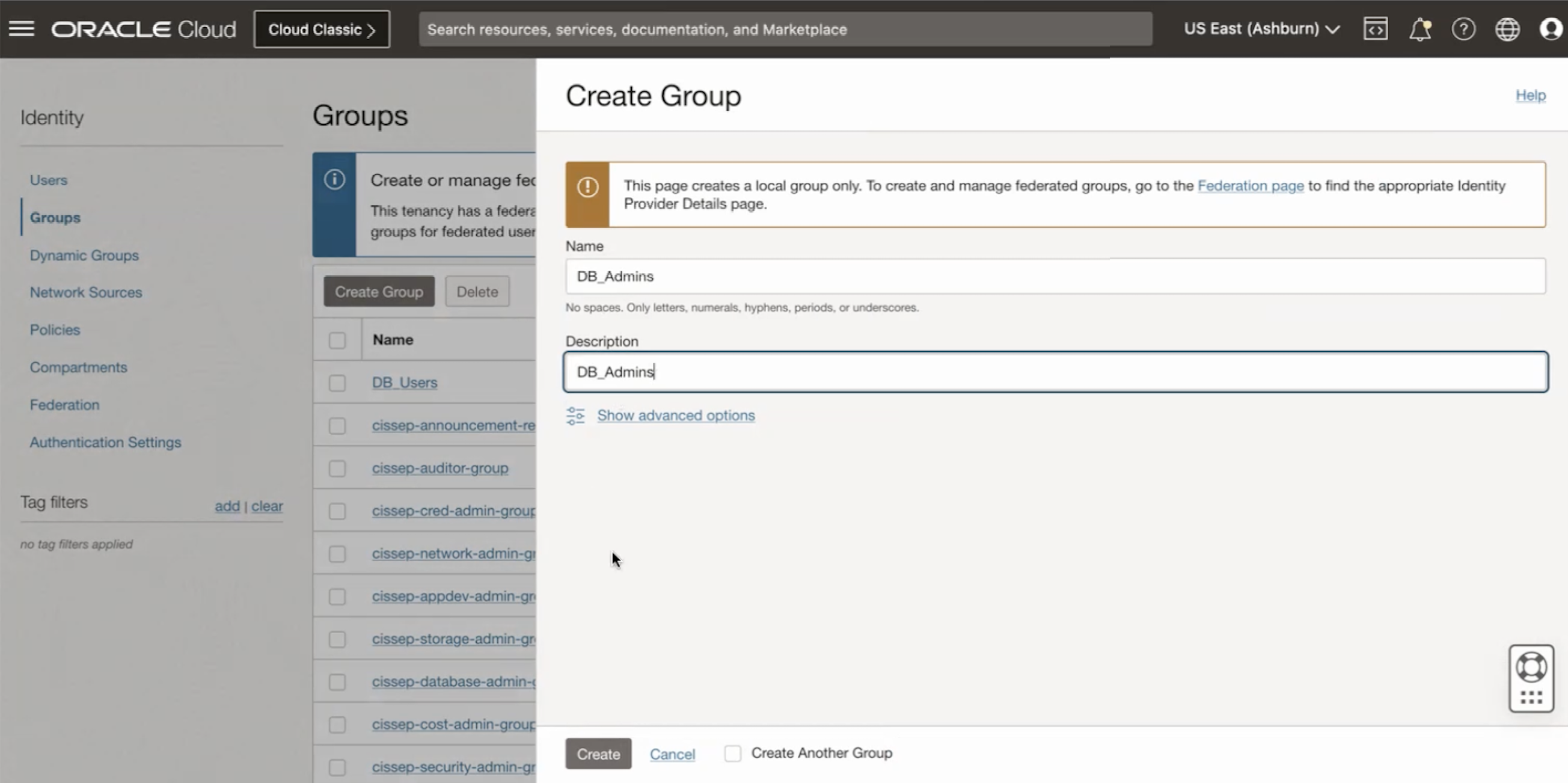

Creare il primo gruppo con Nome

DB_Adminse DescrizioneDB_Admins, quindi fare clic su Crea.

-

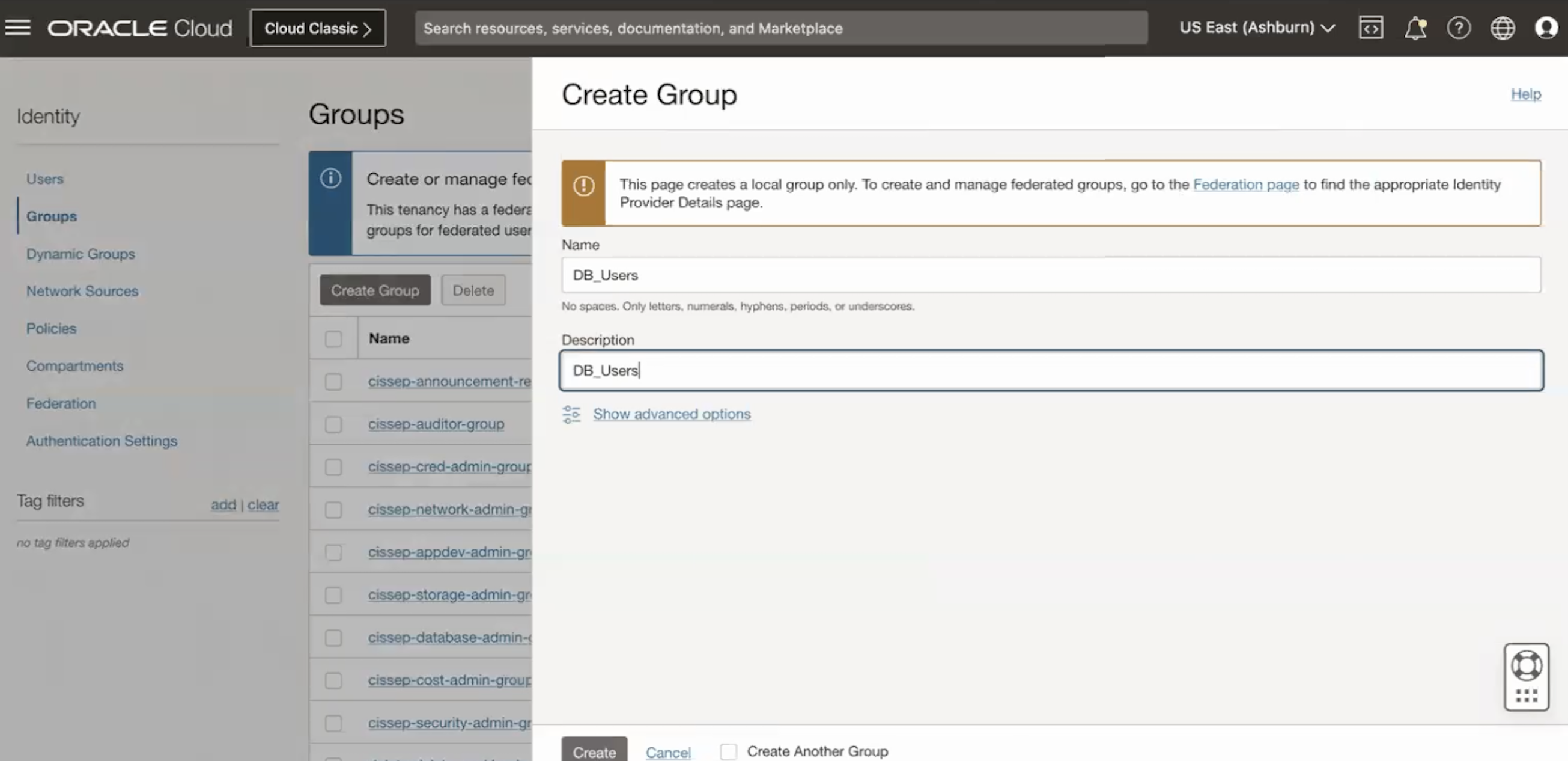

Creare il secondo gruppo con Nome

DB_Userse DescrizioneDB_Users, quindi fare clic su Crea.

-

-

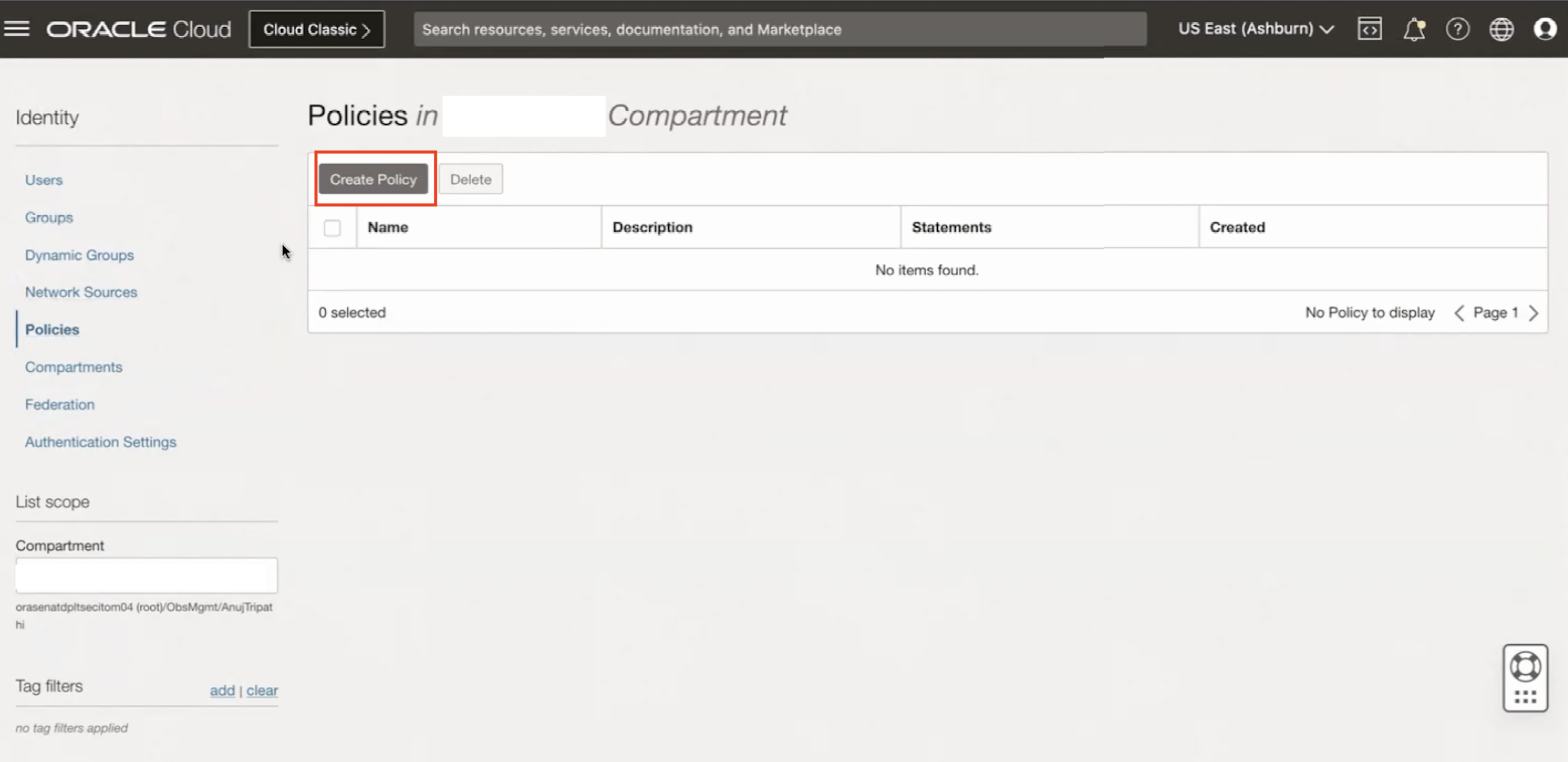

Passare a Identità, Criterio e immettere i dettagli riportati di seguito, quindi fare clic su Crea criterio.

-

Nome:

ADB-Access-Policy -

Descrizione:

ADB-Access-Policy -

Compartimento: assicurarsi che sia selezionato il compartimento corretto

-

Generatore criteri: selezionare l'opzione Mostra editor manuale

allow group DB_Users, DB_Admins to use database-connections in compartment <compartment-name> allow group DB_Users, DB_Admins to use autonomous-database-family in compartment <compartment-name>

-

-

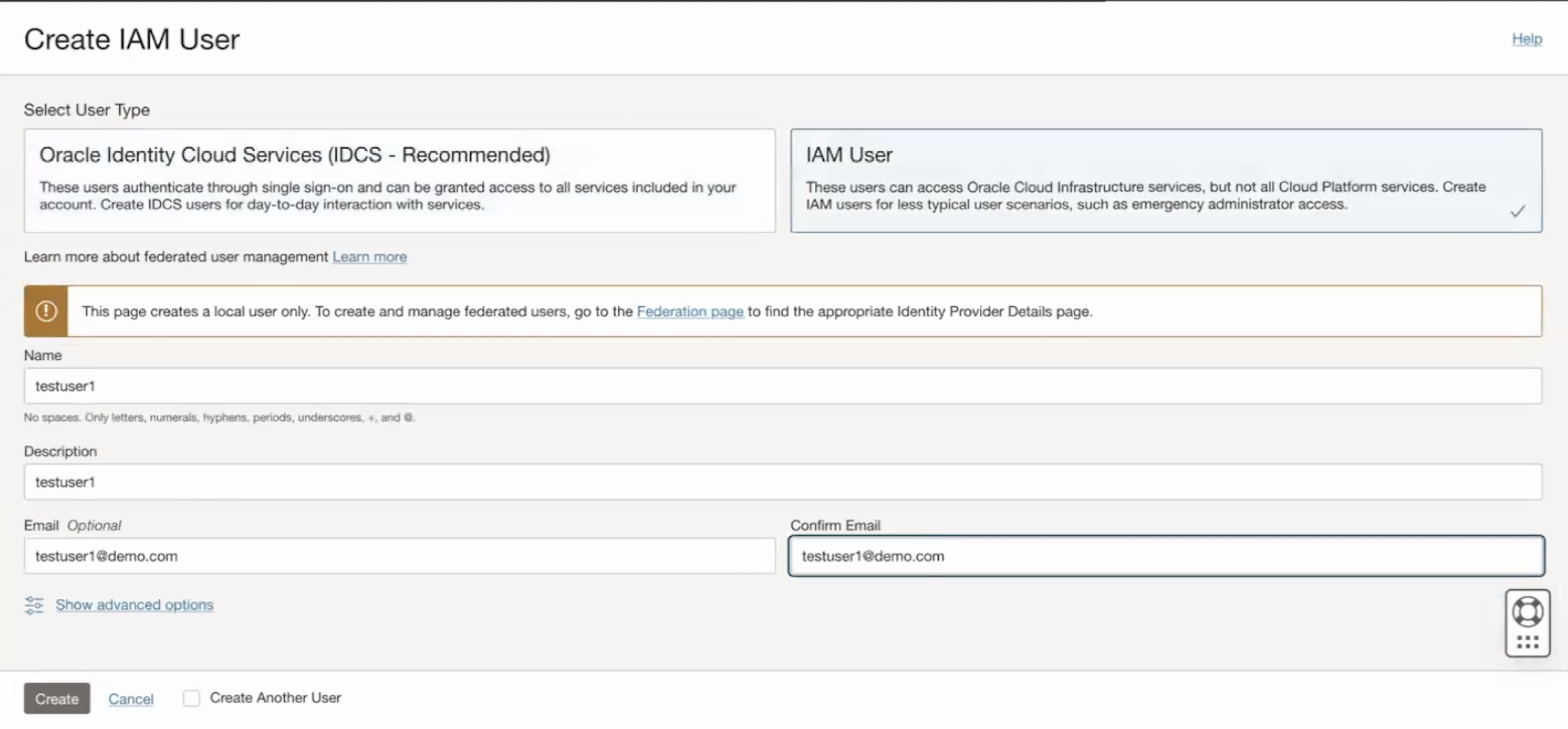

Passare a Identità, Utenti e immettere i dettagli riportati di seguito per creare due utenti di test:

testuser1etestuser2, quindi fare clic su Crea.-

Selezionare il tipo di utente: utente IAM

-

Nome utente:

testuser1 -

Descrizione:

testuser1 -

E-mail:

testuser1@demo.com -

Conferma e-mail:

testuser1@demo.com

-

-

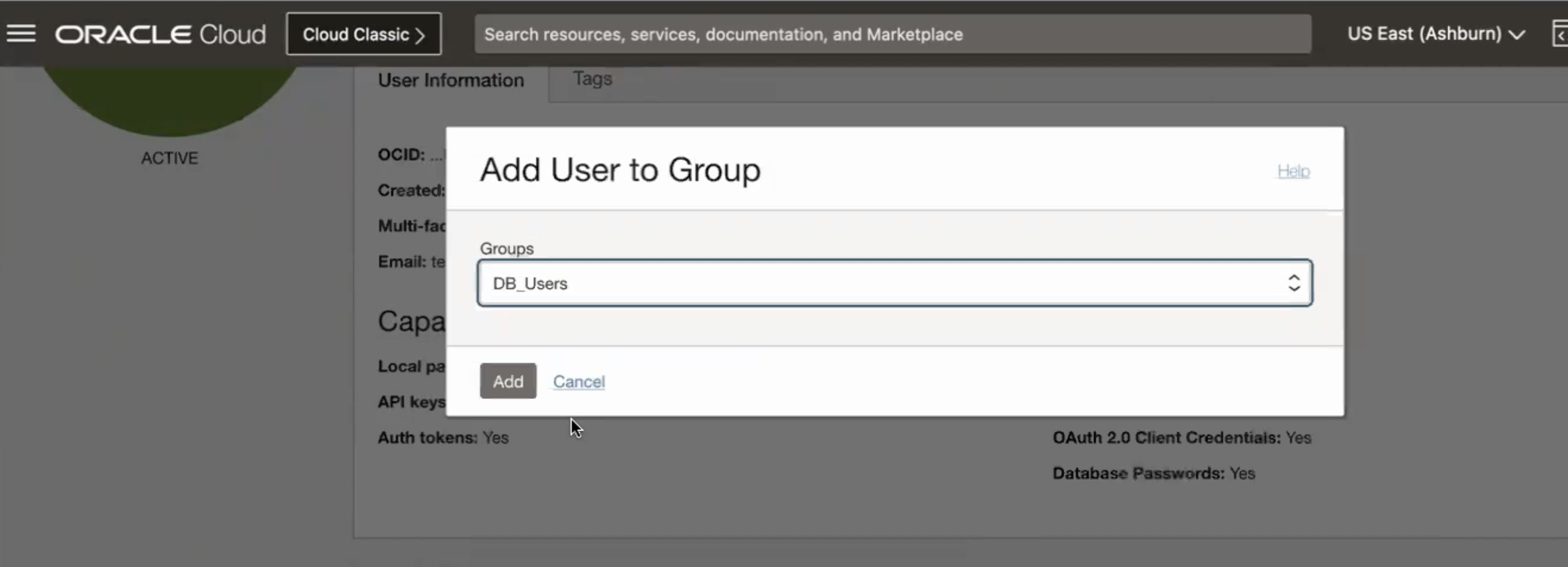

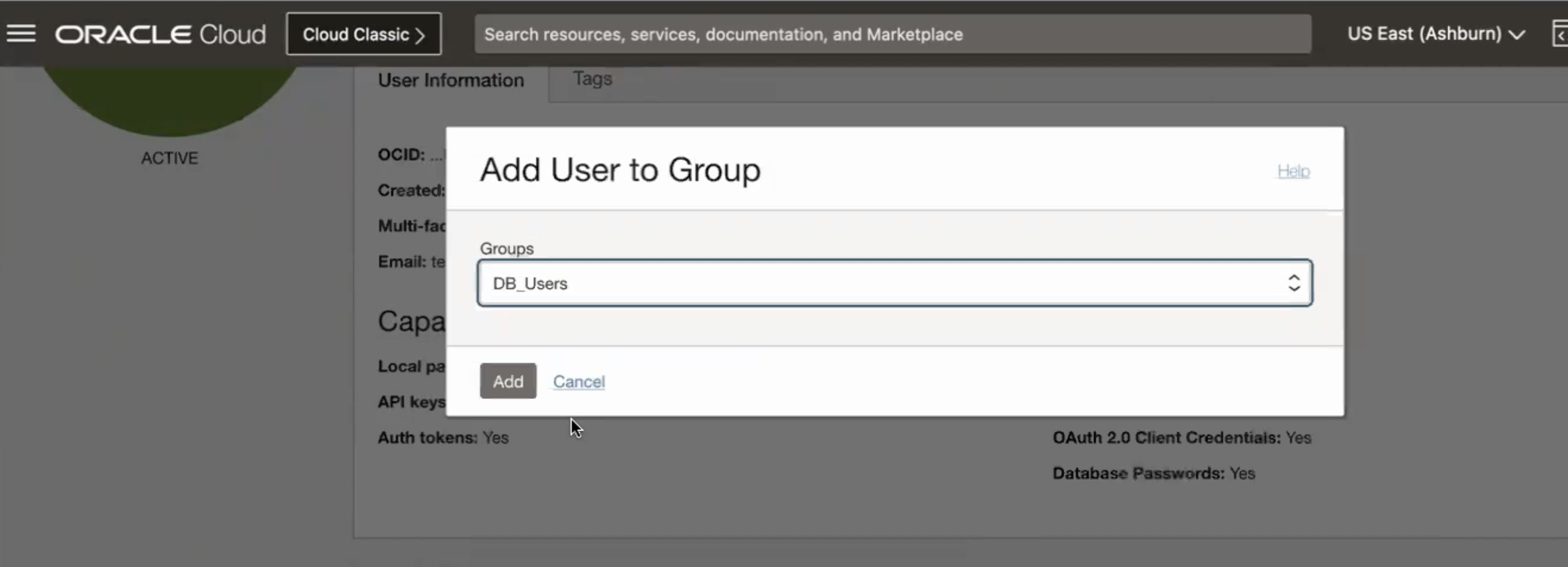

Aggiungere testuser1 al gruppo DB_Users.

-

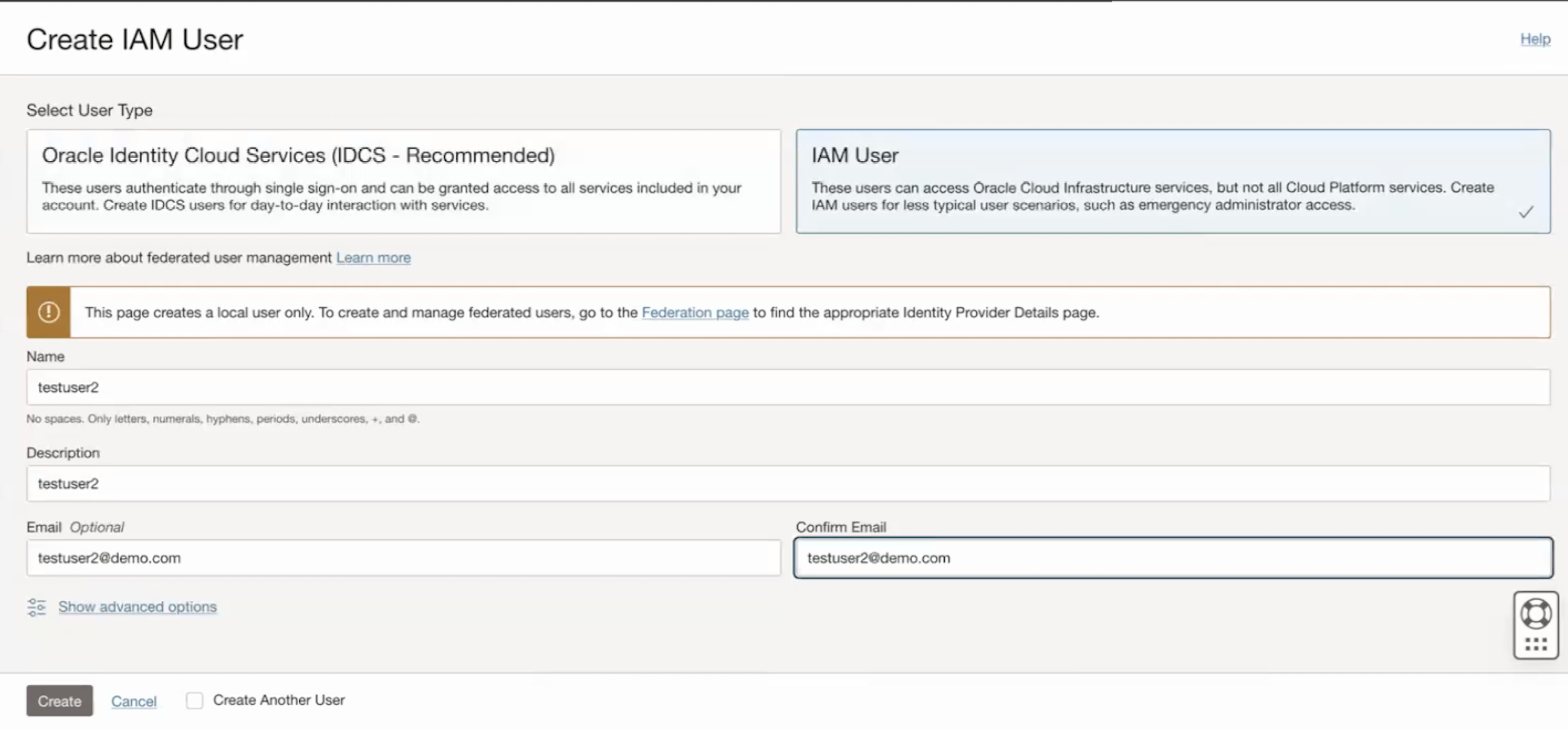

Ripetere il passo 3 per impostare

testuser2.-

Selezionare il tipo di utente: utente IAM

-

Nome utente:

testuser2 -

Descrizione:

testuser2 -

E-mail:

testuser2@demo.com -

Conferma e-mail:

testuser2@demo.com

-

-

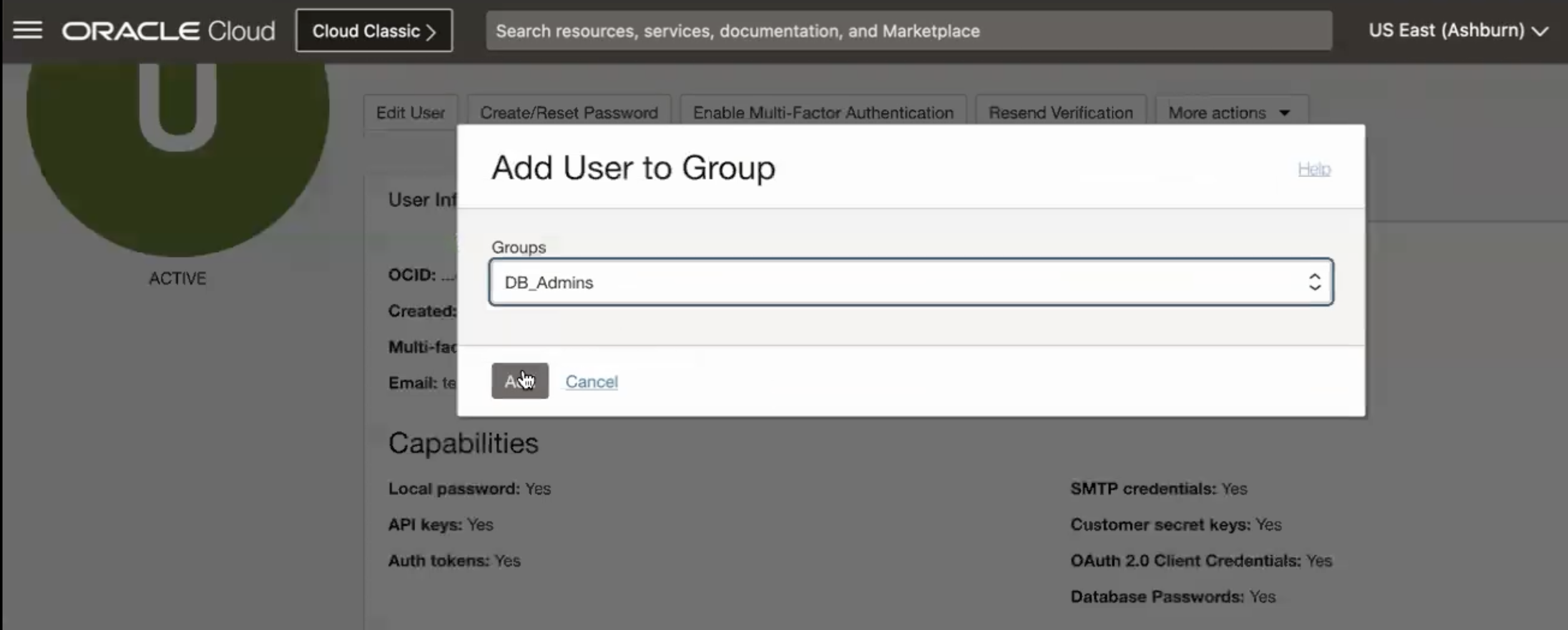

Aggiungere testuser2 ai gruppi DB_Admins e DB_Users.

Task 2: impostare la password del database IAM per gli utenti

-

Passare a Identità e Utenti.

-

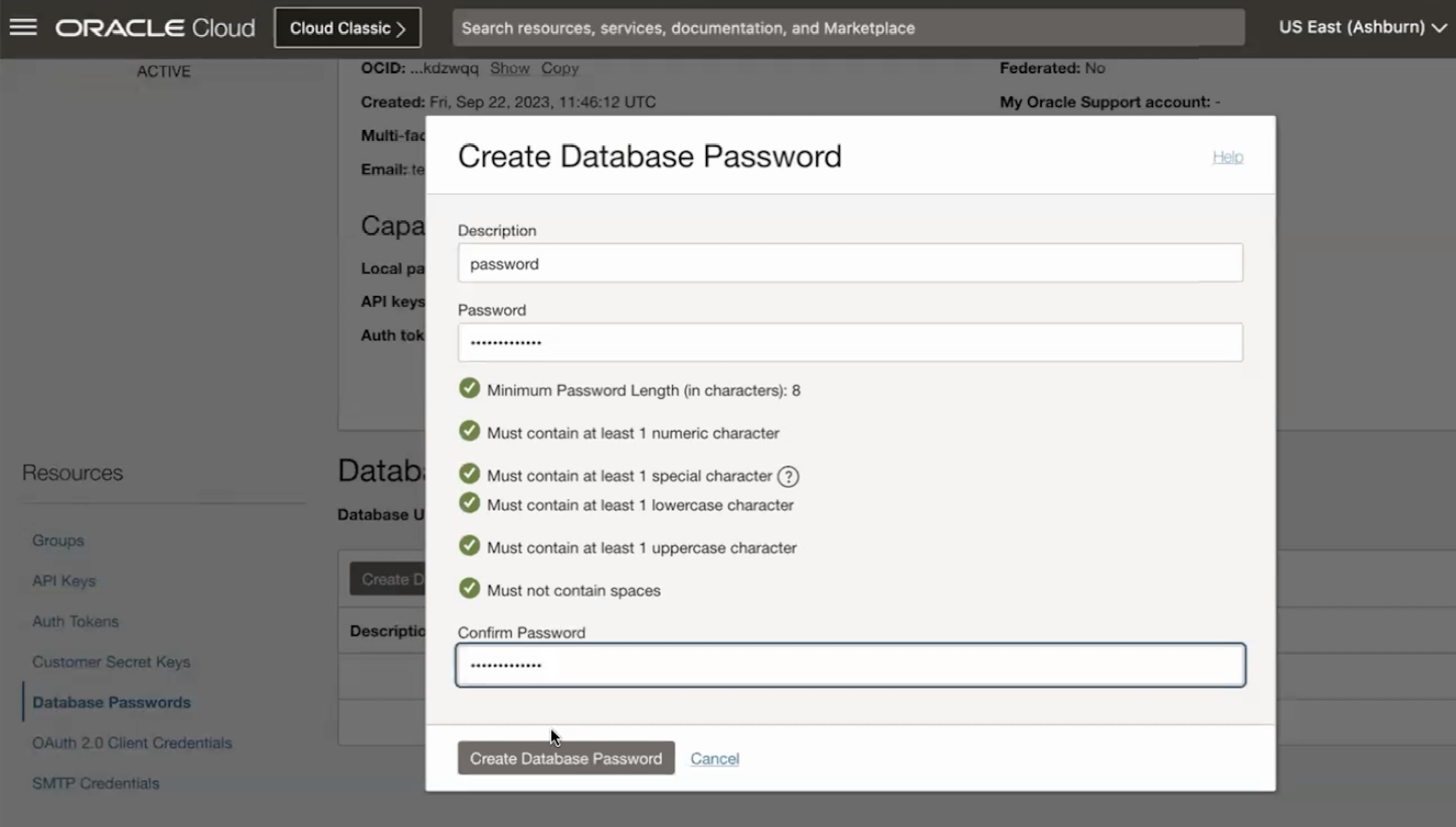

Selezionare

testuser1. Il nome utente del database è testuser1. Selezionare Password database e immettere i dettagli riportati di seguito, quindi fare clic su Crea password database.-

Descrizione:

password -

Password: password

-

Conferma password: password

-

-

Selezionare

testuser2. Il nome utente del database è testuser2. Selezionare Password database e immettere i dettagli riportati di seguito, quindi fare clic su Crea password database.-

Descrizione:

password -

Password: password

-

Conferma password: password

Ora le password del database sono state create correttamente per

testuser1etestuser2. -

Task 3: configurare il database per la creazione di mapping di schemi utente globali e mapping di ruoli per i gruppi DB_Users e DB_Admins

-

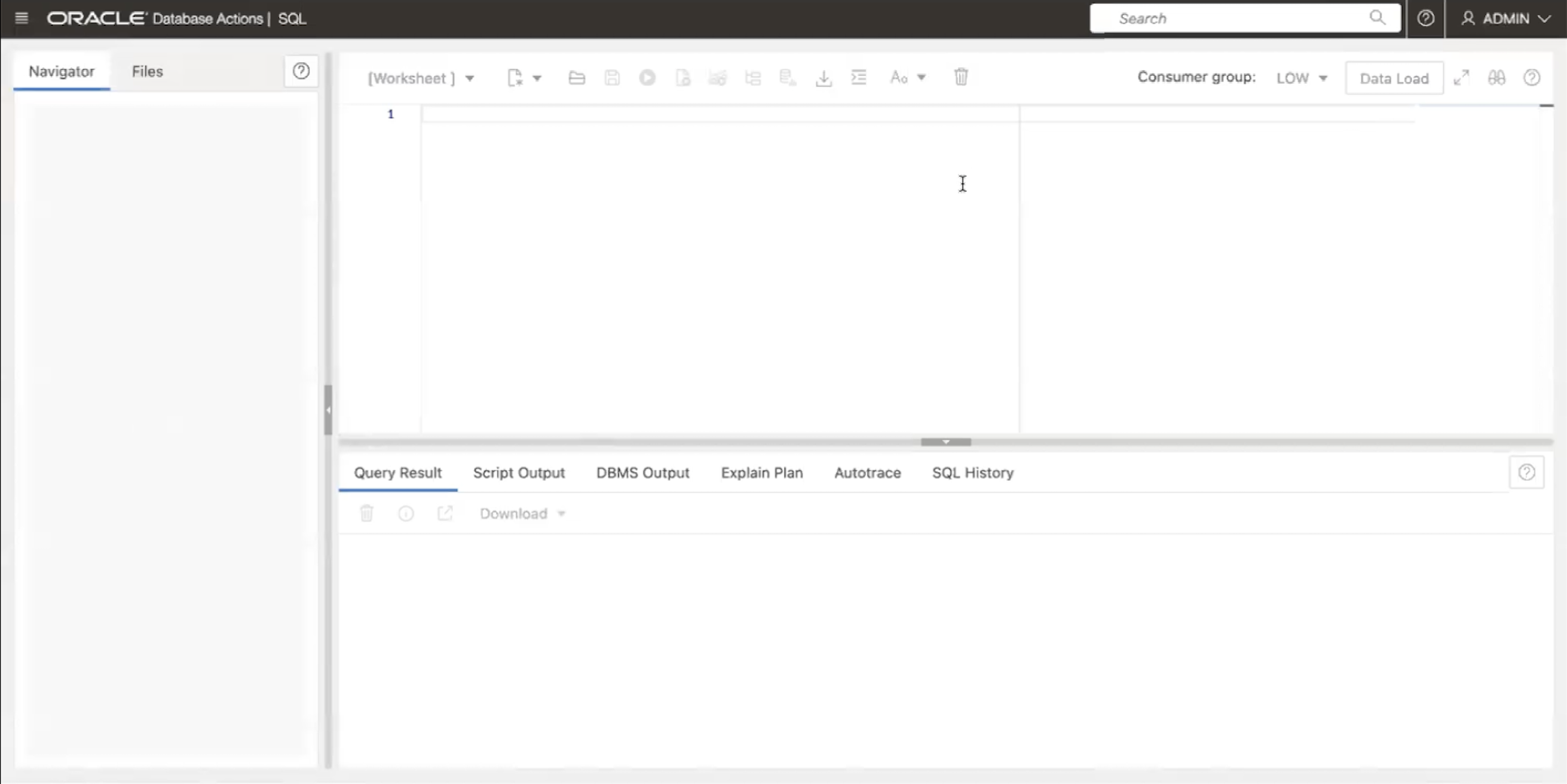

In OCI, passare ad Autonomous Database, Database Actions e SQL. La sessione SQL è stata creata.

-

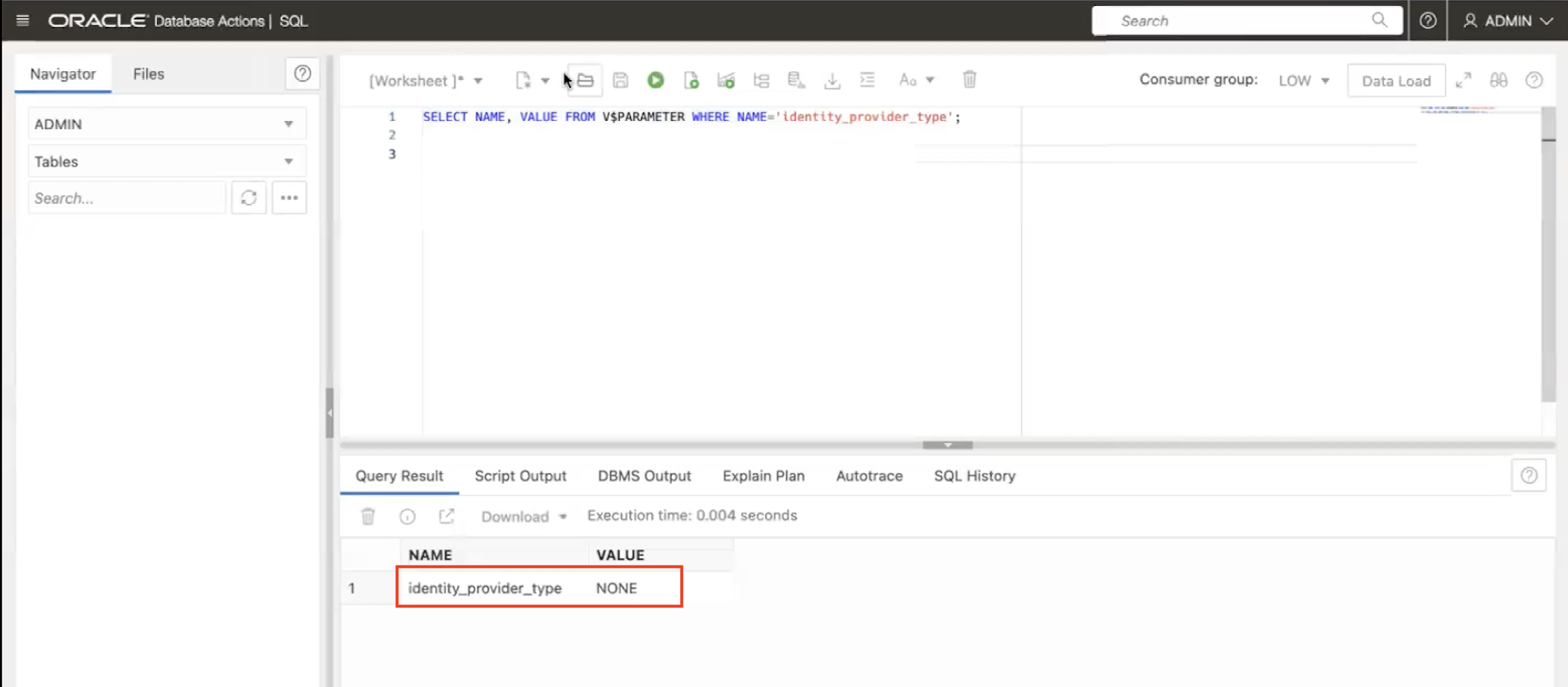

Verificare il provider di identità esterno corrente per Autonomous Database utilizzando la query riportata di seguito.

SELECT NAME, VALUE FROM V$PARAMETER WHERE NAME='identity_provider_type';

Nota: attualmente è impostato su Nessuno.

-

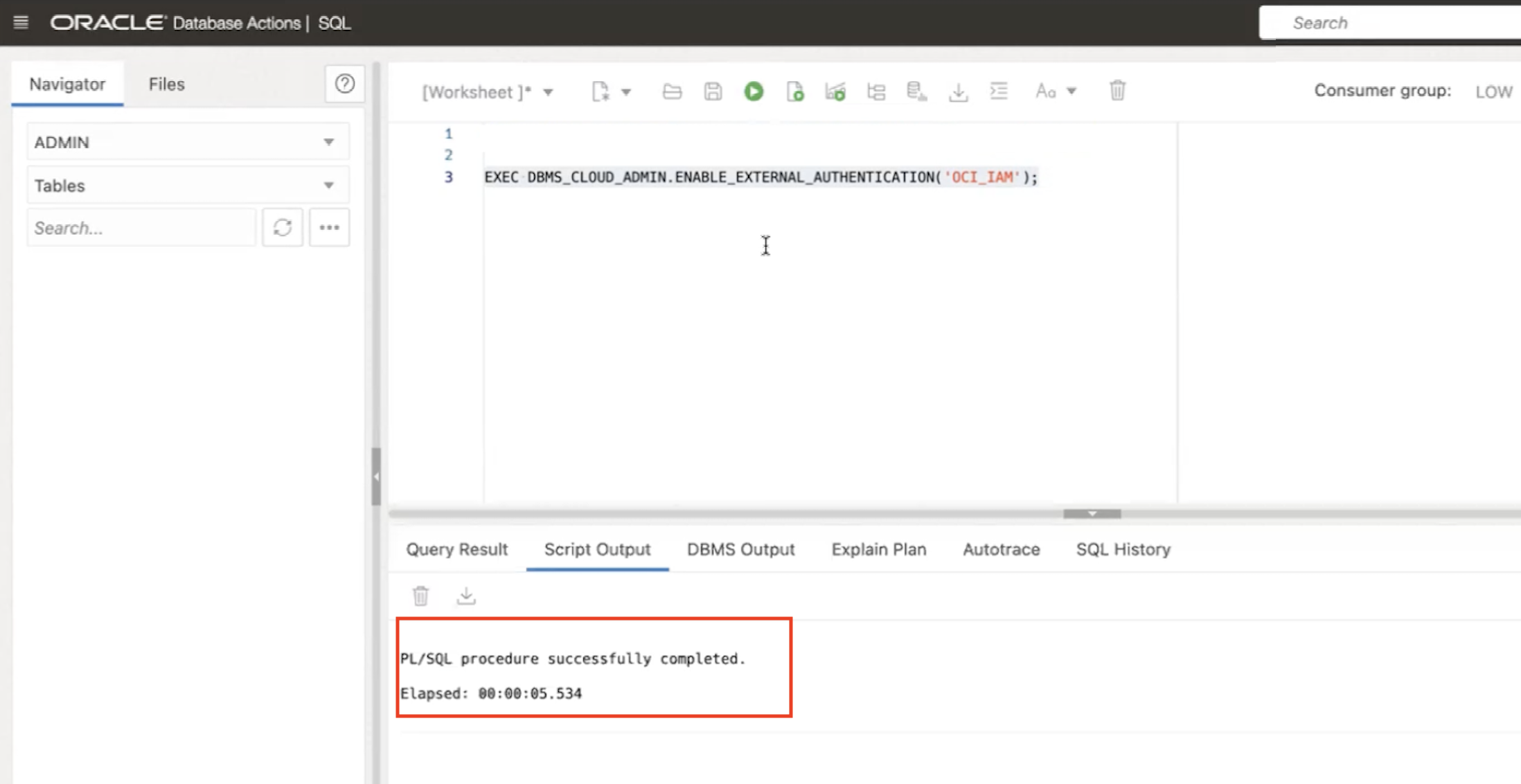

Configurare OCI IAM come provider di identità esterno per Autonomous Database utilizzando la query riportata di seguito.

EXEC DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION('OCI_IAM');

SELECT NAME, VALUE FROM V$PARAMETER WHERE NAME='identity_provider_type';

Nota: attualmente è impostato su OCI_IAM.

-

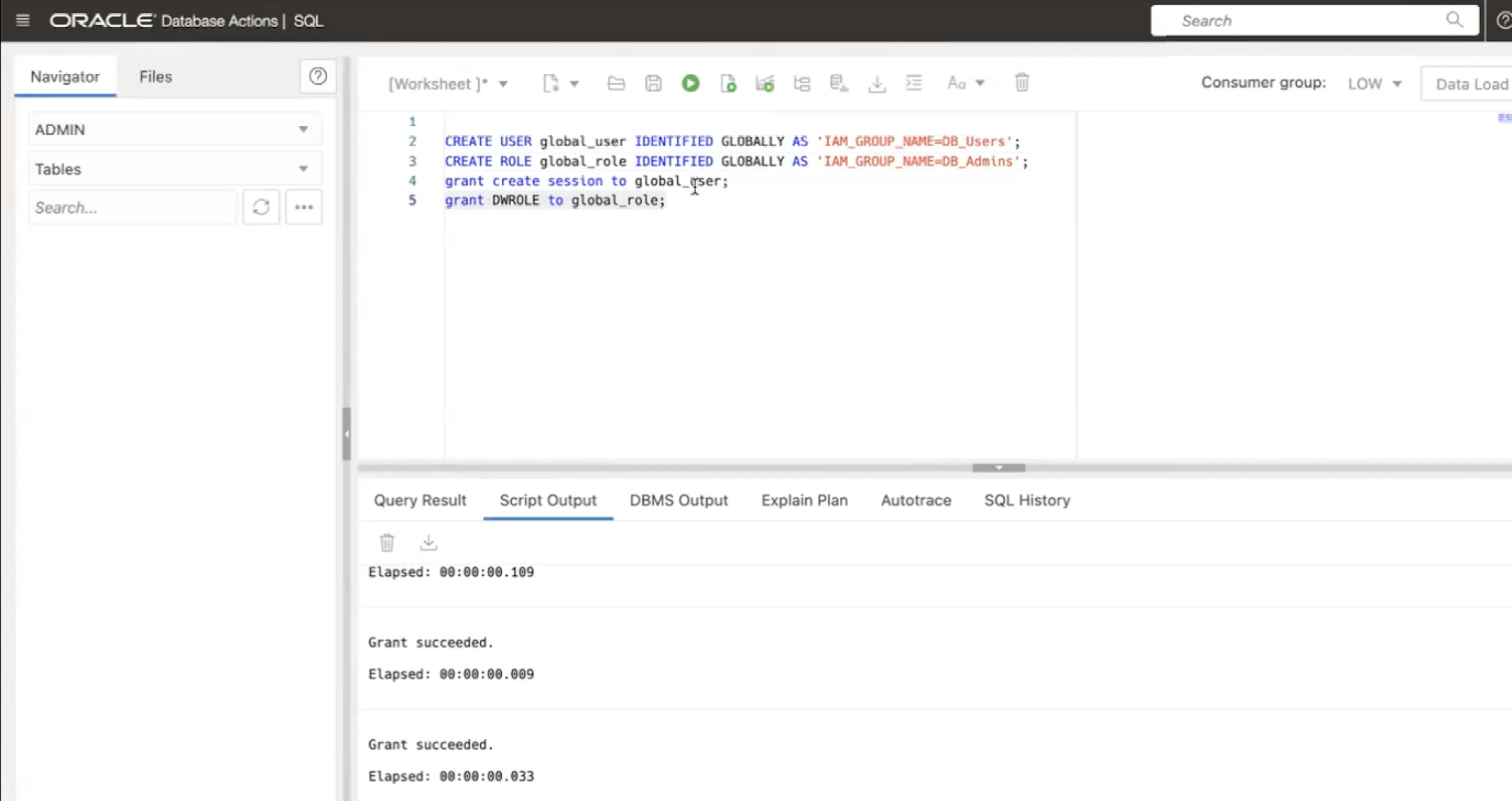

Configurare il database per creare mapping di schemi utente globali e mapping di ruoli per i gruppi DB_Users e DB_Admins in SQL.

CREATE USER global_user IDENTIFIED GLOBALLY AS 'IAM_GROUP_NAME=DB_Users'; CREATE ROLE global_role IDENTIFIED GLOBALLY AS 'IAM_GROUP_NAME=DB_Admins'; grant CREATE SESSION to global_user; grant DWROLE to global_role; grant CREATE SESSION to global_role;

Task 4: scaricare il client del database SQL*Plus

-

Assicurarsi di installare gli aggiornamenti delle release più recenti per il client Oracle Database release 19c - 19.20.0 in base al sistema operativo. In questa esercitazione viene utilizzato il sistema operativo Windows.

-

Scaricare il client DB SQL*Plus, vedere Installa client DB SQL*Plus.

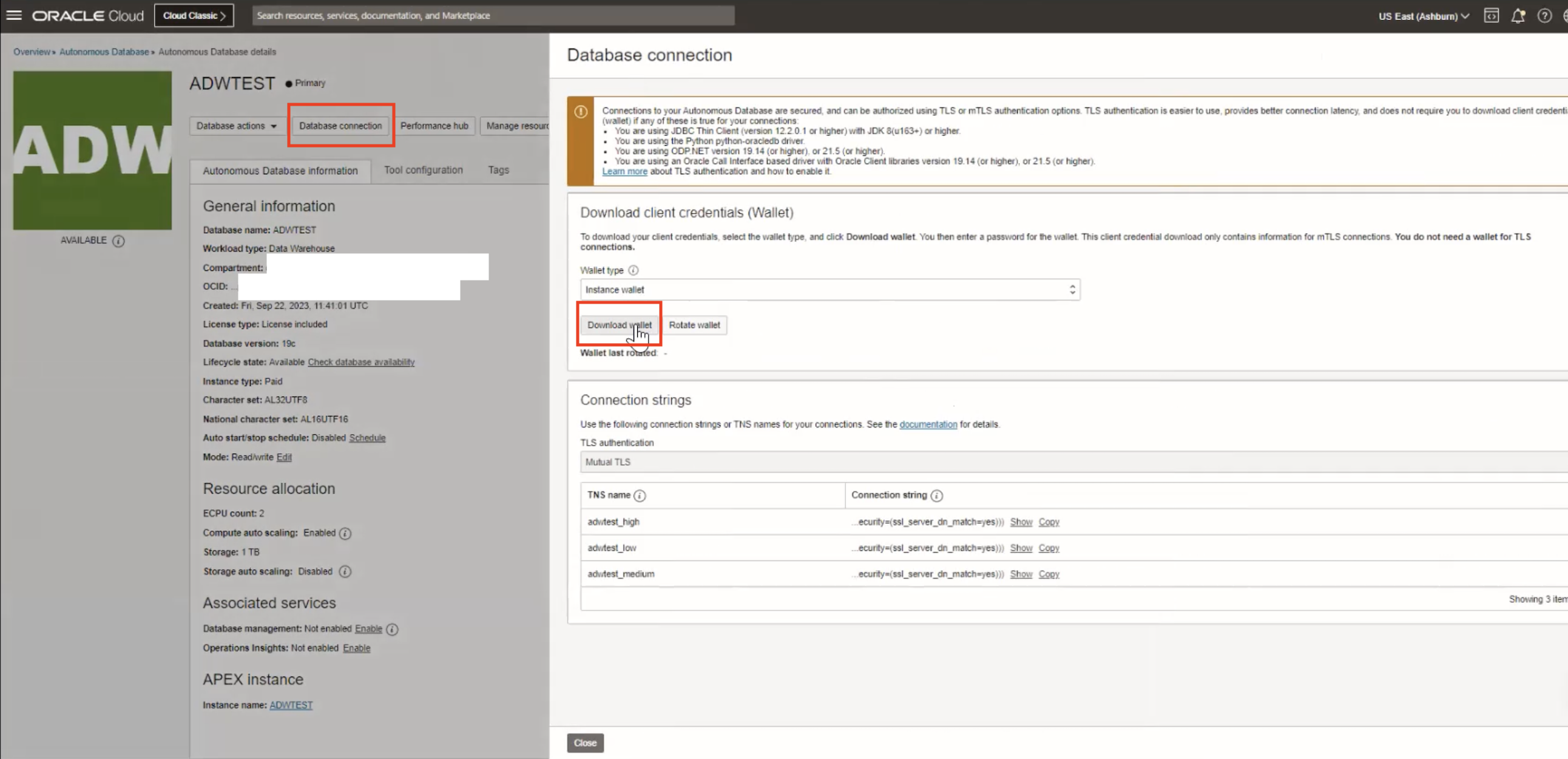

Task 5: Scarica wallet

-

Passare a Oracle Cloud, Database, Autonomous Database e selezionare l'Autonomous Database di cui è stato eseguito il provisioning, quindi fare clic su Connessione al database.

-

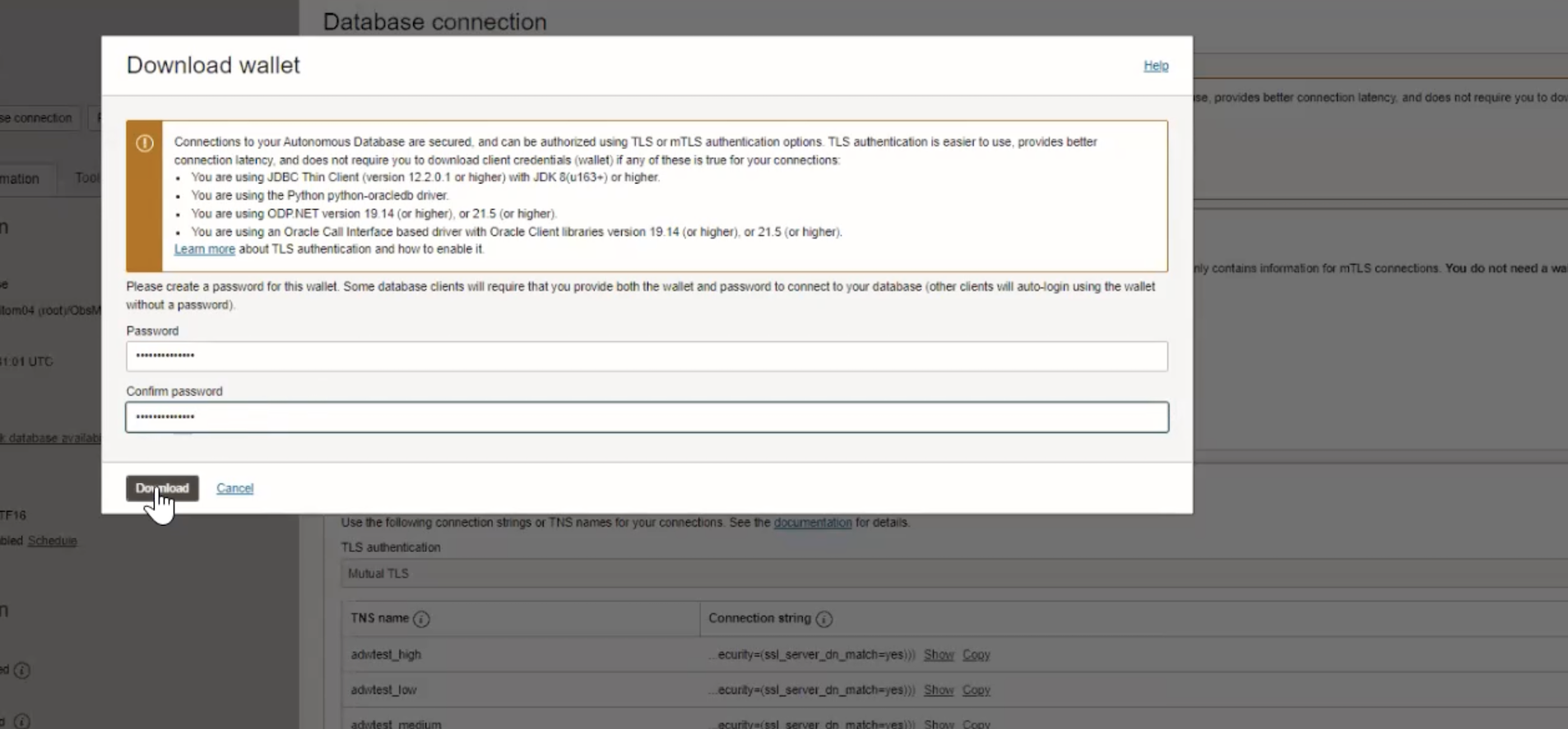

Immettere una password e scaricare il wallet.

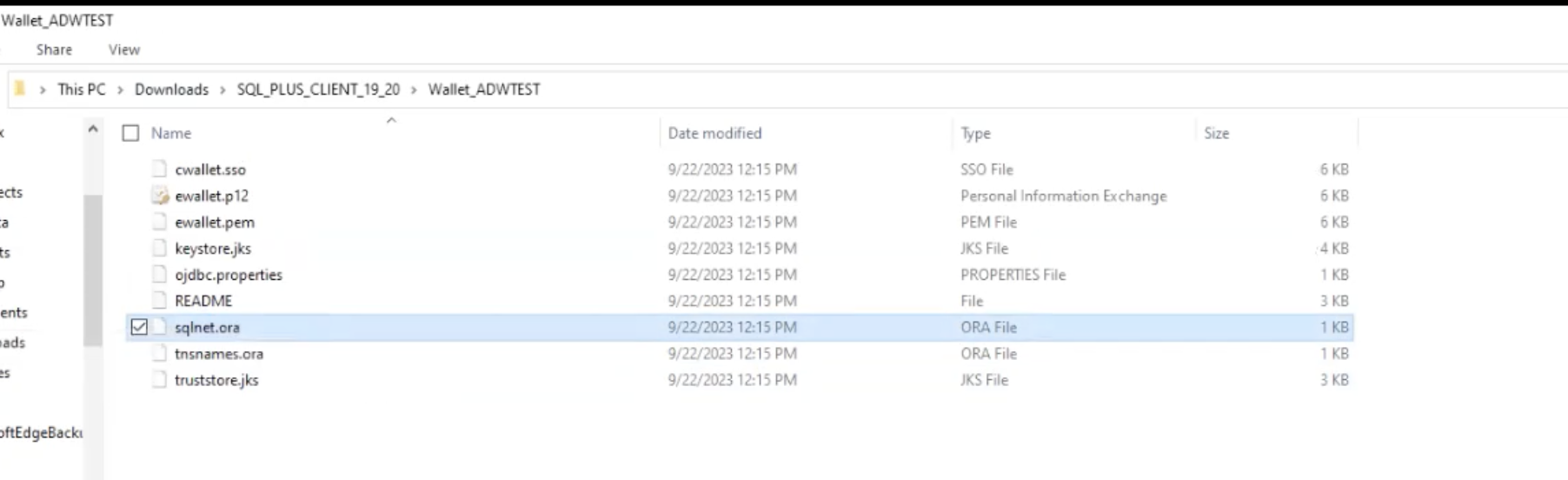

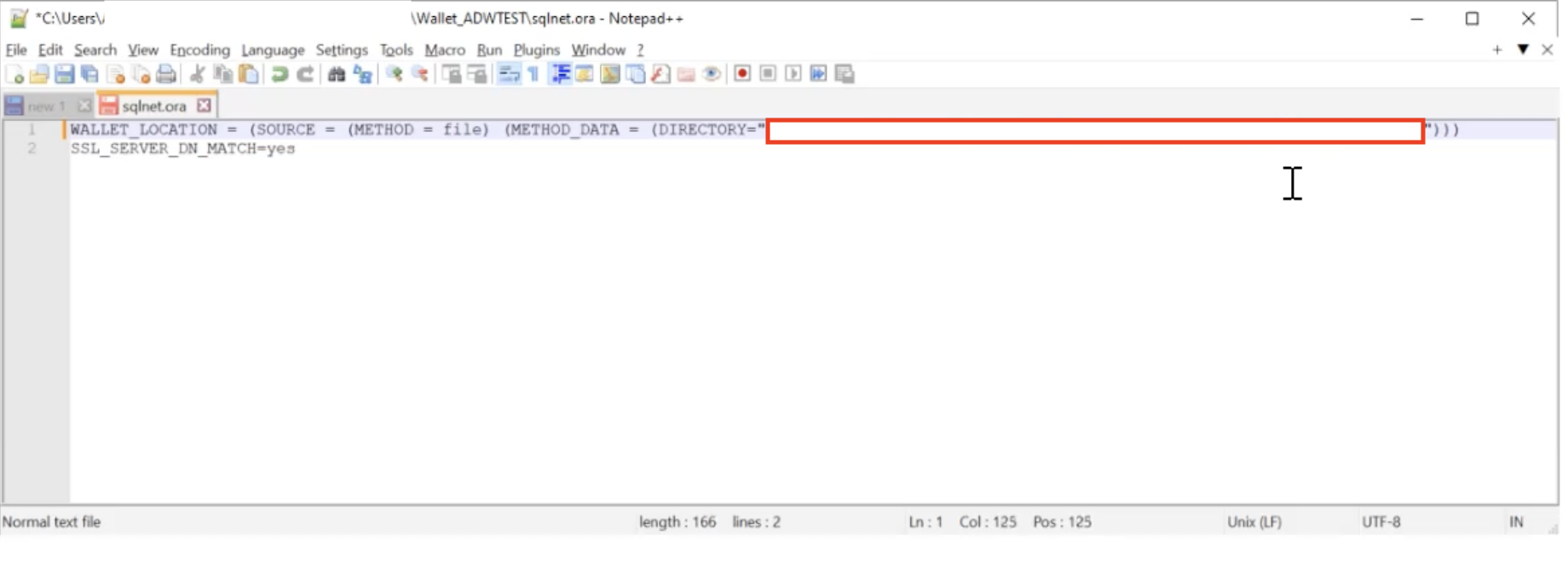

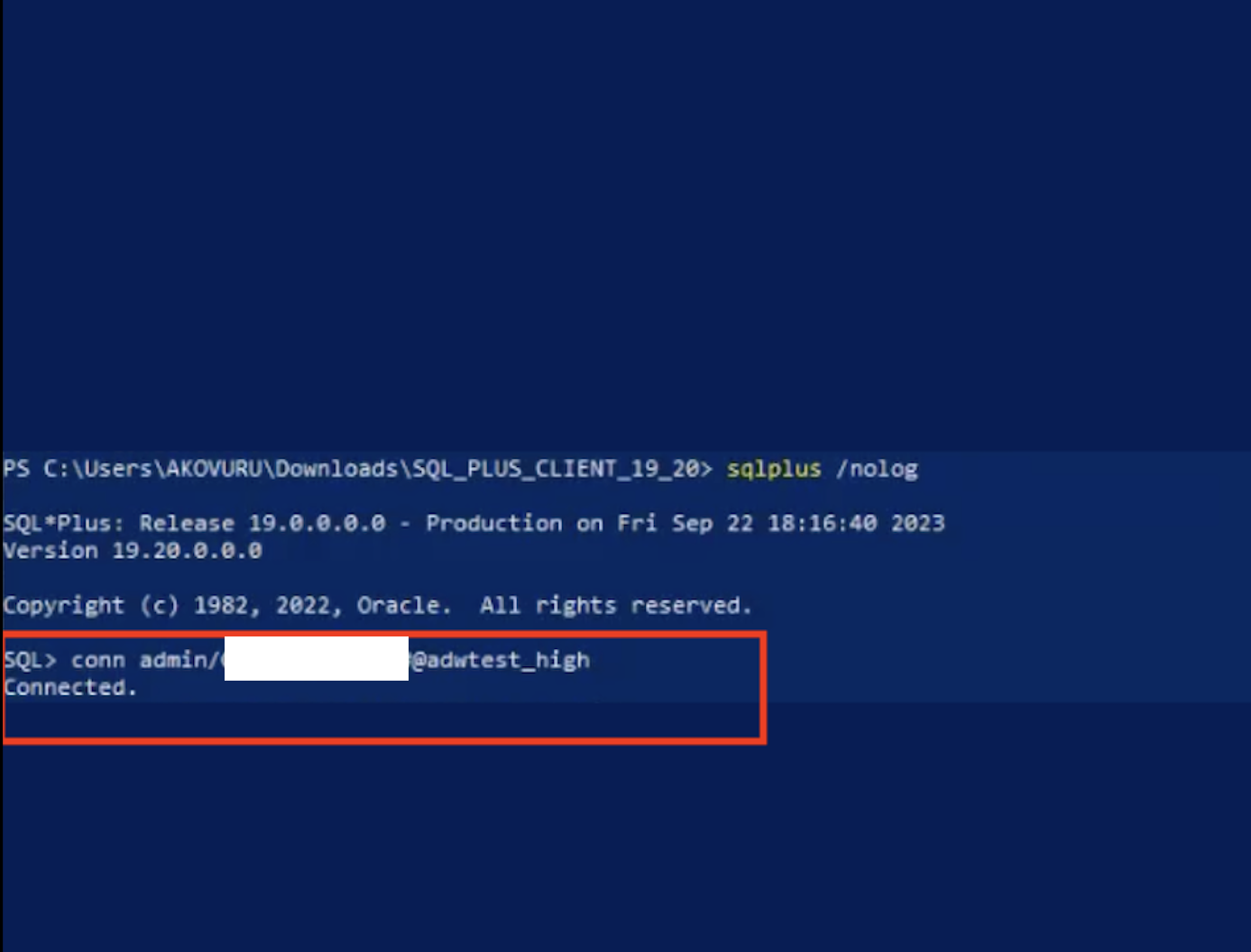

Task 6: aggiornare la posizione del wallet in sqlnet.ora e impostare la variabile di amministrazione TNS

-

Aggiorna il percorso della posizione del wallet scaricato nel file

sqlnet.ora.

-

Impostare la variabile di ambiente: TNS_Admin con il percorso della posizione del wallet.

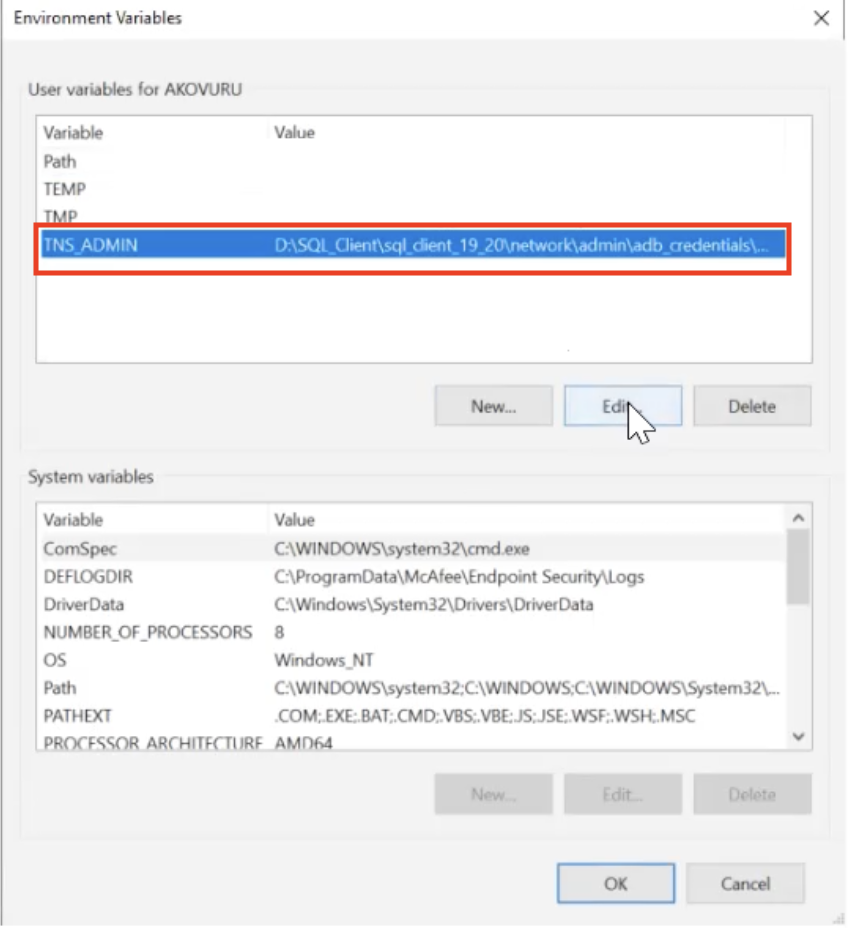

Task 7: connettersi al database utilizzando PowerShell

-

Aprire Windows PowerShell e immettere la query seguente.

sqlplus /nolog -

Dimostrare l'autenticazione locale per l'utente amministratore.

conn admin/password@adwtest_highexit

Ora la connessione ad Autonomous Database come amministratore è riuscita.

-

Dimostrare l'autenticazione basata su password per

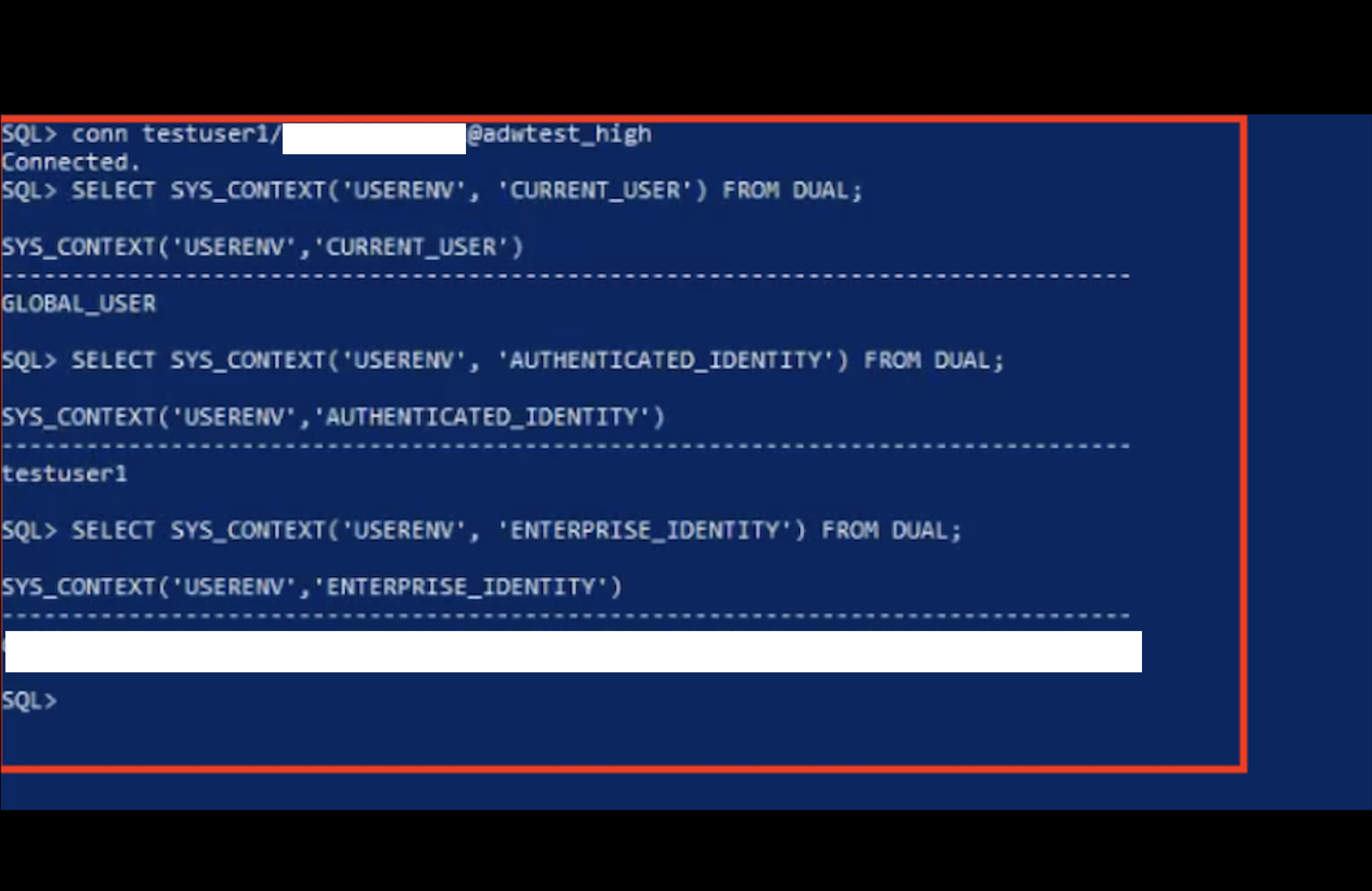

testuser1etestuser2e convalidare utenti e ruoli nel database. Eseguire la query SQL riportata di seguito per connettersi ad Autonomous Database come testuser2.conn testuser1/password@adwtest_highL'utente è connesso come

testuser1. Eseguire le query SQL riportate di seguito una per una e osservare l'output per convalidare l'utente e i ruoli.SELECT SYS_CONTEXT ('USERENV','CURRENT_USER') FROM DUAL;SELECT SYS_CONTEXT ('USERENV','AUTHENTICATED_IDENTITY') FROM DUAL;SELECT SYS_CONTEXT ('USERENV','ENTERPRISE_IDENTITY') FROM DUAL;SELECT * FROM SESSION_ROLES;exit

Ora il test della connessione ad Autonomous Database è riuscito come testuser1.

-

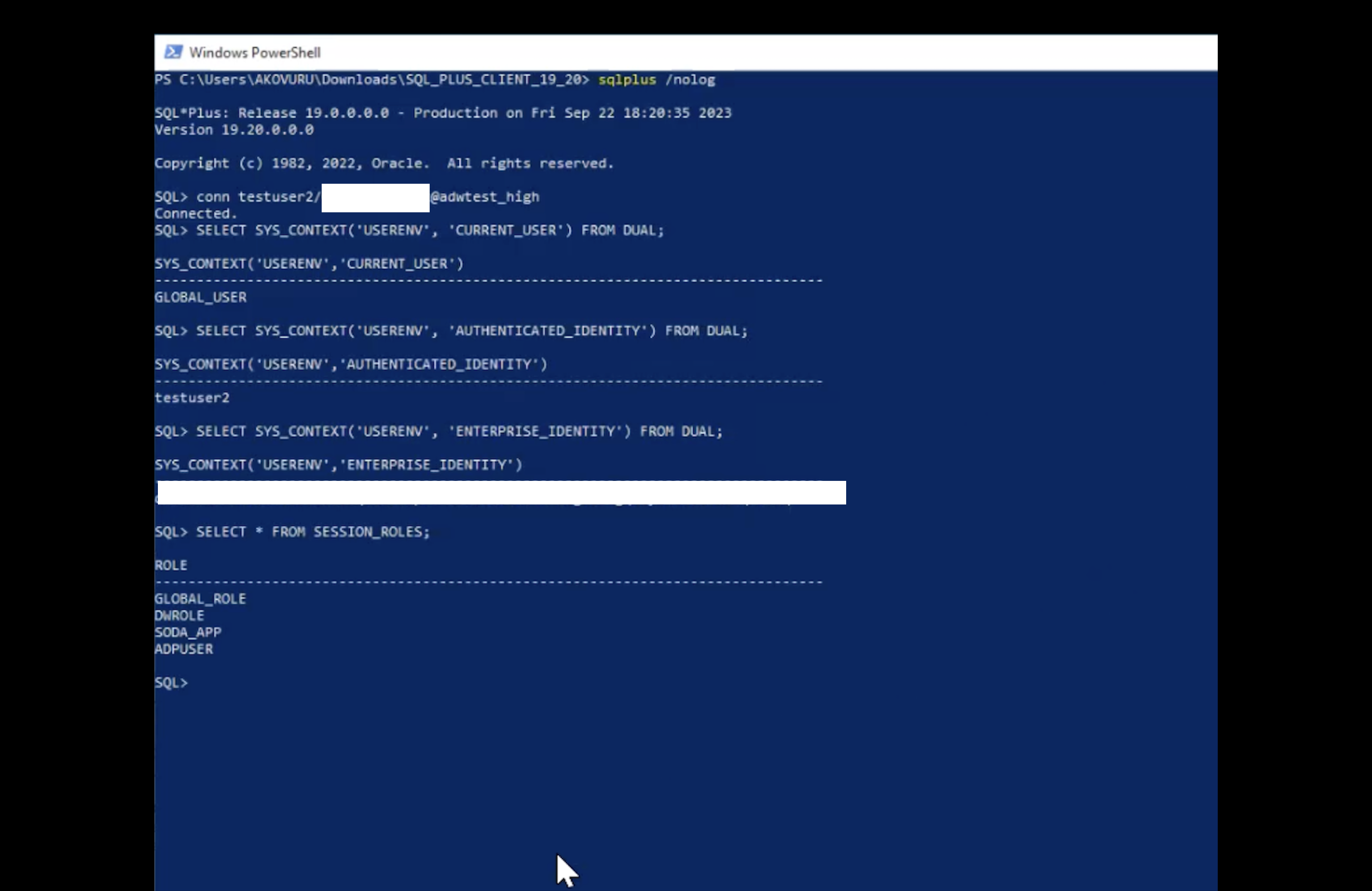

Procedere con la query SQL riportata di seguito per connettersi ad Autonomous Database come testuser2.

conn testuser2/password@adwtest_highL'utente è connesso come

testuser2. A questo punto, eseguire le query SQL riportate di seguito una per una e osservare l'output per convalidare l'utente e i ruoli.SELECT SYS_CONTEXT ('USERENV','CURRENT_USER') FROM DUAL;SELECT SYS_CONTEXT ('USERENV','AUTHENTICATED_IDENTITY') FROM DUAL;SELECT SYS_CONTEXT ('USERENV','ENTERPRISE_IDENTITY') FROM DUAL;SELECT * FROM SESSION_ROLES;exit

Ora il test della connessione ad Autonomous Database è riuscito come testuser2.

Collegamenti correlati

Conferme

-

Autori - Indiradarshni Balasundaram, Alex Kovuru, Anuj Tripathi

-

Collaboratore - Deepak Rao

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare Oracle Learning Explorer.

Per la documentazione del prodotto, visitare Oracle Help Center.

Use Oracle Cloud Infrastructure Identity and Access Management Authentication with Oracle Autonomous Database

F89542-01

November 2023

Copyright © 2023, Oracle and/or its affiliates.