Nota:

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriversi a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Configurare e proteggere un endpoint personalizzato di Oracle Integration (processo) con WAF OCI

Introduzione

Oracle Integration è un ambiente completamente gestito e preconfigurato che offre la possibilità di integrare le applicazioni cloud e on premise, automatizzare i processi aziendali, acquisire informazioni dettagliate sui processi aziendali, sviluppare applicazioni visive, utilizzare un file server conforme a SFTP per memorizzare e recuperare i file e scambiare documenti aziendali con un partner commerciale B2B.

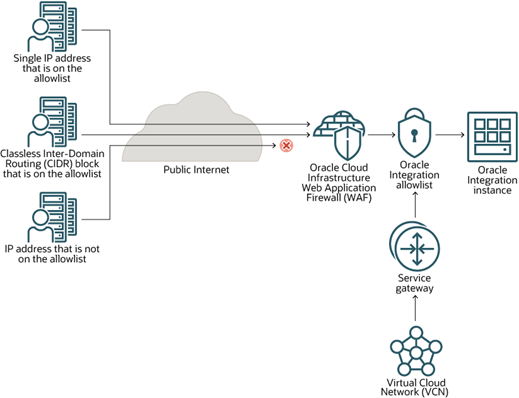

Utilizzare Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) per proteggere le applicazioni dal traffico Internet dannoso e indesiderato. WAF è in grado di proteggere qualsiasi endpoint che si interfaccia con Internet, garantendo un'applicazione coerente delle regole in tutta l'applicazione di un cliente.

Obiettivo

Configura e protegge un'istanza di Oracle Integration con endpoint personalizzato dal traffico dannoso da Internet mediante firewall OCI.

Questa esercitazione descrive i suggerimenti sull'architettura di riferimento di Oracle Integration relativi all'uso del framework WAF e della lista di inclusione, come suggerito dalla documentazione.

Ulteriori informazioni sono disponibili all'indirizzo: Provisioning e amministrazione di Oracle Integration Generation 2.

Prerequisiti

- Accedere a una tenancy Oracle Cloud

- Impostazione di un'istanza di Oracle Integration nella tenancy

- Una VCN con una subnet pubblica nella tenancy

- Endpoint personalizzato con CNAME a un dominio DNS

- Un certificato SSL

- Criterio WAF OCI per proteggere l'endpoint personalizzato dell'istanza di Oracle Integration

Task 1: creare l'istanza di Oracle Integration

-

Per creare una nuova istanza di Oracle Integration tramite la console Web, andare al menu Servizi per sviluppatori e fare clic su Integrazione.

-

Nella schermata Istanze di integrazione, selezionare il compartimento in cui verrà creata l'istanza e fare clic su Crea istanza.

-

Verrà visualizzata una schermata per la creazione dell'istanza. Immettere il nome dell'istanza, selezionare la versione di Oracle Integration (Gen 2) e fare clic su Crea.

Nota: gli altri elementi possono essere configurati in base alle esigenze dell'ambiente in uso. In questa esercitazione vengono lasciati i valori predefiniti.

-

Al termine della creazione, l'istanza sarà disponibile. Fare clic sul nome dell'istanza per visualizzare i dettagli.

-

Per convalidare il funzionamento dell'istanza di Oracle Integration, dopo aver effettuato l'accesso ai dettagli dell'istanza, fare clic su Console del servizio.

-

Si aprirà una nuova scheda del browser e si avrà accesso alla schermata principale di Oracle Integration.

Task 2: Impostazione del certificato vault, DNS e SSL OCI

Dopo aver creato l'istanza di Oracle Integration, creare l'endpoint personalizzato per l'istanza. L'endpoint personalizzato consentirà di accedere all'interfaccia di Oracle Integration utilizzando un dominio privato, ad esempio:

https://oic-lab.<exampledomain>.com/ic/home

Per creare l'endpoint personalizzato, attenersi ai 5 passi riportati di seguito.

- Creare una VCN con una subnet pubblica

- Creare una voce CNAME nel DNS personalizzato che punta all'endpoint di Oracle Integration

- Creare un certificato SSL per il nuovo collegamento (ad esempio,

oic.<exampledomain>.com) - Creare un vault OCI in cui verrà memorizzato il certificato

- Eseguire la configurazione dell'endpoint personalizzato nell'istanza di Oracle Integration

Task 2.1: creare una VCN e una subnet pubblica nel compartimento

-

Per creare una VCN, aprire il menu Servizi della console Web OCI e fare clic su Reti cloud virtuali.

-

Una volta all'interno della pagina Networking, verificare di trovarsi nel compartimento corretto e fare clic su Avvia procedura guidata VCN.

-

Crea la tua rete VCN in base ai requisiti dell'ambiente che stai creando. Oracle Integration richiede la creazione di una subnet pubblica e la disponibilità dei gateway di servizi (gateway NAT).

-

La VCN verrà utilizzata durante la creazione dell'endpoint personalizzato di Oracle Integration.

Importante: prendere nota dell'OCID della VCN in quanto verrà utilizzato per la configurazione WAF in Oracle Integration.

-

Task 2.2: creare una voce CNAME nel DNS personalizzato per l'endpoint Oracle Integration

Ora è necessario accedere all'ambiente di configurazione DNS del dominio per creare una voce CNAME che punti a Oracle Integration. Quando configuri il framework WAF, questa voce CNAME verrà modificata ma è importante crearla in questo momento in modo che sia possibile importare il certificato SSL che verrà utilizzato per la cifratura in transito dell'accesso a Oracle Integration.

-

Tornare alla pagina del servizio Oracle Integration nella console OCI.

-

All'interno dei dettagli dell'istanza, prendere nota del nome FQDN del dominio fornito da OCI per accedere alla console del servizio dell'istanza di Oracle Integration.

- Nel nostro esempio, useremo il FQDN

oic-lab-instance-axyjvqi24eaa-gr.integration.ocp.oraclecloud.com.

- Nel nostro esempio, useremo il FQDN

-

Creare un CNAME nel dominio che punta al nome FQDN dell'endpoint personalizzato di Oracle Integration.

Nota: non rientra nell'ambito di questa esercitazione per mostrare come configurare un CNAME nel file delle zone DNS.

-

Una volta che l'FQDN è disponibile, configurare il CNAME del proprio dominio. Dopo la configurazione, verificare che CNAME sia configurato correttamente utilizzando il comando

dig.$ dig <oic>.<exampledomain>.com

Task 2.3: Creare un certificato SSL per il nuovo dominio

Una volta creato il CNAME, è necessario creare un certificato SSL per abilitare il traffico Internet cifrato per l'istanza. In questa esercitazione verrà creato un certificato SSL autofirmato. Negli ambienti di produzione, tuttavia, il certificato deve essere valido.

-

Per creare il certificato con firma automatica, creare prima una chiave privata.

$ openssl genrsa -out oic-lab.key 2048- Di conseguenza, si otterrà la chiave privata denominata

oic-lab.key.

- Di conseguenza, si otterrà la chiave privata denominata

-

Ora, creiamo la richiesta di firma certificato (CSR).

$ openssl req -key oic-lab.key -new -out oic-lab.csr- Compila le informazioni richieste per ottenere il tuo file .csr alla fine. Si noti che il "Nome comune" deve essere esattamente il FQDN utilizzato per il nostro tutorial.

-

Ora che abbiamo la chiave privata (oic-lab.key) e il csr (oic-lab.csr), creiamo il certificato SSL autofirmato. A tale scopo, eseguire il comando riportato di seguito.

$ openssl x509 -signkey oic-lab.key -in oic-lab.csr -req -days 365 -out oic-lab.crt- Questo comando genera un certificato con firma automatica valido per 365 giorni.

Ora che abbiamo il nostro certificato autofirmato, possiamo importarlo in un vault OCI per utilizzarlo in Oracle Integration.

Task 2.4: creare un vault OCI e importare il certificato SSL

Dopo aver già ottenuto il certificato SSL autofirmato, è necessario creare un vault OCI all'interno del compartimento in cui è in esecuzione Oracle Integration.

-

Per creare il vault OCI, accedere al menu Servizi nella console Web OCI.

-

Dopo aver caricato la schermata Vault, verificare di trovarsi nel compartimento corretto e fare clic su Crea vault.

-

Immettere le informazioni per creare il vault in modo corretto e fare clic su Crea vault.

-

Dopo aver creato il vault, creare la chiave di cifratura master.

-

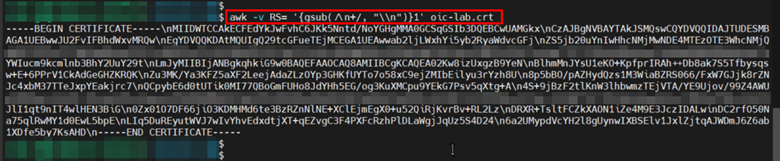

Prima di creare il segreto vault che conterrà il certificato autofirmato, è necessario adattare il formato del certificato da memorizzare nel vault. Questa idoneità corrisponde alla concatenazione del certificato, della chiave, dei certificati intermedi (se presenti) e dell'eventuale passphrase del certificato. Il formato file finale sarà in formato JSON, come mostrato nel modello riportato di seguito:

``` { "key": "-----BEGIN PRIVATE KEY-----\n…..-----END PRIVATE KEY-----\n", "cert": "-----BEGIN CERTIFICATE-----\n….-----END CERTIFICATE-----\n", "intermediates": [ "-----BEGIN CERTIFICATE-----\n….-----END CERTIFICATE-----\n", "-----BEGIN CERTIFICATE-----\n….-----END CERTIFICATE-----\n" ], "passphrase": "<private key password if encrypted key is provided>" } ```- Per raggiungere questo formato con il nostro set di certificati e chiavi, sarà necessaria qualche elaborazione, perché, come si può vedere, non ci dovrebbero essere interruzioni di riga sia nella chiave, sia nel certificato o nella passphrase.

-

-

Utilizzare il comando riportato di seguito per regolare la chiave.

`awk -v RS= '{gsub(/\n+/, "\\n")}1' <seu\_arquivo.key>`

-

Copiare questo valore e inserirlo nell'elemento "key" del file JSON di esempio precedente. Ripetere il processo con il file

crt.

-

Tornare alla console Web OCI e fare clic sul menu Secrets del vault OCI, quindi fare clic su Crea segreto.

-

Compilare i campi in modo corretto e nel campo Contenuti segreti inserire il file JSON creato nei passi precedenti.

- Compilare le informazioni necessarie al modulo per la creazione del segreto, selezionare la chiave di cifratura master e incollare il segreto JSON nel campo Sommario segreto. Una volta creato il segreto, creare l'endpoint personalizzato di Oracle Integration.

Task 2.5: configurare l'endpoint personalizzato per l'istanza di Oracle Integration

-

Per configurare l'endpoint personalizzato di Oracle Integration, tornare alla pagina Integrazione nella console Web OCI e accedere all'istanza.

-

Fare clic su Modifica.

-

Nella pagina di modifica delle impostazioni di Oracle Integration fare clic su Mostra impostazioni avanzate per visualizzare gli elementi di configurazione dell'endpoint personalizzato.

-

Per procedere con la configurazione, immettere un nome per l'endpoint personalizzato e selezionare il segreto che contiene il certificato SSL memorizzato nel vault. Infine, fare clic su Salva modifiche.

- Lo stato dell'istanza di Oracle Integration verrà modificato in UPDATING. Attendere che diventi di nuovo attivo.

-

Dopo aver ripristinato lo stato ACTIVE dell'istanza, fare clic su Console servizio per eseguire il test dell'accesso al nuovo endpoint personalizzato.

- Se tutto è stato configurato correttamente, la console del servizio si aprirà utilizzando il nome FQDN configurato nel CNAME DNS (passo 2 del task 2.2).

-

Come in questa esercitazione, viene utilizzato un certificato SSL autofirmato. Il browser segnala che il certificato non può essere verificato. Tuttavia, tenere presente che il nome FQDN dell'endpoint personalizzato è già in uso.

-

Una volta eseguito l'accesso, dovrebbe essere visualizzata la console di Oracle Integration, a indicare che l'endpoint personalizzato funziona correttamente.

Nota: se si utilizza un certificato SSL valido, il messaggio di avvertenza del browser relativo alla validità del certificato non verrà emesso.

Task 3: Configurare WAF e Oracle Integration AllowList

Ora che l'endpoint personalizzato è attivo e in esecuzione, configurare la regola WAF e la lista di inclusione Oracle Integration per proteggere l'accesso dagli attacchi Layer 7.

Prima di creare e configurare il framework WAF OCI per proteggere Oracle Integration da attacchi esterni, configurare la lista di inclusione di Oracle Integration in modo da limitare gli indirizzi IP di origine che possono accedere all'endpoint personalizzato appena creato. L'idea è che solo il CIDR OCI WAF disponga delle autorizzazioni di accesso. In questo modo, potremo limitare l'accesso esterno all'istanza di Oracle Integration e, di conseguenza, eseguire il tunneling di tutti gli accessi esterni solo tramite il framework WAF.

Per creare correttamente la lista di inclusione, sarà prima necessario acquisire il CIDR del servizio utilizzato da WAF OCI nell'area in cui configuriamo la nostra Oracle Integration.

Task 3.1: trovare il CIDR della propria area OCI

-

Questo CIDR è disponibile all'indirizzo: https://docs.oracle.com/en-us/iaas/tools/public_ip_ranges.json. Questo file JSON contiene i CIDR di tutti i servizi OCI disponibili su Internet.

-

Per trovare il CIDR WAF, in primo luogo, nel file JSON dell'URL precedente, cercare la stringa che identifica la tua area. Poiché si utilizza l'area di San Paolo, la stringa di riferimento è sa-saopaulo-1.

-

Se si sta utilizzando un'altra area, accedere all'URL seguente per identificare la stringa che identifica la posizione in cui si sta distribuendo Oracle Integration: Aree e domini di disponibilità

Task 3.2: Trovare il CIDR WAF della propria area

-

Ora che sai dove si trovano gli intervalli pubblici del servizio OCI e dove trovare la stringa di area che stai utilizzando per creare un'istanza delle tue risorse OCI, per trovare il CIDR WAF avrai bisogno della lista completa degli intervalli IP del servizio WAF da OCI.

-

L'URL contenente i CIDR pubblici per il servizio WAF in OCI è il seguente: Introduzione ai criteri perimetrali.

-

Passare al Passo 6. Protezione del WAF ed espansione di classi CIDR.

-

Troverai tutti gli indirizzi disponibili del servizio WAF OCI. Ora, per gli IP della tua area che hai creato nel task 3.1 precedente, esegui una ricerca e trova l'intervallo WAF corrispondente alla tua area cercando le voci "OSN" (Oracle Services Network).

-

Per questo tutorial, che utilizza gli IP della regione di San Paolo.

Prendere nota degli indirizzi individuati in modo da poter includere questi record nell'elenco di inclusione di Oracle Integration.

Task 3.3: configurazione di AllowList in Oracle Integration

-

Ora che abbiamo gli indirizzi pubblici WAF OCI, creiamo la lista di inclusione all'interno di Oracle Integration. A tale scopo, tornare alla schermata dell'istanza, fare clic sul menu Accesso di rete, quindi fare clic su Modifica.

-

Compilare le informazioni con i CIDR ottenuti nei passi precedenti e anche l'OCID della VCN creata nel task 2.2.1.

-

Dopo aver configurato la lista di inclusione, solo il CIDR WAF sarà in grado di accedere direttamente alla console. Tutti gli altri accessi in arrivo tramite Internet devono essere eseguiti tramite il framework WAF.

-

Per eseguire questa convalida, provare ad accedere alla console di Oracle Integration Service. Se la configurazione è corretta, nel browser verrà visualizzato un messaggio 403 Vietato.

Configura il framework WAF in modo da consentire il monitoraggio e la protezione di questo accesso.

Task 3.4: configurare la regola perimetrale WAF OCI

Inizialmente, sarà necessario, anche in WAF, creare il record del certificato SSL che verrà utilizzato per fornire accesso HTTPS sicuro alla console di Oracle Integration.

-

Nel menu della console Web OCI fare clic su Risorse dei criteri perimetrali.

-

Nella pagina del servizio fare clic su Crea certificato.

-

Verrà aperta una pagina per la configurazione del certificato digitale. Compilare le informazioni richieste e caricare il file .crt e .key creato al punto 2.2.3 precedente.

Nota: l'opzione Certificato con firma automatica è selezionata perché il certificato SSL creato è con firma automatica. Se si desidera utilizzare un certificato valido, è necessario deselezionare questa opzione.

-

Una volta creato il certificato, tornare al menu Web Application Firewall per creare un criterio WAF che proteggerà l'endpoint Oracle Integration già configurato. A tale scopo, nel menu Criteri fare clic su Crea criterio WAF.

-

Fare clic sul collegamento per creare una regola del "flusso di lavoro precedente".

-

Si aprirà un nuovo menu e si dovrà compilare correttamente le informazioni richieste.

dove:

- Nome: inserire un nome per la polizza.

- Compartimento criteri WAF: selezionare il compartimento in cui verrà creato il criterio.

- Dominio primario: FQDN dell'istanza creata nel DNS.

- Nome origine: un nome che identificherà l'URL in cui WAF invierà accessi utente esterni.

- URI: il nome FQDN dell'istanza di Oracle Integration (lo stesso di quello configurato in CNAME nel passo 2.2.2 precedente).

- Dopo aver compilato gli elementi, fare clic su Crea criterio bordo. Verrà visualizzata una nuova schermata con i dettagli del criterio. Attendere che lo stato del criterio sia "ACTIVE".

Ora, per terminare, sarà necessario eseguire la configurazione delle regole di protezione WAF e, inoltre, sarà necessario riconfigurare il CNAME DNS a un FQDN appartenente all'infrastruttura WAF.

Task 3.5: configurare le regole di protezione WAF OCI

-

Una volta creato il criterio perimetrale, dovrai impostare alcuni parametri per proteggere l'accesso alla tua istanza di Oracle Integration tramite WAF. A tale scopo, all'interno del criterio WAF, fare clic sul menu Impostazioni, quindi su Modifica nella scheda Impostazioni generali.

-

Selezionare l'opzione Abilita supporto HTTPS e selezionare il certificato creato al passo 3.3. Fare clic su Salva modifiche.

-

Dopo aver configurato l'ambiente WAF in modo che utilizzi il certificato SSL, è possibile configurare il criterio "Controllo dell'accesso" e le "Regole di protezione". Queste regole garantiscono la sicurezza necessaria perché l'accesso alla console di Oracle Integration sia protetto. WAF OCI dispone di regole predeterminate che possono essere utilizzate inizialmente nella sua configurazione ed è anche possibile personalizzare le regole in base alle esigenze della tua azienda. La personalizzazione delle regole WAF non rientra nell'ambito di questa procedura.

-

Creazione controllo accesso

-

Per configurare il controllo dell'accesso, fare clic sul menu Controllo dell'accesso, quindi fare clic su Aggiungi regola di accesso.

-

Nella schermata di configurazione del controllo dell'accesso, compilare correttamente gli elementi e fare clic su Aggiungi regola di accesso. Tenere presente che per questa esercitazione verrà creata una regola che consentirà l'accesso alla pagina della console di Oracle Integration solo tramite indirizzi IP provenienti dal Brasile.

-

-

Creazione di regole di protezione

-

Per eseguire la configurazione, fare clic sul menu Regole di protezione, quindi sulla scheda Regole e abilitare i criteri desiderati. Fare clic sul menu di servizio di ciascuna regola e inserirla in Blocco.

- Selezionare tutte le regole necessarie. In questa esercitazione verranno abilitate solo le regole XSS (Cross-Site Scripting) per scopi dimostrativi.

-

Dopo aver abilitato le regole di protezione WAF, fare clic sul menu Modifiche non pubblicate, quindi fare clic su Pubblica tutto.

-

-

L'applicazione delle regole WAF richiede circa 10-15 minuti.

Task 3.6: impostare CNAME su FQDN del WAF

Una volta configurate le "Regole di protezione" del WAF, è possibile modificare il CNAME del dominio privato in modo che tutte le richieste ad esso indirizzate vengano inoltrate al WAF e non più all'endpoint personalizzato di Oracle Integration.

-

A tale scopo, andare alla pagina Criterio WAF e copiare l'indirizzo CNAME che è necessario configurare nel DNS.

-

Copiare questo indirizzo e modificare il punto DNS all'interno della zona. Dopo aver modificato il DNS, eseguire il comando riportato di seguito per verificare che la configurazione sia corretta.

$ dig <oic>.<exampledomain>.com

Task 3.7: configurare il ruolo applicazione Oracle Integration

Un ultimo passo prima di eseguire il test dell'accesso a Oracle Integration tramite il framework WAF consiste nel modificare il ruolo applicazione di Oracle Integration in modo da concedere l'accesso agli utenti in modo corretto. Senza questa opzione, gli utenti non saranno in grado di accedere alla console di Oracle Integration.

- Nella console Web OCI, fare clic su Domain e accedere alla configurazione del dominio di Identity.

Nota: se non è stato impostato un dominio di Identity personalizzato, verrà utilizzato il dominio denominato predefinito. In questa esercitazione viene utilizzato il dominio predefinito.

-

Nella pagina Domini fare clic su default.

-

Una volta dentro la pagina di dominio predefinita, fai clic sul menu "Oracle Cloud Services" e poi fai clic sul collegamento per la tua istanza ICO:

-

Nella pagina di configurazione dell'istanza, fare clic sul menu Ruoli applicazione per visualizzare i ruoli esistenti all'interno dell'applicazione Oracle Integration. In ciascuno dei ruoli è possibile assegnare utenti o gruppi di utenti, consentendo quindi la gestione dettagliata dei profili di accesso all'ambiente Oracle Integration.

Task 4: Test e convalida

Dopo aver applicato il criterio WAF e aver configurato il dominio CNAME in modo che punti al dominio FQDN di WAF, puoi finalmente verificare che tutto funzioni correttamente.

-

Accedi all'URL dell'endpoint tramite il nome FQDN del tuo dominio. Viene visualizzata la pagina della console di Oracle Integration.

-

Per convalidare l'applicazione di filtri eseguita da WAF, accedere alla pagina di configurazione dei criteri e fare clic sul menu Log.

-

Per convalidare il funzionamento del framework WAF, è possibile eseguire il test di un semplice attacco XSS tramite URL nel browser.

https://<oic>.<exampledomain>.com/ic/home/?default=<script>alert(document.cookie)</script>

-

Infine, accedere al log WAF e visualizzare il record relativo al blocco dell'accesso non autorizzato motivato dall'attacco XSS.

Ora è disponibile un ambiente Oracle Integration su Internet e protetto dal framework WAF OCI.

Collegamenti correlati

Prima di usare questo materiale, consigliamo di leggere i collegamenti di riferimento e la documentazione ufficiale per l'amministrazione degli ambienti cloud Oracle.

Approvazioni

Autore - Rodrigo Pace de Barros (Oracle LAD A-Team Cloud Security Solution Engineer)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Explorer di Oracle Learning.

Per la documentazione sul prodotto, visitare il sito Oracle Help Center.

Configure and protect an Oracle Integration (Process) custom endpoint with OCI WAF

F80991-01

May 2023

Copyright © 2023, Oracle and/or its affiliates.