Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Connect On-premises to OCI using an IPSec VPN with Hub and Spoke VCN Routing Architecture

Introduzione

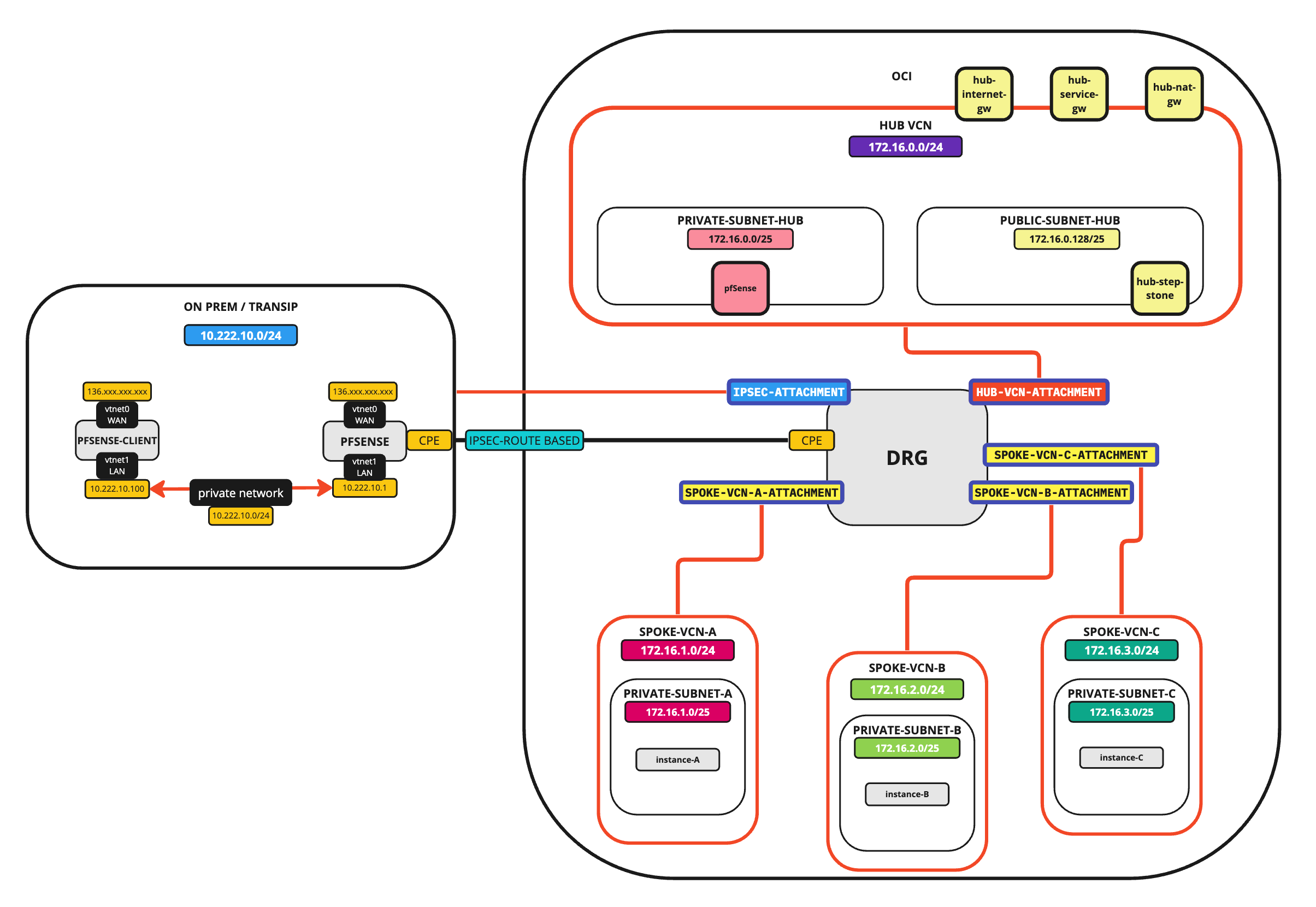

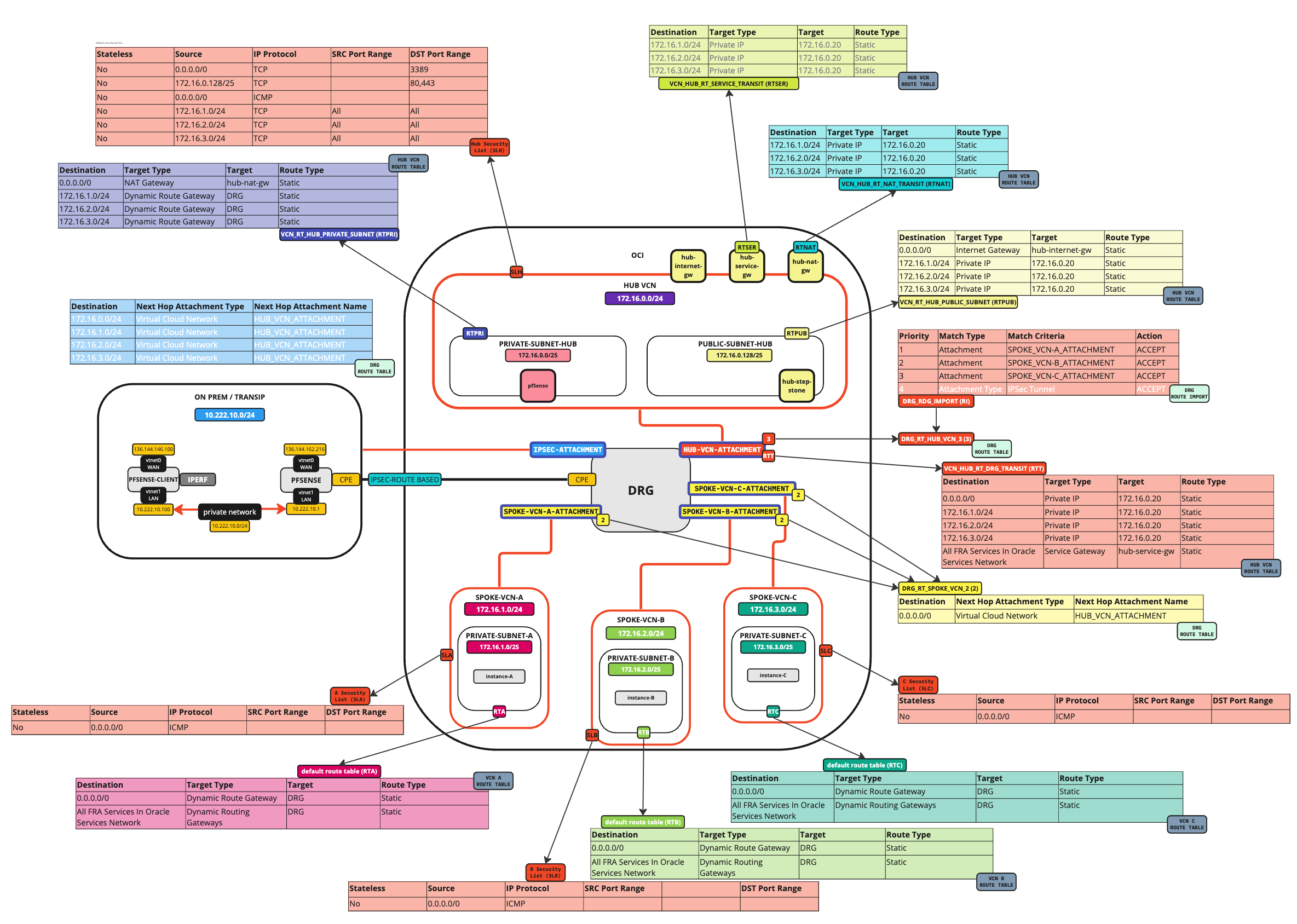

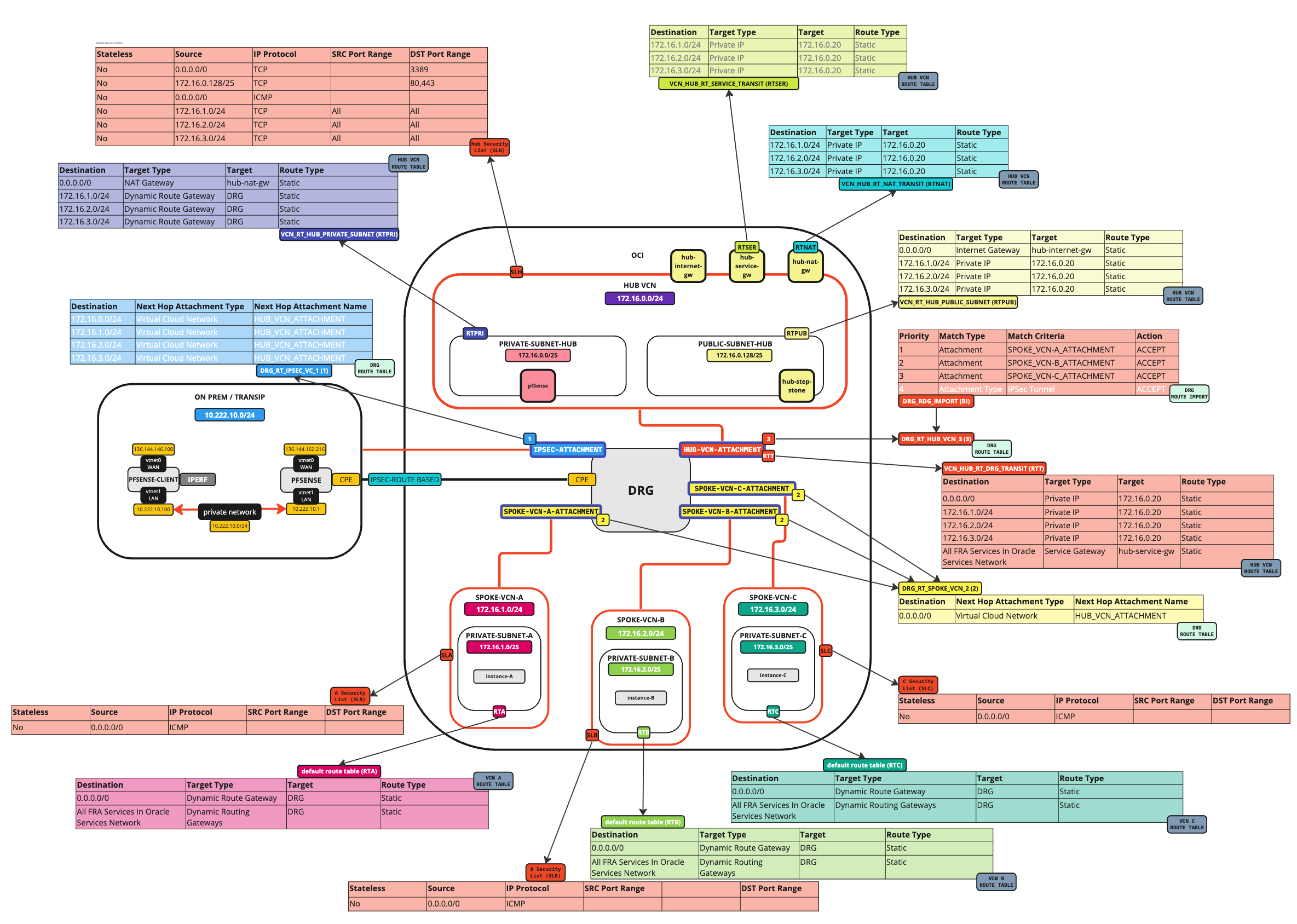

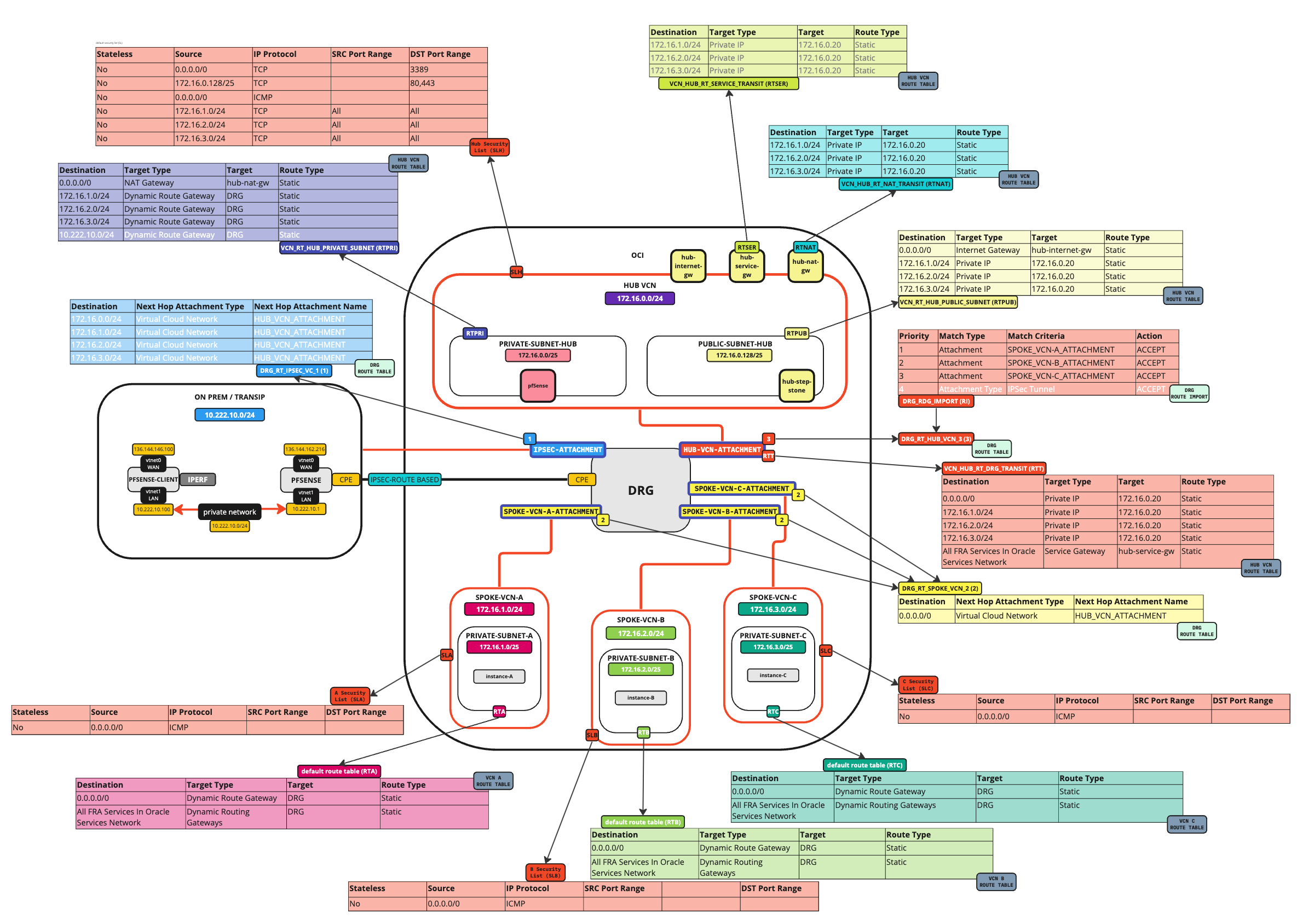

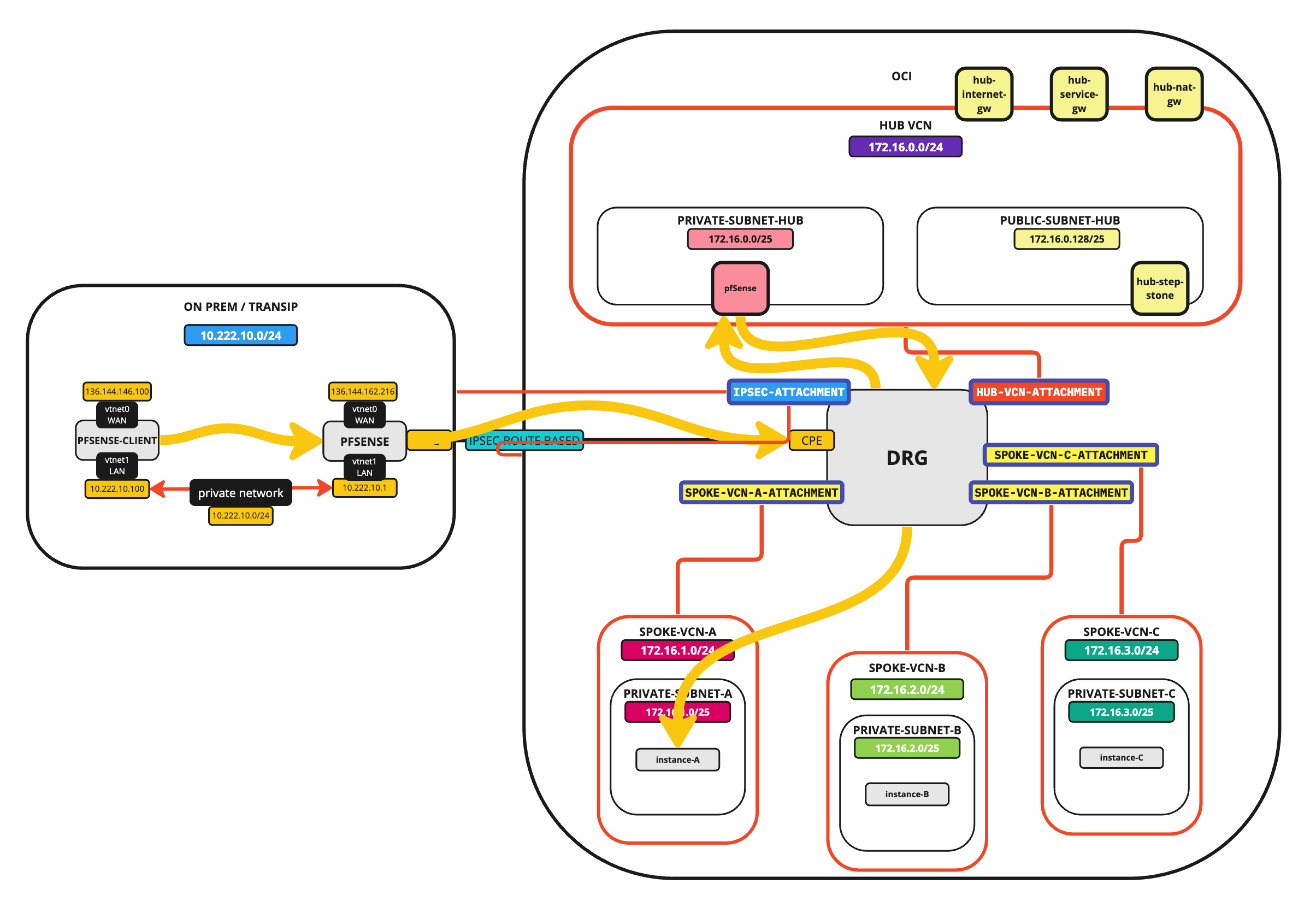

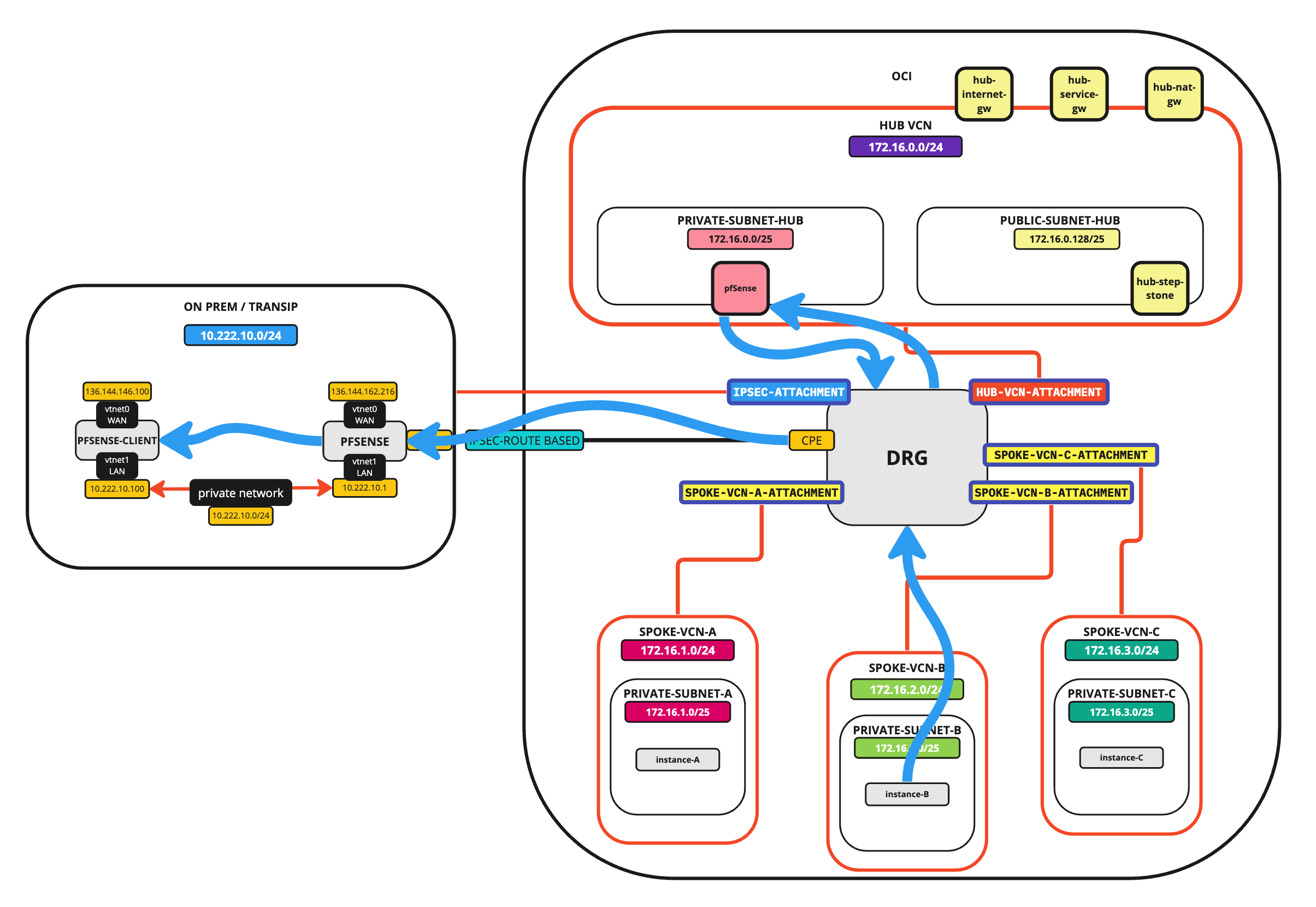

Oracle Cloud Infrastructure (OCI) semplifica la configurazione della connettività VPN tra l'ambiente on premise e l'ambiente OCI, ma possono creare alcune complessità nell'instradamento quando utilizzano una topologia hub e spoke in OCI. In questa esercitazione verrà impostata una connessione VPN di sicurezza del protocollo Internet (IPSec) a OCI e verrà configurato l'instradamento per garantire che il traffico proveniente dall'ambiente on premise venga valutato dai criteri del firewall prima di connettersi alle risorse in OCI.

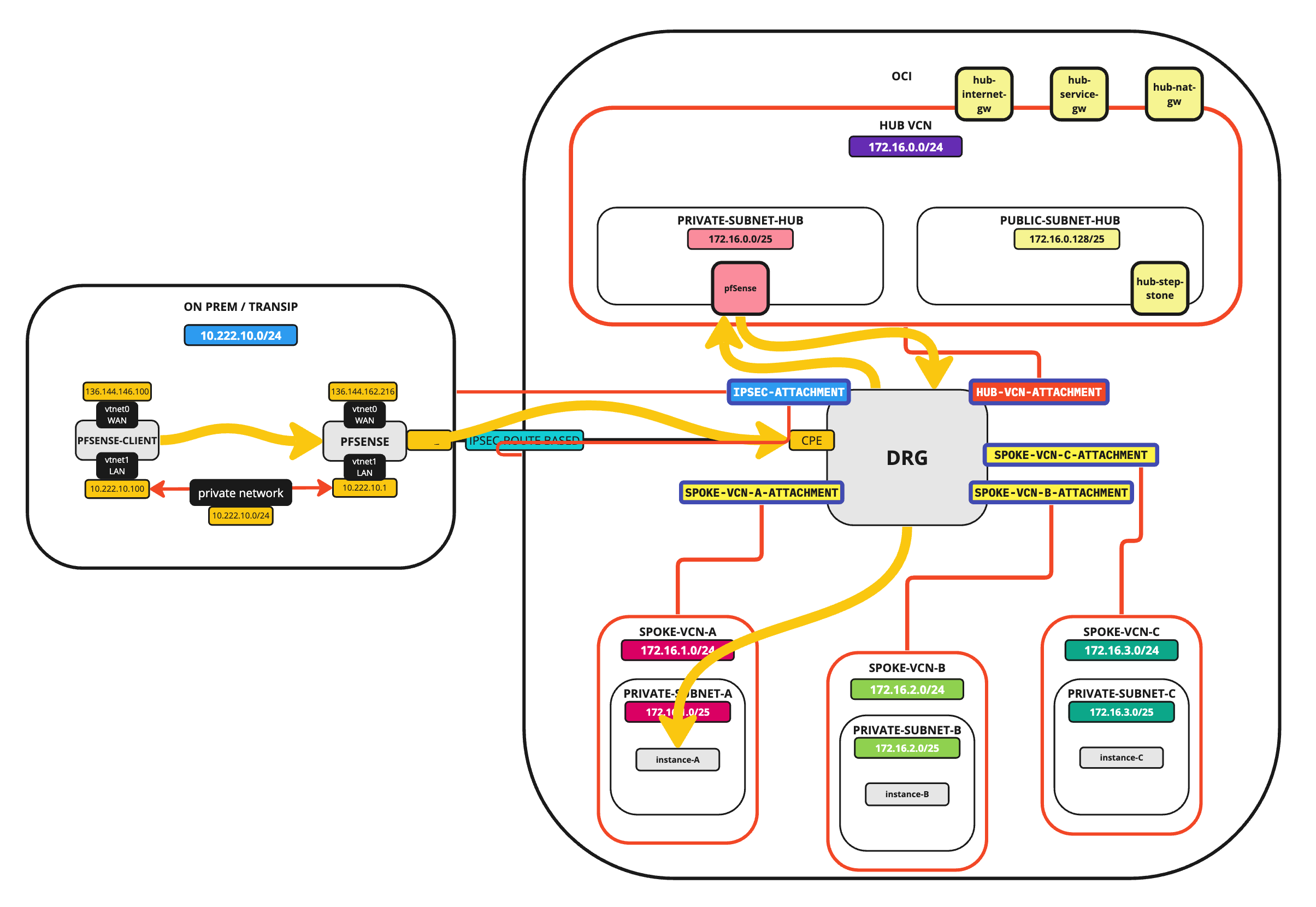

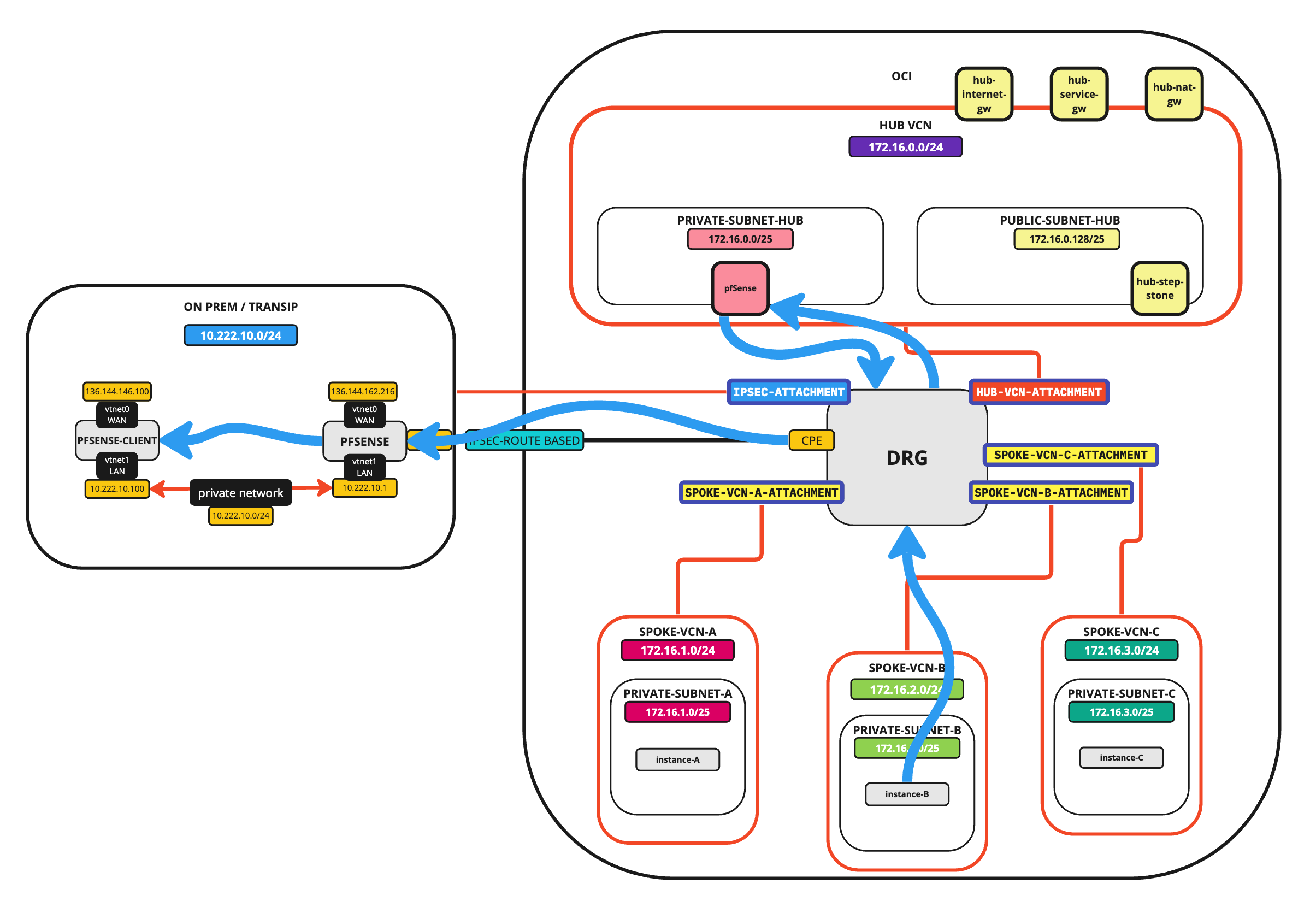

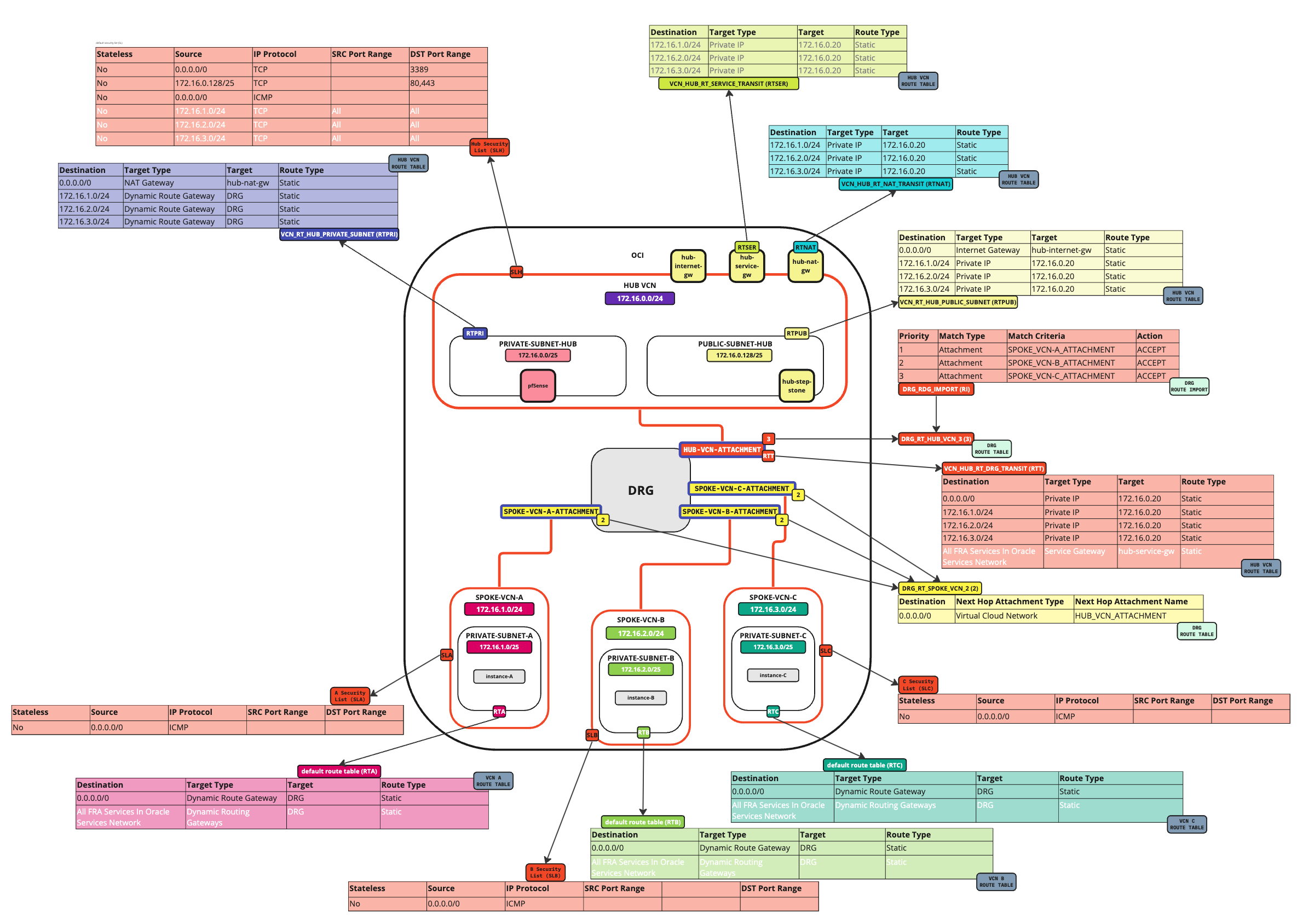

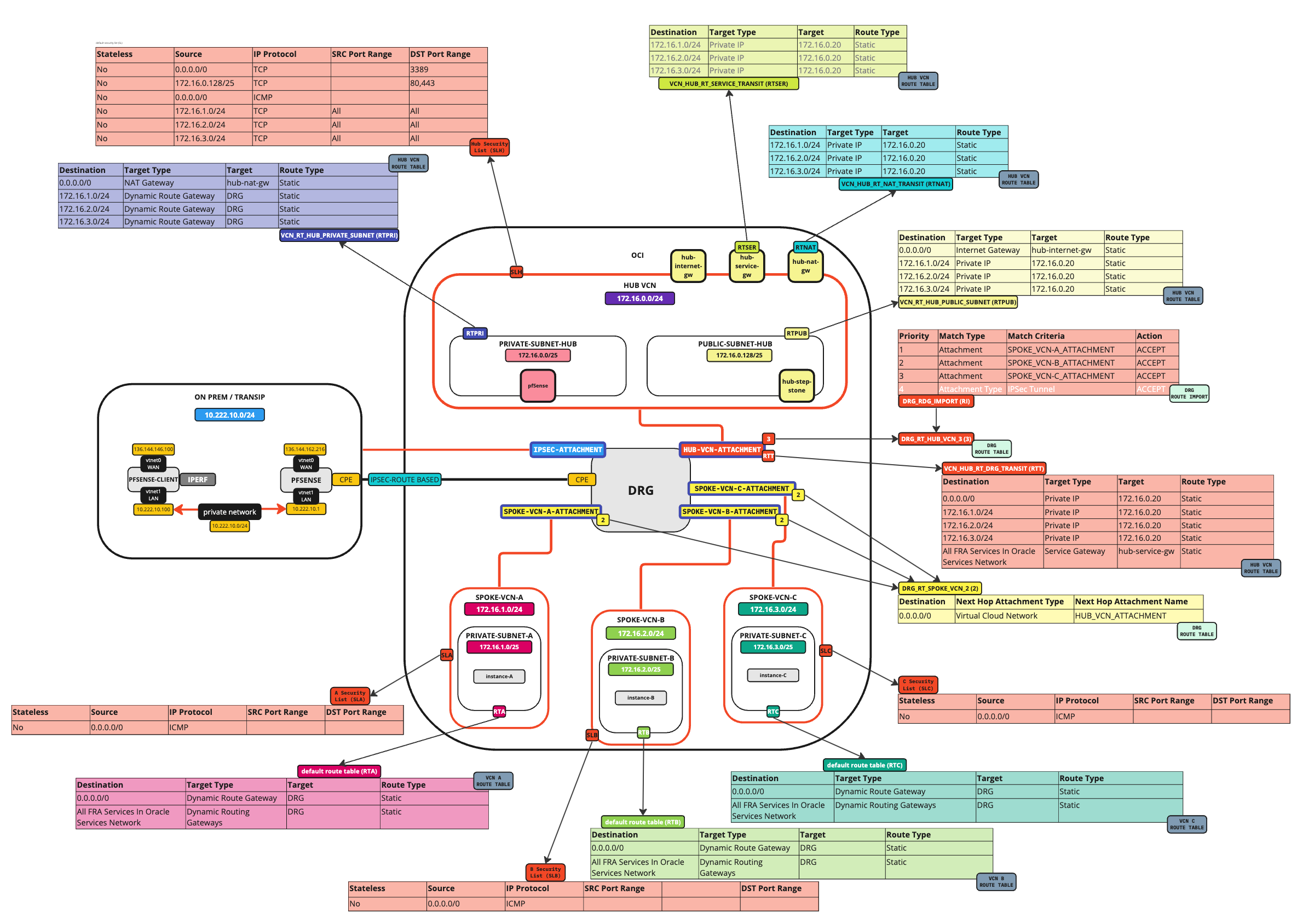

Le immagini seguenti illustrano i flussi di traffico.

-

Dall'on-premise alla connettività

-

Connettività da B a on premise

Obiettivi

- Connect an on-premises location to the OCI environment using an IPSec VPN tunnel. Dato che il nostro ambiente OCI utilizza un'architettura di instradamento hub e spoke, configureremo anche l'instradamento necessario per garantire che il traffico fluisca correttamente e verifichi la connettività tramite test di ping di base.

Prerequisiti

Completare le seguenti esercitazioni:

-

Distribuisci un'istanza di Windows in Oracle Cloud Infrastructure.

-

Installare un firewall pfSense in Oracle Cloud Infrastructure.

-

Instradare l'hub e l'instradamento della VCN spoke con un firewall pfSense nella VCN hub.

Task 1: Preparare l'ambiente in locale

-

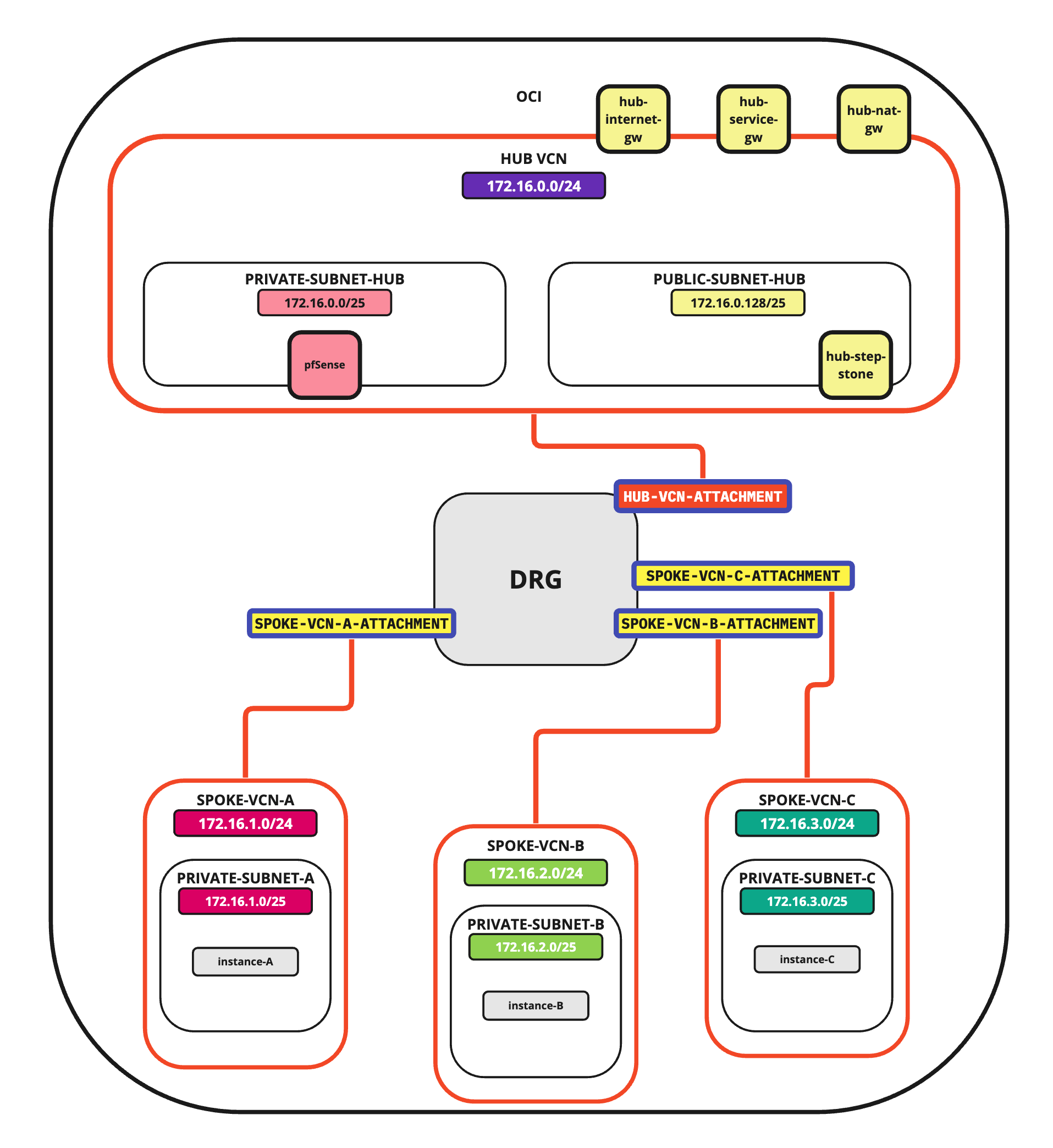

Topologia OCI

In questa esercitazione la topologia OCI è la topologia di instradamento VCN hub e spoke. Per ulteriori informazioni, vedere Hub di instradamento e VCN spoke con firewall pfSense nella VCN hub.

L'immagine seguente illustra la rappresentazione visiva del punto di partenza.

-

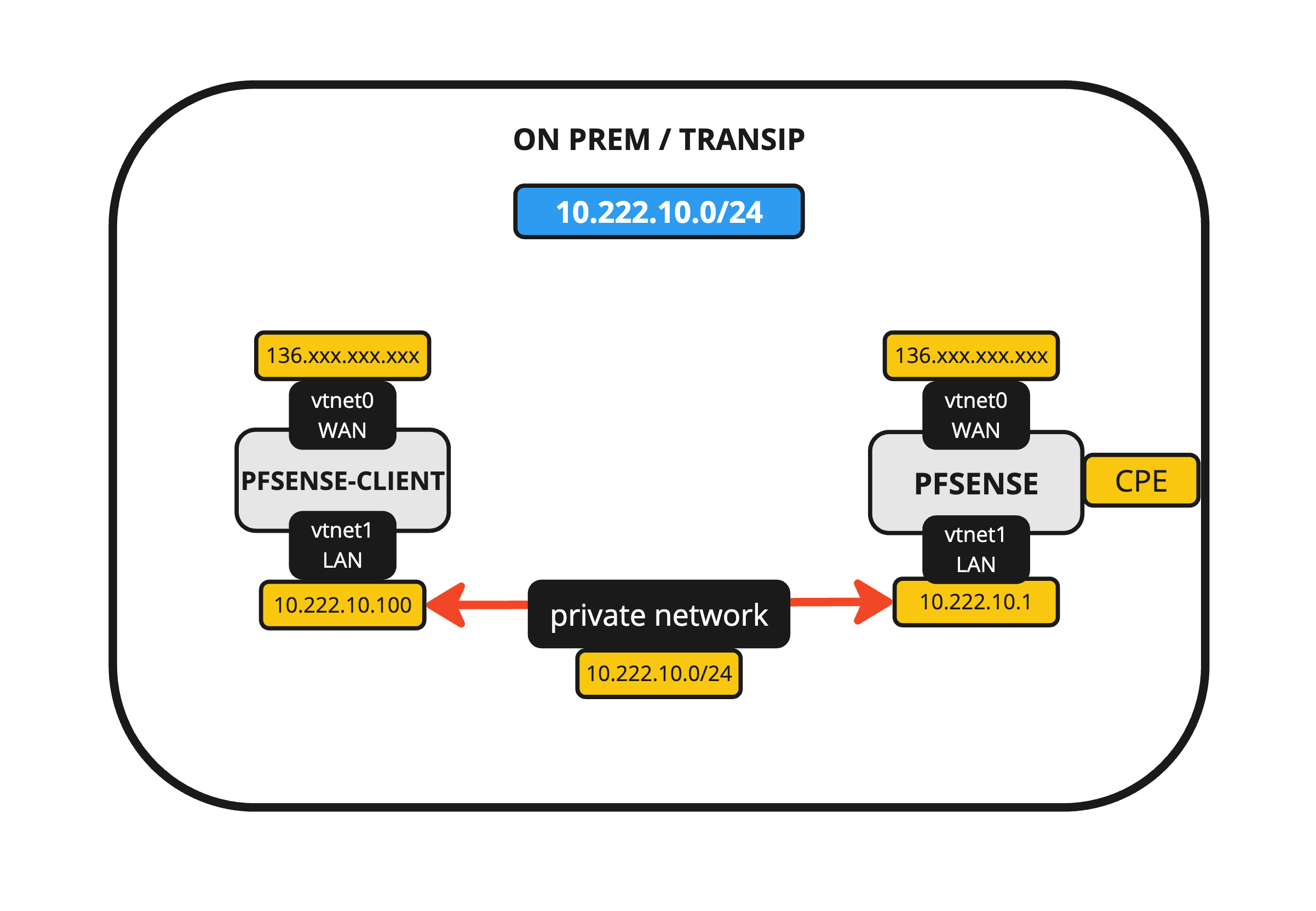

Topologia in locale

Per simulare un ambiente on-premise, ho creato un'impostazione di esempio, creato due istanze VPS e installato pfSense su ciascuna.

Un'istanza pfSense fungerà da punto di interruzione dell'apparecchiatura CPE (Customer-premise Equipment) IPSec, mentre l'altra istanza pfSense fungerà da client interno.

L'impostazione di questo ambiente non rientra nell'ambito di questa esercitazione.

-

Topologia finale OCI e on-premise

Quando ci connettiamo all'ambiente on premise con l'ambiente OCI, la topologia sarà simile alla seguente:

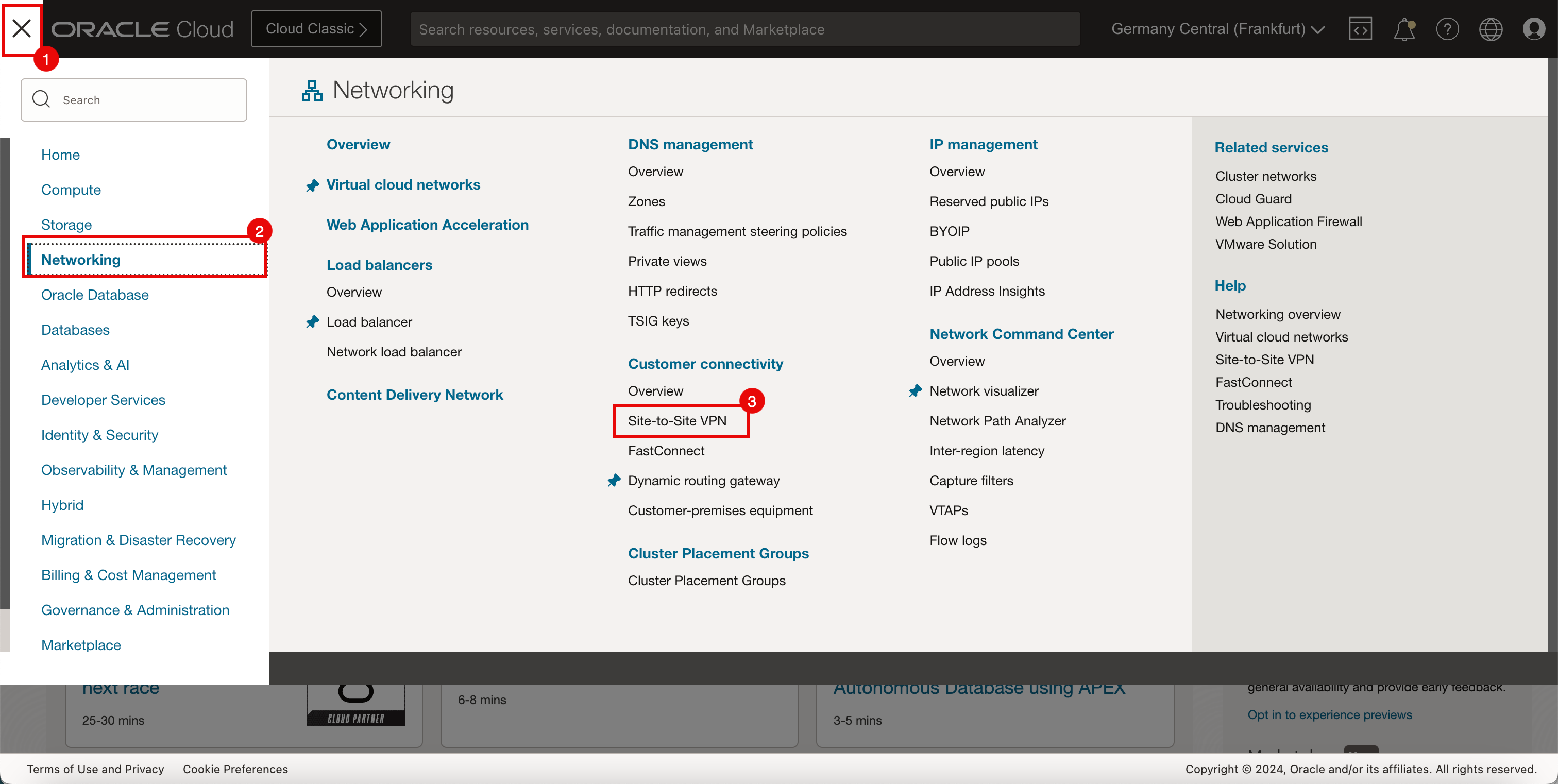

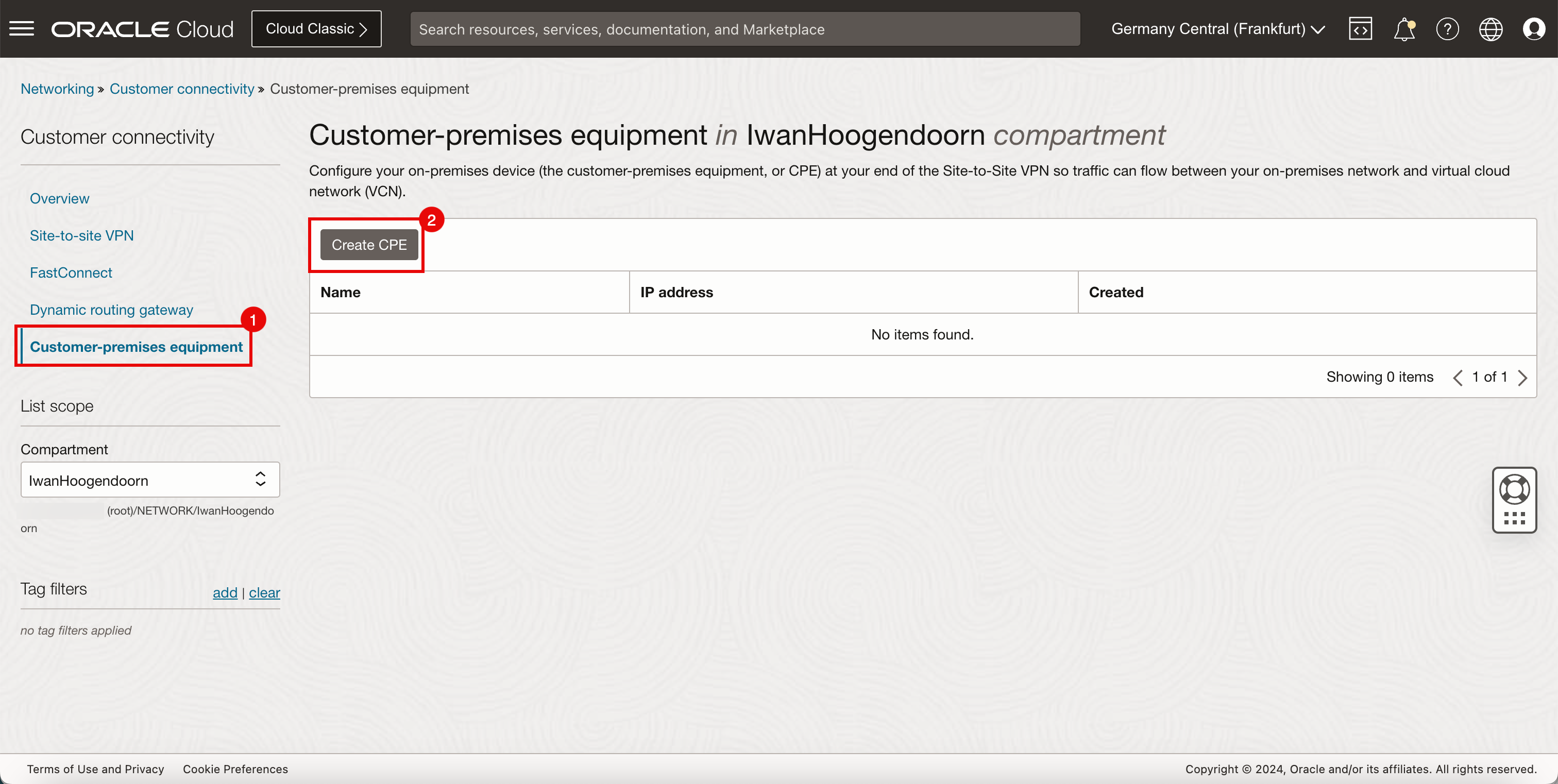

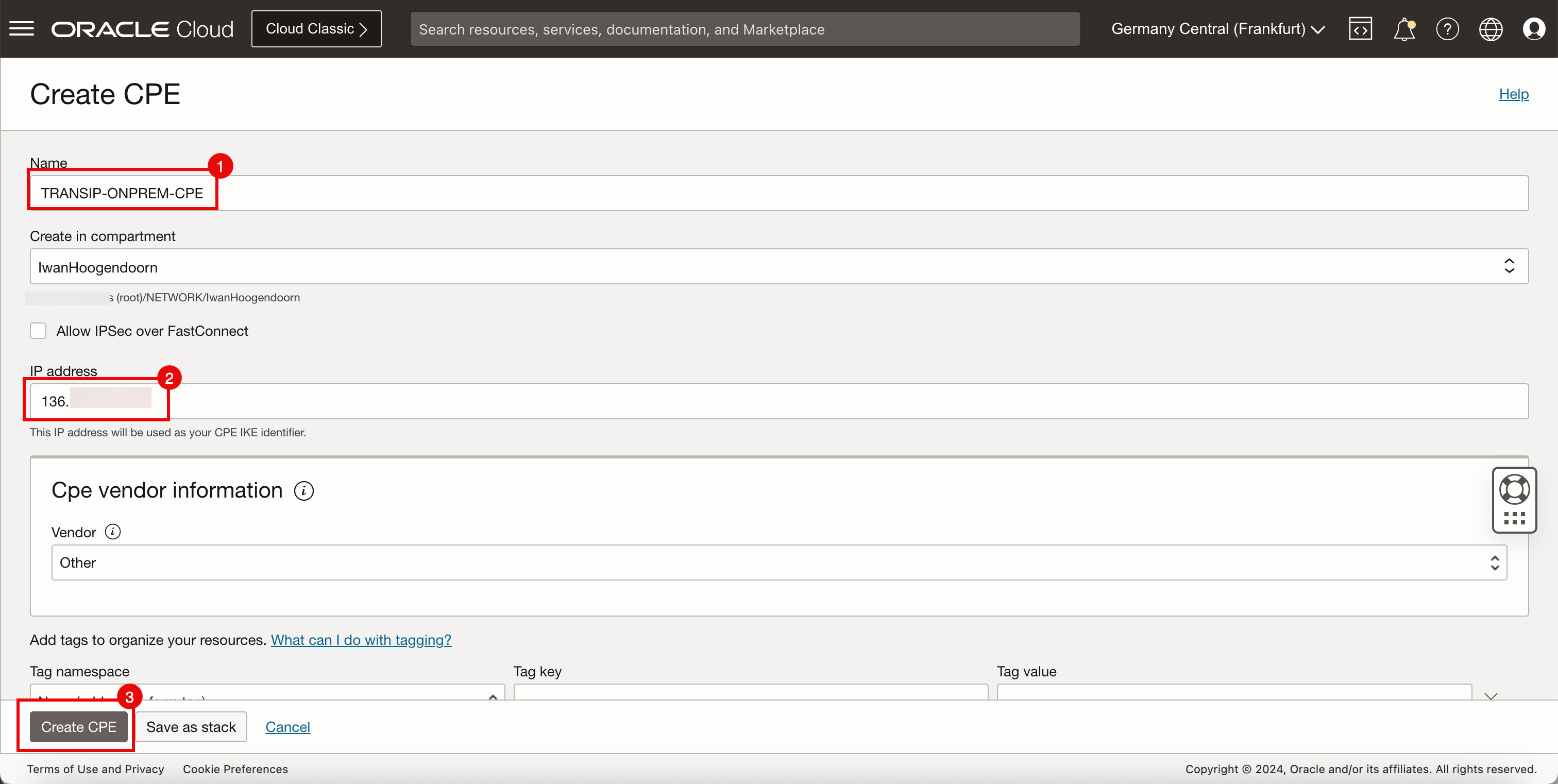

Task 2: Creare un CPE in OCI

Prima di creare una connessione IPSec VPN, è necessario creare un oggetto CPE in OCI.

-

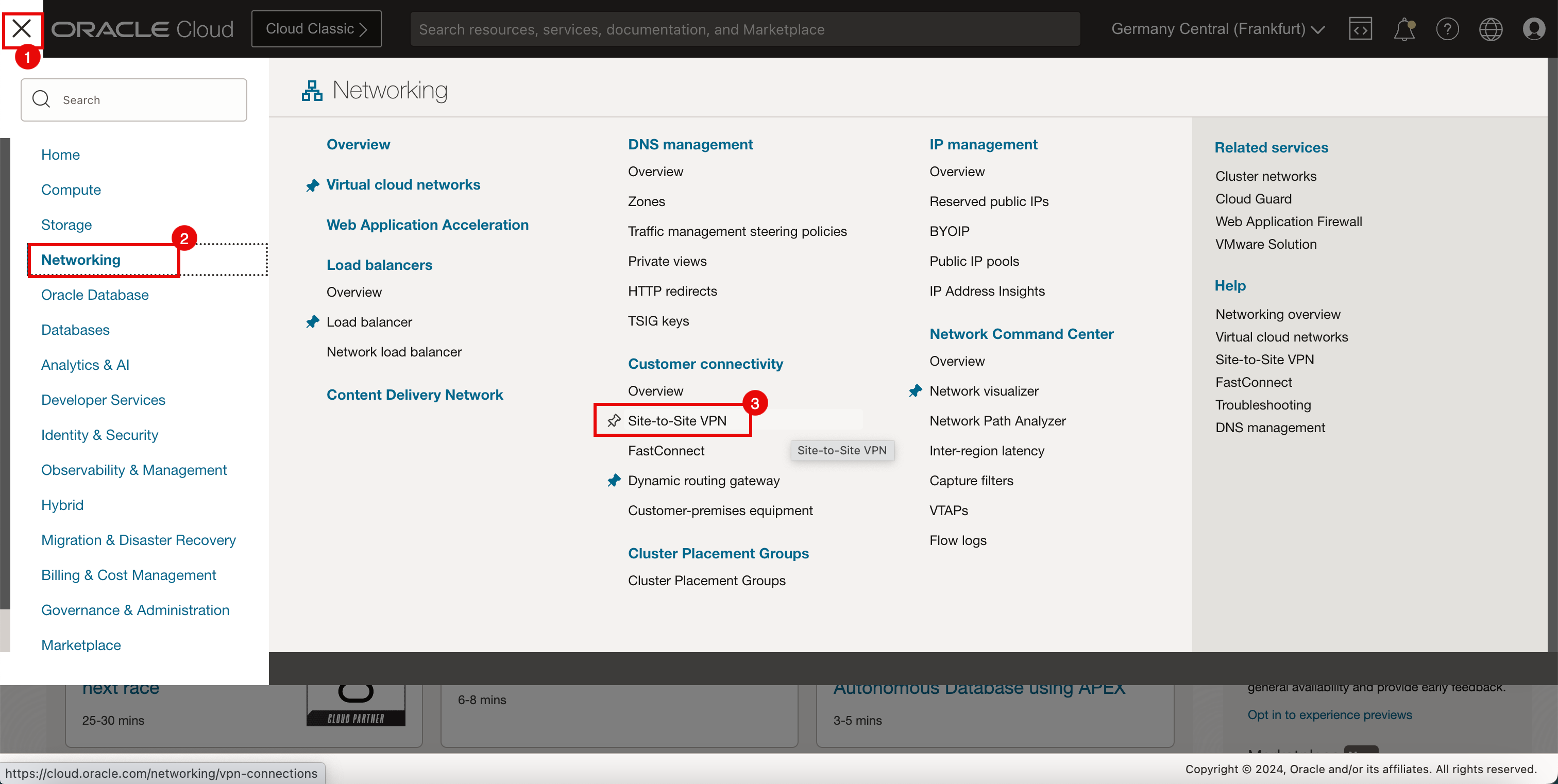

Andare a OCI Console.

- Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su VPN da sito a sito.

- Fare clic su Apparecchiatura cliente-premise.

- Fare clic su Crea CPE.

-

In Crea CPE, immettere le informazioni riportate di seguito.

- Immettere il nome per il CPE.

- Immettere l'indirizzo IP, ovvero l'indirizzo IP pubblico del dispositivo che verrà utilizzato per impostare la VPN on premise.

- Fare clic su Crea CPE.

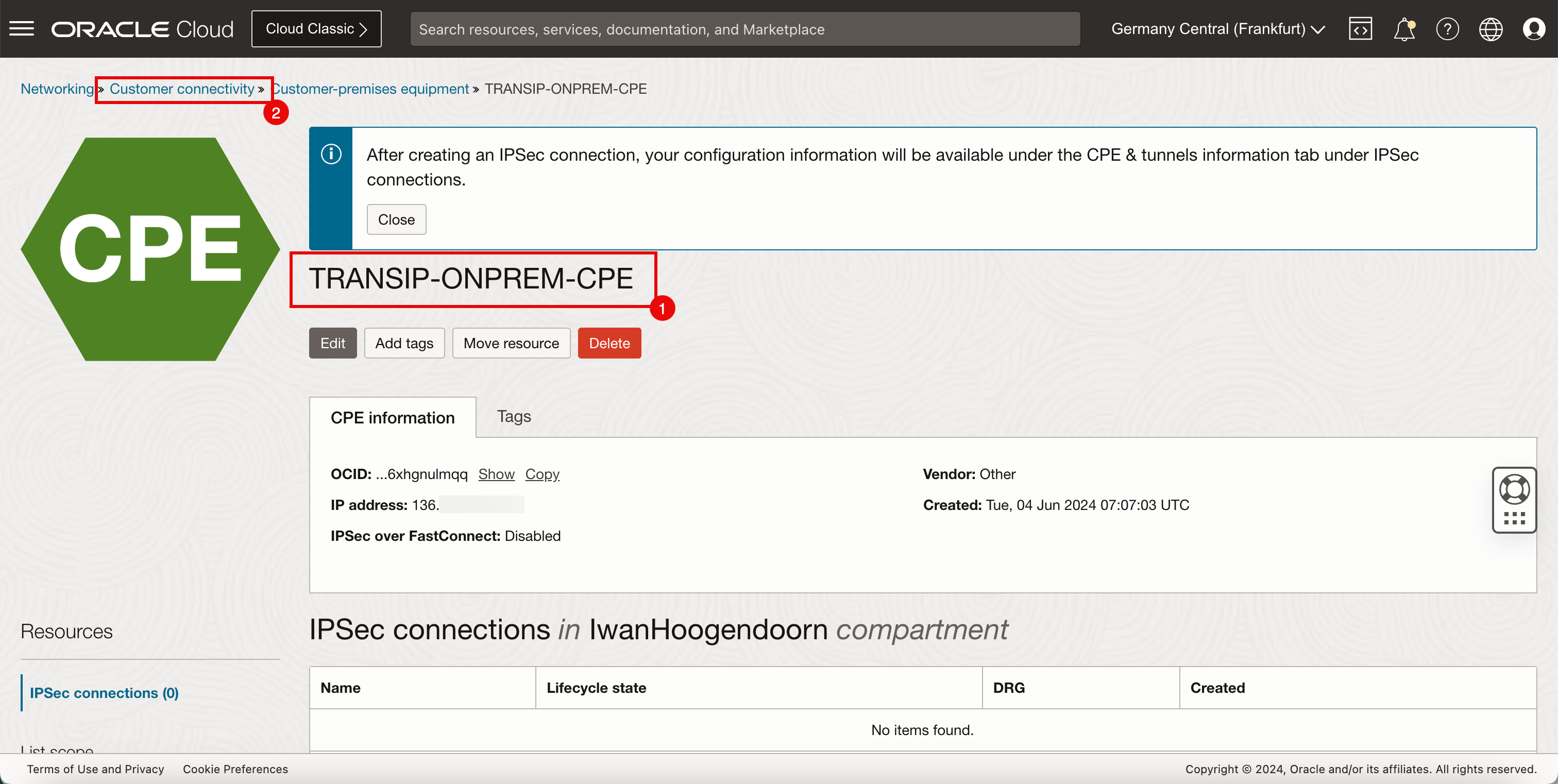

- Si noti che viene creato il nuovo oggetto CPE in OCI.

- Fare clic su Connettività cliente per tornare alla pagina di connettività cliente.

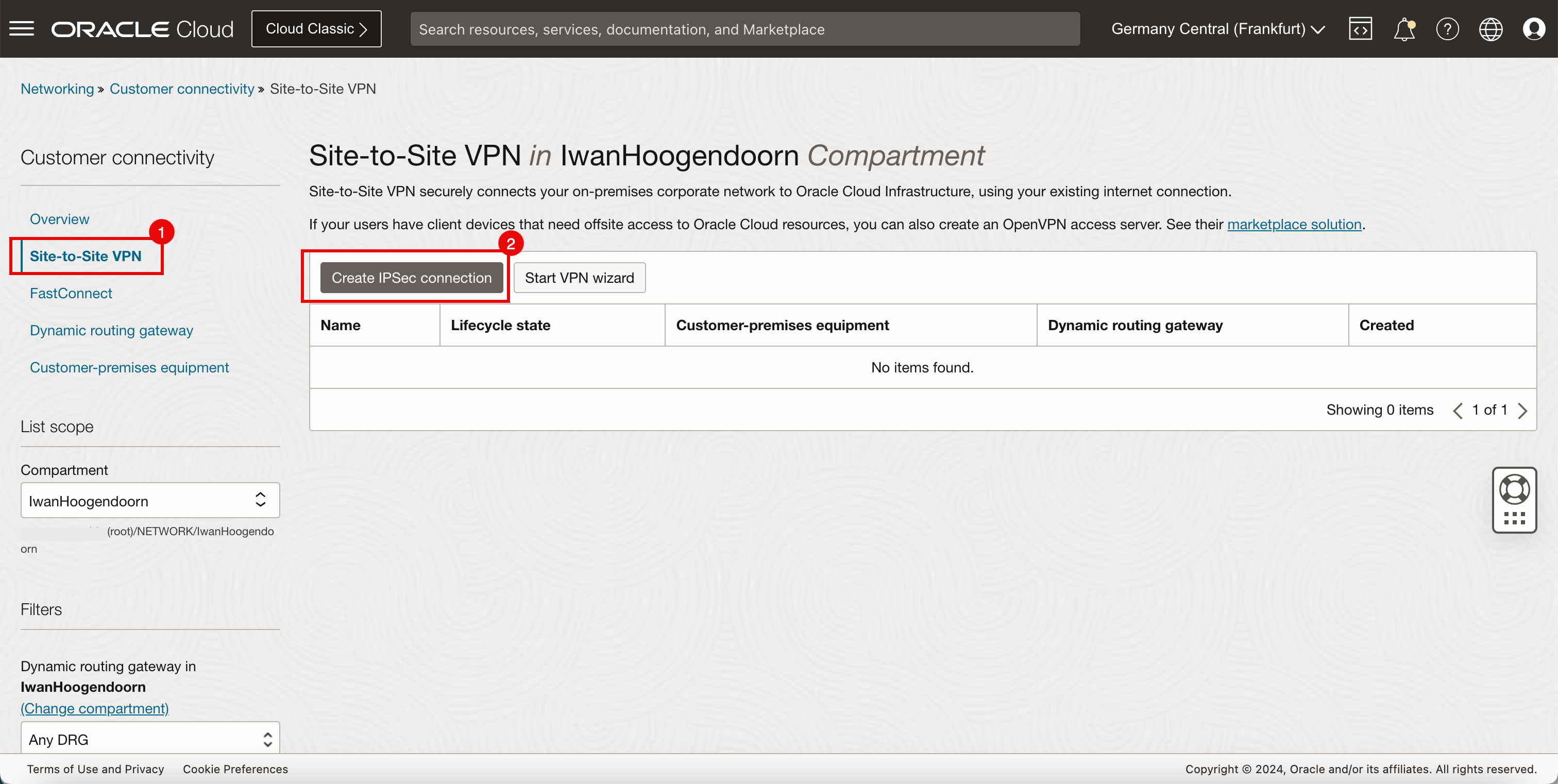

Task 3: creare una VPN da sito a sito in OCI

Per configurare la VPN da sito a sito OCI, dobbiamo eseguire la configurazione a due estremità, sul lato OCI e sul lato on-premise.

-

Configuriamo il lato OCI.

- Fare clic su VPN da sito a sito.

- Fare clic su Crea connessione IPSec.

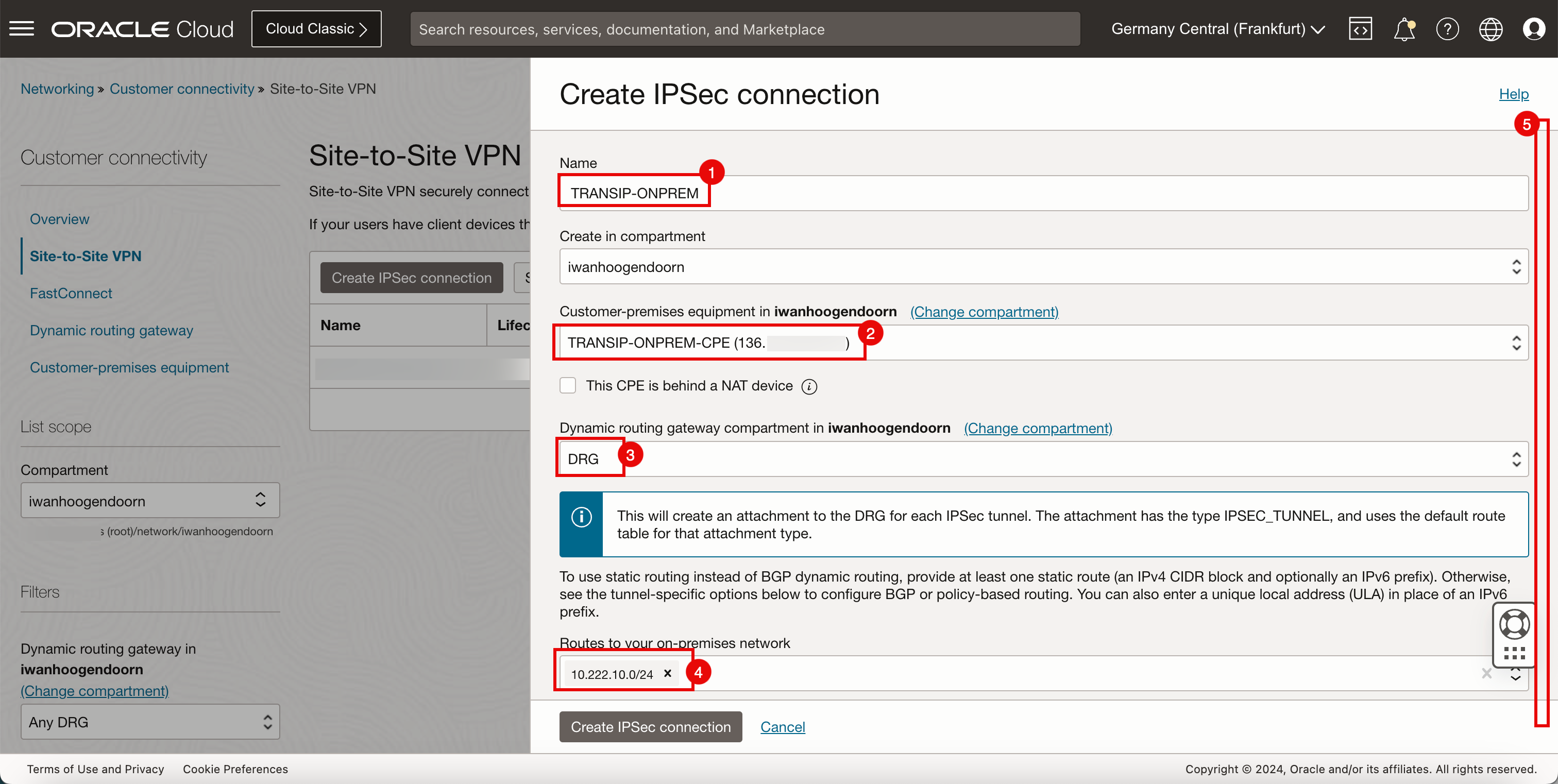

- Immettere il nome per la connessione IPSec.

- Selezionare il CPE creato nel task 2.

- Selezionare il DRG che verrà utilizzato per terminare questa connessione IPSec.

- Selezionare Instradamenti alla rete in locale (LAN) nella posizione in locale in cui si desidera instradare il traffico dalle reti OCI.

- scorrere in Basso.

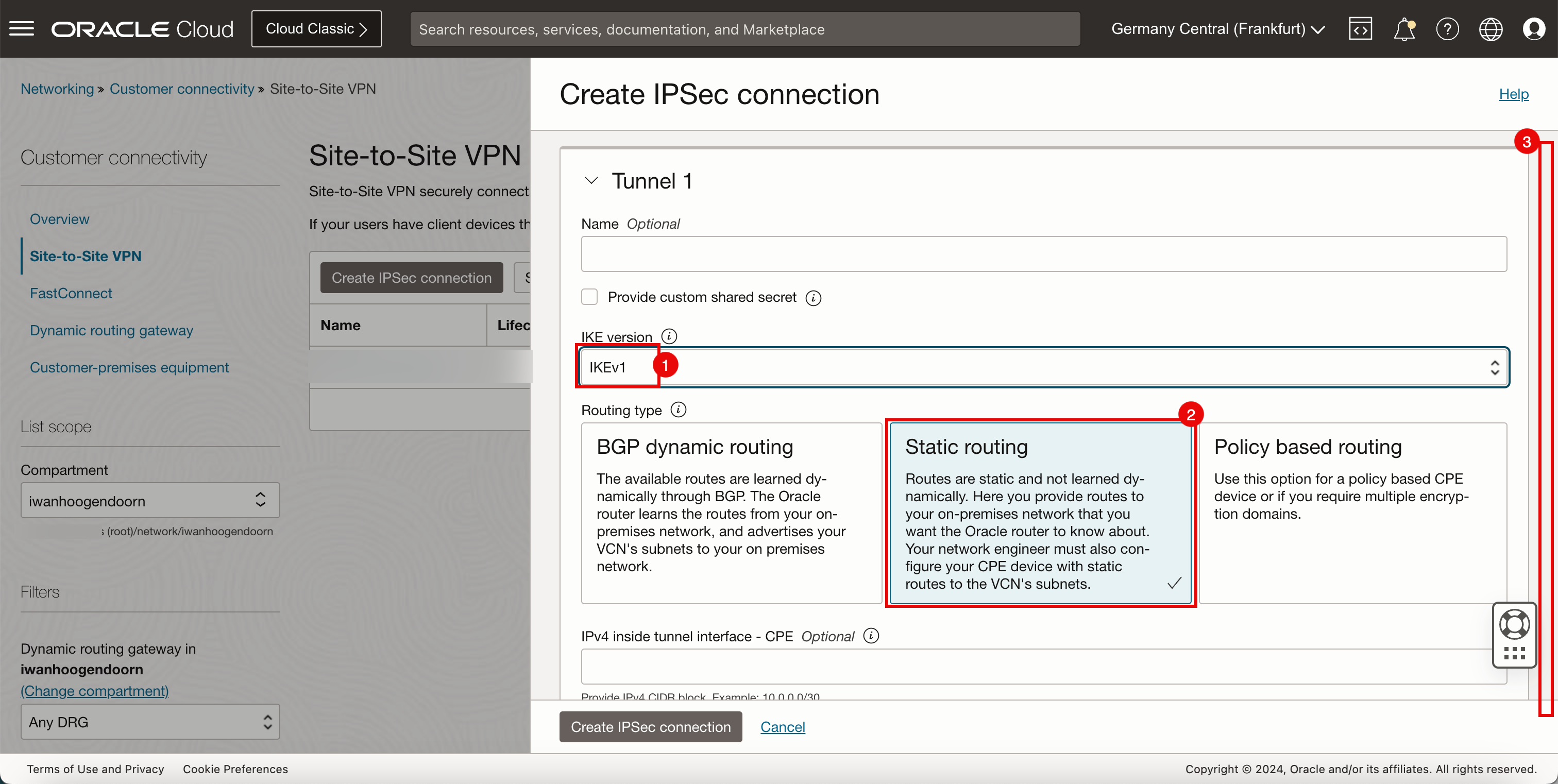

- Nella versione IKE, selezionare

IKEv1. - In Tipo di ciclo selezionare Ciclo statico.

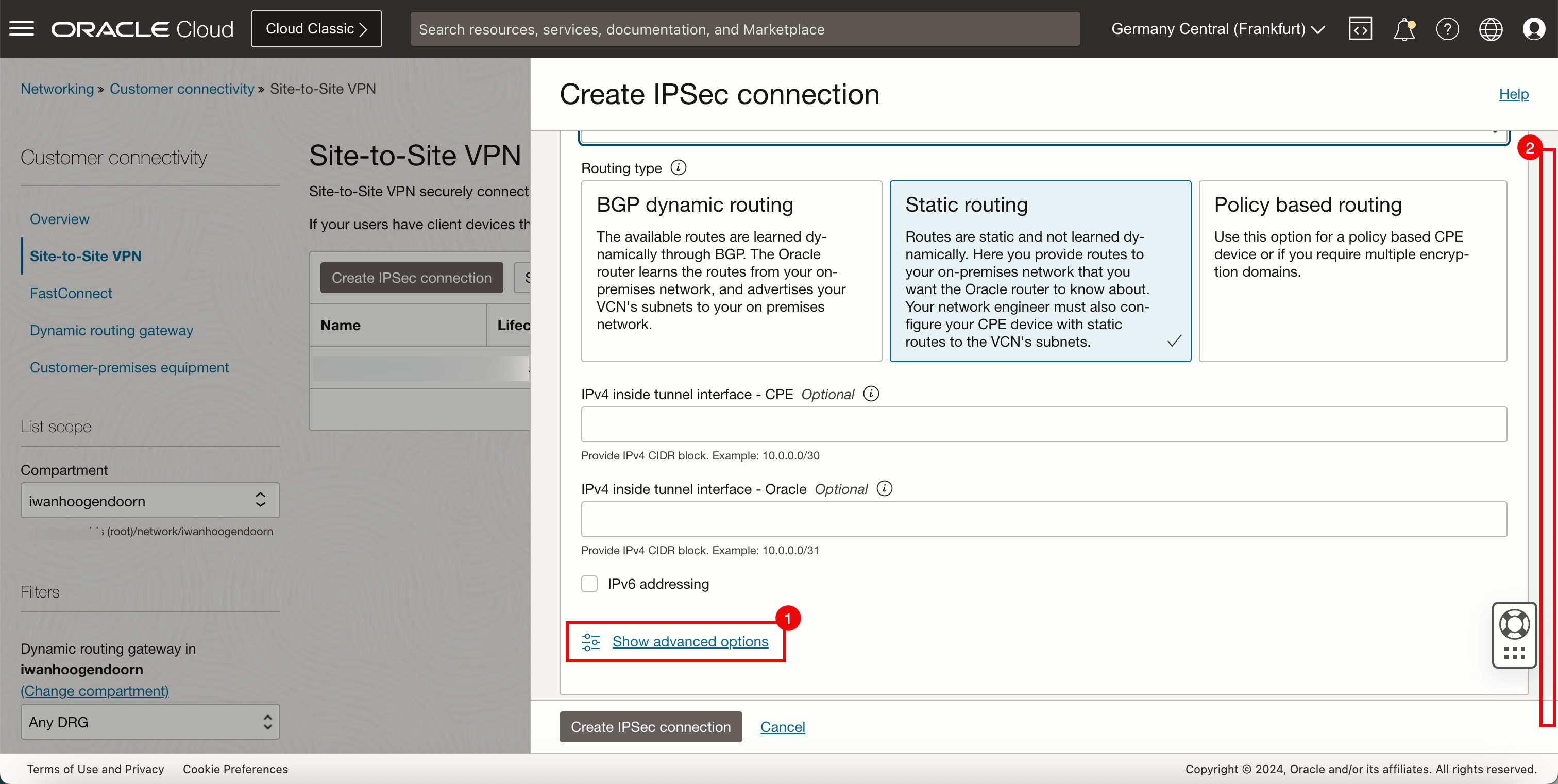

- scorrere in Basso.

- Fare clic su Mostra opzioni avanzate.

- scorrere in Basso.

-

Nell'infrastruttura OCI, dobbiamo creare e configurare due tunnel per impostazione predefinita. Configurare il primo tunnel.

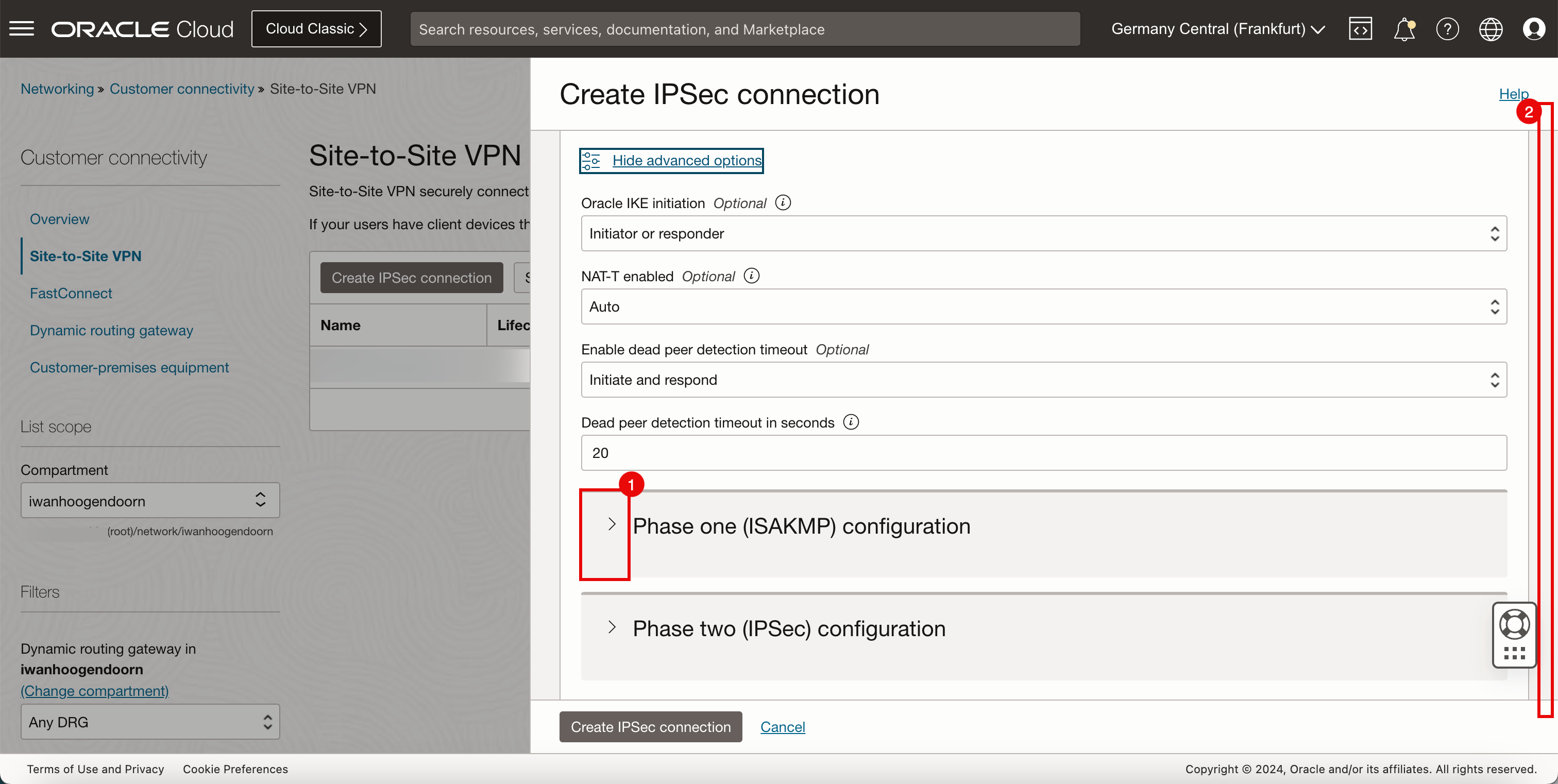

- Fare clic sulla parentesi ad angolo retto (>) per ISAKMP.configuration.

- scorrere in Basso.

-

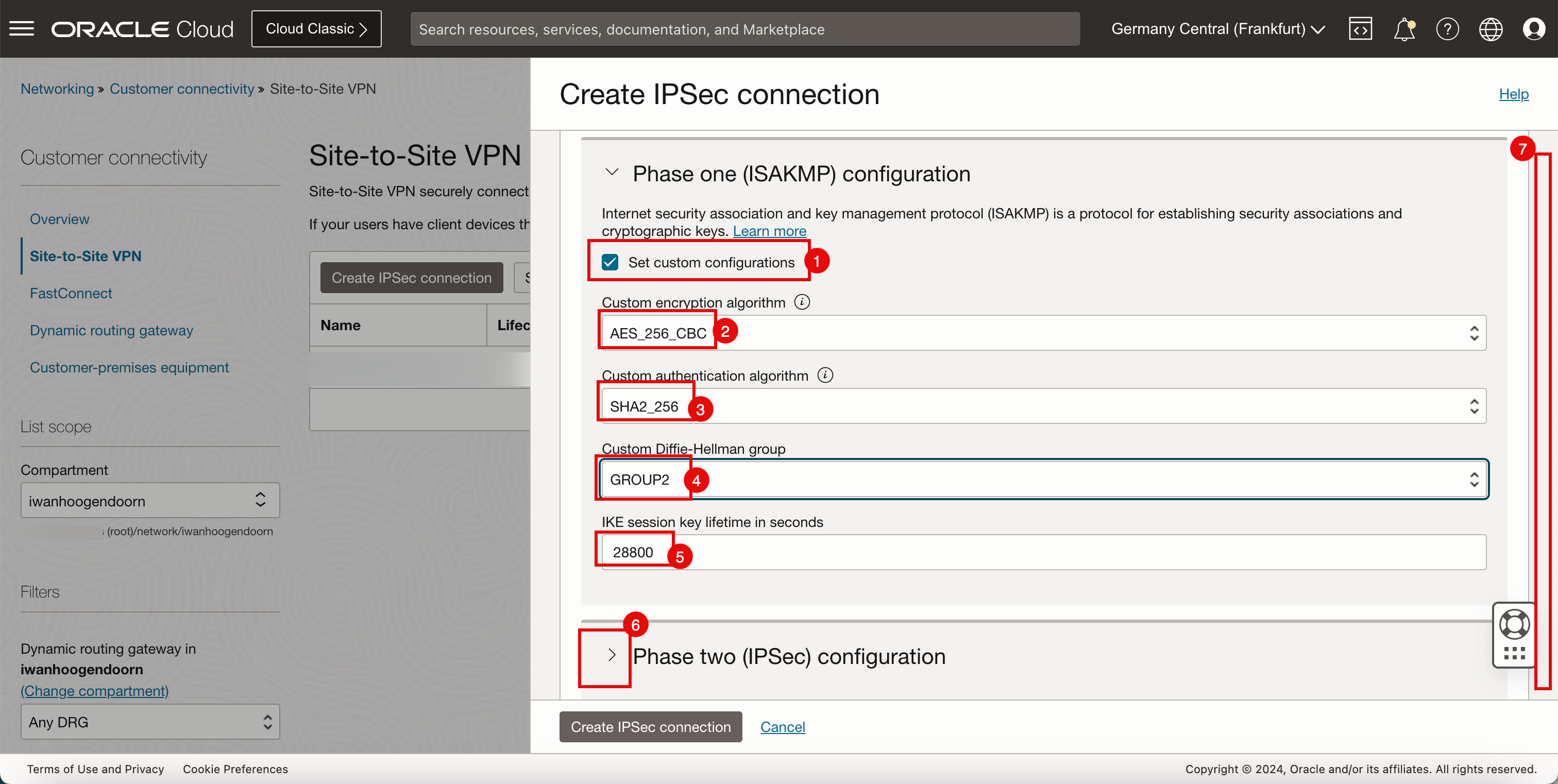

Nella sezione Configurazione della fase uno (ISAKMP), immettere le informazioni riportate di seguito.

- Selezionare Imposta configurazioni personalizzate.

- In Algoritmo di cifratura personalizzato, selezionare

AES_256_CBC. - In Algoritmo di autenticazione personalizzato, selezionare

SHA_256. - In Custom Diffie-Hellman Group, selezionare

GROUP 2. - Lasciare la durata della chiave di sessione IKE in secondi per impostazione predefinita a

288500secondi. - Fare clic sulla parentesi ad angolo retto (>) per la configurazione della fase due (IPSec).

- scorrere in Basso.

-

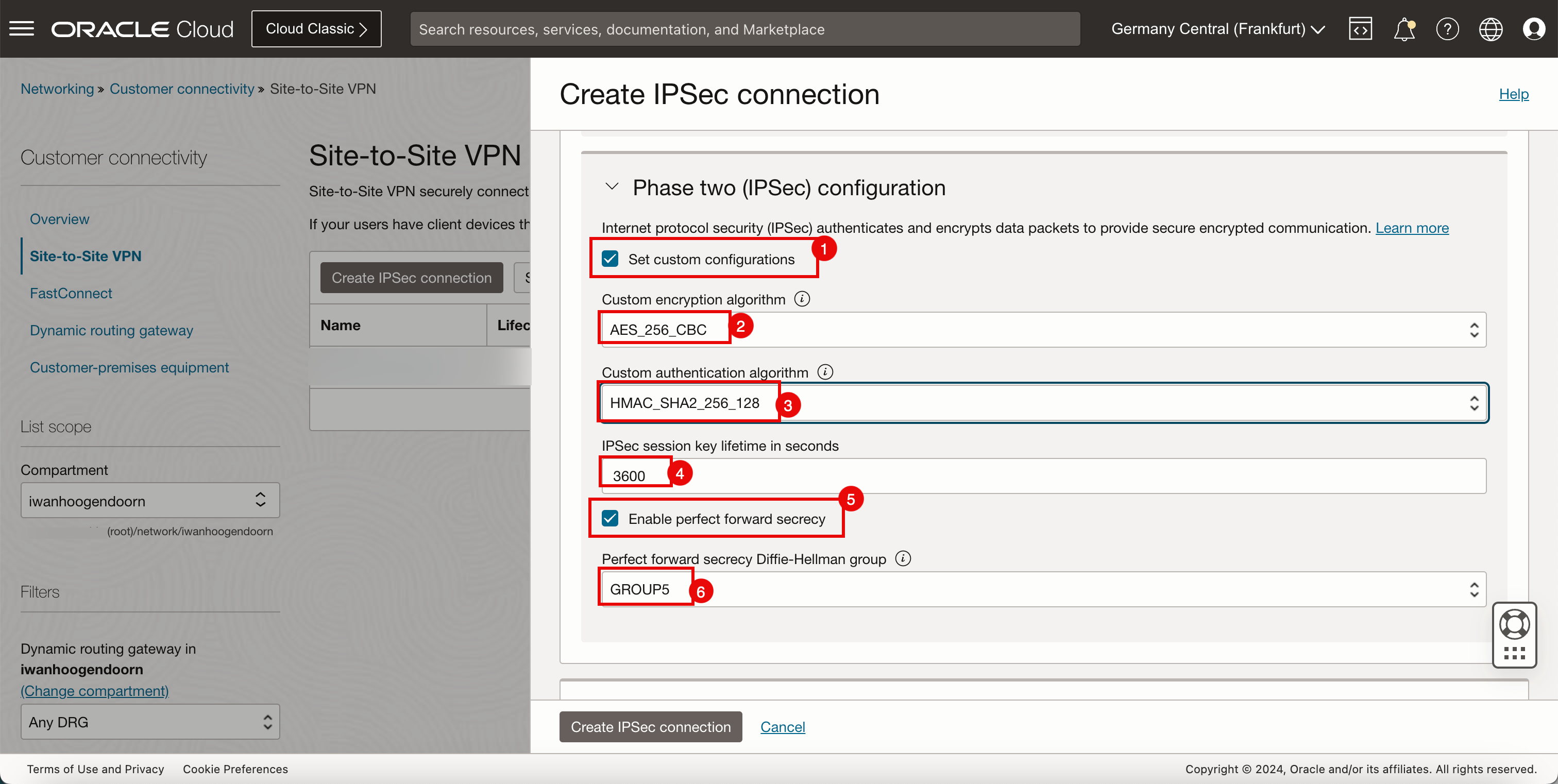

Nella sezione Configurazione della seconda fase (IPSec), immettere le informazioni riportate di seguito.

- Selezionare Imposta configurazioni personalizzate.

- In Algoritmo di cifratura personalizzato, selezionare

AES_256_CBC. - In Algoritmo di autenticazione personalizzato, selezionare

HMAC_SHA2_256_128. - Lasciare IPSec durata della chiave di sessione in secondi per impostazione predefinita a

3600secondi. - Selezionare Abilita perfetta segretezza inoltro.

- In Gruppo Diffie-Hellman Perfect Forward Secrecy selezionare

GROUP 5.

-

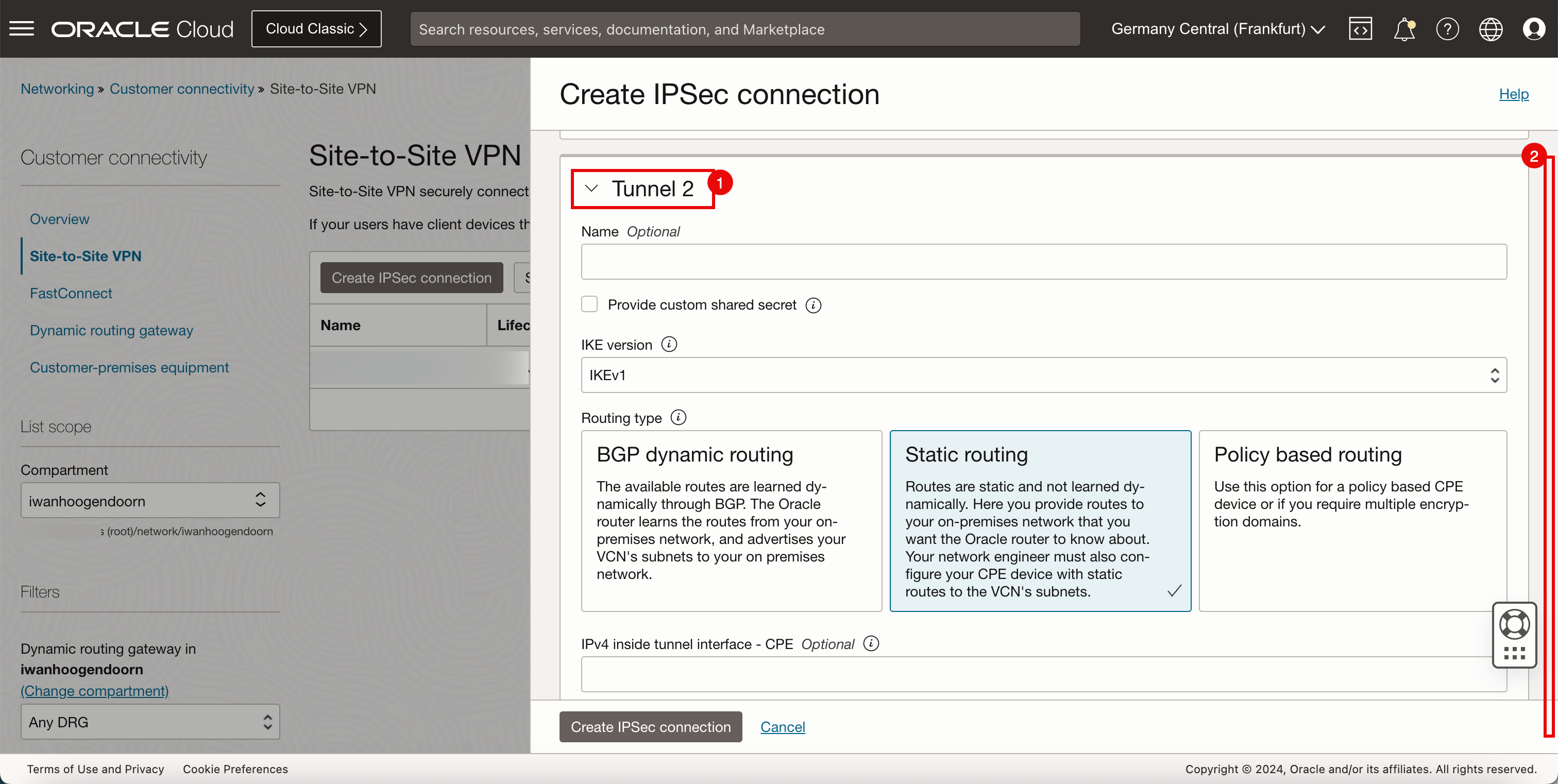

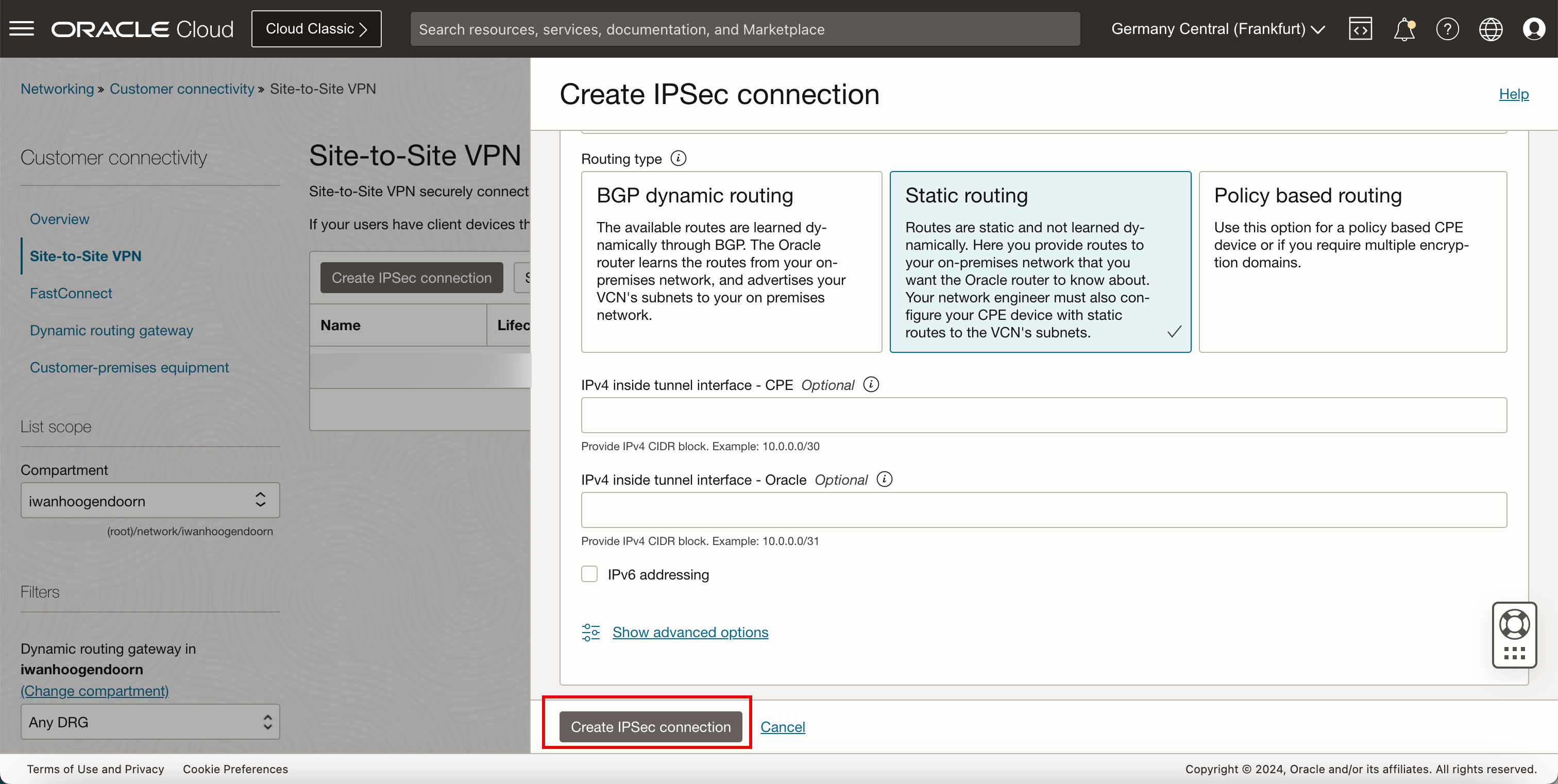

Configurare il secondo tunnel.

- Utilizzare gli stessi dettagli di configurazione utilizzati dal primo tunnel.

- scorrere in Basso.

-

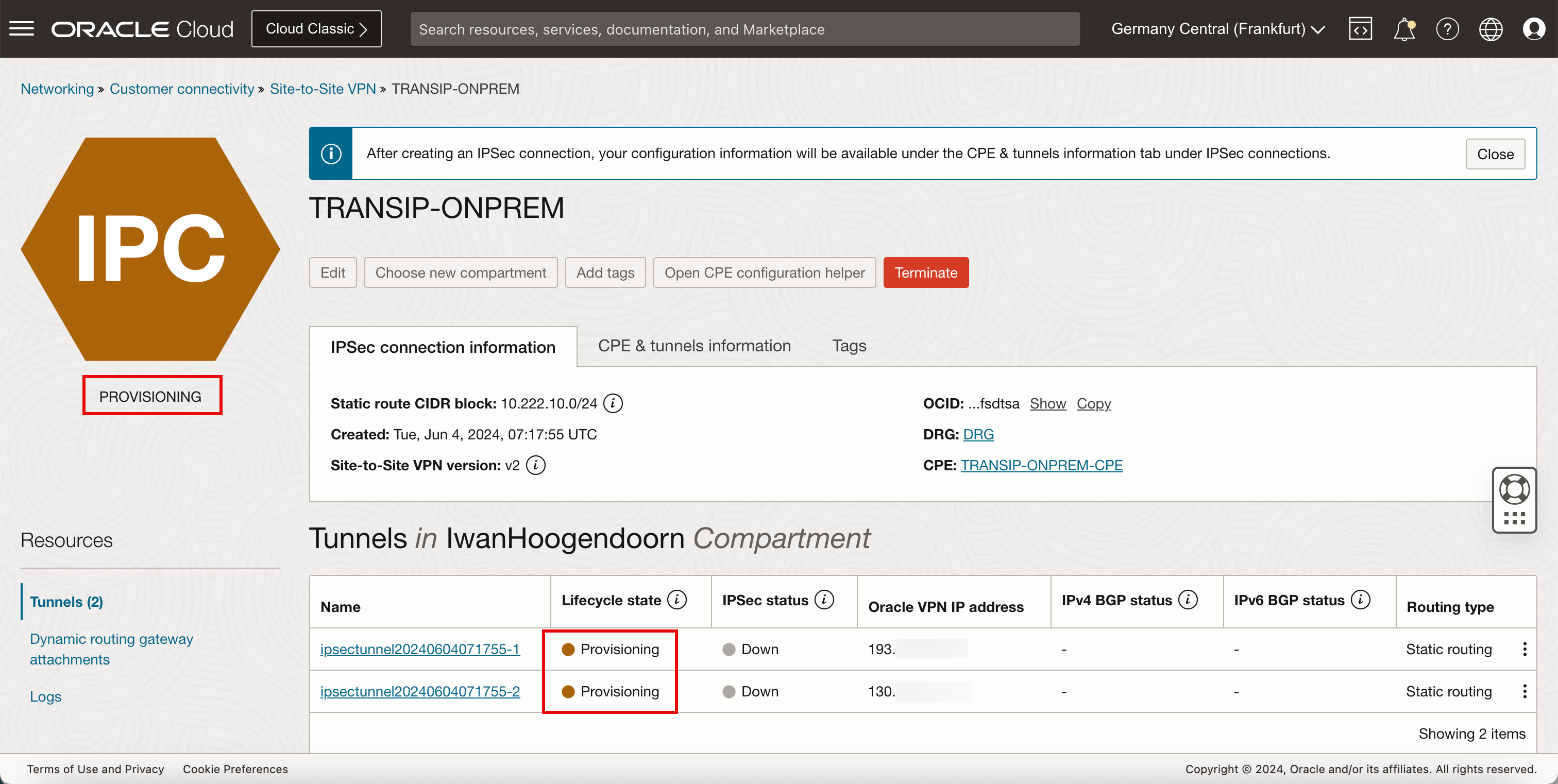

Fare clic su Crea connessione IPSec.

-

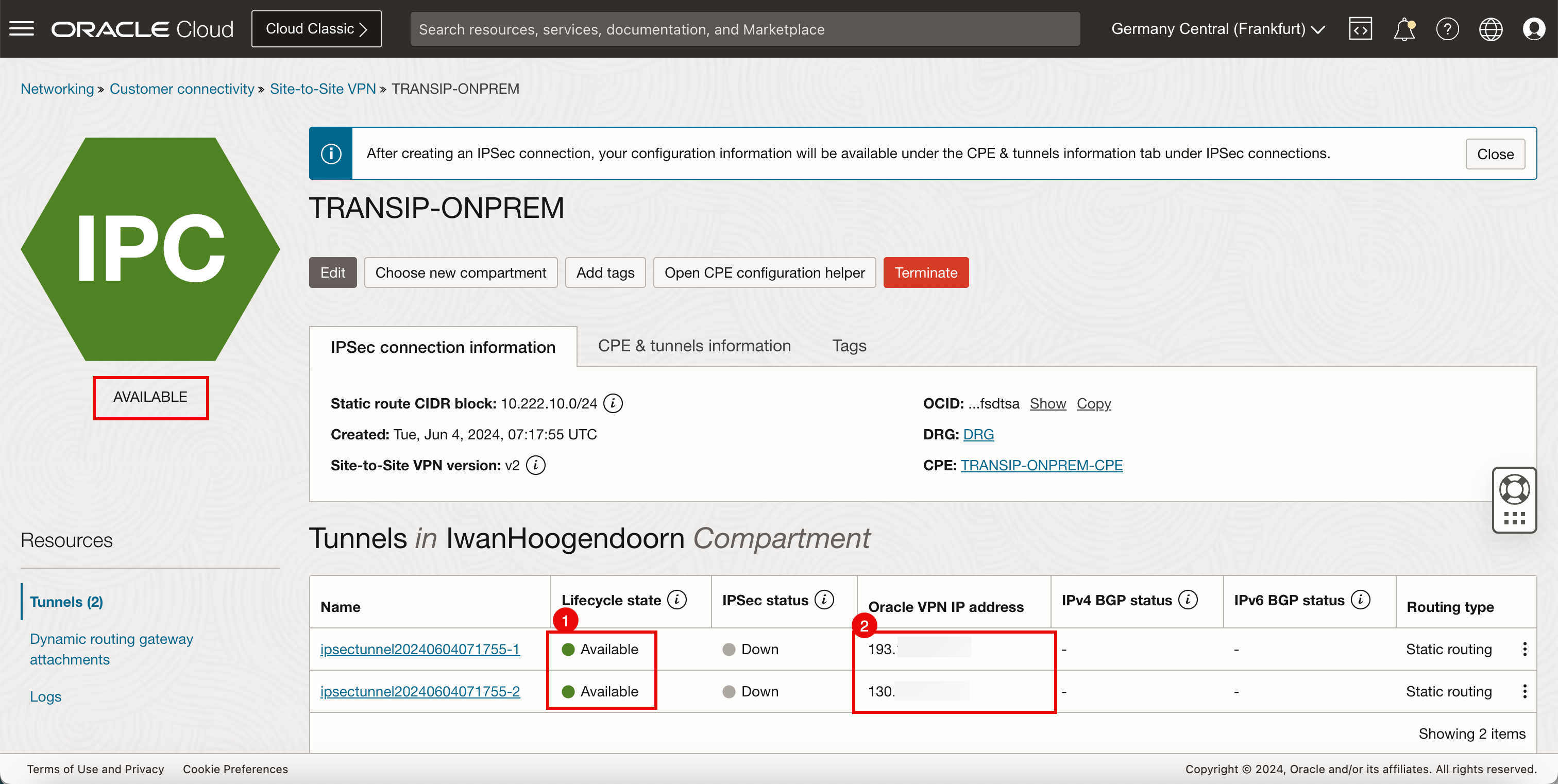

Si noti che entrambi i tunnel IPSec Stato ciclo di vita è PROVISIONING.

- Si noti che lo stato viene modificato in AVAILABLE.

- Prendere nota dell'indirizzo IP VPN Oracle da salvare. Questi indirizzi IP saranno necessari per configurare il tunnel in locale.

Nota: utilizzeremo solo uno dei due tunnel IPSec, pertanto ci concentreremo solo sulla prima configurazione del tunnel, quindi raccoglieremo e salveremo solo il primo indirizzo IP del primo tunnel IPSec.

-

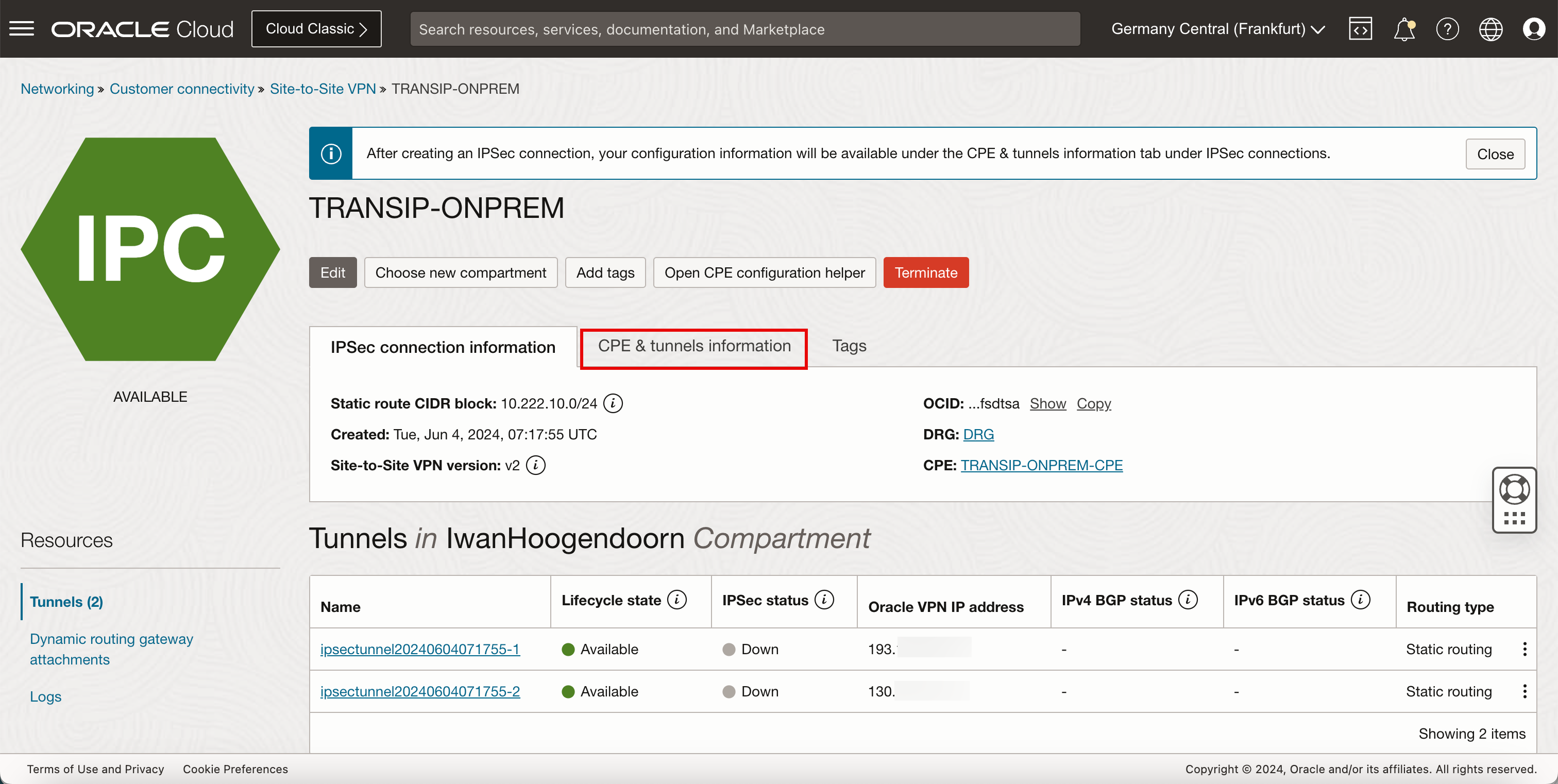

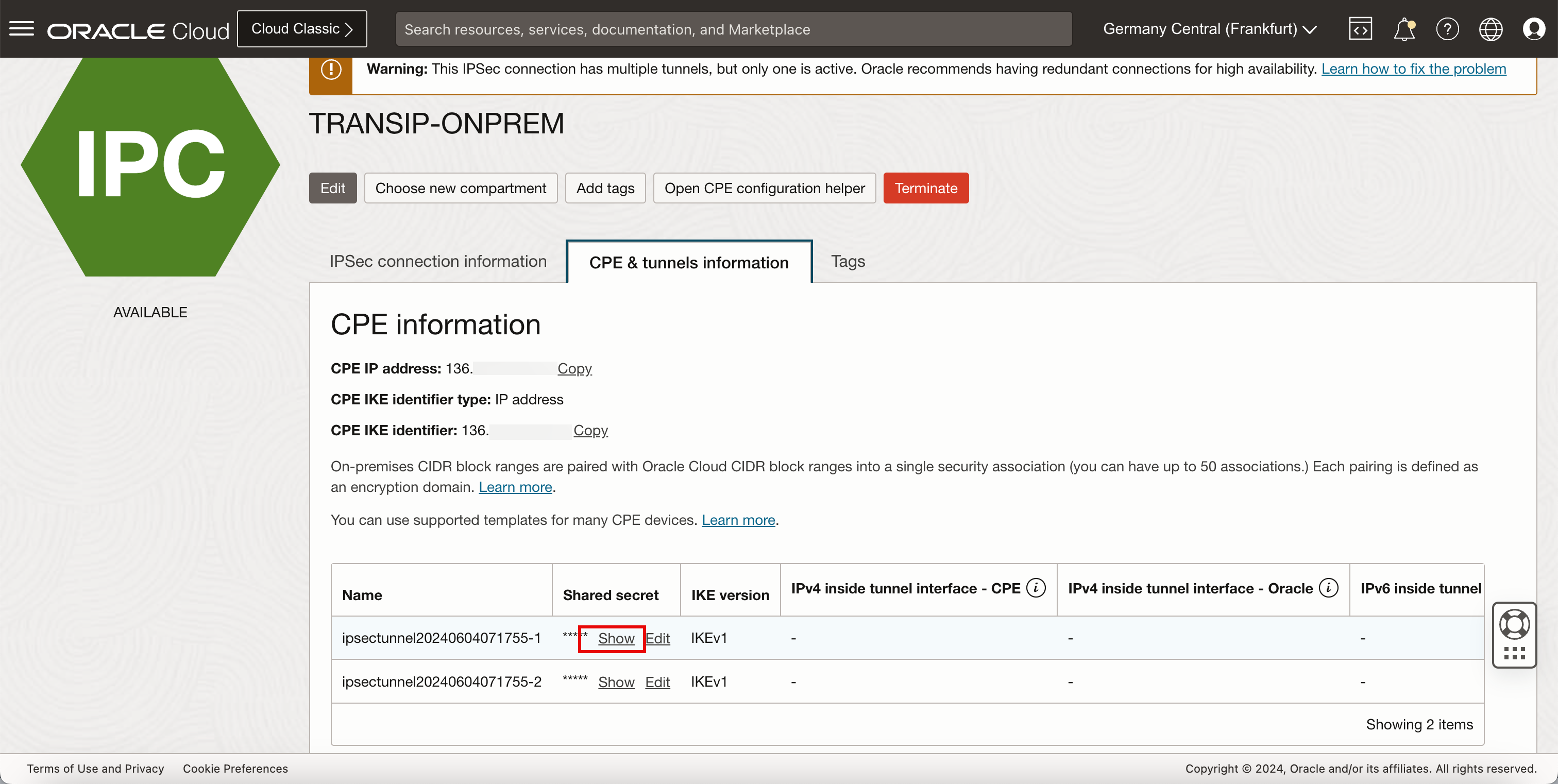

Fare clic su Informazioni su CPE e tunnel.

-

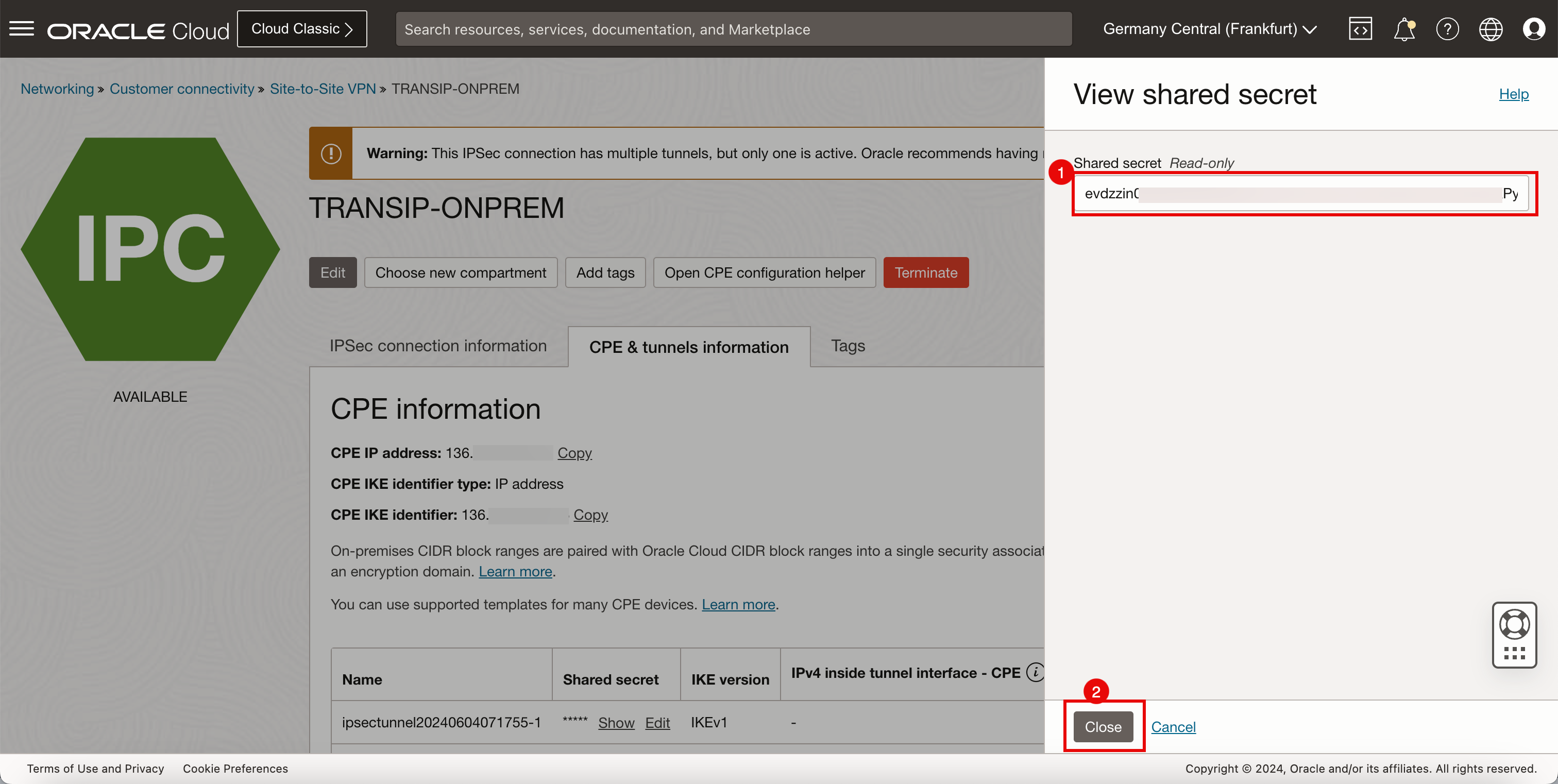

Fare clic su Mostra.

- Si noti che la chiave segreta condivisa viene generata automaticamente. Salvare questa chiave segreta, necessaria per configurare l'altro lato del tunnel (in locale).

- Fare clic su Chiudi.

Task 4: configurare l'instradamento della VCN hub e spoke per la subnet in locale

Per instradare il traffico di rete proveniente dalla rete on premise all'interno della nostra architettura di rete Hub e spoke, è necessario apportare alcune modifiche alle tabelle di instradamento DRG (Dynamic Routing Gateways) e VCN.

La seguente immagine illustra le tabelle di routing in modo che questo sia il nostro punto di partenza.

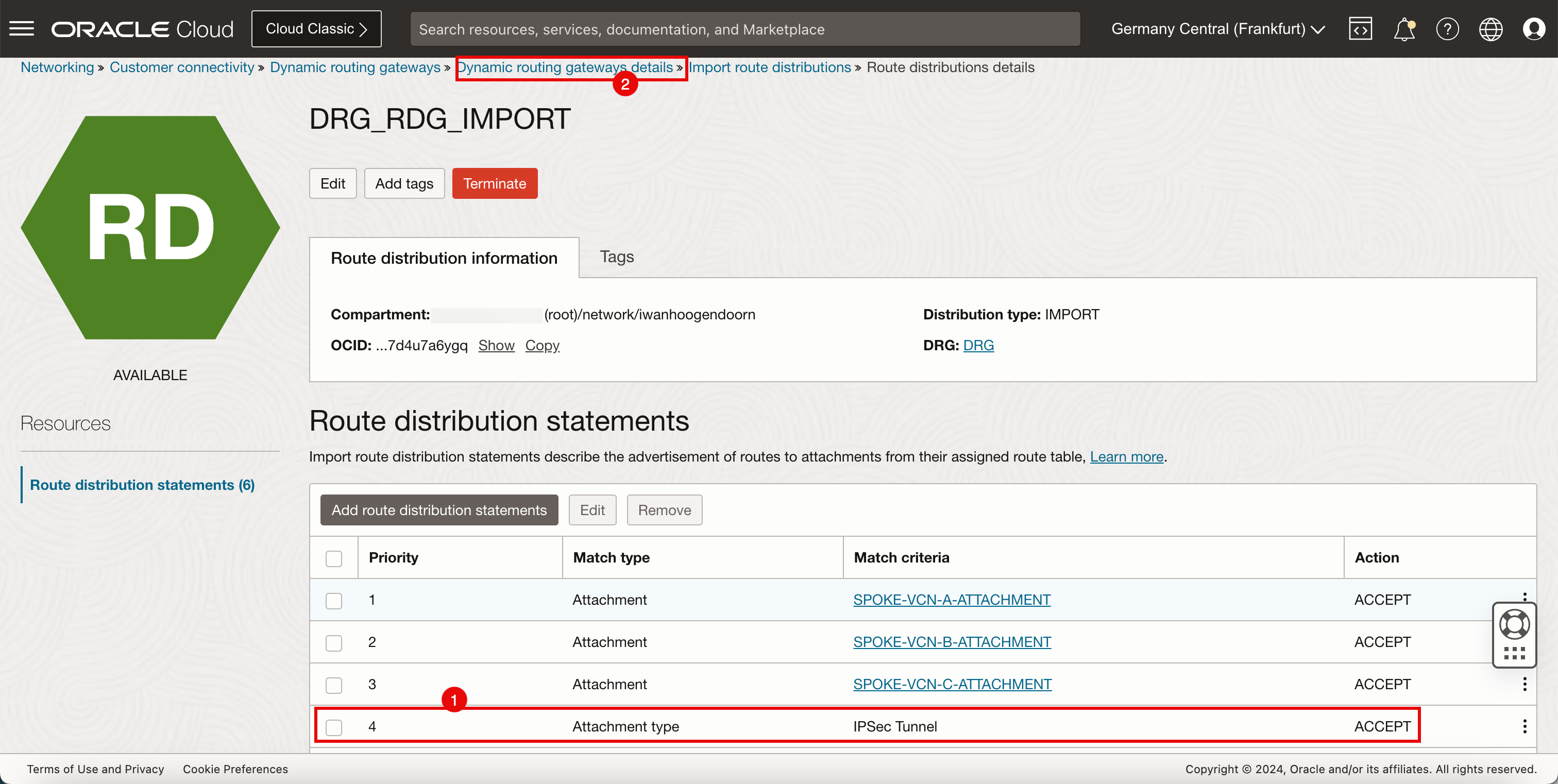

Task 4.1: Aggiorna importazione instradamento

-

Aggiornare il gruppo di distribuzione instradamenti (

DRG_RDG_IMPORT) nel DRG. Aggiungere il tipo di collegamento del tunnel IPSec (priorità 4).Priorità Tipo di corrispondenza Criteri di corrispondenza Azione 1 Allegato SPOKE_VCN: ALLEGATO A ACCEPT 2 Allegato SPOKE_VCN: ALLEGATO B ACCEPT 3 Allegato SPOKE_VCN-ALLEGATO C ACCEPT 4 Tipo di allegato Tunnel IPSec ACCEPT -

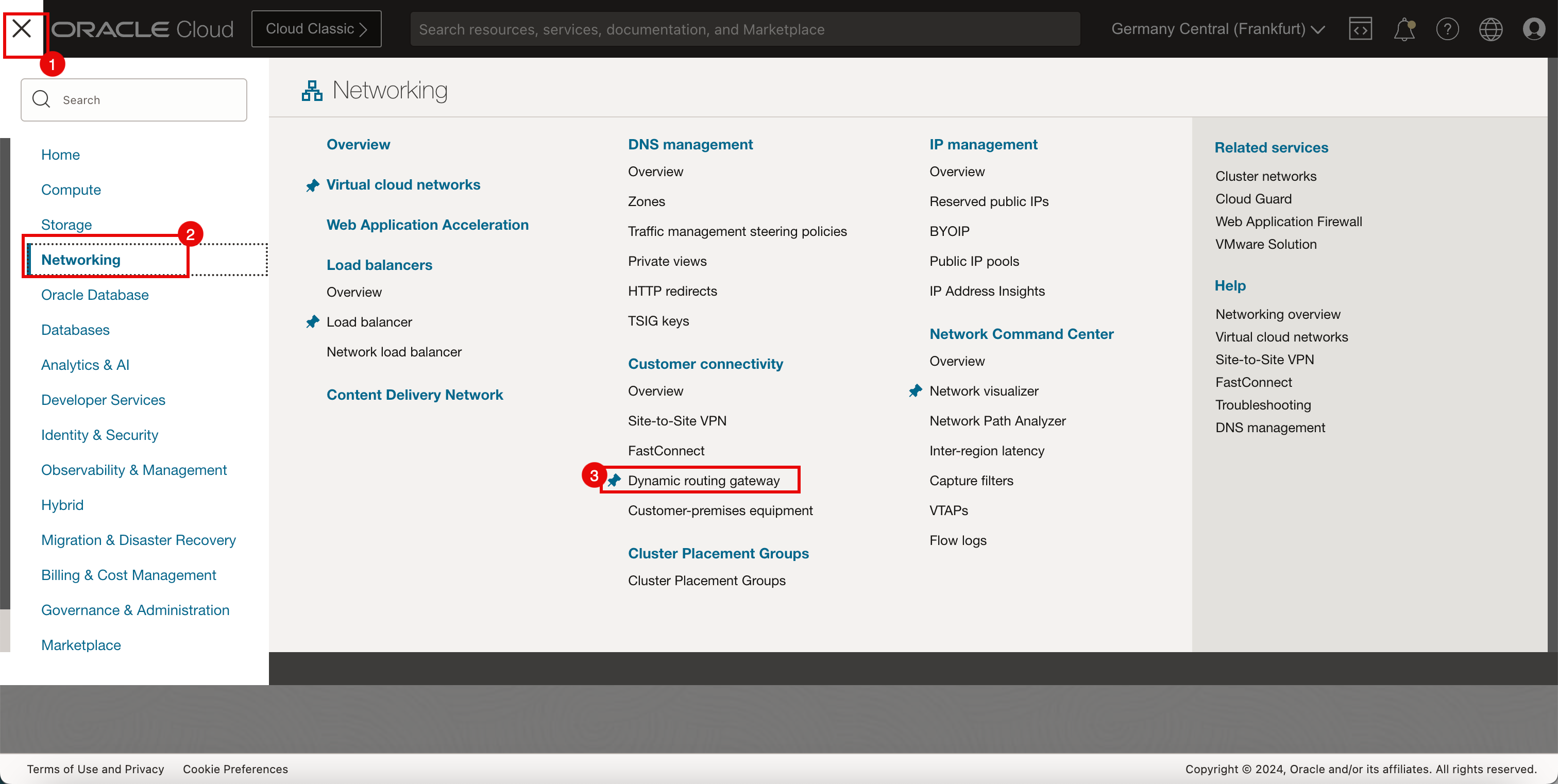

Andare a OCI Console.

- Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Gateway di instradamento dinamico.

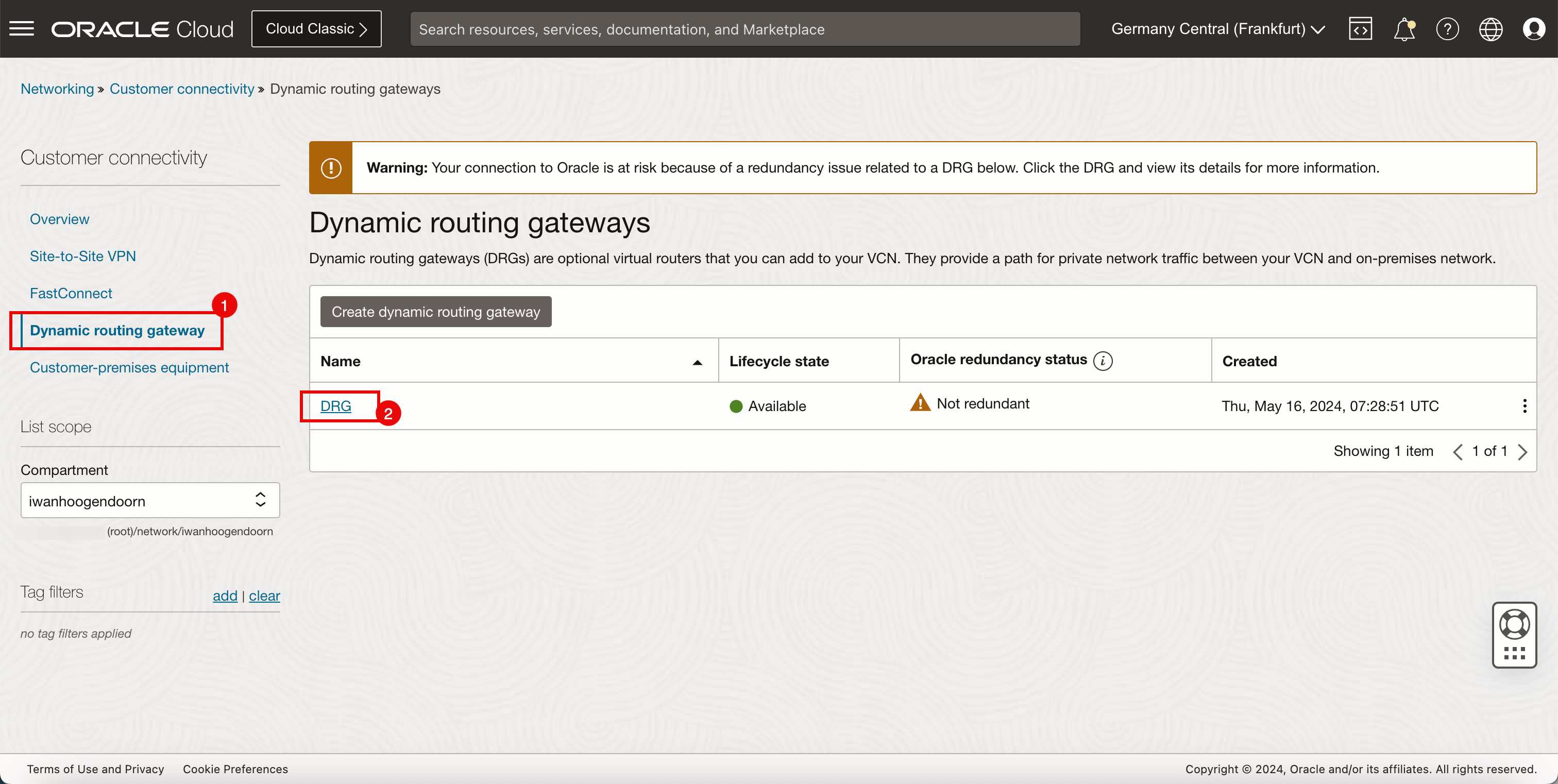

- Fare clic su Gateway di instradamento dinamico.

- Fare clic sul DRG utilizzato per l'ambiente di instradamento VCN.

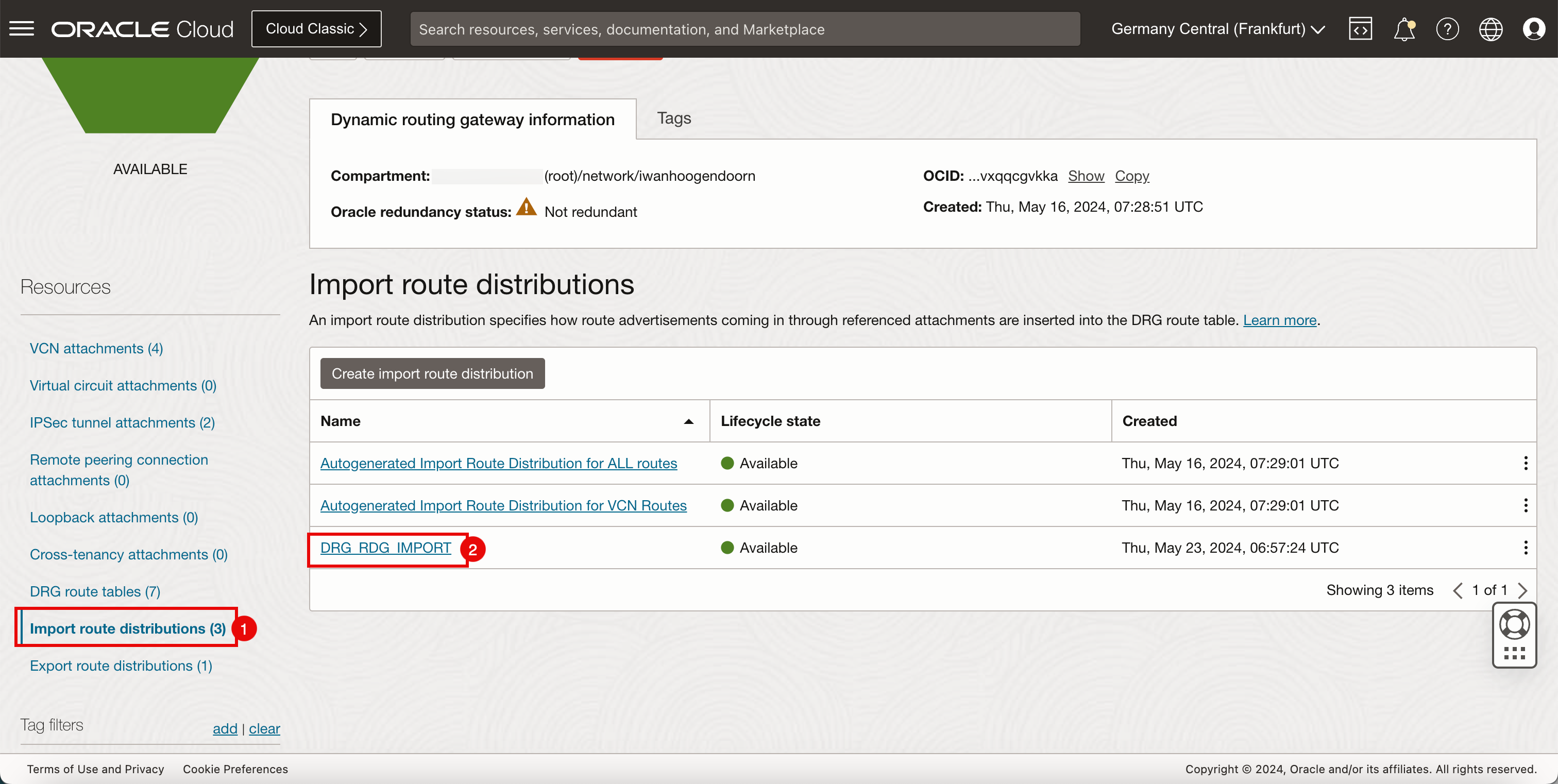

- Fare clic su Importa distribuzione instradamento.

- Fare clic su Importa distribuzione instradamento (

DRG_RDG_IMPORT).

-

Assicurarsi di aggiungere la nuova istruzione di distribuzione instradamenti.

- Si noti che l'istruzione di distribuzione instradamenti è stata aggiunta correttamente.

- Fare clic su Dettagli gateway di instradamento dinamico per tornare alla pagina dei dettagli del DRG.

-

L'immagine seguente illustra la rappresentazione visiva di ciò che abbiamo creato finora.

-

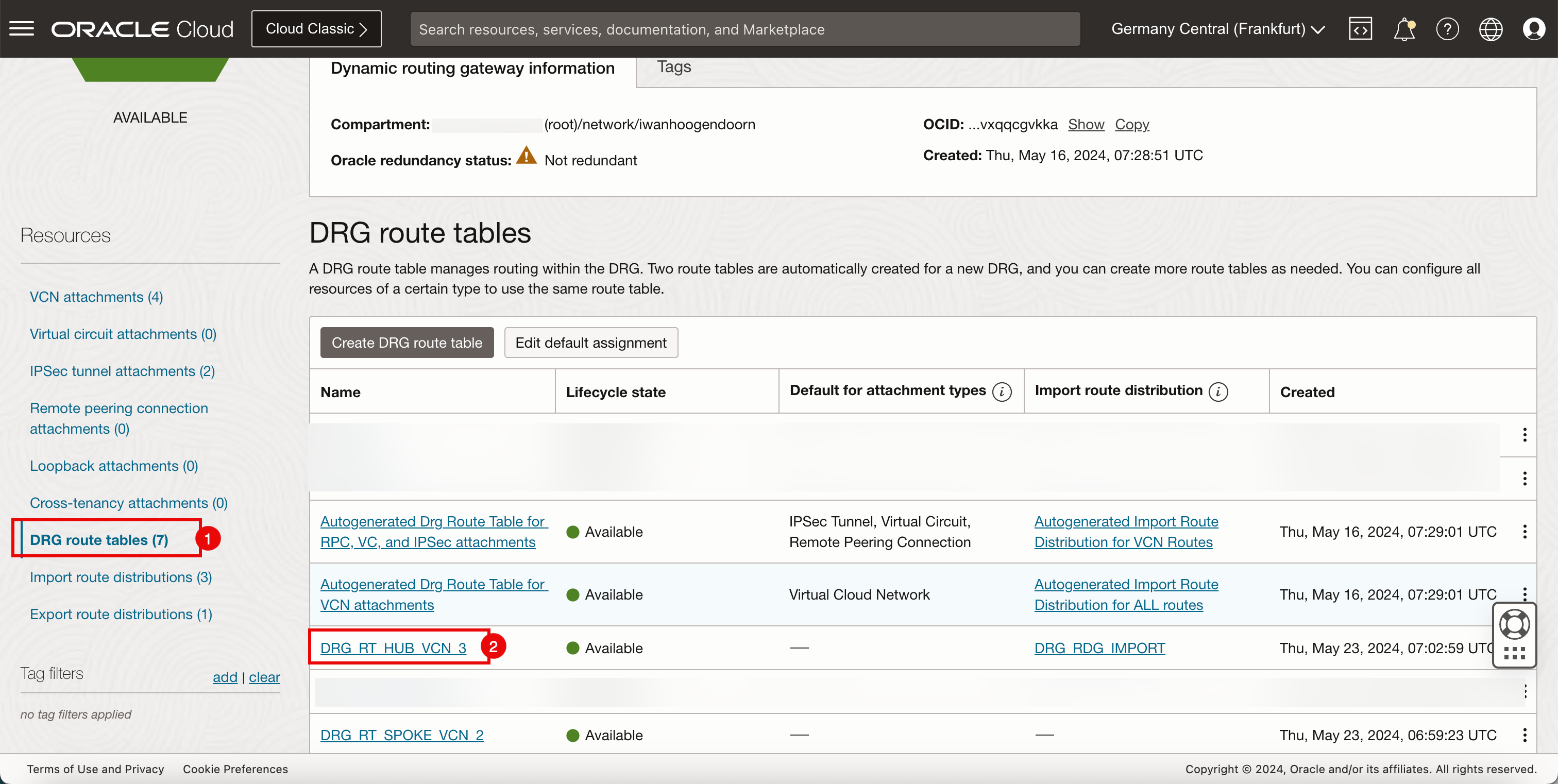

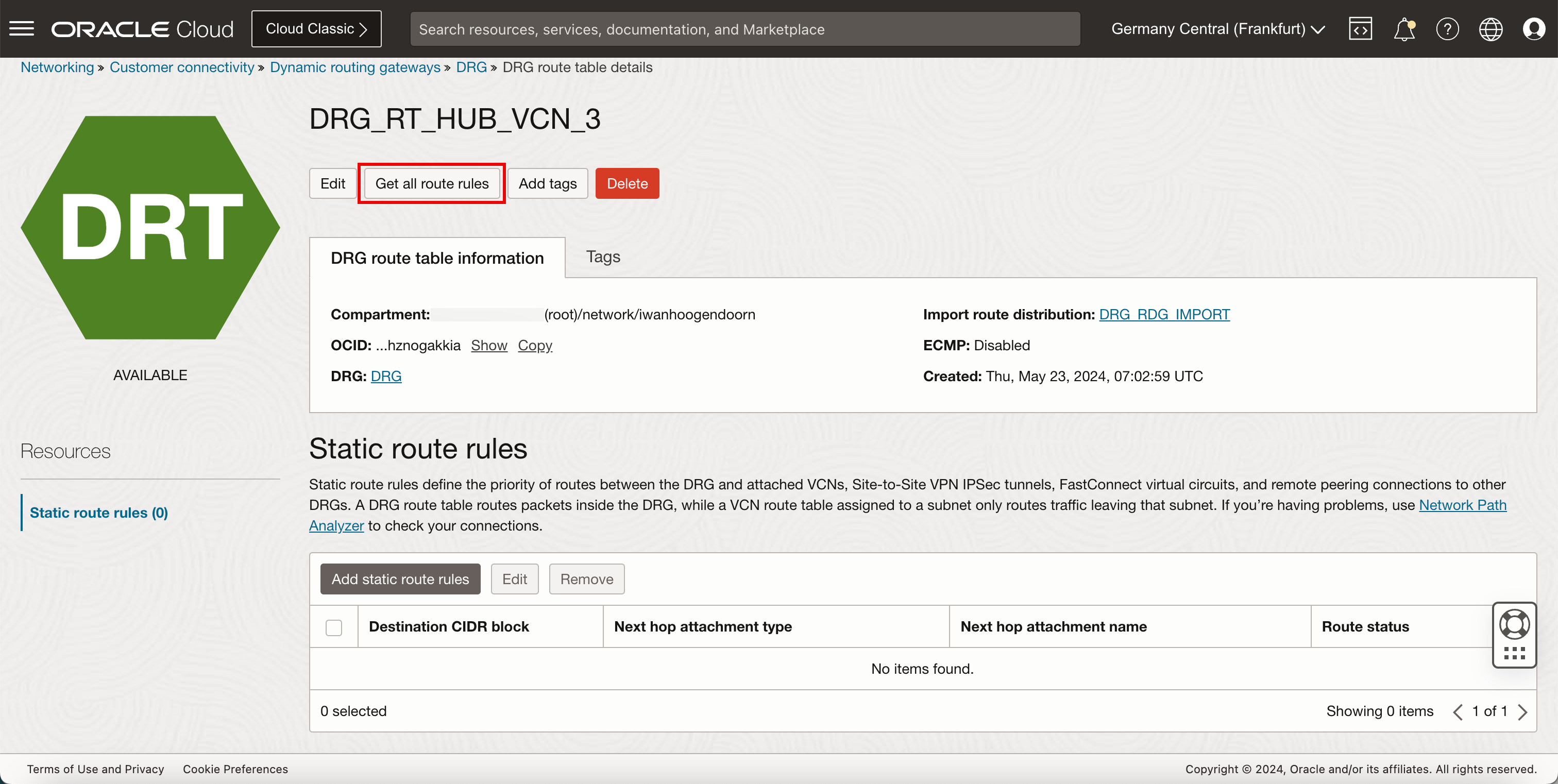

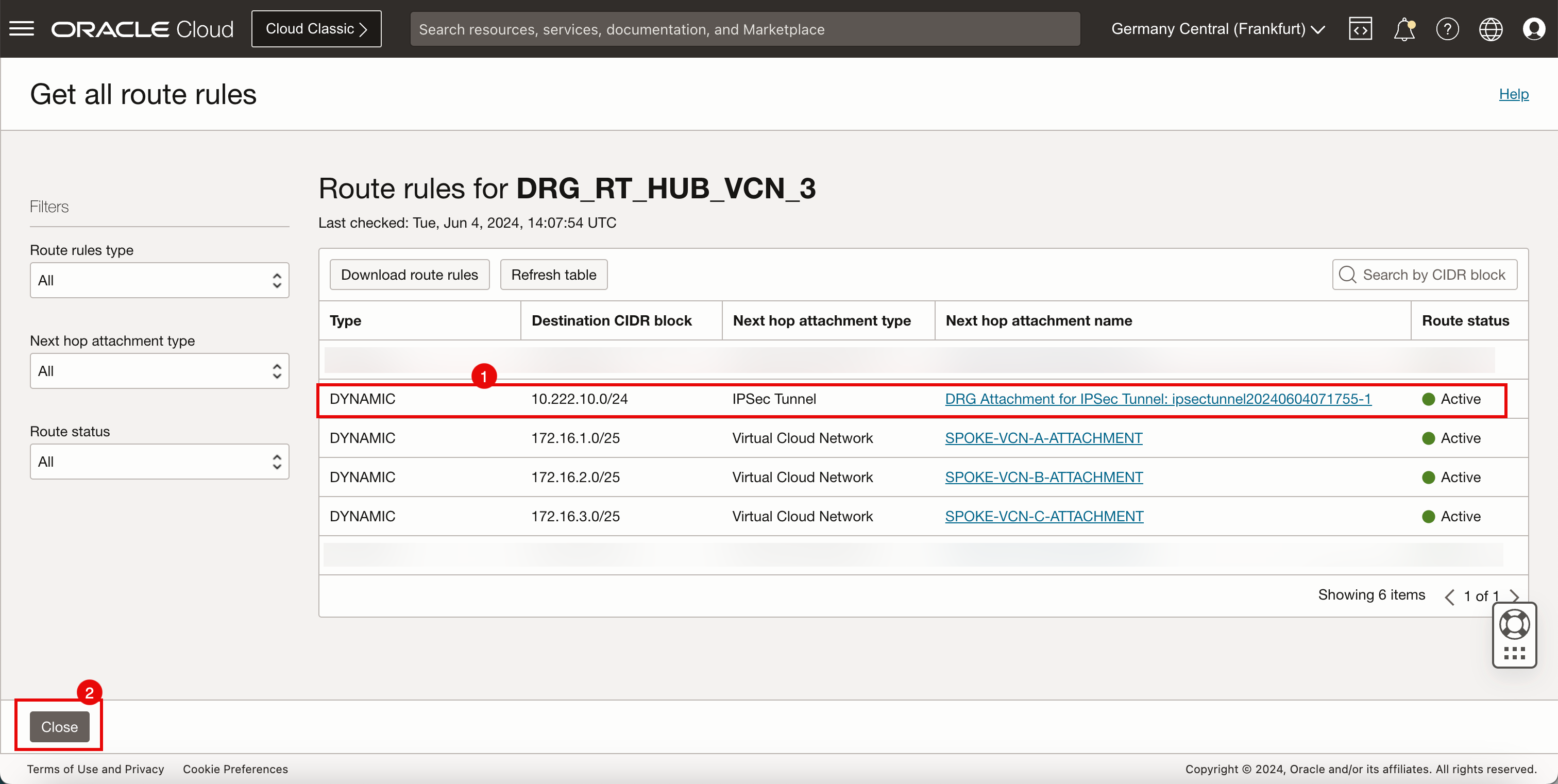

L'instradamento è già stato importato nella tabella di instradamento DRG

DRG_RT_HUB_VCN_3.Nota: questa tabella di instradamento DRG (

DRG_RT_HUB_VCN_3) e il collegamento della tabella di instradamento garantiranno che tutte le reti degli spoke e in locale (IPSec) siano note e apprese nel DRG in modo che il DRG sappia quali reti sono disponibili sugli spoke e a dove instradare le reti spoke.- Fare clic su Tabella di instradamento DRG per verificarla.

- Fare clic sulla tabella di instradamento

DRG_RT_HUB_VCN_3.

-

Fare clic su Recupera tutte le regole di instradamento.

- Si noti che l'instradamento da locale (

10.222.10.0/24) è visibile nella tabella. Ciò significa che il gateway DRG sa come raggiungere la rete in locale (10.222.10.0/24) tramite il tunnel IPSec. - Fare clic su Chiudi.

- Si noti che l'instradamento da locale (

-

Fare clic su DRG per tornare alla pagina dei dettagli del DRG.

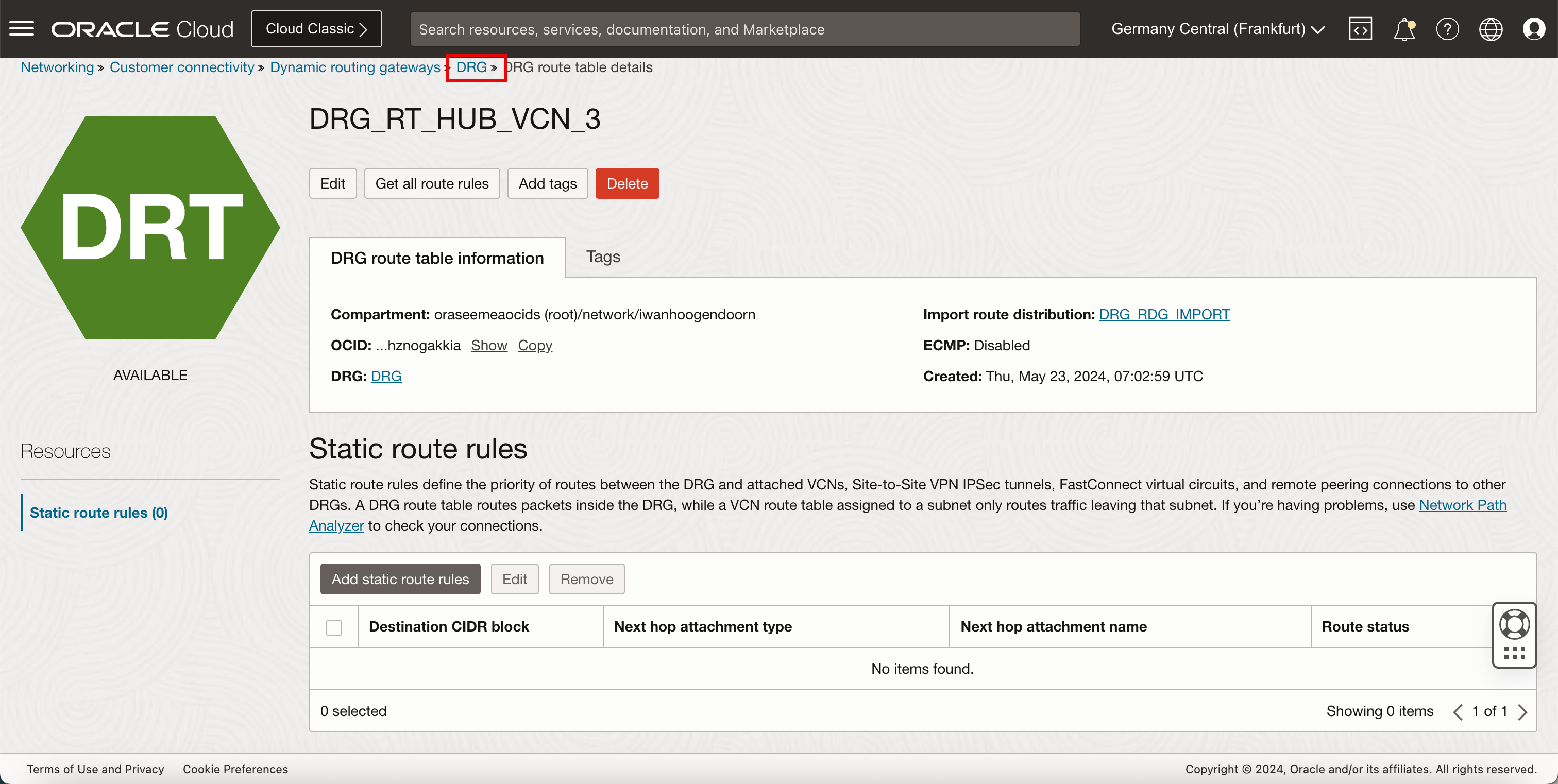

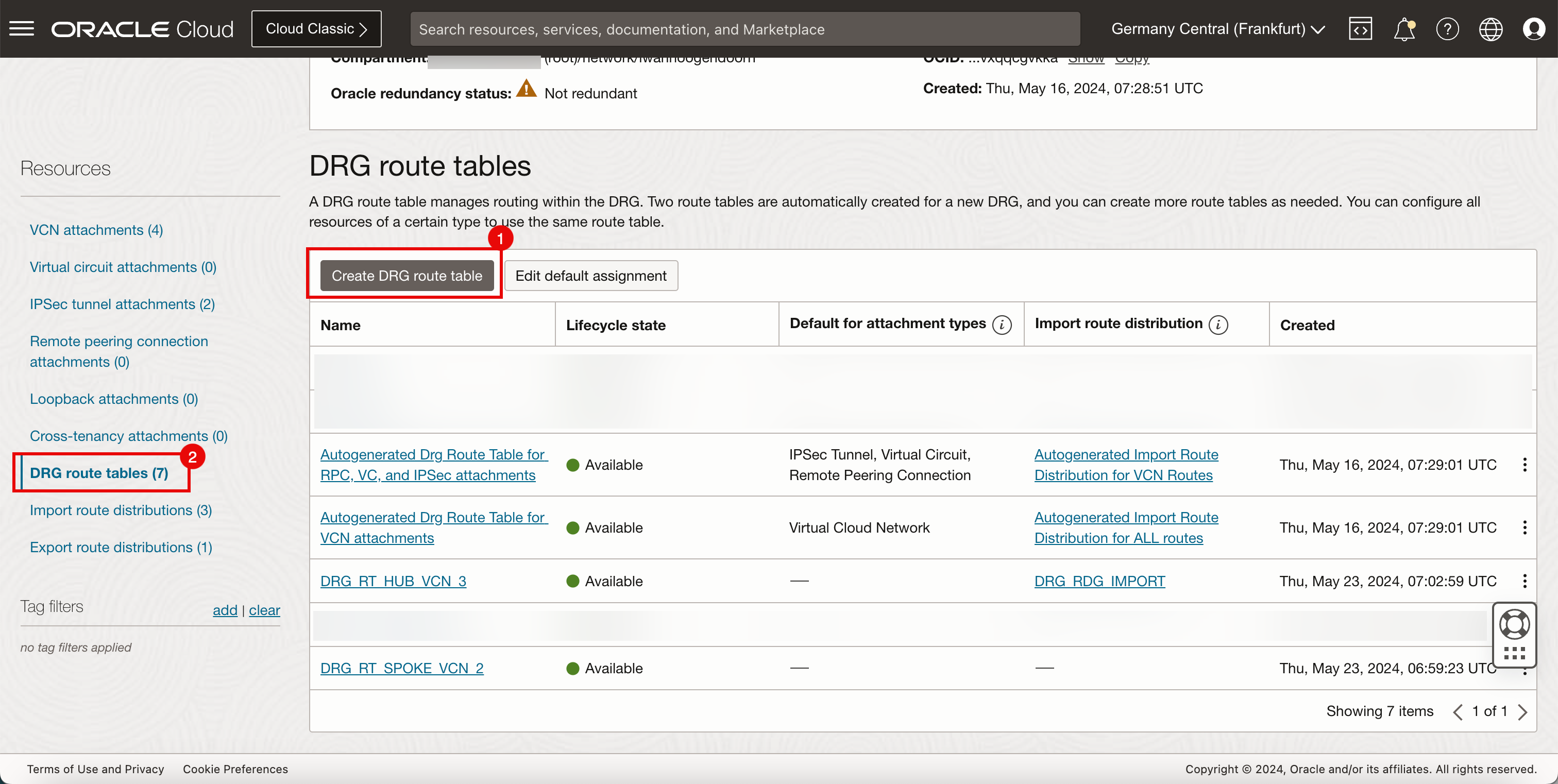

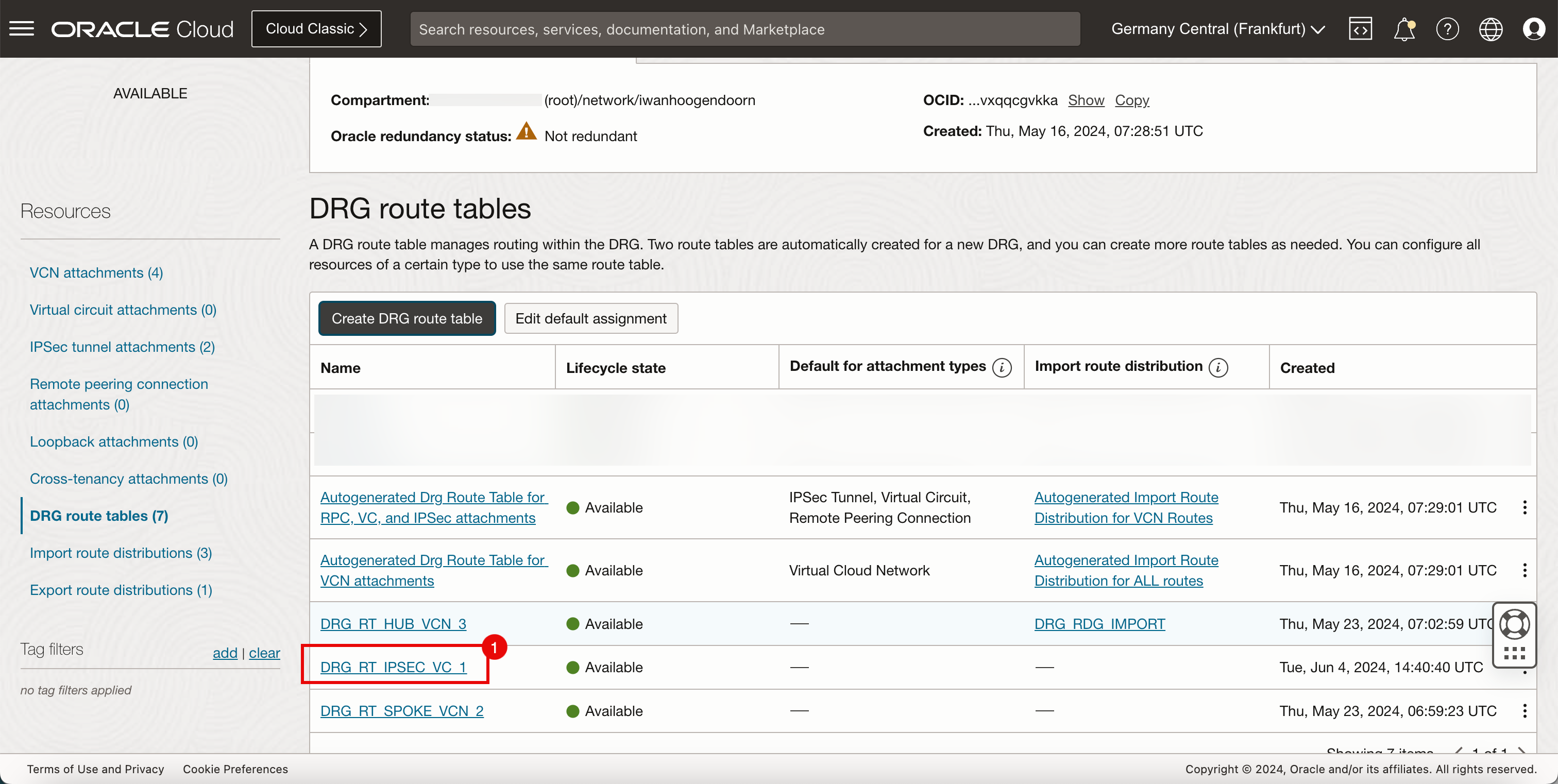

Task 4.2: creare una nuova tabella di instradamento della VCN hub e associarla al collegamento del DRG IPSec

-

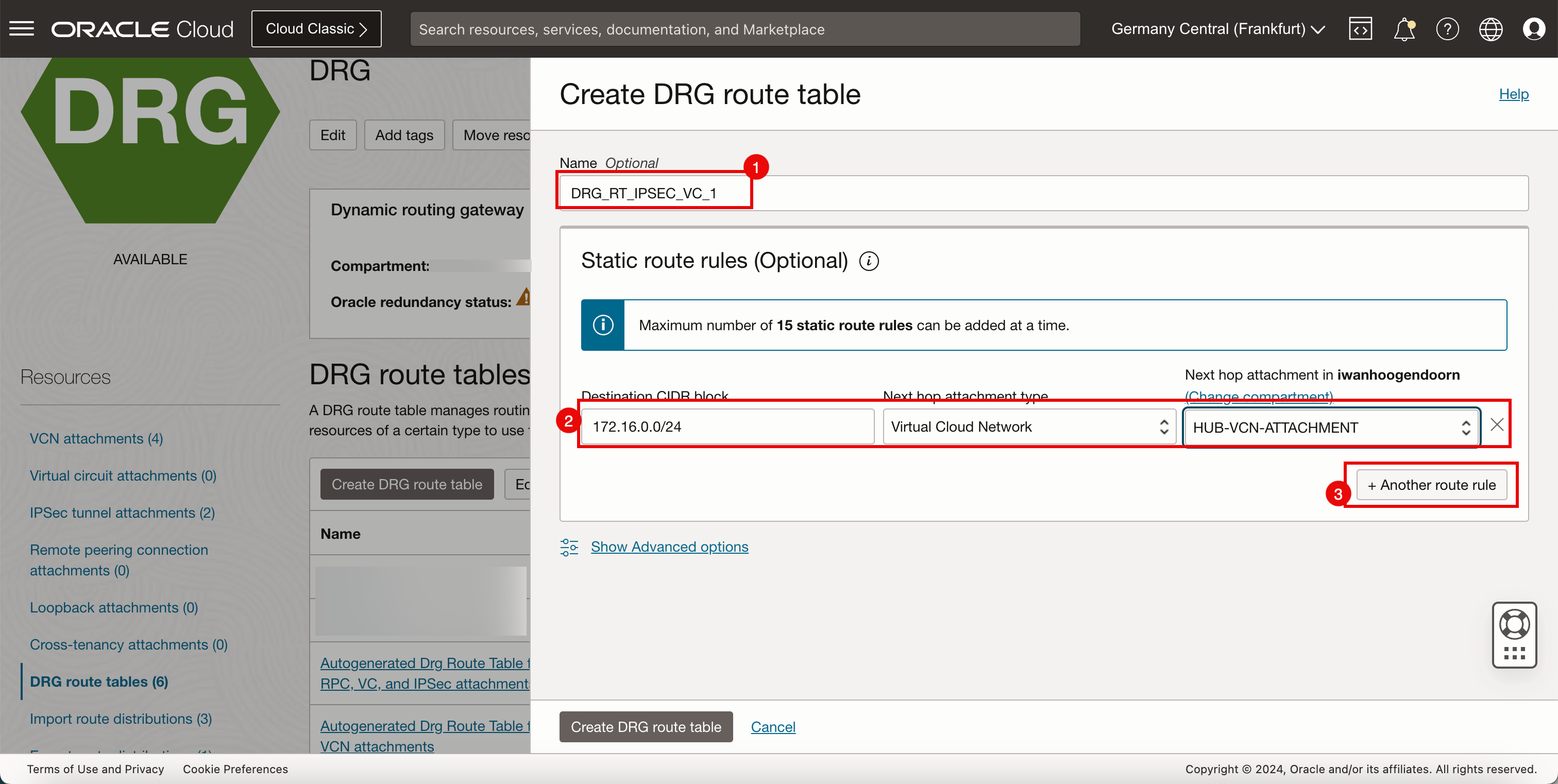

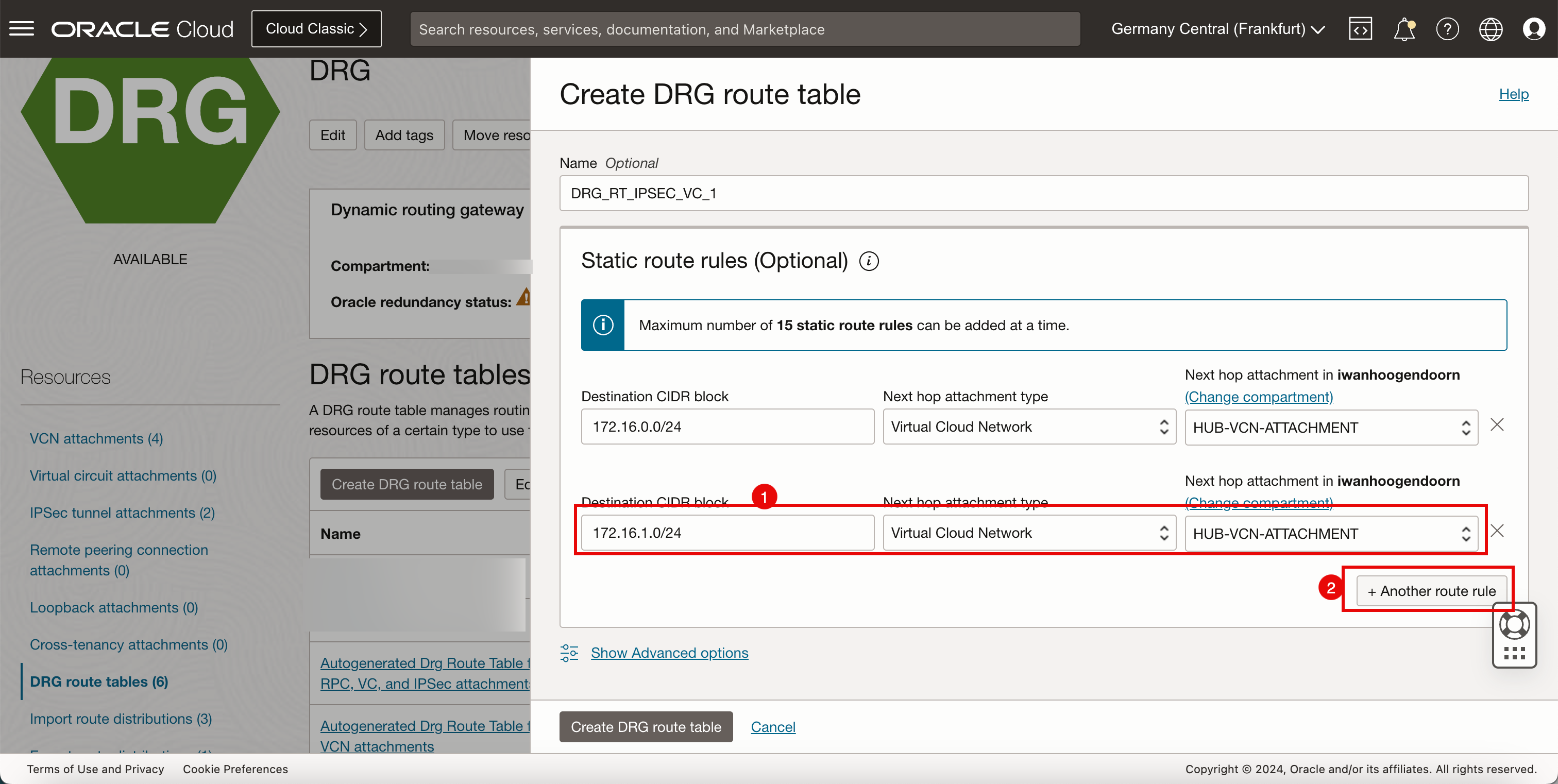

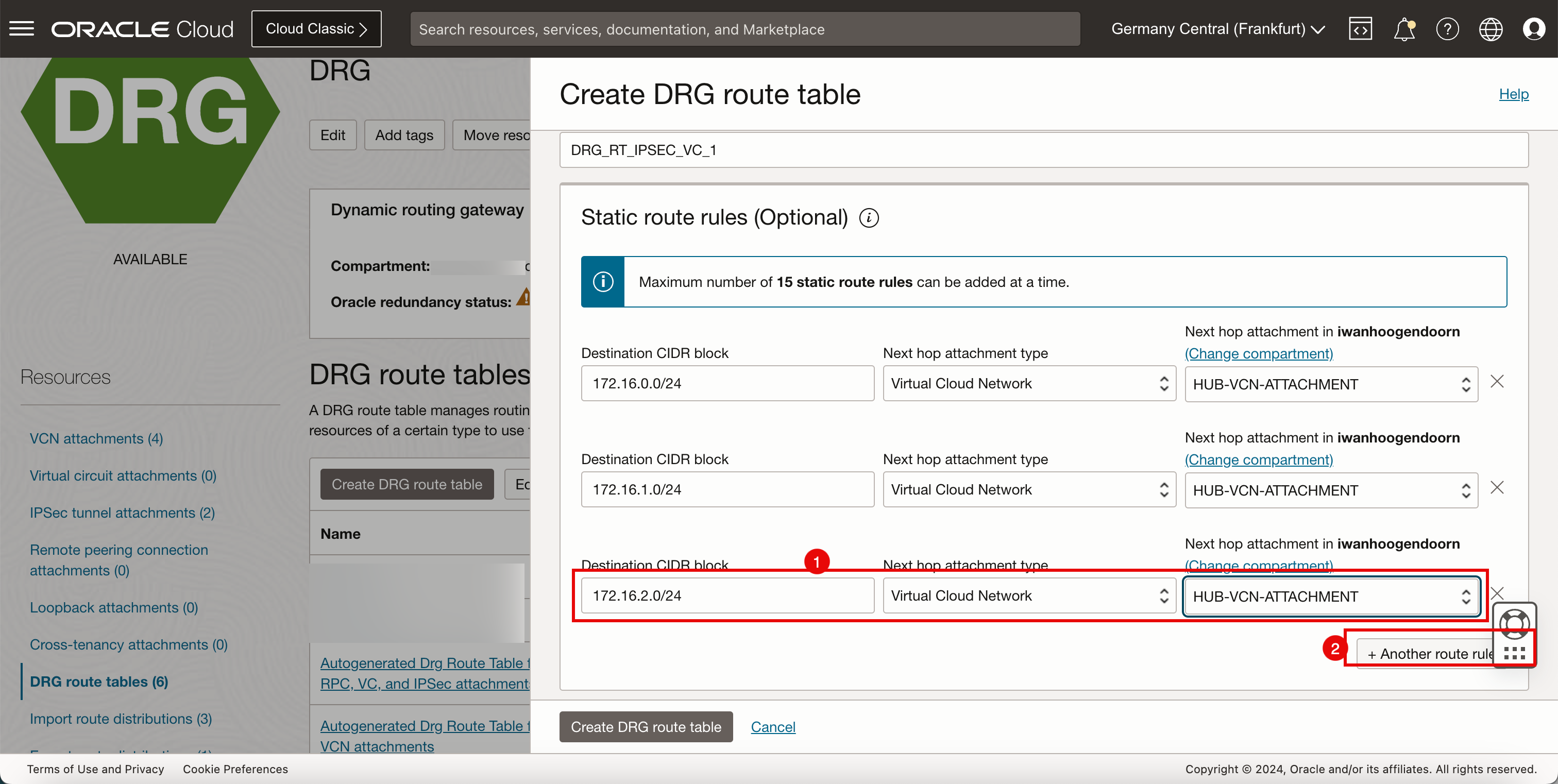

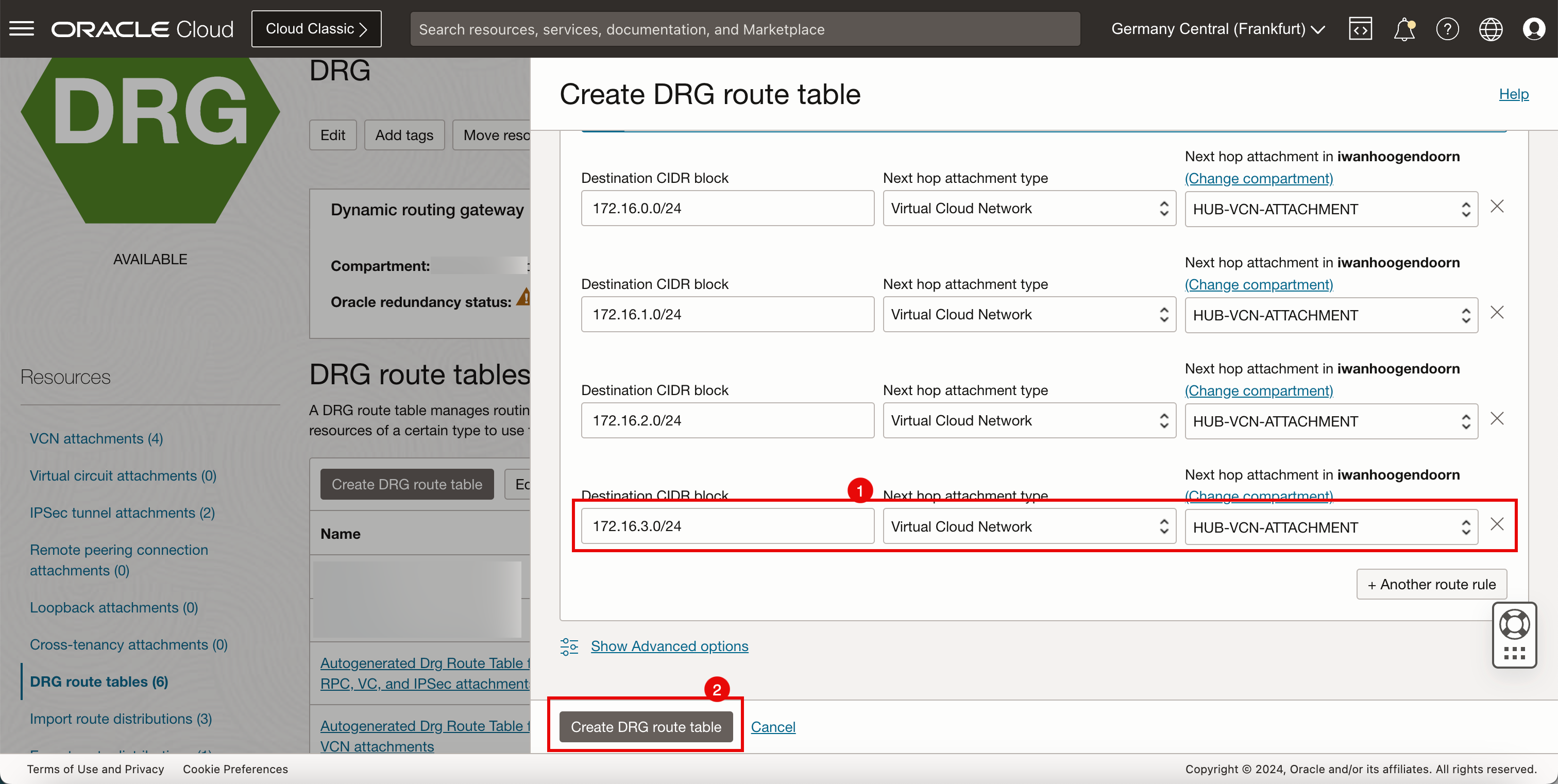

Creare una nuova tabella di instradamento (

DRG_RT_IPSEC_VC_1) nel DRG.CIDR di destinazione Tipo di collegamento hop successivo Nome collegamento hop successivo 172.16.0.0/24 Rete cloud virtuale HUB_VCN_ATTACHMENT 172.16.1.0/24 Rete cloud virtuale HUB_VCN_ATTACHMENT 172.16.2.0/24 Rete cloud virtuale HUB_VCN_ATTACHMENT 172.16.3.0/24 Rete cloud virtuale HUB_VCN_ATTACHMENT -

Andare a OCI Console.

- Fare clic su Tabella di instradamento DRG.

- Fare clic su Crea tabella di instradamento DRG.

- Immettere il nome per la tabella di instradamento DRG.

- In Regola di instradamento statico, immettere le informazioni riportate di seguito per aggiungere una nuova regola statica.

- Blocco CIDR di destinazione: immettere

172.16.0.0/24. - Tipo di collegamento hop successivo: selezionare Rete cloud virtuale.

- Collegamento dell'hop successivo: selezionare la VCN hub.

- Blocco CIDR di destinazione: immettere

- Fare clic su + Altra regola.

- Aggiungere una nuova regola statica.

- Blocco CIDR di destinazione: immettere

172.16.1.0/24. - Tipo di collegamento hop successivo: selezionare Rete cloud virtuale.

- Collegamento dell'hop successivo: selezionare la VCN hub.

- Blocco CIDR di destinazione: immettere

- Fare clic su + Altra regola.

- Aggiungere una nuova regola statica.

- Blocco CIDR di destinazione: immettere

172.16.2.0/24. - Tipo di collegamento hop successivo: selezionare Rete cloud virtuale.

- Collegamento dell'hop successivo: selezionare la VCN hub.

- Blocco CIDR di destinazione: immettere

- Fare clic su + Altra regola.

- Aggiungere una nuova regola statica.

- Blocco CIDR di destinazione: immettere

172.16.3.0/24. - Tipo di collegamento hop successivo: selezionare Rete cloud virtuale.

- Collegamento dell'hop successivo: selezionare la VCN hub.

- Blocco CIDR di destinazione: immettere

- Fare clic su Crea tabella di instradamento DRG.

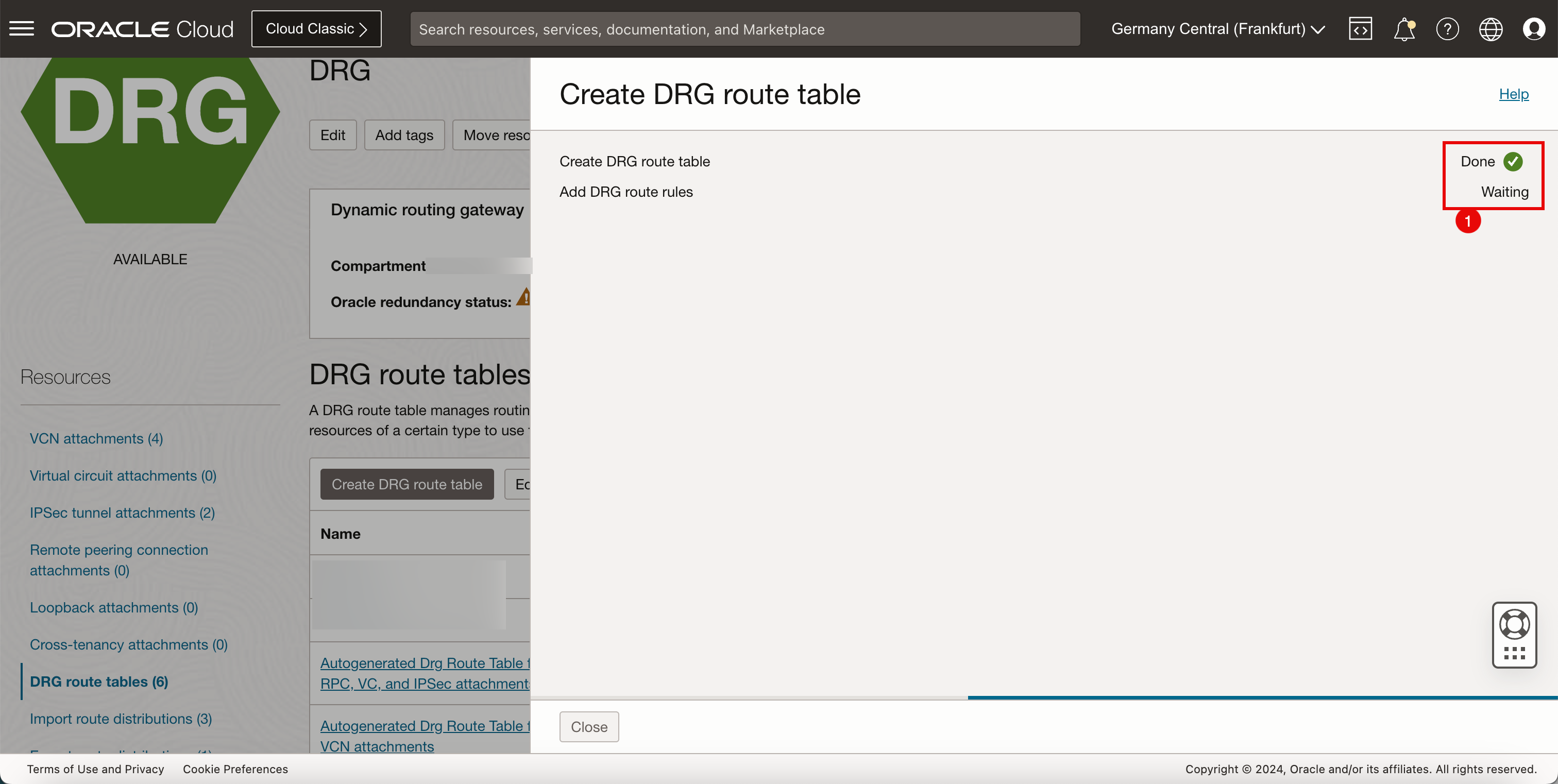

-

Dopo alcuni minuti, verrà creata la tabella di instradamento.

- Si noti che viene creata la nuova tabella di instradamento DRG (

DRG_RT_IPSEC_VC_1).

- Si noti che viene creata la nuova tabella di instradamento DRG (

-

L'immagine seguente illustra la rappresentazione visiva di ciò che abbiamo creato finora.

-

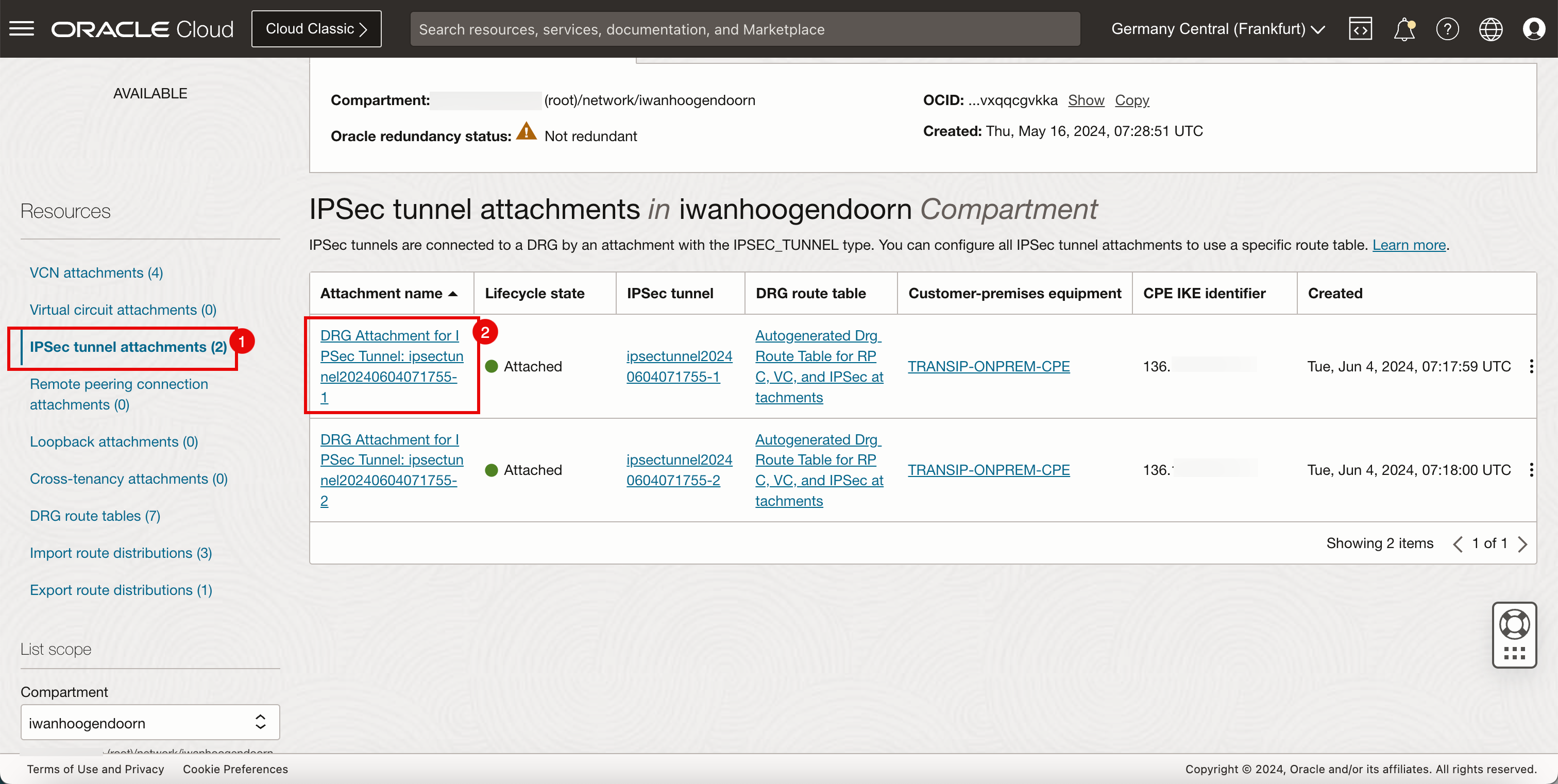

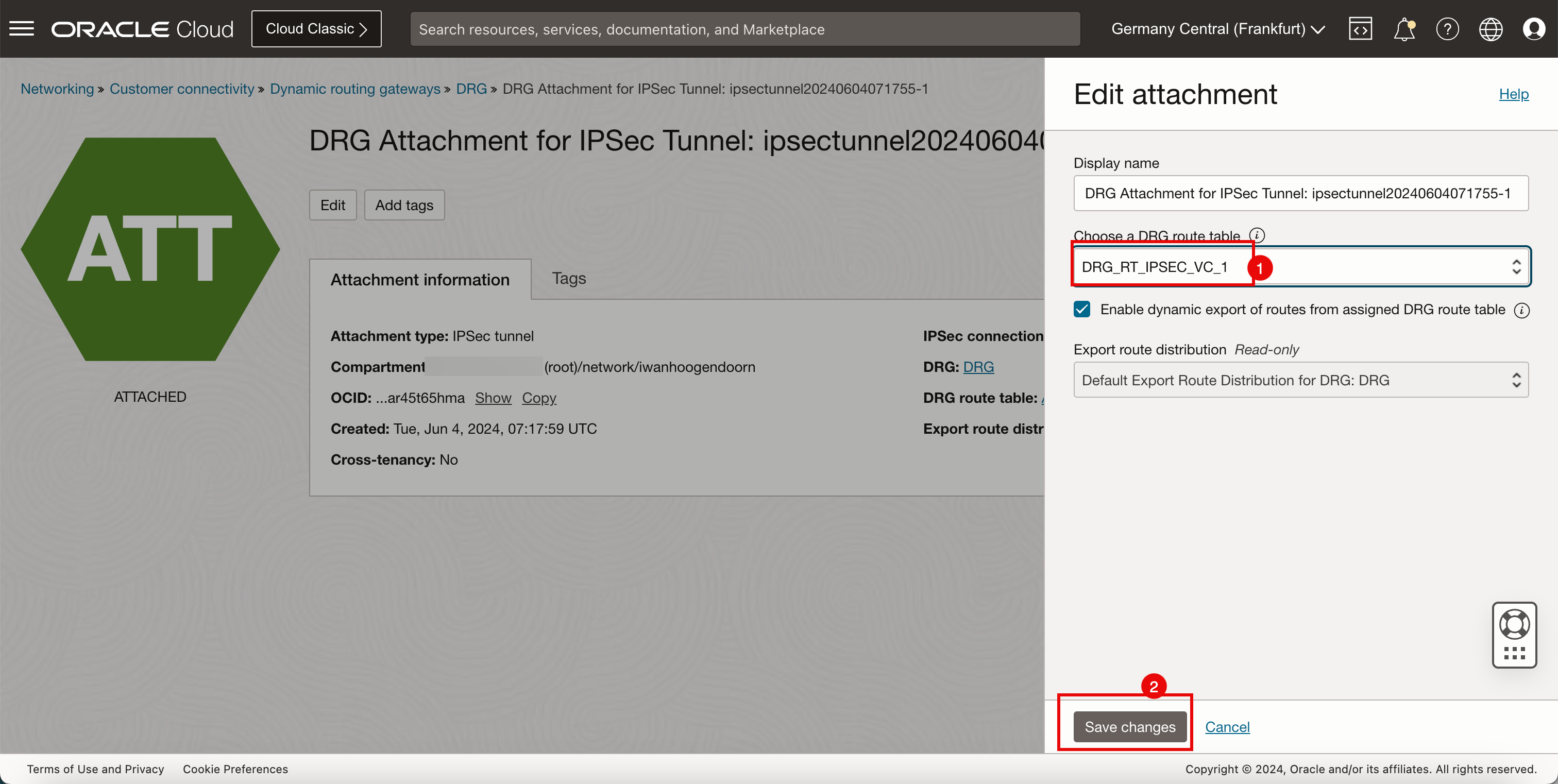

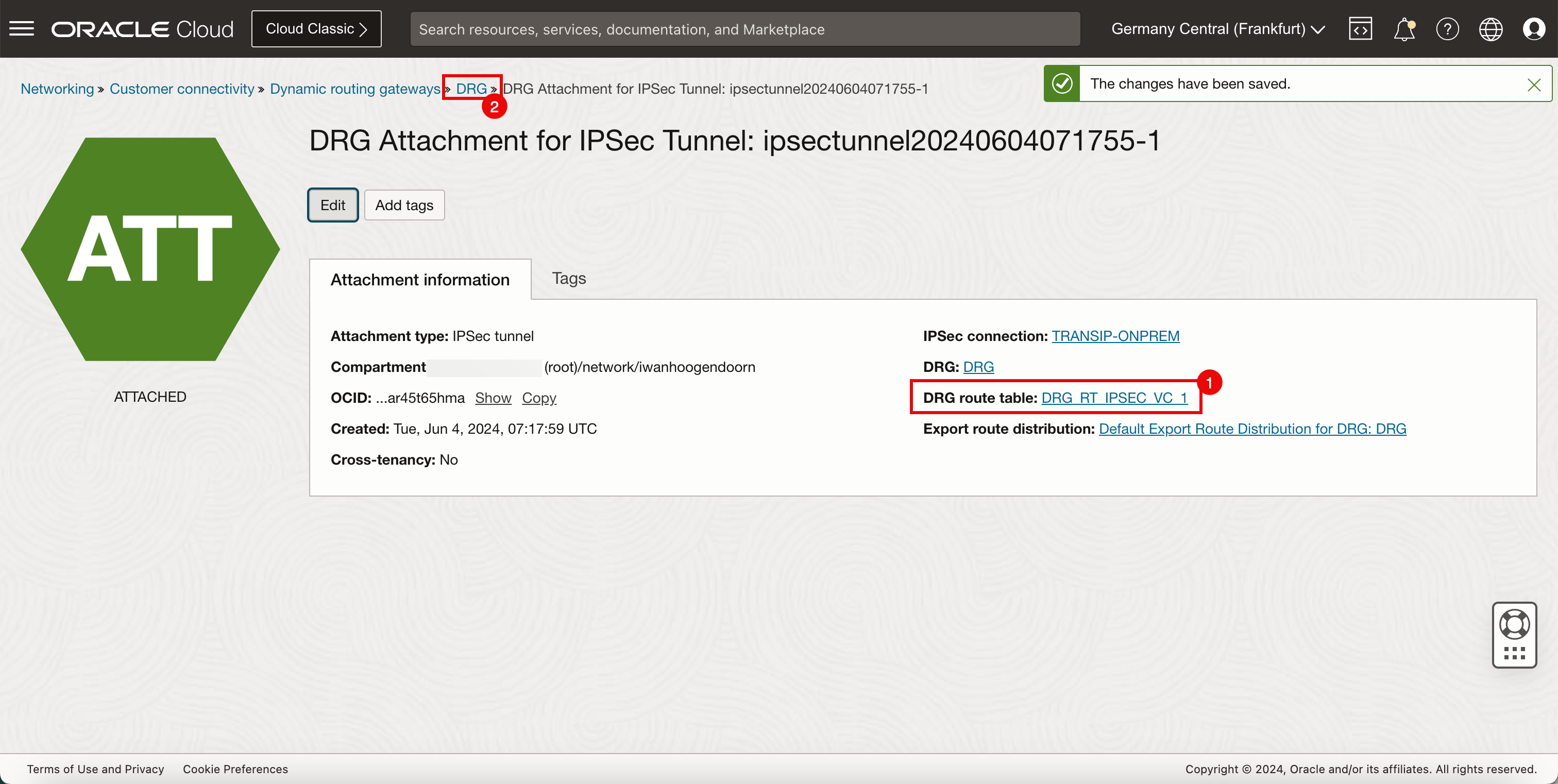

È necessario associare/attaccare/associare la tabella di instradamento ai collegamenti del tunnel IPSec DRG.

Nota: questa tabella di instradamento DRG (

DRG_RT_IPSEC_VC_1) e il collegamento della tabella di instradamento assicureranno che tutte le reti degli spoke siano raggiungibili da on premise. Questo è anche un modo per controllare l'instradamento e consentire solo l'instradamento ai raggi a cui si desidera essere in grado di instradare.- Fare clic su IPSec collegamenti tunnel.

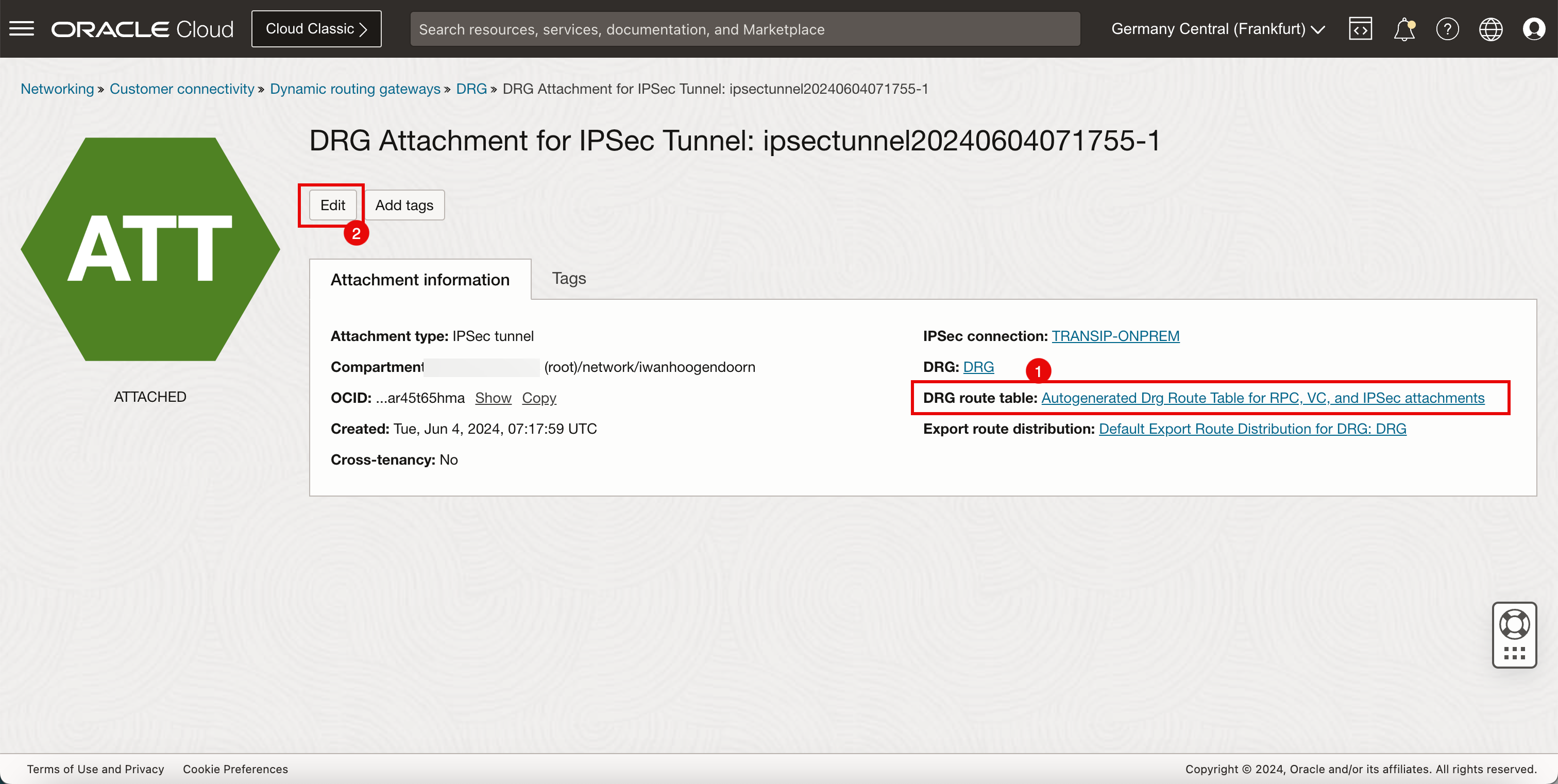

- Fare clic sul primo allegato.

- Il collegamento IPSec utilizza la tabella di instradamento DRG predefinita generata automaticamente.

- Fare clic su Modifica.

- Selezionare la tabella di instradamento DRG creata in precedenza (

DRG_RT_IPSEC_VC_1). - Fare clic su Salva modifiche.

- Si noti che una nuova tabella di instradamento DRG è attiva nel collegamento IPSec del primo tunnel IPSec.

- Fare clic su DRG per tornare alla pagina dei dettagli del DRG.

-

L'immagine seguente illustra la rappresentazione visiva di ciò che abbiamo creato finora.

Nota: la tabella di instradamento DRG non verrà aggiornata nel secondo collegamento del tunnel IPSec poiché non viene utilizzato il secondo tunnel in questa esercitazione.

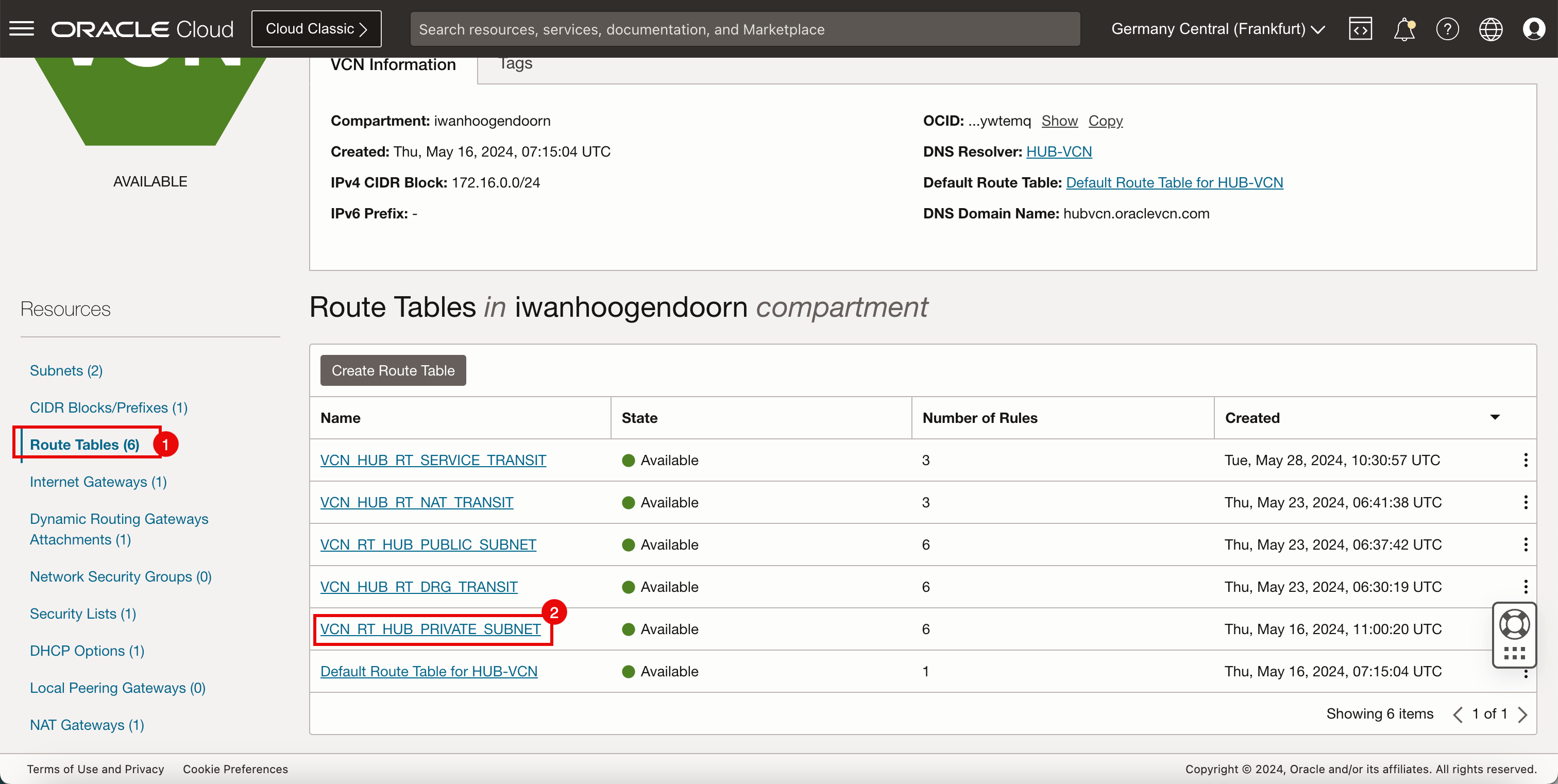

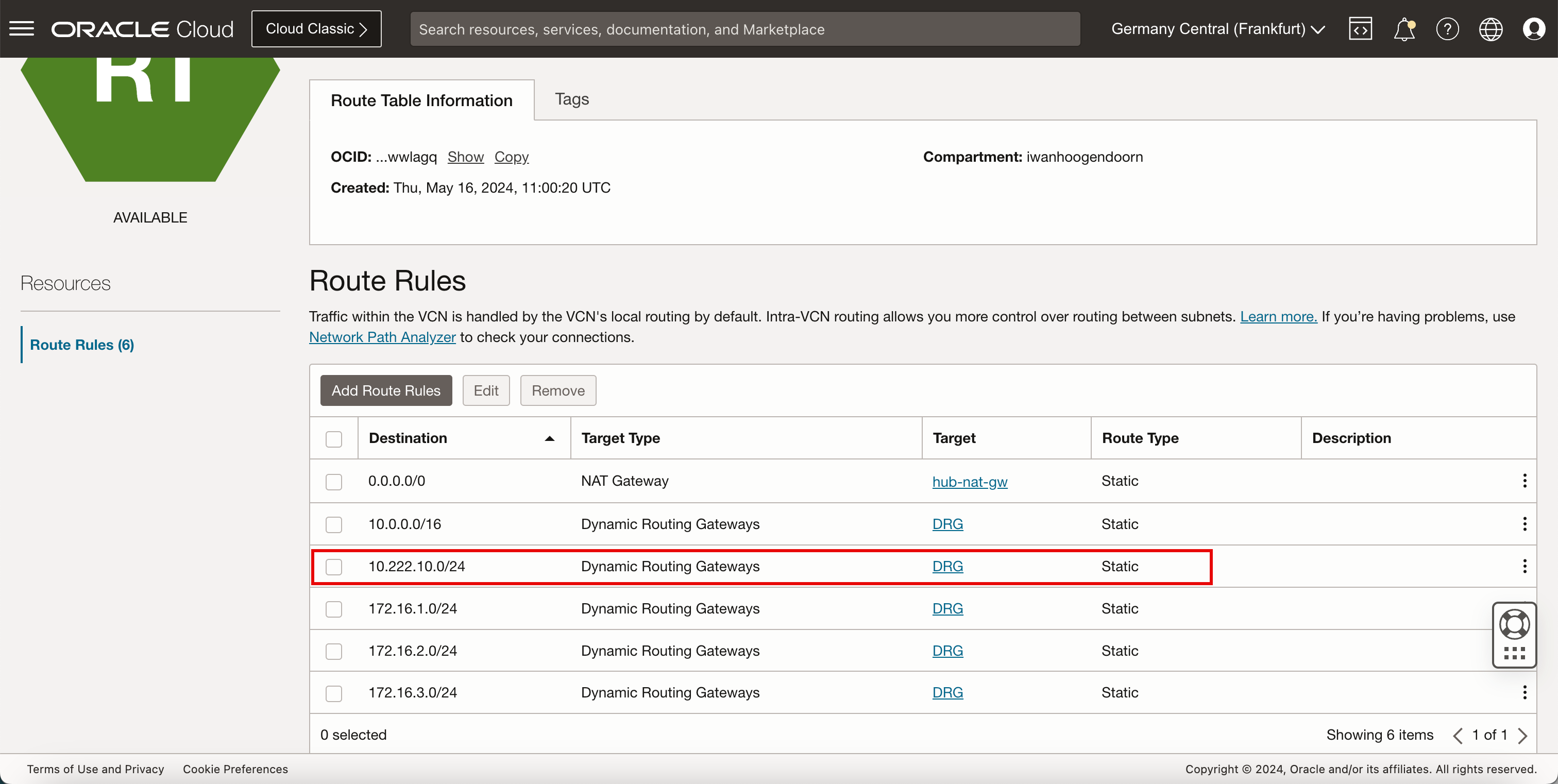

Task 4.3: aggiornare la tabella di instradamento della subnet privata della VCN hub

L'ultima tabella di instradamento da aggiornare è la tabella di instradamento della VCN associata alla subnet privata nella VCN hub.

-

Aggiornare la tabella di instradamento (

VCN_RT_HUB_PRIVATE_SUBNET) nella VCN hub.Aggiungere la rete in locale alla tabella (

VCN_RT_HUB_PRIVATE_SUBNET).Obiettivo Tipo di destinazione Obiettivo Tipo di instradamento 0.0.0.0/0 Gateway NAT hub-nat-gw Statica 172.16.1.0/24 Gateway di instradamento dinamico DRG Statica 172.16.2.0/24 Gateway di instradamento dinamico DRG Statica 172.16.3.0/24 Gateway di instradamento dinamico DRG Statica 10.222.10.0/24 Gateway di instradamento dinamico DRG Statica Nota: questa tabella di instradamento VCN (

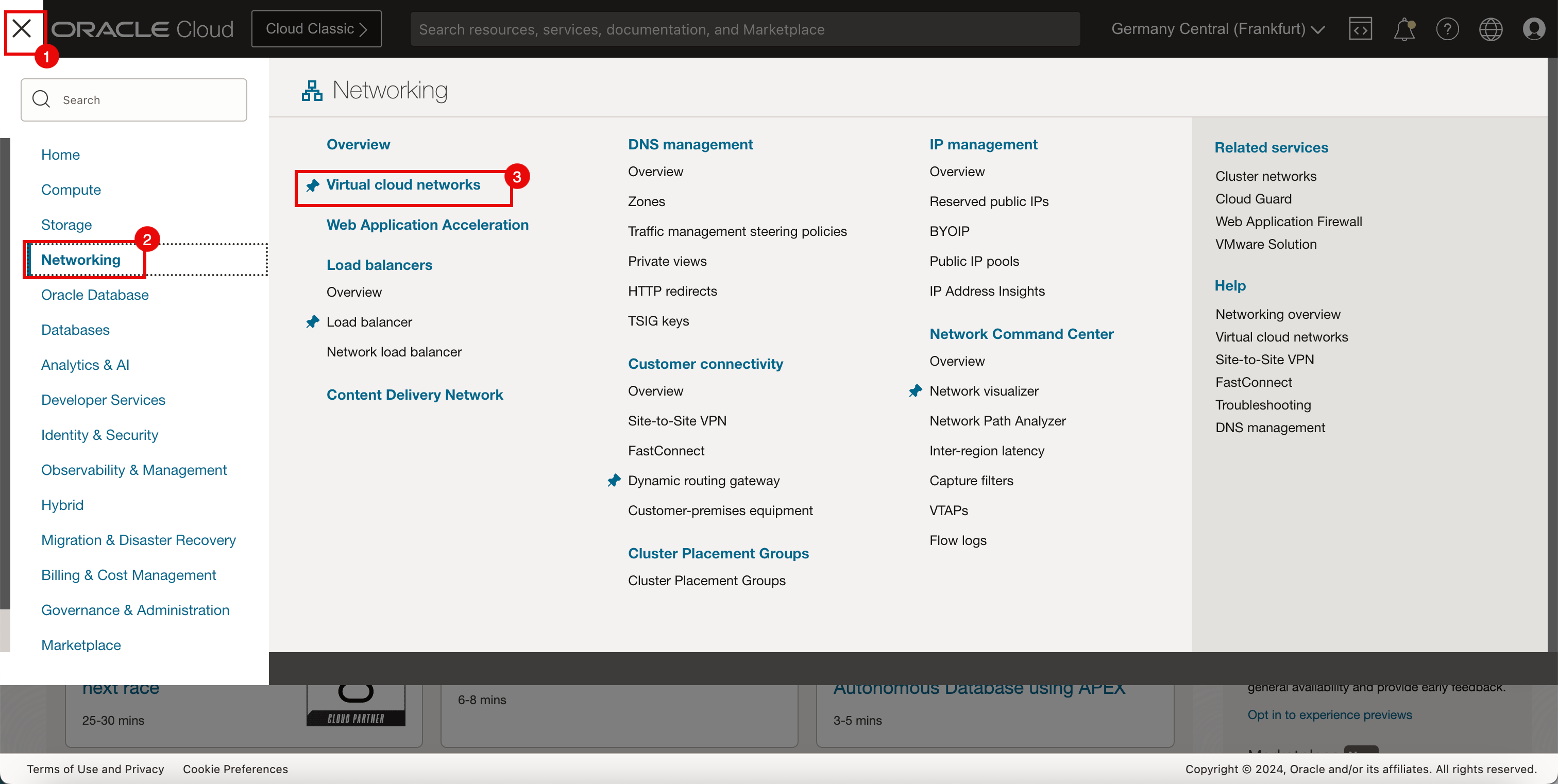

VCN_RT_HUB_PRIVATE_SUBNET) instraderà il traffico destinato agli spoke e alla rete IPSec in locale al firewall. Anche il traffico destinato a Internet (tutto il traffico diverso dalle reti spoke) verso il gateway NAT verrà instradato da questa tabella di instradamento. -

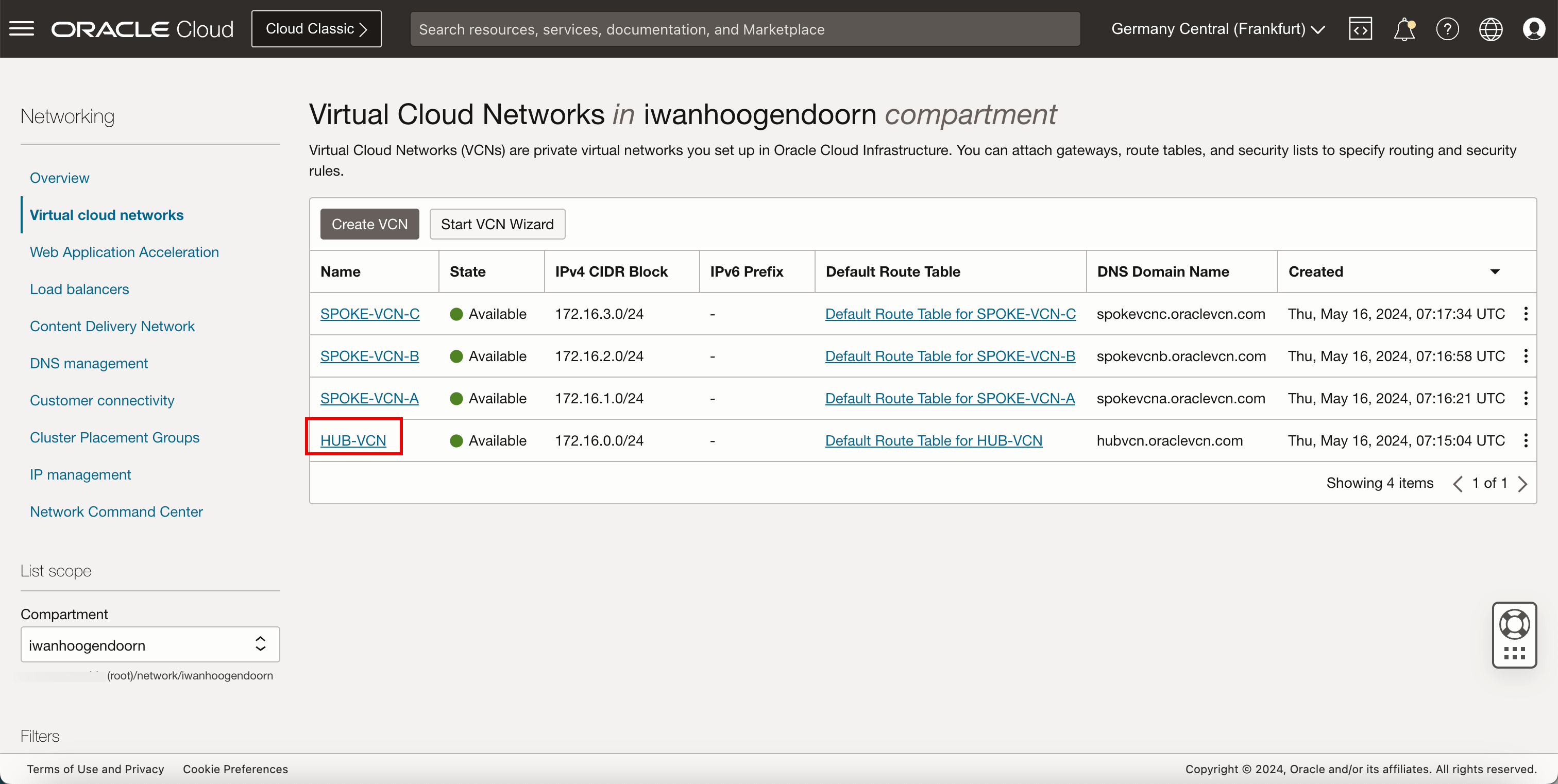

Andare a OCI Console.

- Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Reti cloud virtuali.

-

Fare clic sulla VCN hub.

- Fare clic su Tabelle di instradamento.

- Fare clic sulla tabella di instradamento

VCN_RT_HUB_PRIVATE_SUBNET.

-

Ho già aggiunto la nuova regola di instradamento, quindi assicurati di aggiungerla. Quando si aggiunge correttamente la regola di instradamento, dovrebbe avere l'aspetto seguente.

-

L'immagine seguente illustra la rappresentazione visiva di ciò che abbiamo creato finora.

Task 5: creare una VPN da sito a sito in locale utilizzando pfSense

È stato configurato il lato OCI del tunnel IPSec. Configuriamo il lato on-premise. Si sta utilizzando un firewall pfSense come endpoint di interruzione IPSec.

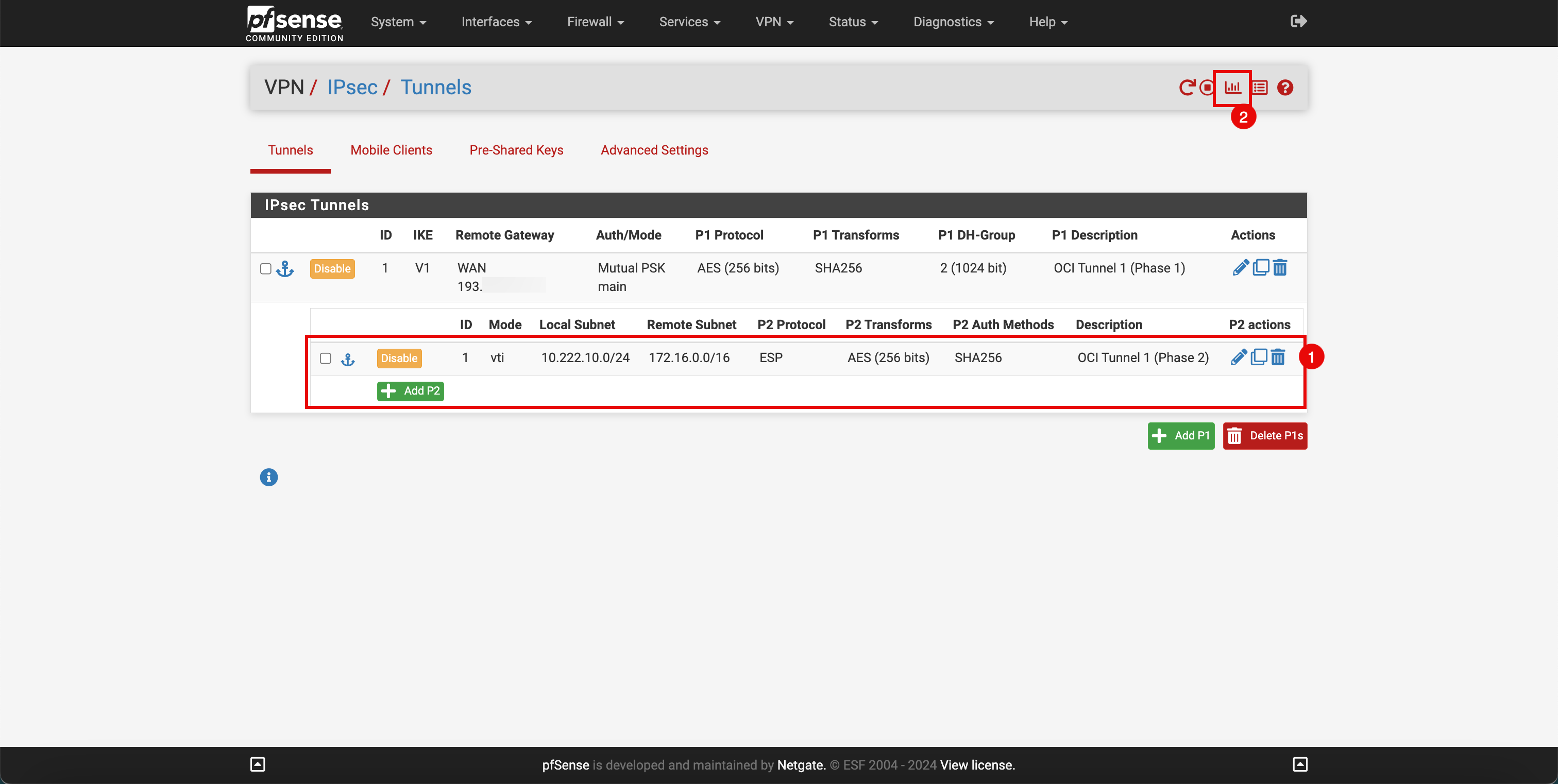

Task 5.1: Creare il tunnel IPSec (Fase 1 ISAKMP)

-

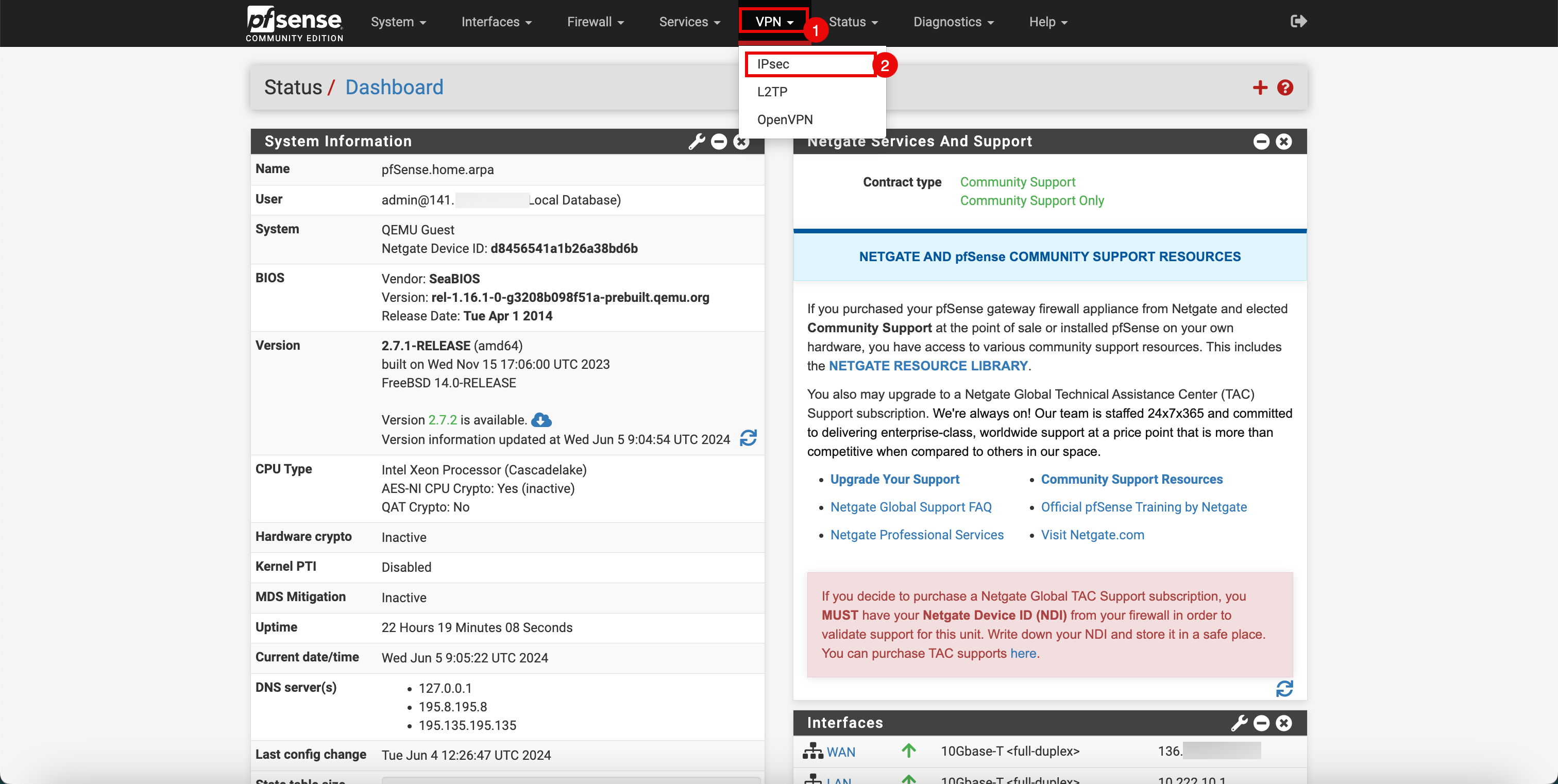

Andare al portale pfSense.

- Fare clic sul menu a discesa VPN.

- Fare clic su IPSec.

- Fare clic su Tunnel.

- Fare clic su + Aggiungi P1.

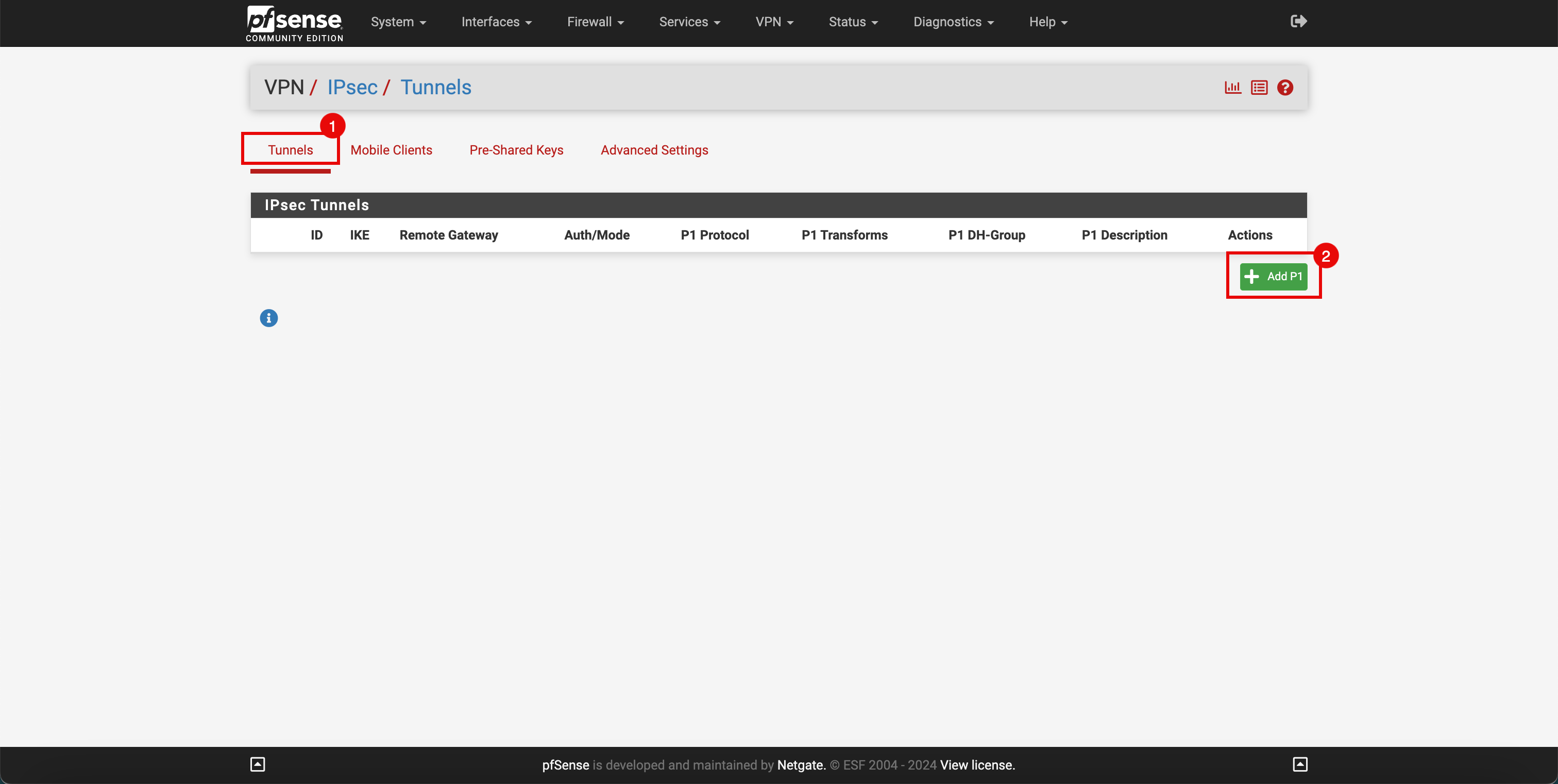

- Immettere una descrizione.

- In Versione scambio chiavi, selezionare IKEv1.

- In Internet Protocol, selezionare IPv4.

- In Interfaccia, selezionare WAN.

- In Gateway remoto, immettere l'indirizzo IP pubblico che può essere recuperato dalla console OCI. Andare a Networking, Connettività del cliente, VPN site-to-site e fare clic su VPN.

- scorrere in Basso.

-

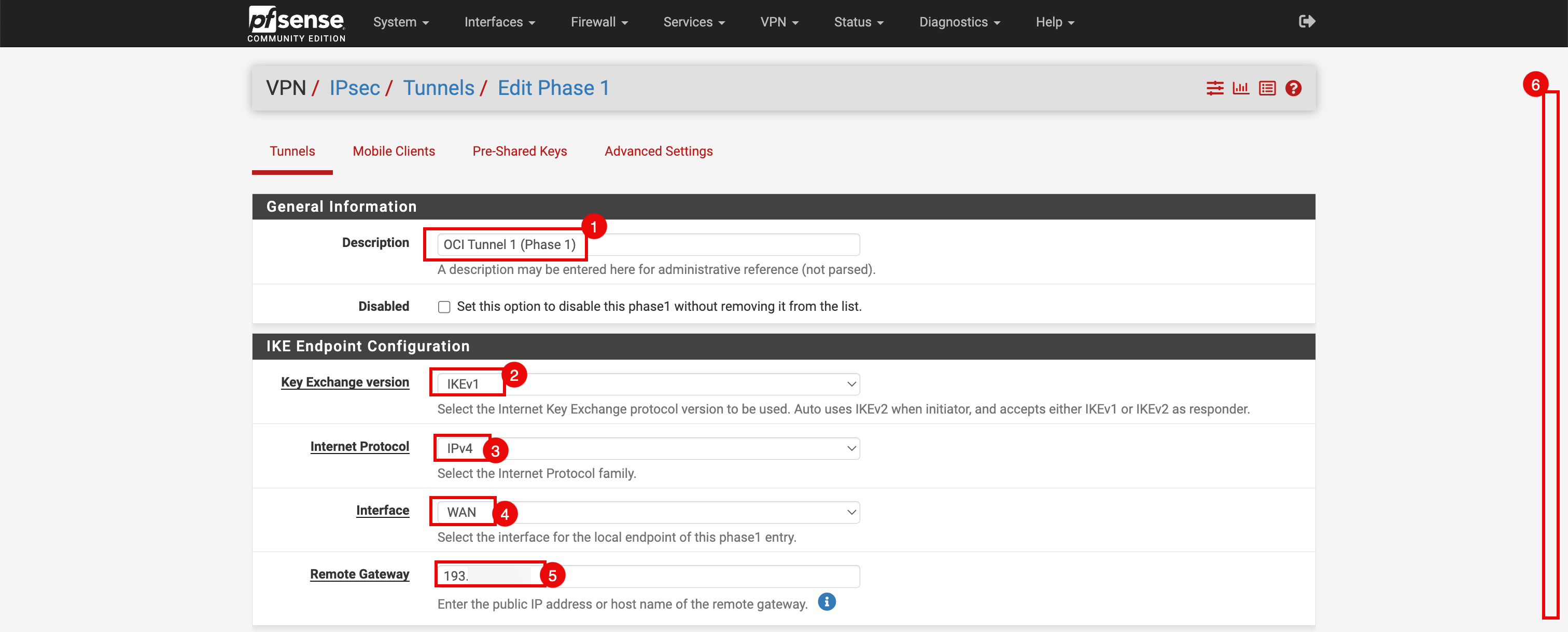

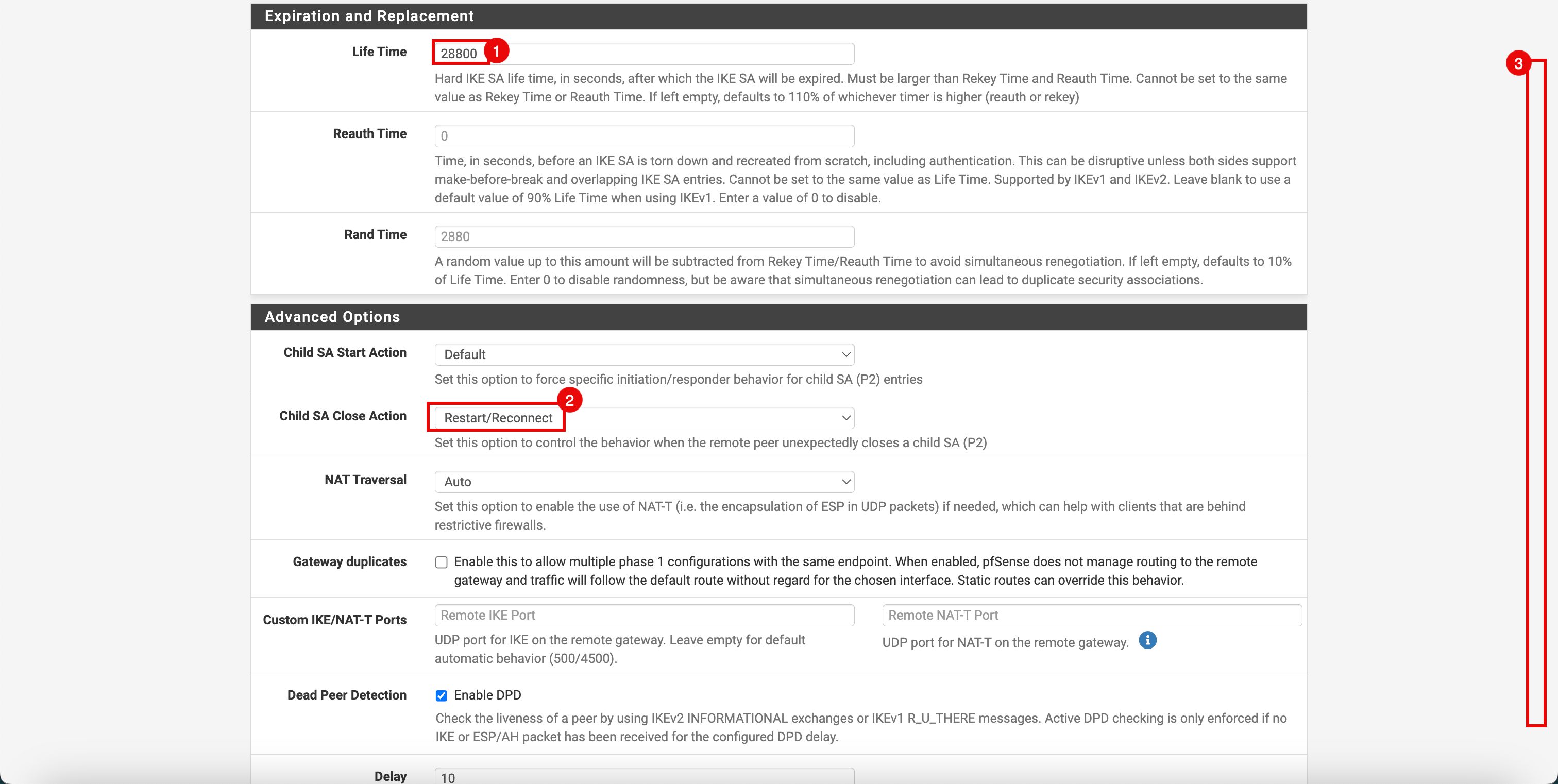

Nella sezione Proposta fase 1 immettere le informazioni riportate di seguito.

- In Metodo di autenticazione, selezionare PSK reciproco.

- In Modalità negoziazione, selezionare Principale.

- In Identificativo personale, selezionare Indirizzo IP e immettere l'indirizzo IP pubblico locale del lato in locale recuperato nel task 3.

- In Identificativo peer, selezionare Indirizzo IP e immettere l'indirizzo IP pubblico remoto del lato OCI.

- Immettere la chiave segreta (precedente) condivisa recuperata nel task 3.

- Configurare l'algoritmo di cifratura:

- Algoritmo: selezionare AES.

- Lunghezza chiave: selezionare 256 bit.

- Hash: selezionare SHA256.

- Gruppo DH: selezionare 2 (1024 bit). - Scorrere verso il basso.

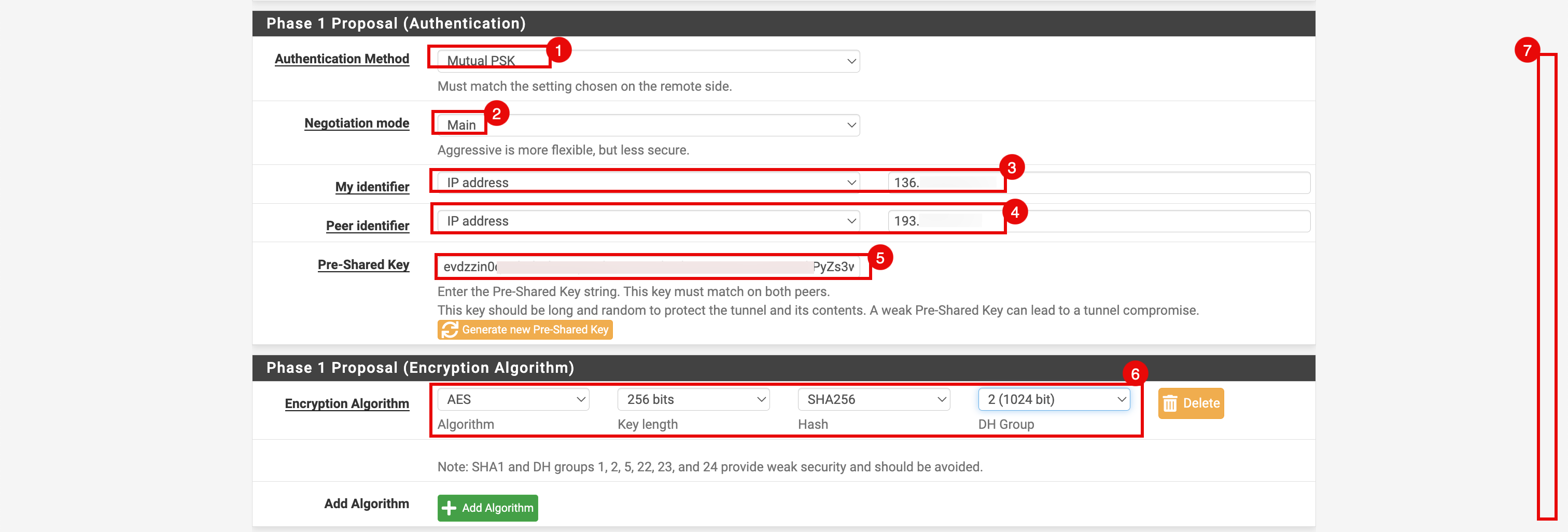

- In Ora di vita, immettere

28800secondi. - In Azione chiusura SA figlio, selezionare Riavvia/riconnetti.

- Scorrere in basso.

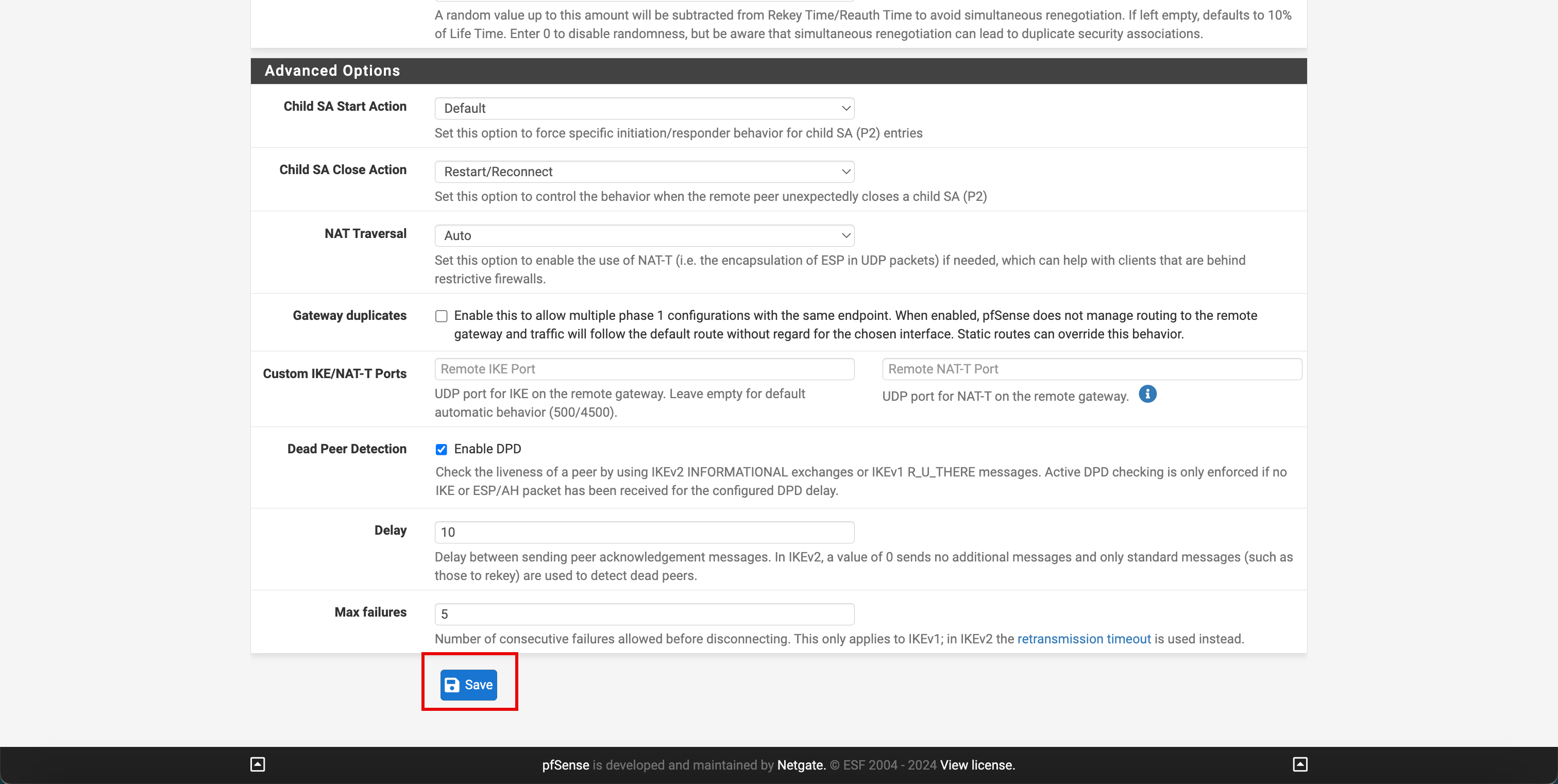

-

Fare clic su Salva.

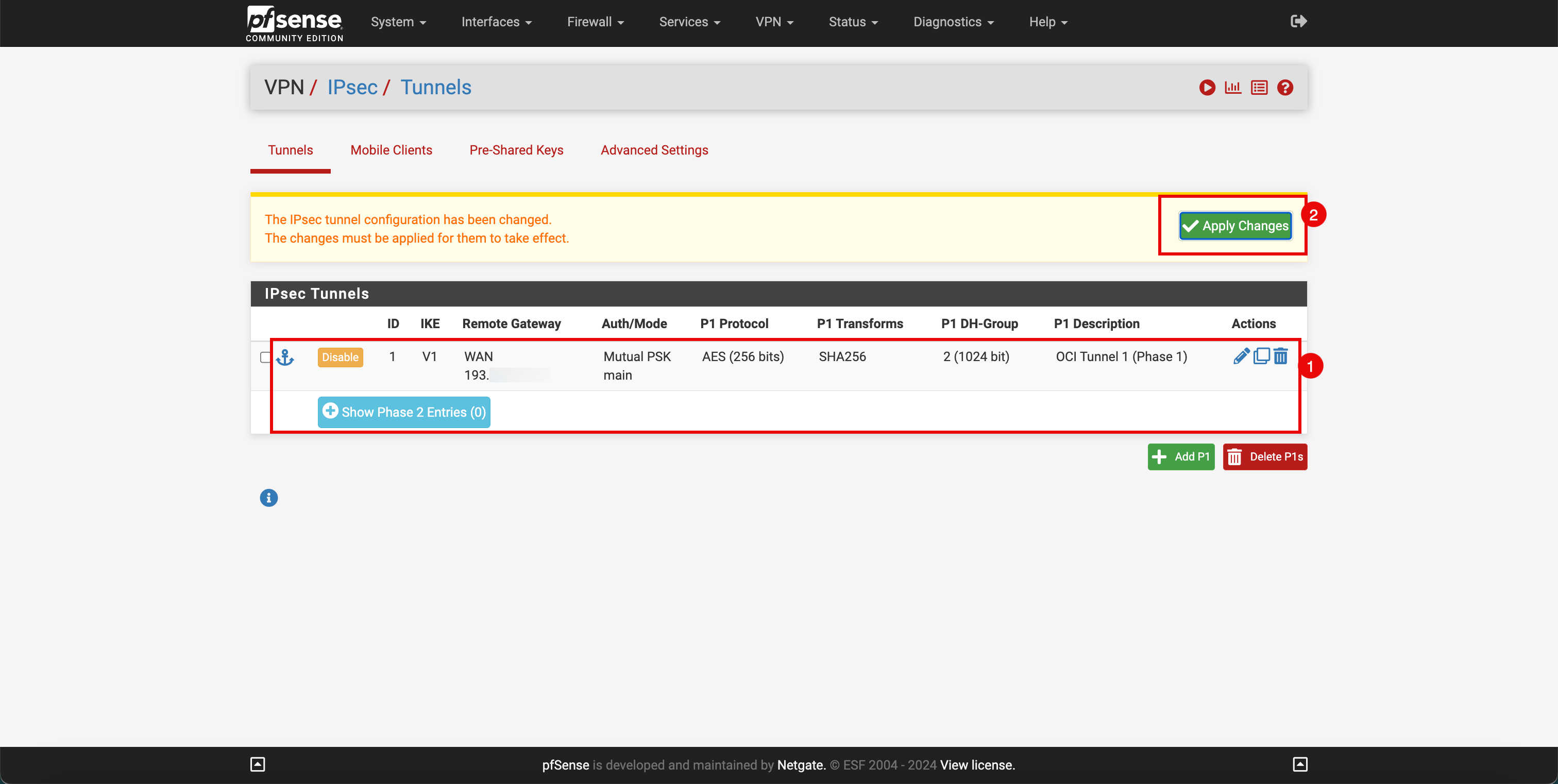

- Si noti che la configurazione IPSec della fase 1 è stata configurata.

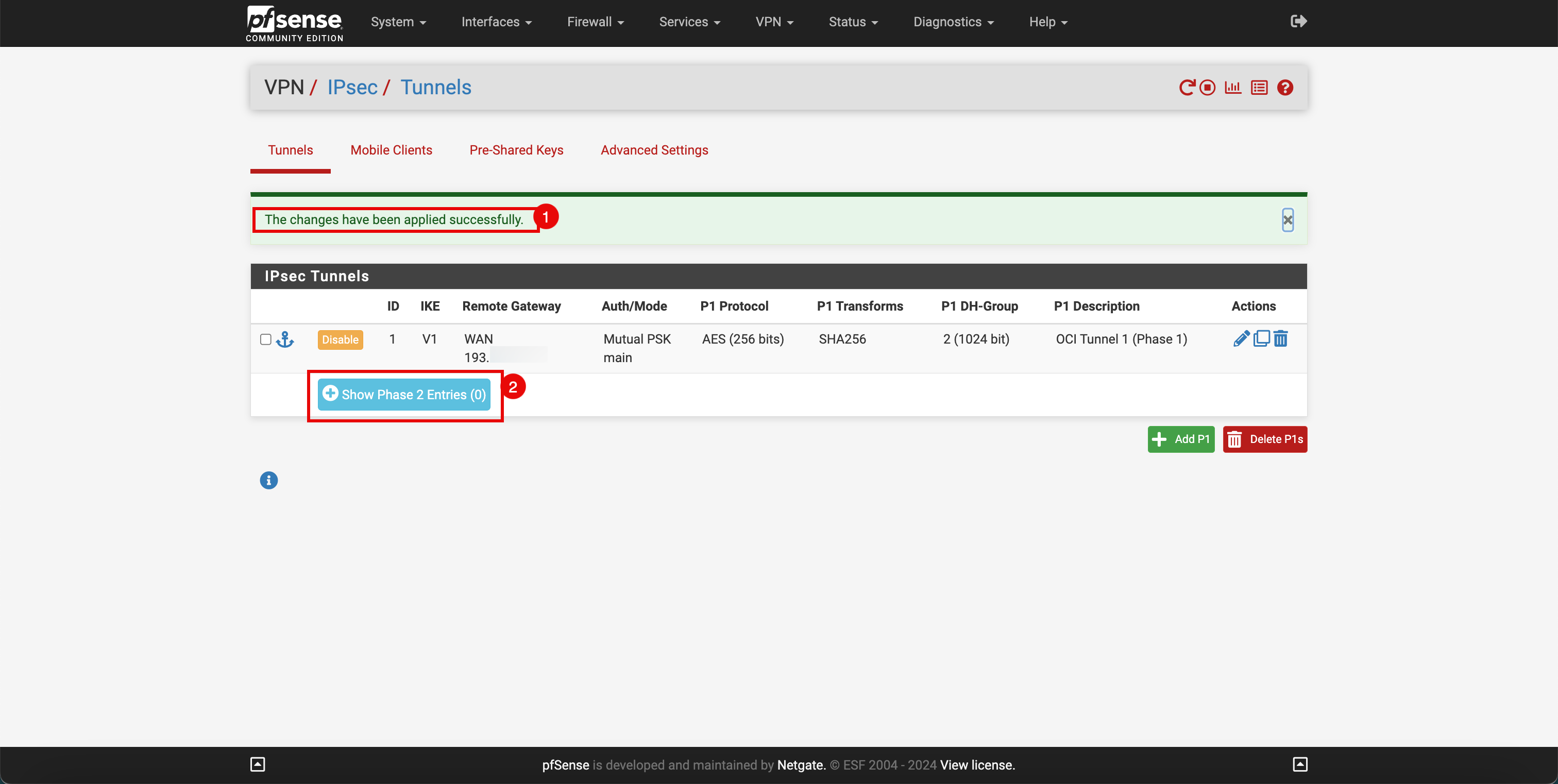

- Fare clic su Apply Changes per eseguire il commit delle modifiche.

- Applicazione delle modifiche completata.

- Fare clic su Mostra voci fase 2.

Task 5.2: creare il tunnel IPSec (fase 2 IPSec)

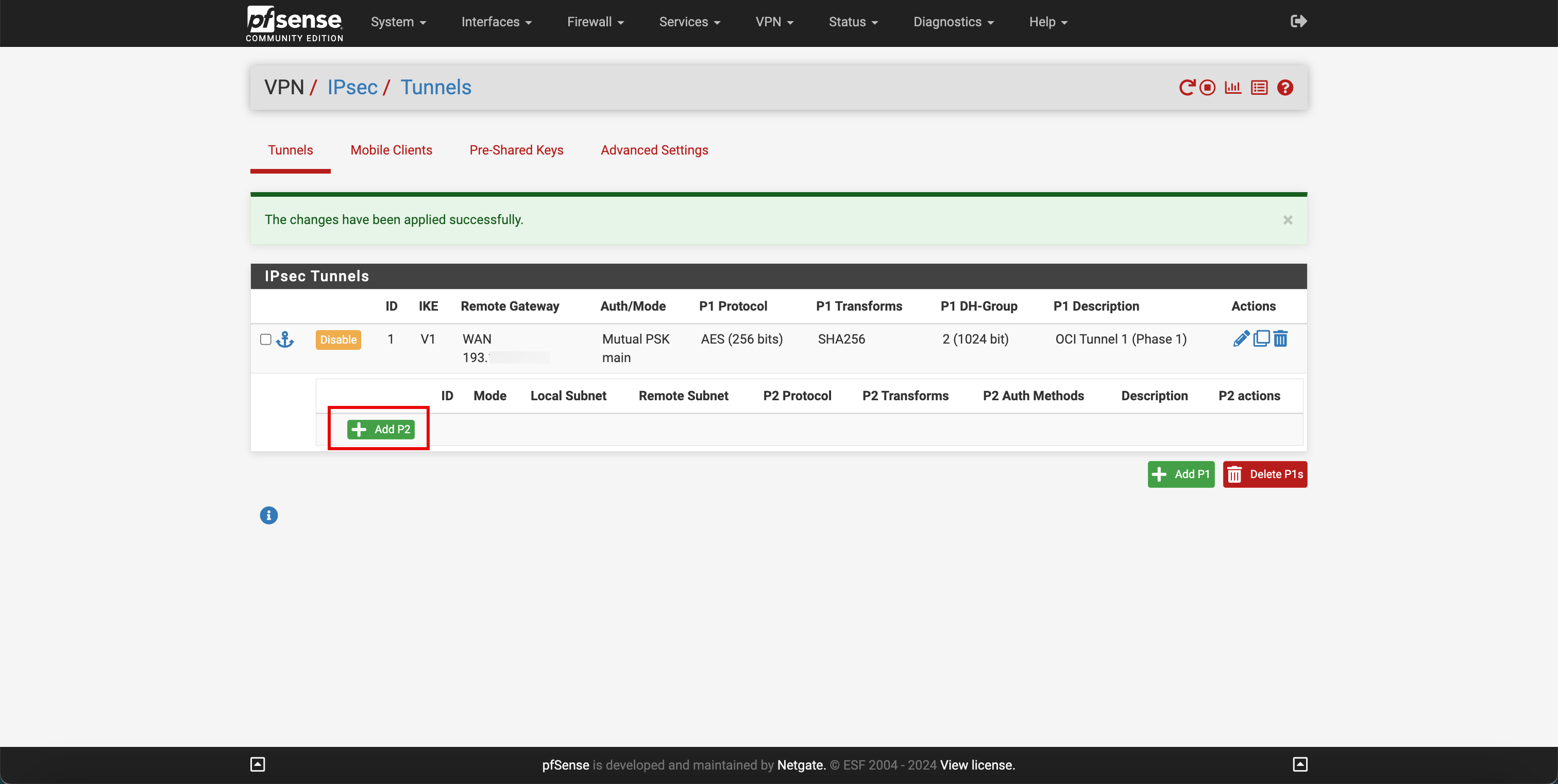

-

Fare clic su + Aggiungi P2.

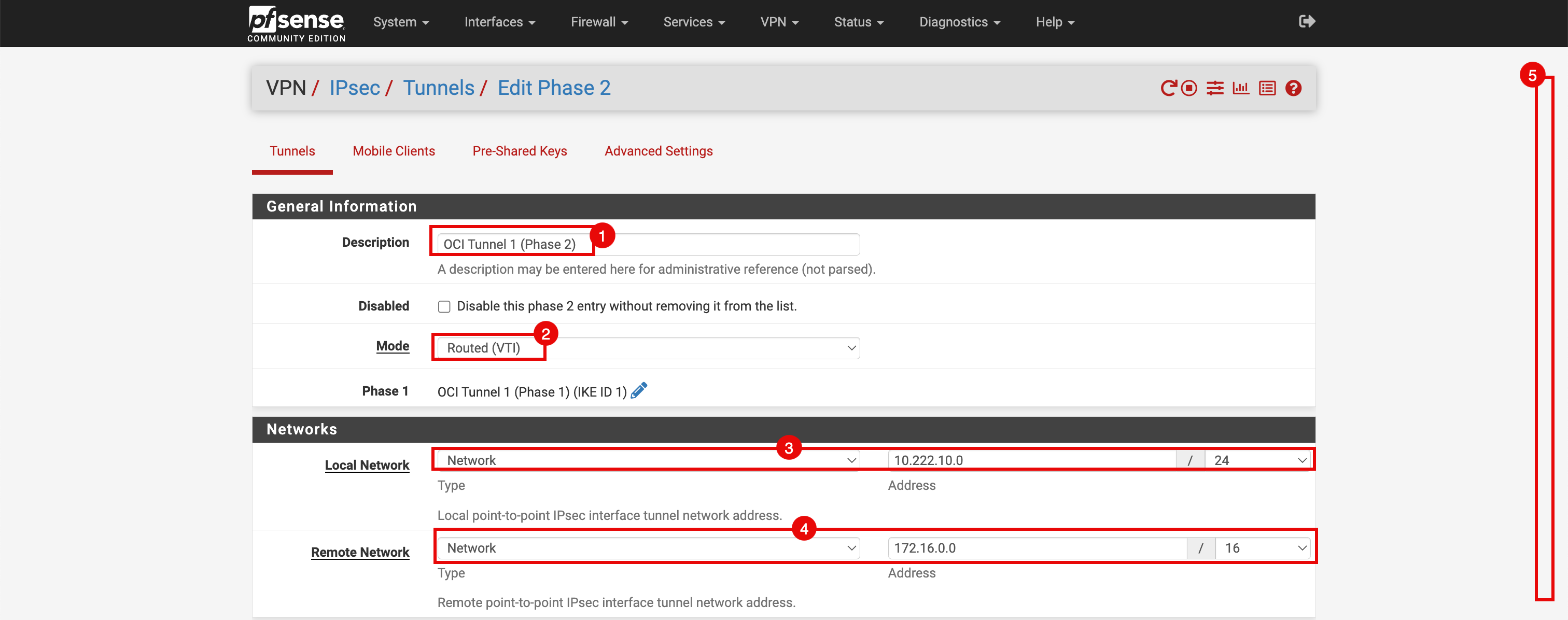

- Immettere una descrizione.

- In Mode selezionare Routed (VTI).

- Selezionare la rete locale (in locale).

- Selezionare la rete remota (OCI).

- scorrere in Basso.

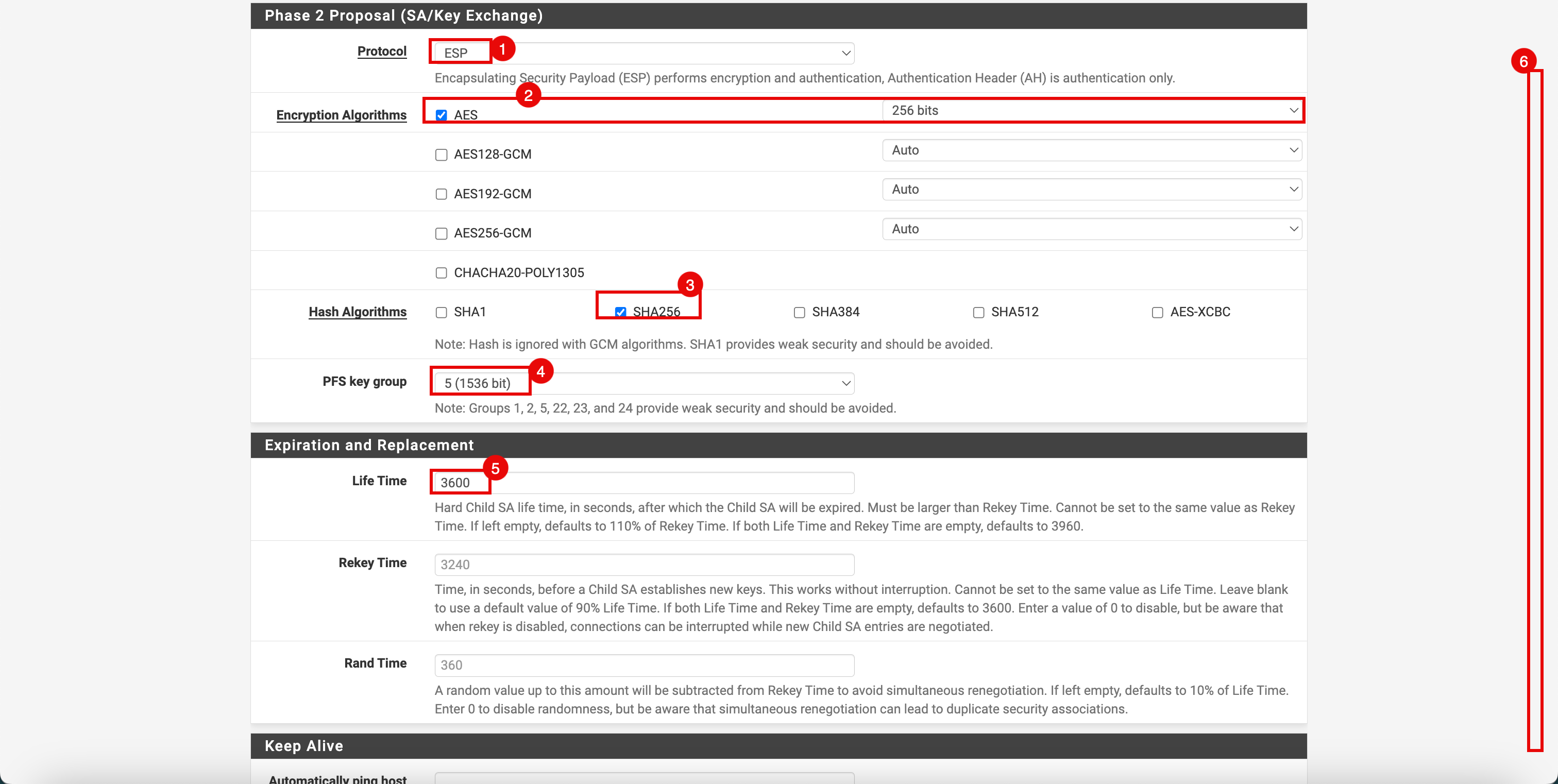

- In Protocollo, selezionare ESP.

- In Algoritmo di cifratura selezionare AES 256 bit.

- In Algoritmo hash, selezionare SHA256.

- In gruppo di chiavi PFS, selezionare 5 (1536 bit).

- In Ora di vita, immettere 3600 secondi.

- scorrere in Basso.

-

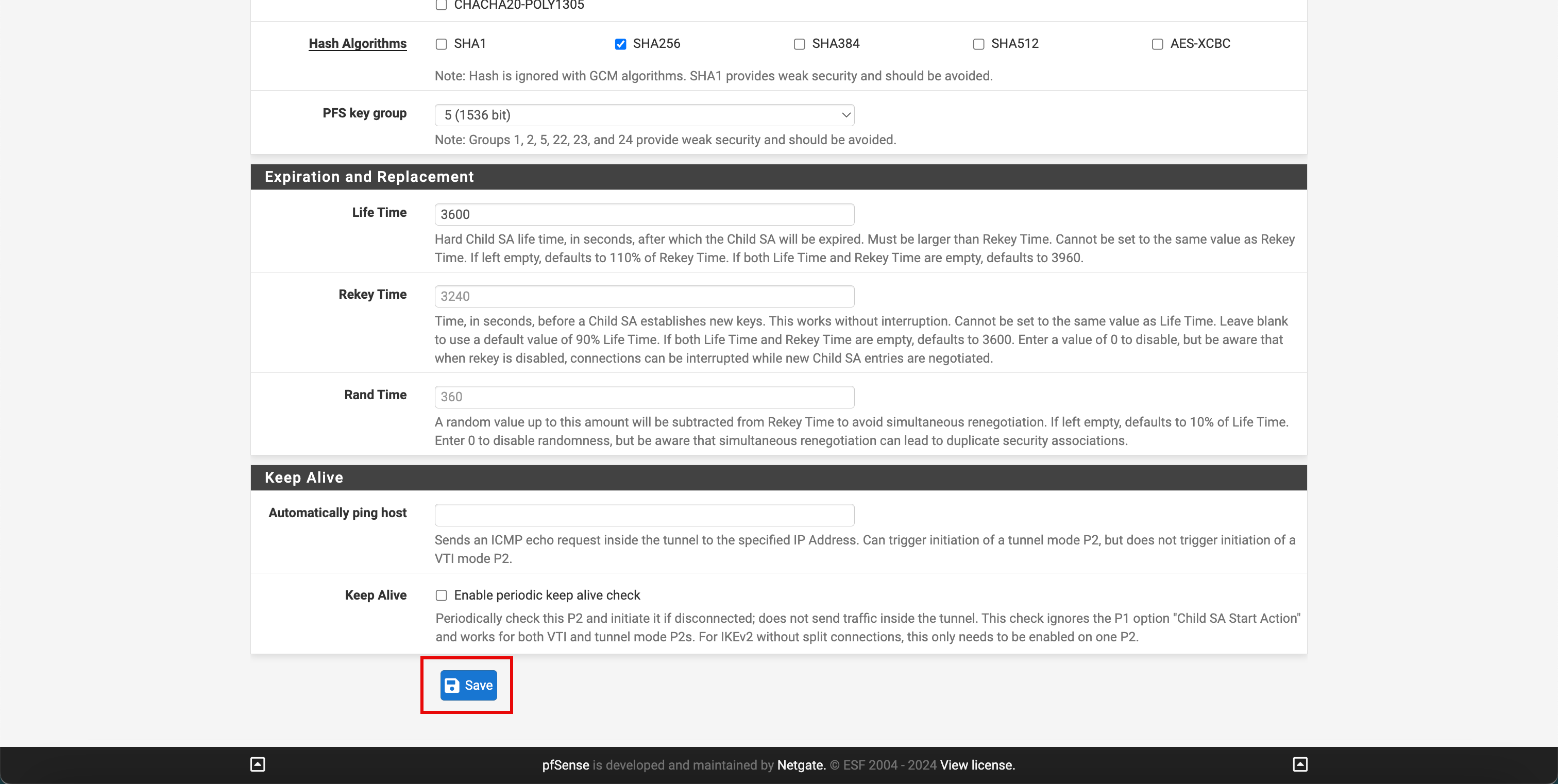

Fare clic su Salva.

- Si noti che la configurazione IPSec della fase 1 è stata configurata.

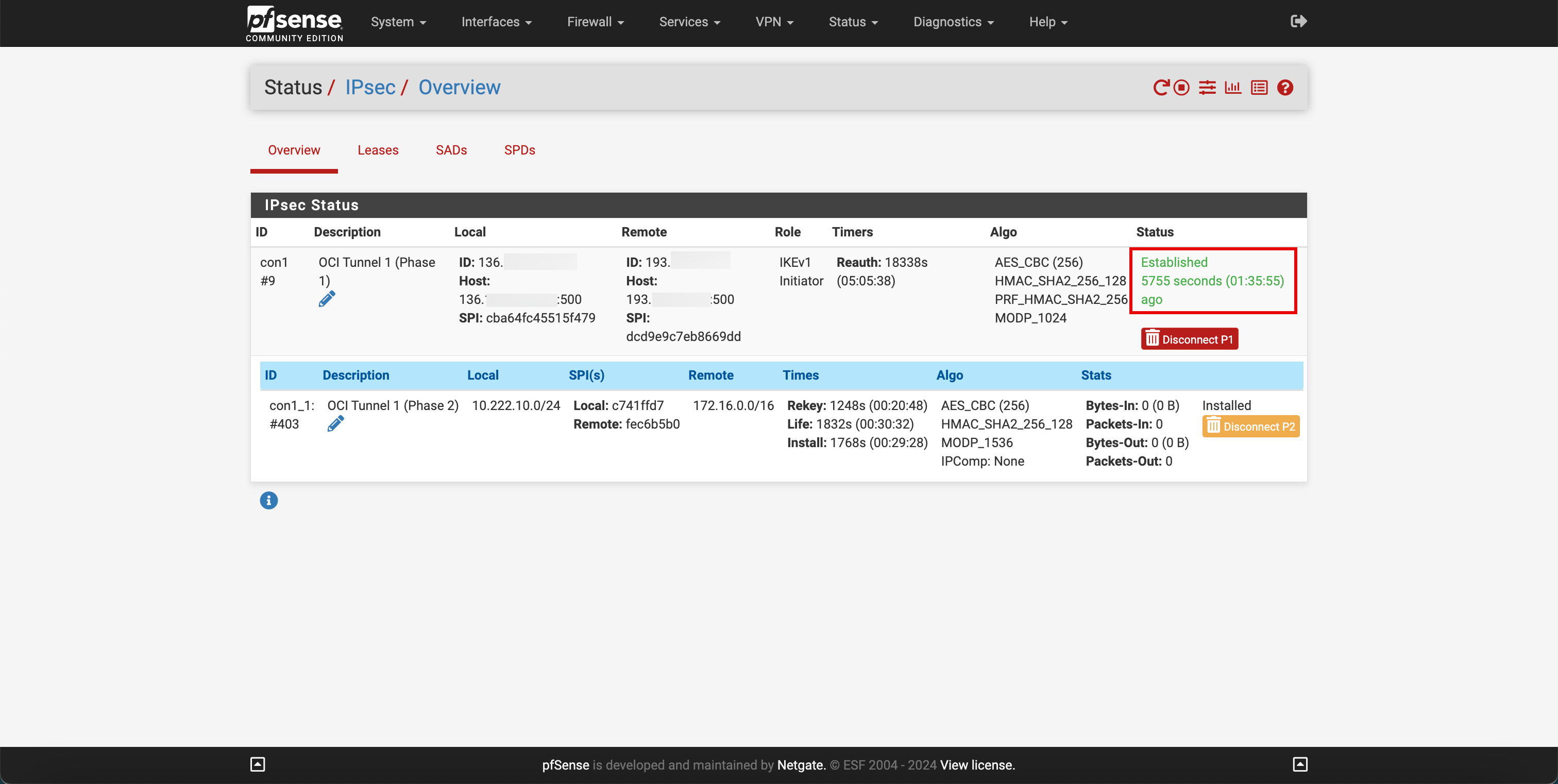

- Fare clic sulle statistiche.

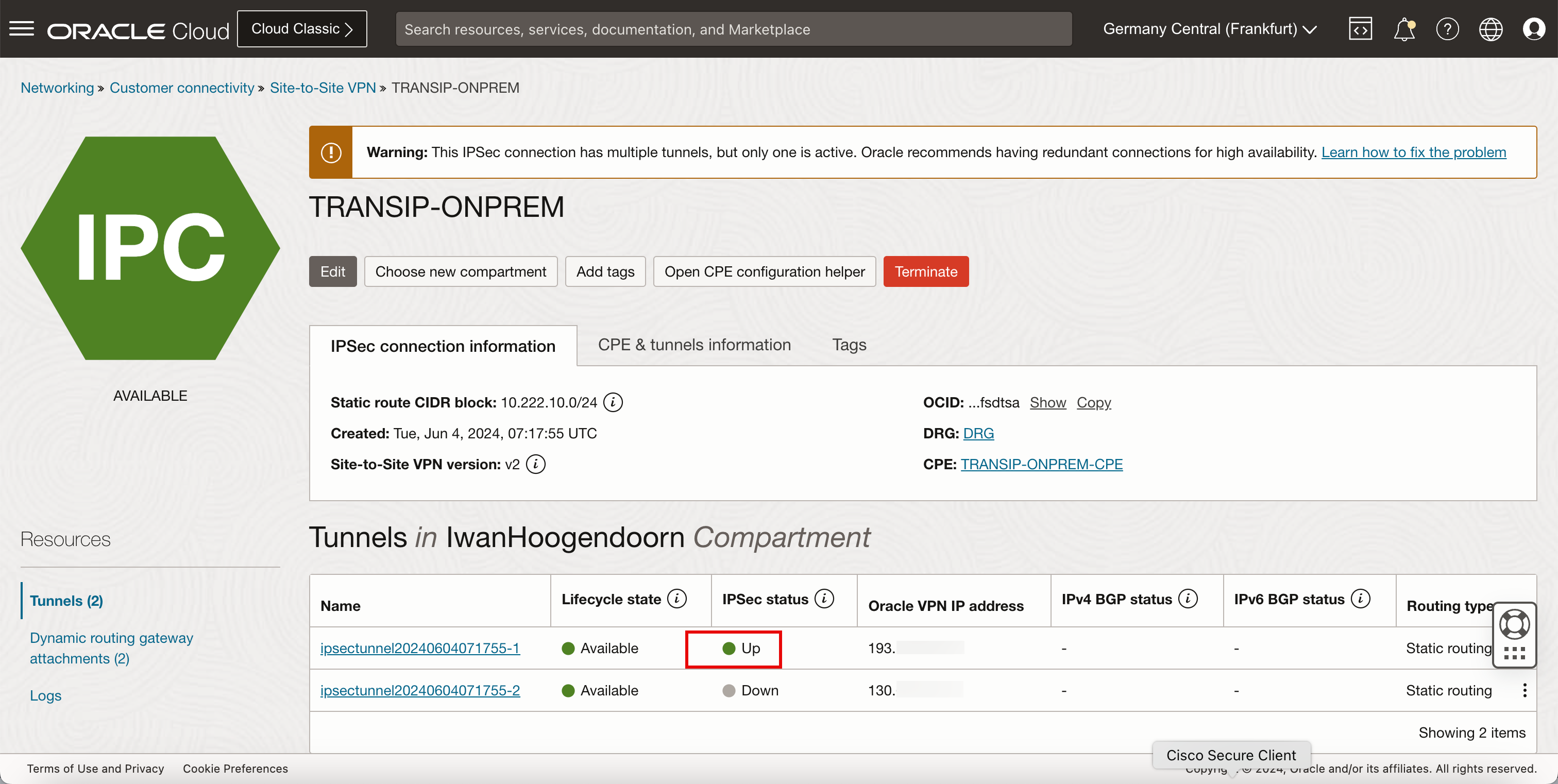

-

Si noti che lo stato è Stabilito.

-

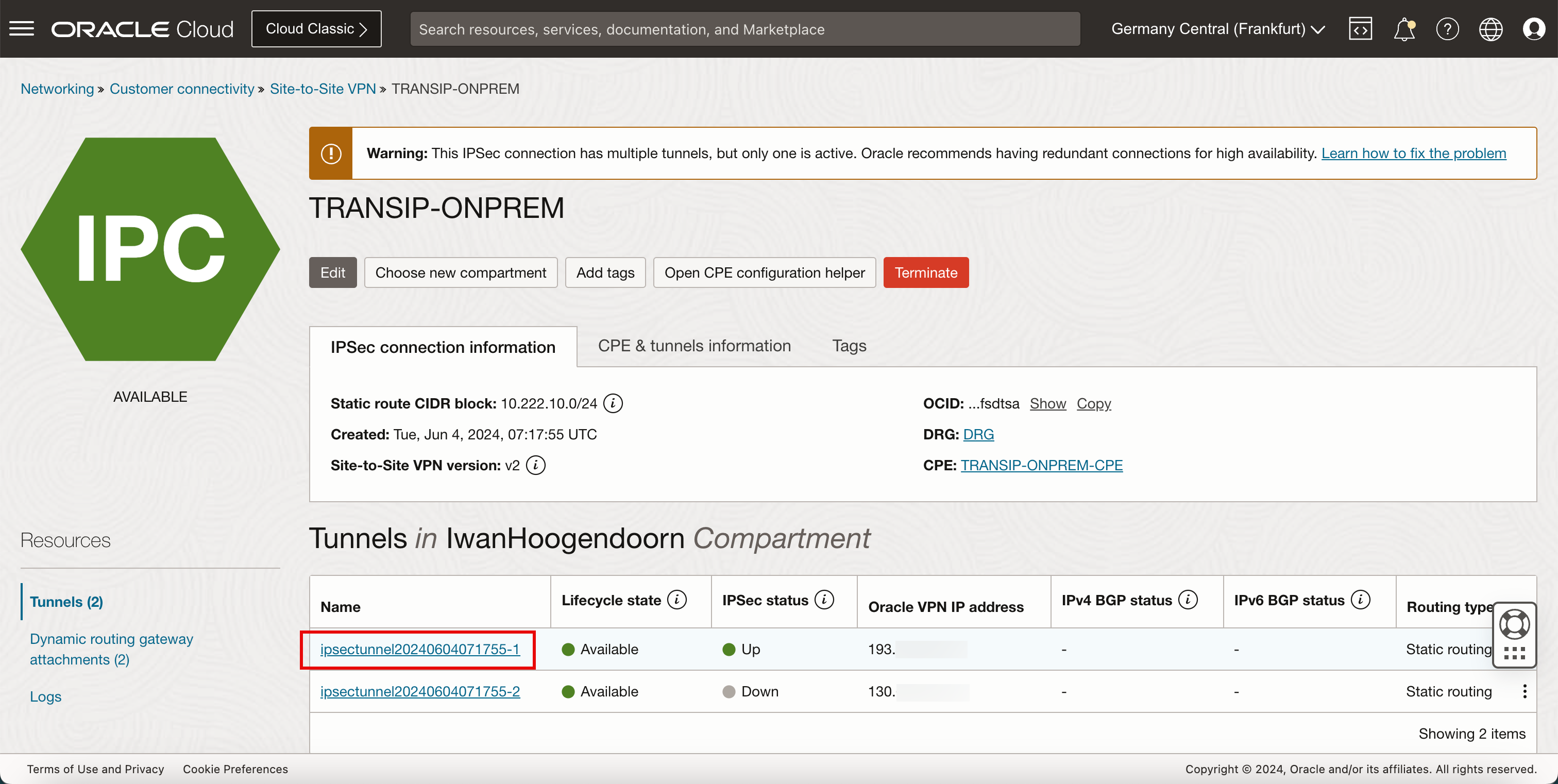

Verifichiamo lo stato del tunnel sul lato OCI. Andare alla console OCI, andare a Networking, Connettività cliente, VPN site-to-site e fare clic sulla VPN. Si noti che lo stato IPSec del primo tunnel è Su.

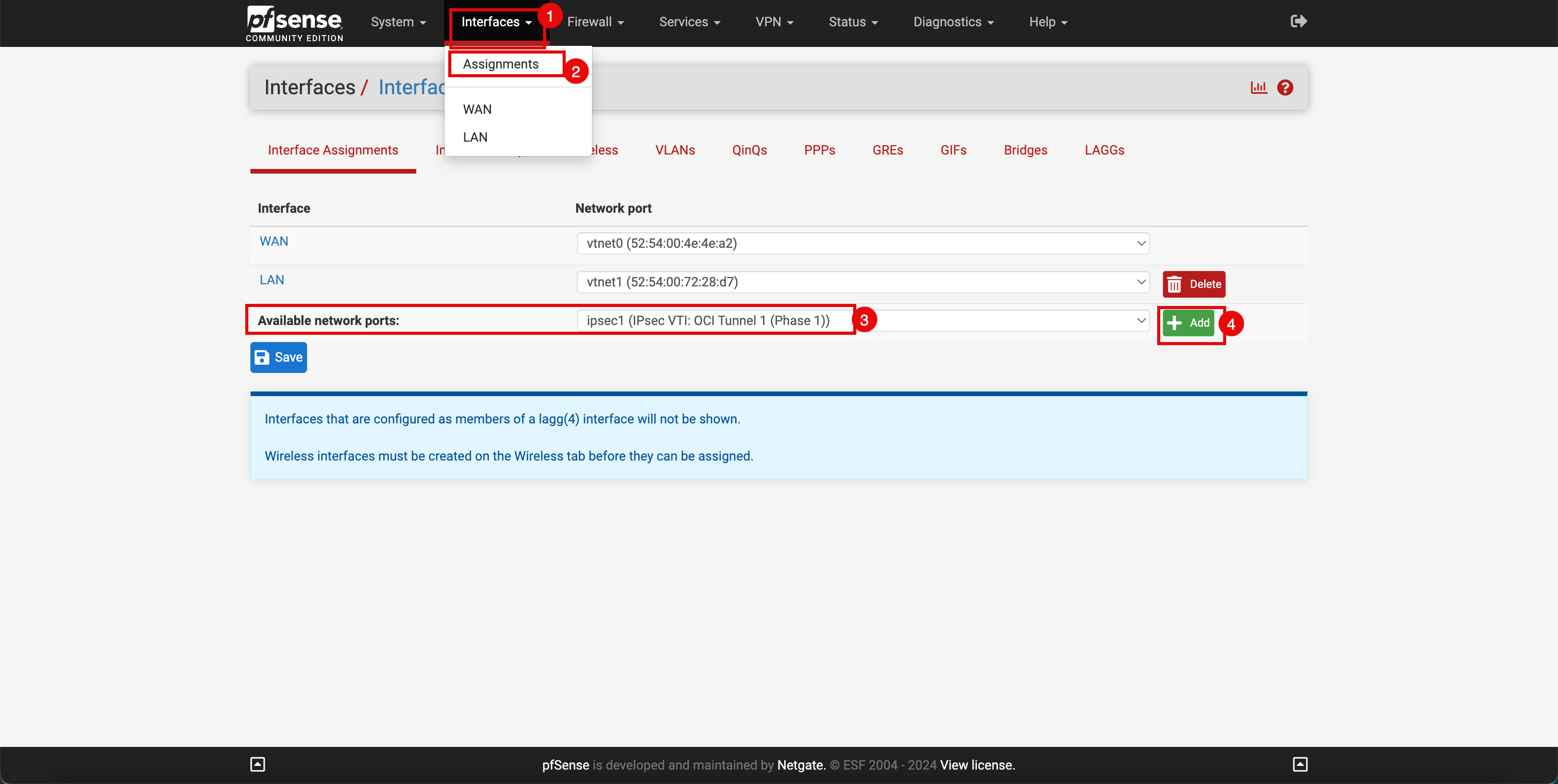

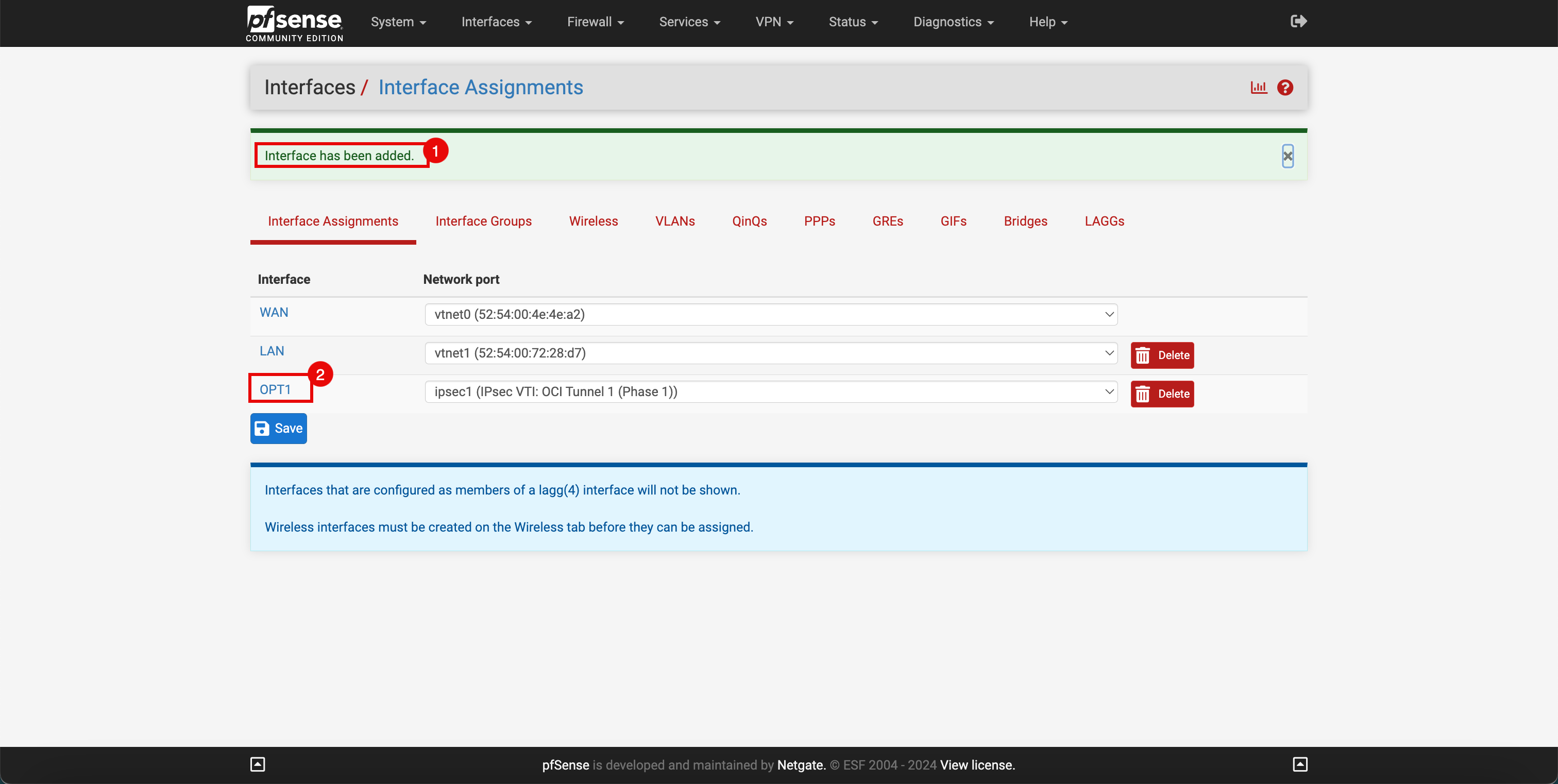

Task 5.3: Abilitare l'interfaccia tunnel

-

È necessario abilitare le interfacce tunnel sul lato on premise. Andare al portale pfSense.

- Fare clic sul menu a discesa Interfacce.

- Fare clic su Assegnazioni.

- Si noti che è disponibile una nuova interfaccia VTI.

- Fare clic su + Aggiungi per aggiungere l'interfaccia.

- Si noti che l'interfaccia è stata aggiunta.

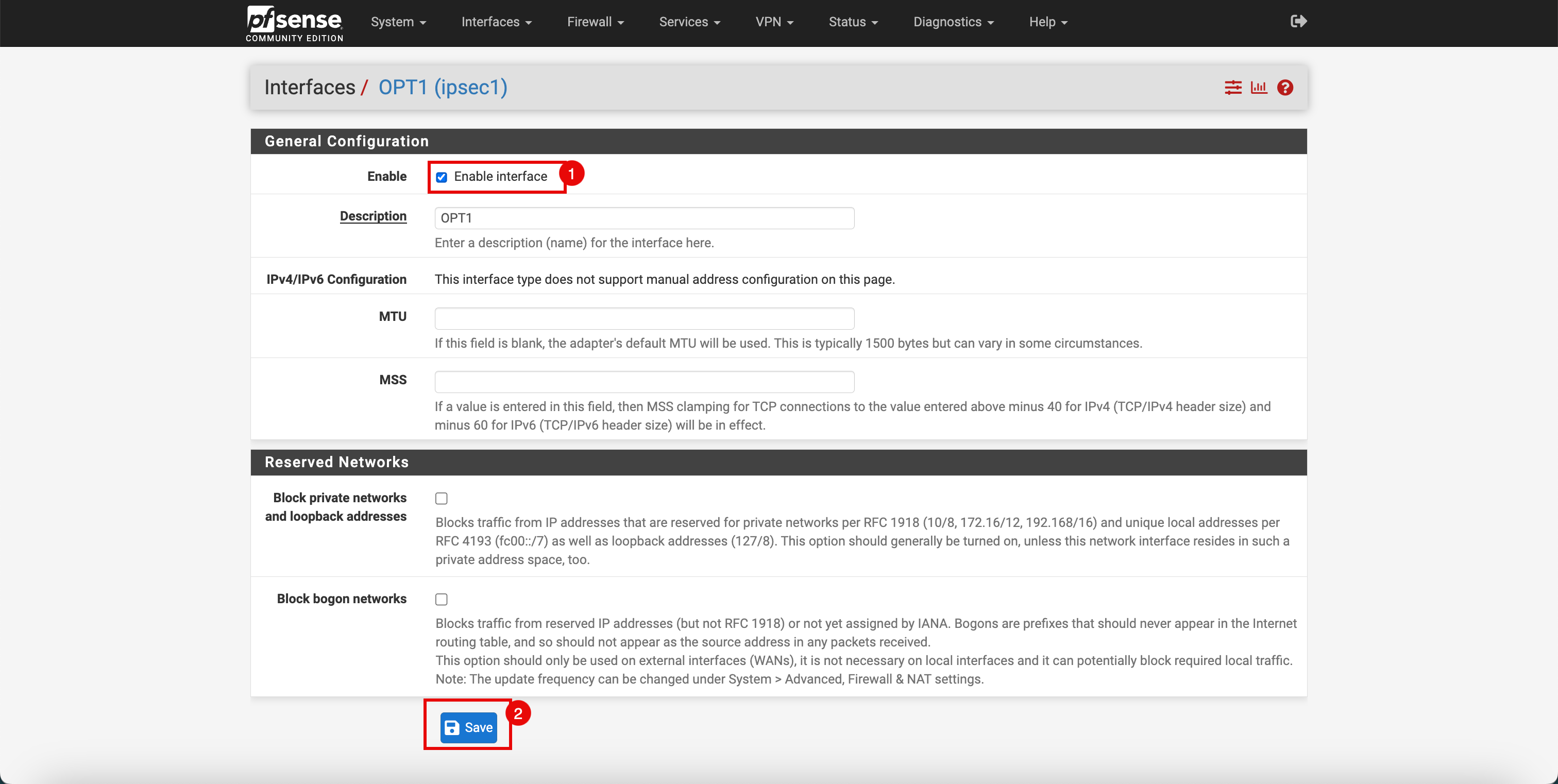

- Fare clic sull'interfaccia tunnel aggiunta (

OPT1).

- Selezionare Enable interface per abilitare l'interfaccia.

- Fare clic su Salva.

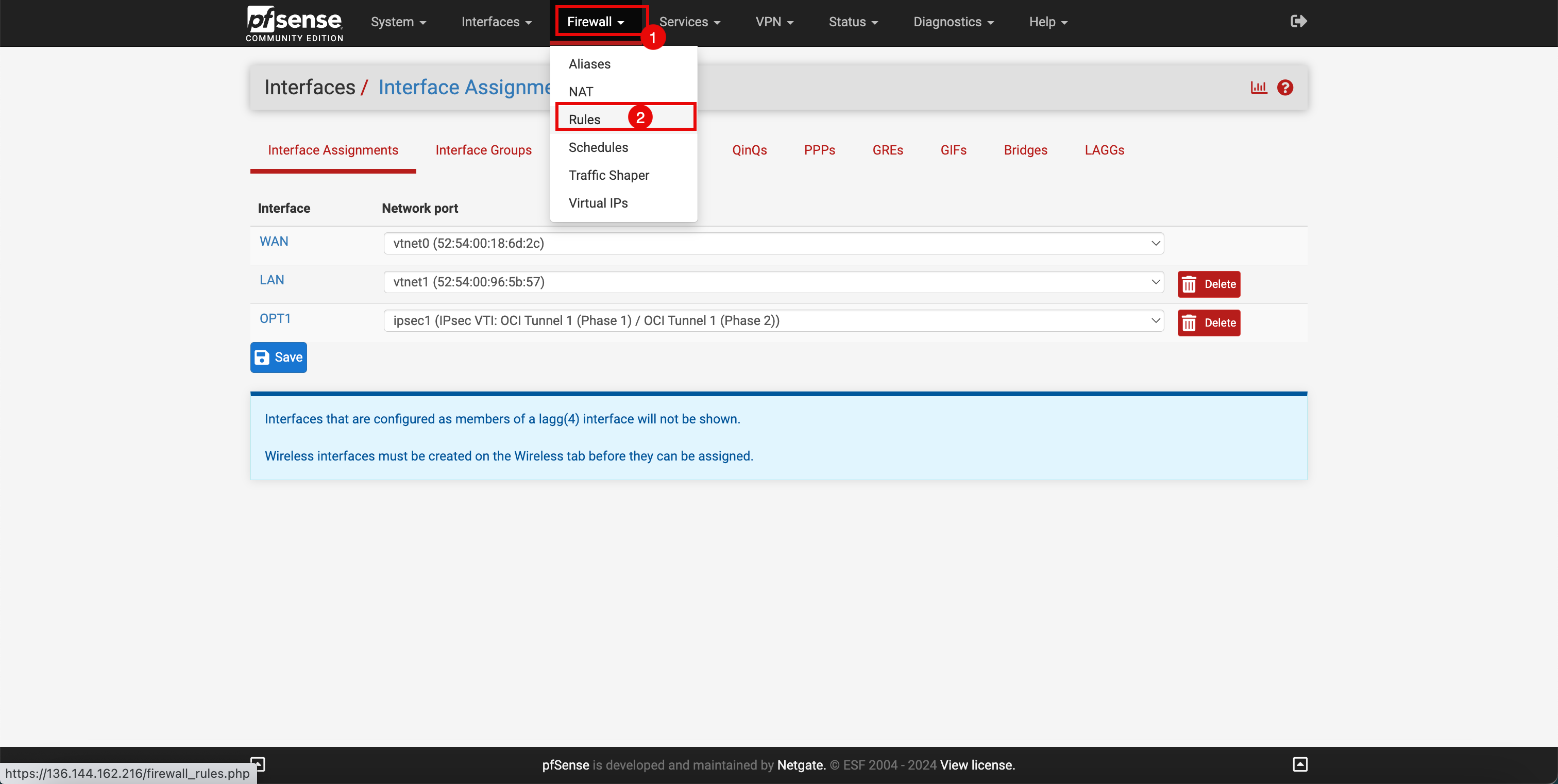

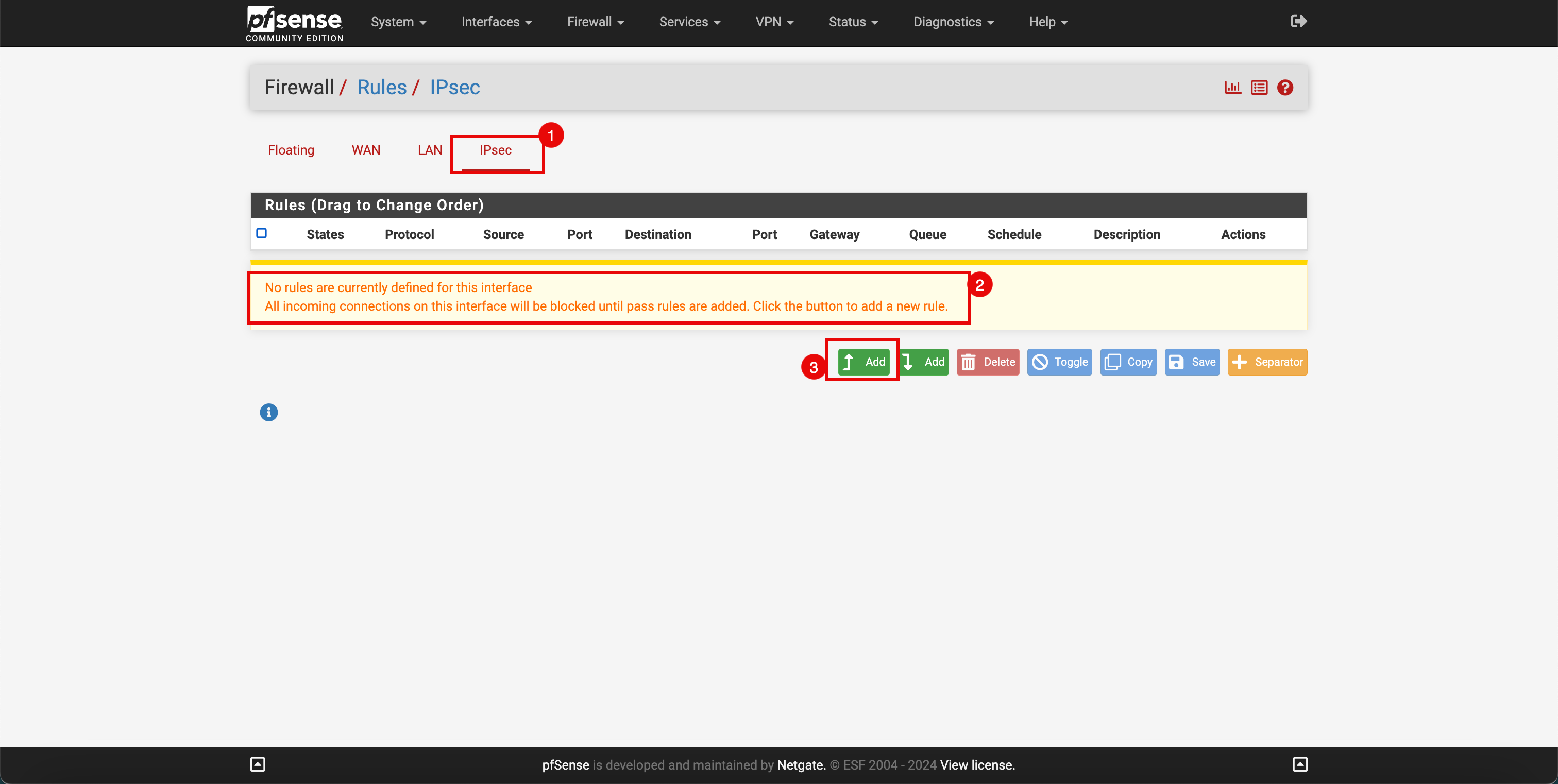

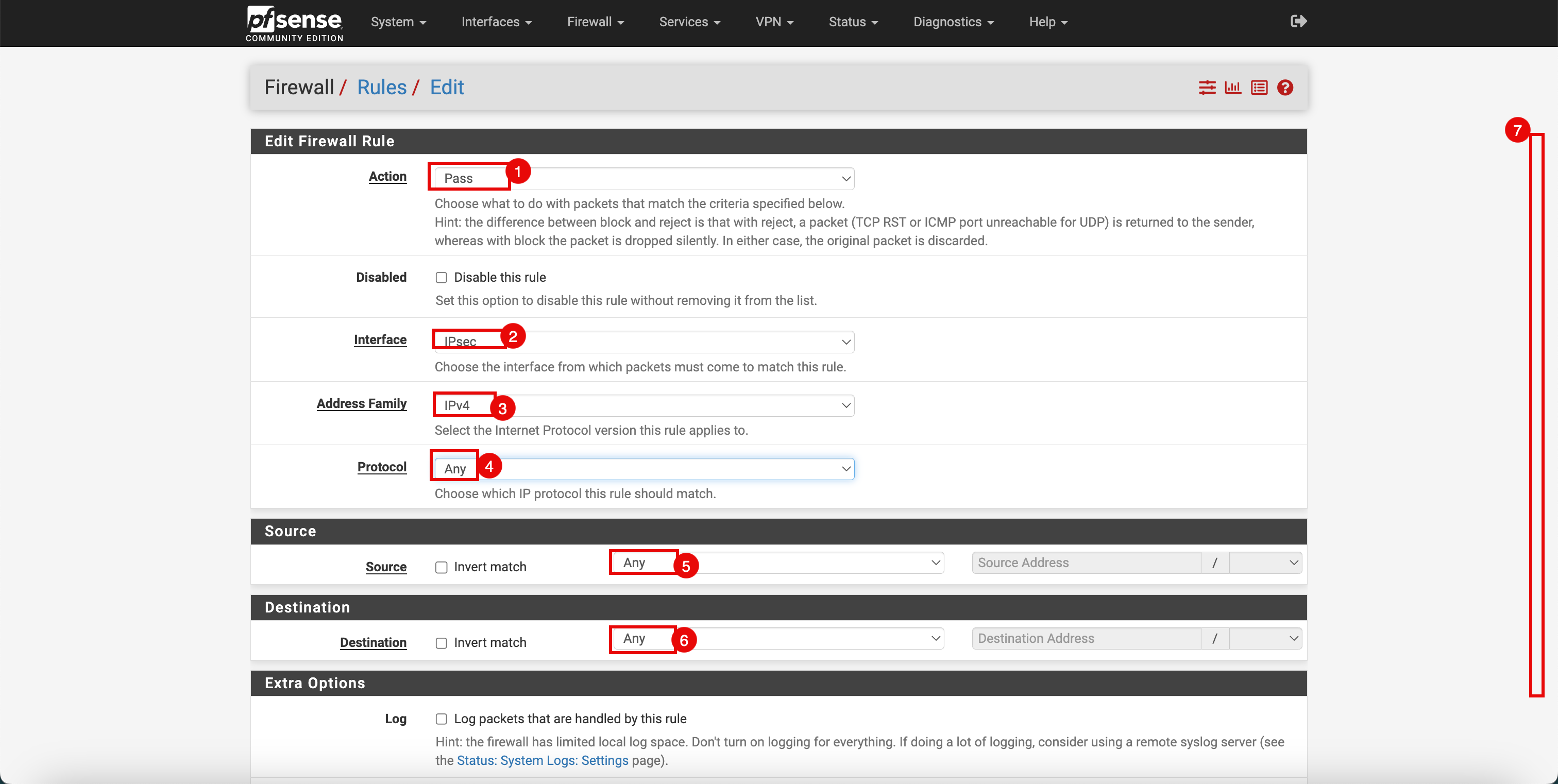

Task 5.4: aprire le regole del firewall per IPSec

-

Per consentire al traffico IPSec di fluire attraverso il tunnel, è necessario aggiungere alcune regole del firewall.

- Fare clic sul menu a discesa Firewall.

- Fare clic su Regole.

- Fare clic su IPSec.

- Tenere presente che non esistono regole firewall correlate a IPSec.

- Fare clic su Aggiungi.

-

Immettere le informazioni riportate di seguito.

- Azione: selezionare Passa.

- Interfaccia: selezionare IPSec.

- Famiglia di indirizzi: selezionare IPv4.

- Protocollo: selezionare Qualsiasi.

- Origine: selezionare Qualsiasi.

- Destinazione: selezionare Qualsiasi.

- scorrere in Basso.

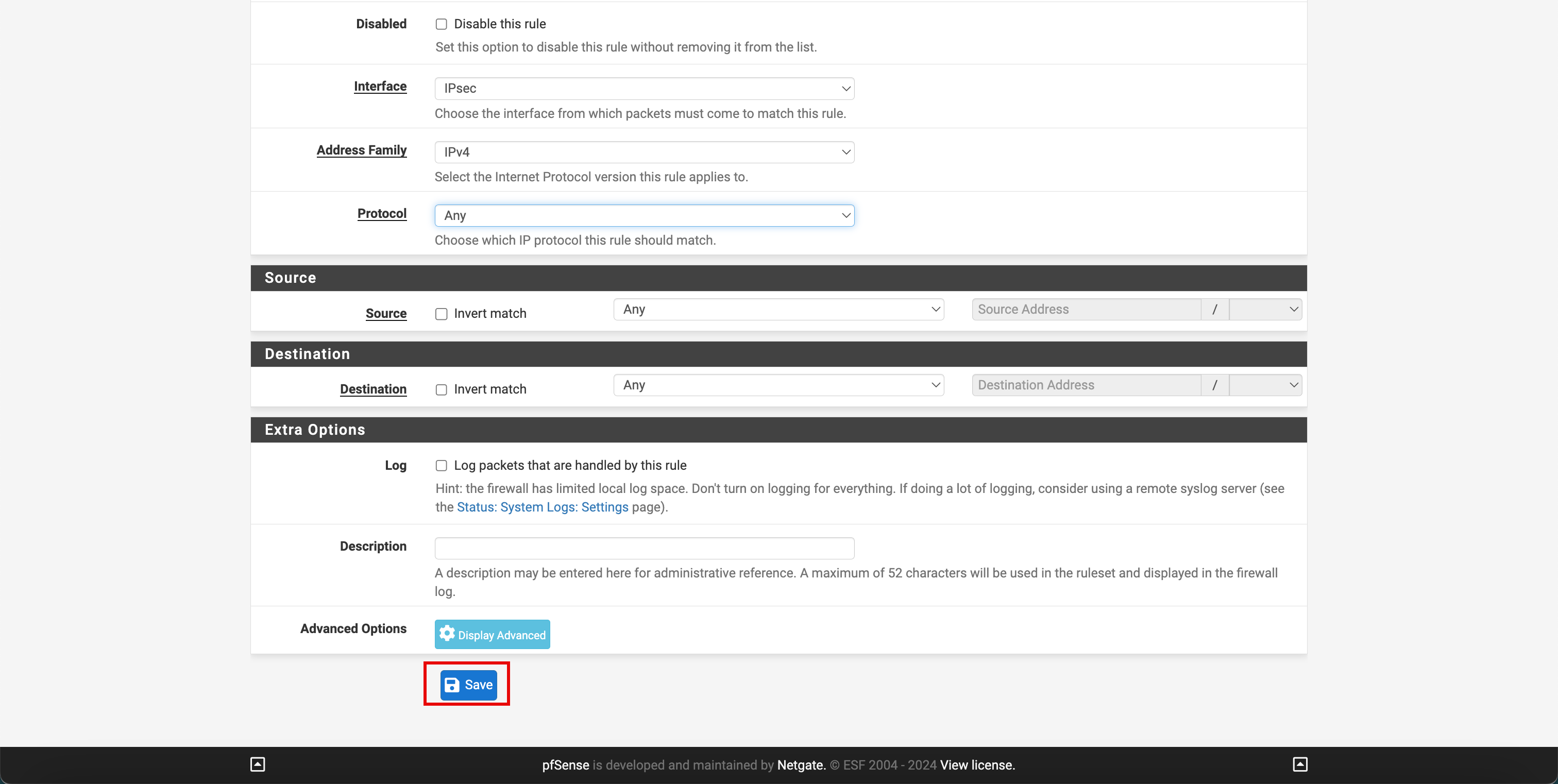

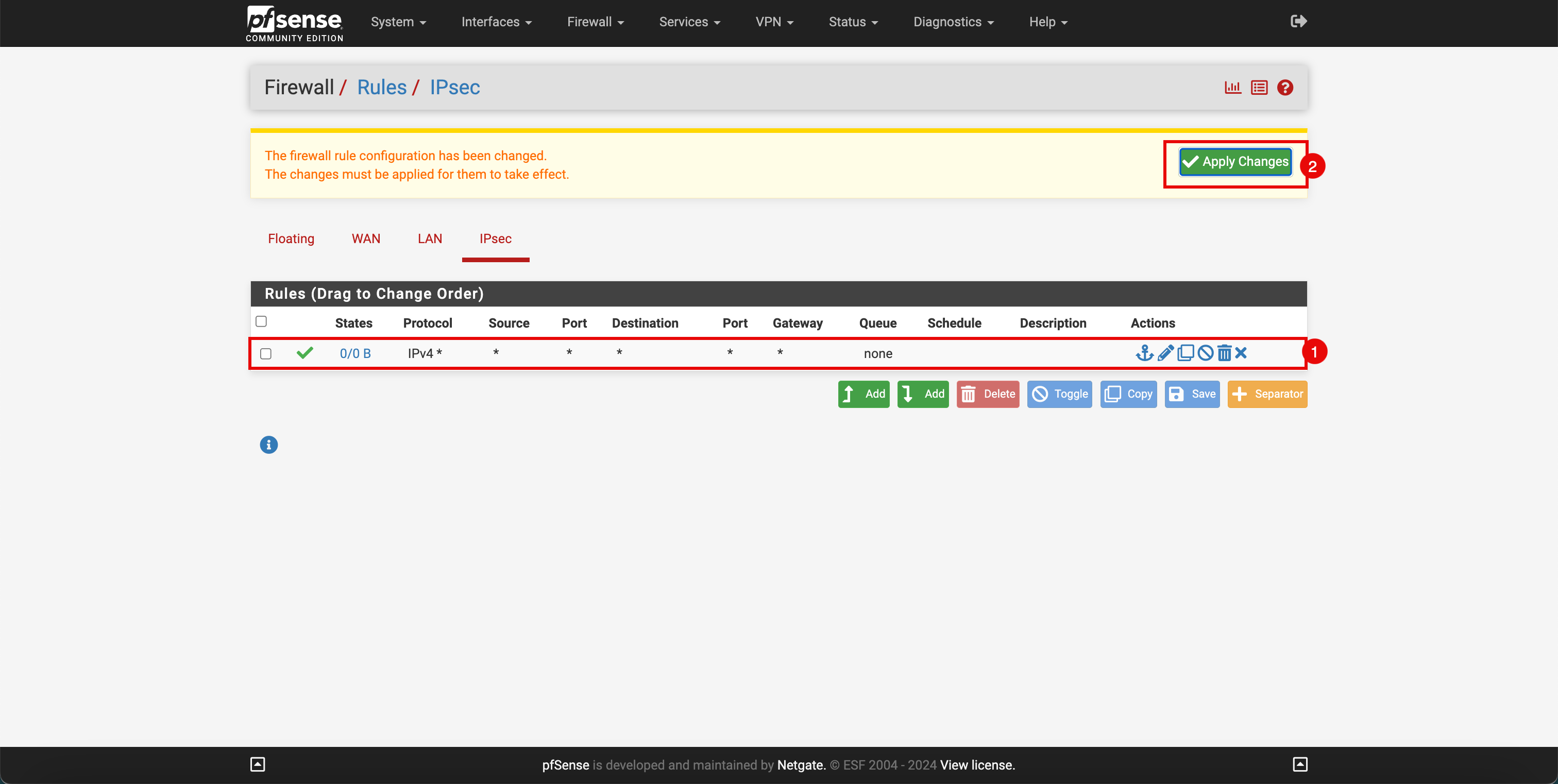

-

Fare clic su Salva.

- Si noti che la nuova regola è in vigore.

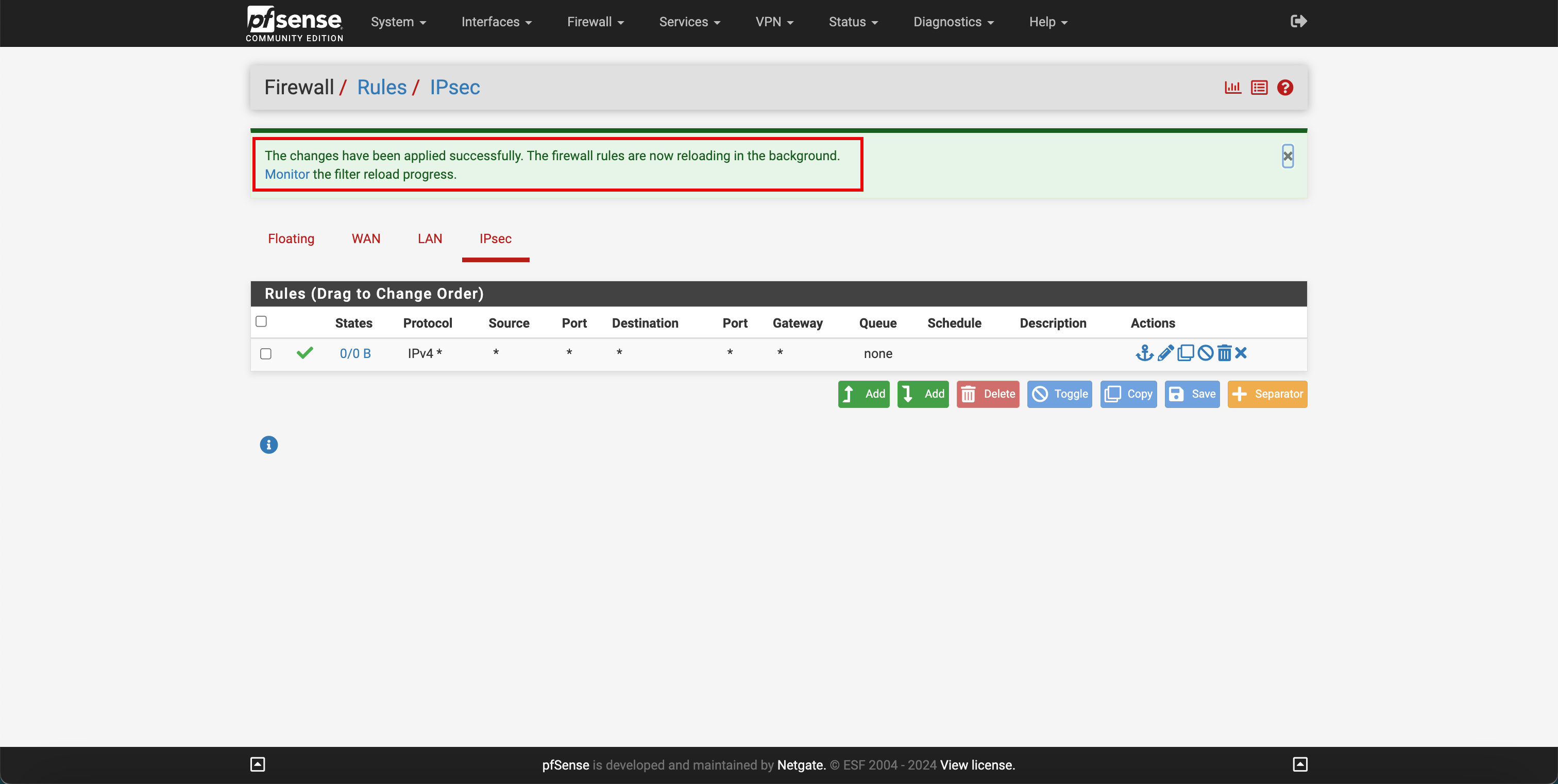

- Fare clic su Apply Changes per eseguire il commit delle modifiche.

-

Applicazione delle modifiche completata.

Task 5.5: Configurare l'instradamento IPSec

In questo task, verrà configurato l'instradamento in modo che il firewall pfSense sappia come raggiungere la rete OCI tramite il tunnel IPSec e l'interfaccia OPT1.

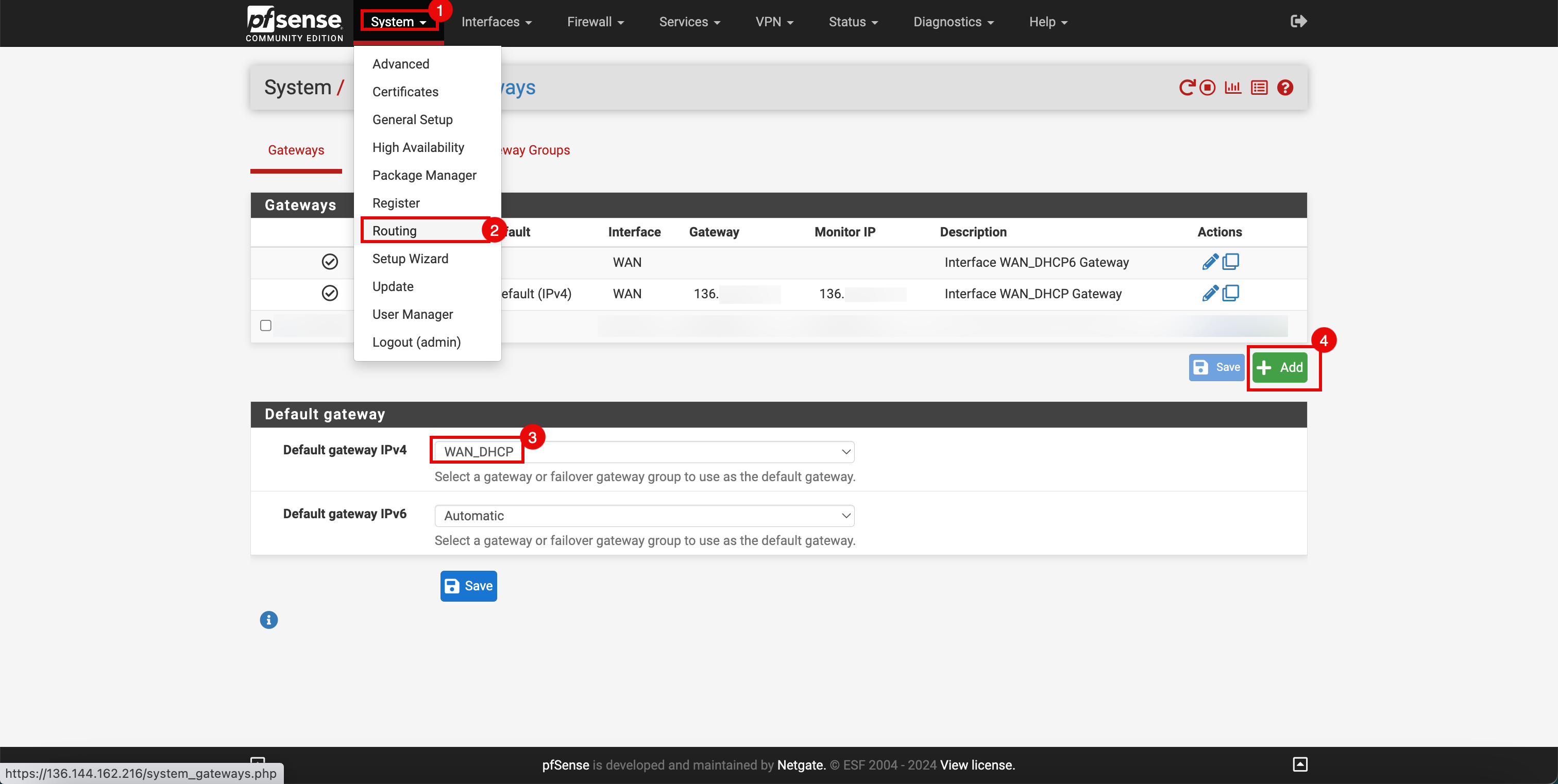

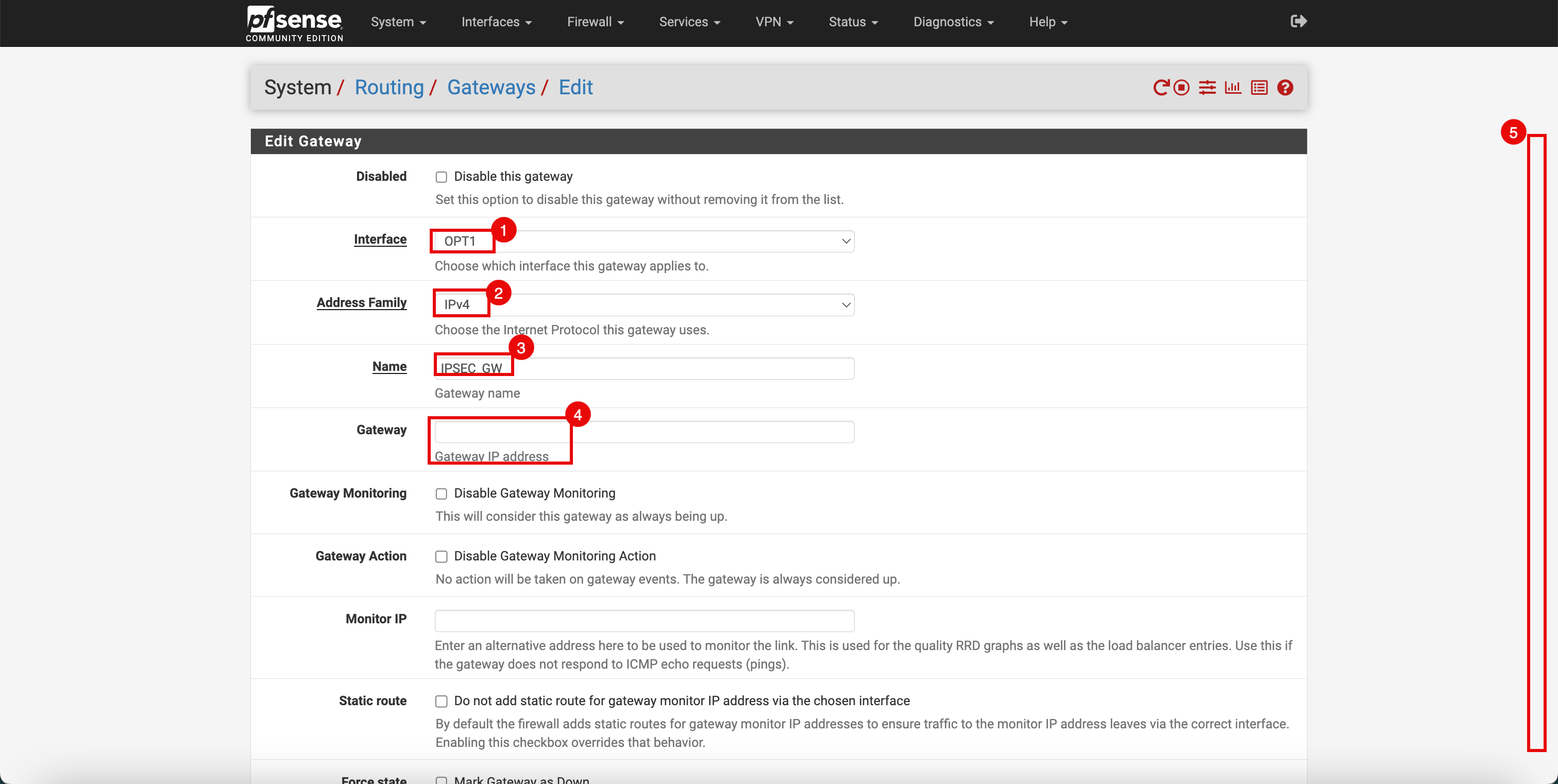

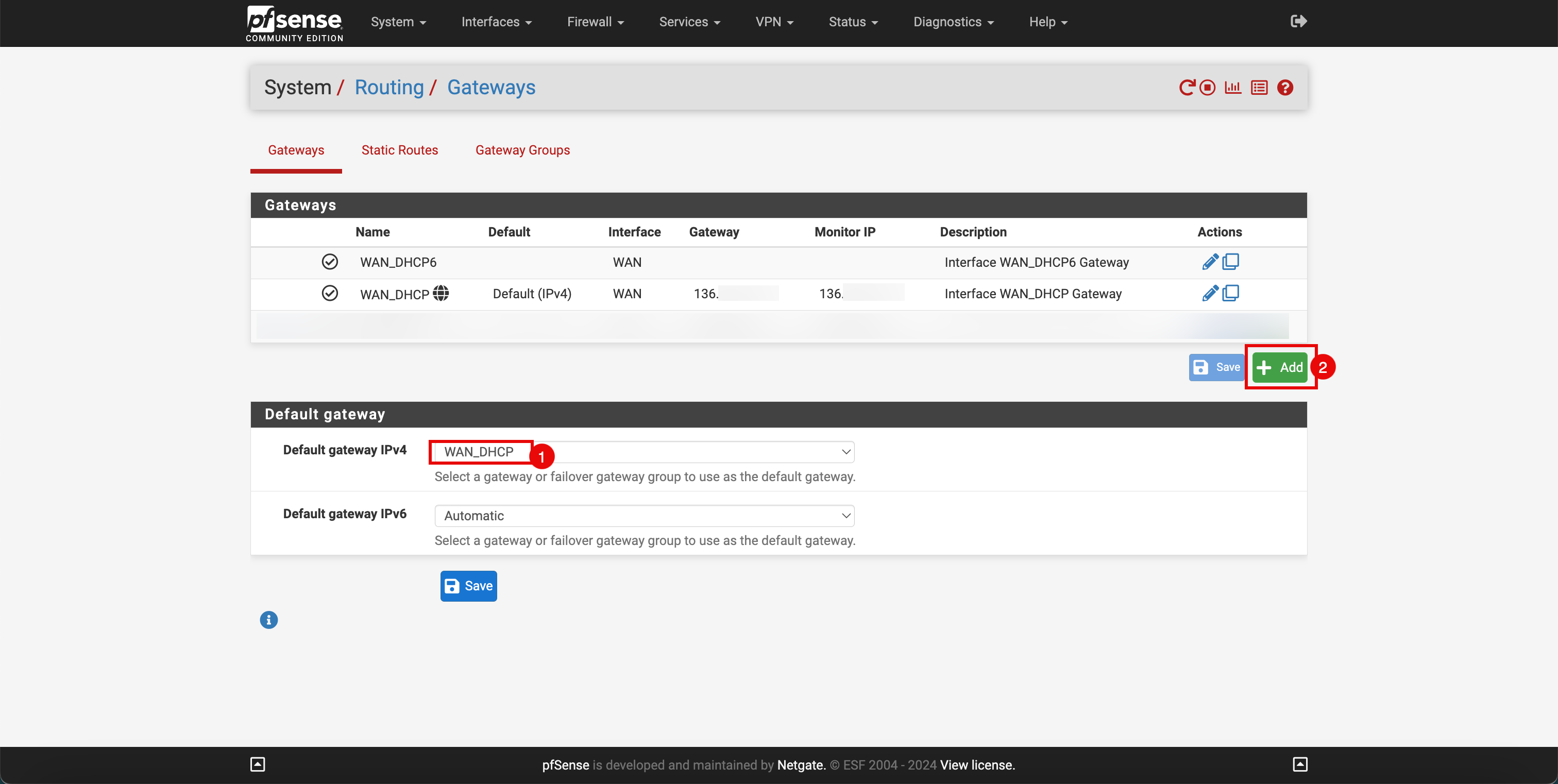

-

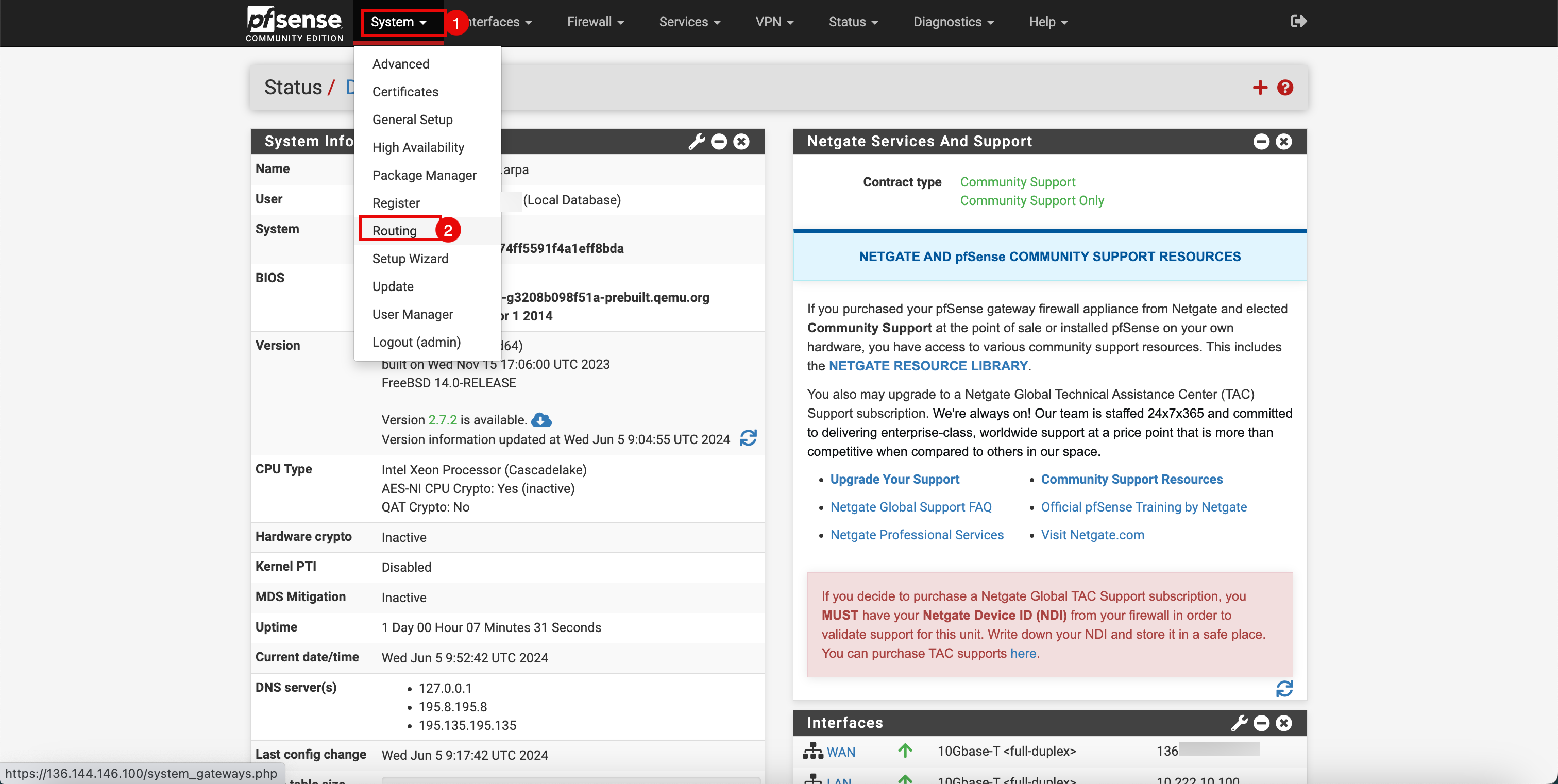

Andare al portale pfSense.

- Fare clic sul menu a discesa Sistema.

- Fare clic su Instradamento.

- In Gateway predefinito IPv4 selezionare

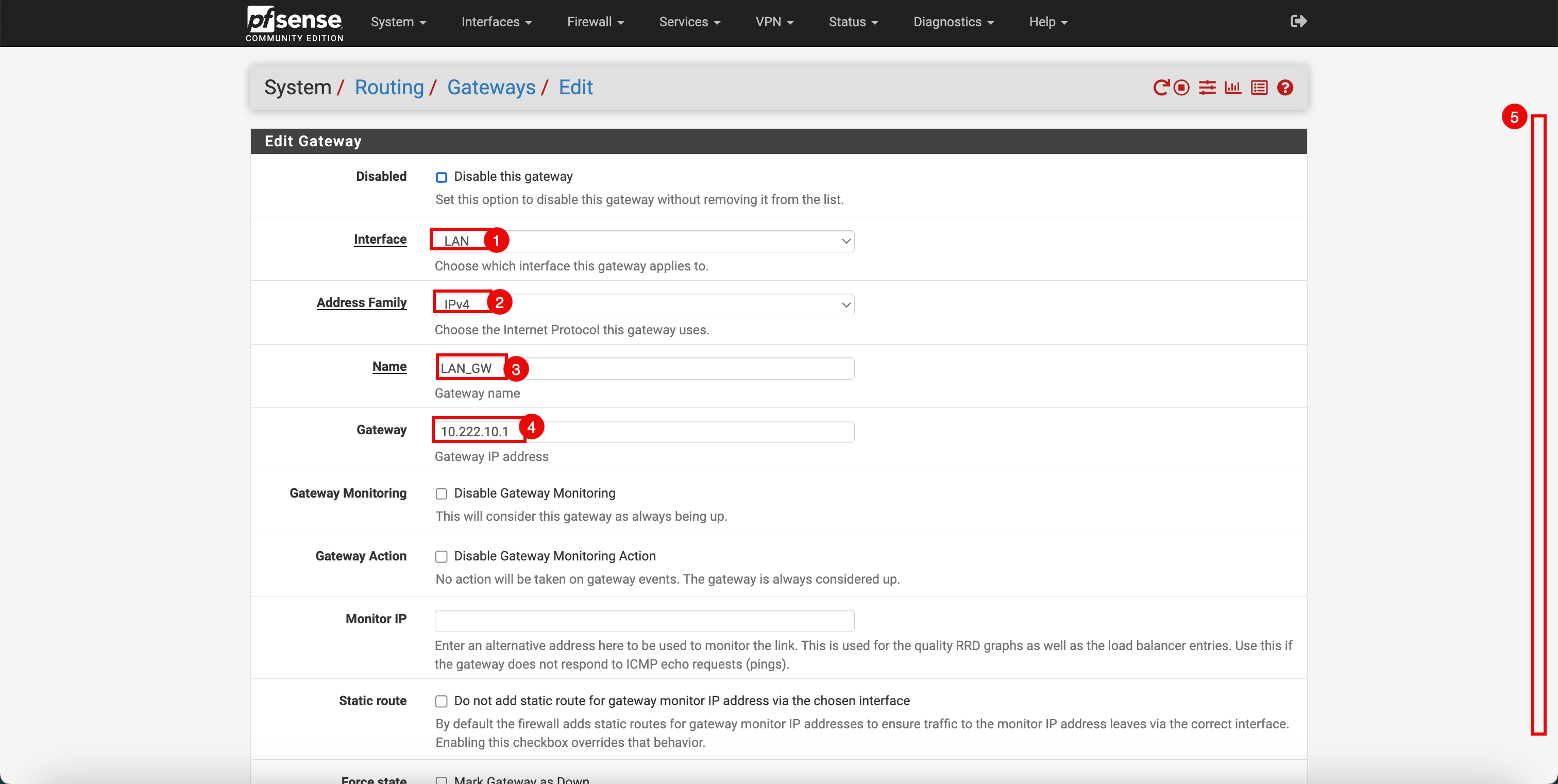

WAN_DHCPo il gateway predefinito che si desidera utilizzare come prima priorità. - Fare clic su + Add per aggiungere un nuovo gateway.

- In Interface selezionare

OPT1(l'interfaccia del tunnel). - In Famiglia di indirizzi selezionare

IPv4. - Immettere un nome.

- In Gateway, non specificare alcun indirizzo IP, lasciare vuoto.

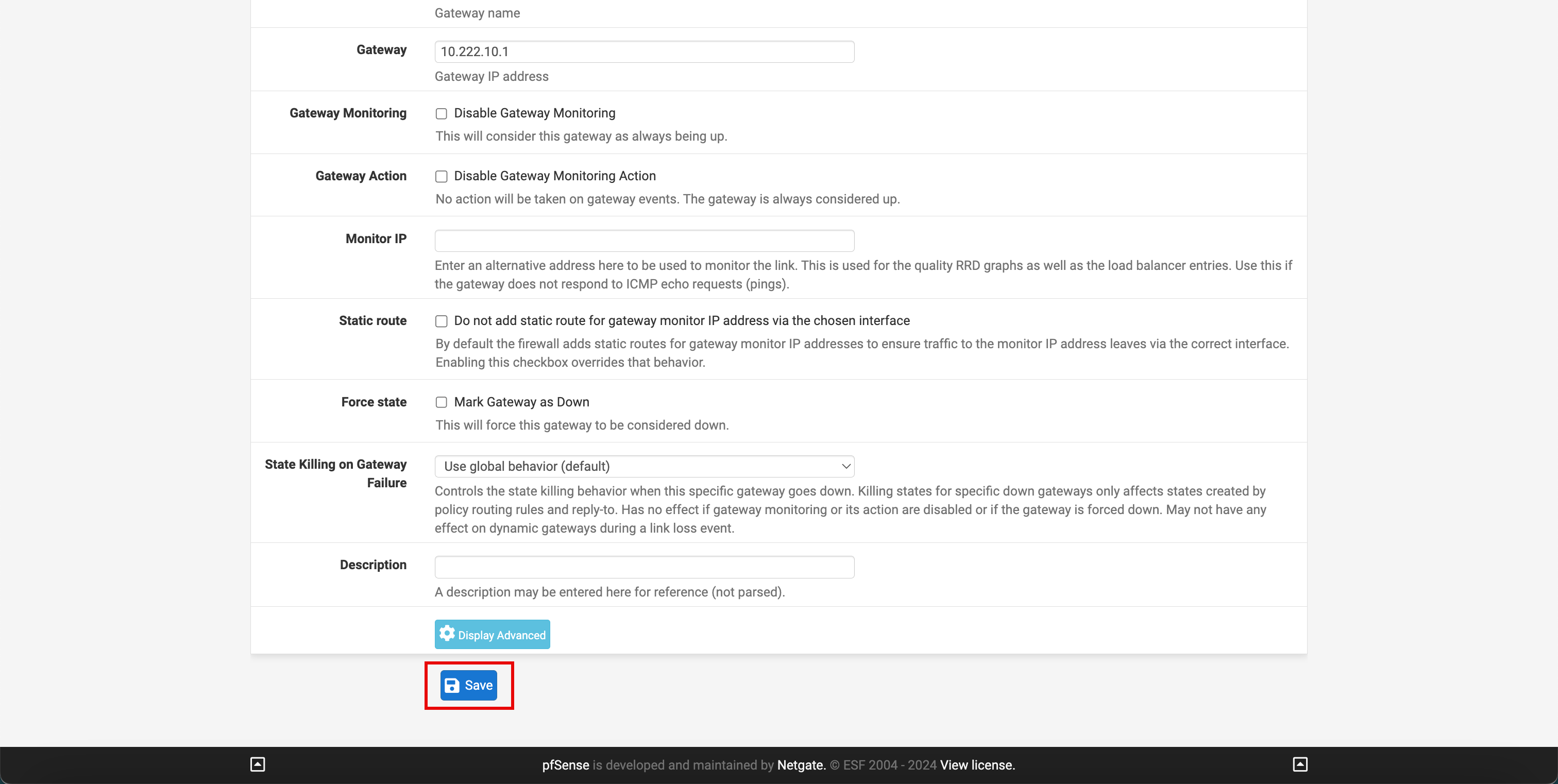

- scorrere in Basso.

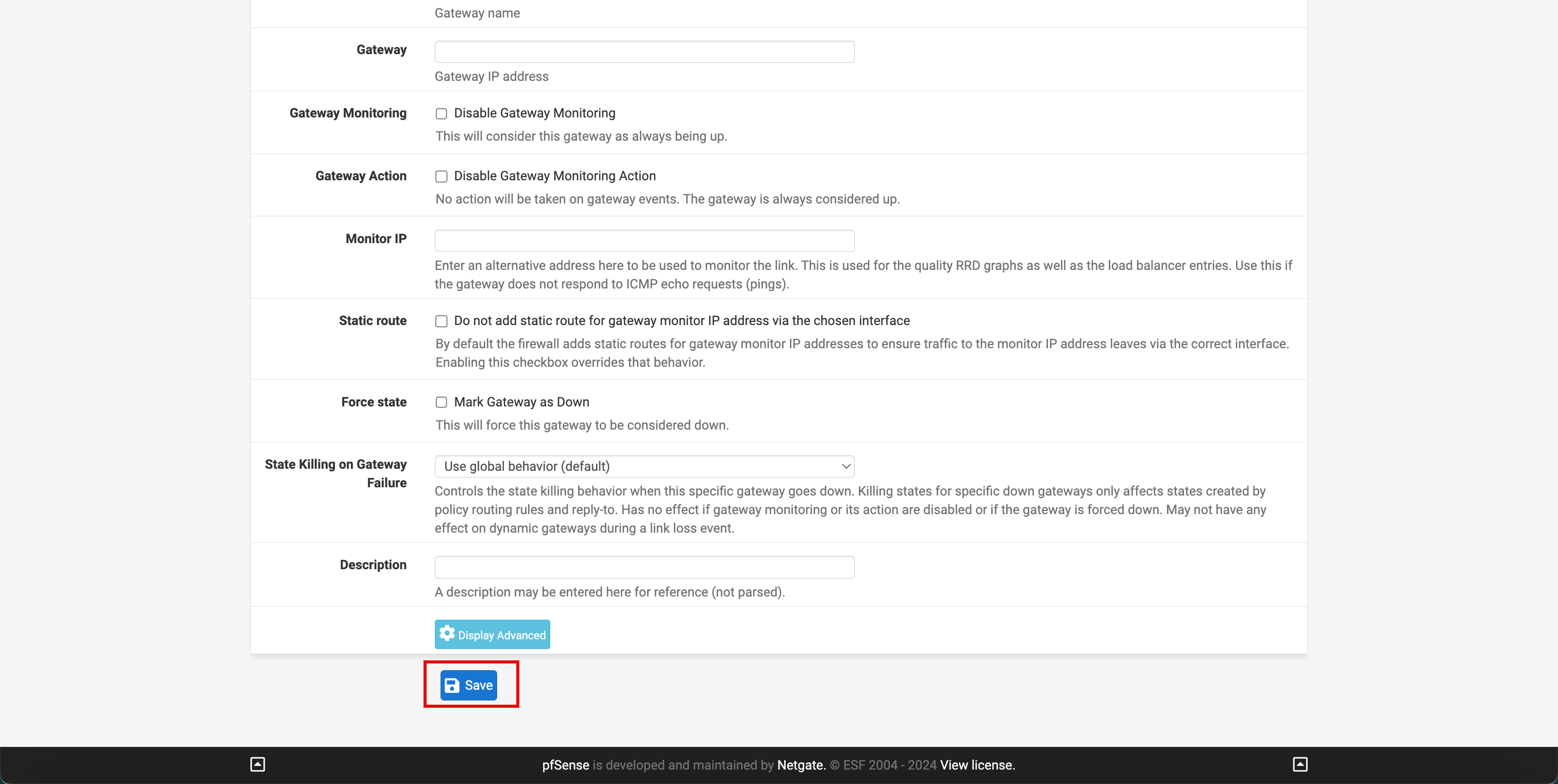

-

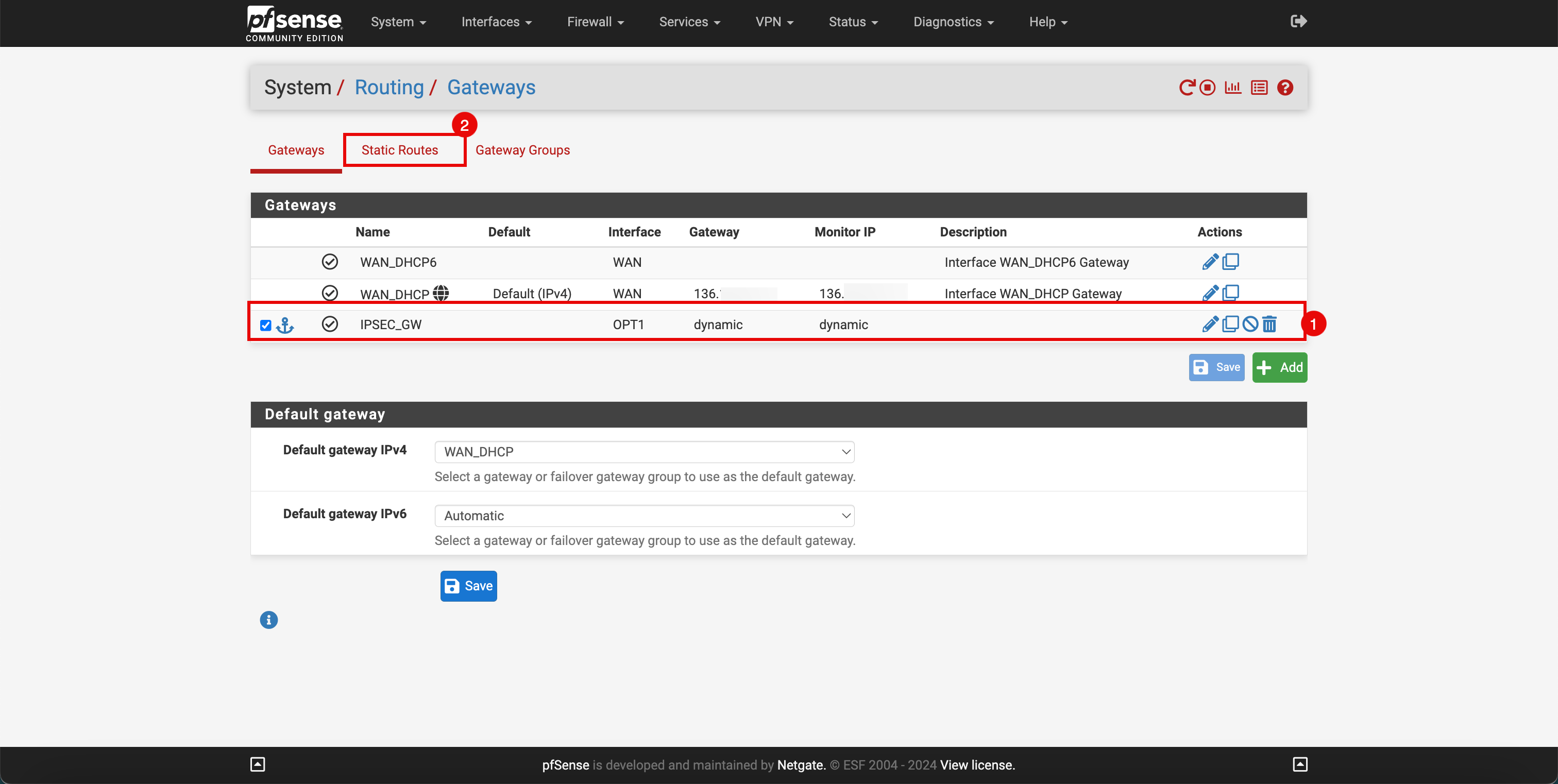

Fare clic su Salva.

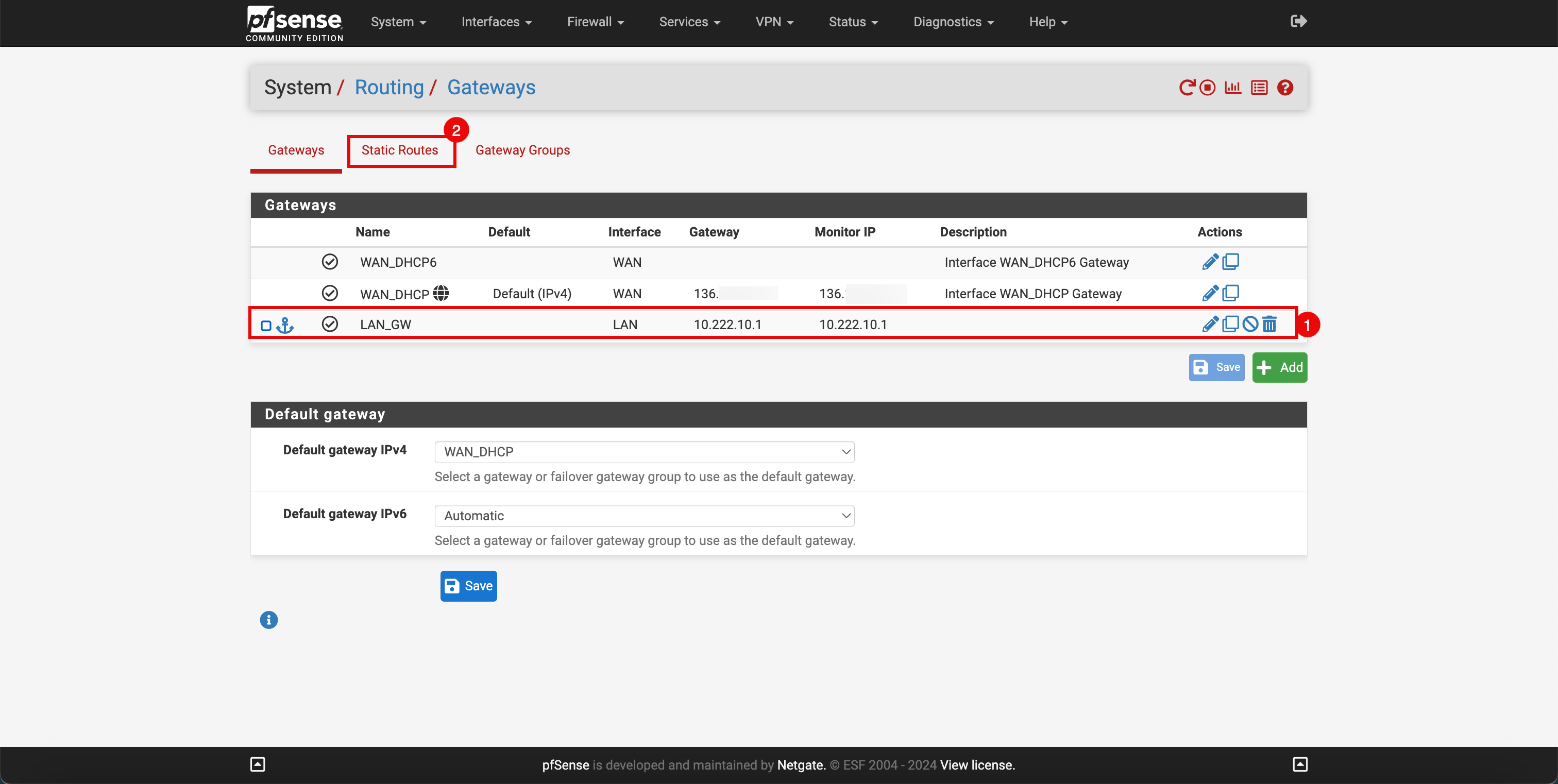

- Si noti che è stato aggiunto un nuovo gateway per il tunnel IPSec.

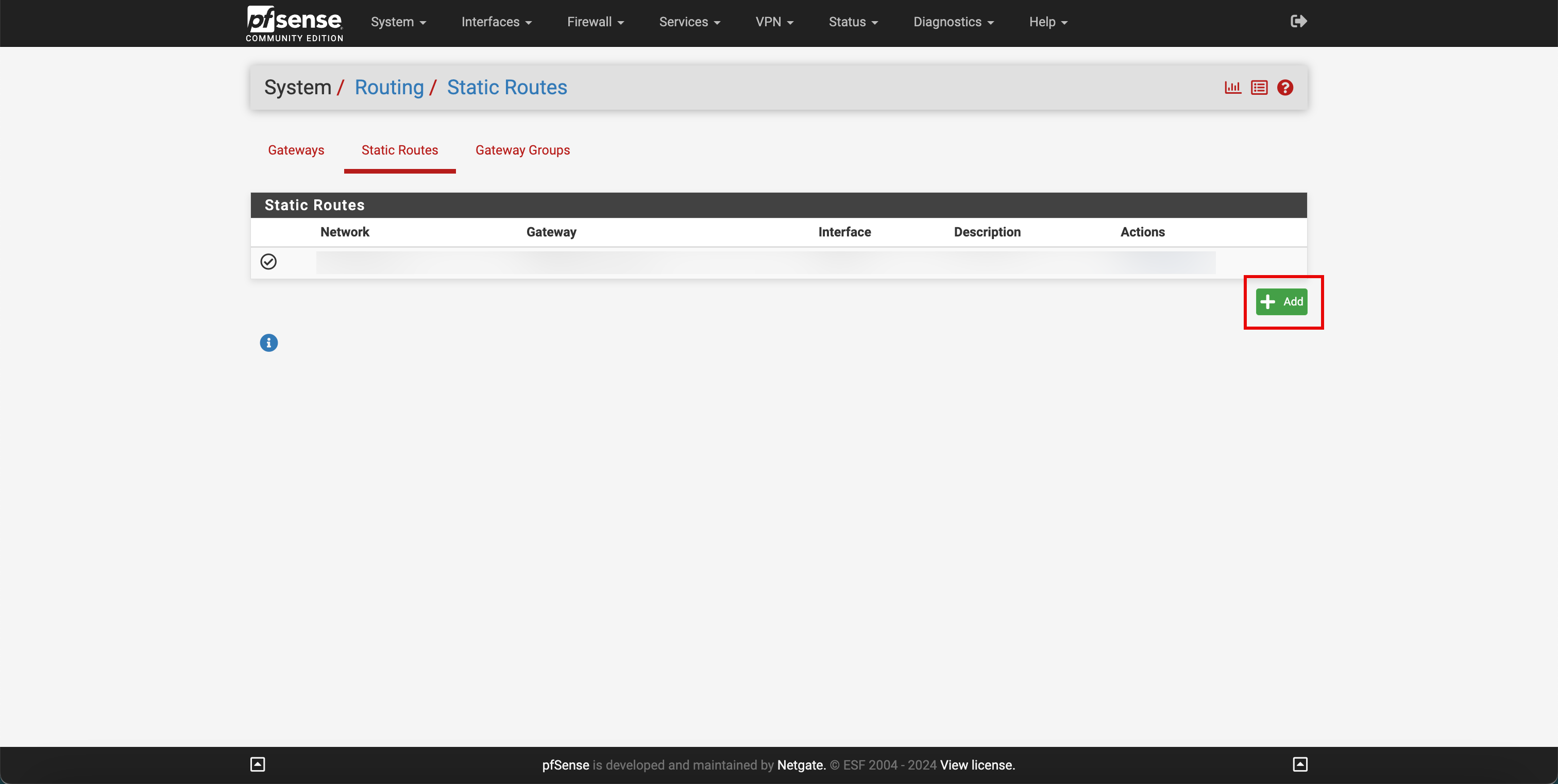

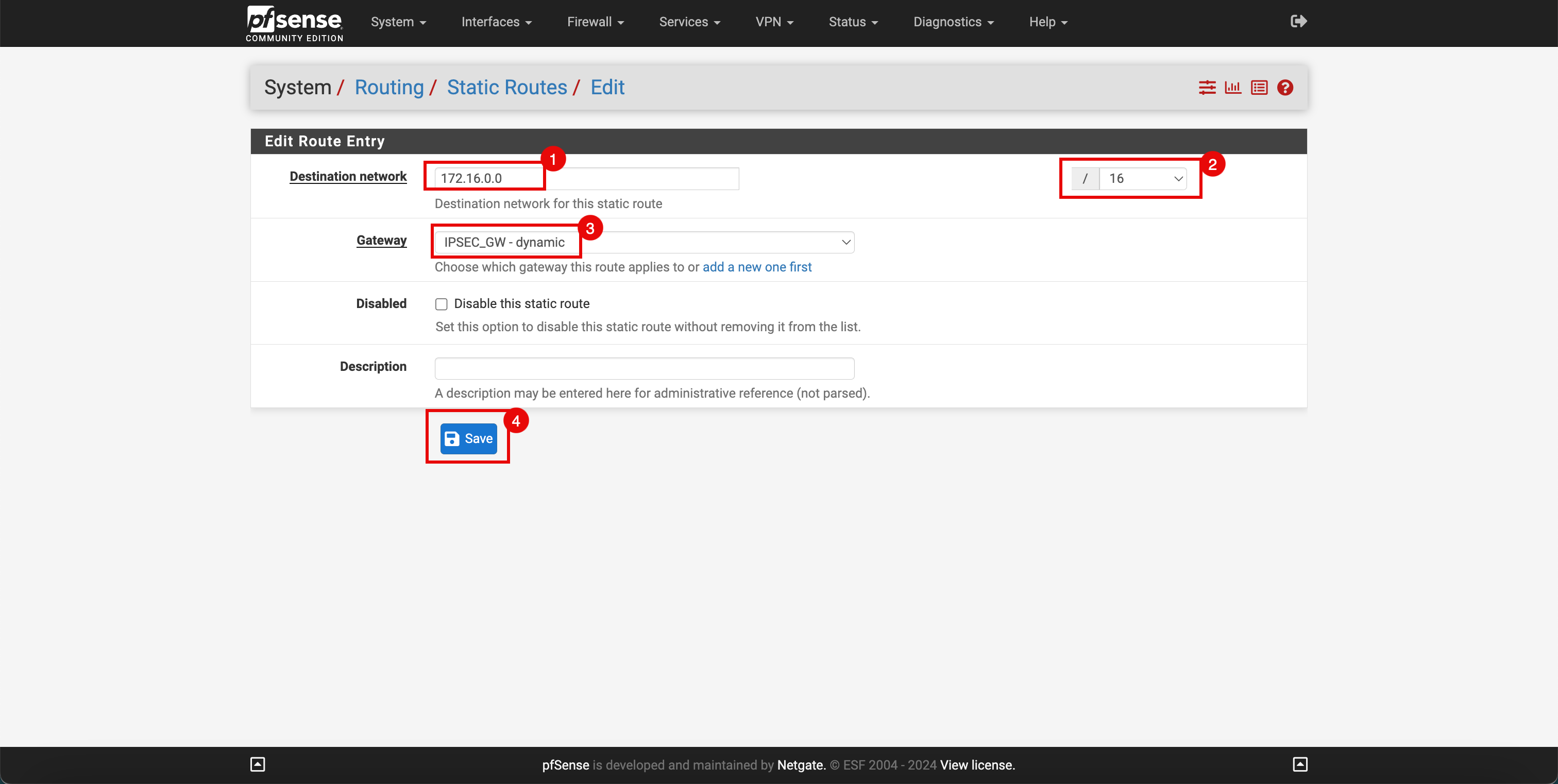

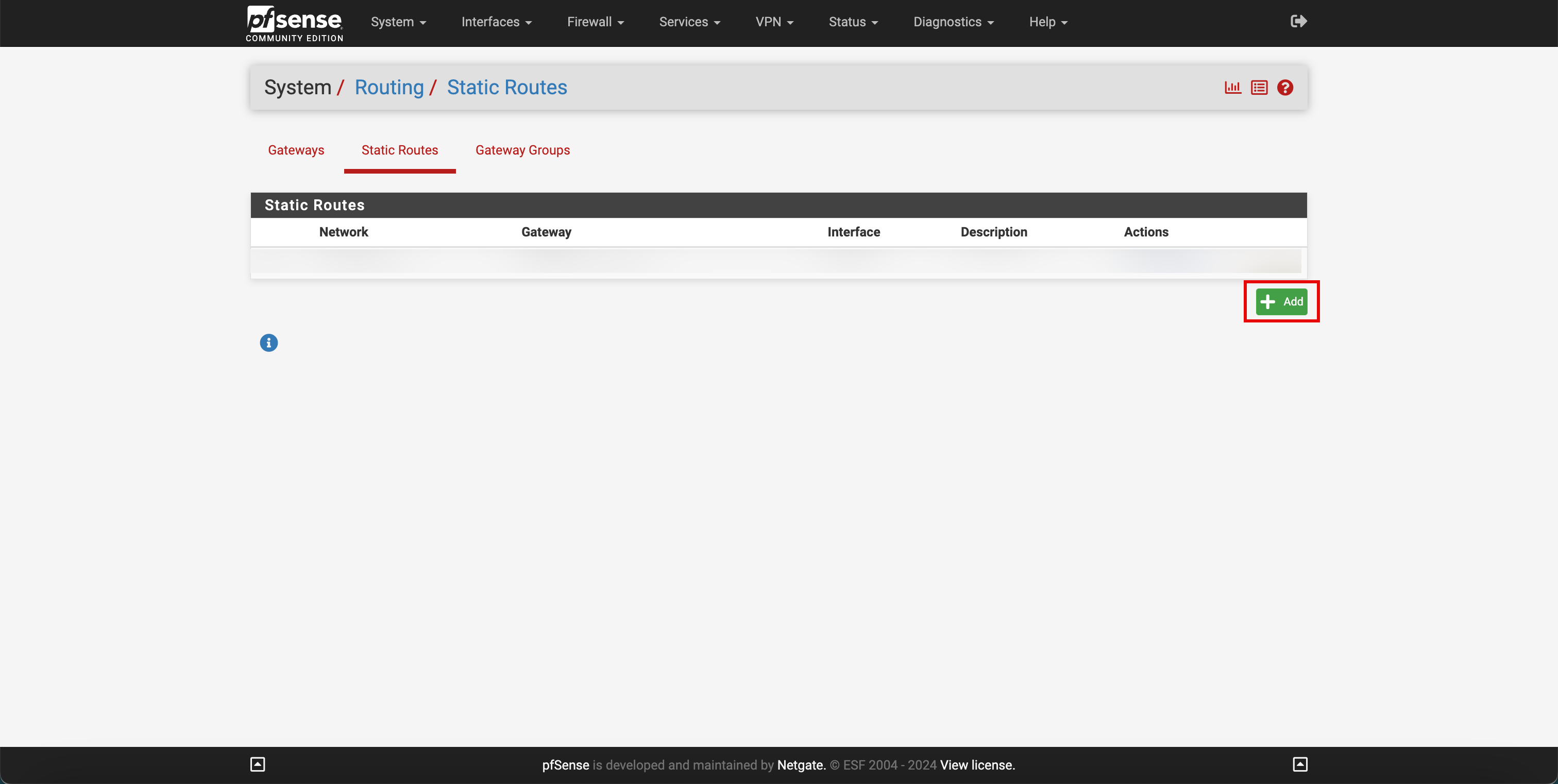

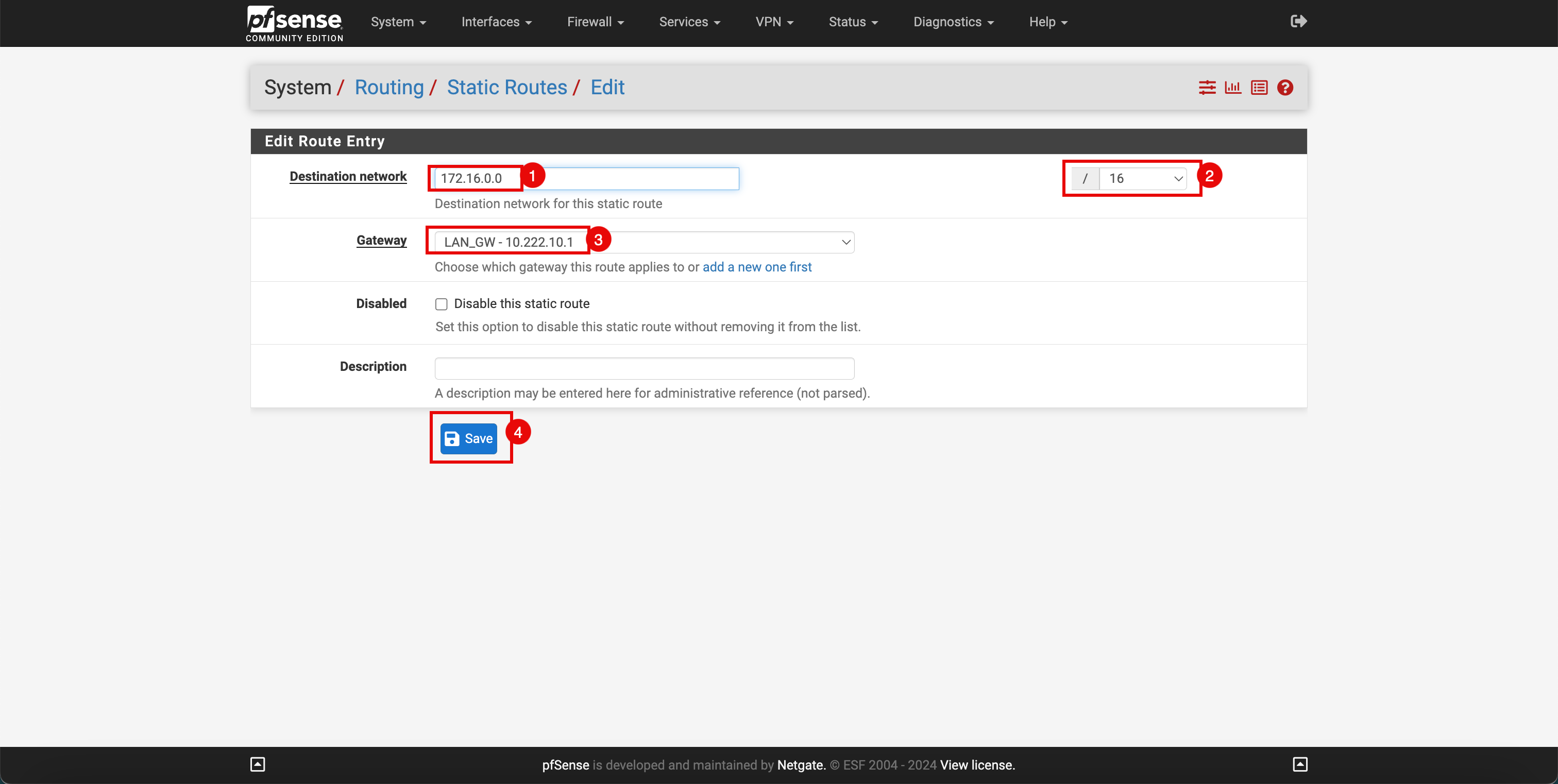

- Fare clic su Static Routes.

-

Fare clic su + Add per aggiungere un nuovo instradamento statico.

- Immettere la rete di destinazione delle reti OCI.

- Selezionare la subnet di destinazione delle reti OCI.

- Selezionare il gateway creato in precedenza.

- Fare clic su Salva.

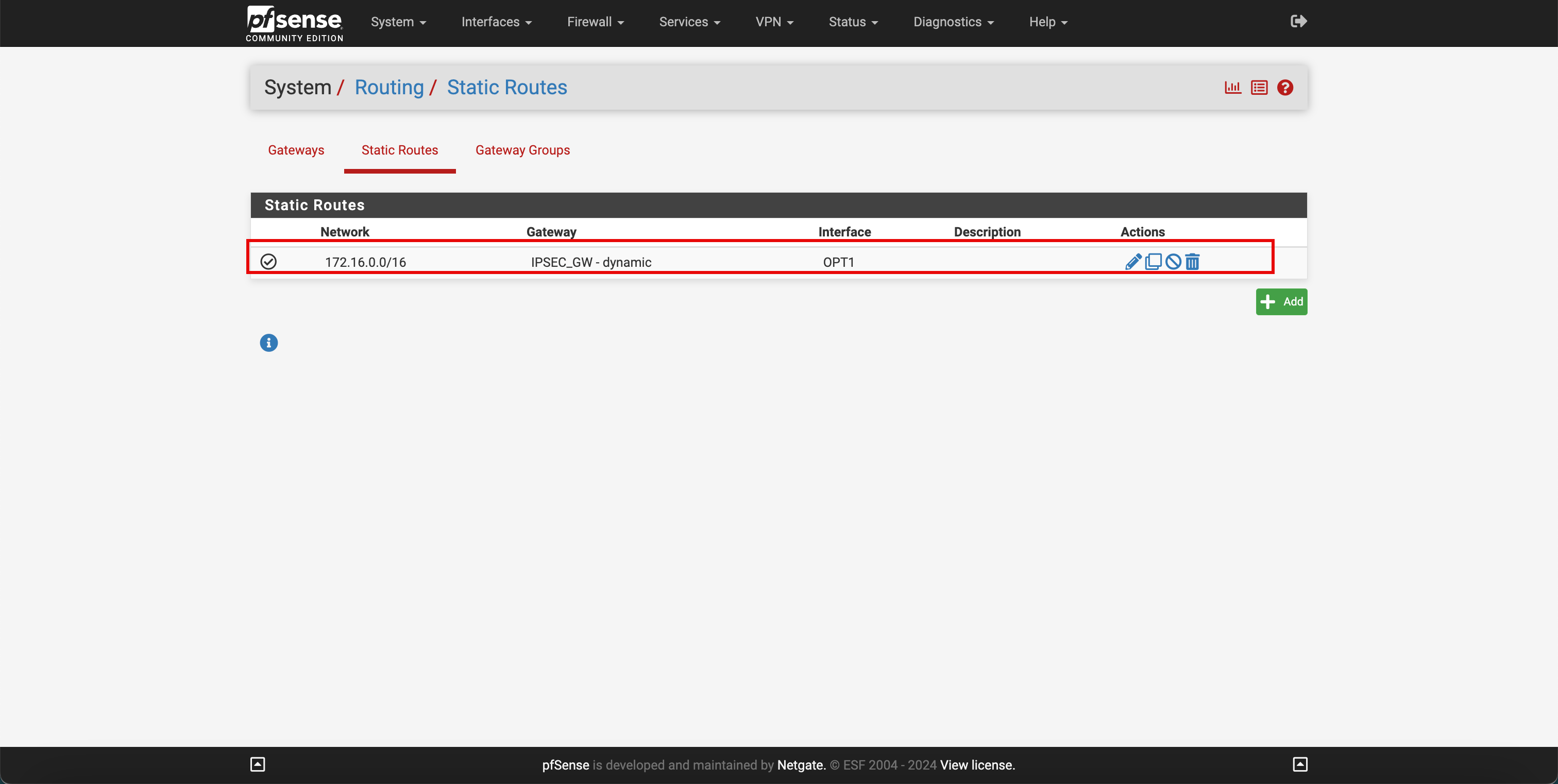

-

Si noti che viene aggiunto un nuovo instradamento statico che instrada il traffico destinato alle reti OCI utilizzando l'interfaccia del tunnel.

Task 6: Configura instradamento in locale

È in corso l'instradamento su pfSense, ovvero l'endpoint IPSec VPN. Dobbiamo assicurarci che il resto della rete on-premise sappia come raggiungere le reti OCI. Pertanto, dobbiamo instradare tutto il traffico destinato a OCI all'endpoint VPN pfSense.

Configurare l'instradamento nel client di calcolo in locale di test

Si sta utilizzando un'istanza pfSense per simulare la rete in locale.

Nota: si tratta di un'istanza diversa da quella utilizzata per configurare il tunnel IPSec.

-

Andare al portale PfSense.

- Fare clic sul menu a discesa Sistema.

- Fare clic su Ciclo.

- Selezionare

WAN_DHCPo il gateway predefinito che verrà utilizzato come prima priorità. - Fare clic su + Add per aggiungere un nuovo gateway.

- In Interfaccia, selezionare

LAN. - In Famiglia di indirizzi selezionare

IPv4. - Immettere un nome.

- Immettere l'indirizzo IP LAN dell'altra istanza pfSense, quella che termina il tunnel IPSec.

- scorrere in Basso.

-

Fare clic su Salva.

- Si noti che viene aggiunto un nuovo gateway per l'altra istanza di pfSense.

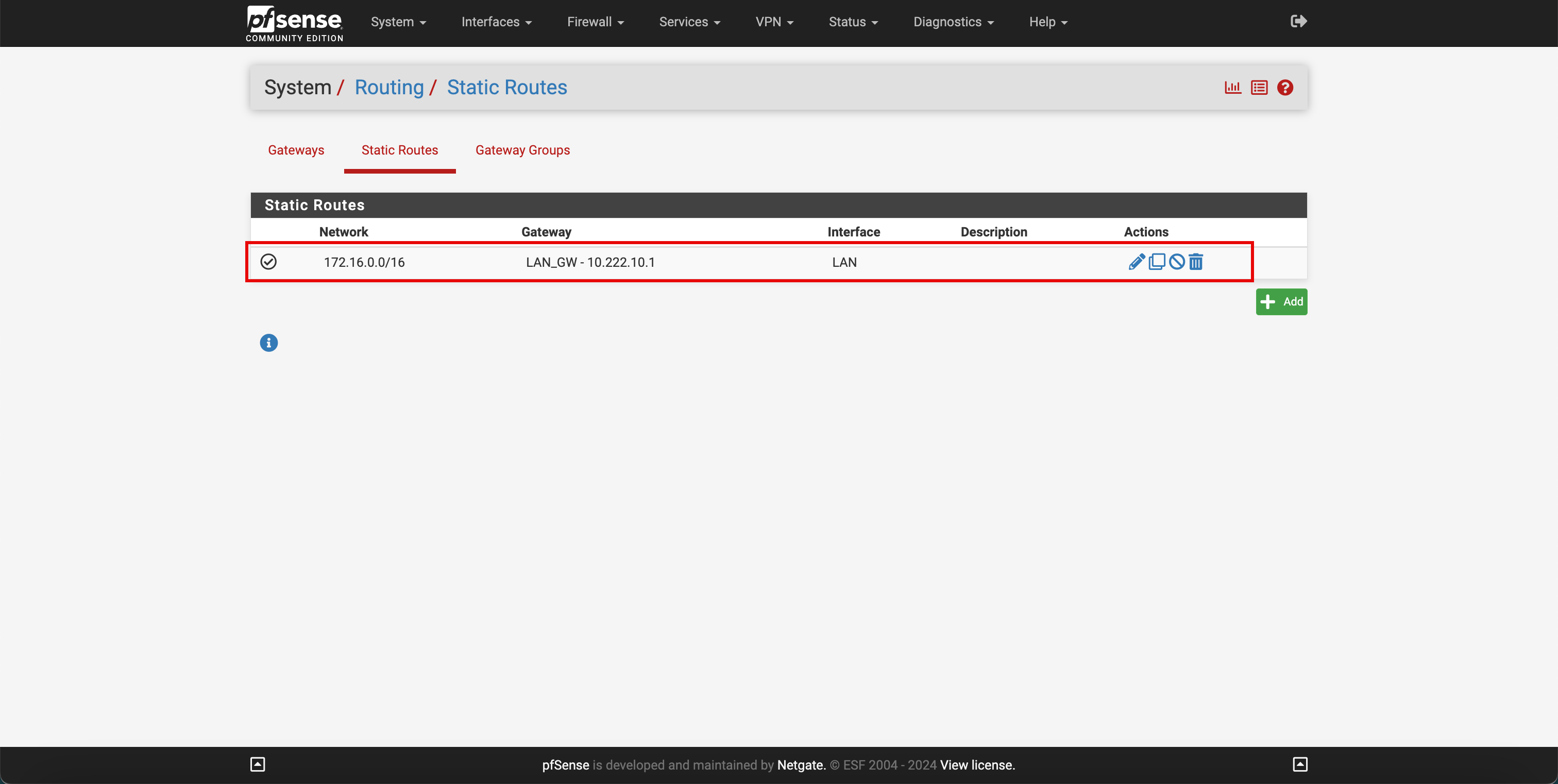

- Fare clic su Static Routes.

-

Fare clic su + Add per aggiungere un nuovo instradamento statico.

- Selezionare Rete di destinazione delle reti OCI.

- Selezionare la subnet di destinazione delle reti OCI.

- Selezionare il gateway creato in precedenza.

- Fare clic su Salva.

-

Viene aggiunto un nuovo instradamento statico che instraderà il traffico destinato alle reti OCI utilizzando l'altra istanza pfSense.

Task 7: Verifica della connettività

Abbiamo configurato la VPN, aggiunto le regole firewall corrette e configurato l'instradamento, ora eseguiamo il test della connettività.

Task 7.1: Ping da on premise a VCN spoke A

-

A causa della configurazione dell'instradamento:

- Il traffico verrà inviato all'istanza VPN pfSense (on premise).

- Il traffico viene inviato tramite il tunnel VPNIPSec VPN IPSec al DRG.

- Il DRG instraderà quindi il traffico al firewall pfSense OCI.

- Il firewall pfSense OCI consentirà o negherà il traffico in base alle regole firewall configurate.

- Quando il traffico ICMP viene accettato, instrada il traffico all'istanza spoke.

-

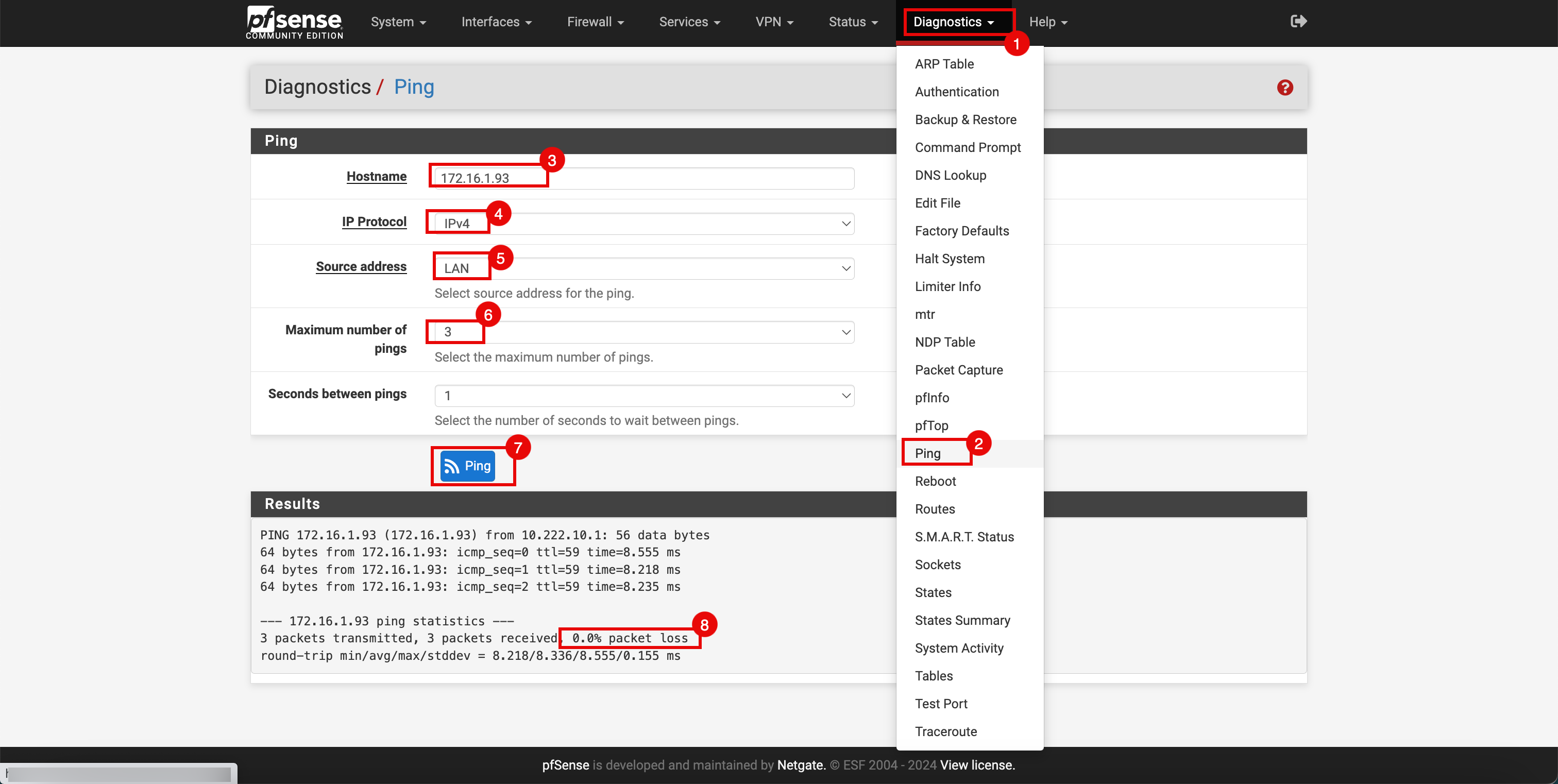

Eseguire un test del ping dall'istanza in locale VPN pfSense.

- Fare clic sul menu a discesa Diagnostica.

- Fare clic su Ping.

- Immettere il nome host che è un indirizzo IP dell'istanza della VCN spoke A.

- In IP Protocol, selezionare

IPv4. - In Source address selezionare l'interfaccia

LAN. - In Numero massimo di ping, selezionare

3. - Fare clic su Ping.

- Si noti che si è verificata una perdita di 0% dei pacchetti.

-

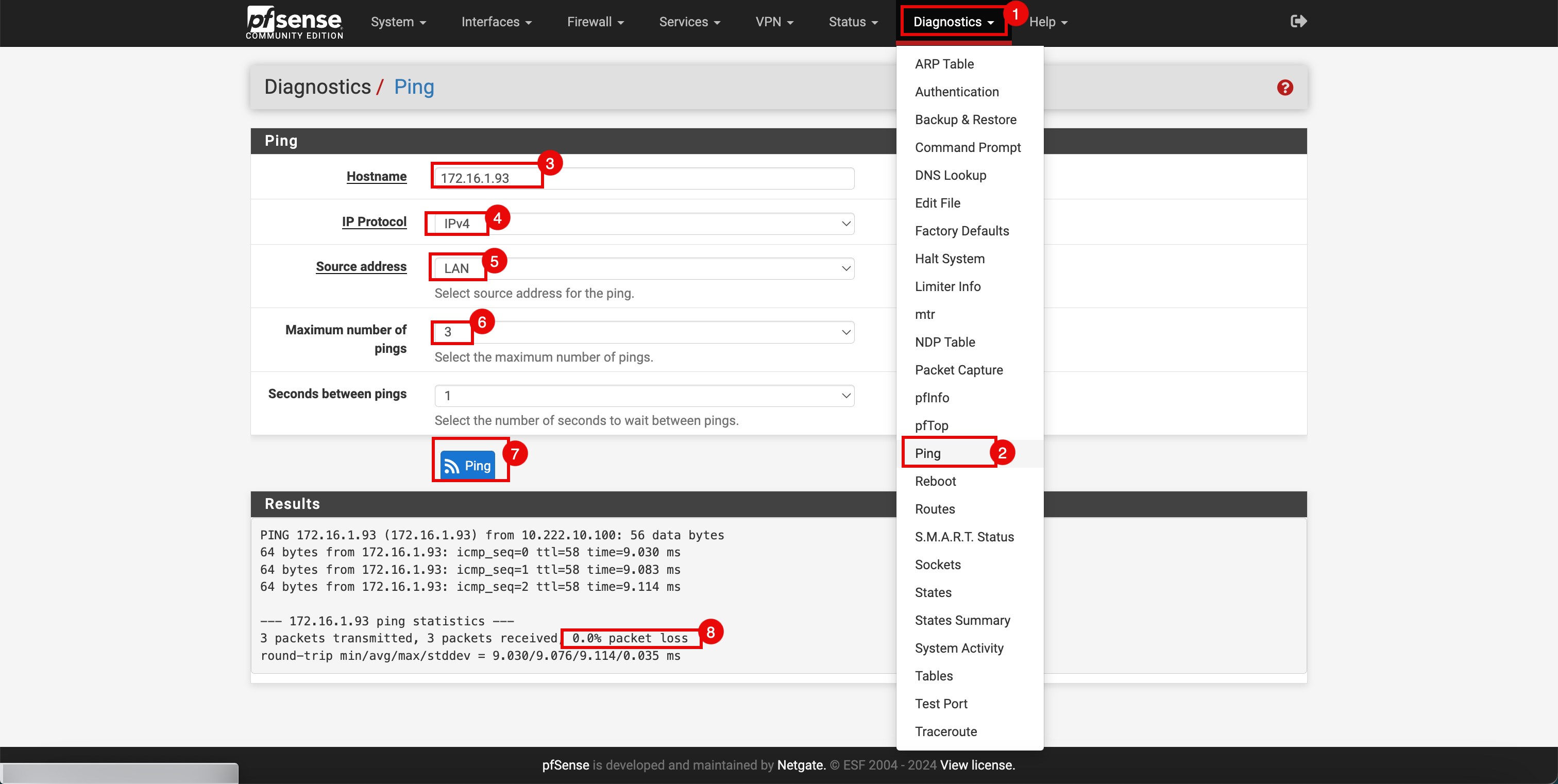

È inoltre possibile eseguire un test dall'altra istanza pfSense (il client). Eseguire un test del ping dall'istanza in locale pfSense del client.

- Fare clic sul menu a discesa Diagnostica.

- Fare clic su Ping.

- Immettere il nome host che è un indirizzo IP dell'istanza della VCN spoke A.

- In IP Protocol, selezionare

IPv4. - In Source address selezionare l'interfaccia

LAN. - In Numero massimo di ping, selezionare

3. - Fare clic su Ping.

- Tieni presente che abbiamo il 0% di perdita di pacchetti.

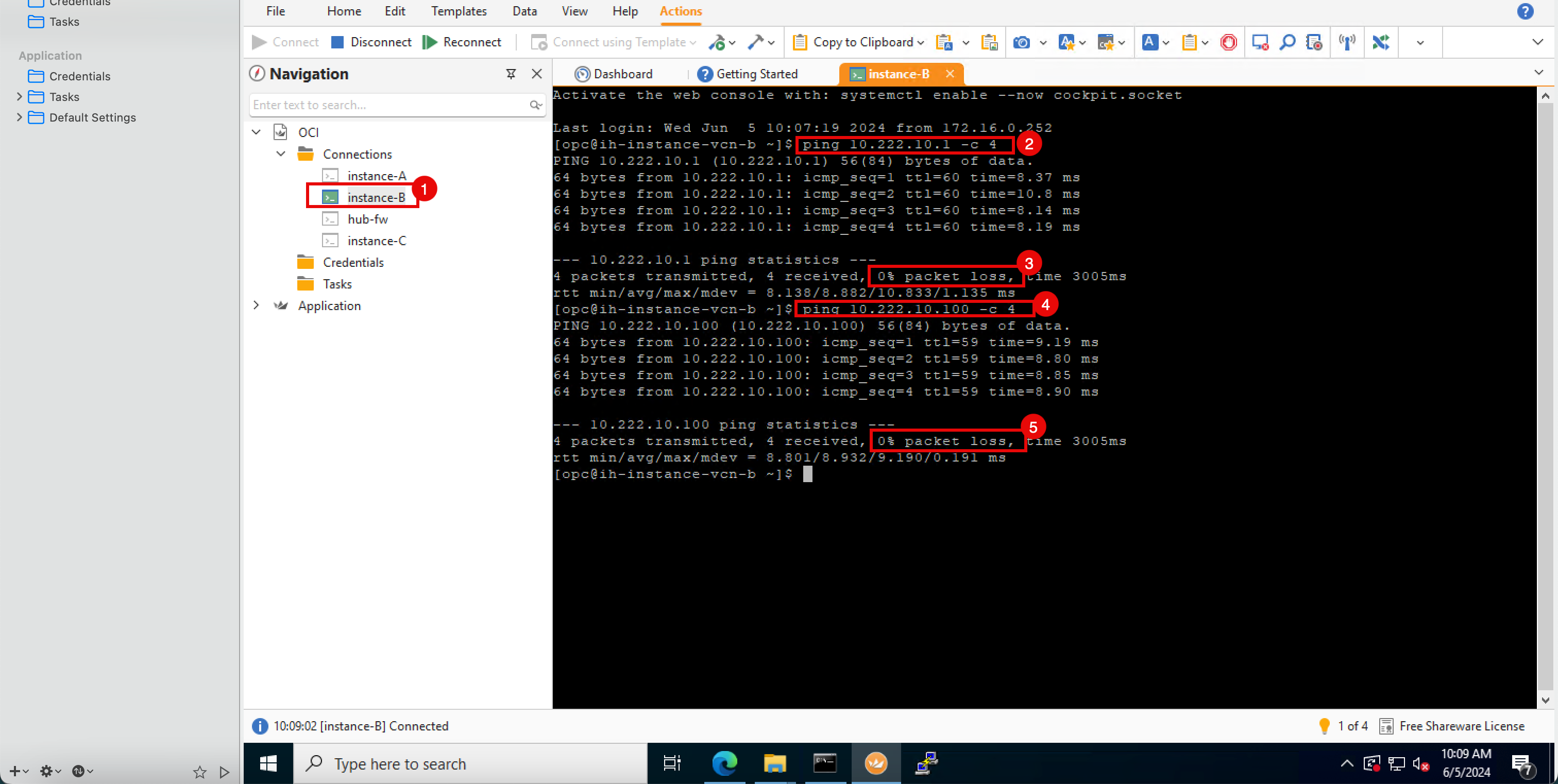

Task 7.2: Ping dalla VCN B spoke a quelli on premise

-

A causa della configurazione dell'instradamento:

- Il traffico verrà inviato al DRG.

- Il DRG instraderà quindi il traffico al firewall pfSense OCI.

- Il firewall pfSense OCI consentirà o negherà il traffico in base alle regole firewall configurate.

- Quando il traffico ICMP viene accettato, reindirizzerà il traffico al gateway DRG.

- Il traffico viene inviato tramite il tunnel VPNIPSec VPN IPSec all'istanza pfSense in locale.

- Connettersi all'istanza della VCN spoke B.

- Eseguire un ping all'indirizzo IP LAN dell'istanza VPN pfSense in locale (

10.222.10.1). - Si noti che abbiamo lo 0% di perdita di pacchetti in modo che il ping ha successo.

- Eseguire un ping all'indirizzo IP LAN dell'istanza client pfSense in locale (

10.222.10.100). - Si noti che abbiamo lo 0% di perdita di pacchetti in modo che il ping ha successo.

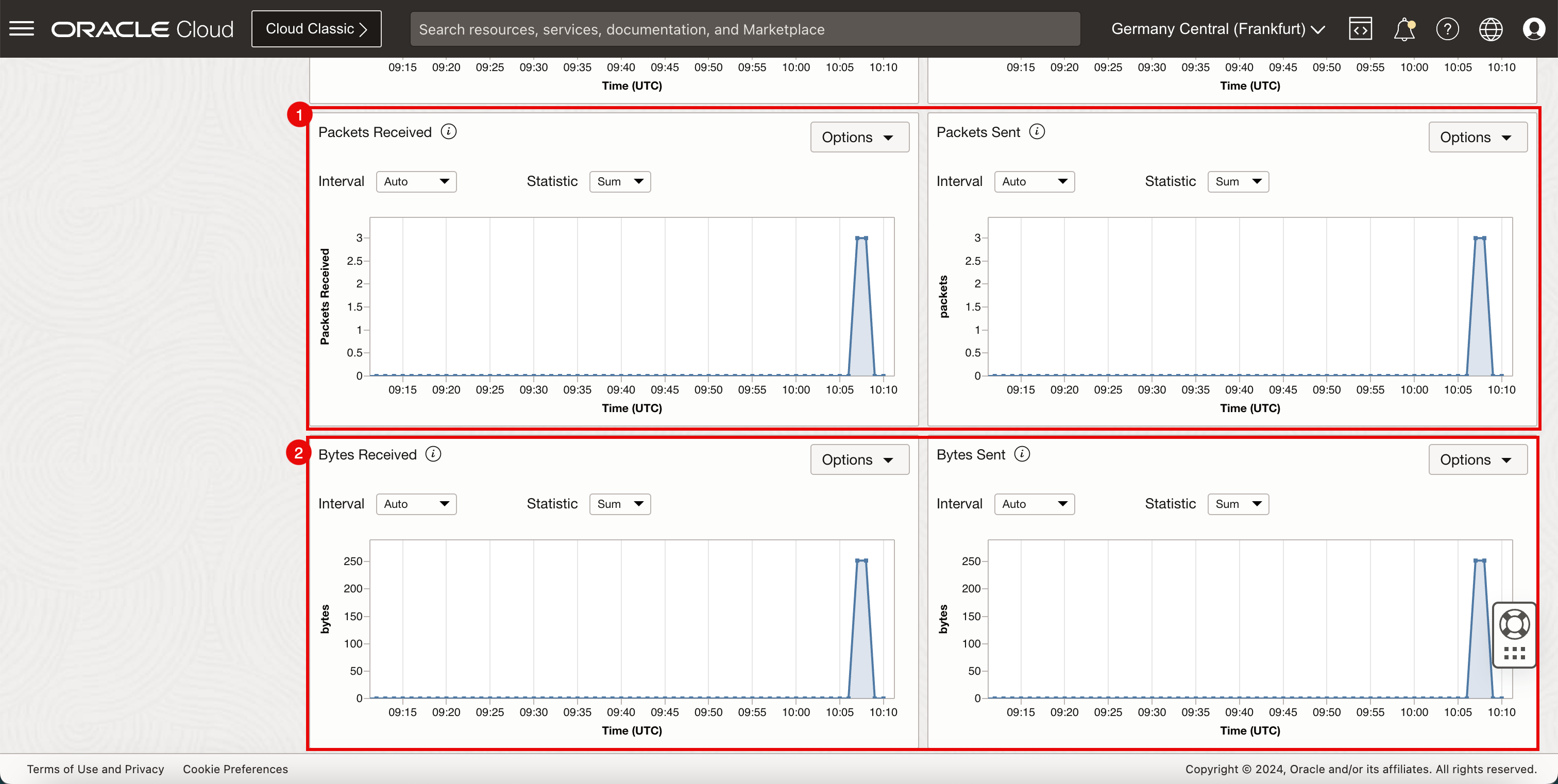

Task 7.3: controllare le statistiche di rete IPSec VPN su OCI

-

Andare a OCI Console.

- Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su VPN da sito a sito.

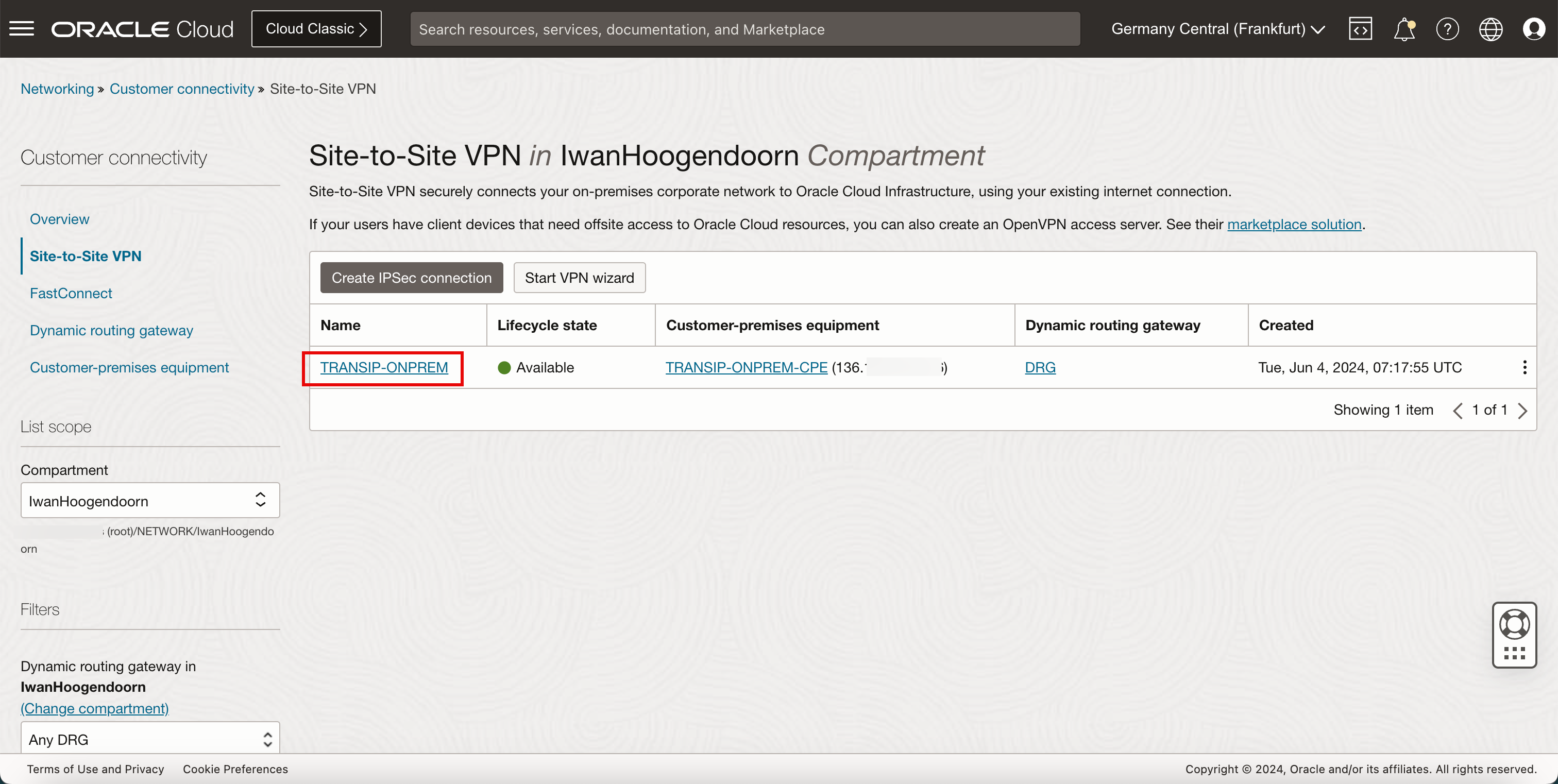

-

Fai clic sulla VPN.

-

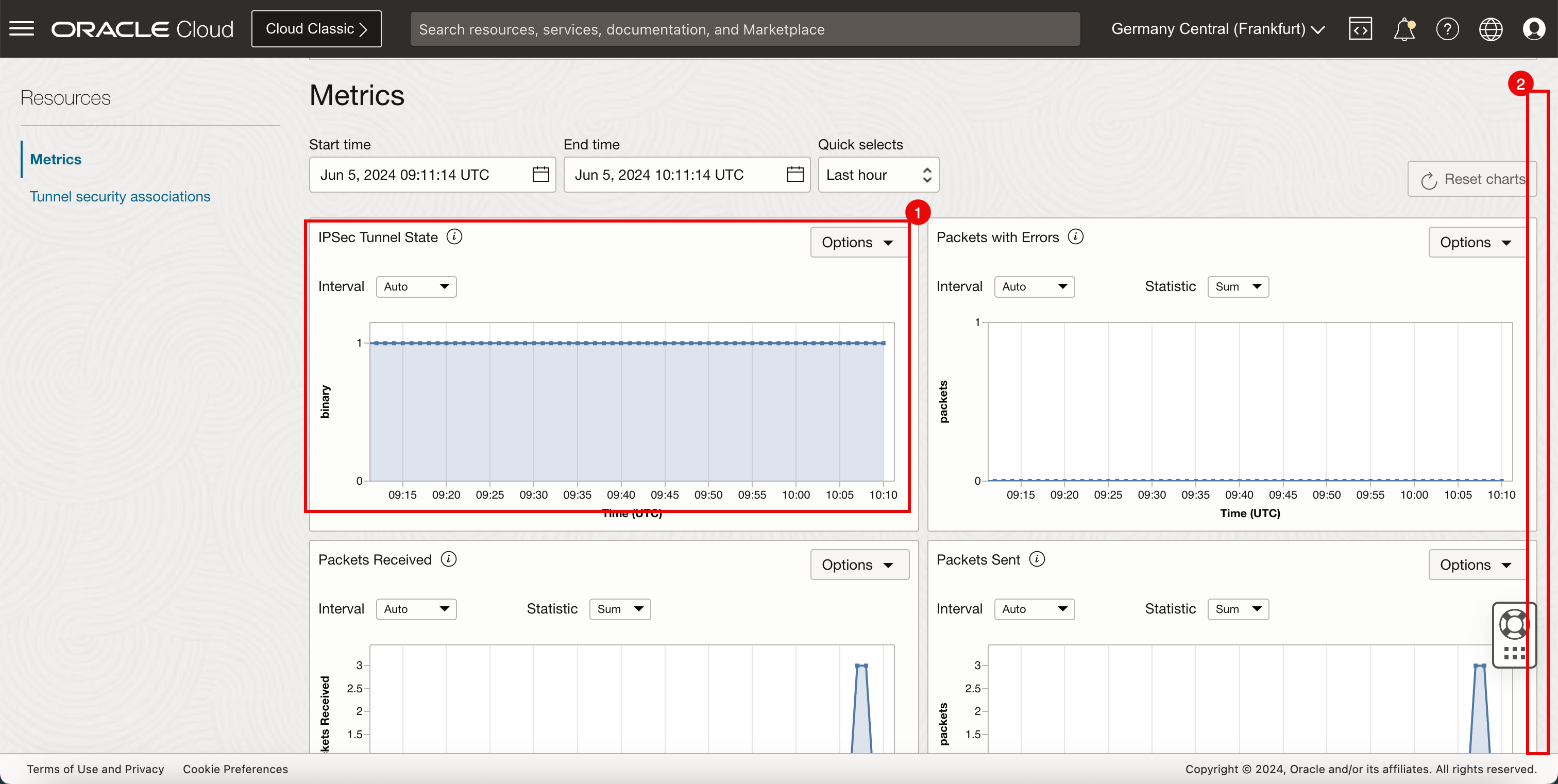

Fare clic sul primo tunnel.

- Si noti che lo stato del tunnel mostra una costante

1nello stato binario, indicando che il tunnel è costantemente attivo. - scorrere in Basso.

- Tenere presente che il grafico ha raggiunto il picco per i pacchetti ricevuti e inviati, a causa del ping eseguito nel task 7.1.

- Tenere presente che il grafico ha raggiunto il picco per i pacchetti ricevuti e inviati, a causa del ping eseguito nel task 7.2.

- Si noti che lo stato del tunnel mostra una costante

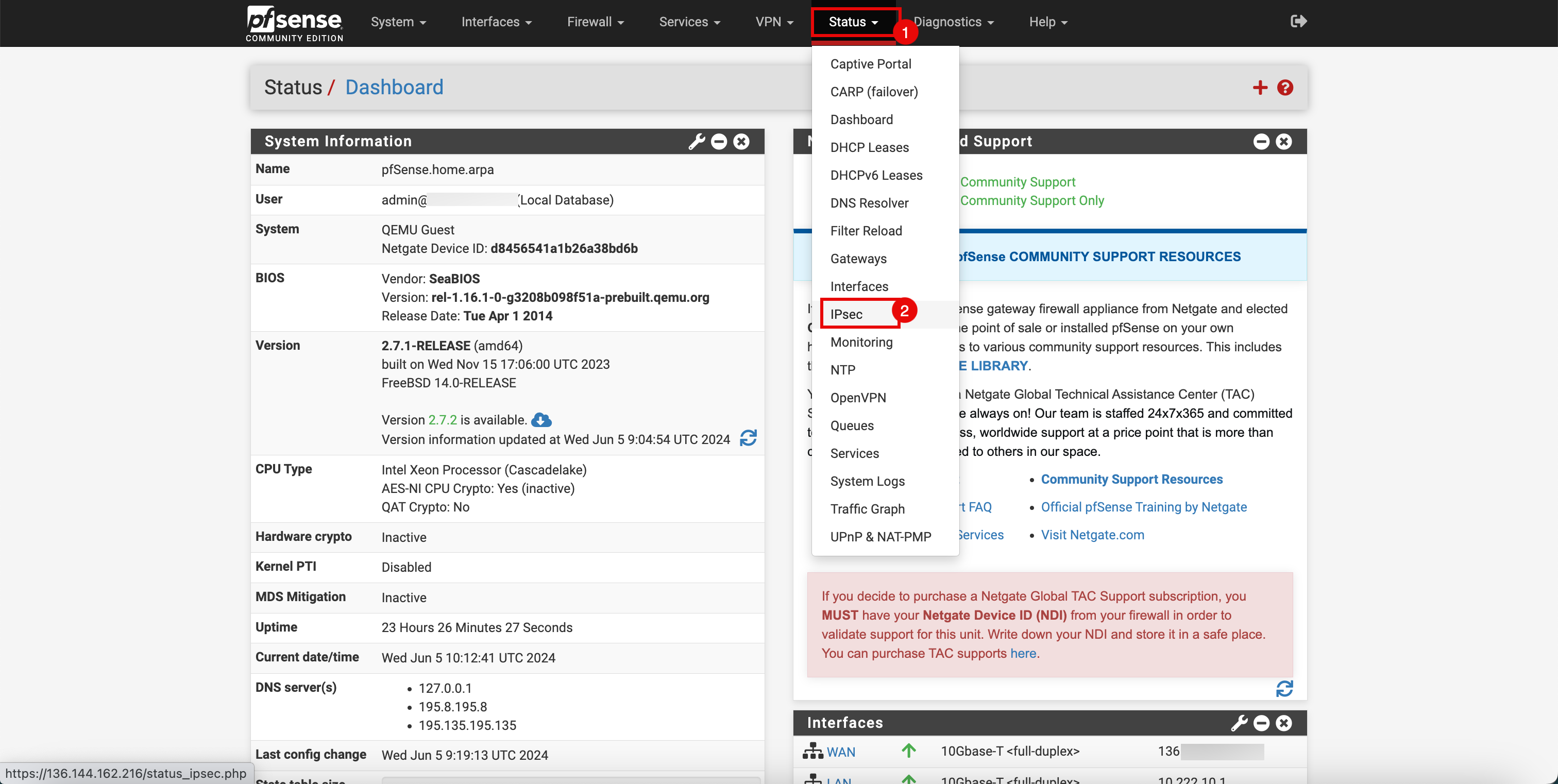

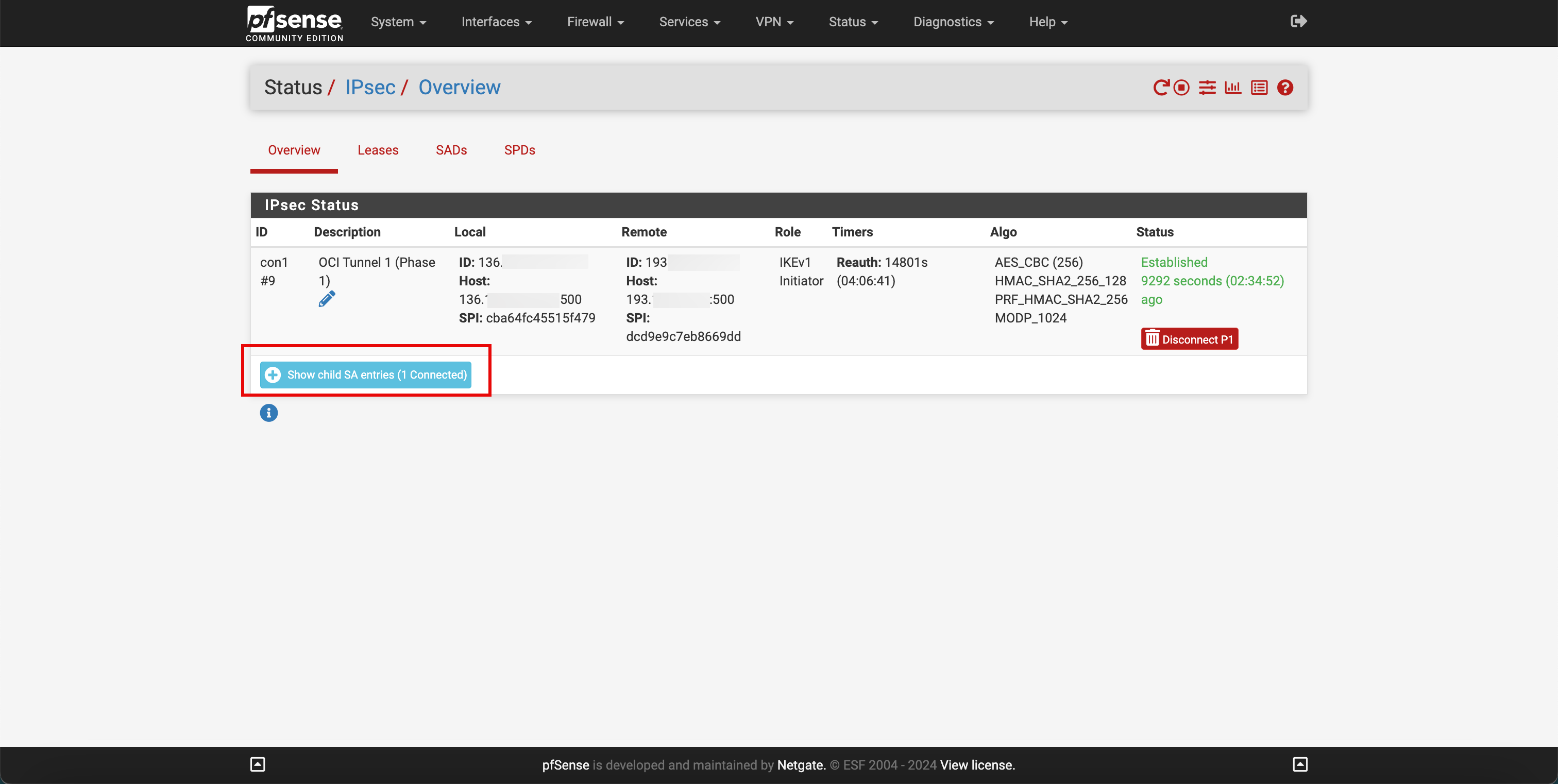

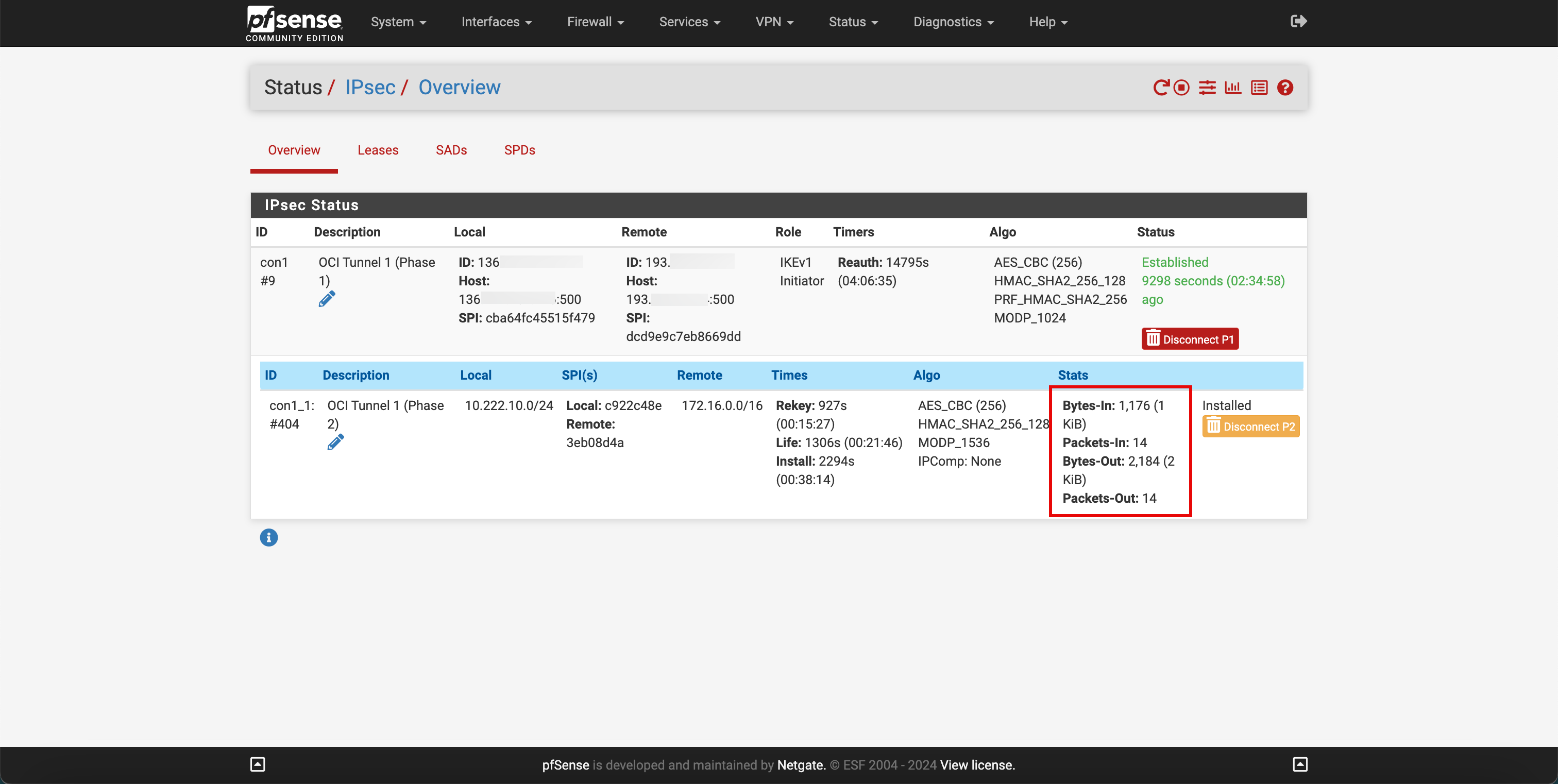

Task 7.4: controllare le statistiche di rete IPSec VPN nell'istanza VPN pfSense (in locale)

-

Andare al portale PfSense.

- Fare clic sul menu a discesa Stato.

- Fare clic su IPSec.

-

Fare clic su Mostra voci SA figlio (1 connessione).

-

Si noti che i pacchetti e i byte sono entrati ed sono usciti.

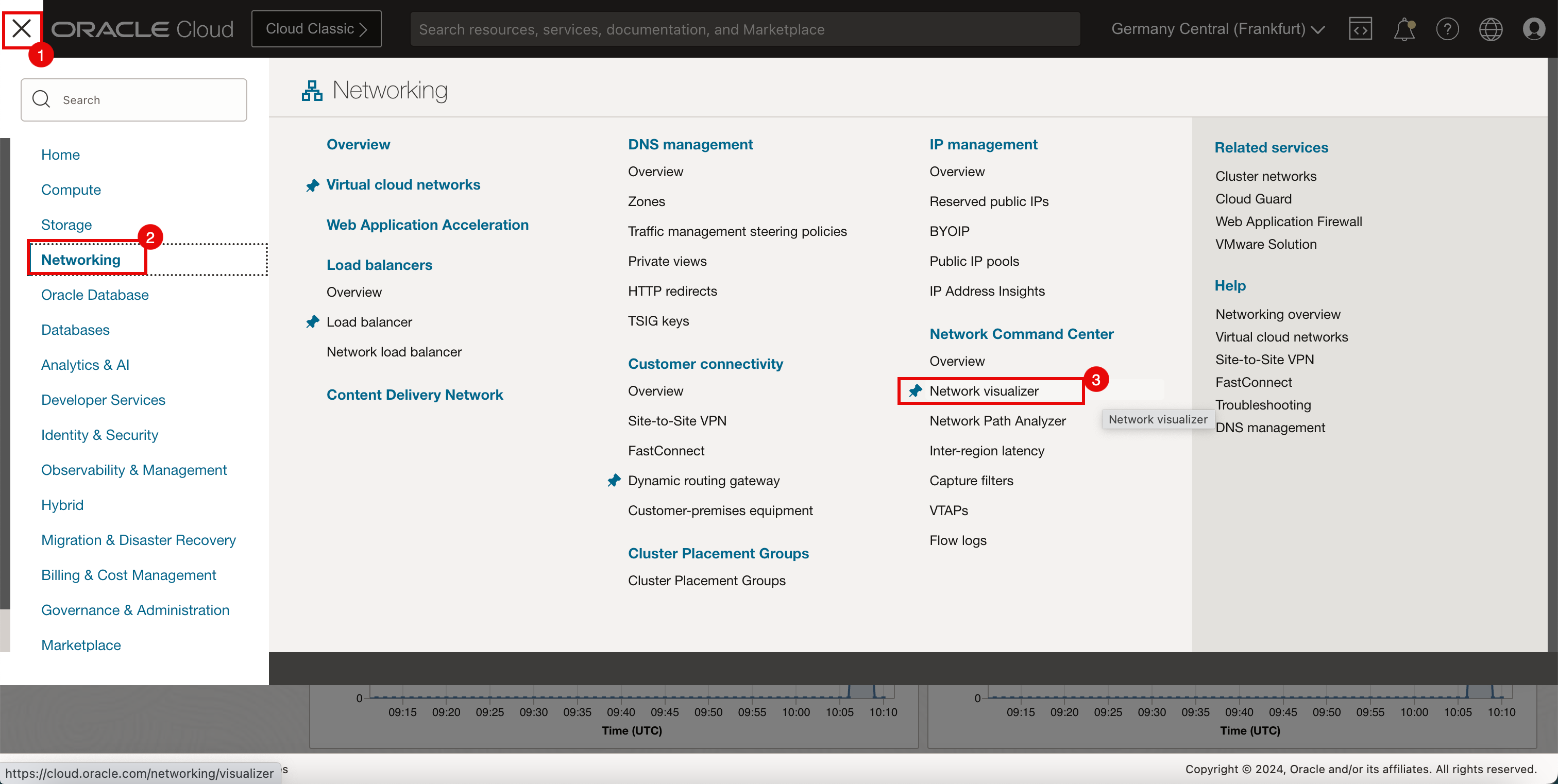

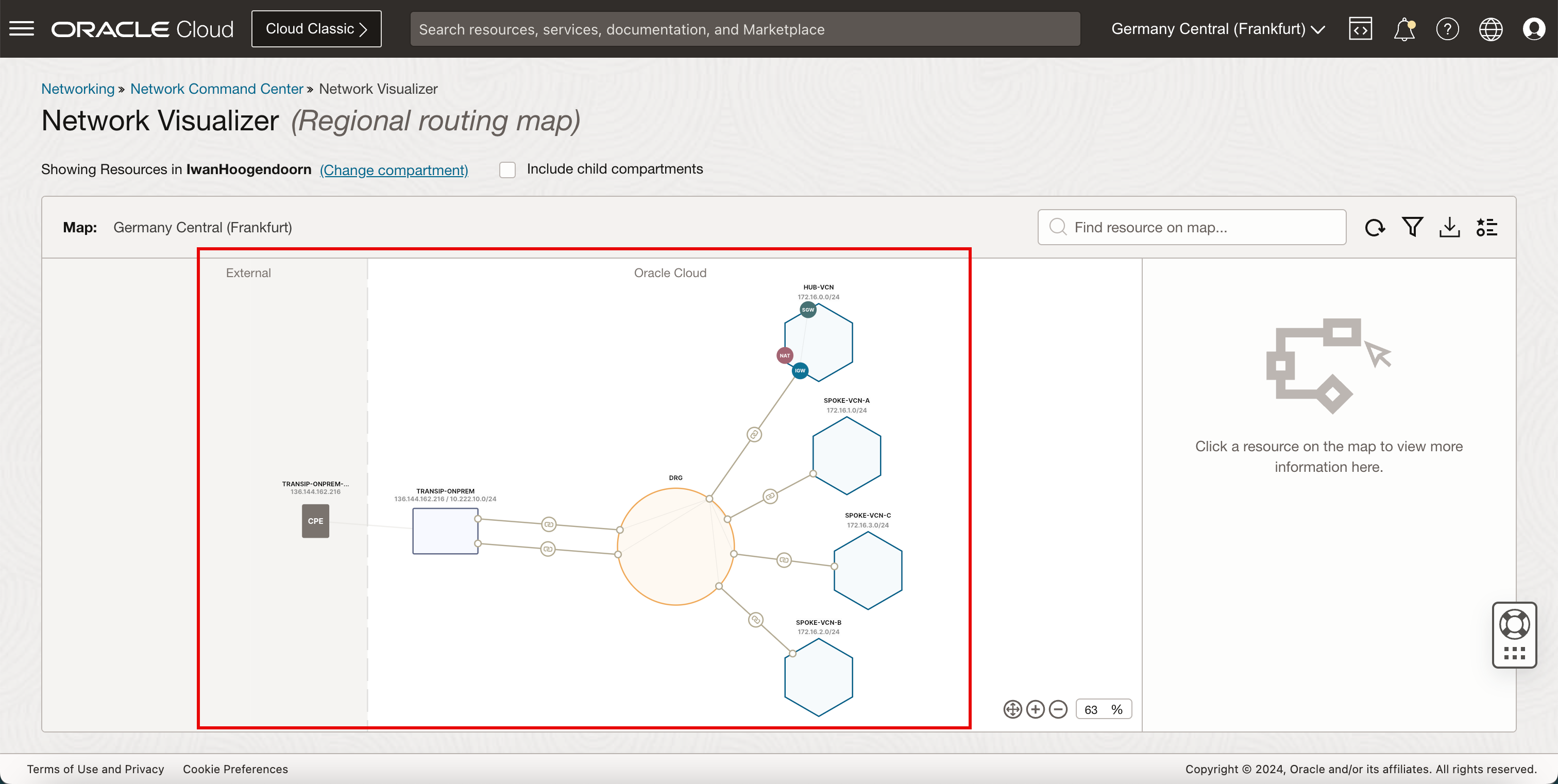

Network Visualizer

Dopo aver aggiunto la VPN, possiamo utilizzare Network Visualizer sulla console OCI per ottenere una panoramica della rete.

-

Andare a OCI Console.

- Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Network.

- Fare clic su Network Visualizer.

-

Puoi vedere quattro VCN (un hub e tre portavoce) e le on-premise connesse con la VPN.

Conferme

- Autore - Iwan Hoogendoorn (esperto di rete OCI)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Connect On-premises to OCI using an IPSec VPN with Hub and Spoke VCN Routing Architecture

G10330-01

June 2024