Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriverti a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Al termine del laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Imposta OpenVPN per l'accesso remoto in più aree su Oracle Cloud Infrastructure

Introduzione

Con il lavoro da remoto e l'adozione del cloud in aumento, l'accesso sicuro alle risorse aziendali non è mai stato così importante. Una VPN di accesso remoto consente agli utenti di connettersi alla rete della propria organizzazione da qualsiasi luogo, crittografando tutti i dati per proteggerli da accessi non autorizzati. Sia che lavori da un ufficio remoto, a casa o in viaggio, una VPN garantisce che le connessioni rimangano private e sicure.

In questa serie di tutorial, ti guideremo passo dopo passo attraverso il processo di costruzione dell'architettura delineata nella seguente immagine.

Obiettivi

-

Configurare il server di accesso OpenVPN per l'accesso remoto alla nuova VCN nell'area DR.

-

Configura l'instradamento e la sicurezza OCI necessari per accedere alla virtual machine (VM) di destinazione nell'area DR (Montreal) che verrà connessa a Toronto utilizzando la connessione RPC (Remote Peering Connection).

-

Eseguire il test dell'accesso alla VM di destinazione.

Architettura finale per la seconda parte del tutorial

Si continuerà dall'ultimo task dell'esercitazione 1: impostare OpenVPN per l'accesso remoto in una singola area su Oracle Cloud Infrastructure e completare la creazione dell'ambiente seguente.

Prerequisiti

-

Accesso a una tenancy OCI e autorizzazioni per gestire la rete e i servizi di computazione necessari.

-

Conoscenza di base della VPN.

-

Comprensione di base dell'instradamento e della sicurezza della rete OCI e relative funzionalità: rete cloud virtuale (VCN), tabelle di instradamento, gateway di instradamento dinamico (DRG) e liste di sicurezza.

-

Esercitazione completa 1: Imposta OpenVPN per l'accesso remoto in un'unica area su Oracle Cloud Infrastructure, in cui dovresti aver già creato la seguente architettura.

Task 1: Creare un gateway di instradamento dinamico (DRG)

-

Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Gateway di instradamento dinamico.

-

Fare clic su Crea gateway di instradamento dinamico.

- Immettere un nome per il DRG.

- Fare clic su Crea gateway di instradamento dinamico.

-

Creazione del DRG riuscita.

-

Stiamo aggiungendo all'architettura ogni componente di cui stiamo eseguendo il provisioning alla fine di ogni attività. Quindi, puoi vedere come appare l'ambiente fino ad ora.

Task 2: Stabilire una connessione RPC (Remote Peering Connection) tra le aree primaria e DR

La connessione RPC (Remote Peering Connection) consente alle reti cloud virtuali (VCN) in diverse aree di comunicare privatamente tramite i rispettivi DRG. In questo compito, creeremo un RPC in ciascuno dei DRG al fine di stabilire la connessione, consentendo una connettività privata senza interruzioni tra le VCN in entrambe le regioni.

-

Vai a

DRG-1nell'area primaria (Toronto) creata nell'Esercitazione 1.- Fare clic su Collegamenti di connessione peering remoto.

- Fare clic su Crea connessione peering remoto.

- Immettere un nome per l'RPC.

- Fare clic su Crea connessione peering remoto.

-

Creazione dell'allegato RPC riuscita.

-

Fare clic sul nome RPC.

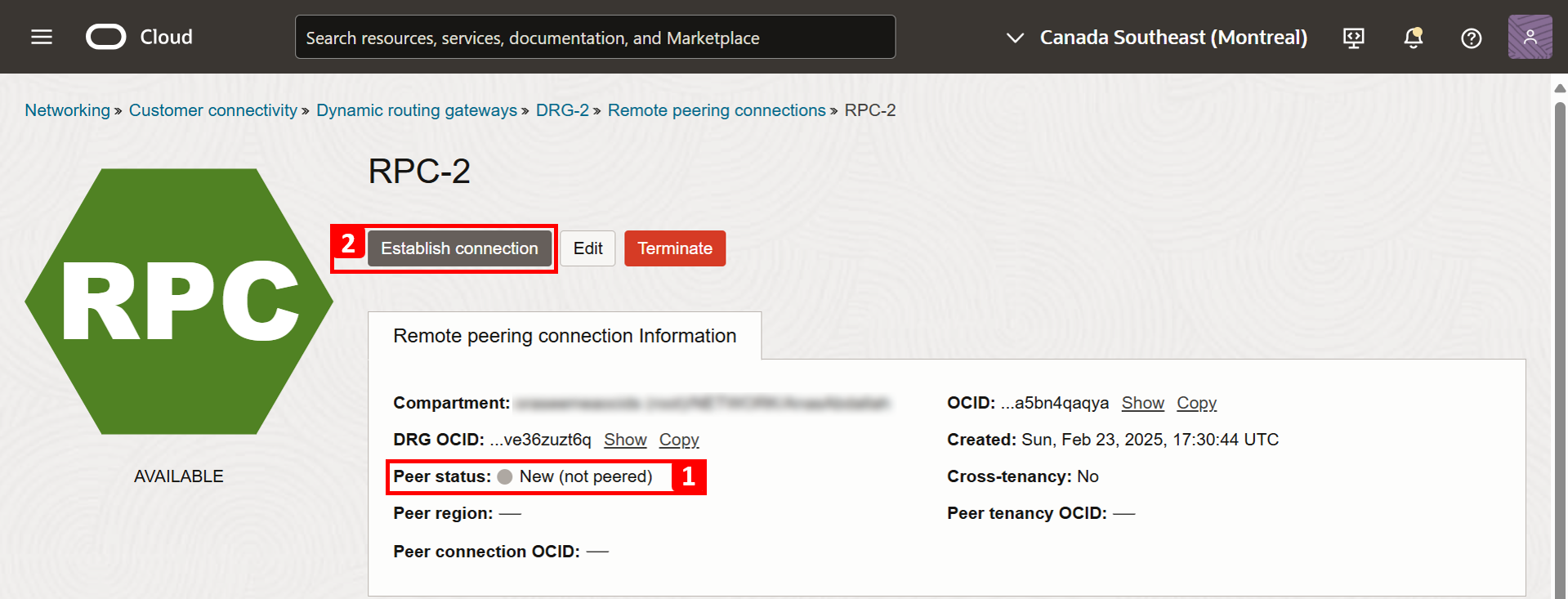

- Si noti che lo stato è Nuovo (non in peer). Dopo aver creato l'altro RPC nell'area di Montreal e aver stabilito la connessione, lo stato verrà visualizzato come Peered.

- Copiare l'OCID RPC in un file di testo, che verrà utilizzato per stabilire la connessione nei passi successivi.

-

Vai a

DRG-2nella regione di Montreal creata nel Task 1.- Fare clic su Collegamenti di connessione peering remoto.

- Fare clic su Crea connessione peering remoto.

- Immettere un nome per l'RPC.

- Fare clic su Crea connessione peering remoto.

-

Creazione dell'allegato RPC riuscita.

-

Fare clic sul nome RPC perché verrà stabilita la connessione con

RPC-1.

- Si noti che lo stato è Nuovo (non in peer).

- Fare clic su Stabilisci connessione.

-

Si noti che possiamo stabilire la connessione da entrambe le regioni. Qui lo faremo dalla regione DR (Montreal).

- Selezionare

ca-toronto-1come Area. - In OCID connessione peering remoto incollare l'OCID

RPC-1copiato nel passo precedente. - Fare clic su Stabilisci connessione.

- Selezionare

-

Lo stato è In sospeso.

-

Connessione stabilita. Lo stato è Peered.

-

Verrà visualizzato lo stesso stato Peered nell'area di Toronto.

-

L'ambiente attuale dovrebbe essere simile a questo.

Task 3: impostare la rete VCN (Virtual Cloud Network) spoke

Task 3.1: Creare una VCN

-

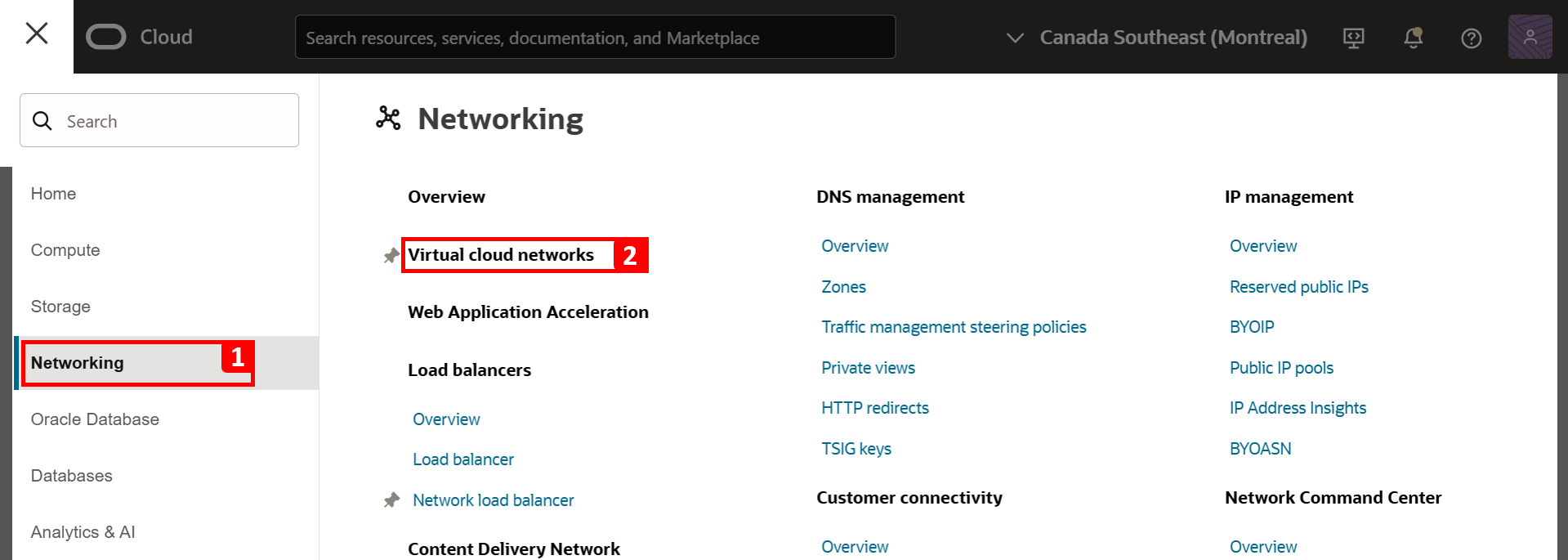

Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Networking.

- Fare clic su Reti cloud virtuali.

-

Fare clic su Crea VCN.

- Immettere un nome per la VCN.

- Immettere

10.2.0.0/24come blocco CIDRIPv4 CIDR IPv4. - Fare clic su Crea VCN.

-

Creazione della VCN

Spoke-VCN-2riuscita.

Task 3.2: collegare la VCN al DRG

-

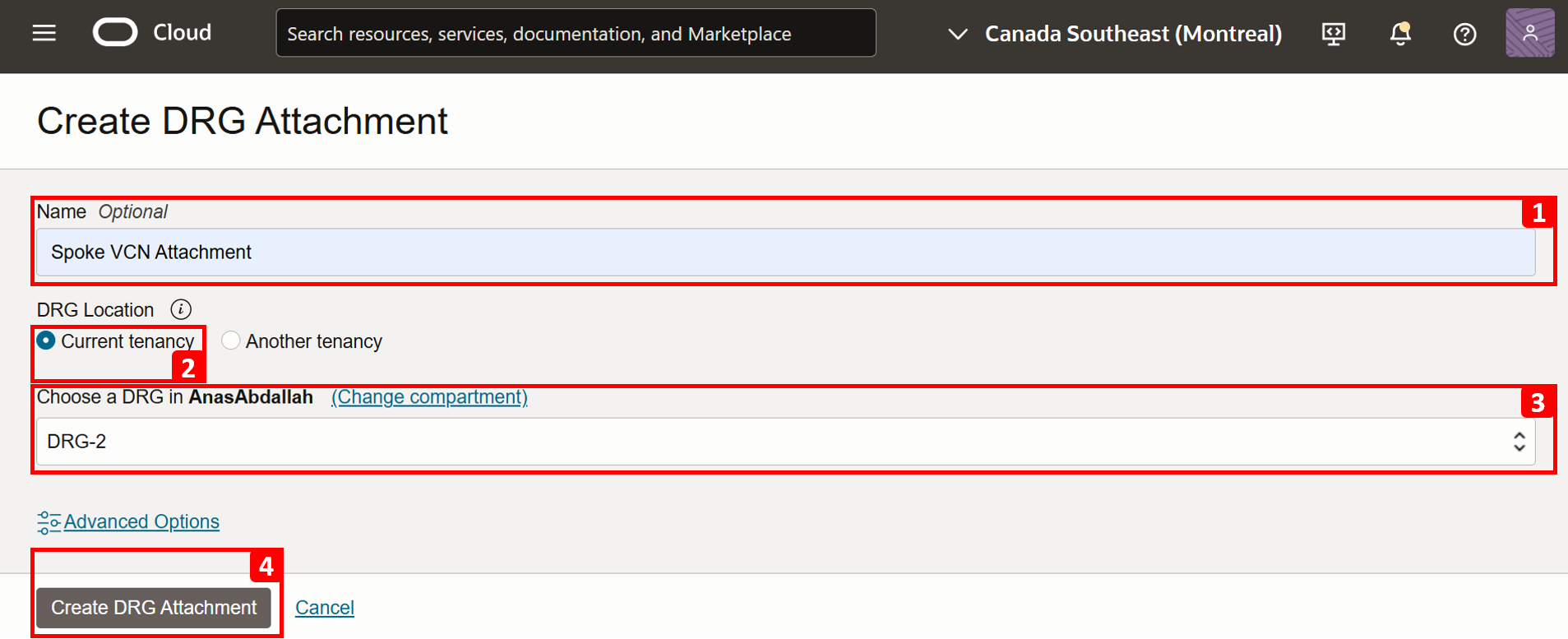

Andare alla pagina Dettagli VCN.

- Fare clic su Collegamenti dei gateway di instradamento dinamico.

- Fare clic su Crea collegamento DRG.

- Immettere il nome dell'allegato.

- Selezionare Tenancy corrente come Posizione DRG.

- Selezionare DRG creato nel task 1.

- Fare clic su Crea collegamento DRG.

-

Collegamento della VCN al DRG riuscito.

Task 3.3: Creare una subnet privata

-

Nella pagina Dettagli VCN fare clic su Crea subnet.

- Immettere un nome per la subnet.

- Selezionare Regionale come Tipo di subnet.

- Immettere

10.2.0.0/27come blocco CIDRIPv4 CIDR IPv4.

- Selezionare Tabella di instradamento predefinita in Tabella di instradamento.

- Selezionare Subnet privata come Accesso alla subnet.

- Selezionare Elenco sicurezza predefinita in Elenco sicurezza.

- Fare clic su Crea subnet.

-

Creazione della subnet privata riuscita.

Task 3.4: Configurare l'instradamento e la sicurezza nella subnet

-

Andare alla pagina Dettagli VCN e fare clic sulla subnet privata.

-

Fare clic su Tabella di instradamento, che è una tabella di instradamento assegnata.

-

Assicurarsi di aggiungere la regola seguente.

192.168.0.0/24: DRG: traffico di instradamento destinato aHub-Public-Subnetche contiene il server di accesso OpenVPN al DRG.

-

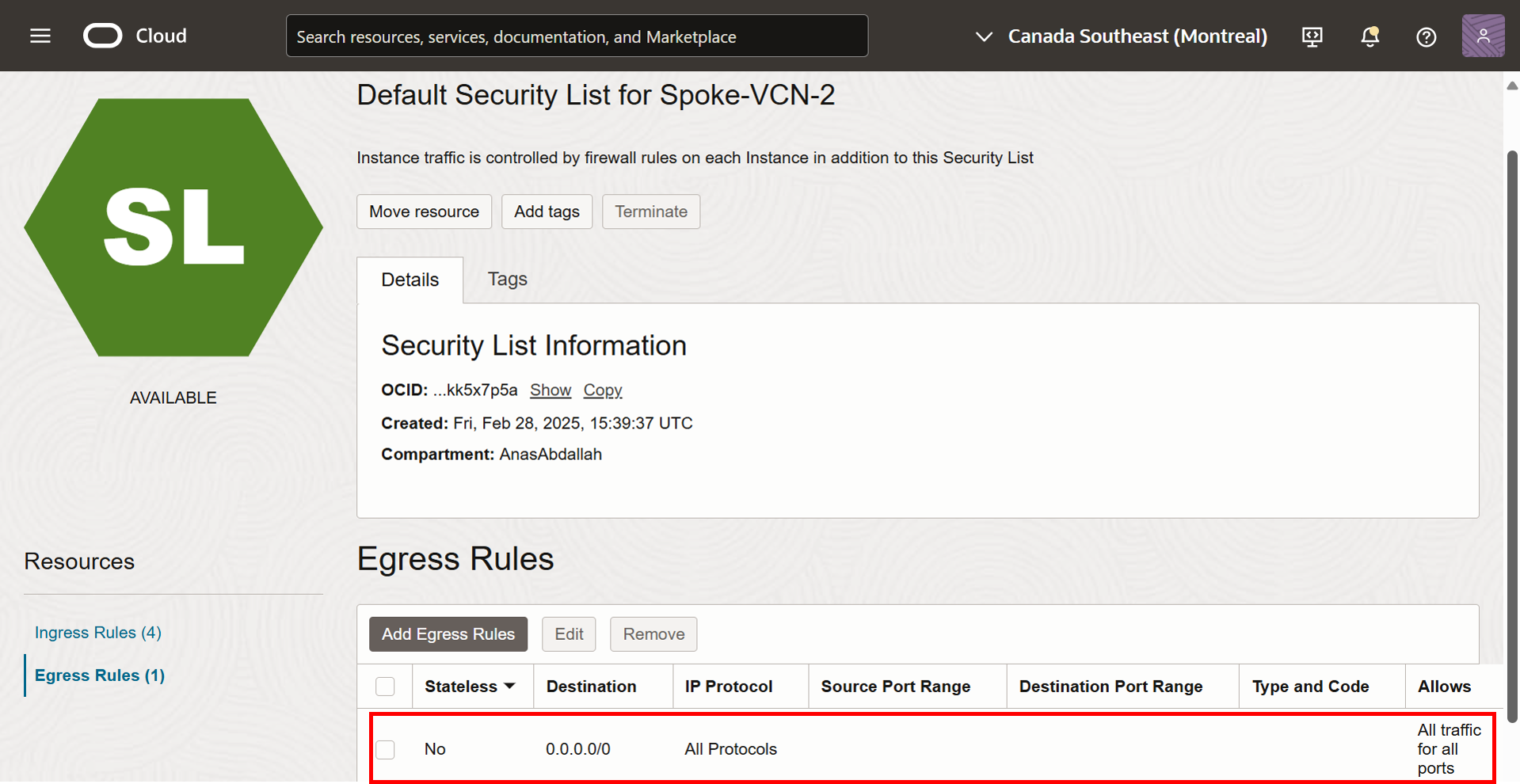

Una volta terminata la parte di instradamento per la subnet

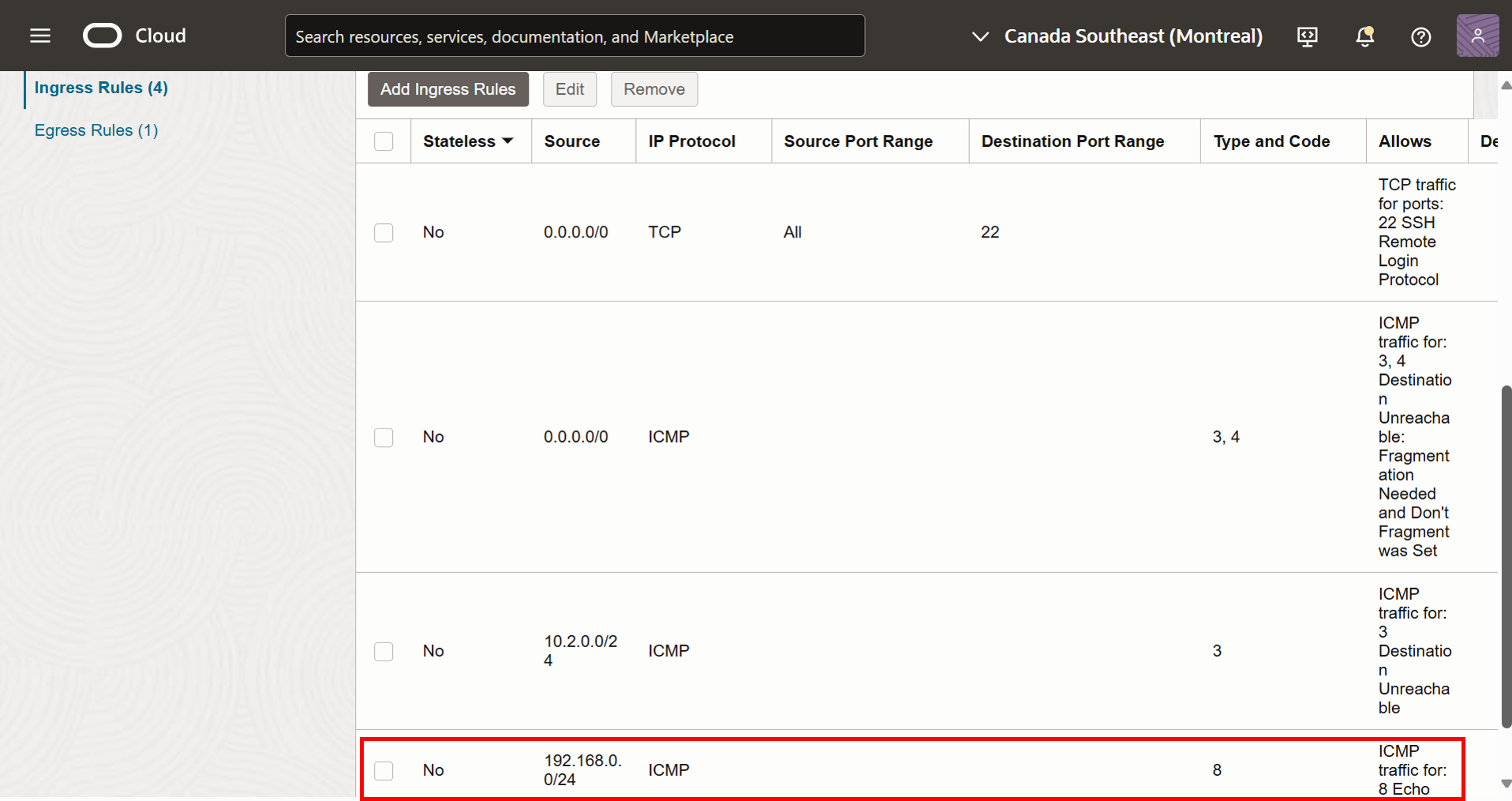

Spoke-VCN-2, è possibile eseguire la sicurezza ora. Andare alla pagina Dettagli subnet e fare clic sulla lista di sicurezza assegnata.

-

Assicurarsi di consentire il traffico in entrata.

- Richieste Echo (trafficoping) da

Hub-Public-Subnet(ICMP, tipo 8). Questo è per i test alla fine.

- Richieste Echo (trafficoping) da

-

Assicurarsi di consentire tutto il traffico in uscita.

-

L'ambiente attuale dovrebbe essere simile a questo.

Task 4: eseguire il provisioning di una VM di test (Target-Instance-2)

-

È stata generata una coppia di chiavi SSH nell'esercitazione 1. È possibile utilizzare la stessa chiave pubblica quando si crea

Target-Instance-2.Nota: non sarà possibile accedere all'istanza con SSH, verrà eseguito solo il ping, quindi sarà sufficiente selezionare Nessuna chiave SSH per questa esercitazione. Se è necessario l'accesso SSH, attenersi alla procedura descritta in questo collegamento per generare le chiavi Task 3.1: Genera coppia di chiavi SSH con il generatore di chiavi PuTTY

-

Clicca sul menu hamburger (≡) dall'angolo in alto a sinistra.

- Fare clic su Compute.

- Fare clic su Istanze.

-

Fare clic su Crea istanza.

-

Immettere un nome per l'istanza.

-

Mantenere le impostazioni Immagine e forma come predefinite.

-

In Rete primaria, immettere le informazioni riportate di seguito.

- Selezionare

Spoke-VCN-2. - Selezionare la subnet privata.

- Selezionare Assegna manualmente indirizzo IPv4 privato.

- Immettere l'indirizzo IPv4 privato per l'istanza

10.2.0.30.

- Incollare la chiave pubblica.

- Fare clic su Crea.

- Selezionare

-

Creazione dell'istanza di computazione

Target-Instance-2riuscita.

-

L'ambiente attuale dovrebbe essere simile a questo.

Task 5: Configurare l'instradamento su Hub-VCN

-

Andare alla pagina Dettagli VCN e fare clic sulla subnet pubblica.

-

Fare clic su Tabella di instradamento, che è una tabella di instradamento assegnata.

-

Assicurarsi di aggiungere la regola seguente.

10.2.0.0/27- DRG: instrada il traffico destinato aSpoke-Private-Subnetnell'area di Montreal che dispone della seconda istanza di test di destinazione per il DRG.

-

Esiste già una regola di sicurezza di uscita predefinita che consente tutto il traffico.

Task 6: configurare l'accesso remoto su OpenVPN nella VCN Spoke-VCN-2

-

Aprire una scheda del browser.

- Accedere all'URL seguente:

https://<publicip>/admin, assicurarsi di sostituire<publicip>con l'indirizzo IP pubblico dell'istanza OpenVPN creata. - Fare clic su Avanzate.

- Fare clic su Procedi.

- Immettere

openvpncome nome utente. - Immettere la password.

- Fare clic su Accedi.

- Fare clic su Configurazione.

- Fare clic su Impostazioni VPN.

- In Instradamento, aggiungere la subnet privata di

Spoke-VCN-2(10.2.0.0/27) a cui si prevede di accedere tramite VPN. - Fare clic su Salva impostazioni.

- Accedere all'URL seguente:

-

Fare clic su Aggiorna server in esecuzione.

Task 7: Esegui test e convalida

-

L'immagine seguente mostra lo scenario di test che si desidera ottenere.

-

Verrà utilizzato OpenVPN Connect installato e configurato sul PC nell'esercitazione 1: Impostare OpenVPN per l'accesso remoto in una singola area su Oracle Cloud Infrastructure.

-

Aprire OpenVPN Connettersi e connettersi al profilo già creato.

- L'utente è CONNESSO ora.

- Si noti che si verrà disconnessi da Internet quando si è connessi tramite VPN.

-

Ping di

Target-Instance-2(10.2.0.30). Come potete vedere, il test è riuscito.

-

Se si controllano i log della subnet spoke, è possibile visualizzare il traffico proveniente da

OpenVPN(192.168.0.2) aTarget-Instance-2(10.2.0.30) e la risposta inviata di nuovo.

Conclusione

In questa serie di esercitazioni è stato descritto come distribuire e configurare OpenVPN per l'accesso remoto alle risorse OCI, indipendentemente dal fatto che sia necessario accedere da un ufficio remoto, da casa o mentre si è in viaggio. Abbiamo spiegato come impostare OpenVPN per connettersi alle risorse all'interno della stessa area di OpenVPN o in un'area diversa. Sono state fornite spiegazioni dettagliate per le configurazioni OCI necessarie, tra cui l'abilitazione della comunicazione dal PC al server pubblico OpenVPN e da lì alle virtual machine nell'area primaria o DR, abbiamo anche esplorato i componenti OCI chiave mentre lo facevamo, come il DRG e come sfruttarlo per l'RPC tra le region.

Conferme

- Autore - Anas Abdallah (esperto di cloud networking)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti gratuiti sulla formazione su Oracle Learning YouTube channel. Inoltre, visita education.oracle.com/learning-explorer per diventare un Oracle Learning Explorer.

Per la documentazione del prodotto, visita l'Oracle Help Center.

Set up OpenVPN for Remote Access Across Multiple Regions on Oracle Cloud Infrastructure

G27950-02

Copyright ©2025, Oracle and/or its affiliates.