Nota

- Questa esercitazione richiede l'accesso a Oracle Cloud. Per iscriversi a un account gratuito, consulta Inizia a utilizzare Oracle Cloud Infrastructure Free Tier.

- Utilizza valori di esempio per le credenziali, la tenancy e i compartimenti di Oracle Cloud Infrastructure. Quando completi il tuo laboratorio, sostituisci questi valori con quelli specifici del tuo ambiente cloud.

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

Introduzione

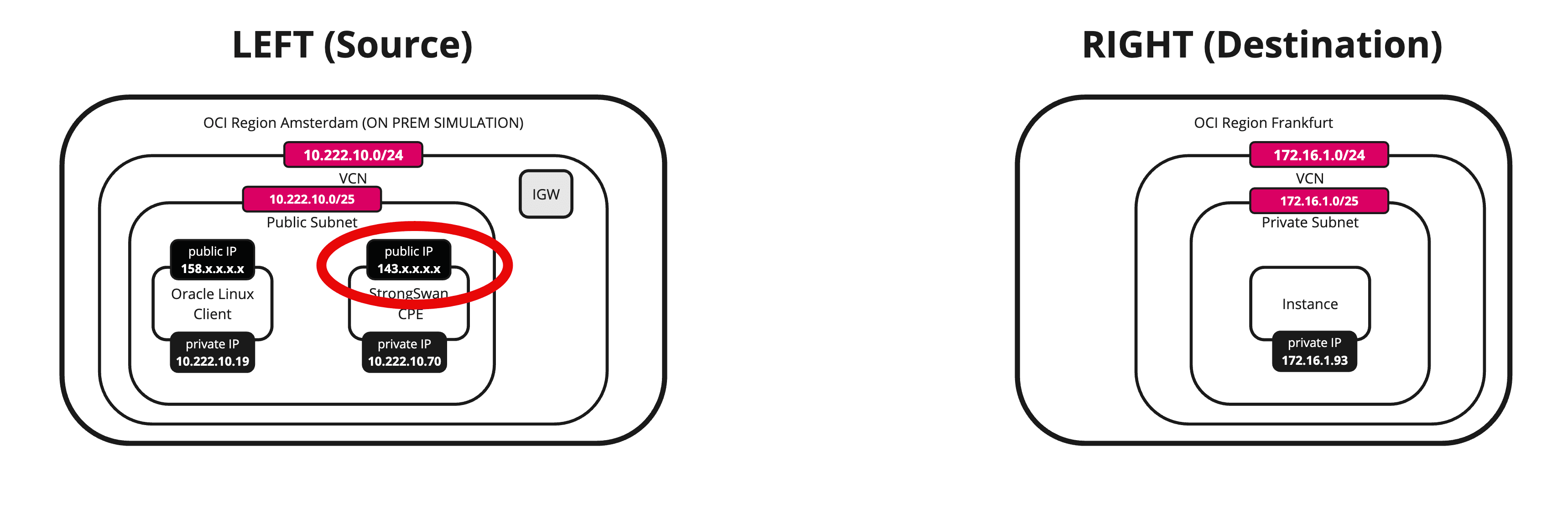

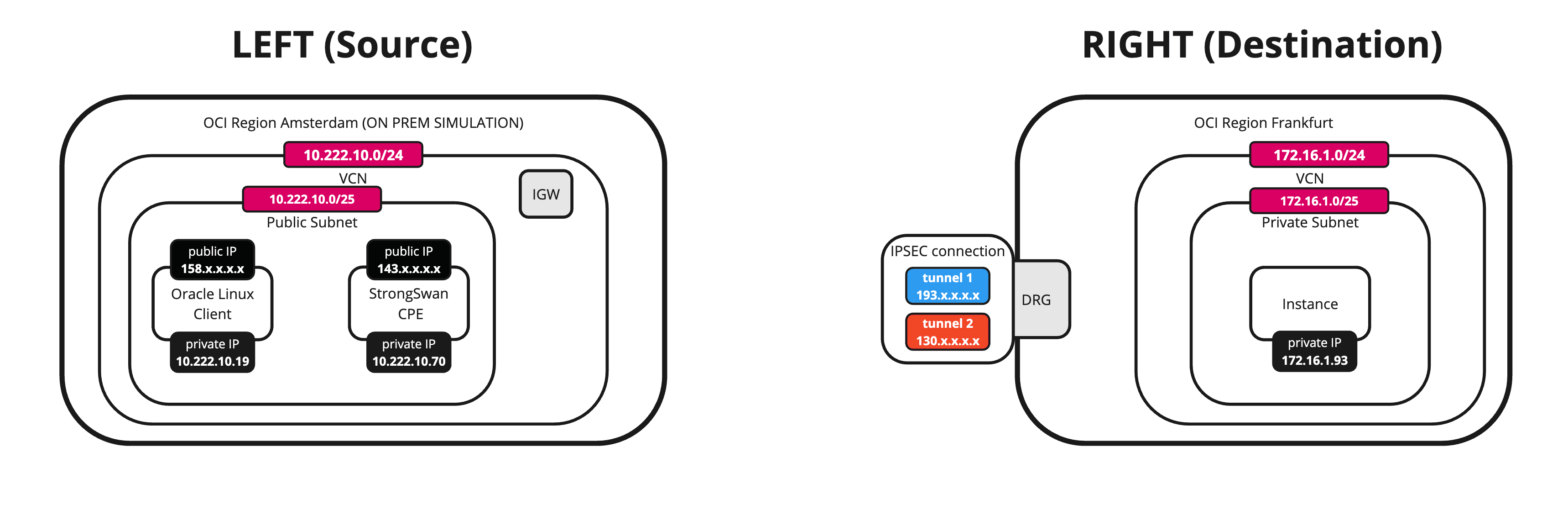

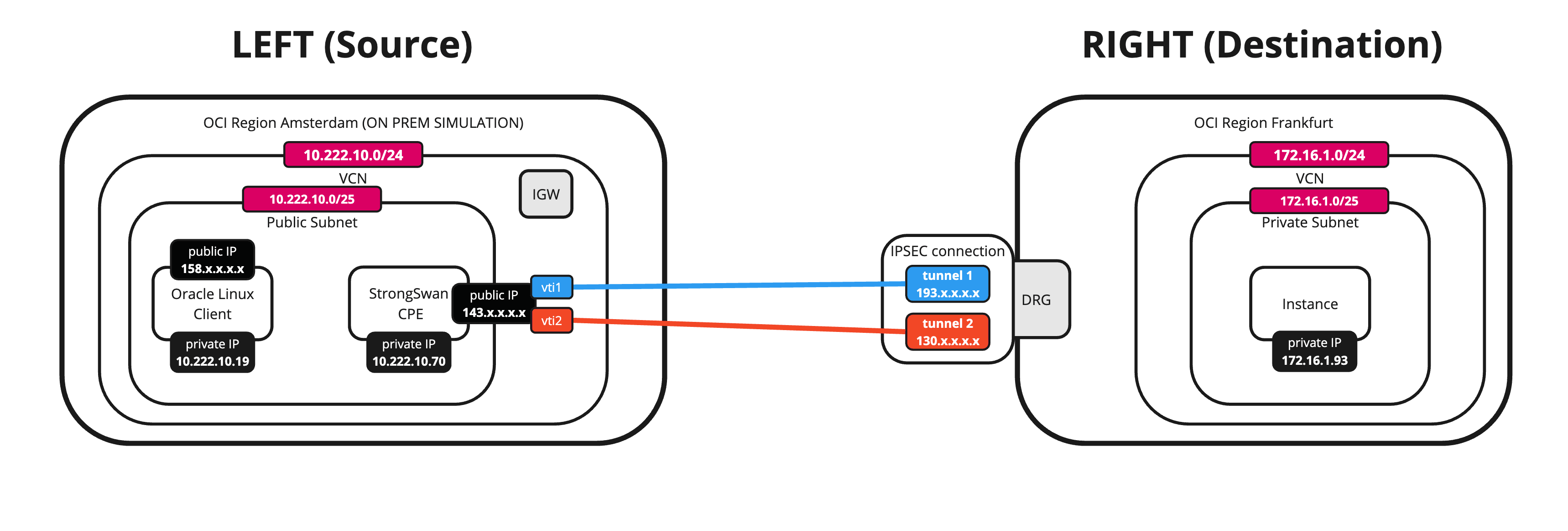

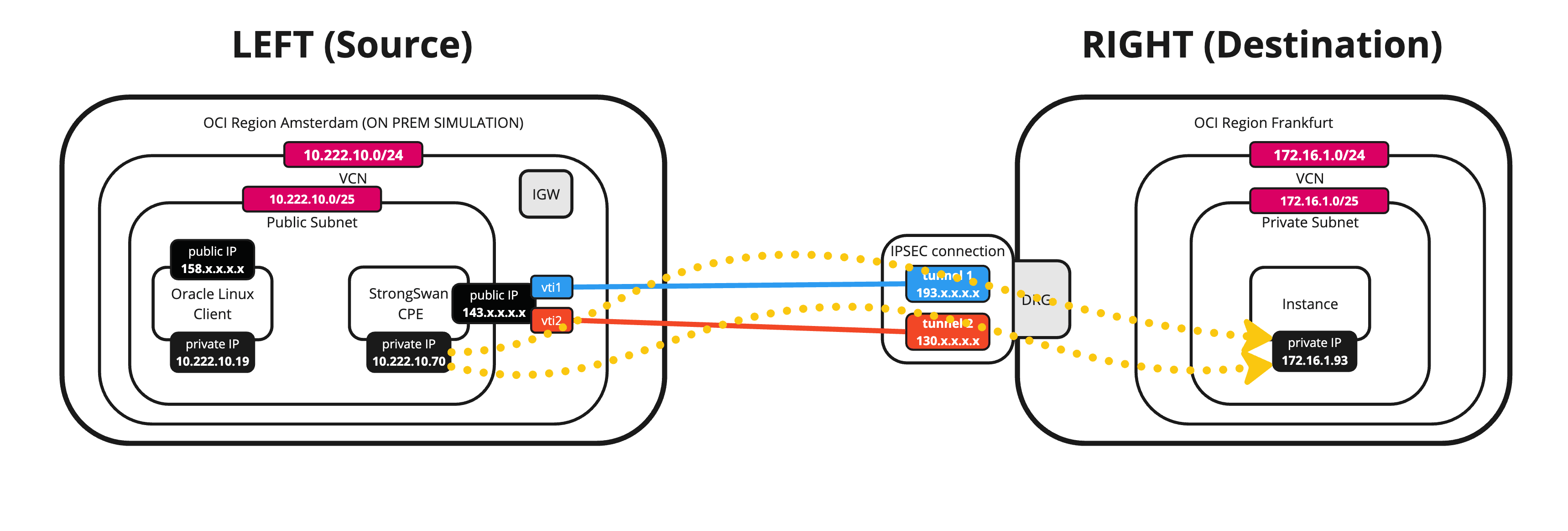

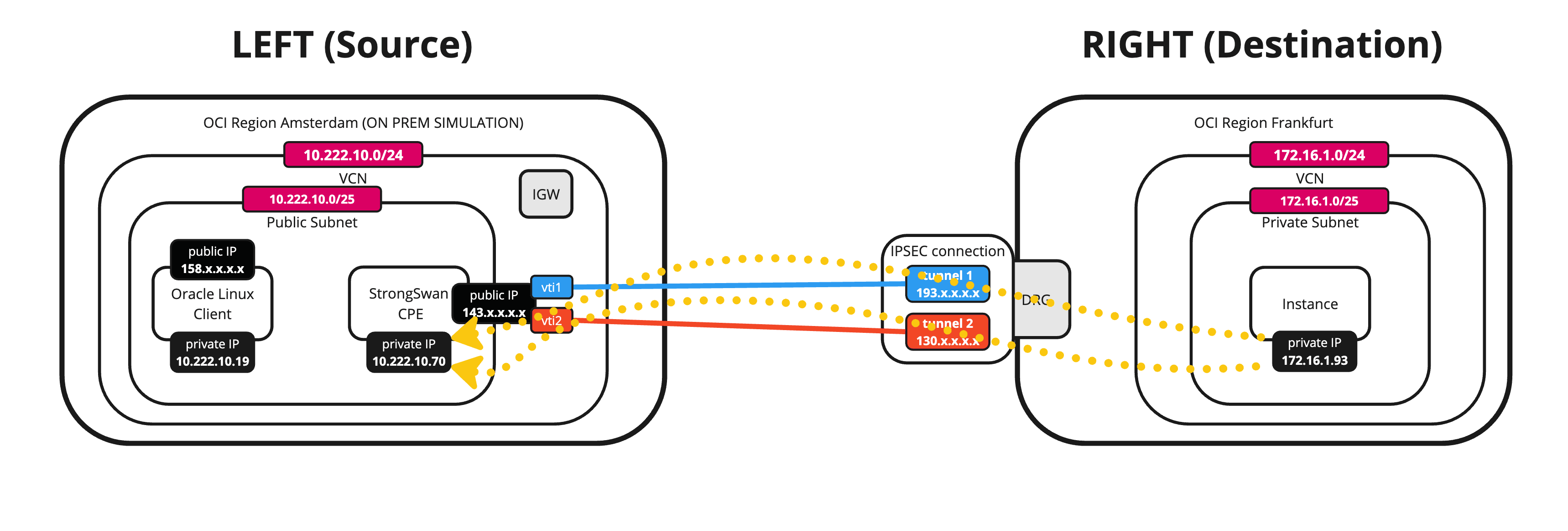

Quando le applicazioni, i database o i servizi vengono distribuiti in aree o tenant Oracle Cloud Infrastructure (OCI) diverse, il metodo preferito per abilitare la comunicazione di rete tra di loro è il peering RPC (Remote Peering Connection). Se il peering RPC non è fattibile, un'alternativa consiste nel stabilire una connessione VPN da sito a sito OCI IPSec. Sebbene OCI non supporti direttamente la creazione di una VPN da sito a sito OCI IPSec utilizzando il gateway di instradamento dinamico (DRG), è possibile configurare un endpoint VPN personalizzato (come Libreswan) da un lato e utilizzare il gateway DRG dall'altro per ottenere questa connessione.

Puoi anche utilizzare questo metodo se hai bisogno di impostare una VPN da sito a sito OCI tra on-premise e OCI e non desideri utilizzare il DRG come endpoint VPN (Virtual Private Network), ma il tuo endpoint VPN personalizzato.

Obiettivi

-

Imposta una VPN da sito a sito OCI con instradamento statico tra due aree OCI utilizzando Libreswan come CPE (Customer Premises Equipment) da un lato e DRG dall'altro.

Connetteremo due region OCI diverse utilizzando una IPSec VPN con due tunnel e con l'ECMP (Equal Cost Multi-Path) abilitato. Utilizzeremo un CPE con il software Libreswan in un'area OCI e la VPN da sito a sito OCI configurata sul DRG nell'altra area.

Prerequisiti

-

Creare due aree OCI.

-

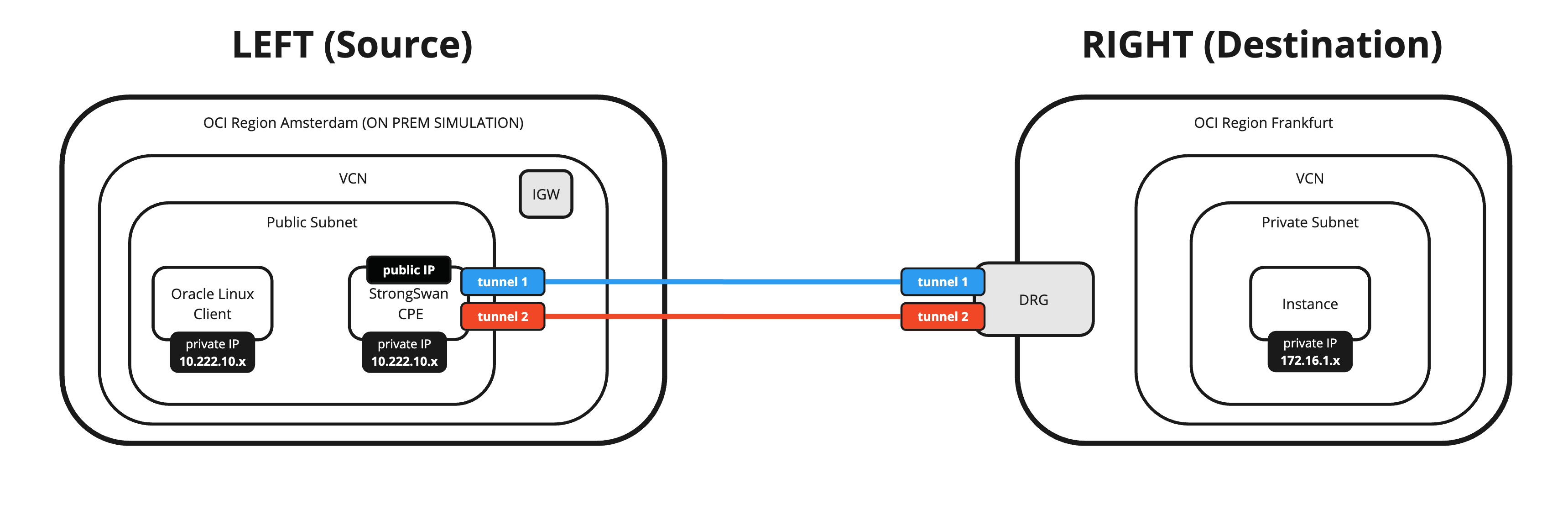

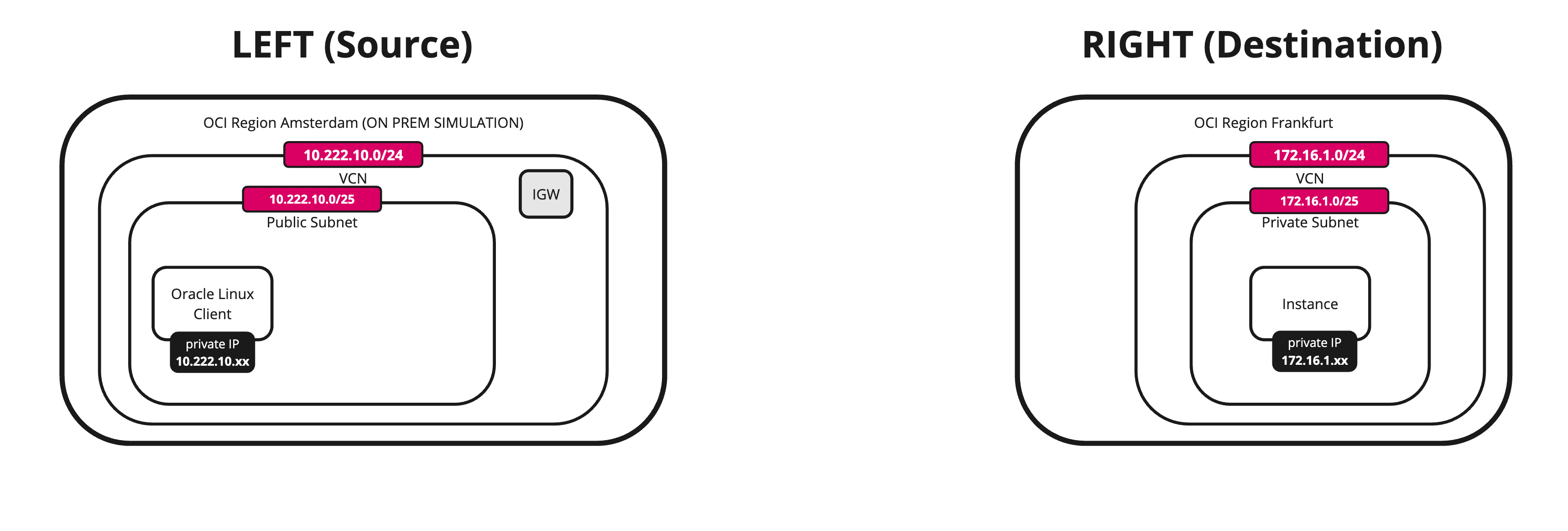

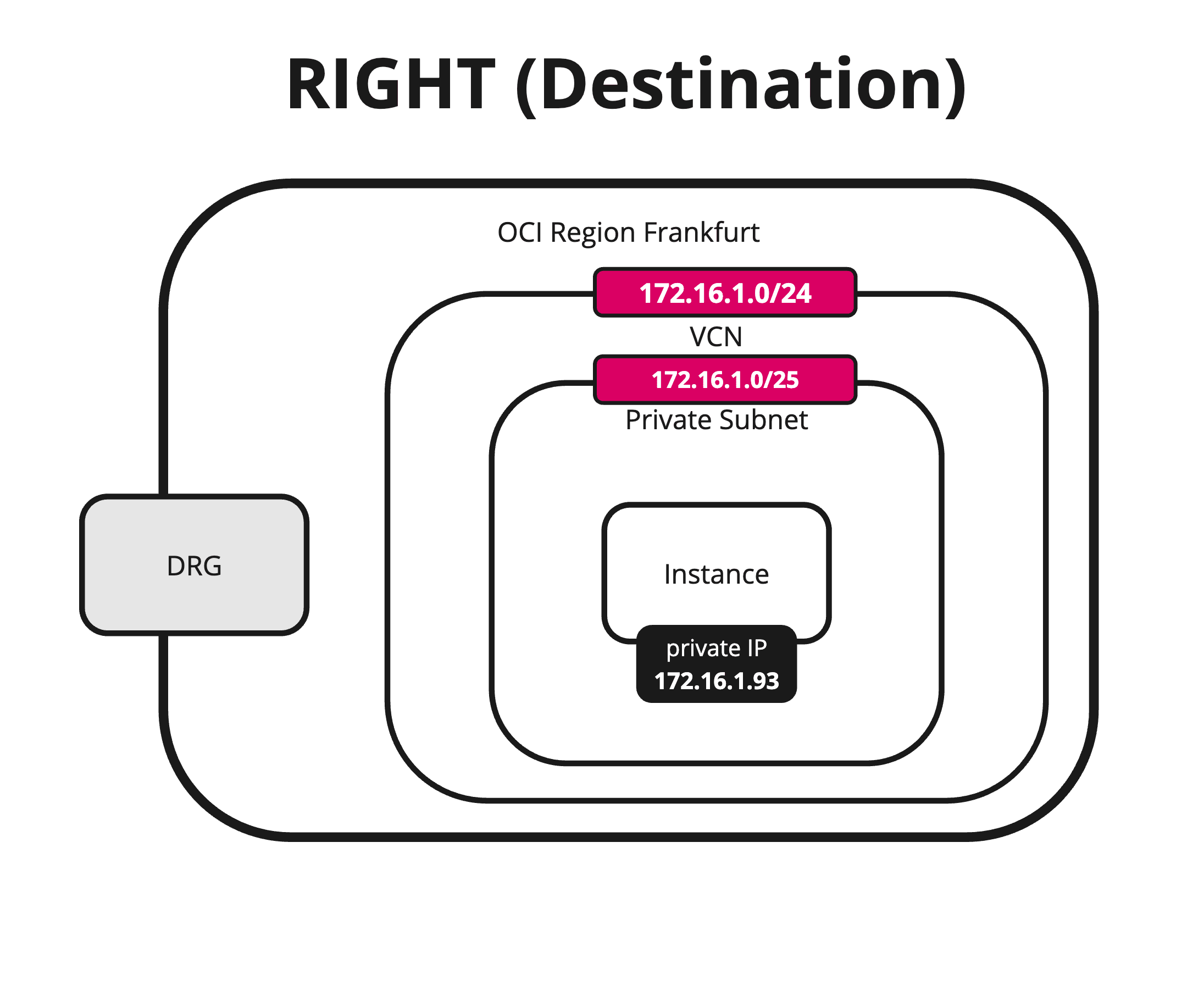

OCI Region 1 (destinazione):

- Rete cloud virtuale (VCN)

- Subnet privata

- DRG

- Collegamenti a VCN

- Istanze

In quest'area il DRG sarà l'endpoint VPN e tutto il traffico verrà instradato utilizzando la connessione Internet del DRG.

-

Area OCI 2 (origine):

- VCN

- Subnet pubblica

- Gateway Internet

- Istanze

In quest'area il CPE Libreswan (istanza all'interno di OCI) sarà l'endpoint VPN e tutto il traffico verrà instradato utilizzando la connessione Internet del gateway Internet.

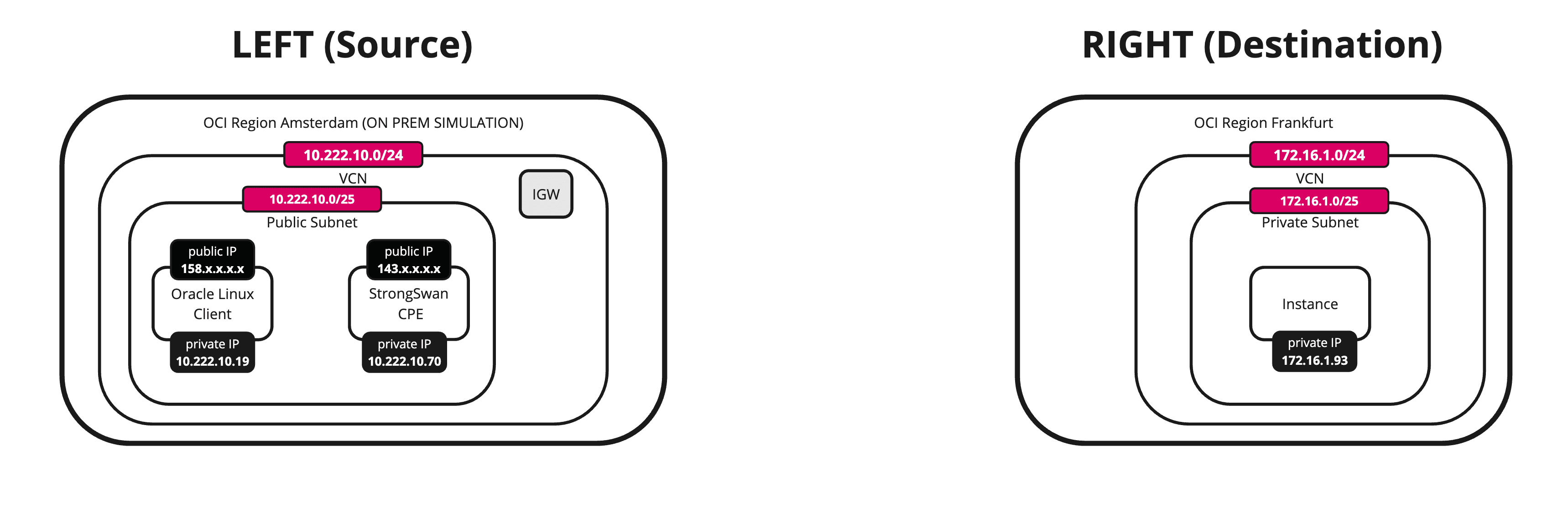

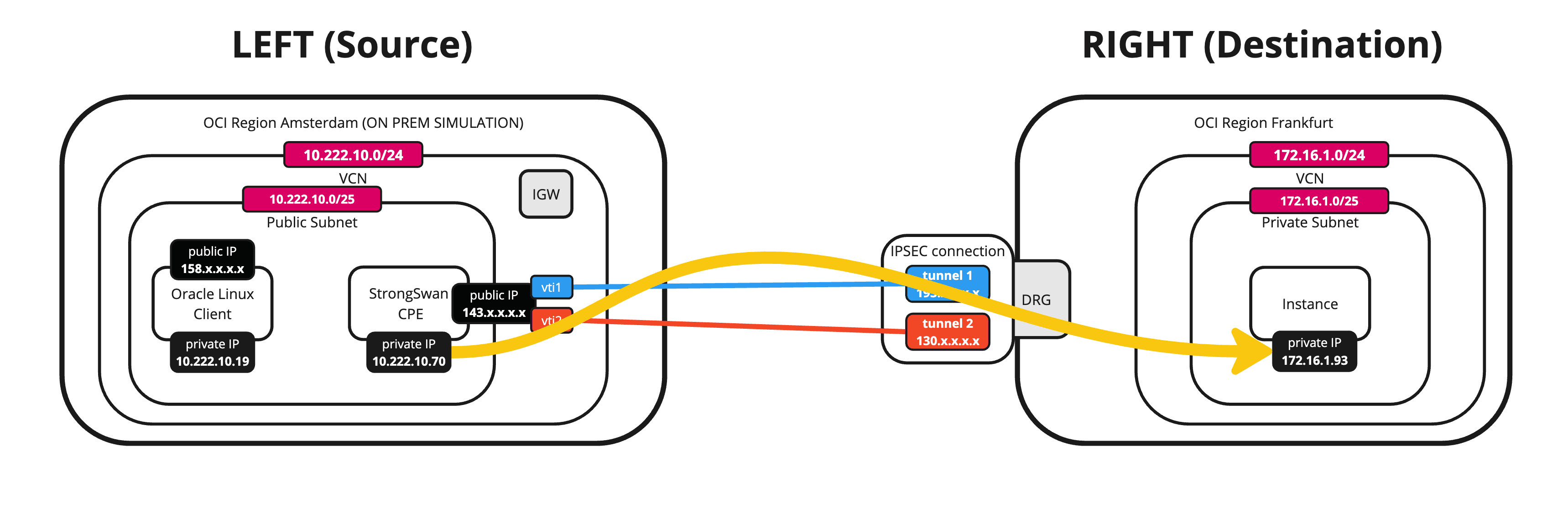

La seguente immagine illustra quanto abbiamo discusso finora.

Nota: si noti che il CPE Libreswan non è ancora presente in questa immagine.

-

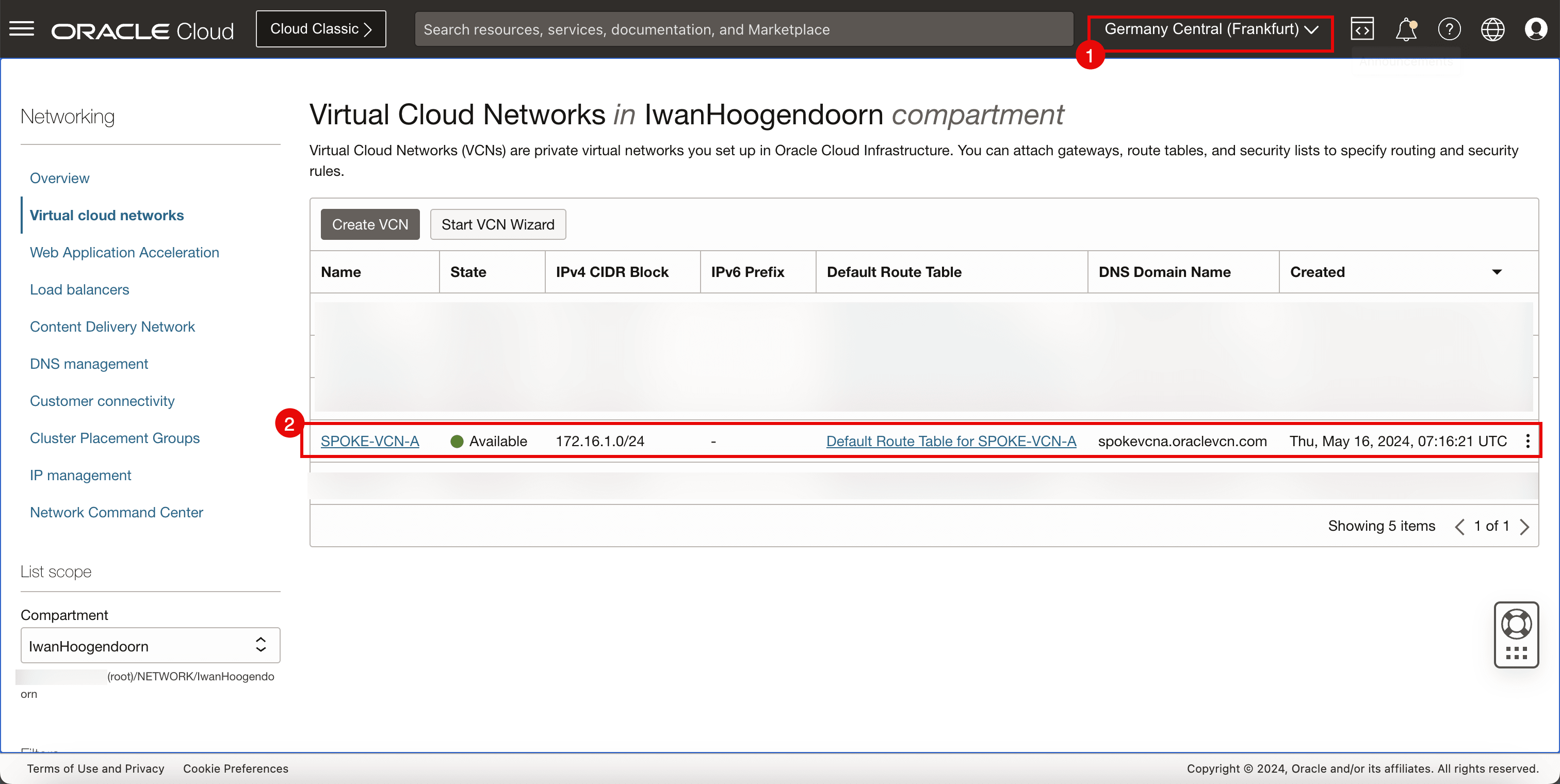

Task 1: Esaminare l'area OCI di destinazione (collegamenti e istanze VCN, subnet, DRG, VCN)

In questo compito, controlleremo ciò che abbiamo in atto per iniziare.

-

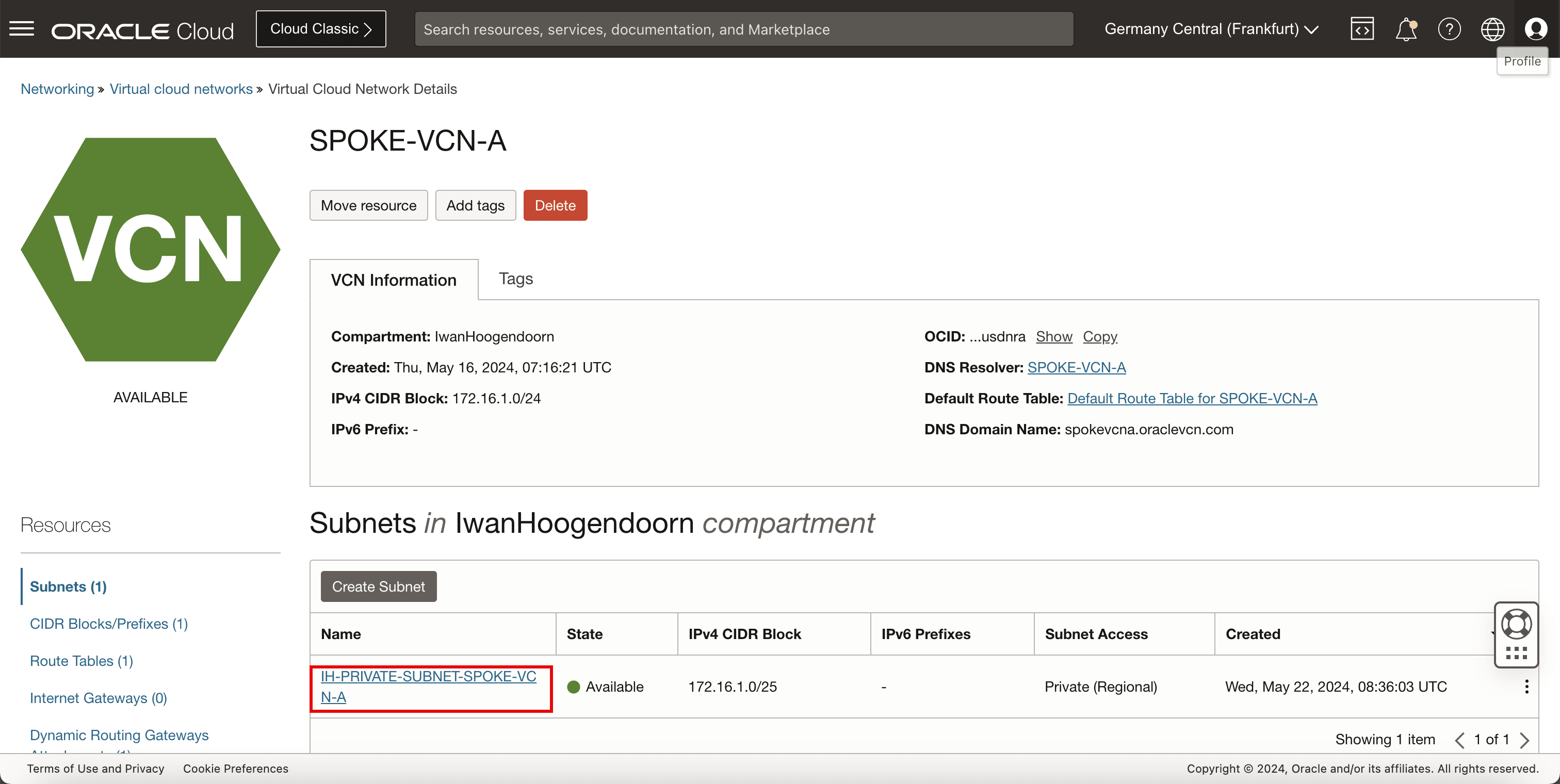

VCN

-

Esaminare l'area OCI di destinazione. Per questa esercitazione, si tratta dell'area OCI centrale della Germania (Francoforte).

-

Esaminare la VCN, la subnet e l'istanza.

-

-

Subnet

-

Rivedere la subnet privata a cui verranno collegate le istanze.

-

-

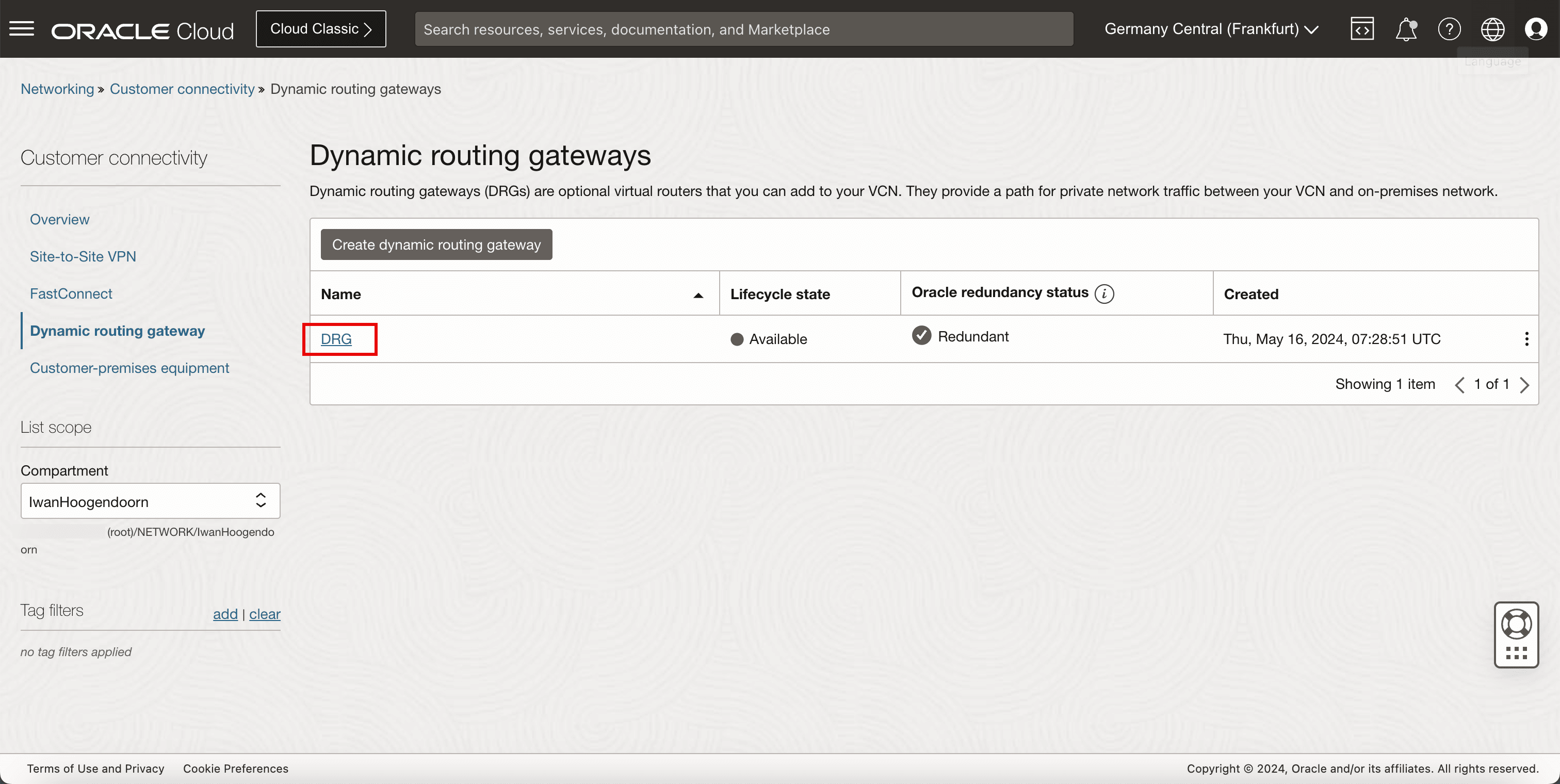

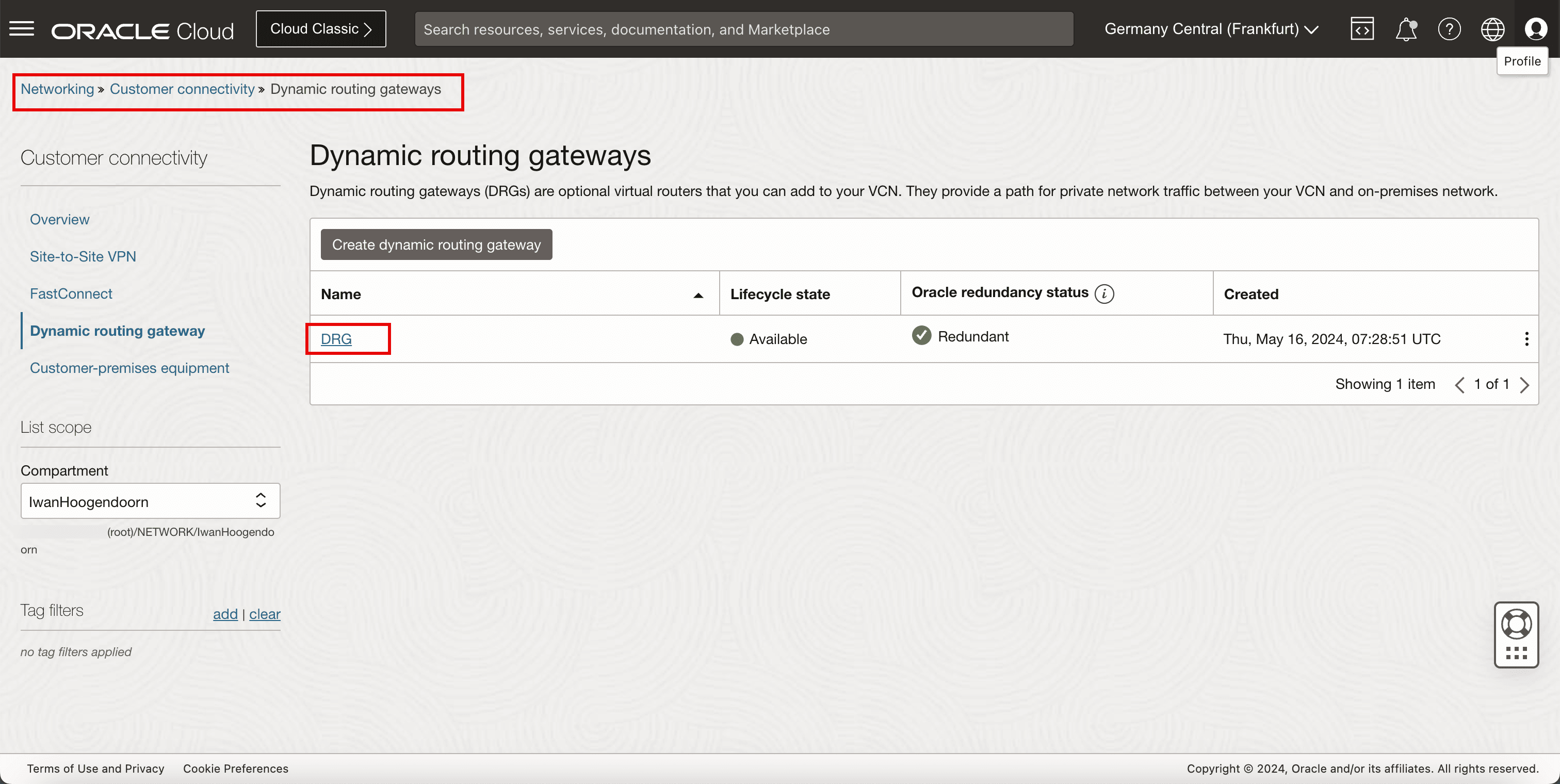

DRG

-

Rivedere il DRG che verrà utilizzato come endpoint VPN per arrestare la VPN.

-

-

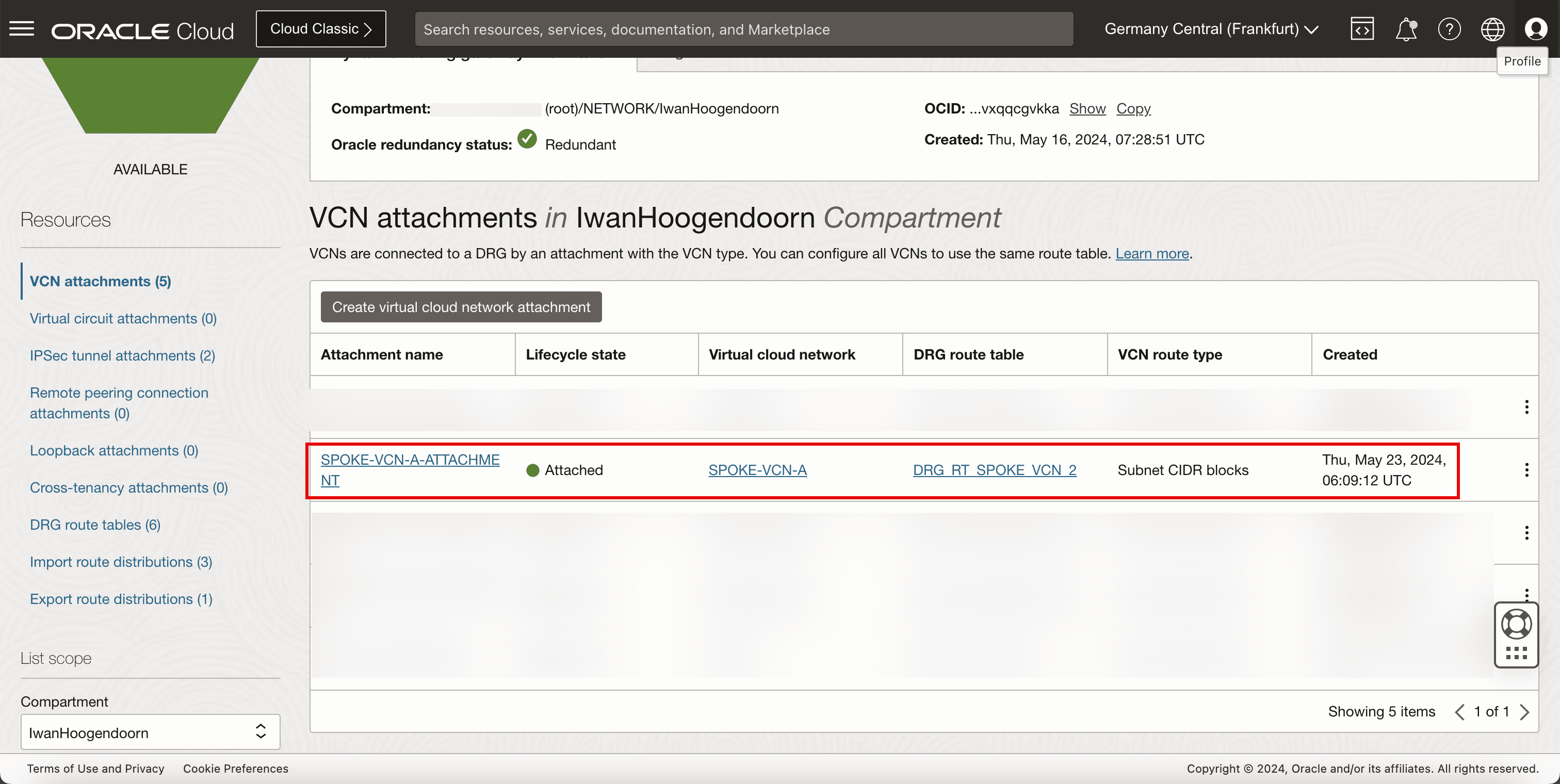

Allegato VCN

-

Esaminare il collegamento VCN per assicurarsi che la VCN sia collegata al DRG in modo che il DRG possa instradare il traffico VPN alla VCN, alla subnet e all'istanza corrette.

-

-

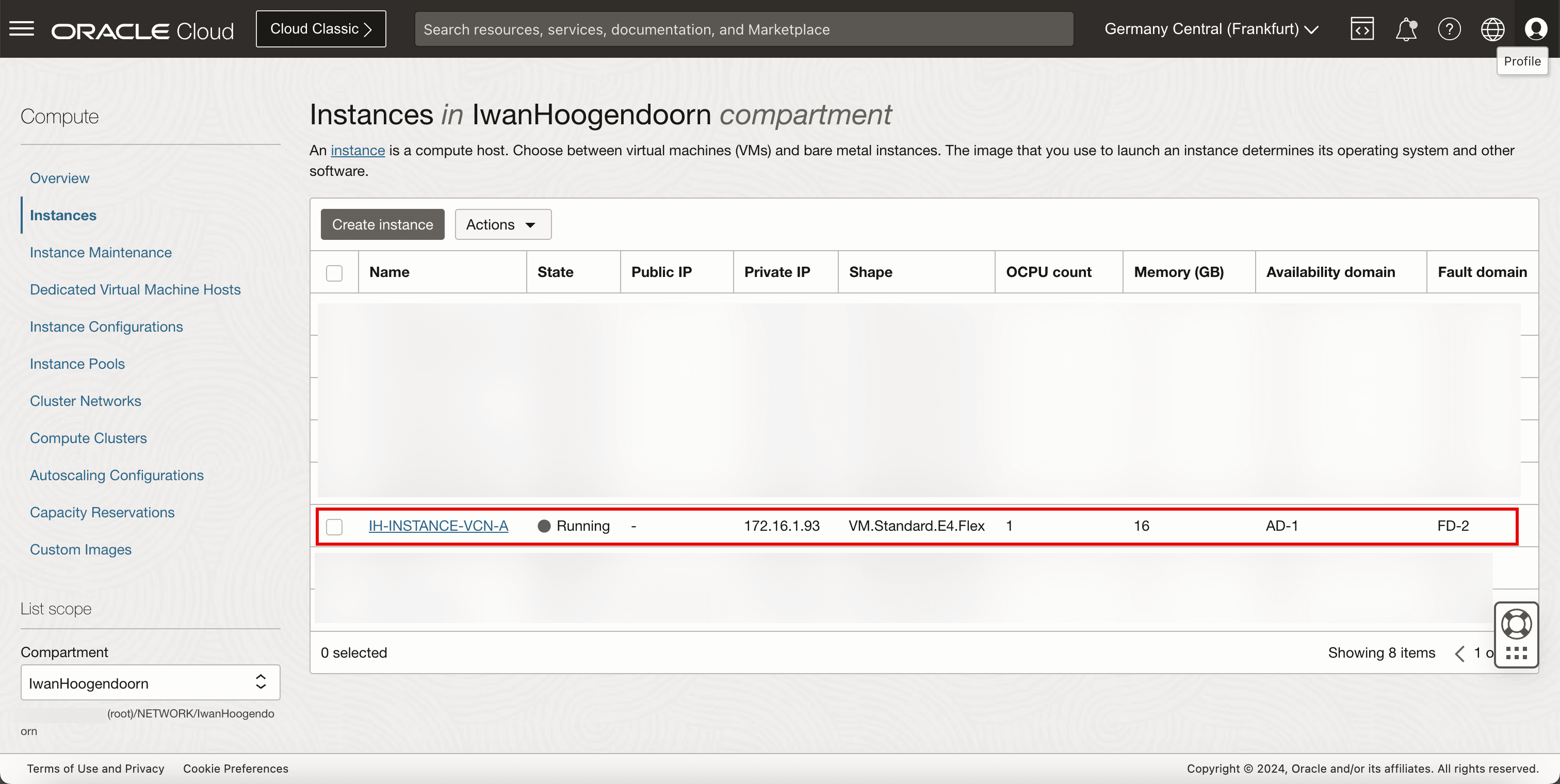

Istanza

-

Rivedere l'istanza che verrà utilizzata come endpoint di rete per eseguire i test di rete.

-

La seguente immagine illustra ciò che abbiamo creato finora.

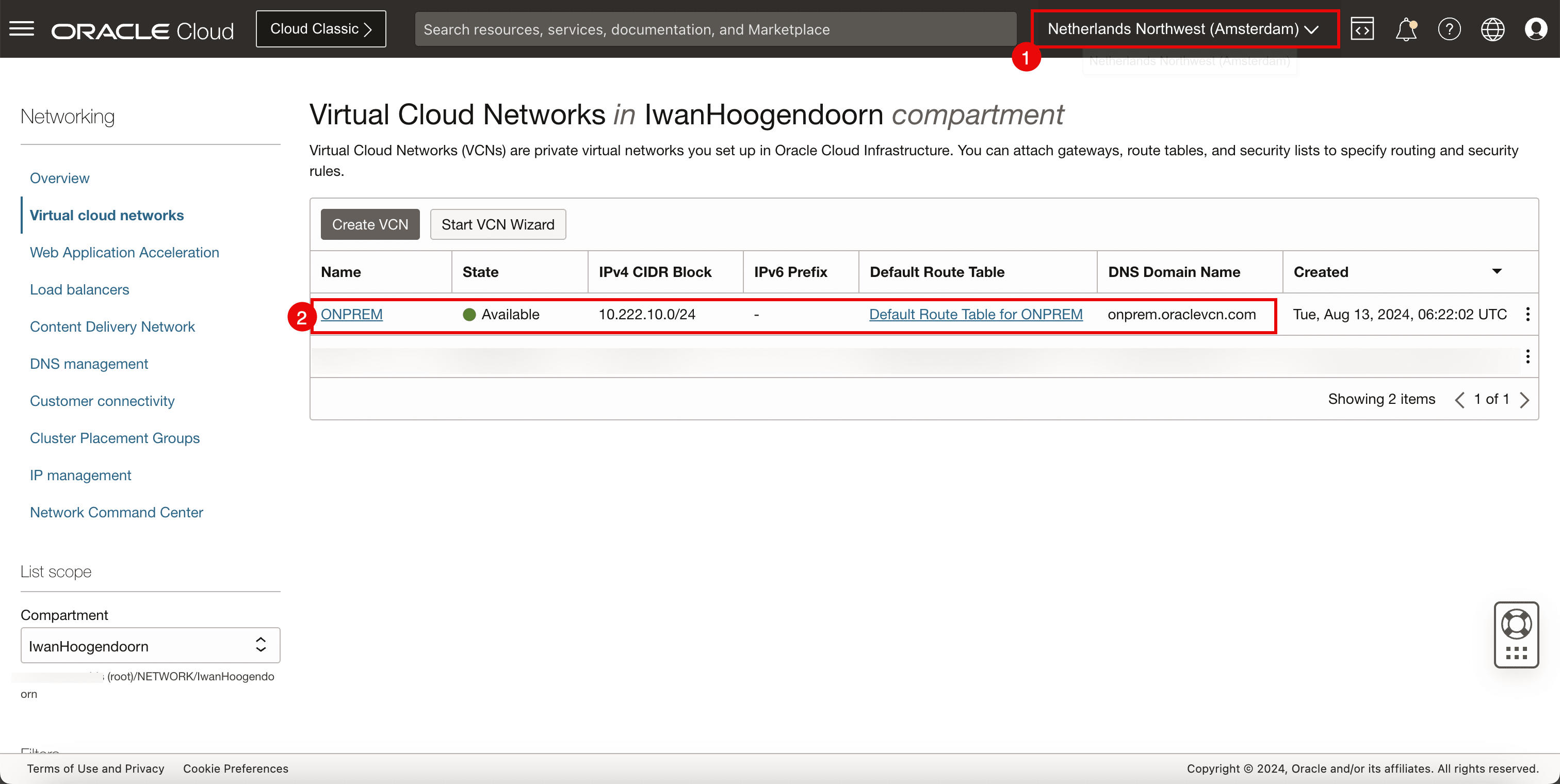

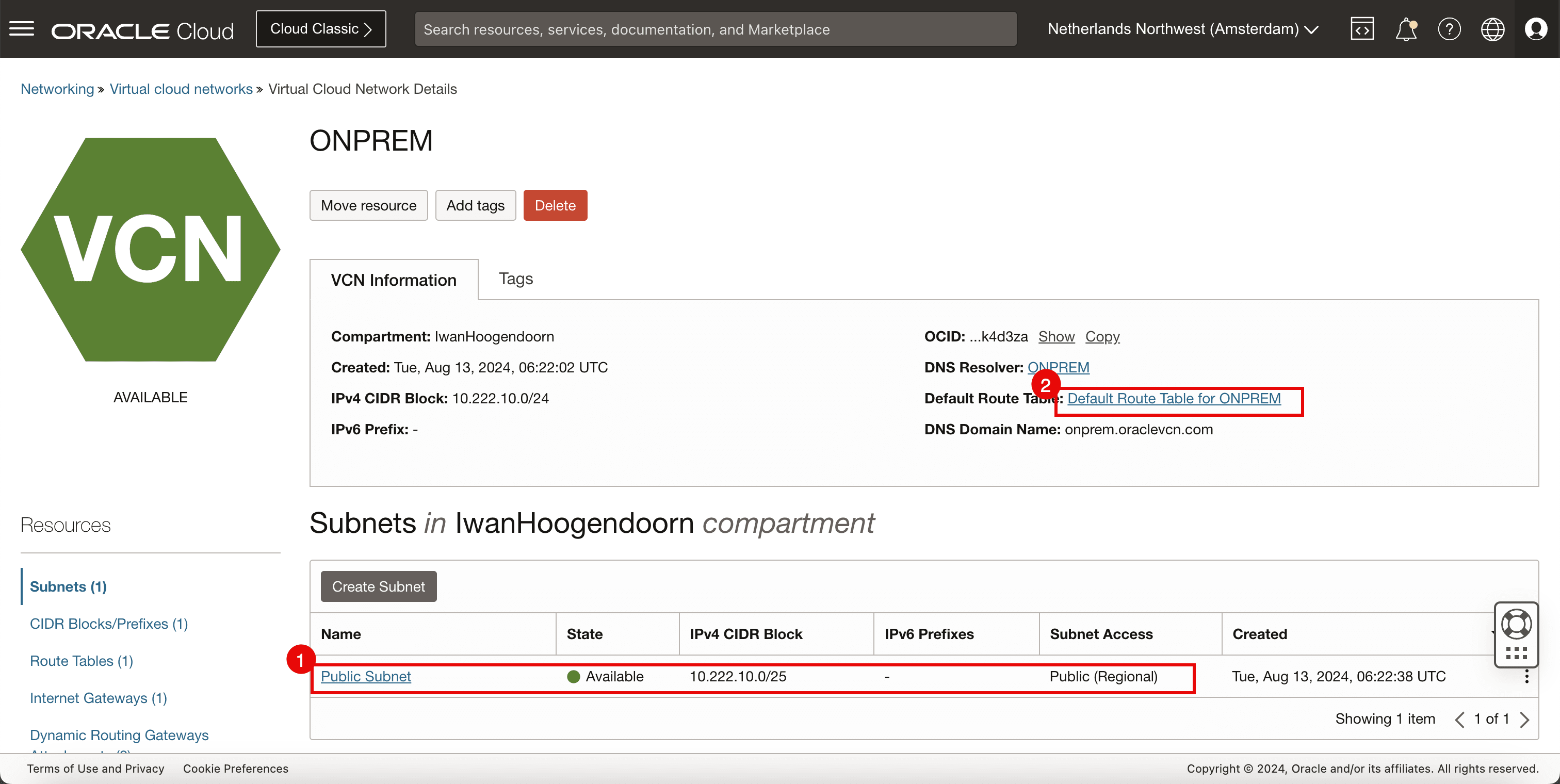

Task 2: Esaminare l'area OCI di origine (VCN, subnet pubblica, gateway Internet e istanze)

-

VCN

-

Esaminare l'area OCI di origine. Per questa esercitazione, si tratta dell'area OCI del nord-ovest dei Paesi Bassi (Amsterdam).

-

Esaminare la VCN, la subnet e l'istanza.

-

-

Subnet pubblica

-

Rivedere la subnet pubblica a cui verranno collegate le istanze e l'endpoint VPN Libreswan.

-

Esaminare la tabella di instradamento predefinita per la VCN.

Nota: è necessario disporre di una subnet pubblica qui, poiché è necessario assicurarsi che l'endpoint VPN di Libreswan sia in grado di comunicare a Internet per impostare la connessione VPN con l'altro lato.

-

-

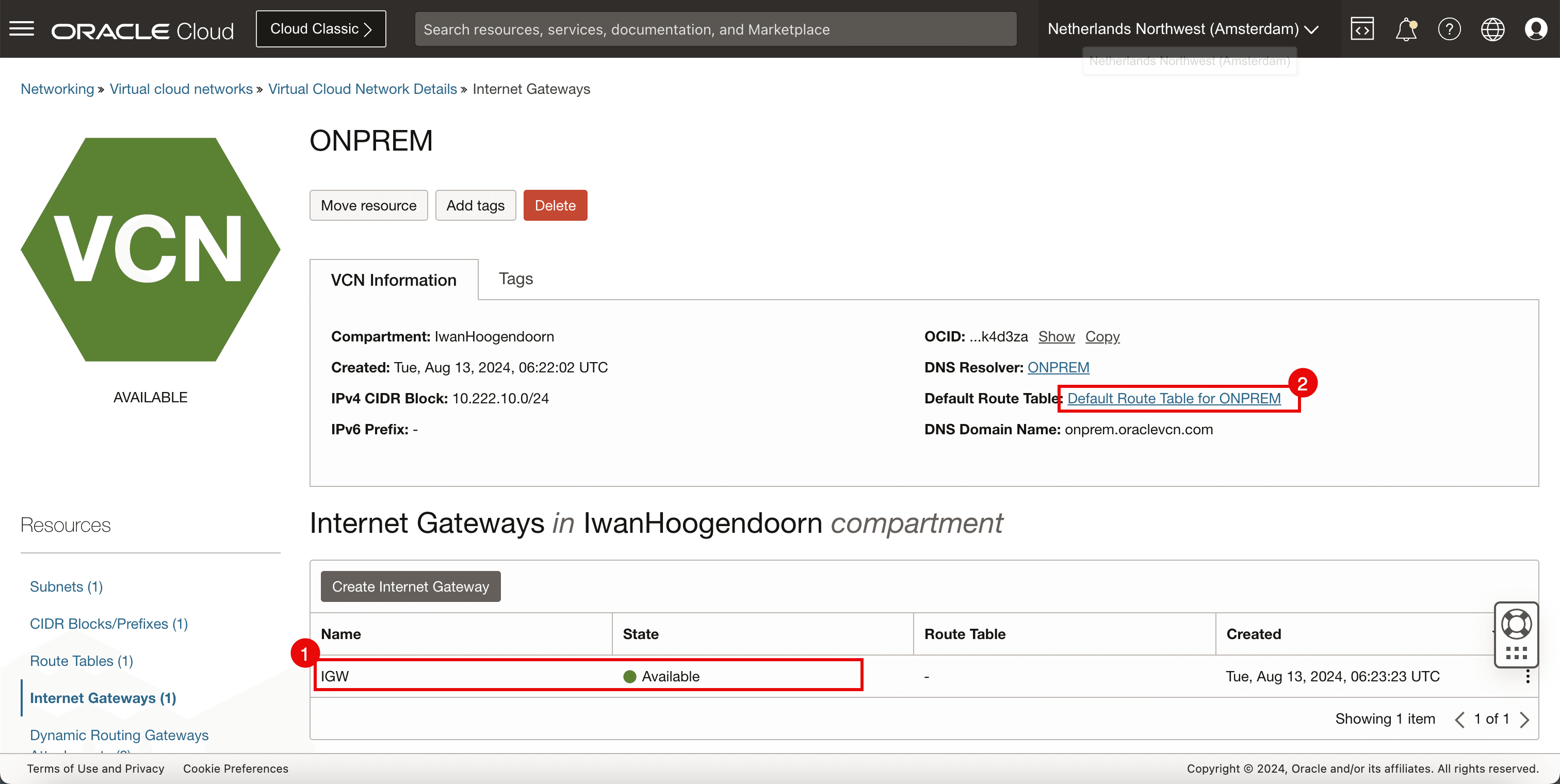

Gateway Internet

-

Rivedere il gateway Internet per consentire la connettività Internet

-

Esaminare la tabella di instradamento predefinita per la VCN.

-

-

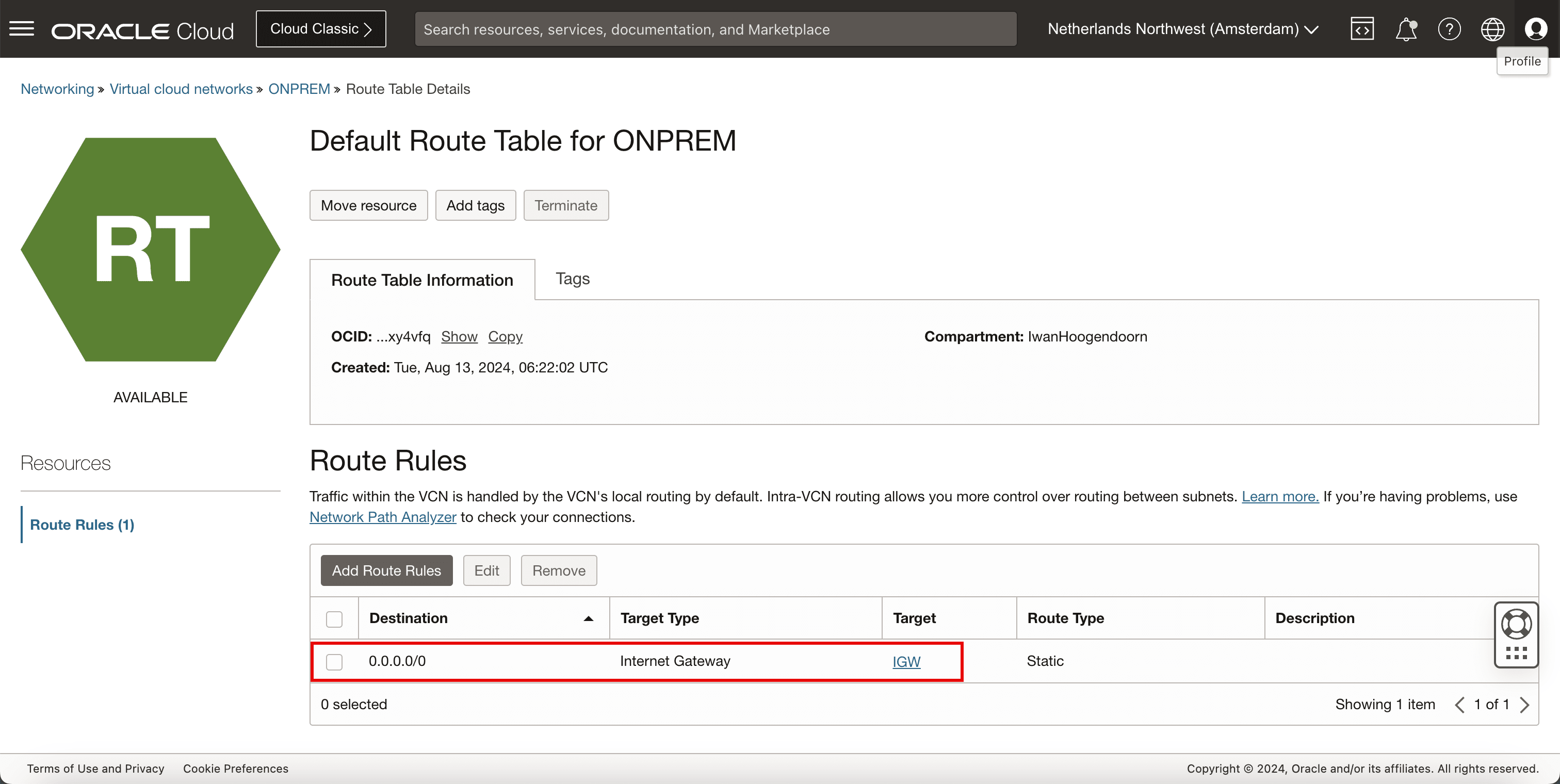

Tabella di instradamento

-

Esaminare la tabella di instradamento VCN e assicurarsi che tutto il traffico venga instradato al gateway Internet.

-

-

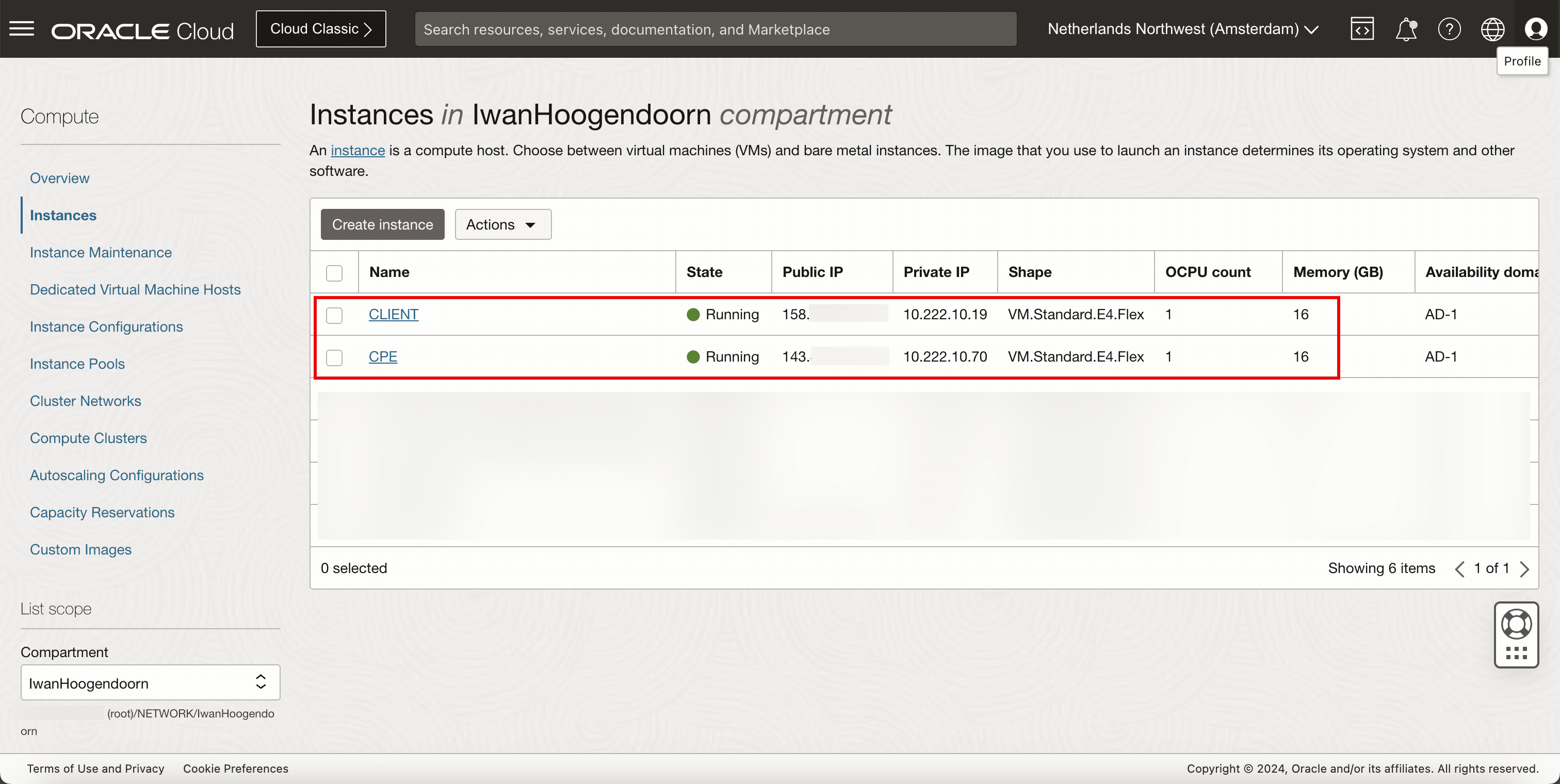

Istanze

-

Rivedere l'istanza da utilizzare come endpoint di rete per eseguire i test di rete.

-

Per CLIENT e CPE abbiamo utilizzato Oracle Linux 8 come sistema operativo principale.

-

La seguente immagine illustra ciò che abbiamo creato finora.

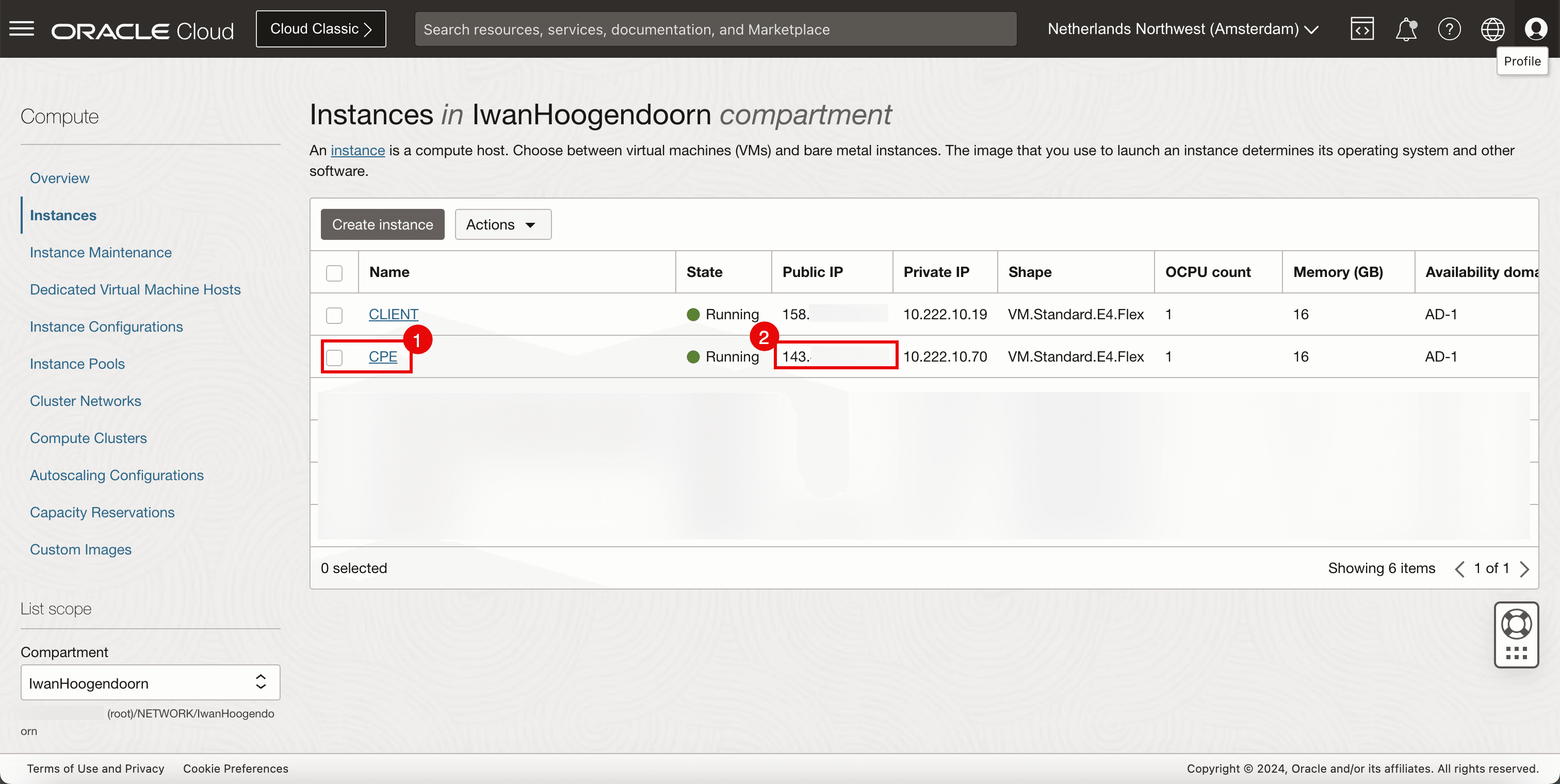

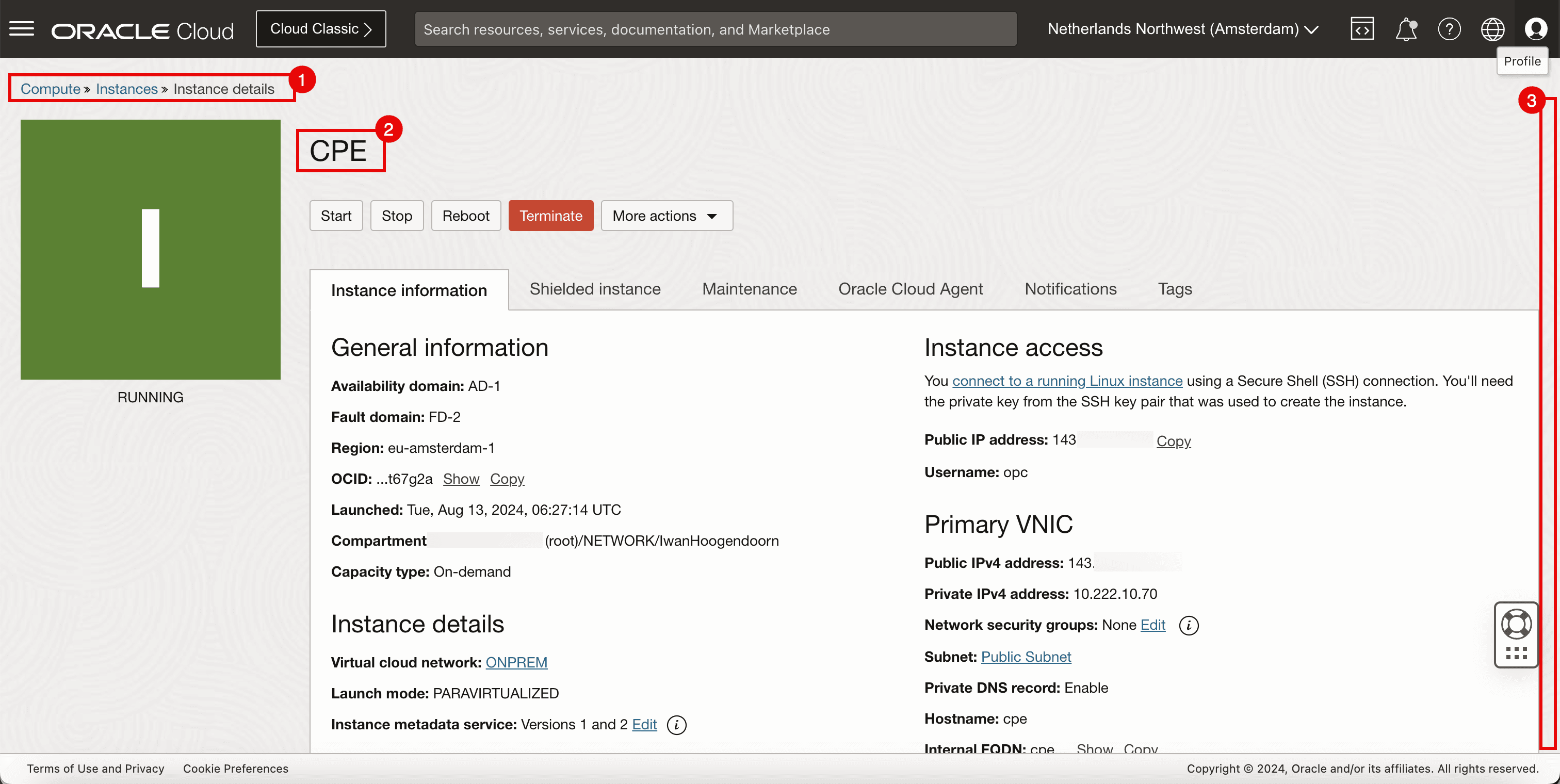

Task 3: Raccogliere l'indirizzo IP pubblico dell'istanza CPE dall'area OCI di origine

-

Andare a OCI Console.

-

Nell'area OCI di origine abbiamo distribuito un'istanza che sarà responsabile dell'interruzione VPN (endpoint VPN).

-

Raccoglie l'indirizzo IP pubblico configurato in questo endpoint VPN. Per questo tutorial, questo indirizzo IP pubblico inizia con 143.

-

-

La seguente immagine illustra ciò che abbiamo creato finora.

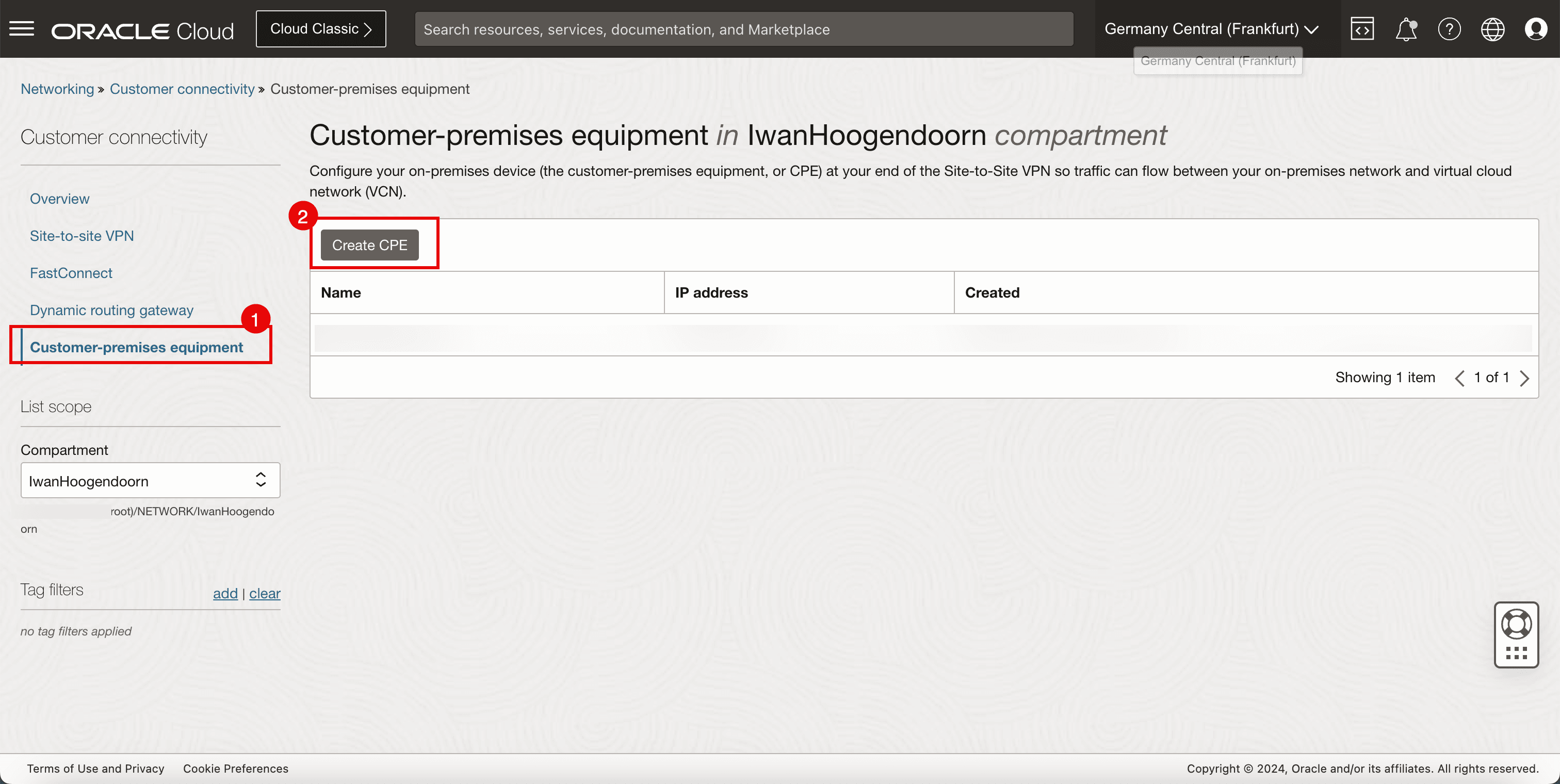

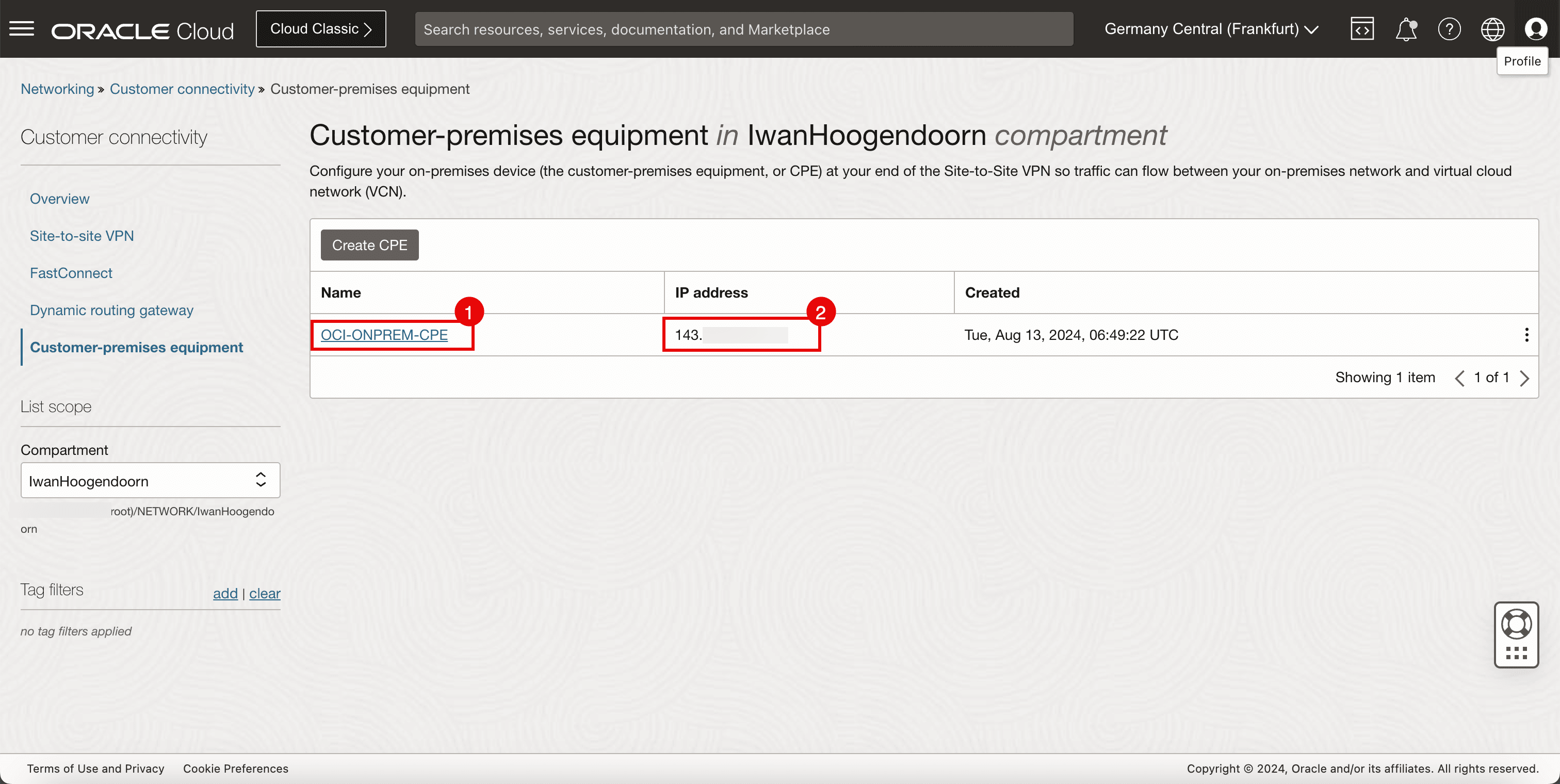

Task 4: Creare un nuovo CPE nell'area OCI di destinazione

-

Andare alla console OCI, andare a Networking, Connettività cliente, Gateway di instradamento dinamico e fare clic sul DRG.

- Fare clic su Apparecchiature locali del cliente.

- Fare clic su Crea CPE.

-

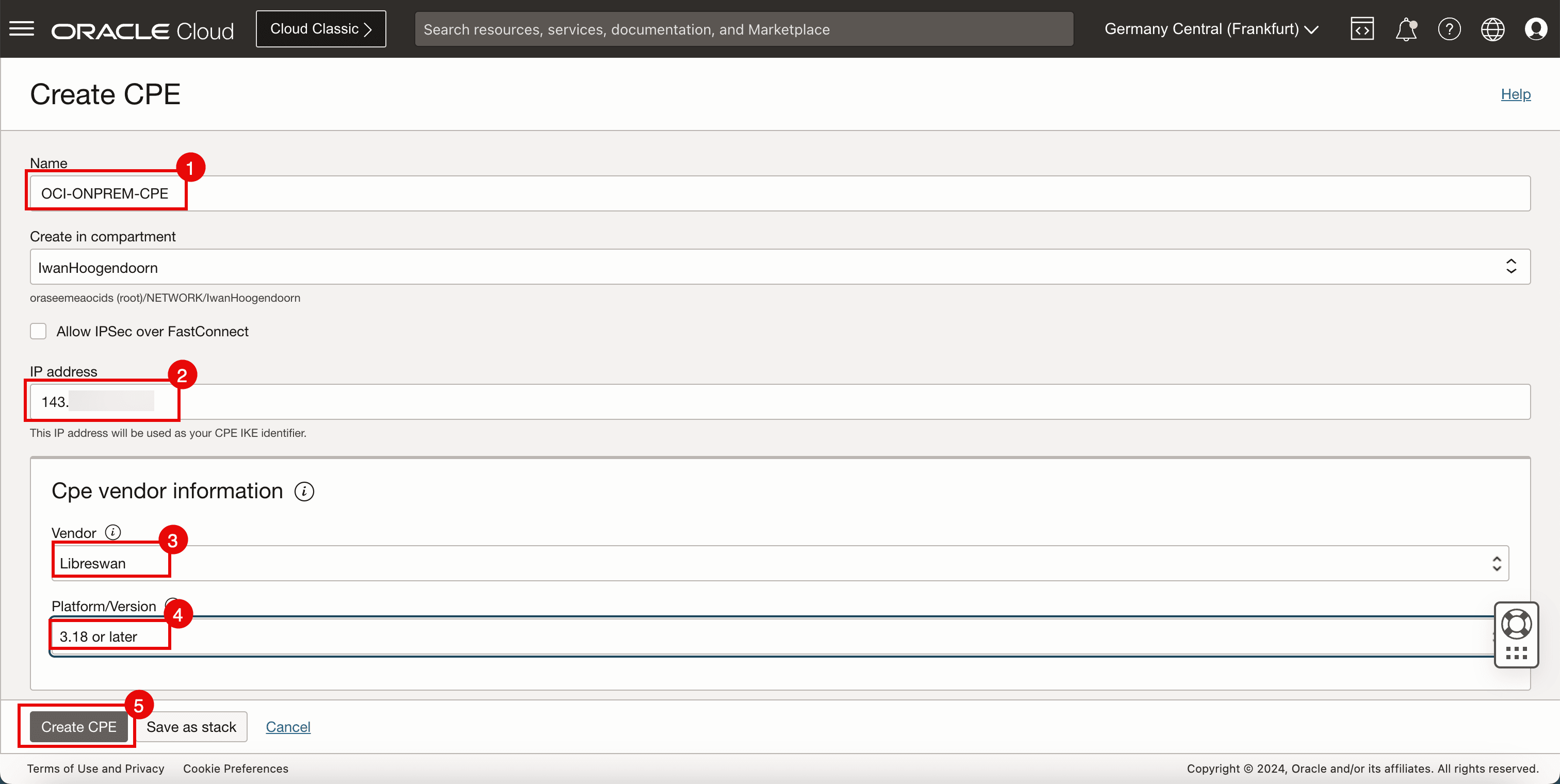

Immettere le informazioni riportate di seguito.

- Nome: immettere un nome per il CPE.

- Indirizzo IP pubblico: immettere l'indirizzo IP pubblico raccolto nel task 3.

- Fornitore: selezionare Libreswan.

- Piattaforma/Versione: selezionare la versione della piattaforma CPE.

- Fare clic su Crea CPE.

- Tenere presente che il CPE è stato creato.

- Prendere nota dell'indirizzo IP pubblico del CPE.

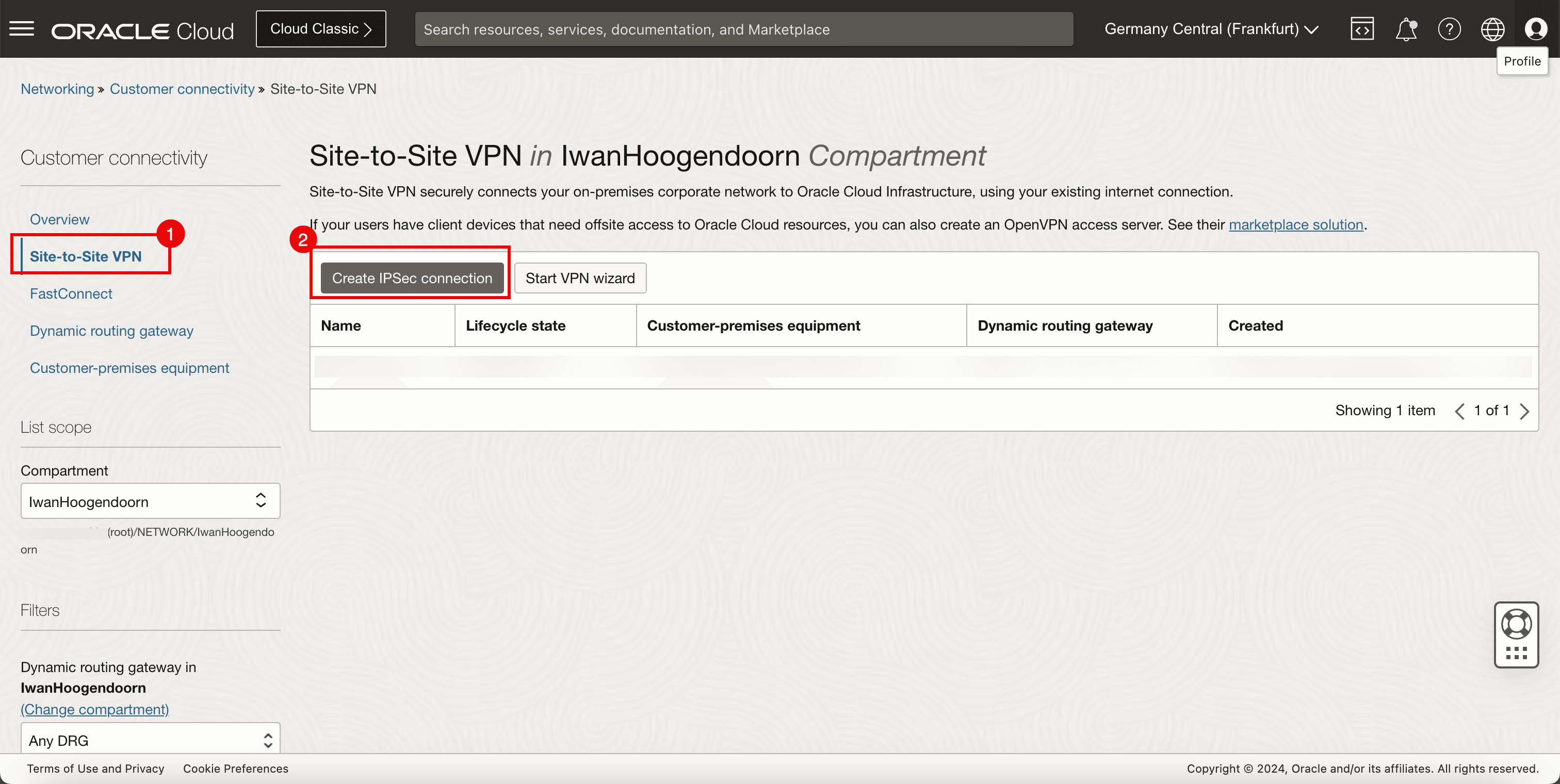

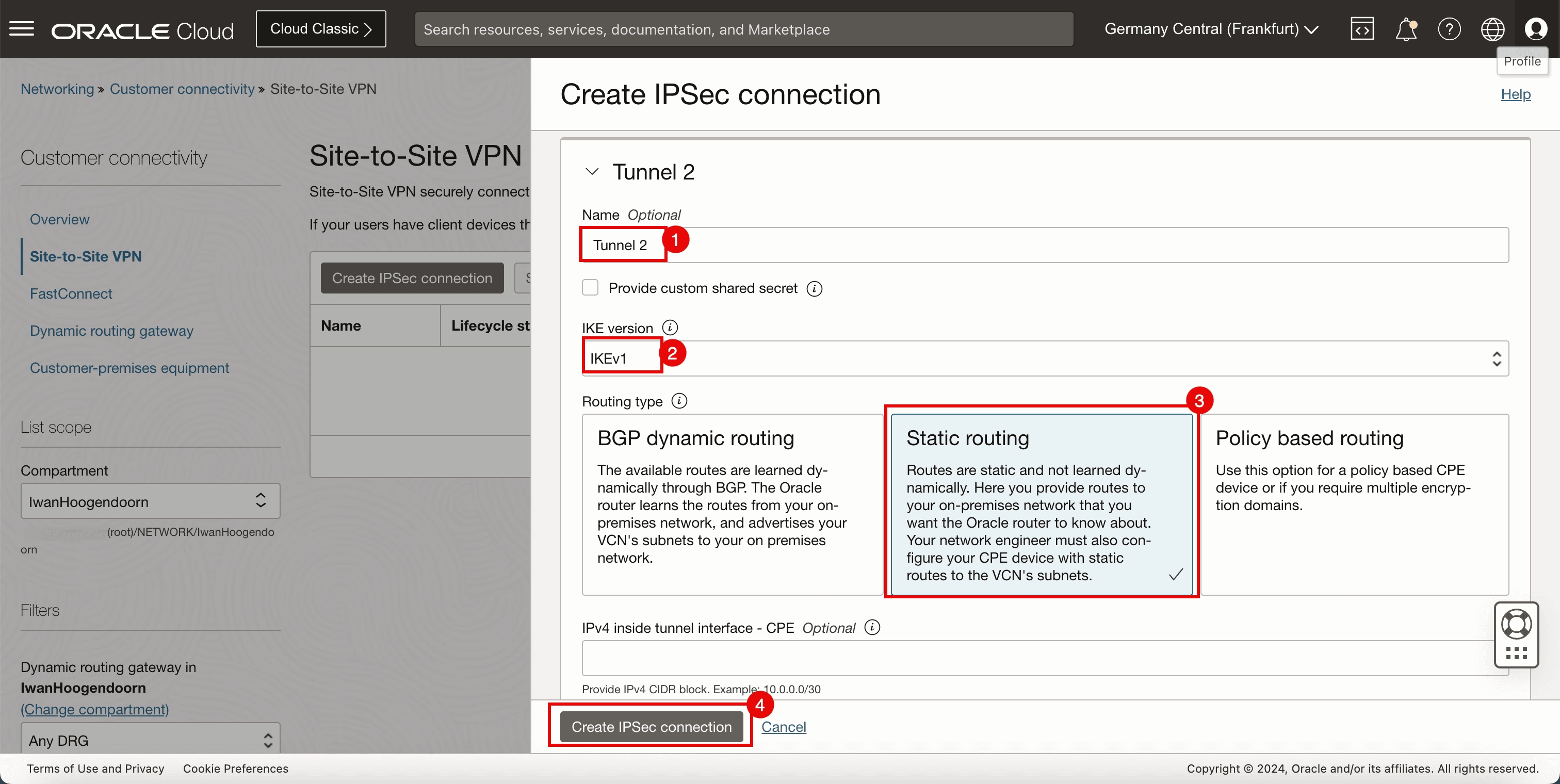

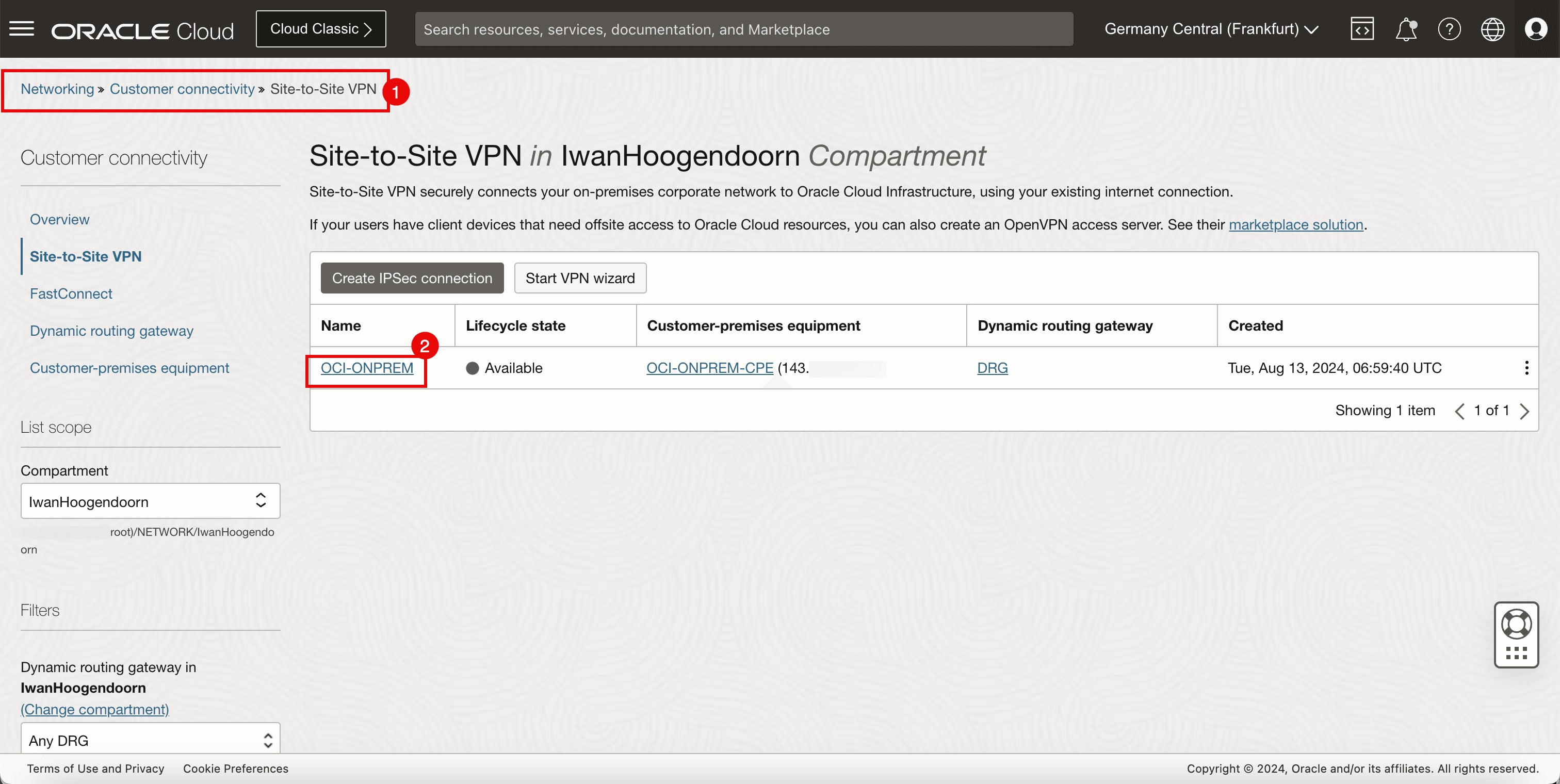

Task 5: configurare la VPN da sito a sito OCI nell'area OCI di destinazione

-

Andare a OCI Console.

- Fare clic su VPN site-to-site.

- Fare clic su Crea connessione IPSec.

-

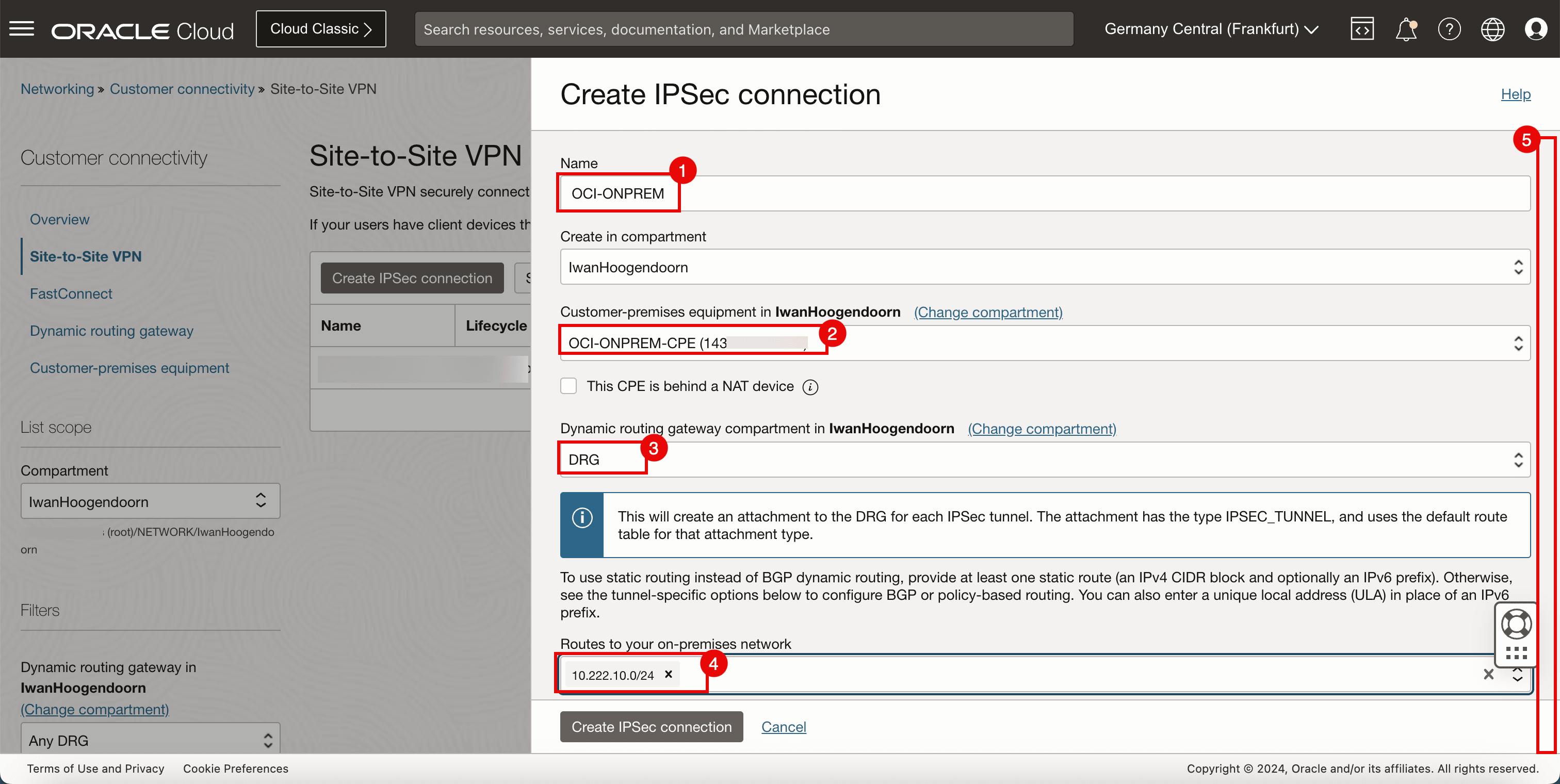

Nella pagina Crea connessione IPSec immettere le informazioni riportate di seguito.

- Nome: immettere un nome per la connessione IPSec.

- Apparecchiature locali del cliente: selezionare il CPE creato nel task 4.

- Gateway di instradamento dinamico: selezionare il DRG.

- Rout alla rete in locale: immettere la rete remota che si desidera instradare tramite la connessione IPSec. Per questo tutorial, si tratta di rete

10.222.10.0/24. - scorrere in Basso.

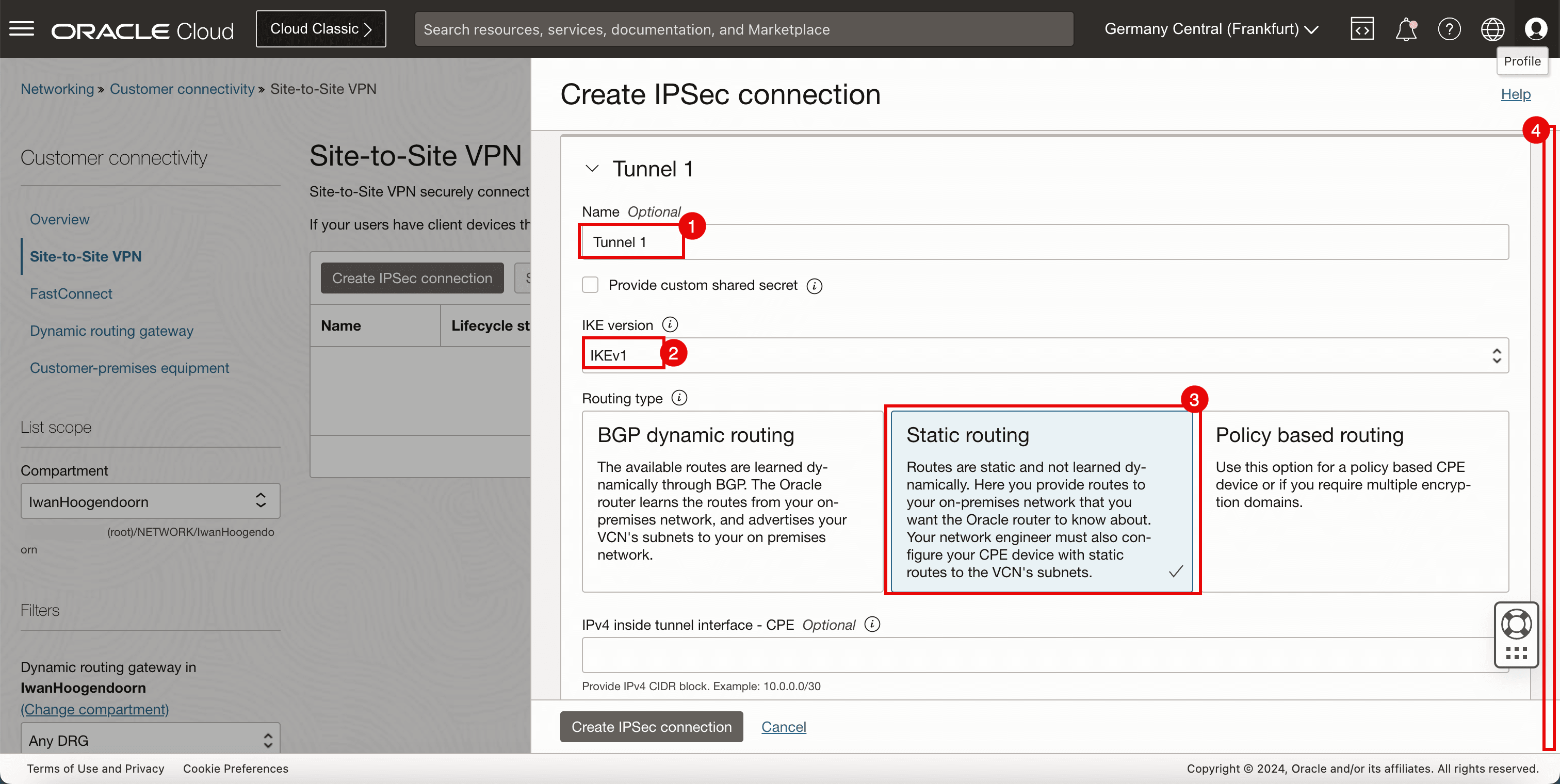

- Nome: immettere un nome per il primo tunnel.

- Versione IKE: immettere la versione IKE in IKEv1.

- Tipo di ciclo: selezionare Ciclo statico.

- scorrere in Basso.

- Nome: immettere un nome per il secondo tunnel.

- Versione IKE: immettere la versione IKE in IKEv1.

- Tipo di ciclo: selezionare Ciclo statico.

- Fare clic su Crea connessione IPSec.

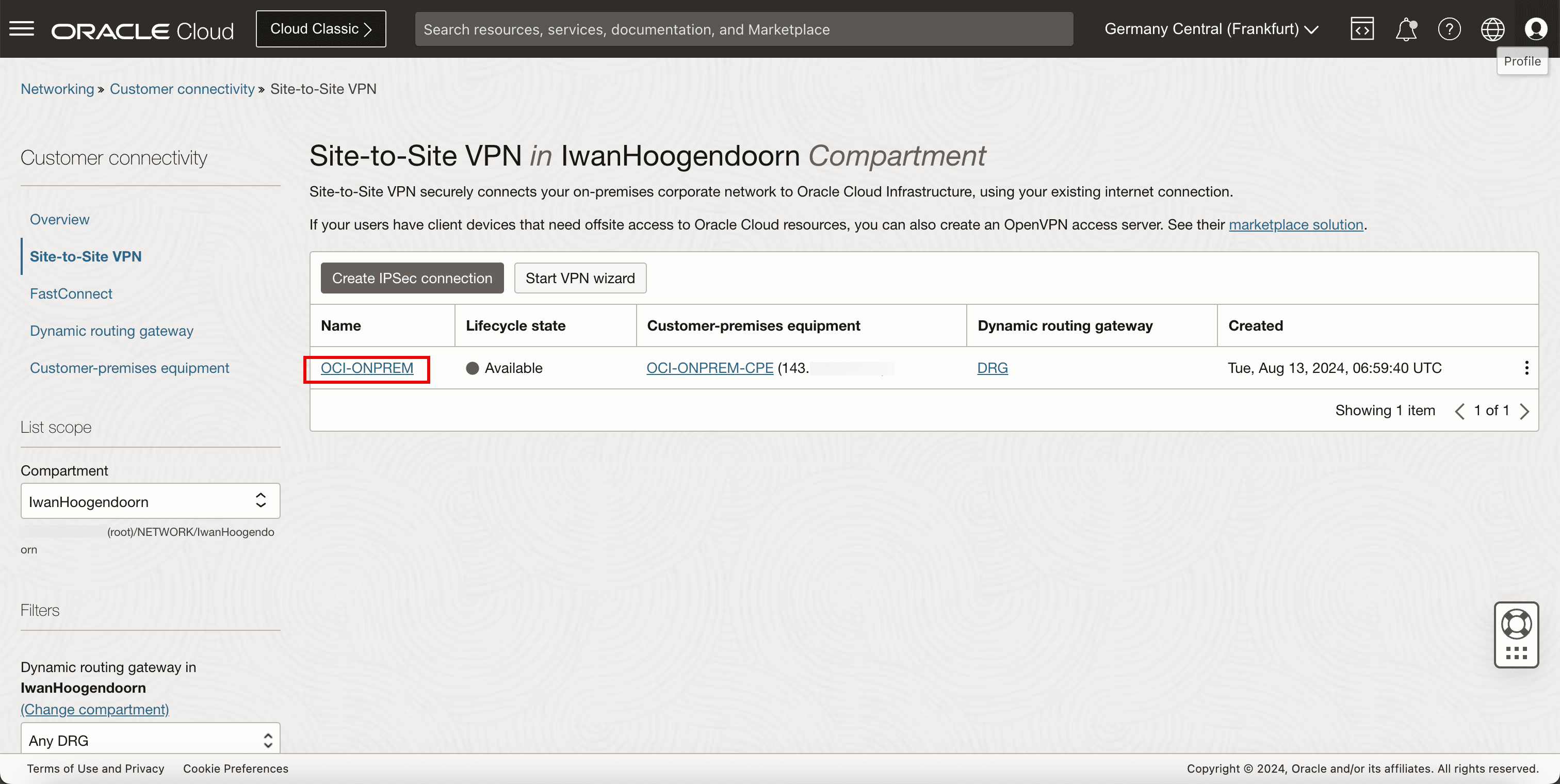

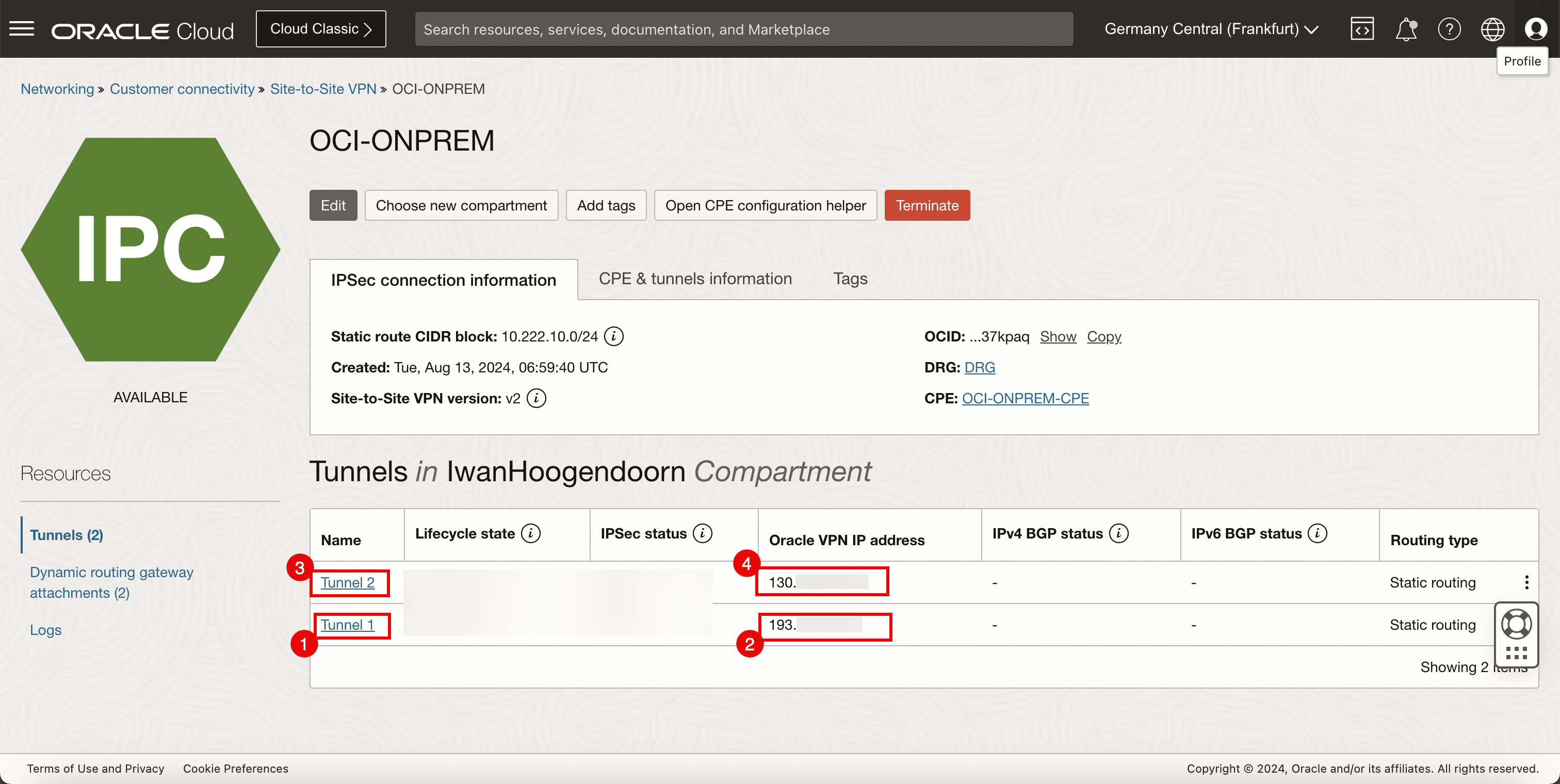

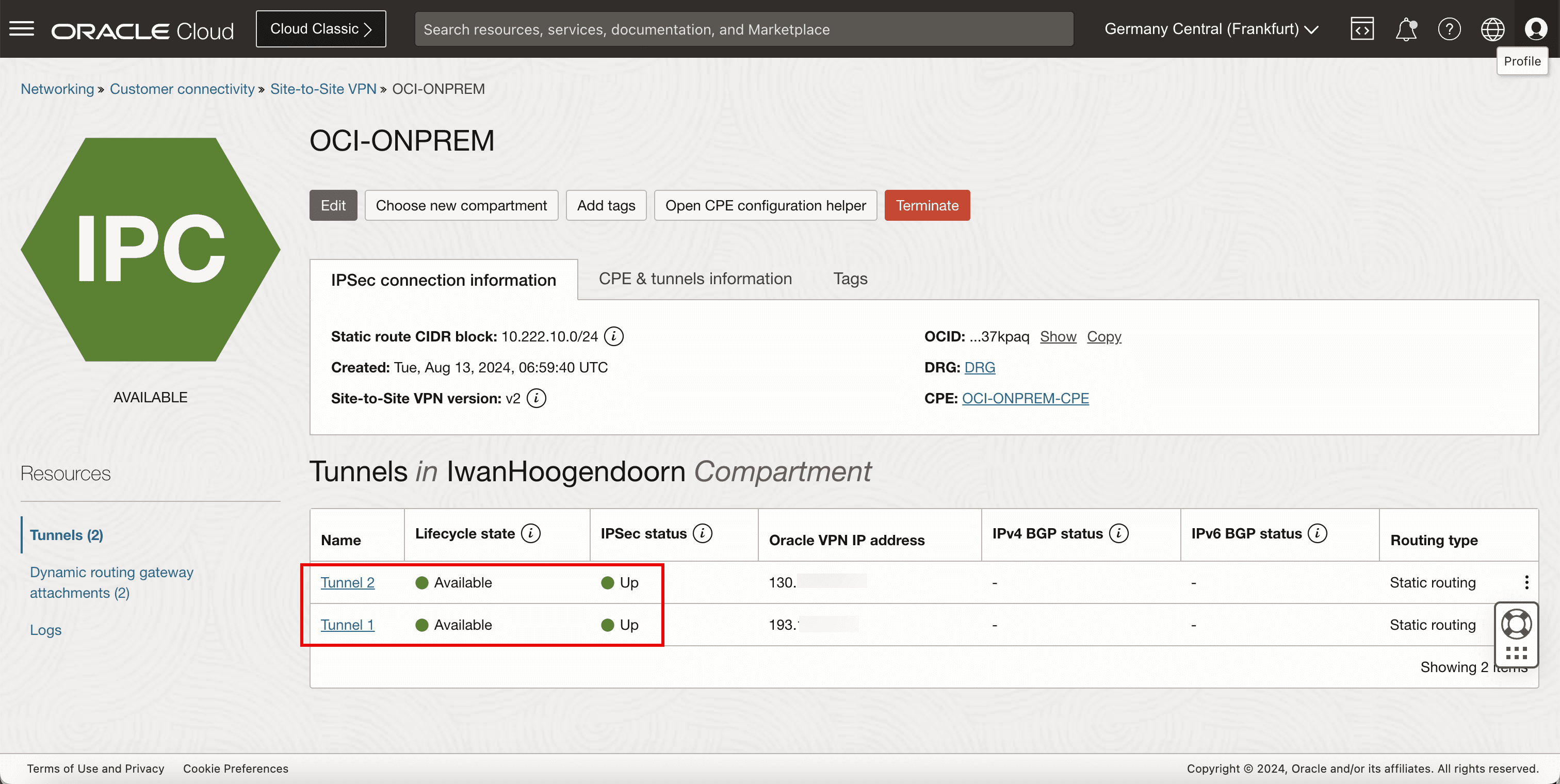

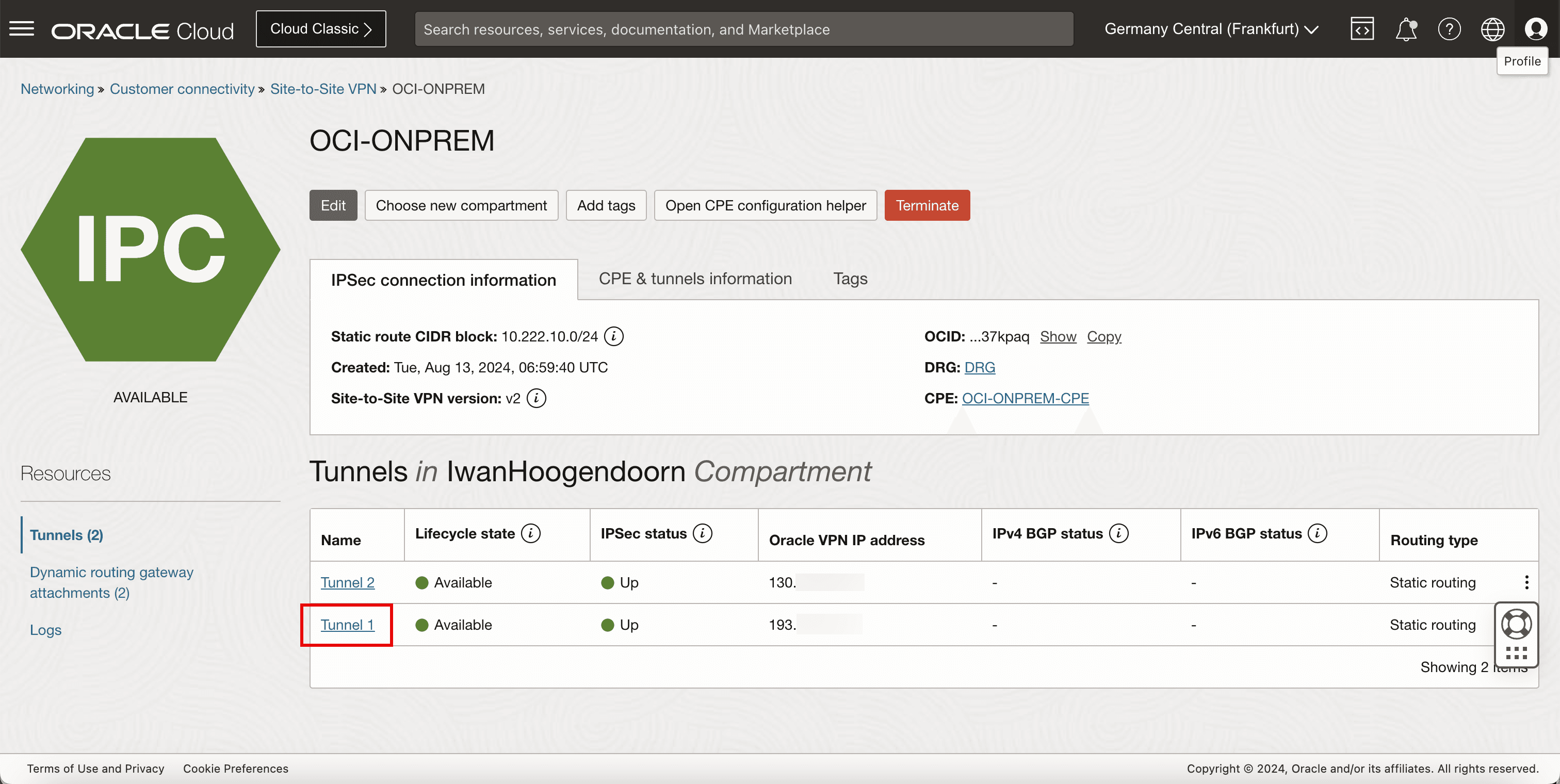

Task 6: Raccogliere l'indirizzo IP pubblico dei tunnel IPSec nell'area OCI di destinazione e scaricare la configurazione CPE

-

La connessione IPSec viene creata, gli indirizzi IP pubblici per entrambi i tunnel IPSec saranno disponibili e dovremo configurare l'altro lato della VPN.

-

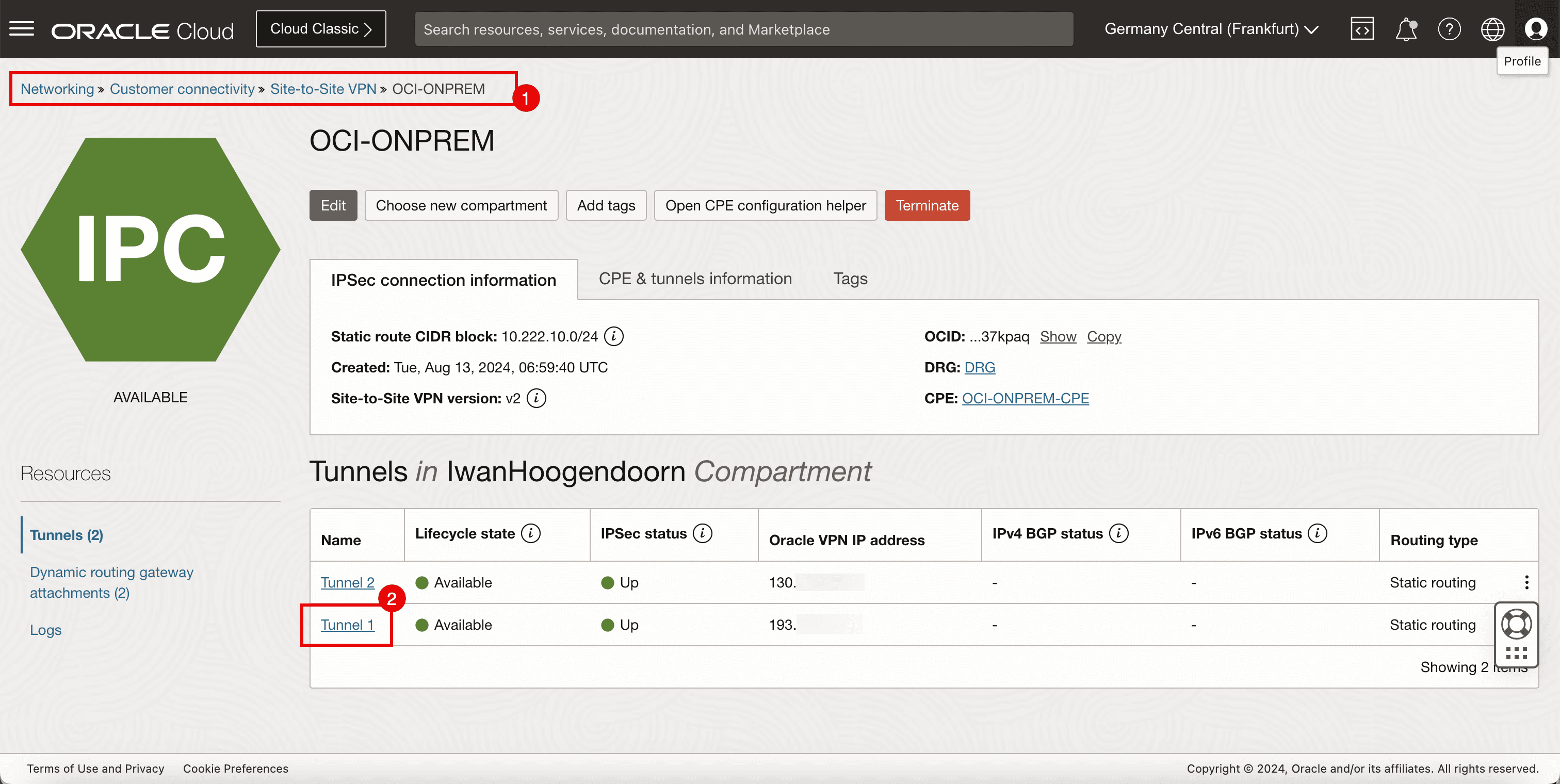

Fare clic sulla VPN Site-to-Site creata nel task 5.

- Nota Tunnel 1 della connessione IPSec.

- Prendere nota dell'indirizzo IP pubblico per il tunnel 1. Per questa esercitazione, questo indirizzo IP inizia con il 193.

- Nota Tunnel 2 della connessione IPSec.

- Prendere nota dell'indirizzo IP pubblico per il tunnel 2. Per questa esercitazione, questo indirizzo IP inizia con 130.

-

La seguente immagine illustra ciò che abbiamo creato finora.

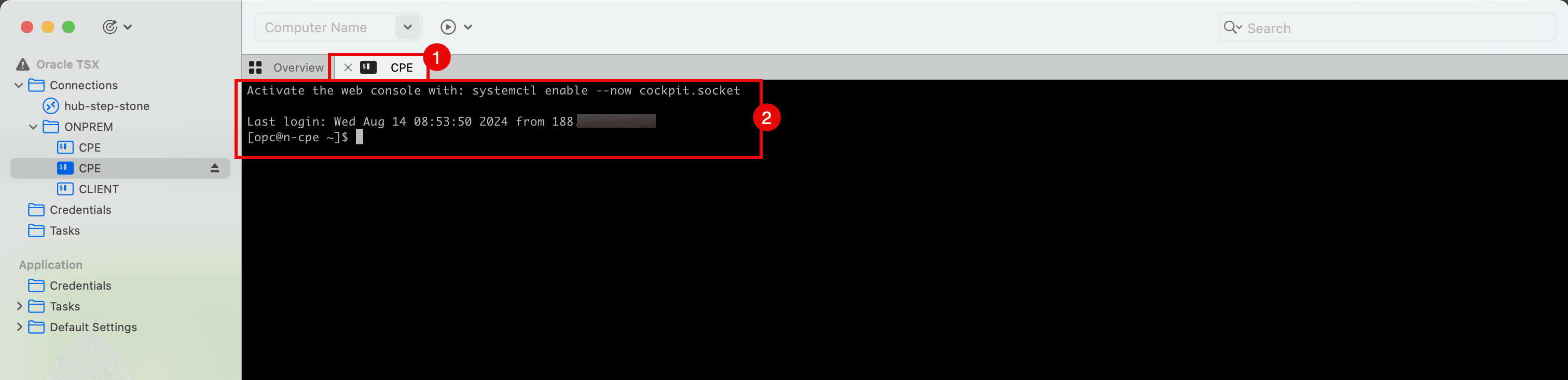

Task 7: configurare l'istanza CPE nell'area OCI di origine e installare e configurare Libreswan

-

Configurare l'istanza CPE.

- Impostare una sessione SSH per il CPE che si trova nell'area OCI o nella VCN di origine.

- Assicurarsi di aver effettuato l'accesso.

-

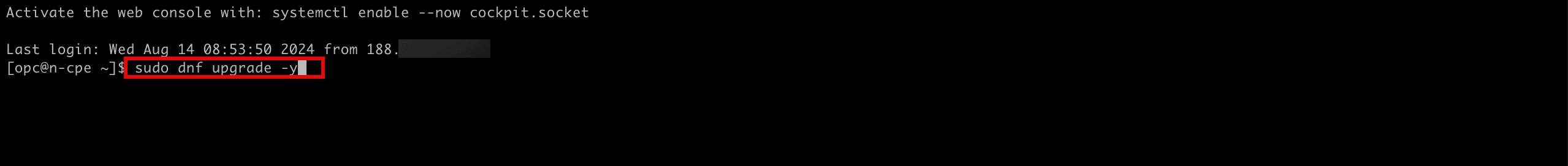

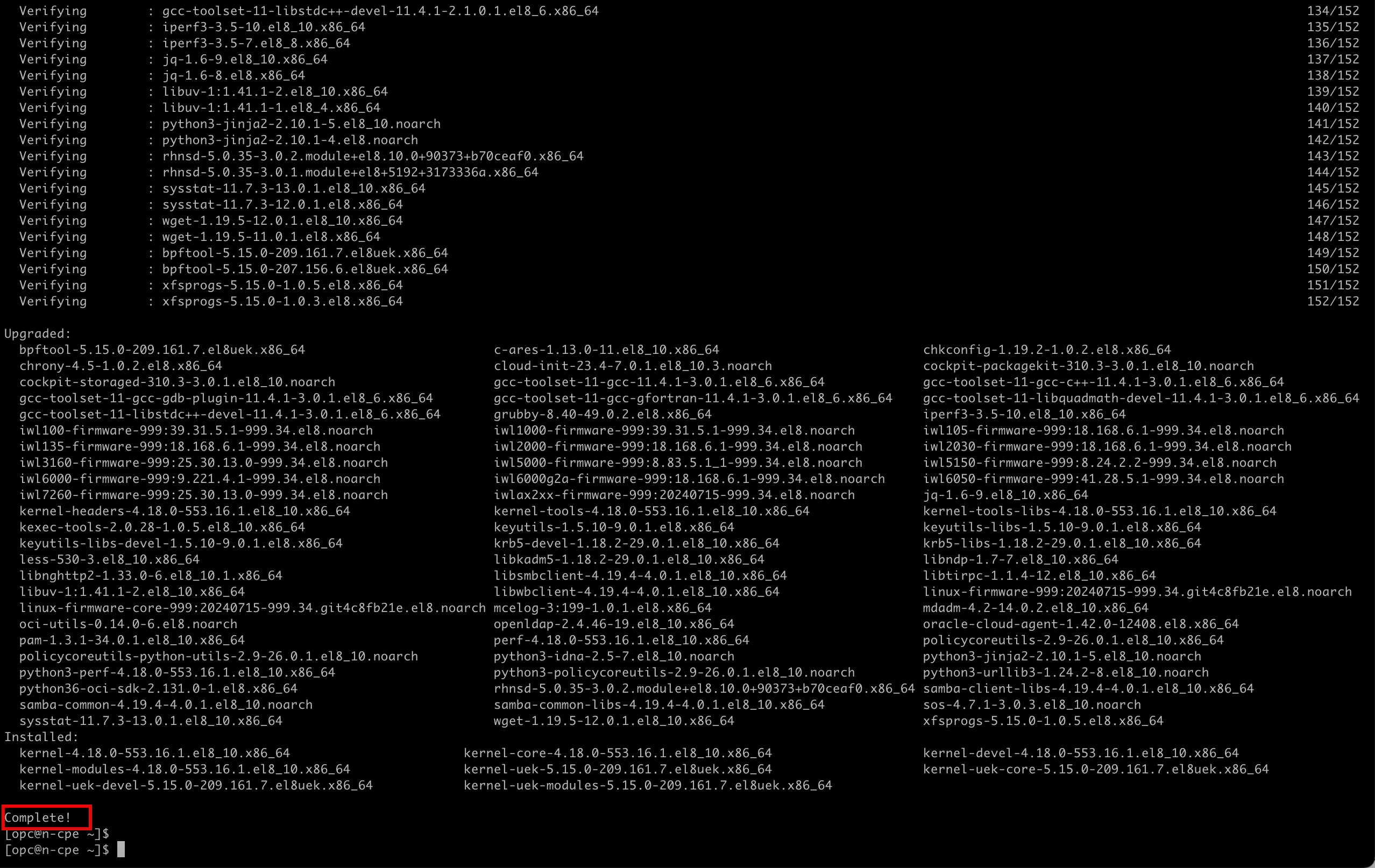

Eseguire il comando seguente per aggiornare il software.

[opc@cpe ~]$ sudo dnf upgrade -y

-

Assicurarsi che l'aggiornamento sia stato completato correttamente.

-

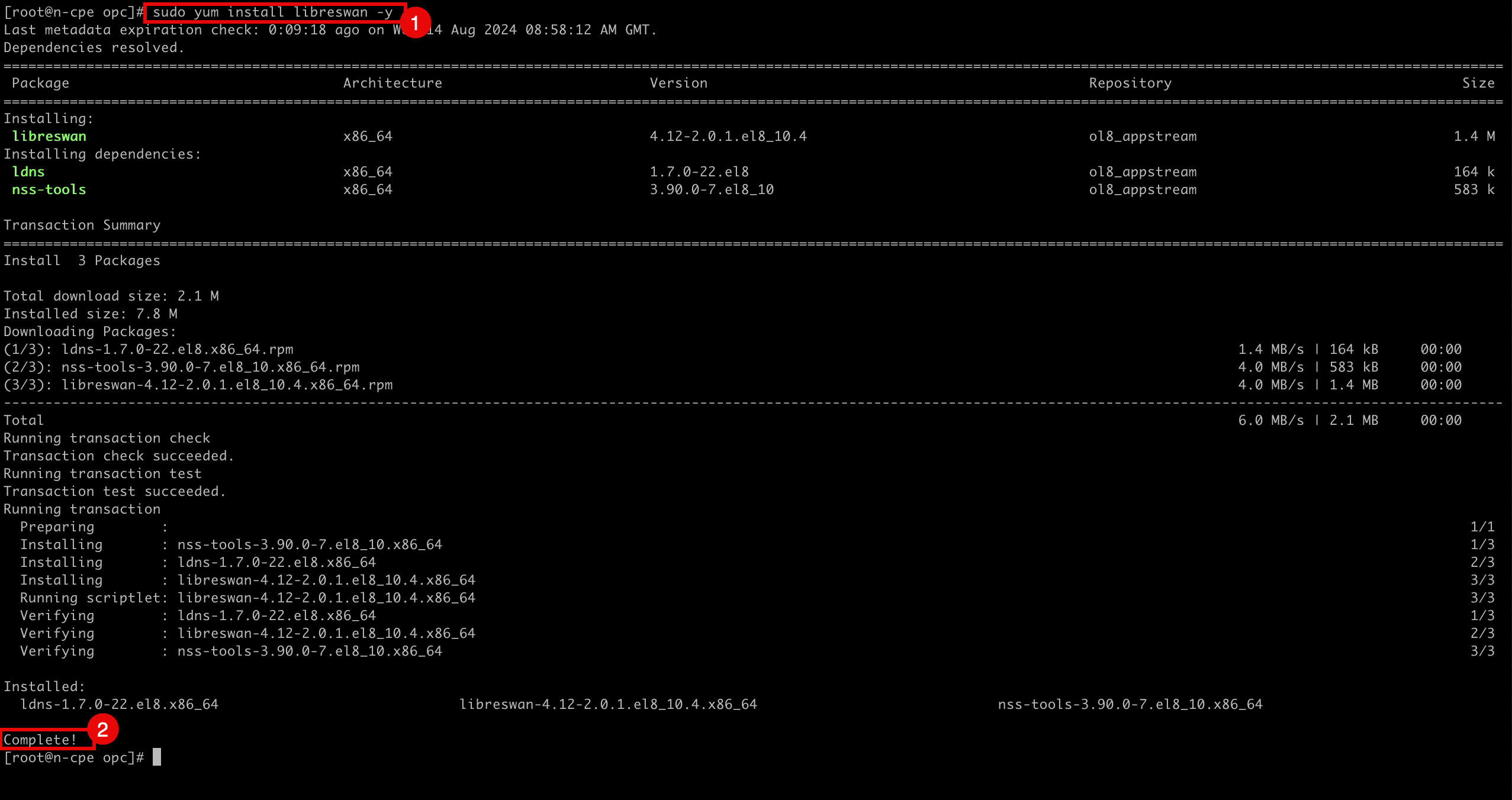

Eseguire il comando seguente per eseguire il comando in cui sono richiesti privilegi più elevati.

[opc@cpe ~] sudo su

-

Eseguire il comando seguente per installare il software Libreswan.

[root@cpe opc]# sudo yum install libreswan -y -

Si noti che l'installazione del software è riuscita.

-

-

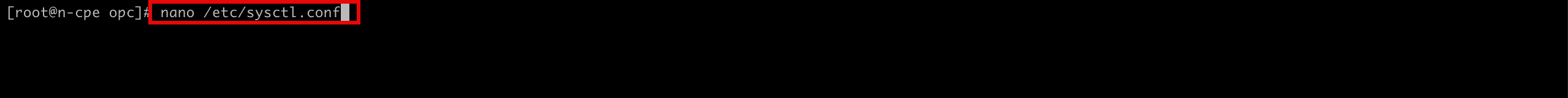

Modificare il file seguente per abilitare l'inoltro IP.

[root@cpe etc]# nano /etc/sysctl.conf

-

Assicurarsi che il file

/etc/sysctl.confcontenga il contenuto seguente.kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

Salvare il file utilizzando

Ctrl + Xe immettereY.-

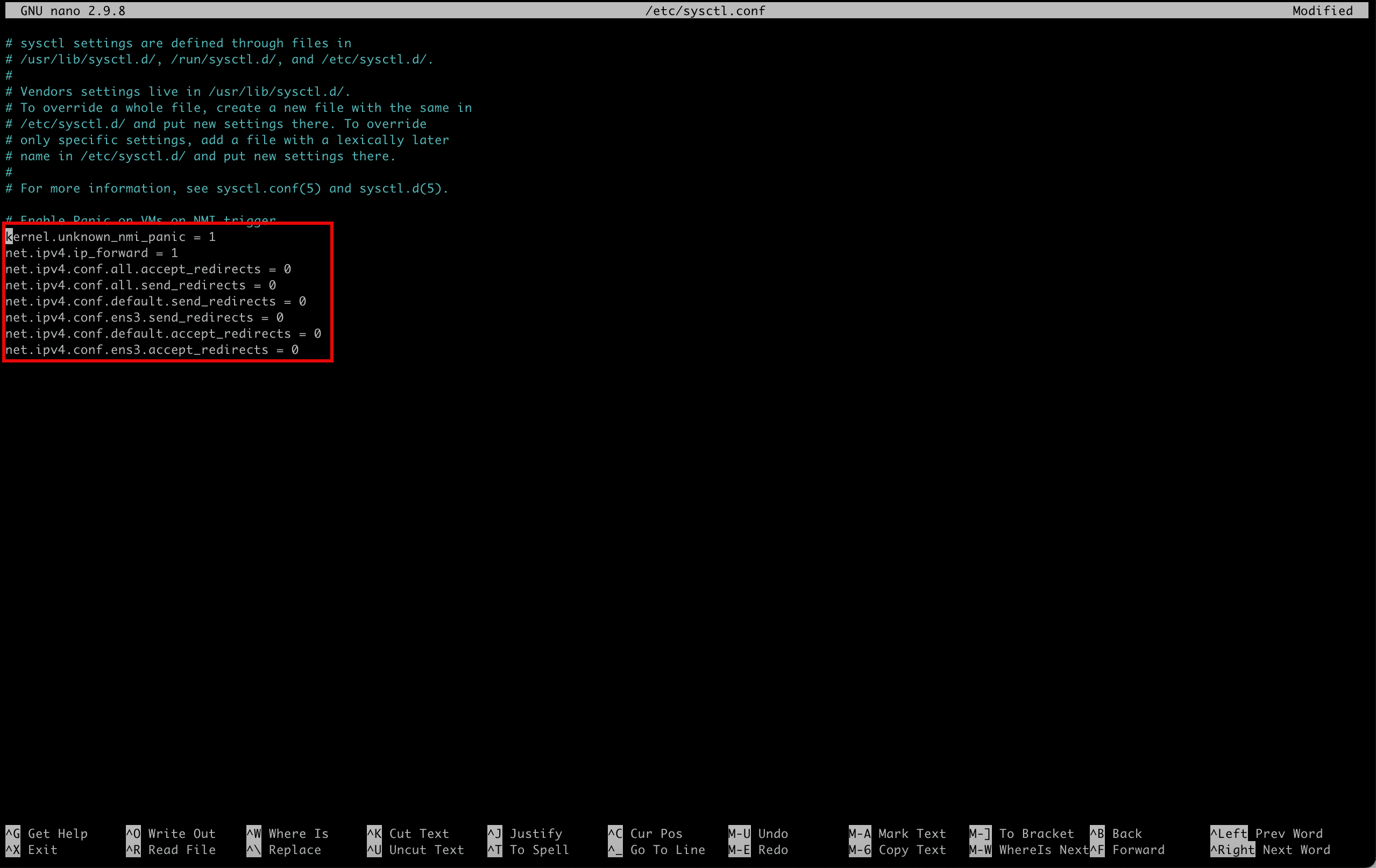

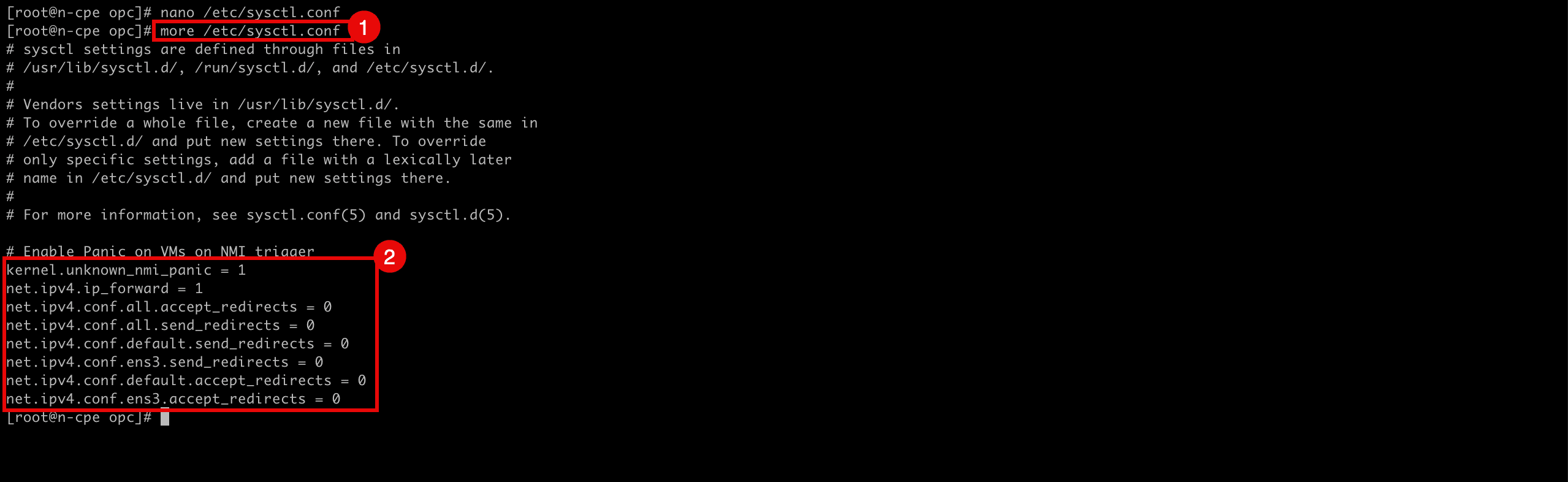

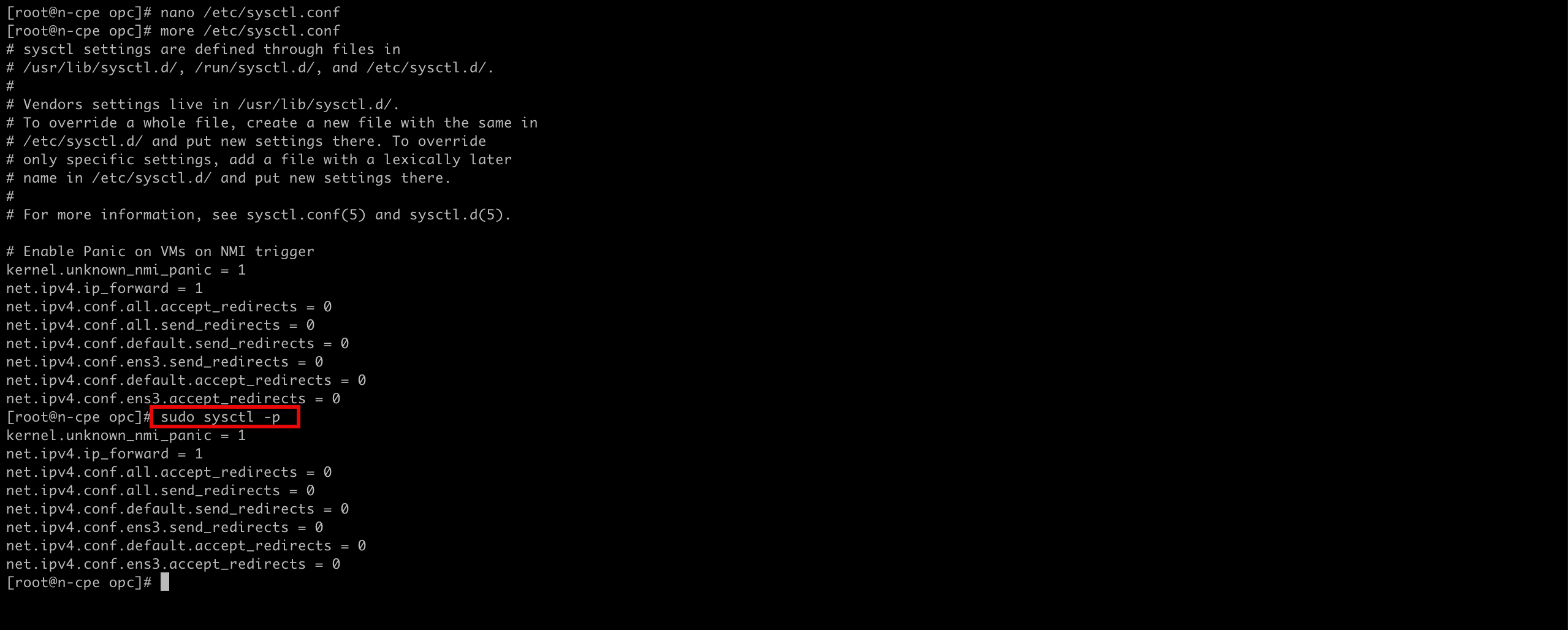

Eseguire il comando seguente per verificare il contenuto del file.

[root@cpe opc]# more /etc/sysctl.conf -

Si noti che l'output sarà uguale al contenuto del file.

-

-

Eseguire il comando seguente per ricaricare e applicare il file per abilitare l'inoltro.

[root@cpe etc]# sudo sysctl -p

-

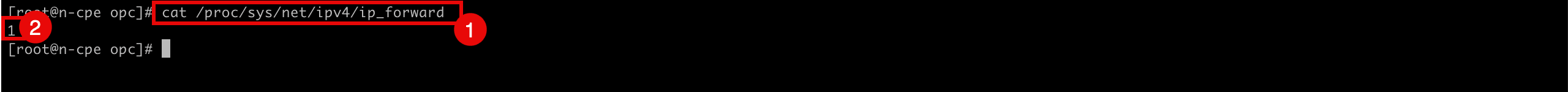

Eseguire il comando seguente per verificare se l'inoltro IP è abilitato.

cat /proc/sys/net/ipv4/ip_forward -

Tenere presente che l'ID valore restituito è

1. Ciò significa che l'inoltro IP è abilitato e0significa che l'inoltro IP è disabilitato.

-

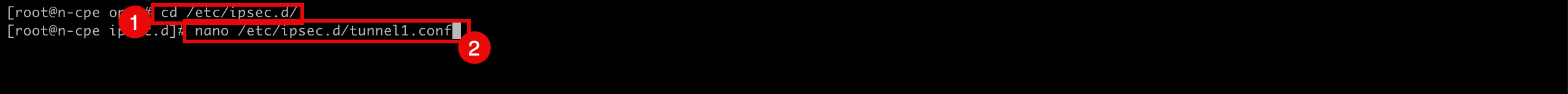

Eseguire il comando seguente per modificare la directory in cui è necessario configurare i tunnel IPSec.

[root@cpe opc]# cd /etc/ipsec.d/ -

Creare e modificare il file seguente (

tunnel1.conf) per configurare il primo tunnel IPSec nel tunnel 1.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

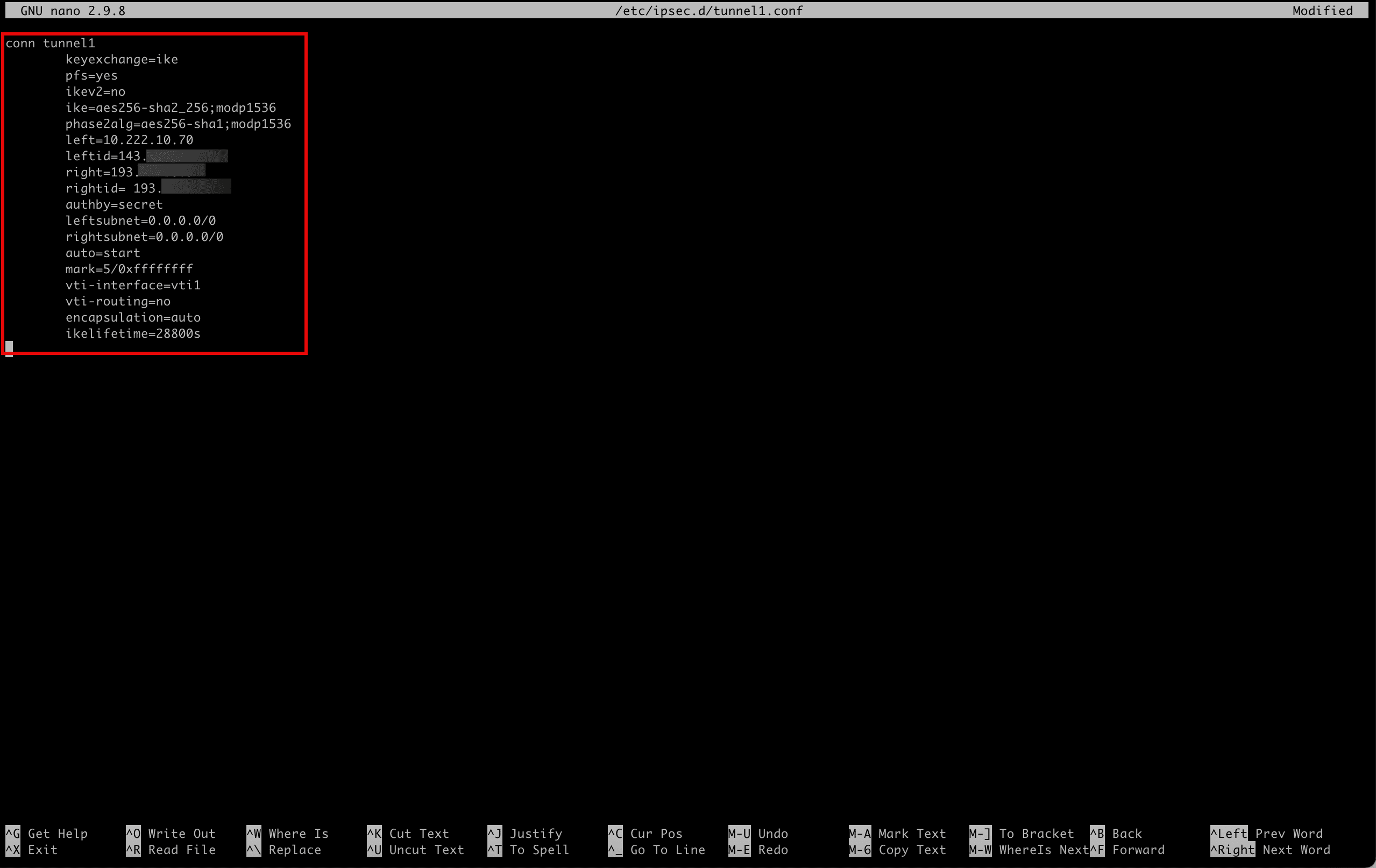

Assicurarsi che il file

/etc/ipsec.d/tunnel1.confcontenga il contenuto seguente.conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Salvare il file utilizzando

Ctrl + Xe immettereY. -

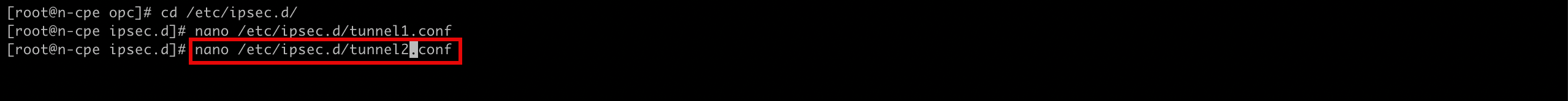

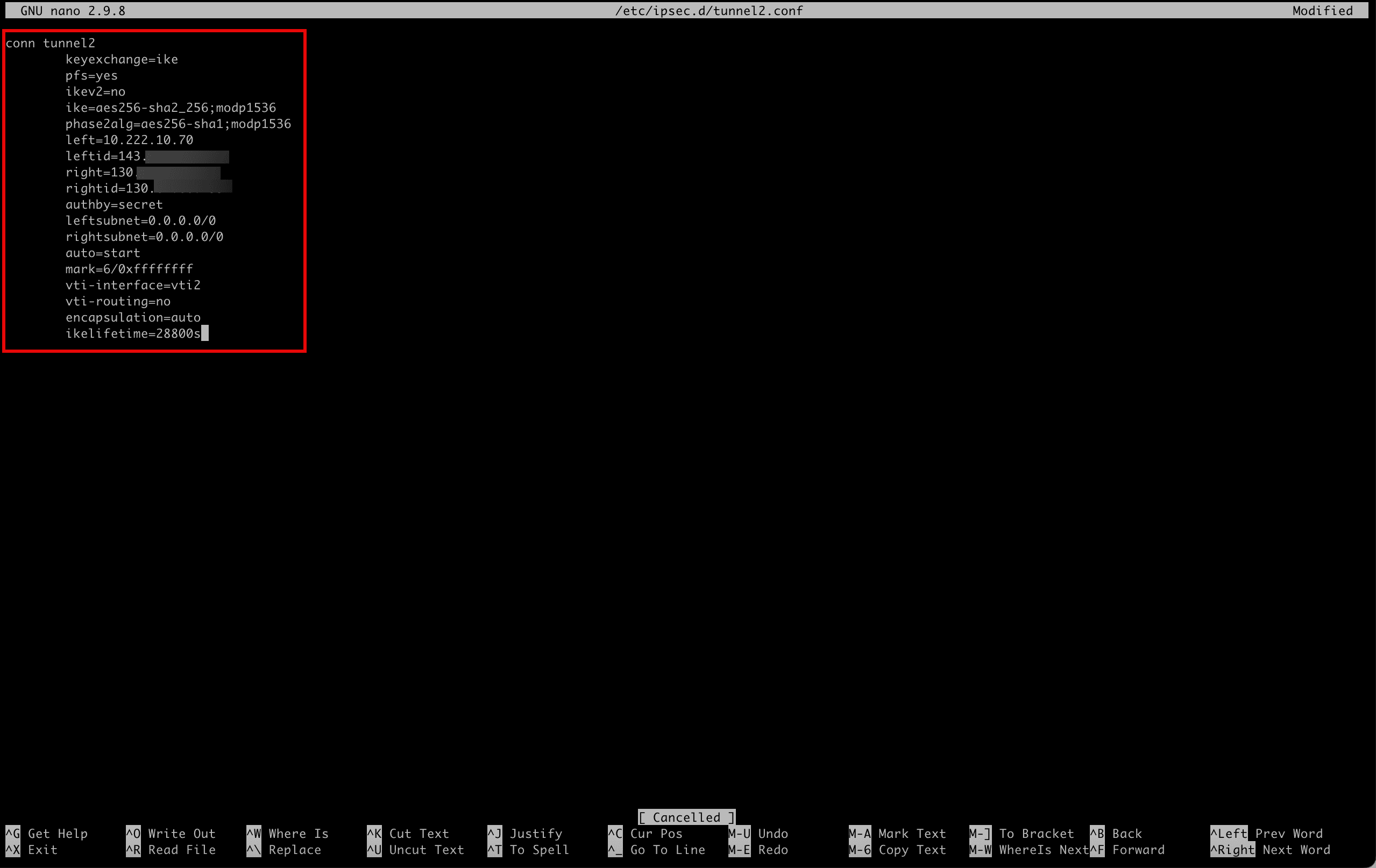

Creare e modificare il file seguente (

tunnel2.conf) per configurare il secondo tunnel IPSec intunnel2.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

Assicurarsi che il file

/etc/ipsec.d/tunnel2.confcontenga il contenuto seguente.conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Salvare il file con

Ctrl + Xe immettereY.-

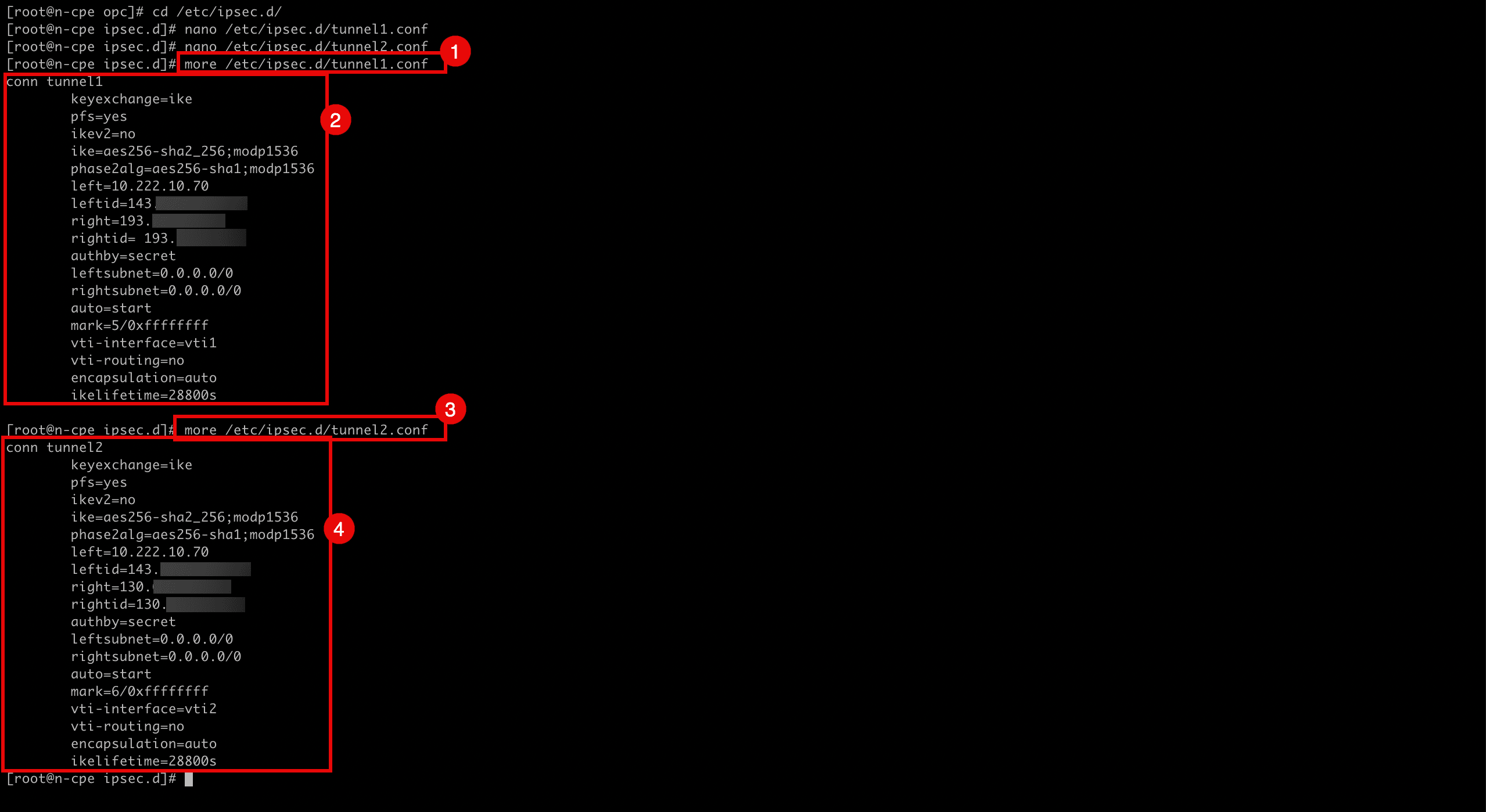

Eseguire il comando seguente per verificare il contenuto del file per

tunnel1.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

Si noti che l'output sarà uguale al contenuto del file.

-

Eseguire il comando seguente per verificare il contenuto del file per

tunnel2.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

Si noti che l'output sarà uguale al contenuto del file.

-

-

Abbiamo configurato i tunnel IPSec, ora dobbiamo anche configurare i segreti condivisi mentre stiamo utilizzando una chiave segreta per l'autenticazione.

Quando abbiamo creato la VPN da sito a sito OCI nel task 5, i tunnel sono stati creati e, in questo processo, OCI ha generato anche le chiavi segrete condivise per tunnel. Per ottenere e configurare in Libreswan la corrispondenza con lo stesso segreto condiviso, è necessario tornare alla console OCI.

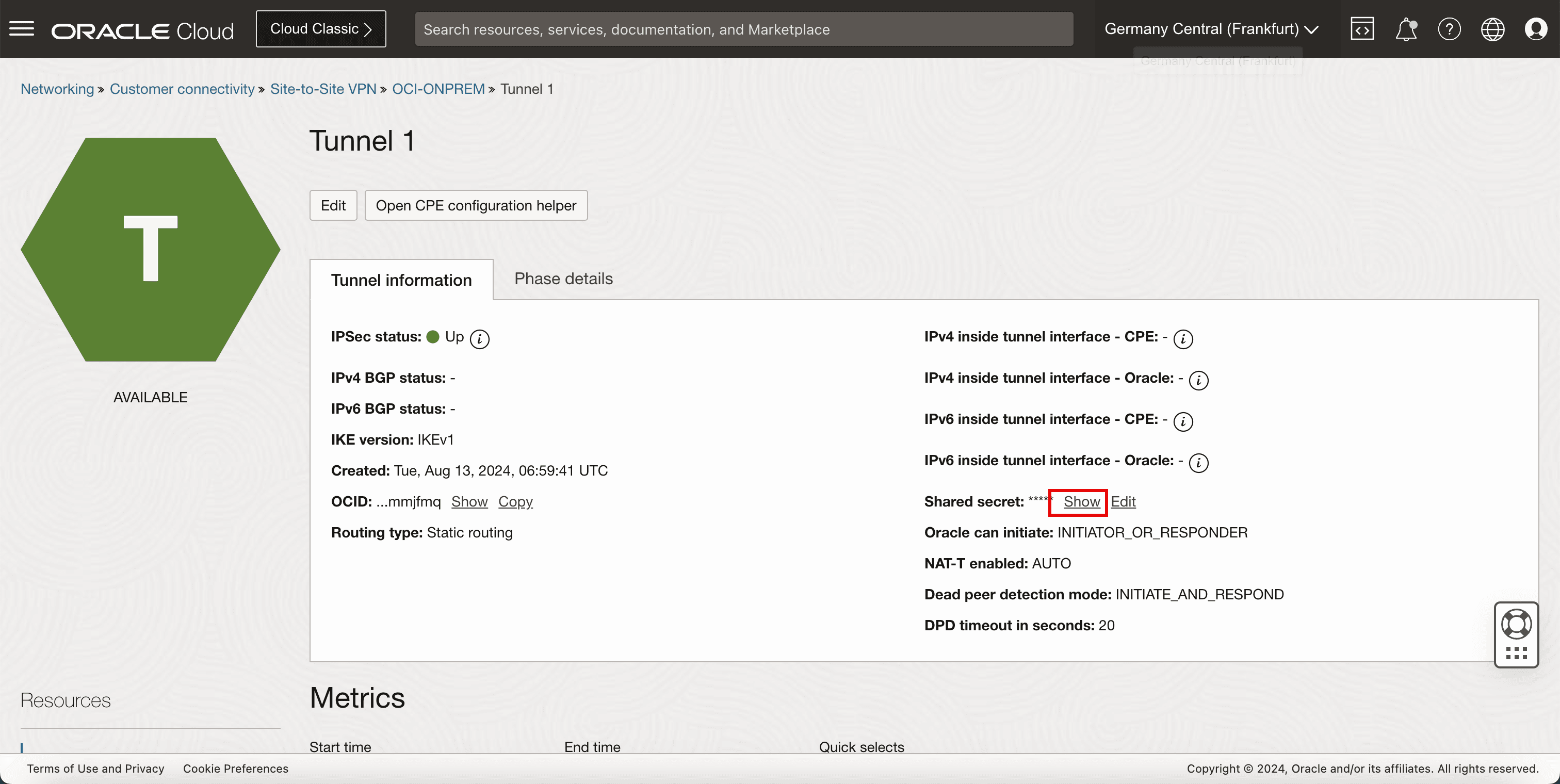

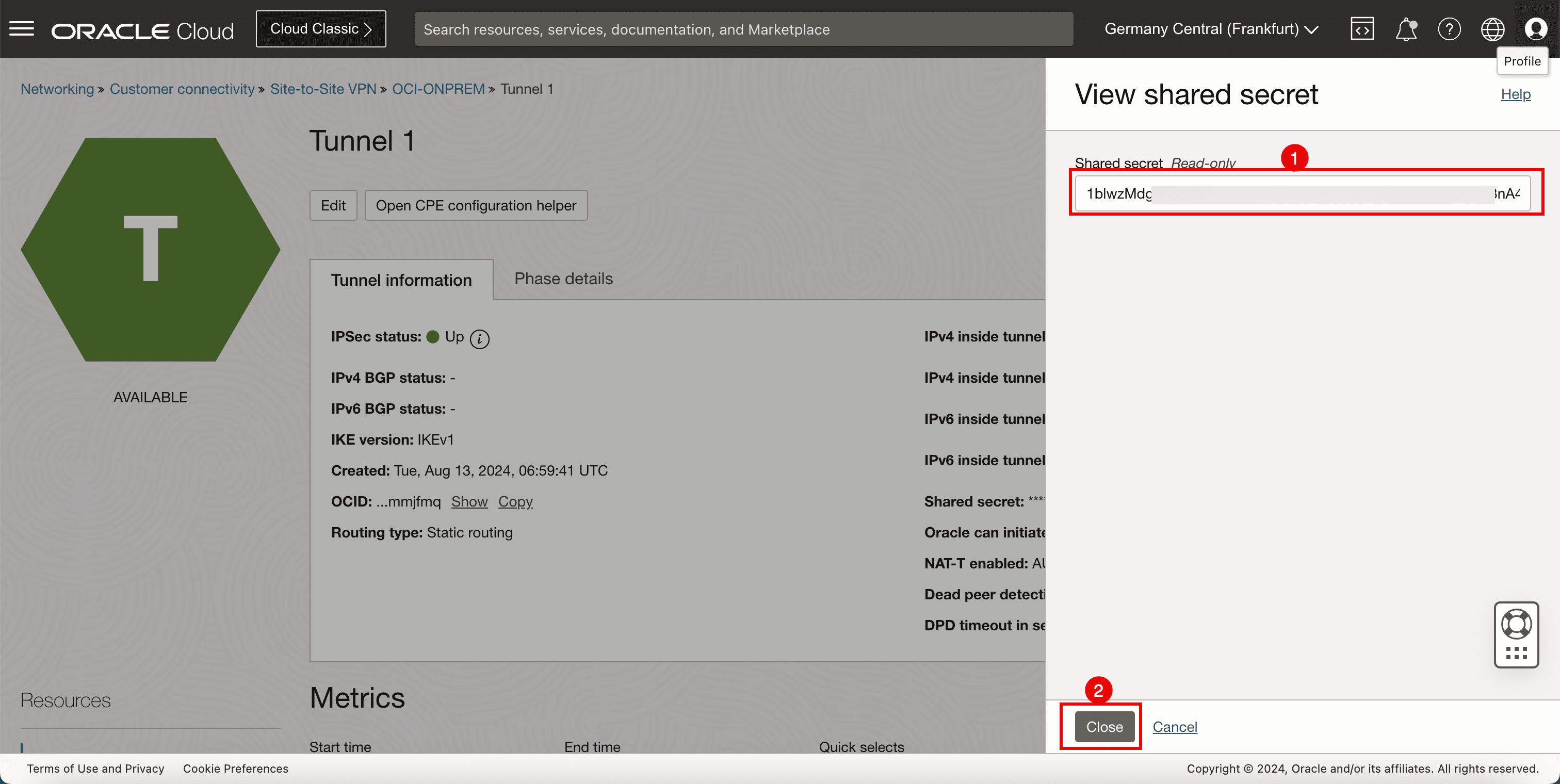

- Andare a OCI Console, andare a Networking, Connettività cliente, VPN da sito a sito e fare clic sulla VPN configurata.

- Fare clic sulla prima configurazione del tunnel.

-

Per ottenere il segreto condiviso, fare clic su Mostra.

- Copiare il segreto condiviso per il tunnel 1 e salvarlo in un blocco note per accedervi in un secondo momento.

- Fare clic su Chiudi.

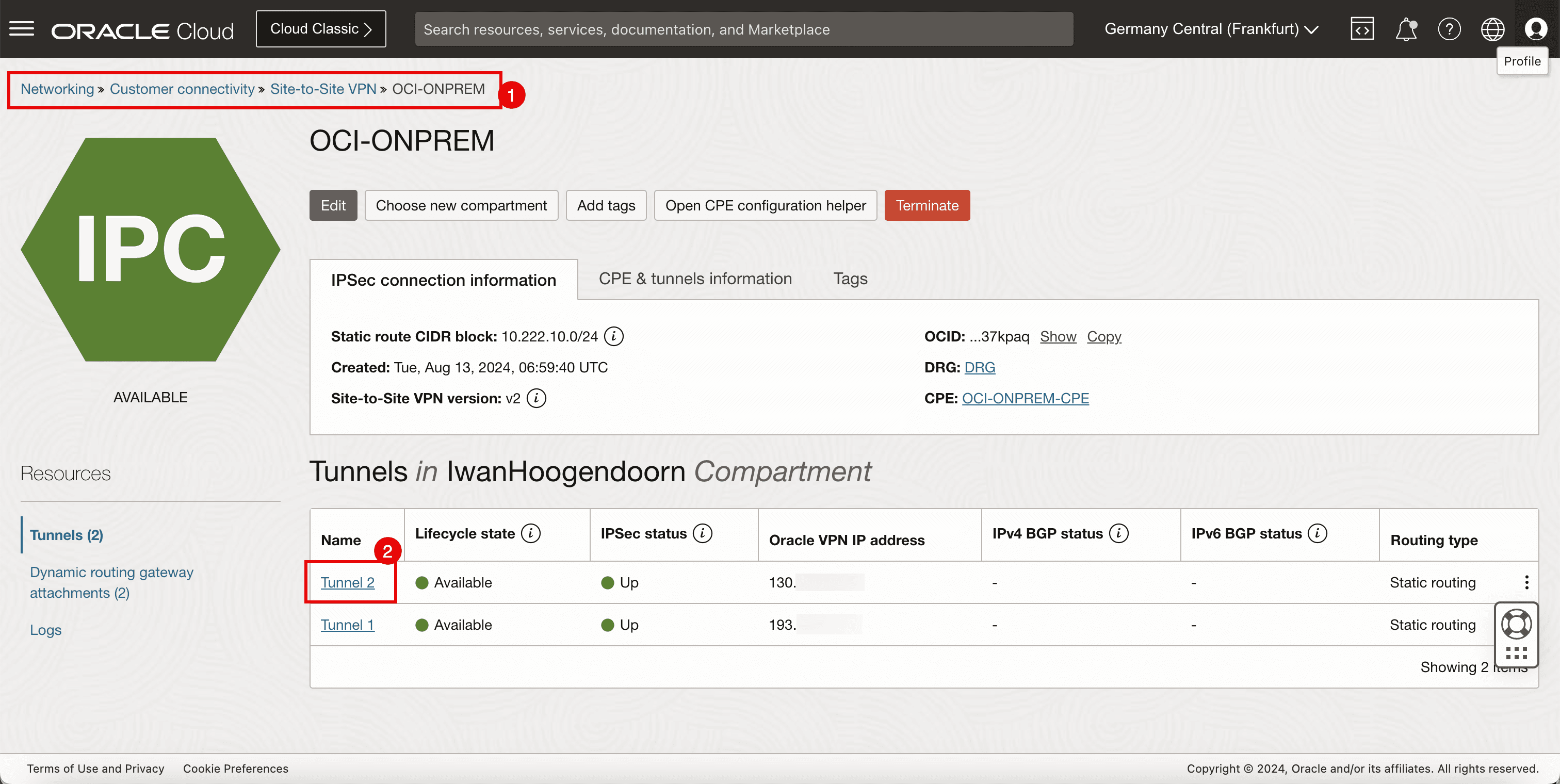

- Andare a OCI Console, andare a Networking, Connettività cliente, VPN da sito a sito e fare clic sulla VPN configurata.

- Fare clic sulla seconda configurazione del tunnel.

-

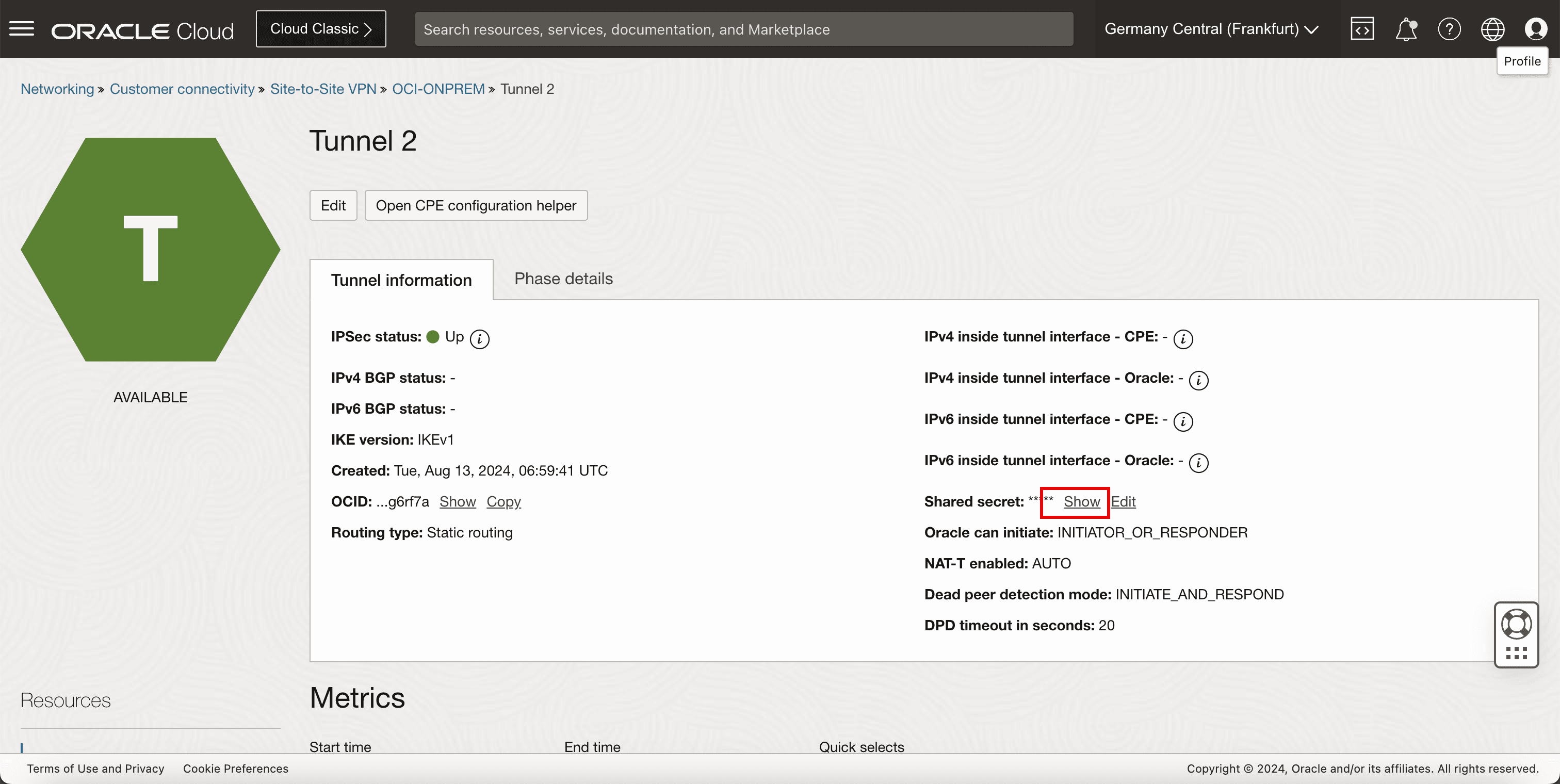

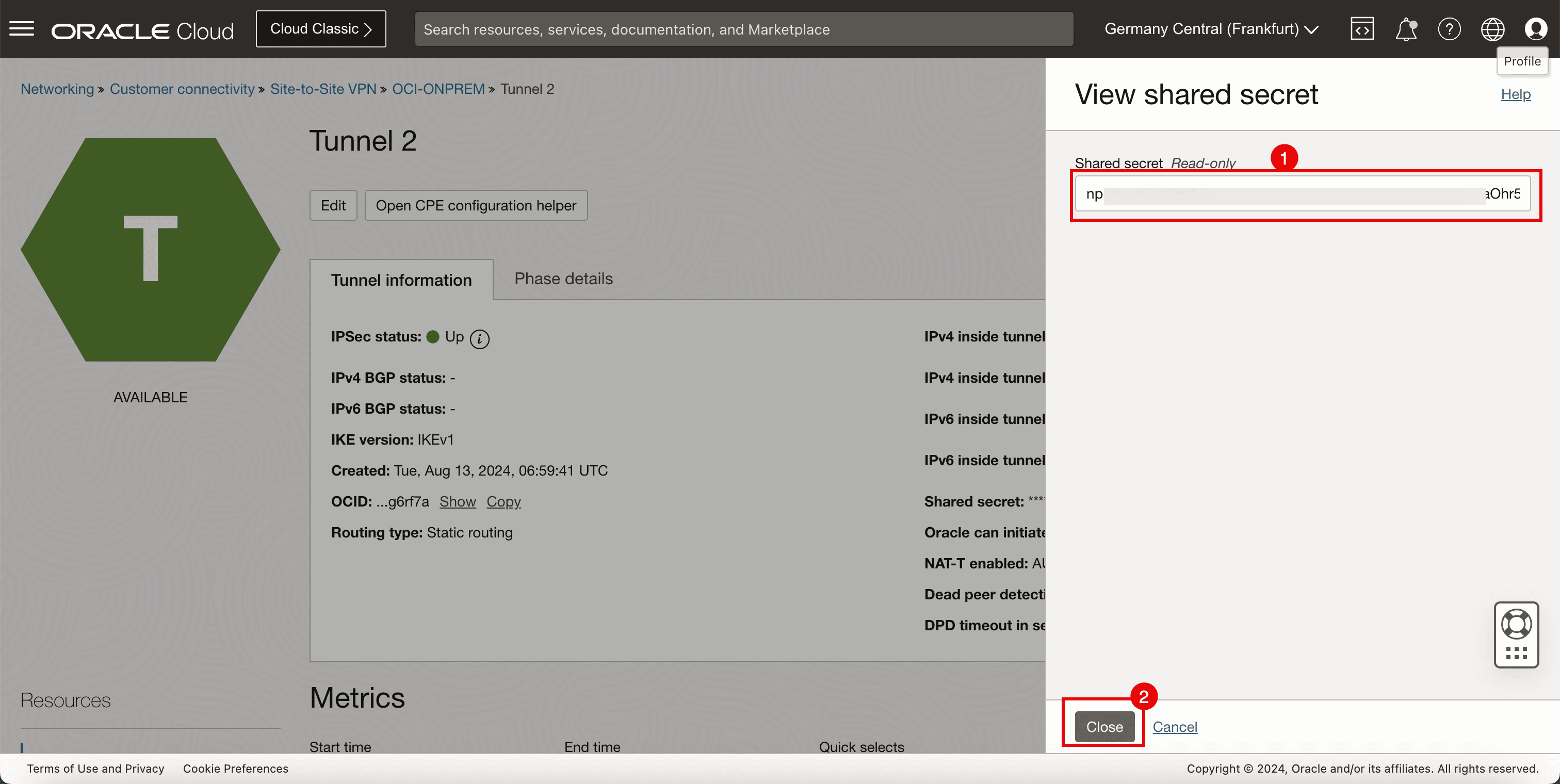

Per ottenere il segreto condiviso, fare clic su Mostra.

- Copiare il segreto condiviso per il tunnel 2 e salvarlo in un blocco note per accedervi in un secondo momento.

- Fare clic su Chiudi.

-

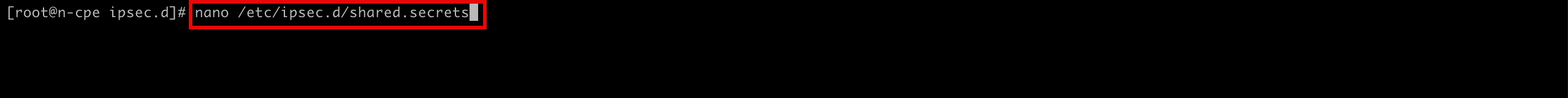

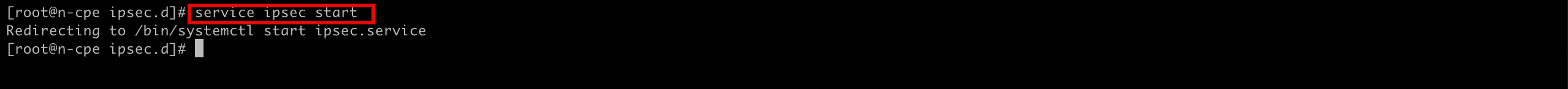

Configurare i segreti condivisi in Libreswan. Creare e modificare il file seguente (

shared.secrets) per configurare i segreti condivisi per entrambi i tunnel.[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

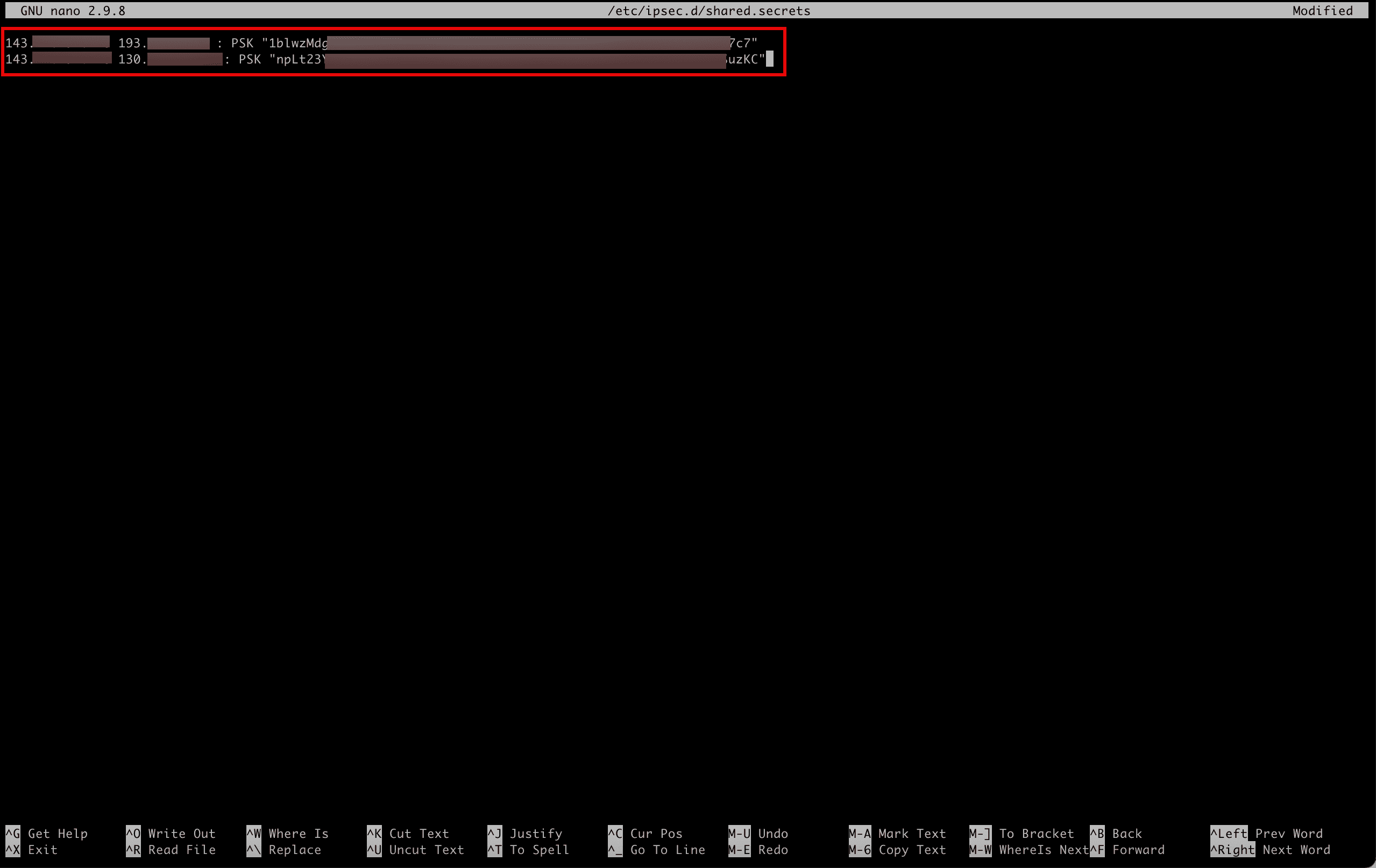

Assicurarsi che il file

/etc/ipsec.d/shared.secretscontenga il contenuto seguente.143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

- Eseguire il comando seguente per verificare il contenuto del file.

- Si noti che l'output sarà uguale al contenuto del file.

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

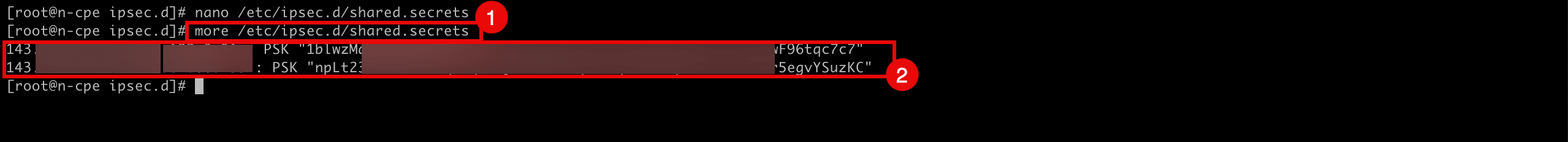

Eseguire il comando seguente per avviare il servizio IPSec in Libreswan. Questo non stabilirà ancora i tunnel.

[root@cpe ipsec.d]# ipsec start

-

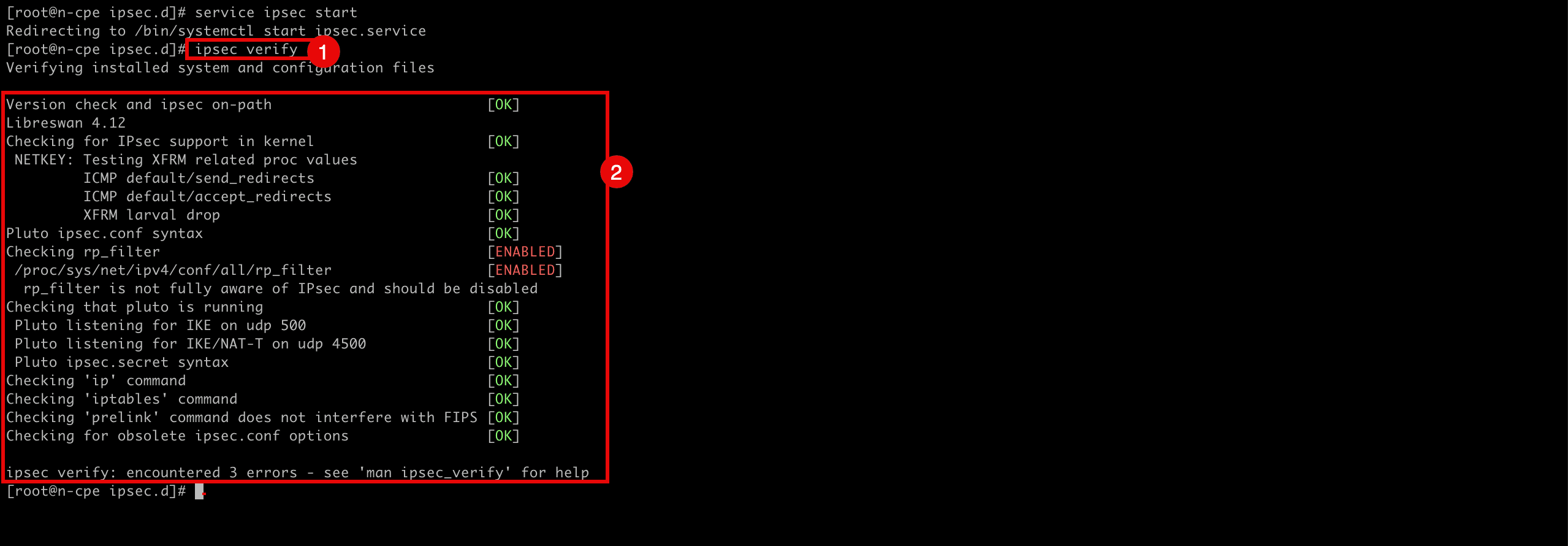

Eseguire il comando seguente per verificare lo stato delle connessioni IPSec.

[root@cpe ipsec.d]# ipsec verify -

Si noti che la verifica sembra corretta, senza errori.

-

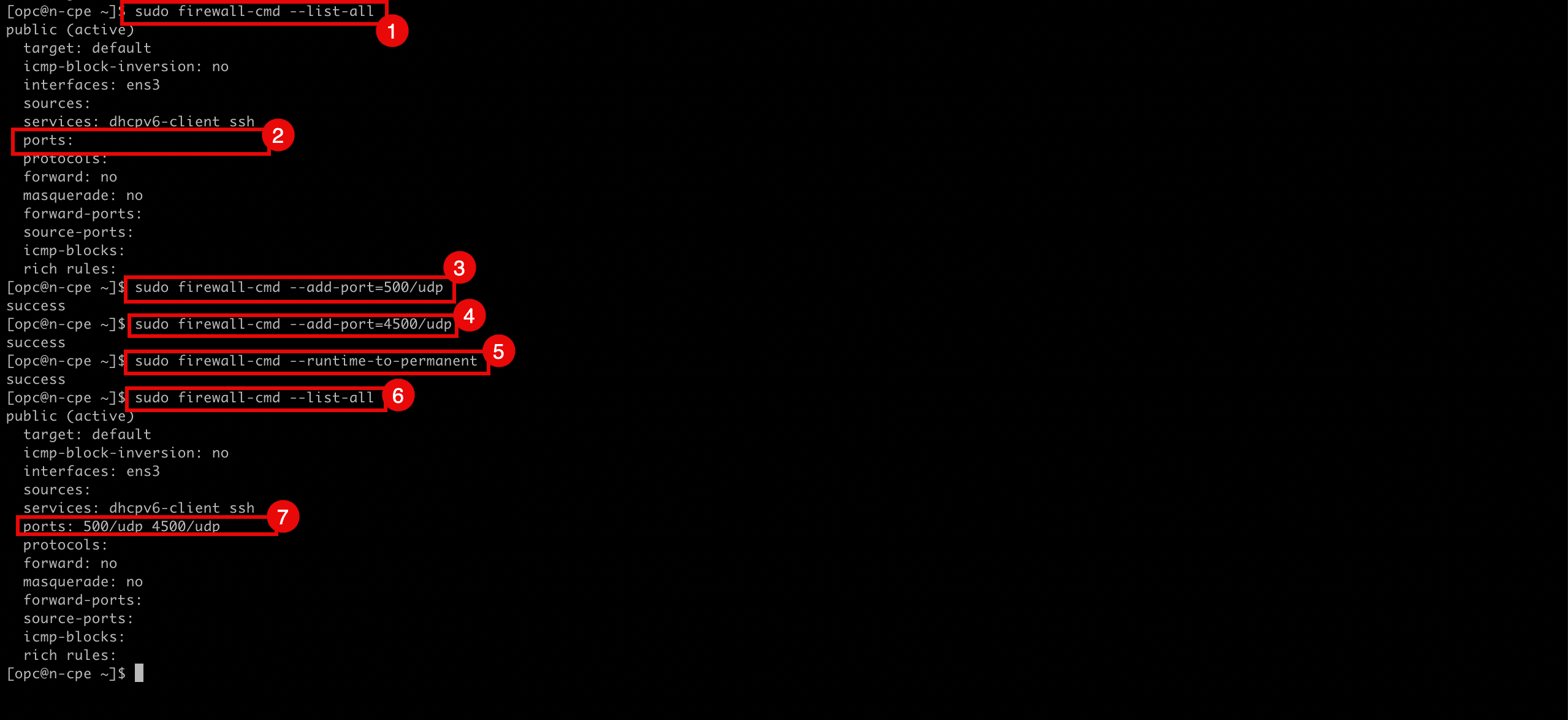

Task 8: aprire il firewall nell'istanza CPE nell'area OCI di origine e configurare le liste di sicurezza della VCN e della subnet

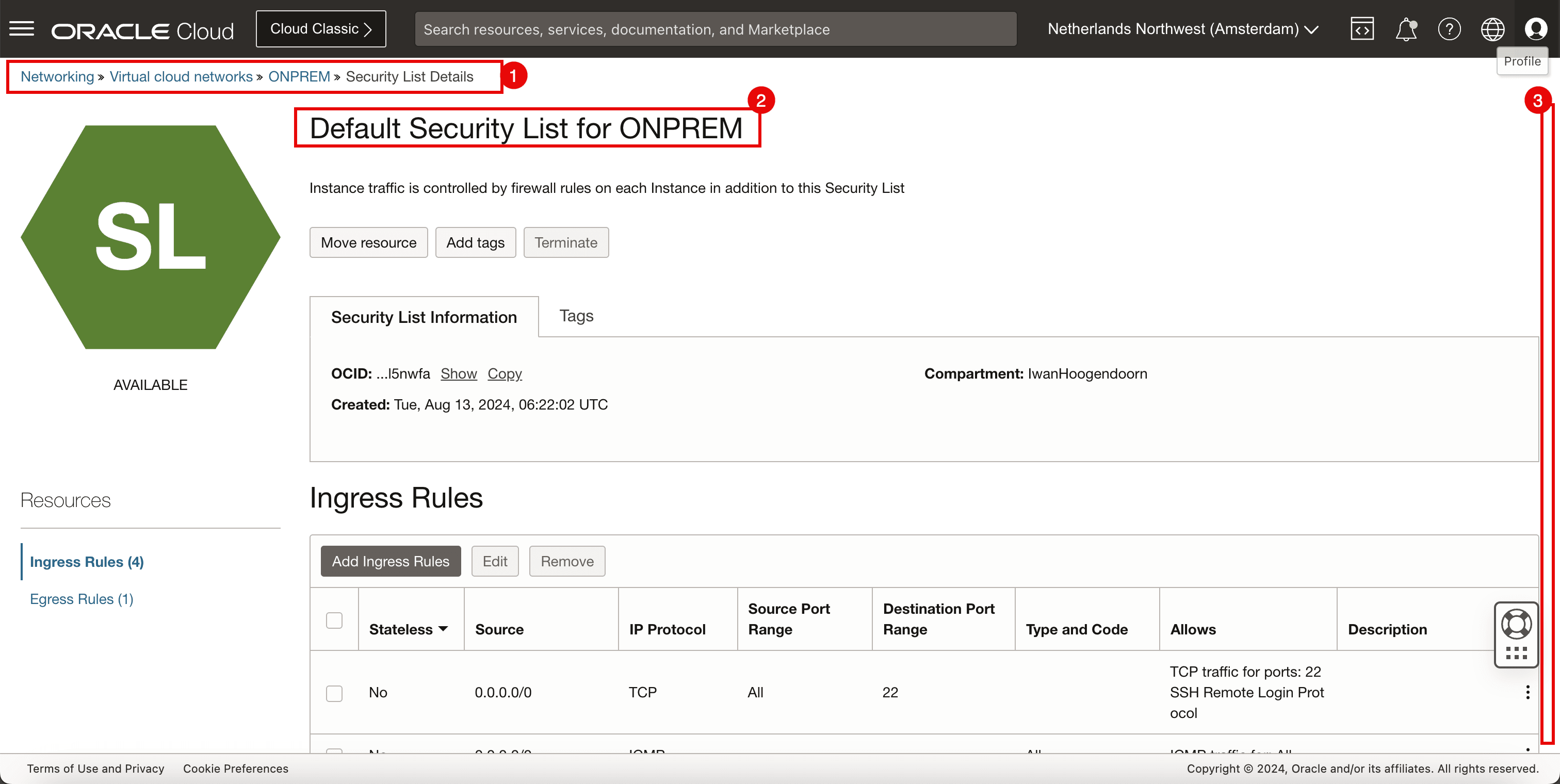

Configurare le liste di sicurezza della VCN e della subnet per consentire le porte di entrata necessarie per la connessione IPSec. Per consentire che i tunnel siano stabiliti correttamente, è necessario assicurarsi che la sicurezza della rete su entrambi i lati consenta le porte necessarie.

-

Inizia con l'area OCI di origine che ospita Libreswan come CPE.

- Andare alla console OCI, andare a Networking, reti cloud virtuali, selezionare la VCN e fare clic su Elenchi di sicurezza.

- Selezionare la Lista di sicurezza predefinita.

- scorrere in Basso.

-

Assicurarsi di aver aggiunto le regole di sicurezza di entrata riportate di seguito.

Origine Protocollo IP Porta di origine Porta di destinazione 0.0.0.0/0 UDP Tutti 500 0.0.0.0/0 UDP Tutti 4.500

-

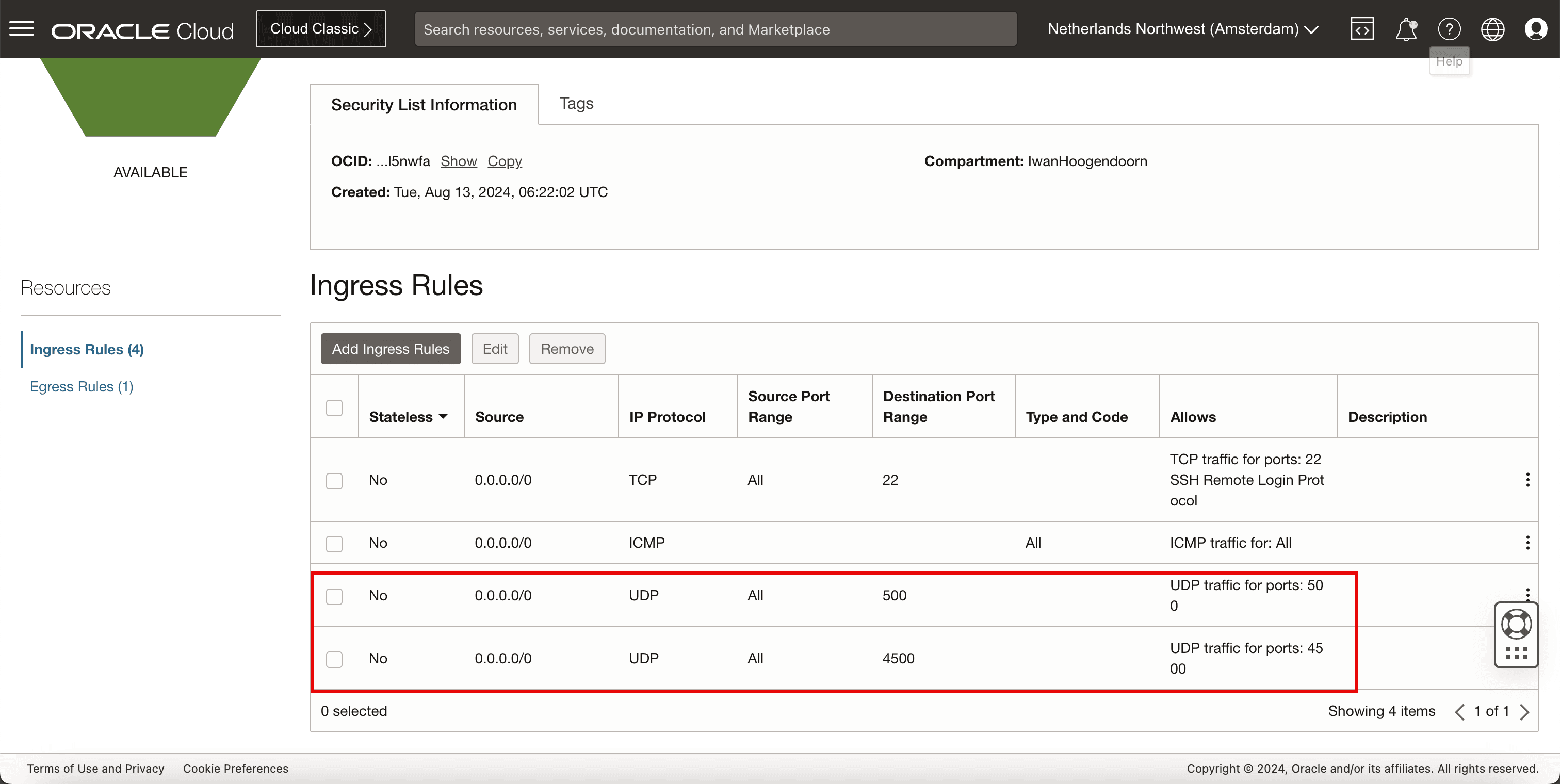

Aprire le porte del firewall nel CPE Libreswan.

-

Eseguire il comando seguente per esaminare le regole firewall configurate esistenti.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Tenere presente che non sono configurate regole correlate alle porte IPSec.

-

Eseguire il comando seguente per consentire la porta UDP

500nel CPE.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

Eseguire il comando seguente per consentire la porta UDP

4500nel CPE.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

Eseguire il comando seguente per rendere permanenti le regole del firewall in modo che rimangano dopo un riavvio.

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

Eseguire il comando seguente per esaminare le regole firewall configurate esistenti.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Tenere presente che non sono configurate regole correlate alle porte IPSec.

-

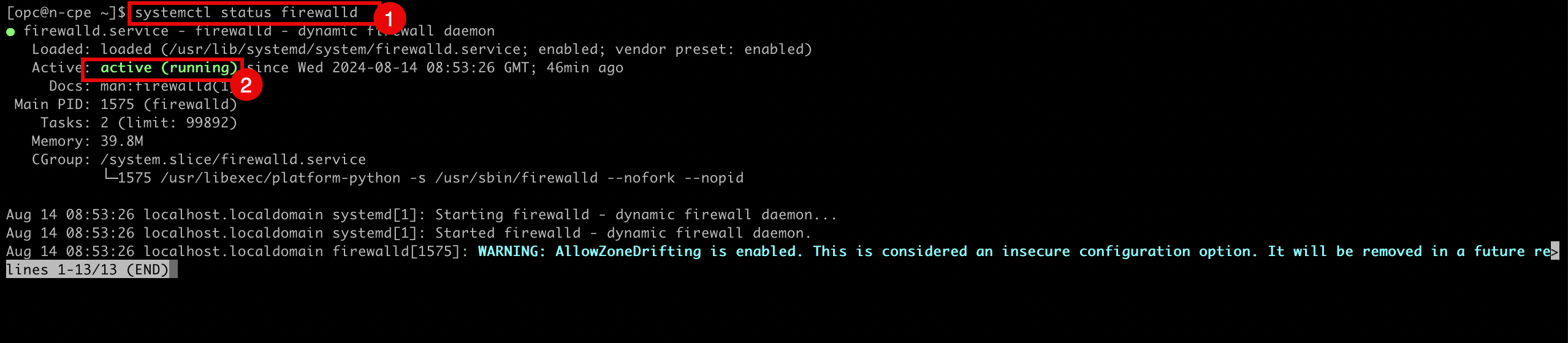

Eseguire il comando seguente per assicurarsi che il servizio firewall per Libreswan sia in esecuzione.

[root@cpe ipsec.d]# systemctl status firewalld -

Tenere presente che il servizio firewall è attivo e in esecuzione.

-

-

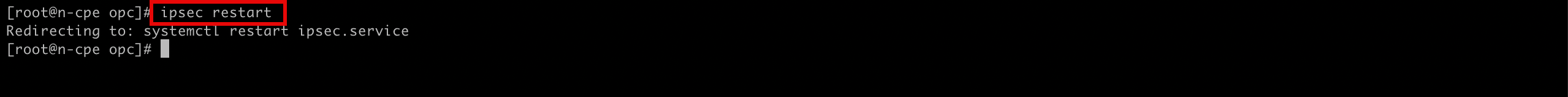

Eseguire il comando seguente per riavviare il servizio IPSec.

[root@cpe ipsec.d]# service ipsec restart

Disabilitare il firewall Linux nel CPE

In alcuni casi (a scopo di test) potrebbe essere meglio disabilitare completamente il firewall Linux dell'istanza CPE su cui è in esecuzione Libreswan. Questa operazione può essere eseguita con il comando seguente:

[root@cpe ipsec.d]# systemctl disable --now firewalld

Eseguire il comando seguente per assicurarsi che il servizio firewall per Libreswan NON sia in esecuzione.

[root@cpe ipsec.d]# systemctl status firewalld

Task 9: Attivare e verificare se il tunnel IPSec è attivo su entrambi i lati

-

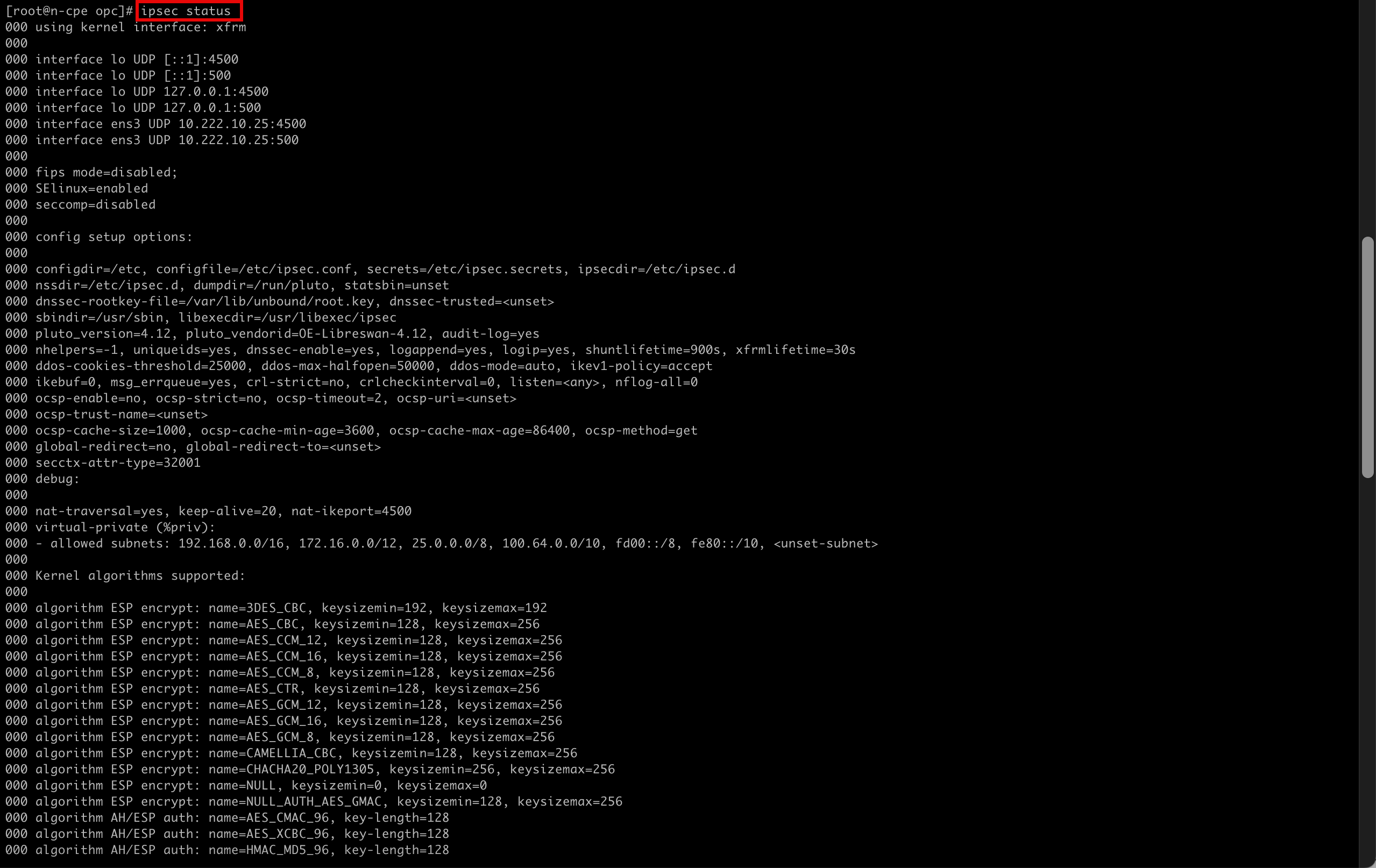

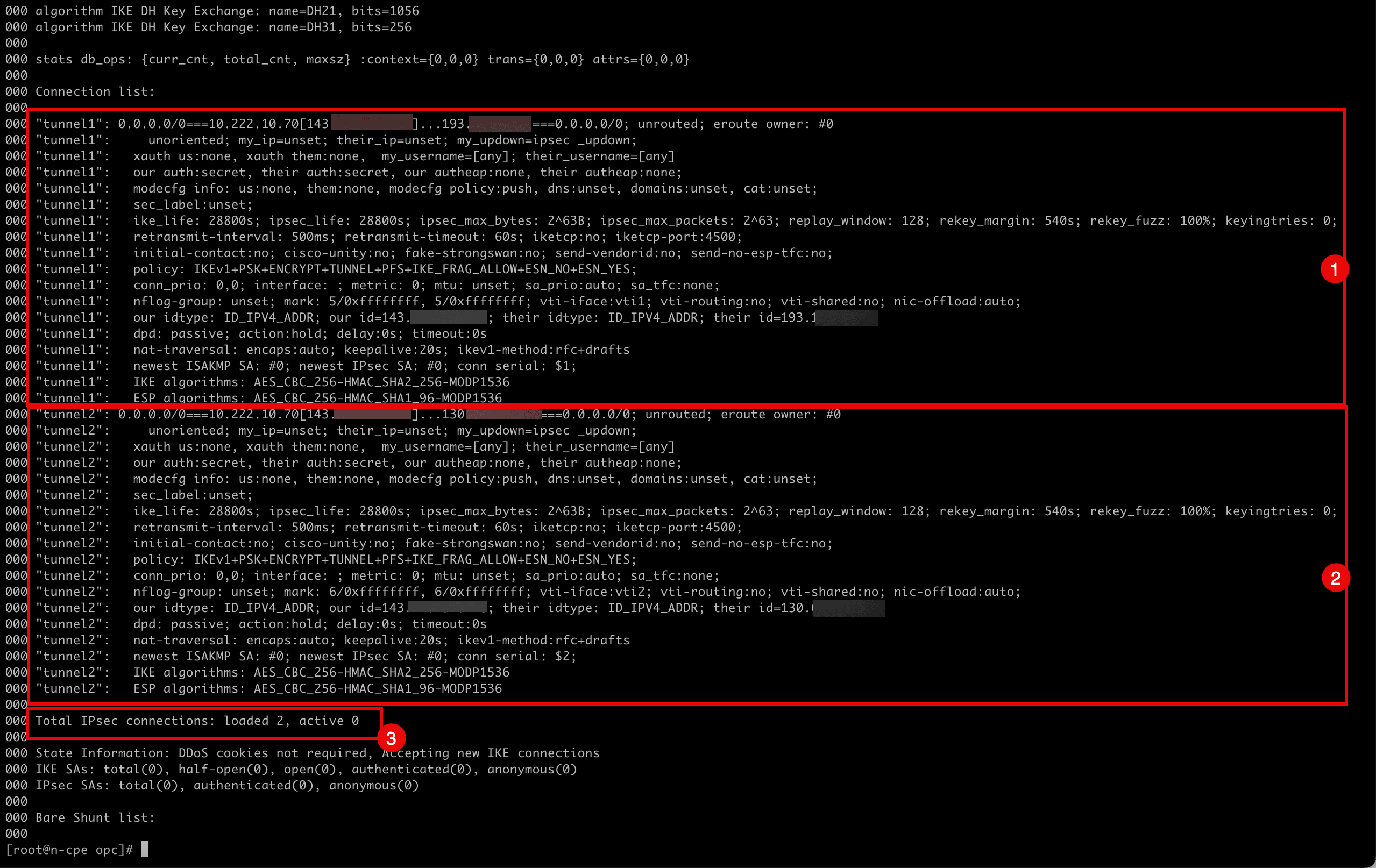

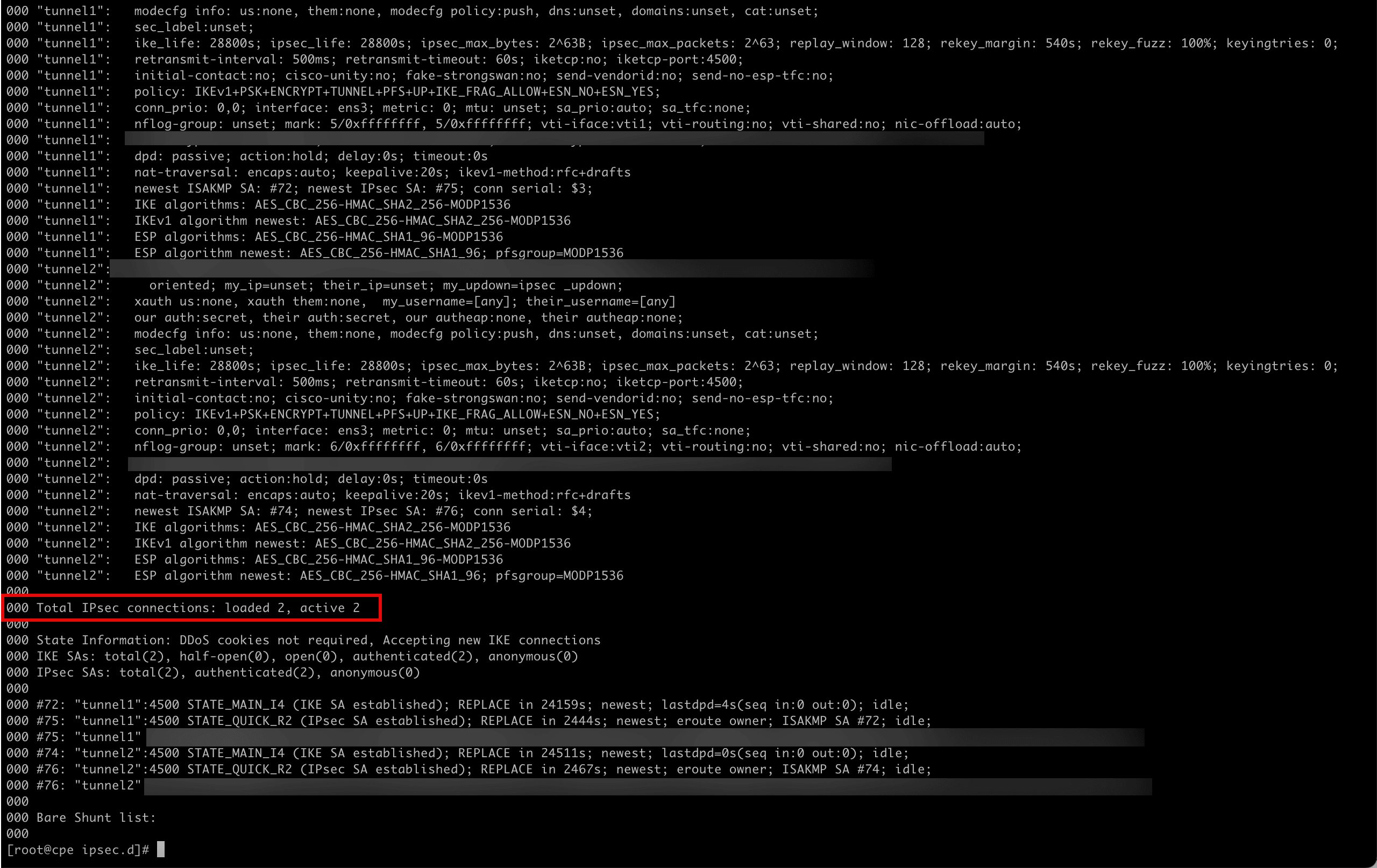

Eseguire il comando seguente per verificare lo stato IPSec per entrambi i tunnel.

[root@cpe ipsec.d]# ipsec status

- Prendere nota della configurazione e dello stato del primo tunnel IPSec.

- Prendere nota della configurazione e dello stato del secondo tunnel IPSec.

- Si noti che il numero di IPSec caricato è 2 e il numero attivo è 0.

-

Eseguire il comando seguente per aggiungere

tunnel1.[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

Si noti l'output fornito dal terminale quando si aggiunge

tunnel1.002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

Eseguire il comando seguente per attivare

tunnel1.[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

Si noti l'output fornito dal terminale quando viene attivato

tunnel1.002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

Eseguire il comando seguente per aggiungere

tunnel2.[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

Si noti l'output fornito dal terminale quando si aggiunge

tunnel2.002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

Eseguire il comando seguente per attivare

tunnel2.[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

Si noti l'output fornito dal terminale quando viene attivato

tunnel2.002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

Eseguire il comando seguente per verificare lo stato IPSec per entrambi i tunnel.

[root@cpe ipsec.d]# ipsec status -

Si noti che i tunnel attivi sono passati da 0 a 2.

-

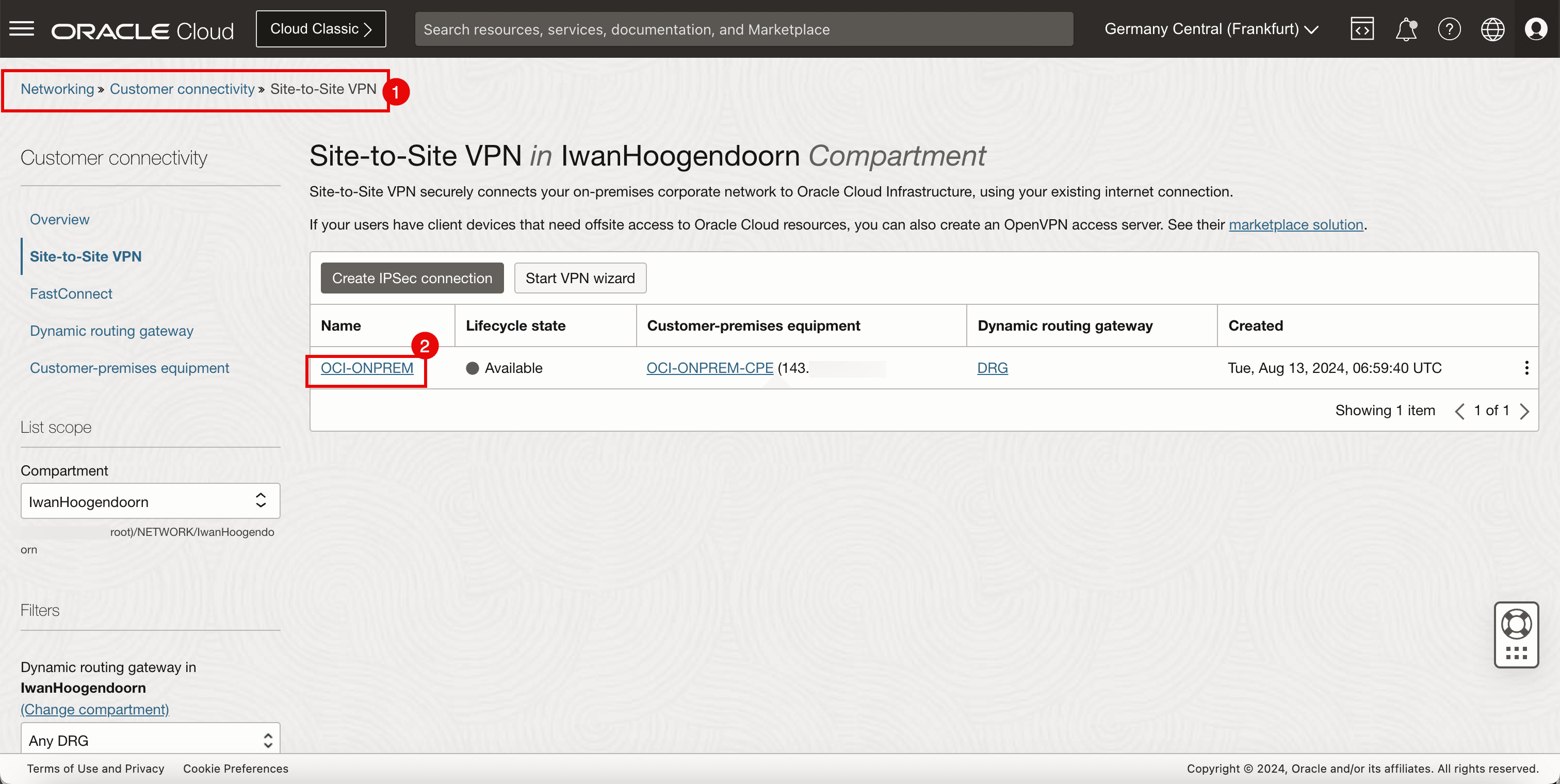

Andare al lato di destinazione nella console OCI e controllare.

- Vai alla console OCI, vai a Networking, Connettività cliente e VPN site-to-site.

- Fai clic sulla connessione VPN.

-

Si noti che Tunnel 1 e Tunnel 2 sono entrambi Disponibili e Su.

-

La seguente immagine illustra ciò che abbiamo creato finora.

Task 10: Configurazione dell'instradamento statico

-

I tunnel sono in alto, ora dobbiamo assicurarci che il traffico richiesto sia instradato attraverso il tunnel.

-

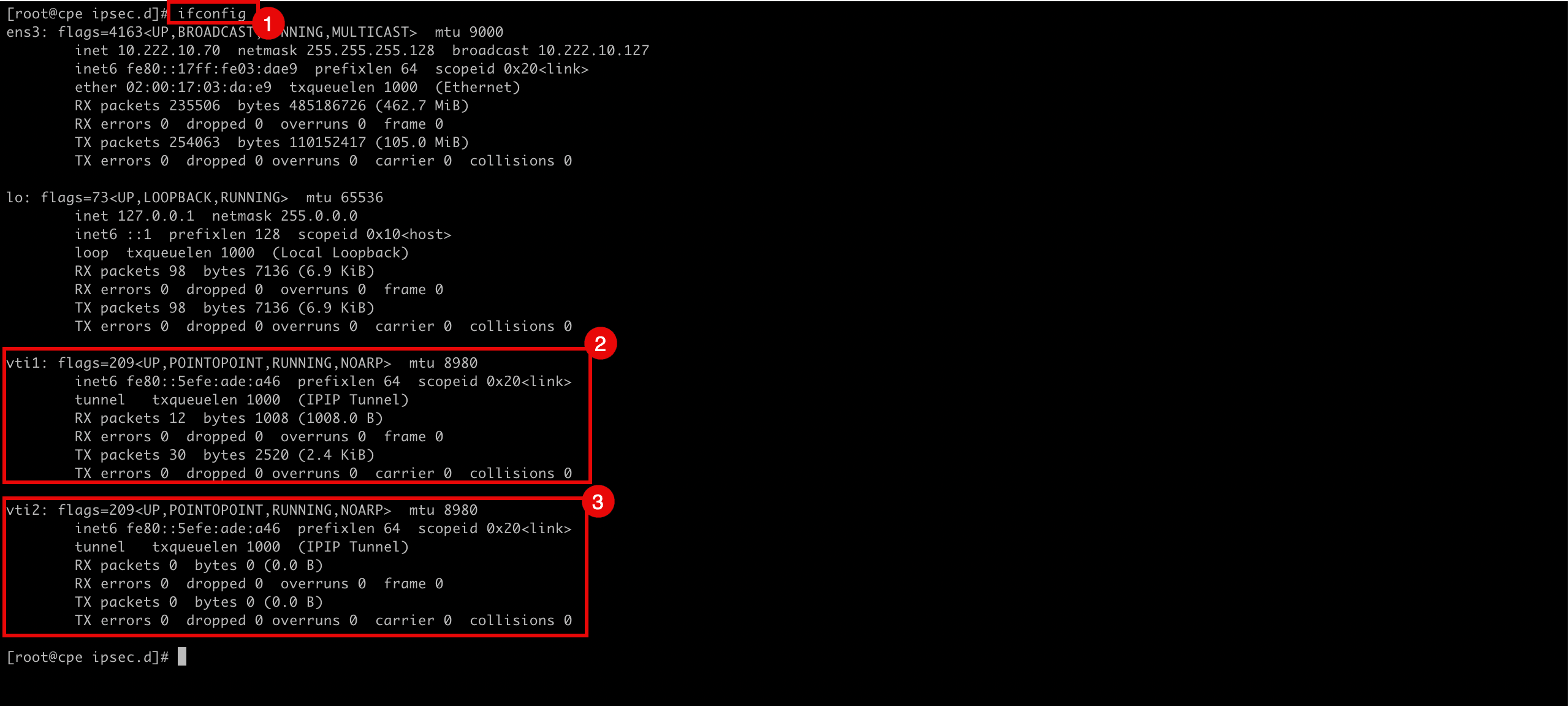

Eseguire il comando seguente per esaminare le interfacce del tunnel configurate.

[root@cpe ipsec.d]# ifconfig -

Si noti che vti1 è responsabile del tunnel 1.

-

Si noti che vti2 è responsabile del tunnel 2.

-

-

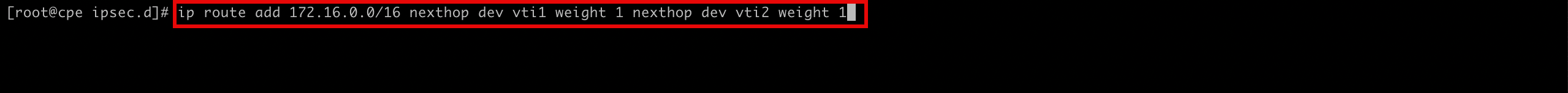

Eseguire il comando seguente per instradare la rete

172.16.0.0/16attraverso le interfacce vti1 e vti2.[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

Eseguire il comando seguente per verificare se l'instradamento viene aggiunto.

[root@cpe ipsec.d]# ip route -

Si noti che i percorsi vengono aggiunti.

-

Task 11: Avvia ping finale da istanze di origine e destinazione

-

Avviare il ping finale dalla fonte.

-

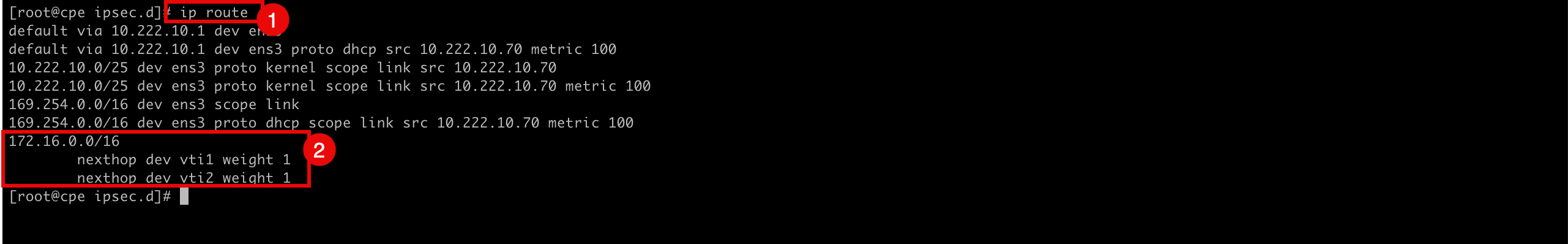

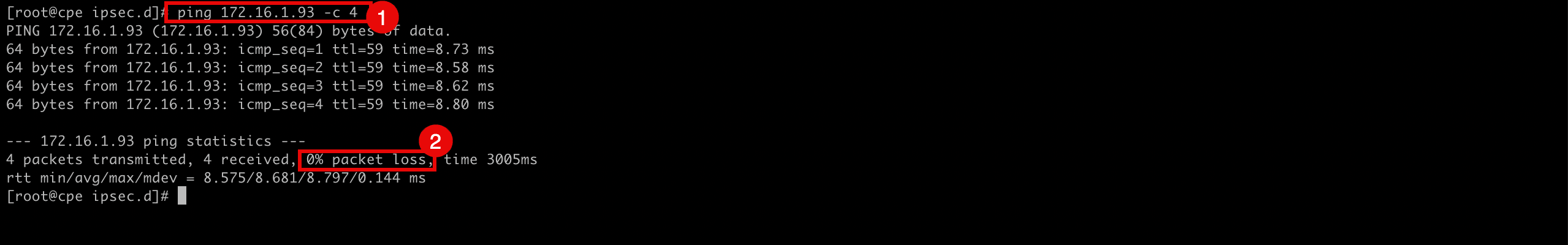

Eseguire il comando riportato di seguito dal CPE (Origine) per verificare se il ping funziona dall'area OCI di origine all'area OCI di destinazione.

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

Si noti che la perdita di pacchetti è dello 0%.

-

-

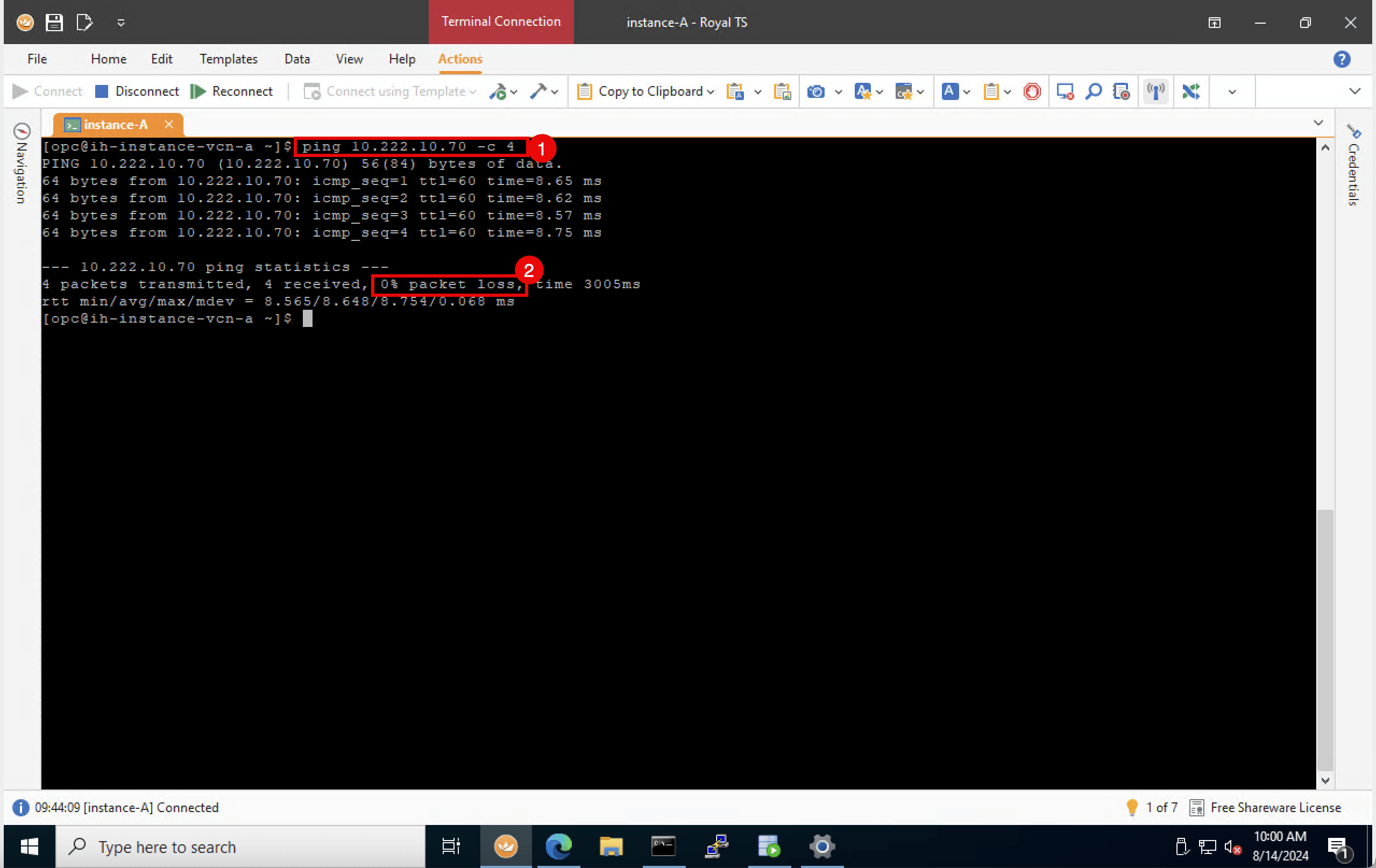

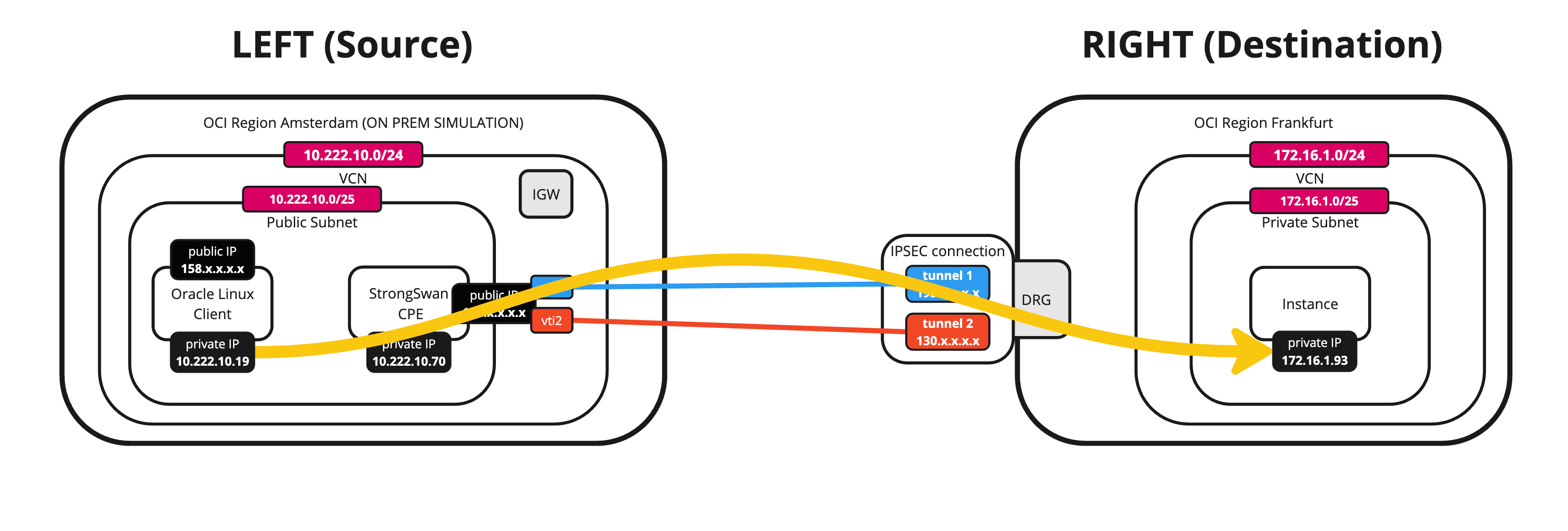

La seguente immagine illustra ciò che abbiamo creato finora.

-

Avviare il ping finale dalla destinazione.

-

Eseguire il comando seguente dalla destinazione per verificare se il ping funziona dall'area OCI di destinazione all'area OCI (CPE) di origine.

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

Si noti che la perdita di pacchetti è dello 0%.

-

-

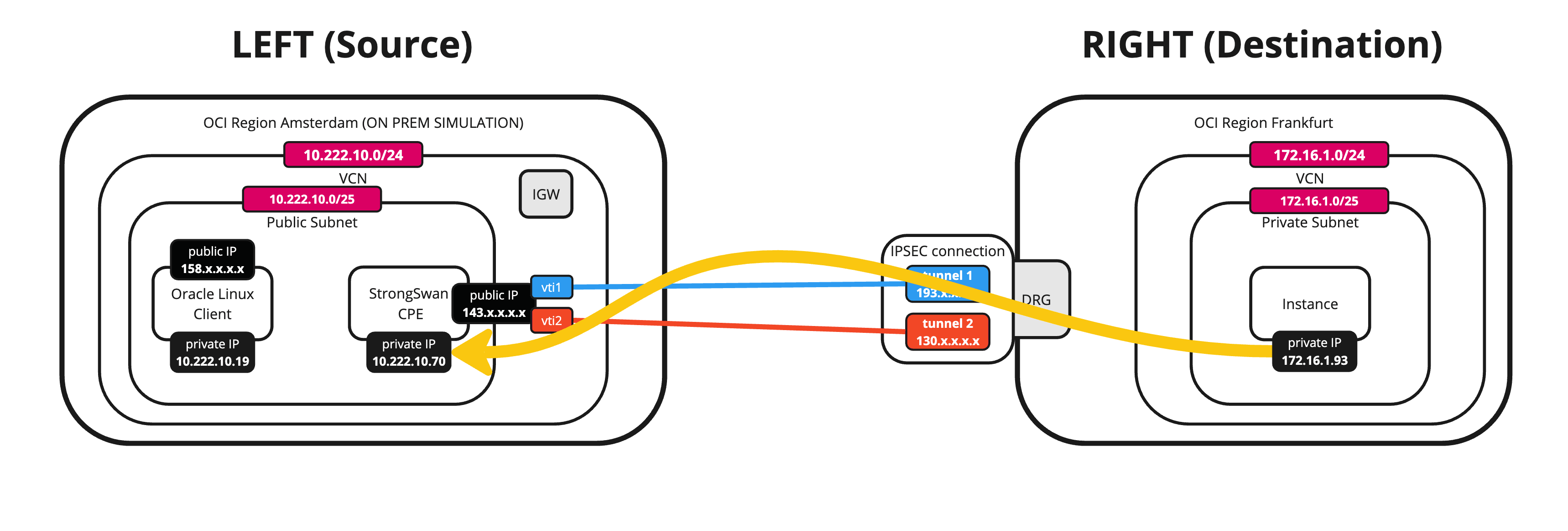

La seguente immagine illustra ciò che abbiamo creato finora.

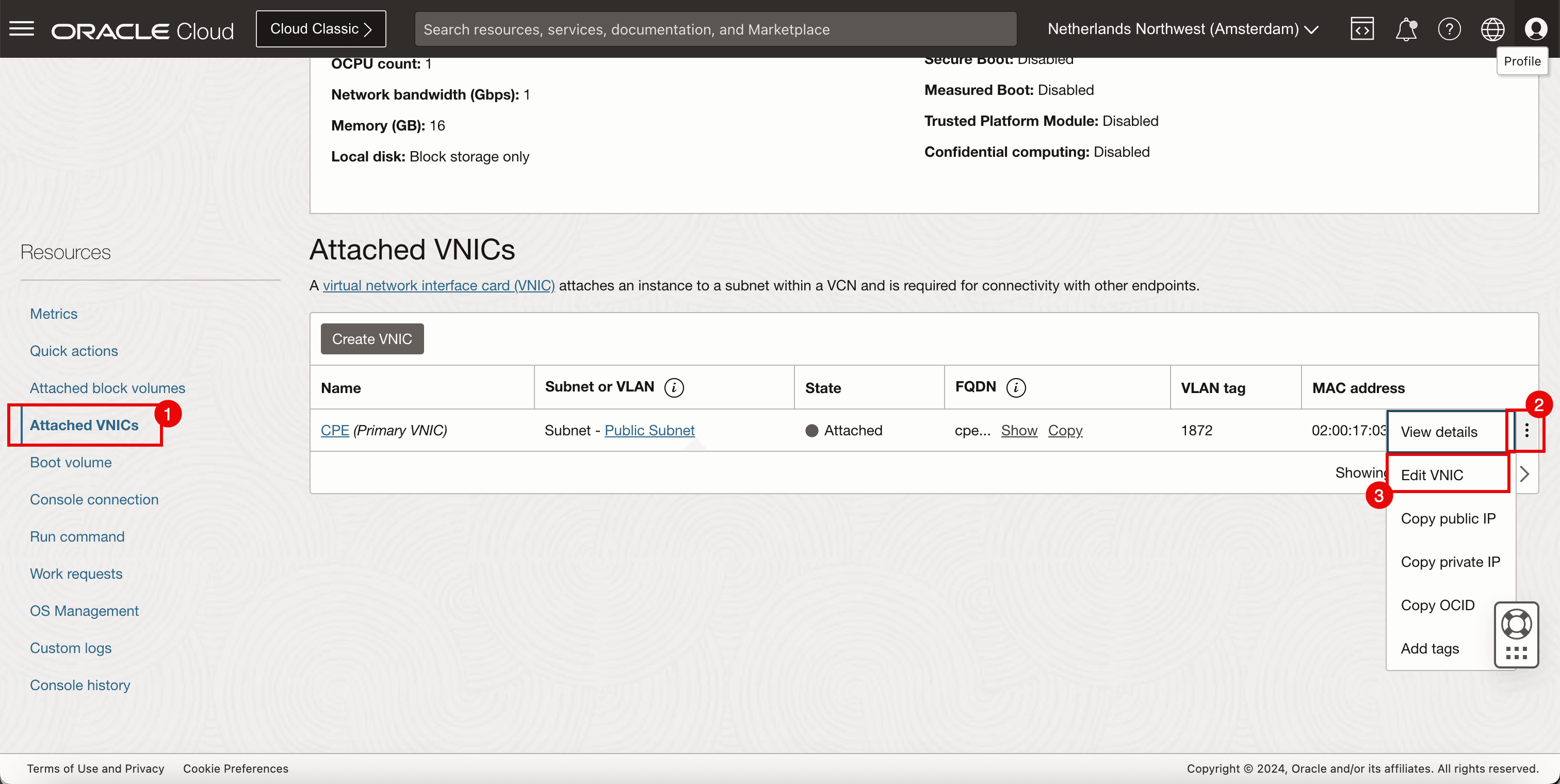

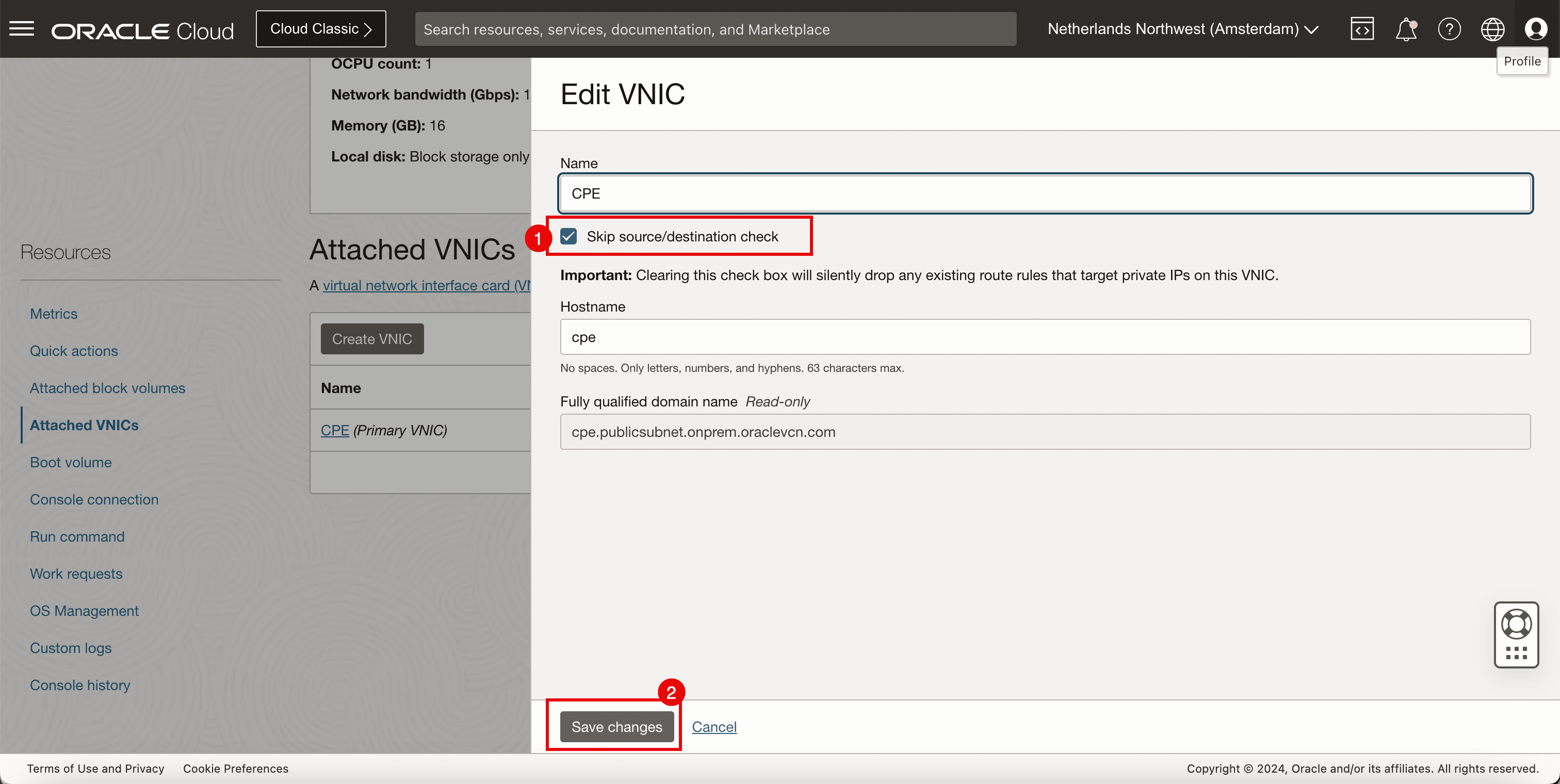

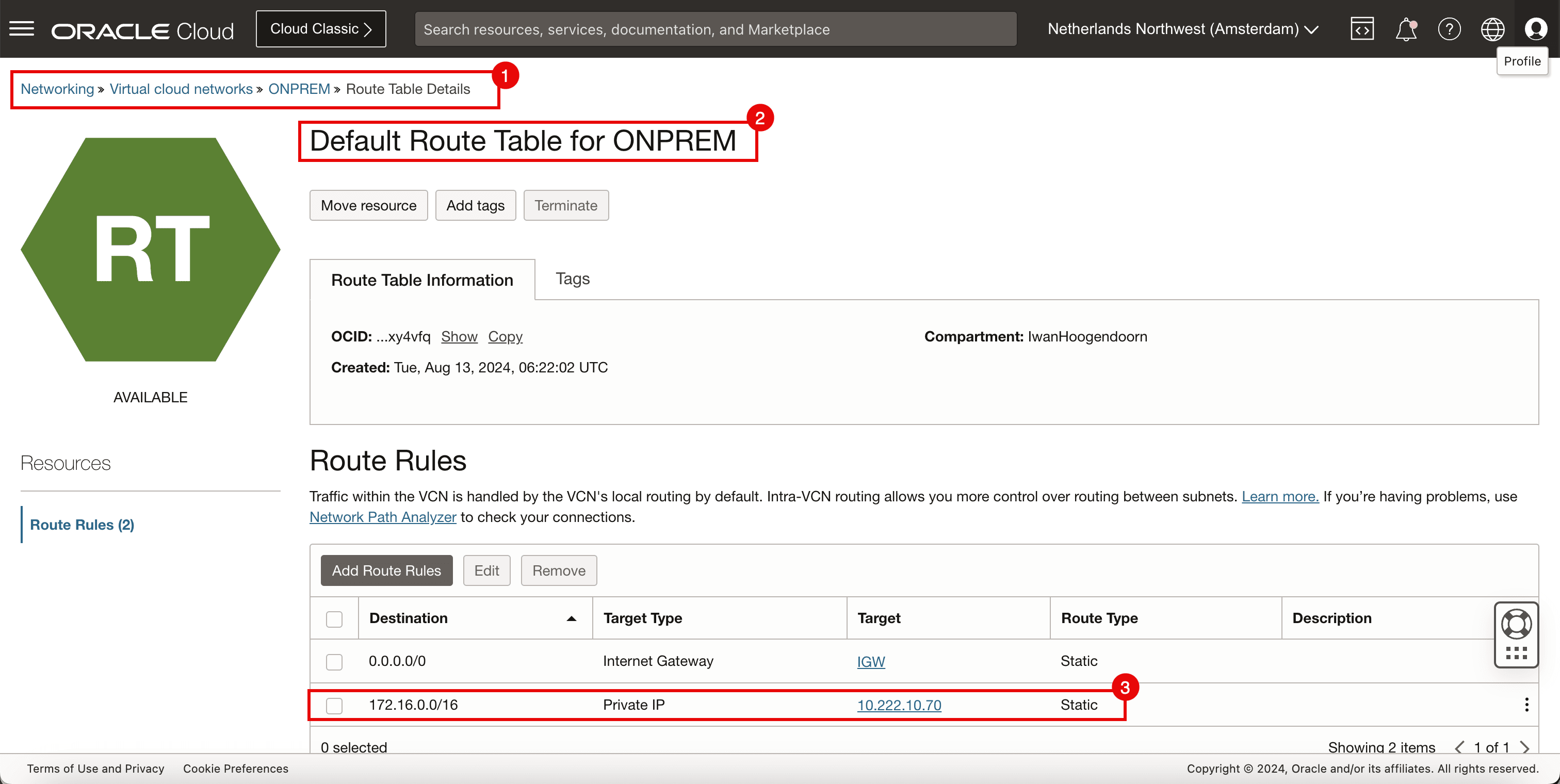

Se desideri instradare tutto il traffico dalle altre istanze nella stessa subnet nell'area OCI di origine tramite i tunnel, devi aggiungere un instradamento statico nella tabella di instradamento VCN. Questo instradamento instrada tutto il traffico destinato a

172.16.0.0/24al CPE10.222.10.70. -

L'immagine seguente illustra ciò che abbiamo creato finora con la tabella di percorso completa.

-

Prima di poter aggiungere un instradamento a un indirizzo IP privato (CPE Libreswan), è necessario abilitare il controllo dell'origine/destinazione di salto nella vNIC dell'istanza (CPE Libreswan).

- Passare a Computazione e Istanze.

- Selezionare CPE.

- scorrere in Basso.

- Fare clic su VNIC collegate.

- Fare clic sui tre punti.

- Fare clic su Modifica VNIC.

- Selezionare Salta controllo origine/destinazione.

- Fare clic su Salva modifiche

-

Aggiungere l'instradamento.

- Andare a Networking, Reti cloud virtuali, selezionare la VCN e fare clic su Tabelle instradamento.

- Selezionare Tabella di instradamento predefinita.

- Aggiungere una regola di instradamento per la destinazione

172.16.0.0/16con il valore Tipo di destinazione come IP privato e la destinazione come10.222.10.70(CPE Libreswan).

-

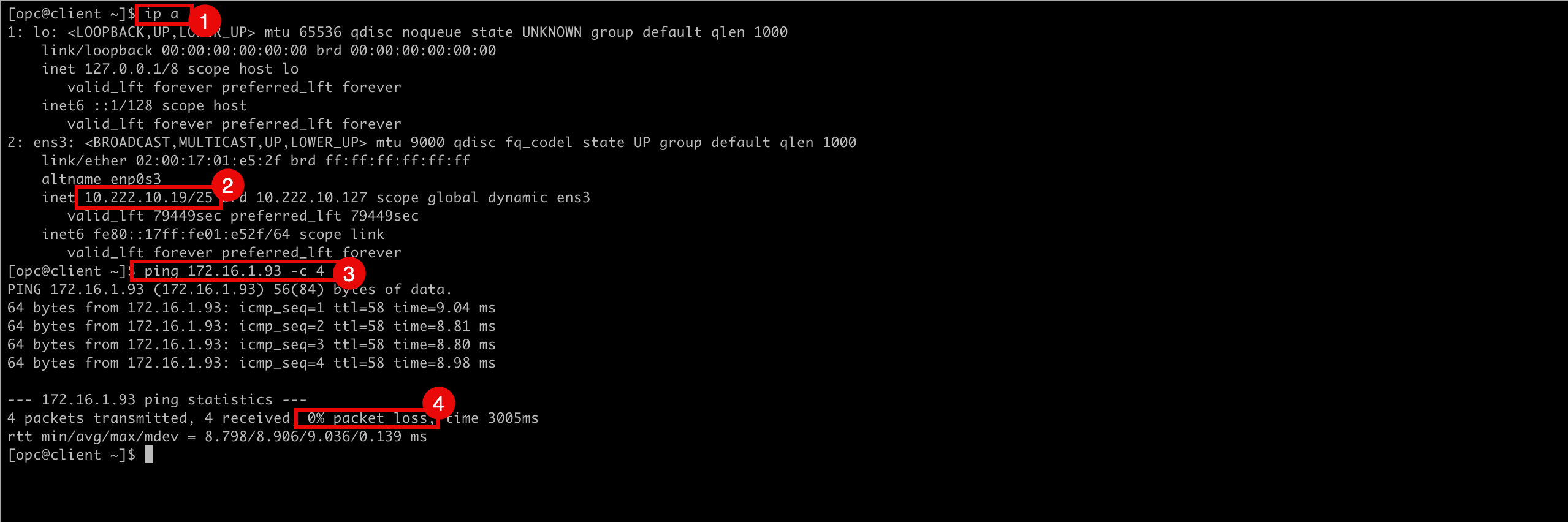

Eseguire il comando riportato di seguito per verificare l'indirizzo IP di CLIENT.

[opc@client ~]$ ip a -

Si noti che l'indirizzo IP del CLIENTE è

10.222.10.19. -

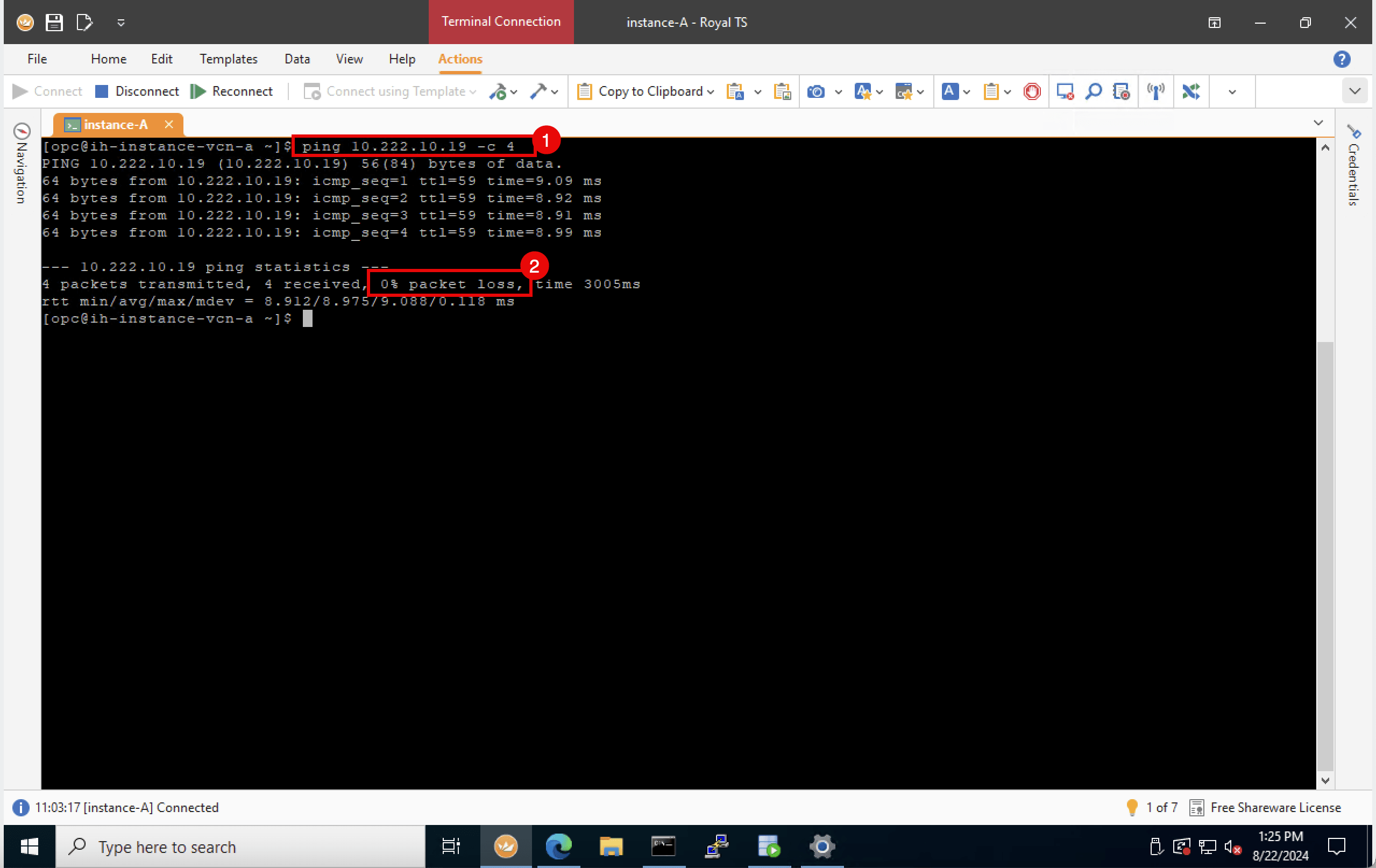

Eseguire il comando seguente dall'origine (CLIENT) per verificare se il ping funziona dall'area OCI di origine all'area OCI di destinazione.

[opc@client ~]$ ping 172.16.1.93 -c 4 -

Si noti che la perdita di pacchetti è dello 0%.

-

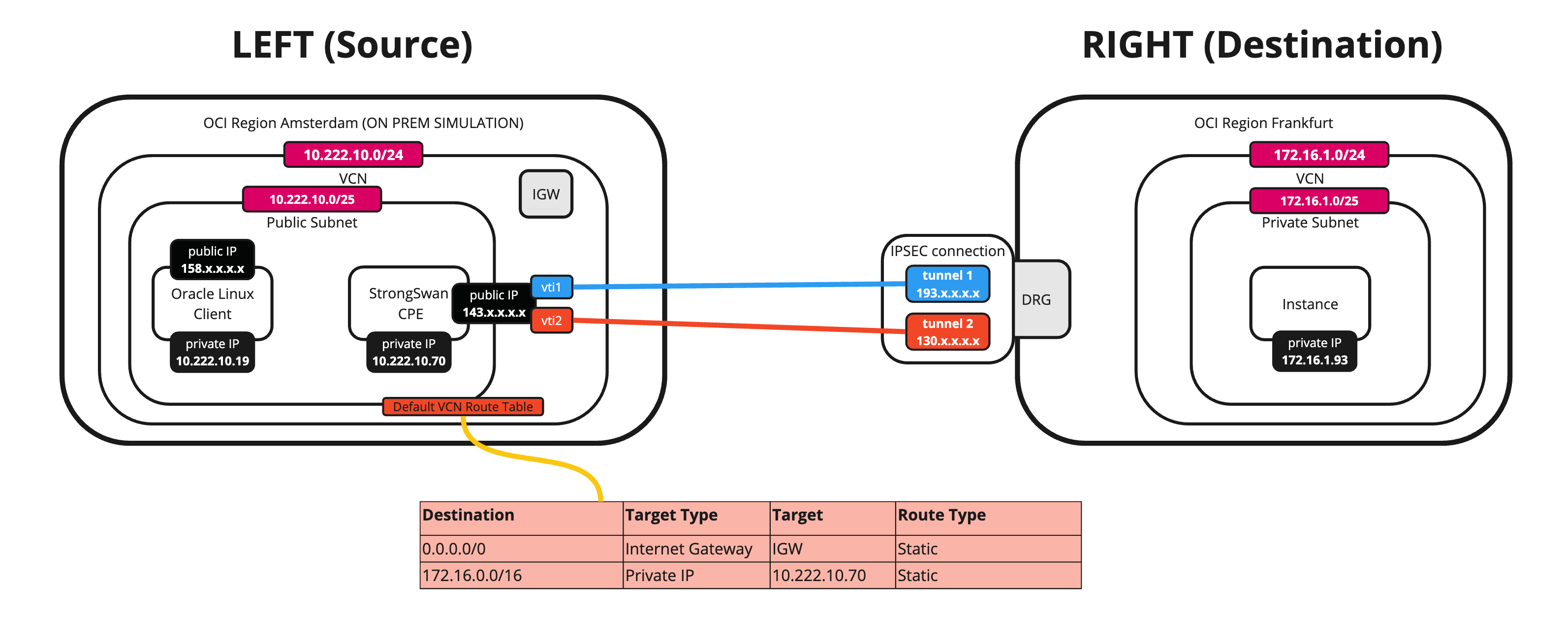

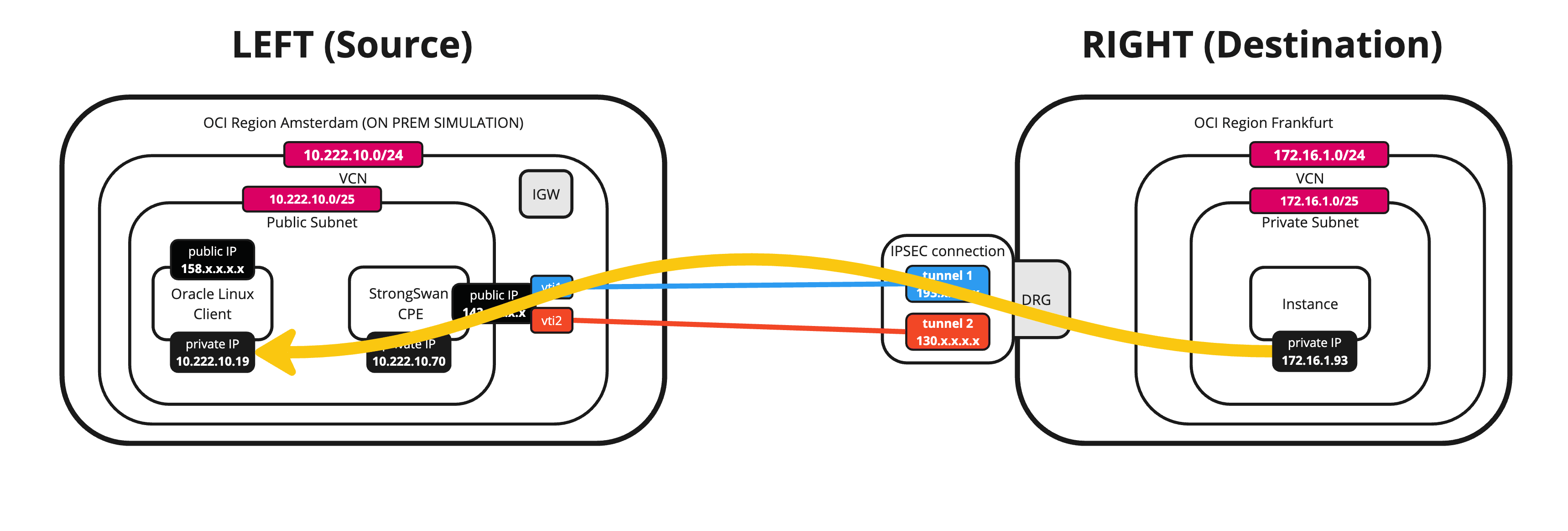

La seguente immagine illustra ciò che abbiamo creato finora.

-

Eseguire il comando seguente dalla destinazione per verificare se il ping funziona dall'area OCI di destinazione all'area OCI di origine (CLIENT).

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

Si noti che la perdita di pacchetti è dello 0%.

-

-

La seguente immagine illustra ciò che abbiamo creato finora.

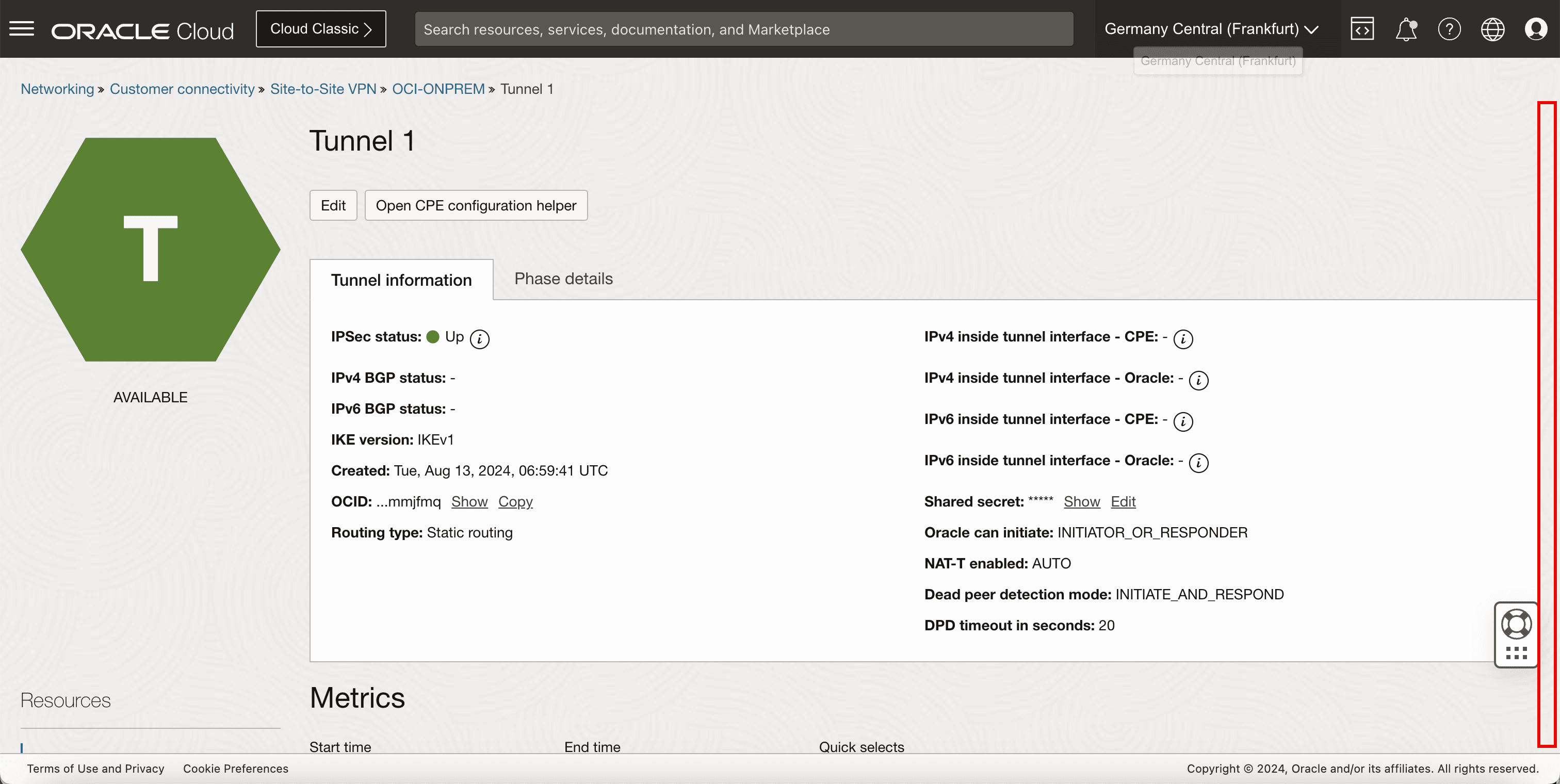

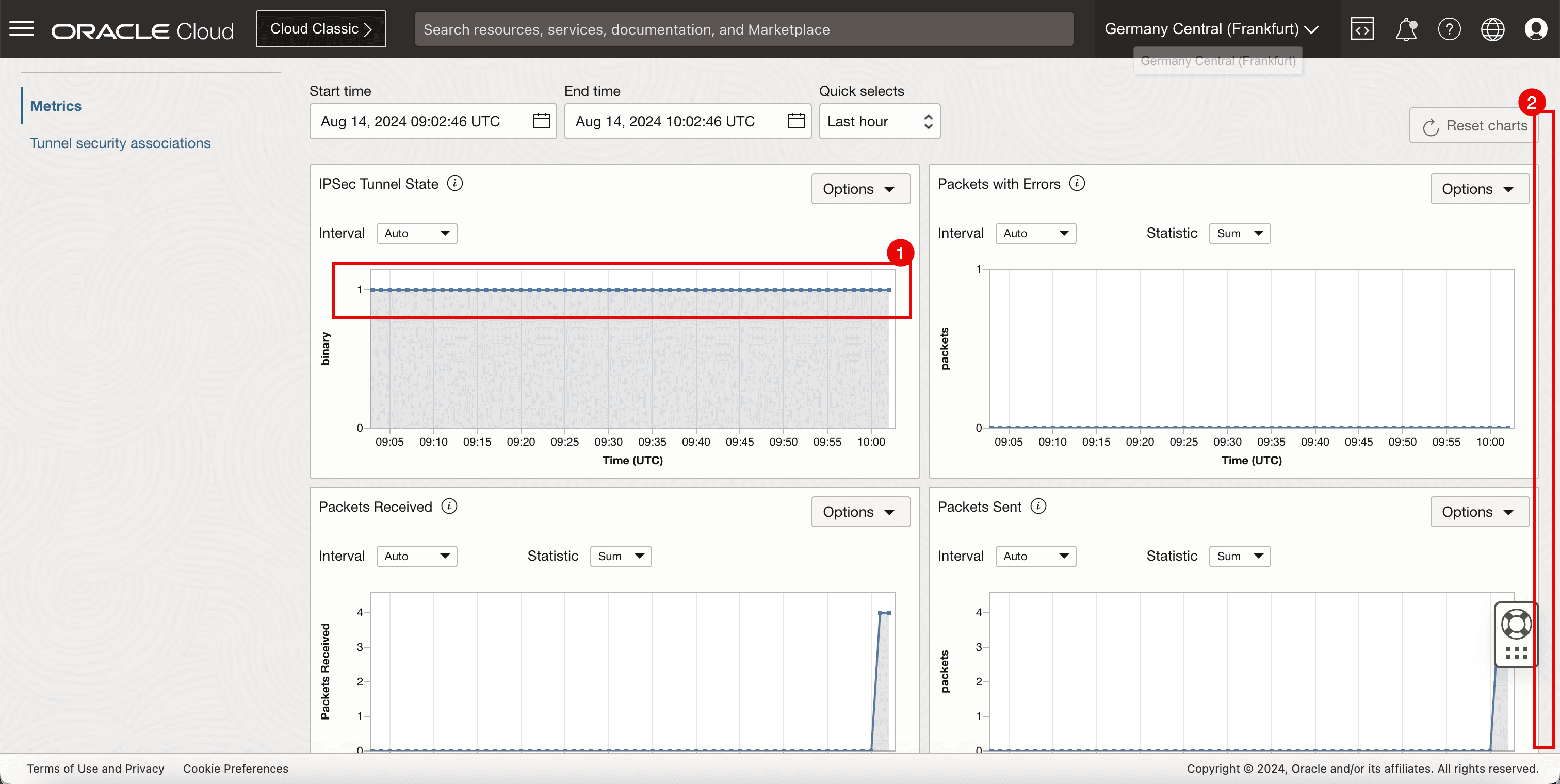

Task 12: verifica dello stato VPN da sito a sito OCI

-

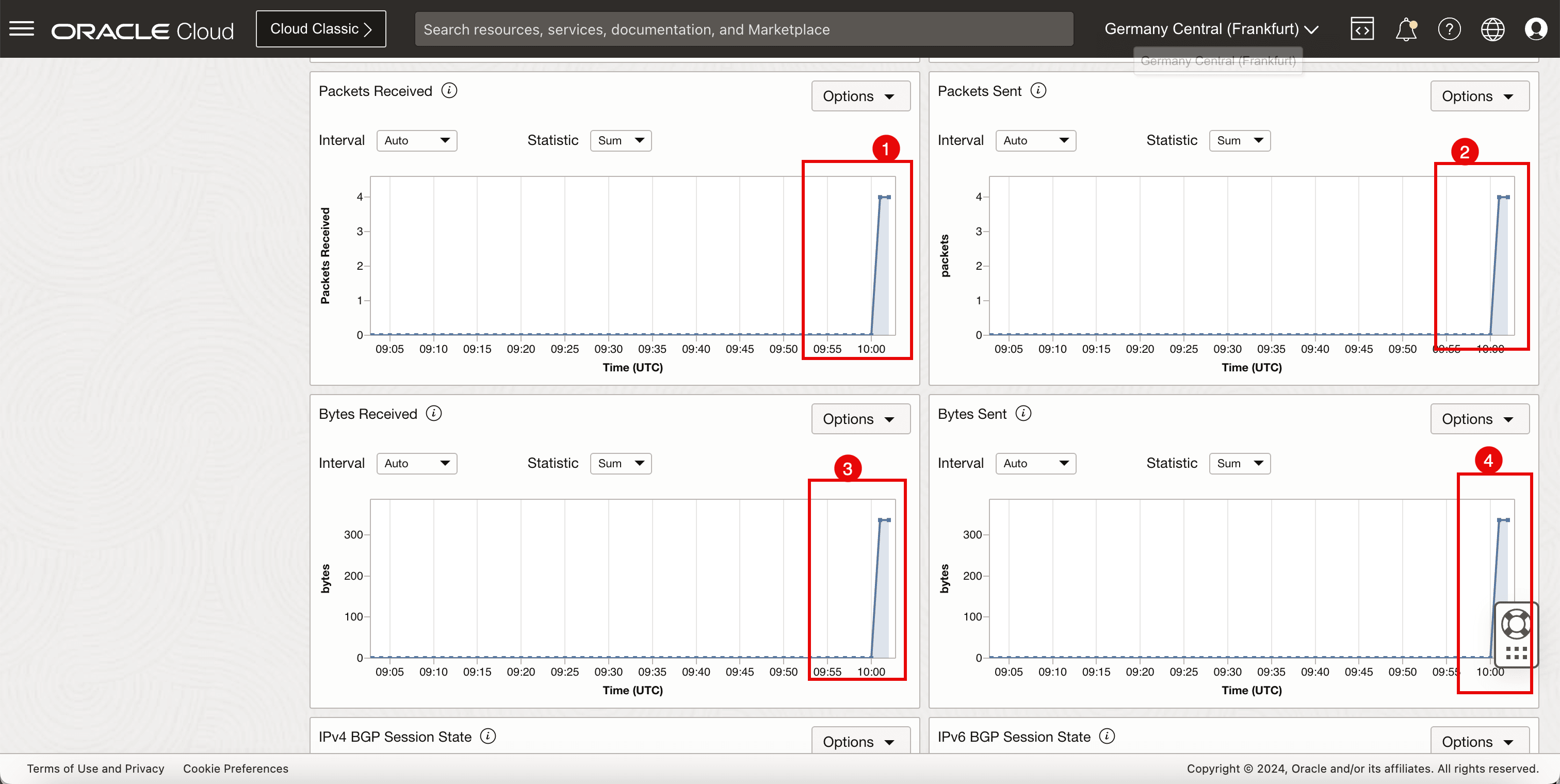

I tunnel VPN sono attivi e il traffico scorre attraverso, quindi possiamo esaminare i dashboard in OCI per singolo tunnel.

- Andare a OCI Console, Networking, Connettività cliente e fare clic su VPN site-to-site.

- Fai clic sulla connessione VPN.

-

Fare clic sulla prima configurazione del tunnel.

-

scorrere in Basso.

- Si noti che il grafico dello stato del tunnel IPSec è costantemente attivo su 1, a indicare che il tunnel è attivo.

- scorrere in Basso.

- Si noti che i pacchetti ricevuti in questo tunnel sono 4, che corrisponde al numero di pacchetti di ping inviati dall'origine.

- Si noti che i pacchetti inviati in questo tunnel sono 4, che corrisponde al numero di pacchetti di ping inviati dalla destinazione.

- Notare il numero di byte ricevuti dall'origine.

- Notare il numero di byte inviati dalla destinazione.

Task 13: Abilita instradamento ECMP (Equal Cost Multi-Path)

-

Per impostazione predefinita, il traffico viene sempre inviato utilizzando un'interfaccia tunnel (vti). Se vogliamo utilizzare entrambi i tunnel per l'inoltro del traffico, dobbiamo abilitare l'instradamento ECMP su entrambi i lati.

Nel CPE Libreswan, eseguire il comando seguente.

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

La seguente immagine illustra ciò che abbiamo creato finora.

-

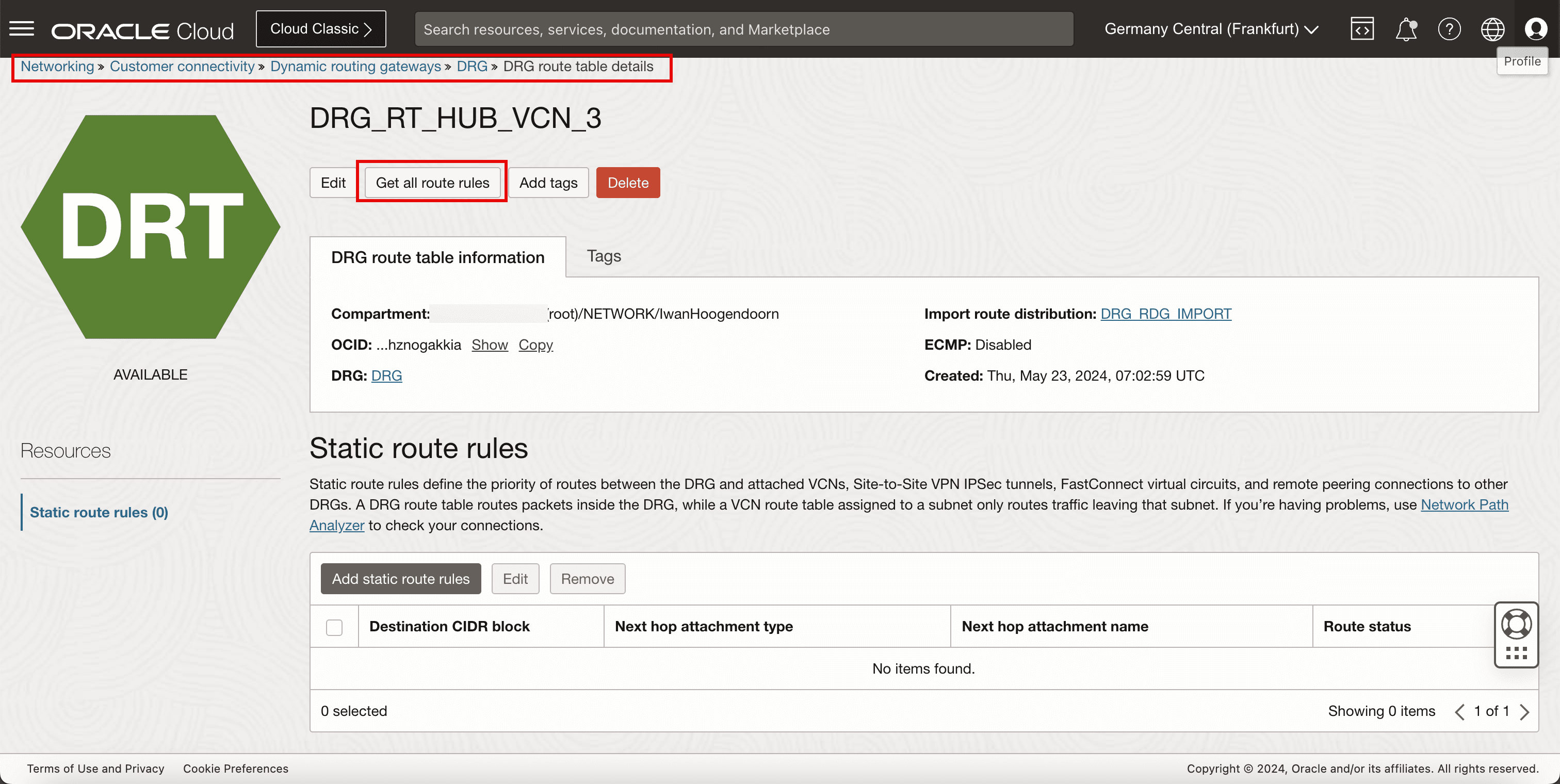

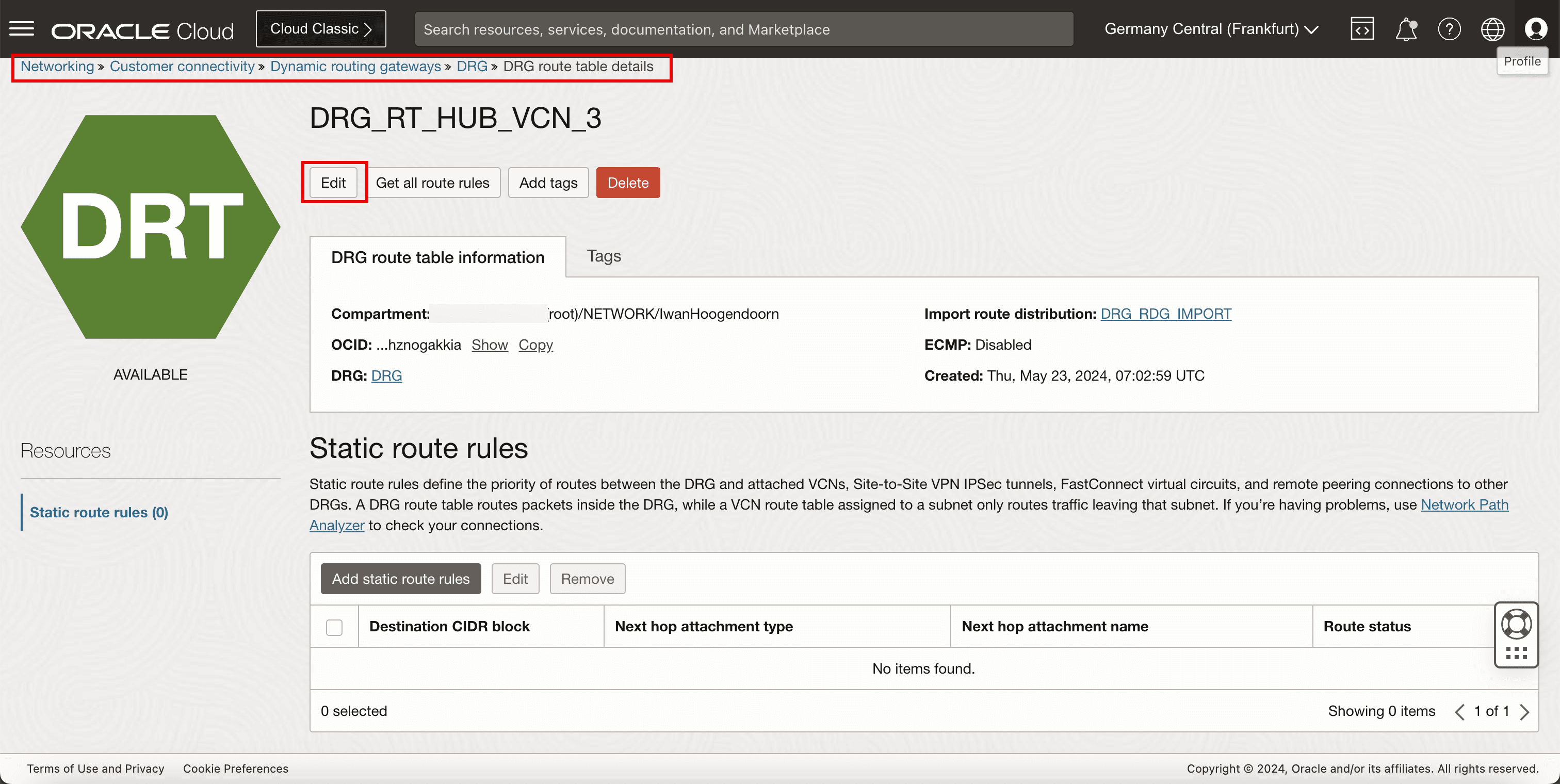

Dall'area OCI di destinazione, andare alla console OCI, andare a Networking, Connettività cliente, Gateway di instradamento dinamico, selezionare il DRG, i dettagli della tabella di instradamento DRG e selezionare la tabella di instradamento DRG responsabile dell'instradamento.

-

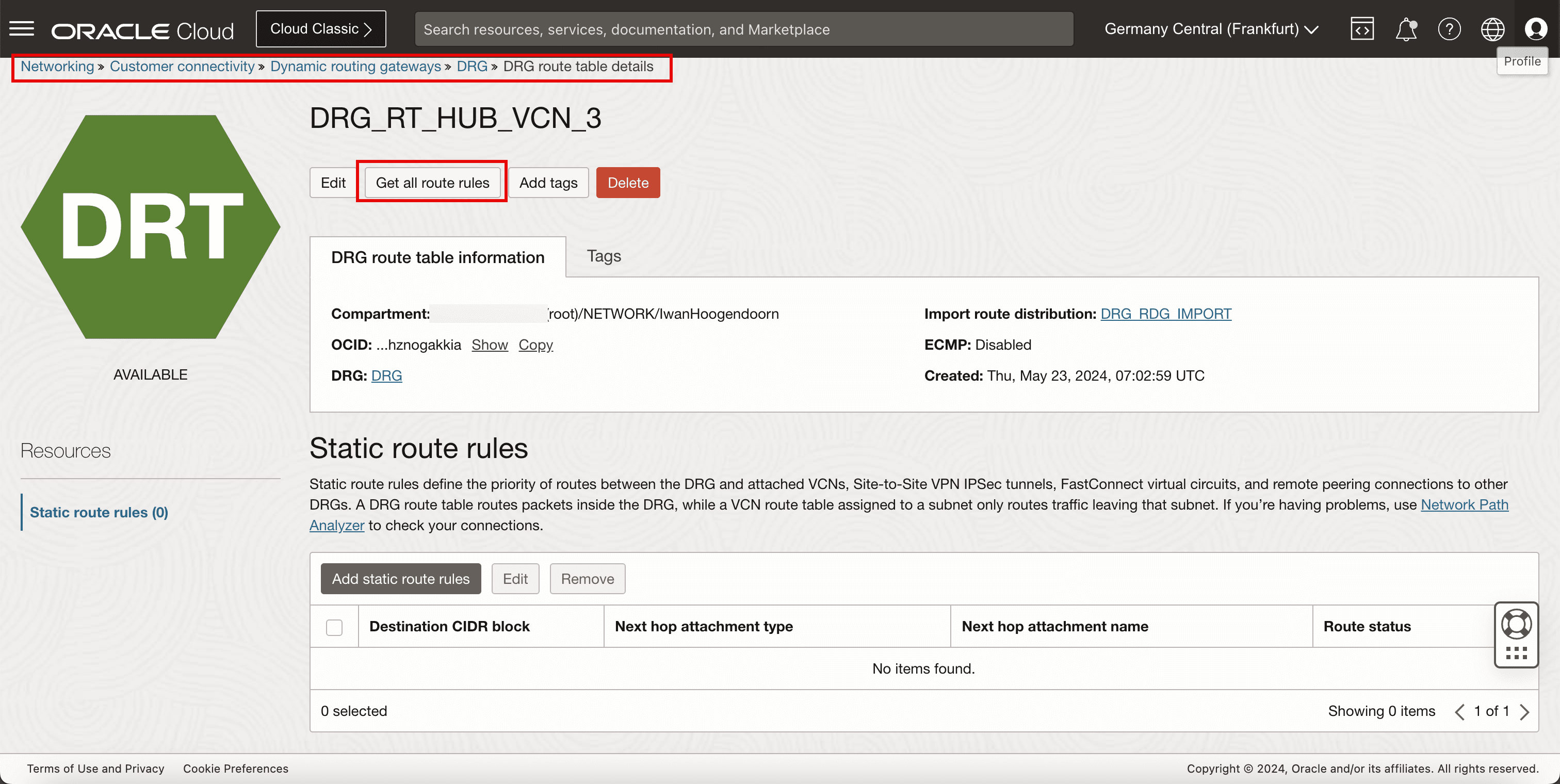

Fare clic su Ottieni tutte le regole di instradamento.

- Si noti che sono disponibili due instradamenti per la rete

10.222.10.0/24. - Si noti che una regola di instradamento per

10.222.10.0/24è contrassegnata come Conflitto e l'altra come Attivo. - Fare clic su Chiudi.

- Si noti che sono disponibili due instradamenti per la rete

-

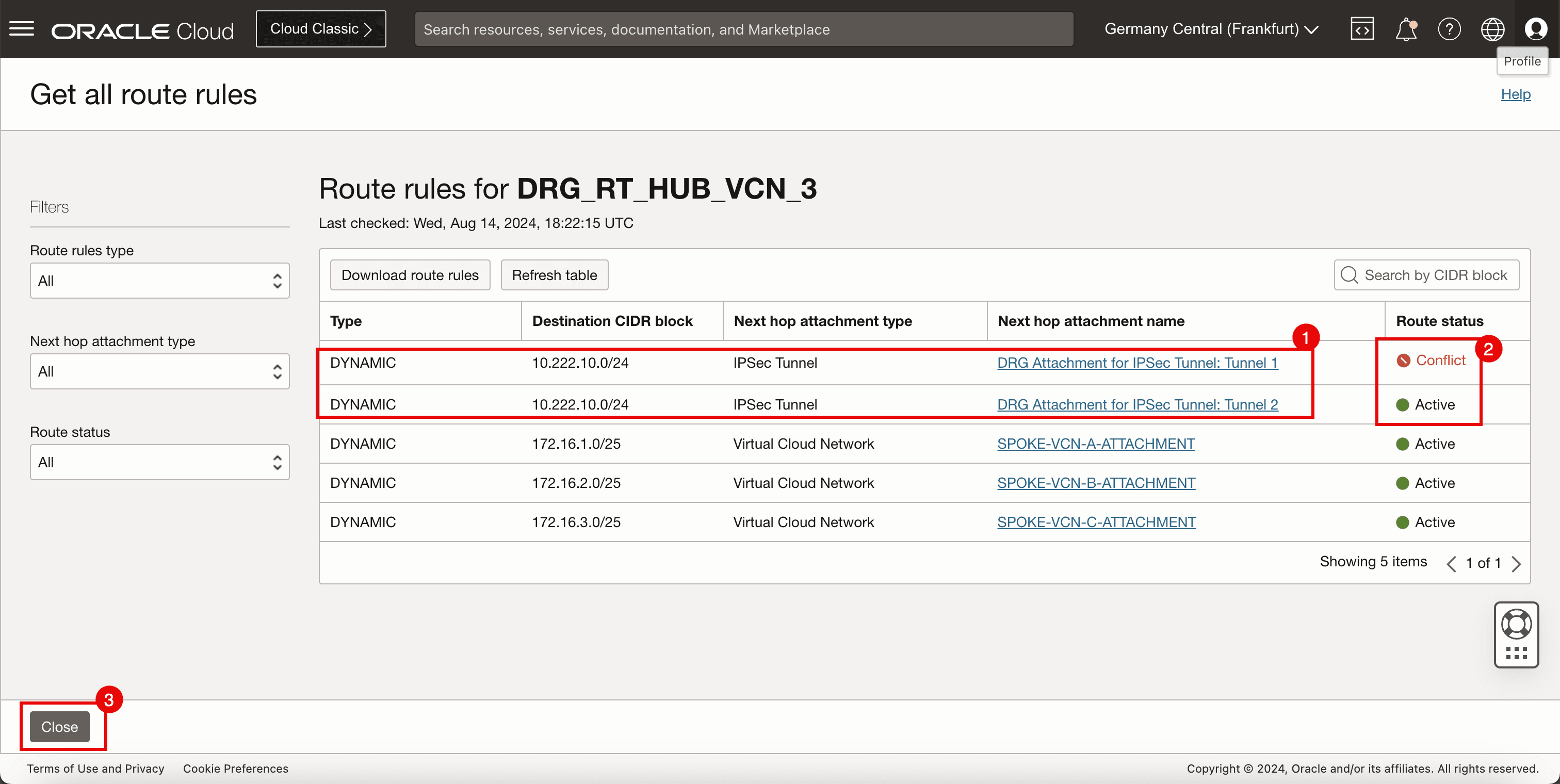

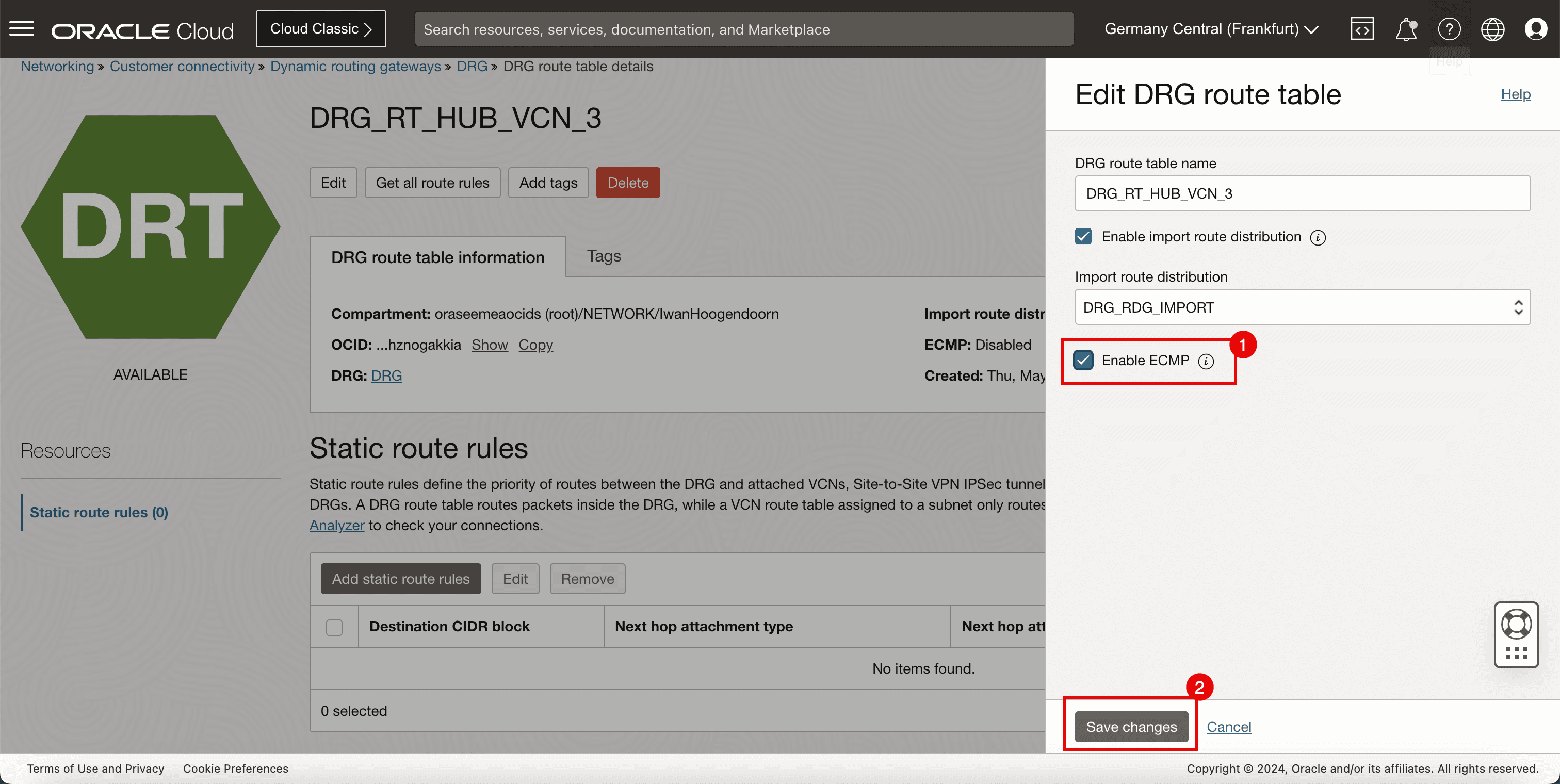

Fare clic su Modifica.

- Selezionare Enable ECMP.

- Fare clic su Salva modifiche

-

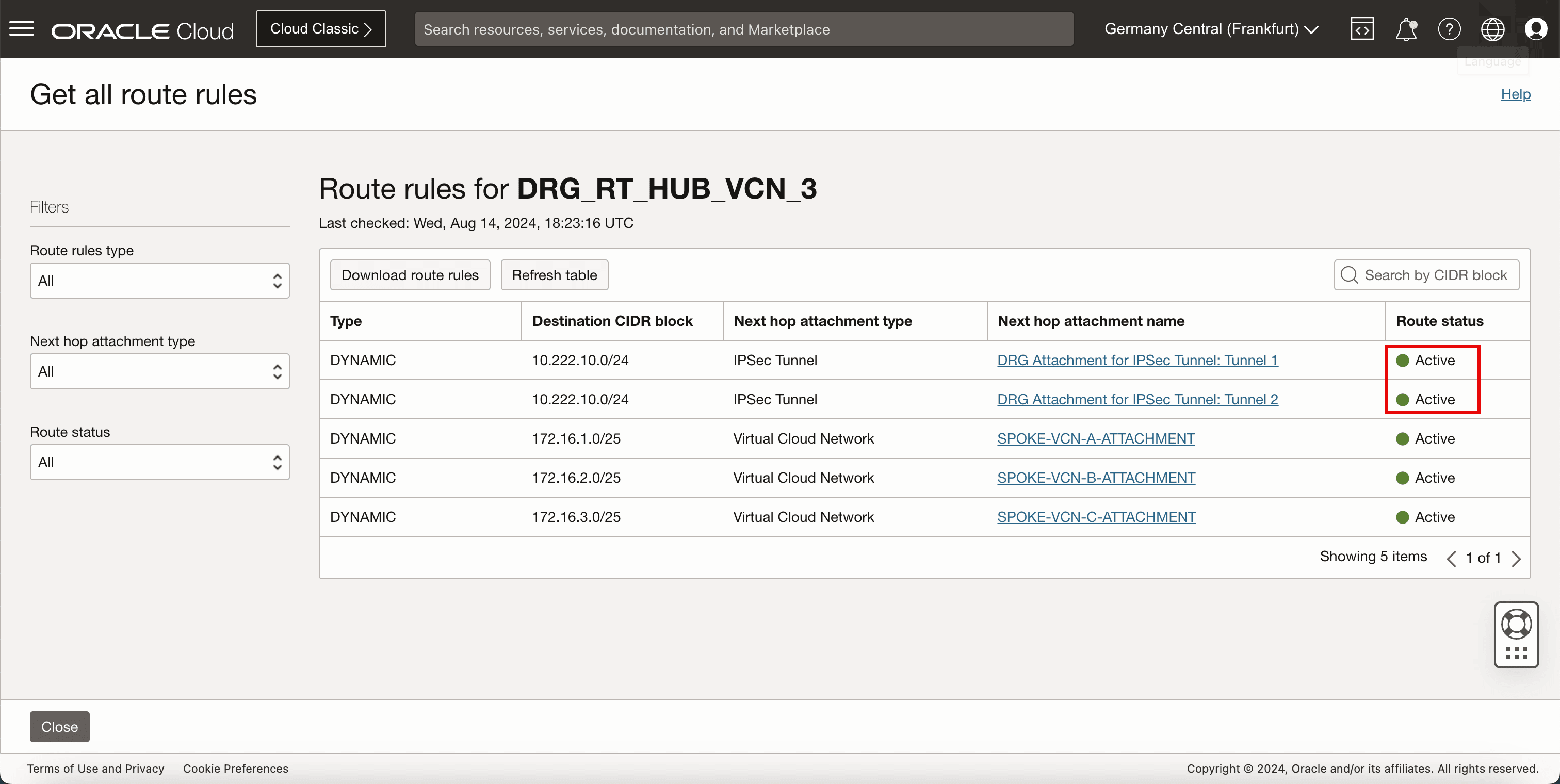

Fare clic su Ottieni tutte le regole di instradamento.

-

Si noti che entrambe le regole di instradamento per

10.222.10.0/24sono ora contrassegnate come Attive.

-

La seguente immagine illustra ciò che abbiamo creato finora.

Collegamenti correlati

Conferme

- Autore: Iwan Hoogendoorn (esperto della rete OCI)

Altre risorse di apprendimento

Esplora altri laboratori su docs.oracle.com/learn o accedi a più contenuti di formazione gratuiti sul canale YouTube di Oracle Learning. Inoltre, visitare education.oracle.com/learning-explorer per diventare Oracle Learning Explorer.

Per la documentazione del prodotto, visitare Oracle Help Center.

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14521-02

Copyright ©2025, Oracle and/or its affiliates.