Informazioni sulle opzioni di connettività di rete per l'integrazione dei servizi Oracle Utilities Cloud con le applicazioni esterne

Per integrare i servizi Oracle Utilities Cloud con un'applicazione ospitata esternamente nel tuo data center o in un data center di terze parti, devi comprendere i requisiti di networking, autenticazione e protocollo per la comunicazione in uscita e in entrata da e verso i servizi Oracle Utilities Cloud.

Nota:

Per analizzare questo playbook, pianificare e impostare il networking necessario per l'integrazione con i servizi Oracle Utilities Cloud Services, è necessario avere conoscenza approfondita dei concetti generali di networking insieme alla certificazione Oracle Cloud Infrastructure (OCI) appropriata.Architettura

Puoi selezionare qualsiasi opzione di architettura per integrare i servizi Oracle Utilities Cloud con un'applicazione ospitata nel tuo data center o in un data center di terze parti.

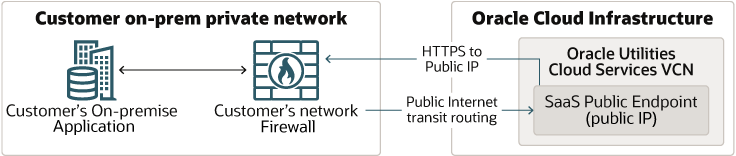

Architettura 1: integrazione di un'applicazione esterna con i servizi Oracle Utilities Cloud tramite API Web Service pubbliche (Internet)

Descrizione dell'illustrazione pub-inet-opt.png

Nella sua semplicità di integrazione tra l'applicazione ospitata nella tua rete privata/società e i servizi di Oracle Utilities Cloud possono essere raggiunti tramite la rete Internet pubblica. Le API REST nei servizi Oracle Utilities Cloud sono esposte in modo sicuro alla rete Internet pubblica, pertanto se un'applicazione on premise deve accedere alle API REST, può farlo a condizione che l'applicazione disponga dell'accesso alla rete Internet pubblica. Analogamente, i servizi Oracle Utilities Cloud possono accedere agli endpoint dei servizi Web esposti alla rete Internet pubblica (IP pubblico), ovvero se gli endpoint dei servizi Web dell'applicazione on premise sono esposti alla rete Internet pubblica, tali endpoint possono essere utilizzati dai servizi Oracle Utilities Cloud. È possibile configurare un firewall nella rete aziendale per esporre gli endpoint privati di qualsiasi applicazione alla rete Internet pubblica. Anche se questo costituisce il canale di comunicazione più semplice possibile, il passaggio su Internet pubblica richiede un'attenta considerazione della sicurezza, della disponibilità e dell'affidabilità che la rete Internet pubblica può fornire.

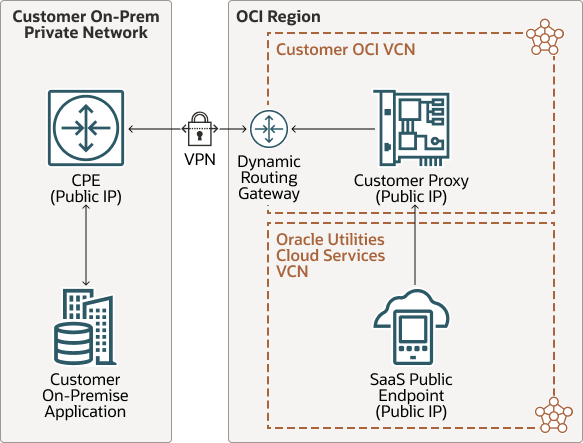

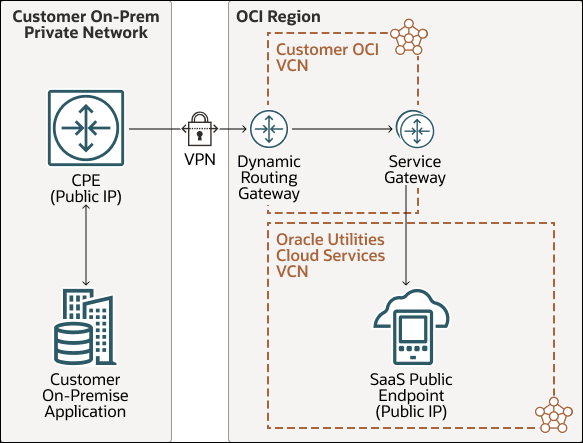

Architettura 2. Integrazione di un'applicazione esterna con i servizi Oracle Utilities Cloud tramite VPN Connect per le API Web Service private

Flusso inoltro - Imposta comunicazione in uscita:

Descrizione dell'immagine vpn-connect-forward.png

Storna flusso:

Descrizione dell'immagine vpn-connect-reverse.png

In questa architettura, l'applicazione esterna effettua chiamate API Web Service private tramite la rete Internet pubblica, protetta da una VPN estesa, che crea una connessione protetta tra la tua rete privata aziendale e la tua VCN su Oracle Cloud Infrastructure (OCI). All'interno della rete OCI, la comunicazione tra la VCN (Virtual Cloud Network) dei servizi Oracle Utilities Cloud e la VCN utilizza il gateway di servizi. VPN Connect richiede l'impostazione di CPE (Customer Premise Equipment), che si interfaccia con VPN DRG (Dynamic Routing Gateway), creando un tunnel di cifratura IPSEC su Internet che protegge tutte le informazioni che passano attraverso il tunnel. L'autenticazione viene fornita da Oracle Identity Cloud Service.

A sua volta, il servizio Oracle Utilities Cloud effettua chiamate al servizio Web all'applicazione esterna utilizzando i metodi di autenticazione supportati dal servizio Oracle Utilities Cloud, come le credenziali del client di autenticazione di base/OAuth, tramite VPN. Ricorda che i servizi Oracle Utilities Cloud possono effettuare chiamate API solo agli indirizzi IP pubblici, se le API esterne sono private, è necessario disporre dell'impostazione appropriata per garantire che le API esterne dispongano di IP pubblici, ad esempio un proxy inverso/cliente menzionato nel diagramma dell'architettura precedente per esporre i tuoi endpoint API privati tramite l'IP pubblico. L'applicazione esterna pubblica i dati nello storage degli oggetti OCI utilizzando le API REST.

Se i certificati digitali dell'applicazione esterna non vengono emessi da un'autorità di certificazione, è possibile utilizzare un singolo proxy inverso, con certificato firmato, per il proxy per più applicazioni nel centro dati. È possibile impostare il proxy inverso descritto nell'esempio precedente sia nel data center che all'interno della VCN in OCI.

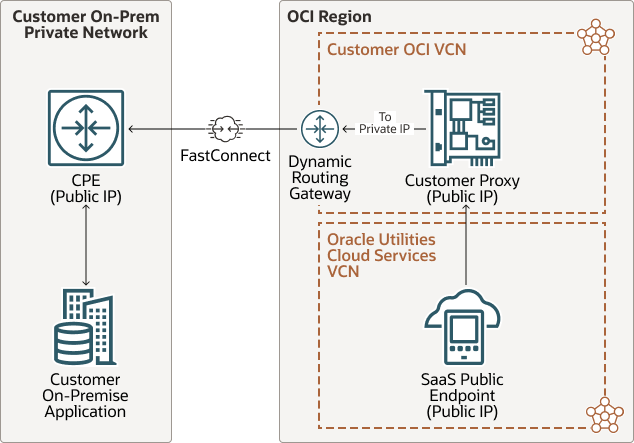

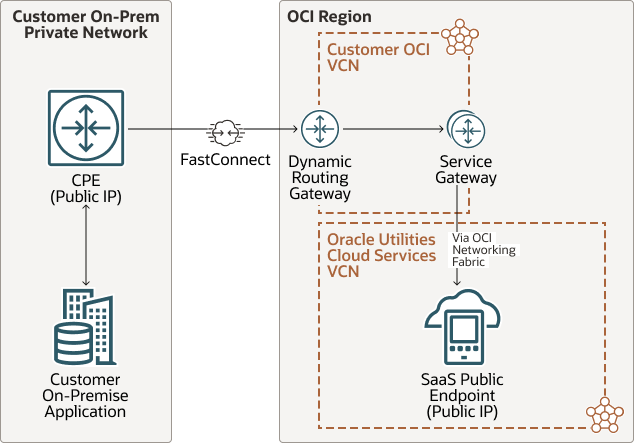

Architettura 3. Integrazione di un'applicazione esterna con i servizi Oracle Utilities Cloud tramite FastConnect per le API Web Service private

Flusso inoltro - Imposta comunicazione in uscita:

Descrizione dell'immagine fastconnect-opt-forward.png

Storna flusso:

Descrizione dell'immagine fastconnect-reverse.png

In alternativa, è possibile utilizzare un'altra opzione di instradamento privato di FastConnect anche per connettere la rete privata o aziendale con la rete OCI (VCN OCI). FastConnect offre un punto di accesso all'infrastruttura OCI per una linea privata dedicata tra il tuo data center e l'infrastruttura OCI per consentire il trasferimento dati a elevata larghezza di banda in un canale ad alta sicurezza. La comunicazione FastConnect richiede l'impostazione del DRG FastConnect sulla VCN OCI insieme a una linea dedicata che può connettere il CPE con il DRG FastConnect da impostare, che a sua volta si interfaccia con il gateway di servizi o il proxy (se disponibile) all'interno della VCN, in base alla direzione della comunicazione. Nell'ambito della rete OCI, la comunicazione tra la VCN (Virtual Cloud Network) del servizio Oracle Utilities Cloud (Virtual Cloud Network) e la VCN utilizza il gateway di servizi o il proxy in base alla direzione della chiamata API.

Nota:

Per il flusso inoltro (negli scenari applicabili), è possibile instradare la comunicazione dalla VCN del servizio Oracle Utilities Cloud al proxy cliente ospitato nella VCN OCI del cliente con l'IP pubblico tramite Internet.Comprendere gli scenari di rete

Questo playbook descrive quattro diversi scenari di networking, basati sulle tre architetture di rete precedenti, uno dei quali potrebbe essere considerato quando si integrano i servizi Oracle Utilities Cloud con un'applicazione ospitata esternamente. Per aiutarti a scegliere la topologia di rete appropriata, qui forniamo una descrizione e una discussione pro/con di ogni scenario.

Utilizzare la tabella riportata di seguito e gli argomenti associati per decidere quale opzione di rete più adatta alle proprie esigenze.

| Scenario | Descrizione | Sicurezza | Alta disponibilità | Throughput | Costo |

| 1 | Connettività tramite la rete Internet pubblica senza VPN o FastConnect | Solo TLS | Relazioni sulla connettività tramite Internet | Limitato | Costi di configurazione bassi; costi di impostazione bassi; possono essere applicati costi di trasferimento dati OCI |

| 2 | Connettività tramite la rete Internet pubblica con VPN Connect e senza FastConnect | IPSec, cifrato | Limitato | In genere <250Mbps | Costi di configurazione bassi; costi di impostazione bassi; possono essere applicati costi di trasferimento dati OCI |

| 3 | Connettività tramite FastConnect senza VPN (la VPN può ridurre il throughput) | TLS su linea privata dedicata - Non cifrata | Ridondanza supportata - Consulta le migliori prassi per la ridondanza elevata | Velocità della porta in incrementi da 1 Gbps, 10 Gbps o 100 Gbps | Costo di impostazione promessa; i costi di trasferimento dati OCI non si applicano |

| 4 | Connettività tramite la rete Internet pubblica con VPN (un fallback) e FastConnect | A seconda del percorso utilizzato per la comunicazione (Connessione rapida - Non cifrata; VPN -Cifrata) | Ridondanza per progettazione - Consultare le migliori prassi per la ridondanza | A seconda del percorso utilizzato per il trasferimento dei dati | Costo di configurazione promettente; possono essere applicate le tariffe di trasferimento dati OCI, a seconda del percorso di comunicazione |

Sebbene la connessione a Oracle Utilities Cloud Service tramite Internet rappresenti l'opzione più economica da impostare, a causa della sua limitata sicurezza e disponibilità, quando si trasferiscono informazioni protette come parte delle integrazioni dei prodotti, potrebbe essere anche l'opzione più rischiosa. Inoltre, è necessario tenere conto dei costi di trasferimento dei dati OCI durante la valutazione delle opzioni di rete. Per garantire la massima sicurezza e disponibilità, potrebbe essere preferibile utilizzare l'opzione FastConnect con un'impostazione ridondante di VPN tramite la rete Internet pubblica.

Gli argomenti riportati di seguito descrivono in modo più dettagliato queste opzioni.

Scenario 1: connessione tramite Internet pubblica senza VPN o FastConnect

Puoi valutare la possibilità di effettuare la connessione tramite la rete Internet pubblica senza una VPN o un FastConnect quando l'integrazione con un'applicazione on premise non richiede larghezza di banda elevata o livelli di sicurezza elevati.

Tenere presenti le seguenti considerazioni:

| Prerequisiti (Da fare al cliente) |

|

| Elaborazione in corso |

|

| Pro | Configurazione semplice, costi ridotti. |

| Cons. |

|

Considerazioni sull'impostazione dello scenario 1

Lo scenario 1 prevede la connettività diretta su Internet pubblica ed è lo scenario più semplice da configurare.

- Flusso inoltro: configurare il firewall del data center esterno in modo da consentire il traffico da Oracle Utilities Cloud Services, se non ancora eseguito.

Crea un ticket di supporto per l'aggiunta dell'indirizzo DNS esterno all'elenco di permessi di Oracle Utilities Cloud Service in modo che la comunicazione venga estesa al di fuori dei servizi Oracle Utilities Cloud. Vedere "Comprendere l'elenco di inclusione" altrove in questo playbook per ulteriori informazioni sulle opzioni dell'elenco di inclusione.

- Flusso di inversione: consente di configurare e utilizzare l'IP pubblico delle applicazioni nel data center esterno per instradare il traffico dai servizi Oracle Utilities Cloud. L'indirizzo IP può essere utilizzato come indirizzo in uscita configurando il servizio Oracle Utilities Cloud corrispondente.

Vedere altrove "Comprendere i canali di integrazione disponibili" in questo playbook per ulteriori informazioni sui canali supportati e per ulteriori requisiti per l'integrazione con sistemi esterni.

Scenario 2: connessione tramite Internet pubblica con VPN, ma senza FastConnect

Connettiti tramite la rete Internet pubblica con una connessione VPN, ma senza FastConnect quando l'integrazione con applicazioni on premise non richiede larghezza di banda elevata, ma richiede livelli di sicurezza più elevati, con API private per l'integrazione. Poiché FastConnect prevede costi aggiuntivi, è possibile utilizzare questo scenario quando il costo è un fattore ma il throughput di rete non lo è.

Tenere presenti le seguenti considerazioni:

| Impostazione dei prerequisiti (da pianificare e impostare da parte del cliente) |

|

| Elaborazione in corso |

|

| Pro |

|

| Cons. |

|

Considerazioni sull'impostazione dello scenario 2

Lo scenario 2 prevede l'estensione della rete privata del centro dati esterno all'infrastruttura OCI mediante VPN Connect. VPN Connect consente di creare un tunnel IPSec protetto attraverso la rete Internet pubblica tra il data center esterno e la VCN sull'infrastruttura OCI.

- Flusso inoltro: impostare le comunicazioni in uscita da Oracle Utilities Cloud Services ad applicazioni esterne:

- Impostare la VPN site-to-site. Consultare "Quando usare VPN Connect" e le sezioni successive di questo playbook per comprendere e impostare la VPN tra data center esterno e VCN OCI. Le comunicazioni in uscita dei servizi Oracle Utilities Cloud possono essere eseguite solo alle API con indirizzi IP pubblici. Per abilitare la comunicazione in uscita da Oracle Utilities Cloud Services ad applicazioni esterne tramite la VPN, è necessario eseguire un'impostazione e una configurazione appropriate affinché gli indirizzi IP privati delle applicazioni esterne vengano proxy tramite indirizzi IP pubblici, a cui Oracle Utilities Cloud Services può inviare la comunicazione nell'ambito del flusso in avanti.

Ci possono essere diversi modi in cui questo può essere fatto. L'esperto di networking del team IT dovrebbe essere in grado di elencare e valutare possibili opzioni per proxy gli indirizzi IP privati dell'applicazione esterna tramite indirizzi IP pubblici e scegliere la soluzione migliore possibile.

Un esempio di tale opzione è l'uso del proxy inverso indicato nel diagramma dell'architettura.

Impostazione di esempio per il proxy inverso:

Un proxy inverso potrebbe essere impostato per proxy le API esterne private utilizzando indirizzi IP pubblici.

- Impostare il proxy clienti (proxy inversa). Il proxy inverso può essere impostato su proxy per i punti finali privati delle applicazioni esterne che vengono integrate con la possibilità di estendere la rete privata del centro dati esterno tramite VPN Connect. È possibile configurare il proxy inverso in modo che venga utilizzato come proxy per gli endpoint privati utilizzando gli indirizzi IP pubblici. La comunicazione in uscita da Oracle Utilities Cloud Services alle applicazioni esterne può essere instradata tramite questo proxy inverso e quindi tramite l'impostazione del tunnel IP Sec mediante VPN Connect.

- Puoi impostare il proxy utilizzando una VM OCI di cui è stato eseguito il provisioning separato nella tua VCN OCI.

- È possibile installare e configurare un software proxy inverso appropriato su questa VM in modo che possa accettare le richieste provenienti dai servizi Oracle Utilities Cloud, quindi inoltrarle alle applicazioni esterne. È necessario impostare il proxy inverso con un indirizzo IP pubblico in modo che Oracle Utilities Cloud Service possa inviare comunicazioni in uscita al proxy inverso.

- Configura la comunicazione in uscita di Oracle Utilities Cloud Service con dettagli appropriati in modo che possa inviare messaggi in uscita alle API configurate/configurate.

- Crea un ticket di supporto per l'aggiunta dell'indirizzo DNS esterno all'elenco di permessi di Oracle Utilities Cloud Service in modo che la comunicazione venga estesa al di fuori dei servizi Oracle Utilities Cloud. Per ulteriori informazioni sulle opzioni della lista di inclusione, fare riferimento alla sezione "Informazioni sulla lista di inclusione".

- Impostare la VPN site-to-site. Consultare "Quando usare VPN Connect" e le sezioni successive di questo playbook per comprendere e impostare la VPN tra data center esterno e VCN OCI. Le comunicazioni in uscita dei servizi Oracle Utilities Cloud possono essere eseguite solo alle API con indirizzi IP pubblici. Per abilitare la comunicazione in uscita da Oracle Utilities Cloud Services ad applicazioni esterne tramite la VPN, è necessario eseguire un'impostazione e una configurazione appropriate affinché gli indirizzi IP privati delle applicazioni esterne vengano proxy tramite indirizzi IP pubblici, a cui Oracle Utilities Cloud Services può inviare la comunicazione nell'ambito del flusso in avanti.

- Flusso di inversione: impostare la comunicazione in entrata su Oracle Utilities Cloud Services da applicazioni esterne:

- Impostare la comunicazione in entrata utilizzando la stessa impostazione VPN sito-sito eseguita per il precedente flusso in avanti.

- Impostare il gateway del servizio. Il gateway di servizi è uno dei gateway disponibili nella rete VCN OCI che consente di instradare il traffico tra due VCN all'interno di OCI. Consulta la sezione "Accesso ai servizi Oracle: gateway di servizi", in altre sezioni di questa guida per comprendere e configurare il gateway di servizi. Il traffico in entrata verrà instradato tramite VPN tra il data center esterno e la VCN su OCI e verrà quindi instradato tramite il gateway di servizi a Oracle Utilities Cloud Services.

- Creare un ticket di supporto per l'aggiunta dell'OCID VCN alla lista di permessi di Oracle Utilities Cloud Service in modo che la comunicazione che arriva a Oracle Utilities Cloud Services dal gateway di servizi VCN sia consentita.

- "Comprendere l'elenco di inclusione" per ulteriori informazioni sulle opzioni dell'elenco di inclusione.

- "Comprendere il proxy inverso" per ulteriori informazioni sull'esempio di proxy inverso.

- "Comprendere i canali di integrazione disponibili" per comprendere i canali supportati e i requisiti aggiuntivi per l'integrazione con sistemi esterni.

Scenario 3: connessione tramite FastConnect senza VPN

Connettiti tramite FastConnect senza una VPN quando l'integrazione con un'applicazione on premise richiede larghezza di banda elevata, ad esempio quando hai bisogno di trasferire file di grandi dimensioni.

Tenere presenti le seguenti considerazioni:

| Configurazione dei prerequisiti (da pianificare e impostare da parte del cliente) |

|

| Elaborazione in corso |

|

| Pro | Larghezza di banda elevata; linea sicura. |

| Cons. | Costo dell'impostazione della linea privata FastConnect e del costo dell'impostazione dell'intermediario (ad esempio un proxy). |

Considerazioni sull'impostazione dello scenario 3

Lo scenario 3 richiede l'impostazione di una linea privata dedicata tra il data center esterno e OCI.

- Imposta una linea privata FastConnect tra un data center esterno e OCI. Scopri "Comprendere FastConnect OCI" altrove in questa guida per comprendere e impostare FastConnect.

- Seguire le istruzioni riportate nello scenario 2 per completare le altre operazioni di impostazione/configurazione per questo scenario.

Nota:

Per valutare varie opzioni di integrazione delle interfacce API pubbliche per la comunicazione in uscita da Oracle Utilities Cloud Services, è necessario acquisire familiarità con il peering pubblico FastConnect.

Scenario 4: connessione tramite Internet pubblica con VPN e FASTConnect

Connettiti tramite la rete Internet pubblica con una connessione VPN e FASTConnect quando l'integrazione con un'applicazione on premise richiede non solo larghezza di banda elevata, ma anche un meccanismo di fallback per garantire una disponibilità vicina al 100%. Sebbene in questo caso il meccanismo di fallback abbia una larghezza di banda inferiore, garantisce che la connettività persista.

Tenere presenti le seguenti considerazioni:

| Prerequisiti: |

|

| Elaborazione in corso: |

|

| Pro | Elevata larghezza di banda, alta disponibilità e sicurezza. |

| Cons. |

|