Connetti Oracle Data Safe ai database Oracle in ambienti cloud multicloud e ibridi

Oracle Data Safe offre servizi di sicurezza essenziali per Oracle Autonomous Database e i database in esecuzione in OCI. Data Safe supporta anche database on-premise, Oracle Exadata Cloud@Customer e implementazioni di database Oracle multicloud. Tutti i clienti di Oracle Database possono ridurre il rischio di una violazione dei dati e semplificare la compliance utilizzando Data Safe per valutare la configurazione e il rischio degli utenti, monitorare e sottoporre a audit l'attività degli utenti e scoprire, classificare e mascherare i dati sensibili.

Le leggi sulla conformità, come il Regolamento generale sulla protezione dei dati (GDPR) dell'Unione europea (UE) e il California Consumer Privacy Act (CCPA), richiedono alle aziende di salvaguardare la privacy dei propri clienti. Oracle Data Safe ti aiuta a comprendere la riservatezza dei dati, a valutare i rischi per i dati, a mascherare i dati sensibili, a implementare e monitorare i controlli di sicurezza, a valutare la sicurezza degli utenti, a monitorare l'attività degli utenti e a soddisfare i requisiti di conformità alla sicurezza dei dati.

- Parametri di sicurezza

- Controlli di sicurezza in uso

- Ruoli e privilegi utente

- Configurazione CIS (Center for Internet Security) - disponibile per Oracle Database 12.2 e versioni successive.

- Linee guida per l'implementazione tecnica di sicurezza (STIG) - disponibili per Oracle Database 21c e versioni successive.

- GDPR UE - Regolamento generale sulla Protezione dei Dati dell'Unione Europea

- PCI-DSS - Lo standard PCI-DSS (Payment Card Industry Data Security Standard) e

- HIPPA - Legge sulla portabilità e la responsabilità dell'assicurazione sanitaria

Architettura

- Connessione di Data Safe alle implementazioni di database multicloud in ambienti cloud non Microsoft Azure

- Connessione di Data Safe ai database in Microsoft Azure mediante Database Service (ODSA)

- Framework ben strutturato per l'infrastruttura Oracle Cloud

- Distribuire una zona di destinazione sicura che soddisfi il benchmark CIS Foundations per Oracle Cloud

- Zone di destinazione OCI conformi a CIS (repository GitHub)

Nota

Fare riferimento a "Esplora di più", di seguito, per accedere a queste risorse.Connessione di Data Safe ai database in un ambiente multicloud

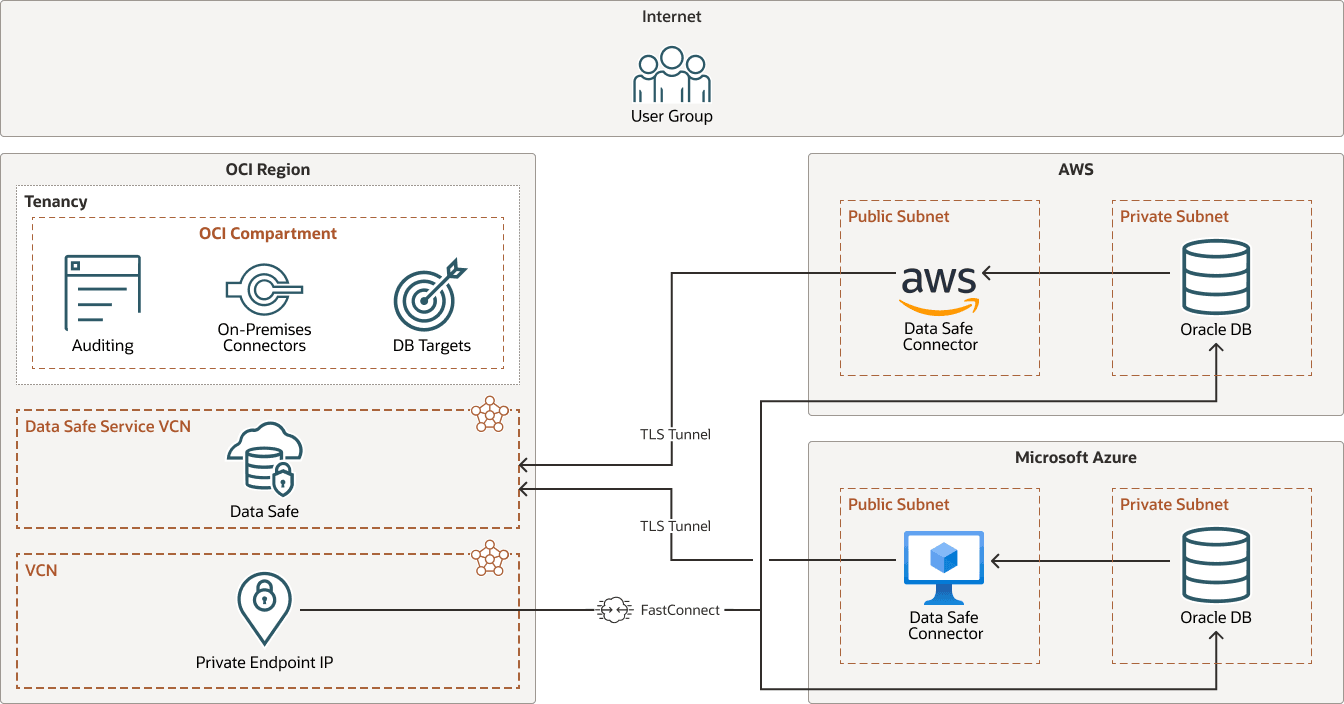

Quando i database Oracle vengono distribuiti in un ambiente multicloud, possono essere visti come database distribuiti on-premise. È possibile utilizzare l'endpoint privato o il connettore in locale. Il seguente diagramma mostra le opzioni di connessione per i database distribuiti su AWS e/o Microsoft Azure. In questa impostazione è possibile utilizzare qualsiasi provider cloud in grado di ospitare i database Oracle. La connessione ai database distribuiti in un provider cloud mediante l'endpoint privato o il connettore Data Safe in locale consente a Data Safe di ispezionare i database.

Descrizione dell'illustrazione datasafe-multi-odsa-01.png

datasafe-multi-odsa-01-oracle.zip

Connessione di Data Safe ai database in Microsoft Azure mediante Database Service (ODSA)

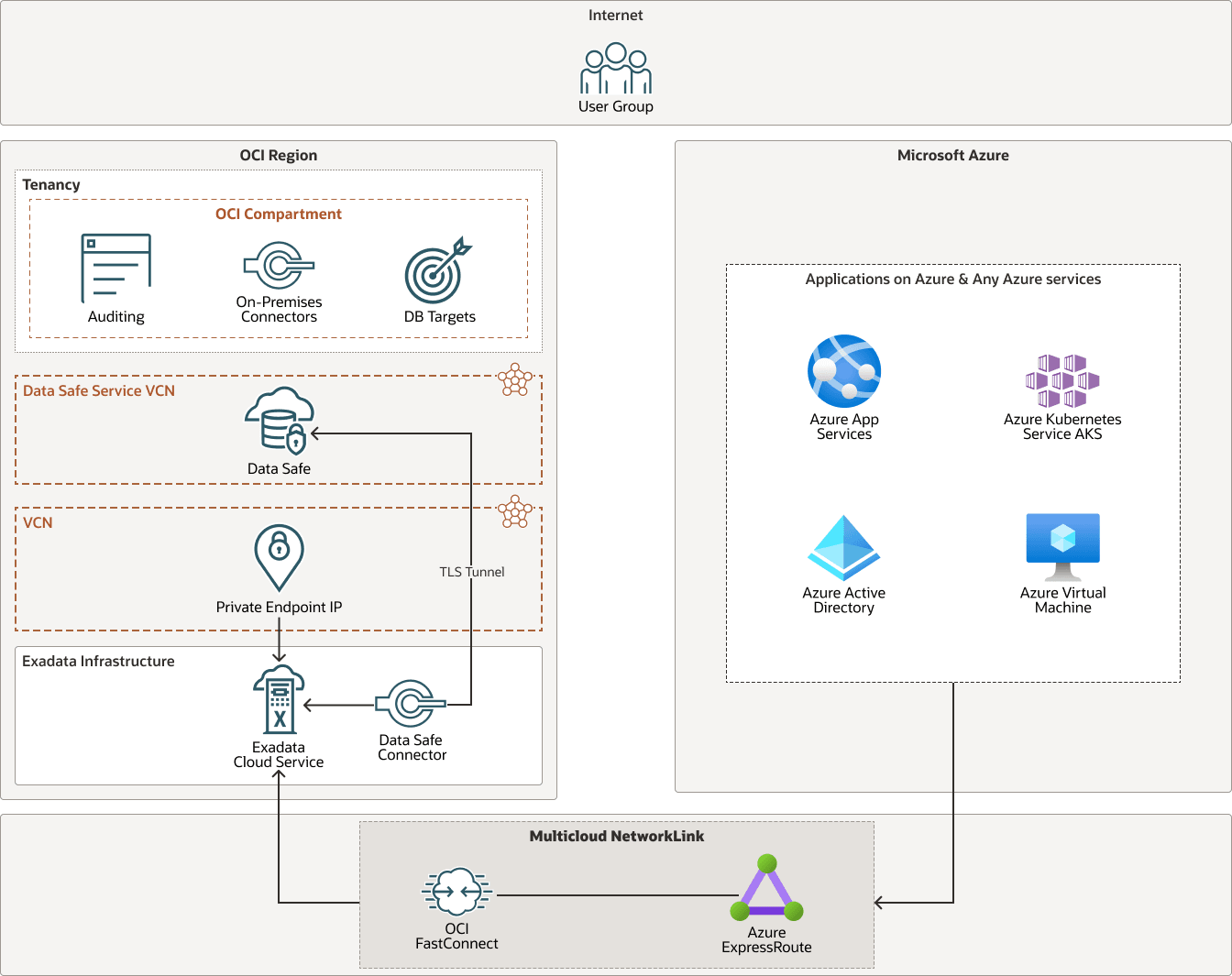

La connessione di Data Safe ai database che fanno parte di Oracle Database Service for Azure (ODSA) è la stessa di altri database basati su OCI. Esistono tuttavia alcuni dettagli da considerare quando si utilizza il servizio ODSA. Il seguente diagramma illustra l'architettura di ODSA:

Descrizione dell'illustrazione datasafe-multi-odsa-02.png

datasafe-multi-odsa-02-oracle.zip

Poiché i database sono impostati in un compartimento ODSA separato, potrebbero essere necessarie alcune modifiche ai criteri per fornire l'accesso a queste risorse.

Con Oracle Database Service for Microsoft Azure (ODSA), le risorse del database risiedono in una tenancy OCI collegata a un account Microsoft Azure. In OCI, i database e le risorse dell'infrastruttura vengono gestiti in un compartimento ODSA. Questo compartimento viene creato automaticamente per le risorse ODSA durante il processo di iscrizione. L'ODSA Multicloud NetworkLink (vedi il diagramma) e il collegamento dell'account verranno impostati anche durante il processo di iscrizione.

Uno dei prerequisiti per ODSA è che la tenancy deve supportare i domini di Identity. Inoltre, è necessario verificare la disponibilità regionale. È necessario eseguire il provisioning delle risorse del database ODSA in queste aree.

Per ulteriori informazioni su ODSA, vedere The Multicloud Service Model, accessibile dall'argomento Esplora altri.

- Tenancy

Una tenancy è una partizione sicura e isolata impostata da Oracle all'interno di Oracle Cloud al momento dell'iscrizione a OCI. È possibile creare, organizzare e amministrare le risorse in Oracle Cloud all'interno della tenancy. Una tenancy è sinonimo di azienda o organizzazione. In genere, un'azienda disporrà di una singola tenancy, all'interno della quali rifletterà la propria struttura organizzativa. Una singola tenancy viene, in genere, associata a una singola sottoscrizione e una singola sottoscrizione, di solito ha una sola tenancy.

- Area

Un'area geografica Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, chiamati domini di disponibilità. Le regioni sono indipendenti da altre regioni e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Compartimento

I compartimenti sono partizioni logiche tra più aree all'interno di una tenancy Oracle Cloud Infrastructure. Utilizzare i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote di utilizzo. Per controllare l'accesso alle risorse in un determinato compartimento, definire criteri che specificano chi può accedere alle risorse e quali azioni possono eseguire.

- Domini di disponibilità

I domini di disponibilità sono data center autonomi e indipendenti all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità sono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio alimentazione o raffreddamento, o la rete interna del dominio di disponibilità. Pertanto, è improbabile che un errore in un dominio di disponibilità influisca sugli altri domini di disponibilità nell'area.

- Domini di errore

Un dominio di errori è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità, Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di errore, le applicazioni possono tollerare errori fisici del server, manutenzione del sistema e interruzioni di corrente all'interno di un dominio di errore.

- Rete e subnet cloud virtuale (VCN)

Una VCN è una rete personalizzabile e definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le reti di data center tradizionali, le reti VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo aver creato la VCN. È possibile segmentare una VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. È possibile modificare le dimensioni di una sottorete dopo la creazione. Una subnet può essere pubblica o privata.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing offre una distribuzione automatica del traffico da un singolo punto di accesso a più server nel back-end. Il load balancer fornisce l'accesso a diverse applicazioni.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, ad esempio Oracle Cloud Infrastructure Object Storage. Il traffico dalla VCN al servizio Oracle viaggia attraverso il fabric di rete Oracle e non attraversa mai Internet.

- Cloud Guard

Puoi utilizzare Oracle Cloud Guard per monitorare e mantenere la sicurezza delle tue risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza recipe del rilevatore che è possibile definire per esaminare le risorse alla ricerca dei punti deboli della sicurezza e per monitorare operatori e utenti per attività rischiose; ad esempio, Cloud Guard può inviare una notifica quando si dispone di un database nella tenancy non registrato con Data Safe. Quando viene rilevata qualsiasi attività di configurazione errata o non sicura, Cloud Guard consiglia azioni correttive e assiste nell'esecuzione di tali azioni, in base alle recipe del rispondente che è possibile configurare.

- FastConnect

Oracle Cloud Infrastructure FastConnect consente di creare facilmente una connessione privata dedicata tra il tuo data center e Oracle Cloud Infrastructure. FastConnect offre opzioni di larghezza di banda superiore e un'esperienza di networking più affidabile rispetto alle connessioni basate su Internet; ad esempio, Cloud Guard può avvisare l'utente se nella tenancy è presente un database non registrato con Data Safe.

- Autonomous Transaction Processing Autonomous Transaction Processing offre un servizio di database self-driving, self-securing e self-repairing che può essere scalato immediatamente per soddisfare le richieste di una vasta gamma di applicazioni: elaborazione delle transazioni mission-critical, transazioni miste e analytics, IoT, documenti JSON e così via. Quando crei un Autonomous Database, puoi distribuirlo in uno dei tre tipi di infrastruttura Exadata:

- Condiviso: scelta semplice ed elastica. Oracle gestisce in modo autonomo tutti gli aspetti del ciclo di vita del database, dal posizionamento del database al backup e agli aggiornamenti.

- Dedicato al cloud pubblico; un cloud privato a scelta nel cloud pubblico. Servizio di computazione, storage, rete e database completamente dedicato per un solo tenant, che garantisce i massimi livelli di isolamento e governance della sicurezza.

- Dedicato a Cloud@Customer; Autonomous Database sull'infrastruttura dedicata in esecuzione sul sistema Exadata Database Machine nel tuo data center, insieme alla configurazione di rete che lo connette a Oracle Cloud.

- Sistema DB Exadata

Exadata Cloud Service ti consente di sfruttare la potenza di Exadata nel cloud. Puoi eseguire il provisioning di sistemi X8M flessibili che ti consentono di aggiungere server di calcolo e server di storage del database al tuo sistema in base alle tue esigenze. I sistemi X8M offrono reti RoCE (RDMA su Converged Ethernet) per moduli PMEM (High Bandwidth and Low Latency, Persistent Memory) e software Exadata intelligente. È possibile eseguire il provisioning dei sistemi X8M o X9M utilizzando una forma equivalente a un sistema X8 Quarter Rack, quindi aggiungere database server e storage in qualsiasi momento dopo il provisioning.

Suggerimenti

- Sicurezza

Utilizza Oracle Cloud Guard per monitorare e mantenere la sicurezza delle tue risorse in Oracle Cloud Infrastructure in modo proattivo. Cloud Guard utilizza recipe del rilevatore che è possibile definire per esaminare le risorse alla ricerca dei punti deboli della sicurezza e per monitorare operatori e utenti per attività rischiose. Quando viene rilevata qualsiasi attività di configurazione errata o non sicura, Cloud Guard consiglia azioni correttive e assiste nell'esecuzione di tali azioni, in base alle recipe del rispondente che è possibile definire.

Per le risorse che richiedono la massima sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una recipe dei criteri di sicurezza definita da Oracle basata sulle procedure ottimali. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando crei e aggiorni risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida le operazioni in base ai criteri nella recipe della zona di sicurezza e nega le operazioni che violano uno qualsiasi dei criteri.

- Cloud Guard

Duplica e personalizza le recipe predefinite fornite da Oracle per creare recipe personalizzate del rilevatore e del rispondente. Queste recipe consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblica.

Applica Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre il carico amministrativo di gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Elenco gestito per applicare determinate configurazioni ai rilevatori.

- Gruppi di sicurezza di rete (NSG)

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita che si applicano a VNIC specifiche. Si consiglia di utilizzare i gruppi NSG anziché le liste di sicurezza, poiché i gruppi NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, puoi selezionare una forma predefinita che fornisce una larghezza di banda fissa oppure specificare una forma personalizzata (flessibile) in cui impostare un intervallo di larghezza di banda e consentire al servizio di ridimensionare automaticamente la larghezza di banda in base ai pattern di traffico. Con entrambi gli approcci, puoi modificare la forma in qualsiasi momento dopo aver creato il load balancer.

Scopri di più

Scopri di più sulla connessione di Oracle Data Safe ai database Oracle in esecuzione in ambienti cloud multicloud e ibridi.

Esaminare le seguenti risorse aggiuntive:

- Framework ben strutturato per l'infrastruttura Oracle Cloud

- Che cos'è il multicloud?

- Registrare un Oracle Database in un'istanza di computazione

- Distribuire una zona di destinazione sicura che soddisfi il benchmark CIS Foundations per Oracle Cloud

- Implementare Oracle Data Safe per i database distribuiti in locale e OCI

- Il modello di servizio multicloud

- zone di atterraggio-OCI / zona di atterraggio-core-OCI-terraform (OCI Core Landing Zone) su GitHub.

- zone operative / entità operative della zona di oci-landing-zone (zona di destinazione delle entità operative) su GitHub