Implementare Oracle Data Safe per i database distribuiti in locale e OCI

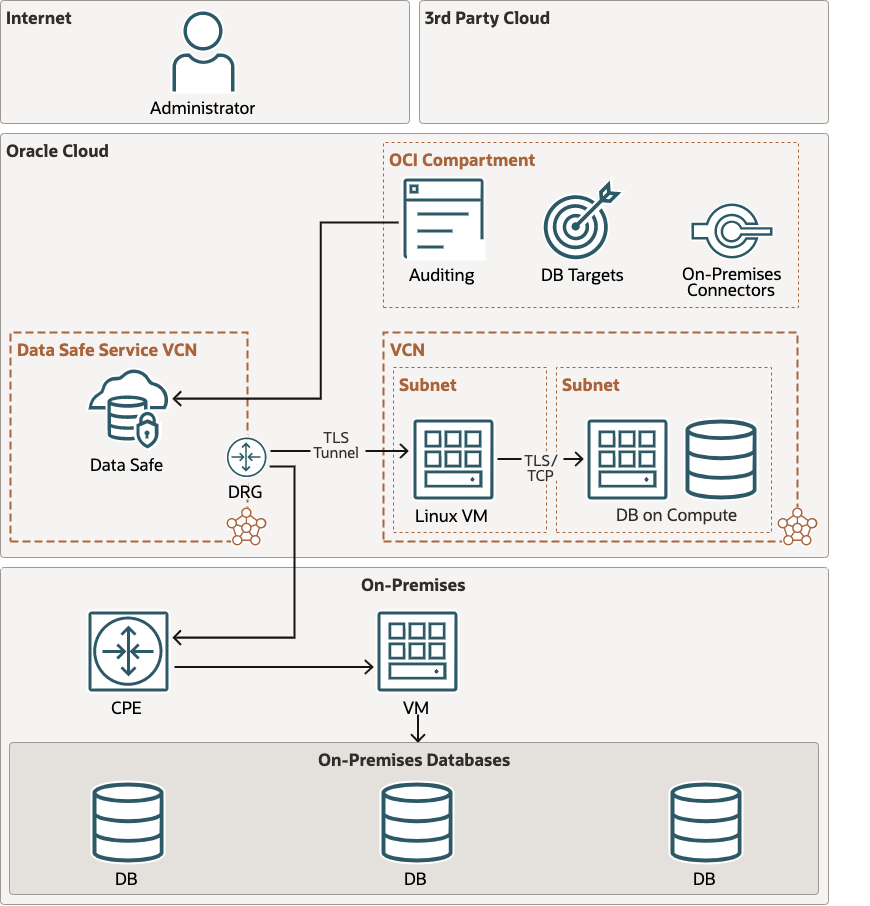

Questa architettura di riferimento evidenzia le diverse modalità di connessione dei database di destinazione a Oracle Data Safe. Vengono inoltre descritte le misure di sicurezza necessarie per fornire una distribuzione sicura di una connessione a un database di destinazione specifico.

Oracle Data Safe è un servizio cloud regionale completamente integrato dedicato alla sicurezza dei dati. Fornisce un set completo e integrato di funzioni di Oracle Cloud Infrastructure per la protezione dei dati riservati e regolamentati nei database Oracle.

Oracle Data Safe offre servizi di sicurezza essenziali per Oracle Autonomous Database e i database in esecuzione in Oracle Cloud. Data Safe supporta anche database on-premise, Oracle Exadata Cloud@Customer e distribuzioni multicloud. Tutti i clienti di Oracle Database possono ridurre il rischio di violazione dei dati e semplificare la conformità utilizzando Data Safe per valutare la configurazione e il rischio per gli utenti, monitorare e verificare l'attività degli utenti, nonché scoprire, classificare e mascherare i dati riservati.

Le leggi sulla conformità, come il Regolamento generale sulla protezione dei dati (GDPR, General Data Protection Regulation) dell'Unione europea e il California Consumer Privacy Act (CCPA), impongono alle aziende di salvaguardare la privacy dei propri clienti. L'esecuzione di una vasta gamma di database ospitati in modo sicuro ed efficiente richiede una soluzione per gestire la sicurezza di questi dati. Oracle Data Safe consente di comprendere la riservatezza dei dati, valutare i rischi per i dati, mascherare i dati riservati, implementare e monitorare i controlli di sicurezza, valutare la sicurezza utente, monitorare l'attività dell'utente e soddisfare i requisiti di conformità a livello di sicurezza dei dati.

- Parametri di sicurezza

- Controlli di sicurezza in uso

- Ruoli e privilegi utente

- Configurazione CIS (Center for Internet Security): disponibile per Oracle Database 12.2 e versioni successive.

- Security Technical Implementation Guidelines (STIG): disponibile per Oracle Database 21c e versioni successive.

Architettura

- Database distribuiti in locale.

- Database distribuiti sul sistema DB Bare Metal o Virtual Machine OCI.

Nota:

Questa architettura di riferimento descrive solo i database con indirizzi IP privati. Per configurare un database con un indirizzo IP pubblico, il livello di sicurezza non è consigliato.Il diagramma seguente descrive l'architettura.

Descrizione dell'immagine datasafe-db-connecton-arch.png

datasafe-db-connecton-arch-oracle.zip

Il connettore in locale mostrato nel diagramma precedente può connettersi a più database. Si applica anche alle opzioni di connessione FastConnect o VPN poiché si tratta di una connessione a livello di rete.

- Framework basato sulle best practice per Oracle Cloud Infrastructure

- Distribuire una zona di destinazione sicura che soddisfi il benchmark CIS Foundations per Oracle Cloud

- Area di destinazione conforme a OCI CIS

Nota:

Per accedere a queste risorse, fare riferimento all'argomento Esplora altri.Database distribuiti in locale

- Connettore in locale

- Endpoint privato

Quando si utilizza un endpoint privato, è necessario impostare una connessione FastConnect o VPN Connect esistente tra Oracle Cloud Infrastructure e un ambiente cloud non Oracle. Successivamente, devi creare un endpoint privato nella VCN in Oracle Cloud Infrastructure che abbia accesso al database.

- Opzioni di connettività per i database di destinazione

- Endpoint privati di Oracle Data Safe

- Connettore Oracle Data Safe in locale

- Creare un endpoint privato Oracle Data Safe

- Creare un connettore in locale Oracle Data Safe

Nota:

Per accedere a queste risorse, fare riferimento all'argomento Esplora altri.Database distribuiti su sistemi di database Bare Metal OCI o sistemi di database virtual machine OCI

- Connettore in locale

- Endpoint privato

È possibile utilizzare questa soluzione per le situazioni in cui è necessario un database specifico, ad esempio una distribuzione Oracle EBS OCI o una distribuzione Oracle EBS FORM. È possibile connettersi a un database di questo tipo utilizzando un connettore oppure una connessione FastConnect o VPN con un endpoint privato.

- Opzioni di connettività per i database di destinazione

- Endpoint privati di Oracle Data Safe

- Creare un endpoint privato Oracle Data Safe

- Modello di servizio multi-cloud

Nota:

Per accedere a queste risorse, fare riferimento all'argomento Esplora altri.- Tenancy

Oracle Autonomous Transaction Processing è un servizio di database con funzionalità self-driving, self-securing, self-repairing ottimizzato per i carichi di lavoro di elaborazione delle transazioni. Non è necessario configurare o gestire alcun componente hardware né installare programmi software. Oracle Cloud Infrastructure gestisce la creazione del database, nonché il backup, l'applicazione di patch, l'aggiornamento e l'ottimizzazione del database.

- Area

Un'area geografica Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni e grandi distanze possono separarle (tra paesi o addirittura continenti).

- Compartimento

I compartimenti sono partizioni logiche intraregionali all'interno di una tenancy di Oracle Cloud Infrastructure. Utilizza i compartimenti per organizzare le risorse in Oracle Cloud, controllare l'accesso alle risorse e impostare le quote d'uso. Per controllare l'accesso alle risorse in un determinato compartimento, puoi definire criteri che specifichino chi può accedere alle risorse e quali azioni possono eseguire.

- Domini di disponibilità

I domini di disponibilità sono data center standalone indipendenti all'interno di un'area geografica. Le risorse fisiche in ciascun dominio di disponibilità sono isolate dalle risorse presenti negli altri domini di disponibilità, che garantiscono la tolleranza agli errori. I domini di disponibilità non condividono l'infrastruttura, ad esempio, l'alimentazione o il raffreddamento oppure la rete interna del dominio di disponibilità. Pertanto, è improbabile che l'eventuale guasto di un dominio di disponibilità influisca sugli altri domini di disponibilità dell'area.

- Domini di errore

Un dominio di errore è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità dispone di tre domini di errore con alimentazione e hardware indipendenti. Quando distribuisci le risorse su più domini di errore, le applicazioni possono tollerare guasti fisici del server, manutenzione del sistema e errori di alimentazione all'interno di un dominio di errore.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile definita dal software che si imposta in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che puoi modificare dopo aver creato la VCN. Puoi segmentare una VCN in subnet che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Load balancer

Il servizio Oracle Cloud Infrastructure Load Balancing fornisce la distribuzione automatica del traffico da un unico punto di accesso a più server nel back end. Il load balancer fornisce l'accesso a applicazioni diverse.

- Gateway del servizio

Il gateway di servizi fornisce l'accesso da una VCN ad altri servizi, come Oracle Cloud Infrastructure Object Storage. Il traffico dalla rete VCN al servizio Oracle viaggia attraverso il fabric di rete Oracle e non attraversa mai Internet.

- Cloud Guard

È possibile utilizzare Oracle Cloud Guard per monitorare e mantenere la sicurezza delle risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette dei rilevatori che puoi definire per esaminare le risorse e rilevare carenze a livello di sicurezza e monitorare operatori e utenti in caso di attività a rischio. Quando viene rilevata un'attività di configurazione errata o non sicura, Cloud Guard consiglia azioni correttive e supporta l'esecuzione di tali azioni in base alle ricette del rispondente che è possibile configurare.

- FastConnect

Oracle Cloud Infrastructure FastConnect consente di creare facilmente una connessione dedicata e privata tra il data center e Oracle Cloud Infrastructure. FastConnect fornisce opzioni a maggiore larghezza di banda e un'esperienza di rete più affidabile rispetto alle connessioni basate su Internet.

- Database autonomo

I database autonomi Oracle Cloud Infrastructure sono ambienti di database completamente gestiti e preconfigurati che puoi utilizzare per l'elaborazione delle transazioni e i carichi di lavoro di data warehousing. Non è necessario configurare o gestire alcun componente hardware né installare programmi software. Oracle Cloud Infrastructure gestisce la creazione del database, nonché il backup, l'applicazione di patch, l'aggiornamento e l'ottimizzazione del database.

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processing è un servizio di database con funzionalità self-driving, self-securing, self-repairing ottimizzato per i carichi di lavoro di elaborazione delle transazioni. Non è necessario configurare o gestire alcun componente hardware né installare programmi software. Oracle Cloud Infrastructure gestisce la creazione del database, nonché il backup, l'applicazione di patch, l'aggiornamento e l'ottimizzazione del database.

- Sistema DB Exadata

Exadata Cloud Service ti consente di sfruttare la potenza di Exadata nel cloud. È possibile eseguire il provisioning di sistemi X8M flessibili che consentono di aggiungere server di calcolo del database e server di storage al sistema di pari passo con la crescita delle esigenze. I sistemi X8M offrono reti RoCE (RDMA su Converged Ethernet) per larghezza di banda elevata e bassa latenza, moduli di memoria persistente (PMEM) e software Exadata intelligente. È possibile eseguire il provisioning dei sistemi X8M o X9M utilizzando una forma equivalente a un sistema X8 Quarter Rack, quindi aggiungere database server e server di storage in qualsiasi momento dopo il provisioning.

Suggerimenti

- VCN

Quando crei una rete VCN, determina il numero di blocchi CIDR necessari e la dimensione di ciascun blocco in base al numero di risorse che intendi collegare alle subnet nella rete VCN. Usare i blocchi CIDR che si trovano nello spazio di indirizzi IP privati standard.

Selezionare i blocchi CIDR che non si sovrappongono a qualsiasi altra rete (in Oracle Cloud Infrastructure, il data center in locale o un altro provider cloud) in cui si intende impostare le connessioni private.

Dopo aver creato una rete VCN, puoi modificare, aggiungere e rimuovere i relativi blocchi CIDR.

Quando si progettano le subnet, considerare i requisiti di flusso del traffico e sicurezza. Collega tutte le risorse all'interno di un livello o ruolo specifico alla stessa subnet, che può fungere da limite di sicurezza.

Utilizzare subnet regionali.

- Sicurezza

Utilizza Oracle Cloud Guard per monitorare e mantenere la sicurezza delle tue risorse in Oracle Cloud Infrastructure in modo proattivo. Cloud Guard utilizza ricette dei rilevatori che puoi definire per esaminare le risorse e rilevare carenze a livello di sicurezza e monitorare operatori e utenti in caso di attività a rischio. Quando viene rilevata un'attività di configurazione errata o non sicura, Cloud Guard consiglia azioni correttive e supporta l'esecuzione di tali azioni in base alle ricette del rispondente che è possibile definire.

Per le risorse che richiedono una maggiore sicurezza, Oracle consiglia di utilizzare le zone di sicurezza. Una zona di sicurezza è un compartimento associato a una ricetta dei criteri di sicurezza definita da Oracle basata sulle migliori prassi. Ad esempio, le risorse in una zona di sicurezza non devono essere accessibili dalla rete Internet pubblica e devono essere cifrate utilizzando chiavi gestite dal cliente. Quando si creano e si aggiornano risorse in una zona di sicurezza, Oracle Cloud Infrastructure convalida le operazioni rispetto ai criteri nella ricetta della zona di sicurezza e nega le operazioni che violano qualsiasi criterio.

- Cloud Guard

Duplica e personalizza le ricette predefinite fornite da Oracle per creare ricette personalizzate del rilevatore e del rispondente. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, potresti voler rilevare i bucket di storage degli oggetti con visibilità impostata su pubblica.

Applica Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre l'onere amministrativo derivante dalla gestione di più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- Gruppi di sicurezza di rete (NSG)

Puoi utilizzare i gruppi NSG per definire un set di regole di entrata e uscita valide per le VNIC specifiche. Si consiglia di utilizzare gli NSG anziché gli elenchi di sicurezza, in quanto gli NSG consentono di separare l'architettura della subnet della VCN dai requisiti di sicurezza dell'applicazione.

- Larghezza di banda del load balancer

Durante la creazione del load balancer, puoi selezionare una forma predefinita che fornisca una larghezza di banda fissa o specificare una forma personalizzata (flessibile) in cui impostare un intervallo di larghezza di banda e lasciare che il servizio ridimensioni automaticamente la larghezza di banda in base ai pattern di traffico. Con entrambi gli approcci, puoi modificare la forma in qualsiasi momento dopo aver creato il load balancer.

Visualizza altro

Scopri di più sull'implementazione di Oracle Data Safe per i database distribuiti in locale e OCI.

Esaminare le seguenti risorse aggiuntive:

- Framework basato sulle best practice per Oracle Cloud Infrastructure

- Distribuire una zona di destinazione sicura che soddisfi il benchmark CIS Foundations per Oracle Cloud

- oci-cis-landingzone-quickstart su GitHub

- Opzioni di connettività per i database di destinazione

- Endpoint privati di Oracle Data Safe

- Connettore Oracle Data Safe in locale

- Creare un endpoint privato Oracle Data Safe

- Creare un connettore in locale Oracle Data Safe

- Modello di servizio multi-cloud