Distribuire il framework delle applicazioni genomiche e NVIDIA Clara Parabricks

I framework computazionali utilizzati per l'apprendimento approfondito e l'informatica scientifica sono carichi di lavoro specializzati che richiedono forme informatiche specializzate. Oracle Cloud Infrastructure (OCI) offre un'ampia gamma di opzioni, dalle forme GPU bare metal alla Virtual Machine (VM). NVIDIA GPU Cloud (NGC) è un esempio delle opzioni disponibili su OCI.

Architettura

È possibile utilizzare questa architettura di riferimento per più applicazioni correlate all'apprendimento approfondito e all'informatica scientifica.

In questo esempio, è per NVIDIA Clara Parabricks. Clara Parabricks è un framework computazionale che supporta applicazioni genomiche. Una soluzione basata sulla GPU, accelera il processo di analisi di genomi interi. Ad esempio, tutte le coppie di base da 3 miliardi nei cromosomi umani possono essere analizzate in meno di un'ora. Clara Parabricks può stabilire modelli in pieghevole proteico, legante proteico e trasporto membrana cellulare, rendendolo un'applicazione utile per la ricerca e la scoperta di farmaci.

NVIDIA Clara Parabricks include le seguenti caratteristiche:

- Utilizza gli stack CUDA, HPC, AI e analisi dei dati di NVIDIA.

- API C++ e Python, applicazioni di riferimento e integrazioni con applicazioni e flussi di lavoro di terze parti per strumenti di calcolo ad alte prestazioni, deep learning e analisi dei dati in genomica.

- Utilizzare Clara Parabricks Toolkit per sviluppare flussi di lavoro assistiti dall'IA, per ottimizzare la mappatura, l'allineamento e la lucidatura per l'assemblaggio del genoma de novo.

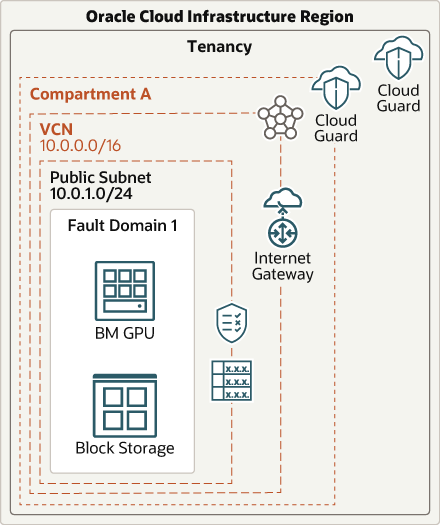

In questo semplice riferimento, un nodo GPU con memorizzazione a blocchi viene distribuito in un VCN con subnet pubblica e gateway Internet. Tutte le applicazioni sono in memorizzazione a blocchi.

Il seguente diagramma illustra questa architettura di riferimento.

Descrizione dell'immagine hpc-cloud-guard.png

L'architettura ha i seguenti componenti:

- Area

Un'area Oracle Cloud Infrastructure è un'area geografica localizzata che contiene uno o più data center, denominati domini di disponibilità. Le regioni sono indipendenti da altre regioni, e vaste distanze possono separarle (tra paesi o addirittura continenti).

- Domini di disponibilità

I domini di disponibilità sono data center indipendenti e autonomi all'interno di un'area. Le risorse fisiche in ogni dominio di disponibilità vengono isolate dalle risorse negli altri domini di disponibilità, il che fornisce tolleranza agli errori. I domini di disponibilità non condividono infrastrutture quali l'alimentazione o il raffreddamento o la rete di dominio di disponibilità interna. È improbabile che l'eventuale guasto di un dominio di disponibilità influenzi gli altri domini di disponibilità della regione.

- Domini di guasto

Un dominio guasto è un raggruppamento di hardware e infrastruttura all'interno di un dominio di disponibilità. Ogni dominio di disponibilità ha tre domini di guasto con alimentazione e hardware indipendenti. Quando si distribuiscono risorse su più domini di guasto, le applicazioni possono tollerare guasti fisici del server, manutenzione del sistema e guasti di alimentazione all'interno di un dominio di guasto.

- Rete cloud virtuale (VCN) e subnet

Un VCN è una rete customizzabile e definita dal software impostata in un'area Oracle Cloud Infrastructure. Come le tradizionali reti di data center, i VCN consentono di controllare completamente l'ambiente di rete. Un VCN può avere più blocchi CIDR non sovrapposti che è possibile modificare dopo la creazione di VCN. È possibile segmentare un VCN in subnet, che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet in VCN. È possibile modificare le dimensioni di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Cloud Guard

È possibile utilizzare Oracle Cloud Guard per monitorare e gestire la sicurezza delle risorse in Oracle Cloud Infrastructure. Cloud Guard utilizza ricette di detector che è possibile definire per esaminare le risorse per individuare le debolezze della sicurezza e monitorare gli operatori e gli utenti per attività rischiose. Quando viene rilevata una configurazione errata o un'attività non sicura, Cloud Guard consiglia azioni correttive e assiste l'esecuzione di tali azioni in base alle ricette del rispondente che è possibile definire.

- BM GPU

Utilizzare una forma GPU Bare Metal per l'analisi accelerata hardware e altri calcoli.

- Memorizzazione a blocchi

Memorizza le tue applicazioni in Block Storage.

- Gateway Internet

Il gateway Internet consente il traffico tra le subnet pubbliche in un VCN e Internet pubblico.

- Lista di sicurezza

Per ogni subnet è possibile creare regole di sicurezza che specifichino l'origine, la destinazione e il tipo di traffico che devono essere consentiti all'interno e all'esterno della subnet.

- Tabella instradamento

Le tabelle di instradamento virtuale contengono regole per instradare il traffico dalle subnet alle destinazioni al di fuori di un VCN, in genere tramite gateway.

Suggerimenti

Le vostre esigenze potrebbero differire dall'architettura descritta qui. Utilizzare i suggerimenti riportati di seguito come punto di partenza.

- VCN

Quando si crea un VCN, determinare il numero di blocchi CIDR richiesti e la dimensione di ciascun blocco in base al numero di risorse che si prevede di associare alle subnet in VCN. Utilizzare blocchi CIDR che si trovano all'interno dello spazio degli indirizzi IP privati standard.

Selezionare blocchi CIDR che non si sovrappongono a nessun'altra rete (in Oracle Cloud Infrastructure, nel data center in locale o in un altro provider cloud) a cui si intende impostare connessioni private.

Dopo aver creato un VCN, è possibile modificare, aggiungere e rimuovere i blocchi CIDR.

Quando si progettano le subnet, prendere in considerazione il flusso di traffico e i requisiti di sicurezza. Allegare tutte le risorse all'interno di uno specifico livello o ruolo alla stessa subnet, che può fungere da limite di sicurezza.

- Liste di sicurezza

Utilizzare gli elenchi di sicurezza per definire le regole di ingresso e uscita applicabili all'intera subnet.

- Cloud Guard

Duplicare e personalizzare le ricette predefinite fornite da Oracle per creare ricette di rilevatori e rispondenti personalizzati. Queste ricette consentono di specificare il tipo di violazioni della sicurezza che generano un'avvertenza e le azioni che possono essere eseguite su di esse. Ad esempio, è possibile rilevare i bucket di storage degli oggetti con visibilità impostata su Pubblico.

Applicare Cloud Guard a livello di tenancy per coprire l'ambito più ampio e ridurre l'onere amministrativo di mantenere più configurazioni.

È inoltre possibile utilizzare la funzione Lista gestita per applicare determinate configurazioni ai rilevatori.

- BM GPU

Per prestazioni ottimali, utilizzare forme Bare Metal BM.GPU2.2 o BM.GPU3.8

Considerazioni

Quando si distribuisce questa architettura di riferimento, prendere in considerazione i seguenti punti.

- Prestazioni

Per ottenere le migliori prestazioni, scegliere la forma di calcolo corretta con la larghezza di banda appropriata.

- Disponibilità

Utilizzare un'opzione ad alta disponibilità in base ai requisiti di distribuzione e all'area. Le opzioni includono l'utilizzo di più domini di disponibilità in un'area e domini di errore.

- Costo

Un'istanza GPU bare metal fornisce la potenza CPU necessaria per un costo maggiore. Valuta le tue esigenze per scegliere la forma di calcolo appropriata.

- Monitoraggio e avvisi

Impostare il monitoraggio e gli avvisi sull'uso della CPU e della memoria per i nodi, in modo da poter scalare la forma su o giù in base alle esigenze.

Distribuisci

Il codice Terraform per questa architettura di riferimento è disponibile su GitHub. È possibile estrarre il codice in Oracle Cloud Infrastructure Resource Manager con un solo clic, creare lo stack e distribuirlo. In alternativa, è possibile scaricare il codice da GitHub al computer, personalizzare il codice e distribuire l'architettura utilizzando Terraform CLI.

- Distribuire utilizzando lo stack di esempio in Oracle Cloud Infrastructure Resource Manager:

- Fare clic su

Se non si è già connessi, immettere la tenancy e le credenziali utente.

- Rivedere e accettare i termini e le condizioni.

- Selezionare l'area in cui distribuire lo stack.

- Seguire i prompt e le istruzioni visualizzate sullo schermo per creare lo stack.

- Dopo aver creato lo stack, fare clic su Azioni Terraform e selezionare Piano.

- Attendere il completamento del job e rivedere il piano.

Per apportare eventuali modifiche, tornare alla pagina Dettagli stack, fare clic su Modifica stack e apportare le modifiche necessarie. Eseguire nuovamente l'azione Piano.

- Se non sono necessarie ulteriori modifiche, tornare alla pagina Dettagli stack, fare clic su Azioni Terraform e selezionare Applica.

- Fare clic su

- Distribuire utilizzando il codice Terraform in GitHub:

- Andare a GitHub.

- Duplicare o scaricare il repository nel computer locale.

- Seguire le istruzioni contenute nel documento

README.

Ulteriori informazioni

Scopri di più sulle caratteristiche di questa architettura.

- Framework best practice per Oracle Cloud Infrastructure

- Per ulteriori informazioni, consultare la documentazione NVIDIA Clara Parabricks.