Scopri come progettare una zona di arrivo per la distribuzione di Oracle E-Business Suite e Cloud Manager

In questa soluzione, scopri come distribuire una zona di destinazione con una nuova tenancy che soddisfa anche i requisiti specifici per la distribuzione di un carico di lavoro EBS. A tale scopo, puoi utilizzare tre stack Oracle Cloud Infrastructure Resource Manager differenti:

- Oracle E-Business Suite: stack dell'amministratore della tenancy per le zone di destinazione (stack IAM)

- Oracle E-Business Suite: stack dell'amministratore di rete per le zone di destinazione (stack di rete)

- Oracle E-Business Suite: stack di distribuzione di Cloud Manager per le zone di arrivo (stack CCM)

Successivamente, puoi utilizzare EBS Cloud Manager per automatizzare la migrazione, la distribuzione e la gestione del ciclo di vita di più ambienti EBS in questa zona di destinazione.

Operazioni preliminari

Facoltativamente, è inoltre possibile distribuire la seguente architettura di riferimento:

Architettura

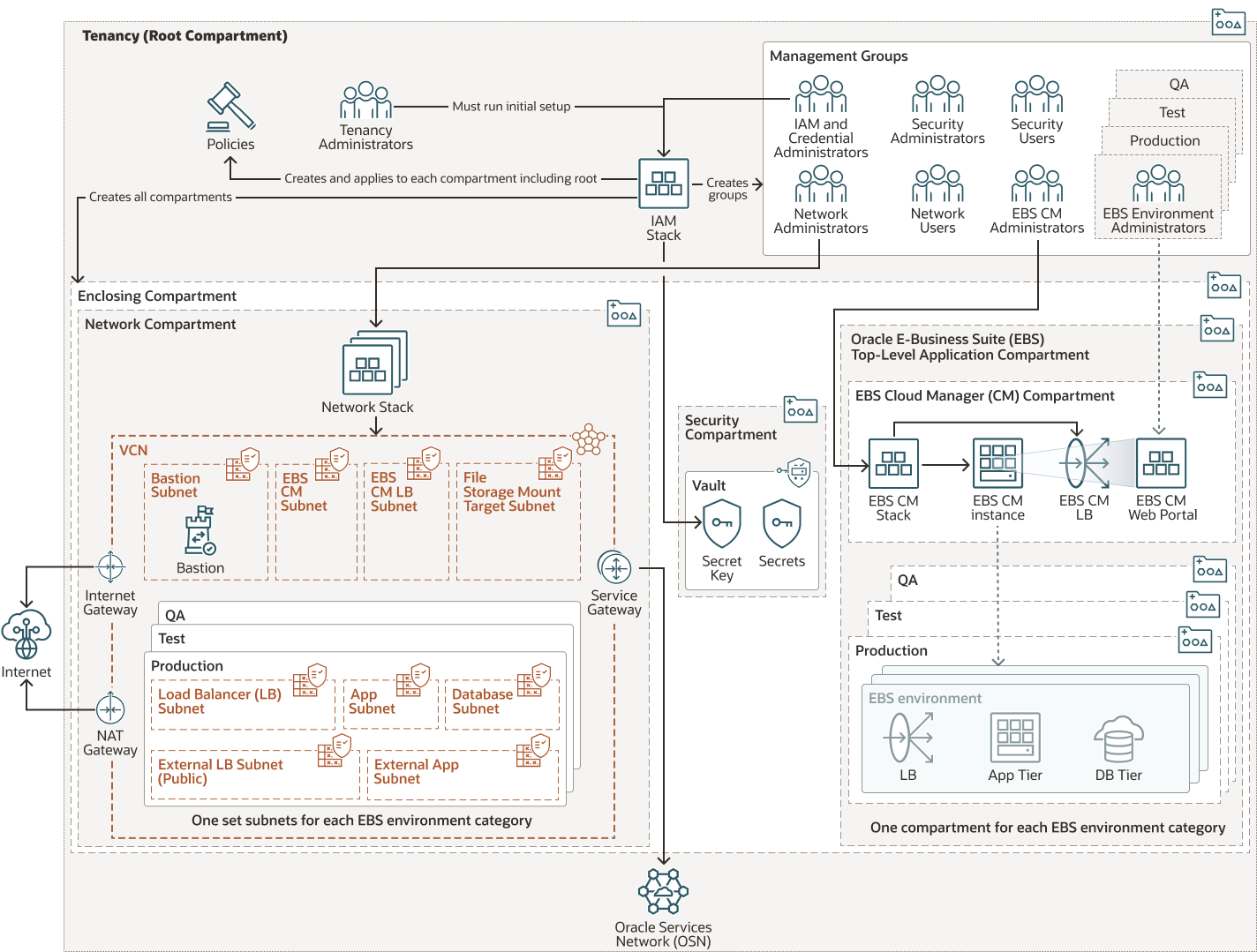

Il diagramma riportato di seguito mostra un'impostazione di zona di arrivo per distribuire gli stack Oracle E-Business Suite utilizzando EBS Cloud Manager utilizzando gli stack IAM, di rete e Cloud Manager forniti.

Descrizione dell'illustrazione cis-landing-zone-ebs-arch.png

- Un membro del gruppo Amministratori tenancy deve eseguire la distribuzione iniziale dello stack Amministratore tenancy o dello stack IAM. Dopo la distribuzione iniziale dello stack IAM, l'amministratore della tenancy deve creare account per ciascun utente e aggiungere gli amministratori IAM ai propri gruppi.

- Gli amministratori IAM possono quindi aggiungere gli altri utenti ai gruppi.

- I gruppi di amministratori dispongono delle autorizzazioni di gestione per le risorse che supervisionano nel compartimento specifico. Gli amministratori IAM possono gestire lo stack IAM inclusi compartimenti, gruppi e criteri. Questo stack creerà anche il vault e le risorse chiave necessarie per trasmettere le informazioni di configurazione in modo sicuro tra gli stack utilizzando i segreti. Gli amministratori IAM devono disporre delle autorizzazioni per i gruppi Amministratore, Utente di rete e Utente di sicurezza IAM.

Nota:

Facoltativamente, possono far parte del gruppo Amministratori credenziali. - I gruppi di utenti forniscono l'accesso in lettura o a uso limitato a queste risorse per poter accedere alle risorse create dal gruppo Amministratore.

- I gruppi di amministratori dispongono delle autorizzazioni di gestione per le risorse che supervisionano nel compartimento specifico. Gli amministratori IAM possono gestire lo stack IAM inclusi compartimenti, gruppi e criteri. Questo stack creerà anche il vault e le risorse chiave necessarie per trasmettere le informazioni di configurazione in modo sicuro tra gli stack utilizzando i segreti. Gli amministratori IAM devono disporre delle autorizzazioni per i gruppi Amministratore, Utente di rete e Utente di sicurezza IAM.

- Gli amministratori di rete gestiscono lo stack di rete, incluse VCN, subnet e servizio Bastion. Un set di subnet è correlato a ogni categoria di ambiente EBS distinta. Questo set richiede subnet dedicate per i nodi livello applicazione interni e un nodo livello database. Inoltre, può contenere subnet dedicate per load balancer interno, load balancer esterno, nodi a livello di applicazione esterno. È possibile distribuire ulteriori subnet condivise una volta per Bastion, l'applicazione EBS Cloud Manager, il load balancer e la destinazione di accesso allo storage di file. Gli amministratori di rete devono disporre delle autorizzazioni per i gruppi Amministratore di rete e Utente di sicurezza.

- Un amministratore (IAM o Cloud Manager) deve creare un'applicazione riservata per EBS Cloud Manager. Hanno bisogno delle autorizzazioni per il ruolo di amministratore dell'applicazione IDCS o di amministratore dell'applicazione del dominio di Identity OCI (o devono essere un amministratore della tenancy).

- Gli amministratori di EBS Cloud Manager gestiscono lo stack Cloud Manager, incluse l'istanza di Cloud Manager e il load balancer. Gli amministratori di EBS Cloud Manager devono disporre delle autorizzazioni per il gruppo CM EBS, il gruppo utenti di rete, il gruppo utenti di sicurezza e il gruppo di carichi di lavoro generale EBS o gruppi di categorie di ambienti EBS specifici.

- Gli amministratori della categoria di ambiente EBS possono utilizzare il portale Web Cloud Manager per gestire gli ambienti EBS.

Questa architettura include i componenti riportati di seguito.

- Oracle E-Business Suite Cloud Manager

Oracle E-Business Suite Cloud Manager è un'applicazione basata su Web che gestisce i principali flussi di automazione per Oracle E-Business Suite su Oracle Cloud Infrastructure (OCI), inclusa la migrazione di ambienti basati su Linux da ambienti on-premise, il provisioning di nuovi ambienti ed l'esecuzione di attività di gestione del ciclo di vita.

- Segreti

Oracle Cloud Infrastructure Vault consente di gestire centralmente le chiavi di cifratura che proteggono i dati e le credenziali segrete utilizzate per proteggere l'accesso alle risorse nel cloud. Puoi utilizzare il servizio Vault per creare e gestire vault, chiavi e segreti.

I segreti sono credenziali quali password, certificati, chiavi SSH o token di autenticazione utilizzati con i servizi Oracle Cloud Infrastructure. La memorizzazione dei segreti in un vault garantisce una sicurezza maggiore rispetto a quella che è possibile ottenere memorizzandoli altrove, ad esempio nei file di codice o di configurazione.

- Gestione delle identità e degli accessi (IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) è il piano di controllo dell'accesso per Oracle Cloud Infrastructure (OCI) e Oracle Cloud Applications. L'API IAM e l'interfaccia utente consentono di gestire i domini di Identity e le risorse all'interno del dominio di Identity. Ogni dominio di Identity IAM OCI rappresenta una soluzione di gestione delle identità e degli accessi standalone o una popolazione di utenti diversa.

- Rete cloud virtuale (VCN) e subnet

Una VCN è una rete personalizzabile definita dal software che si imposta in un'area Oracle Cloud Infrastructure. Analogamente alle reti di data center tradizionali, i VCN offrono il controllo completo sull'ambiente di rete. Una VCN può avere più blocchi CIDR non sovrapposti che puoi modificare dopo aver creato la VCN. Puoi segmentare una VCN in subnet che possono essere definite in un'area o in un dominio di disponibilità. Ogni subnet è costituita da un intervallo contiguo di indirizzi che non si sovrappongono alle altre subnet nella VCN. Puoi modificare la dimensione di una subnet dopo la creazione. Una subnet può essere pubblica o privata.

- Servizio bastion

Oracle Cloud Infrastructure Bastion offre un accesso sicuro limitato nel tempo e limitato alle risorse che non hanno endpoint pubblici e che richiedono severi controlli dell'accesso alle risorse, quali Bare Metal e Virtual Machine, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Container Engine for Kubernetes (OKE) e qualsiasi altra risorsa che consente l'accesso SSH (Secure Shell Protocol). Con il servizio Oracle Cloud Infrastructure Bastion, è possibile abilitare l'accesso agli host privati senza distribuire e gestire un jump host. Inoltre, migliora il livello di sicurezza con autorizzazioni basate sull'identità e una sessione SSH centralizzata, controllata e con limiti di tempo. Oracle Cloud Infrastructure Bastion elimina la necessità di un IP pubblico per l'accesso bastion, eliminando le difficoltà e le potenziali superfici di attacco quando fornisce l'accesso remoto.

Considerazioni per la distribuzione di una zona di arrivo per E-Business Suite

Prima di distribuire l'infrastruttura, è necessario prendere varie decisioni sulle modalità di impostazione degli ambienti.

Questo playbook sulle soluzioni presuppone che tu possa distribuire tutti e tre gli stack Terraform. Questi stack possono essere considerati Infrastructure-as-Code (IaC) o IaC collaborativi a seconda delle modalità di comunicazione dei team. Hai la possibilità di eseguire il rollback a un modello operativo semiautomatico in cui uno dei tuoi team non utilizza gli stack Terraform. Inoltre, puoi eseguire il rollback a un approccio completamente manuale dopo la distribuzione iniziale dello stack.

Decisioni generali

È necessario prendere determinate decisioni per l'infrastruttura, la condivisione delle informazioni, gli ambienti e le convenzioni di denominazione.

| Ad aree | Considerazione | Opzioni |

|---|---|---|

| Modello operativo di gestione dell'infrastruttura | Valutare se si esegue il commit della gestione e della manutenzione degli stack Terraform o si desidera utilizzare Terraform come script singolo e gestire le risorse utilizzando la console o l'indirizzo CLI. Ciò ti consente di determinare il livello di competenza Terraform necessario al tuo team e il codice di stack specifico che sarai in esecuzione.

|

|

| Condivisione informazioni | Decidere la modalità di trasmissione delle informazioni tra gli stack. Oracle consiglia di utilizzare Oracle Cloud Infrastructure Vault Secrets. In alternativa, puoi usare il vault Hashicorps per i segreti. È inoltre possibile scegliere di non utilizzare segreti e passare informazioni utilizzando variabili di input o condividendo l'output utilizzando i file di stato. |

|

| Ambienti E-Business Suite |

Puoi creare più categorie di ambienti EBS isolate l'una dall'altra a livello di identità e rete. L'isolamento delle identità implica la creazione di un compartimento e di risorse IAM separate che limitino anche l'accesso nell'interfaccia utente CM. L'isolamento della rete implica la creazione di un set separato di subnet all'interno di una VCN. |

|

| Area | Lo stack IAM contiene risorse che possono essere create solo nell'area di origine. Di conseguenza, l'automazione per gli stack Network e Cloud Manager è limitata all'area di origine. |

|

Convenzione di denominazione

Questi stack condividono una convenzione di denominazione, che garantisce che le risorse abbiano i nomi univoci richiesti nella tenancy e siano facilmente identificabili dalla propria organizzazione. Per impostazione predefinita, tali nomi verranno impostati nello stack IAM e i segreti propagheranno la convenzione di denominazione tramite gli stack di rete e Cloud Manager.

Nota:

Se si distribuiscono gli stack di rete o di Cloud Manager come standalone, sarà necessario immettere manualmente la convenzione di denominazione.Di seguito è riportata la lista di prefissi e per cosa vengono utilizzati:

lz_prefix: consente di identificare la zona di destinazione in uso. Più carichi di lavoro possono condividere una zona di destinazione (compartimenti di rete e sicurezza) o utilizzare aree di destinazione diverse a seconda della struttura interna dell'organizzazione.

ebs_workload_prefix: identificare un carico di lavoro o un'applicazione. Ogni carico di lavoro è dotato di un proprio compartimento isolato.

ebs_workload_environment_category(ies): identifica le categorie di ambiente EBS da utilizzare o creare. Lo stack IAM ti consente di creare risorse per più categorie di ambienti EBS. Sarà necessario distribuire lo stack di rete più volte, una volta per ogni categoria EBS.

Decisioni dello stack IAM

Prendi in considerazione i vari fattori per decidere in merito a tenancy e domini di Identity.

| Ad aree | Considerazione | Opzioni |

|---|---|---|

| Tenancy |

Valutare se è necessaria una nuova tenancy o se si prevede di utilizzare una tenancy esistente. Nuova tenancy: è necessario configurare sistemi di identità e governance consigliati, tra cui la creazione di account utente e l'impostazione di persona a livello di tenancy per gestire IAM, credenziali, auditor, annunci e costi. Tenancy esistente: Oracle consiglia di impostare le risorse di identità per la rete, le applicazioni EBS e la sicurezza. Puoi crearne di nuove con lo stack IAM o riutilizzare le risorse esistenti in base alle tue esigenze e ai requisiti EBS. |

Nuova tenancy

|

| IDCS o domini di Identity | Verificare se i domini di Identity sono abilitati nella tenancy in uso poiché l'impostazione è leggermente diversa per questi servizi. |

|

Decisioni dello stack di rete

È necessario prendere determinate decisioni sui requisiti di rete per le esigenze aziendali.

| Ad aree | Considerazione | Opzioni |

|---|---|---|

| Rete cloud virtuale (VCN) | Valutare se è necessaria una VCN nuova o esistente. | Nuova VCN Lo stack di networking può distribuire una nuova VCN in modo automatico. Se vuoi mettere insieme questa rete a un'altra VCN, nel cloud o a un data center on premise, devi eseguirla esternamente a questo stack Terraform. VCN esistentePuoi passare una VCN esistente utilizzando le variabili di input. In questo modo, verranno create le subnet, gli elenchi di sicurezza e le tabelle di instradamento necessarie all'interno della VCN esistente.

Nota: Questo metodo presuppone che i gateway richiesti esistano già nella VCN. |

| Più categorie di ambiente E-Business Suite | Se crei più categorie di ambiente EBS, puoi creare reti isolate distribuendo lo stack di rete più volte. Nelle distribuzioni successive, è necessario specificare la VCN esistente come quella creata o utilizzata nella prima distribuzione. È inoltre necessario distribuire solo le subnet EBS necessarie. Non è necessario un altro set di subnet di Cloud Manager o Bastion. | Stack iniziale: opzione per scegliere una VCN esistente o nuova:

Stack aggiuntivi della categoria di ambiente

Questo stack richiederà i blocchi CIDR per qualsiasi Cloud Manager e/o subnet di storage di file create nello stack iniziale per garantire la corretta rete. |

| Accesso alla rete | I dipendenti avranno bisogno dell'accesso di rete a OCI tramite peering di rete privato, accesso Bastion o entrambi. È possibile impostare una subnet Bastion se i dipendenti hanno bisogno di un accesso remoto a SSH al di fuori della rete privata o nel caso in cui la connessione privata non sia attiva.

Puoi anche eseguire direttamente la peer della VCN OCI nella tua rete privata in modo da consentire l'accesso |

Subnet di base (Distribuisci una volta):

|

| Subnet di Cloud Manager | È necessario distribuire un set di subnet di Cloud Manager per utilizzare l'applicazione EBS Cloud Manager per gestire gli ambienti EBS. È necessario distribuire questo set di subnet CM una sola volta. | Subnet di Cloud Manager (Distribuisci una volta):

|

| Subnet EBS | Seguire i suggerimenti riportati di seguito per configurare le subnet EBS in base alle esigenze dell'ambiente.

|

|

| Blocchi CIDR |

Se scegli di creare una nuova VCN, devi specificare un singolo intervallo di blocchi CIDR per la tua rete. |

Per ogni subnet che intendi distribuire, devi specificare un intervallo di blocchi CIDR inutilizzato dall'intervallo di blocchi CIDR VCN. |

Decisioni stack di Cloud Manager

È necessario prendere determinate decisioni per distribuire lo stack Cloud Manager.

| Ad aree | Considerazioni | Opzioni |

|---|---|---|

| DNS |

Valuta come attualmente utilizzi DNS per EBS. Devi aggiornare le voci DNS in modo che puntino ai nuovi indirizzi IP EBS. Seguire il processo esistente della propria organizzazione per aggiornare le voci DNS. Oltre a DNS per gli ambienti EBS, l'applicazione Cloud Manager stessa richiede una nuova voce DNS che corrisponda a quella fornita da |

|

| Certificati | Considerare la modalità di utilizzo dei certificati per EBS. È necessario creare certificati utilizzando un servizio di certificati esterno, quindi caricare i certificati come file negli stack. È necessario seguire il processo esistente dell'organizzazione per la generazione di certificati. Oltre ai certificati per gli ambienti EBS, l'applicazione Cloud Manager stessa richiede anche un certificato. |

|

Informazioni sui servizi e i ruoli necessari

Questa soluzione richiede i servizi e i ruoli riportati di seguito.

-

Infrastruttura Oracle Cloud

-

Oracle Cloud Infrastructure Identity and Access Management

- Servizio di networking Oracle Cloud Infrastructure

- Servizio di sicurezza di Oracle Cloud Infrastructure

- Oracle E-Business Suite Cloud Manager

Per distribuire gli stack Terraform sono necessari i ruoli riportati di seguito.

| Nome servizio: ruolo | Richiesto per... |

|---|---|

| OCI: amministratore tenancy | Esegue la distribuzione iniziale dello stack IAM.

Nota: L'amministratore della tenancy dispone delle autorizzazioni per distribuire tutti gli stack. Oracle consiglia di utilizzare ruoli dedicati per eseguire singole distribuzioni in base alle esigenze organizzative. |

|

IDCS: amministratore applicazione oppure Dominio di Identity OCI: amministratore applicazione |

Registra l'applicazione riservata di E-Business Suite Cloud Manager in IDCS o nei domini di Identity OCI. |

Di seguito sono riportati i ruoli generati automaticamente dallo stack IAM.

| Nome servizio: ruolo | Richiesto per... |

|---|---|

| OCI: IAM - Amministratori | Gestisci lo stack IAM inclusi compartimenti, gruppi e criteri. |

| OCI: amministratori credenziali | Gestire le credenziali utente. |

| OCI: <lz-prefix>-Amministratori di rete | Gestire lo stack di rete, inclusi VCN, subnet, regole di sicurezza e bastion. |

| OCI: <lz-prefix>-Network-Users | Consenti ad altri team di utilizzare le risorse di rete fornite. |

| OCI: <lz-prefix>-Amministratori della sicurezza | Monitorare il compartimento di sicurezza. |

| OCI: <lz-prefix>-Security-Users | Consenti ad altri team di utilizzare le risorse di sicurezza fornite. |

| OCI: <lz-prefix>-<ebs-workload-prefix>-Amministratori | Accedi all'interfaccia utente di EBS Cloud Manager per eseguire il provisioning degli ambienti ed eseguire le attività di gestione del ciclo di vita per tutte le categorie di ambiente. Questi utenti vengono in genere denominati DBA EBS.

Nota: Devono essere utenti IAM diretti. |

| <lz-prefix>-<ebs-workload-prefix>-cm-Administrators |

Un membro di un gruppo di amministratori di EBS Cloud Manager deve:

Nota: Devono essere utenti IAM diretti. |

| OCI: <lz-prefix>-<ebs-workload-prefix>-<ebs-workload-environment-category>-Amministratori | Accedi all'interfaccia utente di EBS Cloud Manager per eseguire il provisioning degli ambienti ed eseguire le attività di gestione del ciclo di vita per una categoria di ambiente specifica. Questi utenti vengono in genere denominati DBA EBS.

Nota: Devono essere utenti IAM diretti. |

| OCI: Generale | Consente agli utenti di visualizzare l'accesso a varie risorse IAM e di base. Fornisce inoltre l'accesso di utilizzo ai tag Oracle. |

Scopri i prodotti, le soluzioni e i servizi Oracle per ottenere ciò di cui hai bisogno.